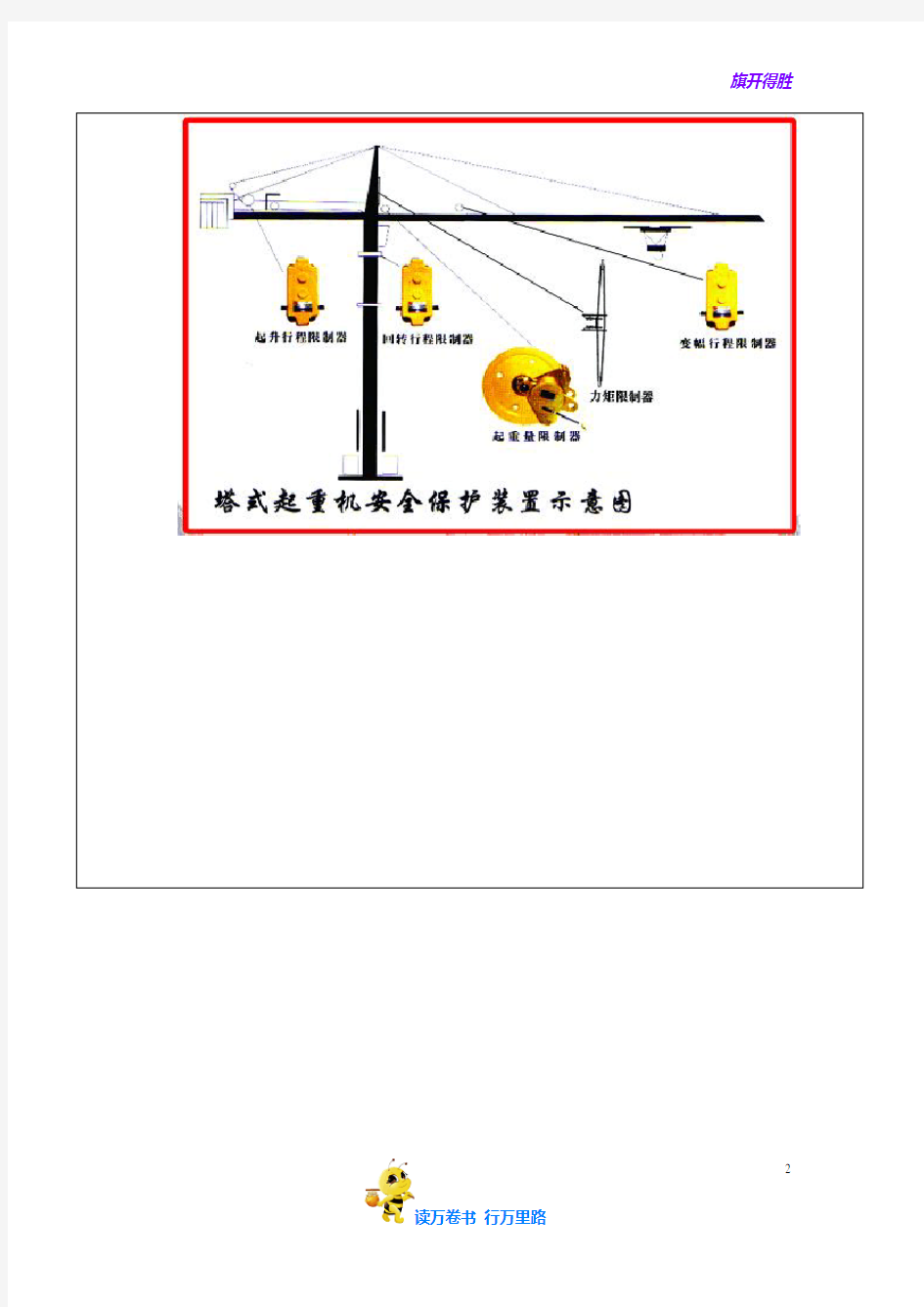

1 限位装置及保险作用——【安全 精品资源池】

C2.9.4 日常安全培训教育记录

编号:

1

2

严禁擅改和拆除上述的任何安全装置

受教育人员签字

(可附页)

3

4

安全防护方案-

帝景园4#楼安全防护方案 一、编制依据: 《建筑施工高处作业安全规范》JGJ80-91 《安全帽》GB2811-91 《安全带》GB6095-85 《密目式安全网》GB16909-97 《建筑施工安全检查标准》JGJ59-99 《帝景园4##楼楼施工组织设计》 《帝景园4#楼楼设计图纸》 二、工程概况 ⒈阿尔卡迪亚帝景园4#楼为框架、剪力墙结构,陶粒砼空心砌块填充墙。地下一层,地上十一层带跃层,使用功能:住宅楼,建筑高度36.49米,占地面积480.89平方米,总建筑面积6486.10平方米; ⒉施工条件与环境:阿尔卡迪亚帝景园4#楼位于廊坊市北外环以北阿尔卡迪亚小区内。北临帝景园6#楼,东邻帝景园3#楼,西临帝景园5#楼,南邻华景园4#楼,是居住的理想环境。 ⒊主要施工方法:土方采用反铲挖掘机进行作业,砼采用JS-500强制式搅拌机搅拌,砼输送泵输送,垂直运输采用塔吊。 ⒋人员状况:本工程由福斯特建工第一分公司第三项目部施工,下设四部,作业层设:钢筋班、木工班、砼工班、瓦工班、水电班及维修班,所有人员均从事本工种工作,对本工种安全技术操作规程均熟悉掌握,安全素质及安全意识较高。 三、施工安全防范部部署:

⒈施工现场建立以项目经理为第一责任人的安全保证体系。 ⒉明确本工程安全防护设施及施工过程中安全设施的验收程序以及验收责任人。 ⒊落实施工过程中各种安全技术措施的编制审批、批准及具体的实施人。 ⒋加强对季节性施工的安全防护及劳动保护用品的管理工作。 ⒌制定符合本工程特点的安全管理办法及违章处罚措施。 四、主要安全防范方法 ⒈安全网的设置: ⑴本工程外侧主体阶段采用挂架,施工层以下从一层开始每隔三层用平网兜设。 ⑵安全网必须有质量技术监督部门的检验合格证以及安全监督部门批准的准用证。 ⑶密目网设置在外侧脚手架里侧,边缘作业工作面应紧贴密合。 ⑷安装时密目网上的每个环机都必须穿入同等材料的纤维绳,绑在外脚手架上遵循打结方便,连接方便,易于拆卸的原则。 ⑸密目网间连接密实。 ⑹电梯井口等处,除按高处作业设置防护、设施外,还应在井口内首层及每隔二层设固定式平网一道。 ⑺平网网面不要绷的过紧,系点沿网边均匀分布并绑扎牢固。 ⒉深基础的安全防护。 ⑴基坑边沿设立护身栏杆,深基坑防护详见《基坑护壁方案》,基坑边沿1m以内不得堆土、堆料和设置机具。 ⑵挖土时如发现边坡裂缝或连续滚落大粒时,施工人员应立即撤离,操作

云数据中心边界防护项目解决方案v1.0[文字说明]

云数据中心边界安全解决方案 -安全网关产品推广中心马腾辉 数据中心的“云化” 数据中心,作为信息时代的重要产物之一,先后经历了大集中、虚拟化以及云计算三个历史发展阶段。在初期的大集中阶段中,数据中心实现了将以往分散的IT资源进行物理层面的集中与整合,同时,也拥有了较强的容灾机制;而随着业务的快速扩张,使我们在软、硬件方面投入的成本不断增加,但实际的资源使用率却很低下,而且灵活性不足,于是便通过虚拟化技术来解决成本、使用率以及灵活性等等问题,便又很快发展到了虚拟化阶段。 然而,虚拟化虽然解决了上述问题,但对于一个处于高速发展的企业来讲,仍然需要不断地进行软、硬件的升级与更新,另外,持续增加的业务总会使现有资源在一定时期内的扩展性受到限制。因此,采用具有弹性扩展、按需服务的云计算模式已经成为当下的热点需求,而在这个过程中,数据中心的“云化”也自然成为发展的必然! 传统边界防护的“困局” 云计算的相关技术特点及其应用模式正在使网络边界变得模糊,这使云数据中心对于边界安全防护的需求和以往的应用场景相比也会有所不同。在云计算环境下,如何为“云端接入”、“应用防护”、“虚拟环境”以及“全网管控”分别提供完善、可靠的解决方案,是我们需要面对的现实问题。因此,对于解决云数据中心的边界安全问题,传统网关技术早已束手无策,而此时更需要依靠下一代网关相关技术来提供一套体系化的边界安全解决方案! 天融信云数据中心边界安全防护解决方案

面对上述问题,天融信解决方案如下: 通过TopConnect虚拟化接入与TopVPN智能集群相结合,实现“云端接入”安全需求; 通过在物理边界部署一系列物理网关来对各种非法访问、攻击、病毒等等安全威胁进行深度检测与防御,同时,利用网关虚拟化技术还可以为不同租户提供虚拟网关 租用服务,实现“应用防护”安全需求; 通过TopVSP虚拟化安全平台,为虚拟机之间的安全防护与虚拟化平台自身安全提供相应解决方案,实现“虚拟环境”安全需求; 通过TopPolicy智能化管理平台来将全网的网络及安全设备进行有效整合,提供智能化的安全管控机制,实现“全网管控”安全需求; 技术特点 ●虚拟化 ?网关虚拟化:

基于私有云的统一报表平台解决方案

1. 方案简介 随着我国目前政府部门和企业信息化建设越来越广泛,存在着一个部门或者企业存在非常多的报表业务,并且因为各种历史原因,不同的报表业务分别建设,使用不同的系统,单独部署,相对独立隔离。由此带来部分系统管理工作重复,数据分散存储,无法进行统一的分析查询,不利于系统的升级维护。在这样的背景下,提出基于私有云的统一报表平台,实现报表业务的统一部署、统一管理。 基于私有云的统一报表平台能为各部门和企业实现如下目标: (1)统一报表平台能够实现报表业务灵活方便的扩展,不仅能对具体报表业务进行调整,还能灵活方便增加新的报表业务 (2)统一报表平台在数据存储层,及业务逻辑处理层能够通过分布式技术进行水平扩展 (3)统一报表平台能够针对每套报表业务定制个性化的报送流程。往往,不同的报表业务一般会在报送流程上有一定的差异性,平台能为不同的业务定制个性化的流程 (4)统一报表平台提供多租户的管理模式。平台通过多租户管理模式,覆盖多种场景,来满足不同的管理需求 (5)在高并发用户情况下,统一报表平台能够提供稳定的性能表现。 2. 方案概述 本系统提供完整的统计业务建模功能,包括业务方案、统计实体、指标体系,报表设计、公式引擎、报送流程、业务参数包等等,此外还提供数据的审核、运算、上报流程等功能。不同的统计业务之间相互独立,互不干扰,但可根据需要在合法授权的情况下共享数据,实现报表业务的统一部署、统一管理。

统一报表平台架构示意图 3. 方案特色 3.1 多租户管理 在单一系统框架内,为不同用户提供虚拟的报表业务服务平台,用户在操作自身的报表业务实例时,相当于拥有自身独立的平台系统,与其他报表业务互相隔离。 集中管理模式:由平台管理员对全部报表业务实例及用户进行集中管理。 分级用户管理:集中的业务实例分配与分级的用户管理相结合的模式,由平台管理员创建业务实例,及业务管理员,并将因为实例的权限分配给业务管理员。由业务管理员为业务内的用户进行管理并授权。

安全防护方案及措施

编号:SM-ZD-97995 安全防护方案及措施Through the process agreement to achieve a unified action policy for different people, so as to coordinate action, reduce blindness, and make the work orderly. 编制:____________________ 审核:____________________ 批准:____________________ 本文档下载后可任意修改

安全防护方案及措施 简介:该方案资料适用于公司或组织通过合理化地制定计划,达成上下级或不同的人员之间形成统一的行动方针,明确执行目标,工作内容,执行方式,执行进度,从而使整体计划目标统一,行动协调,过程有条不紊。文档可直接下载或修改,使用时请详细阅读内容。 一、编制依据及实施目标: 1. 编制依据 施工图与贵州省批准的有关建设文件。 建设部及贵州省颁发的有关建筑工程施工管理等地方性法规和规定。 现场及周边场地田间等。 二、施工安全防范部置 1、施工现场建立以项目经理为第一责任人的安全保证体系。 2、明确本工程安全防护设施。 3、落实施工过程中各种安全技术措施的编制、审批、批准及具体的实施人。 4、对季节性施工的安全防护及劳动保护用品的管理工作。

5、制定符合本工程特点的安全管理及违章处罚措施。 三、主要安全防范方法: 1.1安全网的设置: 1.1.1本工程外侧全部用密目网封闭,施工层以下从一层开始,每隔三层用平网兜设。 1.1.2安全网必须有质量技术监督部门的检验合格证,以及安全监督部门批准的准用证。 1.1.3密目网设置在外侧脚手架里侧,边缘作业工作面应紧贴密合。 1.1.4安装时密目网上的每个环扣都必须穿入同等材料的纤维绳,绑在外脚手架上,遵循打结方便,连接牢固,易于拆卸的原则。 1.1.5密目网间连接密实 1.1.6平网网面绷的过紧,系结点沿网边均匀分布,平绑扎牢固。 1.2洞口防护 1.2.1屋面及楼层平台上下水管道预留洞口,用盖板覆盖,各楼层风井口四周设防护栏杆、沿口下张设安全平网。

大数据平台安全解决方案

Solution 解决方案 大数据平台安全解决方案 防止数据窃取和泄露确保数据合规使用避免数据孤岛产生 方案价值 大数据平台安全解决方案为大数据平台提供完善的数据安全 防护体系,保护核心数据资产不受侵害,同时保障平台的大数据能被安全合规的共享和使用。 数据安全防护体系以至安盾?智能安全平台为核心进行建设。智能安全平台支持三权分立、安全分区、数据流转、报警预警和审计追溯等五种安全策略,以及嵌入式防火墙、访问控制、安全接入协议等三道安全防线,保证安全体系在系统安 全接入、安全运维、数据流转、数据使用、数据导出脱敏、用户管理、用户行为审计追溯等方面的建设,保障大数据平台安全高效运行。 智能安全平台提供安全云桌面,保证数据不落地的访问方式, 并可根据需求提供高性能计算资源和图形处理资源,并支持“N+M”高可靠性架构,保证云桌面的稳定运行,为平台用户提供安全高效的数据使用环境。 提供数据不落地的访问方式以及完善的文档审批和流转功能 提供五种安全策略和三道安全防线提供严格的用户权限管理和强大的用户行为审计和追溯功能 提供高性能、高可靠稳定运行的大数据使用环境 方案亮点 如欲了解有关志翔科技至安盾? ZS-ISP、至明? ZS-ISA安全探针产品的更多信息,请联系您的志翔科技销售代表,或访问官方网站:https://www.360docs.net/doc/da7813431.html, 更多信息 志翔科技是国内创新型的大数据安全企业,致力于为政企客户提供核心数据保护和业务风险管控两个方向的产品及服务。志翔科技打破传统固定访问边界,以数据为新的安全中心,为企业构筑兼具事前感知、发现,事中阻断,事后溯源,并不断分析与迭代的安全闭环,解决云计算时代的“大安全”挑战。志翔科技是2017年IDC中国大数据安全创新者,2018年安全牛中国网络安全50强企业。2019年,志翔云安全产品入选Gartner《云工作负载保护平台市场指南》。 关于志翔科技 北京志翔科技股份有限公司https://www.360docs.net/doc/da7813431.html, 电话: 010- 82319123邮箱:contact@https://www.360docs.net/doc/da7813431.html, 北京市海淀区学院路35号世宁大厦1101 邮编:100191 扫码关注志翔

私有云建设方案

目录 1、项目概述 (3) 2、项目建设规划 (5) 2.1、建设原则 (5) 2.2、项目建设内容、思路及技术规划 (5) 2.3、技术架构和路线介绍 (7) 2.3.1、资源池化 (7) 2.3.2、智能化云管理 (8) 3、私有云总体建设方案 (9) 3.1、建设原则 (9) 3.2、总体设计方案 (10) 3.2.1、逻辑架构 (10) 3.2.2、网络架构(假设) (11) 3.3、云管理平台设计 (13) 3.3.1、云管理平台系统架构 (13) 3.3.2、云管理平台功能 (15) 3.3.3、云管理平台设计 (21) 3.4、虚拟化设计 (25) 3.4.1、服务器虚拟化 (25) 3.4.2、桌面虚拟化 (26) 3.5、安全设计 (30) 3.6、计算资源池设计 (32) 3.6.1、计算资源池技术路线 (32) 3.6.2、计算资源池设计 (34) 3.7、存储资源池设计 (34) 3.7.1、存储资源池技术路线 (34)

3.7.2、存储资源池 (36) 3.8、应用迁移及现有设备利旧 (36) 3.8.1、应用迁移 (37) 3.8.2、设备利旧 (38)

1、项目概述 云计算是一种IT资源的交付和使用模式,指通过网络(包括互联网Internet 和企业内部网Intranet)以按需、易扩展的方式获得所需的软件、应用平台、及基础设施等资源。云计算具有资源池化、弹性扩展、自助服务、按需付费、宽带接入等关键特征。 从部署和应用模式来讲,云计算分为公有云、私有云和混合云等。 云计算从服务模式上来讲主要包括基础设施即服务(IaaS)、平台即服务(PaaS)、软件即服务(SaaS)等内容。 IaaS是Infrastructure-as-a-Service(基础设施即服务)的建成,云计算中心可使用IaaS的模式将其资源提供给客户,通过虚拟化技术,虚拟数据中心可以将相应的物理资源虚拟为多个虚拟的数据中心,从而在用户一端看到一个个独立的,完整的数据中心(虚拟的),这些虚拟数据中心可以由用户发起申请和维护,同时,这些虚拟数据中心还具有不同的资源占用级别,从而保证不同的用户具有不一样的资源使用优先级。 PaaS是Platform-as-a-Service(平台即服务)的简称,PaaS能给客户带来更灵活、更个性化的服务,这包括但不仅限于中间件作为服务、消息传递作为服务、集成作为服务、信息作为服务、连接性作为服务等。此处的服务主要是为了支持应用程序。这些应用程序可以运行在云中,并且可以运行在更加传统的企业数据中心中。为了实现云内所需的可扩展性,此处提供的不同服务经常被虚拟化。PaaS 厂商也吸引软件开发商在PaaS平台上开发、运行并销售在线软件。

防护栏杆及钢平台安全要求

防护栏杆及钢平台安全要求 4 一般要求 4.1 防护要求 4.1.1距下方相邻地板或地面1.2m及以上的平台、通道或工作面得所有敞开边缘应设置防护栏杆。 4.1.2在平台、通道或工作面上可能使用工具、机器部件或物品场合,应在所有敞开边缘设置带踢脚板的防护栏杆。 4.1.3在酸洗或电镀、脱脂等危险设备上方或附近的平台、通道或工作面的敞开边缘,均应设置带踢脚板的防护栏杆。 4.1.4当平台设有满足踢脚板功能及强度要求的其他结构边沿时,防护栏杆可不设踢脚板。 4.2 材料 防护栏杆及钢平台采用钢材的力学性能应不低于Q235-B,并具有碳含量合格保证。 4.3 防护栏杆设计载荷 4.3.1防护栏杆安装后顶部栏杆应能承受水平方向和垂直向下方向不小于890N集中载荷和不小于700N/m均布载荷。在相邻立柱间的最大挠曲变形应不大于跨度的1/250。水平和垂直载荷以及集中和均布载荷均不叠加。 4.3.2中间栏杆应能承受在中点圆周上施加不小于700N水平集中载荷,最大挠曲变形不大于75mm。 4.3.3端部或末端立柱应能承受在立柱顶部施加的任何方向上890N的集中载荷。 4.4 钢平台设计载荷 4.4.1钢平台的设计载荷应按实际使用要求确定,并应不小于本部分规定的值。 4.4.2整个平台区域内应能承受不小于3kN/m2均匀分布活载荷。 4.4.3在平台区域内中心距为1000mm,边长300mm正方形上应能承受不小于1kN集中载荷。

4.4.4平台地板在设计载荷下的挠曲变形应不大于10mm或跨度的1/200,两者取小值。 4.5 制造安装 4.5.1防护栏杆及钢平台应采用焊接连接,焊接要求应符合GB50205的规定。 当不便焊接时,可用螺栓连接,但应保证设计的结构强度。安装后的防护栏杆及钢平台不应有歪斜、扭曲、变形及其他缺陷。 4.5.2防护栏杆制造安装工艺应确保梯子及其所有构件及其连接部分表面光滑、无锐边、尖角、毛刺或其他可能对人员造成伤害或妨碍其通过的外部缺陷。 4.5.3钢平台和通道不应仅靠自重安装固定。当采用仅靠拉力的固定件时,其工作载荷系数应不小于1.5。设计时应考虑腐蚀和疲劳应力对固定件寿命的影响。 4.5.4安装后的平台钢梁应平直,铺板应平整,不应有歪斜、翘曲、变形及其他缺陷。 4.6 防锈及防腐蚀 4.6.1防护栏杆及钢平台应使其积村水和湿气最小,以减少锈蚀和腐蚀。 4.6.2根据防护栏杆及钢平台使用场合及环境条件,应对其进行合适的防锈及防腐涂装。 4.6.3防护栏杆及钢平台安装后,应对其至少涂一层底漆或一层(或多层)面漆或采用等效的防锈防腐涂装。 5 防护栏杆结构要求 5.1 结构形式 5.1.1防护栏杆应采用包括扶手(顶部栏杆)、中间栏杆和立柱的结构形式或采用其他等效的机构。 5.1.2防护栏杆各构件的不知应确保中间栏杆(横杆)与上下构件间形成的空隙间距不大于500mm。构件设置方式应阻止攀爬。 5.2 栏杆高度 5.2.1当平台、通道及作业场所距基准面高度小于2m时,防护栏杆高度应不低于900mm。 5.2.2当距基准面高度大于等于2m并小于20m的平台、通道及作业场所的防护栏杆高度应不低于1050mm。 5.2.3在距基准面高度不小于20m的平台、通道及作业场所的防护栏杆高度应不低于1200mm。 5.3 扶手 5.3.1扶手的设计应允许手能连续滑动。扶手末端应以曲折端结束,可转向支撑墙,或转向中间栏杆,或转向立柱,或布置成避免扶手末端突出结构。 5.3.2扶手宜采用钢管,外径应不小于30mm,不大于50mm。采用非圆形截面扶手,截面外接圆直径应不大于57mm,圆角半径不小于3mm。 5.3.3扶手后应有不小于75mm的净空间,以便于手握。 5.4 中间栏杆 5.4.1在扶手和踢脚板之间,应至少设置一道中间栏杆。

操作平台的安全防护(通用版)

操作平台的安全防护(通用版) Security technology is an industry that uses security technology to provide security services to society. Systematic design, service and management. ( 安全管理 ) 单位:______________________ 姓名:______________________ 日期:______________________ 编号:AQ-SN-0808

操作平台的安全防护(通用版) (一)移动式操作平台,必须符合下列规定: (1)操作平台应由专业技术人员按现行的相应规范进行,计算书及图纸应编入施工组织设计。 (2)操作平台的面积不应超过10㎡,高度不应超过5米。还应进行稳定验算,并采取措施减少立柱的长细比。 (3)装设轮子的移动操作平台,轮子与平台的接合处应牢固可靠,立柱底端离地面不得大于80㎜。 (4)操作平台可采用钢管以扣件连接,亦可采用门架式或承插式钢管脚手架部件,按产品使用要求进行组装。平台的次梁,间距不应大于40㎝;台面应满铺3㎝厚的木板或竹笆。 (5)操作平台四周必须按临边作业要求设置防护栏杆,并应布置登高扶梯。

(二)悬挑式钢平台,必须符合下列规定: (1)悬挑式钢平台应按现行的相应规范进行设计,其结构构造应能防止左右晃动,计算书及图纸应编入施工组织设计。 (2)悬挑式钢平台的搁支点与上部拉接点,必须位于建筑物上,不得设置在脚手架等施工设备上, (3)斜拉杆或钢丝绳,构造上宜两边各设前后两道,两道中的每一道均应作单道受力计算。 (4)应设置4个经过验收的吊环。吊运平台时应使用卡环,不得使吊钩直接钩挂吊环。吊环应用甲类3号沸腾钢制作。 (5)钢平台安装时,钢丝绳应采用专用的挂钩挂牢,采取其他方式时卡头的卡子不得少于3个。建筑物锐角利口围系钢丝绳处应加补软垫物,钢平台处口应略高于内口。 (6)钢平台左右两侧必须装置固定的防护栏杆。 (7)钢平台吊装,需待横梁支撑点电焊固定,接好钢绳,调整完毕,经过检查验收,方可卸起重吊钩,上下操作。 (8)钢平台使用时,应有专人进行检查,发现钢丝绳有锈蚀损

私有云建设方案

目录 1、项目概述 (2) 2、项目建设规划 (4) 2.1、建设原则 (4) 2.2、项目建设内容、思路及技术规划 (4) 2.3、技术架构和路线介绍 (6) 2.3.1、资源池化 (6) 2.3.2、智能化云管理 (7) 3、私有云总体建设方案 (7) 3.1、建设原则 (7) 3.2、总体设计方案 (9) 3.2.1、逻辑架构 (9) 3.2.2、网络架构(假设) (10) 3.3、云管理平台设计 (12) 3.3.1、云管理平台系统架构 (12) 3.3.2、云管理平台功能 (14) 3.3.3、云管理平台设计 (20) 3.4、虚拟化设计 (24) 3.4.1、服务器虚拟化 (24) 3.4.2、桌面虚拟化 (25) 3.5、安全设计 (29) 3.6、计算资源池设计 (30) 3.6.1、计算资源池技术路线 (30) 3.6.2、计算资源池设计 (32) 3.7、存储资源池设计 (33) 3.7.1、存储资源池技术路线 (33)

3.7.2、存储资源池 (34) 3.8、应用迁移及现有设备利旧 (35) 3.8.1、应用迁移 (35) 3.8.2、设备利旧 (36) ? 1、项目概述 云计算是一种IT资源的交付和使用模式,指通过网络(包括互联网Internet 和企业内部网Intranet)以按需、易扩展的方式获得所需的软件、应用平台、及基础设施等资源。云计算具有资源池化、弹性扩展、自助服务、按需付费、宽带接入等关键特征。 从部署和应用模式来讲,云计算分为公有云、私有云和混合云等。 云计算从服务模式上来讲主要包括基础设施即服务(IaaS)、平台即服务(Pa aS)、软件即服务(SaaS)等内容。 IaaS是Infrastructure-as-a-Service(基础设施即服务)的建成,云计算中心可使用IaaS的模式将其资源提供给客户,通过虚拟化技术,虚拟数据中心可以将相应的物理资源虚拟为多个虚拟的数据中心,从而在用户一端看到一个个独立的,完整的数据中心(虚拟的),这些虚拟数据中心可以由用户发起申请和维护,同时,这些虚拟数据中心还具有不同的资源占用级别,从而保证不同的用户具有不一样的资源使用优先级。 PaaS是Platform-as-a-Service(平台即服务)的简称,PaaS能给客户带来更灵活、更个性化的服务,这包括但不仅限于中间件作为服务、消息传递作为服务、集成作为服务、信息作为服务、连接性作为服务等。此处的服务主要

脚手架和作业平台专项安全防护措施(最新版)

( 安全管理 ) 单位:_________________________ 姓名:_________________________ 日期:_________________________ 精品文档 / Word文档 / 文字可改 脚手架和作业平台专项安全防 护措施(最新版) Safety management is an important part of production management. Safety and production are in the implementation process

脚手架和作业平台专项安全防护措施(最 新版) 1脚手架 钢管脚手架采用外径48、壁厚3.5mm,无严重锈蚀、弯曲、压扁或裂纹的钢管。钢管脚手架的杆件连接必须使用合格扣件,不得使用铅丝和其他材料绑扎。脚手架必须按楼层与结构拉接牢固,拉接点垂直距离不得超过4米,水平距离不得超过6米。拉接所用的材料强度不得低于双股8#铅丝的强度。 脚手架的操作面必须满铺脚手板,离墙面不得大于20厘米,不得有空隙和探头板、飞跳板。脚手板下层设水平兜网。操作面外侧应设两道护身栏杆和一道挡脚板或设一道护身栏杆,立挂安全网,下口封严,防护高度应为1.2米。脚手架必须保证整体结构不变形,纵向必须设置剪刀撑,剪刀撑宽度不得超过6根立杆,与水平面夹

角应为45-60度。 首层四周必须支固定6m宽双层安全网,网底距下方物体表面不小于5m,见下图。每隔三层要固定一道3m宽的水平安全网。安全网的外边沿高于内边沿1m。 2作业平台 出料平台必须有设计方案并报批后方可使用,平台上的脚手板必须铺严绑牢,平台周围须设置不低于1.5米高防护围栏,围栏里侧用密目安全网封严,下口设置18厘米高挡脚板(或围栏内侧用竹夹板全封闭),护栏上严禁搭放物品,平台应在明显处设置标志牌、规定使用要求和限定荷载(平台外侧悬挂总限重牌子,内侧悬挂限材料数量牌子)。需注意的是:钢丝绳与工字钢不能直接接触,应垫胶皮或用符合设计力的卡环过渡连接,防止钢丝绳受剪。出料平台安装时保障外沿高于内沿,倾斜角在15度为宜。 卸料平台:卸料平台上的脚手板必须铺严绑牢,两侧设1.2米防护栏杆,18厘米高的挡脚板,并用密目安全网封闭,外侧设推拉式(或开启式)的防护门,防护门要灵活,开关方便以确保防护门

云平台数据中心的安全防护技术分析

云平台数据中心的安全防护技术分析 摘要现阶段,随着云计算应用越来越广泛,政务等越来越多的领域开始使用云计算,云计算服务,已成为IT基础服务和信息技术关键基础设施。云平台面临的数据存储安全的挑战主要是数据的高可用性、数据的稳定性、数据的持久可用性和数据的访问安全性。如何确定政务系统不动产登记、公共资源交易云平台数据中心的安全责任,如何定级、监管及进一步进行安全防护技术体系设计,具有重要的现实意义。 关键词云平台;云计算;数据中心;安全防护 引言 国内对云计算的定义有多种说法,较广泛接受的定义是:云计算是通过网络提供可伸缩的廉价的分布式计算能力。云计算是一种基于互联网的计算方式,通过这种方式,共享的软硬件资源和信息可以按需提供给计算机和其他设备。典型的云计算提供商往往提供通用的网络业务应用,可以通过浏览器等软件或者其他Web服务来访问,而软件和数据都存储在服务器上。 2 云计算数据中心的构成 云计算数据中心,本质上由云计算平台、云计算服务构成。①云计算平台也称云平台。可划分为3类:以数据存储为主的存储型云平台,以数据处理为主的计算型云平台及计算和数据存储处理兼顾的综合云计算平台。云计算平台包括用来支撑这些服务的安全可靠和高效运营的软硬件平台。通过云计算平台将一个或多个数据中心的软硬件整合起来,形成一种分层的虚拟计算资源池,并提供可动态调配和平滑扩展的计算、存储和网络通信能力,用以支撑云计算服务的实现。 ②云计算服务包括通过各种通信手段提供给用户的应用、软件、工具以及计算资源服务等。 云计算平台是云计算中心的内部支撑,处于云计算技术体系的核心。它以数据为中心,以虚拟化和调度技术为手段,通过建立物理的、可缩放的、可调配的、可绑定的计算资源池,整合分布在网络上的服务器集群、存储群等,结合可动态分配和平滑扩展资源的能力,提供安全可靠的各种应用数据服务[1]。 3 云计算安全防护体系框架建立 云安全防护技术体系,是云计算平台或系统安全建设的重要指导和依据,将等级保护思想融入到云安全防护体系的构建,清晰描述了云安全防护体系建立的原则及方法,提出了基于等级保护的云安全防护技术体系框架。 3.1 云安全防护技术体系的设计方法

云平台建设方案简介

云平台建设方案简介 2015年11月

目录

云平台总体设计 总体设计方案 设计原则 ?先进性 云中心的建设采用业界主流的云计算理念,广泛采用虚拟化、分布式存储、分布式计算等先进技术与应用模式,并与银行具体业务相结合,确保先进技术与模式应用的有效与适用。 ?可扩展性 云中心的计算、存储、网络等基础资源需要根据业务应用工作负荷的需求进行伸缩。在系统进行容量扩展时,只需增加相应数量的硬件设备,并在其上部署、配置相应的资源调度管理软件和业务应用软件,即可实现系统扩展。 ?成熟性 云中心建设,要考虑采用成熟各种技术手段,实现各种功能,保证云计算中心的良好运行,满足业务需要。 ?开放性与兼容性 云平台采用开放性架构体系,能够兼容业界通用的设备及主流的操作系统、虚拟化软件、应用程序,从而使得云平台大大降低开发、运营、维护等成本。 ?可靠性 云平台需提供可靠的计算、存储、网络等资源。系统需要在硬件、网络、软件等方面考虑适当冗余,避免单点故障,保证云平台的可靠运行。 ?安全性 云平台根据业务需求与多个网络分别连接,必须防范网络入侵攻击、病毒感染;同时,云平台资源共享给不同的系统使用,必须保证它们之间不会发生数据泄漏。因此,云平台应该在各个层面进行完善的安全防护,确保信息的安全和私密性。 ?多业务性 云平台在最初的规划设计中,充分考虑了需要支撑多用户、多业务的特征,保证基础资源在不同的应用和用户间根据需求自动动态调度的同时,使得不同的业务能够彼此隔离,保证多种业务的同时良好运行。 ?自主可控 云平台建设在产品选型中,优先选择自主可控的软硬件产品,一方面保证整个云计算中心的安全,另一方面也能够促进本地信息化产业链的发展。 支撑平台技术架构设计 图支撑平台技术架构 支撑平台总体技术架构设计如上,整个架构从下往上包括云计算基础设施层、云计算平台资源层、云计算业务数据层、云计算管理层和云计算服务层。其中: ?云计算基础设施层:主要包括云计算中心的物理机房环境; ?云计算平台资源层:在云计算中心安全的物理环境基础上,采用虚拟化、分布 式存储等云计算技术,实现服务器、网络、存储的虚拟化,构建计算资源池、 存储资源池和网络资源池,实现基础设施即服务。

操作平台的安全防护简易版

In Order To Simplify The Management Process And Improve The Management Efficiency, It Is Necessary To Make Effective Use Of Production Resources And Carry Out Production Activities. 编订:XXXXXXXX 20XX年XX月XX日 操作平台的安全防护简易 版

操作平台的安全防护简易版 温馨提示:本安全管理文件应用在平时合理组织的生产过程中,有效利用生产资源,经济合理地进行生产活动,以达到实现简化管理过程,提高管理效率,实现预期的生产目标。文档下载完成后可以直接编辑,请根据自己的需求进行套用。 (一)移动式操作平台,必须符合下列规 定: (1)操作平台应由专业技术人员按现行的 相应规范进行,计算书及图纸应编入施工组织 设计。 (2)操作平台的面积不应超过10㎡,高 度不应超过5米。还应进行稳定验算,并采取 措施减少立柱的长细比。 (3)装设轮子的移动操作平台,轮子与平 台的接合处应牢固可靠,立柱底端离地面不得 大于80㎜。 (4)操作平台可采用钢管以扣件连接,亦

可采用门架式或承插式钢管脚手架部件,按产品使用要求进行组装。平台的次梁,间距不应大于40㎝;台面应满铺3㎝厚的木板或竹笆。 (5)操作平台四周必须按临边作业要求设置防护栏杆,并应布置登高扶梯。 (二)悬挑式钢平台,必须符合下列规定: (1)悬挑式钢平台应按现行的相应规范进行设计,其结构构造应能防止左右晃动,计算书及图纸应编入施工组织设计。 (2)悬挑式钢平台的搁支点与上部拉接点,必须位于建筑物上,不得设置在脚手架等施工设备上, (3)斜拉杆或钢丝绳,构造上宜两边各设前后两道,两道中的每一道均应作单道受力计

操作平台的安全防护

编号:AQ-JS-01192 ( 安全技术) 单位:_____________________ 审批:_____________________ 日期:_____________________ WORD文档/ A4打印/ 可编辑 操作平台的安全防护 Safety protection of operation platform

操作平台的安全防护 使用备注:技术安全主要是通过对技术和安全本质性的再认识以提高对技术和安全的理解,进而形成更加科学的技术安全观,并在新技术安全观指引下改进安全技术和安全措施,最终达到提高安全性的目的。 (一)移动式操作平台,必须符合下列规定: (1)操作平台应由专业技术人员按现行的相应规范进行,计算书及图纸应编入施工组织设计。 (2)操作平台的面积不应超过10㎡,高度不应超过5米。还应进行稳定验算,并采取措施减少立柱的长细比。 (3)装设轮子的移动操作平台,轮子与平台的接合处应牢固可靠,立柱底端离地面不得大于80㎜。 (4)操作平台可采用钢管以扣件连接,亦可采用门架式或承插式钢管脚手架部件,按产品使用要求进行组装。平台的次梁,间距不应大于40㎝;台面应满铺3㎝厚的木板或竹笆。 (5)操作平台四周必须按临边作业要求设置防护栏杆,并应布置登高扶梯。 (二)悬挑式钢平台,必须符合下列规定:

(1)悬挑式钢平台应按现行的相应规范进行设计,其结构构造应能防止左右晃动,计算书及图纸应编入施工组织设计。 (2)悬挑式钢平台的搁支点与上部拉接点,必须位于建筑物上,不得设置在脚手架等施工设备上, (3)斜拉杆或钢丝绳,构造上宜两边各设前后两道,两道中的每一道均应作单道受力计算。 (4)应设置4个经过验收的吊环。吊运平台时应使用卡环,不得使吊钩直接钩挂吊环。吊环应用甲类3号沸腾钢制作。 (5)钢平台安装时,钢丝绳应采用专用的挂钩挂牢,采取其他方式时卡头的卡子不得少于3个。建筑物锐角利口围系钢丝绳处应加补软垫物,钢平台处口应略高于内口。 (6)钢平台左右两侧必须装置固定的防护栏杆。 (7)钢平台吊装,需待横梁支撑点电焊固定,接好钢绳,调整完毕,经过检查验收,方可卸起重吊钩,上下操作。 (8)钢平台使用时,应有专人进行检查,发现钢丝绳有锈蚀损坏应及时调换,焊缝脱焊应及时修复。

视频监控数据安全防护系统解决方案

文档类型: 文档编号: 视频数据安全防护系统 解决方案 北京XX公司科技发展有限责任公司 二O一二年五月

目录 第一章项目背景 (4) 第二章需求分析 (5) 2.1需求分析 (5) 2.2使用效果 (5) 2.3管理手段 (6) 第三章解决方案 (7) 3.1系统体系原则 (7) 3.1.1合理性 (7) 3.1.2先进性 (7) 3.1.3稳定性 (7) 3.1.4健壮性 (8) 3.1.5拓展性 (8) 3.1.6易操作性 (8) 3.2详细设计 (9) 3.2.1方案概述 (9) 3.2.2系统构成 (10) 3.3方案功能模块 (12) 3.3.1在线视频系统准入控制 (12) 3.3.2视频存储数据下载管控 (13) 3.4产品核心技术 (14) 3.4.1文件级智能动态加解密技术 (14) 3.4.2网络智能动态加解密技术 (15) 3.4.3协议隧道加密技术 (16) 3.4.4终端自我保护技术 (16) 3.5方案管理应用功能基础 (16) 3.5.1透明动态加密 (16) 3.5.2通讯隧道加密 (17)

3.5.3终端强身份认证 (17) 3.5.4网络访问控制 (17) 3.5.5应用系统仿冒 (18) 3.5.6终端行为审计 (18) 3.5.7文件使用跟踪 (18) 第四章公司简介 (19)

第一章项目背景 电子文件作为数据信息的载体,以其高效、便捷成为信息化建设和发展重要的基础组成部分。但是,电子文件本身特性使得信息内容安全性面临巨大挑战,单位员工一个电子邮件、一个U盘拷贝、一部口袋里的MP3播放器或一台随身携带的笔记本电脑,就可以轻松将单位的重要机密电子文件从单位中里窃取出来,更何况员工进入单位内部网络和打开存在有机密电子文件的电脑是非常的轻而易举。单位人员在被解职或辞职时,他们是有很多种渠道将单位数据资产、知识产权保护及涉及核心竞争力范畴的机密电子文件带出单位,直接将单位秘密甚至是涉及国家秘密的内容带离并传播出去,为单位甚至国家带来重大损失。 近年来用户业务规模的不断扩大,信息化建设在用户发展中的重要性逐渐凸显出来。随着网络的迅猛发展,应用系统的广泛使用,提高了用户的办公效率,节省了工作成本,在信息广泛使用的同时,安全问题越来越引起人们的关注。在Web技术飞速演变、蓬勃发展的今天,企业开发的很多新应用程序都是Web应用程,而且Web服务也被越来越频繁地用于集成Web应用程序或与其进行交互,这些趋势带来的问题就是:应用系统中存放的各种非结构话数据(文件)在生成、流转、交互过程中存在各种信息泄密的风险。 同时,本地生成电子文档,通过移动存储设备(U盘、移动硬盘等),网络通信工具(QQ、MSN、邮件等)等方式进行传播的传统方式依然存在。而在该方式中,亦存在着众多的安全隐患,需要企业引起重视。

深信服NGAF_Web安全解决方案

一站式Web 安全解决方案文档密级:公开 深信服 Web 业务安全解决方案 一、Web 安全的挑战 随着互联网技术的高速发展,绝大部分客户都已经将自身业务迁移到互联网上开展,而这当中又主要是以Web 服务为载体进行相关业务的开展,Web 成为当前互联网应用最为广泛的业务。而针对 Web 业务的安全问题也越来越多。如 2016 年 4 月底的 Struts2 S2-032 让 网站的安全问题又引发了业界普遍的关注,很多网站纷纷中招,被黑客入侵造成了严重损失。从历史 Struts2 漏洞爆发数据看,此前每次漏洞公布都深度影响到了政府、金融等行业。网站作为主要的对外门户,已经成为黑客发起攻击的首要目标,网站一旦遭遇攻击,将有可能导致严重的后果: 网站被篡改,直接影响对公众树立的社会形象; 网站业务被攻击导致瘫痪,影响效率和经济利益; 网站敏感数据被窃取,影响单位信誉; 网站被攻陷后成为跳板,渗透到内部网络,造成更大面积的破坏; 被第三方监管机构,漏洞报告平台通报,带来负面影响; 二、Web 安全的问题 针对Web 的攻击往往隐藏在正常访问业务行为中,导致传统防火墙、入侵防御系统无法发现和阻止这些攻击。Web 业务系统面临的安全问题是不是单方面的,概括起来主要有以下四个方面: 1)开发时期遗留问题 由于Web 应用程序的编写人员,在编程的过程中没有考虑到安全的因素,使得黑客能够利用这些漏洞发起对网站的攻击,比如SQL 注入、跨站脚本攻击等。 2)系统底层漏洞问题 Web系统包括底层的操作系统和Web业务常用的发布系统(如IIS、Apache),这些系 统本身存在诸多的安全漏洞,利用好这些漏洞,可以给入侵者可乘之机。 3)运维管理中的问题 业务系统中由于管理的问题也存在诸多安全隐患,如弱口令、管理员界面等等,导致黑客、病毒可以利用这些缺陷对网站进行攻击。 4)破坏手段多样问题 Web 系统所处的环境的网络安全状况也影响着Web 系统的安全,比如网络中存在的DoS 攻击,或者存在感染病毒木马的终端,给黑客提供可利用的跳板等,这些内网自身的安全问题同样会影响到Web 系统的稳定运行。 三、NGAF 解决之道 深信服NGAF 提供对Web 业务系统的三维立体防护解决方案,深入分析黑客攻击的时机和动机。从事件周期、攻击过程、防护对象三个维度出发,并可以结合云端安全服务,提供全面的安全防护体系,保护web 业务系统不受来自各方的侵害。

虚拟化平台安全防护方案

虚拟化平台安全防 护方案

1.虚拟化安全挑战及防护需求 虚拟化技术的应用,帮助企业实现了资源使用及管理的集约化,有效节省了系统的资源投入成本和管理维护成本,但虚拟化这种新技术的应用,也不可避免给企业的安全防护及运维管理带来新的风险及问题。 总结来说,虚拟化技术面临的最大风险及挑战主要来自于这样几个方面: 1.网络及逻辑边界的模糊化,原有的FW等网络安全防护技术失去意 义 虚拟化技术一个最大的特点就是资源的虚拟化和集中化,将原来分散在不同物理位置、不同网络区域的主机及应用资源集中到了一台或者几台虚拟化平台上,不同的虚拟化主机间的网络及逻辑边界越来越难于控制及防护,传统方式下的网络防火墙、网络入侵检测防护等技术都失去了应有的作用。 攻击者能够利用已有的一台虚拟主机使用权限,尝试对该虚拟平台和虚拟网络的其它虚拟主机进行访问、攻击甚至是嗅探等,因此必须经过基于主机的防火墙或者虚拟防火墙实现针对统一虚拟平台、虚拟网络下的虚拟主机之间的网络访问控制和隔离。 2.系统结构的变化导致新风险 虚拟化平台在传统的“网络-系统-应用”系统架构上增加了“Hypervisor及虚拟网络”层,由于不同的虚拟机主机往往承载于同

一虚拟化平台服务器,即使2台完全独立的虚拟机主机,也可能由于虚拟平台自身(Hypervisor层)的某些缺陷及弱点(如虚拟平台本身的一些驱动漏洞),导致安全风险及攻击入侵在不同虚拟机主机之间扩散 同时,单台虚拟机的安全问题,也有可能影响整个虚拟化平台的安全;虚拟机间隔离不当,可非法访问其它VM,或者窃听VM间的通信,盗取敏感数据。 因此必须加强针对虚拟平台自身和虚拟机主机自身的安全防护。经过主机入侵检测防护系统,对虚拟平台和虚拟主机正在发生的攻击入侵行为进行实时监测及主动防护,防止虚拟平台和虚拟主机被恶意攻击及篡改. 3.资源的共享化,原有安全防护技术面临新挑战 针对虚拟化环境,一台服务器往往需要承载大量的客户端虚拟机系统,因此当所有的主机都同时进行病毒定义更新或扫描时,将形成的更新和扫描风暴势必成为一场灾难,因此如何有效降低虚拟化环境的病毒定义更新和扫描负载,直接影响到整个虚拟化平台的使用效率。因此,虚拟机服务器安全防护软件必须引入最新的虚拟机优化技术对虚拟化平台提供更完善、更可靠的保护。 2. 安全建设方案 2.1安全建设方案概述 虚拟化平台的虚拟网络安全:经过在虚拟机服务器主机上部署基

数据中心安全防护之道

数据中心安全防护之道 摘要:在大数据发展的驱动下,未来高性能数据中心防火墙会在两个方面发展。第一,大型数据中心或者云数据中心中,用户访问数据中心,以及数据中心直接的访问流量都会导致南北向流量继续增长,导致大型数据中心出口带宽流量会由目前的超过200Gbps,到2015年将接近1Tbps的水平。第二,数据中心中的应用类型变得越来越多样化。 随着互联网及其相关应用产业的发展,内容更丰富、服务更深层的网络服务提供商横空出世。数据中心作为一个重要的网络服务平台,它通过与骨干网高速连接,借助丰富的网络资源向网站企业和传统企业提供大规模、高质量、安全可靠的专业化服务器托管等业务。 互联网应用日益深化,数据中心运行环境正从传统客户机/服务器向网络连接的中央服务器转型。受其影响,基础设施框架下多层应用程序与硬件、网络、操作系统的关系变得愈加复杂。这种复杂性也为数据中心的安全体系引入许多不确定因素,一些未实施正确安全策略的数据中心,黑客和蠕虫将顺势而入。尽管大多数系统管理员已经认识到来自网络的恶意行为对数据中心造成的严重损害,而且许多数据中心已经部署了依靠访问控制防御来获得安全性的设备,但对于日趋成熟和危险的各类攻击手段,这些传统的防御措施仍然显得力不从心。 高性能和虚拟化仍然是根本要求 虽然针对数据中心的安全服务遍及各大行业,甚至很多细分行业领域,但是对于数据中心的安全建设要求还是存在一定共性的。Fortinet中国区首席技术顾问谭杰认为,高性能和虚拟化是当前数据中心安全防护解决方案的两大基础共性。谭杰进一步解释道,数据中心,尤其是云计算数据中心的海量业务,对安全系统的吞吐量、延迟和会话能力都提出了极高的要求。关键点在于,数据中心中多租户模式而导致的业务种类繁多的特点,很难事前对大小数据包的比例进行规划和设计,因此非常需要安全设备的性能对大小包不敏感,即小包(如64字节)性能与大包相同。另外,云计算数据中心的虚拟化场景需要安全解决方案的良好配合。例如:为每个租户分配不同的虚拟安全设备及管理账号,让其自行管理,这就要求安全设备的虚拟化是完整的(包括接口、路由、策略、管理员等各种对象)。另外不同租户的业务不同,对安全保护的要求也各不相同。例如Web服务商需要IPS,邮件服务商需要反垃圾邮件,这就要求安全设备的所有功能都能在虚拟化之后正常工作。 对于上述观点,华为安全产品线营销工程师刘东徽也认为,数据中心防火墙的性能要基于“真实流量”来看,而不是简单的在某一种特定类型数据流量环境下的性能。目前数据中心的流量主要集中于东西向(数据中心内数据交换),而南北向(数据中心出口)流量较少。但是由于连接请求的基数很大,因此对于防护设备的性能和并发连接数的支持都要求相当高。我们正处于一个大数据的时代,80%-90%