H3C三层交换机VLAN配置实例

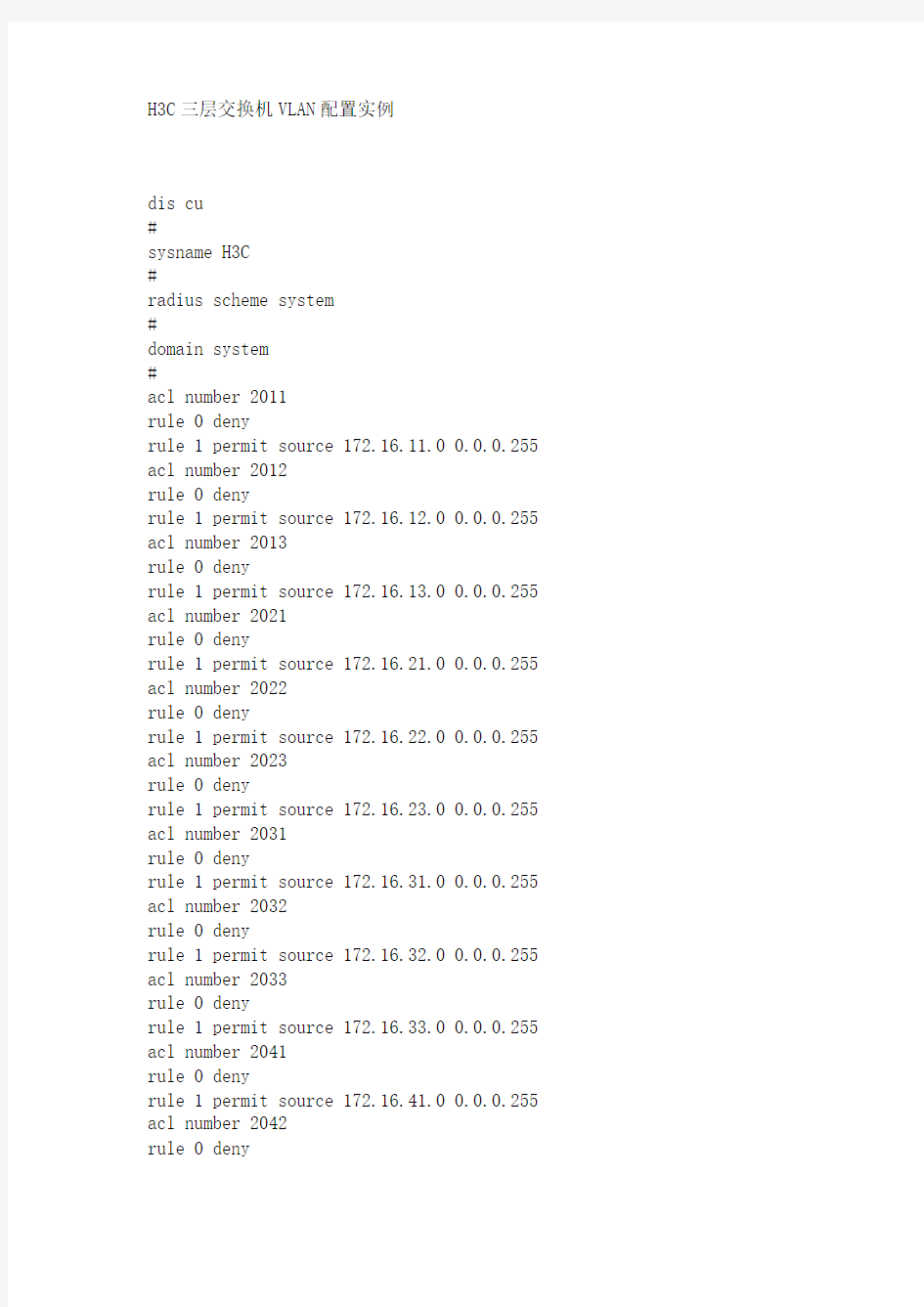

H3C三层交换机VLAN配置实例

#

sysname H3C

#

radius scheme system

#

domain system

#

acl number 2011

rule 0 deny

rule 1 permit source 172.16.11.0 0.0.0.255 acl number 2012

rule 0 deny

rule 1 permit source 172.16.12.0 0.0.0.255 acl number 2013

rule 0 deny

rule 1 permit source 172.16.13.0 0.0.0.255 acl number 2021

rule 0 deny

rule 1 permit source 172.16.21.0 0.0.0.255 acl number 2022

rule 0 deny

rule 1 permit source 172.16.22.0 0.0.0.255 acl number 2023

rule 0 deny

rule 1 permit source 172.16.23.0 0.0.0.255 acl number 2031

rule 0 deny

rule 1 permit source 172.16.31.0 0.0.0.255 acl number 2032

rule 0 deny

rule 1 permit source 172.16.32.0 0.0.0.255 acl number 2033

rule 0 deny

rule 1 permit source 172.16.33.0 0.0.0.255 acl number 2041

rule 0 deny

rule 1 permit source 172.16.41.0 0.0.0.255 acl number 2042

rule 0 deny

rule 1 permit source 172.16.42.0 0.0.0.255 acl number 2043

rule 0 deny

rule 1 permit source 172.16.43.0 0.0.0.255 acl number 2080

rule 0 deny

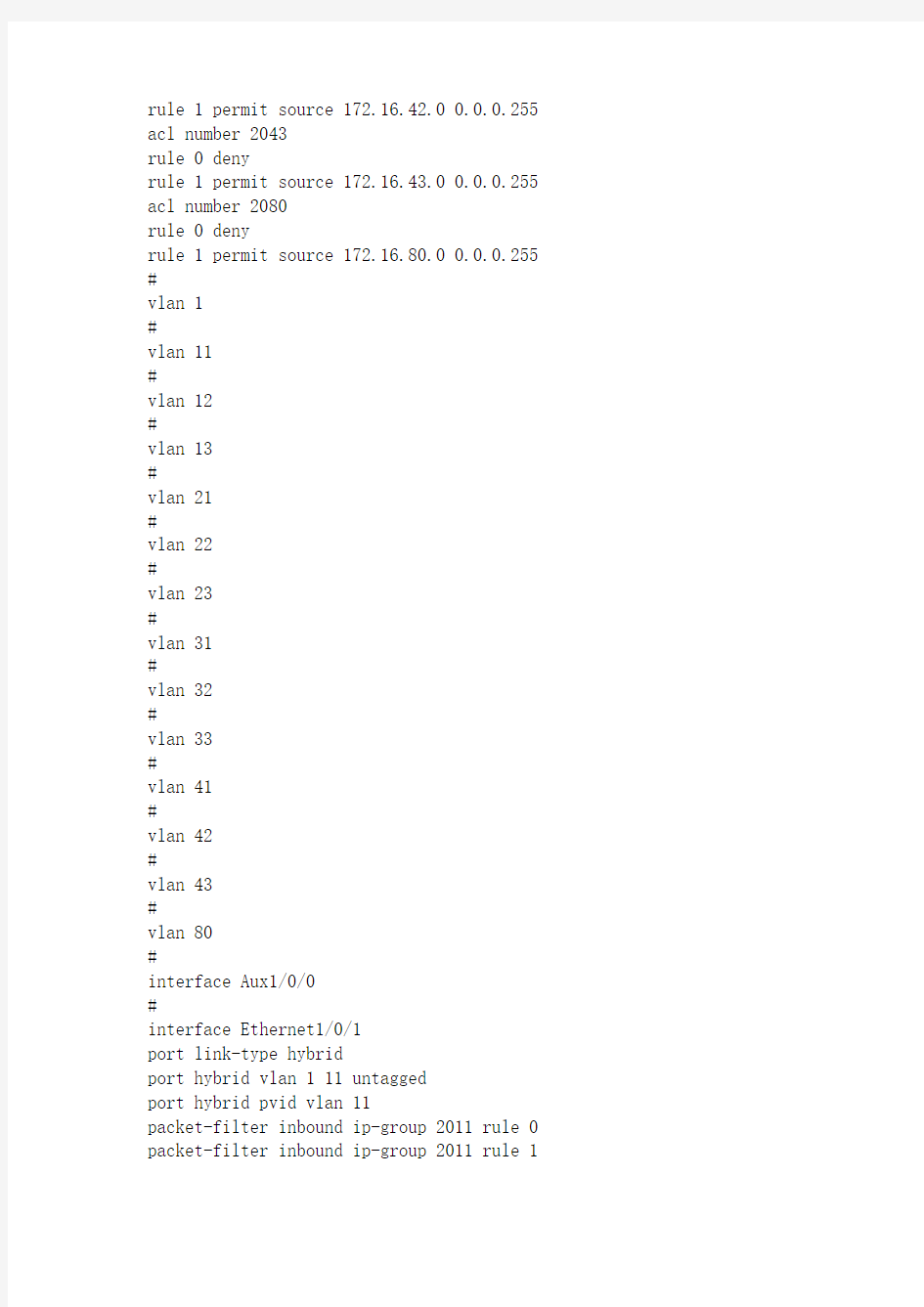

rule 1 permit source 172.16.80.0 0.0.0.255 #

vlan 1

#

vlan 11

#

vlan 12

#

vlan 13

#

vlan 21

#

vlan 22

#

vlan 23

#

vlan 31

#

vlan 32

#

vlan 33

#

vlan 41

#

vlan 42

#

vlan 43

#

vlan 80

#

interface Aux1/0/0

#

interface Ethernet1/0/1

port link-type hybrid

port hybrid vlan 1 11 untagged

port hybrid pvid vlan 11

packet-filter inbound ip-group 2011 rule 0 packet-filter inbound ip-group 2011 rule 1

#

interface Ethernet1/0/2

port link-type hybrid

port hybrid vlan 1 12 untagged

port hybrid pvid vlan 12

packet-filter inbound ip-group 2012 rule 0 packet-filter inbound ip-group 2012 rule 1 #

interface Ethernet1/0/3

port link-type hybrid

port hybrid vlan 1 13 untagged

port hybrid pvid vlan 13

packet-filter inbound ip-group 2013 rule 0 packet-filter inbound ip-group 2013 rule 1 #

interface Ethernet1/0/4

port link-type hybrid

port hybrid vlan 1 21 untagged

port hybrid pvid vlan 21

packet-filter inbound ip-group 2021 rule 0 packet-filter inbound ip-group 2021 rule 1 #

interface Ethernet1/0/5

port link-type hybrid

port hybrid vlan 1 22 untagged

port hybrid pvid vlan 22

packet-filter inbound ip-group 2022 rule 0 packet-filter inbound ip-group 2022 rule 1 #

interface Ethernet1/0/6

port link-type hybrid

port hybrid vlan 1 23 untagged

port hybrid pvid vlan 23

packet-filter inbound ip-group 2023 rule 0 packet-filter inbound ip-group 2023 rule 1 #

interface Ethernet1/0/7

port link-type hybrid

port hybrid vlan 1 31 untagged

port hybrid pvid vlan 31

packet-filter inbound ip-group 2031 rule 0 packet-filter inbound ip-group 2031 rule 1 #

interface Ethernet1/0/8

port link-type hybrid

port hybrid vlan 1 32 untagged

port hybrid pvid vlan 32

packet-filter inbound ip-group 2032 rule 0 packet-filter inbound ip-group 2032 rule 1 #

interface Ethernet1/0/9

port link-type hybrid

port hybrid vlan 1 33 untagged

port hybrid pvid vlan 33

packet-filter inbound ip-group 2033 rule 0 packet-filter inbound ip-group 2033 rule 1 #

interface Ethernet1/0/10

port link-type hybrid

port hybrid vlan 1 41 untagged

port hybrid pvid vlan 41

packet-filter inbound ip-group 2041 rule 0 packet-filter inbound ip-group 2041 rule 1 #

interface Ethernet1/0/11

port link-type hybrid

port hybrid vlan 1 42 untagged

port hybrid pvid vlan 42

packet-filter inbound ip-group 2042 rule 0 packet-filter inbound ip-group 2042 rule 1 #

interface Ethernet1/0/12

port link-type hybrid

port hybrid vlan 1 43 untagged

port hybrid pvid vlan 43

packet-filter inbound ip-group 2043 rule 0 packet-filter inbound ip-group 2043 rule 1 #

interface Ethernet1/0/13

#

interface Ethernet1/0/14

#

interface Ethernet1/0/15

#

interface Ethernet1/0/16

#

interface Ethernet1/0/17

#

interface Ethernet1/0/18

#

interface Ethernet1/0/19

#

interface Ethernet1/0/20

port link-type hybrid

port hybrid vlan 1 80 untagged

port hybrid pvid vlan 80

packet-filter inbound ip-group 2080 rule 0

packet-filter inbound ip-group 2080 rule 1

#

interface Ethernet1/0/21

#

interface Ethernet1/0/22

port link-type hybrid

port hybrid vlan 1 11 to 13 21 to 23 31 to 33 41 to 43 80 untagged #

interface Ethernet1/0/23

port link-type hybrid

port hybrid vlan 1 11 to 13 21 to 23 31 to 33 41 to 43 80 untagged #

interface Ethernet1/0/24

port link-type hybrid

port hybrid vlan 1 11 to 13 21 to 23 31 to 33 41 to 43 80 untagged #

interface GigabitEthernet1/1/1

#

interface GigabitEthernet1/1/2

#

interface GigabitEthernet1/1/3

port link-type hybrid

port hybrid vlan 1 11 to 13 21 to 23 31 to 33 41 to 43 80 untagged #

interface GigabitEthernet1/1/4

port link-type hybrid

port hybrid vlan 1 11 to 13 21 to 23 31 to 33 41 to 43 80 untagged #

undo irf-fabric authentication-mode

#

interface NULL0

#

user-interface aux 0 7

user-interface vty 0 4

return

F100-C的设置问题回复

方法一:

F100-C恢复出厂设置,你以前的配置就会删除了,你可以重新配置你的固定IP 配置

固定IP配置实例:

[H3C]dis cur

#

sysname H3C

#

firewall packet-filter enable

firewall packet-filter default permit

#

insulate

#

undo connection-limit enable

connection-limit default deny

connection-limit default amount upper-limit 50 lower-limit 20

#

nat address-group 1 218.94.*.* 218.94.*.*

#

firewall statistic system enable

#

radius scheme system

#

domain system

#

local-user wjm

password simple wjm

service-type telnet

level 3

#

acl number 2000 match-order auto

rule 0 permit source 192.168.0.0 0.0.255.255

#

interface Aux0

async mode flow

#

interface Ethernet0/0

ip address 192.168.0.1 255.255.255.0

interface Ethernet0/1

#

interface Ethernet0/2

#

interface Ethernet0/3

#

interface Ethernet1/0

ip address 218.94.*.* 255.255.255.240

#

interface Ethernet1/1

#

interface Ethernet1/2

#

interface NULL0

#

firewall zone local

set priority 100

#

firewall zone trust

add interface Ethernet0/0

add interface Ethernet0/1

add interface Ethernet0/2

add interface Ethernet0/3

set priority 85

#

firewall zone untrust

add interface Ethernet1/0 add interface Ethernet1/1

add interface Ethernet1/2

set priority 5

#

firewall zone DMZ

set priority 50

#

firewall interzone local trust

#

firewall interzone local untrust

#

firewall interzone local DMZ

#

firewall interzone trust untrust

#

firewall interzone trust DMZ

#

firewall interzone DMZ untrust

#

ip route-static 0.0.0.0 0.0.0.0 218.94.*.*preference 60

#

#

user-interface con 0

user-interface aux 0

user-interface vty 0 4

authentication-mode scheme

#

return

华为交换机配置命令

本文网址:https://www.360docs.net/doc/032991352.html,/121555 复制

华为QuidWay交换机配置命令手册:

1、开始

建立本地配置环境,将主机的串口通过配置电缆与以太网交换机的Console口连接。

在主机上运行终端仿真程序(如Windows的超级终端等),设置终端通信参数为:波特率为9600bit/s、8位数据位、1位停止位、无校验和无流控,并选择终端类型为VT100。

以太网交换机上电,终端上显示以太网交换机自检信息,自检结束后提示用户键入回车,之后将出现命令行提示符(如

键入命令,配置以太网交换机或查看以太网交换机运行状态。需要帮助可以随时键入"?"

2、命令视图

(1)用户视图(查看交换机的简单运行状态和统计信息)

(2)系统视图(配置系统参数)[Quidway]:在用户视图下键入system-view

(3)以太网端口视图(配置以太网端口参数)[Quidway-Ethernet0/1]:在系统视图下键入interface ethernet 0/1

(4)VLAN视图(配置VLAN参数)[Quidway-Vlan1]:在系统视图下键入vlan 1

(5)VLAN接口视图(配置VLAN和VLAN汇聚对应的IP接口参

数)[Quidway-Vlan-interface1]:在系统视图下键入interface vlan-interface 1

(6)本地用户视图(配置本地用户参数)[Quidway-luser-user1]:在系统视图下键入local-user user1

(7)用户界面视图(配置用户界面参数)[Quidway-ui0]:在系统视图下键入

user-interface

3、其他命令

设置系统时间和时区

设置交换机的名称[Quidway]sysname TRAIN-3026-1[TRAIN-3026-1]

配置用户登录[Quidway]user-interface vty 0 4

[Quidway-ui-vty0]authentication-mode scheme

创建本地用户[Quidway]local-user huawei

[Quidway-luser-huawei]password simple huawei

[Quidway-luser-huawei] service-type telnet level 3

4、VLAN配置方法

『配置环境参数』

SwitchA端口E0/1属于VLAN2,E0/2属于VLAN3

『组网需求』

把交换机端口E0/1加入到VLAN2 ,E0/2加入到VLAN3

数据配置步骤

『VLAN配置流程』

(1)缺省情况下所有端口都属于VLAN 1,并且端口是access端口,一个access 端口只能属于一个vlan;

(2)如果端口是access端口,则把端口加入到另外一个vlan的同时,系统自动把该端口从原来的vlan中删除掉;

(3)除了VLAN1,如果VLAN XX不存在,在系统视图下键入VLAN XX,则创建VLAN XX并进入VLAN视图;如果VLAN XX已经存在,则进入VLAN视图。

【SwitchA相关配置】

方法一:

(1)创建(进入)vlan2

[SwitchA]vlan 2

(2)将端口E0/1加入到vlan2

[SwitchA-vlan2]port ethernet 0/1

(3)创建(进入)vlan3

[SwitchA-vlan2]vlan 3

(4)将端口E0/2加入到vlan3

[SwitchA-vlan3]port ethernet 0/2

方法二:

(1)创建(进入)vlan2

[SwitchA]vlan 2

(2)进入端口E0/1视图

[SwitchA]interface ethernet 0/1

(3)指定端口E0/1属于vlan2

[SwitchA-Ethernet1]port access vlan 2

(4)创建(进入)vlan3

[SwitchA]vlan 3

(5)进入端口E0/2视图

[SwitchA]interface ethernet 0/2

(6)指定端口E0/2属于vlan3

[SwitchA-Ethernet2]port access vlan 3

测试验证

(1)使用命令disp cur可以看到端口E0/1属于vlan2,E0/2属于vlan3;

(2)使用display interface Ethernet 0/1可以看到端口为access端口,PVID 为2;

(3)使用display interface Ethernet 0/2可以看到端口为access端口,PVID 为3

5、交换机IP地址配置

功能需求及组网说明

『配置环境参数』

三层交换机SwitchA有两个端口ethetnet 0/1、ethernet 0/2,分别属于vlan 2、vlan 3;

以vlan 2的三层接口地址分别是1.0.0.1/24作为PC1的网关;

以vlan 3的三层接口地址分别是2.0.0.1/24作为PC2的网关;

『组网需求』

PC1和PC2通过三层接口互通

【SwitchA相关配置】

(1)创建(进入)vlan2

[Quidway]vlan 2

(2)将端口E0/1加入到vlan2

[Quidway-vlan2]port ethernet 0/1

(3)进入vlan2的虚接口

[Quidway-vlan2]interface vlan 2

(4)在vlan2的虚接口上配置IP地址

[Quidway-Vlan-interface2]ip address 1.0.0.1 255.255.255.0

(5)创建(进入)vlan3

[Quidway]vlan 3

(6)将E0/2加入到vlan3

[Quidway-vlan3]port ethernet 0/2

(7)进入vlan3的虚接口

[Quidway-vlan3]interface vlan 3

(8)在vlan3的虚接口上配置IP地址

[Quidway-Vlan-interface3]ip address 2.0.0.1 255.255.255.0

测试验证

(1)PC1和PC2都可以PING通自己的网关

(2)PC1和PC2可以相互PING通

6、端口的trunk配置

『配置环境参数』

(1)SwitchA 端口E0/1属于vlan10,E0/2属于vlan20,E0/3与SwitchB端口

E0/3互连

(2)SwitchB 端口E0/1属于vlan10,E0/2属于vlan20,E0/3与SwitchA端口

E0/3互连

『组网需求』

(1)要求SwitchA的vlan10的PC与SwitchB的vlan10的PC互通

(2)要求SwitchA的vlan20的PC与SwitchB的vlan20的PC互通

数据配置步骤

【SwitchA相关配置】

(1)创建(进入)vlan10

[SwitchA] vlan 10

(2)将E0/1加入到vlan10

[SwitchA-vlan10]port Ethernet 0/1

(3)创建(进入)vlan20

[SwitchA]vlan 20

(4)将E0/2加入到vlan20

[SwitchA-vlan20]port Ethernet 0/2

(5)实际当中一般将上行端口设置成trunk属性,允许vlan透传

[SwitchA-Ethernet0/3]port link-type trunk

(6)允许所有的vlan从E0/3端口透传通过,也可以指定具体的vlan值[SwitchA-Ethernet0/3]port trunk permit vlan all

【SwitchB相关配置】

(1)创建(进入)vlan10

[SwitchB] vlan 10

(2)将E0/1加入到vlan10

[SwitchB-vlan10]port Ethernet 0/1

(3)创建(进入)vlan20

[SwitchB]vlan 20

(4)将E0/2加入到vlan20

[SwitchB-vlan20]port Ethernet 0/2

(5)实际当中一般将上行端口设置成trunk属性,允许vlan透传

[SwitchB-Ethernet0/3]port link-type trunk

(7)允许所有的vlan从E0/3端口透传通过,也可以指定具体的vlan值[SwitchB-Ethernet0/3]port trunk permit vlan all

【补充说明】

(1)如果一个端口是trunk端口,则该端口可以属于多个vlan;

(2)缺省情况下trunk端口的PVID为1,可以在端口模式下通过命令port trunk pvid vlan vlanid 来修改端口的PVID;

(3)如果从trunk转发出去的数据报文的vlan id和端口的PVID一致,则该报文的VLAN信息会被剥去,这点在配置trunk端口时需要注意。

(4)一台交换机上如果已经设置了某个端口为hybrid端口,则不可以再把另外的端口设置为trunk端口。

(5)一般情况下最好指定端口允许通过哪些具体的VLAN,不要设置允许所有的VLAN通过。

测试验证

(1)SwitchA vlan10内的PC可以与SwitchB vlan10内的PC互通

(2)SwitchA vlan20内的PC可以与SwitchB vlan20内的PC互通

(3)SwitchA vlan10内的PC不能与SwitchB vlan20内的PC互通

(4)SwitchA vlan20内的PC不能与SwitchB vlan10内的PC互通

7、端口汇聚配置

『配置环境参数』

(1)交换机SwitchA和SwitchB通过以太网口实现互连。

(2)SwitchA用于互连的端口为e0/1和e0/2,SwitchB用于互连的端口为e0/1和e0/2。

『组网需求』

增加SwitchA的SwitchB的互连链路的带宽,并且能够实现链路备份,使用端口汇聚

数据配置步骤

【SwitchA交换机配置】

(1)进入端口E0/1

[SwitchA]interface Ethernet 0/1

(2)汇聚端口必须工作在全双工模式

[SwitchA-Ethernet0/1]duplex full

(3)汇聚的端口速率要求相同,但不能是自适应

[SwitchA-Ethernet0/1]speed 100

(4)进入端口E0/2

[SwitchA]interface Ethernet 0/2

(5)汇聚端口必须工作在全双工模式

[SwitchA-Ethernet0/2]duplex full

(6)汇聚的端口速率要求相同,但不能是自适应

[SwitchA-Ethernet0/2]speed 100

(7)根据源和目的MAC进行端口选择汇聚

[SwitchA]link-aggregation Ethernet 0/1 to Ethernet 0/2 both 【SwitchB交换机配置】

[SwitchB]interface Ethernet 0/1

[SwitchB-Ethernet0/1]duplex full

[SwitchB-Ethernet0/1]speed 100

[SwitchB]interface Ethernet 0/2

[SwitchB-Ethernet0/2]duplex full

[SwitchB-Ethernet0/2]speed 100

[SwitchB]link-aggregation Ethernet 0/1 to Ethernet 0/2 both

【补充说明】

(1)同一个汇聚组中成员端口的链路类型与主端口的链路类型保持一致,即如果主端口为Trunk端口,则成员端口也为Trunk端口;如主端口的链路类型改为Access端口,则成员端口的链路类型也变为Access端口。

(2)不同的产品对端口汇聚时的起始端口号要求各有不同,请对照《操作手册》进行配置。

8、端口镜像配置

『环境配置参数』

(1)PC1接在交换机E0/1端口,IP地址1.1.1.1/24

(2)PC2接在交换机E0/2端口,IP地址2.2.2.2/24

(3)E0/24为交换机上行端口

(4)Server接在交换机E0/8端口,该端口作为镜像端口

『组网需求』

(1)通过交换机端口镜像的功能使用server对两台pc的业务报文进行监控。

根据Quidway交换机不同型号,镜像有不同方式进行配置:

基于端口的镜像——基于端口的镜像是把被镜像端口的进出数据报文完全拷贝一份到镜像端口,这样来进行流量观测或者故障定位。

基于流的镜像——基于流镜像的交换机针对某些流进行镜像,每个连接都有两个方向的数据流,对于交换机来说这两个数据流是要分开镜像的。

S2008/S2016/S2026/S2403H/S3026等交换机支持的都是基于端口的镜像

8016交换机支持基于端口的镜像

3500/3026E/3026F/3050支持基于流的镜像

5516/6506/6503/6506R支持对入端口流量进行镜像

数据配置步骤

以Quidway S3026C为例,通过基于二层流的镜像进行配置:

(1)定义一个ACL

[SwitchA]acl num 200

(2)定义一个规则从E0/1发送至其它所有端口的数据包

[SwitchA]rule 0 permit ingress interface Ethernet0/1 egress interface Ethernet0/2

(3)定义一个规则从其它所有端口到E0/1端口的数据包

[SwitchA]rule 1 permit ingress interface Ethernet0/2 egress interface Ethernet0/1

(4)将符合上述ACL的数据包镜像到E0/8

[SwitchA]mirrored-to link-group 200 interface e0/8

9、生成树STP配置

『配置环境参数』

(1)交换机SwitchA、SwitchB和SwitchC都通过GE接口互连

(2)SwitchB和SwitchC交换机是核心交换机,要求主备。

『组网需求』

要求整个网络运行STP协议

数据配置步骤

(1)【SwitchA交换机配置】

启动生成树协议: [SwitchA]stp enable

(1)【SwitchB交换机配置】

启动生成树协议:[SwitchB]stp enable

(3)配置本桥为根桥

[SwitchB]stp root primary

(4)【SwitchC交换机配置】

a 启动生成树协议[SwitchC]stp enable

b 配置本桥为备份根桥[SwitchC]stp root secondary

(5)【SwitchD交换机配置】

a 启动生成树协议[SwitchD]stp enable

【补充说明】

(1)缺省情况下交换机的优先级都是32768,如果想人为指定某一台交换机为根交换机,也可以通过修改优先级来实现;

(2)缺省情况下打开生成树后,所有端口都会开启生成树协议,请把接PC的端口

改为边缘端口模式;

(3)如果要控制某条链路的状态可以通过设置端口的cost值来实现。测试验证

(1)使用display stp查看交换机STP运行状态

(2)查看端口STP状态display stp interface Ethernet XX是否正确10、Quidway交换机维护

显示系统版本信息:display version

显示诊断信息:display diagnostic-information

显示系统当前配置:display current-configuration

显示系统保存配置: display saved-configuration

显示接口信息:display interface

显示路由信息:display ip routing-table

显示VLAN信息:display vlan

显示生成树信息:display stp

显示MAC地址表:display mac-address

显示ARP表信息:display arp

显示系统CPU使用率:display cpu

显示系统内存使用率:display memory

显示系统日志:display log

显示系统时钟:display clock

验证配置正确后,使用保存配置命令:save

删除某条命令,一般使用命令: undo

三层交换机vlan接口

【实验步骤】 步骤1.为三层交换机配置ip地址: switchA#:configure terminal !进入全局配置模式 switchA(config)#:interface vlan 1 !进入vlan接口配置模式 switchA(config-if)#:ip address 192.168.1.1 255.255.255.0 !为vlan1定义ip地址步骤2.创建vlan: switchA(config)#:vlan 10 创建vlan10 switchA(config-vlan)#exit switchA(config)#:vlan 20 创建vlan10 switchA(config-vlan)#exit switchA(config)#:vlan 30 创建vlan10 switchA(config-vlan)#exit switchA(config)#:vlan 40 创建vlan10 switchA(config-vlan)#exit switchA(config)#:vlan 50 创建vlan10 switchA(config-vlan)#exit switchA(config)#:vlan 60 创建vlan10 switchA(config-vlan)#exit switchA(config)#exit switchA#show run 查看所创建的vlan信息 步骤3.为新创建的vlan定义ip地址: switchA(config)#:interface vlan10进入vlan接口配置模式 switchA(config-if)#:ip address 192.168.255.1 255.255.255.0为vlan定义ip地址switchA(config-if)#:exit switchA(config)#:interface vlan20进入vlan接口配置模式 switchA(config-if)#:ip address 192.168.254.1 255.255.255.0 为vlan定义ip地址switchA(config-if)#:exit switchA(config)#:interface vlan30进入vlan接口配置模式 switchA(config-if)#:ip address 192.168.253.1 255.255.255.0 为vlan定义ip地址switchA(config-if)#:exit switchA(config)#:interface vlan40进入vlan接口配置模式 switchA(config-if)#:ip address 192.168.252.1 255.255.255.0 为vlan定义ip地址switchA(config-if)#:exit switchA(config)#:interface vlan50进入vlan接口配置模式 switchA(config-if)#:ip address 192.168.251.1 255.255.255.0 为vlan定义ip地址switchA(config-if)#:exit switchA(config)#:interface vlan60进入vlan接口配置模式 switchA(config-if)#:ip address 192.168.250.1 255.255.255.0 为vlan定义ip地址switchA(config-if)#:exit switchA(config)#exit switchA#show run 查看vlan接口配置信息 步骤4.将新建的vlan定义到接口: switchA(config)#intErface fastethernet 0/1 !进入接口配置模式。

H3C配置经典全面教程(经验和资料收集整理版)汇总

H3C配置经典全面教程(经验和资料收集整理版) 1 H3C MSR路由器、交换机基本调试步骤(初学级别): 1.1如何登陆进路由器或交换机 1.1.1搭建配置环境 第一次使用H3C系列路由器时,只能通过配置口(Console)进行配置。1)将配置电缆的RJ-45一端连到路由器的配置口(Console)上。 2)将配置电缆的DB-9(或DB-25)孔式插头接到要对路由器进行配置的微机或终端的串口上。 备注:登陆交换机的方法与路由器的一致,现仅用路由器举。 1.1.2设置微机或终端的参数(进入路由器或交换机) 1)打开微机(笔记本电脑)或终端。如果使用微机进行配置,需要在微机上运行终端仿真程序,如Windows的超级终端。

2)第二步:设置终端参数 a、命名此终端 H3C或者自己想命的名 b、选择串口一般选用COM口,常选用COM1

c、设置终端具体参数(此处点击“默认值”即可) d、打开路由器的电源,路由器进行启动

e、当路由器启动完毕后,回车几下,当出现

三层交换机配置实例

三层交换综合实验 一般来讲,设计方案中主要包括以下内容: ◆????? 用户需求 ◆????? 需求分析 ◆????? 使用什么技术来实现用户需求 ◆????? 设计原则 ◆????? 拓扑图 ◆????? 设备清单 一、模拟设计方案 【用户需求】 1.应用背景描述 某公司新建办公大楼,布线工程已经与大楼内装修同步完成。现公司需要建设大楼内部的办公网络系统。大楼的设备间位于大楼一层,可用于放置核心交换机、路由器、服务器、网管工作站、电话交换机等设备。在每层办公楼中有楼层配线间,用来放置接入层交换机与配线架。目前公司工程部25人、销售部25人、发展部25人、人事部10人、财务部加经理共15人。 2.用户需求 为公司提供办公自动化、计算机管理、资源共享及信息交流等全方位的服务,目前的信息点数大约100个,今后有扩充到200个的可能。 公司的很多业务依托于网络,要求网络的性能满足高效的办公要求。同时对网络的可靠性要求也很高,要求在办公时间内,网络不能宕掉。因此,在网络设计过程中,要充分考虑到网络设备的可靠性。同时,无论是网络设备还是网络线路,都应该考虑冗余备份。不能因为单点故障,而导致整个网络的瘫痪,影响公司业务的正常进行。 公司需要通过专线连接外部网络。 【需求分析】 为了实现网络的高速、高性能、高可靠性还有冗余备份功能,主要用于双核心拓扑结构的网络中。

本实验采用双核心拓扑结构,将三层交换技术和VTP、STP、EthernetChannel 综合运用。 【设计方案】 1、在交换机上配置VLAN,控制广播流量 2、配置2台三层交换机之间的EthernetChannel,实现三层交换机之间的高速互通 3、配置VTP,实现单一平台管理VLAN, 同时启用修剪,减少中继端口上不必要的广播信息量 4、配置STP,实现冗余备份、负载分担、避免环路 5、在三层交换机上配置VLAN间路由,实现不同VLAN之间互通 6、通过路由连入外网,可以通过静态路由或RIP路由协议 【网络拓扑】 根据用户对可靠性的要求,我们将网络设计为双核心结构,为了保证高性能,采用双核心进行负载分担。当其中的一台核心交换机出现故障的时候,数据能自动转换到另一台交换机上,起到冗余备份作用。 注意:本实验为了测试与外网的连通性,使用一个简单网络

ROS三层交换机vlan三层教程

ROS+三层交换机vlan配置实例 请看下图: 环境介绍 在这里我用的是ROS CCR1009 代替原先防火墙,三层交换机神州数码DCN-6804E,需要实现的是,划分多vlan,且VLAN网关设置在三层交换机上,ROS 上只做NAT转发以及回程路由,下面我们根据上图做配置,我们先在ROS上配置好外网(118.114.237.X/24)内网ETH8(10.0.0.1/24)并保证可正常上网,与三层链接的口ETH24配置为Access口,并加入VLAN100,并设置IP(10.0.0.2/24) 1.ROS配置

2、NAT转换 /ip firewall nat add action=masquerade chain=srcnat 3、路由配置 /ip route add check-gateway=ping distance=1 dst-address=192.168.10.0/24 gateway=10.0.0.2 add check-gateway=ping distance=1 dst-address=192.168.20.0/24 gateway=10.0.0.2 add check-gateway=ping distance=1 dst-address=192.168.30.0/24 gateway=10.0.0.2 也可以用一条路由 192.168.0.0/16 10.0.0.2 这样也可以的。 3、DCN-6804 的配置 DCRS-6804E# DCRS-6804E#sh run spanning-tree spanning-tree mode rstp

H3C简划分vlan简单配置

H3C配置 第一步: PC机连接核心交换机(通过console口) 设置交换机: 开始-附件-通讯-超级终端 设置IP 地址COM1口或者COM2 还原默认值 思路: 两个核心交换机的作用 将两个核心交换机冷备,两台交换机配置一样。当一台交换机出现网络问题时,可以手动迅速切换到另一台交换机上。 核心交换机与二层交换机的连接结构图如下: 2.可以用网线进行手动切换。 总体配置思路: 使用核心交换机24端口里面的前9个端口,将每一个端口划分为1个vlan.每一个端口连接到1个二层交换机的端口上。如:将第一个端口划分为vlan1 ip地址为—那么它所连接到的二层交换机的24个端口的ip就会自动分配在里。 进入交换机超级终端后: 1.在没有划分VLAN的情况下划分vlan和端口 system-view 进入系统视图模式 display current-configuration 查看配置情况 valn1创建vlan1 port Ethernet port Ethernet1/0/1 将核心交换机的第一个端口划分到VLAN1 quit退出 interface vlan-interface1 创建(进入)vlan1接口 ip address 为VLAN接口1配置IP地址 interface Ethernet 1/0/1进入端口1 port link-type Access 设置端口访问模式为access只能属于1个vlan quit 退出 vlan2 创建VLAN2 port Ethernet 1/0/2将核心交换机的第二个端口划分到vlan2当中 interface vlan-interface 2 (创建进入VLAN2接口) ip address 为VLAN2配置IP地址

三层交换机基本配置及利用三层交换机实现不同VLAN间通信

实验四 三层交换机基本配置及利用三层交换机实现不同VLAN 间通信 一、实验名称 三层交换机基本配置及VLAN/802.1Q -VLAN 间通信实验。 二、实验目的 理解和掌握通过三层交换机的基本配置及实现VLAN 间相互通信的配置方法。 三、实验内容 若企业中有2个部门:销售部和技术部(2个部门PC 机IP 地址在不同网段),其中销售部的PC 机分散连接在2台交换机上,配置交换机使得销售部PC 能够实现相互通信,而且销售部和技术部之间也能相互通信。 在本实验中,我们将PC1和PC3分别连接到SwitchA (三层交换机)的F0/5端口和SwitchB 的F0/5端口并划入VLAN 10,将PC2连接到SwitchA (三层交换机)的F0/15端口并划入VLAN 20,SwitchA 和SwitchB 之间通过各自的F0/24端口连接。配置三层交换机使在不同VLAN 组中的PC1、PC2、PC3能相互通信。 三、实验拓扑 四、实验设备 S3550-24(三层交换机)1台、S2126交换机1台、PC 机3台。 五、实验步骤 VLAN/802.1Q -VLAN 间通信: 1.按实验拓扑连接设备,并按图中所示配置PC 机的IP 地址,PC1、PC3网段相同可以通信,但是PC1、PC3和PC2是不同网段的,所以PC2(技术部)不能和另外2台PC 机(销售部)通信。 2.在交换机SwitchA 上创建VLAN 10,并将0/5端口划入VLAN 10中。 SwitchA(config)#vlan 10 !创建VLAN 10 SwitchA (config-vlan)#name sales ! 将VLAN 10 命名为sales SwitchA (config)#interface f0/5 !进入F0/5接口配置模式 SwitchA (config-if)#switchport access vlan10 !将F0/5端口划入VLAN 10 SwitchA #show vlan id 10 !验证已创建了VLAN 10并已将F0/5端口划入VLAN 10中 PC2

H3C_3600及3100交换机配置方法

进入管理模式

VLAN(三层交换机)配置

设置VTP domain(核心、分支交换机都设置) Switch>en Switch#config t Switch(config)#hostname switch-hx switch-hx(config)#exit switch-hx#vlan data switch-hx(vlan)#vtp domain com switch-hx(vlan)#vtp server switch-hx(vlan)# exit switch-hx#copy run start Switch>en Switch#config t Switch(config)#hostname switch-fz1 switch-fz1(config)#exit switch-fz1#vlan data switch-fz1(vlan)#vtp domain com switch-fz1(vlan)#vtp client switch-fz1(vlan)#exit switch-fz1#copy run start Switch>en Switch#config t Switch(config)#hostname switch-fz2 switch-fz2(config)#exit switch-fz2#vlan data switch-fz2(vlan)#vtp domain com switch-fz2(vlan)#vtp client switch-fz2(vlan)#exit switch-fz2#copy run start Switch>en Switch#config t Switch(config)#hostname switch-fz2 switch-fz4(config)#exit switch-fz4#vlan data switch-fz4(vlan)#vtp domain com switch-fz4(vlan)#vtp client switch-fz4(vlan)#exit

三层交换机划分个vlan实现其互相通迅

综合实验 一台思科三层交换机划分3个vlanvlan2:ip网段vlan3:ipvlan4ip各vlan之间能互相通迅.现在增加1台cisco路由想实现共享 我们的PC0、PC1处在VLAN2中,PC2、PC3处在VLAN3中,Server0处在VLAN4中。现在要使我们内网能够正常访问我们的Server0服务器,然后同时还要能够访问我们的ISP外网的WWW服务器。 三层交换机的配置 Switch#configt Switch(config)#vlan2创建VLAN2 Switch(config-vlan)#exi Switch(config)#vlan3创建VLAN3 Switch(config-vlan)#exi Switch(config)#vlan4创建VLAN4 Switch(config-vlan)#exit Switch(config)#intfa0/2将我们的fa0/2添加到VLAN2中 Switch(config-if)#swmoac

Switch(config-if)#swacvlan2 Switch(config-if)#exit Switch(config)#intfa0/3将我们的FA0/3添加到VLAN3中 Switch(config-if)#swmoac Switch(config-if)#swacvlan3 Switch(config-if)#exit Switch(config)#intfa0/4将我们的FA0/4添加到VLAN4中 Switch(config-if)#swmoac Switch(config-if)#swacvlan4 Switch(config-if)#exit Switch(config)#intvlan2给我们的VLAN2添加一个IP地址,用于不同网段之间互相访问 Switch(config-if)#ipadd Switch(config-if)#exit Switch(config)#intvlan3给我们的VLAN3添加一个IP地址 Switch(config-if)#ipadd

H3C——交换机配置和VLAN划分(预习)

实验一交换机配置和虚拟局域网VLAN划分 一实验目的 1、了解交换机在实际中的应用。 2、了解交换机的几种基本配置方法。 3、掌握交换机的一些常用的配置命令。 4、理解VLAN (虚拟局域网)的原理。 5、掌握VLAN (虚拟局域网)的配置方法。 、实验设备 三、实验原理 (一)交换机简介 交换机是当前采用星型的以太网标准核技术。 交换机为所连接的两台的连网设备提供一条独享的点到点的虚线路,因而避免了冲突。交换机可以工作在全双工模式下,这意味着可以同时发送和接收数据。 交换机是一种基于MAC (网卡的硬件地址)识别,能完成封装转发数据包功能的网络设备。交换机可以“学习” MAC地址,并把其存放在内部地址表中,通过在数据帧的始发者和目标接收者之间建立临时的交换路径,使数据帧直接由源地址到达目的地址。 交换机有两种类型:二层交换机和三层交换机。二层交换机工作在数据链路层,三层交换机有路由功能,可以工作在网络层。 交换机的主要组成: .ROM:只读内存,ROM中保存着最基本功能的ISO代码,用于引导交换机; ? RAM随机访问存储器,RAM中运行着IOS的镜像文件以及running-config 配置文件 .FLASH:保存着IOS的软件镜像; .NVRAM非易失性随机访问存储器。保存着startup-config 文件,当切断电源时,NVRAI用电池来 维持其中的数据。 (二)虚拟局域网的原理 Via n[Virtual Local Area Network]即虚拟局域网。是一种通过将局域网内的设备逻辑地而不是物理地划分成一个个网段从而实现虚拟工作组的新兴技术。VLAN可以不考虑用户的物理位置,而根据 功能、应用等因素将用户从逻辑上划分为一个个功能相对独立的工作组,每个用户主机都连接在一个支持VLAN的交换机端口上并属于一个VLAN。同一个VLAN中的成员都共享广播,形成一个广播域,而不同VLAN之间广播信息是相互隔离的。这样,将整个网络分割成多个不同的广播域[VLAN]。 每个广播域即一个VLAN,VLAN和物理上的局域网有相同的属性,不同之处只在于VLAN是逻辑的 而不是物理的划分,所以VLAN的划分不必根据实际的物理位置,而每个VLAN内部的广播、组播和单播流量都

(经典)三层交换机实现VLAN通信:

. 三层交换机实现VLAN通信:1) 拓扑图: 2) 步骤: ?创建VLAN: l 创建vlan10: l 创建vlan20: l 查看

?把端口划分在VLAN中: l f0/1与f0/2划分在vlan10上: l f0/3与f0/4划分在vlan20上: l 查看:

?开启路由功能: 这时SW1就启用了三层功能 ?给VLAN接口配置地址: l vlan10接口配置地址: 在VLAN接口上配置IP地址即可,vlan10接口上的地址就是PC-1、PC2的网关了,vlan20接口上的地址就是PC-3、PC-4的网关了。 l vlan20接口配置地址:

l 查看SW1上的路由表: 和路由器一样,三层交换机上也有路由表 要配置三层交换机上启用路由功能,还需要启用CEF(命令为:ip cef),不过这是默认值。和路由一样,三层交换机上同样可以运行路由协议。 ?给PC机配置网关: 分别给PC-1、PC-2、PC-3、PC-4配置IP地址和网关,PC-1、PC-2的网关指向:192.168.1.254,PC-3、PC-4的网关指向:192.168.2.254。 如果计算机有两张或两张以上的网卡,请去掉其他网卡上设置的网关。 ?注意: 也可以把f0/1、f0/2、f0/3、f0/4接口作为路由接口使用,这时他们就和路由器的以太网接口一样了,可以在接口上配置IP地址。如果S1上的全部以太网都这样设置,S1实际上成了具有24个以太网接口的路由器了,不建议这样做,这样做太浪费接口了,配置实例: no switchport配置该接口不再是交换接口了,成为路由接口。

三层交换机实现两Vlan间通信

三层交换机实现两V l a n间通信拓扑图: Switch0上的配置: Switch> Switch>en Switch#conf t Enter configuration commands, one per line. End with CNTL/Z. Switch(config)#vlan 2 Switch(config-vlan)#name v2 Switch(config-vlan)#exit Switch(config)#vlan 3 Switch(config-vlan)#name v3 Switch(config-vlan)#exit Switch(config)#int fa0/2 Switch(config-if)#sw access vlan 2 Switch(config-if)#no sh Switch(config-if)#exit Switch(config)#int fa0/1 Switch(config-if)#sw mode trunk

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to down %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to up Switch(config-if)#no sh Switch(config-if)#exit Switch(config)# Switch1上的配置: Switch> Switch>en Switch#conf t Enter configuration commands, one per line. End with CNTL/Z. Switch(config)#vlan 2 Switch(config-vlan)#name v2 Switch(config-vlan)#exit Switch(config)#vlan 3 Switch(config-vlan)#name v3 Switch(config-vlan)#exit Switch(config)#int fa0/2 Switch(config-if)#sw acc vlan 3 Switch(config-if)#no sh Switch(config-if)#exit Switch(config)#int fa0/1 Switch(config-if)#sw mode trunk %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to down %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to up Switch(config-if)#no sh Switch(config-if)#exit Switch(config)# 三层交换机上的配置: Switch> Switch>en Switch#conf t Enter configuration commands, one per line. End with CNTL/Z. Switch(config)#vlan 2 Switch(config-vlan)#name v2 Switch(config-vlan)#exit Switch(config)#vlan 3

cisco三层交换机vlan间路由配置实例

cisco三层交换机vlan间路由配置实例 下面以cisco3560实例说明如何在一个典型的快速以太局域网中实现VLAN。所谓典型局域网就是指由一台具备三层交换功能的核心交换机接几台分支交换机(不一定具备三层交换能力)。我们假设核心交换机名称为:COM;分支交换机分别为:PAR1、PAR2、PAR3,分别通过Port 1的光线模块与核心交换机相连;并且假设VLAN名称分别为COUNTER、MARKET、MANAGING…… 需要做的工作: 1、设置VTP DOMAIN(核心、分支交换机上都设置) 2、配置中继(核心、分支交换机上都设置) 3、创建VLAN(在server上设置) 4、将交换机端口划入VLAN 5、配置三层交换 1、设置VTP DOMAIN。 VTP DOMAIN 称为管理域。 交换VTP更新信息的所有交换机必须配置为相同的管理域。如果所有的交换机都以中继线相连,那么只要在核心交换机上设置一个管理域,网络上所有的交换机都加入该域,这样管理域里所有的交换机就能够了解彼此的VLAN列表。 COM#vlan database 进入VLAN配置模式 COM(vlan)#vtp domain COM 设置VTP管理域名称 COM COM(vlan)#vtp server 设置交换机为服务器模式 PAR1#vlan database 进入VLAN配置模式 PAR1(vlan)#vtp domain COM 设置VTP管理域名称COM PAR1(vlan)#vtp Client 设置交换机为客户端模式 PAR2#vlan database 进入VLAN配置模式 PAR2(vlan)#vtp domain COM 设置VTP管理域名称COM PAR2(vlan)#vtp Client 设置交换机为客户端模式 PAR3#vlan database 进入VLAN配置模式 PAR3(vlan)#vtp domain COM 设置VTP管理域名称COM PAR3(vlan)#vtp Client 设置交换机为客户端模式 注意:这里设置核心交换机为Server模式是指允许在该交换机上创建、修改、删除VLAN 及其他一些对整个VTP域的配置参数,同步本VTP域中其他交换机传递来的最新的VLAN 信息;Client模式是指本交换机不能创建、删除、修改VLAN配置,也不能在NVRAM中存储VLAN配置,但可同步由本 VTP域中其他交换机传递来的VLAN信息。 2、配置中继为了保证管理域能够覆盖所有的分支交换机,必须配置中继。Cisco交换机能够支持任何介质作为中继线,为了实现中继可使用其特有的ISL标签。ISL (Inter-Switch Link)是一个在交换机之间、交换机与路由器之间及交换机与服务器之间传递多个VLAN信息及VLAN数据流的协议,通过在交换机直接相连的端口配置 ISL封装,即可跨越交换机进行整个网络的VLAN分配和进行配置。 在核心交换机端配置如下: COM(config)#interface gigabitEthernet 2/1 COM(config-if)#switchport COM(config-if)#switchport trunk encapsulation isl 配置中继协议 COM(config-if)#switchport mode trunk COM(config)#interface gigabitEthernet 2/2 COM(config-if)#switchport COM(config-if)#switchport trunk encapsulation isl 配置中继协议 COM(config-if)#switchport mode trunk COM(config)#interface gigabitEthernet 2/3 COM(config-if)#switchport COM(config-if)#switchport trunk encapsulation isl 配置中继协议 COM(config-if)#switchport mode trunk 在分支交换机端配置如下: PAR1(config)#interface gigabitEthernet 0/1

CISCO三层交换机VLAN配置说明

CISCO三层交换机VLAN配置说明。 实验目标: (1) 第一步实现划分4个vlan,将相应port置入到vlan号中 (2) 第二步实现4个vlan间可以相互ping (3) 第三步实现sales,tech,manage不可以相互通讯,但允许和server通讯实现过程: 第 一步划分vlan如下: Switch#vlan data Switch(vlan)#vlan 10 name sales VLAN 10 added: Name: sales Switch(vlan)#vlan 20 name tech VLAN 20 added: Name: tech Switch(vlan)#vlan 30 name manage VLAN 30 added: Name: manage

Switch(vlan)#vlan 40 name server VLAN 40 added: Name: server Switch(vlan)# Switch(config)#int range fa 0/0 - 3 Switch(config-if-range)#switchport access vlan 10 Switch(config-if-range)#exit Switch(config)#int range fa 0/4 - 6 Switch(config-if-range)#switchport access vlan 20 Switch(config-if-range)#exit Switch(config)#int range fa 0/7 - 8 Switch(config-if-range)#switchport access vlan 30 Switch(config-if-range)#exit Switch(config)#int fa 0/9 Switch(config-if)#swit Switch(config-if)#switchport acce Switch(config-if)#switchport access vlan 40 Switch(config-if)#exit

H3C路由器交换机多VLAN配置

[H3C]acl number 2000 [H3C-acl-basic-2000]rule 1 permit source 192.168.12.0 0.0.0.255 [H3C-acl-basic-2000]rule 2 permit source 192.168.14.0 0.0.0.255 [H3C-acl-basic-2000]rule 3 permit source 192.168.16.0 0.0.0.255 [H3C-acl-basic-2000]rule 100 deny [H3C]dhcp server ip-pool dhcp-pool-01 [H3C-dhcp-pool-dhcp-pool-01]network 192.168.12.0 255.255.255.0 [H3C-dhcp-pool-dhcp-pool-01]gateway-list 192.168.12.1 [H3C-dhcp-pool-dhcp-pool-01]dns-list 211.139.29.170 211.139.29.150 [H3C]dhcp server ip-pool dhcp-pool-02 [H3C-dhcp-pool-dhcp-pool-02]network 192.168.14.0 24 [H3C-dhcp-pool-dhcp-pool-02]gateway-list 192.168.14.1 [H3C-dhcp-pool-dhcp-pool-02]dns-list 211.139.29.170 211.139.29.150 [H3C]dhcp server ip-pool dhcp-pool-03 [H3C-dhcp-pool-dhcp-pool-03]network 192.168.16.0 24 [H3C-dhcp-pool-dhcp-pool-03]gateway-list 192.168.16.1 [H3C-dhcp-pool-dhcp-pool-03]dns-list 211.139.29.170 211.139.29.150 [H3C]interface Ethernet 0/1.2 [H3C-Ethernet0/1.2]ip address 192.168.12.1 24 [H3C-Ethernet0/1.2]vlan-type dot1q vid 2 [H3C]interface Ethernet 0/1.4 [H3C-Ethernet0/1.4]ip address 192.168.14.1 24 [H3C-Ethernet0/1.4]vlan-type dot1q vid 4 [H3C]interface Ethernet 0/1.6 [H3C-Ethernet0/1.6]ip address 192.168.16.1 255.255.255.0 [H3C-Ethernet0/1.6]vlan-type dot1q vid 6 交换机: [H3C]vlan 2 [H3C-vlan2]vlan 4 [H3C-vlan4]vlan 6 [H3C]interface range Ethernet 1/0/1 to Ethernet 1/0/12 [H3C-if-range]port link-type access [H3C-if-range]port access vlan 2 [H3C-if-range]undo shutdown [H3C]interface range Ethernet 1/0/13 to Ethernet 1/0/24

h3cVLAN配置

1,配置VLAN端口类型

X [H3C-Ethernet1/0/2]quit ------------------------------------------------------------------------------------------------------- H3C VLAN配置实例 用4台PC(pc多和少,原理是一样的,所以这里我只用了4台pc),华为路由器(R2621)、交换机(S3026e)各一台,组建一VLAN,实现虚拟网和物理网之间的连接。实现防火墙策略,和访问控制(ACL)。 方案说明: 四台PC的IP地址、掩码如下列表: P1 192.168.1.1 255.255.255.0 网关IP 为192.168.1.5 P2 192.168.1.2 255.255.255.0 网关IP 为192.168.1.5 P3 192.168.1.3 255.255.255.0 网关IP 为192.168.1.6 P4 192.168.1.4 255.255.255.0 网关IP 为192.168.1.6 路由器上Ethernet0的IP 为192.168.1.5 Ethernet1的IP 为192.168.1.6 firewall 设置默认为deny 实施命令列表: 交换机上设置,划分VLAN:

华为三层交换机如何让VLAN间不能互通配置

华为三层交换机如何让VLAN间不能互通配置 『配置环境参数』 1. 交换机E0/1和E0/2属于vlan10 2. 交换机E0/3属于vlan20 3. 交换机E0/4和E0/5属于vlan30 4. 交换机E0/23连接Server1 5. 交换机E0/24连接Server2 6. Server1和Server2分属于vlan40和vlan50 7. PC和Server都在同一网段 8. E0/10连接BAS设备,属于vlan60 『组网需求』 1. 利用二层交换机端口的hybrid属性灵活实现vlan之间的灵活互访; 2. Vlan10、vlan20和vlan30的PC均可以访问Server 1; 3. vlan 10、20以及vlan30的4端口的PC可以访问Server 2; 4. vlan 10中的2端口的PC可以访问vlan 30的PC; 5. vlan 20的PC可以访问vlan 30的5端口的PC; 6. vlan10的PC访问外网需要将vlan信息送到BAS,而vlan20和vlan30则不需要。 2 数据配置步骤 『端口hybrid属性配置流程』 hybrid 属性是一种混杂模式,实现了在一个untagged端口允许报文以tagged形式送出交换机。同时可以利用hybrid属性定义分属于不同的vlan的端口之间的互访,这是access和trunk端口所不能实现的。在一台交换机上不允许trunk端口和hybrid端口同时存在。 1. 先创建业务需要的vlan [SwitchA]vlan 10 [SwitchA]vlan 20 [SwitchA]vlan 30 [SwitchA]vlan 40 [SwitchA]vlan 50 2. 每个端口,都配置为 hybrid状态 [SwitchA]interface Ethernet 0/1 [SwitchA-Ethernet0/1]port link-type hybrid 3. 设置端口的pvid等于该端口所属的vlan [Switch-Ethernet0/1]port hybrid pvid vlan 10 4. 将希望可以互通的端口的pvid vlan,设置为untagged vlan,这样从该端口发出的广播帧就可以到达本端口 [Switch-Ethernet0/1]port hybrid vlan 10 40 50 60 untagged 实际上,这种配置是通过 hybrid 端口的 pvid 来唯一的表示一个端口,接收端口通过是否将 vlan 设置为 untagged vlan,来控制是否与 pvid vlan 为该 vlan 的端口互通。 5. 以下各端口类似: [Switch-Ethernet0/1]int e0/2 [Switch-Ethernet0/2]port link-type hybrid [Switch-Ethernet0/2]port hybrid pvid vlan 10 [Switch-Ethernet0/2]port hybrid vlan 10 30 40 50 60 untagged [Switch-Ethernet0/2]int e0/3 [Switch-Ethernet0/3]port link-type hybrid