Ros 3.30 PCC多线负载均衡脚本脚本

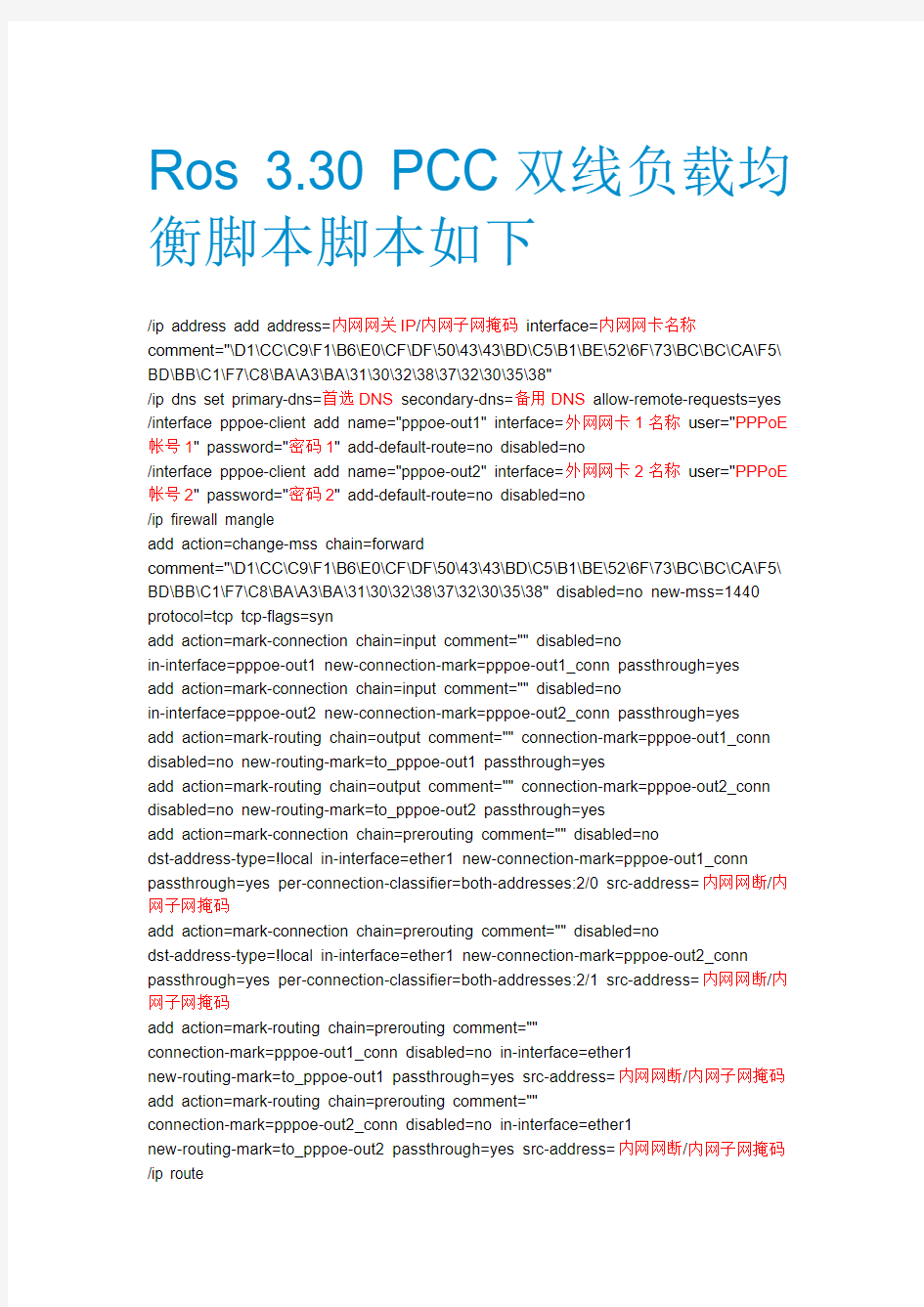

Ros 3.30 PCC双线负载均衡脚本脚本如下

/ip address add address=内网网关IP/内网子网掩码interface=内网网卡名称

comment="\D1\CC\C9\F1\B6\E0\CF\DF\50\43\43\BD\C5\B1\BE\52\6F\73\BC\BC\CA\F5\ BD\BB\C1\F7\C8\BA\A3\BA\31\30\32\38\37\32\30\35\38"

/ip dns set primary-dns=首选DNS secondary-dns=备用DNS allow-remote-requests=yes /interface pppoe-client add name="pppoe-out1" interface=外网网卡1名称user="PPPoE 帐号1" password="密码1" add-default-route=no disabled=no

/interface pppoe-client add name="pppoe-out2" interface=外网网卡2名称user="PPPoE 帐号2" password="密码2" add-default-route=no disabled=no

/ip firewall mangle

add action=change-mss chain=forward

comment="\D1\CC\C9\F1\B6\E0\CF\DF\50\43\43\BD\C5\B1\BE\52\6F\73\BC\BC\CA\F5\ BD\BB\C1\F7\C8\BA\A3\BA\31\30\32\38\37\32\30\35\38" disabled=no new-mss=1440 protocol=tcp tcp-flags=syn

add action=mark-connection chain=input comment="" disabled=no

in-interface=pppoe-out1 new-connection-mark=pppoe-out1_conn passthrough=yes

add action=mark-connection chain=input comment="" disabled=no

in-interface=pppoe-out2 new-connection-mark=pppoe-out2_conn passthrough=yes

add action=mark-routing chain=output comment="" connection-mark=pppoe-out1_conn disabled=no new-routing-mark=to_pppoe-out1 passthrough=yes

add action=mark-routing chain=output comment="" connection-mark=pppoe-out2_conn disabled=no new-routing-mark=to_pppoe-out2 passthrough=yes

add action=mark-connection chain=prerouting comment="" disabled=no

dst-address-type=!local in-interface=ether1 new-connection-mark=pppoe-out1_conn passthrough=yes per-connection-classifier=both-addresses:2/0 src-address=内网网断/内网子网掩码

add action=mark-connection chain=prerouting comment="" disabled=no

dst-address-type=!local in-interface=ether1 new-connection-mark=pppoe-out2_conn passthrough=yes per-connection-classifier=both-addresses:2/1 src-address=内网网断/内网子网掩码

add action=mark-routing chain=prerouting comment=""

connection-mark=pppoe-out1_conn disabled=no in-interface=ether1

new-routing-mark=to_pppoe-out1 passthrough=yes src-address=内网网断/内网子网掩码add action=mark-routing chain=prerouting comment=""

connection-mark=pppoe-out2_conn disabled=no in-interface=ether1

new-routing-mark=to_pppoe-out2 passthrough=yes src-address=内网网断/内网子网掩码/ip route

add comment=1 disabled=no distance=1 dst-address=0.0.0.0/0 gateway=pppoe-out1 routing-mark=to_pppoe-out1 check-gateway=ping

add comment=2 disabled=no distance=1 dst-address=0.0.0.0/0 gateway=pppoe-out2 routing-mark=to_pppoe-out2 check-gateway=ping

add check-gateway=ping comment="pppoe-out1" disabled=no distance=10

dst-address=0.0.0.0/0 gateway=pppoe-out1

add check-gateway=ping comment="pppoe-out2" disabled=no distance=10

dst-address=0.0.0.0/0 gateway=pppoe-out2

/ip firewall nat

add action=masquerade chain=srcnat comment="1" disabled=no

out-interface=pppoe-out1

add action=masquerade chain=srcnat comment="2" disabled=no

out-interface=pppoe-out2

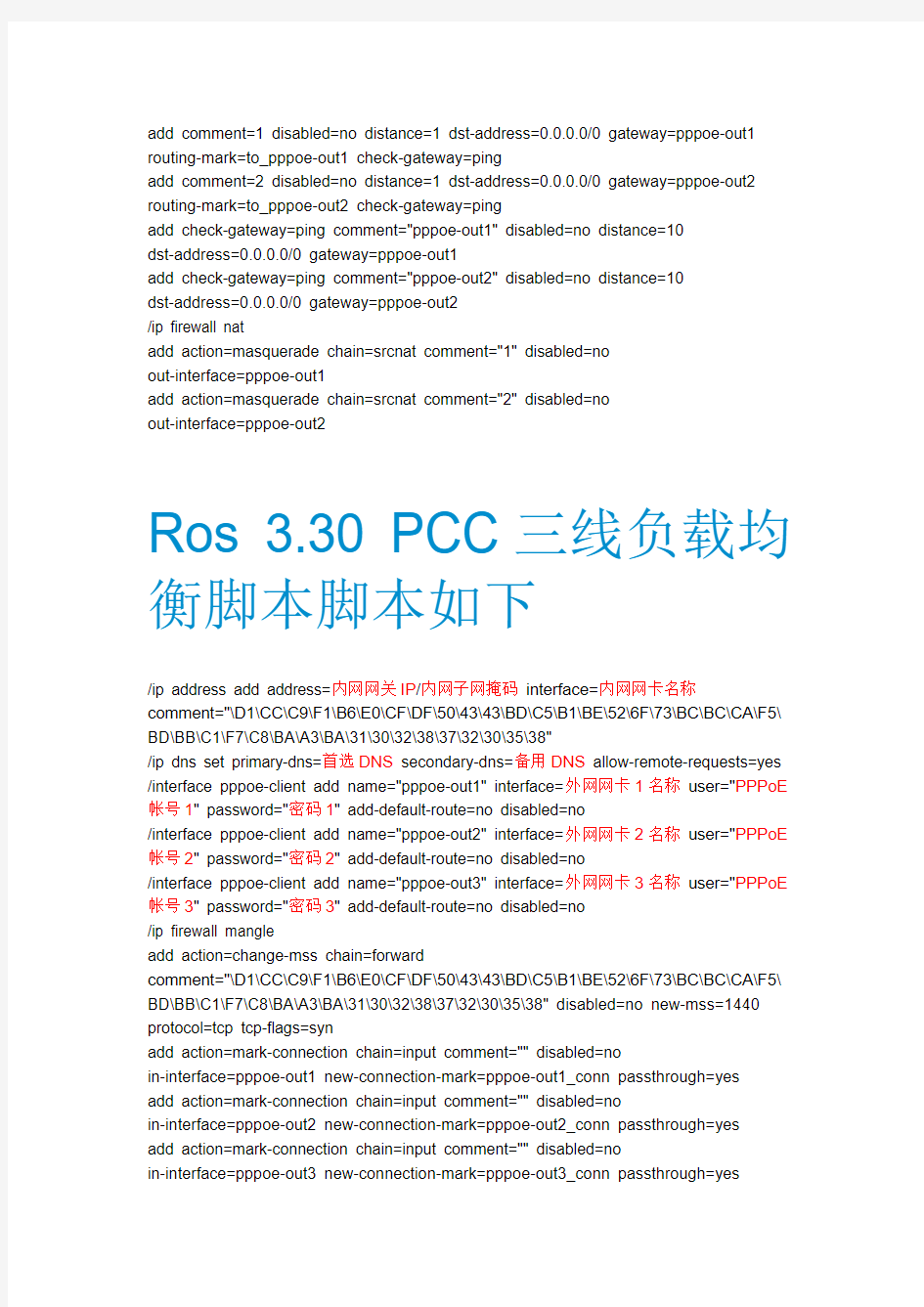

Ros 3.30 PCC三线负载均衡脚本脚本如下

/ip address add address=内网网关IP/内网子网掩码interface=内网网卡名称

comment="\D1\CC\C9\F1\B6\E0\CF\DF\50\43\43\BD\C5\B1\BE\52\6F\73\BC\BC\CA\F5\ BD\BB\C1\F7\C8\BA\A3\BA\31\30\32\38\37\32\30\35\38"

/ip dns set primary-dns=首选DNS secondary-dns=备用DNS allow-remote-requests=yes /interface pppoe-client add name="pppoe-out1" interface=外网网卡1名称user="PPPoE 帐号1" password="密码1" add-default-route=no disabled=no

/interface pppoe-client add name="pppoe-out2" interface=外网网卡2名称user="PPPoE 帐号2" password="密码2" add-default-route=no disabled=no

/interface pppoe-client add name="pppoe-out3" interface=外网网卡3名称user="PPPoE 帐号3" password="密码3" add-default-route=no disabled=no

/ip firewall mangle

add action=change-mss chain=forward

comment="\D1\CC\C9\F1\B6\E0\CF\DF\50\43\43\BD\C5\B1\BE\52\6F\73\BC\BC\CA\F5\ BD\BB\C1\F7\C8\BA\A3\BA\31\30\32\38\37\32\30\35\38" disabled=no new-mss=1440 protocol=tcp tcp-flags=syn

add action=mark-connection chain=input comment="" disabled=no

in-interface=pppoe-out1 new-connection-mark=pppoe-out1_conn passthrough=yes

add action=mark-connection chain=input comment="" disabled=no

in-interface=pppoe-out2 new-connection-mark=pppoe-out2_conn passthrough=yes

add action=mark-connection chain=input comment="" disabled=no

in-interface=pppoe-out3 new-connection-mark=pppoe-out3_conn passthrough=yes

add action=mark-routing chain=output comment="" connection-mark=pppoe-out1_conn disabled=no new-routing-mark=to_pppoe-out1 passthrough=yes

add action=mark-routing chain=output comment="" connection-mark=pppoe-out2_conn disabled=no new-routing-mark=to_pppoe-out2 passthrough=yes

add action=mark-routing chain=output comment="" connection-mark=pppoe-out3_conn disabled=no new-routing-mark=to_pppoe-out3 passthrough=yes

add action=mark-connection chain=prerouting comment="" disabled=no

dst-address-type=!local in-interface=ether1 new-connection-mark=pppoe-out1_conn passthrough=yes per-connection-classifier=both-addresses:3/0 src-address=内网网断/内网子网掩码

add action=mark-connection chain=prerouting comment="" disabled=no

dst-address-type=!local in-interface=ether1 new-connection-mark=pppoe-out2_conn passthrough=yes per-connection-classifier=both-addresses:3/1 src-address=内网网断/内网子网掩码

add action=mark-connection chain=prerouting comment="" disabled=no

dst-address-type=!local in-interface=ether1 new-connection-mark=pppoe-out3_conn passthrough=yes per-connection-classifier=both-addresses:3/2 src-address=内网网断/内网子网掩码

add action=mark-routing chain=prerouting comment=""

connection-mark=pppoe-out1_conn disabled=no in-interface=ether1

new-routing-mark=to_pppoe-out1 passthrough=yes src-address=内网网断/内网子网掩码add action=mark-routing chain=prerouting comment=""

connection-mark=pppoe-out2_conn disabled=no in-interface=ether1

new-routing-mark=to_pppoe-out2 passthrough=yes src-address=内网网断/内网子网掩码add action=mark-routing chain=prerouting comment=""

connection-mark=pppoe-out3_conn disabled=no in-interface=ether1

new-routing-mark=to_pppoe-out3 passthrough=yes src-address=内网网断/内网子网掩码/ip route

add comment=1 disabled=no distance=1 dst-address=0.0.0.0/0 gateway=pppoe-out1 routing-mark=to_pppoe-out1 check-gateway=ping

add comment=2 disabled=no distance=1 dst-address=0.0.0.0/0 gateway=pppoe-out2 routing-mark=to_pppoe-out2 check-gateway=ping

add comment=3 disabled=no distance=1 dst-address=0.0.0.0/0 gateway=pppoe-out3 routing-mark=to_pppoe-out3 check-gateway=ping

add check-gateway=ping comment="pppoe-out1" disabled=no distance=10

dst-address=0.0.0.0/0 gateway=pppoe-out1

add check-gateway=ping comment="pppoe-out2" disabled=no distance=10

dst-address=0.0.0.0/0 gateway=pppoe-out2

add check-gateway=ping comment="pppoe-out3" disabled=no distance=10

dst-address=0.0.0.0/0 gateway=pppoe-out3

/ip firewall nat

add action=masquerade chain=srcnat comment="1" disabled=no

out-interface=pppoe-out1

add action=masquerade chain=srcnat comment="2" disabled=no

out-interface=pppoe-out2

add action=masquerade chain=srcnat comment="3" disabled=no

out-interface=pppoe-out3

Ros 3.30 PCC四线负载均衡脚本脚本如下

/ip address add address=内网网关IP/内网子网掩码interface=内网网卡名称

comment="\D1\CC\C9\F1\B6\E0\CF\DF\50\43\43\BD\C5\B1\BE\52\6F\73\BC\BC\CA\F5\ BD\BB\C1\F7\C8\BA\A3\BA\31\30\32\38\37\32\30\35\38"

/ip dns set primary-dns=首选DNS secondary-dns=备用DNS allow-remote-requests=yes /interface pppoe-client add name="pppoe-out1" interface=外网网卡1名称user="PPPoE 帐号1" password="密码1" add-default-route=no disabled=no

/interface pppoe-client add name="pppoe-out2" interface=外网网卡2名称user="PPPoE 帐号2" password="密码2" add-default-route=no disabled=no

/interface pppoe-client add name="pppoe-out3" interface=外网网卡3名称user="PPPoE 帐号3" password="密码3" add-default-route=no disabled=no

/interface pppoe-client add name="pppoe-out4" interface=外网网卡4名称user="PPPoE 帐号4" password="密码4" add-default-route=no disabled=no

/ip firewall mangle

add action=change-mss chain=forward

comment="\D1\CC\C9\F1\B6\E0\CF\DF\50\43\43\BD\C5\B1\BE\52\6F\73\BC\BC\CA\F5\ BD\BB\C1\F7\C8\BA\A3\BA\31\30\32\38\37\32\30\35\38" disabled=no new-mss=1440 protocol=tcp tcp-flags=syn

add action=mark-connection chain=input comment="" disabled=no

in-interface=pppoe-out1 new-connection-mark=pppoe-out1_conn passthrough=yes

add action=mark-connection chain=input comment="" disabled=no

in-interface=pppoe-out2 new-connection-mark=pppoe-out2_conn passthrough=yes

add action=mark-connection chain=input comment="" disabled=no

in-interface=pppoe-out3 new-connection-mark=pppoe-out3_conn passthrough=yes

add action=mark-connection chain=input comment="" disabled=no

in-interface=pppoe-out4 new-connection-mark=pppoe-out4_conn passthrough=yes

add action=mark-routing chain=output comment="" connection-mark=pppoe-out1_conn disabled=no new-routing-mark=to_pppoe-out1 passthrough=yes

add action=mark-routing chain=output comment="" connection-mark=pppoe-out2_conn disabled=no new-routing-mark=to_pppoe-out2 passthrough=yes

add action=mark-routing chain=output comment="" connection-mark=pppoe-out3_conn disabled=no new-routing-mark=to_pppoe-out3 passthrough=yes

add action=mark-routing chain=output comment="" connection-mark=pppoe-out4_conn disabled=no new-routing-mark=to_pppoe-out4 passthrough=yes

add action=mark-connection chain=prerouting comment="" disabled=no

dst-address-type=!local in-interface=ether1 new-connection-mark=pppoe-out1_conn passthrough=yes per-connection-classifier=both-addresses:4/0 src-address=内网网断/内网子网掩码

add action=mark-connection chain=prerouting comment="" disabled=no

dst-address-type=!local in-interface=ether1 new-connection-mark=pppoe-out2_conn passthrough=yes per-connection-classifier=both-addresses:4/1 src-address=内网网断/内网子网掩码

add action=mark-connection chain=prerouting comment="" disabled=no

dst-address-type=!local in-interface=ether1 new-connection-mark=pppoe-out3_conn passthrough=yes per-connection-classifier=both-addresses:4/2 src-address=内网网断/内网子网掩码

add action=mark-connection chain=prerouting comment="" disabled=no

dst-address-type=!local in-interface=ether1 new-connection-mark=pppoe-out4_conn passthrough=yes per-connection-classifier=both-addresses:4/3 src-address=内网网断/内网子网掩码

add action=mark-routing chain=prerouting comment=""

connection-mark=pppoe-out1_conn disabled=no in-interface=ether1

new-routing-mark=to_pppoe-out1 passthrough=yes src-address=内网网断/内网子网掩码add action=mark-routing chain=prerouting comment=""

connection-mark=pppoe-out2_conn disabled=no in-interface=ether1

new-routing-mark=to_pppoe-out2 passthrough=yes src-address=内网网断/内网子网掩码add action=mark-routing chain=prerouting comment=""

connection-mark=pppoe-out3_conn disabled=no in-interface=ether1

new-routing-mark=to_pppoe-out3 passthrough=yes src-address=内网网断/内网子网掩码add action=mark-routing chain=prerouting comment=""

connection-mark=pppoe-out3_conn disabled=no in-interface=ether1

new-routing-mark=to_pppoe-out4 passthrough=yes src-address=内网网断/内网子网掩码/ip route

add comment=1 disabled=no distance=1 dst-address=0.0.0.0/0 gateway=pppoe-out1 routing-mark=to_pppoe-out1 check-gateway=ping

add comment=2 disabled=no distance=1 dst-address=0.0.0.0/0 gateway=pppoe-out2 routing-mark=to_pppoe-out2 check-gateway=ping

add comment=3 disabled=no distance=1 dst-address=0.0.0.0/0 gateway=pppoe-out3 routing-mark=to_pppoe-out3 check-gateway=ping

add comment=4 disabled=no distance=1 dst-address=0.0.0.0/0 gateway=pppoe-out4 routing-mark=to_pppoe-out4 check-gateway=ping

add check-gateway=ping comment="pppoe-out1" disabled=no distance=10

dst-address=0.0.0.0/0 gateway=pppoe-out1

add check-gateway=ping comment="pppoe-out2" disabled=no distance=10

dst-address=0.0.0.0/0 gateway=pppoe-out2

add check-gateway=ping comment="pppoe-out3" disabled=no distance=10

dst-address=0.0.0.0/0 gateway=pppoe-out3

add check-gateway=ping comment="pppoe-out4" disabled=no distance=10

dst-address=0.0.0.0/0 gateway=pppoe-out4

/ip firewall nat

add action=masquerade chain=srcnat comment="1" disabled=no

out-interface=pppoe-out1

add action=masquerade chain=srcnat comment="2" disabled=no

out-interface=pppoe-out2

add action=masquerade chain=srcnat comment="3" disabled=no

out-interface=pppoe-out3

add action=masquerade chain=srcnat comment="4" disabled=no

out-interface=pppoe-out4

Ros 3.30 PCC五线负载均衡脚本脚本如下

/ip address add address=内网网关IP/内网子网掩码interface=内网网卡名称

comment="\D1\CC\C9\F1\B6\E0\CF\DF\50\43\43\BD\C5\B1\BE\52\6F\73\BC\BC\CA\F5\ BD\BB\C1\F7\C8\BA\A3\BA\31\30\32\38\37\32\30\35\38"

/ip dns set primary-dns=首选DNS secondary-dns=备用DNS allow-remote-requests=yes /interface pppoe-client add name="pppoe-out1" interface=外网网卡1名称user="PPPoE 帐号1" password="密码1" add-default-route=no disabled=no

/interface pppoe-client add name="pppoe-out2" interface=外网网卡2名称user="PPPoE 帐号2" password="密码2" add-default-route=no disabled=no

/interface pppoe-client add name="pppoe-out3" interface=外网网卡3名称user="PPPoE 帐号3" password="密码3" add-default-route=no disabled=no

/interface pppoe-client add name="pppoe-out4" interface=外网网卡4名称user="PPPoE 帐号4" password="密码4" add-default-route=no disabled=no

/interface pppoe-client add name="pppoe-out5" interface=外网网卡5名称user="PPPoE 帐号5" password="密码5" add-default-route=no disabled=no

/ip firewall mangle

add action=change-mss chain=forward

comment="\D1\CC\C9\F1\B6\E0\CF\DF\50\43\43\BD\C5\B1\BE\52\6F\73\BC\BC\CA\F5\ BD\BB\C1\F7\C8\BA\A3\BA\31\30\32\38\37\32\30\35\38" disabled=no new-mss=1440 protocol=tcp tcp-flags=syn

add action=mark-connection chain=input comment="" disabled=no

in-interface=pppoe-out1 new-connection-mark=pppoe-out1_conn passthrough=yes

add action=mark-connection chain=input comment="" disabled=no

in-interface=pppoe-out2 new-connection-mark=pppoe-out2_conn passthrough=yes

add action=mark-connection chain=input comment="" disabled=no

in-interface=pppoe-out3 new-connection-mark=pppoe-out3_conn passthrough=yes

add action=mark-connection chain=input comment="" disabled=no

in-interface=pppoe-out4 new-connection-mark=pppoe-out4_conn passthrough=yes

add action=mark-connection chain=input comment="" disabled=no

in-interface=pppoe-out5 new-connection-mark=pppoe-out5_conn passthrough=yes

add action=mark-routing chain=output comment="" connection-mark=pppoe-out1_conn disabled=no new-routing-mark=to_pppoe-out1 passthrough=yes

add action=mark-routing chain=output comment="" connection-mark=pppoe-out2_conn disabled=no new-routing-mark=to_pppoe-out2 passthrough=yes

add action=mark-routing chain=output comment="" connection-mark=pppoe-out3_conn disabled=no new-routing-mark=to_pppoe-out3 passthrough=yes

add action=mark-routing chain=output comment="" connection-mark=pppoe-out4_conn disabled=no new-routing-mark=to_pppoe-out4 passthrough=yes

add action=mark-routing chain=output comment="" connection-mark=pppoe-out5_conn disabled=no new-routing-mark=to_pppoe-out5 passthrough=yes

add action=mark-connection chain=prerouting comment="" disabled=no

dst-address-type=!local in-interface=ether1 new-connection-mark=pppoe-out1_conn passthrough=yes per-connection-classifier=both-addresses:5/0 src-address=内网网断/内网子网掩码

add action=mark-connection chain=prerouting comment="" disabled=no

dst-address-type=!local in-interface=ether1 new-connection-mark=pppoe-out2_conn passthrough=yes per-connection-classifier=both-addresses:5/1 src-address=内网网断/内网子网掩码

add action=mark-connection chain=prerouting comment="" disabled=no

dst-address-type=!local in-interface=ether1 new-connection-mark=pppoe-out3_conn passthrough=yes per-connection-classifier=both-addresses:5/2 src-address=内网网断/内网子网掩码

add action=mark-connection chain=prerouting comment="" disabled=no

dst-address-type=!local in-interface=ether1 new-connection-mark=pppoe-out4_conn passthrough=yes per-connection-classifier=both-addresses:5/3 src-address=内网网断/内网子网掩码

add action=mark-connection chain=prerouting comment="" disabled=no

dst-address-type=!local in-interface=ether1 new-connection-mark=pppoe-out5_conn passthrough=yes per-connection-classifier=both-addresses:5/4 src-address=内网网断/内网子网掩码

add action=mark-routing chain=prerouting comment=""

connection-mark=pppoe-out1_conn disabled=no in-interface=ether1

new-routing-mark=to_pppoe-out1 passthrough=yes src-address=内网网断/内网子网掩码add action=mark-routing chain=prerouting comment=""

connection-mark=pppoe-out2_conn disabled=no in-interface=ether1

new-routing-mark=to_pppoe-out2 passthrough=yes src-address=内网网断/内网子网掩码

add action=mark-routing chain=prerouting comment=""

connection-mark=pppoe-out3_conn disabled=no in-interface=ether1

new-routing-mark=to_pppoe-out3 passthrough=yes src-address=内网网断/内网子网掩码add action=mark-routing chain=prerouting comment=""

connection-mark=pppoe-out3_conn disabled=no in-interface=ether1

new-routing-mark=to_pppoe-out4 passthrough=yes src-address=内网网断/内网子网掩码add action=mark-routing chain=prerouting comment=""

connection-mark=pppoe-out3_conn disabled=no in-interface=ether1

new-routing-mark=to_pppoe-out5 passthrough=yes src-address=内网网断/内网子网掩码/ip route

add comment=1 disabled=no distance=1 dst-address=0.0.0.0/0 gateway=pppoe-out1 routing-mark=to_pppoe-out1 check-gateway=ping

add comment=2 disabled=no distance=1 dst-address=0.0.0.0/0 gateway=pppoe-out2 routing-mark=to_pppoe-out2 check-gateway=ping

add comment=3 disabled=no distance=1 dst-address=0.0.0.0/0 gateway=pppoe-out3 routing-mark=to_pppoe-out3 check-gateway=ping

add comment=4 disabled=no distance=1 dst-address=0.0.0.0/0 gateway=pppoe-out4 routing-mark=to_pppoe-out4 check-gateway=ping

add comment=5 disabled=no distance=1 dst-address=0.0.0.0/0 gateway=pppoe-out5 routing-mark=to_pppoe-out5 check-gateway=ping

add check-gateway=ping comment="pppoe-out1" disabled=no distance=10

dst-address=0.0.0.0/0 gateway=pppoe-out1

add check-gateway=ping comment="pppoe-out2" disabled=no distance=10

dst-address=0.0.0.0/0 gateway=pppoe-out2

add check-gateway=ping comment="pppoe-out3" disabled=no distance=10

dst-address=0.0.0.0/0 gateway=pppoe-out3

add check-gateway=ping comment="pppoe-out4" disabled=no distance=10

dst-address=0.0.0.0/0 gateway=pppoe-out4

add check-gateway=ping comment="pppoe-out5" disabled=no distance=10

dst-address=0.0.0.0/0 gateway=pppoe-out5

/ip firewall nat

add action=masquerade chain=srcnat comment="1" disabled=no

out-interface=pppoe-out1

add action=masquerade chain=srcnat comment="2" disabled=no

out-interface=pppoe-out2

add action=masquerade chain=srcnat comment="3" disabled=no

out-interface=pppoe-out3

add action=masquerade chain=srcnat comment="4" disabled=no

out-interface=pppoe-out4

add action=masquerade chain=srcnat comment="5" disabled=no

out-interface=pppoe-out5

ros 常用命令

ros 常用命令 关机:system—shutdown 重启:/sy reboot /ip add pri 查看IP配置 /sy backup save name=保存的文件名 /int pri 查看网卡状态 import *.rsc 防火墙导入命令(前提是*.rsc已经放在了ROS的FTP中) /ip firewall export file=*.rsc 备份防火墙 /ip fir con print 用户:lish ps:love /ip address add address 10.0.0.1/24 interface ether1 /ip address add address 10.0.0.1 netmask 255.255.255.0 interface ether1 /set r 恢复路由初始 /sy reboot 重启路由 /sy showdown 关机 /sy ide set name=机器名设置机器名 /export 查看配置 /ip export 查看IP配置 /sy backup 回车 save name=你要设置文件名备份路由 LOAD NAME=你要设置文件名恢复备份 /interface print 查看网卡状态 0 X ether1 ether 1500 这个是网卡没有开启 0 R ether1 ether 1500 这个是正常状态 /int en 0 激活0网卡 /int di 0 禁掉0网卡 /ip fir con print 查看当前所有网络边接 /ip service set www port=81 改变www服务端口为81 /ip hotspot user add name=user1 password=1 增加用户 关于如何绑定MAC和IP 来防止IP冲突 ROS和其他代理服务器一样,有个弱点,如果内网有人把客户机IP改成和网关相同的IP(如 192.168.0.1这样的),那么过了一会,ROS的就失去了代理作用,整个网吧就会吊线。用超级管理员账号登录 ,IP-----ARP,这样可以看到一行行的 IP和MAC地址,这些就是内网有网络活动的计算机。选中一个,双击,选COPY----点OK,依次进行,全部绑定后,来到WINBOX的INTERFACE选项,双击内网网卡,在ARP选项里,选择“replay-only”至此,通过ROS绑定IP完毕,这样下面客户机只要一改IP,那么它就无法和网关进行通讯了,当然也无法使主机吊线了 RO防syn ip-firewall-connections Tracking:TCP Syn Sent Timeout:50 TCP syn received timeout:30 RO端口的屏蔽 ip-firewall-Filer Rules里面选择 forward的意思代表包的转发firewall rule-General Dst.Address:要屏蔽的端口 Protocol:tcp Action:drop(丢弃) RO限速 Queues-Simple Queues name:可以任意 Dst. Address:内网IP/32 Limit At (tx/rx) :最小传输 Max Limit (tx/rx) :最大传输 RO映射 ip-firewall-Destination NAT General-In. Interface all(如果你是拨号的就选择pppoe的、固定IP选择all即可) Dst. Address:外网IP/32 Dst. Port:要映射的端口 Protocol:tcp(如果映射反恐的就用udp) Action action:nat TO Dst.Addresses:你的内网IP TO Dst.Ports:要映射的端口

负载均衡设备主要参数配置说明

(初稿)Radware负载均衡设备 主要参数配置说明 2007年10月 radware北京代表处

目录 一、基本配置 (3) 1.1 Tuning配置 (3) 1.2 802.1q配置 (4) 1.2 IP配置 (6) 1.3 路由配置 (7) 二、四层配置 (8) 2.1 farm 配置 (8) 2.2 servers配置 (10) 2.3 Client NAT配置 (11) 2.4 Layer 4 Policy配置 (16) 三、对服务器健康检查 (18) 3.1 基于连接的健康检查 (19) 3.2 高级健康检查 (21) 四、常用系统命令 (25)

一、基本配置 Radware负载均衡设备的配置主要包括基本配置、四层配置和对服务器健康检查配置。注:本文档内容,用红色标注的字体请关注。 1.1 Tuning配置 Rradware设备tuning table的值是设备工作的环境变量,在做完简单初始化后建议调整tuning值的大小。调整完tuning table后,强烈建议,一定要做memory check,系统提示没有内存溢出,才能重新启动设备,如果系统提示内存溢出,说明某些表的空间调大了,需要把相应的表调小,然后,在做memory check,直到没有内存溢出提示后,重启设备,使配置生效。 点击service->tuning->device 配置相应的环境参数,

在做一般的配置时主要调整的参数如下:Bridge Forwarding Table、IP Forwarding Table、ARP Forwarding Table、Client Table等。 Client NAT Addresses 如果需要很多网段做Client NAT,则把Client NAT Addresses 表的值调大。一般情况下调整到5。 Request table 如果需要做基于7层的负载均衡,则把Request table 的值调大,建议调整到10000。 1.2 80 2.1q配置 主要用于打VLAN Tag Device->Vlan Tagging

深信服负载均衡AD彩页解决方案

深信服应用交付AD 深信服,作为中国最大最有竞争力的前沿网络设备供应商,为3万多家客户提供了稳定可靠的访问,每秒钟经过深信服AD处理的业务交易量高达数千万笔,在中国入选世界500强的企业中,85%以上企业都是深信服的客户。 中国第一品牌 全球知名分析机构Frost & Sullivan发布的《2013年中国应用交付产品(ADC)市场分析报告》显示:深信服应用交付AD在2013年依然保持强劲增长,在中国市场占比中,超越Radware,升至第二,与F5再次缩小距离,并继续保持国产厂商第一的领导地位。 ④报告数据显示,Sangfor(深信服)2013年在中国地区应用交付市场 的份额达到14.1%,排名升至第二位。 ④自2009年推出到市场上以来,深信服AD产品由第九名一跃进入三 甲,在国产厂商中名列前茅。AD产品广泛应用于国家部委单位的核心 系统与电信运营商的生产网。 ④优异的市场表现,也促使深信服成为唯一入选Gartner应用交付魔力 象限的国产厂商,分析师对深信服产品的安全性评价尤为突出。 面向未来的应用交付产品 随着大数据时代的来临,即便是当前强劲的10Gbps性能设备在面对数十G业务量的并发处理时,也难免也会捉襟见肘。顺应网络发展的趋势,深信服AD系列产品采取基于原生64位系统的软硬架构设计,在确保高性能处理能力的同时,提供电信级的设备可靠性。 深信服AD可帮助用户有效提升 ?应用系统的处理性能与高可用性 ?多条ISP出口线路的访问通畅、均衡利用 ?分布式数据中心的全局调度、业务永续 ?业务应用的安全发布与高效访问 ④兼顾高性能与高稳定性的架构设计,原生64位内核OS,数据面与控制面相分离,确保软件系统的稳定高效。 ④非对称多处理架构发挥出多核硬件平台的极致性能,实现高达60Gbps的单机性能处理性能。 ④提供100Gbps 以上业务量的性能扩容方案,以满足运营商和金融行业对于扩展性与高可用性的追求。

全局负载均衡解决方案

全局负载均衡解决方案 1 需求分析 无论用户的数据中心内部采用多么完善的冗余机制、安全防范工具以及先进的负载均衡技术,单个数据中心的运行方式仍然不能保证关键业务可以7*24不间断运行。 而为了满足处于全球范围内不同地点的用户在访问应用时可以具备相同的快速访问感受,单一的数据中心却完法实现。 基于以上两个最主要的原因,用户通过在不同物理位置构建多个数据中心的方式已经成为用户的必然选择。然而,在构建了多个数据中心后,如何通过有效手段实现多个数据中心间的协调工作,引导用户访问最优的站点,或者当某个站点出现灾难性故障后使用户仍然可以访问其他站点上的关键业务等问题成为用户最关注的问题。 2 Radware 全局负载均衡解决方案 Radware 的全局负载均衡解决方案能够帮助客户通过将相同服务内容布署在处于不同物理地点的多个数据中心中得到更高的可用性、性能、以及更加经济和无懈可击的安全性,以便在全球范围内的客户获得更快的响应时间。 Radware的全局负载均衡解决方案支持Radware 下一代APSolute OS 软件体系结构的全部功能,彻底解决了网络可用性、性能和安全问题,使得应用在多个数据中心中获得更高的灵敏并具有自适应性。配合Radware 的高速度、高容量ASIC芯片+NP处理器的专用硬件应用交换设备,可有效保障网络应用的高可用性、提升网络性能,加强安全性,全面提升IT服务器等网络基础设施的升值潜力。 结合Radware多年来在智能应用流量管理领域的经验,以及对用户实际需求的分析,我们认为负载均衡器应具备如下功能:

?能够通过唯一的IP地址或域名的方式作为所有提供相同服务的数据中心的逻辑入口点。 ?全局负载均衡交换机具有灵活的流量分配算法与机制,以确保用户总能访问可以为其提供最优服务的数据中心的内容。 ?通过部署高性能的负载均衡产品,能够及时发现各数据中心或数据中心内部的服务器的健康状况,当某个数据中心出现故障时,保证把后续用户的访问导向到正常运行的数据中心上。 ?针对基于会话的业务,可以提供多种会话保持机制,确保用户在处理业务时的连续性。避免将用户的相同会话的业务请求,分配到不同的数据中心而造成访问失败。 ?应具备安全过虑及防DOS/DDOS的功能,为服务器提供多一层安全保障 ?具有很好的升级与可扩展性,能够适应特定的和不断变化的业务需求。 2.1 方案拓扑图 2.2 AppDirector-Global实现全局及本地负载均衡 在全局及本地负载均衡方面,AppDirector-Global主要在网络中实现以下功能: 2.2.1 全局负载均衡策略 Radware支持多种全局负载均衡策略,能够通过唯一的IP地址或域名的方式作为所有提供相同服务的数据中心的逻辑入口点。根据用户的实际情况,可以选择其中以下的一种,也可以组合同时使用。

ros多线做端口映射脚本

正文开始,脚本在下面。 我做完ROS加VLAN ADSL多线PCC叠加设置设置后不久,网站开发小组的项目经理就找到我向我提出了需求,因为现在他们的测试服务器是放在我们办公室内网的,我们公司其它部门和其它分公司和我们办公室不是一个局域网,网站开发小组的项目经理想让我们公司的所有同事都能访问到测试服务器做用户体验度测试,想让我帮助实现,当时我一口答应下来,也觉得这是个很简单的事情,但是事情往往出人意料。 我一开始的思路是这样的,第一步就是在IP->firewall-> nat下面做基于目标的伪装,也就是映射,第二步就是要做回流让内网的客户端也能通过公网IP 访问到服务器,第三步就是做动态映射的计划任务,定时更新第一步里面的目标地址即ADSL的地址,最后一步就要用到DDNS做一个二级域名的动态解析方便同事记忆和输入。做完以后发现需求基本满足,就是内网客户端不能通过域名访问到服务器,只能通过内网IP访问,为了精益求精,继续研究,baidu和google 上搜索了无数方法均无效,后来在一个论坛里面看到一个高人的回复内容给了我启发,于是再一次尝试配置居然成功了。不敢独享,现在将思路和脚本整理分享给更多需要的人。 首先我来分析下出现上述问题的原因,因为我们这里的环境是多线叠加的,我们的每个连接在进行路由之前都会对连接进行标记并路由,不同的标记有可能走不同的路由导致数据没办法顺利到达服务器,其内部数据的具体流向以及转换我也不是很清楚,如有高手路过请不吝赐教。下面进入正题,其实很简单,我们只要在标记里面把目标地址为我们的外网接口地址的数据直接通过就可以解决这个问题了,有几条线就做几个标记,最后要添加计划任务更新标记里的目标地址为对应的外网接口地址,所以加上这最后两步一共是六步,下面就放出每一步的脚本(我的环境是双线叠加的,所以以下脚本都是适合双线的,改成多线的也很容易) 1、做映射,这里以把内网的8890端口映射成9000端口为例。comment内容可以先运行脚本以后在winbox里面改,下同

ROS限速教程全集很实用

ROS普通限速+PCQ限速+服务器不限速 一. IP限速 普通限速就这样:我刚刚调整的 :for aPC from 1 to 239 do={/queue simple add name=(A0 . $aPC) dst-address=(192.168.0. . $aPC) interface=all priority=6 max-limit=1600000/720000 burst-limit=2240000/800000 burst-threshold=1024000/240000 burst-time=16s/10s } :for bPC from 1 to 239 do={/queue simple add name=(B0 . $bPC) dst-address=(192.168.1. . $bPC) interface=all priority=8 max-limit=1024000/360000 burst-limit=1280000/480000 burst-threshold=800000/240000 burst-time=10s/8s } 二.PCQ限速 1.PCQ和普通限速是没有冲突的,普通的限速基本上是大于PCQ的限速值,也就是说按10M光纤来说,已经有普通限速的基础上还是要快超过10M的,网速肯定就慢了,这时候马上使用PCQ的限速策略代替普通限速,保证带宽不超过10M。PCQ启用后,带宽降下来后,那么就再使用普通限速,如此循环.那么有的朋友就会说有普通限速了还搞什么PCQ,直接把速度降低点不就OK了。我们做PCQ 主要的目的是使10M的光纤得到充分利用,不浪费宝贵资源。白了就是少人的时候带宽给他多用点,速度快点,高峰期的时候减低点,慢点,但不能离谱。 2.首先要保证你ROS是正常的能NAT,一切正常后我们开始做PCQ 2.1 说明:其他设置值在最后面贴出

F5负载均衡配置文档

F5配置手册 2016年12月

目录 1. 设备登录 (3) 1.1图形化界面 (3) 1.2命令行界面 (3) 2. 基础网络配置 (3) 2.1创建vlan (3) 2.2创建self ip (4) 2.3创建静态路由 (4) 3. 应用负载配置 (6) 3.1 pool配置 (6) 3.2 Virtual Server配置 (7) 4. 双机 (8) 4.1双机同步配置 (8) 4.2主备机状态切换 (9)

1.设备登录 1.1图形化界面 通过网络形式访问F5任一接口地址,或pc机直连F5的MGMT带外管理口,打开浏览器,输入https://192.168.1.245(MGMT地址在设备液晶面板查看)将进入F5的图形管理界面。该界面适合进行设备的基础以及高级调试,是管理员常用的管理界面。 默认用户名/密码:admin/admin 现密码已更改,并交由管理员妥善保管。 1.2命令行界面 通过DB9console线直连F5的console口,或通过securecrt等工具以SSH2的形式访问F5任一接口地址,将进入命令行模式。该界面适合进行底层操作系统的调试以及排错。 默认用户名/密码:root/default 现密码已更改,并交由管理员妥善保管。 2.基础网络配置 2.1创建vlan 进入“Network”-“VLANs”选项,点击“create”创建新vlan,如下图:

2.2创建self ip 进入“Network”-“self ips”进行F5设备的地址配置,点击“create”新建地址,如下图: 填写相应地址和掩码,在vlan处下拉选择之前创建好的vlan,将该地址与vlan绑定,即ip地址与接口做成了对应关系。在双机部署下,浮动地址的创建需要选择Traffice Group 中的traffice-group-1(floating ip) 点击“Finish”完成创建。 2.3创建静态路由 F5的静态路由分缺省路由和一般路由两种。任何情况下,F5部署上线都需要设置缺省路由。 缺省路由创建 首先进入“Local Traffic”-“pools”,为缺省路由创建下一条地址,点击“create”,如下图:

深信服智能DNS全局负载均衡解决方案

智能DNS全局负载均衡解决方案 ——深信服AD系列应用交付产品 背景介绍 在数据大集中的趋势下,多数组织机构都建立了统一运维的数据中心。考虑到单 一数据中心在遭遇到不抗拒的因素(如火灾、断电、地震)时,业务系统就很有 可能立即瘫痪,继而造成重大损失,因此很多具有前瞻性的组织机构都在建设多 数据中心以实现容灾。那么如何充分利用多个数据中心的资源才能避免资源浪 费?如何在一个数据出现故障时,将用户引导至正常的数据中心?在多个数据中 心都健康的情况下如何为用户选择最佳的数据中心? 问题分析 随着组织的规模扩大,用户群体和分支机构分布全国乃至全球,这一过程中组织对信息化应用系统的依赖性越来越强。对于企事业单位而言,要实现业务完整、快速的交付,关键在于如何在用户和应用之间构建的高可用性的访问途径。 跨运营商访问延迟-由于运营商之间的互连互通一直存在着瓶颈问题,企业在兴建应用服务器时,若只采用单一运营商的链路来发布业务应用,势必会造成其他运营商的用户接入访问非常缓慢。在互联网链路的稳定性日益重要的今天,通过部署多条运营商链路,有助于保证应用服务的可用性和可靠性。 多数据中心容灾-考虑到单数据中心伴随的业务中断风险,以及用户跨地域、跨运营商访问的速度问题,越来越多组织选择部署同城/异地多数据中心。借助多数据中心之间的冗余和就近接入机制,以保障关键业务系统的快速、持续、稳定的运行。

深信服解决方案 智能DNS全局负载均衡解决方案,旨在通过同步多台深信服AD系列应用交付设备,以唯一域名的方式将多个数据中心对外发布出去,并根据灵活的负载策略为访问用户选择最佳的数据中心入口。 用户就近访问 ④支持静态和动态两种就近性判断方法,保障用户在访问资源时被引导至最合适的数据中心 ④通过对用户到各站点之间的距离、延时、以及当前数据中心的负荷等众多因素进行分析判断 ④内置实时更新的全球IP地址库,进一步提高用户请求就近分配的准确性,避免遭遇跨运营商访问 站点健康检查 ④对所有数据中心发布的虚拟服务进行监控,全面检查虚拟服务在IP、TCP、UDP、应用和内容等所有协议 层上的工作状态 ④实时监控各个数据中心的运行状况,及时发现故障站点,并相应地将后续的用户访问请求都调度到其他的 健康的数据中心 入站流量管理 ④支持轮询、加权轮询、首个可用、哈希、加权最小连接、加权最少流量、动态就近性、静态就近性等多种 负载均衡算法,为用户访问提供灵活的入站链路调度机制 ④一旦某条链路中断仍可通过其它链路提供访问接入,实现数据中心的多条出口链路冗余 方案价值 ④合理地调度来自不同用户的入站访问,提升对外发布应用系统的稳定性和用户访问体验 ④多个数据中心之间形成站点冗余,保障业务的高可用性,并提升各站点的资源利用率 ④充分利用多条运营商链路带来的可靠性保障,提升用户访问的稳定性和持续性

思科负载均衡的配置实例

1.负载均衡的介绍 软/硬件负载均衡 软件负载均衡解决方案,是指在一台或多台服务器相应的操作系统上,安装一个或多个附加软件来实现负载均衡,如DNS 负载均衡等。它的优点是基于特定环境、配置简单、使用灵活、成本低廉,可以满足一般的负载均衡需求。硬件负载均衡解决方案,是直接在服务器和外部网络间安装负载均衡设备,这种设备我们通常称之为负载均衡器。由于专门的设备完成专门的任务,独立于操作系统,整体性能得到大量提高,加上多样化的负载均衡策略,智能化的流量管理,可达到最佳的负载均衡需求。一般而言,硬件负载均衡在功能、性能上优于软件方式,不过成本昂贵。[1] 本地/全局负载均衡 负载均衡从其应用的地理结构上,分为本地负载均衡和全局负载均衡。本地负载均衡是指对本地的服务器群做负载均衡,全局负载均衡是指在不同地理位置、有不同网络结构的服务器群间做负载均衡。本地负载均衡能有效地解决数据流量过大、网络负荷过重的问题,并且不需花费昂贵开支购置性能卓越的服务器,可充分利用现有设备,避免服务器单点故障造成数据流量的损失。有灵活多样的均衡策略,可把数据流量合理地分配给服务器群内的服务器,来共同负担。即使是再给现有服务器扩充升级,也只是简单地增加一个新的服务器到服务群中,而不需改变现有网络结构、停止现有的服务。全局负载均衡,主要用于在一个多区域拥有自己服务器的站点,为了使全球用户只以一个IP地址或域名就能访问到离自己最近的服务器,从而获得最快的访问速度,也可用于子公司分散站点分布广的大公司通过Intranet (企业内部互联网)来达到资源统一合理分配的目的。 更高网络层负载均衡 针对网络上负载过重的不同瓶颈所在,从网络的不同层次入手,我们可以采用相应的负载均衡技术来解决现有问题。更高网络层负载均衡,通常操作于网络的第四层或第七层。第四层负载均衡将一个Internet上合法注册的IP地址,映射为多个内部服务器的IP地址,对每次TCP连接请求动态使用其中一个内部IP地址,达到负载均衡的目的。第七层负载均衡控制应用层服务的内容,提供了一种对访问流量的高层控制方式,适合对HTTP服务器群的应用。第七层负载均衡技术通过检查流经的HTTP报头,根据报头内的信息来执行负载均衡任务。 [编辑本段] 网络负载平衡的优点 1、网络负载平衡允许你将传入的请求传播到最多达32台的服务器上,即可以使用最多32台服务器共同分担对外的网络请求服务。网络负载平衡技术保证即使是在负载很重的情况下它们也能作出快速响应。 2、网络负载平衡对外只须提供一个IP地址(或域名)。 3、如果网络负载平衡中的一台或几台服务器不可用时,服务不会中断。网络负载平衡自动检测到服务器不可用时,能够迅速在剩余的服务器中重新指派客户机通讯。此保护措施能够帮助你为关键的业务程序提供不中断的服务。可以根据网络访问量的增多来增加网络负载平衡服务器的数量。 4、网络负载平衡可在普通的计算机上实现。在Windows Server 2003中,网络负载平衡的应用程序包括Internet信息服务(IIS)、ISA Server 2000防火墙与代理服务器、VPN虚拟专用网、终端服务器、Windows Media Services(Windows视频点播、视频广播)等服务。同时,网络负载平衡有助于改善你的服务器性能和可伸缩性,以满足不断增长的基于Internet 客户端的需求。

数据库负载均衡解决方案

双节点数据库负载均衡解决方案 问题的提出? 在SQL Server数据库平台上,企业的数据库系统存在的形式主要有单机模式和集群模式(为了保证数据库的可用性或实现备份)如:失败转移集群(MSCS)、镜像(Mirror)、第三方的高可用(HA)集群或备份软件等。伴随着企业的发展,企业的数据量和访问量也会迅猛增加,此时数据库就会面临很大的负载和压力,意味着数据库会成为整个信息系统的瓶颈。这些“集群”技术能解决这类问题吗?SQL Server数据库上传统的集群技术 Microsoft Cluster Server(MSCS) 相对于单点来说Microsoft Cluster Server(MSCS)是一个可以提升可用性的技术,属于高可用集群,Microsoft称之为失败转移集群。 MSCS 从硬件连接上看,很像Oracle的RAC,两个节点,通过网络连接,共享磁盘;事实上SQL Server 数据库只运行在一个节点上,当出现故障时,另一个节点只是作为这个节点的备份; 因为始终只有一个节点在运行,在性能上也得不到提升,系统也就不具备扩展的能力。当现有的服务器不能满足应用的负载时只能更换更高配置的服务器。 Mirror 镜像是SQL Server 2005中的一个主要特点,目的是为了提高可用性,和MSCS相比,用户实现数据库的高可用更容易了,不需要共享磁盘柜,也不受地域的限制。共设了三个服务器,第一是工作数据库(Principal Datebase),第二个是镜像数据库(Mirror),第三个是监视服务器(Witness Server,在可用性方面有了一些保证,但仍然是单服务器工作;在扩展和性能的提升上依旧没有什么帮助。

H3C负载均衡项目配置手册

XXXX负载均衡项目配置手册 杭州华三通信技术有限公司 版权所有侵权必究 All rights reserved

1 组网方案1.1 网络拓扑 1.2 负载均衡资源

注:红色表示该实服务不存在。 1.3 网络设备资源 交换机管理IP地址是:10.4.41.54/255.255.255.192; LB设备的管理IP地址是:10.4.41.34/255.255.255.192; 设备的网关是:10.4.41.62; 2 交换机S75E配置 2.1 创建VLAN及添加端口

ROS 常用命令大全

ROS 常用命令大全 OUTEROS常用命令 /sy reset 恢复路由原始状态 /sy reboot 重启路由 /sy shutdown 关机 /sy ide set name=机器名设置机器名 /export 查看配置 /ip export 查看IP配置 /sy backup 回车 save name=你要设置文件名备份路由 LOAD NAME=你要设置文件名恢复备份 /interface print 查看网卡状态 0 X ether1 ether 1500 这个是网卡没有开启 0 R ether1 ether 1500 这个是正常状态 /int en 0 激活0网卡 /int di 0 禁掉0网卡 /ip fir con print 查看当前所有网络边接 /ip service set www port=81 改变www服务端口为81 /ip hotspot user add name=user1 password=1 增加用户 ROS基本的设置向导 基本的设置向导 文档版本0.3.0 (Fri Mar 05 07:52:32 GMT 2004) 这个文档只试用于MikroTik RouterOS V2.8

目录 概要 相关的文档 描述 建立MikroTik RouterOS? 描述 注意 记录在MikroTik 路由器 描述 添加软件包 描述 终端控制台导航 描述 注意 基本的配置作业 描述 注意 基本的实例 实例 观察路由 增加缺省的路由 测试网络的连通性 高级的配置作业

Application Example with Masquerading 带宽管理实例 NAT实例 总的说明 概要 MikroTik RouterOS? 是独立于linux操作系统的IA-32 路由器和瘦路由器. 它不要求添加任何额外 的部件又没有软件需求. 它被设计成简单又易于使用的强大的接口允许网路管理员配置网咯结构和功能, 这要求你任何时间 任何地点的学习下面这参考手册. 有关的文档 ?包管理 ? 设备驱动列表 ? 许可证管理 ? Ping ? 服务质量 ? 防火墙过滤 ? Winbox 描述 MikroTik RouterOS?可以把一台过时的表准PC变成一个强大的网络路由器. 仅仅标准的PC网络接口就可以扩充路由器的能力,远程windows(WinBox)应用程序时时控制. ? 专业的质量控制和爆发式的支持 ? 完善的防火墙和P2P 协议过滤, 隧道和IPsec ? STP bridging with filtering capabilities ? 超高速的802.11a/b/g 无线网同WEP

ROS教程及一些防火墙规则和IP限速脚本

ros2.96秋风破解版安装教程(修正版) 昨天晚上做的教程,因为半夜思路不清晰,做出了一个错误的垃圾教程~首先向下载过教程的朋友道歉~ 这次经过测试给大家重新做个教程~也是刚才到网盟看了一下~贴子还浮在上面~不能对不起大家,所以,不能误导大家,还是乖乖的重新做一个吧~废话少说了~先把需要的软件和部分策略说一下。 ROS2.96秋风破解版下载(网吧电信光纤,大家手下留情!) 网通路由表、防火墙策略、自动切换脚本。(绿字的教程附带,蓝字的请自己下载。) 接下来是说下具体步骤~这样思路会明确一些~ 1。安装ROS系统,并选择所有服务。 硬盘接到IDE1,光驱接到IDE0。BIOS里设置光驱引导系统,我拿虚拟机做演示,顺便虚拟机的使用大家也看下吧! 需要安装的服务,全部选择即可。全选输入A,同意选择输入I,回车,询问你:注意啦,所有数据(功能),都要被安装(选择的), 是否继续,输入Y即可。它又询问,是否保存旧配置,输入N。接下来开始创建分区,格式化硬盘,安装服务。提示软件安装完成, 按回车重起。这里多说一句,虚拟机如果安装完ROS后,会自动从硬盘启动,但是真实的计算 机,就还是在光驱启动,所以这时候大家该把光盘拿出来了,BIOS里改为硬盘启动,ROS就会独立启动了。。 启动后又问了,是否检测硬盘。通常不必检测了,因为耽误时间。默认他自动选N。我们也可以直接输入N的。。他自动选了。呵呵~ 2。登陆ROS,修改网卡名字、填写另外两块网卡的IP信息。 ROS启动好后,在ROS主机上输入账号admin密码为空。回车。 输入命令/int pri 查看系统检测到几块网卡~电信+网通双线切换路由,当然应该是3块网卡,如果少了,请自行检查问题所在! 输入命令/ip address (设置IP命令) 输入命令add address=192.168.0.1/24 interface=ether1 设置路由IP,也就是网关~

服务器负载均衡三种部署方式典型配置..

目录 服务器负载均衡三种部署方式典型配置 (2) 【应用场景】 (2) 【工作原理】 (2) 【三种方式的典型配置方法】 (3) 一、服务器负载均衡NA T模式配置 (3) 1、配置拓扑 (3) 2、拓扑说明 (3) 3、设备配置及说明 (4) 二、服务器负载均衡DR模式配置 (16) 1、配置拓扑 (16) 2、拓扑说明 (16) 3、设备配置及说明 (16) 三、服务器负载均衡NA T模式旁路部署配置 (23) 1、配置拓扑 (23) 2、拓扑说明 (23) 3、设备配置及说明 (23)

服务器负载均衡三种部署方式典型配置 服务器负载均衡部署方式可以分为三种方式:网络地址转换模式(NAT)、直接路由(DR)模式、NAT模式旁路部署。 【应用场景】 1、NA T模式应用场景:用户允许修改网络拓扑结构,此模式同时可以实现加速和流控的功 能。 2、DR模式应用场景:用户不允许修改网络拓扑结构,但是此模式配置需要修改服务器配 置。 3、NA T模式旁路模式应用场景:用户既不允许修改网络拓扑结构,也不允许修改服务器配 置。 【工作原理】 1、NAT模式:负载均衡设备分发服务请求时,进行目的IP地址转换(目的IP地址为实服务的IP),通过路由将报文转发给各个实服务。 客户端将到虚拟IP的请求发送给服务器群前端的负载均衡设备,负载均衡设备上的虚服务接收客户端请求,依次根据持续性功能、调度算法,选择真实服务器,再通过网络地址转换,用真实服务器地址重写请求报文的目标地址后,将请求发送给选定的真实服务器;真实服务器的响应报文通过负载均衡设备时,报文的源地址被还原为虚服务的虚拟IP,再返回给客户,完成整个负载调度过程。 2、DR模式:负载均衡设备分发服务请求时,不改变目的IP地址,而将报文的目的MAC 替换为实服务的MAC后直接把报文转发给实服务。 DR方式的服务器负载均衡时,除了负载均衡设备上配置了虚拟IP,真实服务器也都配置了虚拟IP,真实服务器配置的虚拟IP要求不能响应ARP请求。实服务除了虚拟IP,还需要配置一个真实IP,用于和负载均衡设备通信,负载均衡设备和真实服务器在同一个链路域内。发送给虚拟IP的报文,由负载均衡设备分发给相应的真实服务器,从真实服务器返回给客户端的报文直接通过交换机返回。

Ros3.30PCC多线负载均衡脚本脚本

Ros 3.30 PCC双线负载均衡脚本脚本如下 /ip address add address=内网网关IP/内网子网掩码interface=内网网卡名称comment="\D1\CC\C9\F1\B6\E0\CF\DF\50\43\43\BD\C5\B1\BE\52\6F\73\BC\BC\ CA\F5\BD\BB\C1\F7\C8\BA\A3\BA\31\30\32\38\37\32\30\35\38" /ip dns set primary-dns=首选DNS secondary-dns=备用DNS allow-remote-requests=yes /interface pppoe-client add name="pppoe-out1" interface=外网网卡1名称 user="PPPoE帐号1" password="密码1" add-default-route=no disabled=no /interface pppoe-client add name="pppoe-out2" interface=外网网卡2名称 user="PPPoE帐号2" password="密码2" add-default-route=no disabled=no /ip firewall mangle add action=change-mss chain=forward comment="\D1\CC\C9\F1\B6\E0\CF\DF\50\43\43\BD\C5\B1\BE\52\6F\73\BC\BC\ CA\F5\BD\BB\C1\F7\C8\BA\A3\BA\31\30\32\38\37\32\30\35\38" disabled=no new-mss=1440 protocol=tcp tcp-flags=syn add action=mark-connection chain=input comment="" disabled=no in-interface=pppoe-out1 new-connection-mark=pppoe-out1_conn passthrough=yes

负载均衡方案及详细配置

Apache+Tomcat+mod_jk实现负载均衡方案 一、概述: 原理图: 提高系统可用性,对系统性能影响较小。对于一台服务器Down机后,可自动切换到另 最少需要两台机器,Tomcat1 和Tomcat2可在同一台服务器上。若条件允许最好是各用一台服务器。 二、详细配置步骤: 1、Apache http Server安装 32位的按照提示操作即可。 64位系统的不是安装包。 64位安装配置: 以管理员身份运行cmd 执行:httpd -k install 若无法运行并提示配置错误,请先安装vcredist_x64.exe后再执行。 安装后在Testing httpd.conf...时会报错,不影响。 httpd -k start 启动Apache、httpd -k shutdown 停止Apache 、httpd -k restart重启测试Apache:

在IE中输入:127.0.0.1 打开网页显示It work就OK 2、将Mod_jk的压缩包解压,找到mod_jk.so 复制到Apache目录下modules目录下 64位的下载mod_jk1.2.30_x64.zip 32位的下载tomcat-connectors-1.2.35-windows-i386-httpd-2.0.x.zip 3、修改Apache conf目录下的httpd.conf文件 在最后增加:Include conf/extra/mod_jk.conf 4、在conf/extra 下创建mod_jk.conf文件 增加如下: #load module mod_jk.so LoadModule jk_module modules/mod_jk.so #mod_jk config #load workers JkWorkersFile conf/workers.properties #set log file JkLogFile logs/mod_jk.log #set log level JkLogLevel info #map to the status server #mount the status server JkMount /private/admin/mystatus mystatus JkMount /* balance 5.在conf目录下创建workers.properties文件 增加:worker.tomcat1 中的tomcat1和tomcat2必须和Tomcat中的配置相同。Tomcat配置下面介召 worker.list=balance,mystatus #first worker config worker.tomcat1.type=ajp13 worker.tomcat1.host=192.168.8.204 worker.tomcat1.port=8009 #Tomcat的监听端口 worker.tomcat1.lbfactor=1 worker.tomcat1.socket_timeout=30 worker.tomcat1.socket_keepalive=1 #second worker config worker.tomcat2.type=ajp13 worker.tomcat2.host=192.168.8.204 worker.tomcat2.port=8010 #Tomcat的监听端口实验是在同一机器上做的,所以两个不同

ROS基本防护脚本

本适用于ROS 2.9.2.7 保存以下脚本后缀改为rsc,用winbox上传到路由上, 用命令:import 文件名导入。 具体的脚本定义内容,在脚本里已经做了注释,请自行参阅修改。 使用前请进行综合测试,以确保适合本网吧使用。 本站不为盲目操作带来的任何损失负责。 ------------------------------------------------------------------------------------------------------------------ #注意这里的设置中假定外网网卡的名字是wan,如果是大写需要更改。 #关于TCP连接的一些设置,主要是减少连接的存活时间 /ip firewall connection tracking set enabled=yes tcp-syn-sent-timeout=1m tcp-syn-received-timeout=1m \ tcp-established-timeout=1d tcp-fin-wait-timeout=10s \ tcp-close-wait-timeout=10s tcp-last-ack-timeout=10s \ tcp-time-wait-timeout=10s tcp-close-timeout=10s udp-timeout=10s \ udp-stream-timeout=3m icmp-timeout=10s generic-timeout=10m #删除已有的防火墙(如果有的话) :foreach i in=[/ip firewall filter find] do=[/ip firewall filter disable $i] :foreach i in [/ip firewall filter find] do [/ip firewall filter remove $i] #在短时间内从同一地址用不断变化的端口向本机发送大量数据包,视为端口扫描 #短时间内同时建立大量TCP连接(超过10) ,视为DDoS 拒绝服务攻击, 进黑名单一天! #黑名单上的只能建立三个并发连接 #内网的数据包不转发 #禁止从外网ping路由主机,默认关闭 #针对路由主机的,input /ip firewall filter add chain=input connection-state=established action=accept comment="accept established connection packets" disabled=no add chain=input connection-state=related action=accept comment="accept related connection packets" disabled=no add chain=input connection-state=invalid action=drop comment="drop invalid packets"