华为ssh登录

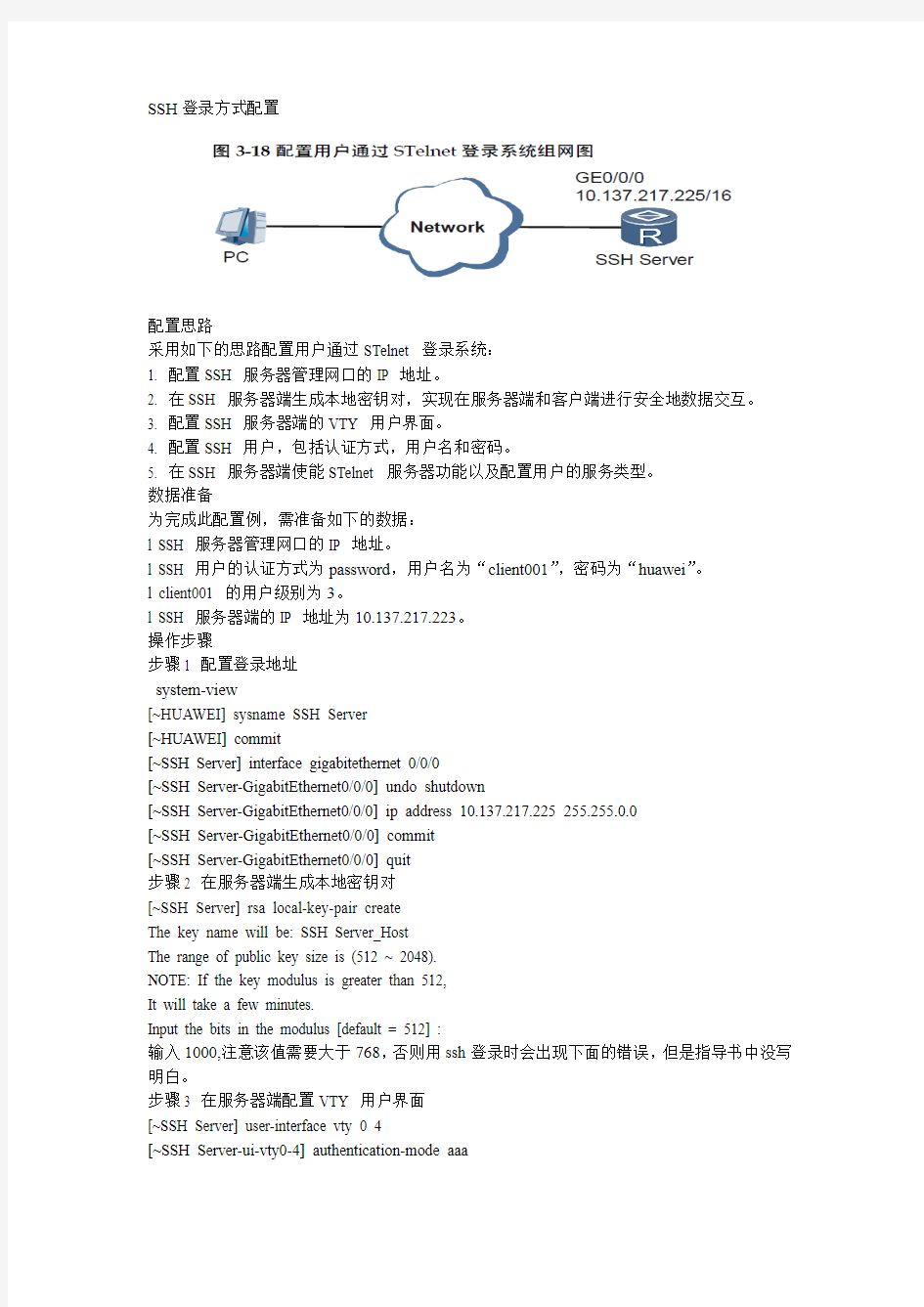

SSH登录方式配置

配置思路

采用如下的思路配置用户通过STelnet 登录系统:

1. 配置SSH 服务器管理网口的IP 地址。

2. 在SSH 服务器端生成本地密钥对,实现在服务器端和客户端进行安全地数据交互。

3. 配置SSH 服务器端的VTY 用户界面。

4. 配置SSH 用户,包括认证方式,用户名和密码。

5. 在SSH 服务器端使能STelnet 服务器功能以及配置用户的服务类型。

数据准备

为完成此配置例,需准备如下的数据:

l SSH 服务器管理网口的IP 地址。

l SSH 用户的认证方式为password,用户名为“client001”,密码为“huawei”。

l client001 的用户级别为3。

l SSH 服务器端的IP 地址为10.137.217.223。

操作步骤

步骤1 配置登录地址

[~HUAWEI] sysname SSH Server

[~HUAWEI] commit

[~SSH Server] interface gigabitethernet 0/0/0

[~SSH Server-GigabitEthernet0/0/0] undo shutdown

[~SSH Server-GigabitEthernet0/0/0] ip address 10.137.217.225 255.255.0.0

[~SSH Server-GigabitEthernet0/0/0] commit

[~SSH Server-GigabitEthernet0/0/0] quit

步骤2 在服务器端生成本地密钥对

[~SSH Server] rsa local-key-pair create

The key name will be: SSH Server_Host

The range of public key size is (512 ~ 2048).

NOTE: If the key modulus is greater than 512,

It will take a few minutes.

Input the bits in the modulus [default = 512] :

输入1000,注意该值需要大于768,否则用ssh登录时会出现下面的错误,但是指导书中没写明白。

步骤3 在服务器端配置VTY 用户界面

[~SSH Server] user-interface vty 0 4

[~SSH Server-ui-vty0-4] authentication-mode aaa

[~SSH Server-ui-vty0-4] protocol inbound ssh

[~SSH Server-ui-vty0-4] commit

VRP

[~SSH Server-ui-vty0-4] quit

说明

若配置登录协议为SSH,则VRP 设备将自动禁止Telnet 功能。步骤4 在服务器端配置SSH 用户的用户名和密码

[~SSH Server] aaa

[~SSH Server-aaa] local-user client001 password cipher huawei [~SSH Server-aaa] local-user client001 level 3

[~SSH Server-aaa] local-user client001 service-type ssh

[~SSH Server-aaa] commit

[~SSH Server-aaa] quit

步骤5 使能STelent 功能,并配置用户的服务类型为STelnet [~SSH Server] stelnet server enable

[~SSH Server] ssh authentication-type default password

[~SSH Server] commit

SSH 如何实现快速登录

SSH 如何实现快速登录 概述 最近自己买了个云服务器,专门为了写一些博客,而且为了在iOS开发教学当中供上课使用,在使用 SSH 登录的时候每次都得这样: 这样之后还得输入密码,而且 SSH 密码还有大小写和数字,每次都特别麻烦,但是设置好密钥证书后就可以直接输入: 然后就可以了直接登录了,其中 yaxin 就是我设置的快捷登录的账户。 环境 本地系统:MacOS 10.11 服务器系统:CentOS 7.0 步骤 一、在本地生成密钥文件 在终端输入如下命令: 以上命令中,-t 后面表示的加密类型,这里用的是“RSA”; -C 后面是注释,来表明这个文件是干什么的,可以不写; -f后面表示的是密钥文件名称,主要不要写后缀。 当输完命令回车的时候会提示输入密码: Generating public/private rsa key pair. Enter passphrase (empty for no passphrase): 你可以输入密码,如果输完后,就得重新确认输入; 当然也可以直接回车跳过,我就直接跳过了。 输完密码时候,如果显示: The key’s randomart image is:

接着下面是一个用字符拼成的一个矩形框,那么恭喜你,你的密钥已经生成。在当前目录下输入: 查看新创建的密钥文件:一个是 yaxinKey私钥文件,另外一个是 yaxinKey.pub 公钥文件。 二、把公钥文件上传到服务器 只有把刚才创建好的公钥文件上传到服务器才能实现验证,直接在本地输入以下命令即可上传 yaxinKey.pub就是咱们刚才创建的公钥匙文件,root就是服务器的用户,@ 后面的是服务器的 ip 地址,注意 ip 地址后面的”:” 和”.”。 我当时就忘了后面两个符号,导致搞了半天,希望大家注意。 然后输入登录服务器的密码,然后就把公钥上传到了服务器的主目录。 三、登录服务器进行配置 接下来我们登录服务器: 输入登录密码,然后在主目录下 ls (查看)一下,已经有了yaxinKey.pub文件了。 然后创建authorizes_keys文件,把公钥中的内容写入新创建的文件当中: 四、在本地进行配置 把本地的私钥放入到本地的 ssh 文件夹下: 接着需要配置“~/.ssh/config”文件,如果没有这个文件就创建,之后写入以下内容:

使用SSH框架实现用户登录验证

第一:applicationContext.xml文件的配置

CentOS7教程02_使用SSH远程登录

CentOS 7教程02-使用SSH远程登录 作者:李茂福2018-08-25 在Windows系统下使用SSH远程工具登录CentOS7 CentOS默认是开启SSH服务的。 1.首先windows端与CentOS端的PC之间要能通信 然后在windows端的PC要安装SSH远程工具软件 本教程使用的ssh客户端工具为:SSHSecureShellClient-3.2.9.exe ;SecureCRT-Version 6.2.0 和Putty 2.检查一下CentOS端是否开启SSH服务(使用命令:ps -e|grep ssh) 上面表示开启了,如果没有开启,则使用命令开启:systemctl start sshd 例一:使用SSHSecureShellClient远程登录CentOS系统 1.双击:SSH Secure Shell Client 2.出现如下界面: 3.点击Quick Connect,弹出Connect to Remote Host对话框

4.在Connect to Remote Host对话框中输入CentOS端的IP地址和用户名 5.点击Connect后再输入密码,就OK了 6.刚连接上会出现如下提示,可以不管它,等几秒 7.就可以使用命令行操作了

8.白色的背景色,对眼睛不太好,改成黑色的。 在菜单栏的Edit →Settings... 9.然后选择Global Settings里的Appearance的Colors,把Foregrounnd选为白色,Background 选为黑色

10.再点击OK 当然也可以设置字体。 (注:使用SSH Secure Shell Client的时候输出的文字是支持彩色的) 例二:使用SecureCRT远程登录CentOS系统 1.双击SecureCRT.exe 2.出现如下界面,先把连接会话卡关闭 3.点击左上角的快速连接图标(第二个)

配置用户通过SSH 登录设备

配置用户通过SSH 登录设备 AR1: # sysname AR1 # rsa local-key-pair create 配置在服务器端生成本地密钥对 # aaa 创建SSH用户 local-user admin password cipher admin local-user admin privilege level 15 设置用户权限为level 15 local-user admin service-type ssh 用户服务类型为SSH # ssh user admin authentication-type password 名为admin的SSH用户的认证方式为password ssh client first-time enable 开启服务端首次认证功能 stelnet server enable 开启STelnet服务功能 SSH server port 1025 配置SSH服务器端新的监听端口号1025 # user-interface vty 0 4 authentication-mode aaa user privilege level 15 protocol inbound ssh 配置VTY用户界面支持SSH协议 S1: # sysname S1 # rsa local-key-pair create 配置在服务器端生成本地密钥对 # aaa 创建SSH用户 local-user admin password cipher admin local-user admin privilege level 15 设置用户权限为level 15 local-user admin service-type ssh 用户服务类型为SSH # stelnet server enable 开启STelnet服务功能 ssh server port 1026 配置SSH服务器端新的监听端口号1026 ssh user admin authentication-type password 名为admin的SSH用户的认证方式为password ssh user admin service-type stelnet 用户admin的服务方式为STelnet ssh client first-time enable 开启服务端首次认证功能 # user-interface vty 0 4 authentication-mode aaa user privilege level 15 protocol inbound ssh 配置VTY用户界面支持SSH协议 SSH是远程登录的协议(作用和TELNET类似)

华为交换机配置SSH登陆方法

华为交换机配置SSH登陆方法 网络应用2008-04-06 12:15:43 阅读1093 评论3 字号:大中小订阅 2.1 VRP1.74-0105 2.1.1 牛刀小试 # 创建SSH用户,并配置相应的权限 local-user huawei service-type administrator ssh password simple 3com local-user adm service-type operator ssh password simple adm # 设置系统所支持的远程登录协议SSH及最大连接数5[0-5可选,并可选择附加acl规则] protocol inbound ssh 5 # 产生本地RSA密钥对 rsa local-key-pair create # 配置SSH用户的验证方式为本地密码 ssh user adm authentication-type password ssh user huawei authentication-type password 2.1.2 一夫当关 # 创建SSH用户,并配置相应的权限 local-user huawei service-type administrator ssh password simple 3com local-user adm service-type operator ssh password simple adm # 设置系统所支持的远程登录协议SSH及最大连接数5[0-5可选,并可选择附加acl规则] protocol inbound ssh 5 # 产生本地RSA密钥对,但是disp current-configuration此命令是不显示的。 rsa local-key-pair create # 进入公共密钥视图,配置客户端产生的公钥,p1是名字,可以任意指定,密钥产生见下章# 配置的顺序一定不能颠倒,密钥的内容此处仅是举例,看过第三章请再配置 rsa peer-public-key p1 public-key-code begin hex 308186 hex 028180 hex 91ADC5A6 7C855676 2958E6E9 960559D6 3F606C86 5BE1C74C EA313F81 hex BAC7437D 297A422C 8A0D9C9E AAC8276D E0DC21B9 DCA937C2 846AFFDF

Stelnet(ssh)登陆华为交换机配置教程

Stelnet(ssh)登陆华为交换机配置教程 使用STelnet V1协议存在安全风险,建议使用STelnet V2登录设备。 通过STelnet登录设备的缺省值 参数缺省值 STelnet服务器功能关闭 SSH服务器端口号22 SSH服务器密钥对的更新周期0小时,表示永不更新 SSH连接认证超时时间60秒 SSH连接的认证重试次数3 SSH服务器兼容低版本功能使能 VTY用户界面的认证方式没有配置认证方式 VTY用户界面所支持的协议Telnet协议 SSH用户的认证方式认证方式是空,即不支持任何认证方式SSH用户的服务方式服务方式是空,即不支持任何服务方式SSH服务器为用户分配公钥没有为用户分配公钥 用户级别VTY用户界面对应的默认命令访问级别是0 1、生成本地密钥对 密钥保存在交换机中单不保存在配置文件中 [Huawei]rsa ? key-pair RSA key pair local-key-pair Local RSA public key pair operations peer-public-key Remote peer RSA public key configuration

[Huawei]rsa local-key-pair ? create Create new local public key pairs destroy Destroy the local public key pairs # 销毁本地密钥对 [Huawei]rsa local-key-pair create The key name will be: Huawei_Host The range of public key size is (512 ~ 2048). NOTES: If the key modulus is greater than 512, it will take a few minutes. Input the bits in the modulus[default = 512]:1024 # 密钥对长度越大,密钥对安全性就越好,建议使用最大的密钥对长度 Generating keys... .......++++++ .++++++ ........................++++++++ ..........++++++++ 或 [Huawei]dsa local-key-pair ? create Create a new local key-pair destroy Destroy the local key-pair

SSH(整合)简单登录过程详解

MyEclipse开发SSH(Struts+Spring+Hibernate)范例1. 准备 工具:MyEclipse 5.1.0 GA、Tomcat 5.5 环境:Struts1.1、Spring1.2、Hibernate3.1、sqlserver2000 1.1. 新建工程 本范例使用最简单的登录模块来实践SSH的开发,旨在体会和入门SSH技术的整合操作:[Menu] File/New/Web Project 工程名:login 2. Struts 部分 2.1. 添加Struts 功能支持 操作:[Menu] MyEclipse/Project Capabilities/Add Struts Capabilities

修改web.xml 分别创建index.jsp、login.jsp、success.jsp先不对jsp页面做任何修改2.2. 创建ActionForm 类 操作:[Ctrl+N] MyEclipse/Web-Struts/Struts 1.1 Form 类名:LoginForm

在"Form Properties" 选项卡为loginForm 新增两个属性:username、password; 2.3. 创建Action 类 类名:LoginAction

在"Form" 选项卡的"Name" 项选择"loginForm","Input Source" 项输入"/login.jsp"。 在Forwards中创建两个forward对象 success登录成功,跳转到success.jsp fail登录失败,跳转到login.jsp重新登录 此时struts-config.xml代码如下

Linux SSH 远程登录配置方案

Linux SSH 远程登录配置方案成功 一:windows 远程登录到linux 服务器操作系统 1.Linux 服务器系统需要打开sshd 服务 a)service sshd start b)chkconfig sshd on c)iptables 可以关闭或设置相应的端口开放 2.工具软件PuTTY 进行登录 a)输入IP地址192.168.56.102 b)选择SSH登录协议 c)设定端口为22 d)点击Open 进去界面输入正常的用户名和密码进去服务 器系统 3.工具软件WinSCP a) 1. WinSCP 登录很简单此软件用于备份文件使用 4.网络密钥登录方式linux 主机登录linux 服务器 a)首先运行ssh 192.168.56.102 ssh 是命令后面的是目标 主机 b)登录后系统会有提示公共密钥输入yes c)输入服务器root用户的密码****** 这样就可以登录成功 d)这时会发现在服务器和主机上都有一个相同的文件夹.ssh (~当成目录) e)在.ssh目录下有一个known_hosts 这个是公钥文件

f)这时我们需要在(客户机)生成密码文件ssh –keygen –t rsa g)确认后会提示是否把文件放到.ssh目录确定OK h)提示输入密码:abcde i)这时文件已经创建好了在~/.ssh/ 会有两个文件一个是 id_rsa 为密钥.pub 为公钥 j)把公钥传到服务器~/.ssh/ 目录下名子为authorized_keys(这个名子是必须的) scp ./.ssh/id_rsa.pub root@192.168.56.102:~/.ssh/authorized_keys k)Scp 当面目录下/.ssh/id_rsa.pub 服务器ID@服务器地址:当前目录/.ssh/authorized_key l)确认哦使用ssh 登录时就会提示网络密钥密码这个密码就不是用户的密码了这样大大的提高了安全性

SSH_登陆LINUX服务器常用命令

SSH 登陆LINUX服务器常用命令 远程维护Linux服务器,使用SSH(secure shell)。 登陆:ssh [hostname] -u user 输入密码:***** 登陆以后就可以像控制自己的机器一样控制它了,不过没有可视化的界面。不过现在我所使用过的两个版本Linux(SUSE和FC5)中有可以使用类似FTP界面的工具。使用工具连接时,选择SSH,端口是填服务器的SSH端口,默认是22,但是还是要手工填写。连接上以后FTP 界面和shell同时使用可以提高工作效率。 简单的传输命令:scp scp /etc/php.ini user@https://www.360docs.net/doc/0514403611.html,:/home/user 会将本地的/etc/php.ini 这个文件copy 到https://www.360docs.net/doc/0514403611.html,,使用者user的主目录下 执行命令之后需要输入密码,只后就开始传送。 scp user@https://www.360docs.net/doc/0514403611.html,:/etc/php.ini /home/user2 将主机https://www.360docs.net/doc/0514403611.html, 上的/etc/php.ini文件copy到本地/home/user2目录下 ssh –l user –p 22 https://www.360docs.net/doc/0514403611.html, 输入密码即可登录 l login_name 指定登入于远程机器上的使用者,若没加这个选项,而直接打ssh lost 也是可以的,它是以读者目前的使用者去做登入的动作。例如:ssh –l root https://www.360docs.net/doc/0514403611.html, =================================================== -c blowfish|3des 在期间内选择所加密的密码型式。预设是3des,3des(作三次的资料加密) 是用三种不同的密码键作三次的加密-解密-加密。blowfish 是一个快速区块密码编制器,它比3des更安全以及更快速。 =================================================== -v V erbose 模式。使ssh 去印出关于行程的除错讯息,这在连接除错,认证和设定的问题上有很的帮助。 =================================================== -f 要求ssh 在背景执行命令,假如ssh要询问密码或通行证,但是使用者想要它在幕后执行就可以用这个方式,最好还是加上-l user 例如在远程场所上激活X11,有点像是ssh –f host xterm 。 =================================================== -i identity_file 选择所读取的RSA认证识别的档案。预设是在使用者的家目录中的.ssh/identity =================================================== -n 重导stdin 到/dev/null (实际上是避免读取stdin)。必须当ssh 在幕后执行时才使用。常见的招数是使用这选项在远程机器上去执行X11 的程序例如,ssh -n shadows.cs.hut.fi emacs &,将在shadows.cs.hut.fi 上激活emace,并且X11 连接将自动地在加密的信道上

SSH远程重装Linux系统

SSH远程重装Linux系统 介绍怎样在没有console连接,没有物理接触,只有TCP/IP网络连接的情况下给Linux 独立服务器远程重装Linux操作系统系统。 我们称呼重装之前的Linux系统为旧Linux系统,重装之后的Linux系统为新Linux系统。 要实现远程重装,旧Linux系统必须能够正常ssh登录。旧Linux系统可以是任意Linux 版本,现在的Linux用的一般都是grub引导管理器,本文使用的旧Linux系统是CentOS 5。 新Linux系统必须是CentOS,RHEL或者Fedora,可以是32位或者64位。这几个Linux 都支持VNC安装。 首先登录到服务器,下载如下2个文件到服务器的/boot目录中: https://www.360docs.net/doc/0514403611.html,/centos-5/5/os/i386/images/pxeboot/initrd.img https://www.360docs.net/doc/0514403611.html,/centos-5/5/os/i386/images/pxeboot/vmlinuz 这2个文件是32位CentOS 5.5的内核文件,这2个文件将会启动新Linux系统的安装。如果新Linux系统是其他版本的Linux,则需要下载相应版本的内核文件。Fedora 14需要下载的文件在 https://www.360docs.net/doc/0514403611.html,/fedora/releases/14/Fedora/x86_64/os/images/... 64位Centos需要下载的文件

修改服务器的/boot/grub/grub.conf文件,在这个配置文件中,添加如下启动项: title CentOS Remote Install root (hd0,0) kernel /boot/vmlinuz vnc vncpassword=12345678 headless ip=10.1.10.187 netmask=255.255.255.0 gateway=10.1.10.254 dns=8.8.8.8 hostname=https://www.360docs.net/doc/0514403611.html, ksdevice=eth0 method=https://www.360docs.net/doc/0514403611.html,/centos-5/5/os/i386/ lang=en_US keymap=us initrd /boot/initrd.img 然后需要把这个启动项配置为grub的默认启动项,可以通过修改grub.conf中的default参数来实现,或者把该启动项放到配置文件中的default指定的位置也可以。需要非常注意的是以上启动项里面的参数,要根据实际情况作调整。比如root参数,要和grub.conf中的其他root参数一致;kernel参数和initrd参数后面的路径(是否/boot/开头)也要和grub.conf中的其他项一致;ip地址,子网掩码和网关地址一定要和服务器一致;ksdevice是主网卡,method后面的地址是新Linux系统的安装文件地址。如果这些配置有一项出错,就会导致远程安装失败。 仔细检查前面您做的工作,确保万无一失,然后在服务器上执行reboot重启服务器。大概几分钟后,通过VNC连接到10.1.10.187:1,VNC密码是12345678,就可以开始安装Linux了。

Ubuntu 16.04远程登录服务器ssh的安装和配置

由于默认的ubuntu默认安装了openssh-client,直接安装可能导致与openssh-server不匹配所以全部卸载,重新安装,这样不会有任何问题 server responded “Algorithm negotiation failes”报错问题解决办法,ubuntu16.04 sudo vi /etc/ssh/sshd_config 添加如下内容 Ciphers aes128-cbc,aes192-cbc,aes256-cbc,aes128-ctr,aes192-ctr,aes256-ctr,3des-cbc,arcfour128,arcfo ur256,arcfour,blowfish-cbc,cast128-cbc MACs hmac-md5,hmac-sha1,umac-64@https://www.360docs.net/doc/0514403611.html,,hmac-ripemd160,hmac-sha1-96,hmac-md5-96 KexAlgorithms diffie-hellman-group1-sha1,diffie-hellman-group14-sha1,diffie-hellman-group-exchange-sha1, diffie-hellman-group-exchange-sha256,ecdh-sha2-nistp256,ecdh-sha2-nistp384,ecdh-sha2-nist p521,diffie-hellman-group1-sha1,curve25519-sha256@https://www.360docs.net/doc/0514403611.html,

sudo service ssh restart 登录成功

SSH Secure Shell ClientH工具密钥登录linux

服务器每天有不计其数针对ssh的密码猜解,虽然加了密码错误三次后禁止IP 的模块设置,但是实际应用仍然不是很完美,索性将服务器认证方式换成密钥认证了,就是不能再用密码登录,除非有密钥。这样猜解就没有意义了,写下来共享一下吧。 首先确保服务器ssh服务已启动,用户能够正常登录,然后配置客户端,过程如下: 一、先用自已的用户登录到服务器,比如我用 uplinux 登录到服务器 二、运行 SSH Secure Shell 工具中的“Secure Shell Client ”,选择菜单中“Edit”-> “Setting”,在打开的窗口左侧依次选择“Global Settings”->“User Authentication”->“Keys”,然后看到如下画面:

三、点击“Generate New”,在打开的窗口中点击“Next”看到如下图: 选择“RSA”和“1024”,然后点击“Next”,稍等一会,会计算一个密钥。 四、看到如下图,参照图片中的内容进行填写,比如 uplinux 用户可以填写成uplinux_key,这个无所谓,不要跟其它key重复就好了。 在Passphrase中填写一个密码,这个是保护本地私有密钥的密码,也就是说,即使有人盗用了你的计算机,没有这个密码,也仍然不能使用你的密钥。注意,这个不是服务器上用户密码。

填写完毕点击“Next” 五、填写完毕后,密钥就生成完了,点击完成。 六、选择刚才生成的密钥,点击“Upload”,会弹出如下窗口: 参考窗口中的内容填写,注意名称是自动出现的,不用管。第二项需要修改为 .ssh ,第三项不用管。 然后点“Upload” 注意:这个时候应该是已经登录的状态,不然公钥传不上去。

SSH 基本命令大全

Linux SSH 基本命令大全 rm -rf mydir /* 删除mydir目录 */ cd mydir /* 进入mydir目录 */ cd - /* 回上一级目录 */ cd ~ /* 回根目录 */ mv tools tool /* 把tools目录改名为tool */ ln -s tool bac /* 给tool目录创建名为bac的符号链接,最熟悉的应该就是FTP中www链接到public_html目录了 */ cp -a tool /home/leavex/www /* 把tool目录下所有文件复制到www目录下 */ rm go.tar /* 删除go.tar文件 */ find mt.cgi /* 查找文件名为mt.cgi的文件 */ df –h /* 查看磁盘剩余空间,好像没这个必要,除非你太那个了 */ tar xvf wordpress.tar /* 解压tar格式的文件 */ tar -tvf myfile.tar /* 查看tar文件中包含的文件 */ gzip -d ge.tar.gz /* 解压.tar.gz文件为.tar文件 */ unzip phpbb.zip /* 解压zip文件,windows下要压缩出一个.tar.gz格式的文件还是有点麻烦的 */ tar cf toole.tar tool /* 把tool目录打包为toole.tar文件 */ tar cfz geek.tar.gz tool /* 把tool目录打包且压缩为geek.tar.gz文件,因为.tar文件几乎是没有压缩过的,MT 的.tar.gz文件解压成.tar文件后差不多是10MB */ wget https://www.360docs.net/doc/0514403611.html,/download/wp.tar.gz /*下载远程服务器上的文件到自己的服务器,连上传都省了,服务器不是100M就是1000M 的带宽,下载一个2-3兆的MT还不是几十秒的事 */ wget -c https://www.360docs.net/doc/0514403611.html,/undone.zip /* 继续下载上次未下载完的文件 */ tar cfz geek.tar.gz tool /* 把tool目录打包且压缩为geek.tar.gz文件,因为.tar文件几乎是没有压缩过的,MT 的.tar.gz文件解压成.tar文件后差不多是10MB */ 还有一些是VIM里要用到的,也罗列出来吧! 移动类的: h/j/k/l: 左/下/上/右移一格 w : 向后词移动(前面加数字移动多少个词) b : 向前词移动(前面加数字移动多少个词) e : 向后移到词末 ge : 向前移到词末 $ : 行末 0 : 行首 tx : 向右查找本行的x并移到那儿(大写时向左) 33G : 移到文件的第33行 gg : 文件首行 G : 文件尾行 33% : 文件的33%处

SSH证书登录的步骤

证书登录的步骤 1.客户端生成证书:私钥和公钥,然后私钥放在客户端,妥当保存,一般为了安全,访问有黑客拷贝客户端的私钥,客户端在生成私钥时,会设置一个密码,以后每次登录ssh服务器时,客户端都要输入密码解开私钥(如果工作中,你使用了一个没有密码的私钥,有一天服务器被黑了,你是跳到黄河都洗不清)。 2.服务器添加信用公钥:把客户端生成的公钥,上传到ssh服务器,添加到指定的文件中,这样,就完成ssh证书登录的配置了。 建立私钥和公钥 在客户端终端运行命令 ssh-keygen -t rsa rsa是一种密码算法,还有一种是dsa,证书登录常用的是rsa。 假设用户是blue,执行ssh-keygen 时,才会在我的home目录底下的 .ssh/ 这个目录里面产生所需要的两把Keys ,分别是私钥(id_rsa) 与公钥(id_rsa.pub)。 ssh服务端配置 ( 在Linux服务器上生成的密钥直接执行:mv /root/.ssh/id_rsa.pub /root/.ssh/authorized_keys),再执行:chmod 600 /root/.ssh/authorized_keys修改权限。 get /root/.ssh/id_rsa ) vim /etc/ssh/sshd_config #禁用root账户登录,非必要,但为了安全性,请配置 PermitRootLogin no # 是否让 sshd 去检查用户家目录或相关档案的权限数据, # 这是为了担心使用者将某些重要档案的权限设错,可能会导致一些问题所致。 # 例如使用者的 ~.ssh/ 权限设错时,某些特殊情况下会不许用户登入 StrictModes no # 是否允许用户自行使用成对的密钥系统进行登入行为,仅针对 version 2。 # 至于自制的公钥数据就放置于用户家目录下的 .ssh/authorized_keys 内

利用华为交换机配置SSH登录

利用华为交换机配置SSH登录 SSH是在传统的Telnet协议之基础上发展起来的一种安全的远程登录协议。相比于Telnet,SSH无论是在认证方式或者数据传输的安全性上,都有很大的提高。 步骤一、生成本地密钥对 [Huawei]rsa local-key-pair create The key name will be: Huawei_Host The range of public key size is (512 ~ 2048). NOTES: If the key modulus is greater than 512, it will take a few minutes. Input the bits in the modulus[default = 512]:1024 Generating keys... ............................++++++ ...++++++ ..++++++++ ......++++++++ 步骤二、配置VTY用户界面 [Huawei]user-interface vty 0 4 [Huawei-ui-vty0-4]authentication-mode aaa [Huawei-ui-vty0-4]protocol inbound ssh [Huawei-ui-vty0-4]quit 步骤三、创建SSH用户,并配置用户的认证方式为password [Huawei]ssh user shxke authentication-type password 步骤四、配置SSH用户的用户名和密码

[Huawei]aaa [Huawei-aaa]local-user shxke password cipher shxke Info: Add a new user. [Huawei-aaa]local-user shxke privilege level 3 [Huawei-aaa]local-user shxke service-type ssh [Huawei-aaa]quit 步骤五、使能STelent功能,并配置用户的服务类型为STelnet [Huawei]stelnet server enable Info: Succeeded in starting the Stelnet server. [Huawei]ssh user shxke service-type stelnet 配置完成

华为交换机配置远程ssh登录操作步骤

华为交换机配置SSH登录 首先说一下配置的基本步骤 1、虚拟终端VTY设置 2、SSH用户设置 3、SSH服务器设置 下面具体说一下 1、虚拟终端VTY设置 [huawei]user-interface vty 4 [huawei-ui-vty4]authentication-mode aaa #用户认证方式为AAA [huawei-ui-vty4]protocol inbound ssh #设置VTY只支持SSH协议,自动禁止telnet功能。Inbound后面一共有三个参数 all允许所有协议, ssh只允许ssh协议,telnet 只允许telnet协议可根据情况自己选择。 2、SSH用户设置 [huawei] ssh user sshuser authentication-type password #创建SSH用户并配置SSH用户的认证方式为password。 当用户使用Password认证方式时,需要在AAA视图下配置与SSH用户同名的本地用户。 [huawei]aaa #进入AAA配置模式 [Huawei-aaa] local-user sshuser password simple 12345 privilege level 15 #创建本的用户sshuser 并设置密码方式为simple 密码为12345 等级为15。#password 的参数有simple和cipher 一个是明文,一个是密文 [Huawei-aaa]local-user sshuser service-type ssh #配置本地用户的服务方式为ssh。 [huawei]ssh user sshuser service-type stelnet #配置SSH用户的服务方式为stelnet。 3、SSH服务器设置 [Huawei]stelnet server enable #使能stelnet服务 [Huawei]rsa local-key-pair create #生成本地RSA或DSA密钥对

Cisco设置SSH登陆

SSH的安全性 SSH的英文全称为Secure Shell,它默认的连接端口是22。通过使用SSH,可以把所有传输的数据进行加密,这样类似上面的“中间人”攻击方式就不可能实现了,而且它也能够防止DNS和IP欺骗。另外,它还有一个额外的好处就是传输的数据是经过压缩的,所以可以加快传输的速度。 SSH部署 基于上面的测试和SSH的安全特性,要实现Cisco路由器的安全管理用SSH 代替Telnet是必要的。当然,要实现SSH对CISOC的安全管理,还需要在路由器上进行相关设置。下面笔者就在虚拟环境中演示SSH的部署、连接的技术细节。 (1).Cisco配置 下面是在Cisco上配置SSH的相关命令和说明: ra#config terminal ra(config)#ip domain-name https://www.360docs.net/doc/0514403611.html, //配置一个域名 ra(config)#crypto key generate rsa general-keys modulus 1024 //生成一个rsa算法的密钥,密钥为1024位 (提示:在Cisoc中rsa支持360-2048位,该算法的原理是:主机将自己的公用密钥分发给相关的客户机,客户机在访问主机时则使用该主机的公开密钥来加密数据,主机则使用自己的私有的密钥来解密数据,从而实现主机密钥认证,确定客户机的可靠身份。 ra(config)#ipssh time 120 //设置ssh时间为120秒 ra(config)#ipssh authentication 4 //设置ssh认证重复次数为4,可以在0-5之间选择 ra(config)#line vty 0 4 //进入vty模式 ra(config-line)#transport input ssh //设置vty的登录模式为ssh,默认情况下是all即允许所有登录 ra(config-line)#login