JUniper ssg-550 防火墙最大MIP、VIP、DIP数量

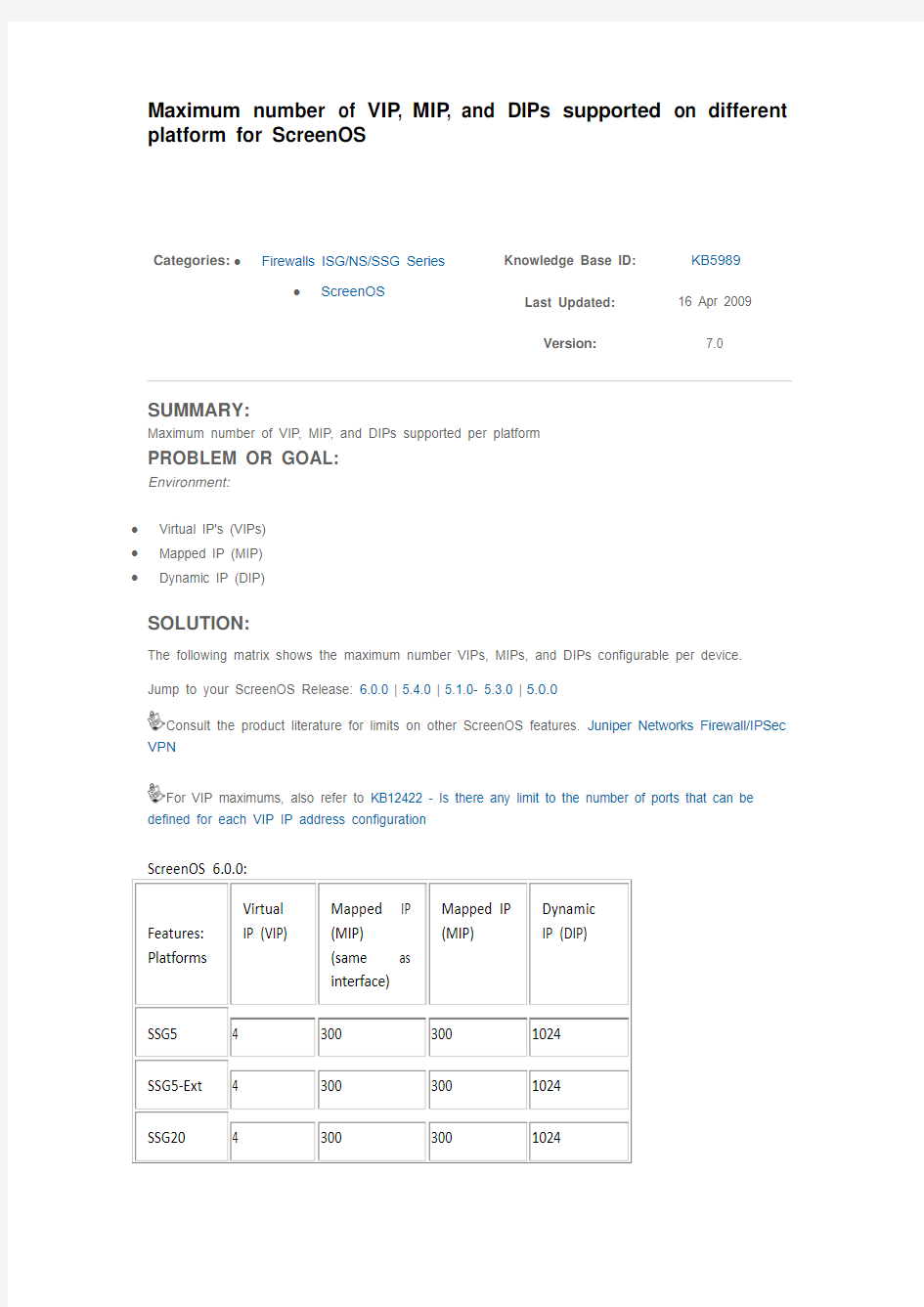

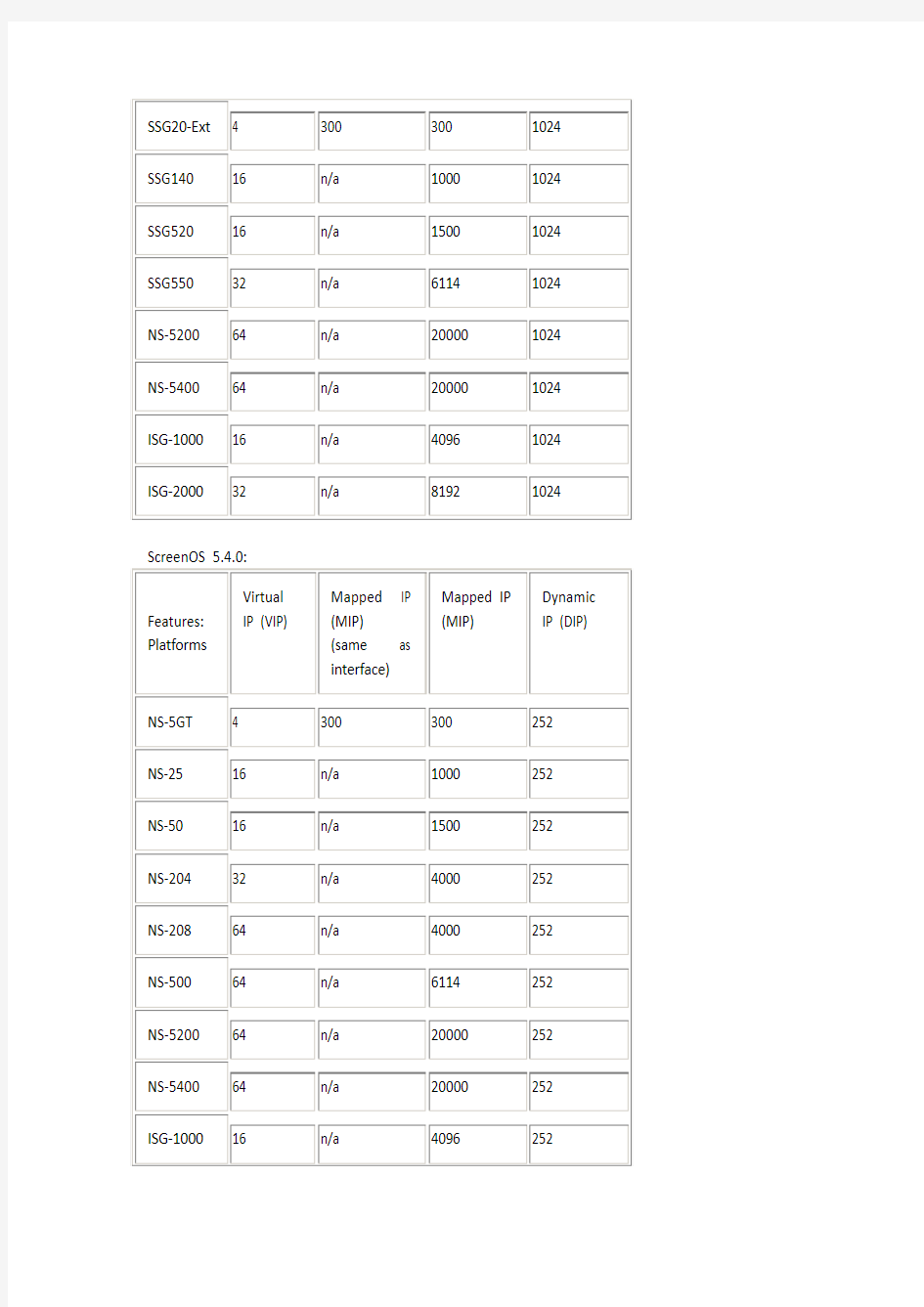

Maximum number of VIP , MIP , and DIPs supported on different platform for ScreenOS

Categories: ? Firewalls ISG/NS/SSG Series ?

ScreenOS

Knowledge Base ID: KB5989

Last Updated: 16 Apr 2009

Version:

7.0

SUMMARY:

Maximum number of VIP, MIP, and DIPs supported per platform

PROBLEM OR GOAL:

Environment:

? Virtual IP's (VIPs) ? Mapped IP (MIP) ?

Dynamic IP (DIP)

SOLUTION:

The following matrix shows the maximum number VIPs, MIPs, and DIPs configurable per device. Jump to your ScreenOS Release: 6.0.0 | 5.4.0 | 5.1.0- 5.3.0 | 5.0.0

Consult the product literature for limits on other ScreenOS features. Juniper Networks Firewall/IPSec VPN

For VIP maximums, also refer to KB12422 - Is there any limit to the number of ports that can be defined for each VIP IP address configuration

KB12422 - Is there any limit to the number of ports that can be defined for each VIP IP address configuration

KB13877 - If I define a MIP with a 255.255.255.0 subnet mask, does that count as 254 MIPs towards the maximum number of configurable MIPs?

juniper防火墙配置手册

JUNIPER 防火墙快速安装手册 目录 1、前言 (4) 1.1、J UNIPER 防火墙配置概述 (4) 1.2、J UNIPER 防火墙管理配置的基本信息 (4) 1.3、J UNIPER 防火墙的常用功能 (6) 2、JUNIPER 防火墙三种部署模式及基本配置 (6) 2.1、NAT 模式 (6) 2.2、R OUTE 模式 (7) 2.3、透明模式 (8) 2.4、基于向导方式的NAT/R OUTE 模式下的基本配置 (9) 2.5、基于非向导方式的NAT/R OUTE 模式下的基本配置 (18) 2.5.1、NS-5GT NAT/Route 模式下的基本配置 (19) 2.5.2、非NS-5GT NAT/Route 模式下的基本配置 (20) 2.6、基于非向导方式的透明模式下的基本配置 (21) 3、JUNIPER 防火墙几种常用功能的配置 (22) 3.1、MIP 的配置 (22) 3.1.1、使用Web 浏览器方式配置MIP (23) 3.1.2、使用命令行方式配置MIP (25) 3.2、VIP 的配置 (25) 3.2.1、使用Web 浏览器方式配置VIP (26) 3.2.2、使用命令行方式配置VIP (27) 3.3、DIP 的配置 (28) 3.3.1、使用Web 浏览器方式配置DIP (28) 3.3.2、使用命令行方式配置DIP (30) 4、JUNIPER 防火墙IPSEC VPN 的配置 (30) 4.1、站点间IPS EC VPN 配置:STAIC IP-TO-STAIC IP (30) 4.1.1、使用Web 浏览器方式配置 (31) 4.1.2、使用命令行方式配置.......................................................................... .. (35) 4.2、站点间IPS EC VPN 配置:STAIC IP-TO-DYNAMIC IP (37) 4.2.1、使用Web 浏览器方式配置 (38) 4.2.1、使用命令行方式配置................................................................................ .. (41) 5、JUNIPER 中低端防火墙的UTM 功能配置 (43) 5.1、防病毒功能的设置..................................................................................... . (44) 5.1.1、Scan Manager 的设置 (44) 5.1.2、Profile 的设置...................................................................................... . (45) 5.1.3、防病毒profile 在安全策略中的引用 (47) 5.2、防垃圾邮件功能的设置................................................................................ .. (49) 5.2.1、Action 设置 (50) 5.2.2、White List 与Black List 的设置 (50)

Juniper_SRX基本配置手册

Juniper SRX防火墙基本配置手册

1SRX防火墙的PPPoE拔号配置 Juniper SRX防火墙支持PPPoE拔号,这样防火墙能够连接ADSL链路,提供给内网用户访问网络的需求。 配置拓扑如下所示: Juniper SRX240防火墙 在Juniper SRX防火墙上面设置ADSL PPPoE拔号,可以在WEB界面或者命令行下面查看PPPoE拔号接口pp0,在命令行下面的查看命令如下所示: juniper@HaoPeng# run show interfaces terse | match pp Interface Admin Link Proto Local Remote pp0 up up 在WEB界面下,也能够看到PPPoE的拔号接口pp0 配置步聚如下所示: 第一步:选择接口ge-0/0/4作为PPPoE拔号接口的物理接口,将接口封装成PPPoE To configure PPPoE encapsulation on an Ethernet interface: juniper@HaoPeng# set interfaces ge-0/0/4 unit 0 encapsulation ppp-over-ether 第二步:配置PPPoE接口PP0.0的参数 To create a PPPoE interface and configure PPPoE options: user@host# set interfaces pp0 unit 0 pppoe-options underlying-interface ge-0/0/4.0 auto-reconnect 100 idle-timeout 100 client

erp项目经理述职报告

erp项目经理述职报告(精选多篇) 第一篇:项目经理述职报告 个人述职报告 尊敬的领导: 您好! 过去的一年是极不平凡的一年,在各部门领导的关心支持下,在工程部全体同仁坚持不懈的努力下,本部门阶段性完成了公司下达的目标任务。我作为一个部门负责人,在日常工作中一手抓工程实施,一手抓客户服务,可以说已经尽到了自己所应该尽的职责,没有辜负公司领导对自己的期望。回顾过去的一年,我主要做了以下工作: 一、工程项目实施工作 一年来,本部门对市场部指派的清单,各项任务已做出任务分解和详细的,每项任务精心组织、统筹安排、履行项目经理负责制,各项任务取得了阶段性成果。 工程实施方面,要求大家理清头绪,制定周密的实施计划和详细的施工方案。条理清晰是做工作的前提,理清思路是如何开展工作的关键。施工前期,首先要求伙伴们对院方的各项资源配

备情况做前期调研,对发现的问题及时和客户进行商定,并提出合理化建议。其次,施工开始,院方项目团队组建是工程实施开源的关键点,系统工作开展涉及到的部门较多,院内部门间协调由关重要,工作是否能够顺利展开院内队伍建设是我们的保障。作为一名工程实施人员合理统筹工作是基础,每项工作要求大家制定详细的,目标任务要明确、人员分工要具体、成效结果要显著,关键环节绝不允许不了了之。模板制作、科室培训是工程的重要环节,模板格式由院方主管科室负责提供,工程师按照统一 格式进行制作并进行分科室审签上线。培训环节要求工程师采用集体授课和分科室授课两种模式展开,培训后务必提供培训记录和考核记录,对初次培训不能参加的医生,安排工程师分科走动式培训,同时,向科室提交用户手册。这样以来,医生操作中出现的问题即能得到有效解决又能递进客户之间的情感,伙伴们也受益匪浅。 二、客户服务工作 1.对漏费系统用户进行电话回访,解决客户存在的问题,为客户提供满 意的解决方案。 2.对客户出现棘手的问题且远程解决不了的情况,协调工程人员赶赴现

防火墙设备技术要求 一、防火墙参数要求: 1性能方面: 11网络吞吐量

防火墙设备技术要求 一、防火墙参数要求: 1.性能方面: 1.1网络吞吐量>10Gbps,应用层吞吐率>2Gbps,最大并发连接数>400万(性能要求真实可靠,必须在设备界面显示最大并发连接数不少于400万),每秒新建连接>15万。 1.2万兆级防火墙,网络接口数量不少于12个接口,其中千兆光口不少于4个、千兆电口不少于6个、万兆光接口不少于2个,另外具有不少于2个通用扩展插槽。 1.3冗余双电源,支持HA、冗余或热备特性。 1.4具备外挂日志存储系统,用于存储防火墙日志文件等相关信息,另外支持不同品牌网络设备、服务器等符合标准协议的日志格式,日志存储数量无限制。 1.5内置硬盘,不小于600G,用于日志存储。 2.功能方面(包含并不仅限于以下功能): 2.1具有静态路由功能,包括基于接口、网关、下一跳IP地址的静态路由功能。 2.2具有OSPF动态路由功能,符合行业通用的OSPF协议标准。 2.3具有网络地址转换功能,支持一对一、多对一、多对多的网络地址转换功能。

2.4具有OSI网络模型三层至七层访问控制功能,可基于IP、端口号、应用特征、数据包大小、URL、文件格式、内容、时间段等进行安全访问控制和过滤。 2.5具有基于资源和对象的流量分配功能,包括基于单个IP、网段、IP组、访问源地址及目标地址、应用等的流量管理、分配。 2.6完善的日志及审计系统,防火墙内所有功能均具备相应的日志可供查看和审计。 2.7具有内置或第三方CA证书生成、下发及管理功能。 2.8具有身份认证、身份审计功能,支持用户ID与用户IP 地址、MAC地址的绑定,支持基于CA证书、AD域、短信、微信等多种身份认证方式。 2.9具有入侵检测模块,支持入侵防护、DoS/DDoS防护,包含5年特征库升级服务。 2.10具有上网行为管理模块,支持上网行为检测、内容过滤等功能,包含5年应用特征库升级服务。 2.11具有病毒防护模块,可包含5年病毒库升级服务。 2.12具备基于WEB页面的管理、配置功能,可通过WEB 页面实现所有功能的配置、管理和实时状态查看。 2.13具有SSL VPN模块,含不低于50人的并发在线数。针对手机和电脑,有专门的SSL VPN客户端。 3.质保和服务

Juniper防火墙日常维护手册

Juniper防火墙维护手册

目录 1.日常维护内容 (4) 1.1.配置主机名 (4) 1.2.接口配置 (4) 1.3.路由配置 (5) 1.4.高可用性配置(双机配置) (7) 1.5.配置MIP(通过图形界面配置) (9) 1.6.配置访问策略(通过图形界面配置) (11) https://www.360docs.net/doc/0314963417.html,Screen的管理 (15) 2.1.访问方式 (15) 2.2.用户 (18) 2.3.日志 (19) 2.4.性能 (20) 2.5.其他常用维护命令 (22) 3.其他的配置 (22)

1.日常维护内容 1.1.配置主机名 NetScreen防火墙出厂配置的机器名为netscreen,为了便于区分设备和维护,在对防火墙进行配置前先对防火墙进行命名: Netscreen-> set hostname FW-1-M FW-1-M > 1.2.接口配置 配置接口的工作包括配置接口属于什么区域、接口的IP地址、管理IP地址、接口的工作模式、接口的一些管理特性。接口的管理IP与接口IP在同一网段,用于专门对接口进行管理时用。在双机的工作状态下,因为接口的地址只存在于主防火墙上,如果不配置管理IP,则不能对备用防火墙进行登录了。一般在单机时,不需要配置接口的管理IP,但在双机时,建议对trust区域的接口配置管理IP。接口的一些管理特性包括是否允许对本接口的IP进行ping、telnet、WebUI等操作。 注意:接口的工作模式可以工作在路由模式,NAT模式和透明模式。在产品线应用中,透明模式很少用,而NAT模式只有在trust到untrust的数据流才起作用,建议把防火墙的所有接口都配置成route的工作模式,用命令set interface接口名 route配置即可,缺省情况下需要在trust区段中的接口使用此命令。 本例子中,配置接口ethernet2属于Untrust区,IP地址为202.38.12.23/28,如设置管理方式是Http,命令如下: Ns204 ->set interface ethernet1 zone Trust Ns204 ->set interface ethernet1 ip 10.243.194.194/29 Ns204 ->set interface ethernet1 nat Ns204 ->set interface ethernet1 zone Untrust Ns204 ->set interface ethernet2 ip202.38.12.23/28 Ns204 ->set interface ethernet1 nat

Juniper SRX防火墙简明配置手册-090721

Juniper SRX防火墙简明配置手册 卞同超 Juniper 服务工程师 Juniper Networks, Inc. 北京市东城区东长安街1号东方经贸城西三办公室15层1508室 邮编:100738 目录 一、JUNOS操作系统介绍 ............................................................................................................. 1.1 层次化配置结构........................................................................................................................ 1.2 JunOS配置管理......................................................................................................................... 1.3 SRX主要配置内容.................................................................................................................... 二、SRX防火墙配置对照说明...................................................................................................... 2.1 初始安装.................................................................................................................................... 2.1.1 登陆............................................................................................................................... 2.1.2 设置root用户口令..................................................................................................... 2.1.3 设置远程登陆管理用户............................................................................................... 2.1.4 远程管理SRX相关配置............................................................................................... 2.2 Policy .......................................................................................................................................... 2.3 NAT ............................................................................................................................................ 2.3.1 Interface based NAT................................................................................................. 2.3.2 Pool based Source NAT............................................................................................. 2.3.3 Pool base destination NAT..................................................................................... 2.3.4 Pool base Static NAT............................................................................................... 2.4 IPSEC VPN................................................................................................................................. 2.5 Application and ALG .................................................................................................................. 2.6 JSRP............................................................................................................................................ 三、SRX防火墙常规操作与维护.......................................................................................................... 3.1 设备关机................................................................................................................................ 3.2设备重启............................................................................................................................... 3.3操作系统升级 (15) 3.4密码恢复............................................................................................................................... 3.5常用监控维护命令............................................................................................................... Juniper SRX防火墙简明配置手册SRX系列防火墙是Juniper公司基于JUNOS操作系统的安全系列产品,JUNOS集成了路由、交换、安全性和一系列丰富的网络服务。目前Juniper公司的全系列路由器产品、交换机产品和SRX安全产品均采用统一源代码的JUNOS操作系统,JUNOS是全球首款将转发与控制功能相隔离,并采用模块化软件架构的网络操作系统。JUNOS作为电信级产品的精髓是Juniper真正成功的基石,它让企业级产品同样具有电信级的不间断运营特性,更好的安全性和管理特性,JUNOS软件创新的分布式架构为高性能、高可用、高可扩展的网络奠定了基础。基于NP架构的SRX系列产品产品同时提供性能优异的防火墙、NAT、IPSEC、IPS、SSL VPN和UTM等全系列安全功能,其安全功能主要来源于已被广泛证明的ScreenOS操作系统。

ERP项目组KPI考核办法

SAP-ERP项目组KPI考核办法 鉴于信息化项目对于XXX的重要性,公司也为此投入了几百万元选择了SAP管理软件。为了使项目顺利地实施,按期按质高效完成本次项目,真正借助此次IT项目的实施让公司得到实实在在的管理效益,公司特此成立了ERP项目小组,并推行本KPI考核办法: 一、考核周期:从ERP项目的实施开始至项目的验收 二、考核对象:ERP项目组(仅针对甲方项目组) 三、考核的范围:ERP项目实施内容 四、正向奖励措施: 1,过程奖励: 总金额:8万元 考评人:XXX公司项目组项目经理xxx,权重:40% ISAP项目组项目经理xxx,权重:60% 考评项目(指标)及权重: 1)数据准备:权重20% (在静态数据准备完成后评估发放,及时 性及准确性); 2)流程梳理:权重20% (在流程/蓝图确定后评估发放,合理性 及科学性); 3)管理建议:权重15% (在上线后评估发放,流程优化、管理漏 洞、管理创新); 4)学习使用:权重15% (培训完成后评估发放,培训学习情况, 操作系统的准确性);

5)测试过程:权重10% (在测试完成后评估发放,测试积极性及 问题的发现); 6)上线配合:权重10% (在上线完成后评估发放,上线阶段的积 极主动性及建议); 7)优化建议:权重10% (在验收后评估发放,在系统上线后发现 问题,提出优化建议)。 2,结果奖励: 金额:7万元 考评人:XXX公司项目组项目经理xxx,权重:60% ISAP项目组项目经理xxx,权重:40% 考评项目(指标)及权重: 1)按期完成:权重50%(按实施主计划的时间上线,以上线为标志); 2)按质完成:权重50%(达到了公司项目实施的要求)。 3,单项激励 1)月度评估方式:每月评出5名“SAP之星”:五个业务组(FI/CO、MM/ SD/PS)各评出1名,每人奖励500元奖金。每月评估后发放。 考评人:XXX公司项目组项目经理xxx,权重:40% ISAP项目组项目经理xxx,权重:60% 2)管理漏洞发现及提出合理性建议:100-1000元,接受即发放,并全公司 通告。 考评人:XXX公司项目组项目经理xxx,权重:80% ISAP项目组项目经理xxx,权重:20% 3)流程梳理合理性建议:100-500元,接受即发放,并项目组通告。

华为USG6000系列防火墙性能参数表

华为USG6000系列下一代防火墙详细性能参数表

能,与Agile Controller配合可以实现微信认证。 应用安全●6000+应用协议识别、识别粒度细化到具体动作,自定义协议类型,可与阻断、限流、审计、统计等多种手段自由结合在线协议库升 级。注:USG6320可识别1600+应用。 ●应用识别与病毒扫描结合,发现隐藏于应用中的病毒,木马和恶意软件,可检出超过500多万种病毒。 ●应用识别与内容检测结合,发现应用中的文件类型和敏感信息,防范敏感信息泄露。 入侵防御●基于特征检测,支持超过3500漏洞特征的攻击检测和防御。 ●基于协议检测,支持协议自识别,基于协议异常检测。 ●支持自定义IPS签名。 APT防御与沙箱联动,对恶意文件进行检测和阻断。 Web安全●基于云的URL分类过滤,支持8500万URL库,80+分类。 ●提供专业的安全URL分类,包括钓鱼网站库分类和恶意URL库分类。 ●基于Web的防攻击支持,如跨站脚本攻击、SQL注入攻击。 ●提供URL关键字过滤,和URL黑白名单。 邮件安全●实时反垃圾邮件功能,在线检测,防范钓鱼邮件。 ●本地黑、白名单,远程实时黑名单、内容过滤、关键字过滤、附件类型、大小、数量。 ●支持对邮件附件进行病毒检查和安全性提醒。 数据安全●基于内容感知数据防泄露,对邮件,HTTP,FTP,IM、SNS等传输的文件和文本内容进行识别过滤。 ●20+文件还原和内容过滤,如Word、Excel、PPT、PDF等),60+文件类型过滤。 安全虚拟化安全全特性虚拟化,转发虚拟化、用户虚拟化、管理虚拟化、视图虚拟化、资源虚拟化(带宽、会话等)。 网络安全●DDoS攻击防护,防范多种类型DDoS攻击,如SYN flood、UDP flood、ICMP flood、HTTP flood、DNS flood、ARP flood和ARP 欺骗等。 ●丰富的VPN特性,IPSec VPN、SSL VPN、L2TP VPN、MPLS VPN、GRE等。 路由特性●IPv4:静态路由、RIP、OSPF、BGP、IS-IS。 ●IPv6:RIPng、OSPFv3、BGP4+、IPv6 IS-IS、IPv6RD、ACL6。 部署及可靠性透明、路由、混合部署模式,支持主/主、主/备HA特性。 智能管理●支持根据应用场景模板生成安全策略,智能对安全策略进行优化,自动发现冗余和长期不使用的策略。 ●全局配置视图和一体化策略管理,配置可在一个页面中完成。 ●可视化多维度报表呈现,支持用户、应用、内容、时间、流量、威胁、URL等多维度呈现报表。 标准服务●USG6300-AC:SSL VPN 100用户。 ●USG6300-BDL-AC:IPS-AV-URL功能集升级服务时间12个月,SSL VPN 100用户。 可选服务●IPS升级服务:12个月/36个月 ●URL过滤升级服务:12个月/36个月●反病毒升级服务:12个月/36个月 ●IPS-AV-URL功能集:12个月/36个月 注:√表示为支持此项功能,—表示为不支持此项功能。

Juniper防火墙故障情况下的快速恢复

为防止Juniper防火墙设备故障情况下造成网络中断,保障用户业务不间断运行,现针对Juniper防火墙故障情况下的快速恢复做具体描述。 一、设备重启动:Juniper防火墙在工作期间出现运行异常时,如需进行系统复位,可通过console线缆使用reset命令对防火墙进行重启,重启动期间可以在操作终端上查看防火墙相关启动信息。 二、操作系统备份:日常维护期间可将防火墙操作系统ScreenOS备份到本地设备,操作方式为:启动tftp 服务器并在命令行下执行:save software from flash to tftp x.x.x.x filename。 三、操作系统恢复:当防火墙工作发生异常时,可通过两种方式快速恢复防火墙操作系统,命令行方式:save software from tftp x.x.x.x filename to flash,或通过web方式:Configuration > Update > ScreenOS/Keys下选中Firmware Update (ScreenOS)选项,并在Load File栏选中保存在本地的ScreenOS文件,然后点击apply按钮,上传ScreenOS后防火墙将自动进行重启。 四、配置文件备份: 日常维护期间可将防火墙配置信息备份到本地以便于故障时的恢复,操作方式有三种: 1、启动tftp 服务器并在命令行下执行:save config from flash to tftp x.x.x.x filename。 2、通过超级终端远程telnet/ssh到防火墙,通过log记录方式将get config配置信息记录到本地。 3、通过web页面进行配置文件备份:Configuration > Update > Config File,点击save to file。 五、配置文件恢复: 防火墙当前配置信息若存在错误,需进行配置信息快速恢复,操作方式有三种: 1、启动tftp 服务器并在命令行下执行:save config from tftp x.x.x.x filename to flash,配置文件上传后需执行reset命令进行重启。 2、通过web页面进行配置文件恢复:Configuration > Update > Config File,选中Replace Current Configuration,并从本地设备中选中供恢复的备份配置文件,点击apply后系统将进行重启动使新配置生效。 3、通过超级终端远程telnet/ssh到防火墙,通过unset all 命令清除防火墙配置,并进行重启,重启后将备份的配置命令粘贴到防火墙中。 六、恢复出厂值:console线缆连接到防火墙,通过reset命令对防火墙进行重启,并使用防火墙的16位序列号作为账号/口令进行登陆,可将防火墙配置快速恢复为出厂值。 七、硬件故障处理: 当防火墙出现故障时,且已经排除配置故障和ScreenOS软件故障,可通过NSRP切换到备用设备来恢复网络运行,并进一步定位硬件故障。切换方式为1、拔掉主用防火墙的上下行网线(仅在设备关闭电源的情况下,才需要拔掉该设备的HA连线),防火墙将自动进行主备切换。2、或在主用设备上执行:exec nsrp vsd-group id 0 mode backup,手动执行防火墙主备切换。 八、设备返修(RMA):如经Juniper公司确认防火墙发生硬件故障,请及时联系设备代理商。设备代理商将根据报修流程,由Juniper公司对保修期内的损坏部件或设备进行RMA(设备返修)。

Juniper SRX防火墙的PPPoE拔号配置

SRX防火墙的PPPoE拔号配置 Juniper SRX防火墙支持PPPoE拔号,这样防火墙能够连接ADSL链路,提供给内网用户访问网络的需求。 配置拓扑如下所述:Ge-0/0/4 via PPPoE to obtian IP address Juniper SRX240防火墙 在Juniper SRX防火墙上面设置ADSL PPPoE拔号,可以在WEB界面或者命令行下面查看PPPoE拔号接口pp0,在命令行下面的查看命令如下所示:juniper@HaoPeng# run show interfaces terse | match pp Interface Admin Link Proto Local Remote pp0 up up 在WEB界面下,也能够看到PPPoE的拔号接口pp0 配置步聚如下所示: 第一步:选择接口ge-0/0/4作为PPPoE拔号接口的物理接口,将接口封装成PPPoE To configure PPPoE encapsulation on an Ethernet interface: juniper@HaoPeng# set interfaces ge-0/0/4 unit 0 encapsulation ppp-over-ether 第二步:配置PPPoE接口PP0.0的参数To create a PPPoE interface and configure PPPoE options: user@host# set interfaces pp0 unit 0 pppoe-options underlying-interface ge-0/0/4.0 auto-reconnect 100 idle-timeout 100 client 第三步:配置PPPoE接口的MTU值To configure the maximum transmission unit (MTU) of the IPv4 family: user@host# set interfaces pp0 unit 0 family inet mtu 1492

juniper防火墙详细配置手册

Juniper防火墙简明实用手册 (版本号:V1.0)

目录 1 juniper中文参考手册重点章节导读 (4) 1.1第二卷:基本原理 (4) 1.1.1第一章:ScreenOS 体系结构 (4) 1.1.2第二章:路由表和静态路由 (4) 1.1.3第三章:区段 (4) 1.1.4第四章:接口 (5) 1.1.5第五章:接口模式 (5) 1.1.6第六章:为策略构建块 (5) 1.1.7第七章:策略 (6) 1.1.8第八章:地址转换 (6) 1.1.9第十一章:系统参数 (6) 1.2第三卷:管理 (6) 1.2.1第一章:管理 (6) 1.2.2监控NetScreen 设备 (7) 1.3第八卷:高可用性 (7) 1.3.1NSRP (7)

1.3.2故障切换 (8) 2Juniper防火墙初始化配置和操纵 (9) 3查看系统概要信息 (10) 4主菜单常用配置选项导航 (10) 5Configration配置菜单 (12) 5.1Date/Time:日期和时间 (12) 5.2Update更新系统镜像和配置文件 (13) 5.2.1更新ScreenOS系统镜像 (13) 5.2.2更新config file配置文件 (14) 5.3Admin管理 (15) 5.3.1Administrators管理员账户管理 (15) 5.3.2Permitted IPs:允许哪些主机可以对防火墙进行管理 (16) 6Networks配置菜单 (17) 6.1Zone安全区 (17) 6.2Interfaces接口配置 (18) 6.2.1查看接口状态的概要信息 (18)

Juniper_SRX防火墙Web配置手册

Juniper SRX防火墙配置手册

Juniper SRX防火墙配置说明 1系统配置 (1) 1.1配置ROOT帐号密码 (1) 1.2配置用户名和密码 (2) 2接口配置 (8) 2.1IPV4地址配置 (9) 2.2接口T RUNK模式配置 (13) 2.3接口A CC ESS模式配置 (14) 3VLAN配置 (15) 3.1创建VLAN配置 (15) 4路由配置 (19) 4.1静态路由配置 (21) 5自定义应用配置 (22) 5.1自定义服务配置 (22) 5.2应用组配置 (23) 6地址组配置 (24) 6.1地址簿配置 (24) 6.2地址组配置 (25) 7日程表配置 (27) 8NAT配置 (30) 8.1S TA TIC NA T配置 (30)

1 系统配置 1.1 配置root帐号密码 首次登陆设备时,需要采用console方式,登陆用户名为:root,密码为空,登陆到cli下以后,执行如下命令,设置root帐号的密码。 root# set system root-authentication plain-text-password root# new password : root123 root# retype new password: root123 密码将以密文方式显示。 注意:必须要首先配置root帐号密码,否则后续所有配置的修改都无法提交。 SRX系列低端设备在开机后,系统会加载一个默认配置,设备的第一个接口被划分在trust区域,配置一个ip地址192.168.1.1,允许ping、telnet、web等管理方式,可以通过该地址登陆设备。登陆后显示页面如下:

软件项目经理个人简历

软件项目经理个人简历 这篇关于软件项目经理个人简历范文,是特地,希望对大家有所帮助! 姓名:于某 性别:男 电子邮箱:*******@ 联系电话:134************ 现居住地:天津市 国籍:中国 学历:学士 毕业学校:*****大学 专业:电子技术与计算机应用 求职方向:项目经理或相关职位 工作经验 十一年多在IT领域工作经验,包括底层设备软件开发,应用软件开发,以及智能电子仪器开发经验 成功多国项目开发与管理经验 深厚的团队组织管理经验,天才的学习能力,可迅速融入任何具有挑战性的工作环境 广泛的软件、硬件、网络应用开发的知识,包括基于ERP、客户端/服务器构架,数据库管理软件项目的开发

精通Windows, Linux以及FreeBSD等操作系统,以及基于这些操作系统的软件开发及应用 非凡的中、英文口头表达和写作能力,善于用中、英文做各种技术场景的现场讲演和技术交流 加拿大国籍,愿意按工作的需要在国内或国际间出差旅行 工作技能 软件开发语言:C/C++, Assembly, Java, Visual Basic, Pascal, MS SQL, PowerBuilder and InstallSheild 操作系统:DOS, Windows 95/98/NT/20XX/XP/20XX, Linux and FreeBSD 开发调试工具:MASM, , CodeView, Windows 98/NT/2k/XP DDK, VC++ , VB , gcc, gtk/gdk, gdb, KGDB, DDD, KDevelop, QtDesigner, SoftICE, WINdbg, VMware, UltraEdit, Microsoft Visual SouceSafe , CVS, MS SQL Server, 逻辑分析仪, IDE分析仪, 示波器, 万用表工作历史 **********Technology, Inc. 软件项目经理 与客户讨论产品要求,提供技术解决方案;协调不同team间合作,分配本team 成员任务;维护、升级现存软件版本。

junipersrx100防火墙配置

Junipersrx100防火墙配置指导 # 一、初始化安装 1.1设备登录 Juniper SRX系列防火墙。开机之后,第一次必须通过console 口(通用超级终端缺省配置)连接SRX ,输入root 用户名登陆,密码为空,进入到SRX设备之后可以开始加载基线配置。 特别注意:SRX低端系列防火墙,在第一次登陆时,执行命令“show configuration”你会发现系统本身已经具备一些配置内容(包括DNS名称、DHCP服务器等),建议删除这些配置,重新配置。Delete 删除 设备开机请直接通过console 连接到防火墙设备 Login :root Password :/***初始化第一次登陆的时候,密码为空**/ Root% cli /**进入操作模式**/ Root> Root> configure /** 进入配置模式**/ Root# delete /***配置模式执行命令“delete”全局删除所有的系统缺省配置***/ 1.2 系统基线配置 Set system host-name name /***配置设备名称“name”***/ Set system time-zone Asia/Chongqing /***配置系统时区***/ Set system root-authentication plain-text-password 输入命令,回车 New password: 第一次输入新密码, Retype new password 重新确认新密码 /***配置系统缺省根账号密码,不允许修改根账号名称“root”***/ 注意:root帐号不能用于telnet,但是可以用于web和ssh管理登录到设备 S et system login user topsci class super-user authentication plain-text-password New password 输入密码 Retype new password 确认密码 /***创建一个系统本地账号“name“, set system services ssh set system services telnet

ERP面试-项目经理面试必看PMP知识教学文案

_项目经理面试必看PMP知识 自进入ERP咨询实施行业以来,一直都在不断地学习、实践、总结,不断地在项目中经历着痛苦抑或者快乐的磨砺和蜕变,‘痛并快乐着’是我很长一段时间以来的真实感受。从一个懵懂而又充满激情的青年学生,经过技术支持顾问到ERP实施顾问再到ERP管理咨询顾问的转变,个中感受,每每回想起来,颇有一番滋味。 回首起来,自1996年毕业,1998年步入ERP行业以来,凡9年间,共经历了3个主要的发展阶段: 一、技术支持工作为主的工程师 1998年有幸进入某台资企业,并幸运地(至少当时应该是)得以有机会参与,后来主导整个企业的ERP项目实施与后续的技术支持工作。当时是从工程设计职位转行作ERP实施,当时行业的工作经验应该是从零开始,好在有台湾的咨询顾问指导,尽管如此,还是走了很多弯路,碰到了很多问题,其中很多问题现在在项目实施过程中仍然时时会遇到,几乎项目管理中的典型问题都曾遇到了,只是当时没有系统学习过项目管理的知识(PMBOK)无法给以准确的总结罢了。现将当时所遇问题列举如下,算是对当时工作做一个小结了: 1.项目范围问题 首先是实施模块的界定,其次更重要的是实施这些模块带给整个企业的价值点,这个就是范围,也叫边界。ERP是一套管理系统,或者称之为管理工具,它一定要给企业带来价值,但是需要带来哪些价值?体现在哪些具体的职能部门?哪些作业流程上?这个要界定清楚,需求看起来很宽泛,但需要细化分解到每一个可以执行的层面,只有将边界搞清楚了,实施才有目标,才有的放矢,才便于项目的最终验收。 台湾顾问在此方面的确很有经验,调研做的非常仔细,项目范围说明书也做的非常细致,而且一定要企业的高管签字确认。 2.项目时间管理问题 谈及时间管理,台湾顾问在时间上的确做到不错,提前有计划确认。但对于企业而言,配合实在是难以如愿。直至后来咨询方提高了顾问人天费用后才予以重视,这个对于我后来从事实施工作的计划性有很大的助益。——没有计划,就难以分清工作之轻重缓急,虽然计划跟不上变化,但计划一定要强化执行,尤其对于顾问方,一定要坚持与客户方确认,督促客户制定相应的考核制度以作保证! 3.项目沟通问题 在甲方作项目经理的这段时间,使我印象很深刻的就是:所有项目相关的事宜均需书面表达,并顾问方、企业方确认,让当时是客户项目经理的我由感觉繁琐到接受确实经历了一段时间。 4.项目经理授权问题 这里指的是企业方项目经理的授权,在项目开工之初一定切记要跟企业方的高层沟通清楚,项目经理的人选很重要,对其做出的授权是否到位更重要。一个企业的网络管理员很难相信能做好各强势部门间的沟通协调,在管理基础尚好的外资企业尚且如此,况私营企业乎?当时的我就是因授权不到位,吃了不少苦头。最后还是靠顾问支招,才得以度过内部协调这道难关! 5.业务流程重组问题 要充分地调研,多层次、多角度地考虑业务流程重组对企业现有管理模式的冲击和影响,否则可能会埋下诸多项目失败的’地雷’,或许说严重了些,但我确实遭遇了: 单体企业的核算突然变成了类似多体企业的事业部制核算,给ERP的业务处理着实造成了不小的混乱,如果抗不住只能改回原来的模式。——早知如此,何必当初呢?换言之,若要改革,何不坚持到底?孰优孰劣、孰是孰非,事先一定要搞清楚。