给VC++6.0编译出的.exe添加图标

给VC++6.0编译出的exe文件添加图标首先,要把图片转化成.ico格式。

步骤如下:

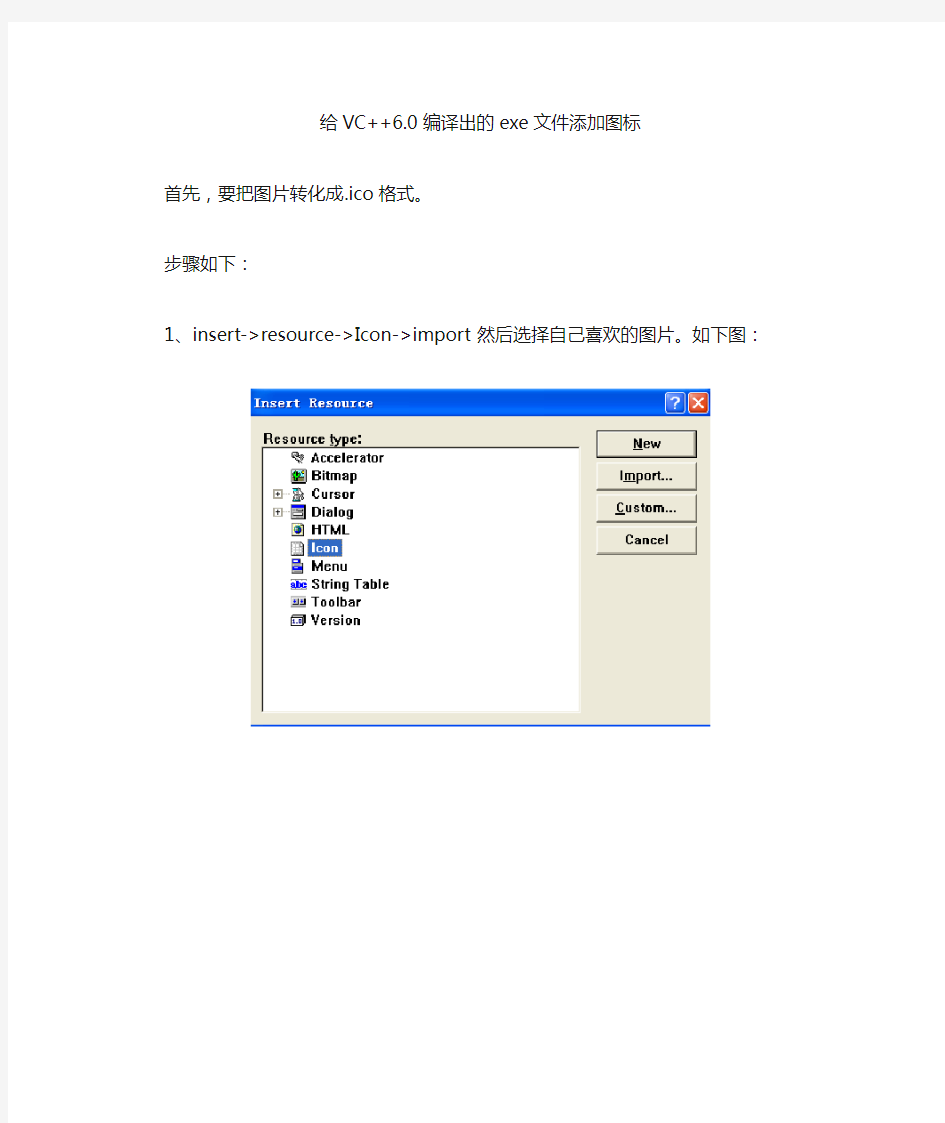

1、insert->resource->Icon->import然后选择自己喜欢的图片。如下图:

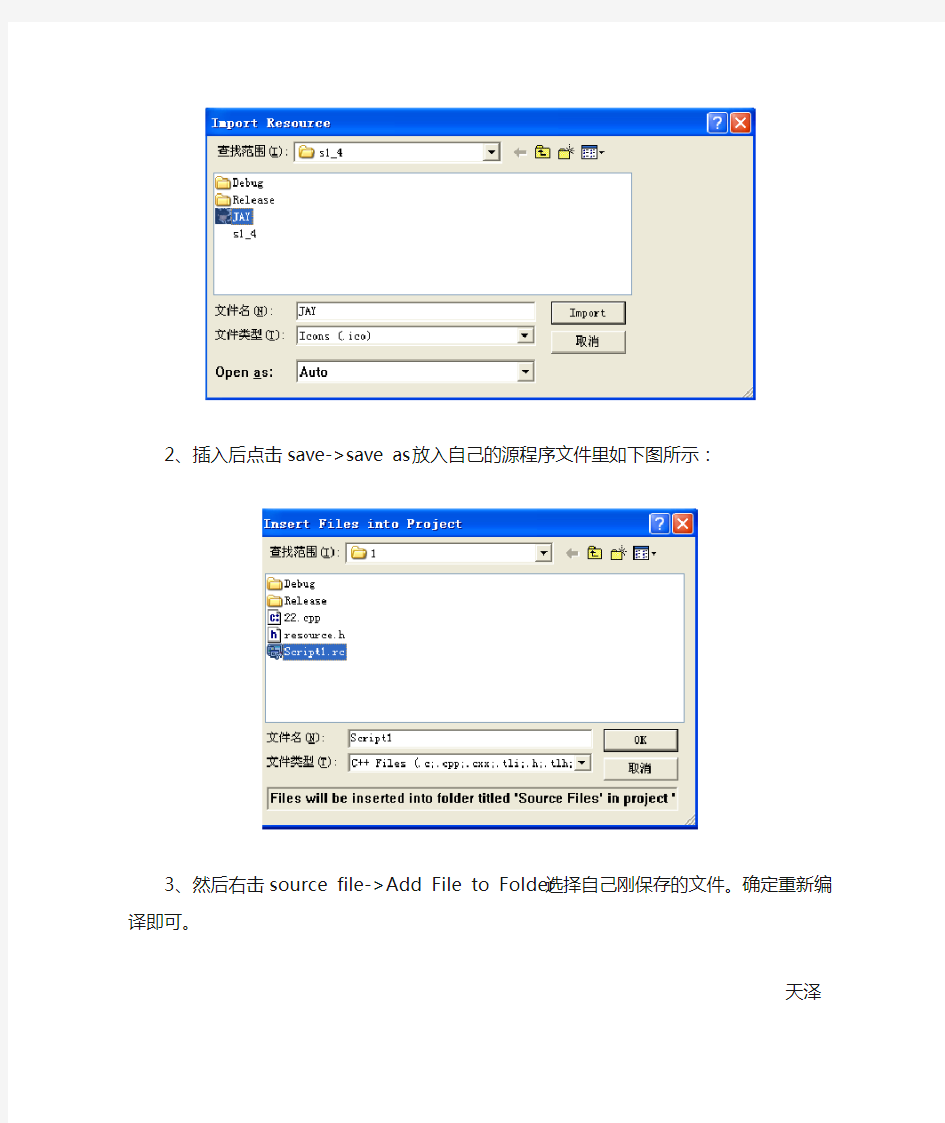

2、插入后点击save->save as放入自己的源程序文件里如下图所示:

3、然后右击source file->Add File to Folder选择自己刚保存的文件。确定重新编译即可。天泽

最全的脱壳,反编译 ,汇编工具集合

本文由nbdsb123456贡献 最全的脱壳,反编译,汇编工具集合 破解工具下载连接 1 调试工具 Ollydbg V1.10 正式汉化修改版+最新最全插件2.02m SmartCheck V6.20 20.54M Compuware SoftICE V4.3.1 精简版10.57M Compuware (SoftICE) Driver Studio V3.1 完全版176.52M TRW2000 V1.22 汉化修改版+全部最新插件1.47Mforwin9X 动态破解VB P-code程序的工具 WKTVBDebugger1.4e 2 反汇编工具 W32Dasm是一个静态反汇编工具,也是破解人常用的工具之一,它也被比作破解人的屠龙刀。 W32Dasm10.0修改版是经Killer在W32Dasm8.93基础上修改的,修改后的W32Dasm功能更强大,能完美显示中文字符串及VB程序,内含16进制编辑器,破解修改软件更容易,真可谓是反汇编极品! W32Dasm V10.0 汉化增强版419 KB 反汇编工具老大,功能大大的胜过了w32dasm。学习加解密的朋友不可错过。即使不用你也要收藏一份。:) IDA Pro Standard V4.60.785 零售版 + Flair + SDK33.08 MB C32Asm是集反汇编、16进制工具、Hiew修改功能与一体的新工具。强烈推荐! C32Asm V0.4.12 1.97 MB C32Asm V0.4.12 破解补丁 650 KB 3 反编译工具 Delphi DeDe3.50.04 Fix增强版5.3 MB 4 PE相关工具 PE编辑工具 Stud_PE1.8 PE工具,用来学习PE格式十分方便。 https://www.360docs.net/doc/1110030563.html,/tools/PE_tools/Editor/stdupe/Stud_PE1.8.zip ProcDump32 v1.6.2 FINAL Windows下的脱壳工具并可进行PE编辑。可惜不更新了,己过时,现阶段一般只用来作为PE编辑工具使用。 Win9x/2K 大小:161K https://www.360docs.net/doc/1110030563.html,/tools/PE_tools/Editor/ProcDump/PDUMP32.ZIP LordPE DLX 强大的PE编辑工具,有了它,其它的相关工具你可以扔进垃圾堆了。 https://www.360docs.net/doc/1110030563.html,/tools/PE_tools/Lordpe/LPE-DLX.ZIP PEditor 1.7 可修复PE文件头,一款相当方便的PE文件头编辑工具。 417K PE Tools v1.5.4 另一款PE编辑工具。 https://www.360docs.net/doc/1110030563.html,/tools/PE_tools/Editor/PEditor/PEDITOR.ZIP 输入表重建工具 ImportREC v1.6 FINAL 各类插件可以手工重建Import表,支持UPX、Safedisc 1、PECompact、PKLite32、Shrinker、ASPack, ASProtect、tELock等。 160K

反编译详细教程

.去震动教程.时间居中教程,时间显示到秒且居中 在通知栏增加模拟时钟透明状态栏代码修改 字体颜色修改关于运营商图标修改 可以ctrl+F,按需搜索 一:去震动教程: 一、首先是配置编译和反编译环境,具体方法如下: 1、在电脑上下载安装JRE(https://www.360docs.net/doc/1110030563.html,/file/clif5w53)。其次下载好apk反编译工具 (apk反编译软件.rar(2.43 MB, 下载次数: 5756) ) 2、在系统环境变量Path里加入java.exe所在路径。 右键我的电脑--属性--高级系统--设置--环境变量--系统环境变量,里面的path变量项,值里面添加java的所在路径(例如“;C:\Program Files\Java\jre6\bin”) 3、将反编译软件解压出来,为了便于使用,最好放在C:\Windows目录下。 二、提取并反编译framework-res.apk文件 1、手机必须root,先用RE管理器将/system/framework文件夹下的文件framework-res.apk复制到/sdcard,然后复制到电脑(为了方便后面的操作,建议将文件放到电脑某个盘符的根目录下。例如:e:\framework-res.apk)

2、反编译framework-res.apk文件。具体方法运行cmd.exe(如图) 然后在出来的命令提示行中输入以下命令:apktool+空格d+空格+framework-res.apk路径+空格+反编译后文件存放路径,比如文件放入d盘根目录则命令为:apktool d d:\framework-res.apk d:\framework-res(如图)(此时反编译出来的文件放在d盘framework-res文件夹下) 三、修改去震动相关的xml文件 一般framework-res\res\values\arrays.xml就是我们要修改的对象。用xml编辑器(xml 编辑器.rar(345.03 KB, 下载次数: 3223) )打开这个文件。修改如图:

反编译FLASH利器SWF DECOMPILER使用教程

反编译Flash利器SWF Decompiler使用教程 1、软件功能介绍 SWF Decompiler 是一款用于浏览和解析Flash动画(.swf文件和.exe文件)的工具。它能够将flash动画中的图片、矢量图、字体、文字、按钮、影片片段、帧等基本元素完全分解,还可以对flash 影片动作(Action)进行解析,清楚的显示其动作的代码,让您对Flash 动画的构造一目了然。你可以将分解出来的图片、矢量图、声音灵活应用于FLASH MX 2004 中,让你也可以做出大师级的作品! 2、认识SWF Decompiler 的界面 SWF Decompiler 的界面如(图1)所示:

图1 SWF Decompiler 的界面比较简单,除了上面的菜单栏和工具栏外,左边是文件查看窗口,中间是影片预览窗口和信息窗口,右边是资源窗口,下面简单介绍一下工具栏。 由于菜单命令与工具栏的功能一样,这里只介绍工具栏的作用。工具栏包括共有9个工具(参看图1 从左至右): ①快速打开:不用解释吧^o^; ②导出fla:导出反编译后的 .fla格式源文件; ③导出资源:导出反编译后的Flash中的资源,如图片、音频、Flash片段等; ④文件浏览:显示或隐藏文件浏览窗口; ⑤信息窗口:显示或隐藏信息窗口; ⑥资源窗口:显示或隐藏资源窗口; ⑦影片信息:显示当前的Flash影片信息; ⑧背景颜色:设置Flash及资源预览窗口的背景颜色; ⑨动作脚本查看方式:共有3个查看方式选择,源码、伪码、原始数据; 3、SWF Decompiler 的操作方法

①打开Flash影片。打开SWF Decompiler 后在文件夹浏览窗口中找到要处理的Flash所在的文件夹(当然也可用“快速打开”工具)并单击,然后在文件选择窗口中点击要处理的Flash(可以是swf格式或exe格式),此时开始在预览窗口中播放影片。 如果想浏览窗口大一些,可点击[文件浏览]和[信息窗口]工具,隐藏了这两个窗口,浏览窗口便自动扩大。 ②导出SWF源文件(fla格式)。在右侧的资源窗口中点击该文件名前面的“+”号(见图2),软件便开始分析当前的SWF文件,稍等候就完成分析并以树形结构分门别类显示出SWF文件的内部结构来。如图3所示: 图2 图3 然后点击上面的[导出fla]按钮,在“导出fla”选项窗口中,选择好导出路径和其他选项,如果选择“自动用FLASH打开”,则会直接启动FLASH MX 2004,就可以对导出的fla文件进行编辑操作。

Apk反编译及签名工具使用

Apk反编译及签名工具使用 1) APKtool软件包及签名tool APKtool软件包有2个程序组成:apktool.jar 和aapt.exe 另外提供一个批处理文件:apktool.bat,其内容为: java -jar "%~dp0\apktool.jar" %1 %2 %3 %4 %5 %6 %7 %8 %9 运行apktools.jar需要java环境(1.6.0版本以上)。 apktool.jar用于解包,apktool.jar和aapt.exe联合用于打包。 signapk.jar 用于签名。 2) APK文件的解包 下面以解开Contacts.apk为例。首先把Contacts.apk Copy到当前工作目录下(例:Test)。在DOS下打入命令 apktool d Contacts.apk ABC 这里“d”表示要解码。Contacts.apk是要解包的APK文件。ABC是子目录名。所有解包的文件都会放在这个子目录内。 3) APK文件的打包 在DOS下打入命令 apktool b ABC New-Contacts.apk 这里“b”表示要打包 ABC是子目录名,是解包时产生的子目录,用来存放所有解包后的和修改后的文件。 New-Contacts.apk是打包后产生的新的APK文件。 4) 签名,不签名安装时可能提示如下错误: Failure [INSTALL_PARSE_FAILED_NO_CERTIFICATES] --- 没有签名,可以尝试test证书;签名方法见下面。

Failure [INSTALL_PARSE_FAILED_INCONSISTENT_CERTIFICATES] ---- 已存在签名,但使用证书不对,可以尝试使用其他证书签名。 签名方法:到目录android\build\target\product\security找到证书文件,这里可能会有几种证书, test/shared/platform/media,各种证书使用场景不同,可以自己google一下,因为签名很快而且可任意后续更改签名,可以自己尝试各种不同签名; 这个命令行是使用test证书的例子:java -jar signapk.jar testkey.x509.pem testkey.pk8 YOURAPK.apk YOURAPK_signed.apk YOURAPK_signed.apk就是签完名的apk,去测试一下您重新打包的apk吧。

java class反编译后的代码还原

javaclass利用jad反编译之后,偶尔回碰到一些不正常的代码,例如: label0:_L1MISSING_BLOCK_LABEL_ 30、JVM INSTR ret 7、JVM INSTR tableswitch 1 3: default 269、JVM INSTR monitorexit、JVM INSTR monitorenter,这些一般是由特殊的for循环、try catchfinally语句块、synchronized语句反编译后产生的。下面,就简单介绍一下,一些反编译后的特殊代码的还原规则。 异常 下面的代码前提是类中有如下属性, Calendar cal = Calendar.getInstance(); 1、Exceptioin的还原 反编译后的代码如下: public boolean f1() { return cal.getTime().after(new Date());Exception e; e; e.printStackTrace(); return false; }还原后的Java代码public boolean f1() { try { return cal.getTime().after(new Date());} catch (Exception e) { e.printStackTrace(); return false; } } 2、finally代码的还原反编译后的Java代码如下: publicbooleanf2(){booleanflag=cal.getTime().after(new Date());

System.out.println("finally"); return flag; Exception e; e; e.printStackTrace(); System.out.println("finally"); return false; Exception exception; exception; System.out.println("finally"); throw exception; }还原后的代码如下: public boolean f2() { try { return cal.getTime().after(new Date());} catch (Exception e) { e.printStackTrace(); return false; } finally { System.out.println("finally"); } } 3、MISSING_BLOCK_LABEL_的还原反编译后的代码 publicObjectf22(){Datedate=cal.getTime(); System.out.println("finally"); return date; Exception e;

图文并茂:反编译E书软件使用教程

图文并茂:反编译E书软件使用教程 ----------霏凡论坛sss888制作 本篇教程主要介绍E书反编译软件的使用方法,让大家从不能保存的E书中获得所需要的文章和图片。 首先感谢制作反汇编电子书工具软件的作者,是他为我们制作了这么好的软件。 下面我们开始介绍软件的用法。 第一:miniKillEBook使用方法 首先是miniKillEBook介绍 MiniKillEBook可以反编译EXE,CHM格式的电子书,但对翻页EXE格式电子书和小说网的EXE格式的电子书无效。 双击图标打开miniKillEBook软件 打开miniKillEBook后,界面如下。 然后找到你要反编译的E书。 我们以红楼望月:《从秦可卿解读<红楼梦>》为例子来反编译。

点击图标打开E书,打开后的界面如下。 用鼠标左键按住不放,拖动光标到E书的界面中, 如果界面没选对会提示下面的对话框。 你需要重新选择E书的界面。选择成功后会变成下面的样子。

然后选择反编译后文件的保存的地方,如下图: 点击按钮,开始反编译E书。成功后的提示如下。

由于前面选择了,现在你就得到了纯文本格式的文件。 如果这个选项不打钩,将得到网页文件

反编译CHM格式电子书的方法 点击图标打开E书,打开后的界面如下。 用鼠标左键按住不放,拖动光标到E书的界面中,如下图:

点击按钮,开始反编译E书。后面的方法同上面,就不做详细介绍了。 好了miniKillEBook用法就介绍到此,下面介绍CtrlN的用法。 第二:CtrlN的用法 由于上面的miniKillEBook软件作者做了限制,只能反编译得到网页文件,还有些E书被屏蔽了鼠标右键,不能获得网页的文本和图片,我们现在讲E书文件中的图片获得的方法。 双击打开CtrlN软件,打开miniKillEBook后,界面如下。 首先设置好CtrlN软件,点击图标,出现下面的配置界面。

jad及小颖反编译专家的用法和使用详解

java反编译工具--jad及小颖反编译专家的用法和使用详解 当下载一个软件是jar格式的,我们可以使用jar2cod这个软件将它转换成cod格式,通过桌面管理器装到 我们的bb上;如果你的电脑上安装了winrar并且没有安装jdk或者其他java开发工具,jar格式的文件的 图标就是一个压缩包的图标,我们可以将它解压,解压后可以看到里面包含了一些class 文件和其他一些 文件,.class后缀名的文件就是java源程序通过编译生成的类文件,而jar是对一个程序中所有需要用到 的类和其他资源打包的结果。如果想深入的了解一下别人的软件是如何开发出来的,可以使用jad这个文 件对class文件进行反编译。最新版的jad是1.5.8,下面我们来说一说jad的使用方法。 前提: 1.系统中安装了jdk; 2.正确的设置了系统的环境变量。 Java下的一个简单易用的反编译工具jad, 可以很方便的将.class反编译为.Java. 一、基本用法 假设在c:\Java\目录下包含有一个名为example1.class的文件,反编译方法如下所示。 c:\Java\>jad example1.class 结果是将example1.class反编译为example1.jad。将example1.jad改为example1.Java 即得源文件。 c:\Java\>jad *.class 上述语句可以反编译c:\Java\目录下所有的class文件。 二、Option -o 不提示,覆盖源文件

三、Option -s c:\Java\>jad –s Java example1.class 反编译结果以.Java为扩展名。编译出来的文件就是example1.java 四、Option -p 将反编译结果输出到屏幕 c:\Java\>jad -p example1.class 将反编译结果重定向到文件 c:\Java\>jad -p example1.class>example1.Java 五、Option -d 指定反编译的输出文件目录 c:\Java\>jad -o –d test –s Java *.class 上述语句是将c:\Java\下所有class文件反编译输出到test目录下。 反编译别人的程序可以让我们看到别人软件的源代码,从而更好的了解别人的软件是如何开发出来的, 积累我们的编程经验,在此基础上还可以对软件进行一些修改。除jad外小颖JAVA源代码反编译专家 V1.4终极版也是个很好的工具,但是只能对JDK1.4.2和之前的版本编译的程序反编译,而JDK5.0后 的文件就无能为力了,我们接着来讲一下小颖java源代码反编译专家的使用方法。 下载安装后打开程序的主界面如下:

电脑端反编译pyc完全教程(两种方法)

本文由panhaiqing1990贡献 doc1。 完全教程(两种方法 两种方法) 电脑端反编译 pyc 完全教程 两种方法 QUOTE: 写在前面:虽然手机上可以使用许多反编译的软件, 但是受限于手机的运存,稍微大一点的 pyc 代码就不 能反编译成功,或者要等很久,因此笔者特研究出怎 样在电脑端用 python 反编译。 ********************************************** ************ QUOTE: 感谢 真.天舞 大哥提供的另外一种方法,就是使用电脑端的 decompile 代码, 也可以实现反编译哈,感觉比较简单,大家选择一种使用吧。 先安装 PY 平台 这里下载 2.2.3 的平台 2.5 的不行,用不了 安装完成再把反编译脚本复制到安装盘 Lib 文件夹里面 再打开“开始”,“程序”,“Python 2.2”,“IDLE (Python GUI)” 把下面编码复制到编辑器里面 >>> from decompile import main(这里按回车键跳下到下一行) >>> main('','.',['c:\\ped.pyc']) 注:c:\\ped.pyc 是要编译的文件路径,实际操作的时候要把路径改为你要编译的脚本路径 然后 Enter 键(回车键) 少等片刻…… 到 C 盘看一看,ped.pyc_dis 就是反编译出来的脚本了 把后缀改为 ped.py 就可以了 QUOTE: 最新发现,原来两种方法本质上是一样的,都是调用 decompile 文件夹里面的相应模块和函数,实现反编 译。 我写的那种方法其实就是 真.天舞 大哥说的那种 方法的翻版。我写的那种方法是先将 py_decompile 模块放在根目录下面,其实它的代码就三句: [Copy to clipboard] [ - ] CODE: from decompile import main def decompile(path): main('','.',[path],none,0,0,0) 之后再调用里面的 decompile 函数,也就是换汤不换 药。一样哈。 QUOTE: 电脑端反编译 pyc 教程 在网上曾多次见到有人说电脑端用 decompile 模块可 以反编译 pyc 文件, 但是所说的那种方法根本就不行, 因为一来是那个模块不好找,二来是那是反编译的语 句根本就是错误的,根本没法用,或者说作者没有写 清楚到底该以什么样的步骤来反编译导致我弄不来。 经过我仔细加长时间的实验终于有了一点收获,下面 把图文教程弄给大家, 以便为有需要的朋友提供便利: 1.需要的软件和文件 首先,是 python2.2.3 for windows,我试过了,用 更加高级的版本不能反编译成功。安装它。 然后是我从炫飘零的“编译反编译工具”解包得 来的反编译所需要的模块。解压缩后全部放在电脑端 python 的“安装盘:\python22 \lib”下面。 2.按下图所示,在开始菜单处选择 接下来,看到这个画面,有点像 cmd 的界面: 3.在里面输入:import py_decompile 回车 py_decompile.decompile(“需要反编译的文件完整路 径”) 回车 如图 之后等一下,成功的话会看见这样的提示: 反编译后的文件和原文件在一个目录下面: 然后把它的文件后缀改成 py 就可以变成一个 py 脚本 了。 但是反编译之后的 py 脚本里面的许多提示性的文字 全是一些符号加字母和数字组成,怎么还原成中文或 者说是原文呢,这里推荐使用我提供的从网上搜来的 源码还原,因为种种原因,这个没能整到电脑上面来 使用,只能在手机上面使用。它可以批量还原,相当 安逸。当你把需要反编译的文件反编译好后,就可以 传到手机上面一个单独的目录。然后运行软件选择相 应的目录,之后就等吧,不久就成功了。 附图: 在看下还原后的效果: 再给大家看张我用模拟器在电脑端运行我修改后的 py 代码的情况。 [ 本帖最后由 perfectswpuboy1 于 2009-8-28 19:19 编辑 ]

技术-Java防反编译技术

Java防反编译技术 1简介 1.1 Java软件面临的挑战 目前,由于黑客的频繁活动,使得Java类文件面临着反编译的挑战。有一些工具能够对Java 源代码进行反工程,其结果甚至以比普通Java文件更可读的方式, 尽管普通的Java文件(由于代码风格不同)有注释。许可证和软件过期对于用户们来说将变得无用。因此,防止软件被反编译或使得反编译的结果变得无意义对于Java来说非常重要。 一个Java类文件不一定非要存储在一个真正的文件里;它可以存在存贮器缓冲区,或从一个网络流获得。尽管防火墙和网络协议如TCP/IP有安全策略,黑客仍能打破访问限制获取一些类。尽管这些类能被混淆,他们(黑客)能够一步一步地分析和猜出每个指令的目的。如果这些代码是关键技术部分,例如是大产品的许可证或时间期满部分,反编译和分析指令的努力似乎很值得。如果这些关键类被隐藏或被一个关键字加密,黑客的非法入侵就很困难了。而且,未认证的软件复制对智能产权是普遍的攻击。还没有一个较好的通用方案来解决这类问题。 目前关于JA V A程序的加密方式不外乎JA V A混淆处理(Obfuscator)和运用ClassLoader 方法进行加密处理这两种方式(其他的方式亦有,但大多是这两种的延伸和变异)。 1.2 混淆处理 关于JA V A程序的加密方式,一直以来都是以JA V A混淆处理(Obfuscator)为主。这方面的研究结果也颇多,既有混淆器(如现在大名鼎鼎的JODE,SUN开发的JADE),也有针对反编译器的"炸弹"(如针对反编译工具Mocha的"炸弹" Crema和HoseMocha)。混淆器,从其字面上,我们就可以知道它是通过混淆处理JA V A代码,具体的说,就是更换变量名,函数名,甚至类名等方法使其反编译出来的代码变得不可理解。它的目的是:让程序无法被自动反编译,就算被反编译成功,也不容易被程序员阅读理解 其实这只是做到了视觉上的处理,其业务逻辑却依然不变,加以耐心,仍是可以攻破的,如果用在用户身份验证等目的上,完全可以找到身份验证算法而加以突破限制。 1.3 采用ClassLoader加密 JA V A虚拟机通过一个称为ClassLoader的对象装来载类文件的字节码,而ClassLoader 是可以由JA V A程序自己来定制的。ClassLoader是如何装载类的呢?ClassLoader根据类名在jar包中找到该类的文件,读取文件,并把它转换成一个Class对象。该方法的原理就是,

.Net反编译技术详解及4个反编译工具介绍

.Net反编译技术详解及4个反编译工具介绍 Net反编译技术详解及4个反编译工具介绍什么是反编译?高级语言源程序经过编译变成可执行文件,反编译就是逆过程。即通过技术手段将可执行文件还原成源代码。此文讲解如何将.net(c#、F#、https://www.360docs.net/doc/1110030563.html,)编写的可执行文件还原成c#代码。了解.net(c#)的编译过程C#源代码经过编译器的编译之后,变成MSIL微软中间语言。其实也就是一个可执行文件,也可以叫做程序集(.exe文件)。注意:不是所有的exe文件都叫程序集,这个文件是由微软中间语言组成的才叫程序集。当程序被执行时,微软中间语言(程序集)将被CLR翻译成平台对应的CPU指令,然后交给CPU执行。注意:CPU的指令并不是相同的,不同平台的CPU指令可能有比较大的区别。如:Intel和AMD在开机或者关机的时候Intel可能为111 而AMD可能为000。不同型号的CPU 指令也可能有区别。如:四核和双核。C#代码的编译过程如下图所示:c#反编译过程:反编译过程即将.net 程序集转换成IL中间语言,然后再将IL转为c#代码。还原率接近90%。反编译工具介绍:说到.net 反编译工具,很多人第一反应都是Reflector这款神器。但是我呢认为这是个垃圾软件,为什么呢,因为他收费啊,而且没有什么特别出众的功能,所以本文不加以介绍。本文主要介绍ILSpy、dnSpy、JetBrains和

Telerik JustDecompile以及可直接修改程序集的reflexil插件和脱壳反混淆的de4Dot插件。文本的示例程序:特意用c#写了一个checkMe程序,用来展示说明以下各个工具的功能。程序很简单,一个登陆框,输入对的密码即可显示主窗体,显示一个“今日头条很伟大”的字样.checkMe1、ILSpy:ILSpy是一个开源免费的.Net反编译软件,基于MIT 许可证发布。作者在工作中使用最频繁的就是它。,ILSpy 是为了完全替代收费的Reflector而生,它是由iCSharpCode 团队出品,这个团队开发了著名的SharpDevelop 。ILSpy 的使用和上面的Reflector完全类似,可以直接把dll、exe 拖放到左侧,然后在右侧查看反编译以后的代码。ilSpy另外ILSpy支持插件,比如使用Debugger插件可以进行调试,使用reflexil插件可以直接修改程序集。支持类、函数、变量、字符串等多种搜索。以上的示例程序,使用ILSpy查找登陆密码如下:ilSpy2、dnSpydnSpy是近几年的新秀,功能远比ILSpy强大,甩Reflector几条街。被汉化、破解、逆向方面的人才奉为神器。软件自带调试和修改程序集的功能dnSpydnsyp功能菜单dnspy可直接调试修改程序集。可添加修改类、方法、变量等。可操作合并程序集、禁用内存映射。可在16进制编辑器中直接定位方法体、字段。也可以16进制编辑器中直接修改方法和字段。更多强大的功能亲们自己下载dnspy摸索体验一下下面我们使用dnspy来调试一

eclise中安装JAVA反编译工具jad

eclise中安装JAVA反编译工具:jad 来自:https://www.360docs.net/doc/1110030563.html, 作者: 爪娃 2009-09-20浏览(96) 评论(0) 发表评论 摘要: 一、eclipse反编译插件Jadclipsejadclips插件网站:http://jadc https://www.360docs.net/doc/1110030563.html,/一、下载:下载插件:下载jadclipse_3.1.0.jar... 一、eclipse反编译插件Jadclipse jadclips插件网站: https://www.360docs.net/doc/1110030563.html,/ 一、下载: 下载插件: 下载jadclipse_3.1.0.jar版本,该版本支持eclipse3.1M6以上 下载jadclipse_3.2.0.jar版本,该版本支持eclipse3.2M3和eclipse3.2M4. 下载jadclipse_3.2.2.jar版本,该版本支持eclipse3.2M5以上。 net.sf.jadclipse_3.2.4.jar:for eclipse3.2 net.sf.jadclipse_3.3.0.jar:for eclipse3.3 下载Jad反编译工具: https://www.360docs.net/doc/1110030563.html,/jad.html#download,在该页中找到适合自己操作系统平台的jad 下载。下载后解压,然后将解压后的jad.exe文件复制到%JAVA_HOME%\BIN目录下面(可以将jad.exe随便放到哪,只要记住路径就好,下面要用到)。 二、安装: 方法1、直接将jadclipse_3.3.0.jar复制到%ECLIPSE_HOME%\plugins目录下。 方法2、使用link方式安装,建立E:\eclipse3.3plugins\jadclipse3.3.0\eclipse\plu gins的目录结构,将jadclipse_3.3.0.jar放到plugins目录下面(注:其中E:\eclips e3.3plugins为你自己定义的一个专门放置插件的目录)。再在%ECLIPSE_HOME%\links目录

apk反编译步骤

apk反编译步骤 2011-02-24 21:17:25 标签:apk反编译休闲Android职场 原创作品,允许转载,转载时请务必以超链接形式标明文章原始出处、作者信息和本声明。否则将追究法律责任。 https://www.360docs.net/doc/1110030563.html,/2400264/499893 对于软件开发人员来说,保护代码安全也是比较重要的因素之一,不过目前来说Google Android平台选择了Java Dalvik VM的方式使其程序很容易破解和被修改,首先APK文件其实就是一个MIME为ZIP的压缩包,我们修改ZIP后缀名方式,然后解压缩可以看到内部的文件结构,类似Sun JavaMe的Jar压缩格式一样,不过不同的是Android上的二进制代码被编译成为Dex的字节码,所有的Java文件最终会编译进该文件中去,作为托管代码既然虚拟机可以识别,那么我们就可以很轻松的反编译。所有的类调用、涉及到的方法都在里面体现到,至于逻辑的执行可以通过实时调试的方法来查看,当然这需要借助一些我们自己编写的跟踪程序。Google最然在Android Market上设置了权限保护app-private 文件夹的安全,但是最终我们使用修改定值的系统仍然可以获取到需要的文件。 当然了,我们反编译的目的是为了学习。 1. Apk文件:自己准备apk文件。 2. 将xxx.apk扩展名修改为xxx.rar或者xxx.zip,用WinRar解压缩,你可以看到内部文件的结构,类似下图所示:

3. 直接打开AndroidManifest.xml会发现是乱码,这里面是二进制字符,需要用AXMLPrinter2.jar (https://www.360docs.net/doc/1110030563.html,/p/android4me/downloads/list),下载AXMLPrinter2.jar文件,为了方便,这里我把它放到了Android SDK文件夹下面的tools文件夹中) 4. 逆向xml文件:把相应的AndroidManifest.xml放到AXMLPrinter2.jar同一目录,进入命令行模式,输入以下命令(注意空格):

常用EXE文件反编译工具下载

常用EXE文件反编译工具下载 PE Explorer 1.98 R2 汉化版 功能极为强大的可视化汉化集成工具,可直接浏览、修改软件资源,包括菜单、对话框、字符串表等;另外,还具备有 W32DASM 软件的反编译能力和PEditor 软件的 PE 文件头编辑功能,可以更容易的分析源代码,修复损坏了的资源,可以处理 PE 格式的文件如:EXE、DLL、DRV、BPL、DPL、SYS、CPL、OCX、SCR 等 32 位可执行程序。该软件支持插件,你可以通过增加插件加强该软件的功能,原公司在该工具中捆绑了 UPX 的脱壳插件、扫描器和反汇编器,非常好用。 唯一遗憾的是欠缺字典功能…… 下载地址:https://www.360docs.net/doc/1110030563.html,/?Go=Show::List&ID=6447 eXeScope 6.5 汉化版 小巧但功能极其强大的本地化工具,可以直接修改 VC++ 及 DELPHI 编制的 PE 格式文件的资源,包括菜单、对话框、字符串和位图等,也可与其它本地化工具配合使用。 在汉化中不推荐使用 eXeScope 作为汉化工具,仅作为汉化辅助工具。6.50 版主要对 DELPHI 7 编译的程序支持较好,对 DELPHI 7 以前版本编译的程序,建议使用 6.30 版本,因为该程序对 Unicode 字符显示支持不好。 下载地址:https://www.360docs.net/doc/1110030563.html,/?Go=Show::List&ID=5905 Resource Hacker 3.4.0.79 官方简体 一个类似于eXeScope的但在某些方面比它还好一些的工具。1. 查看 Win32 可执行和相关文件的资源 (*.exe, *.dll, *.cpl, *.ocx),在已编译和反编译的格式下都可以。2. 提取 (保存) 资源到文件 (*.res) 格式,作为二进制,或作为反编过的译资源脚本或图像。图标,位图,指针,菜单,对话,字符串表,消息表,加速器,Borland 窗体和版本信息资源都可以被完整地反编译为他们各自的格式,不论是作为图像或 *.rc 文本文件。3. 修改 (替换) 可执行文件的资源。图像资源 (图标,指针和位图) 可以被相应的图像文件 (*.ico, *.cur, *.bmp),*.res 文件,甚至另一个 *.exe 文件所替换。对话,菜单,字符串表,加速器和消息表资源脚本 (以及 Borland 窗体) 可以通过使用内部资源脚本编辑器被编辑和重新编译。资源也可以被一个 *.res 文件所替换,只要替换的资源与它是同一类型并且有相同的名称。4. 添加新的资源到可执行文件。允许一个程序支持多种语言,或者添加一个自定义图标或位图 (公司的标识等) 到程序的对话中。5. 删除资源。大多数编译器添加了应用程序永远不会用到的资源到

E语言模块的破解反编译方法-悠悠原创

E语言模块的破解反编译方法-悠悠原创 一定有很多用E语言编写程序的人,对API函数不是很了解。 只能用别人编写的模块 但是呢。。。 别人的模块有要花钱。咱们都是没钱地穷人。 嘿嘿~~ 我个人是支持正版的,但是我更喜欢破解的。 所以今天就在这里教大家怎么去破解E模块!只是方法而已,别去乱用哦``要不偶是不负责地 废话不多说了我们开始(感谢百度提供了我很多资料)就用“xx海”的最新超级模块3.65版来下手吧! 1,先用C32打开易模块。然后在12字节处.把数值改为61 ,60字节处把数值改为EE ,124字节处数值改为1 然后保存!OK了。这样就把模块转变为源码。 2,用易语言把模块打开。然后就有很多子程序了。把开始注册的那个程序集全部删除掉。然后保存。! 3,再用C32把模块打开。然后在12字节处.把数值改为63 ,60字节处把数值改为EC,124字节处数值改为3 同样保存。可以了,这样就完成了破解了。可以无限制的用! 个人感觉C32很不好用,尤其是新人用起来不知道是什么。这里我编写了一个比较简单的程序“E 模块破解转换器-吾爱破解决v1.0版.exe” 作用就是用来把E模块转换为E源码,再把E源码反编译为E模块见下图

下载(15.68 KB) 2010-1-29 21:22 此软件方法很简单:1,点击模块反编译键就可以把模块转为E源码,然后你用E语言打开该模块,删除里面的加了限制的代码,然后保存。 2,再点击模块编译键把保存好的源码反编译为E模块 OK``破解完成了`` 怎么样`很简单吧

下载(221 KB) 2010-1-29 21:27

正版模块信息 下载(30.2 KB) 2010-1-29 21:28 把正版模块转换为E源码

反编译教程

Win7 Ultimate x64 Ubuntu 12.04 x86_x64 反编译工具包下载(2012-10-10更新) 一、Apk反编译得到Java源代码 下载上述反编译工具包,打开apk2java目录下的dex2jar-0.0.9.9文件夹,内含apk反编译成java源码工具,以及源码查看工具。 apk反编译工具dex2jar,是将apk中的classes.dex转化成jar文件 源码查看工具jdgui,是一个反编译工具,可以直接查看反编译后的jar包源代码 dex2jar 和jdgui 最新版本下载,分别见google code: dex2jar(google code) jdgui(google code),最新版本请见官方 具体步骤: 首先将apk文件后缀改为zip并解压,得到其中的classes.dex,它就是java文件编译再通过dx工具打包而成的,将classes.dex复制到dex2jar.bat所在目录dex2jar-0.0.9.9文件夹。 在命令行下定位到dex2jar.bat所在目录,运行 dex2jar.bat classes.dex 生成 classes_dex2jar.jar 然后,进入jdgui文件夹双击jd-gui.exe,打开上面生成的jar包classes_dex2jar.jar,即可看到源代码了,如下图:

HelloAndroid源码在反编译前后的对照如下: 二、apk反编译生成程序的源代码和图片、XML配置、语言资源等文件 如果是汉化软件,这将特别有用 首先还是要下载上述反编译工具包,其中最新的apktool,请到google code下载 apktool(google code) 具体步骤: 下载上述反编译工具包,打开apk2java目录下的apktool1.4.1文件夹,内含三个文件:aapt.exe,apktool.bat,apktool.jar 注:里面的apktool_bk.jar是备份的老版本,最好用最新的apktool.jar 在命令行下定位到apktool.bat文件夹,输入以下命令:apktool.bat d -f abc123.apk abc123,如下图:

Java反编译工具Jad及插件JadClipse配置

Jad是一个Java的一个反编译工具,是用命令行执行,和通常JDK自带的java,javac命令是一样的。不过因为是控制台运行,所以用起来不太方便。不过幸好有一个eclipse的插件JadClipse,二者结合可以方便的在eclipse中查看class文件的源代码。下面介绍一下配置: 1.下载JadClipse, https://www.360docs.net/doc/1110030563.html,/wiki/index.php/Main_Page#Download,注意选择与eclipse版本一致的版本,我用的是Eclipse3.4,所以选择下载版本 net.sf.jadclipse_3.3.0.jar 2.下载Jad,https://www.360docs.net/doc/1110030563.html,/jad,下载相应版本 3.将下载下来的Jadclipse,如net.sf.jadclipse_3.3.0.jar拷贝到Eclipse下的plugins 目录即可。当然也可以用links安装,不过比较麻烦。 D.将Jad.exe拷贝到JDK安装目录下的bin文件下(方便,与java,javac等常用命令放在一起,可以直接在控制台使用jad命令),我的机器上的目录是4:\Program Files\Java\jdk1.6.0_02\bin\jad.exe 5.然后,重新启动Eclipse,找到Eclipse->W indow->Preferences->Java,此时你会发现会比原来多了一个JadClipse的选项,单击,会出现,如下: 在Path to decompiler中输入你刚才放置jad.exe的位置,也可以制定临时文件的目录,如图所示。当然在JadClipse下还有一些子选项,如Debug,Directives等,按照默认配置即可。 6.基本配置完毕后,我们可以查看一下class文件的默认打开方式, Eclipse->W indow->Preferences->General->Editors->File Associations,我们可以看到下图:

反编译APK方法

一.反编译Apk得到Java源代码 转载自: https://www.360docs.net/doc/1110030563.html,/%CB%BF%D4%B5%CC%EC%CF%C2/blo g/item/2284e2debafc541e495403ec.html 工具下载:需用到dex2ja r和JD-GUI这2个工具 dex2jar下载地址: https://www.360docs.net/doc/1110030563.html,/files/dex2jar-0.0.7-SNAPSHOT. zip JD-GUI下载地址: windows版JD-GUI: https://www.360docs.net/doc/1110030563.html,/files/jdgui.zip Linux版JD-GUI: https://www.360docs.net/doc/1110030563.html,/files/jd-gui-0.3.2.linux.i686.tar. gz 步骤: 1.首先找到Android软件安装包中的classes.dex 把.apk文件改名为.zip,然后解压缩,得到其中的classes.dex文件,它就是java文件编译再通过dx工具打包成的,所以现在我们就用上述提到的2个工具来逆方向导出java源文件

2.把classes.dex拷贝到dex2jar.bat所在目录。 在命令行模式下定位到dex2jar.bat所在目录,运行 dex2jar.bat classes.dex ,生成 classes.dex.dex2jar.jar 3.运行JD-GUI工具(它是绿色无须安装的) 打开上面的jar文件,即可看到源代码 --------------------------------------------------------------------------------- --------------------------------------------------------------------------------- 二.反编译apk生成程序的源代码和图片、XML配置、语言资源等文件。 转载自: https://www.360docs.net/doc/1110030563.html,/s/blog_5752764e0100kv34.html 工具下载: 在https://www.360docs.net/doc/1110030563.html,/p/android-apktool/下载获得,apktool-1.0.0.tar.bz2和apktool-install-windows-2.1_r01-1.zip 两个包都要下。 步骤: