ROS 网吧专用防火墙脚本

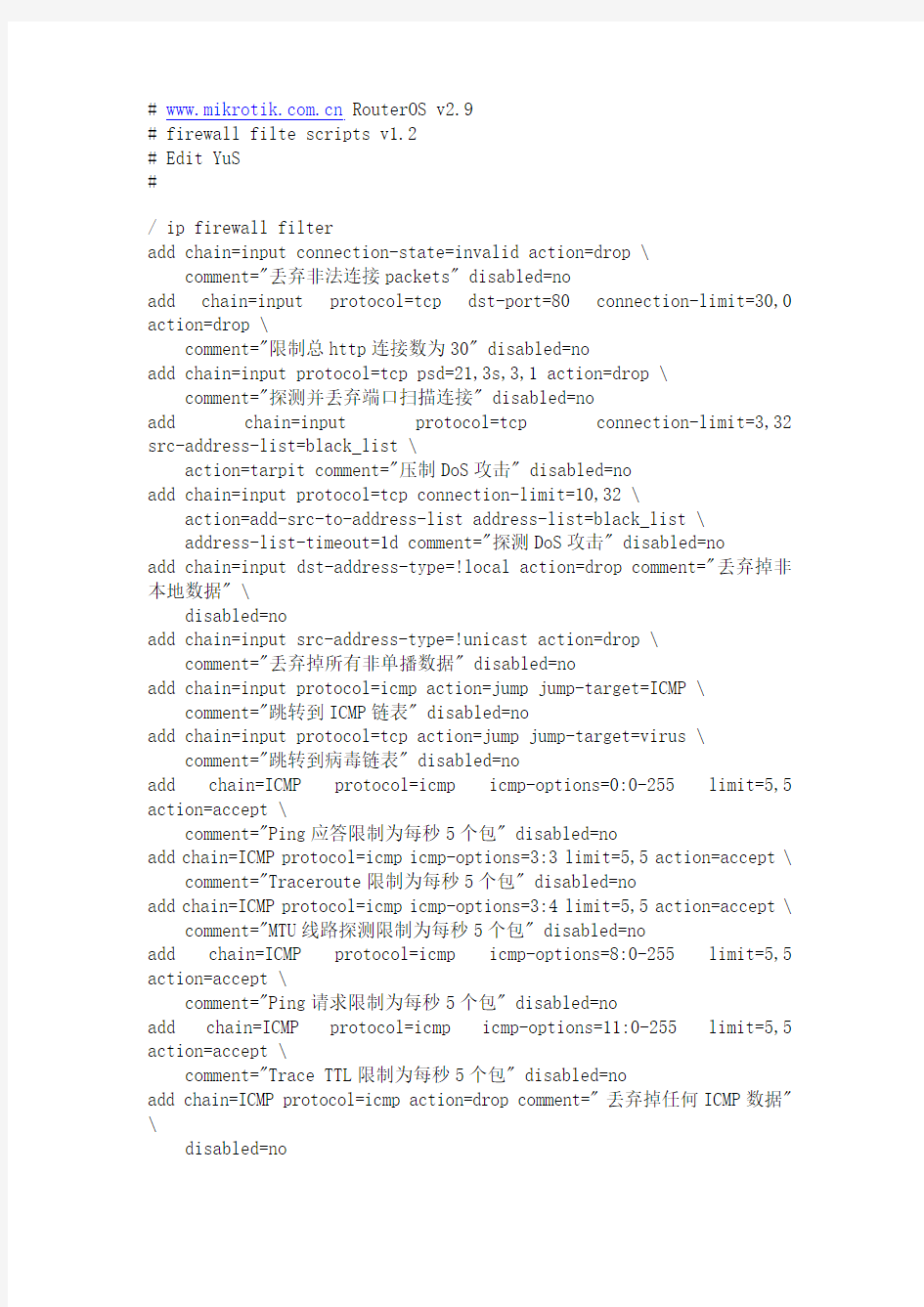

# https://www.360docs.net/doc/222982254.html, RouterOS v2.9

# firewall filte scripts v1.2

# Edit YuS

#

/ ip firewall filter

add chain=input connection-state=invalid action=drop \

comment="丢弃非法连接packets" disabled=no

add chain=input protocol=tcp dst-port=80 connection-limit=30,0 action=drop \

comment="限制总http连接数为30" disabled=no

add chain=input protocol=tcp psd=21,3s,3,1 action=drop \

comment="探测并丢弃端口扫描连接" disabled=no

add chain=input protocol=tcp connection-limit=3,32 src-address-list=black_list \

action=tarpit comment="压制DoS攻击" disabled=no

add chain=input protocol=tcp connection-limit=10,32 \

action=add-src-to-address-list address-list=black_list \

address-list-timeout=1d comment="探测DoS攻击" disabled=no

add chain=input dst-address-type=!local action=drop comment="丢弃掉非本地数据" \

disabled=no

add chain=input src-address-type=!unicast action=drop \

comment="丢弃掉所有非单播数据" disabled=no

add chain=input protocol=icmp action=jump jump-target=ICMP \

comment="跳转到ICMP链表" disabled=no

add chain=input protocol=tcp action=jump jump-target=virus \

comment="跳转到病毒链表" disabled=no

add chain=ICMP protocol=icmp icmp-options=0:0-255 limit=5,5 action=accept \

comment="Ping应答限制为每秒5个包" disabled=no

add chain=ICMP protocol=icmp icmp-options=3:3 limit=5,5 action=accept \ comment="Traceroute限制为每秒5个包" disabled=no

add chain=ICMP protocol=icmp icmp-options=3:4 limit=5,5 action=accept \ comment="MTU线路探测限制为每秒5个包" disabled=no

add chain=ICMP protocol=icmp icmp-options=8:0-255 limit=5,5 action=accept \

comment="Ping请求限制为每秒5个包" disabled=no

add chain=ICMP protocol=icmp icmp-options=11:0-255 limit=5,5 action=accept \

comment="Trace TTL限制为每秒5个包" disabled=no

add chain=ICMP protocol=icmp action=drop comment="丢弃掉任何ICMP数据" \

disabled=no

add chain=forward connection-state=established action=accept \

comment="接受以连接的数据包" disabled=no

add chain=forward connection-state=related action=accept \

comment="接受相关数据包" disabled=no

add chain=forward connection-state=invalid action=drop \

comment="丢弃非法数据包" disabled=no

add chain=forward protocol=tcp connection-limit=50,32 action=drop \ comment="限制每个主机TCP连接数为50条" disabled=no

add chain=forward src-address-type=!unicast action=drop \

comment="丢弃掉所有非单播数据" disabled=no

add chain=forward protocol=icmp action=jump jump-target=ICMP \

comment="跳转到ICMP链表" disabled=no

add chain=forward action=jump jump-target=virus comment="跳转到病毒链表" \

disabled=no

add chain=virus protocol=tcp dst-port=41 action=drop \

comment="DeepThroat.Trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=82 action=drop \

comment="W32.Korgo.Ah" disabled=no

add chain=virus protocol=tcp dst-port=113 action=drop \

comment="W32.Korgo.A/B/C/D/E/F-1" disabled=no

add chain=virus protocol=tcp dst-port=2041 action=drop \

comment="W33.Korgo.A/B/C/D/E/F-2" disabled=no

add chain=virus protocol=tcp dst-port=3150 action=drop \

comment="DeepThroat.Trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=3067 action=drop \

comment="W32.Korgo.A/B/C/D/E/F-3" disabled=no

add chain=virus protocol=tcp dst-port=3422 action=drop \

comment="Backdoor.IRC.Aladdinz.R-1" disabled=no

add chain=virus protocol=tcp dst-port=6667 action=drop \

comment="W32.Korgo.A/B/C/D/E/F-4" disabled=no

add chain=virus protocol=tcp dst-port=6789 action=drop \

comment="1111111" disabled=no

add chain=virus protocol=tcp dst-port=8787 action=drop \

comment="Back.Orifice.2000.Trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=8879 action=drop \

comment="Back.Orifice.2000.Trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=8967 action=drop \

comment="W32.Dabber.A/B-2" disabled=no

add chain=virus protocol=tcp dst-port=9999 action=drop \

comment="W32.Dabber.A/B-3" disabled=no

add chain=virus protocol=tcp dst-port=20034 action=drop \

comment="https://www.360docs.net/doc/222982254.html,Bus.Trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=21554 action=drop \

add chain=virus protocol=tcp dst-port=31666 action=drop \

comment="Back.Orifice.2000.Trojan-3" disabled=no

add chain=virus protocol=tcp dst-port=43958 action=drop \

comment="Backdoor.IRC.Aladdinz.R-2" disabled=no

add chain=virus protocol=tcp dst-port=999 action=drop \

comment="DeepThroat.Trojan-3" disabled=no

add chain=virus protocol=tcp dst-port=6670 action=drop \

comment="DeepThroat.Trojan-4" disabled=no

add chain=virus protocol=tcp dst-port=6771 action=drop \

comment="DeepThroat.Trojan-5" disabled=no

add chain=virus protocol=tcp dst-port=60000 action=drop \

comment="DeepThroat.Trojan-6" disabled=no

add chain=virus protocol=tcp dst-port=2140 action=drop \

comment="DeepThroat.Trojan-7" disabled=no

add chain=virus protocol=tcp dst-port=10067 action=drop \

comment="Portal.of.Doom.Trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=10167 action=drop \

comment="Portal.of.Doom.Trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=3700 action=drop \

comment="Portal.of.Doom.Trojan-3" disabled=no

add chain=virus protocol=tcp dst-port=9872-9875 action=drop \ comment="Portal.of.Doom.Trojan-4" disabled=no

add chain=virus protocol=tcp dst-port=6883 action=drop \

comment="Delta.Source.Trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=26274 action=drop \

comment="Delta.Source.Trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=4444 action=drop \

comment="Delta.Source.Trojan-3" disabled=no

add chain=virus protocol=tcp dst-port=47262 action=drop \

comment="Delta.Source.Trojan-4" disabled=no

add chain=virus protocol=tcp dst-port=3791 action=drop \

comment="Eclypse.Trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=3801 action=drop \

comment="Eclypse.Trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=65390 action=drop \

comment="Eclypse.Trojan-3" disabled=no

add chain=virus protocol=tcp dst-port=5880-5882 action=drop \ comment="Y3K.RAT.Trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=5888-5889 action=drop \ comment="Y3K.RAT.Trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=30100-30103 action=drop \ comment="NetSphere.Trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=30133 action=drop \

add chain=virus protocol=tcp dst-port=7300-7301 action=drop \

comment="NetMonitor.Trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=7306-7308 action=drop \

comment="NetMonitor.Trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=79 action=drop \

comment="FireHotcker.Trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=5031 action=drop \

comment="FireHotcker.Trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=5321 action=drop \

comment="FireHotcker.Trojan-3" disabled=no

add chain=virus protocol=tcp dst-port=6400 action=drop \

comment="TheThing.Trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=7777 action=drop \

comment="TheThing.Trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=1047 action=drop \

comment="GateCrasher.Trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=6969-6970 action=drop \

comment="GateCrasher.Trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=2774 action=drop comment="SubSeven-1" \

disabled=no

add chain=virus protocol=tcp dst-port=27374 action=drop comment="SubSeven-2" \

disabled=no

add chain=virus protocol=tcp dst-port=1243 action=drop comment="SubSeven-3" \

disabled=no

add chain=virus protocol=tcp dst-port=1234 action=drop comment="SubSeven-4" \

disabled=no

add chain=virus protocol=tcp dst-port=6711-6713 action=drop \

comment="SubSeven-5" disabled=no

add chain=virus protocol=tcp dst-port=16959 action=drop comment="SubSeven-7" \

disabled=no

add chain=virus protocol=tcp dst-port=25685-25686 action=drop \

comment="Moonpie.Trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=25982 action=drop \

comment="Moonpie.Trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=31337-31339 action=drop \

comment="NetSpy.Trojan-3" disabled=no

add chain=virus protocol=tcp dst-port=8102 action=drop comment="Trojan" \

disabled=no

add chain=virus protocol=tcp dst-port=8011 action=drop comment="WAY.Trojan" \

disabled=no

add chain=virus protocol=tcp dst-port=7626 action=drop comment="Trojan.BingHe" \

disabled=no

add chain=virus protocol=tcp dst-port=19191 action=drop \

comment="Trojan.NianSeHoYian" disabled=no

add chain=virus protocol=tcp dst-port=23444-23445 action=drop \

comment="NetBull.Trojan" disabled=no

add chain=virus protocol=tcp dst-port=2583 action=drop \

comment="WinCrash.Trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=3024 action=drop \

comment="WinCrash.Trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=4092 action=drop \

comment="WinCrash.Trojan-3" disabled=no

add chain=virus protocol=tcp dst-port=5714 action=drop \

comment="WinCrash.Trojan-4" disabled=no

add chain=virus protocol=tcp dst-port=1010-1012 action=drop \

comment="Doly1.0/1.35/1.5trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=1015 action=drop \

comment="Doly1.0/1.35/1.5trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=2004-2005 action=drop \

comment="TransScout.Trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=9878 action=drop \

comment="TransScout.Trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=2773 action=drop \

comment="Backdoor.YAI..Trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=7215 action=drop \

comment="Backdoor.YAI.Trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=54283 action=drop \

comment="Backdoor.YAI.Trojan-3" disabled=no

add chain=virus protocol=tcp dst-port=1003 action=drop \

comment="BackDoorTrojan-1" disabled=no

add chain=virus protocol=tcp dst-port=5598 action=drop \

comment="BackDoorTrojan-2" disabled=no

add chain=virus protocol=tcp dst-port=5698 action=drop \

comment="BackDoorTrojan-3" disabled=no

add chain=virus protocol=tcp dst-port=31554 action=drop \

comment="SchainwindlerTrojan-2" disabled=no

add chain=virus protocol=tcp dst-port=18753 action=drop \

comment="Shaft.DDoS.Trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=20432 action=drop \

comment="Shaft.DDoS.Trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=65000 action=drop \

comment="Devil.DDoS.Trojan" disabled=no

add chain=virus protocol=tcp dst-port=11831 action=drop \

comment="LatinusTrojan-1" disabled=no

add chain=virus protocol=tcp dst-port=29559 action=drop \

comment="LatinusTrojan-2" disabled=no

add chain=virus protocol=tcp dst-port=1784 action=drop \

comment="Snid.X2Trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=3586 action=drop \

comment="Snid.X2Trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=7609 action=drop \

comment="Snid.X2Trojan-3" disabled=no

add chain=virus protocol=tcp dst-port=12348-12349 action=drop \

comment="BionetTrojan-1" disabled=no

add chain=virus protocol=tcp dst-port=12478 action=drop \

comment="BionetTrojan-2" disabled=no

add chain=virus protocol=tcp dst-port=57922 action=drop \

comment="BionetTrojan-3" disabled=no

add chain=virus protocol=tcp dst-port=3127 action=drop \

comment="Worm.Novarg.a.Mydoom.a1." disabled=no

add chain=virus protocol=tcp dst-port=6777 action=drop \

comment="Worm.BBeagle.a.Bagle.a." disabled=no

add chain=virus protocol=tcp dst-port=8866 action=drop \

comment="Worm.BBeagle.b" disabled=no

add chain=virus protocol=tcp dst-port=2745 action=drop \

comment="Worm.BBeagle.c-g/j-l" disabled=no

add chain=virus protocol=tcp dst-port=2556 action=drop \

comment="Worm.BBeagle.p/q/r/n" disabled=no

add chain=virus protocol=tcp dst-port=20742 action=drop \

comment="Worm.BBEagle.m-2" disabled=no

add chain=virus protocol=tcp dst-port=4751 action=drop \

comment="Worm.BBeagle.s/t/u/v" disabled=no

add chain=virus protocol=tcp dst-port=2535 action=drop \

comment="Worm.BBeagle.aa/ab/w/x-z-2" disabled=no

add chain=virus protocol=tcp dst-port=5238 action=drop \

comment="Worm.LovGate.r.RpcExploit" disabled=no

add chain=virus protocol=tcp dst-port=1068 action=drop comment="Worm.Sasser.a" \

disabled=no

add chain=virus protocol=tcp dst-port=5554 action=drop \

comment="Worm.Sasser.b/c/f" disabled=no

add chain=virus protocol=tcp dst-port=9996 action=drop \

comment="Worm.Sasser.b/c/f" disabled=no

add chain=virus protocol=tcp dst-port=9995 action=drop comment="Worm.Sasser.d" \

disabled=no

add chain=virus protocol=tcp dst-port=10168 action=drop \

comment="Worm.Lovgate.a/b/c/d" disabled=no

add chain=virus protocol=tcp dst-port=20808 action=drop \

comment="Worm.Lovgate.v.QQ" disabled=no

add chain=virus protocol=tcp dst-port=1092 action=drop \

comment="Worm.Lovgate.f/g" disabled=no

add chain=virus protocol=tcp dst-port=20168 action=drop \

comment="Worm.Lovgate.f/g" disabled=no

add chain=virus protocol=tcp dst-port=1363-1364 action=drop \

comment="ndm.requester" disabled=no

add chain=virus protocol=tcp dst-port=1368 action=drop comment="screen.cast" \

disabled=no

add chain=virus protocol=tcp dst-port=1373 action=drop comment="hromgrafx" \

disabled=no

add chain=virus protocol=tcp dst-port=1377 action=drop comment="cichainlid" \

disabled=no

add chain=virus protocol=tcp dst-port=3410 action=drop \

comment="Backdoor.Optixprotocol" disabled=no

add chain=virus protocol=tcp dst-port=8888 action=drop \

comment="Worm.BBeagle.b" disabled=no

add chain=virus protocol=udp dst-port=44444 action=drop \

comment="Delta.Source.Trojan-7" disabled=no

add chain=virus protocol=udp dst-port=8998 action=drop \

comment="Worm.Sobig.f-3" disabled=no

add chain=virus protocol=tcp dst-port=3198 action=drop \

comment="Worm.Novarg.a.Mydoom.a2." disabled=no

add chain=virus protocol=tcp dst-port=139 action=drop comment="Drop Blaster \ Worm" disabled=no

add chain=virus protocol=tcp dst-port=135 action=drop comment="Drop Blaster \ Worm" disabled=no

add chain=virus protocol=tcp dst-port=445 action=drop comment="Drop Blaster \ Worm" disabled=no

add chain=forward action=accept comment="接受所有数据" disabled=no

ros 常用命令

ros 常用命令 关机:system—shutdown 重启:/sy reboot /ip add pri 查看IP配置 /sy backup save name=保存的文件名 /int pri 查看网卡状态 import *.rsc 防火墙导入命令(前提是*.rsc已经放在了ROS的FTP中) /ip firewall export file=*.rsc 备份防火墙 /ip fir con print 用户:lish ps:love /ip address add address 10.0.0.1/24 interface ether1 /ip address add address 10.0.0.1 netmask 255.255.255.0 interface ether1 /set r 恢复路由初始 /sy reboot 重启路由 /sy showdown 关机 /sy ide set name=机器名设置机器名 /export 查看配置 /ip export 查看IP配置 /sy backup 回车 save name=你要设置文件名备份路由 LOAD NAME=你要设置文件名恢复备份 /interface print 查看网卡状态 0 X ether1 ether 1500 这个是网卡没有开启 0 R ether1 ether 1500 这个是正常状态 /int en 0 激活0网卡 /int di 0 禁掉0网卡 /ip fir con print 查看当前所有网络边接 /ip service set www port=81 改变www服务端口为81 /ip hotspot user add name=user1 password=1 增加用户 关于如何绑定MAC和IP 来防止IP冲突 ROS和其他代理服务器一样,有个弱点,如果内网有人把客户机IP改成和网关相同的IP(如 192.168.0.1这样的),那么过了一会,ROS的就失去了代理作用,整个网吧就会吊线。用超级管理员账号登录 ,IP-----ARP,这样可以看到一行行的 IP和MAC地址,这些就是内网有网络活动的计算机。选中一个,双击,选COPY----点OK,依次进行,全部绑定后,来到WINBOX的INTERFACE选项,双击内网网卡,在ARP选项里,选择“replay-only”至此,通过ROS绑定IP完毕,这样下面客户机只要一改IP,那么它就无法和网关进行通讯了,当然也无法使主机吊线了 RO防syn ip-firewall-connections Tracking:TCP Syn Sent Timeout:50 TCP syn received timeout:30 RO端口的屏蔽 ip-firewall-Filer Rules里面选择 forward的意思代表包的转发firewall rule-General Dst.Address:要屏蔽的端口 Protocol:tcp Action:drop(丢弃) RO限速 Queues-Simple Queues name:可以任意 Dst. Address:内网IP/32 Limit At (tx/rx) :最小传输 Max Limit (tx/rx) :最大传输 RO映射 ip-firewall-Destination NAT General-In. Interface all(如果你是拨号的就选择pppoe的、固定IP选择all即可) Dst. Address:外网IP/32 Dst. Port:要映射的端口 Protocol:tcp(如果映射反恐的就用udp) Action action:nat TO Dst.Addresses:你的内网IP TO Dst.Ports:要映射的端口

防火墙技术在企业网络中的应用 学位论文

毕业设计(论文) 题目XXXXXXXXXXXXXXXXXXX 系 (部) 计算机应用技术系 专业计算机应用技术 班级应用X班 姓名XXXXXXXXX 学号XXXXX 指导老师姚玉未 系主任金传伟 年月日

肇 庆 工 商 职 业 技 术 学 院 毕 业 设 计(论 文)任 务 书 兹发给计算机应用技术系应用X 班学生 毕业设计(论文)任务书,内 容如下: 1.毕业设计(论文)题目: 2.应完成的项目: (1)掌握防火墙的软件的配置、调试、管理的一般方法 (2)掌握网络安全和网络管理中分布式防火墙的应用 (3)掌握防火墙在企业网中的使用 (4)掌握分布式防火墙在企业网络中的组建 3.参考资料以及说明: [1] 《个人防火墙》 编著:福德 人民邮电出版社 2002.8 [2] 《网络安全性设计》编著:[美] Merike Kae 人民邮电出版社 2003 年10月第二版. [3] 《网络信息安全技术》 编著:聂元铭 丘平 科学出版社 2001年2月第一版 [4] 《网络安全与Firewall 技术》编著:楚狂 等 人民邮电出版社 2004 年3月第一版 [5] 计算机网络工程实用教程 ——电子工业出版社 4.本毕业设计(论文)任务书于 年 月 日发出,应于 年 月 日前完 成。 指导教师: 签发 年 月 日 学生签名: 年 月 日

毕业设计(论文)开题报告

随着计算机网络的发展,上网的人数不断地增大,网上的资源也不断地增加,网络的开放性、共享性、互连程度也随着扩大。网络安全产品也被人们重视起来。防火墙作为最早出现的网络安全产品和使用量最大的安全产品,也受到用户和研发机构的青睐。防火墙实际上是一种访问控制技术,在某个机构的网络和不安全的网络之间设置障碍,阻止对信息资源的非法访问, 也可以使用防火墙阻止保密信息从受保护网络上被非法输出。防火墙技术作为目前用来实现网络安全措施的一种主要手段,它主要是用来拒绝未经授权用户的访问,阻止未经授权用户存取敏感数据,同时允许合法用户不受妨碍的访问网络资源。如果使用得当,可以在很大程度上提高网络安全。 关键词:网络、安全、防火墙

下一代防火墙和传统防火墙的区别

下一代防火墙和传统防火墙的区别: 传统防火墙:无法防御应用层攻击 NGAF:解决运行在网络传统防火墙对应用层协议识别、控制及防护的不足! 功能优势: 1、应用层攻击防护能力(漏洞防护、web攻击防护、病毒木马蠕虫) 2、双向内容检测的优势(具备网页防篡改、信息防泄漏) 3、8元组ACL与应用流控的优势 4、能实现模块间智能联动 下一代防火墙和IPS(入侵防御模块)区别: IPS:应用安全防护体系不完善,对WEB攻击防护效果不佳;NGAF:解决保护系统层面的入侵防御系统,和对应用层攻击防护不足,及应用层攻击漏判误判的问题! 功能优势: 1、Web攻击防护,尤其是各类逃逸攻击(注入逃逸、编码逃逸)的防护

下一代防火墙和WAF(Web应用防火墙): WAF:处理性能不足,缺乏底层漏洞攻击特征库,无法对WEB业务进行整体安全防护 NGAF:解决定位于防护Web攻击的Web应用防火墙 功能优势: 1、三大特征库保护网站安全:漏洞2800+、web攻击2000+、敏感信息(OWASP综合4星) 2、敏感信息防泄漏功能,业内热点,业界独家 3、自动建模技术,自动生成策略。 下一代防火墙和UTM(统一权威管理): UTM:多功能开启性能差,各模块缺乏联动 NGAF:解决面向中小型企业一体化的UTM统一威胁管理系统,解决多功能模块开启后性能下降以及应用层防护能力不足的问题。 功能优势: 1、六大特征库更完整安全:(漏洞2800+、应用2000+、病毒库10万、web攻击2000+、URL+恶意网址10万、敏感信息) 2、Web攻击模块(web攻击防护、敏感信息、防篡改、应

话说下一代防火墙(NGFW)的“三个”

话说下一代防火墙(NGFW)的“三个” 下一代防火墙"NGFW"一个从产生到日渐成熟仍旧拥有一定热度的词汇,相较于传统的防火墙,NGFW的安全性能有了很大的提升,体现了极强的可视性、融合性、智能化。本文来和大家 说说下一代防火墙的"三个"。 下一代防火墙"NGFW",一个从产生到日渐成熟仍旧拥有一定热度的词汇,相较于传统的防火墙,NGFW的安 全性能有了很大的提升,体现了极强的可视性、融合性、智能化。本文来和大家说说下一代防火墙的"三个"。 下一代防火墙发展的三个拐点 事物的更新迭代是必然的,就像是一个朝代的兴起与衰落,而防火墙性能的提升自然也不会例外,于是下 一代防火墙应景而生。同很多新生事物一样,它也需要慢慢的发展而后变得成熟。下面我们一起看看它的 经历。 拐点一:下一代防火墙的萌动发展 随着国外用户对应用的增多、攻击复杂,传统的防火墙已经不能满足人们的需求。于是美国的PaloAlto公司率先发布了下一代防火墙的产品,并凭借仅有的一条产品线在国外市场获得众多用户的青睐。2009年,著名的分析机构Gartner年发布的一份名为《Defining the Next-Generation Firewall》的文章重新定义 了防火墙,它集成了深度包检测入侵测试、应用识别与精细控制。这个定义一经发布便受到了国外一些安 全厂商的热捧,认为传统防火墙十多年缓慢的发展确实越来越不匹配其网络边界第一道防线的称号。 拐点二:下一代防火墙热潮汹涌 随着国外防火墙的升级发展,国内厂商也纷纷发布自己的下一代防火墙以顺应网络安全产品变革的趋势, 一股下一代防火墙的热潮被掀起。这其中比较知名的厂商有:梭子鱼、深信服、锐捷、天融信、东软等, 各家产品有着各自不同的特点。总的来说,下一代防火墙相比传统的防火墙功能更加的全面,性能更是强劲。 拐点三:下一代防火墙日渐成熟 热潮过后,厂商不断的反思对下一代防火墙进行改进升级。从2011年国内的下一代防火墙开始发展至今,这近两年的时间过后,下一代防火墙越来越成熟,越来越被人们认可接受。很多的用户使用下一代防火墙

ros多线做端口映射脚本

正文开始,脚本在下面。 我做完ROS加VLAN ADSL多线PCC叠加设置设置后不久,网站开发小组的项目经理就找到我向我提出了需求,因为现在他们的测试服务器是放在我们办公室内网的,我们公司其它部门和其它分公司和我们办公室不是一个局域网,网站开发小组的项目经理想让我们公司的所有同事都能访问到测试服务器做用户体验度测试,想让我帮助实现,当时我一口答应下来,也觉得这是个很简单的事情,但是事情往往出人意料。 我一开始的思路是这样的,第一步就是在IP->firewall-> nat下面做基于目标的伪装,也就是映射,第二步就是要做回流让内网的客户端也能通过公网IP 访问到服务器,第三步就是做动态映射的计划任务,定时更新第一步里面的目标地址即ADSL的地址,最后一步就要用到DDNS做一个二级域名的动态解析方便同事记忆和输入。做完以后发现需求基本满足,就是内网客户端不能通过域名访问到服务器,只能通过内网IP访问,为了精益求精,继续研究,baidu和google 上搜索了无数方法均无效,后来在一个论坛里面看到一个高人的回复内容给了我启发,于是再一次尝试配置居然成功了。不敢独享,现在将思路和脚本整理分享给更多需要的人。 首先我来分析下出现上述问题的原因,因为我们这里的环境是多线叠加的,我们的每个连接在进行路由之前都会对连接进行标记并路由,不同的标记有可能走不同的路由导致数据没办法顺利到达服务器,其内部数据的具体流向以及转换我也不是很清楚,如有高手路过请不吝赐教。下面进入正题,其实很简单,我们只要在标记里面把目标地址为我们的外网接口地址的数据直接通过就可以解决这个问题了,有几条线就做几个标记,最后要添加计划任务更新标记里的目标地址为对应的外网接口地址,所以加上这最后两步一共是六步,下面就放出每一步的脚本(我的环境是双线叠加的,所以以下脚本都是适合双线的,改成多线的也很容易) 1、做映射,这里以把内网的8890端口映射成9000端口为例。comment内容可以先运行脚本以后在winbox里面改,下同

ROS限速教程全集很实用

ROS普通限速+PCQ限速+服务器不限速 一. IP限速 普通限速就这样:我刚刚调整的 :for aPC from 1 to 239 do={/queue simple add name=(A0 . $aPC) dst-address=(192.168.0. . $aPC) interface=all priority=6 max-limit=1600000/720000 burst-limit=2240000/800000 burst-threshold=1024000/240000 burst-time=16s/10s } :for bPC from 1 to 239 do={/queue simple add name=(B0 . $bPC) dst-address=(192.168.1. . $bPC) interface=all priority=8 max-limit=1024000/360000 burst-limit=1280000/480000 burst-threshold=800000/240000 burst-time=10s/8s } 二.PCQ限速 1.PCQ和普通限速是没有冲突的,普通的限速基本上是大于PCQ的限速值,也就是说按10M光纤来说,已经有普通限速的基础上还是要快超过10M的,网速肯定就慢了,这时候马上使用PCQ的限速策略代替普通限速,保证带宽不超过10M。PCQ启用后,带宽降下来后,那么就再使用普通限速,如此循环.那么有的朋友就会说有普通限速了还搞什么PCQ,直接把速度降低点不就OK了。我们做PCQ 主要的目的是使10M的光纤得到充分利用,不浪费宝贵资源。白了就是少人的时候带宽给他多用点,速度快点,高峰期的时候减低点,慢点,但不能离谱。 2.首先要保证你ROS是正常的能NAT,一切正常后我们开始做PCQ 2.1 说明:其他设置值在最后面贴出

Cisco Firepower 下一代防火墙

数据表 Cisco Firepower 下一代防火墙 Cisco Firepower? 下一代防火墙 (NGFW) 是业内首款具有统一管理功能的完全集成、专注于威胁防御的下一代防火墙。它包括应用可视性与可控性 (AVC)、可选的 Firepower 下一代 IPS (NGIPS)、思科?高级恶意软件防护 (AMP) 和 URL 过滤。在攻击前、攻击中和攻击后,Cisco Firepower NGFW 均可提供高级威胁防护。 性能亮点 表 1 概述 Cisco Firepower NGFW 4100 系列和 9300 设备的性能亮点。 表 1. 性能亮点 1 Cisco Firepower 4150 计划于 2016 年上半年发布;具体技术参数将于日后发布 2 数据包平均大小为 1024 字节的 HTTP 会话 Cisco Firepower 4100 系列: 带 40-GbE 接口的业内首款 1RU NGFW Cisco Firepower 9300: 随需求增长可扩展的超高性能 NGFW

平台支持 Cisco Firepower 4100 系列和 Firepower 9300 NGFW 设备使用 Cisco Firepower 威胁防御软件映像。这些设备还可以支持思科自适应安全设备 (ASA) 软件映像。Cisco Firepower 管理中心(原来的 FireSIGHT)提供 Cisco Firepower NGFW 以及 Cisco Firepower NGIPS 和思科 AMP 的统一管理。此外,优选 Cisco Firepower 设备上还提供直接源自思科的 Radware DefensePro 分布式拒绝服务 (DDoS) 缓解功能。 Cisco Firepower 4100 系列设备 Cisco Firepower 4100 系列包括四个专注于威胁防御的 NGFW 安全平台。其最大吞吐量从 20 Gbps 到 60 Gbps 以上,可应对从互联网边缘到数据中心等各种使用案例。它们可提供卓越的威胁防御能力以及更快的响应速度,同时占用空间却更小。 Cisco Firepower 9300 设备 Cisco Firepower 9300 是可扩展(超过 1 Tbps)运营商级模块化平台,专为要求低(少于 5 微秒分流)延迟和超大吞吐量的运营商、高性能计算中心、数据中心、园区、高频交易环境等打造。Cisco Firepower 9300 通过 RESTful API 实现分流、可编程的安全服务协调和管理。此外,它还可用于兼容 NEBS 的配置中。 性能规范和功能亮点 表 2 概述 Cisco Firepower NGFW 4100 系列和 9300 设备在运行 Cisco Firepower 威胁防御映像时的功能。 表 2.通过 Firepower 威胁防御映像实现的性能规范和功能亮点

下一代防火墙设计方案V2

惠尔顿下一代防火墙 (NGWF) 设计方案 深圳市惠尔顿信息技术有限公司 2016年5月1日

目录 一、方案背景 (2) 二、网络安全现状 (2) 三、惠尔顿下一代防火墙(NGWF)介绍及优势 (7) 四、惠尔顿NGWF功能简介 (10) 五、部署模式及网络拓扑 (14) 六、项目报价 (15) 七、售后服务 (16)

一、方案背景 无锡某部队响应国家公安部82号令号召,加强部队网络安全建设。针对目前网络存在的涉密、泄密、木马、病毒等进行预防。 二、网络安全现状 近几年来,计算机和网络攻击的复杂性不断上升,使用传统的防火墙和入侵检测系统(IDS)越来越难以检测和阻挡。随着每一次成功的攻击,黑客会很快的学会哪种攻击方向是最成功的。漏洞的发现和黑客利用漏洞之间的时间差也变得越来越短,使得IT和安全人员得不到充分的时间去测试漏洞和更新系统。随着病毒、蠕虫、木马、后门和混合威胁的泛滥,内容层和网络层的安全威胁正变得司空见惯。复杂的蠕虫和邮件病毒诸如Slammer、Blaster、Sasser、Sober、MyDoom等在过去几年经常成为头条新闻,它们也向我们展示了这类攻击会如何快速的传播——通常在几个小时之内就能席卷全世界。 许多黑客正监视着软件提供商的补丁公告,并对补丁进行简单的逆向工程,由此来发现漏洞。下图举例说明了一个已知漏洞及相应补丁的公布到该漏洞被利用之间的天数。需要注意的是,对于最近的一些攻击,这一时间已经大大缩短了。 IT和安全人员不仅需要担心已知安全威胁,他们还不得不集中精力来防止各种被称之为“零小时”(zero-hour)或“零日”(zero-day)的新的未知的威胁。为了对抗这种新的威胁,安全技术也在不断进化,包括深度包检测防火墙、应用网关防火墙、内容过滤、反垃圾邮件、SSL VPN、基于网络的防病毒和入侵防御系统(IPS)等新技术不断被应用。但是黑客的动机正在从引起他人注意向着获取经济利益转移,我们可以看到一些更加狡猾的攻击方式正被不断开发出来,以绕过传统的安全设备,而社会工程(social engineering)陷阱也成为新型攻击的一大重点。

防火墙技术案例9_数据中心防火墙应用

防火墙技术案例9_强叔拍案惊奇数据中心防火墙应用 近期经常有小伙伴们问到防火墙在数据中心如何部署?防火墙的双机热备功能如何与虚拟系统功能结合使用? 正好强叔最近接触了一个云数据中心的项目,现在就跟大家分享下,相信能完美的解决各位小伙伴的问题。 【组网需求】 如下图所示,两台防火墙(USG9560 V300R001C01版本)旁挂在数据中心的核心交换机CE12800侧。两台CE12800工作在二层模式,且采用堆叠技术。 数据中心对防火墙的具体需求如下: 1、防火墙需要为每个虚拟主机都提供一个单独的虚拟系统,以便为每个虚拟主机都提供单独的访问控制策略。 2、每个虚拟机都能够使用公网IP访问Internet,并且能够对Internet用户提供访问服务。 【强叔规划】

1、从上图的数据中心整网结构和流量走向(蓝色虚线)来看,防火墙旁挂在CE12800侧就相当于把CE12800在中间隔断,把一台CE12800当作两台设备来使用。所以我们可以将上面的组网图转换成下面更容易理解的逻辑图。 由于CE12800工作在二层模式,整个逻辑图就可以理解为经典的防火墙上下行连接二层设备的双机热备组网。这种组网的特点是需要在防火墙的上下行业务接口上配置VRRP备份组。 2、为了实现每一个虚拟主机都有一个单独的虚拟系统,我们需要为每个虚拟主机创建VLAN、子接口、虚拟系统,并将他们相互关联成一个网络,具体操作如下所示: 1) 在S5700上为每个虚拟机都建立一个VLAN,然后将对应的连接虚拟机的接口加入此VLAN。 2) 将S5700的上行接口,以及CE12800的上下行接口设置为Trunk接口,允许各个虚拟主机 的VLAN报文通过。 3) 在防火墙的下行接口上为每个虚拟机都建立一个子接口,并终结对应的虚拟机的VLAN。 4) 在防火墙上为每个虚拟机都创建一个虚拟系统,并将此虚拟系统与对应的子接口绑定。

下一代防火墙,安全防护三步走

下一代防火墙,安全防护三步走 下一代防火墙区别于传统防火墙的核心特色之一是对应用的识别、控制和安全性保障。这种显著区别源自于Web2.0与Web1.0这两个不同网络时代下的模式变迁。传统的Web1.0网络以服务请求与服务提供为主要特征,服务提供方提供的服务形态、遵循的协议都比较固定和专一,随着社会化网络Web2.0时代的到来,各种服务协议、形态已不再一尘不变,代之以复用、变种、行为差异为主要特征的各种应用的使用和共享。本文即针对下一代防火墙的这一主要特征,从基于应用的识别、控制、扫描的三步走中,阐述新时代网络环境下的防护重点和安全变迁,旨在帮助读者对下一代防火墙新的核心防护理念做一个较为全面的梳理和归纳。面对应用层威胁,传统防火墙遭遇“阿喀琉斯之踵” 1.新的应用带来全新的应用层威胁 Web2.0应用虽然可以显著增强协作能力,提高生产效率,但同时也不可避免地带来了新的安全威胁。 1)恶意软件入侵 WEB应用中社交网络的普及给恶意软件的入侵带来了巨大的便利,例如灰色软件或链接到恶意站点的链接。用户的一条评价、一篇帖子、或者一次照片上传都可能包含殃及用户或甚至整个网络的恶意代码。例如,如果用户在下载驱动程序的过程中点击了含有恶意站点的链接,就很有可能在不知情的情况下下载了恶意软件。 2)网络带宽消耗对于部分应用来说,广泛的使用会导致网络带宽的过渡消耗。例如优酷视频可以导致网络拥塞并阻碍关键业务使用和交付。还有对于文件共享类应用,由于存在大量的文件之间的频繁交换,也可能会最终导致网络陷入瘫痪。 3)机密资料外泄某些应用(如即时通信,P2P下载等)可提供向外传输文件附件的功能,如果对外传输的这些文件存在敏感、机密的信息,那么将给企业带来无形和有形资产的损失,并且也会带来潜在的民事和刑事责任。 2.传统防火墙的“阿喀琉斯之踵” 由于传统的防火墙的基本原理是根据IP地址/端口号或协议标识符识别和分类网络流量,并执行相关的策略。对于WEB2.0应用来说,传统防火墙看到的所有基于浏览器的应用程序的流量是完全一样的,因而无法区分各种应用程序,更无法实施策略来区分哪些是不当的、不需要的或不适当的程序,或者允许这些应用程序。如果通过这些端口屏蔽相关的流量或者协议,会导致阻止所有基于web的流量,其中包括合法商业用途的内容和服务。另外传统防火墙也检测不到基于隧道的应用,以及加密后的数据包,甚至不能屏蔽使用非标准端口号的非法应用。下一代防火墙之“三步走” 下一代防火墙的核心理念其实是在企业网络边界建立以应用为核心的网络安全策略,通过智能化识别、精细化控制、一体化扫描等逐层递进方式实现用户/应用行为的可视,可控、合规和安全,从而保障网络应用被安全高效的使用。第一步:智能化识别通过智能化应用、用户识别技术可将网络中简单的IP地址/端口号信息转换为更容易识别且更加智能化的用户身份信息和应用程序信息,为下一代防火墙后续的基于应用的策略控制和安全扫描提供的识别基础。例如:对于同样一条数据信息,传统防火墙看到的是:某源IP通过某端口访问了某目的IP;下一代防火墙看到:某单位张三通过QQ给远在美国的李四传输了一个PDF文件。第二步:精细化控制下一代防火墙可以根据风险级别、应用类型是否消耗带宽等多种方式对应用进行分类,并且通过应用访问控制,应用带宽管理或者应用安全扫描等不同的策略对应用分别进行细粒度的控制。相对于传统防火墙,下一代防火墙可以区分同一个应用的合法行为和非法行为,并且对非法行为进行阻断。如:下一代防火墙可以允许使用QQ的前提下,禁止QQ的文件传输动作,从而一定程度上避免单位员工由于传输QQ文件造成的内部信息泄漏。第三步:一体化扫描在完成智能化识别和精细化控制以后,对允许使用且存在高安全风险的网络应用,下一代防火墙可以进行漏洞、病毒、URL和内容等不同层次深度扫描,如果发现该应用中存在安全风险或攻击行为可以做进一步的阻断等动作。下一代防火墙在引擎设计上采用了单次解析架构,这种引擎架构可以保证引擎系统在数据流流入时,一次性地完成

ROS 常用命令大全

ROS 常用命令大全 OUTEROS常用命令 /sy reset 恢复路由原始状态 /sy reboot 重启路由 /sy shutdown 关机 /sy ide set name=机器名设置机器名 /export 查看配置 /ip export 查看IP配置 /sy backup 回车 save name=你要设置文件名备份路由 LOAD NAME=你要设置文件名恢复备份 /interface print 查看网卡状态 0 X ether1 ether 1500 这个是网卡没有开启 0 R ether1 ether 1500 这个是正常状态 /int en 0 激活0网卡 /int di 0 禁掉0网卡 /ip fir con print 查看当前所有网络边接 /ip service set www port=81 改变www服务端口为81 /ip hotspot user add name=user1 password=1 增加用户 ROS基本的设置向导 基本的设置向导 文档版本0.3.0 (Fri Mar 05 07:52:32 GMT 2004) 这个文档只试用于MikroTik RouterOS V2.8

目录 概要 相关的文档 描述 建立MikroTik RouterOS? 描述 注意 记录在MikroTik 路由器 描述 添加软件包 描述 终端控制台导航 描述 注意 基本的配置作业 描述 注意 基本的实例 实例 观察路由 增加缺省的路由 测试网络的连通性 高级的配置作业

Application Example with Masquerading 带宽管理实例 NAT实例 总的说明 概要 MikroTik RouterOS? 是独立于linux操作系统的IA-32 路由器和瘦路由器. 它不要求添加任何额外 的部件又没有软件需求. 它被设计成简单又易于使用的强大的接口允许网路管理员配置网咯结构和功能, 这要求你任何时间 任何地点的学习下面这参考手册. 有关的文档 ?包管理 ? 设备驱动列表 ? 许可证管理 ? Ping ? 服务质量 ? 防火墙过滤 ? Winbox 描述 MikroTik RouterOS?可以把一台过时的表准PC变成一个强大的网络路由器. 仅仅标准的PC网络接口就可以扩充路由器的能力,远程windows(WinBox)应用程序时时控制. ? 专业的质量控制和爆发式的支持 ? 完善的防火墙和P2P 协议过滤, 隧道和IPsec ? STP bridging with filtering capabilities ? 超高速的802.11a/b/g 无线网同WEP

ROS教程及一些防火墙规则和IP限速脚本

ros2.96秋风破解版安装教程(修正版) 昨天晚上做的教程,因为半夜思路不清晰,做出了一个错误的垃圾教程~首先向下载过教程的朋友道歉~ 这次经过测试给大家重新做个教程~也是刚才到网盟看了一下~贴子还浮在上面~不能对不起大家,所以,不能误导大家,还是乖乖的重新做一个吧~废话少说了~先把需要的软件和部分策略说一下。 ROS2.96秋风破解版下载(网吧电信光纤,大家手下留情!) 网通路由表、防火墙策略、自动切换脚本。(绿字的教程附带,蓝字的请自己下载。) 接下来是说下具体步骤~这样思路会明确一些~ 1。安装ROS系统,并选择所有服务。 硬盘接到IDE1,光驱接到IDE0。BIOS里设置光驱引导系统,我拿虚拟机做演示,顺便虚拟机的使用大家也看下吧! 需要安装的服务,全部选择即可。全选输入A,同意选择输入I,回车,询问你:注意啦,所有数据(功能),都要被安装(选择的), 是否继续,输入Y即可。它又询问,是否保存旧配置,输入N。接下来开始创建分区,格式化硬盘,安装服务。提示软件安装完成, 按回车重起。这里多说一句,虚拟机如果安装完ROS后,会自动从硬盘启动,但是真实的计算 机,就还是在光驱启动,所以这时候大家该把光盘拿出来了,BIOS里改为硬盘启动,ROS就会独立启动了。。 启动后又问了,是否检测硬盘。通常不必检测了,因为耽误时间。默认他自动选N。我们也可以直接输入N的。。他自动选了。呵呵~ 2。登陆ROS,修改网卡名字、填写另外两块网卡的IP信息。 ROS启动好后,在ROS主机上输入账号admin密码为空。回车。 输入命令/int pri 查看系统检测到几块网卡~电信+网通双线切换路由,当然应该是3块网卡,如果少了,请自行检查问题所在! 输入命令/ip address (设置IP命令) 输入命令add address=192.168.0.1/24 interface=ether1 设置路由IP,也就是网关~

下一代防火墙解决方案讲解

下一代防火墙解决方案

目录 1 网络现状 (3) 2 解决方案 (9) 2.1 网络设备部署图 (9) 2.2 部署说明 (9) 2.3 解决方案详述 (9) 2.3.1 流量管理 (10) 2.3.2 应用控制 (12) 2.3.3 网络安全 (12) 3 报价 (25)

1 网络现状 随着网络技术的快速发展,现在我们对网络安全的关注越来越重视。近几年来,计算机和网络攻击的复杂性不断上升,使用传统的防火墙和入侵检测系统(IDS)越来越难以检测和阻挡。漏洞的发现和黑客利用漏洞之间的时间差也变得越来越短,使得IT和安全人员得不到充分的时间去测试漏洞和更新系统。随着病毒、蠕虫、木马、后门和混合威胁的泛滥,内容层和网络层的安全威胁正变得司空见惯。复杂的蠕虫和邮件病毒诸如Slammer、Blaster、Sasser、Sober、MyDoom 等在过去几年经常成为头条新闻,它们也向我们展示了这类攻击会如何快速的传播——通常在几个小时之内就能席卷全世界。 许多黑客正监视着软件提供商的补丁公告,并对补丁进行简单的逆向工程,由此来发现漏洞。下图举例说明了一个已知漏洞及相应补丁的公布到该漏洞被利用之间的天数。需要注意的是,对于最近的一些攻击,这一时间已经大大缩短了。 IT和安全人员不仅需要担心已知安全威胁,他们还不得不集中精力来防止各种被称之为“零小时”(zero-hour)或“零日”(zero-day)的新的未知的威胁。为了对抗这种新的威胁,安全技术也在不断进化,包括深度包检测防火墙、应用网关防火墙、内容过滤、反垃圾邮件、SSL VPN、基于网络的防病毒和入侵防御系统(IPS)等新技术不断被应用。但是黑客的动机正在从引起他人注意向着获取经济利益转移,我们可以看到一些更加狡猾的攻击方式正被不断开发出来,以绕过传统的安全设备,而社会工程(social engineering)陷阱也成为新型

Ros3.30PCC多线负载均衡脚本脚本

Ros 3.30 PCC双线负载均衡脚本脚本如下 /ip address add address=内网网关IP/内网子网掩码interface=内网网卡名称comment="\D1\CC\C9\F1\B6\E0\CF\DF\50\43\43\BD\C5\B1\BE\52\6F\73\BC\BC\ CA\F5\BD\BB\C1\F7\C8\BA\A3\BA\31\30\32\38\37\32\30\35\38" /ip dns set primary-dns=首选DNS secondary-dns=备用DNS allow-remote-requests=yes /interface pppoe-client add name="pppoe-out1" interface=外网网卡1名称 user="PPPoE帐号1" password="密码1" add-default-route=no disabled=no /interface pppoe-client add name="pppoe-out2" interface=外网网卡2名称 user="PPPoE帐号2" password="密码2" add-default-route=no disabled=no /ip firewall mangle add action=change-mss chain=forward comment="\D1\CC\C9\F1\B6\E0\CF\DF\50\43\43\BD\C5\B1\BE\52\6F\73\BC\BC\ CA\F5\BD\BB\C1\F7\C8\BA\A3\BA\31\30\32\38\37\32\30\35\38" disabled=no new-mss=1440 protocol=tcp tcp-flags=syn add action=mark-connection chain=input comment="" disabled=no in-interface=pppoe-out1 new-connection-mark=pppoe-out1_conn passthrough=yes

Paloalto下一代防火墙运维手册

Paloalto防火墙运维手册 目录 1.下一代防火墙产品简介................................. 错误!未定义书签。 2.查看会话 ............................................ 错误!未定义书签。. 查看会话汇总........................................错误!未定义书签。. 查看session ID .....................................错误!未定义书签。. 条件选择查看会话....................................错误!未定义书签。. 查看当前并发会话数..................................错误!未定义书签。. 会话过多处理方法....................................错误!未定义书签。 3.清除会话 ............................................ 错误!未定义书签。 4.抓包和过滤 .......................................... 错误!未定义书签。 5.CPU和内存查看....................................... 错误!未定义书签。. 管理平台CPU和内存查看..............................错误!未定义书签。. 数据平台CPU和内存查看..............................错误!未定义书签。. 全局利用率查看......................................错误!未定义书签。 6.Debug和Less调试.................................... 错误!未定义书签。. 管理平台Debug/Less .................................错误!未定义书签。. 数据平台Debug/Less .................................错误!未定义书签。. 其他Debug/Less .....................................错误!未定义书签。 7.硬件异常查看及处理 .................................. 错误!未定义书签。. 电源状态查看........................................错误!未定义书签。. 风扇状态查看........................................错误!未定义书签。. 设备温度查看........................................错误!未定义书签。 8.日志查看 ............................................ 错误!未定义书签。. 告警日志查看........................................错误!未定义书签。. 配置日志查看........................................错误!未定义书签。. 其他日志查看........................................错误!未定义书签。 9.双机热备异常处理 .................................... 错误!未定义书签。 10.内网用户丢包排除方法................................. 错误!未定义书签。. 联通测试..........................................错误!未定义书签。. 会话查询..........................................错误!未定义书签。. 接口丢包查询......................................错误!未定义书签。. 抓包分析..........................................错误!未定义书签。 11.VPN故障处理......................................... 错误!未定义书签。 12.版本升级 ............................................ 错误!未定义书签。. Software升级.....................................错误!未定义书签。. Dynamic升级......................................错误!未定义书签。

ROS基本防护脚本

本适用于ROS 2.9.2.7 保存以下脚本后缀改为rsc,用winbox上传到路由上, 用命令:import 文件名导入。 具体的脚本定义内容,在脚本里已经做了注释,请自行参阅修改。 使用前请进行综合测试,以确保适合本网吧使用。 本站不为盲目操作带来的任何损失负责。 ------------------------------------------------------------------------------------------------------------------ #注意这里的设置中假定外网网卡的名字是wan,如果是大写需要更改。 #关于TCP连接的一些设置,主要是减少连接的存活时间 /ip firewall connection tracking set enabled=yes tcp-syn-sent-timeout=1m tcp-syn-received-timeout=1m \ tcp-established-timeout=1d tcp-fin-wait-timeout=10s \ tcp-close-wait-timeout=10s tcp-last-ack-timeout=10s \ tcp-time-wait-timeout=10s tcp-close-timeout=10s udp-timeout=10s \ udp-stream-timeout=3m icmp-timeout=10s generic-timeout=10m #删除已有的防火墙(如果有的话) :foreach i in=[/ip firewall filter find] do=[/ip firewall filter disable $i] :foreach i in [/ip firewall filter find] do [/ip firewall filter remove $i] #在短时间内从同一地址用不断变化的端口向本机发送大量数据包,视为端口扫描 #短时间内同时建立大量TCP连接(超过10) ,视为DDoS 拒绝服务攻击, 进黑名单一天! #黑名单上的只能建立三个并发连接 #内网的数据包不转发 #禁止从外网ping路由主机,默认关闭 #针对路由主机的,input /ip firewall filter add chain=input connection-state=established action=accept comment="accept established connection packets" disabled=no add chain=input connection-state=related action=accept comment="accept related connection packets" disabled=no add chain=input connection-state=invalid action=drop comment="drop invalid packets"

Ros-bot喂奶教程

Ros-bot喂奶教程v1.4 Contents 前言 (1) 新手起步 (2) 血岩碎片赌博的设置 (18) 简易拾取规则 (18) 躲避设置 (20) 挂机安全注意事项 (20) 虚拟机的注意事项 (20) 自定义拾取规则 (23) 自定义战斗策略 (29) 前言 Ros-bot的官方网站是:https://www.360docs.net/doc/222982254.html, 收费模式是,每个赛季从开始可以挂算起,头一个月付费5欧元,其它时间免费。 免责声明:该教程是爱好者自发编写,目的是为各位挂逼朋友提供一个潜在的挂机途径,本教程作者不与任何利益挂钩,ros-bot提供免费的试用key,不确定自己是否要花钱挂机的朋友, 先不要着急付钱。12赛季国服盛行DB+黑白灰策略挂死疫混刷经验效率破万亿的年代,欧美 的外服盛行用ros-bot挂天谴骑混刷经验效率大概7000亿。在DB停服之后,ros-bot成为了目前唯一公开挂的选项。用惯了DB的玩家,请勿盲目对ros-bot抱有太高期望。 关于封号情况:在过去的几年来,ros-bot一直是欧美服务器的主流挂,DB一直是国服的主流挂。以12赛季的情况来看,欧美服用ros-bot挂机的玩家,赛季上榜靠前的基本都被封号清榜了,赛季悬赏号基本都活下来了,非赛基本没人管,非赛冲榜的和非赛挂公共悬赏的大多都活下来了。目前尚不清楚13赛季暴雪会以什么政策封号,尤其是ros-bot未在国服大规模流行过,不清楚网易会如何行动。 注:这个外挂会占用和控制电脑的鼠标和键盘,一旦开挂,电脑就不能再做别的事情,如果希望挂机的时候电脑还需要做别的事情,就必须使用虚拟机来挂。笔者使用的是VMware Workstation Pro 12,在虚拟机里面安装的64位Windows 7。