ASA AIP-SSM配置

1IPS优化配置

1.1 IPS结构设计

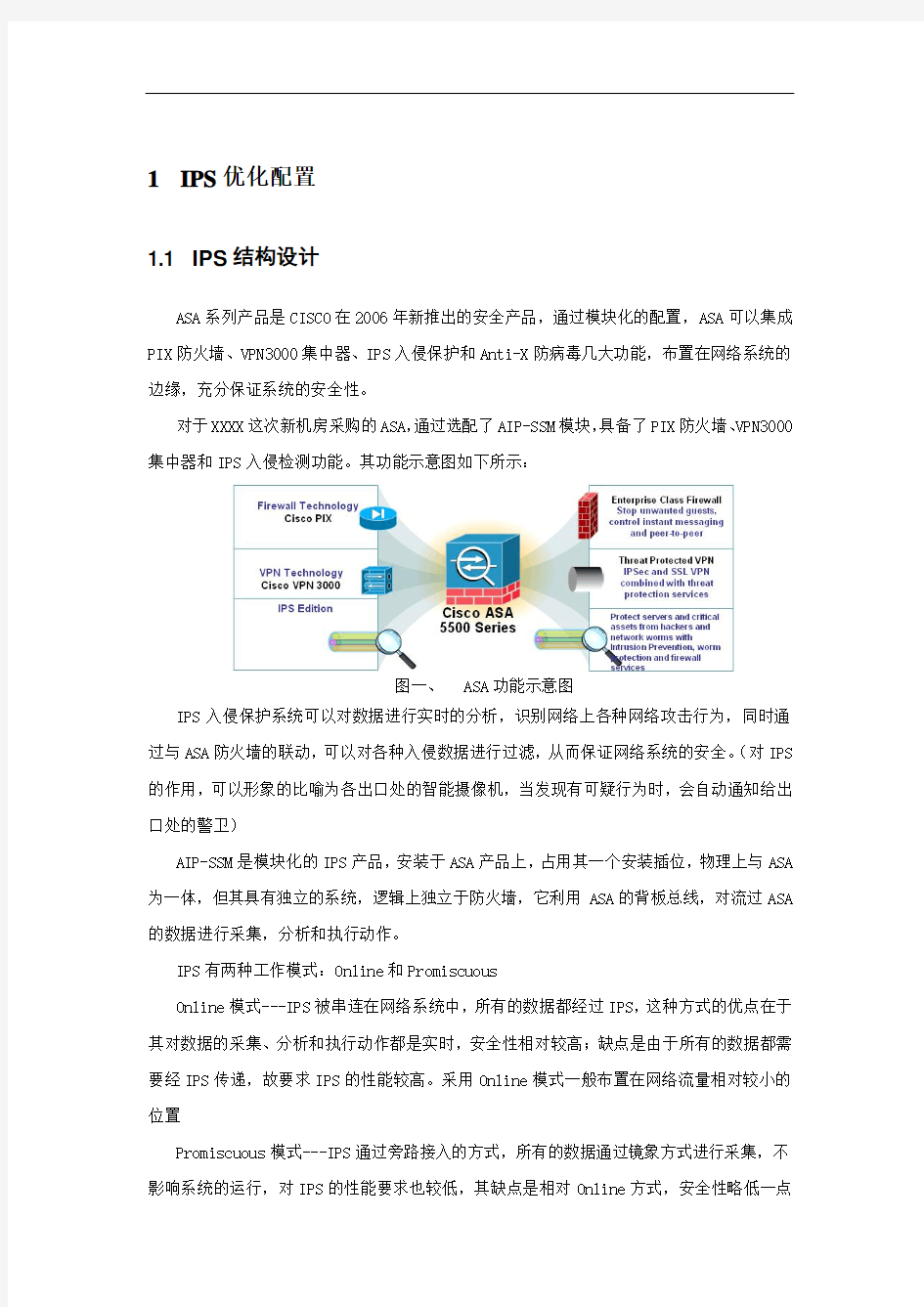

ASA系列产品是CISCO在2006年新推出的安全产品,通过模块化的配置,ASA可以集成PIX防火墙、VPN3000集中器、IPS入侵保护和Anti-X防病毒几大功能,布置在网络系统的边缘,充分保证系统的安全性。

对于XXXX这次新机房采购的ASA,通过选配了AIP-SSM模块,具备了PIX防火墙、VPN3000集中器和IPS入侵检测功能。其功能示意图如下所示:

图一、ASA功能示意图

IPS入侵保护系统可以对数据进行实时的分析,识别网络上各种网络攻击行为,同时通过与ASA防火墙的联动,可以对各种入侵数据进行过滤,从而保证网络系统的安全。(对IPS 的作用,可以形象的比喻为各出口处的智能摄像机,当发现有可疑行为时,会自动通知给出口处的警卫)

AIP-SSM是模块化的IPS产品,安装于ASA产品上,占用其一个安装插位,物理上与ASA 为一体,但其具有独立的系统,逻辑上独立于防火墙,它利用ASA的背板总线,对流过ASA 的数据进行采集,分析和执行动作。

IPS有两种工作模式:Online和Promiscuous

Online模式---IPS被串连在网络系统中,所有的数据都经过IPS,这种方式的优点在于其对数据的采集、分析和执行动作都是实时,安全性相对较高;缺点是由于所有的数据都需要经IPS传递,故要求IPS的性能较高。采用Online模式一般布置在网络流量相对较小的位置

Promiscuous模式---IPS通过旁路接入的方式,所有的数据通过镜象方式进行采集,不影响系统的运行,对IPS的性能要求也较低,其缺点是相对Online方式,安全性略低一点

点。

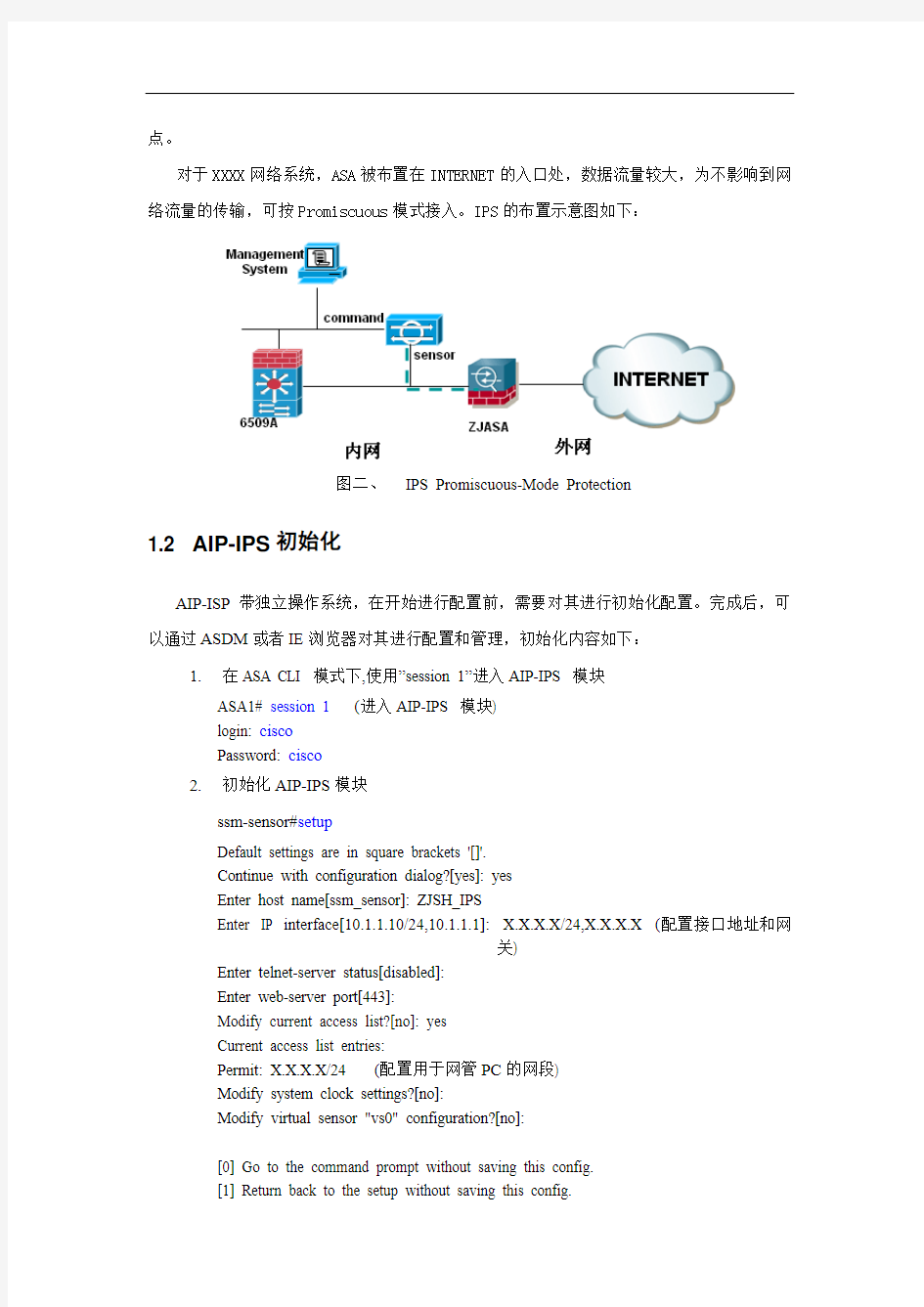

对于XXXX网络系统,ASA被布置在INTERNET的入口处,数据流量较大,为不影响到网络流量的传输,可按Promiscuous模式接入。IPS的布置示意图如下:

图二、IPS Promiscuous-Mode Protection

1.2 AIP-IPS初始化

AIP-ISP带独立操作系统,在开始进行配置前,需要对其进行初始化配置。完成后,可以通过ASDM或者IE浏览器对其进行配置和管理,初始化内容如下:

1.在ASA CLI 模式下,使用”session 1”进入AIP-IPS 模块

ASA1# session 1(进入AIP-IPS 模块)

login: cisco

Password: cisco

2.初始化AIP-IPS模块

ssm-sensor#setup

Default settings are in square brackets '[]'.

Continue with configuration dialog?[yes]: yes

Enter host name[ssm_sensor]: ZJSH_IPS

Enter IP interface[10.1.1.10/24,10.1.1.1]: X.X.X.X/24,X.X.X.X (配置接口地址和网

关)

Enter telnet-server status[disabled]:

Enter web-server port[443]:

Modify current access list?[no]: yes

Current access list entries:

Permit: X.X.X.X/24 (配置用于网管PC的网段)

Modify system clock settings?[no]:

Modify virtual sensor "vs0" configuration?[no]:

[0] Go to the command prompt without saving this config.

[1] Return back to the setup without saving this config.

[2] Save this configuration and exit setup.

Enter your selection[2]: 2 (存储配置)

Configuration Saved.

ssm-sensor# reset (重新启动设备,配置才能生效)

Warning:Executing this command will stop all applications and reboot the node.

Continue with reset? [] : yes (大约需要10分钟)

重启后完成IPS的初始化,则可以通过ASDM或者IE浏览器对其进行配置和管理了。1.3 配置IE浏览器访问IPS

在manager system管理机上,打开IE浏览器,输入HTTPS://X.X.X.X,其中IP地址就是初始化设定的IP地址,即可进入到IPS的配置页面。

IPS的主页面如图所示:

图三、IPS主页面

1.4 IPS Signature介绍及基本配置

IPS入侵保护系统类似于病毒库一样,带有一个专门的signature特征库,数据被采集后,

将被用于与signature特征库所定义的行为规划进行比较,一旦被采集的数据符合某个预定义的特征,IPS则根据预定义的动作对数据进行操作,常用的动作(Action)包括:警告、重置、丢弃、拦截等。

IPS Signature根据不同的行为规范划分为不同的Signature引擎,每个引擎是一组相类似的特征组合。出厂时,CISCO AIP-IPS已经收集了大部分的Signature,在使用过程中,可以在线进行升级,同时,用户可以根据自己的需要自定义Signature

以下介绍一些基本的IPS使用和管理的方法,由于IPS的CLI配置较复杂,这里采用IDM 的方式进行配置,通过一些图形进行描述。

Signature基本的配置方式

图四、Signature配置示意图

配置Signature行为如下图所示:

图五、Signature行为配置 事件观察界面

Signature自动更新配置

图六、Signature自动更新配置

1.5 配置IPS去采集ASA流量

按以下步骤配置ASA,把其流量发送到IPS分析

1.登录ASA

2.进行config模式

3.配置一个ACL,用于匹配感兴趣流量(这些流量将被发送到IPS)

命令:asa(config)# access-list IPS permit ip any any

4.定义一个流量class,调用ACL

命令:asa(config)# class-map class_map_name

asa(config-cmap)# match [access-list | any]

5.定义一个关于IPS流量的policy,调用class

命令:asa(config-cmap)# policy-map policy_map_name

asa(config-pmap)# class class_map_name

6.调用class后,配置流量到AIP-SSM模块,同时指定IPS的工作模式(inline/promiscuous),并定义当AIP-SSM模式出现故障后,流量是否可以通过ASA 命令:asa(config-pmap-c)# ips [inline | promiscuous] [fail-close | fail-open]

7.应用policy到全局/端口

命令:asa(config)# service-policy policymap_name [global | interface interface_name]

1.6 重启,关闭,重置和恢复AIP-SSM

1.重启AIP-SSM

命令:hw-module module 1 reload

2.关闭AIP-SSM

命令:hw-module module 1 shutdown

3.重置AIP-SSM

命令:hw-module module 1 reset

4.恢复AIP-SSM

命令:hw-module module 1 recover [boot | stop | configure]