windows 2008 radius配置

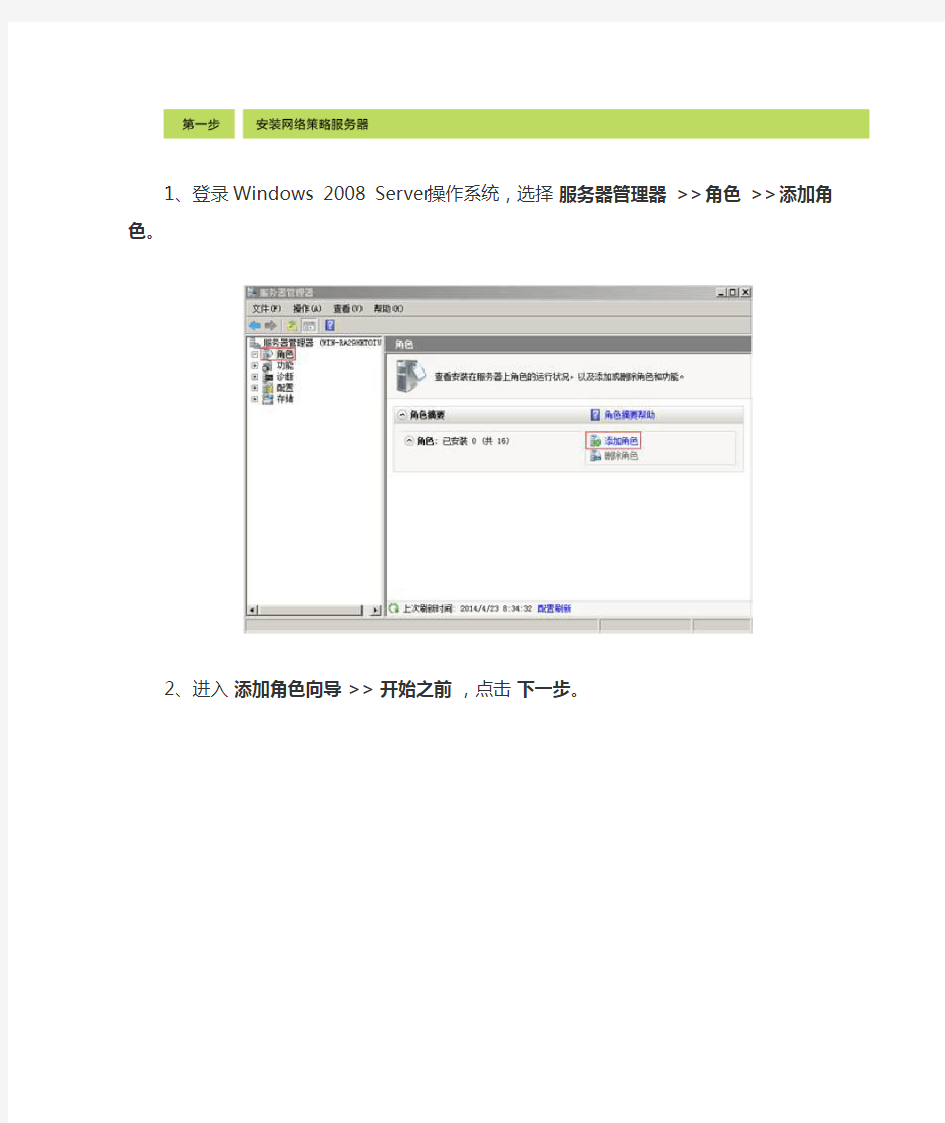

1、登录Windows 2008 Server操作系统,选择服务器管理器 >> 角色 >> 添加角色。

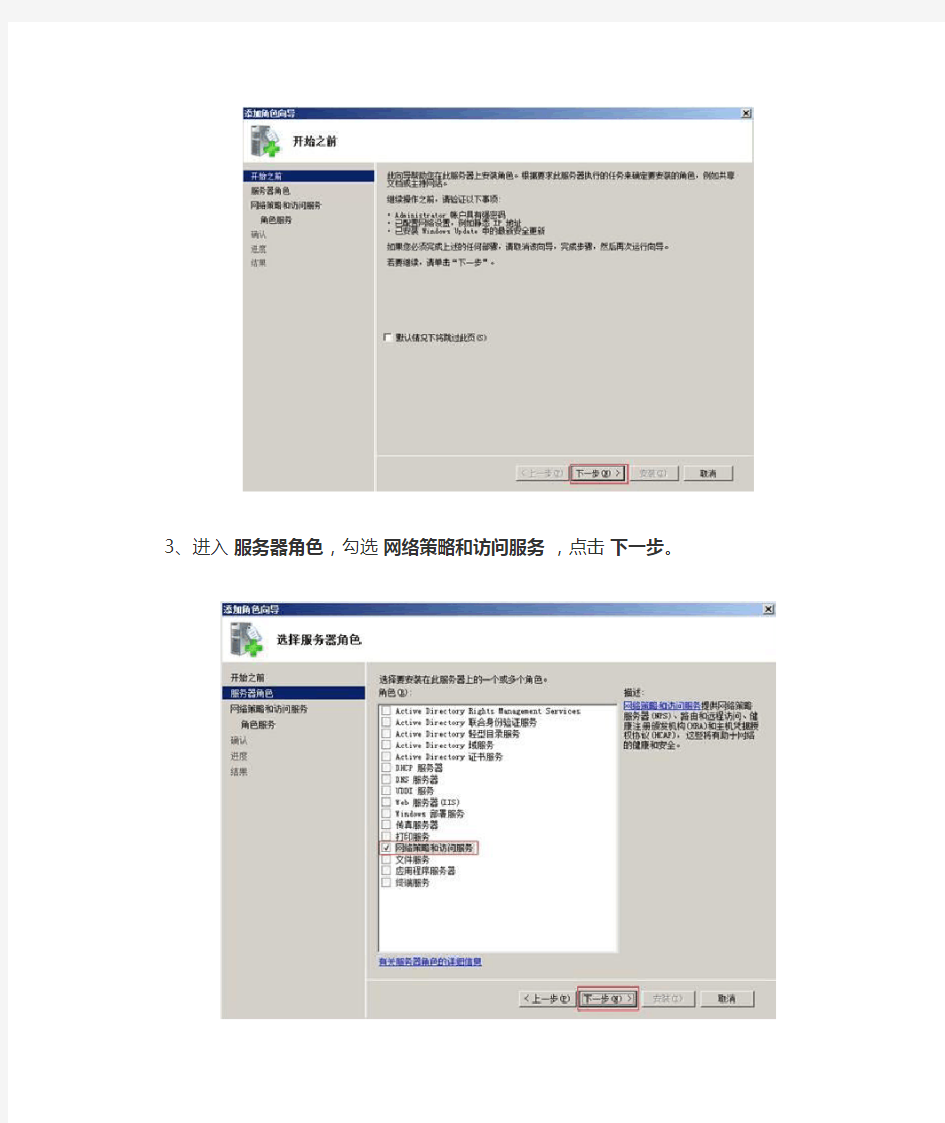

2、进入添加角色向导>> 开始之前,点击下一步。

3、进入服务器角色,勾选网络策略和访问服务,点击下一步。

4、进入网络策略和访问服务,点击下一步。

5、进入角色服务,勾选网络策略服务器,点击下一步。

6、进入确认,点击安装。

7、安装完毕,点击关闭。

1、进入开始 >> 管理工具 >> 计算机管理,选择本地用户和组 >> 用户,右击选择新用户。

2、添加用户名、密码(本例为customer、customer),点击创建。

3、右击新建的用户,选择属性 >> 拨入,网络访问权限选择为允许访问,点击应用>> 确定。

3、右击组,选择新建组,设置组名(本例为portal),在成员选项中点击添加。

4、选择用户,将添加的用户(customer)添加到该组中,点击创建。

1、进入开始 >> 管理工具 >> 网络策略服务器,选择用于拨号或VPN连接的RADIUS服务器,点击配置VPN或拨号。

2、选择拨号连接,点击下一步。

3、进入指定拨号或VPN服务器,在RADIUS客户端选项中点击添加。

4、在地址(IP或DNS)一栏中输入AC无线控制器的IP地址,设定共享机密,点击确定 >> 下一步。

注意:此处“共享机密”需同AC中的“共享密钥”相同。

5、进入配置身份验证方法,勾选MS-CHAP、MS-CHAP2 两种加密方式,点击下一步。

6、指定用户组,点击添加。

7、选择高级 >> 立即查找,将之前建立的用户组(portal)添加进来,点击确定 >> 确定 >> 下一步。

8、依次进入IP筛选器 >> 指定加密设置 >> 指定一个领域名称,无需设置,直接点击下一步。

9、设置完成,点击完成

通过以上配置,使用Windows 2008 Server操作系统成功搭建Radius服务器,可以作为Portal 认证的外部认证服务器。

AC中需建立相应的服务器条目对应该服务器,点击参考:

radius认证服务器配置

基于IEEE 802.1x认证系统的组成 一个完整的基于IEEE 802.1x的认证系统由认证客户端、认证者和认证服务器3部分(角色)组成。 认证客户端。认证客户端是最终用户所扮演的角色,一般是个人计算机。它请求对网络服务的访问,并对认证者的请求报文进行应答。认证客户端必须运行符合IEEE 802.1x 客户端标准的软件,目前最典型的就是Windows XP操作系统自带的IEEE802.1x客户端支持。另外,一些网络设备制造商也开发了自己的IEEE 802.1x客户端软件。 认证者认证者一般为交换机等接入设备。该设备的职责是根据认证客户端当前的认证状态控制其与网络的连接状态。扮演认证者角色的设备有两种类型的端口:受控端口(controlled Port)和非受控端口(uncontrolled Port)。其中,连接在受控端口的用户只有通过认证才能访问网络资源;而连接在非受控端口的用户无须经过认证便可以直接访问网络资源。把用户连接在受控端口上,便可以实现对用户的控制;非受控端口主要是用来连接认证服务器,以便保证服务器与交换机的正常通讯。 认证服务器认证服务器通常为RADIUS服务器。认证服务器在认证过程中与认证者配合,为用户提供认证服务。认证服务器保存了用户名及密码,以及相应的授权信息,一台认证服务器可以对多台认证者提供认证服务,这样就可以实现对用户的集中管理。认证服务器还负责管理从认证者发来的审计数据。微软公司的Windows Server 2003操作系统自带有RADIUS 服务器组件。 实验拓扑图 安装RADIUS服务器:如果这台计算机是一台Windows Server 2003的独立服务器(未升级成为域控制器,也未加入域),则可以利用SAM来管理用户账户信息;如果是一台Windows Server 2003域控制器,则利用活动目录数据库来管理用户账户信息。虽然活动目录数据库管理用户账户信息要比利用SAM来安全、稳定,但RADIUS服务器提供的认证功

Windows Server 2008集群 + SQL Server 2008数据库主主模式双机集群

第一步准备工作 事先把操作系统、数据库、计算机名、IP地址等等相关内容提前规划好,本次数据库双机集群实验全程是在VMware虚拟机环境下搭建,一共使用四台虚拟机进行,分别是一台DC服务器、一台存储服务器、两台数据库服务器。实际生产环境中,物理存储绝大部分都是走光纤通道(Fibre Channel),即服务器上会安装一块HBA连接到光纤交换机,而模拟实验中是使用基于网络的iSCSI存储,为了进一步简化硬件数量,本次实验中,两台数据库服务器上就不专门新建用于存储通信的网卡了,直接让一张网卡在提供对外业务通信服务的同时,顺便承载起和iSCSI存储通信的工作,具体信息如下: DC服务器 操作系统:Windows Server 2008 R2 计算机名:Wanghualang-DC 网络模式:桥接 新建域名:https://www.360docs.net/doc/506518538.html, 新建域组1:DBEngine(数据库引擎组) 新建域组2:DBAgent(数据库代理组) 新建域组3:DBAnalysis(数据库分析服务组) 新建域用户1:DBAdmin(数据库管理专用帐号) 新建域用户2:DBServices(数据库运行专用帐号) IP地址:192.168.1.100 DNS地址:192.168.1.100 备注1:DBAdmin、DBServices这两个域用户需要加入DBEngine、DBAgent、DBAnalysis这三个域组 备注2:DBAdmin、DBServices这两个域用户需还要加入数据库服务器A、数据库服务器B的本地管理员组 存储服务器 操作系统:Windows Server 2008 R2 + Windows Storage Server 2008 R2 计算机名:iSCSI 网络模式:桥接 iSCSI软件:iSCSI Software Target 3.3 IP地址:192.168.1.200 新建磁盘数量:4 磁盘用途容量:仲裁盘(2G)、MSDTC盘(5G)、数据盘A(10G)、数据盘B(10G) 数据库服务器A 操作系统:Windows Server 2008 R2 计算机名:Wanghualang-A 网络模式:业务线使用桥接,心跳线使用VMnet1 数据库:SQL 2008 R2 Enterprise With SP1 IP地址1:192.168.1.101(业务线) IP地址2:192.168.88.101(心跳线) DNS地址:192.168.1.100 集群名称:Wanghualang-HA 集群虚拟IP地址:192.168.1.250 MSDTC集群虚拟IP地址:192.168.1.240 SQL Server 网络名称A / B:SQLha01 / SQLha02 SQL Server 实例名称A / B:WanghualangSQL01 / WanghualangSQL02 SQL Server 实例虚拟IP地址A / B:192.168.1.241 / 192.168.1.242 挂载盘名称和盘符分配:仲裁盘(Q)、MSDTC盘(M)、数据盘A(D)、数据盘B(E) 数据库服务器B 操作系统:Windows Server 2008 R2 计算机名:Wanghualang-B 网络模式:业务线使用桥接,心跳线使用VMnet1 数据库:SQL 2008 R2 Enterprise With SP1 IP地址1:192.168.1.102(业务线) IP地址2:192.168.88.102(心跳线) DNS地址:192.168.1.100 集群名称:Wanghualang-HA 集群虚拟IP地址:192.168.1.250 MSDTC集群虚拟IP地址:192.168.1.240 SQL Server 网络名称A / B:SQLha01 / SQLha02 SQL Server 实例名称A / B:WanghualangSQL01 / WanghualangSQL02 SQL Server 实例虚拟IP地址A / B:192.168.1.241 / 192.168.1.242 挂载盘名称和盘符分配:仲裁盘(Q)、MSDTC盘(M)、数据盘A(D)、数据盘B(E) 第二步安装配置iSCSI存储 本次实验将使用 Windows Storage Server 2008 R2 来搭建存储服务器,新建一台虚拟机安装 Windows Server 2008 R2 操作系统,按事先规划配置好IP地址,并禁用防火墙!载入 Windows Storage Server 2008 R2 镜像,进入 Windows Storage Server 2008 R2 文件夹,安装 Windows6.1-KB982050-x64-EnterpriseBranding 程序。

RADIUS服务器进行MAC验证

RADIUS服务器进行MAC验证,配置nat,使无线接入端连接外网 一、实验目的:通过Radius服务器的mac验证和路由器上的 nat配置,使得在局域网内的无线设备可以上网。 二、实验拓扑图: 三、使用的设备列表: S3610交换机3台 AR28路由器1台 AP无线路由器1台 AC无线控制器1台 Radius服务器1台 四、具体的配置:

步骤一:在AC上设置用户和做mac地址绑定,以及设计无线网

Windows2008+SQLServer2005集群部署手册

Windows2008+SQLServer2005集群部署手册 Zuoxh 2011年3月

目录 1. 安装前的检查和配置 (3) 1.1. 网络规划与配置 (3) 1.2. 本地和存储磁盘规划 (3) 1.3. 初始化存储盘 (4) 1.4. 加入域成员 (6) 1.5. DNS服务器配置 (6) 2. 安装配置群集 (6) 2.1. 安装群集组件 (6) 2.2. 故障群集转移验证 (8) 3. 创建群集 (10) 3.1. 在节点1上创建群集 (10) 3.2. 添加新的磁盘资源 (11) 4. 安装配置DTC (12) 5. 安装SQL Server 2005 集群 (14) 6. 日常维护................................................................................................. 错误!未定义书签。 6.1. 连接时注意事项..................................................................... 错误!未定义书签。 6.2. 日常检查................................................................................. 错误!未定义书签。 6.3. 启动SQLServer服务 .............................................................. 错误!未定义书签。 6.4. 停止SQLServer服务 .............................................................. 错误!未定义书签。 6.5. 停止和启动节点服务器......................................................... 错误!未定义书签。

配置采用RADIUS协议进行认证

配置采用RADIUS协议进行认证、计费和授权示例 组网需求 如图1所示,用户通过RouterA访问网络,用户同处于huawei域。RouterB作为目的网络接入服务器。用户首先需要穿越RouterA和RouterB所在的网络,然后通过服务器的远端认证才能通过RouterB访问目的网络。在RouterB上的远端认证方式如下: ?用RADIUS服务器对接入用户进行认证、计费。 ?RADIUS服务器129.7.66.66/24作为主用认证服务器和计费服务器,RADIUS服务器129.7.66.67/24作为备用认证服务器和计费服务器,认证端口号缺省为1812,计费端口号缺省为1813。 图1 采用RADIUS协议对用户进行认证和计费组网图 配置思路 用如下的思路配置采用RADIUS协议对用户进行认证和计费。 1.配置RADIUS服务器模板。 2.配置认证方案、计费方案。 3.在域下应用RADIUS服务器模板、认证方案和计费方案。 数据准备 为完成此配置举例,需要准备如下数据: ?用户所属的域名 ?RADIUS服务器模板名 ?认证方案名、认证模式、计费方案名、计费模式 ?主用和备用RADIUS服务器的IP地址、认证端口号、计费端口号 ?RADIUS服务器密钥和重传次数 说明: 以下配置均在RouterB上进行。 操作步骤

1.配置接口的IP地址和路由,使用户和服务器之间路由可达。 2.配置RADIUS服务器模板 # 配置RADIUS服务器模板shiva。

Windows 2008R2与SQL 2008 集群

一、基础环境: 1、四台服务器(1台AD、2台SQL服务器、1台iscsi存储服务器), 2、9个IP(1个AD的IP、2个SQL服务器的IP、1个iscsi存储服务器的IP、1个SQL集群的IP、1个DTC的IP、1个集群的IP、2个心跳线的IP) 三、准备工作: 1、安装Windows2008R2的系统,并将服务器的补丁升至最新。 2、SQL2008数据库软件一套。 3、创建一台iscsi服务器,并安装iscsi服务插件,创建虚拟磁盘及iscsi目标。(iscsi服务需要去官网下载) 4、安装windows2008R2的域环境,并将数据库服务器加入域环境,对入域后的SQL服务器进行补丁升级,补丁升级完成后,重启服务器。 5、分别给SQL数据库服务器添加虚拟共享磁盘。 6、安装windows集群故障转移及DTC。 7、添加数据库故障集群及数据库故障节点。 四、安装步骤详解: A、创建iscsi虚拟磁盘服务器(1、先装RAID5,2、安装iscsi服务,3、连接iscsi虚拟磁盘); (一、创建RAID-5的硬盘) 1、打开服务器管理器,选择存储,找到磁盘管理,会看到以下的磁盘没有联机。

2、将所有的磁盘联机及初始化硬盘。 3、将磁盘做成‘RAID-5’

4、添加raid-5的硬盘数量及设置空间量。 5、添加完的及设置完空间的状态。 6、为RAID-5分配磁盘驱动号。 7、为RAID-5进行格式化。

7、为RAID-5进行格式化。 8、设置RAID-5完成。 9、点击完成后,会出现此提示框,选择‘是’ 二、安装iscsi服务,并创建虚拟磁盘 1、运行安装iscsi程序压缩包,将包解压到默认位置。

搭建radius服务器(全)

802.1X认证完整配置过程说明 802.1x认证的网络拓布结构如下图: 认证架构 1、当无线客户端在AP的覆盖区域内,就会发现以SSID标识出来的无线信号,从中可以看到SSID名称和加密类型,以便用户判断选择。 2、无线AP配置成只允许经过802.1X认证过的用户登录,当用户尝试连接时,AP会自动设置一条限制

通道,只让用户和RADIUS服务器通信,RADIUS服务器只接受信任的RADIUS客户端(这里可以理解为AP或者无线控制器),用户端会尝试使用802.1X,通过那条限制通道和RADIUS服务器进行认证。 3、RADIUS收到认证请求之后,首先会在AD中检查用户密码信息,如果通过密码确认,RADIUS会收集一些信息,来确认该用户是否有权限接入到无线网络中,包括用户组信息和访问策略的定义等来决定拒绝还是允许,RADIUS把这个决定传给radius客户端(在这里可以理解为AP或者无线控制器),如果是拒绝,那客户端将无法接入到无线网,如果允许,RADIUS还会把无线客户端的KEY传给RADIUS客户端,客户端和AP会使用这个KEY加密并解密他们之间的无线流量。 4、经过认证之后,AP会放开对该客户端的限制,让客户端能够自由访问网络上的资源,包括DHCP,获取权限之后客户端会向网络上广播他的DHCP请求,DHCP服务器会分配给他一个IP地址,该客户端即可正常通信。 我们的认证客户端采用无线客户端,无线接入点是用TP-LINK,服务器安装windows Server 2003 sp1;所以完整的配置方案应该对这三者都进行相关配置,思路是首先配置RADIUS server 端,其次是配置无线接入点,最后配置无线客户端,这三者的配置先后顺序是无所谓的。 配置如下: 配置RADIUS server步骤: 配置RADIUS server 的前提是要在服务器上安装Active Directory ,IAS(internet验证服务),IIS管理器(internet信息服务管理器),和证书颁发机构; 在AD和证书服务没有安装时,要先安装AD然后安装证书服务,如果此顺序反了,证书服务中的企业根证书服务则不能选择安装; 一:安装AD,IIS 安装见附件《AD安装图文教程》 二:安装IAS 1、添加删除程序—》添加删除windows组件

Windows Server 2008系统安装教程

Windows Server 2008系统安装教程 安装Windows Server 2008系统,微软官方给出了主机的推荐配置: Windows Server 2008 Beta3 提供了三种安装方法: 1、用安装光盘引导启动安装; 2、从现有操作系统上全新安装; 3、从现有操作系统上升级安装。 主要介绍用安装光盘引导启动安装,其他方法安装也差不多的! 首先将电脑第一启动设置为光驱启动,由于主板厂商的不同,我们无法确定您的设定方式与我们完全相同,所以本部分请使用者自行参考主板说明书的"BIOS配置设定"章节.

Part 2.正在启动安装程序正在启动安装程序,加载boot.wim,启动PE环境,稍候片刻..... ↑启动安装程序 安装程序启动安装程序启动,选择您要安装的语言类型,同时选择适合自己的时间和货币显示种类及键盘 和输入方式。

4.点击“现在安装”,开始安装 ↑现在安装 Part5.输入“产品密钥” 输入“产品密钥”,许可协议,废话当然接受。当然您也可以不在这里输入“产品密钥”,而直接点击下一步,这时会出现一个警告,点击“否”即可。然后在出现的列表中选择你所拥有的密钥 代表的版本,同时把下面的复选框的勾打上。

7.选择安装类型 选择安装类型,升级or 自定义(推荐),当然如果您选择的是“用安装光盘引导启动安装”,你们升级是不可用的。

↑选择安装类型 Part8.设置安装分区 下面就可以设置安装分区了。安装Windows Server 2008的话你需要一个干净的大容量分区,否则安装之后分区容量就会变得很紧张。需要特别注意的是,Windows Server 2008只能被安装在NTFS格式分区下,并且分区剩余空间必须大于8G。如果您使用了一些比较不常见的存储子系统,例如SCSI、RAID、或者特殊的SATA硬盘,安装程序无法识别您的硬盘,那么您需要在这里提供驱动程序。点击“加载驱动程序”图标,然后按照屏幕上的提示提供驱动程序,即可继续。当然,安装好驱动程序后,您可能还需要点击“刷新”按钮让安装程序重新搜索硬盘。如果您的硬盘是全新的,还没有使用过,硬盘上没有任何分区以及数据,那么接下来还需要在硬盘上创建分区。这时候您可以点击“驱动器选项(高级)”按钮新建分区或者删除现有分区(如果是老硬盘的话)。同时,您也可以在“驱动器选项(高级)”您可以方便的进行磁盘操 作,如删除、新建分区,格式化分区,扩展分区等等.

Windows Server 2008 R2的故障转移群集

故障转移群集可以配置使用多种不同的配置。组成群集的服务器可以是活跃状态或不活跃状态,而不同服务器可以被配置为在活跃服务器故障后立刻接管相应的资源。一般故障转移的过程只需要几分钟的时间,至于时间的长短主要取决于群集的配置和具体应用,当节点处于活跃状态时,该节点上可以使用所有资源。 当服务器故障后,在这台服务器上配置了故障转移群集的资源组就会被其他服务器所接管。当故障服务器重新上线后,群集服务可以配置为允许让原服务器进行故障回复,或者是让当前服务器继续处理新的客户端请求。本文章将讲述基 于Windows Server 2008 R2的故障转移群集实现。 安装“故障转移群集”: 下面就开始在两个节点上安装群集服务。在此以server1为例,安装方法是:打开服务器管理器图标----添加功能,从中选择“故障转移群集”。 当两个节点安装完群集服务后,我们需要运行群集配置验证程序,来检查节点服务器、网络和存储设备是否符合群集要求。 仅当完整配置(服务器、网络和存储)可以通过“验证配置”向导中的所有测试时,微软才支持故障转移群集解决方式,另外,解决方案中的所有硬件组件均必须标记为“certified for windows server 2008 R2”。 方法是在server1或者是server2上进入故障转移群集管理器,单击“验证配置”。如下图所示:

因为我们需要验证的是群集中的所有节点,所以我们需要把所有节点都添加进来,如下图所示: 点击“下一步”之后,我们需要“运行所有测试”,如下图所示:

给出验证清单,也就是所要进行验证的项目。点击,下一步之后,开始出现下面的验证过程:

Win7下Ms_Sql_Server2008安装图解

Win7常用软件安装之Ms Sql Server2008安装图解 注意: 1. 先走控制面板里找到iis安装,步骤如下 点“程序”, 点“打开或关闭Windows功能”

在“Internet information servers 可承载的web核心”上打勾,点确定,ok 2. 安装vs2008sp1,在微软官网可下载,要先安装vs后才可以安装sp1,下载安装 打开

安装vs sp1成功,继续sqlservers2008安装: 安装SQL2008的过程与SQL2005的程序基本一样,只不过在安装的过程中部分选项有所改变,当然如果只熟悉SQL2000安装的同志来说则是一个革命性的变动。 -------------------------------------------------------------- 开始学习数据库,准备安装SQL Server 2008,在微软网站找到了下载地址,3.28G,之所以这么大,是因为该ISO 文件同时包含了IA64、64、x86 三种版本,x86 约占1.5G 多一些,直接下载地址如下: https://www.360docs.net/doc/506518538.html,/download/B/8/0/B808AF59-7619-4A71-A447-F597DE74A C44/SQLFULL_CHS.iso 如果你的机器上已安装有Visual Studio 2008,在安装之前最好安装Visual Studio 2008 SP1,为什么这么做?偶也不知道,只是SQL Server 2008 发行说明中有此一条,我也没试过不安装SP1 有什么后果。 开始安装,启动,出现了一个CMD 窗口,真不知道微软的开发人员是怎么想的,用命令行程序做载入和系统检查,而且这个CMD 窗口会一直持续到安装结束。 安装程序风格变化很大,相较2005 也有很大变化:

Cisco RADIUS认证系统

RADIUS是一种分布的,客户端/服务器系统,实现安全网络,反对未经验证的访问。在cisco实施中,RADIUS客户端运行在cisco 路由器上上,发送认证请求到中心RADIUS服务器,服务器上包含了所有用户认证和网络服务访问的信息。 RADIUS是一种完全开放的协议,分布源码格式,这样,任何安全系统和厂商都可以用。 cisco支持在其AAA安全范例中支持RADIUS。RADIUS可以和在其它AAA安全协议共用,如TACACS+,Kerberos,以及本地用户名查找。 CISCO所有的平台都支持RADIUS,但是RADIUS支持的特性只能运行在cisco指定的平台上。 RADIUS协议已经被广泛实施在各种各样的需要高级别安全且需要网络远程访问的网络环境。 在以下安全访问环境需要使用RADIUS: +当多厂商访问服务器网络,都支持RADIUS。例如,几个不同厂家的访问服务器只使用基于RADIUS的安全数据库,在基于ip的网络有多 个厂商的访问服务器,通过RADIUS服务器来验证拨号用户,进而定制使用kerberos安全系统。 +当某应用程序支持RADIUS协议守护网络安全环境,就像在一个使用smart card门禁控制系统的那样的访问环境。某个案例中,RADIUS

被用在Enigma安全卡来验证用户和准予网络资源使用权限。 +当网络已经使用了RADIUS。你可以添加具有RADIUS支持的cisco路由器到你的网络中,这个可以成为你想过渡到TACACS+服务器的 第一步。 +当网络中一个用户仅能访问一种服务。使用RADIUS,你可以控制用户访问单个主机,进行单个服务,如telnet,或者单个协议,如ppp。 例如当一个用户登录进来,RADIUS授权这个用户只能以10.2.3.4这个地址运行ppp,而且还得和ACL相匹配。 +当网络需要资源记账。你可以使用RADIUS记账,独立于RADIUS 认证和授权,RADIUS记账功能允许数据服务始与终,记录会话之中所使 用的标志资源(如,时间,包,字节,等等)。ISP可能使用免费版本的基于RADIUS访问控制和记账软件来进行特定安全和金额统计。+当网络希望支持预认证。在你的网络中使用RADIUS服务,你可以配置AAA预认证和设定预认证profiles。预认证服务的开启提供更好的管理端口来使用它们已经存在的RADIUS解决方案,更优化的管理使用、共享资源,进而提供不懂服务级别的协定。RADIUS不适合以下网络安全情形: ~多协议访问环境,Radius不支持以下协议: *AppleTalk Remote Access (ARA)苹果远程访问。

windows2008+sqlserver2008故障转移集群

windows2008+sqlserver2005故障转移集群的实现网络规划 IP: public private 主域控AD 192.168.10.40 节点A: 192.168.10.41 10.0.0.41 节点B:192.168.10.42 10.0.0.42 管理口IP:192.168.10.200 Iscsi口IP: 192.168.10.201 Mscs IP:192.168.10.100 SQL server集群IP:192.168.10.101 DTC IP:192.168.10.102 2、存储规划 Q盘:20GB S盘:30GB M盘:40GB 3、MSCS安装环境配置 3. 1 配置虚拟机windows server 2008 3.1.1防火墙设置 先将三台计算机名字改为A、B、AD,其中A和B做两节点,AD做主域控 分别将A节点、B节点和AD域控的防火墙入站连接设置成允许 3.1.2 windows网络配置 设置A节点public网络,IP设置为192.168.10.41,首选NDS指向AD域控的IP

设置A节点private网络,设置IP为10.0.0.41,在高级中点击DNS标签,去掉在DNS中注册此链接的地址选项 在WINS标签中选中禁用TCP/IP上的netbios选项

3.1.3 磁盘划分 分别从A节点和B节点的iscsi发起程序中输入isum550的iscsi端口的IP,从节点上发现三块磁盘, 分别将A、B两节点上的三块磁盘格式化和重命名,命名为Q盘,S盘和M盘

4、MSCS集群配置 4.1、AD域的配置 4.1.1、创建主域控 在B节点的运行中输入dcpromo,运行出现下图

Radius工作原理与Radius认证服务

Radius工作原理与Radius认证服务 Radius工作原理 RADIUS原先的目的是为拨号用户进行认证和计费。后来经过多次改进,形成了一项通用的认证计费协议。 RADIUS是一种C/S结构的协议,它的客户端最初就是NAS服务器,现在任何运行RADIUS客户端软件的计算机都可以成为RADIUS的客户端。 RADIUS的基本工作原理:用户接入NAS,NAS向RADIUS服务器使用Access-Require 数据包提交用户信息,包括用户名、密码等相关信息,其中用户密码是经过MD5加密的,双方使用共享密钥,这个密钥不经过网络传播;RADIUS服务器对用户名和密码的合法性进行检验,必要时可以提出一个Challenge,要求进一步对用户认证,也可以对NAS进行类似的认证;如果合法,给NAS返回Access-Accept数据包,允许用户进行下一步工作,否则返回Access-Reject数据包,拒绝用户访问;如果允许访问,NAS向RADIUS服务器提出计费请求Account-Require,RADIUS服务器响应Account-Accept,对用户的计费开始,同时用户可以进行自己的相关操作。 RADIUS还支持代理和漫游功能。简单地说,代理就是一台服务器,可以作为其他RADIUS服务器的代理,负责转发RADIUS认证和计费数据包。所谓漫游功能,就是代理的一个具体实现,这样可以让用户通过本来和其无关的RADIUS服务器进行认证。 RADIUS服务器和NAS服务器通过UDP协议进行通信,RADIUS服务器的1812端口负责认证,1813端口负责计费工作。采用UDP的基本考虑是因为NAS和RADIUS服务器大多在同一个局域网中,使用UDP更加快捷方便。 RADIUS协议还规定了重传机制。如果NAS向某个RADIUS服务器提交请求没有收到返回信息,那么可以要求备份RADIUS服务器重传。由于有多个备份RADIUS服务器,因此NAS进行重传的时候,可以采用轮询的方法。如果备份RADIUS服务器的密钥和以前RADIUS服务器的密钥不同,则需要重新进行认证 ========================================================== Radius认证服务 RADIUS是一种分布的,客户端/服务器系统,实现安全网络,反对未经验证的访问。在cisco 实施中,RADIUS客户端运行在cisco路由 器上上,发送认证请求到中心RADIUS服务器,服务器上包含了所有用户认证和网络服务访问的信息。 RADIUS是一种完全开放的协议,分布源码格式,这样,任何安全系统和厂商都可以用。cisco 支持在其AAA安全范例中支持RADIUS。RADIUS可以和在其它AAA 安全协议共用,如TACACS+,Kerberos,以及本地用户名查找。CISCO所有的平台都支持RADIUS,但是RADIUS支持的特性只能运行在cisco指定的平台上。RADIUS协议已经被广泛实施在各种各样的需要高级别安全且需要网络远程访问的网络环境。

windows2008NLB环境部署

1.服务器环境概况 1.1.服务器主机名及IP规划表 1.2.服务器环境概述 本次分配的主机一共6部,以A~F分别标记.所有服务器均采用HP proliant DL380G7,拥有2路4core的至强E5620处理器,共8核2.4Ghz以及8G的内存. 其中中间层应用服务器4台,安装Windows server 2008 R2 standard x64,考虑到东院方面400个客户端以上的访问压力,通过Windows network load balance功能搭建负载均衡集群,以期获得最大的资源利用效率.由于NLB集群的环境需要,4台服务器均启用双网卡,拥有public 和private两个IP地址.NLB集群的搭建以及管理详细请看本文后面的章节. 病案文档服务器一台,安装Windows server 2003,病案数据库和FTP服务以及medview所需中间层服务均部署在其上. 临床路径服务器一台, 安装Windows server 2003,sql server数据库以及tomcat应用服务器均部署在其上. 1.3.服务器安装的软件详细………………………………………………………………….. 2.中间层服务器NLB集群搭建说明 2.1.环境准备

2.1.1.准备网络环境 前提条件: ?所有节点都拥有两块网卡,网卡识别排序尽量一致. ?交换机环境必须支持VLAN. ?所有节点的所有网卡拥有静态IP. 配置步骤: i.将系统第一块网卡也就是”本地连接”作为对公网卡(public),连通172.17.0网段,IP地址参 考IP规划表. ii.将系统第二块网卡也就是”本地连接2”作为私有网卡(private),设置的IP参考IP规划表. 注意,所有四个节点的私有网卡可以连接公有交换机(就是172.17.0网段的交换机,同上),也可以连接一部自己的交换机.因为所有私有网卡仅仅处于自己的私有网段,10.10.76网段中,节点相互之间可以ping通即可. iii.通过节点间相互ping其他节点的公有IP与私有IP确认均可相通,验证网络配置的正确. 2.1.2.准备软件环境 在软件配置主要就是启用Windows 2008的NLB功能,同时可以将中间层应用的IIS角色和WCF功能配置完成. 配置步骤: i.打开”服务器管理器”,首先要添加web服务器角色,安装正常的方式添加IIS服务即可.

手把手教您建立免费的RADIUS认证服务器

https://www.360docs.net/doc/506518538.html, 2007年08月13日 11:07 ChinaByte RADIUS认证服务器(Remote Authentication Dial In User Service,远程用户拨号认证系统)是目前应用最广泛的AAA协议(AAA=authentication、Authorization、Accounting,即认证、授权、计费)。AAA协议的典型操作是验证用户名和密码是否合法(认证),分配IP 地址(授权),登记上线/下线时间(计费),电信业窄带/宽带拨号都使用大型RADIUS认证服务器。而随着网络安全需求提高,中小企业的局域网集中用户认证,特别是使用VPDN专网的也逐渐需要建立自己的认证服务器以管理拨号用户。这些用户不需要使用昂贵的专业系统,采用PC服务器和Linux系统的Freeradius+MySQL可靠地实现。本文着重介绍RADIUS 系统在VPDN拨号二次认证中的应用。 Freeradius的安装 笔者采用FC4 for x86_64系统上的freeradius-1.1.2,在中档PC服务器上运行,系统运行稳定可靠。Linux FC4自带Freeradius和MySQL,不过实测不理想。FC4 MySQL对中文支持不好,而freeradius则仅支持其自带MySQL。所以,在编译MySQL时要加入选项“--with-charset=gb2312”以支持中文字符编码。编译Freeradius时可使用缺省选项。在64位Linux系统上编译前配置时需要加入选项“—with-snmp=no”,因为与库文件snmp相关的库对64位支持有问题,最新的FC7也许没有这些问题。Freeradius提供了MySQL建库脚本——db-MySQL.sql,不过建nas库有1个语法错误,将“id int(10) DEFAULT ‘0’;” 中的“DEFAULT ‘0’”去掉即可正常建立Radius库。 Freeradius的设置 简单少数用户可使用Freeradius缺省的users文件配置用户,根据文件制定的规则和用户工作。安装完毕后启动Radius服务:/usr/loca l/sbin/radiusd –X。本机运行radtest test test localhost 0 testing123发认证 请求,得到回应表示Radius服务器工作正常。 Radius服务器缺省使用/usr/local/etc/raddb/users文件工件认证,简单易行,但仅适用于少数用户。如果管理几十个或更多用户,应使用数据库,对于少于一万用户而言,MySQL 是合适选择。 MySQL认证的设置 在配置文件radiusd.conf中,在authorize{}和accountingt{}设置中去掉sql前注释符。在sql.conf中设置MySQL的连接信息,用户/密码和地址,本机用localhost即可。还需要在users中对DEFAULT用户做如下设置:Auth-Type = Local,Fall-Through = 1。这 样,才可正确使用MySQL进行认证。

H3C AAA认证配置

A A A典型配置举例用户的RADIUS认证和授权配置 1.组网需求 如所示,SSH用户主机与Router直接相连,Router与一台RADIUS服务器相连,需要实现使用RADIUS服务器对登录Router的SSH用户进行认证和授权。 由一台iMC服务器(IP地址为)担当认证/授权RADIUS服务器的职责; Router与RADIUS服务器交互报文时使用的共享密钥为expert,认证/授权、计费的端口号分别为1812和1813; Router向RADIUS服务器发送的用户名携带域名; SSH用户登录Router时使用RADIUS服务器上配置的用户名hello@bbb以及密码进行认证,认证通过后具有缺省的用户角色network-operator。 2.组网图 图1-12SSH用户RADIUS认证/授权配置组网图 3.配置步骤 (1)配置RADIUS服务器(iMC PLAT ) 下面以iMC为例(使用iMC版本为:iMC PLAT (E0101)、iMC UAM (E0101)),说明RADIUS 服务器的基本配置。 #增加接入设备。 登录进入iMC管理平台,选择“业务”页签,单击导航树中的[接入业务/接入设备管理/接入设备配置]菜单项,进入接入设备配置页面,在该页面中单击“增加”按钮,进入增加接入设备页面。 设置与Router交互报文时使用的认证、计费共享密钥为“expert”; 设置认证及计费的端口号分别为“1812”和“1813”; 选择业务类型为“设备管理业务”; 选择接入设备类型为“H3C”; 选择或手工增加接入设备,添加IP地址为的接入设备; 其它参数采用缺省值,并单击<确定>按钮完成操作。 添加的接入设备IP地址要与Router发送RADIUS报文的源地址保持一致。缺省情况下,设备发送RADIUS报文的源地址是发送RADIUS报文的接口IP地址。 若设备上通过命令nas-ip或者radius nas-ip指定了发送RADIUS报文的源地址,则此处的接入设备IP地址就需要修改并与指定源地址保持一致。 若设备使用缺省的发送RADIUS报文的源地址,例如,本例中为接口 GigabitEthernet1/0/2的IP地址,则此处接入设备IP地址就选择。 图1-13增加接入设备 #增加设备管理用户。 选择“用户”页签,单击导航树中的[接入用户视图/设备管理用户]菜单项,进入设备管理用户列表页面,在该页面中单击<增加>按钮,进入增加设备管理用户页面。 输入用户名“hello@bbb”和密码; 选择服务类型为“SSH”; 添加所管理设备的IP地址,IP地址范围为“~”; 单击<确定>按钮完成操作。

VM虚拟环境Windows2008与oracle11g RAC集群

Windows 2008 R2环境下的Oracle 11G R2 RAC+ASM 虚拟环境安装指南V1.0

目录 Windows 2008 R2环境下的Oracle 11G R2 RAC+ASM (1) 虚拟环境安装指南V1.0 (1) 1 环境规划 (3) 2 基础环境的准备 (4) 2.1 服务器硬件环境准备 (4) 2.2 服务器软件件环境准备 (15) 2.2.1 操作系统安装 (15) 2.2.2 操作系统级配置 (15) 3 RAC配置 (25) 3.1 安装前检查 (25) 3.2 Oracle grid安装 (25) 4 Oracle数据库软件的安装 (34) 5 数据库的创建 (40) 6 重启服务器 (53) 7 简单测试 (54)

1环境规划

如上图所示,实验环境中采用Oracle VM VirtualBox虚拟了两台服务器分别是RAC1和RAC2,它们各有两条网线分别用于公共服务和内部互联;群集使用的共享存储由ISCSI提供的两块磁盘OCR和ASM。 软件环境方面,操作系统选择Windows 2008 R2企业版。 数据库采用Oracle 11G R2(11.2.0.1)和win64_11gR2_grid(RAC基础架构软件)。 2基础环境的准备 2.1 服务器硬件环境准备 本例中采用Oracle VM VirtualBox来虚拟服务器,为每台服务器准备Bridged模式和Host-only 模式的两个网卡。其他配置如下图所示:

Oracle VM VirtualBox安装2个虚拟机windows2008 r2 系统,2个共享磁盘步骤如下:系统安装省去....安装系统后在Oracle VM VirtualBox目录下有2个VDI系统文件。例如:win2008_1.vdi和win2008_2.vdi。 创建虚拟机如下图: 1.打开Oracle VM VirtualBox 2.点击新建