不用第三方软件加密图片照片

不用第三方软件加密图片照片

有的图片不想被同学朋友同事看到,所以你就要加密它们,但一般来说都是要下载第三方软件来辅助的。但我有一个办法用word就可以加密你的图片了。不知道这个方法网络上有了没有,这是我自己想到的,自己用的方法。今天介绍给大家哈。下面开始:

先讲大概→

把图片放到word里→给word 加密

你想看图片的时候→打开→另存为网页→运行bat → OK

1.新建一个word,准备你要加密的图片(图片的格式是jpg和png的都没问题,要是bmp

的话可能信息会有所丢失,但如果你要求不高的话也没什么问题,一般拍的照片么总是jpg咯。具体原因下面会讲到)

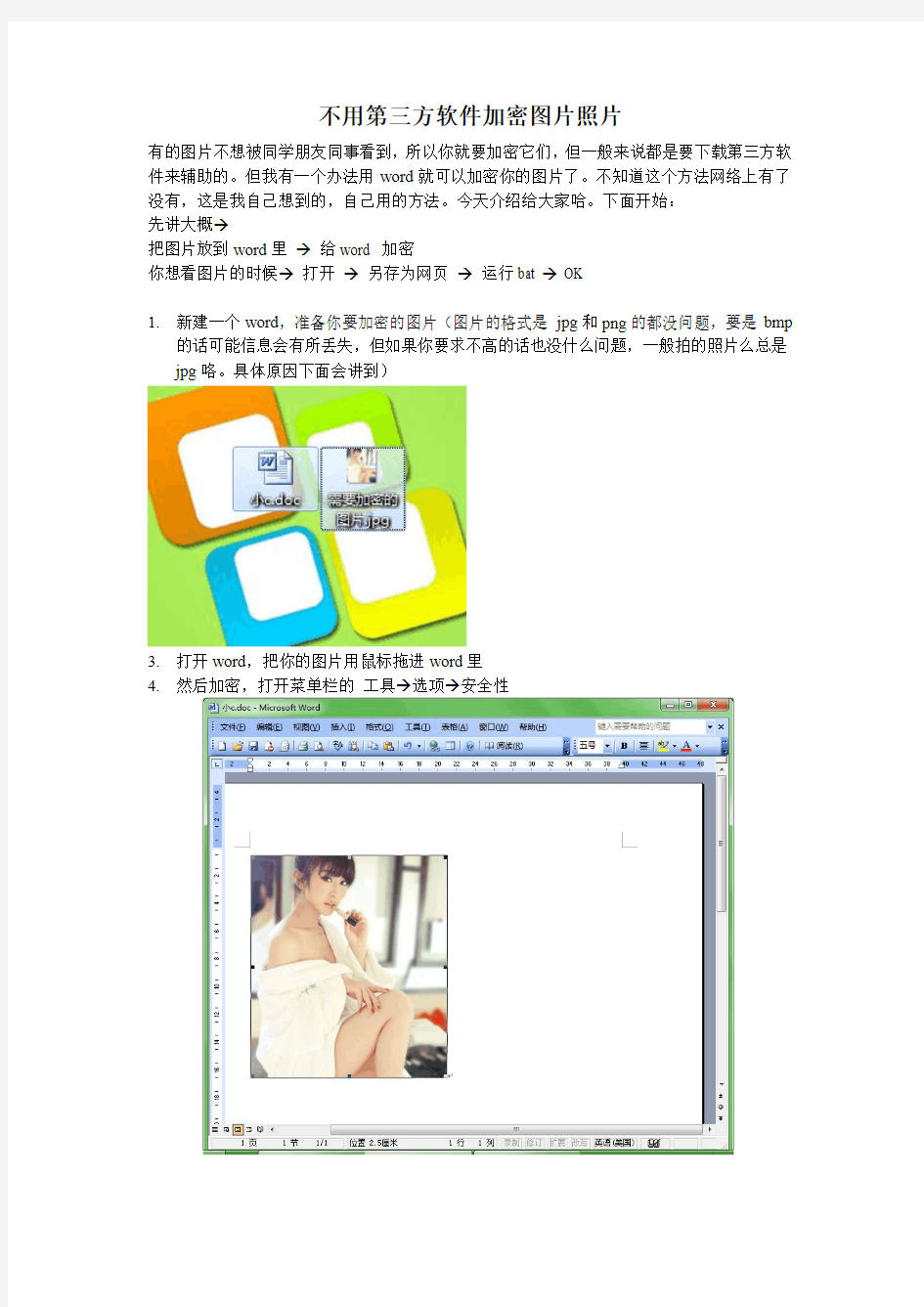

3.打开word,把你的图片用鼠标拖进word里

4.然后加密,打开菜单栏的工具→选项→安全性

输入“打开文件时的密码”然后确定:就是要打开这个word文件需要的密码。(这个密码要在输入法为英文状态下才能输入的进去,拼音和五笔状态下可能输入不了,一般按下Shift)

5.然后保存文件就好啦。

甚至你可以更改它的扩展名并放到某些文件下,让别人看到这个文件也不会去注意它,且不知道怎么去打开它,像这样:

当你想要重新得到你的图片时:

1.打开,你会要求输入密码(这里就是我所谓的加密~不要喷)。

输入你刚刚设置的密码进入文档。

2. 另存为 网页(*.htm;*html)

然后会跳出这个东西:

选确定,因为失效的文档是另存的那份,与原本加密的那份无关。

(另存之后建议等到你所保存的位置生成了你要的图片,且能显示出来时你再关闭你刚刚的

word ,因为有时候如果你的word里有几百张图片时,它另存为网页需要一段时间,你要是急着关掉它的话,你保存下来的文件可能会有问题,比如全是扩展名为(*.jp_)的文件。)3. 刚刚生的文件就是下图中的两个新来的那两个。打开那个“小c.files”文件夹

发现文件夹里有三个文件。其中有两张图片。

你可以分别打开这两张图看看,有一张是原图,有一张是比较糊的。

不想知道的可以跳过这里 为什么说是原图呢,最简单的办法就是看看图片的大小

原图的:

22.7KB

刚刚另存为之后的文件夹下的那张比较清楚点的图的大小:

22.7KB

一样大吧,其实你也可以以十六进制的形式打开来看,不过没必要啦。

之前为什么说图片的格式是jpg和png的都没问题,要是bmp的话可能信息会有所丢失

是因为你之前拖进word里的图片是*.bmp的话,你另存为之后的文件变成了*.png。单从扩展名上看就变了吧,这里不作截图了,本例截图本来就比较多了。不过要求不高的话还是没问题的,变成*.png还是比较清楚的。

其实到这里已经好了,只是如果word图片多的话就比较麻烦了,那就看下面:

4, 由于文件夹下原来的一张图变成了两张,怎么把不清楚点的那张删除掉呢,少的话手动删除就好了,可是,要是几百张你怎么删呢,哈,都帮你准备好了,给大家写了个批处理把不清楚的删除掉。我直接贴命令出来了:

下一行开始

@echo off

setlocal enabledelayedexpansion

del /f /q filelist.xml

set /a i = 0

:p

set /a i = %i% + 1

set /a t = 2*%i%

if %t% GEQ 100 goto :one

if %t% GEQ 10 goto :two

if %t% LSS 10 goto :three

:one

if exist image%t%.jpg (

del /f /q image%t%.jpg

) else (

exit )

goto :p

:two

if exist image0%t%.jpg (

del /f /q image0%t%.jpg

) else (

exit )

goto :p

:three

if exist image00%t%.jpg (

del /f /q image00%t%.jpg

) else (

exit )

goto :p

←上一行结束

(批处理不懂的同鞋看这里~~)→就是新建一个随便什么文件,比如“新建文本文件.txt”(扩展名都不会显示的同学,那我没办法了)然后打开文件把上面的那些英文的东西复制进去→保存。然后给这个文件重命名为“1.bat”(以”*.bat”)为扩展名就是。长这个样子的:

5, 再把这个批处理放到刚刚另存产生的文件夹下,这里有很多图片。双击1.bat 看见一个黑窗口黑了一下或者屏幕闪了一下就对了。这时文件夹下的不清楚的图片已经删除了。

就好啦~

PS:之前还有可以把word里的图片拉得小小的让你看不到这么小(信息不丢失,就是不会变糊掉啦),像这样:

这样可以保证,就算你这个word的密码被你朋友或者同学偷看去以后,他打开也不一定知道这个word是什么东西。哈哈~

想看下效果的同学看下面。不想看的已经结束了哈~

另存为网页:

把批处理放进去运行:

运行结束以后:

是不是全部都是奇数号的图片啦?其实因为奇数号的图片才是原图。就好啦。那些都是你要的图片。

-----------------结束

-----------------------------------------------------------------------------小c

---------------------------------------------------------------------2012/10/13 8:23

几种常用的数据加密技术

《Network Security Technology》Experiment Guide Encryption Algorithm Lecture Code: 011184 Experiment Title:加密算法 KeyWords:MD5, PGP, RSA Lecturer:Dong Wang Time:Week 04 Location:Training Building 401 Teaching Audience:09Net1&2 October 10, 2011

实验目的: 1,通过对MD5加密和破解工具的使用,掌握MD5算法的作用并了解其安全性; 2,通过对PGP加密系统的使用,掌握PGP加密算法的作用并了解其安全性; 3,对比MD5和PGP两种加密算法,了解它们的优缺点,并总结对比方法。 实验环境: 2k3一台,XP一台,确保相互ping通; 实验工具:MD5V erify, MD5Crack, RSA-Tools,PGP8.1 MD5加密算法介绍 当前广泛存在有两种加密方式,单向加密和双向加密。双向加密是加密算法中最常用的,它将明文数据加密为密文数据,可以使用一定的算法将密文解密为明文。双向加密适合于隐秘通讯,比如,我们在网上购物的时候,需要向网站提交信用卡密码,我们当然不希望我们的数据直接在网上明文传送,因为这样很可能被别的用户“偷听”,我们希望我们的信用卡密码是通过加密以后,再在网络传送,这样,网站接受到我们的数据以后,通过解密算法就可以得到准确的信用卡账号。 单向加密刚好相反,只能对数据进行加密,也就是说,没有办法对加密以后的数据进行解密。这有什么用处?在实际中的一个应用就是数据库中的用户信息加密,当用户创建一个新的账号或者密码,他的信息不是直接保存到数据库,而是经过一次加密以后再保存,这样,即使这些信息被泄露,也不能立即理解这些信息的真正含义。 MD5就是采用单向加密的加密算法,对于MD5而言,有两个特性是很重要的,第一是任意两段明文数据,加密以后的密文不能是相同的;第二是任意一段明文数据,经过加密以后,其结果必须永远是不变的。前者的意思是不可能有任意两段明文加密以后得到相同的密文,后者的意思是如果我们加密特定的数据,得到的密文一定是相同的。不可恢复性是MD5算法的最大特点。 实验步骤- MD5加密与破解: 1,运行MD5Verify.exe,输入加密内容‘姓名(英字)’,生成MD5密文;

计算机论文参考文献

计算机论文参考文献 计算机专业的学生写论文参考的文献多为一些编程类和网络类的书。下面是整理的计算机论文参考文献,欢迎阅读! [1] 朱熊兆.网络时代[M].南京:南开大学出版社,2006. [2] 孙永清.网络时代下的中学生心理健康教育[D].心理健康教育论文,2014-2-28 [3] 马克.浅析信息时代网络对青少年心理的影响[D].思想者园地,2012-7-7 [4]孙卫琴,李洪成.《Tomcat 与 JSP Web 开发技术详解》.电子工业出版社,2003年6月:1-205 [5]BruceEckel.《JSP编程思想》. 机械工业出版社,2003年10月:1-378 [6]FLANAGAN.《JSP技术手册》. 中国电力出版社,2002年6月:1-465 [7]孙一林,彭波.《JSP数据库编程实例》. 清华大学出版社,2002年8月:30-210 [8]LEE ANNE PHILLIPS.《巧学活用HTML4》.电子工业出版社,2004年8月:1-319 [9]飞思科技产品研发中心.《JSP应用开发详解》.电子工业出版社,2003年9月:32-300 [10]耿祥义,张跃平.《JSP实用教程》. 清华大学出版社,2003年5月1日:1-354 [11]孙涌.《现代软件工程》.北京希望电子出版社,2003年8月:1-246 [12]萨师煊,王珊.《数据库系统概论》.高等教育出版社,2002年2月:3-460 [13]Brown等.《JSP编程指南(第二版)》. 电子工业出版社 ,2003年3月:1-268 [14]清宏计算机工作室.《JSP编程技巧》. 机械工业出版社, 2004年5月:1-410 [15]朱红,司光亚.《JSP Web编程指南》.电子工业出版社, 2001年9月:34-307 [16] 王虎,张俊.管理信息系统[M].武汉:武汉理工大学出版社,2004.7. [17] 启明工作室编著.MIS系统开发与应用[M].北京:人民邮电出版社,2005.1. [18] 王珊,陈红.数据库系统原理教程[M].北京:清华大学出版社,2004.6. [19] 方睿,刁仁宏,吴四九编著.网络数据库原理及应用[M].四川:四川大学出版社,2005.8.

加密软件技术原理

企业加密软件是近十年来热度非常高的一款软件安全产品,并且呈现着每年逐渐上升的趋势。 目前,市场上加密技术主要分为透明加密以及磁盘加密两种方式;因透明加密技术的操作简单并且不改变员工工作习惯,因此更加容易得到青睐。 下面对透明加密技术原理与标准作一个简析 AES加密标准 1977年1月公布的数据加密标准DES(Data Encrption Standard)经过20年的实践应用后,现在已被认为是不可靠的。1997年1月美国国家标准和技术研究所(NIST)发布了高级加密标准(AES-FIPS)的研发计划,并于同年9月正式发布了征集候选算法公告,NIST希望确定一种保护敏感信息的公开、免费并且全球通用的算法作为AES,以代替DES。NIST对算法的基本要求是:算法必须是私钥体制的分组密码,支持128位分组长度和129、192、256bits密钥长度。AES的研究现状 从1997年NIST发布了高级加密标准AES的研发计划到现在,对AES的研究大致可以分成三个阶段。第一阶段是从1997到2000年,研究的主要方向是提出候选算法并对各候选算法的性能进行分析。在此期间共提出了十五个候选算法,最终Rijndael算法胜出并用于AES 中。Rijndael算法是一种可变分组长度和密钥长度的迭代型分组密

码,它的分组长度和密钥长度均可独立地指定为128bits、192bits、256bits,它以其多方面的优良性能,成为AES的最佳选择。Rijndael 算法能抵抗现在的所有己知密码攻击,它的密钥建立时间极短且灵活性强,它极低的内存要求使其非常适合在存储器受限的环境中使用,并且表现出很好的性能。第二阶段是从2000年Rijndael算法胜出后到2001年NIST发布FIPS PUBS197文件前。在此阶段对AES的研究转到了对Rijndael算法的研究和分析、设计AES的工作模式上。第三阶段是从FIPS PUBS197发布到现在。在此阶段,研究的方向可以分成两个主要方向:一个是继续研究Rijndael算法本身的性能,特别是其安全性分析;另一个就是AES的实现和应用的研究。 算法设计主要研究算法设计遵循的原则和整体结构,为性能分析提供了一条途径。从算法的结构上分析算法性能是简单有效的,研究算法整体结构上的缺陷为提出新的密码分析方法提供新的手段。另一方面,研究AES的算法设计对研发新的分组密码提供了设计原则和参考。目前分组数据加密算法的整体结构有两大类:Feistel网络、非平衡Feistel网络和SP网络。 性能分析主要研究算法的各项特性,性能分析主要可以分为实现分析和密码分析两类。实现分析主要研究AES算法可实现的能力。当前实现性分析主要集中在AES的硬、软件实现的难易度和实现算法的效率等领域中。密码分析则是在理论上对现有加密算法进行研究的主要方向。密码分析主要研究AES算法抵抗现有己知密码攻击的能力,

计算机软件工程毕业设计论文

目录 目录 (1) 摘要 (1) 前言 (3) 第一章绪论 (4) 1.1研究背景 (4) 1.2设计目标 (4) 1.3本文结构 (5) 第二章系统开发环境与技术 (6) 2.1系统开发环境 (6) 2.1.1 MyEclipse插件介绍 (6) 2.1.2 Tomcat服务器介绍 (6) 2.2系统开发技术 (7) 2.2.1 JSP与Servlet技术 (7) 2.2.2 JavaScript简介 (10) 2.2.3 MVC模式 (11) 2.2.4 Struts框架 (11) 2.2.5 Spring框架 (13) 2.2.6 Hibernate框架 (15) 第三章系统需求分析与前台设计 (17) 3.1需求分析 (17) 3.1.1 系统前台简要设计概述 (17) 3.1.2 系统用例图 (18) 3.2系统设计 (18) 3.2.1 系统层次划分 (18) 3.2.2 数据库设计 (19) 3.2.3 成本管理模块时序图 (22) 第四章系统详细设计与功能实现 (27) 4.1系统项目的文件夹结构 (27) 4.2成本管理模块的具体实现 (28) 4.2.1 查询成本信息列表功能的实现 (28)

4.2.3 修改成本信息功能的实现 (36) 4.2.4 删除成本信息功能的实现 (39) 4.2.5 查看成本明细信息功能的实现 (41) 第五章总结与展望 (43) 5.1课题总结 (43) 5.2进一步开发的展望 (43) 参考文献 (44) 致谢 (45)

摘要 服饰企业生产状况联络表是针对企业的实际情况而进行设计、开发的,而成本管理模块则是为了保持产品的成本信息及时的保存、更新。利用JSP技术和SSH框架以及相应的数据库访问技术实现了基于Web的系统。该框架可以减少模块之间的耦合性,让开发人员减轻重新建立解决复杂问题方案的负担,并且可以被扩展以进行内部的定制化。通过使用JSP技术建设动态网站,充分发挥了Java语言所独有的易用性、跨平台性和安全性,从而构建了一个运行高效、安全可靠、适用性广的管理系统,实现了企业信息资源的网上管理,满足了公司业务处理的需要,使企业适应了网络经济时代发展的要求。 论文首先简要介绍了企业管理系统的一些研究与应用背景,其次介绍了该网站系统所采用的开发工具、平台以及开发环境。在此基础上,论文详尽描述了成本管理系统情况。 关键词:JSP,SSH框架,成本管理 作者:XX 指导老师:XX

那些伪加密的软件

现在,很多朋友为了保护隐私或是保护机密文件等等,都会采用加密软件对文件进行加密保护。但是,近来董师傅收到多位读者的来信咨询加密软件的问题,读者在来信来电中还指出了一些加密软件,如“高强度加密大师”、“文件夹加锁王”等加密软件存在文件丢失等诸多问题。在网上,还流传着加密软件不加密的一些话题,本期董师傅就邀请了系统专家王海,让他来谈谈这个问题。 电脑里面有隐私或者有机密文件,那么用加密软件便能轻松的保护好秘密。但是也有很多的软件加密性能不强,或者根本不能加密,而导致用户的隐私被他人非法查看窜改等。有的软件甚至利用系统文件夹的一些特点来欺骗用户。 其实很多加密软件原理都差不多,都是利用了Windows系统的文件夹的特点。首先加密软件会将需要加密的文件转移到一个受系统保护的文件夹中,接着创建一个含有特殊字符的文件夹,这个文件夹在“资源管理器”和“命令提示符”一般都打不开,但是不是说不能打开,只要掌握方法就非常容易打开。这就有一个问题,就是很多加密软件并不是真正加密。 我们在建立文件夹时,Windows进行了字符限制,我们只能将文件名以普通字符命名,但是在“命令提示符”下我们便可以任意的命名,突破限制,创建一些含有特殊字符或路径的文件和文件夹,这些“特殊”的文件不能在资源管理器中打开也不能删除,只能在“命令提示符”下操作。我使用的大多数加密软件就运用了类似原理。有的软件不但不能保密,甚至还出现丢失文件的现象。这应该是由于软件设计不当,被系统误删除了。 是这样的,但我再补充一下。加密软件会将需要加密的文件转移到一个受系统保护的文件夹中,而很多软件都是将文件转移到Recycled文件夹下。我们知道Recycled文件夹其实就是回收站的文件夹,存放着用户删除后放入到回收站的文件。如果用户使用系统优化软件就很容易造成回收站文件夹内的文件被删除,所以就会造成加密的文件丢失的现象。 我曾经也尝试突破密码来查看加密文件,但是都没有成功!当初还认为加密软件不错。但是,后来一次偶然机会,发现借助Total Commander便能突破密码查看加密文件。并且可以将加密文件到处拷贝,我就觉得,这个加密软件有猫腻。 是的,我们就以“高强度加密大师”为例给大家讲讲吧,演示不用密码验证查看加密的文件。方法非常简单,例如我们D盘有一个加密文件夹,接着只需要利用一款常用的文件管理软件Total Commander就可以轻松找到被“加密”的文件了。运行软件后依次点击“配置→选项→显示”,选中“显示系统/隐藏文件”。然后用软件打开D盘便可以看到Recycled文件夹了。双击进入,接着进入文件名最长的文件,我们这里是“S-1-5-21-1060284298-811497611- 11778920086-500”,紧接着进入“Info2”文件夹,然后一直进入下一目录,直到看到我们的文件为止。 最后把文件复制到任意目录便可以查看了,全过程只需要10秒!我们可以看出该加密软件没有任何作用,根本不能对文件起到保护作用,而且我前面也说过了,这种将文件移走,放到回收站文件夹里面的方法容易造成文件的丢失。

软件加密技术和注册机制

本文是一篇软件加密技术的基础性文章,简要介绍了软件加密的一些基本常识和一些加密产品,适用于国内软件开发商或者个人共享软件开发者阅读参考。 1、加密技术概述 一个密码系统的安全性只在于密钥的保密性,而不在算法的保密性。 对纯数据的加密的确是这样。对于你不愿意让他看到这些数据(数据的明文)的人,用可靠的加密算法,只要破解者不知道被加密数据的密码,他就不可解读这些数据。 但是,软件的加密不同于数据的加密,它只能是“隐藏”。不管你愿意不愿意让他(合法用户,或Cracker)看见这些数据(软件的明文),软件最终总要在机器上运行,对机器,它就必须是明文。既然机器可以“看见”这些明文,那么Cracker,通过一些技术,也可以看到这些明文。 于是,从理论上,任何软件加密技术都可以破解。只是破解的难度不同而已。有的要让最高明的 Cracker 忙上几个月,有的可能不费吹灰之力,就被破解了。 所以,反盗版的任务(技术上的反盗版,而非行政上的反盗版)就是增加Cracker 的破解难度。让他们花费在破解软件上的成本,比他破解这个软件的获利还要高。这样Cracker 的破解变得毫无意义——谁会花比正版软件更多的钱去买盗版软件? 2、密码学简介 2.1 概念 (1)发送者和接收者 假设发送者想发送消息给接收者,且想安全地发送信息:她想确信偷听者不能阅读发送的消息。 (2)消息和加密 消息被称为明文。用某种方法伪装消息以隐藏它的内容的过程称为加密,加了密的消息称为密文,而把密文转变为明文的过程称为解密。 明文用M(消息)或P(明文)表示,它可能是比特流(文本文件、位图、数字化的语音流或数字化的视频图像)。至于涉及到计算机,P是简单的二进制数据。明文可被传送或存储,无论在哪种情况,M指待加密的消息。

软件工程论文参考文献

软件工程论文参考文献 [1] 杜献峰 . 基于三层 B/S 结构的档案管理系统开发 [J]. 中原工学院学报,2009:19-25 [2]林鹏,李田养. 数字档案馆电子文件接收管理系统研究及建设[J].兰台世界,2008:23-25 [3]汤星群.基于数字档案馆建设的两点思考[J].档案时空,2005:23-28 [4]张华丽.基于 J2EE 的档案管理系统设计与实现[J].现代商贸工业. 2010:14-17 [5] 纪新.转型期大型企业集团档案管理模式研究[D].天津师范大学,2008:46-57. [6] 周玉玲.纸质与电子档案共存及网络环境电子档案管理模式[J].中国科技博览,2009:44-46. [7] 张寅玮.甘肃省电子档案管理研究[D]. 兰州大学,2011:30-42 [8] 惠宏伟.面向数字化校园的档案信息管理系统的研究与实现[D]. 电子科技大学,2006:19-33 [9] 刘冬立.基于 Web 的企业档案管理系统的设计与实现[D].同济大学,2007:14-23 [10]钟瑛.浅议电子文件管理系统的功能要素[J]. 档案学通讯,2006:11-20 [11] 刘洪峰,陈江波.网络开发技术大全[M].人民邮电出版社,2005:119-143. [12] 程成,陈霞.软件工程[M].机械工业出版社,2003:46-80. [13] 舒红平.Web 数据库编程-Java[M].西安电子科技大学出版社,2005:97-143. [14] 徐拥军.从档案收集到知识积累[M].是由工业出版社,2008:6-24. [15]Gary P Johnston,David V. Bowen.he benefits of electronic recordsmanagement systems: a general review of published and some unpublishedcases. RecordsManagement Journal,2005:44-52 [16]Keith Gregory.Implementing an electronic records management system: Apublic sector case study. Records Management Journal,2005:17-21 [17]Duranti Luciana.Concepts,Principles,and Methods for the Management of Electronic RecordsR[J].Information Society,2001:57-60.

信息加密技术

信息加密技术研究 摘要:随着网络技术的发展,网络在提供给人们巨大方便的同时也带来了很多的安全隐患,病毒、黑客攻击以及计算机威胁事件已经司空见惯,为了使得互联网的信息能够正确有效地被人们所使用,互联网的安全就变得迫在眉睫。 关键词:网络;加密技术;安全隐患 随着网络技术的高速发展,互联网已经成为人们利用信息和资源共享的主要手段,面对这个互连的开放式的系统,人们在感叹现代网络技术的高超与便利的同时,又会面临着一系列的安全问题的困扰。如何保护计算机信息的安全,也即信息内容的保密问题显得尤为重要。 数据加密技术是解决网络安全问要采取的主要保密安全措施。是最常用的保密安全手段,通过数据加密技术,可以在一定程度上提高数据传输的安全性,保证传输数据的完整性。 1加密技术 数据加密的基本过程就是对原来为明文的文件或数据按某种算法进行处理。使其成为不可读的一段代码,通常称为“密文”传送,到达目的地后使其只能在输入相应的密钥之后才能显示出本来内容,通过这样的途径达到保护数据不被人非法窃取、修改的目的。该过程的逆过程为解密,即将该编码信息转化为其原来数据的过程。数据加密技术主要分为数据传输加密和数据存储加密。数据传输加密技术主要是对传输中的数据流进行加密,常用的有链路加密、节点加密和端到端加密三种方式。 2加密算法 信息加密是由各种加密算法实现的,传统的加密系统是以密钥为基础的,是一种对称加密,即用户使用同一个密钥加密和解密。而公钥则是一种非对称加密方法。加密者和解密者各自拥有不同的密钥,对称加密算法包括DES和IDEA;非对称加密算法包括RSA、背包密码等。目前在数据通信中使用最普遍的算法有DES算法、RSA算法和PGP算法等。 2.1对称加密算法 对称密码体制是一种传统密码体制,也称为私钥密码体制。在对称加密系统中,加密和解密采用相同的密钥。因为加解密钥相同,需要通信的双方必须选择和保存他们共同的密钥,各方必须信任对方不会将密钥泄漏出去,这样就可以实现数据的机密性和完整性。对于具有n个用户的网络,需要n(n-1)/2个密钥,在用户群不是很大的情况下,对称加密系统是有效的。DES算法是目前最为典型的对称密钥密码系统算法。 DES是一种分组密码,用专门的变换函数来加密明文。方法是先把明文按组长64bit分成若干组,然后用变换函数依次加密这些组,每次输出64bit的密文,最后将所有密文串接起来即得整个密文。密钥长度56bit,由任意56位数组成,因此数量高达256个,而且可以随时更换。使破解变得不可能,因此,DES的安全性完全依赖于对密钥的保护(故称为秘密密钥算法)。DES运算速度快,适合对大量数据的加密,但缺点是密钥的安全分发困难。 2.2非对称密钥密码体制 非对称密钥密码体制也叫公共密钥技术,该技术就是针对私钥密码体制的缺陷被提出来的。公共密钥技术利用两个密码取代常规的一个密码:其中一个公共密钥被用来加密数据,而另一个私人密钥被用来解密数据。这两个密钥在数字上相关,但即便使用许多计算机协同运算,要想从公共密钥中逆算出对应的私人密钥也是不可能的。这是因为两个密钥生成的基本原理根据一个数学计算的特性,即两个对位质数相乘可以轻易得到一个巨大的数字,但要是反过来将这个巨大的乘积数分解为组成它的两个质数,即使是超级计算机也要花很长的时间。此外,密钥对中任何一个都可用于加密,其另外一个用于解密,且密钥对中称为私人密钥的那一个只有密钥对的所有者才知道,从而人们可以把私人密钥作为其所有者的身份特征。根据公共密钥算法,已知公共密钥是不能推导出私人密钥的。最后使用公钥时,要安装此类加密程序,设定私人密钥,并由程序生成庞大的公共密钥。使用者与其向联系的人发送

工程论文参考文献参考(3篇)

工程论文参考文献参考(3篇) 工程论文参考文献参考(一) [1]王仁祥. 电力新技术概论[M]. 北京:中国电力出版社,2009. [2]戈东方. 电力工程电气设计手册.第1册,电气一次部分[M]. 北京:中国电力出版社,1989. [3]丁毓山、雷振山. 中小型变电所使用设计手册[M]. 北京:中国水利水电出版社,2000. [4]姚志松、姚磊. 中小型变压器实用手册[M]. 机械工业出版社,2008. [5]祝淑萍. 工业企业电力网际变电设备[M]. 北京:冶金工业出版社,2003 43-54. [6]刘百昆. 实用电工技术问卷[J]. 内蒙古:内蒙古人民出版社,1992. [7]傅知兰主编. 电力系统电气设备选择与实用计算[M]. 北京:中国电力出版社,2004. [8]李金伴、陆一心. 电气材料手册[M]. 化学工业出版社,2005. [9]清华大学高压教研组. 高压断路器[M]. 北京:水利电力出版社,1978. [10]华东电气. SF6金属封闭组合电器[M]. 北京:华东电气股份有限公,1997. [11]熊信银. 发电厂电气部分[M]. 北京:中国电力出版社,2009. [12]刘学军. 继电保护原理[M]. 北京:中国电力出版社,2007. [13]谷水清主编. 电力系统继电保护[M]. 北京:中国电力出版社,2005. [14]马福. 雷击变电所地电位干扰及防护措施研究[M]. 长沙:长沙理工大学,2009. [15]李骏年. 电力系统继电保护[M]. 北京:中国电力出版社,1992 26-35. [16]吴华. 浅谈总降压变电所的防雷[J]. 科技风,2009年,第15期. [17]解广润. 电力系统过电压[M]. 北京:水利电力出版社,1991. [18]韩笑. 电气工程专业毕业设计指南-继电保护分册[M]. 北京:中国水利水电出版社, [19]刘介才. 工厂供电设计指导[M]. 北京:机械工业出版社,2003 32-36.

软件工程论文 (1)

软件工程论文 摘要:随着计算机应用的深入,对计算机软件需求量越来越大,对软件的功能性,易使用性,可靠性等要求越来越高。为了在有限的资金、资源和时间条件下开发满足客户要求的高质量软件,就需要研究与软件开发和管理相关的模型、方法、技术、过程、工具和环境等,这就是软件工程研究的主要内容。软件工程是应用计算机科学、数学及管理科学等原理开发软件的工程。通俗地说,软件工程是实现一个大型程序的一套原则方法,即按工程化的原则和方法组织软件开发工作。 关键字:专业概述软件工程分析感想 一软件工程专业概述 (一)、概述 软件工程(Software Engineering,简称为SE)是一门研究用工程化方法构建和维护有效的、实用的和高质量的软件的学科。本专业培养以计算机应用软件开发为基本技能,具有较扎实的专业基础理论和较强的实践动手能力,受到程序员的系统训练,熟悉岗位要求,掌握岗位技能,懂理论、会操作的,适应社会信息化需求,适应市场经济的德、智、体、美全面发展的计算机软件开发与维护方面的高级专业技术人才。 软件在当今的信息社会中占有重要的地位,软件产业是信息社会的支柱产业之一。随着软件应用日益广泛、软件规模日益扩大,人们开发、使用、维护软件不得不采用工程的方法,以求经济有效地解决

软件问题。借助于计算机科学技术、数学、管理科学与工程诸多学科,今天的软件工程己由最初的一个学科方向发展成为以计算机科学技术为基础的一个新兴交叉学科。 (二)、培养目标 本专业面向社会经济发展和国防现代化建设的需求,培养具有基础宽厚,知识、能力、素质协调发展,系统地掌握计算机软件领域的基本理论、知识和技能,具有较强的国际交流能力,德才兼备、身心健康、求真务实、敢于创新、勇于实践,能在科研院所、教育、企事业和行政管理等单位从事计算机软件开发、科研、教学和应用的高素质研究应用型专门人才。 (三)、培养要求 本专业是计算机软件、硬件和网络相结合,注重软件理论和软件开发能力的培养。要求学生掌握计算机系统的软硬件的基础知识以及计算机系统的设计、研究、开发及综合应用的知识和技能,接受从事软件研究和开发的基本训练,了解计算机系统设计技术,掌握计算机网络技术并具备应用能力,具备系统软件和应用软件的分析、设计、测试和维护能力。 本专业毕业生应具备以下方面的知识和技能: 1.掌握计算机科学与技术的基本理论、基本知识; 2.掌握软件系统的需求分析与设计的基本方法; 3.具备软件设计、软件测试和维护能力; 4.具有良好的沟通交流能力,具有良好的团队合作精神;

亿赛通加密软件操作说明

亿赛通加密软件操作说明 1 客户端登录 【登录】 用鼠标右键单击客户端图标,选择【登录用户】,弹出【登录用户】窗口,在【用户ID】输入框中填写正确的用户ID,在【密码】输入框中填写正确的密码,用户ID、密级填写完毕后,点击【确定】按钮,完成登录。如下图1所示。 图1 图2 如果用户ID或者密码填写不正确,提示用户密码不正确。如上图2所示。 【注销】 用鼠标右键单击客户端图标,选择【注销用户】,如下图3所示,弹出提示窗口,如下图4所示,点击【确定】,完成用户注销。 图3 图4 【修改密码】 用鼠标右键单击客户端图标,选择【修改密码】,弹出修改密码的窗口,在旧密码输入框中,填写原密码,在新密码、确认密码中填写新密码,点击【确定】后,提示密码修改成功。如下图5所示。

图5 图6 用户在没有登录时,直接修改密码,修改完成后,用户可以直接登录成功。 【策略更新】当服务端下发新的策略或者策略发生变化时,客户端需要更新策略。 操作步骤:用鼠标右键单击客户端图标,选择【更新策略】,更新的策略即可生效。如上图6所示。 2 Web页面登录 启动浏览器,在地址栏中输入服务器的IP地址。就可以进入服务器欢迎界面。如图所示:(我们公司地址为:) 点击“进入”,页面跳转到登录界面。如图所示: 输入用户ID和密码后点击登录按钮就可以登录服务器了,第一次登录使用默认密码登录。 3 业务申请与审批 输入正确的用户名和密码后就可以在web方式进行业务申请,一般用户主要有离线申请、解密申请和邮件外发解密申请。如图所示: 3.1离线申请 【功能描述】

当客户端离线、脱离服务器,想要正常操作CDG文档,可以申请离线。 申请离线的用户有时长和次数限制,在限定的时间和次数内,用户可以正常操作。 时间、次数超出后,用户的文档就没有权限打开了。如果想继续操作文档,需要再次申请离线时长和次数。 【操作步骤】 1)用鼠标右键单击客户端图标,选择【业务申请】栏下的【离线申请】,如下图所示, 弹出离线申请的窗口,如下图所示,用户在离线申请窗口中输入申请时长,在备注中输入申请理由,点及确定,离线申请提交成功。 2)管理员审批通过后,用户的客户端会收到一个冒泡提示信息:“恭喜!管理员已同 意你的离线申请!”,如下图左所示,客户端就可以离线操作了。 图左图右 3)如果用户的离线申请被管理员拒绝,客户端也会有一个冒泡提示信息:“抱歉!管 理员已不同意你的离线申请!”客户端就不能离线操作。 4)用鼠标右键单击客户端图标,选择【终端】信息,弹出终端信息窗口,在【脱机卸 载状态栏】可以查看脱机状态。【允许脱机】处于勾选状态表示已经通过审批,可以离线操作了;时长数表示申请的离线时长,以整数形式显示。如下图所示。 注:离线时长是电脑离开办公室后处于开机的总时长。 3.2 解密申请

Labview软件加密技术

深入浅出软件加密技术

引言—献给刚步入加密领域的工程师 自己辛辛苦苦做出来的软件轻轻松松被人盗版了,就像叶圣陶先生的小说《多了三五斗》中丰收了却高兴不起来的农民一样——闭上眼睛就是天黑。所以,加密是一个软件工程师保护自己辛勤劳动成果的必备技术(开源软件和有其它盈利模式的软件除外)。 从技术角度来说,天下没有破不了的软件,只是破解难度不一而已。从经济角度来看,只要破解的成本高于使用正版软件的成本,那么破解的工作便不会有人去做了——除非是纯技术兴趣。 当前市面上比较流行的软件保护技术有:序列号、软件狗和绑定系统硬件信息三种:序列号保护法常见于网络上的共享软件,破解比较容易。软件狗是一个安装在并口、串口等接口上的硬件电路,同时有一套使用于各种语言的接口软件和工具软件。复杂的软硬件技术结合在一起使破解非常难,许多有商业价值的软件一般都用软件狗来保护。绑定系统硬件信息是用户在安装完软件后,获得一个与系统硬件信息(CPU ID,硬盘序列号等)相关的代码。开发商通过这个软件生成一个激活码,用户输入激活码后便可正常使用软件了。 相比之下,序列号属于纯软件方法,破解比较容易;软件狗是软硬结合的方法,破解很难,但需要购买商业化的软件狗,费用高;绑定系统硬件信息的方式,安全性不错,而且不需要额外软件狗的费用。 图1.1 绑定系统硬件信息技术 下面的章节中,本文将针对绑定系统硬件信息技术,先讲述如何获得系统硬件信息,然后讲述生成系统ID和激活码的方法,最后给出一个完整的范例演示程序。

获取系统的硬件信息到哪里去找硬件信息 一套基于计算机的自动化系统必定包含许多硬件,比如CPU、硬盘、网卡、GPIB卡、数据采集卡、模块化仪器等等。 为了方便管理,厂家会给这些硬件一个唯一的标识号(id),或者序列号(SN),如图2.1所示。如果厂家也提供相关的访问函数,我们就可以获得硬件的唯一标识号。 图2.1 硬件序列号 获取NI硬件序列号 NI公司硬件设备的序列号可以通过属性节点查知,如图2.2所示。 图2.2 用属性节点获取NI硬件序列号 关于数据采集卡,GPIB卡的硬件信息请参考范例程序GetDAQSN.vi和GetGPIBSN.vi。

计算机论文参考文献

[1] Bruce Eckel. Thinking in Java[M]. Upper Saddle River, New Jersey, USA: Prentice Hall, 2006 [2] 陈道鑫,宋绍云,袁中旺,等. ExtJS框架在Web软件开发中的应用[J]. 电脑知识与技术2011, 07(9): 2044-2047 [3] 林信良. Spring2.0技术手册[M]. 北京:电子工业出版社,2005 [4] (美)威尔德,斯尼德等著,赵利通译. SpringFramework 2入门经典[M]. 北京:清华大学出版社,2009 [5] 林寒超,张南平. Hibernate技术的研究[J]. 计算机技术与发展,2006, 16(11): 112-113,116 [6] 田珂,谢世波,方马. J2EE数据持久层的解决方案[J]. 计算机工程,2003, 29(22): 93-95 [7] 谭怀远. 让Oracle跑得更快:Oracle 10g性能分析与优化思路[M]. 北京:电子工业出版社,2011 [8] RFC2256: A Summary of the X.500(96) User Schaema for user with LADPv3 [J/OL] [9] 王倩宜, 李润娥, 李庭晏. 统一用户管理和身份认证服务的设计与实现[J]. 实验技术与管理2004,30(3): 236~239 [10] 李席广. 基于LDAP的统一身份认证管理系统的设计与实现[J]. 科技信息(学术研究) , 2007,(19): 99-101 [11] 刘京华. Java Web整合开发王者归来[M]. 北京:清华大学出版社,2010 [12] 刘春晓,孟祥福,李昕. 基于Jboss的数据库连接池研究与实现[J]. 微处理机: 2008, 29(1): 86-88 [13] Craig Walls, Ryan BreidenBach. Spring In Action[M]. Manning Publications. 2006 [14] 张孝祥. 深入Java Web开发内幕——核心基础[M]. 北京:电子工业出版社. 2006 [15] Joshua Bloch. Effective Java[M]. Piscataway, N.J: IEEE Press, 2009 [16] 李安渝. Web Services技术与实现[M]. 北京:国防工业出版社,2003 [17] 李华明. Android游戏编程之从零开始[M]. 北京:清华大学出版社,2011 [18] 姚昱旻,刘卫国. Android的架构与应用开发研究[J]. 计算机系统应用,2008,17(11):110-112 [19] (美)埃布尔森,(美)柯林斯,(美)森. Google Android揭秘[M]. 北京:人民邮电出版社,2010 [20] Enck, William, Ongtang, Machigar, McDaniel, Patrick. Understanding Android Security[J]. IEEE security & privacy, 2009, 7(1): 50-57 [21] (美)阿诺德,Ken Arnold,等. Java程序设计语言[M]. 北京:人民邮电出版社,2006 [22] 孙卫琴,李洪成. Tomcat 与Java Web 开发技术详解[M]. 电子工业出版社,2003.6:1-205 [23] SIMSON GARFINKEL. Android Calling[J]. Technology Review, 2008, 111(2): 80-99 [24] 吴亚锋,苏亚光. Android 2.0游戏开发实战宝典[M]. 北京:人民邮电出版社,2010 [25] 郭爱芳. 传感器原理及应用[M]. 西安:西安电子科技大学出版社,2007 [26] 韩兵. 触摸屏技术及应用[M]. 北京:化学工业出版社,2008 [27] Reto Meier. Professional Android 2 Application Development[M]. Birmingham, UK: Wrox, 2010 [28] 杨丰盛. Android技术内幕.系统卷[M]. 北京:机械工业出版社,2011 [29] 王保国. 空气动力学基础[M]. 北京:国防工业出版社,2009 [30] Hohzaki R, Maehara H. A single-shot game of multi-period inspection[J]. European Journal of Operational Research, 2010, 207(3): 1410-1418 [31] 周国烛. 手机游戏从创意到设计[M]. 北京:国防工业出版社,2008

软件加密的常见技巧(一)

软件加密的常见技巧(一)-防止DEBUG和反监听仿真 本文将介绍软件加密锁的一些编程技巧,以及软件开发者将如何编写安全可靠的代码,如何对付各种各样的加密锁破解,编写加密程序时应该尽量避免的一些问题等等。 一、加密锁加密的基本原理 开发商程序通过调用硬件加密锁的接口模块对硬件加密锁操作,硬件加密锁响应该操作并通过接口模块将相应数据返回给开发商的应用程序。开发商的应用程序可以对返回值进行判定并采取相应的动作。如果返回无效的响应,表明没有正确的狗,开发商可以将应用程序终止运行,或者让应用程序以错误的方式执行。简要示意如下: (更换个图) 二、常用的解密方法 1、反汇编后静态分析: W32Dasm、IDA Pro 2、用调试工具跟踪动态分析:SoftICE、TRW2000 3、针对各种语言的反汇编工具:VB、Delphi、Java等 4、其他监视工具:FileMon、RegMon 等 三、如何提高加密强度

下面,我们以ET系列加密锁为例,详细介绍一下使用如何在编程的过程中提高加密强度的方法。 1、反DEBUG解密的编程方法和技巧 访问狗之后不要立即做判断,判断狗不正确后,不要立即提示,或者不提示。开发商在程序各个部分插入校验算法的代码,用以增加程序代码的复杂性,防止解密者轻易跟踪发现全部的校验代码。校验代码插入程序的频率越高,破解难度越大,软件就越安全。 重要的字符串不要在程序中以明文出现,应该使用算法动态生成。 在不影响程序效率的情况下,尽量多写一些查狗的函数,彼此要有区别,使用不同的算法,多一些查狗出错的标志,让这些标志参与运算,在不同的模块中,使用不同的查狗函数。 针对某一具体查询校验,都有三步骤组成:查询得到响应串;比较响应串和查询串是否匹配;根据校验结果执行相应的步骤。建议三个步骤要延时执行。最好将三步骤相互远离些,甚至放到不同的子程序或函数中。例如:执行“查询得到响应串”后,相隔50行执行“比较响应串和查询串是否匹配”,假如程序需要调用一个函数。那么就在这个函数里执行“执行相应的步骤”。解密者在跟踪过程中,即使发现了其中一部分程序代码,但很难发现另外两部分代码和全部三部分之间的关联。程序难于被破解。 将加密锁返回的“响应串”作为程序中的参数使用。例如:算法单元返回“响应串”是“87611123”,而程序中需要使用“123”这个参数。程序中得到“响应串”后,将“响应串”减去“87611000”得到参数。如果解密者修改代码跳过查询校验加密锁部分,参数将是错误值,从而会使程序运行紊乱。 程序在验证加密算法过程中,一般情况下验证数据不正确程序就会选择退出。这样一来很容易被解密者发现代码特征,跳过查询校验部分。开发商设计查询校验部分时,如果程序校验数据不正确,程序也不退出可以继续执行一些无用的操作使程序紊乱,用以隐蔽代码迷惑解密者。 开发商的软件可能有多个模块,查狗的模块或接口不要用显而易见的名字来命名,这样会令解密者更容易找到加密点,当然也可以利用一些名字来迷惑解密者,尤其是dll,引出函数时甚至可以不用函数名。 给查狗函数加入一定的随机性,例如,随机地执行某一API函数,或者在狗的存储区中划定一小块区域作随机读写,读写地址、读写内容、读写长度都是随机取的,这样可以很好地防止那些模拟工具。 试用版与正式版要分开,试用版不提供的功能,代码已经删掉,使得不可能利用试用版破解得到正式版。

有关计算机的论文参考文献

有关计算机的论文参考文献 有关计算机的论文参考文献一: [2]张海藩.软件工程导论[M].第四版.清华大学出版社,2006 [3]萨师煊,王珊.数据库系统概论[M].第三版.高等教育出版社,2003 [5]王克宏.Java技术及其应用[M].高等教育出版社,2007 [6]郝玉龙.JavaEE编程技术[M].清华大学出版社,2008 [7]MartyHall.Serlet与JSP核心编程[M].第二版.机械工业出版社,2008 [8]李刚.Struts2权威指南[M].电子工业出版社,2008 [9]孙卫琴.精通Hibernate[M].电子工业出版社,2005 [10]罗时飞.精通Spring[M].电子工业出版社,2005 有关计算机的论文参考文献二: [1].Abdellatif,T.andF.Boyer.Anodeallocationsystemfordepl oyingJavaEEsystemsonGrids.2009.Hammemet,Tunisia. [2].Bharti,A.K.andS.K.Dwivedi,E-GovernanceinPublicTransportation:U.P.S.R.T.C.——ACaseStudy.2011:Kathmandu,Nepal.p.7-12. [3].ChangChun,S.Z.C.S.,etal.,ANovelTwo-stageAlgorithmofFuzzyC-MeansClustering.2010:中国吉林长 春.p.85-88. [4].Changchun,Z.Z.H.Q.,Simulationof3-CSeismicRecordsIn2-DTIM.1991:中国北京.p.489-493.

透明底层文件过滤驱动加密技术

明加密技术是近年来针对企业文件保密需求应运而生的一种文件加密技术。应用透明加密技术,用户打开或编辑未加密的指定后缀文件时会自动加密;打开加密了的指定后缀文件时不需要输入密码会自动解密。因此,用户在环境内使用密文不影响原有的习惯,但文件已经始终处于加密状况。一旦离开环境,文件将得不到解密服务,将无法打开,从而起到保护电子文件知识产权的效果。本文将简要介绍目前市场上透明加密软件产品采用的透明加密技术。 透明加密技术 透明加密技术是近年来针对企业文件保密需求应运而生的一种文件加密技术。所谓透明,是指对使用者来说是未知的。当使用者在打开或编辑指定文件时,系统将自动对未加密的文件进行加密,对已加密的文件自动解密。文件在硬盘上是密文,在内存中是明文。一旦离开使用环境,由于应用程序无法得到自动解密的服务而无法打开,从而起来保护文件内容的效果。 透明加密有以下特点: 强制加密:安装系统后,所有指定类型文件都是强制加密的; 使用方便:不影响原有操作习惯,不需要限止端口; 于内无碍:内部交流时不需要作任何处理便能交流; 对外受阻:一旦文件离开使用环境,文件将自动失效,从而保护知识产权。 透明加密技术原理 透明加密技术是与windows紧密结合的一种技术,它工作于windows的底层。通过监控应用程序对文件的操作,在打开文件时自动对密文进行解密,在写文件时自动将内存中的明文加密写入存储介质。从而保证存储介质上的文件始终处于加密状态。 监控windows打开(读)、保存(写)可以在windows操作文件的几个层面上进行。现有的32位CPU定义了4种(0~3)特权级别,或称环(ring),如图1所示。其中0级为特权级,3级是最低级(用户级)。运行在0级的代码又称内核模式,3级的为用户模式。常用的应用程序都是运行在用户模式下,用户级程序无权直接访问内核级的对象,需要通过API 函数来访问内核级的代码,从而达到最终操作存储在各种介质上文件的目的。