一种新的基于混沌序列的图像加密技术

—130

— 一种新的基于混沌序列的图像加密技术

文志强1,李陶深1,2,张增芳3

(1. 广西大学计算机与信息工程学院,南宁 530004; 2. 中南大学信息科学与工程学院,长沙 410083;

3. 广西工学院计算机科学系,柳州 545006 )

摘 要:利用混沌序列的特性,提出了一种新的基于混沌序列的图像加密技术。首先由密钥生成实数值混沌序列,然后结合图像置乱在空间域对图像进行加密。实验证实了该技术的有效性,具有很好的加密效果。 关键词:混沌序列;图像加密;图像置乱

An Image Encryption Technology Based on Chaotic Sequences

WEN Zhiqiang 1, LI Taoshen 1,2, ZHANG Zengfang 3

(1. College of Computer ,Electronics and Information, Guangxi University, Nanning 530004; 2.College of Information Science and Engineering,

Central South University, Changsha 410083; 3. Department of Computer Science, Guangxi University of Technology, Liuzhou 545006) 【Abstract 】This paper presents an image encryption technology based on chaotic sequences.At first, the real number value chaotic sequences are generated by using the key value, then encrypt the image combining the method of image scrambling in space. The experimental results show that the technology is valid and has good security.

【Key words 】Chaotic sequences; Image encryption; Image scrambling

计 算 机 工 程Computer Engineering 第31卷 第10期

Vol.31 № 10 2005年5月

May 2005

·安全技术·

文章编号:1000—3428(2005)10—0130—02

文献标识码:A

中图分类号:TP393.08

图像置乱(排列)变换是一种常见的图像加密方法,文献

[1,2]等介绍了多种图像置乱变换的方法,但这些算法属于空间域算法,不会改变数字图像的直方图。在加密系统中,伪噪声序列(即PN 序列)得到了广泛的应用,最常用的PN 序列是最大长度线性码序列,又称为m 序列,是由线性反馈移位器产生的,其特点是具有周期性和伪随机性。不过m 序列也存在一些缺点,如相关数呈现周期性,其相关函数特别在部分相关时,有较大的尖峰。具有良好的相关特性的m 序列的数量相对较少。混沌序列克服了上述缺点,它的优势在于:形式简单,对初始条件敏感性,具有白噪声的统计特性等特性,可以应用于包括数字通信和多媒体数据安全等众多应用领域的噪声调制,因而能很好地应用于数字图像加密。文献[3]利用Logistic 序列的特性,提出了基于混沌序列的图像加密算法。本文利用Logistic 序列,把混沌序列加密和图像置换结合起来,提出一种新的基于混沌序列的图像加密技术。

1 混沌系统及其特性

一个一维离散时间非线性动力系统的定义如下

()1k k f x x +=

设V 是紧度量空间,连续映射V V f →:,如果满足以下条件:(1) 对初值的敏感依赖;(2) 拓扑传递性;(3) f 的周期点在V 中稠密,则称

f

是在V 上的混沌映射。

Logistic 映射是一类非常简单却被广泛研究的动力系统,它的定义如下

2

11k

k x x μ?=+ (1)

其中μ∈[0,2]。若将式(1)的选择参数μ限制在[0,2]区间内,则式(1)将是从线段I =[-1, 1]到它本身的一个非线性映射。当μ逐渐增大时,迭代出现多次突变。研究表明:当0<μ< 0.750时迭代为稳定的1周期,当μ增大到0.750时,迭代出现2点周期分岔;μ增大到1.250时,出现4点周期分岔,这种2n 倍周期分岔随μ的增大愈来愈快。当μ→μ∞= 1.40 115时,迅速达到周期N →∞,即进入了混沌状态,且混沌序列的概率分布密度函数为

()11112

<

x x

x πρ (2) 通过()x ρ,很容易地得到Logistic 映射所产生的混沌序列中一些很有意义的统计特性。如x 的时间平均即混沌序列轨迹点的均值是

()∫∑===?=∞→101

01lim dx x x x N x N i i N ρ (3) 关于相关函数,独立选取2个初始值0x 和0y ,则序列的

互相关函数为

N-1 ― ―

c (l )=lim{(1/N)∑(x i - x )(y i+l -y )} N →∞ i=0

― ―

=∫01∫01ρ(x,y )(x - x )( τ l (y ))–y )dxdy=0 (4) Logistic 序列的以上特性表明其特点如下:

(1) 形式简单:只要混沌映射的参数和初始条件就可以方便地产生,复制混沌序列。

(2) 对初始条件非常敏感,不同的初始值,即使相当接近,迭代出来的轨迹都不相同 ;同时,混沌动力系统具有确

基金项目:广西科技攻关基金资助项目(桂科攻033008-9);广西留学回国人员科学基金资助项目(桂科回0342001);广西大学重点科技攻关基金资助项目

作者简介:文志强(1973—),男,硕士生,主研方向:计算机图像处理;李陶深,博士生、教授;张增芳,教授

定稿日期:2004-03-29 E-mail :tshli @ https://www.360docs.net/doc/646405495.html,

—131—

定性,给定相同的初始值,其相应的轨迹肯定相同。而且一般情况下,很难从有限长度的序列来推断混沌序列的初始 条件。

(3) 具有白噪声的统计特性,可以用于需要白噪声调制的众多场合。

2混沌序列的产生

产生混沌序列的常用方法有以下几种[3,4]:

(1) 实数值序列,即{}:0,1,2,k x k ="。这是混沌映射的轨迹所形成的序列。

(2) 二值序列。可以通过定义一个函数()x Γ,它由上述的实数值混沌序列得到,具体计算如下

()??

?≤≤<≤?=Γ1

01

010x x x

文献[5]就使用这种方法产生一系列混沌序列。

(3) 位序列。它也是由实数值混沌序列得到,与二值序列不同的是,位序列是通过对{}:0,1,2,k x k ="中的k x 改写为

L-bit

的浮点数形式得到,即:

()()()()120.k k k i k L k x b x b x b x b x =""所生成的序列即

为:(){}:0,1,2,;0,1,2,i k b x i L k ==""

(4) 四值混沌序列。这种混沌序列的生成与混沌序列的生成非常相似,为了生成Logistic 四值混沌序列,我们把区间I :[-1, 1]划分成4个子区间I j :j=0,1,2,3,使得k x 落入每个子区间的概率相等,可以划分点为

1,2/2,0,2/2,143210=?

==?

=?=d d d d d

令k k j c j

x I =∈假如,则{};0,1,2,3,k c k ="就是

所需的混沌序列。

最直观最简单的混沌序列是实数值混沌序列,而其他形式的混沌序列都要依赖于它来完成。所以,本文采用实数值混沌序列,并采用式(1)的系统来产生混沌实数序列。

3 图像置乱

文献[1,2]等应用幻方、FASS 曲线、Arnold 变换、生命游戏等给出了多种新颖的数字图像置乱算法。但是这些置乱算法具有一定的局限性,如均与周期性有关,有的算法中的算子是事先确定好的,与密钥无关,而有的算法的密钥空间比较小。

文献[6]使用一种离散的柯尔莫哥罗夫变换(Kolmogorov flows)对图像进行置换,这种方法的特点是密钥空间大,例如对于256×256的图像,可选择密钥空间为2209;对于512×512的图像,可选择密钥空间为2418。另外这种方法还具有好的混乱性和分散性。但文献[6]提供的方法只适用于

N N ×的图像。

本文对该方法进行了扩展,使之适应M N ×的图像,并应用于本文的算法中。具体的算法描述如下:

对于M N ×的图像,设一整数序列:

()12,,,k n n n δ=",0i N n <<,并且

1

k i i N n ==∑

。设

()1,2,,s q s k ="由q s =M/n s 确定,这里所有的s q 为正整

数,s N 表示包含要置换点()y x ,的垂直带左边界,其计算如式(5)

11

012,,s

s s N

n n s k

?=?

=?

++=?"" (5) 对于(),[,)[0,)s s s x y N N n M ∈+×,定义映射置换:),0[),0[),0[),0[:,M N M N T n ×→×δ,则δ,n T 为

()()y N x q y x T s s n ((,,+?=δMOD y q s (),DIV ))s s N q + (6)

定义映射反置换:

),0[),0[),0[),0[:1,M N M N T n ×→×?δ

则1

,?δ

n T 为 ()y N x q T s s n ((1,+??δ

MOD y

q s (),DIV

)

)s

s N

q +),(y x = (7)

4 基于混沌序列的图像加密与解密算法

4.1 基于混沌序列的图像加密算法

基于混沌序列的图像加密算法的基本步骤如下:

Step1 利用式(1)取μ=2产生的混沌序列记为z (n )(n =0,1,….M n );

Step2 从z (r )(r >0)开始取M ×N 个元素构成M ×N 的矩阵Z (i,j )∈[-1,1];

Step3 利用式(8)将Z (i,j )变换到Z’(i,j )∈[0,255]。Z’(i,j )=(Z (i,j )+1)×255/2 (8) Step4 将M ×N 的图像像素值I (i,j )与Z’(i,j )作异或运算,得到变换图像Г(i,j );

Step5 对图像Г(i,j )用式(6)进行n(n>8)次置换,得到最终的加密图像I*(i,j )。

在该算法中,)0(z 、起始位置r 、δ和置换次数n 为解密时的密钥。

4.2基于混沌序列的图像解密算法

基于混沌序列的图象解密算法的基本步骤如下:

Step1 利用式(1)取μ=2,密钥z (0)产生的混沌序列记为z (n )(n =0,1,…,M n );

Step2 利用密钥r ,从z (r )开始取M ×N 个元素构成M ×N 的矩阵Z (i,j )∈[-1,1];

Step3 利用式(8)将Z (i,j )变换到Z’(i,j )∈[0,255];

Step4 利用密钥δ和n ,对图像I*(i,j )用式(7)进行n 次反置换,得到反置换图像Г(i,j );

Step5 将M ×N 的图像像素值Г(i,j )与Z’(i,j )作异或运算,得到原始图像I (i,j )。

5 实验结果与分析

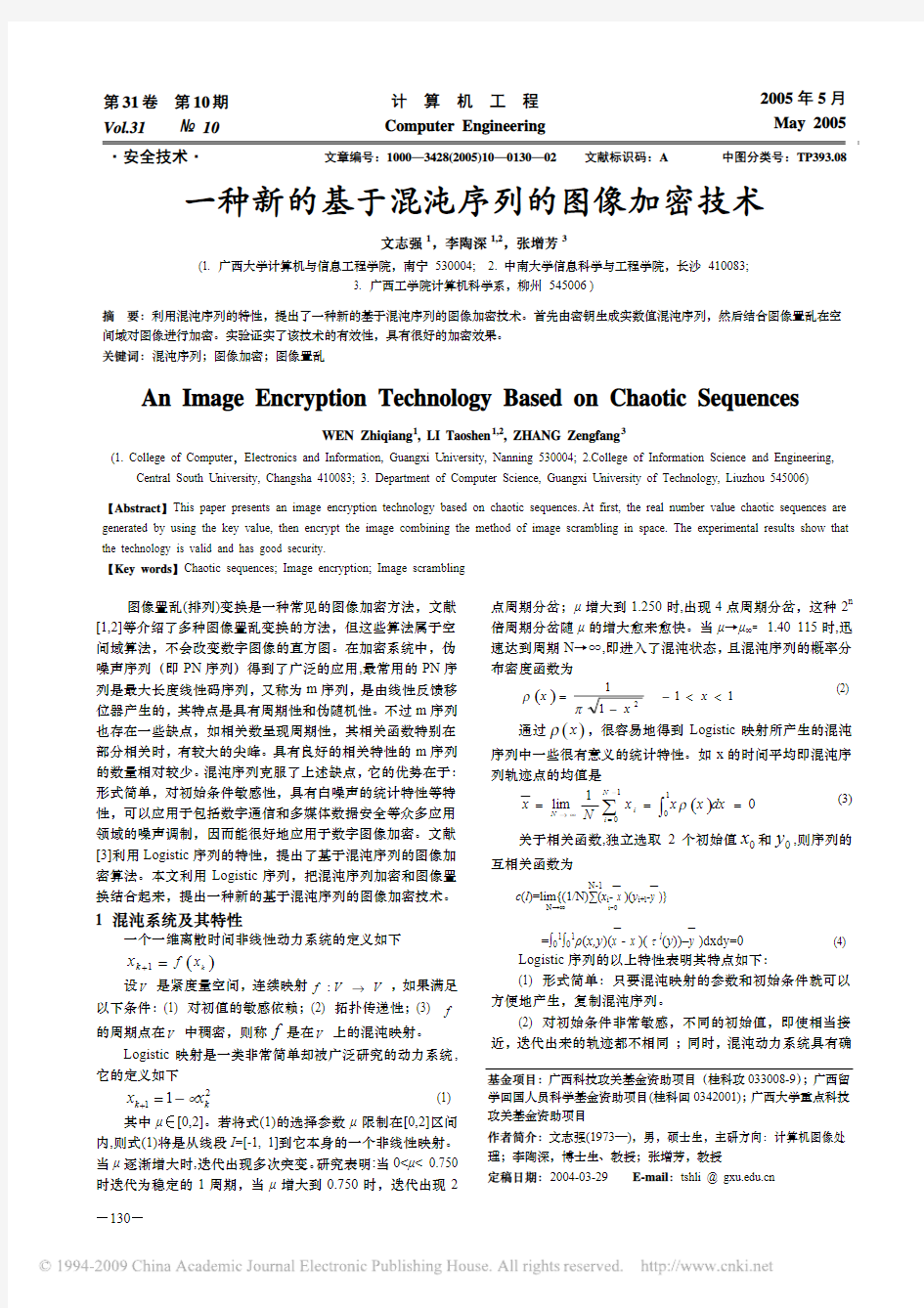

图1 256×200的lena 图 图2 置乱1次后的图

图3置乱2次后的图 图4 置乱8次后的图

图5 man 原图 图6 man 图加密后的图像

(下转第190页)

—190

—(1.3.6.1.4.1.9.9.68.1.2.1.1.2)可通过下面程序实现:

int status;

Snmp snmp( status);

if ( status != SNMP_CLASS_SUCCESS) { cout << "SNMP++ Session Create Fail, " << snmp.error_msg(status) << "\n";

return 0; }

Oid oid(1.3.6.1.4.1.9.9.68.1.2.1.1.2); CTarget target((IpAddress)"192.168.1.3"); Pdu pdu; Vb vb; vb.set_oid( oid); pdu += vb;

if (( status = snmp.get( pdu,target))== SNMP_CLASS_SUCCESS) {

pdu.get_vb( vb,0);

cout << "Oid = " << vb.get_printable_oid() << "\n"; cout << "Value = " << vb.get_printable_value() << "\n"; }

3.3.2修改VLAN 配置

对象vmMembershipEntry 的值表示某端口所属的VLAN ,通过该对象可以完成创建、修改VLAN 成员关系的目的。将某端口分配到一个VLAN 时,根据vmVlanType 的值,确定端口VLAN 类型。如果vmVlanType 的值为1(static),则可以直接修改vmVlan 的值;将vmVlanType 的值保存到结构成员VlanType ,vmVlan 的值保存到结构成员VlanNum[]中。如果指定的VLAN 已经存在,交换机自动将相应VLAN 的对象vmMembershipSummaryMemberPorts 实例的值变动,

以添加此端口;如果指定的VLAN 不存在,则

vmMembershipSummaryTable 中将增加一行来对应新的

VLAN 。

Snmp 类的set()函数完成snmp 的set-request 操作。Set 函数带两个参数,一个是Pdu 类型变量,一个是Target 类型变量。这部分的具体实现不再详细说明。

4 在数字语音系统中的应用

在前文的网络语音系统中,通过两台Cisco Catalyst 3500交换机,开发了动态VLAN 模块,整个系统达到很好的效果。系统服务器软件只要维护一个关于每个终端在交换机上的端口号的表,当终端分组的方案确定后,通过这个表可以得到VLAN 的配置情况。最后通过上述方法由调度系统实现VLAN 配置。通过VLAN 动态分组可以把每个小组的音频数据限制在特定的VLAN 内进行广播;当分组结束时,可用同样方法取消VLAN 分组。

5 结束语

本文简单分析了目前网络语音系统的应用情况,广播风暴问题的产生,及采用动态VLAN 的解决思路。并进一步介绍了有关SNMP 协议的知识和利用SNMP 开发网络管理应用软件的方法。其实在语音系统、视频点播等网络系统中,都会碰到类似广播数据太多而带来的问题,动态VLAN 应该是比较简单、廉价而有效的解决方法。

参考文献

1 IEEE-SA Standards Board. IEEE 802.Q Standard [S]. 1998

2 Hewlett-Packard Company. SNMP++ 2.6 User Guider[EB/OL]. https://www.360docs.net/doc/646405495.html,

3 Zeltserman D. 潇湘工作室译. SNMPv3与网络管理[M] . 北京:人民邮电出版社, 2000

4 Cisco. Atalyst 2900 Series XL and Catalyst 3500 Series XL Software Configuration Guide[EB/OL]. https://www.360docs.net/doc/646405495.html, ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

(上接第131页

)

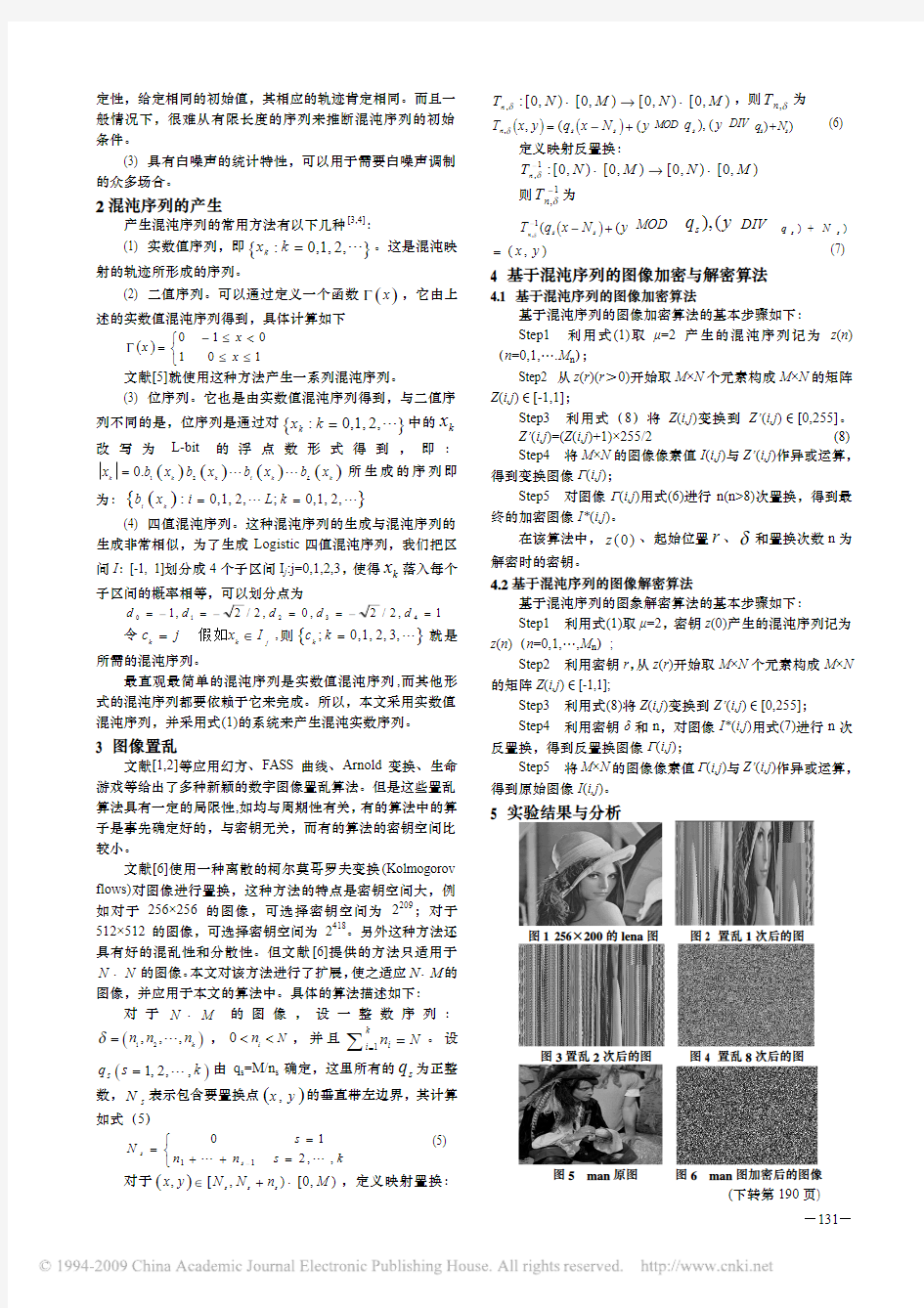

图7 解密后的man 图像 图8 man 原图的直方图

图9加密图像后man 图的直方图

作为算法的实验,我们首先对256×200的lena 图(如图1)进行了置乱,选取δ={2,8, 40,40,100,50,8,8},置乱1次后的图如图2,置乱2次后的图像如图3,置乱8次后的图如图4,从图中可以看出,经过多次置乱后可以取得很好的置乱效果。另外,我们对256×200的man 图(见图5)采用上述算法进行加密,得到了如图6所示的图像。图7给出的是解密后的图像。图8是man 原图的直方图,加密后man 图的的直方图见图9。从实验结果来看,加密后的图像具有很好的混乱性,而且加密后的图像直方图也发生了改变,从而达到很好的加密效果。

6 结束语

数字图像加密技术是计算机图像安全领域的一个研究方向。本文提出了一种新的基于混沌序列的图像加密方法,它充分利用混沌序列具有的形式简单、初始条件的敏感性和具备白噪声的统计特性等特性,结合图像置乱算法在空间域内对图像进行加密。该加密方法具有密钥空间大、不易破解等特点,实验结果也较好地说明了该技术的有效性。

参考文献

1 齐东旭,邹建成,韩效宥. 一类新的置乱变换及其在图像信息隐蔽中的应用[J].中国科学(E 辑), 2000, 30(5):440-447

2丁 玮,闫伟齐,齐东旭. 基于置乱与融合的数字图像隐藏技术及其应用[J].中国图象图形学报(A),2000,5(8):644-649

3 易开祥. 数字图像加密与数字水印技术研究[博士学位论文]. 杭州:浙江大学, 2001

4 易开祥,孙 鑫,石教英. 一种基于混沌序列的图像加密算法[J].计算机辅助设计与图形学学报, 2000,12(9):672-676

5 王慧琴,李人厚,王志雄. 基于混沌加密的频率域数字图像水印算法[J].计算机应用研究,2002,19(1): 71-73

6 Scharinger J. Secure Digital Watermark Genertion Based on Chaotic Kolmogorov Flows[C].Security and Watermarking of Multimedia Content II, Proceedings of SPIE ,2000,3971:306-313

混沌加密技术综述

混沌加密技术综述 混沌理论是近年来发展较快的非线性科学的分支,因其非周期、连续宽频带、类噪声和长期不可预测等特点,适用于保密通信等领域。本文从混沌加密技术的原理、发展阶段和特点的问题对其较为的分析和总结。关键词:混沌的原理… 摘要:混沌理论是近年来发展较快的非线性科学的分支,因其非周期、连续宽频带、类噪声和长期不可预测等特点,适用于保密通信等领域。本文从混沌加密技术的原理、发展阶段和特点的问题对其较为的分析和总结。关键词:混沌的原理加密算法性能评估一、混沌的原理混沌是的非线性、非平衡的动力学过程,其特点为: (1)混沌系统的是许多有序的集合,而每个有序分量在条件下,都不起主导作用;(2)混沌看起来似为随机,但的;(3)混沌系统对初始条件极为敏感,两个相同的混沌系统,若使其稍异的初态就会迅速变成完全不同的状态。1963年,美国气象学家洛伦兹(Lrenz)混沌理论,气候从本质上是不可预测的,最微小的条件将会巨大的天气,这著名的“蝴蝶效应”。此后混沌在各个领域都了不同程度的运用。20 世纪80 年代开始,短短的二十几年里,混沌动力学了的应用和发展。二、混沌在加密算法中的应用混沌系统对初值的敏感性,很小的初值误差就能被系统放大,,系统的长期性是不可预测的;又混沌序列的统计特性,它可以产生随机数列,特性很适合于序列加密技术。信息论的奠基人美国数学家Shannn指出:若能以某种产生一随机序列,序列由密钥所,任何输入值微小对输出都大,则的序列就可以加密。混沌系统恰恰符合要求。混沌系统的特性使得它在数值分布上不符合概率统计学原理, 得稳定的概率分布特征;, 混沌数集是实数范围, 还可以推广到复数范围。, 从理论上讲, 混沌原理对数据加密,可以防范频率分析攻击、穷举攻击等攻击方法, 使得密码难于分析、破译。从1992年至今,混沌保密通信经历了四代。混沌掩盖和混沌键控属于代混沌保密通信技术,安全性能非常低,实用性大大折扣。混沌调制属于代混沌保密通信技术,代系统的安全性能比代高,仍然达满意的程度。混沌加密技术属于代混沌保密通信,该类方法将混沌和密码学的优点起来,非常高的安全性能。基于脉冲同步的混沌通信则属于代混沌保密通信。三、混沌加密算法的性能评估参考美国标准与技术协会(NIST)的评判规则LNIST 的评判规则大体分为三个:安全性、代价和算法特性。介绍了基于Lrenz系统的混沌加密算法,以此标准分析了其性能,并将其与当前通用加密算法。1.安全性分析,混沌系统对初始值和参数非常敏感,可以的密钥集合,完全加密的需要。对混沌系统生成的二进制序列检验,0和1的分布均匀,游程符合随机数要求,可以是随机序列。,混沌加密属于流密码,对分组加密的攻击方法是无效的。,对选择明文密文攻击方法,混沌的单向性和混沌信号的迭代,异或操作后密钥流的推断几乎不。2.代价分析算法的代价包括代价和空间代价。代价又分为和加密。通常,加密前的主要是用来生成子密钥,加密主要是在子密钥的控制下对明文数据变换。混沌加密属于流密码的范畴,它的非常短;加密时只对数据的各个位异或操作,其主要花费在密钥流的生成操作上,相流行的分组加密算法,其花费很少的。空间代价分为算法的静止空间和运行态空间。静止空间指算法变成程序后本身所占用的空间,为代码的长度。运行态空间指在加密过程中算法所需要的临时空间。混沌加密算法S-bx空间,临时变量也少,而且,它循环产生密钥流,循环过程中需要寄存的变量有限,,其运行时占用的空间很少,在空间代价上是优秀的。3.特性混沌加密算法的加密和解密过程是可以重用的,其所占用的空间大大缩小。它的软件和硬件特性都比,分别用++和Java语言了该算法,基于该算法的DSP也开发设计四、混沌加密算法的问题1.短周期响应现混沌序列的所生成序列的周期性伪随机性、性、互性等的估计是在统计分析上,或是实验测试给出的,这难以其每个序列的周期足够大,性足够高,使人放心地采用它来加密。例如,在自治状态下,输入信号为零时,加密器为有限周期响应。不同初始状态对应于不同周期,其周期长度很短,缺点在某种程度上降低了混沌加密系统的保密性。2.有限精度效应混沌序列的生成总是要用有限精度器件来的,从而混沌序列生成器可归结为有限自动机来描述。,混沌生成器能否超越已用有限自动机和布尔逻辑理论所给

(完整版)基于MATLAB的混沌序列图像加密程序

设计题目:基于MATLAB的混沌序列图像加密程序 一.设计目的 图像信息生动形象,它已成为人类表达信息的重要手段之一,网络上的图像数据很多是要求发送方和接受都要进行加密通信,信息的安全与保密显得尤为重 要,因此我想运用异或运算将数据进行隐藏,连续使用同一数据对图像数据两次异或运算图像的数据不发生改变,利用这一特性对图像信息进行加密保护。 熟练使用matlab运用matlab进行编程,使用matlab语言进行数据的隐藏加密,确保数字图像信息的安全,混沌序列具有容易生成,对初始条件和混沌参数敏感等特点,近年来在图像加密领域得到了广泛的应用。使用必要的算法将信息进行加解密,实现信息的保护。 .设计内容和要求 使用混沌序列图像加密技术对图像进行处理使加密后的图像 使用matlab将图像信息隐藏,实现信息加密。 三.设计思路 1. 基于混沌的图像置乱加密算法 本文提出的基于混沌的图像置乱加密算法示意图如图1所示 加密算法如下:首先,数字图像B大小为MX N( M是图像B的行像素数,N是图像B的列像素数),将A的第j行连接到j-1行后面(j=2,3, A,M,形成长度为MX N的序列C。其次,用Logistic混沌映射产生一个长度为的混沌序列{k1,k2,A,kMX N},并构造等差序列D: {1,2,3, A,MX N-1,MX N}。再次,将所

产生的混沌序列{kl, k2. A, kMX N}的M N个值由小到大排序,形成有序序列{k1', k2'. A' kMX N' },确定序列{k1, k2, A, kMX N}中的每个ki在有序序列{k1', k2', A , kMX N' }中的编号,形成置换地址集合 {t1 , t2 , A, tM X N},其中ti为集合{1 , 2, A, MX N}中的一个;按置换地址集合{t1 , t2 , A, tM X N}对序列C进行置换,将其第i个像素置换至第ti列, i=1 , 2, A, MX N,得到C'。将等差序列D做相同置换,得到D'。 最后,B'是一个MX N 的矩阵,B' (i ,j)=C ' ((i-1) X M+j),其中i=1 , 2, A, M j=i=1 , 2, A, N,则B'就是加密后的图像文件。 解密算法与加密算法相似,不同之处在于第3步中,以序列C'代替随机序列{k1, k2, A, kMX N},即可实现图像的解密。 2. 用MATLAB勺实现基于混沌的图像置乱加密算法 本文借助MATLAB^件平台,使用MATLAB!供的文本编辑器进行编程实现加密功能。根据前面加密的思路,把加密算法的编程分为三个主要模块:首先,构造一个与原图a等高等宽的矩阵b加在图像矩阵a后面形成复合矩阵c: b=zeros(m1, n1); ifm1>=n1 ifm1> n1 fore=1: n1 b=(e,e); end else fore=1: n1 end fore=1:( n1-m1) b((m1+e-1),e)=m1+e-1 end end c=zeros(m1*2, n1); c=zeros(m1*2,1); c=[b,a]; 然后,用Logitic映射产生混沌序列:

基于混沌映射的图像加密研究

目录 摘要 ...................................................................................................................................... I Abstract ............................................................................................................................... II 目录 ................................................................................................................................... I V 第一章绪论 . (1) §1.1研究背景与意义 (1) §1.2国内外研究现状 (2) §1.3论文研究内容与章节安排 (5) §1.3.1论文的主要研究内容 (5) §1.3.2论文章节安排 (5) 第二章混沌图像加密基础 (7) §2.1混沌理论 (7) §2.1.1混沌的定义 (7) §2.1.2混沌的主要特征 (8) §2.1.3典型的混沌映射 (9) §2.2密码学基础 (12) §2.2.1密码系统的结构 (13) §2.2.2密码系统的分类 (14) §2.2.3密码分析 (15) §2.3图像加密概述 (16) §2.3.1图像的基本概念 (17) §2.3.2图像加密的分类 (17) §2.3.3图像加密原理 (18) §2.3.4图像加密的评价标准 (20) §2.4本章小结 (22) 第三章基于Lorenz映射和Logistic映射的图像分块加密算法 (23) §3.0引言 (23) §3.1混沌映射的选择 (23) §3.1.1 Lorenz 混沌映射 (23) §3.1.2 Logistic 混沌映射 (23) §3.2加密算法设计 (24) §3.2.1密钥的生成 (24) §3.2.2加密算法流程 (24)

用MATLAB实现基于混沌的图像置乱加密算法

用MATLAB实现基于混沌的图像置乱加密算法 由于图像文件的加密有其自身的要求,传统的文字加密方法不适合图像文件加密。为此,我们在混沌映射加密算法的基础上,提出了一种利用Logistic混沌序列对图像像素点置乱实现加密的算法,那么,我们今天借助MATLAB软件平台,看看基于混沌的图像置乱加密算法如何实现。 一、基于混沌的图像置乱加密算法 本文提出的基于混沌的图像置乱加密算法示意图如图1所示。 加密算法如下:首先,数字图像B大小为M×N(M是图像B的行像素数,N是图像B的列像素数),将A的第j行连接到j-1行后面(j=2,3,A,M),形成长度为M×N的序列C。其次,用Logistic混沌映射产生一个长度为的混沌序列{k1,k2,A,kM×N},并构造等差序列D:{1,2,3,A,M×N-1,M×N}。 再次,将所产生的混沌序列{k1,k2,A,kM×N}的M×N个值由小到大排序,形成有序序列{k1′,k2′,A’,kM×N’},确定序列{k1,k2,A,kM×N}中的每个ki在有序序列{k1′,k2′,A’,kM×N’}中的编号,形成置换地址集合{t1,t2,A,tM×N},其中ti为集合{1,2,A,M×N}中的一个;按置换地址集合{t1,t2,A,tM×N}对序列C进行置换,将其第i个像素置换至第ti列,i=1,2,A,M×N,得到C’。将等差序列D做相同置换,得到D’。

最后,B’是一个M×N的矩阵,B’(i ,j)=C’((i-1)×M+j),其中i=1,2,A,M;j=i=1,2,A,N,则B’就是加密后的图像文件。 解密算法与加密算法相似,不同之处在于第3步中,以序列C’代替随机序列{k1,k2,A,kM×N},即可实现图像的解密。 二、用MATLAB的实现基于混沌的图像置乱加密算法 本文借助MATLAB软件平台,使用MATLAB提供的文本编辑器进行编程实现加密功能。根据前面加密的思路,把加密算法的编程分为三个主要模块:首先,构造一个与原图a等高等宽的矩阵b加在图像矩阵a后面形成复合矩阵c: b=zeros(m1,n1); ifm1>=n1 ifm1>n1 fore=1:n1 b=(e,e); end …… else fore=1:n1

混沌时间序列分析

第四章

混沌时间序列分析

一.相空间重建 二.相关维数 三.最优延迟时间 四. Lyapunov特征指数 五.应用举例

一、相空间重建

1

2

Embedding

Φ

A M System with dynamics f has an attractor A ? M

Z ?d

A is transformed into a set Z ? ?d such that the all the important geometric characteristics of A will be preserved. Lets also assume Φ is invertible.

Ruelle(1981),法国科学家

对m维动力系统:

? x1 = f1 ( x1 , x 2 , .... x m ) ? ? x 2 = f 2 ( x1 , x 2 , ... x m ) ? ? ................... ? ? x m = f m ( x1 , x 2 , ... x m )

( x1 , x2 ,.....xm )

是状态空间坐标

x(t ), x(t + τ), x(t + 2τ),......., x [t + (m ? 1)τ]

3

Phase Space Reconstruction

一个单变量时间序列:x0 , x1 , x2 ,...

?τ = 1.?t ? ?n = 3 ( x0 , x1 , x2 ) ( x1 , x2 , x3 ) ( x2 , x3 , x4 ) ............... ( xn ?1 , xn , xn +1 )

4

一种基于混沌序列的数字图像加密算法

一种基于混沌序列的数字图像加密算法 周焕芹 (渭南师范学院数学与信息科学系,陕西渭南714000) 摘 要:基于混沌序列给出了一种图像加密算法.借助Logistic混沌动力学系统过程既非周期又不收敛,且对初始条件敏感性,生成混沌矩阵,对原图像进行融合操作,实现了对图像的加密过程.实验结果证明,算法简单易行,安全性好. 关键词:数字图像;混沌序列;图像加密;迭代;置乱 中图分类号T N911.73 文献标志码:A 文章编号:1009—5128(2008)02—0011—04 收稿日期:2007—05—31 基金项目:陕西省基础教育科研“十一五”规划课题(SJJY B06297);渭南师范学院科研基金资助项目(06YKF011);渭南师范学院教学改革研究项目(JG200712) 作者简介:周焕芹(1962—),女,陕西澄城人,渭南师范学院数学与信息科学系副教授 20世纪60年代人们发现了一种特殊的自然现象———混沌(chaos),混沌是一种非线性动力学规律控制的行为,表现为对初始值和系统参数的敏感性、白噪声的统计特性和混沌序列的遍历特性,其吸引子的维数是分维,有十分复杂的分形结构,具有不可预测性.由于混沌序列有如此优良的密码学特性,混沌密码学成为现代密码学的重要研究内容.最早将离散混沌动力学系统应用于加密算法的是M atthe w s[1],1990年,他给出了一种一维的混沌映射.该映射根据初始条件产生的具有混沌特性的伪随机序列可以直接应用于一次一密的加密算法中,但是该混沌映射在使用计算机实现时会退化成周期序列,而且该序列的周期一般较小.1990年,Habutsu等人也给出了一种基于线性的Tent映射的混沌加密系统[2],该方法保留了混沌系统对于初始条件的敏感性.1994年,B iance利用Logistic映射产生实数序列,应用范围较广[1-4]. 随着网络技术的发展,大量个人和公众信息在网络上传播.信息的安全问题成为人们关注的热点,而信息安全中图像安全是众所关心的.对于图像信息,传统的保密学尚缺少足够的研究.随着计算机技术与数字图像处理技术的发展,对此已有一些成果[6].近年来,相继召开了关于数据加密的国际学术会议,图像信息隐蔽问题为其重要议题之一,且有关的论文以数字水印技术为主.数字图像置乱技术,可以看做数字图像加密的一种途径,也可以用做数字图像隐藏、数字水印图像植入、数值计算恢复方法和数字图像分存的预处理和后处理过程.作为信息隐藏的基础性工作,置乱技术已经取得了较大的发展,提出了很多有效的方法如:基于A rnold变换,F ASS曲线,分形技术,幻方,正交拉丁方,骑士巡游,仿射变换,原根,Gray码变换的置乱方法[7]. 本文应用离散混沌动力系统设计了一种图像加密/解密算法.该方法的特点是:无论从加密还是解密算法的设计都是由不同的动力系统提供的.本文依赖于随机密钥的非线性迭代完成图像的像素融合,其中所用的子密钥由离散混沌系统产生.分析和仿真结果表明,经过这样的融合,算法具有良好的安全性及鲁棒性. 1 算法原理 由混沌矩阵对图像置乱.从构成图像的像素角度考虑,一幅图像大小为M×N,具有256级灰度的图像,设图像为I m age,对应于像素点(i,j)的灰度值记为I m age(i,j),其中1≤i,j≤L,Endi m age(i,j)为(i,j)坐标处融合操作后图像的像素灰度值,即要设计映射f,使得 f:I m age(i,j)→End i m age(i,j)(1)为了使得融合后的像素灰度值Endi m age(i,j)具有不可预测性,本文采用离散混沌映射生成离散混沌矩阵Keyi m age(i,j)来达到这个目的.生成Keyi m age(i,j)的方法如下:采用目前广泛研究的Logistic映射构造混沌序列.混沌系统表述为 α k+1=μ?αk?(1-αk),k=0,1,2, (2) 2008年3月第23卷第2期 渭南师范学院学报 Journal of W einan Teachers University M arch2008 Vol.23 No.2

一种新的基于混沌的彩色图像加密方案谢涛

收稿日期:2012-05-27;修回日期:2012-07-04 作者简介:谢涛(1983-),男,四川巴中人,实验师,硕士,主要研究方向为虚拟现实、图像处理(grabtiger@163.com ). 一种新的基于混沌的彩色图像加密方案 谢 涛1 ,何 兴 2 (1.重庆师范大学计算机与信息科学学院,重庆401331;2.重庆大学计算机学院,重庆401331)摘 要:利用耦合logistic 映射产生随机性很强的密钥流,结合R 、G 、B 三者的关系,设计了一种初始简单扩散— 联合置乱—联合扩散的加密方法。仿真结果表明,比单独对每个颜色分量实施加密,该方法具有更强的安全性。关键词:图像加密;联合置乱;联合扩散;耦合logistic 映射中图分类号:TP391;TP309 文献标志码:A 文章编号:1001-3695(2013)01-0318-03 doi :10.3969/j.issn.1001-3695.2013.01.082 New color image encryption scheme based on chaos XIE Tao 1,HE Xing 2 (1.College of Computer &Information Science ,Chongqing Nomal University ,Chongqing 401331,China ;2.College of Computer Science ,Chongqing University ,Chongqing 401331,China ) Abstract :This paper firstly used the coupled logistic map to generate random strong key stream ,and then designed a kind of initial simple diffusion-joint scrambling-combined diffusion method from the point of the relationships of components RGB.The simulation results indicate that this algorithm has stronger security compared with the independent encryption of each color component. Key words :image encryption ;joint scrambling ;combined diffusion ;coupled logistic map (CLM ) 0引言 随着计算机网络技术的飞速发展,多媒体安全变得越来 越重要。其中图像信息的传输扮演着非常重要的角色,而传统的加密技术将其作为普通数据流进行加密,并没有考虑到多媒体数据本身的特点,如很高的冗余性和很强的相关性。Shan-non [1] 曾在其经典文章中提到用于指导密码设计的两个基本原 则,即扩散和置乱。扩散是将明文冗余度分散到密文中使之分散开来,以便隐藏明文的统计结构,其实现方式是使明文的每一位影响密文中多位的值;而置乱是用于掩盖明文、密文和密钥之间的关系,使密钥和密文之间的统计关系变得尽可能复杂,导致密码攻击者无法从密文推理得到密钥。混沌所具有的混合、对参数和初值的敏感性等基本特性与密码学之间有着天然的联系, 并在结构上存在某种相似性。因此,近些年来,有许多中外学者提出了一些关于混沌图像的加密算法 [2 6] 。 对于彩色图像,每个图像的像素由R (红色)、G (绿色)、B (蓝色)三个颜色成分组成。与灰度图像相比,彩色图像提供更多信息,因此吸引了更多的关注 [7 10] 。一般的彩色图像加 密算法只是把彩色图像看成由三个灰度图像组成,从而对于每一个灰度图像分别进行处理,这样做很大的缺陷是忽略了R 、G 、B 之间的关系,与灰度图像加密没什么大的区别。鉴于此,本文设计了一种新型的彩色图像加密算法,用混沌系统同时对三个颜色部分加密使得它们之间充分地相互影响,而且运用联合型的置乱和扩散方法减少了R 、 G 、B 之间的相关性。仿真结果表明此方案能够有效地加密彩色图像,并抵抗不同类型的经典攻击。 1混沌系统 一维logistic 系统因为简单且高效,故常用来产生密钥流, 然而密钥空间太小,不能抵抗穷举攻击,因此安全性不是很好。本文采用CLM (耦合logistic 映射)来构造密码系统: x i n +1=(1-ε)g (x i n )+ ε2 [g (x i +1n )+g (x i -1 n )](1) 其中:i =1,2,3,为空间方向变量;n =1,2,…,是时间方向变 量;x i n 代表状态变量;ε∈(0, 1)是耦合系数;g (x )是logistic 映射,如式(2)所示。周期边界条件x 0n =x 3 n 。CLM 系统有两个正 的Lyaponuv 指数 [11] ,因此它是混沌的。 g (x )=λx (1-x ) x ∈(0,1),λ∈(3.5699456, 4](2) 当λ∈(3.57,4]时,logistic 映射可通过倍周期分叉演进至混沌状态。 2算法的设计与实现 加密过程如下: a )准备工作和密钥产生。明文图像可表示为 P ={R P n ,G P n ,B P n } n =1,2,…,L (3) 其中,每一个颜色分量R 、G 、B 可变成一个向量,其元素值均为0 255。此处假设L =256?256,也就是图像的大小尺寸均为256?256;否则,可以对图像作一些分割,最后不足的部分可以 进行添加。设定初始参数λ和初始密钥值x 0 1、x 11、x 21, 迭代式(1)和(2)L +h 次,而h >0是为了提高初始敏感性,从而获得三个序列: 第30卷第1期2013年1月计算机应用研究 Application Research of Computers Vol.30No.1Jan.2013

混沌序列产生及其在图像

混沌序列产生及其在图像、视频加密中 的应用研究 左建政 【摘要】:伴随着科技的不断进步,信息技术已经渗透进人们生活的各个方面,信息安全问题已经引起越来越多的关注,因此如何加强信息的保密性就成为了一个急需解决的难题。混沌信号所固有的非周期, 宽频谱和对初始值非常敏感等突出特征,使得其在信息加密中有着良好的应用前景。而要想提高混沌在信息加密中的保密性以及实用性,需要做的工作主要是以下两个方面:一方面,提高混沌自身的性能;另一方面,提高加密系统的性能。本文以此为背景,分别从上述两方面着手进行研究,取得了一系列新的结果。本文的主要工作和创新体现在以下几个方面: (1)系统地研究了各种混沌序列的产生方式。混沌序列的产生是混沌应用到信息加密的前提也是一项关键技术。从最初的模拟电路到现在数字系统,在不断地进步,当然也会产生一系列新的问题。本文总结以前所做的研究,系统地介绍了各种混沌序列的产生方式,包括模拟电路、FPGA、LabVIEW、DSP等。通 过分析和比较,为以后的继续深入研究发挥重要的参考作用。 (2)设计了一个新的混沌系统。从混沌信息加密工程的观点考虑,构造一个庞大的混沌函数库是必要的。为了设计性能良好的混沌系统,在研究Sprott系统的基础上,构造了一个新的混沌系统。对构造的混沌系统进行了动力学分析,其中包括分岔特性以及Ly apunov指数等特性分析,同时设计了相应的模拟电路,通过电路实验获得了与 仿真相符的混沌吸引子,验证了混沌系统的特性。 (3)设计了一个新的分数阶混沌系统。并且介绍了两种分数阶微积分的分析方法,时域求解法对其进行数值仿真,时频域转换法对其进行电路仿真。数值仿真结果表明系统存在混沌的最低阶数是2.31。设计了该系统的分数阶混沌振荡电路,电路仿真与数值仿真结果相符,证实了该分数阶混沌振荡电路的可行性。分数阶混沌系统更能反映系统呈现的工程物理现象,一个确定的分数阶混沌系统随着其阶数即分数值的不同而呈现不同的状态,因而这种系统具有更大的密钥空间,不容易被复制。 (4)首次利用数字系统产生分数阶混沌序列。对分数阶混沌系统的广泛研究开始于最近十几年,目前的研究大多处于理论阶段。本文通过利用LabVIEW等数字系统,获得了真实的分数阶混沌序列。通过LabVIEW与MATLAB的接口,首先利用MATLAB编程计算混沌状态方程,然后再在LABVIEW平台设计前面板,调节参数,最后通过数据采集卡即可实现分数阶混沌序列输出。数字系统可以做到参数相同,并且精度可控,容易控制。 (5)借助DSP平台,利用分数阶混沌序列,成功实现了图像、视频的实时加密、解密。利用前面得到的分数阶混沌序列作为图像、视频加密的密钥流,对图像、视频中每一帧图像的像素点进行异或加密。分数阶混沌系统密钥空间大,因此安全性高,需要考虑的主要就是实时性的问题,而借助于运算速度非常快的DSP芯片,能很好地满足实时性的要求。这种加密方式突破了传统软件加密时,加密速度慢、容易被破译的缺点,具有广阔的应用前景

基于混沌系统的图像加密算法研究[开题报告]

开题报告 通信工程 基于混沌系统的图像加密算法研究 一、课题研究意义及现状 意义: 随着计算机技术和网络通信技术不断发展和迅速普及,通信保密问题日益突出。信息安全问题已经成为阻碍经济持续稳定发展和威胁国家安全的一个重要问题,而密码学是用来保证信息安全的一种必要的手段,现代密码学便应运而生,如经典的私钥密码算法DES、IDEA、AES和公钥密码算法RSA、EIGamal等,新颖的量子密码、椭圆曲线密码算法等,在信息安全的保密方面都发挥了重要作用。图像信息生动形象,它已经成为人类表达信息的重要手段之一,网络上的图像数据有很多是要求发送方和接收方要进行保密通信的,信息安全与保密显得越来越重要。目前,国际上正在探讨使用一些非传统的方法进行信息加密与隐藏,其中混沌理论就是被采纳和得到广泛应用的方法之一。混沌加密是近年来兴起的一个研究课题,基于混沌理论的保密通信、信息加密和信息隐藏技术的研究已成为国际非线性科学和信息科学两个领域交叉融合的热门前沿课题之一,也是国际上高科技研究的一个新领域,基于混沌理论的密码学近来成为很热门的科学。对于数字图像来说,具有其特别的一面就是数字图像具有数据量大、数据相关度高等特点,用传统的加密方式对图像加密时存在效率低的缺点;而新型的混沌加密方式为图像加密提供了一种新的有效途径。基于这种原因,本论文主要探讨基于混沌理论的数字图像加密算法。 混沌现象是在非线性动力系统中出现的确定性、类似随机的过程,这种过程既非周期又非收敛,并且对初值具有极其敏感的依赖性,混沌系统所具有的这些基本特性恰好能够满足保密通信及密码学的基本要求。图像加密过程就是通过加密系统把原始的图像信息(明文),按照加密算法变换成与明文完全不同的数字信息(密文)的过程。 国内外现状: 1963年,洛伦兹发表论文“决定论非周期流”,讨论了天气预报的困难和大气湍流现象,给出了著名的洛伦兹方程,这是在耗散系统中,一个确定的方程却能导出混沌解的第一个实例,从而揭歼了对混沌现象深入研究的序幕。混沌出现,古典科学便终止了。 1975年,美籍华人李天岩和美国数学家约克(Yorke)一篇震动整个学术界的论文“周期3

基于混沌序列的密钥生成新方法

第36卷第12期2006年12月数学的实践与认识M A TH EM A T I CS I N PRA CT I CE AND TH EO R Y V o l 136 N o 112 D ecem.,2006 基于混沌序列的密钥生成新方法杨文安, 袁德明 (徐州建筑职业技术学院计算机技术工程系,江苏徐州 221008) 摘要: 设计了一种从混沌序列生成密钥的新方法.其基本原理是从混沌序列依次取若干数据构成实值序列,将其按非线性规则映射成二值序列,再用实值序列和任意指定序列分别置乱这个二值序列,被置乱后的二值序列即为所生成密钥.实验表明,在混沌密码体制研究中,这种密钥较一般序列密钥更具有独立性、均匀性和不可预测性. 关键词: 混沌序列;密码体制;密钥 1 引 言 收稿日期:2006209216 基金项目:徐州建筑职业技术学院自然科学基金(JYA 30409) 随着网络技术发展,网络安全问题成为当今社会的焦点.人们也在不断寻求解决网络安全问题的有效方法[1].混沌密码体制[2,3]就是适应网络安全的需要应运而生的. 混沌是确定性系统中具有理论意义上的完全随机运动,而不是通常所用的伪随机[4]运动.混沌系统具有确定性、有界性、初值敏感性、拓朴传递性与混合性、宽带性、快速衰退的自相关性和长期不可预测性[5]等.它所具有的基本特性恰好满足了信息保密通信和密码学的基本要求(即Shannon 提出的密码系统设计的基本原则:扩散原则和混淆原则,以及加 解密过程中的可靠性).在著名的L ogistic 混沌映射的基础上,作者设计了一种新型密码体制.该密码体制利用非线性变换从双混沌序列中产生两个二值序列,并对其进行置乱得到两组密钥,由这两组密钥构成密钥矩阵作用于明 密文信息实现信息的加 解密操作,进而达到信息保密的目的.有关新型密码体制的详细内容将另文介绍,本文重点介绍利用非线性变换从混沌序列中生成一组密钥的方法.利用文中方法生成的密钥较一般序列密钥更具有独立性、均匀性和不可预测性. 2 L og istic 混沌映射 美国普林斯顿大学的生态学家R .M ay 在研究昆虫群体繁殖规律时提出的L ogistic 混沌模型的离散形式为: x i +1=Λx i (1-x i ), 1<Λ<4, 0 吉林农业大学 本科毕业设计开题报告 课题名称:基于MATLAB的混沌序列图像加密算法的研究 学院(系):信息技术学院 年级专业:2009级电子信息科学与技术2班 学生姓名:XX 指导教师:刘媛媛 完成日期:2013年2月27日 目录 一、设计目的及意义 (3) 二、研究现状 (3) 三、设计内容 (3) 四、开发环境 (3) 五、分析设计 (3) 1、设计要求 (3) 2、设计原理 (3) 3、涉及到的程序代码 (4) 4、主要思想 (6) 六、结果及分析 (6) 1、运行示例 (6) 2、结果评估 (8) 七、参考文献 (9) 八、研究工作进度 (10) 一、设计目的及意义 熟练使用matlab运用matlab进行编程,使用matlab语言进行数据的隐藏加密,确保数字图像信息的安全,混沌序列具有容易生成,对初始条件和混沌参数敏感等特点,近年来在图像加密领域得到了广泛的应用。使用必要的算法将信息进行加解密,实现信息的保护。 二、研究现状 随着Internet技术与多媒体技术的飞速发展,数字化信息可以以不同的形式在网络上方便、快捷地传输。多媒体通信逐渐成为人们之间信息交流的重要手段。人们通过网络交流各种信息,进行网上贸易等。因此,信息的 安全与保密显得越来越重要。信息的安全与保密不仅与国家的政治、军事和外交等有重大的关系,而且与国家的经济、商务活动以及个人都有极大的关系。随着信息化社会的到来,数字信息与网络已成为人们生活中的重要组成部分,他们给我们带来方便的同时,也给我们带来了隐患:敏感信息可能轻易地被窃取、篡改、非法复制和传播等。因此信息安全已成为人们关心的焦点,也是当今的研究热点和难点。 多媒体数据,尤其是图像,比传统的文字蕴涵更大的信息量,因而成为人类社会在信息利用方面的重要手段。因此针对多媒体信息安全保护技术的研究也显得尤为重要,多媒体信息安全是集数学、密码学、信息论、概率论、计算复杂度理论和计算机网络以及其它计算机应用技术于一体的多学科交叉的研究课题。 三、设计内容 使用混沌序列图像加密技术对图像进行处理使加密后的图像 四、开发环境 MATLAB? & Simulink? Release 2010a windows7环境 五、分析设计 1.实验要求 使用matlab将图像信息隐藏,实现信息加密。 2.设计原理 运用异或运算将数据进行隐藏,连续使用同一数据对图像数据两次异或运算图像的数据不发生改变,利用这一特性对图像信息进行加密保 护。用户输入的密码必须在0~1之间任何一个数据进行加密,并且加密 的程序与解密的程序输入的密码必须一致才能正确解密。 混沌加密的原理 2007-09-27 06:12 基于对混沌加密技术的发展和应用的理解,下面我们将对其原理进行探究。 混沌加密基于混沌系统所具有的独特性质:对初值极端敏感性和具有高度的随机性。 混沌加密的原理与序列密码的原理相似,不同在于:一般的序列密码是利用移位寄存器为基础的电路来产生伪随机序列作为密钥序列,而混沌加密是利用混沌系统产生混沌序列作为密钥序列,利用该序列对明文加密,密文经信道传输,接收方用混沌同步的方法将明文信号提取出来实现解密。 混沌序列加密是指明文数据与“乱数流”叠加产生密文,称该“乱数流”为加密序列,它由一个密钥产生。序列加密的数学模型可作如下描述: 明文序列: =(…),GF(q) “乱数流”: = (,,…),GF(q) 由明文序列与“乱数流”可产生密文序列: = (,,…),GF(q) 其中=+,i=0,1,2,…… “乱数流”也是无穷序列,在密码学中通常采用随机序列或伪随机序列。混沌序列加密的主要特点是加密方式十分简单,它只要对两个序列进行叠加即可。混沌序列加密原理(如图1) 混沌序列加密原理 (1)信号加密 在信号的发射端选取适当的非线性动力学系统F(,),为系统变 量,为系统参量。在适当的参数条件下,使非线性动力系统处于混沌状态,然后信息流s(t)对非线性动力学系统输出的混沌信号y(t)进行调制,以产生密文数据流M(t),这一过程可以简单表示如下: M(t)=s(t)y(t) s(t)对y(t)的调制可以是加性掩盖、函数调制,也可以是乘性扩频方法。总之经过这一过程后,明文信息就被隐藏在混沌信号流中。在实际通讯中,可以根据需要,采用低维混沌系统,高维混沌系统,甚至可以是时空混沌系统来产生混沌信号流来对信息进行加密。由于混沌信号具有类随机性,特别是高维超混沌信号和时空混沌信号,具有更大的随机性,经过混沌加密的信号在公开信道中传输,即使被敌人截取,敌人也很难破解信息,即使可以破解,也需要相当长的时间。这样,由于保密通讯的时效性,也可以达到保密的目的。 (2)信号解密 信号解密是指把信息从密文中提取出来的过程。在混沌保密通讯中,信号的解密可以通过多种方式。第一种方式是直接利用混沌序列进行解密。在这种方式中,通信双方事先约定好调制和解调方法,并由发送一方事先把做成密钥的混沌信号流发送给对方,使接受方很容易地解密信号。第二种方式是利用系统的自身特性对混沌的密文信号进行解密。第三种方式,也是混沌保密通讯中通常采用的解密方式,即利用同步混沌来解调密文信号。 具体方案如下: 在接收端有一个和发射端的非线性动力系统F(,)同步的F′(′, 基于Henon 混沌映射的图像加密DSP 系统实现 一 实验目的 1. 熟悉具有分组密码结构特性的混沌映射; 2. 熟悉DSP 实验箱进行图像加密研究; 3. 掌握利用二维Henon 混沌映射实现图像像素扩散加密的原理; 4. 培养学生从事高维信号安全保护的动手编程能力。 二 实验内容 1.实验原理 用Henon 映射产生的序列对图像进行异或运算,实现图像的加解密。 Henon 混沌映射是典型的二维离散混沌映射,其方程: 12 1++-=+n n n y px x n n qx y =+1 2.实验步骤 图像加密算法步骤: 设 ()n m y x I ?,为初始图像,其中y x , 代表像素的位置信息,n m ?表示 图像的大小,其中加密过程可描述如下: (1) 生成混沌序列,设定初始值 x(1)与 y(1),Henon 混沌系统的控制 参数 p 与 q ,利用 Henon 映射生成两个长度为() 2n m ? 的混沌序列 x(i)、y(j),其中 p =1.4,q =0.3,0≤x(1)≤1,0≤y(1)≤1,i = j = 0,1,…,()2n m ?, 将x(i)与 y(j)按顺序保存在n m ?数组中,进而将其转换成n m ?矩阵,表示为I1。 (2) 异或运算:将初始图像表示为 I ,做异或运算 I2= I ⊕I2,从而实现对初始图像的置乱加密,得到最终的加密图像 I2。该算法流程图如下所示: 加密算法流程图 3. 实验源代码(见附录) 三 实验内容及步骤 1.采用Matlab 编写图像加解密程序并仿真测试(详细代码见附录1); 2.采用在DSP 环境下实时运行的图像加解密实际程序; 3. 对加密图像1维直方图计算出灰度概率方差。 四 实验结果及分析 实验结果如下图所示 混沌序列 混沌映射 进行异或 加密图像 原始图像 篇一:图像加密技术的开题报告燕山大学本科毕业设计(论文)开题报告课题名称:图像加密技术的java 实现 学院(系):里仁学院 年级专业:08自动化2 班 学生姓名:杨合如 指导教师:刘剑鸣 完成日期:2012.3.23 一、综述本课题国内外研究动态,说明选题的依据和意义 (一)本课题国内外研究动态数字图像加密源于早期的经典加密理论,其目的是隐藏图像本身的真实信息,使窃取者或无关人员,在收到加密消息后无法获得原始图像,而接收方,则可用预先约定的密钥和解密方法,方便地把收到的加密信息解密出来。 图像加密主要有以下几种方法:基于矩阵变换/ 像素置换的图像加密算法、基于密钥分割与秘密共享的图像加密算法、基于现代密码体制的图像加密算法和基于混沌理论的图像加密算法。下面简要阐述 它们各自加密算法的原理、特点,分析各种算法的优缺点及发展趋势。 (1)基于矩阵变换/像素置换的图像加密技术 基于矩阵变换/ 像素置换的图像加密技术,基于arnold 变换的系列置乱方法,可以等效为对图像矩阵 进行有限步地初等矩阵变换,从而打乱图像像素的排列位置。但初等矩阵变换是一种线性变换,其保 密性不高。基于arnold 变换的加密算法和基于幻方的加密算法是不能公开的,这是因为加密算法和秘钥没有有效地分开,这和现代密码体制的要求是不相容的,即它不符合kerckhoffs 准则,而属于古典密码体制的范畴。在实际应用中应该加以适当的改进,有两种方法:一是使这类加密算法的保密性提高;二是要使这类加密算法符合kerckhoffs 准则,适应现代密码学的要求。另外,基于arnold 变换的图 像加密算法含有其动力学系统的庞加莱回复特性,而幻方矩阵也是由有限域上的元素所组成的,因而都容易受到唯密文迭代攻击,因而从根本上来说这类算法是不能公开的。从加密算法不能公开、秘密不是完全依赖密钥这一点来看,这类加密算法是属于被淘汰之列的,除非它们能和其它的加密算法有效地 结合,从而符合现代加密体制的规范。 (2)基于秘密分割与秘密共享的图像加密基于秘密共享的加密算法是基于shamir 在1979 年提出的密钥分存的概念。之后,在1994 年欧密会上naor 和shamir 共同提出二值图像信息的共享方案。密钥分存的优点在于个别子密钥的泄漏不至于引起密钥的泄漏,而个别子密钥的损失也不至于影响密钥的恢复。算法简单直观,安全性好,具有较好的抗干扰性能。其缺点是图像数据量发生膨胀,这在图像数据本来就很庞大的情况下给图像的网络传输带来了严重的困难,限制了这种加密算法在实际中应用,而且对于采用这种门限方案的算法其恢复出的图像的对比度会有所下降。在密钥分存领域,我国学者曹珍富做了许多开创性的工作:他基于有限集合理论设计的二级(k,n)门限的方法,可以有效地发现冒充 特有子密钥的人或蓄意破坏者,与密钥分存紧密相连的一个概念是密钥托管问题。在文献中,文中作者基于公钥密码加密算法、门限方案、认证方案和签名算法,提出一种新的基于公钥密码的托管方案, 解决了shamir 所提出的密钥托管方案中的关键问题,即“用户的密钥完全依赖于可信赖的托管机构” 问题(实际上没有一个机构可以完全信赖)。关于密钥分存,常见的算法还有dhamir 基于lagrange 插值公式的密钥分存方法, asmuth-bloom 方法。 (3)基于现代密码体制的图像加密 claude shannon 于1949 年发表了一篇题为“保密系统的信息理论”的文章,用信息论的观点对信息保密问题做了全面地阐述,建立了现代密码学理论。对于图像数据来说,这种加密技术就是把待传输的图像看作明文,通过各种加密算法,如des,rsa 等,在秘钥的控制下, 达到图像数据保密通信。这种加密机制的设计思想是加密算法可以公开,通信的保密性完全依赖于秘钥的保密性(即满足kerckhoffs 准则)。私钥密码体制和公钥密码体制各有其应用场合。一般来说,基于MATLAB的混沌序列图像加密算法的研究的开题报告

混沌加密的原理

Henon混沌图像加密研究

混沌加密开题报告