GSM HLR 用户数据解释

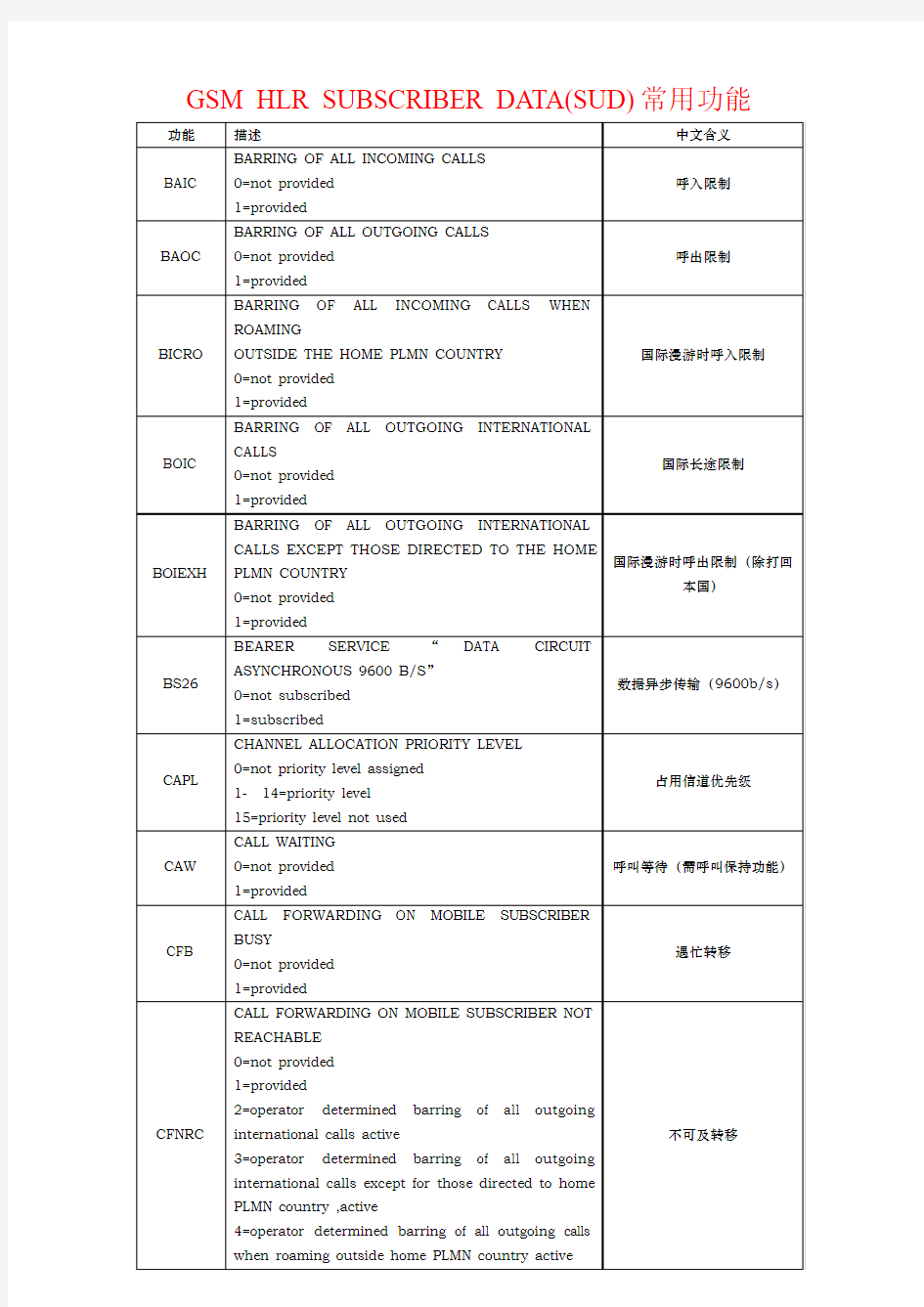

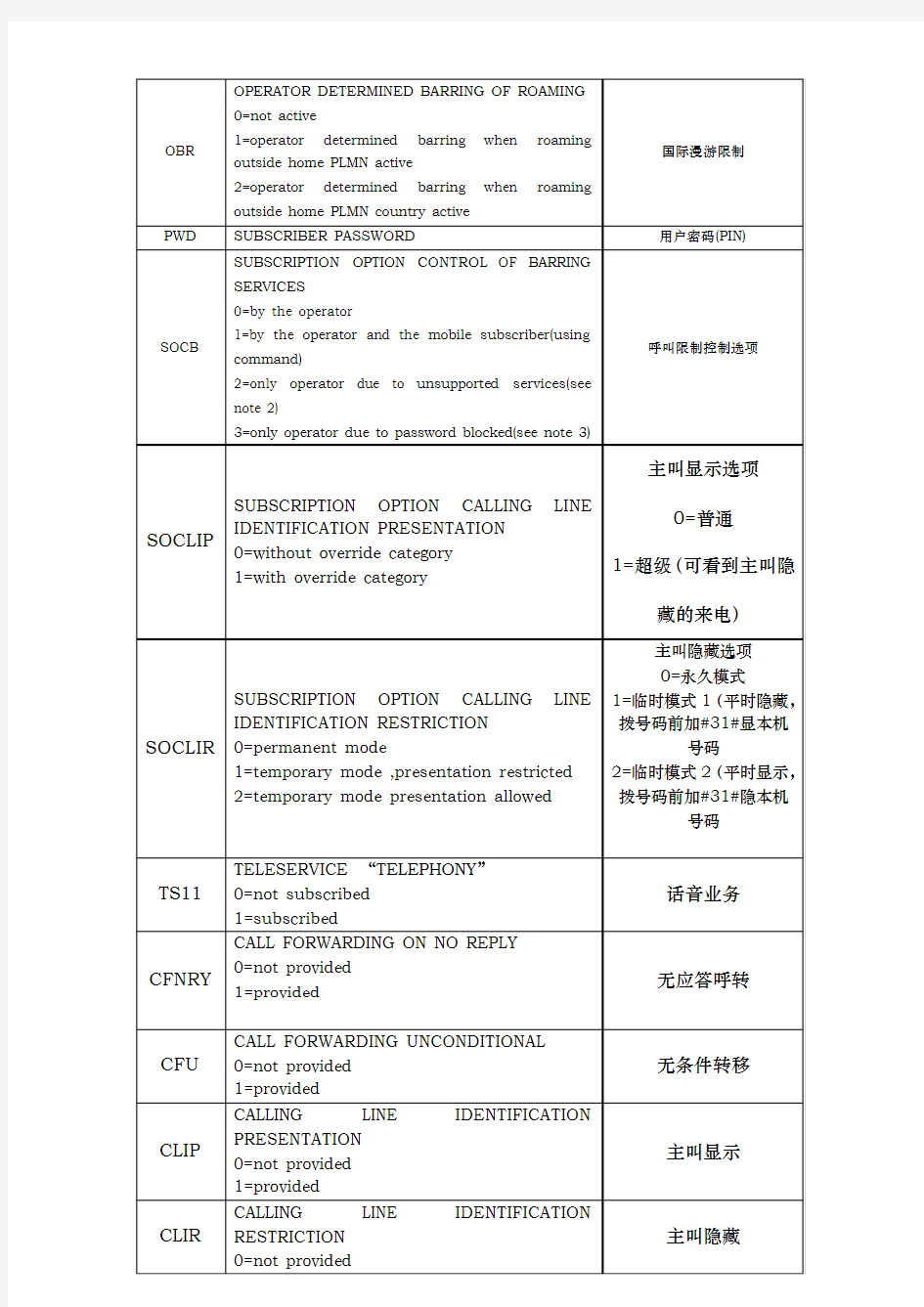

GSM HLR SUBSCRIBER DATA(SUD)常用功能

简单讲解加密技术

简单讲解加密技术 加密技术是最常用的安全保密手段,利用技术手段把重要的数据变为乱码(加密)传送,到达目的地后再用相同或不同的手段还原(解密)。 加密技术包括两个元素:算法和密钥。算法是将普通的信息或者可以理解的信息与一串数字(密钥)结合,产生不可理解的密文的步骤,密钥是用来对数据进行编码和解密的一种算法。在安全保密中,可通过适当的钥加密技术和管理机制来保证网络的信息通信安全。 什么是加密技术呢?加密技术是电子商务采取的主要安全保密措施,是最常用的安全保密手段,利用技术手段把重要的数据变为乱码(加密)传送,到达目的地后再用相同或不同的手段还原(解密)。加密技术包括两个元素:算法和密钥。算法是将普通的文本(或者可以理解的信息)与一窜数字(密钥)的结合,产生不可理解的密文的步骤,密钥是用来对数据进行编码和解码的一种算法。在安全保密中,可通过适当的密钥加密技术和管理机制来保证网络的信息通讯安全。密钥加密技术的密码体制分为对称密钥体制和非对称密钥体制两种。相应地,对数据加密的技术分为两类,即对称加密(私人密钥加密)和非对称加密(公开密钥加密)。对称加密以数据加密标准(DES,Data Enc ryption Standard)算法为典型代表,非对称加密通常以RSA(Rivest Shamir Ad 1eman)算法为代表。对称加密的加密密钥和解密密钥相同,而非对称加密的加密密钥和解密密钥不同,加密密钥可以公开而解密密钥需要保密。 加密技术的种类:对称加密(私人密钥加密),非对称加密(公开密钥加密),单项加密。 对称加密:对称加密采用了对称密码编码技术,它的特点是文件加密和解密使用相同的密钥,即加密密钥也可以用作解密密钥,这种方法在密码学中叫做对称加密算法,对称加密算法使用起来简单快捷,密钥较短,且破译困难,除了数据加密标准(DES),另一个对称密钥加密系统是国际数据加密算法(IDEA),它比DNS的加密性好,而且对计算机功能要求也没有那么高。IDEA加密标准由PGP(Pretty Good Privacy)系统使用。 对称加密的种类:DES(数据加密的标准)使用56位的密钥。AES:高级加密标准。3 DES:三圈加密标准它作为现在加密算法的标准。 非对称加密:即公钥加密,非对称加密算法需要两个密钥:公开密钥(publickey)和私有密(privatekey)。公开密钥与私有密钥是一对,如果用公开密钥对数据进行加密,只有用对应的私有密钥才能解密;如果用私有密钥对数据进行加密,那么只有用对

统计学名词解释汇总情况

1什么是统计学?统计方法可分为哪两大类?统计学是收集、处理、分析、解释数据并从数据中得出结论的科学。方法有描述统计和推断统计两类 2统计数据可分为哪几种类型?不同类型数据各有什么特点?按采取计量尺度,分类、顺序、数值型数据;按统计数据收集方法,观测、实验数据;按被描述对象与时间关系,截面、时间序列数据 统计数据;按所采用的计量尺度不同分; (定性数据)分类数据:只能归于某一类别的非数字型数据,它是对事物进行分类的结果,数据表现为类别,用文字来表述;(定性数据)顺序数据:只能归于某一有序类别的非数字型数据。它也是有类别的,但这些类别是有序的。 (定量数据)数值型数据:按数字尺度测量的观察值,其结果表现为具体的数值。 统计数据;按统计数据都收集方法分; 观测数据:是通过调查或观测而收集到的数据,这类数据是在没有对事物人为控制的条件下得到的。 实验数据:在实验中控制实验对象而收集到的数据。 统计数据;按被描述的现象与实践的关系分; 截面数据:在相同或相似的时间点收集到的数据,也叫静态数据。时间序列数据:按时间顺序收集到的,用于描述现象随时间变化的情况,也叫动态数据。 3举例说明总体、样本、参数、统计量、变量这几个概念:对一千灯泡进行寿命测试,那么这千个灯泡就是总体,从中抽取一百个进行检测,这一百个灯泡的集合就是样本,这一千个灯泡的寿命的平均值和标准差还有合格率等描述特征的数值就是参数,这一百个灯泡的寿命的平均值和标准差还有合格率等描述特征的数值就是统计量,变量就是说明现象某种特征的概念,比如说灯泡的寿命。 4什么是有限总体和无限总体?举例说明 有限总体指总体的范围能够明确确定,而且元素的数目是有限可数的,如若干个企业构成的总体,一批待检查的灯泡。无限总体指总体包括的元素是无限不可数的,如科学实验中每个试验数据可看做是一个总体的一个元素,而试验可无限进行下去,因此由试验数据构成的总体是无限总体 5变量可分为哪几类? 变量可以分为分类变量,顺序变量,数值型变量。 变量也可以分为随机变量和非随机变量。经验变量和理论变量。

数据库期末考试名词解释

1. 概念模式 是数据库中全部数据的整体逻辑结构的描述。它由若干个概念记录类型组成。概念模式不仅要描述概念记录类型,还要描述记录间的联系、操作、数据的完整性、安全性等要求。? 2. X封锁 如果事务T对数据R实现X封锁,那么其他的事务要等T解除X封锁以后,才能对这个数据进行封锁。只有获准X封锁的事务,才能对被封锁的数据进行修改。? 3. 复制透明性 即用户不必关心数据库在网络中各个结点的数据库复制情况,更新操作引起的波及由系统去处理。 4. 主属性 包含在任何一个候选键中的属性。 5. 事务的原子性 一个事务对数据库的操作是一个不可分割的操作系列,事务要么完整地被全部执行,要么全部不执行。 1. DML 数据操纵语言(Data Manipulation Language),由DBMS提供,用于让用户或程序员使用,实现对数据库中数据的操作。DML分成交互型DML和嵌入型DML两类。依据语言的级别,DML 又可分成过程性DML 和非过程性DML两种。 2. S封锁 共享型封锁。如果事务T对某数据R加上S封锁,那么其它事务对数据R的X封锁便不能成功,而对数据R的S封锁请求可以成功。这就保证了其他事务可以读取R但不能修改R,直到事务T释放S封锁。? 3. 分布式DBS 是指数据存放在计算机网络的不同场地的计算机中,每一场地都有自治处理能力并完成局部应用; 而每一场地也参与(至少一种)全局应用程序的执行,全局应用程序可通过网络通信访问系统中的多个场地的数据。 4.事务 数据库系统的一个操作系列,这些操作或者都做,或者都不做,是一个不可分割的工作单位 5. 丢失更新 当两个或以上的事务同时修改同一数据集合时,由于并发处理,使得某些事务对此数据集合的修改被忽视了. 1. 实体完整性规则 这条规则要求关系中元组在组成主键的属性上不能有空值。如果出现空值,那么主键值就起不了唯一标识元组的作用。 1. 域和元组 在关系中,每一个属性都有一个取值范围,称为属性的值域,简称域;记录称为元组。元组对应表中的一行;表示一个实体。? 2. 无损联接 设R是一关系模式,分解成关系模式ρ={R1,R2...,Rk},F是R上的一个函数依赖集。如果对R中满足 F 的每一个关系r都有r=πR1(r)πR2(r)... πRk(r)则称这个分解相对于F 是"无损联接分解"。 3. 事务的原子性?

数据加密实验报告

实验报告 课程:计算机保密_ _ 实验名称:数据的加密与解密_ _ 院系(部):计科院_ _ 专业班级:计科11001班_ _ 学号: 201003647_ _ 实验日期: 2013-4-25_ _ 姓名: _刘雄 _ 报告日期: _2013-5-1 _ 报告评分:教师签字:

一. 实验名称 数据加密与解密 二.运行环境 Windows XP系统 IE浏览器 三.实验目的 熟悉加密解密的处理过程,了解基本的加密解密算法。尝试编制基本的加密解密程序。掌握信息认证技术。 四.实验内容及步骤 1、安装运行常用的加解密软件。 2、掌握加解密软件的实际运用。 *3、编写凯撒密码实现、维吉尼亚表加密等置换和替换加解密程序。 4、掌握信息认证的方法及完整性认证。 (1)安装运行常用的加解密软件,掌握加解密软件的实际运用 任务一:通过安装运行加密解密软件(Apocalypso.exe;RSATool.exe;SWriter.exe等(参见:实验一指导))的实际运用,了解并掌握对称密码体系DES、IDEA、AES等算法,及非对称密码体制RSA等算法实施加密加密的原理及技术。 ?DES:加密解密是一种分组加密算法,输入的明文为64位,密钥为56位,生成的密文为64位。 ?BlowFish:算法用来加密64Bit长度的字符串或文件和文件夹加密软件。 ?Gost(Gosudarstvennyi Standard):算法是一种由前苏联设计的类似DES算法的分组密码算法。它是一个64位分组及256位密钥的采用32轮简单迭代型加密算法. ?IDEA:国际数据加密算法:使用128 位密钥提供非常强的安全性; ?Rijndael:是带有可变块长和可变密钥长度的迭代块密码(AES 算法)。块长和密钥长度可以分别指定成128、192 或256 位。 ?MISTY1:它用128位密钥对64位数据进行不确定轮回的加密。文档分为两部分:密钥产生部分和数据随机化部分。 ?Twofish:同Blowfish一样,Twofish使用分组加密机制。它使用任何长度为256比特的单个密钥,对如智能卡的微处理器和嵌入在硬件中运行的软件很有效。它允许使用者调节加密速度,密钥安装时间,和编码大小来平衡性能。 ?Cast-256:AES 算法的一种。 (同学们也可自己下载相应的加解密软件,应用并分析加解密过程) 任务二:下载带MD5验证码的软件(如:https://www.360docs.net/doc/6e17841323.html,/downloads/installer/下载(MySQL):Windows (x86, 32-bit), MSI Installer 5.6.11、1.5M;MD5码: 20f788b009a7af437ff4abce8fb3a7d1),使用MD5Verify工具对刚下载的软件生成信息摘要,并与原来的MD5码比较以确定所下载软件的完整性。或用两款不同的MD5软件对同一文件提取信息摘要,而后比较是否一致,由此可进行文件的完整性认证。

根据统计年鉴相关内容填写表中数据

根据统计年鉴相关内容 填写表中数据 Coca-cola standardization office【ZZ5AB-ZZSYT-ZZ2C-ZZ682T-ZZT18】

1. 根据下列内容完成以下要求:(20分) (2)解释表中任意五个指标的含义; 国内生产总值(GDP):从生产活动和范围看,国内生产总值是一个国家或地区一定时期全部生产单位所生产创造的增加值的全部或总量。它表示生产活动的总规模或生产成果的总水平。生产成果是支持人民生生活和各种消费、各种投资,或者说是支持经济社

会发展的基础,因此它非常重要。国内生产总值有三种表现形态,即:价值形态、收入形态和产品形态;有三种计算方法:即:生产法、收入法和支出法. 财政收入:指国家财政参与社会产品分配所取得的收入,是实现国家职通报财务保证.财政收入主要包括:①各项税收:增值税、营业税、消费税、土地增值税、城市维护建设税、资源税、城市土地使用税、印花税、个人所得税、企业所得税、关税、农牧业税和耕地占用税等;②专项收入:包括征收排污费收入、征收城市水资源费收入、教育费附加收入等;③其他收入:包括基本建设贷款归还收入、基本建设收入、捐赠收入等。 ④国有企业计划亏损补贴:这项为负收入,冲减财政收入。 最终消费支出:指常住单位为满足物质、文化和精神生活的需要,从本国经济领土和国外购买的货物和服务的支出。它不包括非常住单位在本国经济领土内的消费支出。最终消费支出分为居民消费支出和政策消费支出资本形成总额: 资本形成总额:指常住单位在一定时期内获得的固定资产减去处置的固定资产和存货的净额,包括固定资本形成总额和存货增加两部分。 全社会固定资产投资:是以货币形式表现的在一定时期内全社会建造和购置固定资产的工作量以及与此有关的费用的总称。该指标是反映固定资产投资规模、结构和发展速度的综合性指标,又是观察工程进度和考核投资效果的重要依据。全社会固定资产投资按登记注册类型可分为国有、集体、个体、联营、股份制、外商、港澳台商、其他等。 (3)以上述任意一项指标2008年的具体数据为依据,说明中国在世界经济实力的排名根据2009年中国统计年鉴表附录二(2—3)2007年国土面积和人口表,附录2-3国内生产总值及其增长率表以及相关数据,2008年世界各国GDP总量排名,中国已经居世界第三位,仅次于美国和日本。中国国内生产总值为44016亿美元,美国和日本分别为142646亿美元、49238亿美元。虽然就GDP与日本GDP总量仅相差5222亿美元,但日本人口仅为中国人口的%,日本人均GDP为美元,而中国人均GDP为亿美元,人均GDP与是日本相差倍,所以目前中国人均GDP仍然排在世界100位以后.

数据挖掘中的名词解释

第一章 1,数据挖掘(Data Mining),就是从存放在数据库,数据仓库或其他信息库中的大量的数据中获取有效的、新颖的、潜在有用的、最终可理解的模式的非平凡过程。 2,人工智能(Artificial Intelligence)它是研究、开发用于模拟、延伸和扩展人的智能的理论、方法、技术及应用系统的一门新的技术科学。人工智能是计算机科学的一个分支,它企图了解智能的实质,并生产出一种新的能以人类智能相似的方式做出反应的智能机器。 3,机器学习(Machine Learning)是研究计算机怎样模拟或实现人类的学习行为,以获取新的知识或技能,重新组织已有的知识结构使之不断改善自身的性能。 4,知识工程(Knowledge Engineering)是人工智能的原理和方法,对那些需要专家知识才能解决的应用难题提供求解的手段。 5,信息检索(Information Retrieval)是指信息按一定的方式组织起来,并根据信息用户的需要找出有关的信息的过程和技术。 6,数据可视化(Data Visualization)是关于数据之视觉表现形式的研究;其中,这种数据的视觉表现形式被定义为一种以某种概要形式抽提出来的信息,包括相应信息单位的各种属性和变量。 7,联机事务处理系统(OLTP)实时地采集处理与事务相连的数据以及共享数据库和其它文件的地位的变化。在联机事务处理中,事务是被立即执行的,这与批处理相反,一批事务被存储一段时间,然后再被执行。 8, 联机分析处理(OLAP)使分析人员,管理人员或执行人员能够从多角度对信息进行快速 一致,交互地存取,从而获得对数据的更深入了解的一类软件技术。8,决策支持系统(decision support)是辅助决策者通过数据、模型和知识,以人机交互方式进行半结构化或非结构化决策的计算机应用系统。它为决策者提供分析问题、建立模型、模拟决策过程和方案的环境,调用各种信息资源和分析工具,帮助决策者提高决策水平和质量。 10,知识发现(KDD:Knowledge Discovery in Databases)是从数据集中别出有效的、新颖的、潜在有用的,以及最终可理解的模式的非平凡过程。 11,事务数据库(Transaction Database)一个事务数据库由文件构成,每条记录代表一个事务。 典型的事务包含唯一的事务标记,多个项目组成一个事务 12,分布式数据库(Distributed Database)是用计算机网络将物理上分散的多个数据库单元连接起来组成一个逻辑统一的数据库。 第三章 13,并行关联规则挖掘(Parallel Association Rule Mining)是指利用并行处理机,使用挖掘算法或在并行计算的环境下完成数据的高效挖掘工作。 14,数量关联规则挖掘(Quantitive Association Rule Mining)对含有非离散的数值属性的数据进行挖掘的技术 14, 频繁项目集(Frequent Itemsets)对项目集I和事务数据库D,T中所有满足用户指定的最小支持度(Minsupport)的项目集,即大于或等于Minsupport的I的非空子集 15,最大频繁项目集(Maximum Frequent Itemsets)在频繁项目集中挑选出所有不被其他元素包含的频繁项目集 16,闭合项目集(Close Itemset)如果项目的直接超集都不具有和它相同的支持度技术则该项目是闭合的 17,多层次关联规则:具有概念分层的关联规则挖掘产生的规则称为多层关联规则。 18,多维关联规则:在关联规则中的项或属性每个涉及多个维,则它就是多维关联规则。

数据资料的统计处理

数据资料的统计处理 ● 对数据的统计分析方法 一、s x -分析法 二、综合达标度 三、次数分布表和次数分布图 四、应答信息分析法 ● 相关关系分析 ● 数量标志的统计检验 ● 品质标志的统计检验 一、s x -分析法 1、平均值x : 描述样本的总体分值集中趋势的量,反映总体分值的一般水平。 n x x i ∑= n :样本的个数 2、标准差S : 描述样本的总体分值中各分值离散程度的量,反映总体中各分值的总体平均值离差(x ;-x ) 的平均水平。 s= n x x i ∑-2 )( 将x 和S 结合起来共同描述样本的整体水平比较科学。 一、分析方法:将x 和S 结合起来,分析整体学习水平 例1:某学科30名学生考试成绩如下表1,试分析30名学生整体学习水平。 表1 n=30 i

1.计算x =83 2. S= n x x i ∑-2 )(=7.73≈7.8 3 图1 x -s 分析图 二、综合达标度 采用综合加权的方法,对达标的程度进行分析 计算方法: 例2、抽取30份物理试卷,分析概念“力”的综合达标度 规定权重b : 知识=1、理解=2、应用=3、分析=4、综合=5、评价=6 总体目标系数K= 6321=++=∑i b 综合加权得分H= ∑i b ·i G =1×0.97+2×0.87+3×0.77=5.02 综合达标度84.06 02.5=== K H T

综合达标分析: 三、数据资料的次数分布表和次数分布图分析法 (一)数据资料的分类 1、计数资料: 指计数事物个数的数值,这个数值称次数 如:在某个分数段所对应得分的学生数 在向卷量表上,同意某种意见的人数。 2、测量资料: 指测量事物时产生的度量值,这个度量值叫量数,如:考试的分数。 (二)特点: 以最简单最直观的形式,最大限度的容纳数据信息。 如,数据的分布情况,集中趋势和离散程度等。 (三)次数分布表的制作方法 次数分布表是用表格的形式,表示数据在某些规定的组别中次数的分布情况,是整理,分析数据的第一步 下面以50名学生物理考试成绩为例,阐述编制次数分布表的方法和步骤。 1、求全距R R=最大数-最小数 =98-51 =47 2、定组数: 一般以10—20组为宜。太多了计算麻烦,太少了可能把很多不同事实归于一类,掩盖了分布特征。 本例分10组 表3 50名学生物理考试成绩次数分布表

数据处理内容.

数据处理内容 1.标准曲线 作标准曲线时,对于可控性差的实验,可点数应多一些;对于可控性较的实验,取点数可少一些,但不应少于五个点。 r值应根据具体实验的要求,既要满足特定实验的要求,又不能过分人为的提高r值。 标准曲线完成后,检测样品时,测定值应落在标准曲线范围内。 2.有效数字 有效数字的保留应根据实验仪器的有效数字确定。 文字叙述中数字的表达应严谨,比如“精确称取2g样品”是一种典型错误,应表达为“精确称取2.0000g样品”,以表示所用天生秤为万分天秤。 再比如,1mL移液管的读数应为“0.683mL”,而不是“0.68mL”。 3.实验数据处理 实验数据的重复数应根据实验本身的要求决定。 对于可控性较差的实验,实验数据的重复数应增加;对于可控性较好的实验,实验数据的重复数可相应减少,但最少不应少于3个。 实验数据的表示方法应以“平均值(X)±标准差(SD)”表示,数据间应进行显著性分析,并标示出显著性水平和实验的重复数。比如: 表1 多酚对小鼠游泳竭耗实验的影响结果(X±SD) Table 1 Effects of polyphenol on swimming time of mice(X±SD) Group n Swimming time (s) Increase rate(%) 1 10 181.1±58.1 — 2 10 266.2±76.0ac47.0 3 10 354.7±103.9b95.9 4 10 261.7±62.1ac44.5

注:a:P<0.05,b :P<0.001,与1组相比较;c:P<0.05,与3组相比较 Note: a: P<0.05, b: P<0.001, compared with 1 group; c: P<0.05, compared with 3 group 对于表格中数字的描述也应标示其显著性水平。比如“第3组和第1组间有极著性差异”的说法是不完整的,应为“第3组和第1组间有极显著性差异(P<0.001)”。 对于正交实验,应根据极差分析和方差分析的结果综合考虑,以决定最终的结论,而不应只根据极差分析结果就得出结论。 对于论文中的图表应进行适当的说明,不应只把图表放在论文上,而不做任何说明。

常见的几种加密算法

1、常见的几种加密算法: DES(Data Encryption Standard):数据加密标准,速度较快,适用于加密大量数据的场合; 3DES(Triple DES):是基于DES,对一块数据用三个不同的密钥进行三次加密,强度更高; RC2和RC4:用变长密钥对大量数据进行加密,比DES 快;IDEA(International Data Encryption Algorithm)国际数据加密算法,使用128 位密钥提供非常强的安全性; RSA:由RSA 公司发明,是一个支持变长密钥的公共密钥算法,需要加密的文件块的长度也是可变的; DSA(Digital Signature Algorithm):数字签名算法,是一种标准的DSS(数字签名标准); AES(Advanced Encryption Standard):高级加密标准,是下一代的加密算法标准,速度快,安全级别高,目前AES 标准的一个实现是Rijndael 算法; BLOWFISH,它使用变长的密钥,长度可达448位,运行速度很快; 其它算法,如ElGamal钥、Deffie-Hellman、新型椭圆曲线算法ECC等。 2、公钥和私钥: 私钥加密又称为对称加密,因为同一密钥既用于加密又用于解密。私钥加密算法非常快(与公钥算法相比),特别适用于对较大的数据流执行加密转换。 公钥加密使用一个必须对未经授权的用户保密的私钥和一个可以对任何人公开的公钥。用公钥加密的数据只能用私钥解密,而用私钥签名的数据只能用公钥验证。公钥可以被任何人使用;该密钥用于加密要发送到私钥持有者的数据。两个密钥对于通信会话都是唯一的。公钥加密算法也称为不对称算法,原因是需要用一个密钥加密数据而需要用另一个密钥来解密数据。

数据处理名词解释

名词解释: 第一章 试验设计与数据处理:是以概率论、数理统计及线性代数为理论基础,研究如何有效的安排试验、科学的分析和处理试验结果的一门科学。 试验考察指标(experimental index):依据试验目的而选定的衡量或考察试验效果的特征值. 试验因素;对特征值产生影响的原因或要素. 因素水平:试验实际考虑采用的(某一)因素变化的状态或条件的种类数称为因素水平,简称水平。 局部控制(local control)原则:控制隐藏变量对反应的效应。 重复(replication)原则:重复试验于许多试验单位,以降低结果的机会变异 随机化(randomization)原则:随机化(Randomization)安排试验单位接受指定的处理。实验的目标特性(实验考察指标)目标特性:就是考察和评价实验结果的指标。 定量指标:可以通过实验直接获得,便于计算和进行数据处理。 定性指标:不易确定具体的数值,为便于用数学方法进行分析和处理,必须是将其数字化后进行计算和处理。 因素:凡是能影响实验结果的条件或原因,统称为实验因素(简称为因素)。 水平:因素变化的各种状态和条件称为因素的水平 总体、个体:我们所研究对象的某特性值的全体,叫做总体,又叫母体;其中的每个单元叫做个体。 子样(样本)、样本容量:自总体中随机抽出的一组测量值,称为样本,又叫子样。样本中所含个体(测量值)的数目,叫做样本容量,即样本的大小。 抽样:从总体中随机抽取若干个个体观测其某种数量指标的取值过程称为抽样。 样本空间:就样本而言,一次抽取、观测的结果是n个具体数据x1,x2,…,xn,称为样本(X1,X2,…X n)的一个观测值,而样本观测值所有可能取值的全体称为样本空间。 重复性:由一个分析者,在一个给定的实验室中,用一套给定的仪器,在短时间内,对某物理量进行反复定量测量所得的结果。也称为室内精密度。 再现性;由不同的实验室的不同分析者和仪器,共同对一个物理量进行定量测量的结果。也称室间精密度。 误差:测量值和真值的差数 偏差:测量值和平均值的差数。也叫离差。 偏差平方和:测量值对平均值的偏差的平方的加和,叫偏差平方和。 方差(variance):是测量值在其总体均值周围分布状况的一种量度,方差表征随机变量分布的离散程度。 总体方差的定义是:测量值对总体均值的误差的平方的统计平均 样本方差:只作过有限次测量的样本方差,通常用s2表示。s2是测量值对样本均值的偏差的平方的平均 标准偏差(标准差):方差的平方根的正值,叫标准偏差,或标准差 自由度:是指可以自由取值的数据的个数。 相对标准偏差(变异系数)(relative standard deviation, RSD):是样本标准偏差与平均值的比值,表示偏差值与平均值的相对大小。 第二章

ASE128加密算法

ASE128加密算法 介绍: 数据加密的基本过程就是对原来为明文的文件或数据按某种算法进行处理,使其成为不可读的一段代码,通常称为“密文”,使其只能在输入相应的密钥之后才能显示出本来内容,通过这样的途径来达到保护数据不被非法人窃取、阅读的目的。该过程的逆过程为解密,即将该编码信息转化为其原来数据的过程。 技术分类 加密技术通常分为两大类:“对称式”和“非对称式”。 对称式加密就是加密和解密使用同一个密钥,通常称之为“Session Key ”这种加密技术现在被广泛采用,如美国政府所采用的DES加密标准就是一种典型的“对称式”加密法,它的Session Key长度为56bits。 非对称式加密就是加密和解密所使用的不是同一个密钥,通常有两个密钥,称为“公钥”和“私钥”,它们两个必需配对使用,否则不能打开加密文件。这里的“公钥”是指可以对外公布的,“私钥”则不能,只能由持有人一个人知道。它的优越性就在这里,因为对称式的加密方法如果是在网络上传输加密文件就很难把密钥告诉对方,不管用什么方法都有可能被别窃听到。而非对称式的加密方法有两个密钥,且其中的“公钥”是可以公开的,也就不怕别人知道,收件人解密时只要用自己的私钥即可以,这样就很好地避免了密钥的传输安全性问题。 加密算法 一个加密系统S可以用数学符号描述如下: S={P, C, K, E, D} 其中 P——明文空间,表示全体可能出现的明文集合, C——密文空间,表示全体可能出现的密文集合, K——密钥空间,密钥是加密算法中的可变参数, E——加密算法,由一些公式、法则或程序构成, D——解密算法,它是E的逆。

当给定密钥kÎK时,各符号之间有如下关系: 常见算法 DES(Data Encryption Standard):对称算法,数据加密标准,速度较快,适用于加密大量数据的场合; 3DES(Triple DES):是基于DES的对称算法,对一块数据用三个不同的密钥进行三次加密,强度更高; RC2和RC4:对称算法,用变长密钥对大量数据进行加密,比DES 快; IDEA(International Data Encryption Algorithm)国际数据加密算法,使用128 位密钥提供非常强的安全性;

根据2009中国统计年鉴相关内容填写表中数据

1. 根据下列内容完成以下要求:(20分) (1)根据2009中国统计年鉴相关内容填写表中数据: 指标单位1978 2008 1990 2000

每天创造的财富: 国内生产总值亿元10.0 51.1 271.8 823.8 亿元国家财政收入8.0 3.1 36.7 168.0 亿元国家财政支出171.5 43.5 8.4 3.1 万吨粮食122.3 126.6 144.9 83.5 万吨6.0 钢材14.1 36.0 160.2 每天消费量:亿元最终消费支出6.1 33.1 168.5 408.5 居民消费支出125.6 297.0 25.9 4.8 公共消费支出7.2 1.3 42.9 111.6 4.3 亿元社会消费品零售总额107.1 297.2 22.7 每天其他经济活动:亿元资本形成总额3.8 18.5 95.5 366.1 固定资产形成总额345.8 13.2 92.7 2.9 存货增加20.3 5.3 0.8 2.7

亿元全年全社会固定资产投资总额473.5 12.4 90.2 货物进出口总额70.2 3.2 13.0 亿美元0.6 出口总额6.8 0.3 39.2 1.7 0.3 进口总额31.0 1.5 6.2 (2)解释表中任意五个指标的含义;国内生产总值(GDP):从生产活动和范围看,国内生产总值是一个国家或地区一定时期全 部生产单位所生产创造的增加值的全部或总量。它表示生产活动的总规模或生产成果的总 水平。生产成果是支持人民生生活和各种消费、各种投资,或者说是支持经济社会发展的 基础,因此它非常重要。国内生产总值有三种表现形态,即:价值形态、收入形态和产品形 . 生产法、收入法和支出法:即:态;有三种计算方法. 财政收入:指国家财政参与社会产品分配所取得的收入,是实现国家职通报财务保证.财 政收入主要包括:①各项税收:增值税、营业税、消费税、土地增值税、城市维护建设税、 资源税、城市土地使用税、印花税、个人所得税、企业所得税、关税、农牧业税和耕地占 用税等;②专项收入:包括征收排污费收入、征收城市水资源费收入、教育费附加收入等; ③其他收入:包括基本建设贷款归还收入、基本建设收入、捐赠收入等。④国有企业计划 亏损补贴:这项为负收入,冲减财政收入。 最终消费支出:指常住单位为满足物质、文化和精神生活的需要,从本国经济领土和国 外购买的货物和服务的支出。它不包括非常住单位在本国经济领土内的消费支出。最终消 费支出分为居民消费支出和政策消费支出资本形成总额: 资本形成总额:指常住单位在一定时期内获得的固定资产减去处置的固定资产和存货的 净额,包括固定资本形成总额和存货增加两部分。 全社会固定资产投资:是以货币形式表现的在一定时期内全社会建造和购置固定资产 的工作量以及与此有关的费用的总称。该指标是反映固定资产投资规模、结构和发展速度 的综合性指标,又是观察工程进度和考核投资效果的重要依据。全社会固定资产投资按登记

数据处理总结

第一章 本课程的主要内容 一、资料的整理及统计分析 平均数 标准差 标准误 二、显著性检验 1. 平均数间差异显著性检验 2. F 检验法 三、相关与回归 四、试验设计 五、Excel 、DPS 统计软件系统 常用术语 1. 总体与样本 总体( polulation )是指根据研究目的确定的、符合指定条件的研究对象的全体。它是由相同性质的(个体)成员所构成的集团。样本( sample )是指从总体中抽取一定数量的个体所组成的集合。 2. 参数与统计量 参数( parameter )是指由总体计算的用来描述总体的特征性数值。它是一个真值,通常用希腊字母表示。如总体 平均数以□表示,总体标准差以b表示。 统计量( statistics )是指由样本计算的用来描述样本的特征性数值。 3. 误差与错误

误差( error )是指试验中由无法控制的非试验因素所引起的差异。它是不可避免的,试验中只能设法减少,而不能 消除。 错误( mistake )是指试验过程中人为的作用所引起的差错,在试验中完全可以避免。 4. 精确性与准确性 精确性( precision )是指试验或调查中同一试验指标或性状的重复观察值彼此的接近程度。 准确性( accuracy )是指试验或调查中某一试验指标或性状的观察值(统计量)与真值(或总体参数)之间的接近程度。 5. 试验指标 在某项试验设计中,用来衡量试验效果的特征量称为试验指标,也称试验结果。试验指标可分为定量指标和定性指标两类。 6. 试验因素试验中对试验指标可能产生影响的原因或要素称为试验因素,也称为因子。 7. 因素水平试验中试验因素所处的各种状态或取值称为因素水平,简称水平。 8. 试验处理试验中各试验因素的水平所形成的一种具体组合方式称为试验处理,简称处理,是在试验单位上的一种具体实现。 9. 试验单位 在试验中能接受不同试验处理的试验载体叫做试验单位。 10. 重复 在一项试验中,将1 个处理在两个或两个以上的试验单位上实施的称为重复。1 个处理所实施的试验单位数称为处理的重复数,或者说某个水平组合重复n 次试验,这个处理的重复数就是n。 试验设计应遵循的基本原则重复随机化局部控制第二章 第一节样品的采集与前处理 一、资料的来源 经常性记录 试验研究记录 调查记录

地理信息系统名词解释大全(整理版本)

地理信息系统名词解释大全 地理信息系统Geographic Information System GIS作为信息技术的一种,是在计算机硬、软件的支持下,以地理空间数据库(Geospatial Database)为基础,以具有空间内涵的地理数据为处理对象,运用系统工程和信息科学的理论,采集、存储、显示、处理、分析、输出地理信息的计算机系统,为规划、管理和决策提供信息来源和技术支持。简单地说,GIS就是研究如何利用计算机技术来管理和应用地球表面的空间信息,它是由计算机硬件、软件、地理数据和人员组成的有机体,采用地理模型分析方法,适时提供多种空间的和动态的地理信息,为地理研究和地理决策服务的计算机技术系统。地理信息系统属于空间型信息系统。 地理信息是指表征地理圈或地理环境固有要素或物质的数量、质量、分布特征、联系和规律等的数字、文字、图像和图形等的总称;它属于空间信息,具有空间定位特征、多维结构特征和动态变化特征。 地理信息科学与地理信息系统相比,它更加侧重于将地理信息视作为一门科学,而不仅仅是一个技术实现,主要研究在应用计算机技术对地理信息进行处理、存储、提取以及管理和分析过程中提出的一系列基本问题。地理信息科学在对于地理信息技术研究的同时,还指出了支撑地理信息技术发展的基础理论研究的重要性。 地理数据是以地球表面空间位置为参照,描述自然、社会和人文景观的数据,主要包括数字、文字、图形、图像和表格等。 地理信息流即地理信息从现实世界到概念世界,再到数字世界(GIS),最后到应用领域。 数据是通过数字化或记录下来可以被鉴别的符号,是客观对象的表示,是信息的表达,只有当数据对实体行为产生影响时才成为信息。 信息系统是具有数据采集、管理、分析和表达数据能力的系统,它能够为单一的或有组织的决策过程提供有用的信息。包括计算机硬件、软件、数据和用户四大要素。 四叉树数据结构是将空间区域按照四个象限进行递归分割(2n×2n,且n ≥1),直到子象限的数值单调为止。凡数值(特征码或类型值)呈单调的单元,不论单元大小,均作为最后的存储单元。这样,对同一种空间要素,其区域网格的大小,随该要素分布特征而不同。 不规则三角网模型简称TIN,它根据区域有限个点集将区域划分为相连的三角面网络,区域中任意点落在三角面的顶点、边上或三角形内。如果点不在顶点上,该点的高程值通常通过线性插值的方法得到(在边上用边的两个顶点的高程,在三角形内则用三个顶点的高程)。 拓扑关系拓扑关系是指网结构元素结点、弧段、面域之间的空间关系,主要表现为拓扑邻接、拓扑关联、拓扑包含。根据拓扑关系,不需要利用坐标或距离,可以确定一种地理实体相对于另一种地理实体的位置关系,拓扑数据也有利于空间要素的查询。 拓扑结构为在点、线和多边形之间建立关联,以及彻底解决邻域和岛状信息处理问题而必须建立的数据结构。这种结构应包括以下内容:唯一标识,多边形标识,外包多边形指针,邻接多边形指针,边界链接,范围(最大和最小x、y坐标值)。 游程编码是逐行将相邻同值的网格合并,并记录合并后网格的值及合并网

关于信息安全方面的数据加密技术

关于信息安全方面的数据加密技术 数据加密技术是最常用的安全保密手段,数据加密技术的关键在于加密/解密算法和密钥管理。 数据加密的基本过程就是对原来为明文的文件或数据按某种加密算法进行处理,使其成为不可读的一段代码,通常称为“密文”。密文只能在输入相应的密钥之后才能显示出原来的内容,通过这样的途径保护数据不被窃取。数据加密技术包括两个元素:算法和密钥。 数据加密技术可分成三类:对称加密、非对称加密和不可逆加密。注意:没有谁取代谁,三种数据加密技术都有其适用的领域。 1、 对称加密技术 对称加密解密的图示 常用的对称加密算法:DES (数据加密标准)、3DES (三重DES )、RC-5、IDEA (国际数据加密算法) 2、 非对称加密技术 与对称加密技术不同,非对称加密技术需要两个密钥:公用密钥(公钥)和私有密钥(私钥)。 公钥可以对外公布,私钥只能由持有人知道。正是因为加密和解密使用的是两个不同的密钥,所以这种加密技术称为非对称加密技术。 非对称加密的体制模型 非对称加密算法实现机密信息交换的过程是:B 方生成一对密钥并将其中的一把作为公用密钥向其他方公开;得到该公用密钥的A 方使用该密钥对机密信息进行加密后再发送给B 方;B 方再用自己保存的另一把私有密钥对加密后的信息进行解密。B 方只能用其私有密钥解密由其公用密钥加密后的信息。同理,为了交换信息,A 方也可产生一对密钥并将公用密钥告知B 方。 常用的非对称加密算法:RSA 公钥加密算法、Elgamal 、ECC (椭圆曲线加密算法) 3、 不可逆加密技术 不可逆加密的特征是加密过程不需要密钥,并且经过加密的数据无法解密,只有同样的输入数据经过同样的不可逆算法才能得到同样的加密数据。 【例题】下列选项中,防范网络监听最有效的是( ) A 、安装防火墙 B 、采用无线网络传输 C 、数据加密 D 、漏洞扫描 【例题解析】当信息以明文形式在网络上传输时,网络监听并不是一件难事,只要将所使用的网络端口设置成监听模式,便可以源源不断地截获网络中传输的信息。但反过来,查找是否有网络监听却很难,因为运行网络监听程序的主机只是被动地接收在网络中传输的信息,并不主动与其它主机交换信息,也没有修改在网络中传输的数据包。而对于加密后的信息,即使网络监听获取了该密文,因为缺少密钥或原本就是不可逆加密,也很难将其解密成明文。A 项不对,防火墙的基本功能之一就是监听网络,本身就是监听者。答案:C 【拓展】无线路由器主要提供了三种无线安全类型:WPA-PSK/ WPA2-PSK ,WPA/WPA2,WEP WPA-PSK/ WPA2-PSK 适合普通家庭用户和小型企业,安全性高,设置简单,基于共享密钥的WPA 模式,提供的加密算法有AES 、TKIP 两种,而PSK 密码一般用ASCII 字符。WPA/WPA2适合大型企业,因为需要架设一台专用认证服务器,代价高,维护复杂。WEP 安全性是三者中最低的。 明文输入 明文输出 共享密钥 明文输入 明文输出

数据基础知识及数据处理

数据处理 (从小数据到大数据) 一、小数据 1、信息的度量 在计算机中: 最小数据单位:位(bit) Bit: 0 或1 (由电的状态产生:有电1,无电0)基本数据单位:字节(Byte, B) 1B=8bit 1KB=1024B 1MB=1024KB 1GB=1024MB 1TB=1024GB。 …… 2、不同数制的表示方法 十进制(Decimal notation),如120, (120) 10,120D 二进制(Binary notation) ,如(1010)2 , 1010B 八进制(Octal notation) ,如(175)8 , 175O 十六进制数(Hexdecimal notation) ,如(2BF)16 , 2BF03H

3、不同数制之间的转换方法 (1)任意其他进制(二、八、十六)转换成十进制,可“利用按权展开式展开”。 例如: 10110.101B =1×24+0×23+1×22+1×21+0×20+1×2-1+0×2-2+1×2-3 =22.625D 347.6O =3×82+4×81+7×80+6×8-1 =231.75D

D5.6H =D×161+5×160+6×16-1 =213.375D (2)十进制转换成任意其他进制(二、八、十六),整数部分的转换可按“除基取余,倒序排列”的方法,小数部分的转换可按“乘基取整,顺序排列”的方法。(除倒取,乘正取) 例,十进制数59转换为二进制数111011B

例:十进制数0.8125转换为二进制数0.1101B 同理:317 D= 100111101B = 475O = 13DH 0.4375D = 0.0111B = 0.34O = 0.7H (3)八进制数转换成二进制数,可按“逐位转换,一位拆三位”的方法。(8421法) 例如:3107.46O = 3 1 0 7 . 4 6 O =011 001 000 111 . 100 110 B =11001000111.10011B (4)十六进制数转换成二进制数,可按“逐位转换,一位拆四位”的方法。(8421法)

常用加密方式

常用加密方式 Base64 --------------------非对称加密-------------------------- Sha1(Secure Hash Algorithm) Sha256 Sha512 MD5(Message Digest Algorithm 5) RSA -----------------------对称加密----------------------------- DES(Data Encryption Standard) 3DES(Triple DES) AES(Advanced Encryption Standard) .net 数据加密算法 目前企业面临的计算环境和过去有很大的变化,许多数据资源能够依靠网络来远程存取,而且越来越多的通讯依赖于公共网络公共网络(如Internet),而这些环境并不保证实体间的安全通信,数据在传输过程可能被其它人读取或篡改。 加密将防止数据被查看或修改,并在原本不安全的信道上提供安全的通信信道,它达到以下目的:?保密性:防止用户的标识或数据被读取。 ?数据完整性:防止数据被更改。 ?身份验证:确保数据发自特定的一方。 一、数据加密/编码算法列表 常见用于保证安全的加密或编码算法如下: 1、常用密钥算法 密钥算法用来对敏感数据、摘要、签名等信息进行加密,常用的密钥算法包括: ?DES(Data Encryption Standard):数据加密标准,速度较快,适用于加密大量数据的场合; ?3DES(Triple DES):是基于DES,对一块数据用三个不同的密钥进行三次加密,强度更高; ?RC2和RC4:用变长密钥对大量数据进行加密,比DES 快; ?IDEA(International Data Encryption Algorithm)国际数据加密算法,使用128 位密钥提供非常强的安全性; ?RSA:由RSA 公司发明,是一个支持变长密钥的公共密钥算法,需要加密的文件快的长度也是可变的; ?DSA(Digital Signature Algorithm):数字签名算法,是一种标准的DSS(数字签名标准); ?AES(Advanced Encryption Standard):高级加密标准,是下一代的加密算法标准,速度快,安全级别高,目前AES 标准的一个实现是Rijndael 算法; ?BLOWFISH,它使用变长的密钥,长度可达448位,运行速度很快; ?其它算法,如ElGamal、Deffie-Hellman、新型椭圆曲线算法ECC等。 2、单向散列算法 单向散列函数一般用于产生消息摘要,密钥加密等,常见的有: ?MD5(Message Digest Algorithm 5):是RSA数据安全公司开发的一种单向散列算法,MD5被广泛使用,可以用来把不同长度的数据块进行暗码运算成一个128位的数值; ?SHA(Secure Hash Algorithm)这是一种较新的散列算法,可以对任意长度的数据运算生成一个160位的