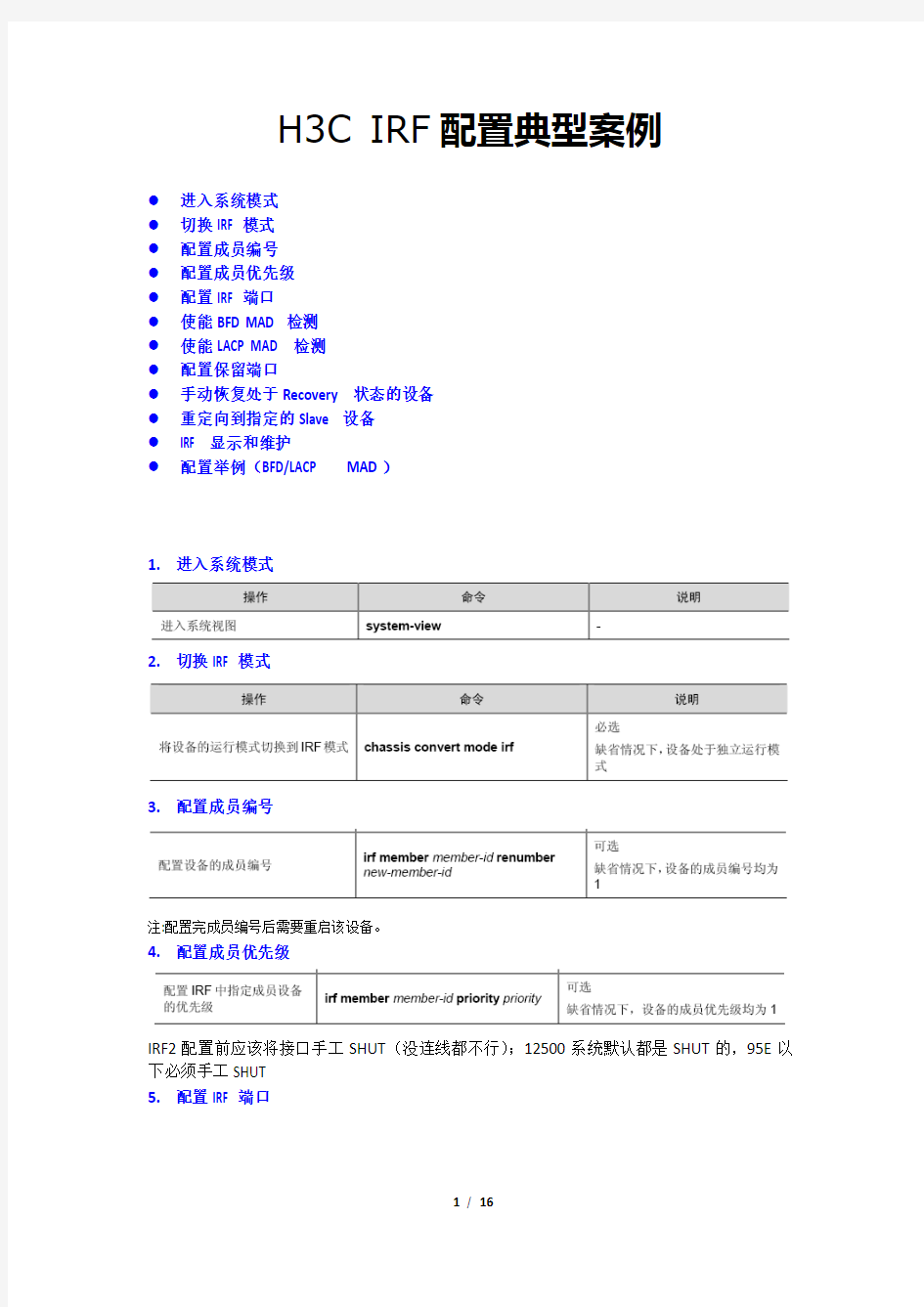

H3C IRF配置典型案例

H3C IRF配置典型案例

●进入系统模式

●切换IRF模式

●配置成员编号

●配置成员优先级

●配置IRF端口

●使能BFD MAD检测

●使能LACP MAD检测

●配置保留端口

●手动恢复处于Recovery 状态的设备

●重定向到指定的Slave 设备

●IRF 显示和维护

●配置举例(BFD/LACP MAD)

1.进入系统模式

2.切换IRF模式

3.配置成员编号

注:配置完成员编号后需要重启该设备。

4.配置成员优先级

IRF2配置前应该将接口手工SHUT(没连线都不行);12500系统默认都是SHUT的,95E以下必须手工SHUT

5.配置IRF端口

IRF2端口配置后应该将接口手工undo shutdown;然后关闭电源,连接IRF线缆,重启,IRF 形成。

6.使能BFD MAD检测

注:此项与弟7项LACP MAD检测只能二选一,一般情况下使用BFD MAD检测。

7.使能LACP MAD检测

8.配置保留端口

9.手动恢复处于Recovery 状态的设备

注:缺省状态下设备会自动恢复,只有Master设备产生故障且无法自动恢复时才进行手动恢复,正常配置中无须配置此项。

10.重定向到指定的Slave 设备

注:此命令用于配置备用主控板,如: “<系统名-Slave#成员编号/槽位号>”,例如“

11.IRF 显示和维护

12.配置举例

一.IRF典型配置举例(BFD MAD检测方式)

1. 组网需求

由于网络规模迅速扩大,当前中心交换机(Device A)转发能力已经不能满足需求,现需要在保护现有投资的基础上将网络转发能力提高一倍,并要求网络易管理、易维护。

2. 组网图

图1-1IRF典型配置组网图(BFD MAD检测方式)

3. 配置思路

为了减少IRF形成过程中系统重启的次数,可以在独立运行模式下预配置IRF端口、成员编号、以及成员优先级,配置保存后切换运行模式到IRF模式,可直接与其它设备形成IRF。

4. 配置步骤

(1) 请按组网图所示完成Device A和Device B之间的物理连接,分别上电,分别

配置。

# 在Device A上的配置。

登录设备后配置IRF成员编号为1,成员优先级为12,创建IRF端口2,并将它与物理端口Ten-GigabitEthernet3/0/1绑定。

[Sysname] irf member 1

[Sysname] irf priority 12

[Sysname] irf-port 1/2

[Sysname-irf-port 2] port group interface ten-gigabitethernet 3/0/1

[Sysname-irf-port 2] quit

●将当前配置保存到下次启动配置文件。

[Sysname] quit

●将设备的运行模式切换到IRF模式。3069

[Sysname] chassis convert mode irf

The device will switch to IRF mode and reboot. You are recommended to save the current running configuration and specify the configuration file for the next startup. Continue? [Y/N]:y

Do you want to convert the content of the next startup configuration file flash:/startup.cfg to make it available in IRF mode? [Y/N]:y

Please wait...

Saving the converted configuration file to the main board succeeded.

Slot 1:

Saving the converted configuration file succeeded.

Now rebooting, please wait...

设备重启后运行在IRF模式。

# 在Device B上的配置。

登录设备后配置IRF成员编号为2,成员优先级为26,创建IRF端口1,并将它与物理端口Ten-GigabitEthernet3/0/1绑定。

[Sysname] irf member 2

[Sysname] irf priority 26

[Sysname] irf-port 2/1

[Sysname-irf-port 1] port group interface ten-gigabitethernet 3/0/1

[Sysname-irf-port 1] quit

●将当前配置保存到下次启动配置文件。

[Sysname] quit

●将设备的运行模式切换到IRF模式。

[Sysname] chassis convert mode irf

The device will switch to IRF mode and reboot. You are recommended to save the current running configuration and specify the configuration file for the next startup. Continue? [Y/N]:y

Do you want to convert the content of the next startup configuration file flash:/startup.cfg to make it available in IRF mode? [Y/N]:y

Please wait...

Saving the converted configuration file to the main board succeeded.

Slot 1:

Saving the converted configuration file succeeded.

Now rebooting, please wait...

设备B重启后与设备A形成IRF。

(2) 配置BFD MAD检测

# 创建VLAN 3,并将Device A(成员编号为1)上的端口4/0/1和Device B(成员编号为2)上的端口4/0/1加入VLAN中。

[Sysname] vlan 3

[Sysname-vlan3] port gigabitethernet 1/4/0/1 gigabitethernet 2/4/0/1

[Sysname-vlan3] quit

# 创建VLAN接口3,并配置MAD IP地址。

[Sysname] interface vlan-interface 3

[Sysname-Vlan-interface3] mad bfd enable

[Sysname-Vlan-interface3] mad ip add 192.168.2.1 24 member 1

[Sysname-Vlan-interface3] mad ip add 192.168.2.2 24 member 2

[Sysname-Vlan-interface3] quit

二.IRF典型配置举例(BFD MAD检测方式)

1. 组网需求

由于公司人员激增,接入层交换机提供的端口数目已经不能满足PC的接入需求。现需要在保护现有投资的基础上扩展端口接入数量,并要求网络易管理、易维护。

2. 组网图

图1-8 IRF典型配置组网图(BFD MAD检测方式)

配置思路

●Device A提供的接入端口数目已经不能满足网络需求,需要另外增加一台设备Device B。

●鉴于第二代智能弹性架构IRF技术具有管理简便、网络扩展能力强、可靠性高等优点,所以本例使用IRF技术构建接入层(即在Device A和Device B上配置IRF功能)。

●为了防止万一IRF链路故障导致IRF分裂、网络中存在两个配置冲突的IRF,需要启用MAD检测功能。因为设备的下行没有聚合组网,这里采用BFD MAD检测。

3. 配置步骤

(1)在Device A和Device B间不连IRF线缆,分别上电,分别配置。

# 在Device A上的配置。

[Sysname] chassis convert mode irf

This command will convert the device to IRF mode and the device will reboot. Are you sure? [Y/N]: y

设备自动重启来完成模式的切换。重新登录设备后创建设备的IRF-port1/2端口,并将它与物理端口Ten-GigabitEthernet1/3/0/25绑定,完成后保存配置。

[Sysname] interface ten-gigabitethernet 1/3/0/25

[Sysname-Ten-GigabitEthernet1/3/0/25] shutdown

[Sysname-Ten-GigabitEthernet1/3/0/25] quit

[Sysname] irf-port 1/2

[Sysname-irf-port 1/2] port group interface ten-gigabitethernet 1/3/0/25

[Sysname-irf-port 1/2] quit

[Sysname] interface ten-gigabitethernet 1/3/0/25

[Sysname-Ten-GigabitEthernet1/3/0/25] undo shutdown

[Sysname-Ten-GigabitEthernet1/3/0/25] save

# 在Device B上的配置。

[Sysname] chassis convert mode irf

This command will convert the device to IRF mode and the device will reboot. Are you sure? [Y/N]: y

设备自动重启来完成模式的切换,重新登录设备后将设备的成员编号修改为2。

[Sysname] irf member 1 renumber 2

Warning: Renumbering the switch number may result in configuration change or loss. Continue? [Y/N]:y

[Sysname] quit

设备重启使新的成员编号生效,重新登录设备后创建设备的IRF-port2/1口,并将它与物理端口Ten-GigabitEthernet2/3/0/25绑定,完成后保存配置。

[Sysname] interface ten-gigabitethernet 2/3/0/25

[Sysname-Ten-GigabitEthernet2/3/0/25] shutdown

[Sysname-Ten-GigabitEthernet2/3/0/25] quit

[Sysname] irf-port 2/1

[Sysname-irf-port 2/1] port group interface ten-gigabitethernet 2/3/0/25

[Sysname-irf-port 2/1] quit

[Sysname] interface ten-gigabitethernet 2/3/0/25

[Sysname-Ten-GigabitEthernet2/3/0/25] undo shutdown

[Sysname-Ten-GigabitEthernet2/3/0/25] save

(2)关闭设备电源,将两台设备按照组网图连接IRF线缆,然后全部上电,IRF形成。

(3)配置BFD MAD检测

# 创建VLAN 3,并将Device A(成员编号为1)上的端口1/3/0/1和Device B(成员编号为2)上的端口2/3/0/1加入VLAN中。

[Sysname] vlan 3

[Sysname-vlan3] port gigabitethernet 1/3/0/1 gigabitethernet 2/3/0/1

[Sysname-vlan3] quit

# 创建VLAN接口3,并配置MAD IP地址。

[Sysname] interface vlan-interface 3

[Sysname-Vlan-interface3] mad bfd enable

[Sysname-Vlan-interface3] mad ip add 192.168.2.1 24 chassis 1

[Sysname-Vlan-interface3] mad ip add 192.168.2.2 24 chassis 2

[Sysname-Vlan-interface3] quit

三.IRF典型配置举例(LACP MAD检测方式)

1. 组网需求

由于公司人员激增,接入层交换机提供的端口数目已经不能满足PC的接入需求。现需要在

保护现有投资的基础上扩展端口接入数量,并要求网络易管理、易维护。

2. 组网图

图1-2IRF典型配置组网图(LACP MAD检测方式)

说明:橙色实线表示IRF链路;紫色实线表示专用于LACP检测的链路;

黑色实线表示普通以太网链路

3. 配置思路

为了减少IRF形成过程中系统重启的次数,可以在独立运行模式下预配置IRF端口、成员编号、以及成员优先级,配置保存后切换运行模式到IRF模式,可直接与其它设备形成IRF。

4. 配置步骤

(1) 请按组网图所示完成Device A和Device B之间的物理连接,分别上电,分别

配置。

# 在Device A上的配置。

登录设备后配置IRF成员编号为1,成员优先级为12,创建IRF端口2,并将它与物理端口Ten-GigabitEthernet3/0/1绑定。

[Sysname] irf member 1

[Sysname] irf priority 12

[Sysname] irf-port 2

[Sysname-irf-port 2] port group interface ten-gigabitethernet 3/0/1

[Sysname-irf-port 2] quit

●将当前配置保存到下次启动配置文件。

[Sysname] quit

●将设备的运行模式切换到IRF模式。

[Sysname] chassis convert mode irf

The device will switch to IRF mode and reboot. You are recommended to save the current running configuration and specify the configuration file for the next startup. Continue? [Y/N]:y

Do you want to convert the content of the next startup configuration file flash:/startup.cfg to make it available in IRF mode? [Y/N]:y

Please wait...

Saving the converted configuration file to the main board succeeded.

Slot 1:

Saving the converted configuration file succeeded.

Now rebooting, please wait...

设备重启后运行在IRF模式。

# 在Device B上的配置。

登录设备后配置IRF模式下的成员编号为2,成员优先级为26,创建IRF端口1,并将它与物理端口Ten-GigabitEthernet3/0/1绑定。

[Sysname] irf member 2

[Sysname] irf priority 26

[Sysname] irf-port 1

[Sysname-irf-port 1] port group interface ten-gigabitethernet 3/0/1

[Sysname-irf-port 1] quit

●将当前配置保存到下次启动配置文件。

[Sysname] quit

●将设备的运行模式切换到IRF模式。

[Sysname] chassis convert mode irf

The device will switch to IRF mode and reboot. You are recommended to save the current running configuration and specify the configuration file for the next startup. Continue? [Y/N]:y

Do you want to convert the content of the next startup configuration file flash:/startup.cfg to make it available in IRF mode? [Y/N]:y

Please wait...

Saving the converted configuration file to the main board succeeded.

Slot 1:

Saving the converted configuration file succeeded.

Now rebooting, please wait...

设备B重启后与设备A形成IRF模式。

(2) 配置LACP MAD检测

# 创建一个动态聚合接口,并使能LACP MAD检测功能。

[Sysname] interface bridge-aggregation 2

[Sysname-Bridge-Aggregation2] link-aggregation mode dynamic

[Sysname-Bridge-Aggregation2] mad enable

[Sysname-Bridge-Aggregation2] quit

# 在聚合接口中添加成员端口1/4/0/2和2/4/0/2,专用于Device A和Device B实现LACP MAD 检测。

[Sysname] interface gigabitethernet 1/4/0/2

[Sysname-GigabitEthernet1/4/0/2] port link-aggregation group 2

[Sysname-GigabitEthernet1/4/0/2] quit

[Sysname] interface gigabitethernet 2/4/0/2

[Sysname-GigabitEthernet2/4/0/2] port link-aggregation group 2

(3) 中间设备Device C的配置

Device C作为一台中间设备需要支持LACP功能,用来转发、处理LACP协议报文,协助Device A和Device B进行多Active检测。从节约成本的角度考虑,使用一台支持LACP功能的交换机即可。

# 创建一个动态聚合接口。

[Sysname] interface bridge-aggregation 2

[Sysname-Bridge-Aggregation2] link-aggregation mode dynamic

[Sysname-Bridge-Aggregation2] quit

# 在聚合接口中添加成员端口GigabitEthernet4/0/1和GigabitEthernet4/0/2,用于帮助LACP MAD检测。

[Sysname] interface gigabitethernet 4/0/1

[Sysname-GigabitEthernet4/0/1] port link-aggregation group 2

[Sysname-GigabitEthernet4/0/1] quit

[Sysname] interface gigabitethernet 4/0/2

[Sysname-GigabitEthernet4/0/2] port link-aggregation group 2

四.IRF典型配置举例(LACP MAD检测方式)

1. 组网需求

由于网络规模迅速扩大,当前中心交换机(Device A)转发能力已经不能满足需求,现需要在保护现有投资的基础上将网络转发能力提高一倍,并要求网络易管理、易维护。

2. 组网图

图1-9 IRF典型配置组网图(LACP MAD检测方式)

3. 配置思路

●Device A处于局域网的汇聚层,为了将汇聚层的转发能力提高一倍,需要另外增加一台设备Device B。

●鉴于第二代智能弹性架构IRF技术具有管理简便、网络扩展能力强、可靠性高等优点,所以本例使用IRF技术构建网络汇聚层(即在Device A和Device B上配置IRF功能),接入层设备通过聚合双链路上行。

●为了防止万一IRF链路故障导致IRF分裂、网络中存在两个配置冲突的IRF,需要启用MAD检测功能。因为接入层设备采用了聚合方式上行,我们采用LACP MAD检测方式来监测IRF 的状态。

4. 配置步骤

(1)在Device A和Device B间不连IRF线缆,分别上电,分别配置

# 在Device A上的配置。

[Sysname] chassis convert mode irf

This command will convert the device to IRF mode and the device will reboot. Are you sure? [Y/N]: y

设备自动重启来完成模式的切换。重新登录设备后创建设备的IRF-port2端口,并将它与物理端口Ten-GigabitEthernet1/3/0/25绑定,完成后保存配置。

[Sysname] interface ten-gigabitethernet 1/3/0/25

[Sysname-Ten-GigabitEthernet1/3/0/25] shutdown

[Sysname-Ten-GigabitEthernet1/3/0/25] quit

[Sysname] irf-port 1/2

[Sysname-irf-port 1/2] port group interface ten-gigabitethernet 1/3/0/25

[Sysname-irf-port 1/2] quit

[Sysname] interface ten-gigabitethernet 1/3/0/25

[Sysname-Ten-GigabitEthernet1/3/0/25] undo shutdown

[Sysname-Ten-GigabitEthernet1/3/0/25] save

# 在Device B上的配置。

[Sysname] chassis convert mode irf

This command will convert the device to IRF mode and the device will reboot. Are you sure? [Y/N]: y

设备自动重启来完成模式的切换,重新登录设备后将设备的成员编号修改为2。

[Sysname] irf member 1 renumber 2

Warning: Renumbering the switch number may result in configuration change or loss. Continue? [Y/N]:y

[Sysname] quit

设备重启使新的成员编号生效,重新登录设备后创建设备的IRF-port1口,并将它与物理端口Ten-GigabitEthernet2/3/0/25绑定,完成后保存配置。

[Sysname] interface ten-gigabitethernet 2/3/0/25

[Sysname-Ten-GigabitEthernet2/3/0/25] shutdown

[Sysname-Ten-GigabitEthernet2/3/0/25] quit

[Sysname] irf-port 2/1

[Sysname-irf-port 2/1] port group interface ten-gigabitethernet 2/3/0/25

[Sysname-irf-port 2/1] quit

[Sysname] interface ten-gigabitethernet 2/3/0/25

[Sysname-Ten-GigabitEthernet2/3/0/25] undo shutdown

[Sysname-Ten-GigabitEthernet2/3/0/25] save

(2)关闭设备电源,将两台设备按照组网图连接IRF线缆,然后全部上电,IRF形成。

(3)配置LACP MAD检测

# 创建一个动态聚合端口,并使能LACP MAD检测功能。

[Sysname] interface bridge-aggregation 2

[Sysname-Bridge-Aggregation2] link-aggregation mode dynamic

[Sysname-Bridge-Aggregation2] mad enable

[Sysname-Bridge-Aggregation2] quit

# 在聚合端口中添加成员端口GigabitEthernet1/3/0/2和GigabitEthernet2/3/0/2,专用于Device A 和Device B实现LACP MAD检测。

[Sysname] interface gigabitethernet 1/3/0/2

[Sysname-GigabitEthernet1/3/0/2] port link-aggregation group 2

[Sysname-GigabitEthernet1/3/0/2] quit

[Sysname] interface gigabitethernet 2/3/0/2

[Sysname-GigabitEthernet2/3/0/2] port link-aggregation group 2

(4)中间设备的配置

# 创建一个动态聚合端口。

[Sysname] interface bridge-aggregation 2

[Sysname-Bridge-Aggregation2] link-aggregation mode dynamic

[Sysname-Bridge-Aggregation2] quit

# 在聚合端口中添加成员端口GigabitEthernet3/0/1和GigabitEthernet3/0/2,用于帮助LACP MAD检测。

[Sysname] interface gigabitethernet 3/0/1

[Sysname-GigabitEthernet3/0/1] port link-aggregation group 2

[Sysname-GigabitEthernet3/0/1] quit

[Sysname] interface gigabitethernet 3/0/2

[Sysname-GigabitEthernet3/0/2] port link-aggregation group 2

CMSR系列路由器IPsec典型配置举例V

C M S R系列路由器I P s e c典型配置举例V 文件排版存档编号:[UYTR-OUPT28-KBNTL98-UYNN208]

1?简介 本文档介绍IPsec的典型配置举例。

2?配置前提 本文档适用于使用Comware V7软件版本的MSR系列路由器,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。 本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。 本文档假设您已了解IPsec特性。 3?使用iNode客户端基于证书认证的L2TP over IPsec功能配置举例 3.1?组网需求 如所示,PPP用户Host与Device建立L2TP隧道,Windows server 2003作为CA服务器,要求: 通过L2TP隧道访问Corporate network。 用IPsec对L2TP隧道进行数据加密。 采用RSA证书认证方式建立IPsec隧道。 图1基于证书认证的L2TP over IPsec配置组网图 3.2?配置思路 由于使用证书认证方式建立IPsec隧道,所以需要在ike profile 中配置local-identity为dn,指定从本端证书中的主题字段取得 本端身份。 3.3?使用版本

本举例是在R0106版本上进行配置和验证的。 3.4?配置步骤 3.4.1?Device的配置 (1)配置各接口IP地址 #配置接口GigabitEthernet2/0/1的IP地址。

防火墙双机热备配置案例

双机热备 网络卫士防火墙可以实现多种方式下的冗余备份,包括:双机热备模式、负载均衡模式和连接保护模式。 在双机热备模式下(最多支持九台设备),任何时刻都只有一台防火墙(主墙)处于工作状态,承担报文转发任务,一组防火墙处于备份状态并随时接替任务。当主墙的任何一个接口(不包括心跳口)出现故障时,处于备份状态的防火墙经过协商后,由优先级高的防火墙接替主墙的工作,进行数据转发。 在负载均衡模式下(最多支持九台设备),两台/多台防火墙并行工作,都处于正常的数据转发状态。每台防火墙中设置多个VRRP备份组,两台/多台防火墙中VRID相同的组之间可以相互备份,以便确保某台设备故障时,其他的设备能够接替其工作。 在连接保护模式下(最多支持九台设备),防火墙之间只同步连接信息,并不同步状态信息。当两台/多台防火墙均正常工作时,由上下游的设备通过运行VRRP或HSRP进行冗余备份,以便决定流量由哪台防火墙转发,所有防火墙处于负载分担状态,当其中一台发生故障时,上下游设备经过协商后会将其上的数据流通过其他防火墙转发。 双机热备模式 基本需求 图 1双机热备模式的网络拓扑图 上图是一个简单的双机热备的主备模式拓扑图,主墙和一台从墙并联工作,两个防火墙的Eth2接口为心跳口,由心跳线连接用来协商状态,同步对象及配置信息。 配置要点 ?设置HA心跳口属性 ?设置除心跳口以外的其余通信接口属于VRID2 ?指定HA的工作模式及心跳口的本地地址和对端地址 ?主从防火墙的配置同步 WEBUI配置步骤 1)配置HA心跳口和其他通讯接口地址 HA心跳口必须工作在路由模式下,而且要配置同一网段的IP以保证相互通信。接口属性必须要勾选“ha-static”选项,否则HA心跳口的IP地址信息会在主从墙运行配置同步时被对方覆盖。 ?主墙 a)配置HA心跳口地址。 ①点击网络管理>接口,然后选择“物理接口”页签,点击eth2接口后的“设置”图标,配置基本信息,如下图所示。 点击“确定”按钮保存配置。

Cisco交换机配置实例双机热备

Cisco交换机配置实例(双机热备) Cisco交换机6509配置实例(双机热备) 1.设置时间 switch#config t switch(config)#clock timezone GMT8;配置时区 switch(config)#clock set13:30:2131JAN2004;配置交换机时间2.设置主机名及密码 Switch#congfig t Switch(config)#hostname6506a 6506a(config)#enable password cisco 6506a(config)#enable secret cisco 6506a(config)#line con0 6506a(config-line)#password cisco 6506a(config-line)#login 6506a(config-line)#line vty015 6506a(config-line)#login 6506a(config-line)#password cisco 6506a(config-line)#login 6506a(config-line)#^z 6506a#show running-config

6506a#copy running-config startup-config 6506a#show startup-config 6506a#show bootvar 6506a#dir bootflash: 6506a#copy system:running-config nvram:startup-config 6506a#show fabric status 6506a#show hardware 3.配置vlan 6506a#config t 6506a(config)#vlan301 6506a(config-vlan)#name hexinxitong 6506a(config)#vlan302 6506a(config-vlan)#name callcenter 6506a(config)#vlan303 6506a(config-vlan)#name kuaijicaiwu 6506a(config)#vlan304 6506a(config-vlan)#name guojiyewu 6506a(config)#vlan305 6506a(config-vlan)#name guanlixitong 6506a(config)#vlan306 6506a(config-vlan)#name ceshihuanjing 6506a(config)#vlan307

H3C SecPath系列防火墙典型配置案例集-6W100-SecPath系列防火墙IPSec典型配置举例

SecPath系列防火墙IPSec典型配置举例 关键词:IKE、IPSec 摘要:本章首先介绍了IKE和IPSec的基本概念,随后说明了防火墙的配置方法,最后给出两种典型应用的举例。 缩略语: 缩略语英文全名中文解释 IKE Internet Key Exchange 因特网密钥交换 Security IP网络安全协议 IPsec IP

目录 1 特性简介 (3) 1.1 IPSec基本概念 (3) 1.1.1 SA (3) 1.1.2 封装模式 (3) 2 应用场合 (4) 3 配置指南 (4) 3.1 配置概述 (4) 3.2 配置ACL (6) 3.3 配置IKE (6) 3.3.1 配置IKE全局参数 (6) 3.3.2 配置IKE安全提议 (7) 3.3.3 配置IKE对等体 (8) 3.4 IPSec安全提议 (10) 3.5 配置安全策略模板 (12) 3.6 配置安全策略 (14) 3.7 应用安全策略组 (16) 4 配置举例一:基本应用 (17) 4.1 组网需求 (17) 4.2 使用版本 (18) 4.3 配置步骤 (18) 4.4 配置结果验证 (27) 4.4.1 查看IPSec安全联盟 (27) 4.4.2 查看报文统计 (27) 5 配置举例二:与NAT结合 (27) 5.1 组网需求 (27) 5.2 配置说明 (28) 5.3 配置步骤 (28) 5.4 配置验证结果 (34) 5.4.1 查看IPSec安全联盟 (34) 5.4.2 查看报文统计 (35) 6 注意事项 (35) 7 相关资料 (35) 7.1 相关协议和标准 (35) 7.2 其它相关资料 (36)

防火墙典型配置举例

1.1防火墙典型配置举例

[Quidway-acl-101]rule deny ip source any destination any #配置规则允许特定主机访问外部网,允许内部服务器访问外部网。 [Quidway-acl-101]rule permit ip source129.38.1.40destination any [Quidway-acl-101]rule permit ip source129.38.1.10destination any [Quidway-acl-101]rule permit ip source129.38.1.20destination any [Quidway-acl-101]rule permit ip source129.38.1.30destination any #配置规则允许特定用户从外部网访问内部服务器。 [Quidway]acl102 [Quidway-acl-102]rule permit tcp source202.39.2.30destination 202.38.160.10 #配置规则允许特定用户从外部网取得数据(只允许端口大于1024的包)。 [Quidway-acl-102]rule permit tcp source any destination 202.38.160.10.0.0.0destination-port greater-than1024 #将规则101作用于从接口Ethernet0进入的包。 [Quidway-Ethernet0]firewall packet-filter101inbound #将规则102作用于从接口Serial0进入的包。 [Quidway-Serial0]firewall packet-filter102inbound

IPSec配置案例

防火墙产品典型组网配置指导及使用注意事项 ike sa keepalive-timer interval 30 ike sa keepalive-timer timeout 90 1 IPSEC 建立点到点SA 配置采用IKE 方式建立SA, IKE自动协商方式相对比较简单,只需要配置好IKE协商安全策略的信息,由IKE自动协商来创建和维护安全联盟。当与Eudemon 进行通信的对等体设备数量较少时,或是在小型静态环境中,手工配置安全联盟是可行的,但不推荐。对于小、中、大型的动态网络环境中,我们都推荐使用IKE协商建立安全联盟。第一节介绍点到点网络结构,使用IKE建立SA的典型配置 1.1 组网图 图1IKE点到点网络典型组网图 1.2 组网需求 ●PC1与PC2之间进行安全通信,在FWA与FWB之间使用IKE自动协 商建立安全通道。 ●在FWA和FWB上均配置序列号为10的IKE提议。 ●为使用pre-shared key验证方法的提议配置验证字。 ●FWA与FWB均为固定公网地址 1.3 适用产品、版本 设备型号:Eudemon100/100S/200/200S, Eudemon300/500/1000, USG50/3000/5000 实验设备: FWA Eudemon500 FWB Eudemon200

软件版本:V2R1及以上实验版本Eudemon500 V200R006C02B059 Eudemon200 V200R001B01D036 1.4 配置思路和步骤 1)防火墙基本配置,包括IP地址,安全域 2)配置公网路由, 一般情况下,防火墙上配置静态路由 3)定义用于包过滤和加密的数据流 4) 域间通信规则 5)配置IPSec安全提议 6) 配置IKE提议 7) 配置IKE Peer 8) 配置安全策略 9) 引用安全策略 1.5 配置过程和解释(关键配置) 配置FWA: 1)配置到达PC2的静态路由 [FWA]ip route-static 0.0.0.0 0.0.0.0 200.0.0.2 2)定义用于包过滤和加密的数据流 [FWA]acl 3000 [FWA-acl-adv-3000]rule permit ip source 10.0.0.0 0.0.0.255 destination 10.0.1.0 0.0.0.255 [FWA-acl-adv-3000]quit [FWA]acl 3001 [FWA-acl-adv-3001]rule permit ip source 10.0.1.0 0.0.0.255 [FWA-acl-adv-3001]quit 3)配置trust与untrust域间包过滤规则 [FWA]firewall interzone trust untrust [FWA-interzone-trust-untrust]packet-filter 3000 outbound [FWA-interzone-trust-untrust]packet-filter 3001 inbound

防火墙双机热备配置及组网指导

防火墙双机热备配置及组网指导 防火墙双机热备,主要是提供冗余备份的功能,在网络发生故障的时候避免业务出现中断。防火墙双机热备组网根据防火墙的模式,分路由模式下的双机热备组网和透明模式下的双机热备组网,下面分别根据防火墙的不同模式下的组网提供组网说明及典型配置。 1 1:防火墙双机热备命令行说明 防火墙的双机热备的配置主要涉及到HRP的配置,VGMP的配置,以及VRRP的配置,防火墙的双机热备组网配置需要根据现网的业务和用户的需求来进行调整,下面就防火墙的双机热备配置涉及到的命令行做一个解释说明。 1.1 1.1 HRP命令行配置说明 HRP是华为的冗余备份协议,Eudemon 防火墙使用此协议进行备份组网,达到链路状态备份的目的,从而保证在设备发生故障的时候业务正常。 HRP协议是华为自己开发的协议,主要是在VGMP协议的基础上进行扩展得到的;VGMP是华为的私有协议,主要是用来管理VRRP的,VGMP也是华为的私有协议,是在VRRP的基础上进行扩展得到的。不管是VGMP的报文,还是HRP的报文,都是VRRP的报文,只是防火墙在识别这些报文的时候能根据自己定义的字段能判断出是VGMP的报文,HRP的报文,或者是普通的VRRP的报文。 在Eudemon防火墙上,hrp的作用主要是备份防火墙的会话表,备份防火墙的servermap 表,备份防火墙的黑名单,备份防火墙的配置,以及备份ASPF模块中的公私网地址映射表和上层会话表等。 两台防火墙正确配置VRRP,VGMP,以及HRP之后,将会形成主备关系,这个时候防火墙的命令行上会自动显示防火墙状态是主还是备,如果命令行上有HRP_M的标识,表示此防火墙和另外一台防火墙进行协商之后抢占为主防火墙,如果命令行上有HRP_S的标识,表示此防火墙和另外一台防火墙进行协商之后抢占为备防火墙。防火墙的主备状态只能在两台防火墙之间进行协商,并且协商状态稳定之后一定是一台为主状态另外一台为备状态,不可能出现两台都为主状态或者都是备状态的。 在防火墙的HRP形成主备之后,我们称HRP的主备状态为HRP主或者是HRP备状态,在形成HRP的主备状态之后默认是一部分配置在主防火墙上配置之后能自动同步到备防火墙上的,而这些命令将不能在备防火墙的命令行上执行,这些命令包括ACL,接口加入域等,但其中一些命令行是不会从主防火墙上备份到备防火墙上。 HRP的配置命令的功能和使用介绍如下: ★ hrp enable :HRP使能命令,使能HRP之后防火墙将形成主备状态。 ★ hrp configuration check acl :检查主备防火墙两端的ACL的配置是否一致。执行此命令之后,主备防火墙会进行交互,执行完之后可以通过命令行display hrp configuration check acl来查看两边的配置是否一致。

路由器-GRE-Over-IPSec典型配置

路由器-GRE-Over-IPSec典型配置 【需求】 分部1和分部2通过野蛮IPSec的方式连接到中心,采用GRE-Over-IPSec的方式,在tunnel上运行OSPF协议来实现总部和分部之间的互通。 【组网图】

【验证】 1、中心上的ike sa 状态: disp ike sa connection-id peer flag phase doi ---------------------------------------------------------- 4 202.101.3.2 RD 1 IPSEC 5 202.101.3.2 RD 2 IPSEC 2 202.101.2.2 RD 1 IPSEC 3 202.101.2.2 RD 2 IPSEC flag meaning RD--READY ST--STAYALIVE RL--REPLACED FD--FADING TO—TIMEOUT 2、中心上的IPSec sa状态:

disp ipsec sa =============================== Interface: Serial2/0/0 path MTU: 1500 =============================== ----------------------------- IPsec policy name: "center" sequence number: 10 mode: isakmp ----------------------------- connection id: 3 encapsulation mode: tunnel perfect forward secrecy: None tunnel: local address: 202.101.1.2 remote address: 202.101.2.2 flow: (72 times matched) sour addr: 202.101.1.2/255.255.255.255 port: 0 protocol: GRE dest addr: 202.101.2.2/255.255.255.255 port: 0 protocol: GRE [inbound ESP SAs] spi: 1168206412 (0x45a16a4c) proposal: ESP-ENCRYPT-DES ESP-AUTH-MD5 sa remaining key duration (bytes/sec): 1887434028/3365 max received sequence-number: 33 udp encapsulation used for nat traversal: N [outbound ESP SAs] spi: 2150942891 (0x8034c8ab) proposal: ESP-ENCRYPT-DES ESP-AUTH-MD5 sa remaining key duration (bytes/sec): 1887433260/3365 max sent sequence-number: 36 udp encapsulation used for nat traversal: N ----------------------------- IPsec policy name: "center" sequence number: 20 mode: isakmp ----------------------------- connection id: 4 encapsulation mode: tunnel perfect forward secrecy: None tunnel: local address: 202.101.1.2 remote address: 202.101.3.2 flow: (73 times matched) sour addr: 202.101.1.2/255.255.255.255 port: 0 protocol: GRE dest addr: 202.101.3.2/255.255.255.255 port: 0 protocol: GRE [inbound ESP SAs] spi: 2624895419 (0x9c74b9bb) proposal: ESP-ENCRYPT-DES ESP-AUTH-MD5 sa remaining key duration (bytes/sec): 1887433796/3385 max received sequence-number: 35 udp encapsulation used for nat traversal: N [outbound ESP SAs]

H3C防火墙典型配置举例

SecBlade防火墙插卡配置管理典型配置举例 关键词:配置管理,备份 摘要:配置管理模块主要用于对SecBlade防火墙插卡进行配置保存(加密和非加密)、备份、配置恢复和恢复出厂配置,用户可以在web页面方便地对设备的配置进行维护和管理。 缩略语: 缩略语英文全名中文解释 - - -

目录 1 特性简介 (3) 2 应用场合 (3) 3 注意事项 (3) 4 配置举例 (3) 4.1 组网需求 (3) 4.2 配置思路 (3) 4.3 使用版本 (4) 4.4 配置步骤 (4) 4.4.1 基本配置 (4) 4.4.2 配置管理 (4) 4.5 验证结果 (6) 4.5.1 配置保存 (6) 4.5.2 配置备份 (7) 4.5.3 配置恢复 (7) 4.5.4 恢复出厂配置 (7) 4.5.5 软件升级 (7) 4.5.6 设备重启 (7)

1 特性简介 配置管理页面包含“配置保存”、“配置备份”、“配置恢复”和“恢复出厂配置”四个页签。 配置保存可以加密保存配置,如果将配置信息备份下来,打开文件查看时,看到的是密文显示。 在此页面可以对当前的配置信息进行配置备份和备份恢复。软件升级和系统重启可以让用户通过web页面对设备进行管理和操作。 2 应用场合 用于设备的日常维护,当配置修改后,可以保存配置以免设备断电配置信息丢失。也可以将配置信息备份下来,用于日后的配置恢复。如果想清空配置信息时,可以恢复出厂配置。 3 注意事项 (1) 软件升级时,尽量在流量少的时候操作,以免影响用户正常使用。 (2) 备份或恢复时请将startup.cfg和system.xml一起备份和恢复。 4 配置举例 4.1 组网需求 本配置举例中,设备使用的是Secblade II防火墙插卡。本典型配置举例同样适合Secblade LB插卡。 图1配置管理组网图 4.2 配置思路 GE0/1所在的局域网(内网)接口配置地址为192.168.252.98/22,加入ManageMent域,使GE0/1成为管理口。

H3C的secBlade服务器负载均衡双机热备典型配置

LB服务器负载均衡(双机热备) 配置参考 H3C Technologies Co., Limited, Copyright 2003-2009, All rights reserved 杭州华三通信技术有限公司 版权所有 侵权必究

前言 本文参考LB在江西电信网上营业厅实施方案更改,作为服务器负载均衡双机热备配置参考所用,如有不妥之处请指正,多谢。

修订记录Revision Records 日期Date 修订版本 Revision 描述 Description 作者 Author 2009-7-29 (V1.00) 初稿06399

目录 1组网拓扑: (5) 1.1对组网拓扑说明: (5) 1.2LB上业务调用说明: (6) 2数据流量走向说明: (7) 2.1数据流量走向说明: (7) 3组网配置 (8) 3.1防火墙配置 (8) 3.2S65配置: (8) 3.3S75配置 (9) 3.3.1S75-01配置: (9) 3.3.2S75-01配置: (9) 3.4LB配置 (10) 3.4.1LB配置: (10) 4配置注意事项 (12)

1 组网拓扑组网拓扑:: 图1 组网拓扑图 1.1 对组网拓扑说明: 两台防火墙设备到外网做NAT server 同时对外映射了WEB Server 服务器,两台S65交换机作为核心路由交换设备,下连WEB 服务器和应用服务器,服务器对外提供WEB 访问和用户登陆查询相关信息。 两台防火墙启用双机热备,实现业务冗余备份,同时配置两个Vrrp 组(做主备模式),对外网Vrrp 组vrid 2(218.65.103.252)作为外网到内网转发数据报文的下一跳(可以保证在防火墙),对内vrrp 组 vrid 1(172.16.101.3)作为S65到

HCMSR系列路由器IPsec典型配置举例V图文稿

H C M S R系列路由器 I P s e c典型配置举例V 集团文件版本号:(M928-T898-M248-WU2669-I2896-DQ586-M1988)

1?简介 本文档介绍IPsec的典型配置举例。

2?配置前提 本文档适用于使用Comware V7软件版本的MSR系列路由器,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。 本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。 本文档假设您已了解IPsec特性。 3?使用iNode客户端基于证书认证的L2TP over IPsec功能配置举例 3.1?组网需求 如所示,PPP用户Host与Device建立L2TP隧道,Windows server 2003作为CA服务器,要求: 通过L2TP隧道访问Corporate network。 用IPsec对L2TP隧道进行数据加密。 采用RSA证书认证方式建立IPsec隧道。 图1基于证书认证的L2TP over IPsec配置组网图 3.2?配置思路 由于使用证书认证方式建立IPsec隧道,所以需要在ike profile 中配置local-identity为dn,指定从本端证书中的主题字段取得 本端身份。 3.3?使用版本

本举例是在R0106版本上进行配置和验证的。 3.4?配置步骤 3.4.1?Device的配置 (1)配置各接口IP地址 #配置接口GigabitEthernet2/0/1的IP地址。

HCMSR系列路由器IPsec典型配置举例V

7 相关资料

1 简介 本文档介绍IPsec的典型配置举例。 2 配置前提 本文档适用于使用Comware V7软件版本的MSR系列路由器,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。 本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。 本文档假设您已了解IPsec特性。 3 使用iNode客户端基于证书认证的L2TP over IPsec功能配置举例 3.1 组网需求 如图1所示,PPP用户Host与Device建立L2TP隧道,Windows server 2003作为CA服务器,要求: ?通过L2TP隧道访问Corporate network。 ?用IPsec对L2TP隧道进行数据加密。 ?采用RSA证书认证方式建立IPsec隧道。 图1 基于证书认证的L2TP over IPsec配置组网图 3.2 配置思路 由于使用证书认证方式建立IPsec隧道,所以需要在ike profile中配置local-identity 为dn,指定从本端证书中的主题字段取得本端身份。 3.3 使用版本 本举例是在R0106版本上进行配置和验证的。 3.4 配置步骤 3.4.1 Device的配置 (1) 配置各接口IP地址

# 配置接口GigabitEthernet2/0/1的IP地址。

双机热备核心交换机1实例配置

en config t hostname C4506_1 ! enable secret cisco vtp domain '' vtp mode transparent ip subnet-zero no ip domain-lookup ip dhcp excluded-address 192.168.10.2 192.168.10.20 ip dhcp pool WirelessDHCP network 192.168.9.0 255.255.255.0 default-router 192.168.9.1 dns-server 192.168.1.33 192.168.1.36 lease 7 ! ip dhcp pool TestDHCP network 192.168.6.0 255.255.255.0 default-router 192.168.6.1 dns-server 192.168.1.33 192.168.1.36 ! ip dhcp pool OfficeDHCP network 192.168.10.0 255.255.255.0 default-router 192.168.10.1 netbios-name-server 192.168.1.33 dns-server 192.168.1.33 192.168.1.36 lease 7 ! ip dhcp pool SCC3-DHCP network 192.168.7.0 255.255.255.0 default-router 192.168.7.1 dns-server 192.168.1.33 192.168.1.36 ! ip dhcp pool SCC4-DHCP network 192.168.8.0 255.255.255.0 default-router 192.168.8.1 dns-server 192.168.1.33 192.168.1.36 ! ip dhcp pool Access-Internet network 192.168.12.0 255.255.255.0

ipsec-vpn配置实例

网络拓扑 环境:接口地址都已经配置完,路由也配置了,双方可以互相通信了 密钥认证的算法2种:md5和sha1 加密算法2种: des和3des IPsec传输模式3种: AH验证参数:ah-md5-hmac(md5验证)、ah-sha-hmac(s ha1验证) ESP加密参数:esp-des(des加密)、esp-3des(3des 加密)、esp-null(不对数据进行加密) ESP验证参数:esp-md5-hmac(md5验证)、esp-sha-h mac(采用sha1验证) 1 启用IKE协商 routerA

routerA(config)#crypto isakmp policy 1 建立IKE协商策略(1是策略编号1-1000,号越小,优先级越高 routerA(config-isakmap)#hash md5 密钥认证的算法 routerA(config-isakmap)#authentication pre-sh are告诉路由使用预先共享的密钥 routerA(config)#crypto isakmp key 123456 addr ess 20.20.20.22 (123456是设置的共享密20.2 0.20.22是对端的IP地址)。 routerB routerB(config)#crypto isakmp policy 1 routerB(config-isakmap)#hash md5 routerB(config-isakmap)#authentication pre-sh are routerB(config)#crypto isakmp key 123456 addr ess 20.20.20.21 (路由B和A的配置除了这里的对端IP地址变成了20.20.20.21,其他都要一样的)。 2 配置IPSec相关参数 routerA

H3C IPV6之ipsec(ike预共享)典型组网配置案例

组网说明: 本案例采用H3C HCL模拟器来模拟IPV6 IPSEC+IKE预共享密钥典型组网配置。为了保证数据传输安全,在R1与R2建立Ipsec vpn隧道。全网采用OSPFv3协议互通。 配置思路: 1、按照网络拓扑图正确配置IP地址。 2、R1与R2建立IPSEC VPN隧道 配置过程: 第一阶段调试(基础网络配置:) R1:

[R1-GigabitEthernet0/1]ospfv3 1 area 0 [R1-GigabitEthernet0/1]quit R2:

双机热备方案 ()

双机热备方案 一:需求分析 客户目前采用二台IBM X3850X5服务器加ROSE MIRRO HA软件在实时数据镜像基础上,实现了不需要共享存储的纯软高可用性系统。RoseMirrorHA 通过现有的以太网络基础环境,通过 TCP/IP 协议,在两台主机之间实现了数据的实时镜像,不需要额外的硬件投资。在充分利用已有资源的基础上,通过先进的软件技术,实现纯软的高可用性系统。但ROSE MIRRO HA只是针对高可用性的双机热备,但客户的数据量过大时,如果一台服务器出现故障,另一台服务器在接管数据时将会对庞大的数据进行校验,这将会是一个漫长的过程,而客户的应用将会受到灾难性的问题。考虑到数据量增大的问题,所以建议客户考虑使用存储来实现双机热备份,这样将会在服务器出现故障的情况下,避免需要通过漫长的等待来实现应用的切换,这样将真正实现高可用性和高安全性。 二:双机介绍 双机热备份技术是一种软硬件结合的较高容错应用方案。该方案是由客户现用两台X3850X5服务器通过IBM B24光纤交换机和外接共享磁盘阵列柜DS5020来连接,并通过相应的双机热备份软件来实现的双机热备方案。 在这个容错方案中,操作系统和应用程序安装在两台服务器的本地系统盘上,整个网络系统的数据是通过磁盘阵列集中管理和数据备份的。数据集中管理是通过双机热备份系统,将所有站点的数据直接

从中央存储设备读取和存储,并由专业人员进行管理,极大地保护了数据的安全性和保密性。用户的数据存放在外接共享磁盘阵列中,在一台服务器出现故障时,备机主动替代主机工作,保证应用服务不间断。 双机热备份系统采用“心跳”方法保证主系统与备用系统的联系。所谓“心跳”,指的是主从系统之间相互按照一定的时间间隔发送通讯信号,表明各自系统当前的运行状态。一旦“心跳”信号表明主机系统发生故障,或者备用系统无法收到主机系统的“心跳” 信号,则系统的高可用性管理软件认为主机系统发生故障,主机停止工作,并将系统资源转移到备用系统上,备用系统将替代主机发挥作用,以保证应用服务运行不间断。 双机热备份方案中,根据两台服务器的工作方式可以有三种不同的工作模式,即:双机热备模式、双机互备模式和双机双工模式。 双机热备模式即目前通常所说的active/standby 方式,active 服务器处于工作状态;而standby 服务器处于监控准备状态,服务器数据包括数据库数据同时往两台或多台服务器写入(通常各服务器采用RAID磁盘阵列卡),保证数据的即时同步。当active服务器出现故障的时候,通过软件诊测或手工方式将standby机器激活,保证应用在短时间内完全恢复正常使用。典型应用在证券资金服务器或行情服务器。这是目前采用较多的一种模式,但由于另外一台服务器长期处于后备的状态,从计算资源方面考量,就存在一定的浪费。