基于Web服务的单点登录系统的研究与实现

收稿日期:2002211229 基金项目:国家863高技术研究发展计划资助项目(2001AA113030,2001AA115110) 作者简介:胡毅时(1979-),男,江西樟树人,硕士生,huyishi @https://www.360docs.net/doc/9017469843.html,.

基于Web 服务的单点登录系统的研究与实现

胡毅时 怀进鹏

(北京航空航天大学计算机学院,北京100083)

摘 要:随着分布式计算技术与应用的不断发展,基于动态、松耦合环境的

业务流程将涉及到多个服务提供商,以致用户在完成这样的业务时需要面对多次登录的困扰.针对这个问题,分析了在分布式环境中基于Web 服务的用户单点登录机制,并设计实现了Web 服务应用支撑环境中的单点登录系统,使得用户只需登录一次即可完成复杂业务.

关 键 词:计算机应用;分布型网络;认证;单点登录;Web 服务中图分类号:TP 393108文献标识码:A 文章编号:100125965(2004)0320236204

Re search and implementation on Web service s 2ba sed single sign 2on system

Hu Y ishi Huai Jinpeng

(School of C om puter Science and T echnology ,Beijing University of Aeronautics and Astronautics ,Beijing 100083,China )

Abstract :Users need to authenticate themselves to each service provider during they finish an operation that inv olves several services owned by different providers in the dynamic loose 2couple environment because of develop 2ment of distributed technology and application.Analyses the Web services 2based single sign 2on mechanism in a dis 2tributed environment and im plements the single sign 2on system in the Web services 2based supporting application en 2vironment.

K ey words :com puter applications ;distributed netw orks ;identification ;single sign 2on ;Web services

随着互联网软件技术和应用模式的不断演

变,基于Web 服务的分布式计算模式正在成为发展的潮流.许多企业和政府部门已开始基于Web 服务在互联网上提供信息共享与应用服务,并构建跨企业的虚拟组织或虚拟企业,以实现大规模的资源共享.出于安全性考虑,每个企业(或应用系统)都需要根据用户的身份来进行访问控制及审计等安全操作.由于用户完成一次活动/交易所要访问的服务可能分布在不同的应用系统中,用户在进入不同的系统边界时都需要进行登录(如多次输入用户名和口令),这将影响执行效率并使用户失去耐心,影响其对服务提供商的信心.针对这个问题,本文在基于Web 服务的分布式环境中设计实现了一个跨应用系统边界的单点登录机制,并实际应用于Web 服务应用支撑环境

WebS ASE [1]中,其中通过使用安全声明标记语言(S AM L ,Security Assertion Markup Language )[2]来描

述用户身份以实现身份信息的共享.

1 单点登录机制的设计原理

1.1 设计思想

在基于Web 服务的企业联盟应用系统中,可以将单点登录机制的基本需求概括如下:

1)一致性:用户在访问联盟中的多个应用系统时,不需要反复认证自己身份;

2)分布性:该机制是基于松散的信任模式,即不能完全依赖于一个联盟内企业都信任的集中式的身份认证服务器;

3)可扩展性:能够适用于多种现有的认证机制,并能方便地增加新的认证机制;

2004年3月第30卷第3期北京航空航天大学学报

Journal of Beijing University of Aeronautics and Astronautics March 2004V ol.30 N o 13

4)可管理性:对于系统管理员来说,该机制易于配置和管理.

为便于理解和叙述,首先给出必要的基本概念.

定义1 安全域(security domain).一个安全域是一个逻辑和管理意义上的范围或区域,其中由安全服务的管理员定义和实施了一个单独的、一致的本地安全策略[3].

定义2 信任状(credential).一个信任状是一个实体用来证明自己身份的数据[4].

定义3 本地用户(local user).本地用户是只能在一个安全域内被管理和被识别的用户身份.

定义4 全局用户(global user).全局用户是指能被一个企业联盟内所有安全域所识别的用户身份.

基于上述概念,给出如下基本假设:

假设1 联盟唯一标识假设.一个企业联盟是由多个安全域组成,每个安全域在联盟内都有唯一的身份(通过X.509证书[5]来标识),对该集身份的信任是建立在一个共同信任的PKI基础之上的.

假设2 本地用户假设.每一个安全域都维护一个本地用户身份标识集合.

假设3 本地授权假设.安全域内的授权、审计等安全操作只针对本地用户身份标识进行.

根据单点登录的需求,当用户在一个安全域登录以后,如果用户需要访问其它安全域的服务,则需要将这次登录的结果传播到目标安全域.为了在联盟内实现这样的机制,本文引进了身份担保机制和身份映射机制,来实现安全域之间用户身份信息的共享.

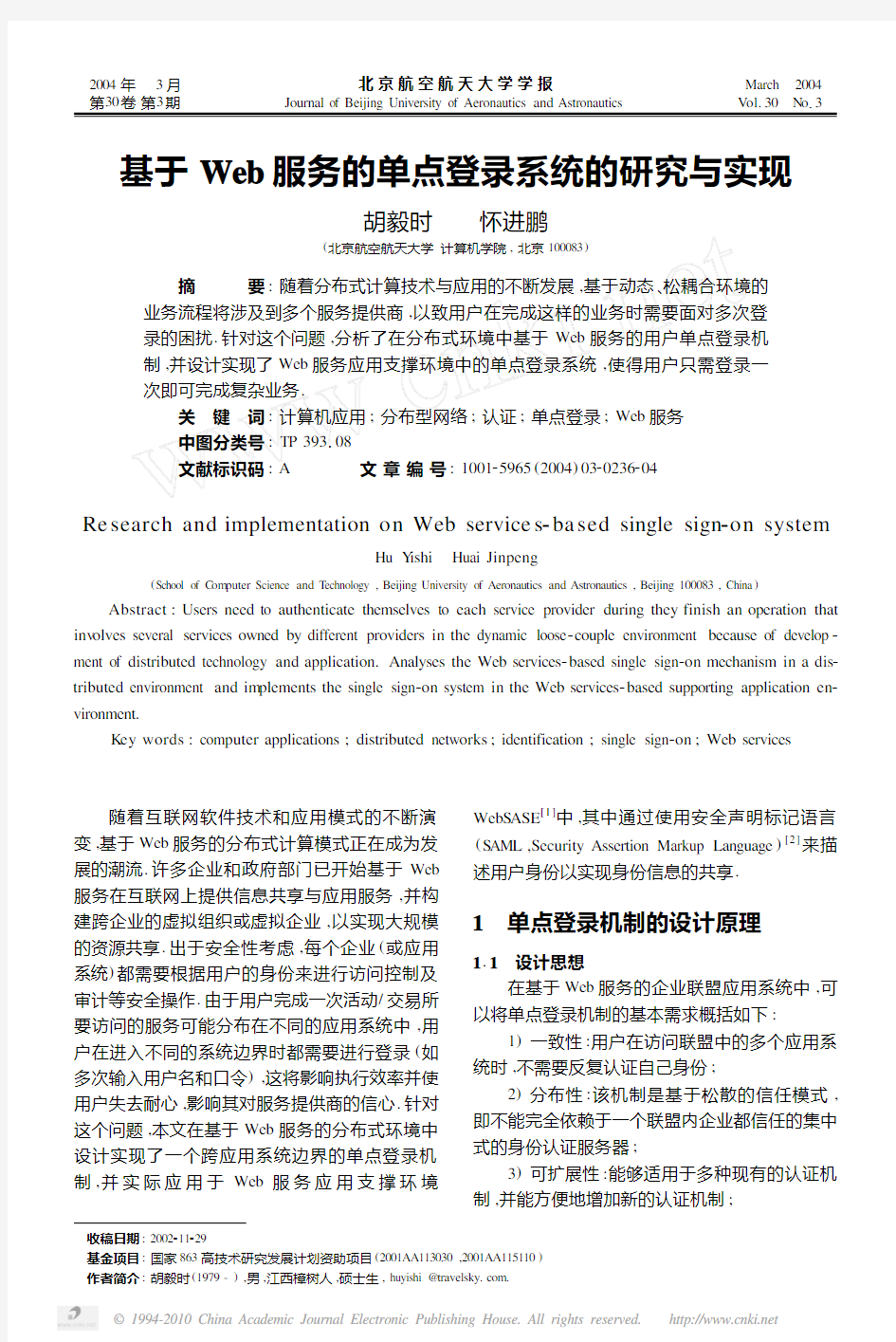

定义5 身份担保.设I,J是分布式应用环境中的任意两个安全域,A为任意一个用户,身份担保是指A在I认证自己身份以后,当A想要访问J的服务时,并不是直接向J提交用户名/口令来证明自己的身份,而是由I来向J证明A的身份.

为了实现身份担保机制,在安全域中引入身份担保服务(如图1所示),用户首先在安全域I 登录,并请求它所提供的担保服务,I的担保服务将生成一个身份担保票据交给用户;当用户需要访问安全域J所提供的服务时,将该身份担保票据作为信任状提交给J来认证自己的身份,J的认证服务根据该票据得到用户的认证信息;当需要进一步认证时,J的认证服务还可以访问I

的

图1 身份担保

担保服务,以得到该用户更详细的身份信息.

通过身份担保机制,服务提供者可以确定服务请求者是否拥有来自另一个安全域的身份标识(在这里,担保者的身份和被担保的用户身份构成一个全局身份),但是,根据前面所提出的安全策略,对于安全域中的授权或审计服务来说,该身份标识只能识别为属于本地身份集合的一个身份标识,所以需要把全局身份标识映射为本地的一个身份标识.因此,在目标安全域内引入身份映射服务,完成从全局身份到本地身份的映射工作.

定义6 身份映射.设A为任意一个全局用户身份标识,B为任意一个安全域I的本地用户身份标识,身份映射是指当拥有身份A的某个客户访问I时,所需要进行的从A到B的转换η:A →B.

例如:在X.509V3数字证书中,用户的可辨别名(DN,Distinguished Name)、发布者的DN和证书序列号三者绑定在一起作为证书拥有者的身份标识.假设这个证书被用于表达服务请求者的身份,而目标安全域中使用用户名/口令的方式来标识用户身份,那么在对请求者授权之前,身份映射服务通过一定的策略将该基于X.509证书的身份标识映射为一个本地的用户身份标识.这个映射策略的定义可以很灵活,如可以将某个安全域的每一个用户都映射成为预定义好的一个本地用户,也可以映射成为一个动态的本地用户,甚至可以将其它安全域的所有用户都映射成为一个本地用户.

基于上述讨论,再进一步对基本假设的限制条件进行分析.

在基本假设中,假设1为联盟建立的基础,是必须的;而假设2和假设3不是必须的,在不满足假设2和假设3的情况下,即如果某安全域不维护本地用户身份集合,或者允许直接对全局用户身份授权,在这种情况下,本系统中的身份映射机

732

第3期 胡毅时等:基于Web服务的单点登录系统的研究与实现

制是冗余的,但系统仍然是实用的.

1.2 系统功能结构

根据身份担保机制和映射机制,本文设计实现了基于Web服务的面向企业联盟应用环境的单点登录系统(WebSS O,Web services2based Single Sign2On system).

在联盟中,每个安全域都可以有自己的身份担保服务,负责向用户发放身份担保票据,来向其它安全域担保本安全域已认证的用户身份.在联盟之内,每个成员安全域都可以有选择地信任其它一些安全域,即被这些安全域担保的用户身份可以被映射成为一个本地用户身份进行授权和访问控制.对于某些安全级别不高或者处理能力较弱的成员来说,它可以完全将用户身份认证的工作交给它信任的安全域,而不直接在本地认证用户的身份,从而降低了安全信息管理的难度,提高跨安全域边界认证效率.

由于历史或技术等各种原因,各个安全域内部所采用的认证机制可能不完全一样,因此使得身份描述信息各不相同,为了保证良好的可扩展性和互操作性,需要一个通用的、独立于不同应用系统认证方式的表述格式来描述用户身份.而基于X M L的S AM L具有很好的可扩展性和强大的描述能力,它可适用于多种认证机制,并且受到标准化组织和大公司的支持,正在被业界广泛采用,因此采用S AM L认证声明描述用户身份可以较好地满足上述要求.

在获得用户身份信息后,系统还需根据用户的全局身份信息以及预定义的映射策略,完成从全局身份到本地身份的映射;本地安全域的管理员可以维护一个身份映射表,描述全局用户和本地用户的映射信息.由于全局用户的数量较多且动态变化,为管理员带来较大的负担.因此通过定义一个灵活的策略库来实现这个映射,减轻管理员的负担,并可避免一些人为的错误.

由于现有的Web浏览器不支持对Web服务的调用,因此为了直接访问Web服务,必须使用面向Web服务的通用客户端;同时,为了能够实现单点登录,客户端需要一个票据管理模块来实现必要的票据管理功能,如存储从担保服务返回的身份担保票据;当用户需要访问联盟内的其它成员所提供的服务时,则将身份担保票据附加在S OAP消息头部,作为一种身份信任状传递给服务提供者.

综上所述,提出了单点登录系统WebSS O的主要模块功能如下:

1)担保服务模块:采用S AM L认证声明[2]来描述身份担保机制中的用户身份,实现S AM L认证声明的生成、解析、存储和销毁,并对联盟中的合作伙伴提供S AM L认证声明的查询服务.同时实现用户身份担保票据(其中包含关于认证声明的引用,代表所在的安全域向其它安全域担保用户身份)的生成、发放、解析和验证;

2)认证模块:负责对服务请求者的身份进行认证,它除了负责认证本地用户身份以外,还需要支持基于身份担保的认证方式;并能够验证担保者的身份,解析S AM L认证声明,识别其中所包含的用户身份信息,得到服务请求者的全局身份,供身份映射模块使用;

3)身份映射模块:根据预定义的身份映射策略来完成全局用户到本地用户的映射;

4)通用客户端的票据管理模块:负责用户身份担保票据的获取、存储、使用和销毁.

2 WebSSO系统的实现

2.1 系统运行时结构

基于上述讨论,为了更好的支持面向Web服务的企业联盟中的单点登录,本文把对单点登录的支持作为一个基本特性融入到WebS ASE中,使得只需通过一定的配置即可将部署在WebS ASE 上的Web服务加入现有的企业联盟的单点登录框架中,从而很方便地实现资源和服务的共享.

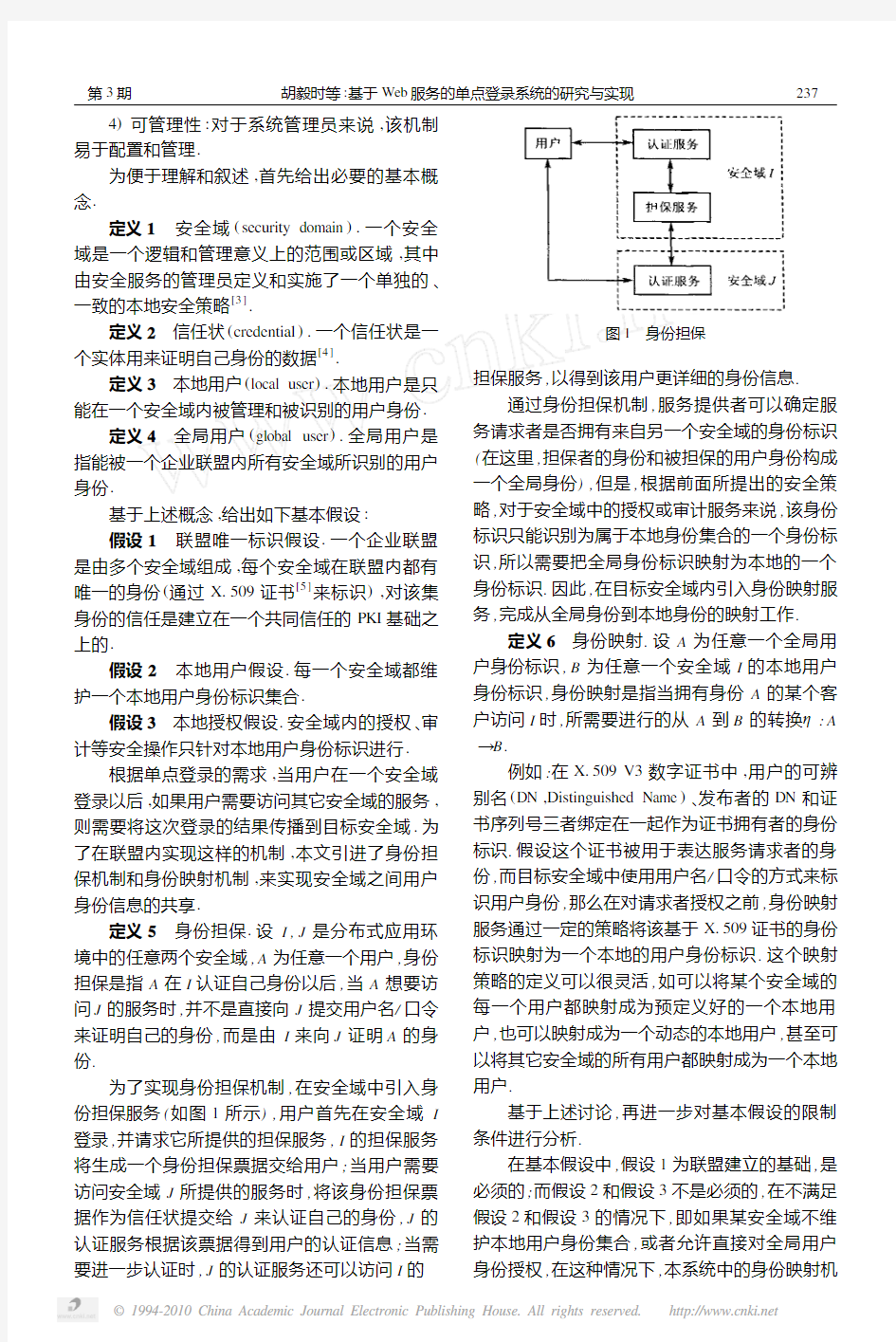

图2 WebS ASE体系结构

图2给出了WebS ASE的体系结构图[1].其中Web服务容器是Web服务的运行承载体,是Web 服务的调用中介,其目的是通过这种“容器”结构使部署在其中的Web服务都能够通过容器获得由运行环境提供的共性基础服务,这些基础服务

832北京航空航天大学学报 2004年

同Web服务的容器一起构成了Web服务运行时的支持平台;用户可以多种通讯协议(如HTTP, S MTP)来访问部署在容器中的Web服务[1].

为了满足对单点登录的支持,在WebS ASE支撑环境中实现了WebSS O系统的功能模块,同时,为提高系统地可扩充性,可根据应用需要对原有的模块进行改造,以适应多种单点登录需求.图2中担保服务、认证服务、身份映射和客户端票据管理模块即为WebSS O系统的主体功能模块.

2.2 实例分析

设I,J为任意两个WebS ASE,A为I中的任意一个用户,A通过WebSS O系统实现单点登录的工作机理如下:

1)用户A使用信任状(如用户名/口令)在I 上登录,并请求部署在I中的担保服务;担保服务根据A的身份生成S AM L认证声明并存入声明存储库,将该声明的引用作为用户身份担保票据T 返回给A;

2)A需要访问J时,则通过S OAP安全扩展[6,7]将T作为信任状封装在S OAP请求消息头部发给J;

3)J的认证模块访问I中担保服务所提供的声明查询方法,得到关于A的认证声明,验证该声明的有效性,然后解析出用户A的详细身份信息,并与担保者I的身份合在一起作为全局身份交给身份映射模块处理;

4)J的身份映射模块根据身份映射表及策略库中的身份映射策略完成从全局身份到本地身份的映射,然后将本地身份返回给认证模块,以便交给后续的访问控制及审计等模块使用.

从上述过程中可以看出,通过WebSS O系统,用户A只需要使用一次用户名/口令就能访问部署在不同WebS ASE中的Web服务,既简化了用户的操作,也减少了口令泄漏的危险;尤其在动态的分布式环境中,用户不可能在每个安全域中都拥有身份,通过使用WebSS O系统,利用身份担保机制,能够有效地实现用户身份的传递,完成跨安全域的单点登录.

3 结束语

本文实现的WebSS O系统能够在分散的信任基础上实现多种认证机制间用户认证信息的交换,比较好地解决了用户在面向Web服务的分布式环境中单点登录的问题.

参考文献(R eferences)

[1]葛 声,胡春明,杜宗霞,等.基于W eb Service的应用支撑

环境研究与实现[A].见:梅 宏,王干祥.2002’全国软件与应用学术会议(NAS AC)论文集[C].北京:机械工业出版社, 2002.97~102

G e Sheng,Hu Chunm ing,Du Z ongxia,et al.A W eb service2based

application supporting environment[A].In:M ei H ong,W ang

G anxiang.Proceedings of National S oftware and Application(2002)

[C].Beijing:China M achine Press,2002.97~102(in Chinese)

[2]Hallam2Baker P,M aler E.Assertions and protocol for the OASIS se2

curity assertion markup language[E B/O L].http://w w w.oasis2 https://www.360docs.net/doc/9017469843.html,/comm ittees/security/docs/cs2sstc2core201.pd f,2002205

[3]Shannon B.Java T M2platform enterprise edition specification v1.3

[E B/O L].Sun M icrosystems Inc,2001207

[4]IT U2T X.800,Security architecture for open systems interconnection

for CCITT application[S]

[5]IT U2T X.509,In formation technology2open systems interconnec2

tion———the directory:public2key and attribute certificate frame2 w orks[S]

[6]Brown A,F ox B,Hada S,et al.W3C S OAP security extensions:

digital signature[E B/O L].http://w w https://www.360docs.net/doc/9017469843.html,/TR/2001/NOTE2 S OAP2dsig,2001202206

[7]Atkins on B,Libera G D.W eb services security(WS2security)ver2

sion1.0[E B/O L].http://msdn.m icros https://www.360docs.net/doc/9017469843.html,/ws/2002/04/Se2 curity/,2002204205

932

第3期 胡毅时等:基于Web服务的单点登录系统的研究与实现

统一认证系统_设计方案

基础支撑平台

第一章统一身份认证平台 一、概述 建设方案单点登录系统采用基于Liberty规范的单点登录ID-SSO系统平台实现,为数字化校园平台用户提供安全的一站式登录认证服务。为平台用户以下主要功能: 为平台用户提供“一点认证,全网通行”和“一点退出,整体退出”的安全一站式登录方便快捷的服务,同时不影响平台用户正常业务系统使用。用户一次性身份认证之后,就可以享受所有授权范围内的服务,包括无缝的身份联盟、自动跨域、跨系统访问、整体退出等。 提供多种以及多级别的认证方式,包括支持用户名/密码认证、数字证书认证、动态口令认证等等,并且通过系统标准的可扩展认证接口(如支持JAAS),可以方便灵活地扩展以支持第三方认证,包括有登录界面的第三方认证,和无登录界面的第三方认证。 系统遵循自由联盟规范的Liberty Alliance Web-Based Authentication 标准和OASIS SAML规则,系统优点在于让高校不用淘汰现有的系统,无须进行用户信息数据大集中,便能够与其无缝集成,实现单点登录从而建立一个联盟化的网络,并且具有与未来的系统的高兼容性和互操作性,为信息化平台用户带来更加方便、稳定、安全与灵活的网络环境。 单点登录场景如下图所示:

一次登录认证、自由访问授权范围内的服务 单点登录的应用,减轻了用户记住各种账号和密码的负担。通过单点登录,用户可以跨域访问各种授权的资源,为用户提供更有效的、更友好的服务;一次性认证减少了用户认证信息网络传输的频率,降低了被盗的可能性,提高了系统的整体安全性。 同时,基于联盟化单点登录系统具有标准化、开放性、良好的扩展性等优点,部署方便快捷。 二、系统技术规范 单点登录平台是基于国际联盟Liberty规范(简称“LA”)的联盟化单点登录统一认证平台。 Liberty规范是国际170多家政府结构、IT公司、大学组成的国际联盟组织针对Web 单点登录的问题提供了一套公开的、统一的身份联盟框架,为客户释放了使用专用系统、不兼容而且不向后兼容的协议的包袱。通过使用统一而又公开的 Liberty 规范,客户不再需要为部署多种专用系统和支持多种协议的集成复杂度和高成本而伤脑筋。 Liberty规范的联盟化单点登录SSO(Single Sign On)系统有以下特点: (1). 可以将现有的多种Web应用系统联盟起来,同时保障系统的独立性,提供单点 登录服务;

一个Web应用单点登录系统的设计和实现

第20卷哈尔滨师范大学自然科学学报 Vol.20,No.12004 第1期 NATURAL SCIENCES JOURNAL OF HARBIN NORMAL UNIVERSITY 一个Web 应用单点登录系统的设计和实现 陈重威 (上海市静安区业余大学) 摘要 作者在分析借鉴三种Web 单点登录产品和技术的基础上,设计并实现了一个Web 单点登录系统,该系统适用于企业内部Intranet 应用环境,可以跨多个In ternet 域,可以支持常见的几种操作系统和Web 应用服务器.本文介绍了此系统的设计思路和关键技术,并给出了部分关键代码. 关键词:Web;HTTP;单点登录;身份验证 收稿日期:2003-12-28 陈重威,(1948-),男,上海静安区业余大学计算机系副教授,主要研究方向:计算机网络、数据库 0 引言 经过多年的建设,我国企业中建立起来了一些基于Web 的应用系统,这些系统运行在多种操作系统和应用服务器上面,由不同的技术人员在不同的时期采用不同的技术建立,采用多种相互独立的用户管理、身份验证系统.在当前企业有限的经费预算条件下,如何使用户可以只登录企业信息系统一次就可以访问到企业中多种Web 应用一直是一种挑战.本文在分析三种具有代表性的Web 应用单点登录系统的基础上,针对中小型企业对Web 应用单点登录的要求、其Intranet 环境的特点,给出一个适应于中小型企业Intranet 内常见Web 应用的单点登录系统的设计框架及基于J2EE 的系统实现要点. 1 用户要求和现有产品 1 1 用户环境和要求 企业中基于Web 的应用系统种类繁多,有基于微软Internet Information Server 的运行在Windows 平台上的信息系统,有基于J2EE 应用服务器平台 的业务系统,有基于Lotus Domino 的办公自动化 系统,也有SAP 、ORAC LE 那样的ERP 系统或者财 务系统,这些系统各有各的用户数据库(关系型数据库、Domino 文档数据库、LDAP 服务器等).企业员工在不同应用系统中有不同的帐户!!!用户名和口令,他们需要牢记这些帐户.企业员工特别希望只登录一次就可以透明地访问其他各种应用系统,不再需要在各种应用系统的登录页面中多次输入不同的用户名和口令. 从用户的角度看,Web 应用单点登录系统的使用方法如下: 1 用户访问Web 单点登录系统,服务器返回登录页面,提示用户输入用户名和口令等认证信息; 2 用户登录系统,登录系统返回一个该用户有权访问的应用的列表; 3 自此以后,用户访问其他应用的时候,在用户看来,他不必进行身份验证就可以访问其他Web 应用了; 4 当用户退出一个应用系统,而没有退出?单点登录系统#,他仍然可以访问其他没有退出登录的应用系统.

单点登录技术方案

xxxx集团 单点登录技术方案

目录 1. xxxx集团系统建设现状 (4) 1.1. Web应用系统 (4) 1.2. C/S应用系统 (4) 1.3. SSL VPN系统 (4) 2. xxxx集团单点登录系统需求 (5) 2.1. 一站式登录需求 (5) 3. SSO(单点登录)技术简介 (6) 3.1. 修改应用程序SSO方案 (6) 3.2. 即插即用SSO方案 (7) 3.3. 两种SSO方案比较 (7) 3.4. 惠普SSO (7) 3.4.1. 惠普SSO开发背景 (7) 3.4.2. 惠普SSO的功能 (8) 3.4.3. 惠普SSO的特点 (9) 3.4.4. 惠普SSO结构 (10) 4. xxxx集团单点登录技术方案 (11) 4.1. 应用系统中部署惠普SSO单点登录 (11) 4.1.1. 解决全局的单点登录 (12) 4.1.2. 应用系统的整合 (12) 4.1.3. 用户如何过渡到使用单点登录 (13) 4.1.4. 管理员部署业务系统单点登录功能 (14) 4.1.5. 建立高扩展、高容错单点登录环境 (15) 4.1.6. 建立稳定、安全、高速网络环境 (15) 4.2. 定制工作 (16) 4.2.1. SSL VPN结合 (16)

4.2.2. 密码同步 (16) 5. 项目实施进度 (17) 5.1. 基本安装配置 (17) 5.2. 配置认证脚本 (17) 5.3. 总体进度 (17) 6. 硬件清单 (19) 7. 软件清单 (20)

1.xxxx集团系统建设现状 xxxx集团有限责任公司(以下简称集团公司)管理和运营省内11个民用机场,以及20多个关联企业(全资子公司、控股企业、参股企业)。现有的信息系统主要有生产运营系统和管理信息系统,其中生产运营系统包括机场生产运营管理系统、中小机场生产运营管理系统、离港系统、航显系统、广播系统、安检信息管理系统、控制区证件管理系统等,管理信息系统主要有财务系统、OA 系统、邮件系统、资产管理系统、决策支持系统、网站信息发布审批系统、视频点播系统等。这些信息系统的用户包括集团公司所有机场以及关联企业。 各信息系统都有独立的用户组织体系,采用“用户名+密码”的方式来实现身份认证和授权访问。从而与众多企业一样存在如下一些主要问题:1、终端用户需要记住多个用户名和密码;2、终端用户需要登录不同的信息系统以获取信息;3、系统管理员难以应付对用户的管理;4、难以实施系统使用安全方面的管理措施。 1.1.Web应用系统 xxxx集团现有的Web应用系统包括:办公自动化系统(OA)、邮件系统、资产管理系统、内部网站信息发布审批系统、决策支持系统、视频点播系统等。这些系统基本上是各自独立开发的、或者购买的商业软件。每个应用系统都有自己的用户管理机制和用户认证机制,彼此独立。每个应用系统用户名、口令可能各不相同。 1.2.C/S应用系统 xxxx集团目前的C/S应用只有一个:财务系统,金蝶K3财务系统。 1.3.SSL VPN系统 xxxx集团有一套SSL VPN系统,集团局域网之外的用户(包括各地州机场、部分关联企业、用户自己家住房、出差旅馆、无线上网等)是通过SSL VPN 系统进入集团局域网的,通过SSL VPN系统进入集团局域网访问的系统包括:OA系统、邮件系统、资产管理系统、决策支持系统、网站信息发布审批系统及内部网站等。用户经过SSL VPN系统进入集团局域网需要经过身份认证。

单点登录SSO系统解决方案

单点登录SSO系统 解决方案 ***有限公司 20

文档信息版本历史

目录 1.概述 (5) 1.1.背景 (5) 1.2.目标 (5) 1.3.阅读对象 (5) 1.4.术语和缩略语 (5) 2.SSO概述 (6) 2.1.SSO规范 (6) 2.1.1.名称解释 (6) 3.SSO接口规范 (7) 3.1.SSO接口图 (7) 3.2.SSO接口清单 (7) 3.3.单点登录接口 (8) 3.3.1.登录 (8) 3.3.2.登录状态检查 (10) 3.3.3.用户信息获取 (11) 3.3.4.登录状态查询 (12) 3.3.5.单点登录使用场景 (12) 3.4.组织数据WS同步 (13) 3.4.1.接口说明 (13) 3.4.2.使用场景 (13) 3.4.3.字段说明 (13) 3.4.4.业务规则和逻辑 (14)

3.5.用户数据WS同步 (15) 3.5.1.接口说明 (15) 3.5.2.使用场景 (15) 3.5.3.字段说明 (15) 3.5.4.业务规则和逻辑 (16) 4.实施建议 (17) 4.1.SSO实施(基本认证) (17) 4.1.1.接入流程 (17) 4.1.2.接入准备 (18) 4.1.3.接收数据 (18) 4.1.4.登录状态检查方法 (18) 4.1.5.登录/检查登录状态成功—主体代码(Success URL)编写 (18) 4.1.6.登录失败处理 (19) 4.1.7.状态检查未登录处理 (19) 4.2.组织和用户接收 (19) 4.2.1.开发框架 (19) 4.2.2.开发过程 (19) 5.附录 (20) 5.1.SSO E RROR C ODE (20) 5.2.SSO T OKEN XML (20) 5.3.SSO用户信息 (20) 5.4.SSO获取用户信息失败的状态码 (20)

统一认证与单点登录系统-产品需求规格说明 书

统一认证与单点登录系统产品需求规格说明书 北京邮电大学

版本历史

目录 0文档介绍 (5) 0.1文档目的 (5) 0.2文档范围 (5) 0.3读者对象 (5) 0.4参考文档 (5) 0.5术语与缩写解释 (5) 1产品介绍 (7) 2产品面向的用户群体 (7) 3产品应当遵循的标准或规范 (7) 4产品范围 (7) 5产品中的角色 (7) 6产品的功能性需求 (8) 6.0功能性需求分类 (8) 6.0.1产品形态 (8) 6.1外部系统管理 (9) 6.1.1外部系统注册 (9) 6.1.2外部系统集成配置 (11) 6.2用户管理 (11) 6.2.1用户管理控制台 (11) 6.2.2用户自助服务 (13) 6.2.3统一用户管理 (13) 6.3组织结构管理 (14) 6.4权限管理 (15) 6.4.1统一角色管理 (18) 6.5单点登录 (18) 6.5.1基于Httpheader单点登录 (19) 6.5.2基于表单代填的方式单点登录 (20) 6.5.3基于CAS单点登录 (20) 6.5.4总结 (23) 7产品的非功能性需求 (24) 7.1.1性能需求 (24) 7.1.2接口需求 (24) 8附录B:需求确认 (25)

0文档介绍 0.1 文档目的 此文档用于描述统一认证与单点登录系统的产品需求,用于指导设计与开发人员进行系统设计与实现。 0.2 文档范围 本文档将对系统的所有功能性需求进行消息的描述,同时约定非功能性以及如何与第三方系统进行交互。 0.3 读者对象 本文档主要面向一下读者: 1.系统设计人员 2.系统开发与测试人员 3.系统监管人员 4.产品甲方管理人员 0.4 参考文档 《凯文斯信息技术有限公司单点登录及统一用户技术方案V1.0》 0.5 术语与缩写解释

统一身份认证与单点登录系统建设方案

福建省公安公众服务平台 统一身份认证及单点登录系统建设方案 福建公安公众服务平台建设是我省公安机关“三大战役”社会管理创新的重点项目之一;目前平台目前已经涵盖了公安厅公安门户网 站及网站群、涵盖了5+N服务大厅、政民互动等子系统;按照规划,平台还必须进一步拓展便民服务大厅增加服务项目,电子监察、微博监管等系统功能,实现集信息公开、网上办事、互动交流、监督评议 功能为一体的全省公安机关新型公众服务平台。平台涵盖的子系统众多,如每个子系统都用自己的身份认证模块,将给用户带来极大的不便;为了使平台更加方便易用,解决各子系统彼此孤立的问题,平台 必须增加统一身份认证、统一权限管理及单点登录功能。 一、建设目标 通过系统的建设解决平台用户在访问各子系统时账户、密码不统一的问题,为用户提供平台的统一入口及功能菜单;使平台更加简便易用,实现“一处登录、全网漫游”。同时,加强平台的用户资料、授权控制、安全审计方面的管理,确保用户实名注册使用,避免给群 众带来安全风险;实现平台各子系统之间资源共享、业务协同、互联 互通、上下联动;达到全省公安机关在线服务集成化、专业化的目标。 二、规划建议 统一身份认证及单点登录系统是福建公安公众服务平台的核心 基础系统;它将统一平台的以下服务功能:统一用户管理、统一身份 认证、统一授权、统一注册、统一登录、统一安全审计等功能。系统 将通过标准接口(WebService接口或客户端jar包或dll动态链接库)向各子系统提供上述各类服务;各业务子系统只要参照说明文档,做适当集成改造,即可与系统对接,实现统一身份认证及单点登录, 实现用户资源的共享,简化用户的操作。

统一认证与单点登录解决方案(详细介绍了统一认证和单点登录)

统一用户认证和单点登录解决方案 本文以某新闻单位多媒体数据库系统为例,提出建立企业用户认证中心,实现基于安全策略的统一用户管理、认证和单点登录,解决用户在同时使用多个应用系统时所遇到的重复登录问题。 随着信息技术和网络技术的迅猛发展,企业内部的应用系统越来越多。比如在媒体行业,常见的应用系统就有采编系统、排版系统、印刷系统、广告管理系统、财务系统、办公自动化系统、决策支持系统、客户关系管理系统和网站发布系统等。由于这些系统互相独立,用户在使用每个应用系统之前都必须按照相应的系统身份进行登录,为此用户必须记住每一个系统的用户名和密码,这给用户带来了不少麻烦。特别是随着系统的增多,出错的可能性就会增加,受到非法截获和破坏的可能性也会增大,安全性就会相应降低。针对于这种情况,统一用户认证、单点登录等概念应运而生,同时不断地被应用到企业应用系统中。 1 统一用户管理的基本原理 一般来说,每个应用系统都拥有独立的用户信息管理功能,用户信息的格式、命名与存储方式也多种多样。当用户需要使用多个应用系统时就会带来用户信息同步问题。用户信息同步会增加系统的复杂性,增加管理的成本。 例如,用户X需要同时使用A系统与B系统,就必须在A系统与B系统中都创建用户X,这样在A、B任一系统中用户X的信息更改后就必须同步至另一系统。如果用户X需要同时使用10个应用系统,用户信息在任何一个系统中做出更改后就必须同步至其他9个系统。用户同步时如果系统出现意外,还要保证数据的完整性,因而同步用户的程序可能会非常复杂。 解决用户同步问题的根本办法是建立统一用户管理系统(UUMS)。UUMS 统一存储所有应用系统的用户信息,应用系统对用户的相关操作全部通过UUMS 完成,而授权等操作则由各应用系统完成,即统一存储、分布授权。UUMS应具备以下基本功能:

SSO解决方案大全SingleSignOnforeveryone

SSO解决方案大全Single Sign-On for everyone 前段时间为我们的系统做SSO(单点登录)参考了很多资料,其中包括博客园二级域名的登录.翻译本文是由于作者的一句话:思想都是一样的,只不过实现起来需要创造性思维. Single Sign-On (SSO)是近来的热门话题. 很多和我交往的客户中都有不止一个运行在.Net框架中的Web应用程序或者若干子域名.而他们甚至希望在不同的域名中也可以只登陆一次就可以畅游所有站点.今天我们关注的是如何在各种不同的应用场景中实现SSO. 我们由简到繁,逐一攻破. 1.虚拟目录的主应用和子应用间实现SSO 2.使用不同验证机制实现SSO (username mapping) 3.同一域名中,子域名下的应用程序间实现SSO 4.运行在不同版本.NET下的应用程序间实现SSO 5.两个不同域名下的Web应用程序间实现SSO 6.混合身份验证方式模式(Forms and Windows)下实现SSO 1. 虚拟目录的主应用和子应用之间实现SSO 假设有两个.Net的Web应用程序-Foo和Bar,Bar运行在Foo虚拟目录的子目录().二者都实现了Forms认证.实现Forms认证需要我们重写Application_AuthenticateRequest,在这个时机我们完成认证一旦通过验证就调用一下FormsAuthentication.RedirectFromLoginPage.这个方法接收的参数是用户名或者其它的一些身份信息.在https://www.360docs.net/doc/9017469843.html,中登录用户的状态是持久化存储在客户端的cookie中.当你调用RedirectFromLoginPage时就会创建一个包含加密令牌FormsAuthentication Ticket的cookie,cookie名就是登录用户的用户名.下面的配置节在Web.config定义了这种cookie 如何创建:

SSO单点登录解决方案

1 什么是单点登陆 单点登录(Single Sign On),简称为SSO,是目前比较流行的企业业务整合的解决方案之一。SSO的定义是在多个应用系统中,用户只需要登录一次就可以访问所有相互信任的应用系统。 较大的企业内部,一般都有很多的业务支持系统为其提供相应的管理和IT服务。例如财务系统为财务人员提供财务的管理、计算和报表服务;人事系统为人事部门提供全公司人员的维护服务;各种业务系统为公司内部不同的业务提供不同的服务等等。这些系统的目的都是让计算机来进行复杂繁琐的计算工作,来替代人力的手工劳动,提高工作效率和质量。这些不同的系统往往是在不同的时期建设起来的,运行在不同的平台上;也许是由不同厂商开发,使用了各种不同的技术和标准。如果举例说国内一著名的IT公司(名字隐去),内部共有60多个业务系统,这些系统包括两个不同版本的SAP的ERP系统,12个不同类型和版本的数据库系统,8个不同类型和版本的操作系统,以及使用了3种不同的防火墙技术,还有数十种互相不能兼容的协议和标准,你相信吗?不要怀疑,这种情况其实非常普遍。每一个应用系统在运行了数年以后,都会成为不可替换的企业IT架构的一部分,如下图所示。 随着企业的发展,业务系统的数量在不断的增加,老的系统却不能轻易的替换,这会带来很多的开销。其一是管理上的开销,需要维护的系统越来越多。很多系统的数据是相互冗余和重复的,数据的不一致性会给管理工作带来很大的压力。业务和业务之间的相关性也越来越大,例如公司的计费系

统和财务系统,财务系统和人事系统之间都不可避免的有着密切的关系。 为了降低管理的消耗,最大限度的重用已有投资的系统,很多企业都在进行着企业应用集成(EAI)。企业应用集成可以在不同层面上进行:例如在数据存储层面上的“数据大集中”,在传输层面上的“通用数据交换平台”,在应用层面上的“业务流程整合”,和用户界面上的“通用企业门户”等等。事实上,还用一个层面上的集成变得越来越重要,那就是“身份认证”的整合,也就是“单点登录”。 通常来说,每个单独的系统都会有自己的安全体系和身份认证系统。整合以前,进入每个系统都需要进行登录,这样的局面不仅给管理上带来了很大的困难,在安全方面也埋下了重大的隐患。下面是一些著名的调查公司显示的统计数据: ?用户每天平均16分钟花在身份验证任务上- 资料来源:IDS ?频繁的IT用户平均有21个密码- 资料来源:NTA Monitor Password Survey ?49%的人写下了其密码,而67%的人很少改变它们 ?每79秒出现一起身份被窃事件- 资料来源:National Small Business Travel Assoc ?全球欺骗损失每年约12B - 资料来源:Comm Fraud Control Assoc ?到2007年,身份管理市场将成倍增长至$4.5B - 资料来源:IDS 使用“单点登录”整合后,只需要登录一次就可以进入多个系统,而不需要重新登录,这不仅仅带来了更好的用户体验,更重要的是降低了安全的风险和管理的消耗。请看下面的统计数据: ?提高IT效率:对于每1000个受管用户,每用户可节省$70K ?帮助台呼叫减少至少1/3,对于10K员工的公司,每年可以节省每用户$75,或者合计$648K ?生产力提高:每个新员工可节省$1K,每个老员工可节省$350 - 资料来源:Giga ?ROI回报:7.5到13个月- 资料来源:Gartner 另外,使用“单点登录”还是SOA时代的需求之一。在面向服务的架构中,服务和服务之间,程序和程序之间的通讯大量存在,服务之间的安全认证是SOA应用的难点之一,应此建立“单点登录” 的系统体系能够大大简化SOA的安全问题,提高服务之间的合作效率。

公司号簿平台单点登录系统设计策划方案

某公司号簿平台单点登录系统设计与实现 第一章:绪论 1.1课题背景及意义 “电话导航”是中国联通语音综合信息服务的强势品牌,涵盖通信导航、信息导航、交易导航三层次内涵,在北方以114、116114作为接入号码,在南方以116114作为接入号码。“电话导航”通过整合内外部信息资源,以优质的服务理念向社会公众提供全面、精确、专业的综合信息服务;为政企客户、商务客户搭建高效、快捷的信息公布平台;2008年电话导航定位在“专家”的形象,也确实是使受众感受到116114是我们生活中的专家,不管有我们有哪些方面的关心都能够求助那个专家,并得到最专业的资讯。

电话导航每提供一项业务都需要一项专门的业务支持,这些业务支持是通过导航的业务系统来完成。每多提供一些业务就增加一些业务治理的操作,这些业务治理操作差不多上有各业务子系统提供,假如提供统一登录模块实现治理员、用户一次登录系统完成所有业务治理和配置任务关于电话导航平台这类综合业务是一个特不重要的情况,同时随着业务的不断增加如何实现业务系统的快速接入,接入后如何以统一标准的方式提供服务。 单点登录系统为电话导航平台提供一个统一标准的认证平台,所有业务系统、门户、治理系统只要是按照这种标准方式进行登录处理都能够实现一次登录治理所有有权限治理的业务功能。关于终端使用者来讲认为只是使用电话导航功能,而不是使用电话导航的A功能、电话导航B功能,完全不存在区不。 1.2国内外研究现状对比分析 1.3目标及研究内容 依照Web应用请求应答服务的方式和无状态特点,如何实现跨系统的状态保持是本论文研究的要紧内容。

研究目标: 1)单点登录不同系统之间相互切换 2)系统访问操纵 3)系统单点故障屏蔽 4)压力情况下的安全与稳定 1.4论文的组织结构 第二章:需求分析 2.1业务现状 “电话导航”是中国联通语音综合信息服务的强势品牌,涵盖通信导航、信息导航、交易导航三层次内涵,在北方以114、116114作为接入号码,在南方以116114作为接入号码。“电话导航”通过整合内外部信息资源,以优质的服务理念向社会公众提供全面、精确、专业的综合信息服务;为政企客户、商务客户搭建高效、快捷的信息公布平台;并以开放、共赢的原则欢迎商业合作伙伴加入到电话导航产业链中来。2008年电话导航定位在“专家”的形象,也确实是使受众感受到116114是我们生活中的专家,不管有我们有哪些方面的关心都能够求助那个专家,并得到最专业的资讯。

企业门户和单点登录系统解决方案

UTrust SSO单点登录和门户建设技术方案建议书 北京神州融信信息技术有限公司 https://www.360docs.net/doc/9017469843.html,

目录 1.企业应用系统现状 (2) 2.企业单点登录(SSO)需求分析 (3) 3.SSO(SINGLE SIGN ON)单点登录技术 (4) 3.1.后置代理 (5) 3.2.即插即用 (5) 3.3.两种SSO技术比较 (5) 4.UTRUST SSO单点登录系统描述 (6) 4.1.UT RUST SSO系统概述 (6) 4.2.UT RUST SSO系统架构 (7) 4.3.UT RUST SSO系统工作流程 (8) 4.4.UT RUST SSO系统特点 (9) 5.企业门户和单点登录系统建设方案建议 (10) 5.1.UT RUST单点登录解决方案建议 (11) 5.1.1.原系统的整合 (11) 5.1.2.新系统的集成 (12) 5.1.3.统一身份认证 (12) 5.1.4.统一资源授权 (13) 5.1.5.统一安全审计 (13) 5.1.6.统一安全管理 (13) 5.2.统一身份管理 (14) 5.2.1.采用基于标准的统一身份管理架构 (14) 5.2.2.数据集中管理................................................................................... 错误!未定义书签。 5.2.3.委托管理和自注册管理 (16) 5.3.UT RUST SSO门户集成解决方案 (16) 5.3.1.简单门户 (16) 5.3.2.与办公系统集成门户 (17) 5.3.3.与专业Portal系统整合 (18) 5.4.与W INDOWS域结合实现单点登录 (18) 5.5.UT RUST SSO外网接入解决方案 .......................................................... 错误!未定义书签。 5.6.UT RUST 系统的部署 (19) 6.安装环境配置 (21) 7.系统实施建议 (22)

用户单点登录解决实施方案

用户单点登录解决方案

————————————————————————————————作者:————————————————————————————————日期: 2

统一用户认证和单点登录解决方案 本文以某新闻单位多媒体数据库系统为例,提出建立企业用户认证中心,实现基于安全策略的统一用户管理、认证和单点登录,解决用户在同时使用多个应用系统时所遇到的重复登录问题。 随着信息技术和网络技术的迅猛发展,企业内部的应用系统越来越多。比如在媒体行业,常见的应用系统就有采编系统、排版系统、印刷系统、广告管理系统、财务系统、办公自动化系统、决策支持系统、客户关系管理系统和网站发布系统等。由于这些系统互相独立,用户在使用每个应用系统之前都必须按照相应的系统身份进行登录,为此用户必须记住每一个系统的用户名和密码,这给用户带来了不少麻烦。特别是随着系统的增多,出错的可能性就会增加,受到非法截获和破坏的可能性也会增大,安全性就会相应降低。针对于这种情况,统一用户认证、单点登录等概念应运而生,同时不断地被应用到企业应用系统中。 统一用户管理的基本原理 一般来说,每个应用系统都拥有独立的用户信息管理功能,用户信息的格式、命名与存储方式也多种多样。当用户需要使用多个应用系统时就会带来用户信息同步问题。用户信息同步会增加系统的复杂性,增加管理的成本。多大飞 例如,用户X需要同时使用A系统与B系统,就必须在A系统与B系统中都创建用户X,这样在A、B任一系统中用户X的信息更改后就必须同步至另一系统。如果用户X需要同时使用10个应用系统,用户信息在任何一个系统中做出更改后就必须同步至其他9个系统。用户同步时如果系统出现意外,还要保证数据的完整性,因而同步用户的程序可能会非常复杂。 解决用户同步问题的根本办法是建立统一用户管理系统(UUMS)。UUMS统一存储所有应用系统的用户信息,应用系统对用户的相关操作全部通过UUMS完成,而授权等操作则由各应用系统完成,即统一存储、分布授权。UUMS应具备以下基本功能:

宁盾单点登录(SSO)与金蝶对接方案

一、背景需求 随着企业移动化转型,员工及各类终端在企业网络间进进出出,传统以防火墙为核心的边界防护已不在安全。企业需要建立更小单位的、可控的安全管理方案——以身份为核心的统一管理方案(IAM)。 1、效率驱动:随着企业的不断壮大,本地及SAAS应用的数量也在不断增加,为提高员工办公效率,减少在各应用间登录切换的次数及频率,企业需要统一应用门户,即用户一次登录,即可访问权限内所有应用——多应用系统统一单点登录(SSO)。 2、安全保障:在多应用统一门户建成后,单点登录的账号安全比某个应用的安全认证更为重要。一旦账号密码泄漏将造成用户权限内多业务系统的信息泄漏。为防止弱密码、僵尸账号、账号密码泄漏等安全隐患,多因子认证(MFA)成为单点登录的标配。 二、金蝶云K3对接方案 1、金蝶云K3商业应用库对接方案 正常情况下,企业在用的应用系统数十到上百不等的B/S、C/S 架构的应用,有些是商业应用,有些则是自己研发的应用系统,因此面向不同的应用系统,提供不同的对接协议及对接方案。 提供OAuth2、SAML、OIDC、Easy SSO、表单代填等多种对接协议及API工具供用户选择。面向自研应用,开发Easy SSO 对接协议实现快速连接;面向商业应用则通过建立商业应用库的方式供用

户选择。客户在部署统一身份及单点登录认证服务器(DKEY AM)后,在商业应用库中选择对应应用操作系统即可一键实现对接。 金蝶云K3作为企业常用的办公工具,已完成商业应用库对接。为节省对接流程及周期,建议使用商业应用库快速实现应用对接,以提高部署效率。 2、多因子安全认证 提供手机令牌、硬件Token、短信挑战码等动态令牌形式,同时提供企业微信/钉钉“扫一扫”免密认证以确保单点登录的安全认证。

单点登录平台管理软件-系统设计文档

单点登录平台管理软件 设计方案

目录 一、项目概述 (1) 二、项目目标 (1) 三、必要性分析 (1) 四、定义 (2) 五、项目需求 (3) 1.概述 (3) 2.功能需求分析 (4) 2.1.系统实现结构图 (5) 2.2.系统实现层次结构 (6) 2.3.功能需求 (6) 2.4.流程逻辑 (11) 3.数据库设计 (15) 4.服务器与成员接口规 (18)

一、项目概述 单点登录(Single Sign On),简称为SSO,它是一个用户认证的过程,允许用户一次性进行认证之后,就访问系统中不同的应用;而不需要访问每个应用时,都重新输入密码。IBM对SSO有一个形象的解释“单点登录、全网漫游”它是一个用户认证的过程,允许用户一次性进行认证之后,就访问系统中不同的应用;而不需要访问每个应用时,都重新输入密码。IBM对SSO有一个形象的解释“单点登录、全网漫游”。 SSO将一个企业部所有域中的用户登录和用户管理集中到一起,SSO的好处显而易见。 对于部有多种应用系统的企业来说,单点登录的效果是十分明显的。很多国际上的企业已经将单点登录作为系统设计的基本功能之一。 二、项目目标 通过建设与实现SSO,可以达到以下目标: 减少用户在不同系统中登录耗费的时间,减少用户登录出错的可能性。 实现安全的同时避免了处理和保存多套系统用户的认证信息。 减少了系统管理员增加、删除用户和修改用户权限的时间。 增加了安全性:系统管理员有了更好的方法管理用户,包括可以通过直接禁止和删除用户来取消该用户对所有系统资源的访问权限。 三、必要性分析

鉴于单位运营的多个独立(称为成员站点),每个都具有自己的身份验证机制,这样势必造成:生活中的一位用户,如果要以会员的身份访问,需要在每个上注册,并且通过身份验证后,才能以会员的身份访问;即使用户以同样的用户名与密码在每个上注册时,虽然可以在避免用户名与密码的忘记和混淆方面有一定的作用,但是用户在某一段时间访问多个成员站点或在成员站点间跳转时,还是需要用户登录后,才能以会员的身份访问。这样不仅给用户带来了不便,而且成员为登录付出了性能的代价; 如果所有的成员,能够实现单点登录,不仅在用户体验方面有所提高,而且真正体现了平台的一体性。通过这种有机结合,能更好地体现公司大平台,大渠道的理念。同时,这样做也利于成员的相互促进与相互宣传。 正是出于上面的两点,单点登录系统的开发是必须的,是迫在眉睫的。 四、定义 单点登录系统提供所有成员的“单一登录”入口。本系统的实质是含有身份验证状态的变量, 在各个成员间共用。单点登录系统,包括认证服务器(称Passport 服务器),成员服务器。 会员:用户通过Passport服务器注册成功后,就具有了会员身份。

单点登录解决方案

统一用户认证和单点登录解决方案 总队版的互联网服务平台想要通过网站上的链接直接连接到公司开发的增值平台,并且希望从总队版互联网服务平台登录的用户链接到公司的增值平台后不需要二次登录,针对这一需求我们可以采用同一用户认证和单点登录的方式来实现,下面介绍了统一用户的基本原理和单点登录的一些解决方案。 统一用户管理的基本原理 一般来说,每个应用系统都拥有独立的用户信息管理功能,用户信息的格式、命名与存储方式也多种多样。当用户需要使用多个应用系统时就会带来用户信息同步问题。用户信息同步会增加系统的复杂性,增加管理的成本。例如,用户X 需要同时使用A系统与B系统,就必须在A系统与B系统中都创建用户X,这样在A、B任一系统中用户X的信息更改后就必须同步至另一系统。如果用户X需要同时使用10个应用系统,用户信息在任何一个系统中做出更改后就必须同步至其他9个系统。用户同步时如果系统出现意外,还要保证数据的完整性,因而同步用户的程序可能会非常复杂。 解决用户同步问题的根本办法是建立统一用户管理系统(UUMS)。UUMS统一存储所有应用系统的用户信息,应用系统对用户的相关操作全部通过UUMS完成,而授权等操作则由各应用系统完成,即统一存储、分布授权。UUMS应具备以下基本功能: 1.用户信息规范命名、统一存储,用户ID全局惟一。用户ID犹如身份证,区分和标识了不同的个体。 2.UUMS向各应用系统提供用户属性列表,如姓名、电话、地址、邮件等属性,各应用系统可以选择本系统所需要的部分或全部属性。 3.应用系统对用户基本信息的增加、修改、删除和查询等请求由UUMS处理。4.应用系统保留用户管理功能,如用户分组、用户授权等功能。 5.UUMS应具有完善的日志功能,详细记录各应用系统对UUMS的操作。

单点登录技术方案

单点登录技术方案

xxxx集团 单点登录技术方案

目录 1. xxxx集团系统建设现状........................................... 错误!未定义书签。 1.1. Web应用系统 ................................................. 错误!未定义书签。 1.2. C/S应用系统 ................................................... 错误!未定义书签。 1.3. SSL VPN系统.................................................... 错误!未定义书签。 2. xxxx集团单点登录系统需求 ................................... 错误!未定义书签。 2.1. 一站式登录需求.............................................. 错误!未定义书签。 3. SSO(单点登录)技术简介..................................... 错误!未定义书签。 3.1. 修改应用程序SSO方案.................................. 错误!未定义书签。 3.2. 即插即用SSO方案.......................................... 错误!未定义书签。 3.3. 两种SSO方案比较.......................................... 错误!未定义书签。 3.4. 惠普SSO .......................................................... 错误!未定义书签。 3.4.1. 惠普SSO开发背景 ................................. 错误!未定义书签。 3.4.2. 惠普SSO的功能 ..................................... 错误!未定义书签。 3.4.3. 惠普SSO的特点 ..................................... 错误!未定义书签。 3.4.4. 惠普SSO结构 ......................................... 错误!未定义书签。 4. xxxx集团单点登录技术方案 ................................... 错误!未定义书签。 4.1. 应用系统中部署惠普SSO单点登录 .............. 错误!未定义书签。 4.1.1. 解决全局的单点登录.............................. 错误!未定义书签。 4.1.2. 应用系统的整合 ..................................... 错误!未定义书签。 4.1.3. 用户如何过渡到使用单点登录 .............. 错误!未定义书签。 4.1.4. 管理员部署业务系统单点登录功能 ...... 错误!未定义书签。

基于门户单点登录系统的设计与实现

286二 ○一二年第十五期 华章 M a g n i f i c e n t W r i t i n g 王炳举,武 静,郑州大学西亚斯国际学院。 作者简介:基于门户单点登录系统的设计与实现 王炳举,武静 (郑州大学西亚斯国际学院,河南新郑451150) [摘要]本文根据单点登录的特点,实现了一种简单的单点登录方案,阐述了单点登录方案设计、登录流程、数据 库设计等技术细节,并对方案进行了评估分析。 [关键词]单点登录;凭证加密1、单点登录简介单点登录(Single Sign On ),简称为SSO ,是目前比较流行的企业业务整合的解决方案之一。SSO 的定义是在多个应用系统中,用户只需要进行一次登录就可以访问所有建立了相互信任关系的应用系统。它的目标是方便用户,简化管理,提供统一的一站式服务。 使用单点登录主要有以下几个方面的好处:1.1统一管理、维护用户公共信息、提供多种接口标准,保证其他应用系统通过直接访问或同步复制的方式,从统一用户中心获取一致的用户信息。 1.2方便管理,减少管理员管理多个应用系统用户的压力,管理员只需要维护好统一用户中心的用户信息即可,其他应用系统可按一定的规则从统一用户中心同步用户信息。 1.3为终端用户提供便捷的一站式服务,用户只需要记住一个用户名及密码即可访问其有权限的所有应用系统,也可以减少因用户忘记密码而为管理员增加的工作量。 1.4具有良好的兼容性、可扩展性,一方面能兼容新开发的业务系统也能支撑现有的应用系统的访问;另一方面,系统中用户信息的属性可以扩充,以适应未来业务的变化。 1.5提高开发人员的效率。SSO 为开发人员提供了一个通用的身份验证框架。实际上,如果SSO 机制是独立的,那么开发人员就完全不需要为身份验证操心。他们可以假设,只要对应用程序的请求附带一个用户名,身份验证就已经完成了。 2、单点登录系统设计 本文作者负责一所高校信息门户开发及维护,由于目前所用的门户系统没有单点登录服务,但又经常需要跟其他应用系统之间进行单点登录,因此设计此方案,大致的思路如下: 2.1设计思路。我校的信息门户使用活动目录进行用户管理,通过LDAP 协议进行统一身份验证,因此本方案也使用AD 作为统一用户中心,在门户上建立单点登录服务用于跟其他应用系统之间的单点登录。 用户首先登录门户,SSO 服务获取到用户信息后将用户有权访问的资源列表展现给用户,用户点击到某个应用的链接后自动登录到相应的应用程序;用户点击的链接不包含任何敏感信息,只有应用服务器ID ;SSO 服务会根据应用服务器ID 自动根据凭证生效时间、过期时间、用户ID 、Key (SSO 服务器与应用服务器之间约定的加密字符串)等信息自动生成凭证并将凭证提供给应用服务器验证,当应用服务器收到登录请求后会首先验证用户的合法性,然后到SSO 服务器验证凭证的合法性,验证成功后允许用户登录,且该过程必须要在既定的时间内完成。 该过程中每个应用与SSO 服务器之间约定共同的Key (密匙),根据密匙、用户ID 、用户IP 、凭证生成时间及失效时间根据一定的规则使用Hash 算法生成凭证,因此相同用户在不同时间登录某个应用时生成的凭证是不相同的。 服务器之间通过SSL 协议加密信息传输,用户通过使用https 的方式访问。 SSO 服务器根据单点登录类型判断应用系统中的用户信息与统一用户中心的用户信息是一致的还是需要进行用户映射,如果需要进行用户映射且用户是第一次登录,则将用户重定向到用户映射页面要求用户填写相关信息后进行登录。 SSO 服务器应具有的功能:(1)可以添加多个应用,添加应用时可添加应用服务器名称、 通信密匙、应用服务器单点登录地址等信息。 (2)可将所有应用以合适的方式展现给用户,并能获取用户登录ID ,并根据应用服务器ID 、通信密匙按照一定的加密算法生成凭证信息及凭证信息的Hash 值。 (3)提供用于验证应用服务期凭证的WebService ,该Web-Service 应检查凭证的时效性(是否为过期凭证)及正确性,防止凭证被篡改,同时将校验的结果反馈给应用服务器。 应用服务器功能: (4)应用服务期只需要校验SSO 服务器提供的用户ID 及凭证的有效性即可。 2.2单点登录流程。 2.2.1用户首先登录门户,并打开单点登录(SSO )应用列表,点击相应的应用系统链接。 2.2.2SSO 服务器根据APPID 找到对应的应用、与应用服务器约定的key ,在SSO 服务器上生成一条包含APPID 、用户ID 、用户IP 、凭证生效时间、凭证失效时间、凭证信息的Hash 值等的记录。凭证信息根据APPID 、用户ID 、用户IP 、凭证生效时间、凭证失效时间及与应用服务期之间约定的key 按照一定的规则生成。 2.2.3SSO 服务器根据步骤2中的信息采用Hash 加密算法生成的凭证信息,并将用户ID 及凭证传递到应用服务器。 2.2.4应用服务器根据SSO 服务器传递过来的用户ID ,校验该用户的有效性,同时调用SSO 服务器提供的WebService 校验凭证的有效性及时效性,如果校验成功,则允许用户登录。 2.2.5如果用户登录的应用系统与统一用户中心使用不同的用户信息,则用户第一次登录时需要首先进行用户映射,第二次登录时执行步骤1到步骤4。 2.2.6用户登录其他应用系统时重新执行以上过程。 从以上流程可以看出,本文设计的单点登录方案跟其他单点登录方案有所不同,用户无论登录那个应用系统均需由SSO 服务器代替用户自动登录。 2.3具体数据表设计。首先我们需要一张表用于存放各种应用服务器的相关信息,包含应用服务器名称、应用服务器单点登录地址等信息,数据表字段及设计说明如下: 除了上面数据表之外我们还需要一张表用于存放用户登录时自动生成的信息,同时这张表中的数据也作为应用服务器向SSO 服务器验证时用。 如果统一用户中心与应用系统使用两套不(下转第288页)