C#使用Dotfuscator混淆代码的加密方法

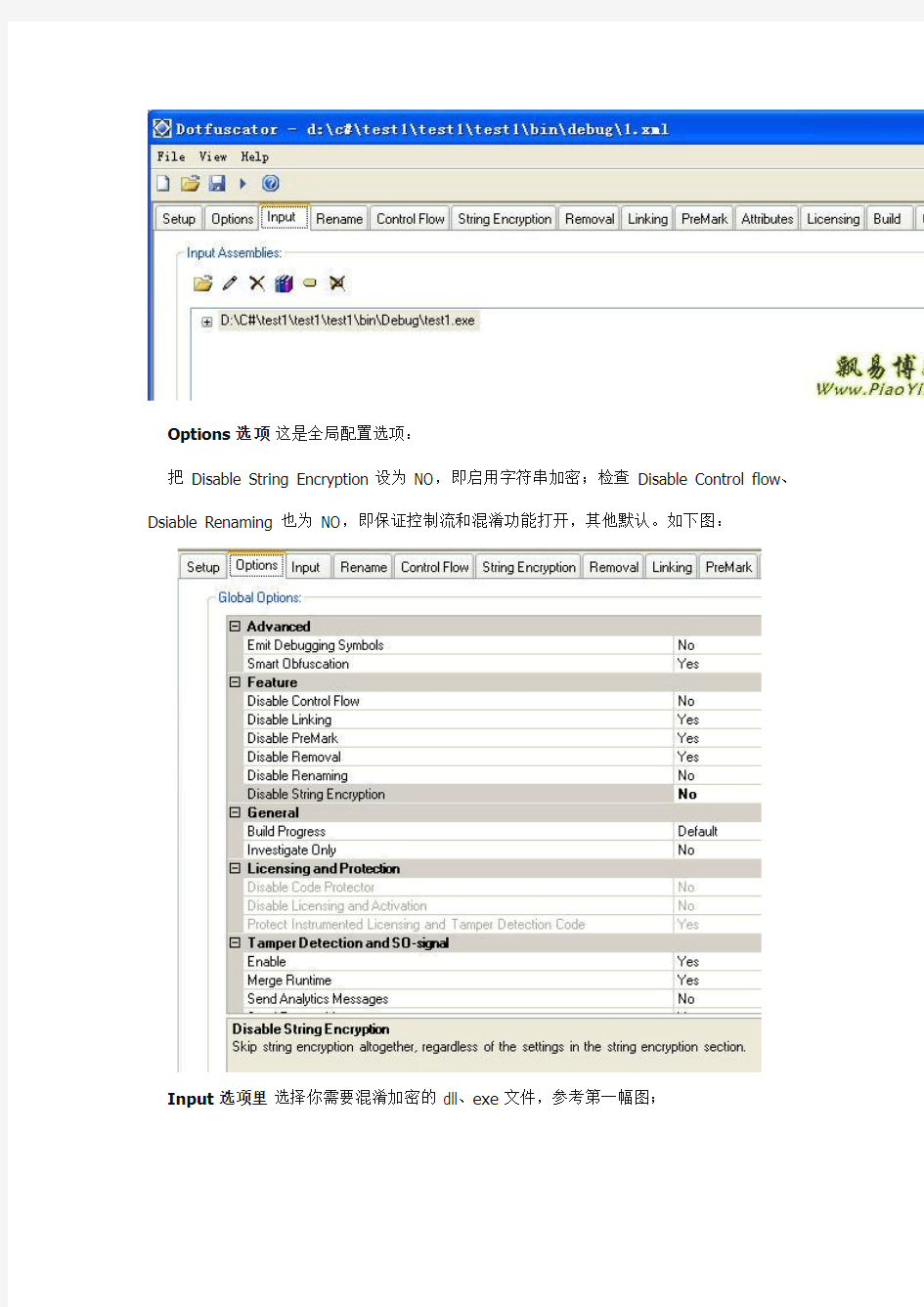

Options 选项这是全局配置选项:

把 Disable String Encryption 设为 NO,即启用字符串加密;检查 Disable Control flow、Dsiable Renaming 也为 NO,即保证控制流和混淆功能打开,其他默认。如下图:

Input 选项里选择你需要混淆加密的 dll、exe文件,参考第一幅图;

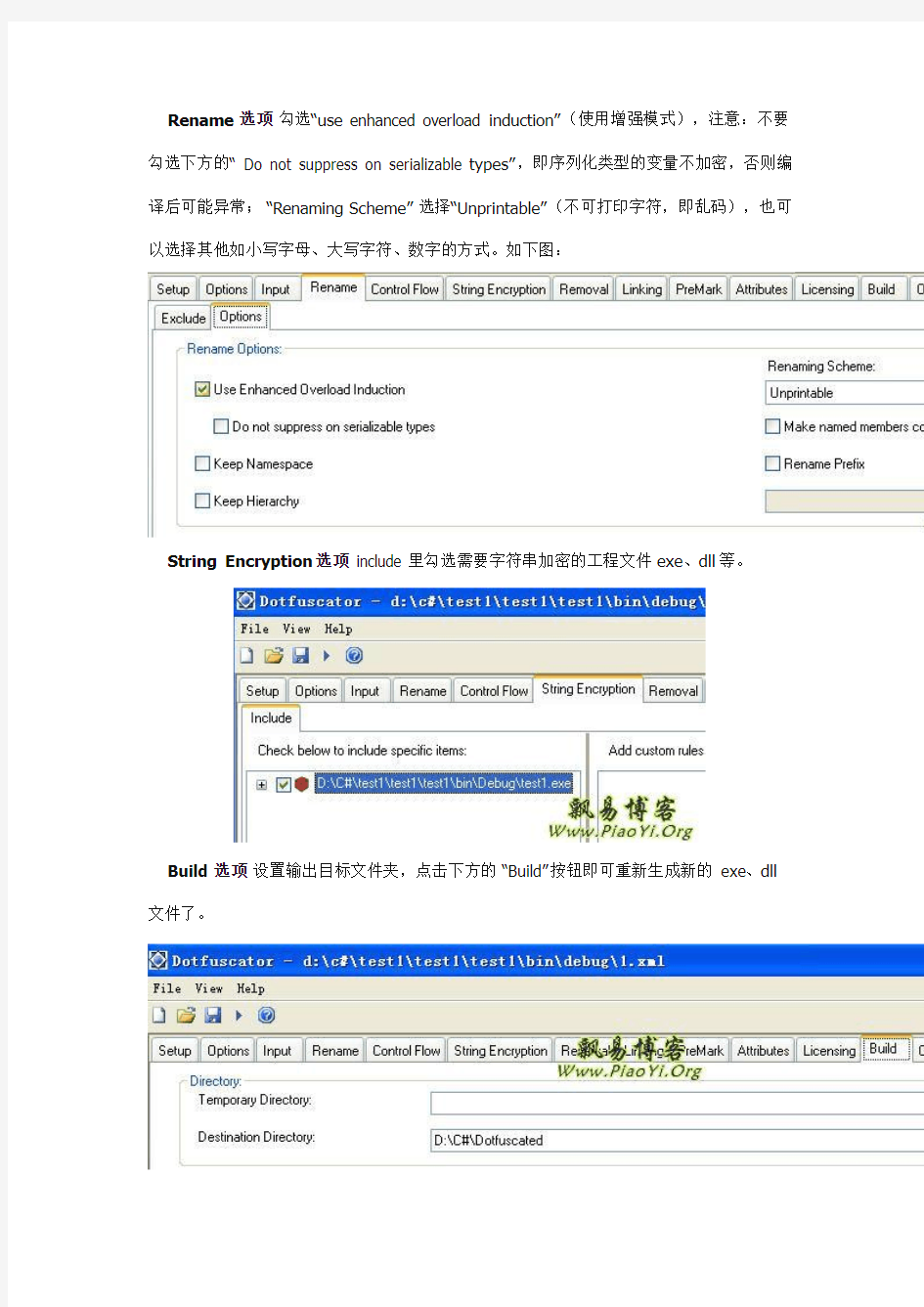

Rename 选项勾选“use enhanced overload induction”(使用增强模式),注意:不要勾选下方的“ Do not suppress on serializable types”,即序列化类型的变量不加密,否则编译后可能异常;“Renaming Scheme”选择“Unprintable”(不可打印字符,即乱码),也可以选择其他如小写字母、大写字符、数字的方式。如下图:

String Encryption 选项 include里勾选需要字符串加密的工程文件exe、dll等。

Build 选项设置输出目标文件夹,点击下方的“Build”按钮即可重新生成新的 exe、dll 文件了。

好了,我们来看一下加密混淆后的效果:

原来的代码:

string tt = "fm";

bool vip = false;

private void Form1_Load(object sender, EventArgs e)

{

richTextBox1.Text = "start";

}

private void button1_Click(object sender, EventArgs e)

{

richTextBox1.Text = "button1 Clicked";

vip = true;

richTextBox1.Text += vip.ToString();

}

经过Dotfuscator混淆加密后,我们使用著名的反编译软件 Reflector来查看,可以发现函数体内的代码已经看不到了,提示:“ This item is obfuscated and can not be translat ed.”;字符串也变成了乱码,函数名称也不可见了,效果图如下:

【使用Dotfuscator混淆的几个注意点】:

1、如果你加密的dll、exe里有public类,需要被外部引用的话,那么引用这个public的相关dll、exe也要一起放到Dotfuscator Input 里,同时进行混淆加密,不然外部调用出错。

2、如果有public类,但是你不想照着第1点的方式做的话,可以勾选 Library 模式(inpu t 里展开项目,见下图),或者不选择 rename 选项,仅仅用 control flow 混淆(该种方式下会看见类名、函数名,但是看不到函数体)。

3、如果有public类,但是你也不想按照我的第一点、第二点的方法做的话,可以在renam e选项里排除这些public的类名、方法名、属性名即可:使用 rename exclude 里左侧排除项目,或右侧正则排除方法,见下图:

这里有一篇其他网友写的用Dotfuscator 混淆https://www.360docs.net/doc/a61665681.html,程序实践心得,可以参考阅读。

C语言写的各种心形图案

C语言写的各种心形图 案 集团文件版本号:(M928-T898-M248-WU2669-I2896-DQ586-M1988)

C语言写的各种心形图案 1./* 高手在民间,只能说这个是人才写的 */ #include "stdio.h" void main() { printf(" 我我\n 爱爱爱爱\n 你你你你\n"); printf(" 我我我\n爱 爱\n 你你\n"); printf(" 我我\n 爱 爱\n 你你\n"); printf(" 我我\n 爱爱\n 你你\n"); printf(" 我我\n 爱爱\n 你\n"); } /* 输出结果: ---------------------- 我我

爱爱爱爱 你你你你 我我我爱爱你你我我 爱爱 你你 我我 爱爱 你你 我我 爱爱 你 ---------------------- */ 2./* 结合课本输出几何图形 */ #include

int i,j; printf(" ****** ******\n" " ********** **********\n" " ************* *************\n"); //前三排的规律性不强所以直接显示就好了 for(i=0;i<3;i++)//显示中间三排{ for(j=0;j<29;j++) printf("*"); printf("\n"); } for(i=0;i<7;i++)//显示呈递减趋势规律的中间7排 { for(j=0;j<2*(i+1)-1;j++) printf(" "); for(j=0;j<27-i*4;j++) printf("*"); printf("\n"); } for(i=0;i<14;i++)//最后一个星号*与上面的规律脱节了所以独立显示 printf(" "); printf("*\n"); return 0; } /*

工作分析方法及案例

1工作分析方法介绍 观察法是工作人员在不影响被观察人员正常工作的条件下,通过观察将有关的工作内容、方法、程序、设备、工作环境等信息记录下来,最后将取得的信息归纳整理为适合使用的结果的过程。 采用观察法进行岗位分析时,应力求结构化,根据岗位分析的目的和组织现有的条件,事先确定观察内容、观察时间、观察位置、观察所需的记录单,做到省时高效。 观察法的优点是:取得的信息比较客观和正确。但它要求观察者有足够的实际操作经验;主要用于标准化的、周期短的以体力活动为主的工作,不适用于工作循环周期长的、以智力活动为主的工作;不能得到有关任职者资格要求的信息。观察法常与访谈法同时使用。 访谈法是访谈人员就某一岗位与访谈对象,按事先拟定好的访谈提纲进行交流和讨论。访谈对象包括:该职位的任职者、对工作较为熟悉的直接主管人员、与该职位工作联系比较密切的工作人员、任职者的下属。为了保证访谈效果,一般要事先设计访谈提纲,事先交给访谈者准备。 访谈法通常用于工作分析人员不能实际参与观察的工作,其优点是既可以得到标准化工作信息,又可以获得非标准化工作的信息;既可以获得体力工作的信息,又可以获得脑力工作的信息;同时可以获取其他方法无法获取的信息,比如工作经验、任职资格等,尤其适合对文字理解有困难的人。其不足之处是被访谈者对访谈的动机往往持怀疑态度,回答问题是有所保留,信息有可能会被扭曲。因此,访谈法一般不能单独用于信息收集,需要与其他方法结合使用。 问卷调查是根据工作分析的目的、内容等事先设计一套调查问卷,由被调查者填写,再将问卷加以汇总,从中找出有代表性的回答,形成对工作分析的描述信息。问卷调查法是工作分析中最常用的一种方法。问卷调查法的关键是问卷设计,主要有开放式和封闭式两种形式。开放式调查表由被调查人自由回答问卷所提问题;封闭式调查表则是调查人事先设计好答案,由被调查人选择确定。 1.提问要准确 2.问卷表格设计要精练 3.语言通俗易懂,问题不能模凌两可 4.问卷表前面要有导语 5.问题排列应有逻辑,能够引起被调查人兴趣的问题放在前面

第6章 控件与用户窗体代码【超实用VBA】

第6章控件与用户窗体 范例67 文本框只能输入数值 Private Sub TextBox1_KeyPress(ByVal KeyANSI As MSForms.ReturnInteger) With TextBox1 Select Case KeyANSI Case Asc("0") To Asc("9") Case Asc("-") If InStr(1, .Text, "-") > 0 Or .SelStart > 0 Then KeyANSI = 0 End If Case Asc(".") If InStr(1, .Text, ".") > 0 Then KeyANSI = 0 Case Else KeyANSI = 0 End Select End With End Sub Private Sub TextBox1_Change() Dim i As Integer Dim Str As String With TextBox1 For i = 1 To Len(.Text) Str = Mid(.Text, i, 1) Select Case Str Case ".", "-", "0" To "9" Case Else .Text = Replace(.Text, Str, "") End Select Next End With End Sub

范例68 限制文本框的输入长度 Private Sub TextBox1_Change() TextBox1.MaxLength = 6 End Sub 范例69 验证文本框输入的数据 Private Sub CommandButton1_Click() With TextBox1 If (Len(Trim(.Text))) = 15 Or (Len(Trim(.Text))) = 18 Then Cells(Rows.Count, 1).End(xlUp).Offset(1, 0) = .Text Else MsgBox "身份证号码错误,请重新输入!" End If .Text = "" .SetFocus End With End Sub 范例70 文本框回车自动输入 Private Sub TextBox1_KeyDown(ByVal KeyCode As MSForms.ReturnInteger, ByVal Shift As Integer) Dim r As Integer r = Cells(Rows.Count, 1).End(xlUp).Row With TextBox1 If Len(Trim(.Text)) > 0 And KeyCode = vbKeyReturn Then Cells(r + 1, 1) = .Text .Text = "" End If End With End Sub 范例71 文本框的自动换行 Private Sub UserForm_Initialize() With TextBox1 .WordWrap = True

心形C语言代码

#include

企业工作分析中的常见问题及解决方法

企业工作分析中的常见问题及解决方法 一、员工恐惧 员工恐惧,是指由于员工害怕工作分析会对其已熟悉的工作环境带来变化或者会引起自身利益的损失,而对工作分析小组成员及其工作采取不合作甚至敌视的态度。 一般而言,如果在工作分析过程中,工作分析小组遇到以下一些现象,我们就认为存在员工恐惧: 访谈过程中,员工对工作分析小组的工作有抵触情绪,不支持其访谈或调查工作; 员工提供有关工作的虚假情况,故意夸大其所在岗位的实际工作责任、工作内容,而对其他岗位的工作予以贬低。 造成这些现象的原因,我们认为主要有以下几个方面: 首先,员工通常认为工作分析会对他们目前的工作、薪酬水平造成威胁。因为在过去,工作分析一直是企业在减员降薪时经常使用的一种手段。在过去,企业如果无缘无故地辞退员工,无疑会引起被辞退者的控告、在职者的不满和恐惧;如果无缘无故地降低员工工资,同样会引起员工的愤慨,从而影响员工的工作绩效。但如果企业的这些决定是在工作分析基础上做出的,它就有了一个所谓的科学的理由。因此员工就对工作分析存在着一种天生的恐惧之情; 其次,为提高员工生产效率,企业也经常使用工作分析。在霍桑实验中,实验者发现员工在工作中一般不会用最高的效率从事工作,而只是追从团队中的中等效率。这是因为员工不仅仅有经济方面的需求,更有团队归属需求。而且,员工认为,如果自己的工作效率太高,上级会再增加自己的工作强度。因此,员工对工作分析的恐惧也有其现实意义。 企业或者工作分析专家想要更为成功地实施工作分析,就必须首先克服员工对工作分析的恐惧,从而使其提供真实的信息。一个较为有效的解决方法就是尽可能将员工及其代表纳人到工作分析过程之中。 首先,在工作分析开始之前,应该向员工解释清楚以下几方面的内容: 实施工作分析的原因; 工作分析小组成员组成; 工作分析都会对员工产生何种影响; 为什么员工提供的信息资料对工作分析是十分重要的。因为只有当员工了解了工作分析的实际情况,并且参与到整个工作分析过程中之后,才会忠于工作分析,也才会提供真实可靠的信息; 最后,但也是最重要的,工作分析小组也许应该做出书面的承诺,企业绝对不会因工作分析的结果而解雇任何员工,决不会降低员工的工资水平,也决不会减少整个企业工作的总数。 其次,在工作分析实施过程中和工作分析完结之后,也应及时向员工反馈工作分析的阶段性成果和最终结果。以上这些措施也许会让工作分析专家可以从员工那里获得更为可靠、全面的信息资料。 二、动态环境 动态环境指的是由于经济和社会等的变化发展,引起企业内外部环境的变化,从而引发的企业组织结构、工作构成、人员结构等不断的变动。 外部环境的变化。当今的社会是高速发展的社会,有人曾这样描述过:“当今社会,惟一不变的就是变化。”企业作为社会的基本构成单元,也是处于高速变化当中的。当我们为了更好地管理企业而进行工作分析时,却往往会因组织的变革所引发的工作变革导致这些工作分析的成果不能适应于企业现在的实际状况,而只能被束之高阁; 企业生命周期的变化。企业处于不同的企业生命周期,其战略目标也相应地会有所不同。在处于幼稚期时,企业追求的可能仅仅是生存,与此相应的,企业重视的是那些研发人员,公司中大量存在的岗位就是研发岗位,研发人员的主要职责就是研究出新颖的产品;而当企业在市场中站稳脚跟进入发展期后,其目标就会相应改变。追求的可能是企业的市场占有率,市场营销也就逐渐提高到管理日程上来,营销策划人员也会相应增加,其主

古今中外经典加密方法

古今中外经典加密方法 1.达芬奇密码筒 丹·布朗的畅销著作《达·芬奇密码》,给我们讲述了一个悬念迭起、惊心动魄的故事。故事中的一个可以保护信件,图表等任何东西的便携加密容器,您一定还记忆犹新,这个密码筒有五个转盘。把他们转到正确位置,就会自动打开,打开后中间有个夹层,隔层里面有一张卷纸。如果把筒砸开,那么里面的纸就自动销毁了,因为里面放的是莎草纸,有一小瓶液体,强行打开,小瓶碎了,纸也完蛋了,纸上信息也跟着消失。破解的唯一方法就是知道正确的密码! 2.藏头诗 我国古代也早有以藏头诗、藏尾诗、漏格诗以及绘画等形式,将要表达的意思和“密语”隐藏在诗文或画卷中的特定位置,一般人只注意诗或画的表面意境,而不会去注意或破解隐藏其中的密语。如:《水浒传》中梁山为了拉卢俊义入伙,“智多星”吴用和宋江便生出一段“吴用智取玉麒麟”的故事来,利用卢俊义正为躲避“血光之灾”的惶恐心理,口占四句卦歌:

芦花丛里一扁舟, 俊杰俄从此地游, 义士若能知此理, 反躬难逃可无忧。 这加密藏头诗,成了官府治罪的证据,终于把卢俊义“逼”上了梁山。此诗暗藏“卢俊义反”四字,也被后人广为传播。 古代其他经典加密方法——矾书,冰心笺,凯撒加密法 3摩斯密码 摩斯密码是一种时通时断的信号代码,通过不同的排列顺序来表达不同的英文字母、数字和标点符号。 1912年,著名的泰坦尼克号游轮首航遇险时,发送的是CQD(英国马可尼无线电公司决定用CQD作为船舶遇难信号),但因D(—··)易于其他字母混淆,周围船只并未意识到是求救信号,没有快速救援,在快沉没时才使用的新求救信号SOS(···———···)发报。泰坦尼克号沉没后,SOS才被广泛接受和使用,现已成为国际通用求救信号。 2015年1月,日本2名人质被IS残忍斩首。网友曝出惊人传闻:其中一名人质后藤,疑似曾通过频繁眨眼传达出摩斯密码,意思是“别管我”“不要救我”。

摩斯密码以及十种常用加密方法

摩斯密码以及十种常用加密方法 ——阿尔萨斯大官人整理,来源互联网摩斯密码的历史我就不再讲了,各位可以自行百度,下面从最简单的开始:时间控制和表示方法 有两种“符号”用来表示字元:划(—)和点(·),或分别叫嗒(Dah)和滴(Dit)或长和短。 用摩斯密码表示字母,这个也算作是一层密码的: 用摩斯密码表示数字:

用摩斯密码表示标点符号: 目前最常用的就是这些摩斯密码表示,其余的可以暂时忽略 最容易讲的栅栏密码: 手机键盘加密方式,是每个数字键上有3-4个字母,用两位数字来表示字母,例如:ru用手机键盘表示就是:7382, 那么这里就可以知道了,手机键盘加密方式不可能用1开头,第二位数字不可能超过4,解密的时候参考此

关于手机键盘加密还有另一种方式,就是拼音的方式,具体参照手机键盘来打,例如:“数字”表示出来就是:748 94。在手机键盘上面按下这几个数,就会出现:“数字”的拼音 手机键盘加密补充说明:利用重复的数字代表字母也是可以的,例如a可以用21代表,也可以用2代表,如果是数字9键上面的第四个字母Z也可以用9999来代表,就是94,这里也说明,重复的数字最小为1位,最大为4位。 电脑键盘棋盘加密,利用了电脑的棋盘方阵,但是个人不喜这种加密方式,因需要一个一个对照加密

当铺密码比较简单,用来表示只是数字的密码,利用汉字来表示数字: 电脑键盘坐标加密,如图,只是利用键盘上面的字母行和数字行来加密,下面有注释: 例:bye用电脑键盘XY表示就是: 351613

电脑键盘中也可参照手机键盘的补充加密法:Q用1代替,X可以用222来代替,详情见6楼手机键盘补充加密法。 ADFGX加密法,这种加密法事实上也是坐标加密法,只是是用字母来表示的坐标: 例如:bye用此加密法表示就是:aa xx xf 值得注意的是:其中I与J是同一坐标都是gd,类似于下面一层楼的方法:

C++ MFC各控件代码练习例子

void CMy122Dlg::OnButton1open() { m_OPEN.EnableWindow(false ); //EnableWindow()方法可以使按钮失效 MessageBox("已打开"); m_CLOSE.EnableWindow(true ); } void CComboboxDlg::Onmony() { UpdateData(TRUE); CString str,strmoy; strmoy.Format("%d",m_money); str="你确定要将"; str+=strmoy; str+="元打入对方账户?"; if (IDOK==MessageBox(str,"提示",MB_ICONQUESTION|MB_OKCANCEL)) { MessageBox("付款成功","提示",MB_ICONASTERISK); } } 控制显示的文本利用成员函数SetWindowText/GetWindowText 用于设置/得到当前显示的文本。 通过GetLimitText/SetLimitText 可以得到/设置在输入框中输入的字符数量。 输入框几种常用的消息映射宏: ON_EN_CHANGE 输入框中文字更新后产生 ON_EN_ERRSPACE 输入框无法分配内存时产生 ON_EN_KILLFOCUS / ON_EN_SETFOCUS 在输入框失去/得到输入焦点时产生 在创建滚动条后需要调用void SetScrollRange( int nMinPos, int nMaxPos, BOOL bRedraw = TRUE )设置滚动范围, int GetScrollPos( )/int SetScrollPos( )用来得到和设置当前滚动条的位置。 void ShowScrollBar( BOOL bShow = TRUE );用来显示/隐藏滚动条。 BOOL EnableScrollBar( UINT nArrowFlags = ESB_ENABLE_BOTH )用来设置滚动条上箭头是否为允许状态。nArrowFlags 可取以下值: ESB_ENABLE_BOTH 两个箭头都为允许状态 ES_DISABLE_LTUP 上/左箭头为禁止状态 MessageBox("这个是自定义的消息!!!" ,"自定义消息对话框!!!",MB_ICONINFORMATION); MB_ABORTRETRYIGNORE 显示终止重试或忽然按钮 MB_OK 显示确定按钮 MB_RETRYCANCEL 显示确定或取消按钮 MB_YESNO 显示重试或取消按钮 MB_YESNOCANCEL 显示是或否按钮 MB_ICONQUESTION 带问号图标 MB_ICONHAND 、MB_ICONSTOP 、MB_ICONERROR 三种都是带叉号图标 MB_ICONEXCLAMA TION 、MB_ICONW ARNING 两种都是带感叹号图标 MB_ICONASTERISK MB_ICONINFORMA TION 带信息号图标 AfxMessageBox()函数缺点就无法设置消息对话框的标,提示消息框的标题与工程名称相同, 优点:就是在动态链接库工程或其它工程中,可以直接用它来显示消息提示对话框。 MessageBox()函数必须用于一个窗口对象,没有窗口对象,就无法调用MessageBox()函数

最美C语言情书(输出心形图案)

/***C语言心形图案***/ # include < stdio.h > # include < math.h > int main ( void ) { double y; unsigned m, i, j; for (y = 1; y >=0; y -= 0.1) { m = asin (y) * 10; for (i = 0; i < m; i++) { putchar (' '); } putchar ('*'); for (; i < 31 - m; i++) { if(15 == i || 16 == i) putchar('|'); else if (i > 15 && i < 27 && 0 == m) putchar('|'); else

putchar (' '); } putchar ('*'); for (; i < 62; i++) { if (31 + m == i || 62 - m == i) putchar('*'); else if (46 - sqrt(25-(5-m)*(5-m)) == i || 46 + sqrt(25-(5-m)*(5-m)) == i || 45 - sqrt(25-(5-m)*(5-m)) == i || 45 + sqrt(25-(5-m)*(5-m)) == i) putchar('o'); else putchar(' '); } putchar ('\n'); } for ( y = 0, j = 0; y >= -2; y -= 0.1 ) { int yy = fabs(y) * 10; m = (acos(y*0.5) * 20) - 31; if (!(yy % 6)) j++; for (i = 0; i < 63; i++) { if (m + j == i || 63 - m - j == i) putchar('*'); else if (y >= -0.6 && ( 38 - yy == i || yy + 26 == i)) putchar('v'); else if (y >= -1.6 && y < -0.7 && (31 - sqrt(25-(12-yy)*(12-yy)) == i || 32 + sqrt(25-(12-yy)*(12-yy)) == i)) putchar('e'); else if (-1.2 == y && i > 28 && i < 35) putchar('e'); else if ((yy == 17 && i == 31) || ((i == 26) && yy == 14) || ((i == 28 || i == 34) && yy == 16)) putchar('e'); else putchar(' '); } printf("\n"); } return 0; }

四种常见的电子邮件加密方法

四种常见的电子邮件加密方法 针对电子邮件的犯罪案件越来越多,用户在享受电子邮件快捷便利的服务同时还要承受邮件泄密带来的后果,有些邮件泄密后果并不严重、有些确是灾难性的。为了提高邮件信息的安全性,目前有效的方法是进行邮件加密,通过加密使邮件只能被指定的人进行浏览,确保邮件的安全。 目前常见的邮件加密方式有以下四种: 第一种:利用对称加密算法加密邮件 对称加密算法是应用较早的加密算法,技术成熟。在对称加密算法中,数据发信方将明文(原始数据)和加密密钥一起经过特殊加密算法处理后,使其变成复杂的加密密文发送出去。收信方收到密文后,若想解读原文,则需要使用加密用过的密钥及相同算法的逆算法对密文进行解密,才能使其恢复成可读明文。在对称加密算法中,使用的密钥只有一个,发收信双方都使用这个密钥对数据进行加密和解密,这就要求解密方事先必须知道加密密钥。对称加密算法的特点是算法公开、计算量小、加密速度快、加密效率高。不足之处是,交易双方都使用同样钥匙,安全性得不到保证。利用对称密码算法对电子邮件进行加密,需要解决密码的传递,保存、交换。这种方式的邮件加密系统目前很少使用。 典型基于对称加密的邮件加密产品:Office口令加密,PDF口令加密、WinRAR口令加密、WinZip口令加密。(这种方式用于电子邮件加密上只能用于加密附件)。 第二种:利用传统非对称密钥体系(PKI/CA)加密电子邮件

电子邮件加密系统目前大部分产品都是基于这种加密方式。PKI(Public Key Infrastructure)指的是公钥基础设施, CA(Certificate Authority)指的是认证中心。PKI从技术上解决了网络通信安全的种种障碍;CA从运营、管理、规范、法律、人员等多个角度来解决了网络信任问题。由此,人们统称为“PKI/CA”。从总体构架来看,PKI/CA主要由最终用户、认证中心和注册机构来组成。PKI/CA的工作原理就是通过发放和维护数字证书来建立一套信任网络,在同一信任网络中的用户通过申请到的数字证书来完成身份认证和安全处理。注册中心负责审核证书申请者的真实身份,在审核通过后,负责将用户信息通过网络上传到认证中心,由认证中心负责最后的制证处理。证书的吊销、更新也需要由注册机构来提交给认证中心做处理。总的来说,认证中心是面向各注册中心的,而注册中心是面向最终用户的,注册机构是用户与认证中心的中间渠道。公钥证书的管理是个复杂的系统。一个典型、完整、有效的CA系统至少应具有以下部分:公钥密码证书管理;黑名单的发布和管理;密钥的备份和恢复;自动更新密钥;历史密钥管理;支持交叉认证,等等。PKI/CA认证体系相对成熟但应用于电子邮件加密系统时也存在着密匙管理复杂,需要先交换密匙才能进行加解密操作等,著名的电子邮件加密系统PGP就是采用这套加密流程进行加密。这种加密方法只适用于企业、单位和一些高端用户,由于CA证书获得麻烦,交换繁琐,因此这种电子邮件加密模式一直很难普及。 典型基于PKI/CA的邮件加密产品:此类产品基本是定制产品。 第三种:利用链式加密体系进行电子邮件加密 这种机制以一个随机生成的密钥(每次加密不一样),再用对称加密算法(如3DES、IDEA算法)对明文加密,然后用RSA非对称算法对该密钥加密。这样

VB控件的使用

VB控件 VB作为可视化的编程,提供了很多控件。控件工具箱在VB程序界面的左边,如下图所示。 一、按钮控件(command),按钮控件主要用来执行某一功能。 每一个控件都有一个名称,在程序里面,我们要通过控件的名称引用该控件。如下图所示,我们在窗体画了一个按钮控件 选中该控件,在属性面板“名称”一行可以看到该按钮控件的名称是“Command1”

按钮控件有很多属性,其中Caption属性的值控制着按钮显示的文字,我们想要改变一个控件的属性的值有两种方法,第一种方法是在属性面板修改,如下图所示: 我们把按钮控件的Caption属性的值改成了“开始”,那么按钮上显示的文字就改为了“开始”,如下图所示: 我们还可以通过写代码的方式改变控件属性的值,假如要把上图按钮上的文字改为“暂停”,除了可以在属性面板修改之外,还可以通过以下代码进行修改: Command1.Caption = "暂停" 代码的格式为:控件名称.控件属性=值

例子: 问题描述:窗体上有一个按钮,初始时按钮文字显示“开始”。当按钮上的文字为“开始”时,点击按钮,按钮文字改变为“暂停”。当按钮上的文字为“暂停”时,点击按钮时改为“开始”。 界面如下: 代码如下:

二、标签控件(label),主要用于显示文本,通常用于显示提示性的文字, 控制标签控件显示文本的是Caption属性的值,我们可以通过属性面板改变该属性的值,也可以通过以下代码改变: Label1.Caption = "Hello World!"。 控制标签控件字体和字号的属性是font,控制其文字颜色的是forecolor属性的值。 例子:利用label控件制作一个欢迎界面,界面如下:

基于51单片机心形流水灯C语言源程序

基于51单片机心形流水灯C语言源程序

#include

P0=0x04; delayms(50); P0=0x08; delayms(50); P0=0x10; delayms(50); P0=0x20; delayms(50); P0=0x40; delayms(50); P0=0x80; delayms(50); P0=0x00; P2=0x01; delayms(50); P2=0x02; delayms(50); P2=0x04; delayms(50); P2=0x08; delayms(50); P2=0x10; delayms(50); P2=0x20; delayms(50); P2=0x40; delayms(50); P2=0x80; delayms(50); P2=0x00; P3=0x80; delayms(50); P3=0x40; delayms(50); P3=0x20; delayms(50); P3=0x10; delayms(50); P3=0x08; delayms(50); P3=0x04; delayms(50);

传统加密技术

第二章传统加密技术 密码技术能够有效地解决网络安全中的信息机密性、完整性、真实性和不可否认性问题。 2.1基本知识 密码的历史极其久远,其起源可以追溯到远古时代。相传在古罗马的一次战役中,兵困城内的部队因多日无法与城外的大部队联络,不久便陷入弹尽粮绝、走投无路的困境。尽管城外的部队不断地发动猛烈的营救战役,但终因缺乏里应外合的配合而屡屡受挫。就在这万般无奈、近乎坐以待毙之际,一个想法实然浮现在一个官兵的脑海里。为何不利用稠密的头发作掩护呢?于是,一个被剃得光溜溜的士兵头上写上了里应外合的作战方案,几天后,打扮成农民模样的他顺利地闯出了重重包围(因为敌人没有发现他头发中的秘密),而后他们取得了战争的全面胜利。 二战时期的一些资料也表明,密码对于军事的重要性。德国、日本之所以在二 战中惨遭失败,其中一个重要的原因是其密码体制被英、美所破译。中国电视剧《长征》中也提到了共产党破解国民党密码本的一些细节。由此可见,自古以来,密码技术被广泛应用于军事、机要或间谍等工作中。然而,直至二次世界大战结束,密码技术对于公众而言始终处于一种未知的黑暗当中,让人在感到神秘之余,又有几分畏惧。 当今,密码应用无处不在:社交、电子商务…… 1918年,William F.Friedman发表论文“The Index of Coincidence and Its Applications in Cryptgraphy)(“重合指数及其在密码学中的应用”)。 1949年,Claude Shannon(香农)的论文“The Communication Theory of Secrecy Systems)(“保密系统的通信理论”)奠定了密码学的理论基础。 1967年,David Kahn(戴维.卡恩)收集整理了第一次世界大战和第二次世界大战的大量史料,创作出版了“The Codebreakers“(破译者),为密码技术公开化、大众化拉开了序幕。 20世纪70年代是密码学发展的重要时期,有两件重大事件发生。

工作岗位分析-七大方法

职位分析的内容包括: 1.设立岗位的目的 这个岗位为什么存在,如果不设立这个岗位会有什么后果。 2.工作职责和内容 这是最重要的部分。我们可以按照职责的轻重程度列出这个职位的主要职责,每项职责的衡量标准是什么;列出工作的具体活动,发生的频率,以及它所占总工作量的比重。 在收集与分析信息的时候,可以询问现在的任职者,他从事了哪些和本职无关的工作,或者他认为他从事的这些工作应该由哪个部门去做,就可以区分出他的、别人的和他还没有做的工作。 3.职位的组织结构图 组织结构图包括:职位的上级主管是谁,职位名称是什么,跟他平行的是谁,他的下属是哪些职位以及有多少人,以他为中心,把各相关职位画出来。 4.职位的权力与责任 (1)财务权:资金审批额度和范围。 (2)计划权:做哪些计划及做计划的周期。 (3)决策权:任职者独立做出决策的权利有哪些。 (4)建议权:是对公司政策的建议权,还是对某项战略以及流程计划的建议权。 (5)管理权:要管理多少人,管理什么样的下属,下属中有没有管理者,有没有技术人员,这些管理者是中级管理者,还是高级管理者。 (6)自我管理权:工作安排是以自我为主,还是以别人为主。 (7)经济责任:要承担哪些经济责任,包括直接责任和间接责任等。 5.职位的任职资格 (1)从业者的学历和专业要求。 (2)工作经验。 (4)专业知识和技能要求。 (5)职位所需要的能力:沟通能力、领导能力、决策能力、写作能力、外语水平、计算机水平、空间想象能力、创意能力等等。 6.劳动强度和工作饱满的程度 7.工作特点 一是工作的独立性程度。有的工作独立性很强,需要自己做决策,不需要参考上一级的指示或意见。而有的工作需要遵从上级的指示,不能擅自做主。 二是复杂性。要分析问题、提出解决办法,还是只需要找出办法。需要创造性还是不能有创造性。 8.职业发展的道路 这个职位可以晋升到哪些职位,可以转换到哪些职位,以及哪些职位可以转换到这个职位,这些有助于未来做职业发展规划时使用 9.对该职位考核方式是什么?怎么考核?

数据加密方案

数据加密方案

一、什么是数据加密 1、数据加密的定义 数据加密又称密码学,它是一门历史悠久的技术,指通过加密算法和加密密钥将明文转变为密文,而解密则是通过解密算法和解密密钥将密文恢复为明文。数据加密目前仍是计算机系统对信息进行保护的一种最可靠的办法。它利用密码技术对信息进行加密,实现信息隐蔽,从而起到保护信息的安全的作用。 2、加密方式分类 数据加密技术要求只有在指定的用户或网络下,才能解除密码而获得原来的数据,这就需要给数据发送方和接受方以一些特殊的信息用于加解密,这就是所谓的密钥。其密钥的值是从大量的随机数中选取的。按加密算法分为对称密钥和非对称密钥两种。 对称密钥:加密和解密时使用同一个密钥,即同一个算法。如DES和MIT的Kerberos算法。单密钥是最简单方式,通信双方必须交换彼此密钥,当需给对方发信息时,用自己的加密密钥进行加密,而在接收方收到数据后,用对方所给的密钥进行解密。当一个文本要加密传送时,该文本用密钥加密构成密文,密文在信道上传送,收到密文后用同一个密钥将密文解出来,形成普通文体供阅读。在对称密钥中,密钥的管理极为重要,一旦密钥丢失,密文将无密可保。这种

方式在与多方通信时因为需要保存很多密钥而变得很复杂,而且密钥本身的安全就是一个问题。 对称加密 对称密钥是最古老的,一般说“密电码”采用的就是对称密钥。由于对称密钥运算量小、速度快、安全强度高,因而如今仍广泛被采用。 DES是一种数据分组的加密算法,它将数据分成长度为64位的数据块,其中8位用作奇偶校验,剩余的56位作为密码的长度。第一步将原文进行置换,得到64位的杂乱无章的数据组;第二步将其分成均等两段;第三步用加密函数进行变换,并在给定的密钥参数条件下,进行多次迭代而得到加密密文。 非对称密钥:非对称密钥由于两个密钥(加密密钥和解密密钥)各不相同,因而可以将一个密钥公开,而将另一个密钥保密,同样可以起到加密的作用。

c语言心形代码及图形

#include

{ printf("\3"); fprintf(fp,"%s"," * "); } for(j=(int) ( 2*( r-sqrt((r*r-(a-i)*(a-i)))) );j>0;j--) { printf(" "); fprintf(fp,"%s"," "); } for(e=1;e<=2*sqrt( (r*r-(a-i)*(a-i)) );e++) { printf("\3"); fprintf(fp,"%s"," * "); } printf("\n"); fprintf(fp,"%s","\n"); } for(i=1;i<40;i++) { if(i==6) { printf("(∩_∩)I LOVE MY MOTHER(∩_∩)"); i+=30; } printf("\3"); fprintf(fp,"%s"," * "); } printf("\n"); for(i=1;i<=R/2;i++) { if(i%2||i%3)continue; for(j=(int) ( R-sqrt( (double) (R*R-i*i) ) );j>0;j--) { printf(" "); fprintf(fp,"%s"," "); } for(e=1;e<=2*( sqrt( (double)(R*R-i*i) ) - (R-2*r) );e++) { printf("\3"); fprintf(fp,"%s"," * " ); } printf("\n");

(岗位分析)常用岗位分析方法分析

(岗位分析)常用岗位分析 方法分析

常用岗位分析方法分析 当目标计划等等规划方面的东西确定下来以后,实施就成为重中之重,而实施过程中采用的方法又是实施成败的关键。同样的于岗位分析过程中,根据目标、岗位特点、实际条件等选择采取合适的分析方法也就成为了关键。 目前岗位分析的方法有很多种,这里只讨论几种比较常用的方法。 1、访谈法 访谈是访谈人员就某壹岗位和访谈对象,按事先拟订好的访谈提纲进行交流和讨论。访谈对象包括:该职位的任职者;对工作较为熟悉的直接主管人员;和该职位工作联系比较密切的工作人员;任职者的下属。为了保证访谈效果,壹般要事先设计访谈提纲,事先交给访谈者准备。访谈法分为个体访谈:结构化、半结构化、无结构;壹般访谈、深度访谈;群体访谈:壹般座谈、团体焦点访谈。 进行访谈时要坚持的原则有: 1)明确面谈的意义 2)建立融洽的气氛 3)准备完整的问题表格 4)要求按工作重要性程度排列 5)面谈结果让任职者及其上司审阅修订。 麦考米克于1979年提出了面谈法的壹些标准,它们是: 1)所提问题要和职位分析的目的有关; 2)职位分析人员语言表达要清楚、含义准确; 3)所提问题必须清晰、明确,不能太含蓄; 4)所提问题和谈话内容不能超出被谈话人的知识和信息范围; 5)所提问题和谈话内容不能引起被谈话人的不满,或涉及被谈话人的隐私。

其优点是能够得到标准和非标准的、体力、脑力工作以及其他不易观察到的多方面信息。其不足之处是被访谈者对访谈的动机往往持怀疑态度,回答问题时有所保留,且面谈者易从自身利益考虑而导致信息失真。因此,访谈法壹般不能单独使用,最好和其他方法配合使用。此外,分析者的观点影响工作信息正确的判断;职务分析者问些含糊不清的问题,影响信息收集。 该方法适合于不可能实际去做某项工作,或不可能去现场观察以及难以观察到某种工作时。及适用于短时间的生理特征的分析,也适用于长时间的心理特征的分析。适用于对文字理解有困难的人。访谈法也适合于脑力职位者,如开发人员、设计人员、高层管理人员等。2、问卷调查法 问卷调查法就是根据岗位分析的目的、内容等,事先设计壹套岗位问卷,由被调查者填写,再将问卷加以汇总,从中找出有代表性的回答,形成对岗位分析的描述信息。问卷调查的关键是问卷设计。问卷设计形式分为开放型和封闭型俩种。开放型:由被调查人根据问题自由回答。封闭型:调查人事先设计好答案,由被调查人选择确定。设计问卷时要做到:①提问要准确;②问卷表格要精炼;③语言通俗易懂,问题不可模棱俩可;④问卷表前面要有指导语;⑤引进被调查人兴趣的问题放于前面,问题排列要有逻辑。 问卷调查法的具体实施有,职位分析人员首先要拟订壹套切实可行、内容丰富的问卷,然后由员工进行填写。正式进行工作分析前,考量各部门之工作内容及可行时间,先行拟定了进行时间表,若不可行,则可弹性调整。 (1)问卷发放 进行各部门之工作分析问卷发放时,先集合各部门之各级主管进行半小时之说明,说明内容有工作分析目的、工作分析问卷填答、及问题解答,且清楚告知此次活动之进行不会影响到员工现有权益,确定各主管皆明了如何进行后,由主管辅导下属进行工作分析问卷之填答。

常见的几种加密算法

1、常见的几种加密算法: DES(Data Encryption Standard):数据加密标准,速度较快,适用于加密大量数据的场合; 3DES(Triple DES):是基于DES,对一块数据用三个不同的密钥进行三次加密,强度更高; RC2和RC4:用变长密钥对大量数据进行加密,比DES 快;IDEA(International Data Encryption Algorithm)国际数据加密算法,使用128 位密钥提供非常强的安全性; RSA:由RSA 公司发明,是一个支持变长密钥的公共密钥算法,需要加密的文件块的长度也是可变的; DSA(Digital Signature Algorithm):数字签名算法,是一种标准的DSS(数字签名标准); AES(Advanced Encryption Standard):高级加密标准,是下一代的加密算法标准,速度快,安全级别高,目前AES 标准的一个实现是Rijndael 算法; BLOWFISH,它使用变长的密钥,长度可达448位,运行速度很快; 其它算法,如ElGamal钥、Deffie-Hellman、新型椭圆曲线算法ECC等。 2、公钥和私钥: 私钥加密又称为对称加密,因为同一密钥既用于加密又用于解密。私钥加密算法非常快(与公钥算法相比),特别适用于对较大的数据流执行加密转换。 公钥加密使用一个必须对未经授权的用户保密的私钥和一个可以对任何人公开的公钥。用公钥加密的数据只能用私钥解密,而用私钥签名的数据只能用公钥验证。公钥可以被任何人使用;该密钥用于加密要发送到私钥持有者的数据。两个密钥对于通信会话都是唯一的。公钥加密算法也称为不对称算法,原因是需要用一个密钥加密数据而需要用另一个密钥来解密数据。