防火墙x86架构和ASIC架构和NP架构的区别

[精华] 防火墙x86架构和ASIC架构和NP架构的区别zt

防火墙x86架构和ASIC架构和NP架构的区别

在众多的安全产品中,防火墙产品无疑是保障网络安全的第一道防线,很多企业为了保障自身服务器或数据安全都采用了防火墙。

随着Internet的迅速普及,全球范围内的计算机网络病毒、操作系统漏洞、垃圾邮件等网络安全问题也是层出不穷,网络安全产品和解决方案越来越成为各类网络用户和厂商们的聚焦点,在众多的安全产品中,防火墙产品无疑是保障网络安全的第一道防线,很多企业为了保障自身服务器或数据安全都采用了防火墙。随着网络应用的增加,对网络带宽提出了更高的要求。这意味着防火墙要能够以非常高的速率处理数据,于是千兆防火墙逐步崭露头角,频频被运用在金融、电信、教育、气象等大型的行业和机构,以及对安全要求极高的大型企业用户,其市场占有份额已经超过50%;下面就让我们来了解一下千兆防火墙的相关的产品、技术及选购方面的一些知识。

不同构架各具特色

从百兆到千兆,最初只是量变。千兆防火墙在2000年前后就进入了我国市场。由于百兆网络接口与千兆网络接口的成本相差不大,早期的千兆防火墙仅仅是将百兆接口替换为千兆接口而已。这种基于X86体系结构的千兆防火墙主体仍然是软件,其性能受到很大制约,无法达到千兆的处理速度。因此,这些防火墙只是具有千兆接入能力的防火墙,而不是真正具有千兆处理能力的防火墙因此可以说是一种“换汤不换药”的形式改变。随后几年,随着千兆网络在企业和行业用户中的不断普及,以及用户对性能需求的不断增加,千兆防火墙也逐发生了质变。

这种质的变化首先是人们把目光转移到了专用集成电路(ASIC)和网络处理器(NP)上。相对于X86架构,基于这些架构的千兆防火墙才是真正的硬件解决方案,能够实现千兆处理速度。在这里,我们不妨将X86架构、NP和ASIC放在一起进行技术比较,看看不同技术的优缺点。

X86架构

最初的千兆防火墙是基于X86架构。X86架构采用通用CPU和PCI总线接口,具有很高的灵活性和可扩展性,过去一直是防火墙开发的主要平台。其产品功能主要由软件实现,可以根据用户的实际需要而做相应调整,增加或减少功能模块,产品比较灵活,功能十分丰富。

但其性能发展却受到体系结构的制约,作为通用的计算平台,x86的结构层次较多,不易优化,且往往会受到PCI总线的带宽限制。虽然PCI总线接口理论上能达到接近2Gbps 的吞吐量,但是通用CPU的处理能力有限,尽管防火墙软件部分可以尽可能地优化,很难达到千兆速率。同时很多X86架构的防火墙是基于定制的通用操作系统,安全性很大程度上取决于通用操作系统自身的安全性,可能会存在安全漏洞。

ASIC架构

相比之下,ASIC防火墙通过专门设计的ASIC芯片逻辑进行硬件加速处理。ASIC通过把指令或计算逻辑固化到芯片中,获得了很高的处理能力,因而明显提升了防火墙的性能。新一代的高可编程ASIC采用了更灵活的设计,能够通过软件改变应用逻辑,具有更广泛的适应能力。但是,ASIC的缺点也同样明显,它的灵活性和扩展性不够,开发费用高,开发周期太长,一般耗时接近2年。

虽然研发成本较高,灵活性受限制、无法支持太多的功能,但其性能具有先天的优势,非常适合应用于模式简单、对吞吐量和时延指标要求较高的电信级大流量的处理。目前,NetScreen在ASIC防火墙领域占有优势地位,而我国的首信也推出了我国基于自主技术的ASIC千兆防火墙产品。

NP架构

NP可以说是介于两者之间的技术,NP是专门为网络设备处理网络流量而设计的处理器,其体系结构和指令集对于防火墙常用的包过滤、转发等算法和操作都进行了专门的优化,可以高效地完成TCP/IP栈的常用操作,并对网络流量进行快速的并发处理。硬件结构设计也大多采用高速的接口技术和总线规范,具有较高的I/O能力。它可以构建一种硬件加速的完全可编程的架构,这种架构的软硬件都易于升级,软件可以支持新的标准和协议,硬件设计支持更高网络速度,从而使产品的生命周期更长。由于防火墙处理的就是网络数据包,所以基于NP架构的防火墙与X86架构的防火墙相比,性能得到了很大的提高。

NP通过专门的指令集和配套的软件开发系统,提供强大的编程能力,因而便于开发应用,支持可扩展的服务,而且研制周期短,成本较低。但是,相比于X86架构,由于应用开发、功能扩展受到NP的配套软件的限制,基于NP技术的防火墙的灵活性要差一些。由于依赖软件环境,所以在性能方面NP不如ASIC。NP开发的难度和灵活性都介于ASIC和x86构架之间,应该说,NP是X86架构和ASIC之间的一个折衷。目前NP的主要提供商是Intel和Motorola,国内基于NP技术开发千兆防火墙的厂商最多,联想、紫光比威等都有相关产品推出。

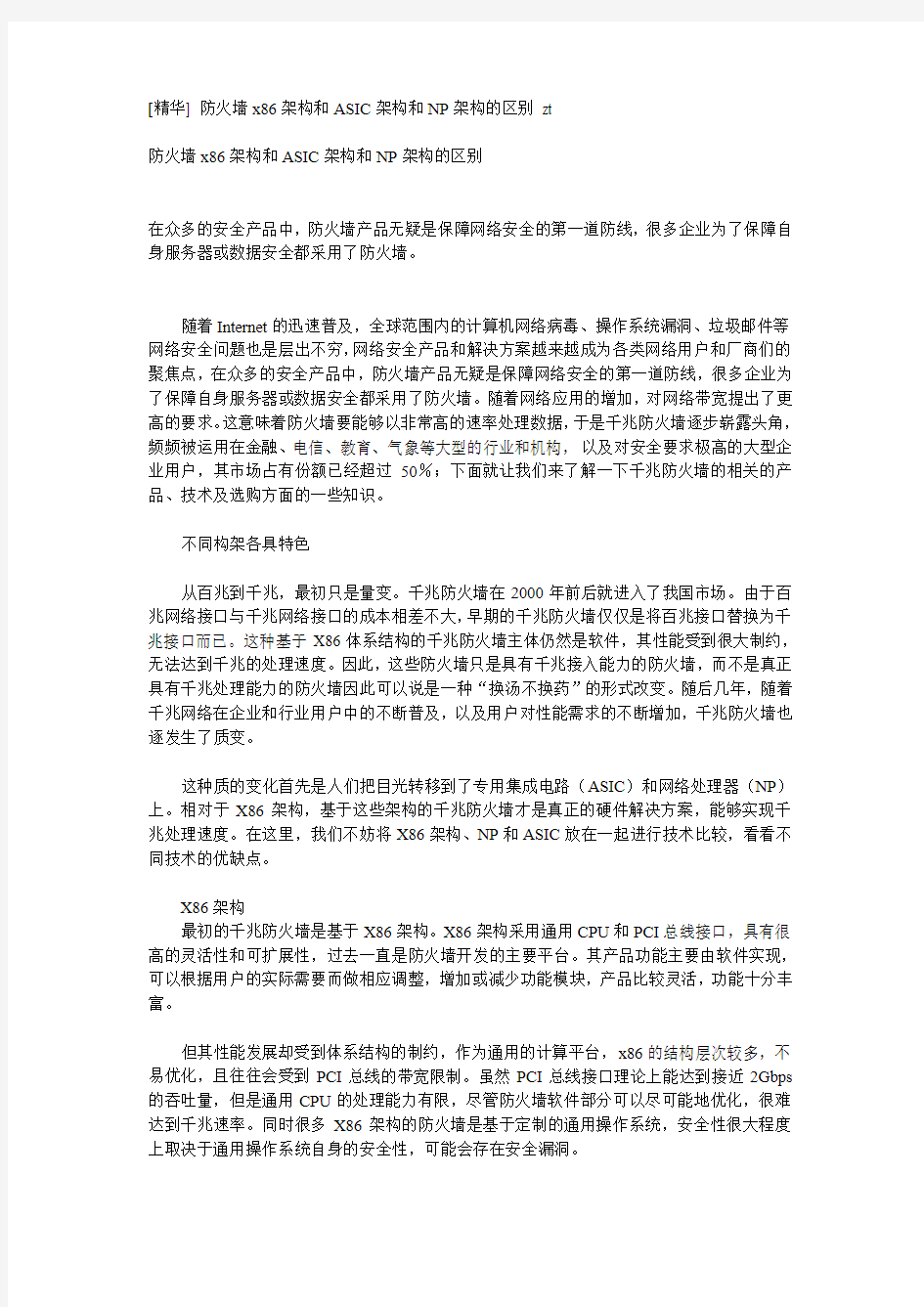

从上面可以看出,X86架构、NP和ASIC各有优缺点。X86架构灵活性最高,新功能、新模块扩展容易,但性能肯定满足不了千兆需要。ASIC性能最高,千兆、万兆吞吐速率均可实现,但灵活性最低,定型后再扩展十分困难。NP则介于两者之间,性能可满足千兆需要,同时也具有一定的灵活性。

三种架构综合比较

选购千兆防火墙需要考虑什么

在选购千兆防火墙时,用户首先需要明确自己的需求。安全风险和网络应用决定了用户需求,每个网络的层次、作用、大小和结构各不同,致使这些网络所面临的安全风险不相同,安全需求自然也不相同。没有重要资产的网络没有必要选择高端防火墙,高安全需求的网络不能选择低安全性的防火墙,这是很浅显的道理。同样地,只有10M带宽接入互联网的办公机构没有必要去选择千兆防火墙。

其次,在防火墙的安全功能与性能之间做出折衷。防火墙存在着功能与性能的矛盾,根据预定的安全策略,防火墙在协议栈的不同层次对流量进行检查,决定对流量的控制措施(允许通过或丢弃)。检查的层次越高,防火墙消耗的资源就越多,花费的时间就越长,性能就会越低。在应用环境时要考虑网络拓扑,用户规模,流量带宽,通信类型和环境的复杂恶劣程度等。

最后,技术支持与服务,在选择安全产品的时候,厂家或商家的技术支持与服务能力也应该是重要的考虑因素。

--------------------------------------------------------------------------------

javacx 回复于:2006-04-03 20:53:52

我个人认为NP、ASIC厂家炒作的成分更多点。不能否认随着网络的升级需要真正的全端口千兆有一定的必要性。当除了ISP的核心网络需要企事业单位未必用的着。防火墙不管是那种构架的都是软件+硬件的结合。不管是用微编程写进芯片还是用语言写成软件。关键是算法。软件写的如何。NP、ASIC难道就不用CPU了吗?老说什么总线、PCI瓶颈等等。FW就只是用来转发数据的吗?关注的只是转发率的吗?当然不是。现在那家的FW不做些高级过滤或是深度检测(也不知谁真正做到了)总是有应用层上的检测。ASIC、NP都是线性运算,不能代替CPU的浮点运算去做一些高层的过滤检测。在网络中FW如果不是需要NA T1W个地址。NAT100和NAT10用那种构架的FW都一样。软件的算法可以弥补硬件上的不足。

--------------------------------------------------------------------------------

teczm 回复于:2006-04-04 08:58:51

目前比较衷情x86的分布墙:oops:

--------------------------------------------------------------------------------

cnadl 回复于:2006-04-04 09:44:58

引用:原帖由javacx 于2006-4-3 20:53 发表

我个人认为NP、ASIC厂家炒作的成分更多点。不能否认随着网络的升级需要真正的全端口千兆有一定的必要性。当除了ISP的核心网络需要企事业单位未必用的着。防火墙不管是

那种构架的都是软件+硬件的结合。不管是用微编...

呵呵,不谈算法,您认为一个200人的企业他的NA T表条目是多少呢?

说真的,NAT反倒是X86架构的优点;无他,内存便宜而已。

--------------------------------------------------------------------------------

skipjack 回复于:2006-04-04 12:01:59

引用:原帖由javacx 于2006-4-3 20:53 发表

我个人认为NP、ASIC厂家炒作的成分更多点。不能否认随着网络的升级需要真正的全端口千兆有一定的必要性。当除了ISP的核心网络需要企事业单位未必用的着。防火墙不管是那种构架的都是软件+硬件的结合。不管是用微编...

哈哈...NP的数据层与控制层同步是个大问题,寄存器少也是问题。有时候一个功能写完之后,一编译报错说寄存器不够了。

--------------------------------------------------------------------------------

javacx 回复于:2006-04-07 11:08:42

哈哈...NP的数据层与控制层同步是个大问题,寄存器少也是问题。有时候一个功能写完之后,一编译报错说寄存器不够了。

最近关注了一下老兄的所发的贴。好。敢问现在使用的NP都那些型号的?这些型号能达到什么样的运算水平?请指教。。不知老兄使用的是何型号。。。。。。

--------------------------------------------------------------------------------

skipjack 回复于:2006-04-07 11:25:57

引用:原帖由javacx 于2006-4-7 11:08 发表

哈哈...NP的数据层与控制层同步是个大问题,寄存器少也是问题。有时候一个功能写完之后,一编译报错说寄存器不够了。

最近关注了一下老兄的所发的贴。好。敢问现在使用的NP都那些型号的?这些型号能达到什么...

现在用北京立华莱康平台科技有限公司的单NP IXP2400开发板,以前用从美国Intel本土购来的双NP构架,XScale的核心主频都是600MHZ,其它厂商的就不好说了,联想是OEM 的,天融信好像在NP上没声了,不了解,我不做市场。我接手NP时是把软件的CC部分从双NP移植到单NP开发板中,微码部分也要做相应修改,我只设计实现原理,微码有同事配合编程。双NP的成本很高,性能也比单NP好不了多少。小包单NP IXP2400在任意包长下匀为2000M的线速,在4G测试中512字节达到转发锋值3746M。并且延时平均小于80微秒。我这里有IXIA 400的测试报告,但不能给你。

--------------------------------------------------------------------------------

skipjack 回复于:2006-04-07 11:35:03

引用:原帖由javacx 于2006-4-3 20:53 发表

我个人认为NP、ASIC厂家炒作的成分更多点。不能否认随着网络的升级需要真正的全端口千兆有一定的必要性。当除了ISP的核心网络需要企事业单位未必用的着。防火墙不管是那种构架的都是软件+硬件的结合。不管是用微编...

确实是炒作成分更多一点,内容过虑、VPN、这两个功能还必须依靠上层CPU来处理,没有加速芯片可用。但我们已经在微码中实现了NAT、VLAN与网桥的普通防火墙功能。

以后的发展应该是IXP2850或转向多核,因为这些东西的设计思路是一样的,控制与数据层调通后就如鱼得水了。

--------------------------------------------------------------------------------

javacx 回复于:2006-04-07 12:01:55

谢谢。。看了看这个公司的网。。OCTEON CN31XX 和CN30XX 处理器家族CN31XX 和CN30XX 处理器还有丰富的硬件加速选项,每个处理器有CP(通信处理器,Communication Processor)、SCP (安全通信处理器,Secure Communication Processor)和NSP(网络服务处理器,Network Services Processor,仅CN31XX 有NSP 版本)三个版本。CP 版本包括针对包处理(Packet Processing)、TCP、队列/调度(Queuing/Scheduling)和服务质量(QoS)等硬件加速功能,SCP 添加了IPsec/SSL、SRTP 和WLAN 安全加速功能,NSP 版本增加了针对深度包检查(Deep Packet Inspection)和压缩/解压缩(Compression/Decompression)的加速。

现在都可以提供这些功能特别是深度包检查(Deep Packet Inspection)和压缩/解压缩(Compression/Decompression)的加速。不敢相信。。。难道X86的时代真的要结束了???

敢问一句老兄可是业内号称NP的厂商内的研发人物。。。。。嘻嘻。。。全是好奇心在作怪。。见笑,见笑

--------------------------------------------------------------------------------

javacx 回复于:2006-04-07 12:07:59

特别同意老兄的内容过虑必须依靠上层CPU来处理,没有加速芯片可用。。。。控制与数据层调通后就如鱼得水了。。。。这个是厂家真正烧钱的地方。。。但VPN现在不都有加速芯片可用吗?对加密的算法不是都有一些加密芯片可提速吗?老兄所指的可是在维护隧道方面(像IPSEC的VPN )?

--------------------------------------------------------------------------------

skipjack 回复于:2006-04-07 14:41:42

引用:原帖由javacx 于2006-4-7 12:07 发表

特别同意老兄的内容过虑必须依靠上层CPU来处理,没有加速芯片可用。。。。控制与数据层调通后就如鱼得水了。。。。这个是厂家真正烧钱的地方。。。但VPN现在不都有加速芯片可用吗?对加密的算法不是都有一些加密芯...

我不认为我们在烧钱啊,我估算了一下,大概硬件的投入也就相当于投入了50万左右吧。现在和NP硬件提供商的关系很好,因为只有我们一家做出来了,所以都主动来邀请我们开发多核处理器。所有的新硬件都是免费试用的。

做NP这东西不光要看研发人员的组成与素质,更重要的是正确的思路。真的。为什么这么说呢?看看国内做NP的厂家,有几家得到回报了?有多少是全盘皆输。以前有一个美国的公司来我们公司做NP演示,防火墙的特性当前的演示设备中都有了,并且在3年前,吐吞量上G,谁看都会眼红的。他希望我们OEM它的产品,报价是90K$美金的合同。呵呵...当时公司正在犹豫是不是应该合作,我以最底层职员的身份给公司领导写了一封信,讲述了我对Linux、CC、微引擎之间的同步原理与实践方法,要知道以我的身份演示时都没有资格出席的。后来公司感觉这条路可以走,就采纳了我的意建。我当时在公司只不过是做Java 编程的程序员,不是我看不起java,而是这工具和安全一点都不着边,我二年前用java做了个visio的软件,希望可以实现checkpoint公司的NG控制界面,但中途公司不得不叫我转向Linux内核开发。后来就是提高人力的投入,半年之后防火墙的雏型就出来了。真的很幸运,也就是我当时的一个灵光乍现,公司又给了我机会而已。没有所谓的烧钱行为。NP研发很痛苦,Intel和硬件厂家的支持力度都很小,单NP的板子只能依照双NP的设计文档来实施,Linux就一个2.4.18的版本可用,更可怕的是硬件如果有问题你基本上是束手无策。你可以去问问做NP的,死机是不是家常便饭。

了解了解多核,你就会知道这东西就是在NP的基础上实现的。NP一次可以并行接收32个数据包。所有用于转发的数据结构必须线性化。这在多核处理器上也是一样的。不光是你看到的octeon的板子,rmi也是这个做的。Linux上的fib route table对于NP或是多核处理器来说是陌生的,必须转化为线性的hash table才能被NP或多核处理器采用。类似的数据结构太多了,一句话你想要NP访问的数据必须是线性化。这也就是同步的本质含义所在

现在对我们看来软件的结构已经很清晰了,也积累了一定的经验。至于X86是不是真的过时了,你可以看我以前的一个贴子讲的是82559网卡性能的,其中阐述了这个观点。

内容过滤与VPN,这只能靠硬件芯片来支持。600M的通用CPU力不从心。但一旦有硬件可以plug-in上,一切就又都解决了不是么。你说的那些加密芯片目前NP还用不上,只能用在X86上。NP的VPN随道数据中的加解密也靠这600M的CPU,不光光是维护随道信

息,至少IXP2400是这样,2850会好一些。但防火墙的连接状态是你想像的那样。

IXP425与IXP2400同是NP处理器,但实现难度一个天上,一个地下。前者是类X86,后者则不然

--------------------------------------------------------------------------------

javacx 回复于:2006-04-07 16:19:52

感谢你的回帖。。。。。。刚刚出去同客户交流就用上了你的知识。。。一个字爽。。。贴已经拜读了。。。十分崇敬啊。。。呵呵。。。

--------------------------------------------------------------------------------

churennan 回复于:2006-04-10 00:46:19

看了各位的帖子,涨知识了,但不知为何思科的都是基于x86的,而且还是千兆级别的高端防火墙.

--------------------------------------------------------------------------------

depthblue_xsc 回复于:2006-04-10 16:33:17

np,asic炒作的成分大一些,不过在高端上有优势,x86的优势也很明显

市场才是做重要的。

--------------------------------------------------------------------------------

superwiles 回复于:2006-04-11 19:11:49

你对np的了解还很不够,其实ixp2400的bug 很多, 其架构在np领域里面也不是真正的主流,

有机会可以试试128 core的mips芯片,

--------------------------------------------------------------------------------

skipjack 回复于:2006-04-11 20:03:53

引用:原帖由superwiles 于2006-4-11 19:11 发表

你对np的了解还很不够,其实ixp2400的bug 很多, 其架构在np领域里面也不是真正的主流,

有机会可以试试128 core的mips芯片,

呵呵...超级潜水员,给你pm了。

ixp2400也只有用过才知道有bug,如果没有bug现在岂不是已进入NP年代了?

所以有人问我做某某产品的时候NP会不会好些,我一般都不推荐,呵呵...

NP做交换可以,但做防火墙及防火墙以上应用就是个失败的产品,这点你同意吗?

多核厂商的说词和以前NP推广时是一样的,只有用过才知道。

128core的mips没试过,只试过10core的mips,没用专用协议栈,因为出价90K$。

性能...你应该比我了解:)

--------------------------------------------------------------------------------

xautofzx 回复于:2006-04-13 02:26:07

分析得比较透彻。

--------------------------------------------------------------------------------

cnadl 回复于:2006-04-13 07:56:55

引用:原帖由churennan 于2006-4-10 00:46 发表

看了各位的帖子,涨知识了,但不知为何思科的都是基于x86的,而且还是千兆级别的高端防火墙.

不全是,而且当初pixos在理念上还是有独到可取之处的。

--------------------------------------------------------------------------------

eclosion 回复于:2006-04-13 10:48:17

F5 的负载均衡产品和RADW ARE的产品,前者用的X86,后者用的ASIC和NP。从性能和稳定性上讲,不知道哪家产品好一些呢

看到阿里巴巴用的F5的3DNS 和BIG/IP产品,RADW ARE的产品在国内好像用的不多。

--------------------------------------------------------------------------------

cnadl 回复于:2006-04-13 12:52:20

引用:原帖由eclosion 于2006-4-13 10:48 发表

F5 的负载均衡产品和RADW ARE的产品,前者用的X86,后者用的ASIC和NP。从性能和稳定性上讲,不知道哪家产品好一些呢

看到阿里巴巴用的F5的3DNS 和BIG/IP产品,RADW ARE的产品在国内好像用的不多。

都不少。比较以前说过了,现在也还是差不多。

--------------------------------------------------------------------------------

wheel 回复于:2006-04-21 13:10:04

引用:原帖由javacx 于2006-4-7 11:08 发表

哈哈...NP的数据层与控制层同步是个大问题,寄存器少也是问题。有时候一个功能写完之后,一编译报错说寄存器不够了。

最近关注了一下老兄的所发的贴。好。敢问现在使用的NP都那些型号的?这些型号能达到什么...

NP 的常用的有IXP42???和MPC82xx/603E,其中IXP是AMR的构架,MPC是power的核,NP在小字节下比X86快,还有就是也是最重要的,价格低阿。。IXP的CPU,比如IXP425的CPU还不到100元人民币,X86的你能100那到CPU吗?并且IXP里还带了桥。这样一个板200不到就ok了。内存可以预留接口,用通用的,价格绝对有优势。MPC的小字节性能差下,比IXP,不过对大包比IXP好,价格更低,不过IXP有带2个网落控制器,这少了不少¥。

--------------------------------------------------------------------------------

depthblue_xsc 回复于:2006-04-21 17:10:37

引用:原帖由wheel 于2006-4-21 13:10 发表

NP 的常用的有IXP42???和MPC82xx/603E,其中IXP是AMR的构架,MPC是power的核,NP在小字节下比X86快,还有就是也是最重要的,价格低阿。。IXP的CPU,比如IXP425的CPU还不到100元人民币,X86的你能100那到CPU吗?...

lz是哪个公司?

--------------------------------------------------------------------------------

wheel 回复于:2006-04-25 19:11:37

我是福彩的,只是自己搞过些PCB,说说心得,不知道是否正确。。

--------------------------------------------------------------------------------

Jobs.AE@ 回复于:2006-04-27 13:59:38

引用:原帖由skipjack 于2006-4-4 12:01 发表

哈哈...NP的数据层与控制层同步是个大问题,寄存器少也是问题。有时候一个功能写完之后,一编译报错说寄存器不够了。

很好奇你是做什么的,竟然有这种体会?呵呵~~~

你应该做过2400的开发!

BTW:寄存器要精打细算,不能像C一样粗放经营,MicroCode每一个BIT都要算计到了!:D

另:回楼上有一位兄弟说的,NP、ASIC与X86的问题,算法确实很重要,你如果看看Intel 的MicroCode或者IBM的Asm,就会知道其中有很多很多的技巧&数据结构上的优化设计。如果你做过类汇编的开发,我想可能你的感受会深一些。当然,不否认国内很多厂商确实在炒作!

--------------------------------------------------------------------------------

Jobs.AE@ 回复于:2006-04-27 14:20:11

引用:原帖由skipjack 于2006-4-7 11:25 发表

现在用北京立华莱康平台科技有限公司的单NP IXP2400开发板,以前用从美国Intel本土购来的双NP构架,XScale的核心主频都是600MHZ,其它厂商的就不好说了,联想是OEM 的,天融信好像在NP上没声了,不了解,我不做市场。我接手NP时是把软件的CC部分从双NP移植到单NP开发板中,微码部分也要做相应修改,我只设计实现原理,微码有同事配合编程。双NP的成本很高,性能也比单NP好不了多少。小包单NP IXP2400在任意包长下匀为2000M的线速,在4G测试中512字节达到转发锋值3746M。并且延时平均小于80微秒。我这里有IXIA 400的测试报告,但不能给你。

确实是炒作成分更多一点,内容过虑、VPN、这两个功能还必须依靠上层CPU来处理,没有加速芯片可用。但我们已经在微码中实现了NAT、VLAN与网桥的普通防火墙功能。

以后的发展应该是IXP2850或转向多核,因为这些东西的设计思路是一样的,控制与数据层调通后就如鱼得水了。

似乎知道你是哪个公司的了,上地七街,老马家拉面对面,对否?呵呵~~~

不过我质疑一点,你所说的关于性能的测试是在什么条件下的测试结果?我看似乎是关闭了所有firewall功能的测试结果,不知道对否?

嗯,最近你的帖子不少,比较有意思,没想到是同行。

其实也不是你们一家做出来了,业内的事,不说也罢,呵呵~~~

BTW:2850带有加密引擎,2004年的时候还对我国有出口限制,不知道现在是否取消了。其实我觉得2350的性价比比较好!

--------------------------------------------------------------------------------

skipjack 回复于:2006-04-27 15:01:09

引用:原帖由Jobs.AE@ 于2006-4-27 14:20 发表

似乎知道你是哪个公司的了,上地七街,老马家拉面对面,对否?呵呵~~~

不过我质疑一点,你所说的关于性能的测试是在什么条件下的测试结果?我看似乎是关闭了所有firewall功能的测试结果,不知道对否?

嗯,...

猜对一半,他家的拉面真难吃啊~~~~~~~~哈哈....

NP就是Intel在安全业的一次搅屎热身活动。

硬伤太大,不做也罢。

怎么能关闭防火墙功能呢,真是的。规则、NAT、连接表的功能还是有的。所以在测试千兆线速下要测两次,第一次激活上层建状态,第二次才能全线速。如果只测一次,会测试到99.91%,到不了100%

下一个搅屎的没准就是UTM和MP

嗯~NP的寄存器分配很有意思,如果说你多分配了一个,它没编译过去,你先别忙着优化算法,再多分配几个寄存器出来,没准一编译就又过了:)

--------------------------------------------------------------------------------

Jobs.AE@ 回复于:2006-04-27 15:05:56

引用:原帖由skipjack 于2006-4-27 15:01 发表

猜对一半,他家的拉面真难吃啊~~~~~~~~哈哈....

NP就是Intel在安全业的一次搅屎热身活动。

硬伤太大,不做也罢。

怎么能关闭防火墙功能呢,真是的。规则、NAT、连接表的功能还是有的。所以在测试千...

因为寄存器有两个通道,他一定要求对称分配!:em11:

呵呵~~~

对,测试要两次,第一次是在建立状态表,这个时候总是会慢一点,丢一点包,而后就快了!老马的拉面确实难吃!:mrgreen:

嗯,一半是多少呢?我感觉我才的应该没错的,根据你的帖子和我的了解,只有一个公司符合你的所有描述(公司楼是绿色的玻璃为主),呵呵~~~

:em11:

--------------------------------------------------------------------------------

skipjack 回复于:2006-04-27 15:12:57

引用:原帖由Jobs.AE@ 于2006-4-27 15:05 发表

因为寄存器有两个通道,他一定要求对称分配!:em11:

呵呵~~~

对,测试要两次,第一次是在建立状态表,这个时候总是会慢一点,丢一点包,而后就快了!老马的拉面确实难吃!:mrgreen:

嗯,一半是多少呢?...

嗯...下次穿马甲

--------------------------------------------------------------------------------

ydwoo0722 回复于:2006-05-15 00:36:59

网络安全的处理应该是用多核的通用处理器比较合适,象RMI。现在的NP ASIC 之类的硬件加速方法一般就是把能够快速转发的连接放在硬件表中加速转发,在应用层处理日益增多的趋势下不合适。

2400 NP如果直接不外接高性能的CPU,而直接用XSCALE做主控CPU,在慢速路径(新建连接之类)的性能比较差。

XW ALL ASIC连接表比较小,主控CPU如果用PPC405性能比较差,440还可以。

实际上用X86做性能也是可以的。用P4 3G + 82546光口+ PCI-X(64 * 66)吞吐率可以到小包双向35%(在NAT情况下),每秒新建9万个连接。在实际网络中,异常报文(需要递交CPU的报文)很多,X86可能比NP ASIC的还好用。

--------------------------------------------------------------------------------

bingosek 回复于:2006-05-15 22:16:18

老早就看过了

https://www.360docs.net/doc/a04064814.html,/ServerIndex/77131848857157632/20050419/1937606_2.shtml

转贴的也不注明出处,还能上精华,唉。。。。

--------------------------------------------------------------------------------

zjzf_2 回复于:2006-05-16 11:02:21

up

--------------------------------------------------------------------------------

skipjack 回复于:2006-05-16 11:50:37

引用:原帖由ydwoo0722 于2006-5-15 00:36 发表

网络安全的处理应该是用多核的通用处理器比较合适,象RMI。现在的NP ASIC 之类的硬件加速方法一般就是把能够快速转发的连接放在硬件表中加速转发,在应用层处理日益增多的趋势下不合适。

2400 NP如果直接不外接...

你说的很对,但不是每个用户都明白这一点。一种新技术,首先是用户先发烧。随后才是厂商。

--------------------------------------------------------------------------------

ydwoo0722 回复于:2006-05-16 16:49:59

事实上,我觉得应该是

多核通用处理器+一些硬件算法引擎,如加解密引擎(IPSEC),模式匹配引擎(普通模式串或正则表达式匹配)。

难点在于,自己写的内核模块并行化的工作量大,同时非常难调试。锁的规划不合理(锁的粒度,CACHE的invalidate,memory barrier,pipeline stall),有时性能还不如单处理器。

--------------------------------------------------------------------------------

skipjack 回复于:2006-05-16 17:09:43

引用:原帖由ydwoo0722 于2006-5-16 16:49 发表

事实上,我觉得应该是

多核通用处理器+一些硬件算法引擎,如加解密引擎(IPSEC),模式匹配引擎(普通模式串或正则表达式匹配)。

难点在于,自己写的内核模块并行化的工作量大,同时非常难调试。锁的规划不合...

以当前国内公司的质量管理水平看好,这么多的自主创新。很难保证新产品的稳定性了:)

--------------------------------------------------------------------------------

zeroflag 回复于:2006-05-17 17:51:51

没做过研发,对技术不是特别清楚。但是在使用中,NP在极限情况下还是靠的住的,尤其是在BT的冲击下。所以在大学里面我从来都是推我们NP的产品,而不是用通用CPU的产品。

一般的所谓NP防火墙,也是CPU+NP架构的,新建连接通过CPU完成,快速转发通过NP,小包达到2G应该没问题。尤其对长连接的BT,简直是得心应手哇。

--------------------------------------------------------------------------------

Jobs.AE@ 回复于:2006-05-18 00:55:18

引用:原帖由ydwoo0722 于2006-5-16 16:49 发表

事实上,我觉得应该是

多核通用处理器+一些硬件算法引擎,如加解密引擎(IPSEC),模式匹配引擎(普通模式串或正则表达式匹配)。

难点在于,自己写的内核模块并行化的工作量大,同时非常难调试。锁的规划不合...

想法不错,不过不现实,国内恐怕没有那个公司有这个实力。

如果这样发展,并发控制应该是下一步平台变更的最大瓶颈!

--------------------------------------------------------------------------------

qintel 回复于:2006-05-19 12:15:42

你看错了,这精华是给下面的讨论的,可不是给LZ我的。

这种文章没有多大技术含量,所以我只注明是ZT,而没有说是原出处。

--------------------------------------------------------------------------------

wheel 回复于:2006-05-19 16:32:54

引用:原帖由ydwoo0722 于2006-5-15 00:36 发表

网络安全的处理应该是用多核的通用处理器比较合适,象RMI。现在的NP ASIC 之类的硬件加速方法一般就是把能够快速转发的连接放在硬件表中加速转发,在应用层处理日益增多

的趋势下不合适。

2400 NP如果直接不外接...

小包下X86是跑不过NP 的,不过使用上就一样了,不过一个X86_64 的cpu可比一个IXp 贵多了。。跟别说MPC了。。售价NP又比X86贵,所以还是做NP有¥途

--------------------------------------------------------------------------------

guotie 回复于:2006-12-04 17:27:29

np是没有前途的.

还是x86吧,现在x86的性能提高得太快了,多核,速度,等等,千兆早已不是问题.

ARM处理器体系架构详细说明

ARM处理器体系架构详细说明 ARM 体系结构是构建每个 ARM 处理器的基础。ARM 体系结构随着时间的推移不断发展,其中包含的体系结构功能可满足不断增长的新功能、高性能需求以及新兴市场的需要。 ARM 体系结构支持跨跃多个性能点的实现,并已在许多细分市场中成为主导的体系结构。ARM 体系结构支持非常广泛的性能点,因而可以利用最新的微体系结构技术获得极小的 ARM 处理器实现和极有效的高级设计实现。实现规模、性能和低功耗是 ARM 体系结构的关键特性。 已经开发了体系结构扩展,从而为 Java 加速 (Jazelle)、安全性 (TrustZone)、SIMD 和高级 SIMD (NEON) 技术提供支持。A RMv8-A 体系结构增加了密码扩展作为可选功能。 ARM 体系结构通常描述为精简指令集计算机 (RISC) 体系结构,因为它包含以下典型 RISC 体系结构特征: ?统一寄存器文件加载/存储体系结构,其中的数据处理操作只针对寄存器内容,并不直接针对内存内容。 ?简单寻址模式,所有加载/存储地址只通过寄存器内容和指令字段确定。 对基本 RISC 体系结构的增强使 ARM 处理器可以实现较高性能、较小代码大小、较低功耗和较小硅面积的良好平衡。 ARMv8 体系结构 ARMv8-A 将 64 位体系结构支持引入 ARM 体系结构中,其中包括: ?64 位通用寄存器、SP(堆栈指针)和 PC(程序计数器) ?64 位数据处理和扩展的虚拟寻址 ?两种主要执行状态: ?AArch64 - 64 位执行状态,包括该状态的异常模型、内存模型、程序员模型和指令集支持

?AArch32 - 32 位执行状态,包括该状态的异常模型、内存模型、程序员模型和指令集支持 这些执行状态支持三个主要指令集: ?A32(或 ARM):32 位固定长度指令集,通过不同体系结构变体增强部分 32 位体系结构执行环境现在称为 AArch 32 ?T32 (Thumb),以 16 位固定长度指令集的形式引入,随后在引入 Thumb-2 技术时增强为 16 位和 32 位混合长度指令集。部分 32 位体系结构执行环境现在称为 AArch32 ?A64:提供与 ARM 和 Thumb 指令集类似功能的 32 位固定长度指令集。随 ARMv8-A 一起引入,它是一种 AArch64 指令集。 ARM ISA 不断改进,以满足前沿应用程序开发人员日益增长的要求,同时保留了必要的向后兼容性,以保护软件开发投资。在ARMv8-A 中,对 A32 和 T32 进行了一些增补,以保持与 A64 指令集一致。 A32(ARM) ARM(通常称为 A32)是一种固定长度(32 位)的指令集。它是 ARMv4T、ARMv5TEJ 和 ARMv6 体系结构中使用的基础 32 位ISA。在这些体系结构中,该指令集用于需要高性能的应用领域,或用于处理硬件异常,如中断和处理器启动。 对于性能关键应用和旧代码,Cortex 体系结构的 Cortex-A 和 Cortex-R 配置文件也支持 ARM ISA。其多数功能都包括在与Thumb-2 技术一起引入的 Thumb 指令集中。Thumb (T32) 从改进的代码密度中获益。 ARM 指令的长度为 32 位,需要 4 字节边界对齐。 可以对大多数 ARM 指令进行“条件化”,使其仅在以前的指令设置了特定条件代码时执行。这意味着,如果应用程序状态寄存器中的 N、Z、C 和 V 标志满足指令中指定的条件,则指令仅对程序员的模型操作、内存和协处理器发挥其正常作用。如果这些标记不满足此条件,则指令会用作 NOP,即执行过程正常进入下一指令(包括将对异常进行任意相关检查),但不发挥任何其他作用。此条件化指令允许对 if 和 while 语句的一小部分进行编码,而无需使用跳转指令。 条件代码包括: T32(Thumb)

浅谈几种常见的嵌入式处理器比较分析

浅谈几种常见的嵌入式处理器比较分析 前言 随着电子科学的不断发展,人们开始逐渐对数码产品有了更高的需求,这就促使了信息技术的不断发展。嵌入式系统的核心就是嵌入式处理器,它是控制、辅助嵌入式系统运行的硬件单元,其应用范围非常的广阔,它也具有很好的发展前景。那么,面对纷繁复杂的嵌入式处理器市场,我们该如何做出适合自己的选择呢?下面小编就对市场上常见的几种嵌入式处理器进行比较分析,希望可以对大家有所帮助(嵌入式处理器类型)。 (1)嵌入式ARM微处理器(嵌入式微处理器结构) ARM微处理器的由来与发展 ARM(Advanced RISC Machines),既可以认为是一个公司的名字,也可以认为是对一类微处理器的通称,还可以认为是一种技术的名字。目前,采用ARM技术知识产权(IP)核的微处理器,即我们通常所说的ARM微处理器。它是一种高性能、低功耗的32位微处器,它被广泛应用于嵌入式系统中。基于ARM技术的微处理器应用约占据了32位RISC微处理器75%以上的市场份额,ARM技术正在逐步渗入到我们生活的各个方面。ARM9代表了ARM公司主流的处理器,已经在手持电话、机顶盒、数码像机、GPS、个人数字助理以及因特网设备等方面有了广泛的应用。 ARM微处理器的应用领域 ARM微处理器是目前应用领域非常广的处理器,到目前为止,ARM微处理器及技术的应用几乎已经遍及工业控制、消费类电子产品、通信系统、网络系统、无线系统等各类产品市场,深入到各个领域。 1、工业控制领域:作为32的RISC架构,基于ARM核的微控制器芯片不但占据了高端微控制器市场的大部分市场份额,同时也逐渐向低端微控制器应用领域扩展,ARM微控制器的低功耗、高性价比,向传统的8位/16位微控制器提出了挑战。 2、无线通讯领域:目前已有超过85%的无线通讯设备采用了ARM技术,ARM以其高性能和低成本,在该领域的地位日益巩固。 3、网络应用:随着宽带技术的推广,采用ARM技术的ADSL芯片正逐步获得竞争优势。此外,ARM在语音及视频处理上行了优化,并获得广泛支持,也对DSP的应用领域提出了挑战。 4、消费类电子产品:ARM技术在目前流行的数字音频播放器、数字机顶盒和游戏机中得到广泛采用。 5、成像和安全产品:现在流行的数码相机和打印机中绝大部分采用ARM技术。手机中的32位SIM智能卡也采用了ARM技术。 基于RISC架构的ARM微处理器的特点 1、体积小、低功耗、低成本、高性能; 2、支持Thumb(16位)/ARM(32位)双指令集,能很好的兼容8位/16位器件; 3、大量使用寄存器,指令执行速度更快;

防火墙的含义和结构介绍

防火墙的含义和结构介绍 随着计算机网络技术的突飞猛进,网络安全的问题已经日益突出地摆在各类用户的面前。目前在互联网上大约有将近20%以上的用户曾经遭受过黑客的困扰。尽管黑客如此猖獗,但网络安全问题至今仍没有能够引起足够的重视,更多的用户认为网络安全问题离自己尚远,所有的问题都在向大家证明一个事实,大多数的黑客入侵事件都是由于未能正确安装防火墙而引发的。如果没有防火墙的话,你可能会接到许许多多类似的报告,比如单位内部的财政报告刚刚被数万个Email邮件炸烂,或者用户的个人主页被人恶意连接向了Playboy,而报告链接上却指定了另一家色情网站……一套完整的防火墙系统通常是由屏蔽路由器和代理服务器组成。 一、什么是防火墙 这里的防火墙不是指物理上的防火墙,而是指隔离在本地网络与外界网络之间的一道防御系统,是这一类防范措施的总称。应该说,在互联网上防火墙是一种非常有效的网络安全模型,通过它可以隔离风险区域(即Internet或有一定风险的网络)与安全区域(局域网)的连接,同时不会妨碍人们对风险区域的访问。防火墙可以监控进出网络的通信量,从而完成看似不可能的任务;仅让安全、核准了的信息进入,同时又抵制对企业构成威胁的数据。随着安全性问题上的失误和缺陷越来越普遍,对网络的入侵不仅来自高超的攻击手段,也有可能来自配置上的低级错误或不合适的口令选择。因此,防火墙的作用是防止不希望的、未授权的通信进出被保护的网络,迫使单位强化自己的网络安全政策。一般的防火墙都可以达到以下目的:一是可以限制他人进入内部网络,过滤掉不安全服务和非法用户;二是防止入侵者接近你的防御设施;三是限定用户访问特殊站点;四是为监视Internet安全提供方便。由于防火墙假设了网络边界和服务,因此更适合于相对独立的网络。 二、防火墙的工作方式 防火墙可以使用户的网络划规划更加清晰明了,全面防止跨越权限的数据访问。一套完整的防火墙系统通常是由屏蔽路由器和代理服务器组成。屏蔽路由器是一个多端口的IP路由器,它通过对每一个到来的IP包依据组规则进行检查来判断是否对之进行转发。屏蔽路由器从包头取得信息,例如协议号、收发报文的IP地址和端口号、连接标志以至另外一些IP选项,对IP包进行过滤。代理服务器是防火墙中的一个服务器进程,它能够代替网络用户完成特定的TCP/TP功能。一个代理服务器本质上是一个应用层的网关,

解读防火墙

解读防火墙一.防火墙的概念近年来,随着普通计算机用户群的日益增长,防火墙”一词已经不再是服务器领域的专署,大部分家庭用户都知道为自己爱机安装各种防火墙"软件了。但是,并不是所有用户都对防火墙”有所了解的,一部分用户甚至认为,防火墙”是一种软件的名称…… 到底什么才是防火墙?它工作在什么位置,起着什么作用?查阅历史书籍可知,古代构筑和使用木制结构房屋的时候为防止火灾的发生和蔓延,人们将坚固的石块堆砌在房屋周围作为屏障,这种防护构筑物就被称为“防火墙” (FireWall )。时光飞梭,随着计算机和网络的发展,各种攻击入侵手段也相继出现了,为了保护计算机的安全,人们开发出一种能阻止计算机之

间直接通信的技术,并沿用了古代类似这个功能的名字一一’防火墙”技术来源于此。用专业术语来说,防火墙是一种位于两个或多个网络间,实施网络之间访问控制的组件集合。对于普通用户来说,所谓防火墙”,指的就是一种被放置在自己的计算机与外界网络之间的防御系统,从网络发往计算机的所有数据都要经过它的判断处理后,才会决定能不能把这些数据交给计算机,一旦发现有害数据,防火墙就会拦截下来,实现了对计算机的保护功能。 防火墙技术从诞生开始,就在一刻不停的发展着,各种不同结构不同功能的防火墙,构筑成网络上的一道道防御大堤。 二.防火墙的分类 世界上没有一种事物是唯一的,防火墙也一样,为了更有效率的对付网络上各种不同攻击手段,防火墙也派分出几种防御架构。根据物理特性,防火墙分为两大类,硬件防火墙和软件防火墙。软件防火墙是一种安装在负责内外网络转换的网关服务器或者独立的个人计算机上的特殊程

序,它是以逻辑形式存在的,防火墙程序跟随系统启动,通过运行在RingO级别的特殊驱动模块把防御机制插入系统关于网络的处理部分和网络接口设备驱动之间,形成一种逻辑上的防御体系。 在没有软件防火墙之前,系统和网络接口设 备之间的通道是直接的,网络接口设备通过网络 驱动程序接口( Network Driver In terface Specificati on , NDIS )把网络上传来的各种报文都忠实的交给系统处理,例如一台计算机接收到请求列出机器上所有共享资源的数据报文,NDIS直接把这个报文提交给系统,系统在处理后就会返回相应数据,在某些情况下就会造成信息泄漏。而使用软件防火墙后,尽管NDIS接收到仍然的是原封不动的数据报文,但是在提交到系统的通道上多了一层防御机制,所有数据报文都要经过这层机制根据一定的规则判断处理,只有它认为安全的数据才能到达系统,其他数据则被丢弃。因为有规则提到列出共享资源的行为是危险的”,因此在防火墙的判断下,这个报文会被丢弃,这样一来,系统接收不到报文,则认为什么事情也没发生过,也就不

ARM微处理器体系结构及其发展趋势

ARM微处理器体系结构及其发展趋势 摘要:嵌入式微处理器是体系结构研究领域的一个热点。本文从微处理器设计者的角度出发,对在嵌入式系统当中应用广泛的32位ARM微处理器系列的体系结构作了研究和探讨,同时分析了其发展趋势。 关键词: ARM;体系结构;嵌入式微处理器;发展趋势 1. 概述 嵌入式系统一般指非PC系统,它包括硬件和软件两部分。硬件包括处理器/微处理器、存储器及外设器件和I/O端口、图形控制器等。软件部分包括操作系统软件(OS)(要求实时和多任务操作)和应用程序编程。有时设计人员把这两种软件组合在一起。应用程序控制着系统的运作和行为;而操作系统控制着应用程序编程与硬件的交互作用。 嵌入式系统的核心是嵌入式微处理器。嵌入式微处理器一般具备以下4个特点:(1)对实时多任务有很强的支持功能,能完成多任务并且有较短的中断时间;(2)具有功能较强的存储区保护功能;(3)可扩展的处理器结构,以能最迅速地开发出满足应用的各种性能的嵌入式微处器;(4)功耗很低。 嵌入式处理器的基础是通用计算机中的CPU。但在工作温度、抗电磁干扰、可靠性等方面一般都作了各种增强。具有体积小、重量轻、成本低、可靠性高的优点,芯片中往往包括少量ROM和RAM甚至一定容量的FLASH,一般还包括总线接口、常用设备的控制器、各种外设等器件,从而极大的减少了构成系统的复杂性,因此又称之为片上系统(SystemOnchip,SOC)。 ARM(AdvancedRISCMachine)是英国ARM公司设计开发的通用32位RISC微处理器体系结构,其主要优势在于简单的设计和高效的指令集。ARM的设计目标是微型化、低功耗、高性能的微处理器实现。目前,ARM微处理器家族在嵌入式系统、掌上电脑、智能卡和GSM中断控制器等领域获得了广泛地应用,几乎占据了嵌入式处理器的半壁江山。 2. ARM体系结构 作为一种RISC体系结构的微处理器,ARM微处理器具有RISC体系结构的典型特征。还具有以下特点: (1)在每条数据处理器指令当中,都控制算术逻辑单元(ALU)和移位器,以使ALU 和移位器获得最大的利用率; (2)自动递增和自动递减的寻址模式,以优化程序中的循环; (3)同时Load和Store多条指令,以增加数据吞吐率; (4)所有指令都条件执行,以增大执行吞吐量。 这些是对基本RISC体系结构的增强,使得ARM处理器可以在高性能、小代码尺寸、低功耗和小芯片面积之间获得好的平衡。 作为一种RISC微处理器,ARM指令集的效率比基于CISC的系统高得多。指令集由11个基本指令类型组成,两种用于片上ALU、环形移位器和乘法器,3种用于控制存储器和寄存器之间的数据传送,另外3种控制执行的数据流和特权级别。最后3种指令用于控制外部协处理器,这使得指令集的功能可以在片外得到扩展。对于一些高级语言的编译器来说,ARM 的指令集是比较理想的。而且汇编器的编码也非常简单。ARM指令集的另一个特征是所有的

200430ARM与X86架构终端特性对比

ARM与X86架构终端特性对比 关键字:ARM架构 X86架构工控主板开发设计 Android(安卓)系统 LINUX WINCE GOOGLE的Android系统和苹果的IPAD、IPHONE推出后,ARM架构的电脑系统(特别是在终端方面应用)受到用户的广泛支持和追捧,ARM+Android成为IT、通信领域最热门的话题,众多芯片厂商纷纷推出具有各种独特应用功能基于ARM结构开发的产品,近期最新形成的“异构概念”更成为电脑今后发展主要方向。在IT行业推崇了20多年的“性价比“概念受到根本的动摇和冲击,“适用的才是最好的”已经被越来越多的用户接受。 我们就ARM架构的系统与X86架构系统的特性进行一个系统分析,方便用户在选择系统时进行理性、合理的比价分析。 一、性能: X86结构的电脑无论如何都比ARM结构的系统在性能方面要快得多、强得多。X86的CPU随便就是1G以上、双核、四核大行其道,通常使用45nm(甚至更高级)制程的工艺进行生产;而ARM方面:CPU通常是几百兆,最近才出现1G左右的CPU,制程通常使用不到65nm制程的工艺,可以说在性能和生产工艺方面ARM根本不是X86结构系统的对手。 但ARM的优势不在于性能强大而在于效率,ARM采用RISC流水线指令集,在完成综合性工作方面根本就处于劣势,而在一些任务相对固定的应用场合其优势就能发挥得淋漓尽致。 二、扩展能力 X86结构的电脑采用“桥”的方式与扩展设备(如:硬盘、内存等)进行连接,而且x86结构的电脑出现了近30年,其配套扩展的设备种类多、价格也比较便宜,所以x86结构的电脑能很容易进行性能扩展,如增加内存、硬盘等。 ARM结构的电脑是通过专用的数据接口使CPU与数据存储设备进行连接,所以ARM 的存储、内存等性能扩展难以进行(一般在产品设计时已经定好其内存及数据存储的容量),所以采用ARM结构的系统,一般不考虑扩展。基本奉行“够用就好”的原则。 三、操作系统的兼容性 X86系统由微软及Intel构建的Wintel联盟一统天下,垄断了个人电脑操作系统近30年,形成巨大的用户群,也深深固化了众多用户的使用习惯,同时x86系统在硬件和软件开发方面已经形成统一的标准,几乎所有x86硬件平台都可以直接使用微软的视窗系统及现在流行的几乎所有工具软件,所以x86系统在兼容性方面具有无可比拟的优势。 ARM系统几乎都采用Linux的操作系统,而且几乎所有的硬件系统都要单独构建自己的系统,与其他系统不能兼容,这也导致其应用软件不能方便移植,这一点一直严重制约了ARM系统的发展和应用。GOOGLE开发了开放式的Android系统后,统一了ARM结构电脑的操作系统,使新推出基于ARM结构的电脑系统有了统一的、开放式的、免费的操作系统,为ARM的发展提供了强大的支持和动力。 四、软件开发的方便性及可使用工具的多样性 X86结构的系统推出已经近30年,在此期间,x86电脑经过飞速发展的黄金时期,用户的应用、软件配套、软件开发工具的配套及兼容等工作,已经到达非常成熟甚至可以说是完美的境界。所以使用X86电脑系统不仅有大量的第三方软件可供选择,也有大量的软件编程工具可以帮助您完成您所希望完成的工作。 Arm结构的电脑系统因为硬件性能的制约、操作系统的精简、以及系统兼容等问题

防火墙工作原理和种类

近年来,随着普通计算机用户群的日益增长,“防火墙”一词已经不再是服务器领域的专署,大部分家庭用户都知道为自己爱机安装各种“防火墙”软件了。但是,并不是所有用户都对“防火墙”有所了解的,一部分用户甚至认为,“防火墙”是一种软件的名称…… 到底什么才是防火墙?它工作在什么位置,起着什么作用?查阅历史书籍可知,古代构筑和使用木制结构房屋的时候为防止火灾的发生和蔓延,人们将坚固的石块堆砌在房屋周围作为屏障,这种防护构筑物就被称为“防火墙”(Fire Wall)。时光飞梭,随着计算机和网络的发展,各种攻击入侵手段也相继出现了,为了保护计算机的安全,人们开发出一种能阻止计算机之间直接通信的技术,并沿用了古代类似这个功能的名字——“防火墙”技术来源于此。用专业术语来说,防火墙是一种位于两个或多个网络间,实施网络之间访问控制的组件集合。对于普通用户来说,所谓“防火墙”,指的就是一种被放置在自己的计算机与外界网络之间的防御系统,从网络发往计算机的所有数据都要经过它的判断处理后,才会决定能不能把这些数据交给计算机,一旦发现有害数据,防火墙就会拦截下来,实现了对计算机的保护功能。 防火墙技术从诞生开始,就在一刻不停的发展着,各种不同结构不同功能的防火墙,构筑成网络上的一道道防御大堤。 一.防火墙的分类 世界上没有一种事物是唯一的,防火墙也一样,为了更有效率的对付网络上各种不同攻击手段,防火墙也派分出几种防御架构。根据物理特性,防火墙分为两大类,硬件防火墙和软件防火墙。软件防火墙是一种安装在

负责内外网络转换的网关服务器或者独立的个人计算机上的特殊程序,它是以逻辑形式存在的,防火墙程序跟随系统启动,通过运行在 Ring0 级别的特殊驱动模块把防御机制插入系统关于网络的处理部分和网络接口设备驱动之间,形成一种逻辑上的防御体系。 在没有软件防火墙之前,系统和网络接口设备之间的通道是直接的,网络接口设备通过网络驱动程序接口(Network Driver Interface Specification,NDIS)把网络上传来的各种报文都忠实的交给系统处理,例如一台计算机接收到请求列出机器上所有共享资源的数据报文, NDIS 直接把这个报文提交给系统,系统在处理后就会返回相应数据,在某些情况下就会造成信息泄漏。而使用软件防火墙后,尽管 NDIS 接收到仍然的是原封不动的数据报文,但是在提交到系统的通道上多了一层防御机制,所有数据报文都要经过这层机制根据一定的规则判断处理,只有它认为安全的数据才能到达系统,其他数据则被丢弃。因为有规则提到“列出共享资源的行为是危险的”,因此在防火墙的判断下,这个报文会被丢弃,这样一来,系统接收不到报文,则认为什么事情也没发生过,也就不会把信息泄漏出去了。 软件防火墙工作于系统接口与 NDIS 之间,用于检查过滤由 NDIS 发送过来的数据,在无需改动硬件的前提下便能实现一定强度的安全保障,但是由于软件防火墙自身属于运行于系统上的程序,不可避免的需要占用一部分CPU 资源维持工作,而且由于数据判断处理需要一定的时间,在一些数据流量大的网络里,软件防火墙会使整个系统工作效率和数据吞吐速度下降,甚至有些软件防火墙会存在漏洞,导致有害数据可以绕过它的防御体系,给数据安全带来损失,因此,许多企业并不会考虑用软件防火墙方案作为公司网络的防御措施,而是使用看得见摸得着的硬件防火墙。 硬件防火墙是一种以物理形式存在的专用设备,通常架设于两个网络的

ARM处理器与嵌入式系统_沈建华

ARM处理器与嵌入式系统 沈建华 (华东师范大学计算机科学技术系,上海200241) 业界论坛INDUSTRY FORUM 62010年第11期adv@https://www.360docs.net/doc/a04064814.html,(广告专用) 可以用散热器加风扇散热。ARM针对嵌入式应用,在满 足性能要求的前提下,力求最低的功率消耗。ARM结构 的优点是能兼顾到性能、功耗、代码密度、价格等几个方 面,而且做得比较均衡。在性能/功耗比(MIPS/W)方面, ARM处理器具有业界领先的性能。基于ARM核的芯片 价格也很低,目前ARM Cortex-M的芯片价格可低至10 元人民币左右。 2.2丰富的可选择芯片 ARM只是一个核,ARM公司自己不生产芯片,采用 授权方式给半导体生产商。目前,全球几乎所有的半导体 厂家都向ARM公司购买了各种ARM核,配上多种不同 的控制器(如LCD控制器、SDRAM控制器、DMA控制器 等)和外设、接口,生产各种基于ARM核的芯片。目前, 基于ARM核的各种处理器型号有好几百种,在国内市场 上,常见的有ST、TI、NXP、Atmel、Samsung、OKI、Sharp、 Hynix、Crystal等厂家的芯片。用户可以根据各自的应用 需求,从性能、功能等方面考察,在许多具体型号中选择最 合适的芯片来设计自己的应用系统。由于ARM核采用 向上兼容的指令系统,用户开发的软件可以非常方便地移 植到更高的ARM平台。 2.3广泛的第三方支持 以如今的技术,设计一个处理器并非难事,但要使这 个处理器得到大家认可,并取得市场成功却是非常困难 的,其中涉及许多技术与非技术的因素和环节,还包括时 机、运气。因为现在许多产品的开发,不是一个简单的处 理器加几百条指令、语句就可以解决的。要用到32位处 理器,一般都要有编译器、高效的开发工具(仿真器及调试 环境)、操作系统、协议栈等,这些东西都不是一个芯片生 产商可以解决的,而需要许多第三方的支持。这就像一粒 种子,需要土壤、空气、水等环境才能发芽、成长。这也是 我们的一些“中国芯”该反思之处。 ARM通过近20年的培育、发展,得到了广泛的第三 方合作伙伴支持。目前,除通用编译器GCC,ARM有自 己的高效编译、调试环境(MDK、Keil),全球约有50家以

解读x86、ARM和MIPS三种主流芯片架构

解读x86、ARM和MIPS三种主流芯片架构指令集可分为复杂指令集(CISC)和精简指令集(RISC)两部分,代表架构分别是x86、ARM和MIPS。 ARMRISC是为了提高处理器运行速度而设计的芯片体系,它的关键技术在于流水线操作即在一个时钟周期里完成多条指令。相较复杂指令集CISC而言,以RISC为架构体系的ARM指令集的指令格式统一、种类少、寻址方式少,简单的指令意味着相应硬件线路可以尽量做到最佳化,从而提高执行速率。因为指令集的精简,所以许多工作必须组合简单的指令,而针对复杂组合的工作便需要由编译程序来执行。而CISC体系的x86指令集因为硬件所提供的指令集较多,所以许多工作都能够以一个或是数个指令来代替,编译的工作因而减少了许多。 ARM指令集架构的主要特点:一是体积小、低功耗、低成本、高性能;二是大量使用寄存器且大多数数据操作都在寄存器中完成,指令执行速度更快;三是寻址方式灵活简单,执行效率高;四是指令长度固定,可通过多流水线方式提高处理效率。 MIPS是高效精简指令集计算机体系结构中的一种,与当前商业化最成功的ARM架构相比,MIPS的优势主要有五点:一是早于ARM支持64bit指令和操作,截至目前MIPS 已面向高中低端市场先后发布了P5600系列、I6400系列和M5100系列64位处理器架构,其中P5600、I6400单核性能分别达到3.5和3.0DMIPS/MHz,即单核每秒可处理350万条和300万条指令,超过ARM Cortex-A53 230万条/秒的处理速度;二是MIPS有专门的除法器,可以执行除法指令;三是MIPS的内核寄存器比ARM多一倍,在同样的性能下MIPS的功耗会比ARM更低,同样功耗下性能比ARM更高;四是MIPS指令比ARM稍微

防火墙的概念和类型

1、什么是防火墙?防火墙有哪些类型? 防火墙的概念 防火墙(firewall)是一项协助确保信息安全的设备,会依照特定的规则,允许或是限制传输的数据通过。防火墙由软件和硬件设备组合而成,它可以是一台专属的硬件也可以是架设在一般硬件上的一套软件。在内部网和外部网之间、专用网与公共网之间的界面上构造保护屏障,使Internet与Intranet之间建立起一个安全网关(Security Gateway),从而保护内部网免受非法用户的侵入。防火墙主要由服务访问规则、验证工具、包过滤和应用网关4个部分组成,计算机流入流出的所有网络通信和数据包均要经过防火墙。防火墙最基本的功能就是隔离网络,通过将网络划分成不同的区域(ZONE),制定出不同区域之间的访问控制策略来控制不同信任程度区域间传送的数据流,同时对流经它的网络通信进行扫描,这样能够过滤掉一些攻击,以免其在目标计算机上被执行。防火墙还可以关闭不使用的端口。而且还能禁止特定端口的流出通信,封锁特洛伊木马,也可以禁止来自特殊站点的访问,从而防止来自不明入侵者的所有通信。 防火墙的类型 从防火墙的软、硬件形式划分,防火墙可以分为软件防火墙和硬件防火墙以及芯片级防火墙。 (1)软件防火墙 软件防火墙运行于特定的计算机上,它需要客户预先安装好的计算机操作系统的支持,一般来说这台计算机就是整个网络的网关。俗称“个人防火墙”。软件防火墙就像其它的软件产品一样需要先在计算机上安装并做好配置才可以使用。例如Sygate Fireware、天网防火墙等。 (2) 硬件防火墙 硬件防火墙基于硬件平台的网络防预系统,与芯片级防火墙相比并不需要专门的硬件。目前市场上大多数防火墙都是这种硬件防火墙,他们基于PC架构。 (3) 芯片级防火墙 芯片级防火墙基于专门的硬件平台,没有操作系统。专有的ASIC芯片促使它们比其他种类的防火墙速度更快,处理能力更强,性能更高。例如NetScreen、FortiNet、Cisco等。这类防火墙由于是专用OS(操作系统),防火墙本身的漏洞比较少,不过价格相对比较高昂。 从防火墙的技术来分的话,防火墙可以分为包过滤型、应用代理型 (1) 包过滤(Packet filtering)型

详细解读硬件防火墙的原理以及其与软件防火墙的区别

硬件防火墙的原理 至于价格高,原因在于,软件防火墙只有包过滤的功能,硬件防火墙中可能还有除软件防火墙以外的其他功能,例如CF(内容过滤)IDS(入侵侦测)IPS(入侵防护)以及VPN等等的功能。 也就是说硬件防火墙是指把防火墙程序做到芯片里面,由硬件执行这些功能,能减少CPU的负担,使路由更稳定。 硬件防火墙是保障内部网络安全的一道重要屏障。它的安全和稳定,直接关系到整个内部网络的安全。因此,日常例行的检查对于保证硬件防火墙的安全是非常重要的。 系统中存在的很多隐患和故障在暴发前都会出现这样或那样的苗头,例行检查的任务就是要发现这些安全隐患,并尽可能将问题定位,方便问题的解决。 (1)包过滤防火墙 包过滤防火墙一般在路由器上实现,用以过滤用户定义的内容,如IP地址。包过滤防火墙的工作原理是:系统在网络层检查数据包,与应用层无关。这样系统就具有很好的传输性能,可扩展能力强。但是,包过滤防火墙的安全性有一定的缺陷,因为系统对应用层信息无感知,也就是说,防火墙不理解通信的内容,所以可能被黑客所攻破。 图1:包过滤防火墙工作原理图 (2)应用网关防火墙 应用网关防火墙检查所有应用层的信息包,并将检查的内容信息放入决策过程,从而提高网络的安全性。然而,应用网关防火墙是通过打破客户机/服务器模式实现的。每个客户机/服务器通信需要两个连接:一个是从客户端到防火墙,另一个是从防火墙到服务器。另外,每个代理需要一个不同的应

用进程,或一个后台运行的服务程序,对每个新的应用必须添加针对此应用的服务程序,否则不能使用该服务。所以,应用网关防火墙具有可伸缩性差的缺点。(图2) 图2:应用网关防火墙工作原理图 (3)状态检测防火墙 状态检测防火墙基本保持了简单包过滤防火墙的优点,性能比较好,同时对应用是透明的,在此基础上,对于安全性有了大幅提升。这种防火墙摒弃了简单包过滤防火墙仅仅考察进出网络的数据包,不关心数据包状态的缺点,在防火墙的核心部分建立状态连接表,维护了连接,将进出网络的数据当成一个个的事件来处理。可以这样说,状态检测包过滤防火墙规范了网络层和传输层行为,而应用代理型防火墙则是规范了特定的应用协议上的行为。(图3)

Arm技术发展历史与趋势分析

A backward glance and a forward view Arm技术发展历史与趋势分析

Arm update A Backward Glance: Progress ?Financials ?Investments / hiring ?Meltdown / Spectre A Forward View: ?Market forecasts ?Arm China JV ?New technology for smartphones and IoT

Licensing

$0m $100m $200m $300m $400m $500m $600m $700m 20052006200720082009201020112012201320142015201620173%2%20%4%

$0m $100m $200m $300m $400m $500m $600m $700m 2005200620072008200920102011201220132014201520162017 10%

2017 Licensing: 141 is the mid-point of normal range 110 130150 17019015 16 17 14 Historic licensing 14161715Year 1313 Cortex-A Cortex-R Cortex-M Mali Classic 0451658Average = 39Average = 70Withdrawn from licensing Av.=1522Av.=22

防火墙网络架构改造方案

.. . .. . . 防火墙网络架构改造 方案 二○一二年十月二十九日

目录 一、概述 (2) 1. 背景 (2) 2. 建网状况说明 (2) 3. 老架构存在的问题 (4) 4. 升级改造网络要达到以下几点要求: (4) 二、网络设计 (4) 1. 网络拓扑设计 (4) 2. 设计策略 (6) 三、网络安全设计 (8) 四、配置举例 (9) 五、总结 (10) 1.安全性 (10) 2.可靠性 (11) 3.不足缺陷和改进方法 (11) 4.升级后需要解决的问题 (11) 附录: (12)

一、概述 1. 背景 健威家具企业建网时间较早,限于企业规模与当时的条件,组网方式为简单的工作组网,网络结构为星型结构,厂区建筑物间采用光纤相连,室采用超五类双绞线。做到千兆为主干,百兆到桌面这样的网络架构。为满足业务人员的需要,采用电信光纤接入互联网。配有域管理,防火墙,代理服务器等安全保障。 2. 建网状况说明 网络现状拓扑: (拓扑图) 设备ID 设备名称用途说明 R2 Fortigate-400 飞塔防火墙防火墙兼做路由功能 S1 Catalyst-2960G 思科二层交换机普通二层交换机 S2 Srw-2024G 思科二层交换机普通二层交换机 Serv1 ERP、OA、Mailserver 重要服务系统对外服务服务器

Serv2 FAX、FTPserver 员工服务应用服务器对服务服务器 代理服务器2003server 代理上网服务器控制出口流量 域服务器2003server 域管理网关管理网用户及DNS指向采用同一网段工作组,随着厂区人数增多,掩码更改为255.255.252.0 ,工作网可容纳1000个有效IP。出口控制和路由依靠防火墙实现。分厂区沙发厂有光纤专线连接到总厂区访问日常办公应用服务,有单独的互联网接入口。 用户数据流向图: (初流向图) 如上图看出,用户数据要访问部服务应用、访问互联网等必须流经防火墙,随着业务需求不断增多,用户数不断增多,防火墙常驻存、CPU使用率均达60%以上。防火墙已服役6年,病毒库过期未更新。

国产硬件防火墙横向解析

国产硬件防火墙横向解析 防火墙从形式上可分为软件防火墙和硬件防火墙。此次,我们主要介绍硬件防火墙。防火墙一般是通过网线连接于外部网络接口与内部服务器或企业网络之间的设备。它又分为普通硬件级别防火墙和“芯片”级硬件防火墙两种。所谓“芯片”级硬件防火墙,是指在专门设计的硬件平台,其搭建的软件也是专门开发的,并非流行的操作系统,因此可以达到较好的安全性能保障。目前,在这一层面我们主要介绍国内四家厂商:天融信、启明星辰、联想网御、华为。 此次,我们将以100~500人的规模为应用对象,对各厂商的适应的“芯片”级硬件防火墙进行对比分析,分别从厂商概述、产品定位、应用领域、产品特点和功能、运行环境、典型应用、产品推荐和市场价格等多方面进行横向对比分析。其实,选购和讨论硬件防火墙并不能单纯以规模来判断,还应该考虑防火墙产品结构、数据吞吐量和工作位置、性能级别、应用功能等诸多因素。 一、厂商概述 国内硬件防火墙的品牌较多,但较早一批专注于信息安全的厂商却不多,尤其是“芯片”级的防火墙更少了。如果以架构划分,芯片级防火墙基于专门的硬件平台,专有的ASIC芯片使它们比其他种类的防火墙速度更快,处理能力更强,性能更高,因此漏洞相对比较少。不过价格相对较贵,做这类防火墙的国内厂商并不多,如天融信。另外一种方式是以X86平台为代表的通用CPU芯片,是目前使用较广泛的一种方式。这类型厂商较多,如启明星辰、联想网御、华为等。一般而言,产品价格相对上一种较低。第三类就是网络处理器(NP),一般只被用于低端路由器、交换机等数据通信产品,由于开发难度和开发成本低,开发周期短等原因,因此,进入这一门槛的标准相对较低,也拥有部分客户群体。 1. 天融信以ASIC平台产品为主国产份额第一 天融信的自主防火墙系统,首次提出TOPSEC联动技术体系。网络卫士防火墙历经了包过滤、应用代理、核检测等技术阶段。目前,以安全操作系统TOS为基础,开发了NGFW4000-UF及NGFW4000系列,融合了防火墙、防病毒、入侵检测、VPN、身份认证等多种安全解决方案。其Top ASIC芯片,采用SoC (System on Chip) 技术,内置硬件防火墙单元、7层数据分析、VPN加密、硬件路由交换单元、快速报文缓存MAC等众多硬件模组。开发出了从第一代到第二代产品(内部称为猎豹I 、猎豹II),芯片转发容量从5Gbps到10Gbps,可达到全部千兆网口的全线速小包转发速率。 除了以ASIC平台为主的产品外,X86和NP平台的产品也面向不同需求用户。据IDC 2007年的报告显示,天融信防火墙产品以16.2%的市场份额,排名网络安全产品首位。 2.启明星辰采用高性能X86硬件架构一体化网关技术 1996年成立的启明星辰,承担国家级重点项目企业,拥有国家级网络安全技术研发基地。2003年,成为国内仅有的两家可以查看微软Windows操作系统源代码厂商之一。截至2007年,启明星辰共发布了59个windows、linux、unix操作系统的安全漏洞,居亚洲首位,

X86,MIPS,ARM CPU体系结构特点

在回答以下问题之前我们有必要说明一下什么是处理器体系结构和体系架构。 体系架构: ●CPU架构是CPU厂商给属于同一系列的CPU产品定的一个规范,主要目的是为了 区分不同类型CPU的重要标示。 ●目前市面上的CPU主要分有两大阵营,一个是intel系列CPU,另一个是AMD系列 CPU。 体系结构: ●在计算世界中, "体系结构"一词被用来描述一个抽象的机器,而不是一个具体的机器实 现。一般而言,一个CPU的体系结构有一个指令集加上一些寄存器而组成。“指令集” 与“体系结构”这两个术语是同义词。 问题一:X86,MIPS,ARM三块cpu的体系结构和特点 X86: X86采用了CISC指令集。在CISC指令集的各种指令中,大约有20%的指令会被反复使用,占整个程序代码的80%。而余下的80%的指令却不经常使用,在程序设计中只占20%。 ●总线接口部件BIU 总线接口部件由4个16位段寄存器(DS,ES,SS,CS)、一个16位指令指针寄存器(IP)、20位物理地址加法器、6字节指令队列(8088为4字节)及总线控制电路组成,负责与存储器及I/O 端口的数据传送。 ●执行部件EU 执行部件由ALU、寄存器阵列(AX,BX,CX,DX,SI,DI,BP,SP)、标志寄存器(PSW)等几个部分组成,其任务就是从指令队列流中取出指令,然后分析和执行指令,还负责计算操作数的16位偏移地址。 ●寄存器的结构 1)数据寄存器AX、BX、CX、DX均为16位的寄存器,它们中的每一个又可分为高字节H和低字节L。即AH、BH、CH、DH及AL、BL、CL、DL可作为单独的8位寄存器使用。不论16位寄存器还是8位寄存器,它们均可寄存操作数及运算的中间结果。有少数指令指定某个寄存器专用,例如,串操作指令指定CX专门用作记录串中元素个数的计数器。 2)段寄存器组:CS、DS、SS、ES。8086/8088的20位物理地址在CPU内部要由两部分相加形成的。SP、BP、SI、DI是用以指明其偏移地址,即20位物理地址的低16位;而CS、DS、SS、ES是用以指明20位物理地址的高16位的,故称作段寄存器。 4个存储器使用专一,不能互换,CS识别当前代码段,DS识别当前数据段,SS识别当前堆栈段;ES识别当前附加段。一般情况下,DS和ES都须用户在程序中设置初值。

国产厂商硬件防火墙对比解析综述

国产厂商硬件防火墙对比解析综述 2009年01月04日星期日 20:57 防火墙从形式上可分为软件防火墙和硬件防火墙。此次,我们主要介绍硬件防火墙。防火墙一般是通过网线连接于外部网络接口与内部服务器或企业网络之间的设备。它又分为普通硬件级别防火墙和“芯片”级硬件防火墙两种。所谓“芯片”级硬件防火墙,是指在专门设计的硬件平台,其搭建的软件也是专门开发的,并非流行的操作系统,因此可以达到较好的安全性能保障。目前,在这一层面我们介绍国内几家厂商,天融信、启明星辰、联想网御、华为、安氏领信等厂商。 此次,我们将以100~500人的规模为应用对象,对各厂商的适应的“芯片”级硬件防火墙进行对比分析,分别从厂商概述、产品定位、应用领域、产品特点和功能、运行环境、典型应用、产品推荐和市场价格等多方面进行横向对比分析。其实,选购和讨论硬件防火墙并不能单纯以规模来判断,还应该考虑防火墙产品结构、数据吞吐量和工作位置、性能级别、应用功能等诸多因素。 一、厂商概述 国内硬件防火墙的品牌较多,但较早一批专注于信息安全的厂商却不多,尤其是“芯片”级的防火墙更少了。如果以架构划分,芯片级防火墙基于专门的硬件平台,专有的ASIC芯片使它们比其他种类的防火墙速度更快,处理能力更强,性能更高,因此漏洞相对比较少。不过价格相对较贵,做这类防火墙的国内厂商并不多,如天融信。另外一种方式是以X86平台为代表的通用CPU芯片,是目前使用较广泛的一种方式。这类型厂商较多,如启明星辰、联想网御、华为等。一般而言,产品价格相对上一种较低。第三类就是网络处理器(NP),一般只被用于低端路由器、交换机等数据通信产品,由于开发难度和开发成本低,开发周期短等原因,因此,进入这一门槛的标准相对较低,也拥有部分客户群体。 1. 天融信以ASIC平台产品为主国产份额第一 天融信的自主防火墙系统,首次提出TOPSEC联动技术体系。网络卫士防火墙历经了包过滤、应用代理、核检测等技术阶段。目前,以安全操作系统 TOS 为基础,开发了NGFW4000-UF及NGFW4000系列,融合了防火墙、防病毒、入侵检测、VPN、身份认证等多种安全解决方案。其Top ASIC芯片,采用SoC (System on Chip) 技术,内置硬件防火墙单元、7层数据分析、VPN加密、硬件路由交换单元、快速报文缓存MAC等众多硬件模组。开发出了从第一代到第二代产品(内部称为猎豹I 、猎豹II),芯片转发容量从5Gbps到10Gbps,可达到全部千兆网口的全线速小包转发速率。 除了以ASIC平台为主的产品外,X86和NP平台的产品也面向不同需求用户。据IDC 2007年的报告显示,天融信防火墙产品以16.2%的市场份额,排名网络安全产品首位。 2.启明星辰采用高性能X86硬件架构一体化网关技术 1996年成立的启明星辰,承担国家级重点项目企业,拥有国家级网络安全

防火墙设计

防火墙设计网络系统设计之防火墙设计 防火墙——需求分析 1、首先分析网络拓扑结构和需要保护的内容 ? 网络拓扑结构是否存在不合理 ? OSI/RM参考模型中各层通信的安全隐患 ? 本地网络接入情况 ? 本地关键数据的部署 ? 防火墙能够防护的内容 ? 部署防火墙的保护目标(具体化) 1. 边界防火墙 2. 内部防火墙 3. 重要数据和应用服务器防火墙 2、分析高安全性、一般安全性、低安全性范围 3、与ISP一起就管理问题进行讨论 防火墙——概要设计 1、防火墙在网络安全防护中的主要应用 ? 控制来自互联网对内部网络的访问 ? 控制来自第三方局域网对内部网络的访问 ? 控制局域网内部不同部门网络之间的访问 ? 控制对服务器数据中心的网络访问 2、防火墙选型 ? 防火墙类型的选型考虑 1. 包过滤型防火墙

2. 应用代理防火墙 3. 状态包过滤型防火墙 ? 软、硬防火墙的选型考虑 1. 软件防火墙 2. 硬件防火墙 ? 防火墙选购考虑 产品类型、端口数量、协议支持、访问控制配置、自身安全性、防御功能、连接性能、管理功能、记录报表功能、可扩展可升级性、和其它安全方式的协同工作能力、品牌知名度、经济预算等 3、防火墙在网络体系结构中的位置与部署方案 ? 屏蔽路由器 ? 双宿主机模式堡垒主机 ? 屏蔽主机模式屏蔽子网 ? 非军事区结构模式 4、用Visio绘制简要的网络拓扑结构示意图,体现设计思路和策略 在拓扑图上标记子网边界(子网边界的划分根据管理的需要,可以是楼名、院名、部 门名等),根据需求,论述防火墙的选择依据,确定选择方案 防火墙——详细设计/实现 1. 防火墙设计细化 a) 边界防火墙设计细化 ? 保护对象与目标 ? 内部网络与外部网络界定 ? 考虑DMZ区(非军事区或停火区) ? 边界防火墙规则制定 ? 边界防火墙可用性需求 1. 无冗余