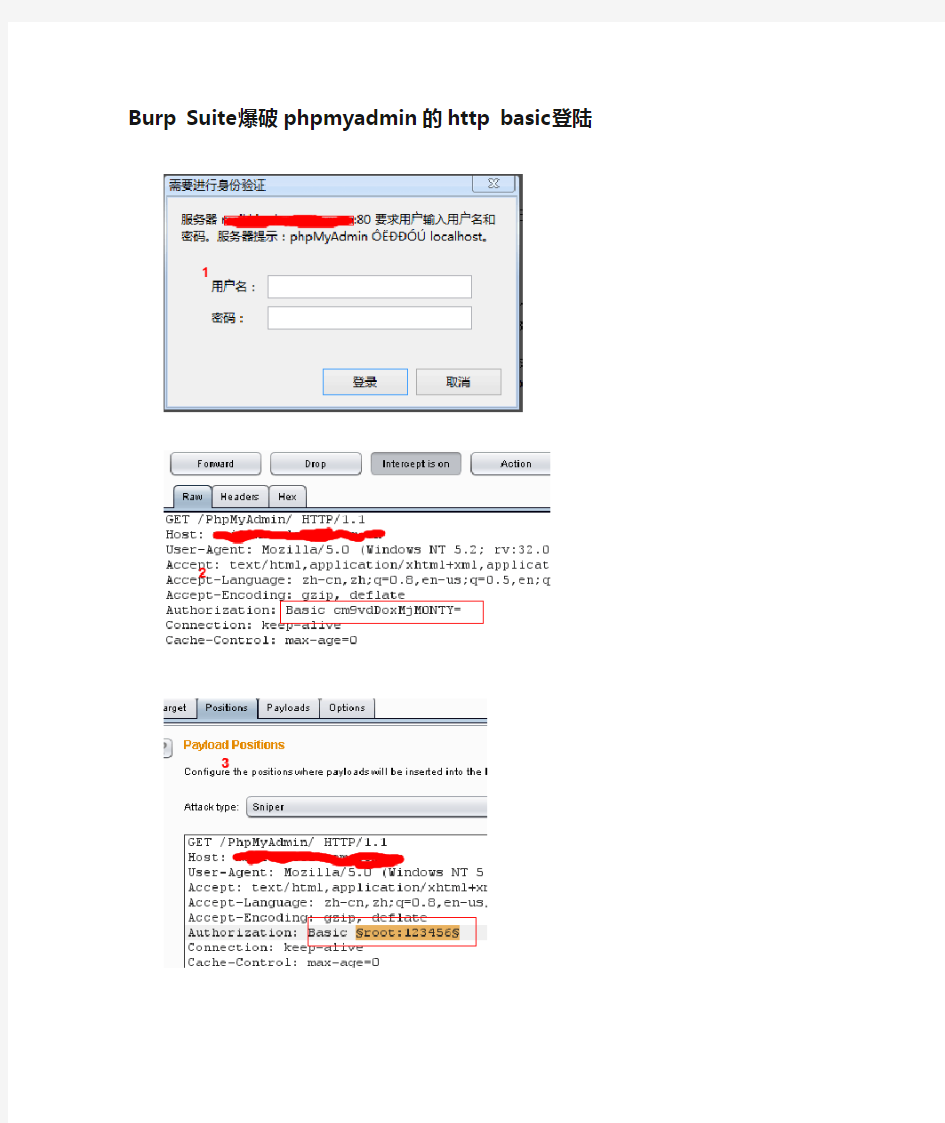

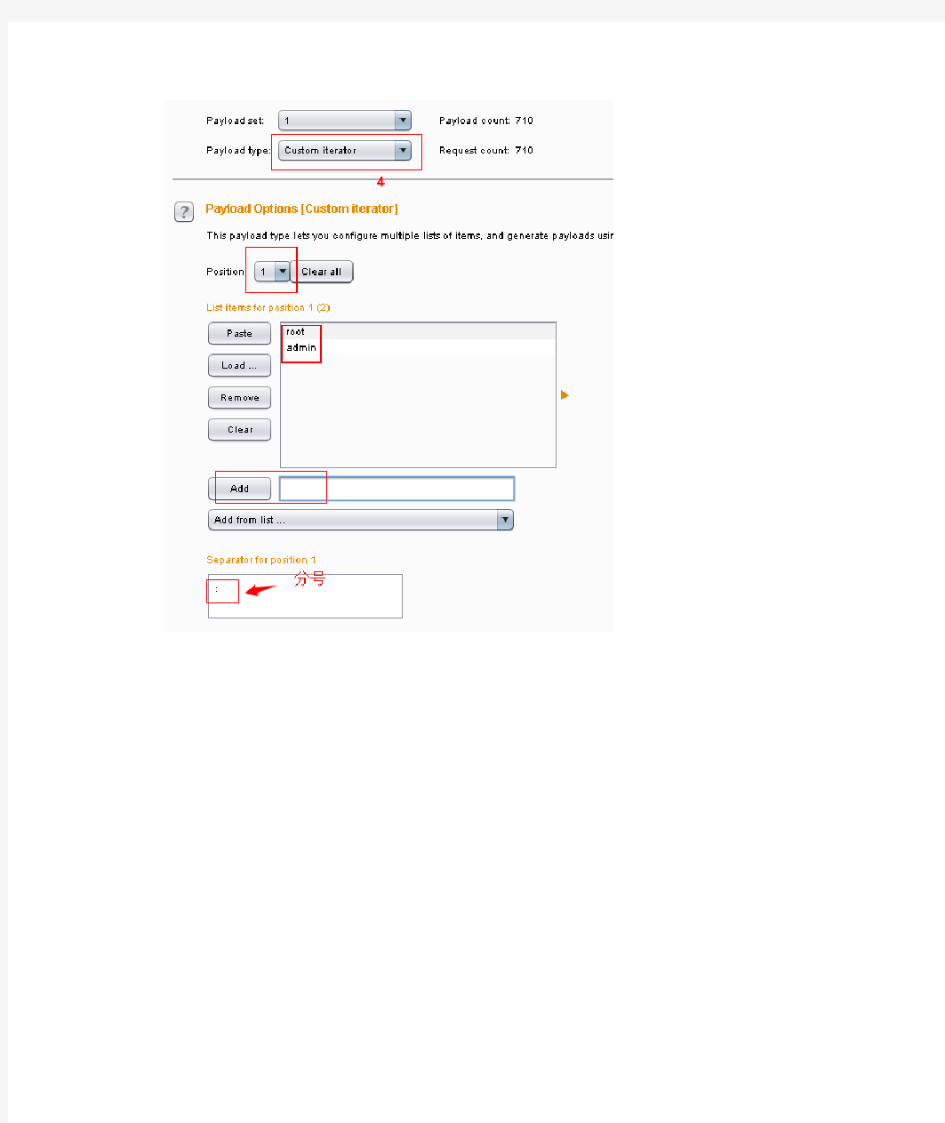

Burp Suite爆破http basic登陆

Burp Suite爆破phpmyadmin的http basic

登陆

信息系统口令密码和密钥管理

信息系统口令密码和密钥 管理 The final edition was revised on December 14th, 2020.

信息系统口令、密码和密钥管理 1范围 本标准规定了信息网网络安全管理人员的职责、管理内容和工作要求,以及信息系统口令、密码和密钥管理。 本标准适用于公司所有信息网络、应用系统及设备和用户所有层次的口令管理。 2规范性引用文件 下列文件中的条款通过本标准的引用而成为本标准的条款,凡是注日期的引用文件,其随后所有的修改单(不包括勘误的内容)或修订版均不适用于本标准,然而,鼓励根据本标准达成协议的各方研究是否可使用这些文件的最新版本。凡是不注日期的引用文件,其最新版本适用于本标准。 1994 国务院中华人民共和国计算机信息系统安全保护条例 国务院273号令商用密钥管理条例 1998 国家保密局中华人民共和国计算机信息系统保密管理暂行规定 2000 国家保密局中华人民共和国计算机信息系统国际联网保密管理规定2003 公司网络与信息安全管理办法(试行) 2006 公司信息网防病毒运行统计管理规范(试行) 2006 公司信息网用户行为规范(试行) 3术语与定义 以下术语和定义适用于本标准。 信息系统 信息系统是用系统思想建立起来的,以电子计算机为基本信息处理手段,以现代通讯设备为基本传输工具,且能为管理决策提供信息服务的人机系统。即,信息系统是一个由人和计算机等组成的,能进行管理信息的收集、传输、存储、加工、维护和使用的系统。 密钥 密钥是一组信息编码,它参与密码的“运算”,并对密码的“运算”起特定的控制作用。密钥是密码技术中的重要组成部分。在密码系统中,密钥的生成、使用和管理至关重要。密钥通常是需要严格保护的,密钥的失控将导致密码系统失效。4职责 信息中心职责 4.1.2 信息中心负责信息网系统的服务器、网络设备的口令、密码和密钥的设置和保管,指导相关部门设置应用系统的口令、密码和密钥;指导各用户设置开机口令。 信息中心各专职职责 4.1.3 网络安全管理员负责保管网络设备及相关安全防护设备(系统)的账号、口令的设置和更改。 4.1.4 主机管理员负责主机、数据库系统的账号、口令的设置和更改。 4.1.5 应用系统管理员负责应用系统的账号、口令的设置和更改。 4.1.6 网络信息安全员负责管理和监督检查信息网络的安全工作,参加信息网系统事故调查、分析处理和信息网安全事故上报及督促现场安全措施落实,以及网络系统各类分析、统计报告的编制和上报工作。

WebApi系列~通过HttpClient来调用WebApi接口

回到目录 HttpClient是一个被封装好的类,主要用于Http的通讯,它在.net,java,oc中都有被实现,当然,我只会.net,所以,只讲.net中的HttpClient去调用Web Api的方法,基于api项目的特殊性,它需要有一个完全安全的环境,所以,你的api控制器看起来有点特别,只有5个方法,而且都是标准的http方法,我觉得这种设计很不错,很清晰,而且为了实现安全性,它不支持使用传统的表单数据,取而代之的是FromBody参数,它指拿HttpRequestMessage里参数,而不是所有的Request数据,这是基于安全方面的考虑。一Api接口参数的标准性 Get方式,可以有多个重载,有多个参数 POST方式,只能有一个参数,并且用[FromBody]约束,如果有多个参数,需要以对象的方式进行传递 Put方式,只能有两个参数,其中一个是通过Request.QueryString方式进行传递的,作为要更新对象的主键,别一个是[FromBody]字段,也是一个字段,如果多个字段需要把它封装成对象 标准接口如图 二调用方,参数的标准性 在客户端进行接口调用时,我们以网页端为例,看一下网页端进行ajax跨域请求的代码

Get方式 $.ajax({ url: "http://localhost:52824/api/register", type: "GET", success: function (data) { console.log("json:" + data); } }); Post方式 $.ajax({ url: "http://localhost:52824/api/register", type: "POST", data: { '': '1' },//这里键名称必须为空,多个参数请传对象,api端参数名必须为value success: function (data) { console.log("post:" + data); } }); 三在控制台中实现Get方式获取接口数据(只有异步实现) ///

渗透攻击测试—Burp Suite

渗透攻击测试——Burp Suite Burp Suite 是用于攻击web 应用程序的集成平台。它包含了许多工具,并为这些工具设计了许多接口,以促进加快攻击应用程序的过程。所有的工具都共享一个能处理并显示HTTP 消息,持久性,认证,代理,日志,警报的一个强大的可扩展的框架。本文主要介绍它的以下特点: 1.代理–Burp Suite带有一个代理,通过默认端口8080上运行,使用这个代理,我们可以截获并修改从客户端到web应用程序的数据包. 2.Spider(蜘蛛)–Burp Suite的蜘蛛功能是用来抓取Web应用程序的链接和内容等,它会自动提交登陆表单(通过用户自定义输入)的情况下.Burp Suite的蜘蛛可以爬行扫描出网站上所有的链接,通过对这些链接的详细扫描来发现Web应用程序的漏洞。 3.Scanner(扫描器)–它是用来扫描Web应用程序漏洞的.在测试的过程中可能会出现一些误报。重要的是要记住,自动扫描器扫描的结果不可能完全100%准确. 4.Intruder(入侵)–此功能呢可用语多种用途,如利用漏洞,Web应用程序模糊测试,进行暴力猜解等. 简要分析 代理工具可以说是Burp Suite测试流程的一个心脏,它可以让你通过浏览器来浏览应用程序来捕获所有相关信息,并让您轻松地开始进一步行动,在一个典型的测试中,侦察和分析阶段包括以下任务: 手动映射应用程序-使用浏览器通过BurpSuite代理工作,手动映射应用程序通过以下链接,提交表单,并通过多步骤的过程加强。这个过程将填充代理的历史和目标站点地图与所有请求的内容,通过被动蜘蛛将添加到站点地图,可以从应用程序的响应来推断任何进一步的内容(通过链接、表单等)。也可以请求任何未经请求的站点(在站点地图中以灰色显示的),并使用浏览器请求这些。 在必要是执行自动映射-您可以使用BurpSuite自动映射过程中的各种方法。可以进行自动蜘蛛爬行,要求在站点地图未经请求的站点。请务必在使用这个工具之前,检查所有的蜘蛛爬行设置。

信息系统密码管理规定

信息系统密码管理规定 第一条为了加强风险管理,强化保密工作,提高公司信息系统得安全性,保障信息系统得正常运行以及业务 数据安全,防止黑客攻击与用户越权访问,防止 公司重要信息得丢失、泄漏与破坏,建立科学、规 范得信息系统密码管理规范,特制定本规定。 第二条本制度所指信息系统密码,包括以下几种类型: 1.公司所有业务系统普通用户密码(包括NC、即时通 讯、上网行为、邮箱、视频会议等业务登录密码); 2.公司所有业务系统权限管理员与系统运维管理员密 码(包括业务系统、网站系统、邮箱系统、安全审计 系统、备份系统、虚拟化系统、防病毒安全系统、 视频会议系统、存储系统等后台管理密码); 3.应用服务器管理密码(包括运行业务系统服务器、 网站服务器、邮件服务器、安全审计系统服务器、 备份系统服务器、虚拟化系统服务器、防病毒安全 系统服务器、存储设备等登录密码); 4.系统数据库管理员密码; 5.其她网络应用及网络系统(路由器、交换机、上网行 为、VPN等)管理员密码; 第三条应用系统服务器、数据库、网络系统,自身包含有完整得多级权限管理体系。这些系统得最高权限 分配得其她权限得密码,也需遵守本规定; 第四条公司业务系统普通用户得密码设置规范要求如下:

1.密码长度不得低于6位; 2.密码必须包含字母(a-z,A—Z)、数字(0-9)、 特殊字符(!#$%^&*)中得两种; 3.密码必须6个月更换一次,并且新密码不得与原密 码相同; 第五条对以下密码: 1.司所有业务系统权限管理员与系统运维管理员密 码; 2.应用服务器管理密码; 3.系统数据库管理员密码; 4.其她网络应用及网络系统管理员密码; 其设置规范,应符合以下要求: 1.密码不得低于8位; 2.密码必须包含大小写字母、数字及特殊符号; 3.密码必须每3个月更换一次,并且新密码不得与原 密码相同; 第六条信息系统密码设置规范得系统控制: 1.应用系统应控制密码得有效期,通过设置,强行要求 用户定期进行密码修改,减少密码被盗用得可能性; 2.用户密码唱得与编码规则限制。强行要求用户密码 符合长度与复杂性要求; 3.系统控制第一次登陆后必须马上更改初始密码; 4.设置用户密码输入错误次数.再密码错误输入三次 后,系统锁定登录用户。用火狐必须通知信息化部

JAVA-用HttpClient来模拟浏览器GET,POST

一般的情况下我们都是使用IE或者Navigator浏览器来访问一个WEB服务器,用来浏览页面查看信息或者提交一些数据等等。所访问的这些页面有的仅仅是一些普通的页面,有的需要用户登录后方可使用,或者需要认证以及是一些通过加密方式传输,例如HTTPS。目前我们使用的浏览器处理这些情况都不会构成问题。不过你可能在某些时候需要通过程序来访问这样的一些页面,比如从别人的网页中“偷”一些数据;利用某些站点提供的页面来完成某种功能,例如说我们想知道某个手机号码的归属地而我们自己又没有这样的数据,因此只好借助其他公司已有的网站来完成这个功能,这个时候我们需要向网页提交手机号码并从返回的页面中解析出我们想要的数据来。如果对方仅仅是一个很简单的页面,那我们的程序会很简单,本文也就没有必要大张旗鼓的在这里浪费口舌。但是考虑到一些服务授权的问题,很多公司提供的页面往往并不是可以通过一个简单的URL就可以访问的,而必须经过注册然后登录后方可使用提供服务的页面,这个时候就涉及到COOKIE问题的处理。我们知道目前流行的动态网页技术例如ASP、JSP无不是通过COOKIE来处理会话信息的。为了使我们的程序能使用别人所提供的服务页面,就要求程序首先登录后再访问服务页面,这过程就需要自行处理cookie,想想当你用https://www.360docs.net/doc/a46437157.html,.HttpURLConnection来完成这些功能时是多么恐怖的事情啊!况且这仅仅是我们所说的顽固的WEB服务器中的一个很常见的“顽固”!再有如通过HTTP来上传文件呢?不需要头疼,这些问题有了“它”就很容易解决了! 我们不可能列举所有可能的顽固,我们会针对几种最常见的问题进行处理。当然了,正如前面说到的,如果我们自己使用https://www.360docs.net/doc/a46437157.html,.HttpURLConnection来搞定这些问题是很恐怖的事情,因此在开始之前我们先要介绍一下一个开放源码的项目,这个项目就是Apache开源组织中的httpclient,它隶属于Jakarta的commons项目,目前的版本是2.0RC2。commons下本来已经有一个net的子项目,但是又把httpclient单独提出来,可见http 服务器的访问绝非易事。 Commons-httpclient项目就是专门设计来简化HTTP客户端与服务器进行各种通讯编程。通过它可以让原来很头疼的事情现在轻松的解决,例如你不再管是HTTP或者HTTPS 的通讯方式,告诉它你想使用HTTPS方式,剩下的事情交给httpclient替你完成。本文会针对我们在编写HTTP客户端程序时经常碰到的几个问题进行分别介绍如何使用httpclient来解决它们,为了让读者更快的熟悉这个项目我们最开始先给出一个简单的例子来读取一个网页的内容,然后循序渐进解决掉前进中的所有问题。 1.读取网页(HTTP/HTTPS)内容 下面是我们给出的一个简单的例子用来访问某个页面 /* * Created on 2003-12-14 by Liudong */ package http.demo; import java.io.IOException; import https://www.360docs.net/doc/a46437157.html,mons.httpclient.*; import https://www.360docs.net/doc/a46437157.html,mons.httpclient.methods.*; /** * 最简单的HTTP客户端,用来演示通过GET或者POST方式访问某个页面 * @author Liudong

BurpSuite爆破密码

Burp Suite--- Intruder小技巧 作者:小冰50421961[AT] QQ [Dot] com 0x00 题外话 最近朋友送了我少女时代日本巡回演唱会蓝光高清限量版,太激动了!为此表示感谢,所以才有了下文。O(∩_∩)O哈哈~废话不多说,进入正题。 0x01 Intruder—暴力破解 安装要求: Java环境下载地址: https://www.360docs.net/doc/a46437157.html,/j2se/downloads.html Burp Suite下载地址: https://www.360docs.net/doc/a46437157.html,/burp/download.html 入门: 安装完成后可以双击可执行的JAR文件,如果不工作,你可以运行在命令提示符或终端输入。命令: Java –jar burpsuite_v1.4.jar 上篇文章对于burp的基本设置,已经说了很明了了,在这我就只提下就行咯。(*^__^*) 嘻嘻…… 配置过程如下: 代理端口配置如下图: 浏览器的配置如下图:

然后把拦截(intercept)功能关闭,因为我们这里不需要进行数据拦截 目标:登陆页面 思路过程:寻找登陆错误关键字—进行暴力破解 打开我们的目标如下图:

我们随意填写账户密码进行登陆,以此获取到登陆的错误信息如下图: 然后返回burp看提交和返回数据信息如下图:

发现我们浏览器所爆出的错误信息在数据包返回的页面中根本无法找到。我想这应该是要pro 版本 才能查看到数据吧 O(∩_∩)O 哈哈~ 开个玩笑!其实细心的童鞋会发现我上图我所标注的地方,HTTP 状态码302—重定向到另外一个url,我们看看第二个url 返回的内容如下图:

信息系统口令、密码和密钥管理

信息系统口令、密码和密钥管理 1范围 本标准规定了信息网网络安全管理人员的职责、管理内容和工作要求,以及信息系统口令、密码和密钥管理。 本标准适用于公司所有信息网络、应用系统及设备和用户所有层次的口令管理。 2规范性引用文件 下列文件中的条款通过本标准的引用而成为本标准的条款,凡是注日期的引用文件,其随后所有的修改单(不包括勘误的内容)或修订版均不适用于本标准,然而,鼓励根据本标准达成协议的各方研究是否可使用这些文件的最新版本。凡是不注日期的引用文件,其最新版本适用于本标准。 1994国务院中华人民共和国计算机信息系统安全保护条例 国务院273号令商用密钥管理条例 1998国家保密局中华人民共和国计算机信息系统保密管理暂行规定 2000国家保密局中华人民共和国计算机信息系统国际联网保密管理规定2003公司网络与信息安全管理办法(试行) 2006公司信息网防病毒运行统计管理规范(试行) 2006公司信息网用户行为规范(试行) 3术语与定义 以下术语和定义适用于本标准。 3.1 信息系统

信息系统是用系统思想建立起来的,以电子计算机为基本信息处理手段,以现代通讯设备为基本传输工具,且能为管理决策提供信息服务的人机系统。即,信息系统是一个由人和计算机等组成的,能进行管理信息的收集、传输、存储、加工、维护和使用的系统。 3.2 密钥 密钥是一组信息编码,它参与密码的“运算”,并对密码的“运算”起特定的控制作用。密钥是密码技术中的重要组成部分。在密码系统中,密钥的生成、使用和管理至关重要。密钥通常是需要严格保护的,密钥的失控将导致密码系统失效。 4职责 4.1信息中心职责 4.1.2信息中心负责信息网系统的服务器、网络设备的口令、密码和密钥的设置和保管,指导相关部门设置应用系统的口令、密码和密钥;指导各用户设置开机口令。 4.2信息中心各专职职责 4.1.3网络安全管理员负责保管网络设备及相关安全防护设备(系统)的账号、口令的设置和更改。 4.1.4主机管理员负责主机、数据库系统的账号、口令的设置和更改。 4.1.5应用系统管理员负责应用系统的账号、口令的设置和更改。 4.1.6网络信息安全员负责管理和监督检查信息网络的安全工作,参加信息网系统事故调查、分析处理和信息网安全事故上报及督促现场安全措施落实,以及网络系统各类分析、统计报告的编制和上报工作。 5管理内容与要求 5.1主机与网络设备(含安全防护系统)口令、密码管理

经典教程httpClient4

目录 HttpClient简介 (4) 1)百科名片: (4) 2)HttpClient 的范围 (4) 3)httpClient 特性 (4) HttpClient基本功能的使用 (6) a)环境准备 (6) b)几个主要类解释 (6) c)第一个程序 (6) d)如何传递参数 (8) e)模拟表单登录 (10) f)HttpClient连接SSL (12) 1)生成KeyStore (12) 2)配置tomcat服务器支持SSL (13) 3)用浏览器访问你的应用 (15) 4)用httpClient访问https (15)

HttpClient简介 1)百科名片: HTTP 协议可能是现在Internet 上使用得最多、最重要的协议了,越来越多的Java 应用程序需要直接通过HTTP 协议来访问网络资源。虽然在JDK 的java net包中已经提供了访问HTTP 协议的基本功能,但是对于大部分应用程序来说,JDK 库本身提供的功能还不够丰富和灵活。HttpClient 是Apache Jakarta Common 下的子项目,用来提供高效的、最新的、功能丰富的支持HTTP 协议的客户端编程工具包,并且它支持HTTP 协议最新的版本和建议。HttpClient 已经应用在很多的项目中,比如Apache Jakarta 上很著名的另外两个开源项目Cactus 和HTMLUnit 都使用了HttpClient。现在HttpClient最新版本为HttpClient 4.1. 2)HttpClient 的范围 ?基于HttpCore的客户端HTTP运输实现库 ?基于经典(阻塞)I/O ?内容无关 3)httpClient 特性 ?基于标准,纯净的java语言.实现了Http1.0和Http1.1 ?以可扩展的面向对象的结构实现了Http全部的方法(GET, POST, PUT, DELETE, HEAD, OPTIONS, and TRACE). ?支持HTTPS协议. ?通过Http代理建立透明的连接. ?利用CONNECT 方法通过Http代理建立隧道的https连接. ?Basic, Digest, NTLMv1, NTLMv2, NTLM2 Session, SNPNEGO/Kerberos 认证方案. ?插件式的自定义认证方案. ?便携可靠的套接字工厂使它更容易的使用第三方解决方案. ?连接管理器支持多线程应用.支持设置最大连接数,同时支持设置每个主机的最大连接数.发现并关闭过期的连接. ?Automatic Cookie handling for reading Set-Cookie: headers from the server and sending them back out in a Cookie: header when appropriate. ?插件式的自定义Cookie策略. ?Request output streams to avoid buffering any content body by streaming directly to the socket to the server.

brupsutie安装教程及汉化

Burpsuite安装教程及汉化方法 1、安装java环境(以jdk-8u261-windows-x64.exe为例) 将jdk-8u261-windows-x64.exe下载放到桌面,直接双击安装即可。安装完成,cmd执行java –version,出现如下信息,说明安装成功。 如果不成功,需要设置环境变量。搜索“系统”,依次按照下图配置环境变量即可。 2、安装brupsutie 安装步骤: (1)cd 到burp-loader-keygen-2.jar所在路径,执行java –jar burp-loader-keygen-2.jar,弹出的对话框中,点击run,弹出如下对话框。显然,关键就是获取activation request 和activation response的值。(2)将(1)中的license值复制过来,点击next,手动激活,根据request值生成response值即可。关系图如下所示:

安装完毕后,cd 到burp-loader-keygen-2.jar所在路径,执行java –jar burp-loader-keygen-2.jar,弹出的对话框中,点击run即可。效果图如下: 3、汉化 cd 到相应目录,执行link.bat文件即可,如图所示。

汉化后的效果图: 4、内容简介: Target:攻击目标网站、目录、所发送的数据信息等;Proxy:对网站数据的拦截、修改、上传等;Spider:爬虫 Scanner:扫描,漏洞发现 Repeater:手动发送http请求分析,常用于漏洞验证;Decoder:加密、解密 Comparer: 5、安装包获取方式:1106324600

HTTPClient用法

HttpClient的用法 HTTP 协议可能是现在 Internet 上使用得最多、最重要的协议了,越来越多的 Java 应用程序需要直接通过HTTP 协议来访问网络资源。 Commons-httpclient项目就是专门设计来简化HTTP客户端与服务器进行各种通讯编程。通过它可以让原来很头疼的事情现在轻松的解决,例如你不再管是HTTP或者HTTPS的通讯方式,告诉它你想使用HTTPS方式,剩下的事情交给 httpclient替你完成。 首先,我们必须安装好 HttpClient。 HttpClient 可以在https://www.360docs.net/doc/a46437157.html,/commons/httpclient/downloads.html下载. HttpClient 用到了 Apache Jakarta common 下的子项目 logging,你可以从这个地址 https://www.360docs.net/doc/a46437157.html,/site/downloads /downloads_commons-logging.cgi下载到 common logging,从下载后的压缩包中取出 commons-logging.jar 加到 CLASSPATH 中. HttpClient 用到了 Apache Jakarta common 下的子项目 codec,你可以从这个地址 https://www.360docs.net/doc/a46437157.html,/site/downloads /downloads_commons-codec.cgi 下载到最新的 common codec,从下载后的压缩包中取出 commons-codec-1.x.jar 加到 CLASSPATH 中 1.读取网页(HTTP/HTTPS)内容 下面是我们给出的一个简单的例子用来访问某个页面 package http.demo; import java.io.IOException; import https://www.360docs.net/doc/a46437157.html,mons.httpclient.*; import https://www.360docs.net/doc/a46437157.html,mons.httpclient.methods.*; /** * 最简单的HTTP客户端,用来演示通过GET或者POST方式访问某个页面

Burp Suite使用说明

目录 什么是Burp Suite (1) Burp Suite工具箱 (1) Burp Suite的使用 ............................. 错误!未定义书签。Burp 菜单.. (2) 搜索 (2) 保存和恢复状态 (3) 记录设置 (6) 精简模式 (6) 目标站点地图 ................................. 错误!未定义书签。比较站点地图 (10) 目标范围..................................... 错误!未定义书签。套件选项..................................... 错误!未定义书签。连接选项 . (15) Sessions 选项 (10) 显示选项 (18) SSL选项 (19) 杂项 (19) 定制工具 (21) 搜索 (22) 查找注释和脚本 (22) 查找引用 (22) 分析目标 (23) 搜索内容 (24) 任务调度 (25) 手动模拟测试 (25) Burp Proxy帮助 (27) 什么是Burp代理 (27) 使用Burp代理 (22) 拦截选项卡(Intercept tab) (27) 项目选项卡(Options tab) (30) 历史记录选项(History tab) (33) 浏览器控制(In-browser controls) (37)

Burp Spider帮助 (39) Burp网络爬虫是什么? (39) 使用Burp Spider (39) 控制选项(Control tab) (40) 项目选项卡(Options tab) (41) Spider的结果 (44) Burp Scanner帮助 (45) Burp Scanner是什么? (45) 主动扫描 (45) 被动扫描 (46) 开始扫描 (46) 审查结果 (51) 扫描优化 (53) 报告 (55) Burp Intruder帮助 (58) Burp Intruder是什么? (58) 配置Burp Intruder (58) 启动一次攻击 (75) Burp Repeater帮助 (79) 使用Burp Repeater (79) 选项 (81) Session Handler帮助 (82) 会话处理的挑战 (82) Burp的cookie容器 (82) 会话处理规则 (83) 宏 (84) 使用示例 (85) 会话处理跟踪器 (91) Burp工具的集成 (91)

信息系统帐户密码管理规定

信息系统帐户密码管理规 定 This model paper was revised by the Standardization Office on December 10, 2020

信息 账 户、密码管理规定 1.目的: 为进一步加强与规范公司信息系统帐户、密码的管理,提高信息系统的安全性,避免 信息系统权限的滥用以及机密信息的泄漏,特制定本规定。 2.范围: 适用范围:本制度适用于国美电器有限公司信息系统平台上所使用的全部操作系统、应 用系统(包括但不限于邮件系统、OA系统、HR系统、NC系统、ERP系统等)以及各类网 络设备必须遵守本条例的规定。 发布范围:国美电器总部各中心、各大区所有人员。 3.名词解释: 信息系统帐户、密码:特指国美电器有限公司信息系统中所使用的各类用于系统身份识 别的账户及密码。 4.职责: 总部信息中心及分部IT部门: 总部信息中心负责规划和制定信息系统帐户、密码管理的相关流程和制度。 总部信息中心及分部IT部门负责信息系统帐户、密码的初始化生成。

总部信息中心信息安全部负责的制度的执行情况进行检查与监督。 其他部门及全体员工: 负责员工个人的系统帐户、密码的使用及管理,并对该帐户的所有行为负责。 5. 管理制度: 帐户、密码的管理: 信息管理中心信息安全部负责制定并管理信息系统账户密码管理制度、策略及具体落实。 信息系统账户、密码分为管理员账户、密码以及普通用户账户、密码两类。总部信息管理中心负责信息系统账户的命名、建立、分发以及初始密码的设置;信息管理中心信息安全部将负责对执行情况进行监督与复核。 总部信息管理中心授权各分公司、事业部系统部负责辖区内信息系统账户命名、建立以及分发工作,但必须遵守本条例的规定;总部信息管理中心信息安全部将进行不定期审计。 账户、密码的使用及维护: 网络设备、服务器设备以及应用系统的管理员账户(超级用户)由信息管理中心统一制定与分发,并授权相应的系统管理人员使用与维护,但必须遵守本条例的相关规定以及其他相关安全制度的要求,确保其安全性。 系统管理员账户(超级用户)的使用范围授权严格受限,所有系统中必须开启超级用户的使用日志审计功能。

HttpClient学习

HttpClient 学习笔记 笔记一: 1、HttpClient的功能 1.基于标准,纯正java,实现了http1.0和1.1。 2.在一个可扩展的OO框架内,实现了HTTP的全部方法(GET, POST, PUT, DELETE, HEAD, OPTIONS, and TRACE) 3.支持HTTPS(ssl上的HTTP)的加密操作 4.透明地穿过HTTP代理建立连接 5.通过CONNECT方法,利用通过建立穿过HTTP代理的HTTPS连接 6.利用本地Java socket,透明地穿过SOCKS(版本5和4)代理建立连接 7.支持利用Basic、Digest和NTLM加密的认证 8.支持用于上传大文件的Multi-Part表单POST方法 9.插件式安全socket实现,易于使用第三方的解决方案 10.连接管理,支持多线程应用,支持设定单个主机总连接和最高连接数量,自动检测和 关闭失效连接 11.直接将请求信息流送到服务器的端口 12.直接读取从服务器的端口送出的应答信息 13.支持HTTP/1.0中用KeepAlive和HTTP/1.1中用persistance设置的持久连接 14.直接访问由服务器送出的应答代码和头部信息 15.可设置连接超时时间 16. 17.HttpMethods 实现Command Pattern,以允许并行请求或高效连接复用 18.遵循the Apache Software License协议,源码免费可得

2、预备工作 对jre1.3.*,如果要HttpClient支持https,则需要下载并安装jsse和jce.安装的步骤如下: 1)下载jsse和jce. 2)检查CLASSPA TH中没有与jsse和jce相关的jar包 3)将US_export_policy.jar、local_policy.jar、jsse.jar、jnet.jar、jce1_2_x.jar、sunjce_provider.jar、jcert.jar复制到目录: UNIX:$JDK_HOME/jre/lib/ext Windows:%JDK_HOME%\jre\lib\ext 4)修改下述目录下的java.security文件。 UNIX:$JDK_HOME/jre/lib/security/ Windows:%JDK_HOME%\jre\lib\security\ 5) 将 # # List of providers and their preference orders: # security.provider.1=sun.security.provider.Sun security.provider.2=com.sun.rsajca.Provider 改为: # # List of providers and their preference orders: # security.provider.1=com.sun.crypto.provider.SunJCE security.provider.2=sun.security.provider.Sun security.provider.3=com.sun.rsajca.Provider security.provider.4=https://www.360docs.net/doc/a46437157.html,.ssl.internal.ssl.Provider HttpClient还要求安装commons-logging,下面跟httpclient一块安装。 3、取得源码 cvs -d :pserver:anoncvs@https://www.360docs.net/doc/a46437157.html,:/home/cvspublic login password: anoncvs cvs -d :pserver:anoncvs@https://www.360docs.net/doc/a46437157.html,:/home/cvspublic checkout jakarta-commons/logging cvs -d :pserver:anoncvs@https://www.360docs.net/doc/a46437157.html,:/home/cvspublic checkout jakarta-commons/httpclient 编译: cd jakarta-commons/logging ant dist cp dis/*.jar ../httpclient/lib/ cd ../httpclient

WebScarab小教程

来自:https://www.360docs.net/doc/a46437157.html,/thanks4sec/blog/item/6350e83d758f380290ef39c5.html 这个东东和burpsuite差不多,很有用 SQL注入是目前Web应用中最常见的漏洞,只要网页上有提交框并且该提交框的内容影响后台的查询的SQL语句,就可能存在该漏洞。一般程序员在编写Web应用程序时都是直接从request中取出提交的参数的值放入到SQL语句中进行查询,这就造成了一个又一个的SQL注入风险。熟悉SQL语句的攻击者会在网页输入框中输入设计好的内容,将SQL的查询逻辑改变,从而得到自己想要的东西。举几个例子: 案例1:绕过登录界面: 常见的登录页面有两个输入框,一个用户名,一个密码,后台的SQL语句为 select*from Users where username=’[用户名]’and password=’[密码]’ 其中[用户名]和[密码]分别为在两个输入框中输入的内容,一般来说没有什么问题,程序员只要判断返回的recordset的记录数大于0就可以使用户登录进去,但是如果恶意用户在用户名中输入x’or‘1’=’1,密码随便输,那么后台的SQL查询语句就会变为 select*from Users where username=’x’or‘1’=’1’and password=’[密码]’ 其中where语句的逻辑值始终为真,如果能猜中用户名,即可以使用该用户登录 案例2:执行危险的SQL语句; 现在不少数据库支持批处理,使用分号隔开多个SQL语句,如一个查询界面,可以查询客户号(客户号为数字类型),后台的SQL语句为: select*from customers where ID=[客户号] 其中[客户号]为用户输入内容,假如用户输入的为1;drop table customers。则整个SQL语句变为select*from customers where ID=[客户号]1;drop table customers,这样的查询一过,Customers表就没了。 使用同样的手法,恶意用户还可以植入触发器,修改数据,总之,可以执行后台的SQL执行时使用的数据用户权限内的所有操作。 当然SQL注入攻击也不见得都是这么简单,有的时候需要认真分析网页,猜测其SQL的结构,并且需要利用一些工具进行辅助。本文对WebGoat教程中的一段有关SQL注入测试进行解释,WebGoat我在另一篇文章【学习Web应用漏洞最好的教程----WebGoat】中有过介绍。因为在测试中用到了WebScarab,这里简单介绍一下。 WebScarab说白了就是一个代理工具,他可以截获web浏览器的通信过程,将其中的内容分析出来,使你很容易修改,比如我发一个submit请求,WebScarab首先截获到,不急着给真正的服务器,而是弹出一个窗口让你可以修改其中的内容,修改结束了再提交给服务器,如果网页的输入框进行了一些限制,如长度限制、数字格式限制等,只能使用这种方式进行修改了;它也可以修改服务器返回的response,这就可以过滤掉一些对客户端进行限制的js 等。这是OWASP的另一利器。 下面开始注入过程:

信息系统密码管理规定

信 息系统密码管 理规定 为了加强风险管理,强化保密工作,提高公司信息系统的安全性, 保障信息系统的正常运行以及业务数据安全,防止黑客攻击和用户 越权访问,防止公司重要信息的丢失、泄漏和破坏,建立科学、规 范的信息系统密码管理规范,特制定本规定。 员密码; 应用系统服务器、数据库、网络系统,自身包含有完整的多级权限 管理体系。这些系统的最高权限分配的其他权限的密码,也需遵守 本规定; 密码必须包含字母(a-z,A-Z ))数字(0-9 )、特殊字符(!@#$%八& 中 的两种; 第一条 第二条 本制度所指信息系统密码,包括以下几种类型: 1. 公司所有业务系统普通用户密码(包括 NG 即时通讯、上网行为、邮 箱、视频会议等业务登录密码) 2. 公司所有业务系统权限管理员和系统运维管理员密码(包括业务系统、 网站系统、邮箱系统、安全审计系统、备份系统、虚拟化系统、防病毒 安全系统、视频会议系统、存储系统等后台管理密码) 3. 应用服务器管理密码(包括运行业务系统服务器、网站服务器、邮件服 务器、安全审计系统服务器、备份系统服务器、虚拟化系统服务器、防 病毒安全系统服务器、存储设备等登录密码) 4.系统数据库管理员密码; 5. 其他网络应用及网络系统(路由器、交换机、上网行为、 VPN 等)管理 第三条 第四条 公司业务系统普通用户的密码设置规范要求如下: 1. 密码长度不得低于6位; 2.

3.密码必须6个月更换一次,并且新密码不得与原密码相同; 第五条对以下密码: 1. 司所有业务系统权限管理员和系统运维管理员密码; 2. 应用服务器管理密码; 3. 系统数据库管理员密码; 4. 其他网络应用及网络系统管理员密码; 其设置规范,应符合以下要求: 1.密码不得低于8位; 2.密码必须包含大小写字母、数字及特殊符号; 3.密码必须每3个月更换一次,并且新密码不得与原密码相同; 第六条信息系统密码设置规范的系统控制: 1.应用系统应控制密码的有效期,通过设置,强行要求用户定期进行密码 修改,减少密码被盗用的可能性; 2.用户密码唱的和编码规则限制。强行要求用户密码符合长度和复杂性要 求; 3.系统控制第一次登陆后必须马上更改初始密码; 4.设置用户密码输入错误次数。再密码错误输入三次后,系统锁定登录用 户。用火狐必须通知信息化部门解除锁定。 第七条公司引进、购买或者自主幵发的所有业务系统,均按照本办法第六条的要求,完善密码管理功能模块。 第八条所有业务系统各类用户可自行修改密码。密码应妥善保管,不得公幵或告知他人。如果遗忘,应及时联系信息化相关管理人员重新设 置。 第九条信息系统服务器操作系统管理员、系统数据库管理员和公司网络服务器管理员密码应由不同人员分别掌控。

Java网络编程(三)HttpUrlConnection与HttpClient详解(雷惊风)

HttpUrlConnection与HttpClient详解 一.概念。 在Android开发中,AndroidSDK中对HTTP提供了很好的支持,主要包括两种接口。 1.一个是Sun公司提供的库,基于标准Java接口的 HttpURLConnection,这个类封装的很少,如果使用高级功 能,如重访问/Cookie/Session等就相当不方便。它可以实现 简单的基于URL的请求与相应功能。Google在Android Api23及以后的版本中推荐使用HttpURLConnention,在后 续版本中逐渐对其进行优化完善。在2.2版本以前,一直存 在着一些bug。比如对一个可读的InputStream调用close 方法时,可能会导致连接池失效。通常我们会禁用连接池功 能。 2.另一个是Apache公司提供的的HttpClient,它提供了高效的, 最新的功能丰富的api,支持Http协议工具包,支持HTTP 最新版本和建议,是个很好的开源框架,封装了http的请求, 参数,内容体,响应等,拥有众多API,但同时HttpClient 的API数量太多,如果不破坏兼容性的情况下想对他进行扩 展很麻烦。在API 23 SDK将其去掉了。建议使用 HttpURLConnection。 以上两种联网方式都支持HTTPS协议、以流的形式进行传输、 IPv6、配置超时时间、以及连接池等功能。

二.区别。 1.功能上,HttpClient库要丰富很多,提供了很多工具,封装了http 的请求头,参数,内容体,响应,还有一些高级功能,代理、COOKIE、鉴权、压缩、连接池的处理。 2.H ttpClient高级功能代码写起来比较复杂,对开发人员的要求会高 一些,而HttpURLConnection对大部分工作进行了包装,屏蔽了不需要的细节,适合开发人员直接调用。 3.HttpURLConnection在2.3版本增加了一些HTTPS方面的改进, 4.0版本增加一些响应的缓存。 4.HttpUrlConnection直接支持GZIP压缩;HttpClient也支持,但 要自己写代码处理。 5.HttpUrlConnection直接支持系统级连接池,即打开的连接不会直 接关闭,在一段时间内所有程序可共用;HttpClient当然也能做到,但毕竟不如官方直接系统底层支持好。 6.HttpUrlConnection直接在系统层面做了缓存策略处理(4.0版本 以上),加快了重复请求的速度。 7.HttpClient 适用于web browsers, 他们是可扩展的,并且拥有大 量的稳定APIs。但是,在不破坏其兼容性的前提下很难对如此多的APIs做修改。因此,Android 团队对修改优化Apache HTTP Client表现的并不积极。

Burp Suite 应用教程

! Burp Suite 是Web应?用程序测试的最佳?工具之?一。它可以执?行很多种功能,拦截请求修改后重放攻击、扫描web应?用程序漏洞,暴?力破解登录框框,检查随机性会话令牌等诸多功能。在这篇?文章中,我们会完整的时间每?一项功能来讨论这个套件的所有特性。 Burp Suite 的免费版在BT5中就有提供了,专业的破解版我也会放到最后,在免费版中?一些功能是不能使?用的,?比如Burp Scanner, Task Scheduler, Target Analyzer,(功能部分为了?大家使?用?方便我就写英?文了)。下?面是她全部的功能 1) Proxy - Burp Suite ?自带?一个默认运?行在8080端?口的代理服务器。使?用这个代理服务器,我们可以拦截并且修改我们发往服务端的流量。明?白来讲就是将我们以前抓包,改包在发送的过程简化并加强。这个代理服务器功能强?大,也可以重定向我们的数据流量,具体我们会在下?面讨论。 2) Spider - ??网络蜘蛛的功能就是爬取??网站应?用程序,寻找新连接,内容等等。它可以?自动提交登录表单(根据?用户的输?入),登录后继续寻找?一些特定的功能。所有被找到的信息都可以被送往 Scanner中进?行详细的分析和扫描。 3) Scanner - 扫描?用于扫描web应?用程序中的漏洞,这个扫描是被动的且可以被?用户定义的,但是我们要注意的是没有?一款扫描器可以说是100%准确的。且BT5中的免费版本是不提供scanner的。。别怕。。我们有破解版。 4) Intruder - 这个功能可以?用于漏洞利?用,暴?力破解,fuzzing测试等(fuzzing我不太清楚对应中?文命是什么,Fuzzing是?一种基于缺陷注?入的?自动软件测试技术。通过编写fuzzer?工具向??目标程序提供某种形式的输?入并观察其响应来发现问题,这种输?入可以是完全随机的或精?心构造的。Fuzzing测试通常以?大?小相关的部分、字符串、标志字符串开始或结束的?二进制块等为重点,使?用边界值附近的值对??目标进?行测试。百科。! 5) Repeater - 这个功能就是可以修改和重复发送?一个请求很多很多次(当然?自?己可以定义)同时他也可以对返回的结果进?行分析。 6) Sequencer - 这个功能主要?用于检查令牌的随机性。。它可以执?行不同测试来得出我们的结果。 7) Decoder - 这个功能可以?用来解码数据来把数据返回原始表单。或者编码解码数据。 8) Comparer -?用来?比较不同的请求和返回值。?一般我们都是?用来?比较同样输?入的的返回值,来确定变化的地?方。