CAM表溢出攻击和MAC地址欺骗

CAM表溢出攻击

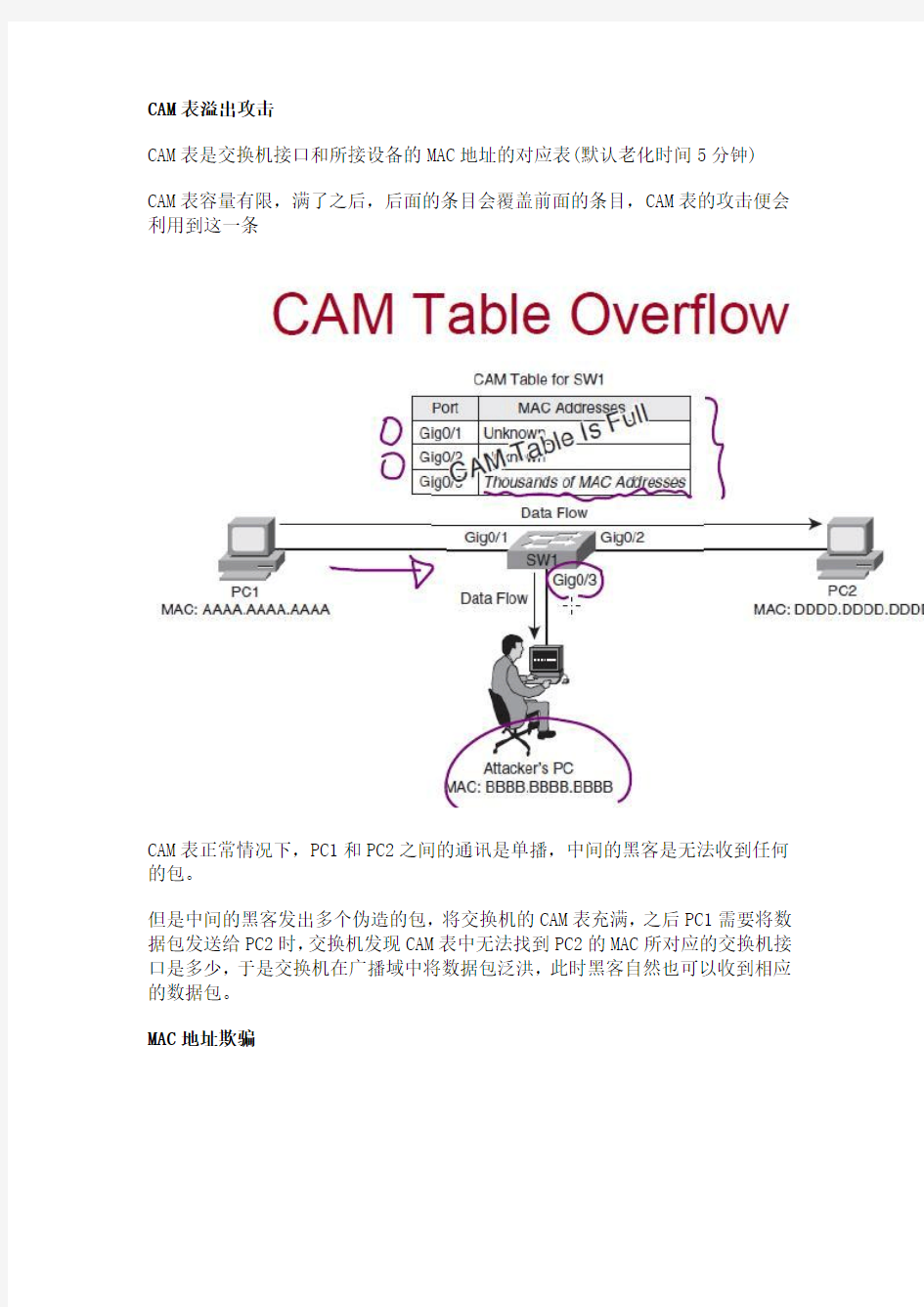

CAM表是交换机接口和所接设备的MAC地址的对应表(默认老化时间5分钟)

CAM表容量有限,满了之后,后面的条目会覆盖前面的条目,CAM表的攻击便会利用到这一条

CAM表正常情况下,PC1和PC2之间的通讯是单播,中间的黑客是无法收到任何的包。

但是中间的黑客发出多个伪造的包,将交换机的CAM表充满,之后PC1需要将数据包发送给PC2时,交换机发现CAM表中无法找到PC2的MAC所对应的交换机接口是多少,于是交换机在广播域中将数据包泛洪,此时黑客自然也可以收到相应的数据包。

MAC地址欺骗

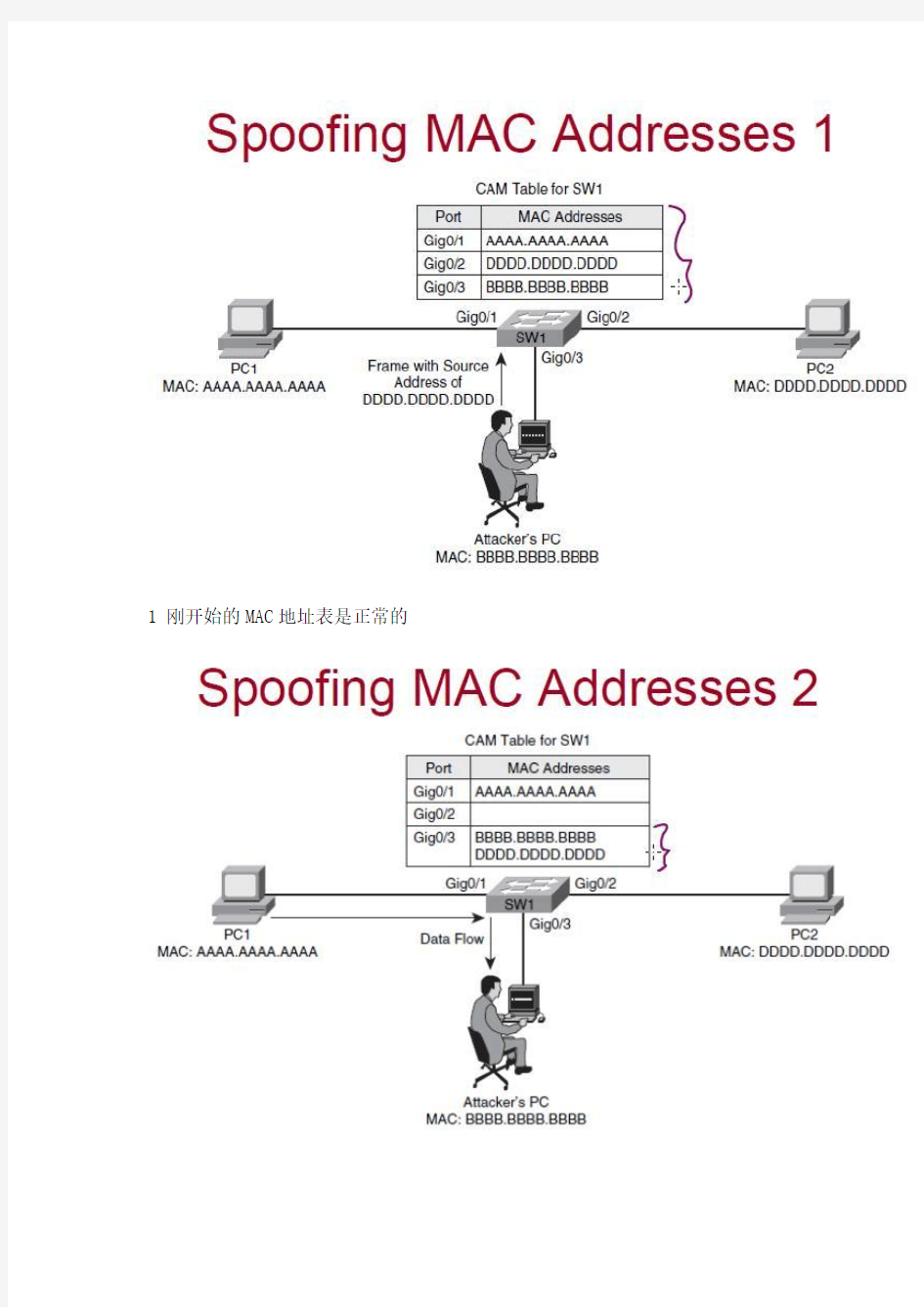

1 刚开始的MAC地址表是正常的

2 之后,黑客发给交换机一个伪装包,包的源地址是PC2的MAC地址,于是,交换机更新了CAM表,发生错误的定位,黑客可以获得发往PC2的数据包。

防范方法

故障现象:

深圳LAN1下的所有SGSN(4台)全部无法telnet,ping发现大量丢包,只能偶尔ping通。

排故过程:

上核心交换机(OM二层直连交换机),发现直连现象一样。首先认为是生成树的问题,但是查了一下生成树是没有问题的。后来发现所有SGSN的MAC地址对应的交换机端口都是同一个端口,而这个端口接的是一个未知的设备,定位故障,断开这个端口,故障解除。

故障分析:

首先登陆核心交换机,发现直连都不通,那就可以把故障范围定位在二层上,然后通过一下命令检查交换机cam表的mac地址对应表。

6509MSFC#ping 10.10.1.65

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.10.1.65, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/4 ms

6509MSFC#show arp | in 10.10.1.65

Internet 10.10.1.65 2 0006.2973.121d ARPA Vlan2

通过以上命令,我们知道10.10.1.65的MAC地址是0006.2973.121d, 这是IOS设备的MAC地址表达方式,在CatOS中,应写为00-06-29-73-12-1d.

2.在交换机上找出MAC地址所对应的端口

6509SE> (enable) show cam 00-06-29-73-12-1d

* = Static Entry. + = Permanent Entry. # = System Entry. R = Router Entry.

X = Port Security Entry $ = Dot1x Security Entry

VLAN Dest MAC/Route Des [CoS] Destination Ports or VCs / [Protocol Type]

---- ------------------ ----- -------------------------------------------

2 00-06-29-73-12-1d 9/41 [ALL]

Total Matching CAM Entries Displayed =1

这是不是说IP为10.10.1.65的机器就接在端口9/41上呢?

不一定。如果以下命令中显示该端口上只有一个活动的MAC地址,那么答案就是肯定的:

6509SE> (enable) show cam dynamic 9/41

* = Static Entry. + = Permanent Entry. # = System Entry. R = Router Entry.

X = Port Security Entry $ = Dot1x Security Entry

VLAN Dest MAC/Route Des [CoS] Destination Ports or VCs / [Protocol Type]

---- ------------------ ----- -------------------------------------------

2 00-06-29-73-12-1d 9/41 [ALL]

Total Matching CAM Entries Displayed =1

如果该命令显示该端口上有多个活动的MAC地址,那么这个端口应该连接到别的交换机或HUB设备上,见下面的例子(查找IP为10.10.1.250所对应的交换机端口):

6509MSFC#ping 10.10.1.250

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.10.1.250, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms 6509MSFC#show arp | in 10.10.1.250

Internet 10.10.1.250 4 0009.6b8c.64ec ARPA Vlan2

6509SE> (enable) show cam 00-09-6b-8c-64-ec

* = Static Entry. + = Permanent Entry. # = System Entry. R = Router Entry. X = Port Security Entry $ = Dot1x Security Entry

VLAN Dest MAC/Route Des [CoS] Destination Ports or VCs / [Protocol Type] ---- ------------------ ----- -------------------------------------------

2 00-09-6b-8c-64-ec 3/11 [ALL]

Total Matching CAM Entries Displayed =1

6509SE> (enable) show cam dy 3/11

* = Static Entry. + = Permanent Entry. # = System Entry. R = Router Entry. X = Port Security Entry $ = Dot1x Security Entry

VLAN Dest MAC/Route Des [CoS] Destination Ports or VCs / [Protocol Type] ---- ------------------ ----- -------------------------------------------

1 00-03-e3-4b-06-80 3/11 [ALL]

1 00-08-02-e6-b0-cd 3/11 [ALL]

1 00-02-a5-ee-f2-4f 3/11 [ALL]

1 00-09-6b-8c-66-d6 3/11 [ALL]

1 00-09-6b-63-17-d9 3/11 [ALL]

1 00-0b-cd-03-ec-f5 3/11 [ALL]

1 00-09-6b-63-17-d8 3/11 [ALL]

1 00-08-02-e6-b0-c1 3/11 [ALL]

1 00-08-02-e6-b0-85 3/11 [ALL]

1 00-08-02-e6-b0-81 3/11 [ALL]

1 00-02-a5-ef-16-af 3/11 [ALL]

1 00-02-a5-ee-f2-93 3/11 [ALL]

1 00-02-55-c6-05-61 3/11 [ALL]

2 00-09-6b-8c-64-ec 3/11 [ALL]

1 00-08-02-e6-b0-ed 3/11 [ALL]

1 00-08-02-e6-b0-a9 3/11 [ALL]

1 00-02-55-54-7a-e0 3/11 [ALL]

1 00-02-a5-ef-15-a6 3/11 [ALL]

1 00-08-02-e6-af-8f 3/11 [ALL]

1 00-08-02-e6-b0-bd 3/11 [ALL]

1 00-0b-cd-03-db-8b 3/11 [ALL]

1 00-09-6b-8c-25-50 3/11 [ALL]

Do you wish to continue y/n [n]? n

由于该端口连接到另一台交换机或HUB,必须继续追查,方法如下:

6509SE> (enable) show cdp nei 3/11

* - indicates vlan mismatch.

# - indicates duplex mismatch.

Port Device-ID Port-ID Platform

-------- ------------------------------- ------------------------- ------------

3/11 Cisco2924 GigabitEthernet1/1 cisco WS-C2924M-XL

该命令显示对端设备是一台Cisco2924,如果没有显示,那么说明连接的是别的厂家的设备,可能要到该交换机上用类似的办法继续追查。本例子中是Cisco 设备,所有我们可以继续:

6509SE> (enable) show cdp nei 3/11 de

Port (Our Port): 3/11

Device-ID: Cisco2924

Device Addresses:

IP Address: 10.10.0.60

Holdtime: 153 sec

Capabilities: TRANSPARENT_BRIDGE SWITCH

Version:

Cisco Internetwork Operating System Software

IOS (tm) C2900XL Software (C2900XL-C3H2S-M), Version 12.0(5.2)XU, MAINTENANCE INTERIM SOFTWARE

Copyright (c) 1986-2000 by cisco Systems, Inc.

Compiled Mon 17-Jul-00 17:35 by ayounes

Platform: cisco WS-C2924M-XL

Port-ID (Port on Neighbors's Device): GigabitEthernet1/1

VTP Management Domain: lan

Native VLAN: 1

Duplex: full

System Name: unknown

System Object ID: unknown

Management Addresses: unknown

Physical Location: unknown

Cisco2924#show mac-address-table dynamic address 0009.6b8c.64ec

Non-static Address Table:

Destination Address Address Type VLAN Destination Port

------------------- ------------ ---- --------------------

0009.6b8c.64ec Dynamic 2 FastEthernet0/2

Cisco2924#show mac-address-table dynamic interface f0/2

Non-static Address Table:

Destination Address Address Type VLAN Destination Port

------------------- ------------ ---- --------------------

0009.6b8c.64ec Dynamic 2 FastEthernet0/2

通过以上的命令发现核心交换机上所有SGSN地址对应的端口全是2/28(这个接口接的设备未知)。因此怀疑这个端口的设备发起ARP攻击导致核心交换机的ARP解析错误,导致故障。

本次案例的分析总结:

登录到LAN1的交换机SW103,发现无法登录SG102,PING SG102有时能通有时不能通;

SZHSW103BNk#telnet 10.245.107.205 (10.245.107.205为SG102的OM IP地址)

Trying 10.245.107.205 ...

% Connection timed out; remote host not responding

SZHSW103BNk#ping 10.245.107.205

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.245.107.205, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms

SZHSW103BNk#ping 10.245.107.205

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.245.107.205, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

SZHSW103BNk#ping 10.245.107.205

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.245.107.205, timeout is 2 seconds:

.....

Success rate is 0 percent (0/5)

3.检查交换机SW103和SW104的spantree正常,连接SG102的端口状态正常;

4.检查SW103上10.24

5.107.205的mac地址,发现解析正常而且稳定;

SZHSW103BNk#show arp | include 10.245.107.205

Internet 10.245.107.205 4 0000.501d.a518 ARPA Vlan16

SZHSW103BNk#show arp | include 10.245.107.205

Internet 10.245.107.205 4 0000.501d.a518 ARPA Vlan16

SZHSW103BNk#show arp | include 10.245.107.205

Internet 10.245.107.205 4 0000.501d.a518 ARPA Vlan16

SZHSW103BNk#show arp | include 10.245.107.205

Internet 10.245.107.205 4 0000.501d.a518 ARPA Vlan16

5.检查SW103上0000.501d.a518的二层转发表,发现异常,时而指向SG102的SWU0与SW103的接口1/1,时而指向SW103与SW104相连的接口5/9,6/0;

SZHSW103BNk> (enable) show cam 0000.501d.a518

16 00-00-50-1d-a5-18 15 sec. 5/9,6/9 [ALL]

SZHSW103BNk> (enable) show cam 0000.501d.a518

16 00-00-50-1d-a5-18 0 1/1 [ALL]

SZHSW103BNk> (enable) show cam 0000.501d.a518

16 00-00-50-1d-a5-18 0 1/1 [ALL]

SZHSW103BNk> (enable) show cam 0000.501d.a518

16 00-00-50-1d-a5-18 0 1/1 [ALL]

SZHSW103BNk> (enable) show cam 0000.501d.a518

16 00-00-50-1d-a5-18 0 1/1 [ALL]

SZHSW103BNk> (enable) show cam 0000.501d.a518

16 00-00-50-1d-a5-18 10 sec. 5/9,6/9 [ALL]

SZHSW103BNk> (enable) show cam 0000.501d.a518

16 00-00-50-1d-a5-18 10 sec. 5/9,6/9 [ALL]

6.在SW104上检查0000.501d.a518的二层转发表,发现错误指向到2/28端口,该端口并非是SG102的SWU 与SW104相连的端口;

SZHSW104BNk> (enable) show cam 0000.501d.a518

16 00-00-50-1d-a5-18 10 sec. 2/28 [ALL]

SZHSW104BNk> (enable) show cam 0000.501d.a518

16 00-00-50-1d-a5-18 10 sec. 2/28 [ALL]

SZHSW104BNk> (enable) show cam 0000.501d.a518

16 00-00-50-1d-a5-18 10 sec. 2/28 [ALL]

7.检查SG103和SG104的OM地址的二层指向,发现也同样指向了2/28口;

SZHSW104BNk#show arp | include 10.245.107.206

Internet 10.245.107.206 232 0000.501e.7aae ARPA Vlan16

SZHSW104BNk#show arp | include 10.245.107.207

Internet 10.245.107.207 234 0000.501e.7d6d ARPA Vlan16

SZHSW104BNk> (enable) show cam 0000.501e.7aae

16 00-00-50-1e-7a-ae 10 sec. 2/28 [ALL]

SZHSW104BNk> (enable) show cam 0000.501e.7d6d

16 00-00-50-1e-7d-6d 10 sec. 2/28 [ALL]

8.初步怀疑,深圳LAN1交换机SW103和SW104的OM VLAN受到了SW104的2/28口的mac地址攻击,即2/28口发出了源地址为LAN1 SGSN的mac地址的二层广播包,导致SW103和SW104的二层转发表受到了欺骗,错误指向了SW104的2/28,而不是指向SGSN与交换机相连的接口,因此造成SGSN无法登录;

SZHSW104BNk> (enable) show port desc 2/28

Port Description

----- ---------------------------------------------------------------

2/28 USED_IL_TO_DAKEHU

9.将SW104的2/28口禁用后,SW103和SW104的二层转发表恢复正常,SGSN能够正常登录;

SZHSW104BNk> (enable) set port disable 2/28

This command may disconnect your Telnet session.

Do you want to continue (y/n) [n]? y

Port 2/28 disabled.

SZHSW103BNk> (enable) show cam 0000.501d.a518

16 00-00-50-1d-a5-18 0 1/1 [ALL]

SZHSW103BNk> (enable) show cam 0000.501d.a518

16 00-00-50-1d-a5-18 5 sec. 1/1 [ALL]

SZHSW103BNk> (enable) show cam 0000.501d.a518

16 00-00-50-1d-a5-18 5 sec. 1/1 [ALL]

SZHSW103BNk> (enable) show cam 0000.501d.a518

16 00-00-50-1d-a5-18 5 sec. 1/1 [ALL]

SZHSW103BNk#telnet 10.245.107.205

Trying 10.245.107.205 ... Open

^C

ENTER USERNAME <

ENTER USERNAME <

ENTER USERNAME <

ENTER USERNAME < gpgd15

ENTER PASSWORD < ********

SGSN SZHSG102BNk 2009-12-23 16:27:49

WELCOME TO THE DX 200 SERIES DIALOGUE

从这起故障可以看出,GPRS核心交换机的端口接入管理很重要,地市公司对于已经接入的GPRS核心网交换机的小系统或者设备必须进行安全配置加固并加强管理。幸好这次2/28是属于OM VLAN,只影响了OM 网段,如果是Gn Vlan的话后果不堪设想。

Windows中获取MAC地址的几种方法

Windows中获取MAC地址的几种方法 1.NDIS(DDK)通过驱动程序获取MAC地址 ndis规范中说明,网卡驱动程序支持ioctl_ndis_query_stats接口 参数如下: OID_802_3_PERMANENT_ADDRESS :物理地址 OID_802_3_CURRENT_ADDRESS :mac地址 于是我们的方法就得到了。 首先,看看注册表,找一找网卡有几块,分别是什么设备名。 具体位置和os有关,2000下在hlm\software\microsoft\windows nt\current version\networkcards。 然后createfile(devicename,...)注意,要用linkname,因此 还要加上"////.//device//". 接着 deviceiocontrol(hmac,IOCTL_NDIS_QUERY_STA TS, OID_802_3_PERMANENT_ADDRESS/OID_802_3_CURRENT_ADDRESS...) 具体的情况可以参看ddk下的 OID_802_3_CURRENT_ADDRESS条目 https://www.360docs.net/doc/be8855580.html,API-2得到MAC (MSDN推荐方法) #include

获取以太网卡的MAC地址(附源代码)

2、C#编程要点 Microsoft提供的WMI(Windows Management Instrumentation)中提供了一个Win32_NetworkAdapterConfiguration的类,定义了获取MAC地址的方法,因此只要构造一个定义为Win32_NetworkAdapter Configuration的WMI类,从中取出MAC地址的值即可。在C#中管理WMI主要使用ManagementClass类。编写程序过程要注意以下两个要点。 1)、命名空间的添加 由于System.Management的动态链接库不是C#中默认加载的,所以要添加System.Management的命名空间前要添加System.Management.dll链接库。依次选择:“项目”→“添加引用”→“.NET”菜单栏,加入System.Management。确认添加了动态链接库后添加命名空间: usingSystem.Management; 2)、MAC地址的获取 根据前面的介绍,要构造一个ManagementClass类管理定义为Win32_NetworkAdapter Configuration的WMI类,然后将ManagementClass类中的所有变量的值返回给属于ManagementObjectCollection类的变量,ManagementObjectCollection类用于表示WMI实例的不同集合,将不同集合中的各个MAC地址读出,就可获得多网卡的MAC地址。 构造ManagementClass,函数原型如下: public ManagementClass(string path); 参数:path表示WMI的路径。 要返回ManagementClass所有实例的集合,使用GetInstances(),函数原型如下: public ManagementObjectCollectionGetInstances(); 例如:获得本机上多网卡的MAC地址: ManagementClass mc; //定义一个ManagementClass类 //将ManagementClass类变量定义为Win32_NetworkAdapter Configuration,以便获得//网络信息 mc=new ManagementClass(” Win32_NetworkAdapterConfiguration”); //使用ManagementObjectCollection记录mc中的所有信息,包括多个网卡信息 ManagementObjectCollectionmoc=mc. GetInstances(); //取得ManagementObjectCollection中的不同网卡配置信息,判断如果该网卡可用就//去读取MAC地址 foreach(ManagementObjectmo in moc) { if(mo[“IPEnabled”].ToString()= =”True”) Console.WriteLine(”MAC address”+mo[“MacAddress”].ToString()); } using System; using System.Collections.Generic; using System.Linq; using System.Text; using System.Threading.Tasks; using System.Management; namespace ConsoleApplication3

通过客户端ip获取mac地址

public class MacUtils { /** * 通过ip获取mac地址 * @param ipAddress 客户端ip * @return mac地址 */ public static String getMACAddressByIp(String ipAddress) { String str = "", macAddress = ""; try { Process pp = Runtime.getRuntime().exec("arp -a " + ipAddress); InputStreamReader ir = new InputStreamReader(pp.getInputStream(), "gbk"); BufferedReader br = new BufferedReader(ir); while ((str = br.readLine()) != null) { if (str.indexOf(ipAddress) > 1) { str = str.trim(); macAddress = str.substring(str.indexOf(" "), str.length()); macAddress = macAddress.trim(); macAddress = macAddress.substring(0,17); break; } } pp.destroy(); br.close(); ir.close(); } catch (Exception ex) { return "Can't Get MAC Address!"; }

JAVA实现获取MAC地址

用纯JAVA语言编程读取MAC地址的实现 本文介绍如何在WindowXP/NT/2000环境中,编写纯Java程序,执行外部命令IPCONFIG,并通过分析该命令的输入流而获得本机的MAC地址的编程方法。 1 引言 用Java编写的程序,可以很方便地运行在各种平台的环境。但在实际的开发过程中,有时不得不涉及一些底层的编程。比如为了防止软件盗用,我们希望软件只能在指定计算机上运行,所以需要程序读取该机区分于其它计算机的硬件特征,如MAC地址等。作为一种跨平台语言,给Java语言提出了挑战。本文正是针对该问题,提出一种直接用纯Java语言,读去MAC地址的编程方法。 我们知道,在每一个Java应用程序中都存在着一个与其运行环境相联系的Runtime对象。该对象可执行外部命令、查可用内存等。而多数操作系统都提供有查询该机MAC地址的命令。如在Microsoft的操作系统中,命令IPCONFIG等。本文的思路是在程序中运行一个外部命令,将该命令的运行结果作为一个流(Stream),读取并分析之,进而实现获取MAC地址的目的。 2 Runtime类 在每一个Java 应用程序里面,都有惟一的一个Runtime 对象。通过这个Runtime 对象,应用程序可以与其运行环境发生相互作用。 一般不实例化一个Runtime对象。但是可以通过调用静态方法Runtime.getRuntime( )而获得对当前Runtime对象的引用。Runtime 类的大多数方法是实例方法。 Runtime 对象的作用主要有:执行外部命令;返回空闲内存;运行垃圾回收器;加载动态库等。 Applets和其他不可信赖的程序由于没有引起一个安全异常(SecurityException)而不能调用任何的Runtime方法。 下面的例子演示了怎样使用Runtime 对象运行一个外部命令。 以下是引用片段: : Process process = Runtime.getRuntime().exec("cmd.exe /c dir"); process.waitFor(); : Runtime.getRuntime()返回当前应用程序的Runtime对象,该对象的exec()方法指示Java虚拟机创建一个子进程执行指定的可执行程序,并返回与该子进程对应的Process对象实例。通过Process可以控制该子进程的执行或获取该子进程的信息。第二条语句的目的是等待子进程完成后再往下执行。

取得系统中网卡MAC地址的三种方法

取得系统中网卡MAC地址的三种方法 第一种方法使用Microsoft的Netbios API。这是一套通过Winsock提供底层网络支持的命令。使用Netbios的最大缺点是您必须在系统中安装了Netbios 服务(如果您在windows网络中启用了文件共享的话,这就不是问题了)。除此此 外,这种方法又快又准确。 Netbios API只包括了一个函数,就叫做Netbios。这个函数使用网络控制块(network control block)结构作为参数,这个结构告诉函数要做什么。结构的定义如下: typedef struct _NCB { UCHAR ncb_command; UCHAR ncb_retcode; UCHAR ncb_lsn; UCHAR ncb_num; PUCHAR ncb_buffer; WORD ncb_length; UCHAR ncb_callname[NCBNAMSZ]; UCHAR ncb_name[NCBNAMSZ]; UCHAR ncb_rto; UCHAR ncb_sto; void (CALLBACK *ncb_post) (struct _NCB *); UCHAR ncb_lana_num; UCHAR ncb_cmd_cplt; #ifdef _WIN64 UCHAR ncb_reserve[18]; #else UCHAR ncb_reserve[10]; #endif HANDLE ncb_event; } NCB, *PNCB; 重点在于ncb_command 成员。这个成员告诉Netbios该作什么。我们使用三个命令来探测MAC地址。他们在MSDN的定义如下: 命令描述: NCBENUM Windows NT/2000: 列举系统中网卡的数量。使用此命令后,ncb_buffer 成员指向由LANA_ENUM结构填充的缓冲区。 NCBENUM 不是标准的 NetBIOS 3.0 命令。 NCBRESET 重置网卡。网卡在接受新的NCB命令之前必须重置。 NCBASTAT 接受本地或远程接口卡的状态。使用此命令后,ncb_buffer成员指向由ADAPTER_STATUS结构填充的缓冲区,随后是NAME_BUFFER结构的数组。

获取以太网卡的MAC地址

获取以太网卡的MAC地址 【实验目的】 1、通过设计获取以太网卡物理地址的程序,初步掌握在应用层访问底层软硬件接口和属性的方法。 2、设计一个程序,使得能够获取本机安装的以太网卡的物理地址。 3、设计一个简单的应用程序,使得该程序只能在装有指定地址网卡的微机上运行。 【实验性质】 综合与设计性实验 【实验条件】 装有以胎网卡并配置网络协议的微机 【实验导读】 1、MAC地址MAC地址是每一个连接到LAN的端口或设备所需要的规范化的数据链 路层地址。MAC地址字长6B(注意也有2B的),由IEEE控制。在数据链路层,数据帧传输的寻址是依照网卡地址进行的。网卡地址可以采用局部地址或全局地址,以太网使用6B即48位的全局地址。对于共享型以太网,传输通过广播实现,各个网卡按照自己的物理地址接受属于自己的数据帧。而在交换式以太网,交换机通过逆向学习方式建立动态的MAC地址--端口映射表,根据该表进行数据帧的转发。当映射表中没有相应表项时再广播发送到各个端口。这种传输机制当然要求网卡MAC地址的唯一性。对一些应用程序来说,获取MAC地址有时是必要的。 【实验内容】 1、Linux编程要点 在Linux下编写获取本机网卡地址的程序,比较简单的方法是利用套接口(socket)和IO接口(ioctl)函数来获取网卡信息,需要引用如下文件: #include

获取手机的mac地址的简单实现

获取手机的mac地址的简单实现 public static String getMacAddress(Context context) { // 获取mac地址: String macAddress = "000000000000"; try { WifiManager wifiMgr = (WifiManager) context .getSystemService(Context.WIFI_SERVICE); WifiInfo info = (null == wifiMgr ? null : wifiMgr .getConnectionInfo()); if (null != info) { if (!TextUtils.isEmpty(info.getMacAddress())) macAddress = info.getMacAddress().replace(":", ""); else return macAddress; } } catch (Exception e) { // TODO Auto-generated catch block e.printStackTrace();

return macAddress; } return macAddress; } 注:添加权限 方法二: public String getLocalMacAddress() { WifiManager wifi = (WifiManager)getSystemService(Context.WIFI_SERVICE); WifiInfo info = wifi.getConnectionInfo(); return info.getMacAddress(); }

获取局域网IP和MAC地址的方法

取得IP的方法很多,比如"局域网查看工具",我推荐用“局域网花名册”网上随便搜索一下就有了。 取得MAC地址的方法:WIN+R,输入CMD,用"NBTSTAT -A IP地址" 查看。不过,我试过好像这能查看自己的ip和mac,如下 C:\Documents and Settings\hike>nbtstat -A 211.69.244.171 本地连接: Node IpAddress: [211.69.244.171] Scope Id: [] NetBIOS Remote Machine Name Table Name Type Status --------------------------------------------- 9D15D457A66C432<00> UNIQUE Registered 9D15D457A66C432<20> UNIQUE Registered WORKGROUP <00> GROUP Registered MAC Address = 00-E0-4A-01-BE-9C 如果查看别人的会显示: C:\Documents and Settings\hike>nbtstat -A 211.69.244.188 本地连接: Node IpAddress: [211.69.244.171] Scope Id: [] Host not found. 取得自己电脑IP与MAC的方法:WIN+R,输入CMD,用"IPCONFIG /ALL" 查看,还有一个快速查看mac的命令:“getmac”,也挺方便的。 下面是我强烈推荐的查看别人ip和mac的命令: 先用ping,ping通每一台机器,然后用arp -a 可列出所有刚才ping通的机器的网卡号。

获取mac地址

Public class MacUtils{ //这个方法运行时间太长 public static String callCmd(String[] cmd) { String result = ""; String line = ""; try { Process proc = Runtime.getRuntime().exec(cmd); InputStreamReader is = new InputStreamReader(proc.getInputStream()); BufferedReader br = new BufferedReader(is); while ((line = br.readLine()) != null) { result += line; } } catch (Exception e) { e.printStackTrace(); } return result; } /** * @param cmd 第一个命令 * @param another 第二个命令 * @return第二个命令的执行结果 */ public static String callCmd(String[] cmd, String[] another) { String result = "";

String line = ""; try { Runtime rt = Runtime.getRuntime(); Process proc = rt.exec(cmd); proc.waitFor(); // 已经执行完第一个命令,准备执行第二个命令 proc = rt.exec(another); InputStreamReader is = new InputStreamReader(proc.getInputStream()); BufferedReader br = new BufferedReader(is); while ((line = br.readLine()) != null) { result += line; } } catch (Exception e) { e.printStackTrace(); } return result; } /** * * @param ip 目标ip,一般在局域网内 * @param sourceString 命令处理的结果字符串 * @param macSeparator mac分隔符号 * @return mac地址,用上面的分隔符号表示

获取网卡的MAC地址

#include 如何获得本机MAC地址(网卡地址) 世界上每一台计算机都有唯一的MAC地址与其对应,MAC地址是计算机的身份标示,找出MAC地址可以实现IP地址与MAC地址的绑定,防止IP地址被盗用。 方法一: 条件:计算机装载网卡驱动 第一步:鼠标点击“开始”->“运行”,图1所示 图 1 第二步:在图1中,点击“运行(R)...”,出现运行窗口,在“打开”命令行中输入cmd,如图2所示: 图 2 第三步:在图2中,点击“确定”按钮,出现命令窗口,在命令窗口中键入命令:ipconfig /all,回车,显示图3 图 3 第四步:请您记录下图3红圈中显示的本机MAC地址(网卡地址),去掉“-”符号,字母用小写,即0005.5d72.ac05 注:MAC地址由“0、1、2、3、4、5、6、7、8、9”和小写字母“a、b、c、d、e、f”组成,共12位 方法二:快捷方式 条件:计算机连接外部网络 第一步:鼠标点击“我的电脑”->“网上邻居”,图1所示 第二步:鼠标点击“网上邻居”后,如图点击“查看网络连接”或是“更改适配器的设置”。 第三步:双击“本地连接”(或右击“本地连接”,选择状态)。 第四步:在如图的“本地连接状态”中选择“支持” 第五步:如图选择点击“详细信息”,出现的“实际地址”(有效地址) 就是所要查找的“MAC地址”,将其记录,请您记录下图3红圈中显示的本机MAC地址(网卡地址),去掉“-”符号,字母用小写,即000c.6e65.8ac8 注:MAC地址由“0、1、2、3、4、5、6、7、8、9”和小写字母“a、b、c、d、e、f”组成,共12位 交换机获取MAC地址命令 NAME H3C [MODEL] NAME 3928 USERNAME weihai147 PASSWORD huawei@147 [CMD] MACCMD display mac-address [/CMD] [CMD] EXTCMD quit [/CMD] [/MODEL] [/MANUFACTURE] NAME 华为5328 USERNAME weihai147 PASSWORD huawei@147 display mac-address NAME 3328 USERNAME weihai147 PASSWORD huawei@147 display mac-address NAME 2326 USERNAME weihai147 PASSWORD huawei@147 display mac-address NAME 2309 USERNAME weihai147 PASSWORD huawei@147 MACCMD display mac-address EXTCMD quit [/CMD] [/MODEL] [MODEL] [MANUFACTURE] NAME 烽火 [MODEL] NAME 3628 USERNAME admin PASSWORD 12345 [CMD] MACCMD show mac-address [/CMD] [CMD] EXTCMD quit NAME 2100 USERNAME admin PASSWORD 12345 [CMD] MACCMD show interface dynamic-mac [/MODEL] [MODEL] NAME 2108 USERNAME admin 密码PASSWORD 12345 [CMD] MACCMD show interface dynamic-mac [/CMD] [CMD] EXTCMD quit Show run 查看vlan ip Show version/查看交换机软硬件版本 Show clock/查看交换机运行时间 Show cpu statistic/产看交换机cpu负载率 Show interface /查看交换机端口状态,双工模式,速率。 Show interface <端口号>/查看交换机某端口所在vlan,pvid值,限速等等。 Show vlan/查看交换机上所有的vlan 获取MAC地址和IP地址的程序设计 通信0402班学号:0905040225 姓名:张玉海指导老师: 王国才 【设计目标】 通过设计程序能获取本计算机的MAC地址和IP地址并显示。 【设计原理和方法】 本程序设计包含两个部分:一、获取本机IP地址;二、获取本机MAC地址。我是通过VB编程实现的。 其中,为了获取本机的IP地址,要使用WinSock库,WinSock API是Microsoft Windows 的网络程序接口。应用程序在使用WinSock API之前,必须调用WSAstartup函数,只有调用函数成功返回(表示应用程序与WinSock库成功的简历其连接),应用程序才可以调用其他Windows Socketers .DLL中的函数。当程序将要结束时,又必须调用WSACleanup函数可以结束Windows Socketers .DLL的使用。WinSock规范定义了几个数据库的例程。其中我们要用到gethostname和gethostbyname两个函数来得到IP地址。gethostname可以获得主机名, gethostbyname函数能够从主机名得到对应的“主机”(由名字和地址标识),函数唯一的参数name就是前面调用gethostname函数得到的主机名,二返回值是一个hostent结构,他可以标识一个“主机”列表,hostent的最后一个分量hAddrList中,就可以得到与主机名对应的一个或多个IP地址,hAddrList是一个列表,通过它就可以得到所有的IP地址。 MAC地址也叫物理地址、硬件地址或链路地址,此程序设计的获取MAC地址是通过NetBIOS编程实现的。其中,要用到网络编程接口中的一个重要的概念,那就是LANA编号(LAN适配器编号,LANadaprer),每张物理网卡都会分配一个独一无二的LANA编号。要想调用NetBIOS API函数,需要链接系统的NETAPI.DLL文件NetBIOS API包含的内容其实分全场简单,因为实际上NetBIOS API只是一个函数NetBios ,在Visual Basic中可以这样引入: Private Declare Function Netbios Lib "netapi32.dll" (pncb As NET_CONTROL_BLOCK) As Byte 函数中唯一的参数pncb是一个指向某个网络控制块(NET_CONTROL_BLOCK)的指针,在那个NET_CONTROL_BLOCK结构中,包含了为执行一个NetBIOS命令,相应的NetBios函数需要用的的前部信息。NetBIOS提供了几个命令专门负责收集网络参数的命令,其中包括名字查找命令和适配器状态命令,利用适配器状态命令可以获得本地计算机及其LANA编号的有关信息,这就是查知其的MAC地址的一条可行路径。其中在网络适配器状态命令的ADAPTER_STA TUS结构中我们最为关心的就是adapter_address字段,它标识的就是网卡的MAC地址。 如何查看局域网内其他计算机的MAC地址和IP 方法1:首先要知道那个计算机的某个信息。如果知道计算机名的话,可以PING 计算机名,这样就会知道IP,然后再用 NBTSTAT -a IP,就能知道物理地址。如果知道IP的话,直接用nbtstat -a IP,就能知道所有的。 方法2:DOS命令批量统计局域网内各台电脑的IP地址和其相对应的MAC地址,这样的好处是可以便捷、准确的控制管理每台电脑,发现某台电脑中毒或者数据流量异常能及时排查、封网。 能实现这种功能的工具在网上有很多,例如:超级网管(SuperLANadmin)等等,喜欢的朋友可以自己搜索一下。在这里我主要谈的是调用本机DOS命令来实现上述结果,毕竟我们不可能天天把工具带在身边。 地址解析协议(ARP)用于实现IP地址到网络接口硬件地址的映射,该命令只有在安装了 TCP/IP 协议之后才可用。当某主机要向以太网中另一台主机发送IP数据时,它首先根据目的主机的IP地址在ARP高速缓存中查询相应的以太网地址,ARP高速缓存是主机维护的一个IP地址到相应的以太网地址的映射表。如果查到匹配的结点,则相应的以太网地址被写入以太网帧首部,数据包被加入到输入到输出列队等待发送。如果查询失败,ARP会先保留等待发送的IP数据包,然后广播一个询问目的主机硬件地址的ARP报文,等收到回答后再把IP数据包发送出去。 命令如下:运行cmd.exe后执行: for /L %i IN (1,1,254) DO ping -w 2 -n 1 192.168.1.%i arp -a 回车,一只烟的功夫就会看到收集好列表。 (注意:把192.168.1 IP地址替换成你所在局域网的IP地址) FOR对一组文件逐一运行一条命令。该命令可用在批处理文件中,也可命令提示符下直接调用。 语法:FOR在批处理程序中的使用语法如下: FOR %%变量 IN (集合) DO 命令 [命令参数] FOR在命令提示符下的使用语法如下: FOR %变量 IN (集合) DO 命令 [ 参数: %%变量或%变量 代表一个可替换的变量。FOR命令将用指定的一组文件中的每一个文本字符串来替换%%变量(或%变量),直到此命令(在命令参数中指定的)处理完所有的文件为止。 用%%变量来执行一批处理程序中的FOR命令。用%变量来执行命令提示符下的FOR命令。 集合 指定一个或多个要用特定命令对其进行处理的文件或文本字符串。圆括号必须得有。 命令 指定要对一组文件中每一文件进行处理的命令。 FOR─注解 使用关键字IN及DO IN和DO并不是参数,但FOR命令中要求这两个关键字。如果省略了这两个关键字, 则MS-DOS将显示一错误信息。 使用可替代变量 除了数字0到9之外,你可把任何字符用作变量,以避免与批处理参数%0到%9的混淆。对简单的批处理程序来说,象%%F这样的一个单一字符就足够了。在复杂的批处理程序中,你可把多个值用于变量以区分不同的可替换变量。然而,在同一命令行上不能嵌套(增加)多个FOR命令。指定一组文件集参数可代表一组文件或几组文件。你可用通配符(*及?)来指定一文件集。下面是合法的文件集: (*.doc) (*.doc *.txt *.me) (jan*.doc jan*.rpt feb*.doc feb*.rpt) (ar??1991.* ap??1991.*) 当你使用FOR命令时,集中的第一个值将代替%%变量(或%变量),而为了处理此值MS-DOS将执行指定的命令;此过程一直持续进行,直到MS-DOS将对应于集中的值(或多值)的所有文件(或多组文件)处理完毕为止。FOR─例子 C#如何获得设备Mac地址 利用dns类和WMI规范获取IP及MAC地址 在C#编程中,要获取主机名和主机IP地址,是比较容易的.它提供的Dns类,可以轻松的取得主机名和IP地址. 示例: [c-sharp]view plaincopy 1.string strHostName = Dns.GetHostName(); //得到本机的主机名 2.IPHostEntry ipEntry = Dns.GetHostByName(strHostName); //取得本机IP 3.string strAddr = ipEntry.AddressList[0].ToString(); //假设本地主机为单网卡 在这段代码中使用了两个类,一个是Dns类,另一个为IPHostEntry类,二者都存在于命名空间https://www.360docs.net/doc/be8855580.html,中. Dns类主要是从域名系统(DNS)中检索关于特定主机的信息,上面的代码第一行就从本地的DNS中检索出本地主机名. IPHostEntry类则将一个域名系统或主机名与一组IP地址相关联,它与DNS类一起使用,用于获取主机的IP 地址组. 要获取远程主机的IP地址,其方法也是大同小异. 在获取了IP地址后,如果还需要取得网卡的MAC地址,就需要进一步探究了. 这里又分两种情况,一是本机MAC地址,二是远程主机MAC地址.二者的获取是完全不同的. 在获取本机的MAC地址时,可以使用WMI规范,通过SELECT语句提取MAC地址.在.NET框架中,WMI规范的实现定义在System.Management命名空间中. ManagementObjectSearcher类用于根据指定的查询检索管理对象的集合ManagementObjectCollection类为管理对象的集合,下例中由检索对象返回管理对象集合赋值给它. 示例: [c-sharp]view plaincopy 1.ManagementObjectSearcher query =new ManagementObjectSearcher("SELECT * FROM Win32_Network AdapterConfiguration") ; 2.ManagementObjectCollection queryCollection = query.Get(); 3.foreach( ManagementObject mo in queryCollection ) 4.{ 5. if(mo["IPEnabled"].ToString() == "True") 6. mac = mo["MacAddress"].ToString(); 7.} 方法一:通过NetBIOS [Netbios is not supported on Windows Vista, Windows Server 2008, and subsequent versions of the operating system] #include 如何获得本机MAC地址

交换机获取MAC地址命令

获取MAC地址和IP地址的程序设计

查看本机和局域网pc的MAC地址的常用方法

C#如何获得设备Mac地址

获取mac地址的几种方法