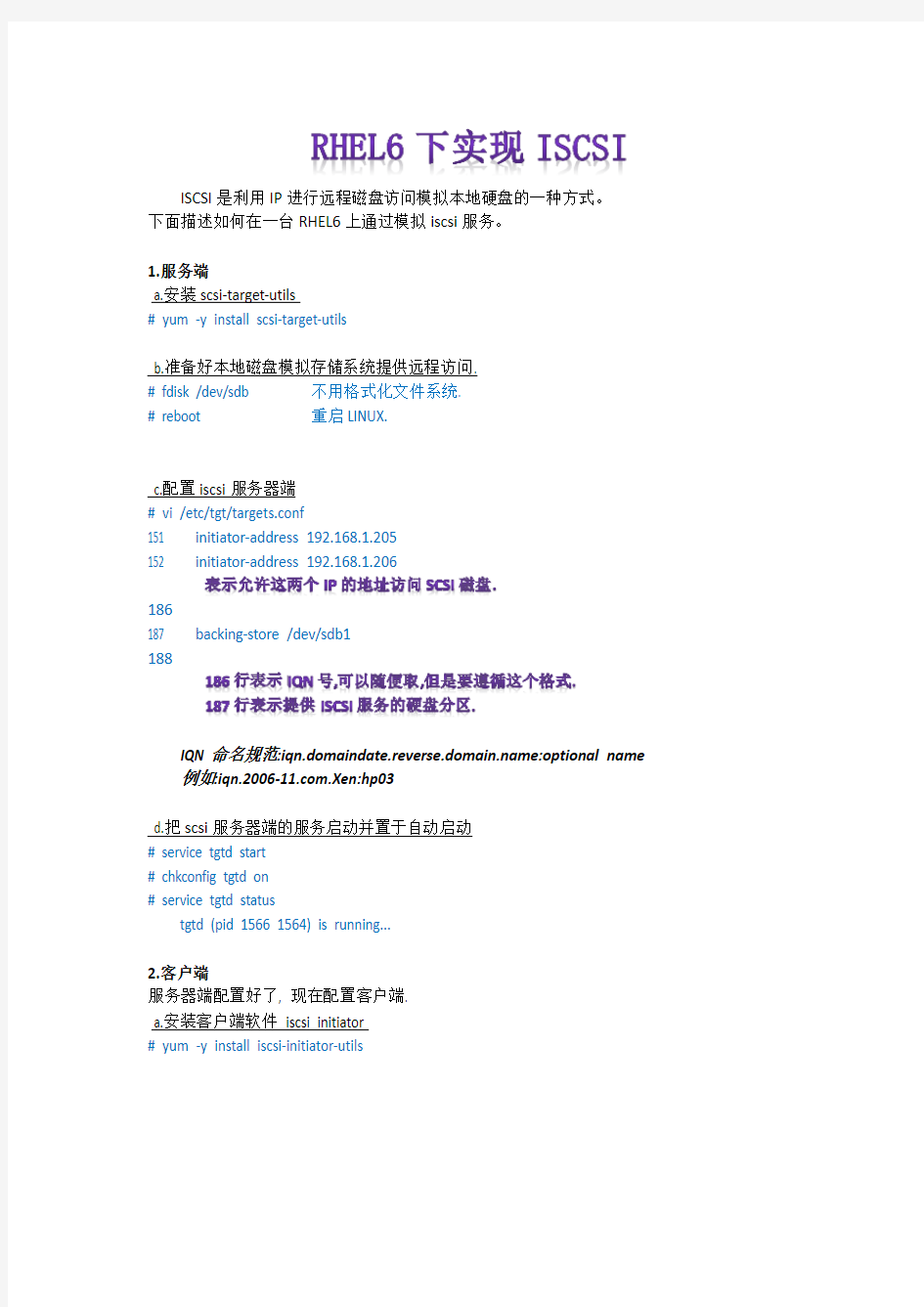

RHEL6---ISCSI配置

ISCSI是利用IP进行远程磁盘访问模拟本地硬盘的一种方式。

下面描述如何在一台RHEL6上通过模拟iscsi服务。

1.服务端

a.安装scsi-target-utils

# yum -y install scsi-target-utils

b.准备好本地磁盘模拟存储系统提供远程访问.

# fdisk /dev/sdb 不用格式化文件系统.

# reboot 重启LINUX.

c.配置iscsi服务器端

# vi /etc/tgt/targets.conf

151 initiator-address 192.168.1.205

152 initiator-address 192.168.1.206

186

187 backing-store /dev/sdb1

188

IQN命名规范:https://www.360docs.net/doc/b113140025.html,:optional name 例如:https://www.360docs.net/doc/b113140025.html,.Xen:hp03

d.把scsi服务器端的服务启动并置于自动启动

# service tgtd start

# chkconfig tgtd on

# service tgtd status

tgtd (pid 1566 1564) is running...

2.客户端

服务器端配置好了, 现在配置客户端.

a.安装客户端软件iscsi initiator

# yum -y install iscsi-initiator-utils

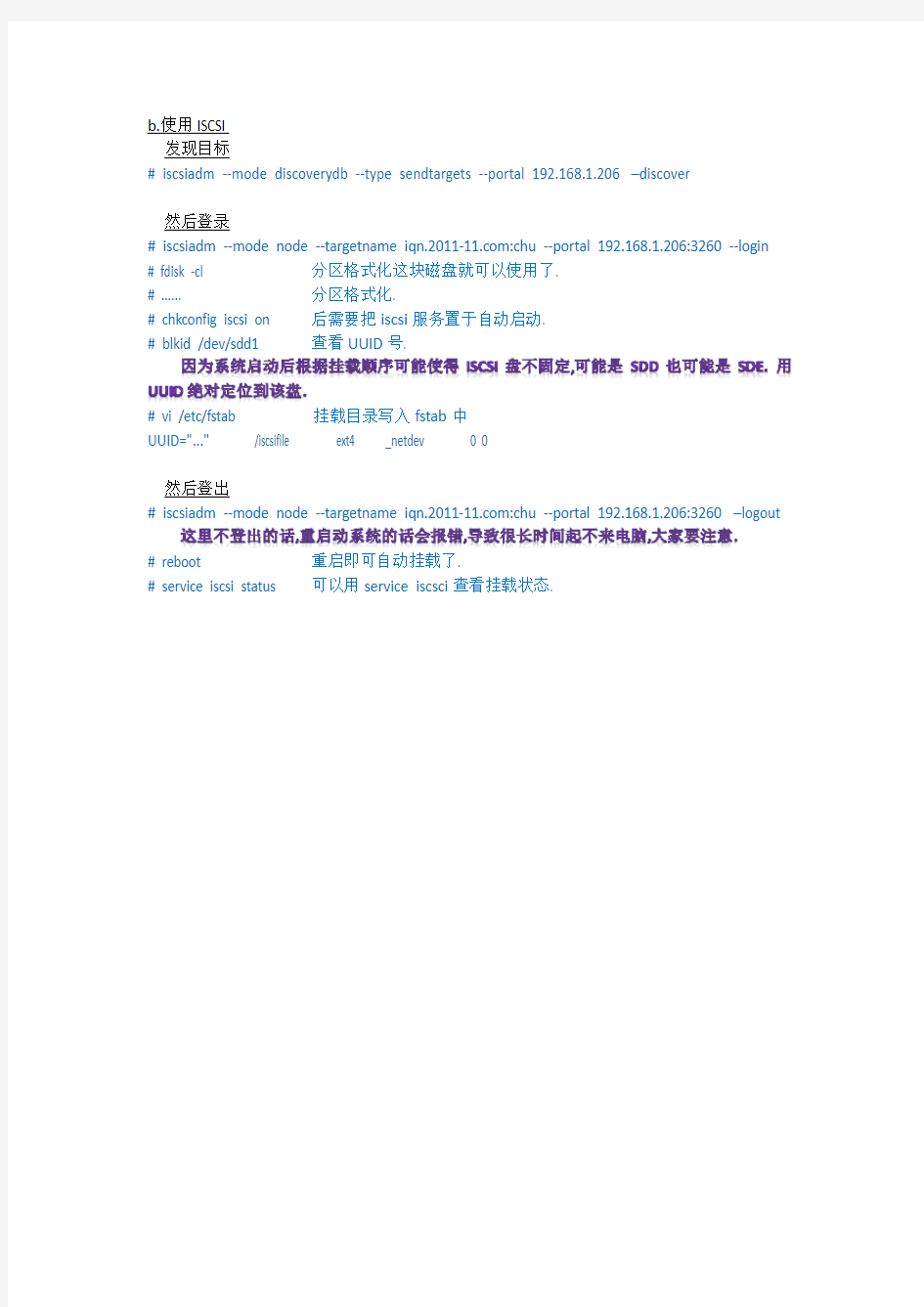

b.使用ISCSI

发现目标

# iscsiadm --mode discoverydb --type sendtargets --portal 192.168.1.206 –discover

然后登录

# iscsiadm --mode node --targetname https://www.360docs.net/doc/b113140025.html,:chu --portal 192.168.1.206:3260 --login # fdisk -cl 分区格式化这块磁盘就可以使用了.

# ...... 分区格式化.

# chkconfig iscsi on 后需要把iscsi服务置于自动启动.

# blkid /dev/sdd1 查看UUID号.

# vi /etc/fstab 挂载目录写入fstab中

UUID="..." /iscsifile ext4 _netdev 0 0

然后登出

# iscsiadm --mode node --targetname https://www.360docs.net/doc/b113140025.html,:chu --portal 192.168.1.206:3260 –logout

# reboot 重启即可自动挂载了.

# service iscsi status 可以用service iscsci查看挂载状态.

公安局网络安全方案

某公安局网络安全方案 (建议稿) 一、某公安局网络现状 某公安局网络作为信息基础设施,是机关信息化建设的基石。某公安局网络开通到上级省厅及全国各地公安网站的数字专线出口,与局内各楼、其它一些分局及派出所和INTERNET连接。某公安局网络提供公安局各单位的互联通道,实现机关局域网络全部节点及终端设备的网络互联和系统集成,实现以信息交换,信息发布为主的综合计算机网络应用环境,为公安局管理、领导决策提供先进的技术支持手段。 整个某公安局网络通过统一的出口,64K的DDN专线接入上级省厅及全国各地公安网站,网络主干网通过一个Motorla(S520)路由器连接到上级网络。某公安局网络在物理结构上主要分成两个子网,两个子网通过路由器连接。在逻辑上,某公安局网络有许多虚拟子网。某公安局网络对远程用户提供拨号接入服务。网络系统分布在整个,规模较大。 某公安局现有网络的拓扑结构见图一所示。 某公安局网络已经有了比较成熟的应用,包括WWW服务,Mail服务,DNS服务等的一些其他应用,如内部信息等,也已经转移到网络应用之上的Web应用主要是用于内部信息的管理,应用模式主要包括数据库客户/服务器模式、客户/服务器模式与浏览器/WWW服务器模式。 某公安局网络还没有采取安全措施以保证信息的安全不受到侵犯。 以上是某公安局网络及其应用的现状。 二、某公安局网络安全需求分析

某公安局网络系统现在的Web应用主要是用于公安局内部信息管理,因而存在着强烈的安全需求。 网络安全的目标是保护和管理网络资源(包括网络信息和网络服务)。 网络安全的需求是分层次的。ISO/OSI网络模型将网络分为7个层次,在不同层次上的安全需求如上图所示。 某公安局网络的安全需求覆盖网络层以上的部分,并且有安全管理的需求。可以把某公安局网络的安全需求分为三个大的方面:网络层安全需求、应用层安全需求和安全管理需求。 目前第一期解决网络层安全需求 1. 网络层安全需求 网络层安全需求是保护网络不受攻击,确保网络服务的可用性。某公安局网络网络层的安全需求是面向系统安全的,包括: ●隔离内外部网络; ●实现网络的边界安全,在网络的入出口设置安全控制;

storm集群的自适应调度算法

Adaptive Online Scheduling in Storm Leonardo Aniello aniello@dis.uniroma1.it Roberto Baldoni baldoni@dis.uniroma1.it Leonardo Querzoni querzoni@dis.uniroma1.it Research Center on Cyber Intelligence and Information Security and Department of Computer,Control,and Management Engineering Antonio Ruberti Sapienza University of Rome ABSTRACT Today we are witnessing a dramatic shift toward a data-driven economy,where the ability to e?ciently and timely analyze huge amounts of data marks the di?erence between industrial success stories and catastrophic failures.In this scenario Storm,an open source distributed realtime com-putation system,represents a disruptive technology that is quickly gaining the favor of big players like Twitter and Groupon.A Storm application is modeled as a topology,i.e. a graph where nodes are operators and edges represent data ?ows among such operators.A key aspect in tuning Storm performance lies in the strategy used to deploy a topology, i.e.how Storm schedules the execution of each topology component on the available computing infrastructure.In this paper we propose two advanced generic schedulers for Storm that provide improved performance for a wide range of application topologies.The?rst scheduler works o?ine by analyzing the topology structure and adapting the de-ployment to it;the second scheduler enhance the previous approach by continuously monitoring system performance and rescheduling the deployment at run-time to improve overall performance.Experimental results show that these algorithms can produce schedules that achieve signi?cantly better performances compared to those produced by Storm’s default scheduler. Categories and Subject Descriptors D.4.7[Organization and Design]:Distributed systems Keywords distributed event processing,CEP,scheduling,Storm 1.INTRODUCTION In the last few years we are witnessing a huge growth in information production.IBM claims that“every day,we create2.5quintillion bytes of data-so much that90%of the data in the world today has been created in the last two Permission to make digital or hard copies of all or part of this work for personal or classroom use is granted without fee provided that copies are not made or distributed for pro?t or commercial advantage and that copies bear this notice and the full citation on the?rst page.To copy otherwise,to republish,to post on servers or to redistribute to lists,requires prior speci?c permission and/or a fee. DEBS’13,June29–July3,2013,Arlington,Texas,USA. Copyright2013ACM978-1-4503-1758-0/13/06...$15.00.years alone”[15].Domo,a business intelligence company, has recently reported some?gures[4]that give a perspective on the sheer amount of data that is injected on the internet every minute,and its heterogeneity as well:3125photos are added on Flickr,34722likes are expressed on Facebook, more than100000tweets are done on Twitter,etc.This apparently unrelenting growth is a consequence of several factors including the pervasiveness of social networks,the smartphone market success,the shift toward an“Internet of things”and the consequent widespread deployment of sensor networks.This phenomenon,know with the popular name of Big Data,is expected to bring a strong growth in economy with a direct impact on available job positions;Gartner says that the business behind Big Data will globally create4.4 million IT jobs by2015[1]. Big Data applications are typically characterized by the three V s:large volumes(up to petabytes)at a high veloc-ity(intense data streams that must be analyzed in quasi real-time)with extreme variety(mix of structured and un-structured data).Classic data mining and analysis solutions quickly showed their limits when faced with such loads.Big Data applications,therefore,imposed a paradigm shift in the area of data management that brought us several novel approaches to the problem represented mostly by NoSQL databases,batch data analysis tools based on Map-Reduce, and complex event processing engines.This latter approach focussed on representing data as a real-time?ow of events proved to be particularly advantageous for all those appli-cations where data is continuously produced and must be analyzed on the?https://www.360docs.net/doc/b113140025.html,plex event processing engines are used to apply complex detection and aggregation rules on intense data streams and output,as a result,new events.A crucial performance index in this case is represented by the average time needed for an event to be fully analyzed,as this represents a good?gure of how much the application is quick to react to incoming events. Storm[2]is a complex event processing engine that,thanks to its distributed architecture,is able to perform analytics on high throughput data streams.Thanks to these character-istics,Storm is rapidly conquering reputation among large companies like Twitter,Groupon or The Weather Chan-nel.A Storm cluster can run topologies(Storm’s jargon for an application)made up of several processing components. Components of a topology can be either spouts,that act as event producers,or bolts that implement the processing logic.Events emitted by a spout constitute a stream that can be transformed by passing through one or multiple bolts where its events are processed.Therefore,a topology repre-

was的性能优化

Websphere性能分析与优化 ——从Heapdump浅谈JVM堆设置 不同版本的JDK可以设置的JVM堆大小是不一样的,而JVM堆的大小直接制约系统的性能,合理设置每个应用服务器中的JVM堆,在系统性能优化中是十分关键的一步。 一般来说,JVM堆可设置的大小受其版本限制,可分为以下两大类: 1、32位的JDK,JVM堆最大可设置到1.5G左右 2、64位的JDK,JVM堆大小暂无限制 那我们该如何调整JVM的堆大小呢?在Was上如何去设定一个合理的值且多大的值才算是合理的呢? 首先我们来了解下JVM堆大小对系统有哪些主要的影响,在JVM堆不足的情况下将会导致系统: 1、频繁的垃圾回收(引发系统资源紧张情况,集群环境下CPU资源消耗就更严重) 2、OOM,内存溢出(out of memory) 系统繁忙时,一般都是在处理大量的客户端请求,或是在进行多个复杂的计算,它们都需要向JVM堆申请空间进行对象的创建。在堆空间不足的情况下,应用系统会出现以下一些情况,从而大大降低客户的感知度: 1、请求操作响应时间长 2、请求操作失败,资源等待操作,内存溢出 为了保证系统的性能,提高系统稳定性,我们就需要对JVM堆的详细使用情况刨根问底,以此估出一个合理的值来设置JVM堆大小。

有专家给出建议,Was每个Server的线程池不宜配置过大,一般建议值在50-120之间,而JVM堆则设置在2G内。这个建议针对大部分系统都是适用的,如果在这个配置上系统运行还出现性能问题,可先从应用程序角度着手优化。因为无论线程池的线程大小是多少,每个线程给系统带来的主要压力就是JVM堆资源的占用。 在32位的Java虚拟机上,JVM堆最大可设置到1.5G左右。假设请求从客户端来到Was,Was从线程池中分配一个线程处理这个请求,同时从JVM堆空间申请相应的资源进行操作。假设这是一个上传5MB的Excel的线程,那么在上传与处理这个Excel过程中,线程占用的JVM堆的资源会越来越多,甚至有可能需要向JVM堆申请超过30MB的空间(当然30MB的堆空间不是绝对,这与代码设计密切相关,如果到Excel上传过程中,还要进行分析,封装,持久化等操作)。这种情况下,再有50个类似的上传Excel的线程,系统性能就会受到影响,因为在线程操作结束前,JVM堆资源被大量占用且无法快速释放,系统剩余可分配的JVM堆空间越来越少,如再有其它线程继续申请堆空间资源的话,就需要等待垃圾回收或者资源空间的创建了。 因此为了保证系统的性能,我们首先要保证JVM堆剩余可分配空间的大小。除了加大JVM堆的设置外(可考虑集群方式降低单Server的压力),我们还要从系统设计与应用程序代码优化入手,避免资源相互占用,资源调用后可快速释放。 应如何优化应用代码呢?在实际项目中,许多应用系统的工期都十分紧张,从需求调研到系统上线,可能仅有个把月的时间。由于复杂的业务逻辑和紧张的工作期限,在编码过程中难免都会出现一些漏洞,这些漏洞问题可能因为功能交叉关联,过于复杂,在测试阶段不能重现,直到投入生产使用中才发现,并且随着系统功能不断增加,关联越来越多,有些问题会成为影响性能的根源,让我们猝不及防!因此我们需要增加数据监控这一过程,其中可以通过Heapdump文件收集生产上每个Server的JVM堆中对象空间详细分配情况作为参考,进行代码优化与堆大小设置。 Heapdump文件主要用于记录JVM堆对象的详细信息,在JVM堆接收到转储命令时产生,其相当于JVM堆某一时间切面的详细信息,也可理解为记录对象在

WebSphere中DB2数据库连接池的配置

1.进入管理控制台(http://localhost:9090/admin/) 2.指定Java 2 连接器安全性使用的用户标识和密码的列表 在安全性->JAAS配置->J2C认证数据 图(一)

然后点击新建按钮进入图二,这里别名和用户标识都写 db2inst1(就是登录DB2数据库的用户名和密码,别名可以任意.),密码写登录DB2数据库的密码。单击应用。(这里我输入了别名为:DB2Connect,用户标识为:db2admin,密码****) 图(二)

3.选择:资源->JDBC提供程序,点击“新建”,建立JDBC 提供程序。 图(三) 点击“应用”后,在类路径中 输入三个文件(这三个文件在DB2数据库的安装目录下的,搜索一下就能找到),也可以写成相对路径,再点击“应用”,然后保存,再保存。

4.定义数据源,如下图 图(四) 点击界面中“数据源后”再点击“新建”,建立数据源。这里名称写DB2ConnData,JNDI名是jdbc/button,注意JNDI 名必须是上述格式,否则可能连接不上DB2数据库。组件受管认证别名和容器受管的认证别名都选择在安全性->JAA配置->J2C认证数据里新建的选项。点击应用。 5.界面上点击“定制属性”,定义连接池的databasename、 serverName 信息 (1) databasename的值修改为DB2数据库里的数据库

名,点击“确定”保存配置. (2) serverName的值修改为DB2数据库所在机器的IP 地址,点击“确定”保存配置. 其余的取默认值,然后一直确定即可。最后到如下界面来测试连接: 总结: 1.进入管理控制台(http://localhost:9090/admin/) 2.指定Java 2 连接器安全性使用的用户标识和密码的列表在安全性->JAAS 配置->J2C认证数据里新建(这里是配置登陆DB2数据的用户名和密码) 3.选择:资源->JDBC提供程序,点击“新建”,建立JDBC提供程序。 4.定义数据源: (1)点击界面中"数据源后"再点击“新建”,建立数据源。 (2)点击界面中"定制属性"(这里设置databasename和serverName) 5.测试连接

公安局网络安全方案

公安局网络安全方案 TPMK standardization office【 TPMK5AB- TPMK08- TPMK2C- TPMK18】

某公安局网络安全方案 (建议稿) 一、某公安局网络现状 某公安局网络作为信息基础设施,是机关信息化建设的基石。某公安局网络开通到上级省厅及全国各地公安网站的数字专线出口,与局内各楼、其它一些分局及派出所和INTERNET连接。某公安局网络提供公安局各单位的互联通道,实现机关局域网络全部节点及终端设备的网络互联和系统集成,实现以信息交换,信息发布为主的综合计算机网络应用环境,为公安局管理、领导决策提供先进的技术支持手段。 整个某公安局网络通过统一的出口,64K的DDN专线接入上级省厅及全国各地公安网站,网络主干网通过一个Motorla(S520)路由器连接到上级网络。某公安局网络在物理结构上主要分成两个子网,两个子网通过路由器连接。在逻辑上,某公安局网络有许多虚拟子网。某公安局网络对远程用户提供拨号接入服务。网络系统分布在整个,规模较大。 某公安局现有网络的拓扑结构见图一所示。 某公安局网络已经有了比较成熟的应用,包括WWW服务,Mail服务,DNS服务等的一些其他应用,如内部信息等,也已经转移到网络应用之上的Web应用主要是用于内部信息的管理,应用模式主要包括数据库客户/服务器模式、客户/服务器模式与浏览器/WWW服务器模式。

某公安局网络还没有采取安全措施以保证信息的安全不受到侵犯。 以上是某公安局网络及其应用的现状。 二、某公安局网络安全需求分析 某公安局网络系统现在的Web应用主要是用于公安局内部信息管理,因而存在着强烈的安全需求。 网络安全的目标是保护和管理网络资源(包括网络信息和网络服务)。 网络安全的需求是分层次的。ISO/OSI网络模型将网络分为7个层次,在不同层次上的安全需求如上图所示。 某公安局网络的安全需求覆盖网络层以上的部分,并且有安全管理的需求。可以把某公安局网络的安全需求分为三个大的方面:网络层安全需求、应用层安全需求和安全管理需求。

19252-storm入门到精通-storm1

Storm简介

Storm简介 ?实时计算需要解决一些什么问题?实现一个实时计算系统?Storm基本概念 ?Storm使用场景 ?Storm分组机制

Storm简介 ?实时计算需要解决一些什么问题 伴随着信息科技日新月异的发展,信息呈现出爆发式的膨胀,人们获取信息的途径也更加多样、更加便捷,同时对于信息的时效性要求也越来越高。举个搜索场景中的例子,当一个卖家发布了一条宝贝信息时,他希望的当然是这个宝贝马上就可以被卖家搜索出来、点击、购买啦,相反,如果这个宝贝要等到第二天或者更久才可以被搜出来,估计这个大哥就要骂娘了。再举一个推荐的例子,如果用户昨天在淘宝上买了一双袜子,今天想买一副泳镜去游泳,但是却发现系统在不遗余力地给他推荐袜子、鞋子,根本对他今天寻找泳镜的行为视而不见,估计这哥们心里就会想推荐你妹呀。其实稍微了解点背景知识的码农们都知道,这是因为后台系统做的是每天一次的全量处理,而且大多是在夜深人静之时做的,那么你今天白天做的事情当然要明天才能反映出来啦。

Storm简介 ?实现一个实时计算系统 全量数据处理使用的大多是鼎鼎大名的hadoop或者hive,作为一个批处理系统,hadoop 以其吞吐量大、自动容错等优点,在海量数据处理上得到了广泛的使用。但是,hadoop不擅长实时计算,因为它天然就是为批处理而生的,这也是业界一致的共识。否则最近这两年也不会有 s4,storm,puma这些实时计算系统如雨后春笋般冒出来啦。先抛开s4,storm,puma这些系统不谈,我们首先来看一下,如果让我们自己设计一个实时计算系统,我们要解决哪些问题。

WAS性能调优

1.设置Web Container的最大、最小并发用户 在管理控制台中点击应用程序服务器> server1 > 线程池>WebContainer(默认为10,50),根据观察的性能情况和应用情况输入合适的最小、最大进程数。如将最大进程数改为:1000,最小进程值改为400,Default(默认为5,20)、TCPChannel.DCS(默认为5,20)进程值同样改为最大值1000,最小值400,并选上允许线程分配超过最大线程大小,如下图:

2.对象请求代理(ORB)的线程池大小: 在管理控制台中点击应用程序服务器> server1 > ORB 服务> 线程池,根据观察的性能情况和应用情况输入合适的最小、最大进程数。如将最大进程数改为:400,最小值改为20,(默认是10和50)并选上允许线程分配超过最大线程大小,如下图所示

3.JVM 堆参数设置的性能调优 应用程序服务器 > server1 > 进程定义 > Java 虚拟机,根据硬件物理内存和应用情况输入合适的初始堆大小、最大堆大小。如将初始堆大小改为768、最大堆大小改为2048。2048为最大值,如下图所示: 通用JVM 参数改为:-Djava.awt.headless=true

4.设置数据库的连接池属性: JDBC 提供者 >数据库JDBC 驱动名称 > 数据源 > 数据源名称> 连接池,根据观察的性能情况和应用情况输入合适的最小、最大连接数。最小值为:20,最大值为:50。

分别更改uissdbpool、uissdbpoolgw连接池的属性,如下图所示: 5.ORB参数调用方式的性能调优: 应用程序服务器> server1 > ORB 服务>选中按引用传递。如下图所示;

WAS配置

1.1 配置字符集和JVM内存大小 答案:服务器>应用程序服务器>[选择所使用的服务器]>Java 和进程管理》进程定义》Java 虚拟机, 初始堆大小为512,最大堆大小为2048, 通用JVM参数设为:-Ddefault.client.encoding=UTF-8 -Dfile.encoding=UTF-8 -Duser.region=CN https://www.360docs.net/doc/b113140025.html,nguage=zh -DLANG=zh_CN -Dclient.encoding.override=UTF-8 -Xverify:none 通用JVM参数设为-Ddefault.client.encoding=GBK -Dfile.encoding=GBK -Duser.region=CN https://www.360docs.net/doc/b113140025.html,nguage=zh -DLANG=zh_CN -Dclient.encoding.override=GBK -Xverify:none 1.2 nodeagent的JVM内存最佳配置。 初始堆256 最大堆1024 位于系统管理-》Node Agent-》nodeagent->java和进程管理-》进程定义-》Java 虚拟机。 1.3 系统管理-》控制台首选项-》在“与节点同步更改”打勾。 1.4 提高控制台访问速度和稳定性 系统管理——》Deployment Manager——》配置——》Java 和进程管理——》进程定义——》Java 虚拟机,初始堆大小改为512,最大堆大小改为1024。 dmgr 512~1024 1.5 配置数据源 1.5.1建数据源 资源——》JDBC——》数据源——》——》先选择作用域——》新建———》数据源名输入BJH02_JNDI——》JNDI 名称也输入BJH02_JNDI——》数据库类型选择ORACLE——》实施类型选择连接池数据源——》目录位置/opt/IBM/WebSphere/AppServer/lib/ext(同时要检查此路径下是否存在ojdc.jar)——》URL: jdbc:oracle:thin:@(DESCRIPTION=(ADDRESS_LIST=(ADDRESS=(PROTOCOL=TCP)(HOS T=10.201.2.104)(PORT=1521))(ADDRESS=(PROTOCOL=TCP)(HOST=10.201.2.105)(PORT=1 521))(LOAD_BALANCE=on))(CONNECT_DA TA=(SERVICE_NAME=zjorcl)(SERVER=DEDI CA TED)))——》数据存储器helper类名选择ORACLE10g——》完成。

公安局视频专网安全建设方案

1视频专网建设现状 近年来,公安视频专网的建设规模正在不断扩大,专网前端的IP接入设备(如IPC、RFID等)的种类与数量正在不断上升,这些前端设备被广泛应用于治安管理、交通疏导等领域,与国计民生息息相关;同时,如人脸对比、车辆识别、大数据分析、警用地理等核心业务,也正向公安视频专网迁移,目前的公安视频专网事实上已经成为一张承载海量终端与海量数据的物联网。 公安视频专网的重要性正在不断提升,随之而来的安全问题也日益凸显,一旦出现黑客攻击、数据窃取等事件,将有可能造成治安管理失控、交通管制失效、敏感信息泄漏、LED屏幕倒流信息篡改等后果,严重危害社会稳定。 与此相对的是,由于点多面广,大部分的公安视频专网无法部署有效的安全策略,前端设备与后端业务基本处于直连状态,大量无人值守的接入终端被黑客利用成为攻击源。攻击者可利用分散在社会各处的接入设备接入到整个网络中,对核心业务系统展开攻击,甚至窃取保密信息。因此,如何解决来自于前端IP设备的安全风险成为了公安视频专网安全体系建设的突出问题。 当前视频专网安全问题已经上升到国家层面,发改委、中央综治办、公安部等九部委联合下发《关于加强公共安全视频监控建设联网应用工作的若干意见》,要求加强视频监控系统安全防护能力,严格安全准入机制;10月初的全国政法委视频电话会议上,孟书记也多次强调了网络安全建设的重要性;省公安厅也在9月份警示视频专网存在的安全风险。

2视频专网存在的风险 目前,全国各地公安系统的视频专网及专网中的应用系统基本处于“裸奔”状态,没有任何的安全防护措施和手段,同时使用的操作系统和应用系统存在 大量的高危漏洞,导致视频专网存在如下风险: 1、前端摄像头接入交换机无法监控管理,存在非法终端接入风险; 2、前端智能终端接入网络带来病毒和木马入侵风险; 3、视频专网为开放式网络,安全设备部署较少,接入网可直接访问服务器网络; 4、视频专网中存在多个业务系统,业务系统之间无访问控制策略; 5、操作系统、业务系统、网络系统存在大量的漏洞,可被不法分子进行利用; 6、视频专网无法做到专网专用,存在非法业务数据,影响视频监控图像质量; 一旦攻击者通过前端摄像机渗透到视频专网中来,可对系统进行大范围严 重破坏,极有可能对当前的正常电子业务工作造成灾难级影响,业务数据无法 快速恢复,造成智能交通指挥瘫痪,指挥中心失去“眼睛”,卡口系统失效, 违法抓拍停滞,违法档案删除,阻止智能布控应用,监控视频被不法分子使用,恶意追踪公民、车辆轨迹造成隐私泄露,诱导发布平台发布反动言论等等严重 的后果,社会影响层面巨大。 针对前端设备的准入控制不仅要求设备接入可信,也要求设备行为可控, 因此要求在实施准入控制时,必须能够同时识别前端设备的身份,并有效管控 传输的数据的合法性。此外,由于公安视频专网点多面广、性能要求高,在准 入控制方案设计时,必须考虑部署及性能问题。以上要求是传统的安全设备难

WAS关键性能参数配置及异常分析

WAS关键性能参数配置及异常分析

目录 WAS关键性能参数配置及异常分析 (1) 1.WAS性能关键参数配置 (3) 1.1 JVM(Java虚拟机) (3) 1.2 GC(详细垃圾回收) (3) 1.3 Web Container (5) 1.4 Data Source数据源 (6) 1.4.1安装数据源驱动 (6) 1.4.2配置全局数据源变量 (6) 1.4.3配置数据源驱动 (6) 1.4.4配置数据源 (7) 1.4.5 Database连接池的参数配置 (10) 1.5 其它关键参数 (11) 1.5.1 EJB分发共享内存参数 (11) 2.WAS性能分析工具 (11) 2.1 WAS性能监控配置 (11) 2.2 WAS性能监控 (11) 3.WAS异常分析 (11) 3.1 关键日志文件 (11) 3.1 javacore、heapdump分析 (13) 3.1.1 javacore的分析 (13) 3.1.2 heapdump的分析 (19)

1.WAS性能关键参数配置 1.1JVM(Java虚拟机) Heapsize(-Xms和-Xmx):heapsize的大小依赖于系统平台和具体的应用等多种因素。最大heapsize需要小于机器的物理内存,一般来说,默认最小heapsize为256m。例如NG 设置的JVM为-Xms 512m,-Xmx 2048m。 如果在WAS应用服务器未设置JVM参数或者设置JVM参数不合理,会有可能告成应用服务器处理效率低或者造成OutOfMemoryError的情况。 备注:2m代表是2m的程序对象 1.2GC(详细垃圾回收) GC(Garbage Collection):当需要分配的内存空间不再使用的时候,JVM将调用垃圾回收机制来回收内存空间。一般来说,良好的GC状态需要保证相邻两次垃圾回收的平均间隔时间应当是单次垃圾回收所需时间的至少5-6倍。GC的调优是通过在模拟压力的情况下不断调整最大最小heapsize来实现的,并不是heapsize设置越大越好。 通过在WAS应用服务器配置详细垃圾回收,从而可以使WAS在运行时生成 native_stderr.log,native_stderr.log日志帮助分析JVM在进行GC垃圾回收时的数据,

WAS8.5安装配置For AIX-new

WerbSphere Application Server V8.5 For AIX安装 2015.03.25 (仅供参考) 张永昆

目录 1、安装准备: (4) 1.1 上传所需要的软件包 (4) 1.2 安装系统所需的RPM (4) 1.3 创建应用账户 (4) 2、安装Installation Manager (4) 2.1、解压软件包 (4) 2.1.1解压nstallation Manager安装包 (4) 2.1.2 解压WAS ND V8.5.5安装包 (5) 2.2 安装nstallation Manager (5) 2.2.1执行安装程序 (5) 2.2.2 安装验证 (5) 3、安装WAS ND V8.5.5 软件 (6) 3.1 启动Installation Manager (6) 3.2 用Installation Manager安装WAS 8.5.5 (7) 3.3确认安装版本 (12) 4、创建概要文件 (13) 4.1打开概要管理工具 (13) 4.2 创建cell的profile (14) 4.3 web服务器定义 (21) 4.4 安装验证 (24) 5、添加多个概要文件 (25) 5.1打开概要管理工具 (25) 5.2 添加概要文件 (26) 5.3 验证概要文件 (33) 5.4 将新建profile加入Dmger01 控制台 (34) 5.4.1 启动dmgr (34)

5.4.2 启动server1 (34) 5.4.3 登陆Dmgr01管理控制台 (35) 5.4.4添加节点 (36) 5.4.5 启动各节点 (38) 6、配置cluster (38) 6.1 登陆控制台,查看集群 (38) 6.2 创建集群 (39) 7、配置数据源 (44) 7.1 准备DB2驱动 (44) 7.2 创建JDBC程序 (44) 7.3创建数据源 (46) 7.4 创建J2CC认证 (48) 7.5 配置J2C认证 (50) 8、虚拟主机 (51) 8.1 配置虚拟主机 (51) 8.2 应用虚拟主机 (58) 9、IBM HTTP Server安装 (60) 9.1 运行Installer manager (60) 9.2 安装IBM HTTP Server (63) 10、配置IHS转发应用 (63) 10.1 WAS控制台添加IHS (63) 10.2 配置IHS转发 (65) 10.2.1 配置httpd.conf加载plugin (65) 10.2.2 生成plugin文件 (66) 11、WAS 参数调整 (68) 11.1 JVM虚拟机调整 (68) 11.2 JDBC连接池调整 (68) 11.3 数据源属性调整 (69) 11.4 线程池调整 (70)

公安信息网络安全知识手册

公安信息网络安全知识手册 目录 一、公安机关人民警察使用公安信息网违规行为行政处分暂行规定 (2) 二、公安计算机信息系统安全保护规定 (2) 三、八条纪律、四个严禁 (5) 四、公安信息通信网联网设备及应用系统注册管理办法 (6) 五、中共中央保密委员会办公室、国家保密局关于国家秘密载体保密管理的规定 (15) 六、公安信息系统数字身份证书管理办法(试行) (19) 七、湖南省公安机关非警务人员使用公安信息网管理工作暂行规定 (26) 八、网络安全知识 (33)

一、公安机关人民警察使用公安信息网违规行为行政处分暂行规定 第一条为切实加强公安信息网络安全管理工作,规范公安机关人民警察使用公安信息网,落实“谁主管、谁负责”、“谁使用、谁负责”的管理责任制,根据《中华人民共和国人民警察法》、《中华人民共和国计算机信息系统安全保护条例》等有关法律、法规,制定本规定。 第二条公安机关人民警察(以下简称公安民警)使用公安信息网行为,是指公安民警在公安信息网上进行的软硬件安装与开发、信息发布、信息查阅、应用等行为。 第三条对公安民警违反规定使用公安信息网的,应当根据违纪行为的性质、情节和后果,依据本规定给予行政处分。 第四条违反“一机两用”规定,将公安信息网及设备外联其他信息网络,或者擅自拆除监控程序、逃避监控、扰乱上网注册工作的,给予通报批评或者警告处分;造成严重后果的,给予记过以上处分。 第五条编制或者传播计算机病毒等破坏程序,故意扫描、侵入公安信息系统,破坏公安信息网站、窃取数据的,给予记大过或者降级处分;造成严重后果的,给予撤职或者开除处分。 第六条擅自在公安信息网上开设与工作无关的个人网站(页)、聊天室、BBS 等网站(页)的,给予警告处分;造成严重后果的,给予记过处分。 第七条在公安信息网上捏造或者歪曲事实,散布谣言,侮辱、诽谤、诋毁他人,破坏他人名誉的,给予警告或者记过处分;情节严重的,给予记大过以上处分。 第八条在公安信息网上编造、转发危害国家安全、淫秽色情、封建迷信等有害信息的,给予记大过或者降级处分;情节严重的,给予撤职或者开除处分。 第九条未经审查和批准,从其他信息网络直接下载、转发、粘贴信息到公安信息网,造成病毒感染或者其他不良后果的,给予警告处分;后果特别严重的,给予记过以上处分。 第十条擅自允许非公安民警登录、使用公安信息网,或者擅自向社会提供公安信息网站和应用系统数据的,给予通报批评或者警告处分;造成严重后果的,给予记过以上处分。 第十一条对于管理松懈,多次发生公安民警违规使用公安信息网行为,或者导致发生公安信息网重大安全案(事)件的单位,除对直接责任人给予处分外,对单位有关领导根据规定给予通报批评或者行政处分。 第十二条对发生公安信息网重大安全案(事)件隐瞒不报、压案不查、包庇袒护的,对所在单位有关领导应当从重处理。 第十三条对违反本规定,构成犯罪的,应当依法追究刑事责任;错误比较严重,又不宜给予开除处分的,应当予以辞退。 第十四条公安边防、消防、警卫部队官兵使用公安信息网违规行为,参照本规定进行处理。 公安院校学生,公安机关聘用、借调人员以及其他经允许可以使用公安信息网的人员,其违规行为由所在单位根据有关规定处理。 第十五条本规定由公安部监察局负责解释。 第十六条本规定自公布之日起施行。 二、公安计算机信息系统安全保护规定

论Storm分布式实时计算工具

龙源期刊网 https://www.360docs.net/doc/b113140025.html, 论Storm分布式实时计算工具 作者:沈超邓彩凤 来源:《中国科技纵横》2014年第03期 【摘要】互联网的应用催生了一大批新的数据处理技术,storm分布式实时处理工具以其强大的数据处理能力、可靠性高、扩展性好等特点,在近几年得到越来越广泛的关注和应用。 【关键词】分布式实时计算流处理 1 背景及特点 互联网的应用正在越来越深入的改变人们的生活,互联网技术也在不断发展,尤其是大数据处理技术,过去的十年是大数据处理技术变革的十年,MapReduce,Hadoop以及一些相关 的技术使得我们能处理的数据量比以前要大得多得多。但是这些数据处理技术都不是实时的系统,或者说,它们设计的目的也不是为了实时计算。没有什么办法可以简单地把hadoop变成一个实时计算系统。实时数据处理系统和批量数据处理系统在需求上有着本质的差别。 然而大规模的实时数据处理已经越来越成为一种业务需求了,而缺少一个“实时版本的hadoop”已经成为数据处理整个生态系统的一个巨大缺失。而storm的出现填补了这个缺失。Storm出现之前,互联网技术人员可能需要自己手动维护一个由消息队列和消息处理者所组成的实时处理网络,消息处理者从消息队列取出一个消息进行处理,更新数据库,发送消息给其它队列等等。不幸的是,这种方式有以下几个缺陷: 单调乏味:技术人员花费了绝大部分开发时间去配置把消息发送到哪里,部署消息处理者,部署中间消息节点—设计者的大部分时间花在设计,配置这个数据处理框架上,而真正关心的消息处理逻辑在代码里面占的比例很少。 脆弱:不够健壮,设计者要自己写代码保证所有的消息处理者和消息队列正常运行。 伸缩性差:当一个消息处理者的消息量达到阀值,需要对这些数据进行分流,配置这些新的处理者以让他们处理分流的消息。 Storm定义了一批实时计算的原语。如同hadoop大大简化了并行批量数据处理,storm的这些原语大大简化了并行实时数据处理。storm的一些关键特性如下: 适用场景广泛:storm可以用来处理消息和更新数据库(消息流处理),对一个数据量进行持续的查询并返回客户端(持续计算),对一个耗资源的查询作实时并行化的处理(分布式方法调用),storm的这些基础原语可以满足大量的场景。

WAS详细操作

WAS详细操作 1.节点部署 概要文件(Profile)定义一个独立应用程序服务器(Server)的运行时环境, 包括服务器在运行时环境中处理的所有文件 节点(Node)是受管服务器(Server)的逻辑分组, 节点通常与具有唯一IP主机地址的逻辑或物理计算机系统对应, 节点不能跨多台计算机 Node Agent 是将管理请求路由至服务器的管理代理程序, Node Agent 是服务器, 是一个管理代理程序, 并不涉及应用程序服务功能, Node Agent 进程在每个受管节点上运行, 并专门执行特定于节点的管理功能, 如服务器进程监视、配置同步、文件传输和请求路由, Deployment Manager通过与Node Agent的交互完成对单元内节点的控制 Node是管理上使用的概念, Profile是实际的概要文件, 它们代表同一事物 查看所有概要文件: export WAS_HOME=/opt/WebSphere/AppServer cd $WAS_HOME/bin ./manageprofiles.sh -listProfiles 1.1.D eploymentManager DeploymentManager(简称DM) 为单元中所有元素提供了单一的管理控制中心点 DM属于一个特殊的节点, 用以下步骤创建: export WAS_HOME=/opt/WebSphere/AppServer cd $WAS_HOME/bin ./manageprofiles.sh -create \ -templatePath $WAS_HOME/profileTemplates/dmgr \ -profileName Dmgr01 \ -profilePath $WAS_HOME/profiles/Dmgr01 \ - nodeName (节点名) \ -cellName (单元名) \ -hostName (主机名) (其中红色部分为概要文件名, 可根据实际情况修改)