蓝牙抓包软件

蓝牙通信软件

蓝牙开发中为了进行数据分析和通信调试常常需要两种软件,一是数据抓包软件,二是通讯软件。这两种软件分别推荐TI的配套软件Packet Sniffer和BTool。

Packet Sniffer是一款无线抓包软件可通过Dongle抓ZigBee,Bluetooth,RF多种无线数据(广播)。可对抓到的数据进行保存,或读取之前抓到的数据。而且在无线设备比较多的情况下可以通过多重过滤规则过滤掉不想要的设备。也可只抓自己想要的某种数据。是蓝牙协议分析不可缺少的一部分。

BTool是一种蓝牙通讯软件。可以与通过Dongle与蓝牙设备进行连接、配置、通讯是蓝牙设备调制不可缺少的一部分。

本文将会对这两种软件进行介绍。

一、Packet Sniffer

1、软件下载和驱动安装

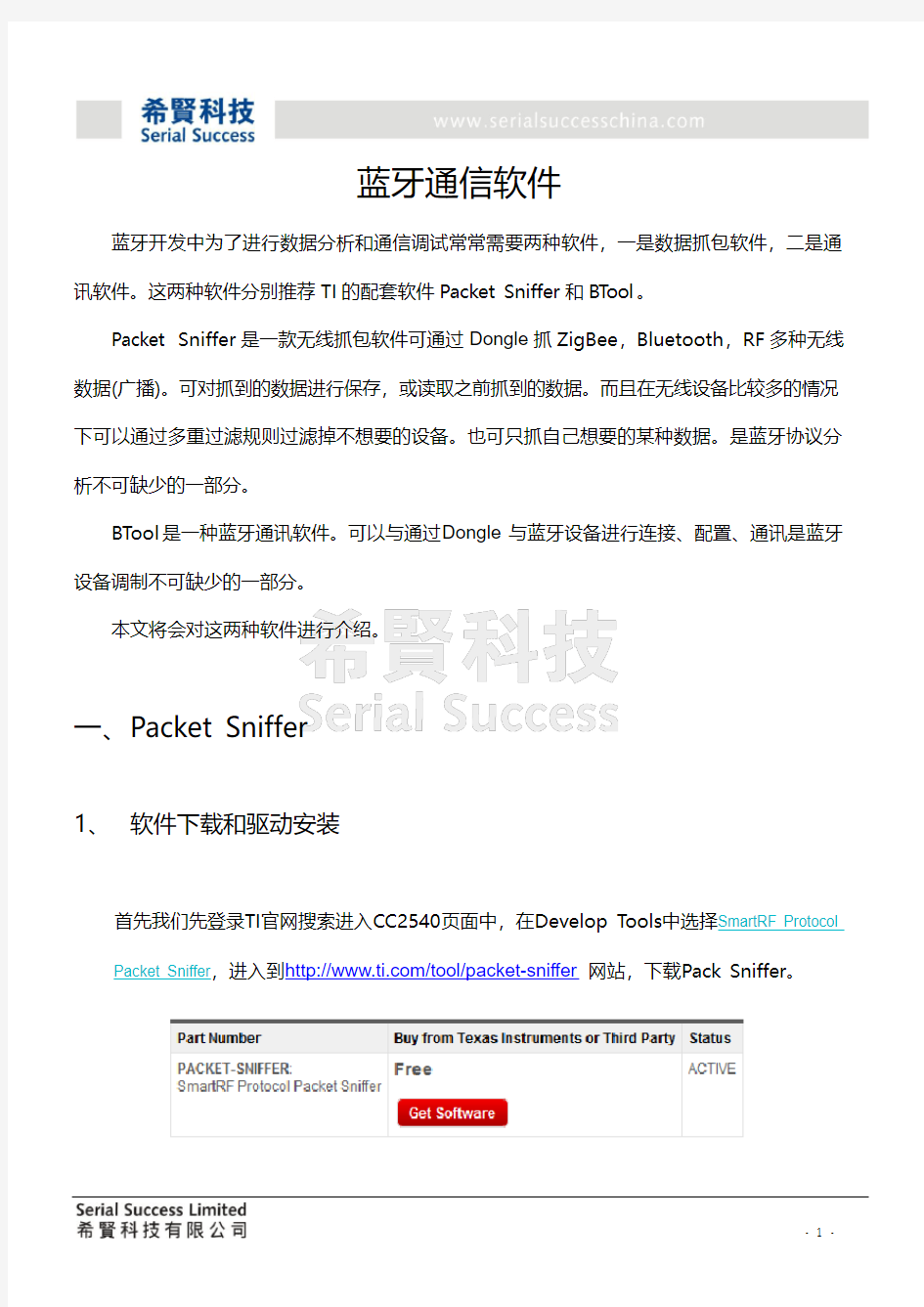

首先我们先登录TI官网搜索进入CC2540页面中,在Develop Tools中选择SmartRF Protocol Packet Sniffer,进入到https://www.360docs.net/doc/d72539366.html,/tool/packet-sniffer网站,下载Pack Sniffer。

安装软件。

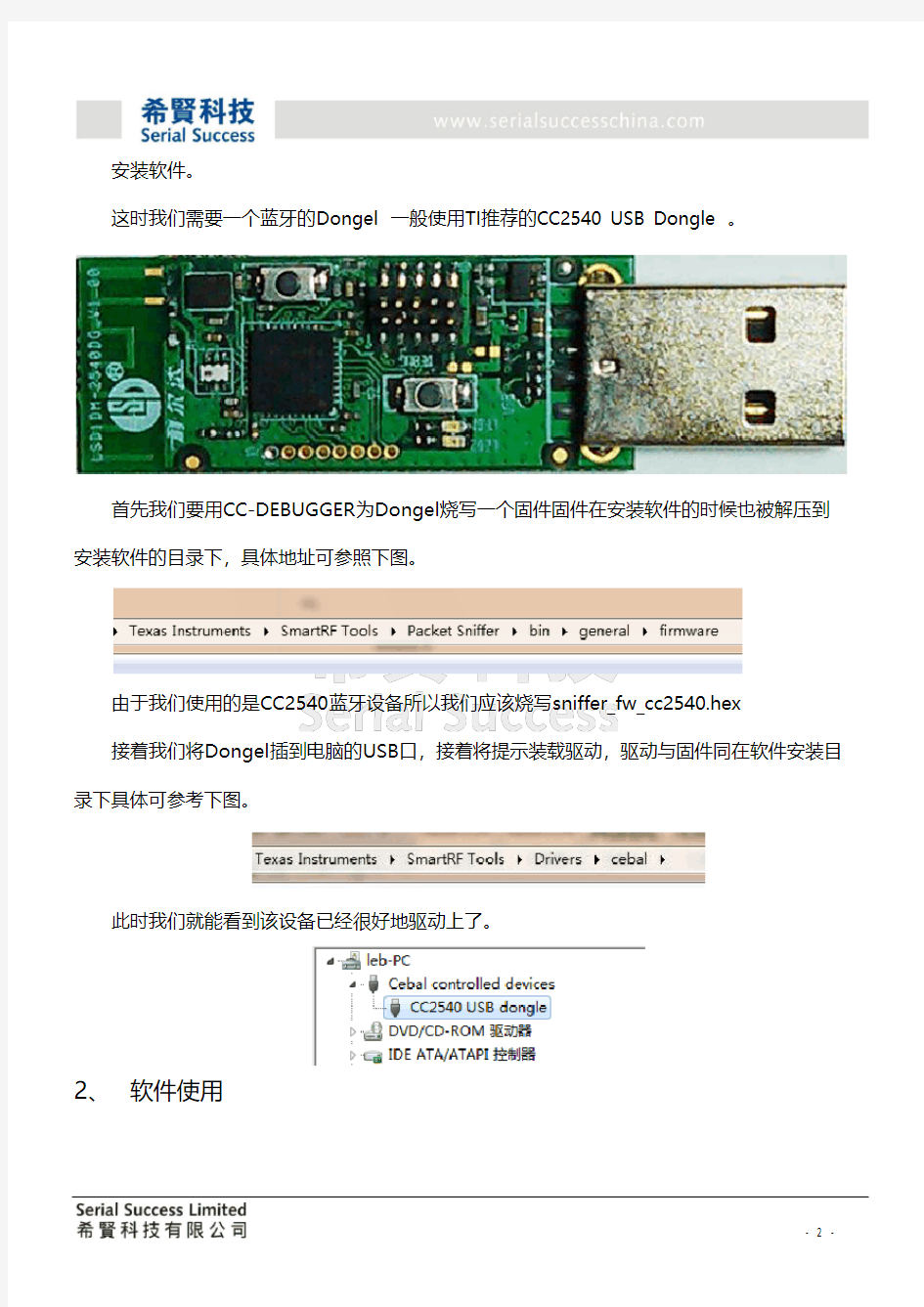

这时我们需要一个蓝牙的Dongel 一般使用TI推荐的CC2540 USB Dongle 。

首先我们要用CC-DEBUGGER为Dongel烧写一个固件固件在安装软件的时候也被解压到安装软件的目录下,具体地址可参照下图。

由于我们使用的是CC2540蓝牙设备所以我们应该烧写sniffer_fw_cc2540.hex

接着我们将Dongel插到电脑的USB口,接着将提示装载驱动,驱动与固件同在软件安装目录下具体可参考下图。

此时我们就能看到该设备已经很好地驱动上了。

2、软件使用

首先我们先打开软件选择Bluetooth Low Energy,点击Start。

点击三角行的Start按键和两个三角的向下滚动按键,在主显示界面中就会显示出所抓的包了,当然我们首先要有BLE设备发广播。当然还可以进行暂停、清楚、字体大小转换、数据保存、读取。

而软件下方的配置分别为

捕获设备: 显示用于抓包的Dongel信息。

广播配置: 配置抓取的广播信息。

挑选数据: 配置需要显示在主显示界面显示的数据。

包信息:显示某一包的信息包括数据、信号强度等。

地址标签:显示抓到的包的通道、频率、包数等。

显示滤波:用于配置剔除某些包数据。

时间线:可拖动到某一具体的时间点去找某一包。

二、BTool

1、软件下载可驱动安装

首先我们先登录TI官网搜索进入CC2540页面中,在Software中选择Bluetooth low energy software stack and tools进入到https://www.360docs.net/doc/d72539366.html,/tool/ble-stack网站,下载BTool。

安装软件。

这时我们需要一个蓝牙的Dongel 一般使用TI推荐的CC2540 USB Dongle 。

首先我们要用CC-DEBUGGER为Dongel烧写一个固件固件在安装软件的时候也被解压到安装软件的目录下,具体地址可参照下图。

由于我们使用的是CC2540蓝牙设备所以我们应该烧写

CC2540_USBdongle_HostTestRelease_All.hex

接着我们将Dongel插到电脑的USB口,接着将提示装载驱动,驱动与固件同在软件安装目录下具体可参考下图。

此时我们就能看到该设备已经很好地驱动上了。

2、软件使用

首先我们先打开软件,选择对应的COM,点击OK进入软件。

接着就进入了下面的页面中,下面界面中的Rx和Tx为PC与Dongel的通讯。

左侧为显示的信息栏显示端口、Dongel、蓝牙设备等信息,右侧围配置栏为配置Dongel 和Dongel与蓝牙设备读写等配置。

下图为配置栏分别为连接、读写、配对、指令等栏。

具体操作要有蓝牙设备做配合就暂不细说了,例子可见下载文件。

文件下载请猛点:https://www.360docs.net/doc/d72539366.html,/Q4CymTRS4wnVJ

网络嗅探器的设计与实现

计算机网络课程设计 题目网络嗅探器的设计与实现 系 (部) 姓名 学号 指导教师 2015年7月18日

计算机网络课程设计任务书

网络嗅探器的设计与实现 摘要:网络嗅探器是对网络中的数据帧进行捕获的一种被动监听手段,是一种常用的收集有用数据的方法。本设计是关于网络嗅探器的设计与实现,其功能包括实现网络层抓包,对获得包的源和目的地址、端口、协议等进行分析和实现简单的包嗅探器功能。 关键字:网络嗅探器;数据包捕获; 套接字 引言 由于网络技术的发展,计算机网络的应用越来越广泛,其作用也越来越重要。计算机网络安全问题更加严重,网络破坏所造成的损失越来越大。但是由于计算机系统中软硬件的脆弱性和计算机网络的脆弱性以及地理分布的位置、自然环境、自然破坏以及人为因素的影响,不仅增加了信息存储、处理的风险,也给信息传送带来了新的问题。 嗅探器是一种常用的收集有用数据的方法,可以作为网络数据包的设备。嗅探器是通过对网卡的编程来实现网络通讯的,对网卡的编程是使用通常的套接字(socket)方式来进行。通常的套接字程序只能响应与自己硬件地址相匹配的或是以广播形式发出的数据帧,对于其他形式的数据帧比如已到达网络接口但却不是发给此地址的数据帧,网络接口在验证投递地址并非自身地址之后将不引起响应,也就是说应用程序无法收取到达的数据包。而网络嗅探器的目的恰恰在于从网卡接收所有经过它的数据包,这些数据包即可以是发给它的也可以是发往别处的。 1 基本概念 1.1 嗅探器 每一个在局域网(LAN)上的工作站都有其硬件地址,这些地址唯一地表示了网络上的机器。当用户发送一个数据包时,这些数据包就会发送到LAN上所有可用的机器。在一般情况下,网络上所有的机器都可以“听”到通过的流量,但对不属于自己的数据包则不予响应。嗅探器工作在网络的底层,在网络上监听数据包来获取敏感信息。从原理上来说,在一个实际的系统中,数据的收发是由网卡来完成的,网卡接收到传输来的数据,其内的单片程序接收数据帧的目的MAC地址,根据计算机上的网卡驱动程序设置的接收模式判断该不该接收,认为该接收就接收后产生中断信号通知CPU,认为不该接收就丢掉不管,所以不该接收的数据网卡就截断了,计算机根本就不知道。对于网卡来说一般有四种接收模式: a)广播方式:该模式下的网卡能够接收网络中的广播信息。 b)组播方式:设置在该模式下的网卡能够接收组播数据。 c)直接方式:在这种模式下,只有目的网卡才能接收该数据。

wireshark抓包教程

Wireshark图解教程(简介、抓包、过滤器)配置 Wireshark是世界上最流行的网络分析工具。这个强大的工具可以捕捉网络中的 数据,并为用户提供关于网络和上层协议的各种信息。与很多其他网络工具一样,Wireshark也使用pcap network library来进行封包捕捉。可破解局域网内QQ、 邮箱、msn、账号等的密码!! Wireshark是世界上最流行的网络分析工具。这个强大的工具可以捕捉网络中的数据,并为用户提供关于网络和上层协议的各种信息。与很多其他网络工具一样,Wireshark也使用pcap network library来进行封包捕捉。可破解局域网内QQ、邮箱、msn、账号等的密码!! wireshark的原名是Ethereal,新名字是2006年起用的。当时Ethereal的主要开发者决定离开他原来供职的公司,并继续开发这个软件。但由于Ethereal这个名称的使用权已经被原来那个公司注册,Wireshark这个新名字也就应运而生了。 在成功运行Wireshark之后,我们就可以进入下一步,更进一步了解这个强大的工具。下面是一张地址为192.168.1.2 的计算机正在访问“https://www.360docs.net/doc/d72539366.html,”网站时的截图。 1.MENUS(菜单) 2.SHORTCUTS(快捷方式) 3.DISPLAY FILTER(显示过滤器) 4.PACKET LIST PANE(封包列表) 5.PACKET DETAILS PANE(封包详细信息) 6.DISSECTOR PANE(16进制数据) 7.MISCELLANOUS(杂项)

1. MENUS(菜单) 程序上方的8个菜单项用于对Wireshark进行配置: -"File"(文件)-"Edit"(编辑)-"View"(查看)-"Go"(转到)-"Capture"(捕获)-"Analyze"(分析)-"Statistics"(统计) -"Help"(帮助)打开或保存捕获的信息。 查找或标记封包。进行全局设置。 设置Wireshark的视图。 跳转到捕获的数据。 设置捕捉过滤器并开始捕捉。 设置分析选项。 查看Wireshark的统计信息。 查看本地或者在线支持。 2. SHORTCUTS(快捷方式) 在菜单下面,是一些常用的快捷按钮。 您可以将鼠标指针移动到某个图标上以获得其功能说明。 3.DISPLAY FILTER(显示过滤器) 显示过滤器用于查找捕捉记录中的内容。 请不要将捕捉过滤器和显示过滤器的概念相混淆。请参考Wireshark过滤器中的详细内容。 返回页面顶部 4.PACKET LIST PANE(封包列表)

Linux-C-网卡抓包程序的实现

目录 一、课程设计目的 (2) 二、开发环境、运行方式 (5) 1、开发环境 (5) 2、运行方式 (5) 3、测试结果截图 (6) 三、流程的说明 (8) 四、帧封装的过程 (10) 1、填充帧头部字段 (10) 2、填充数据字段 (10) 3、CRC校验 (10) 4、主程序设计 (12) 五、帧封装方法的相关扩展 (21) 1、比特型算法 (22) 2、字节型算法 (22) 六、课程设计心得与体会 (23) 七、参考文献 (23)

一、课程设计目的 帧是网络通信的基本传输单元,熟悉帧结构对于理解网络协议的概念、协议执行过程以及网络层次结构具有重要的意义。本次作业的目的是应用数据链路层与介质访问控制子层的知识,根据数据链路层的基本原理,通过封装和解析Ethernet 帧,了解Ethernet 帧结构中各个字段的含义,从而深入理解Internet 协议族中的最底层协议——数据链路层协议。 网络节点间发送数据都要将它放在帧的有效部分,分为一个或多个帧进行传送。节点之间可靠的帧传输不仅是通信的保障,而且还可以实现网络控制等各种功能。 1980年,Xerox、DEC与Intel等三家公司合作,第一次公布了Ethernet的物理层、数据链路层规范;1981年Ethernet V2.0规范公布;IEEE 802.3 标准是在Ethernet V2.0规范的基础上制定的,IEEE 802.3针对整个CSMA/CD网络,它的制定推动了Ethernet 技术的发展和广泛应用。Ethernet V2.0规范和IEEE802.3标准中的Ethernet帧结构有一些差别,这里我们按Ethernet V2.0的帧结构进行讨论。 图 1.1 IEEE802.3标准Ethernet帧结构 802.3标准中Ethernet帧结构由以下几个部分组成: (1)前导码和帧前定界符 前导码由56位(7Byte)的10101010…1010比特序列组成,帧前定界符由一个8位的字节组成,其比特序列位10101011。前导码用于使接收端同步,不计入帧头长度。帧前

实验一 wireshark抓包工具使用

实验一wireshark抓包工具使用[实验目的] 学习wireshark抓包工具的使用 了解wireshark抓包工具的功能 通过学习,进一步理解协议及网络体系结构思想 [实验原理] Wireshark是网络包分析工具。网络包分析工具的主要作用是尝试捕获网络包,并尝试显示包的尽可能详细的情况。 主要应用: 网络管理员用来解决网络问题 网络安全工程师用来检测安全隐患 开发人员用来测试协议执行情况 用来学习网络协议 [实验内容] 下载WIRESHARK,学习工具的使用和功能。

Wireshark 是网络包分析工具。网络包分析工具的主要作用是尝试捕获网络包,并尝试显示包的尽可能详细的情况。 你可以把网络包分析工具当成是一种用来测量有什么东西从网线上进出的测量工具,就好像使电工用来测量进入电信的电量的电度表一样。(当然比那个更高级) 过去的此类工具要么是过于昂贵,要么是属于某人私有,或者是二者兼顾。 Wireshark出现以后,这种现状得以改变。 Wireshark可能算得上是今天能使用的最好的开元网络分析软件。 工作流程 (1)确定Wireshark的位置。如果没有一个正确的位置,启动Wireshark后会花费很长的时间捕获一些与自己无关的数据。 (2)选择捕获接口。一般都是选择连接到Internet网络的接口,这样才可以捕获到与网络相关的数据。否则,捕获到的其它数据对自己也没有任何帮助。 (3)使用捕获过滤器。通过设置捕获过滤器,可以避免产生过大的捕获文件。这样用户在分析数据时,也不会受其它数据干扰。而且,还可以为用户节约大量的时间。 (4)使用显示过滤器。通常使用捕获过滤器过滤后的数据,往往还是很复杂。为了使过滤的数据包再更细致,此时使用显示过滤器进行过滤。 (5)使用着色规则。通常使用显示过滤器过滤后的数据,都是有用的数据包。如果想更加突出的显示某个会话,可以使用着色规则高亮显示。 (6)构建图表。如果用户想要更明显的看出一个网络中数据的变化情况,使用图表的 形式可以很方便的展现数据分布情况。

网络嗅探器设计

目 录 一、什么是嗅探器 二、嗅探器的作用 三、网络嗅探器原理 四、反嗅探技术 五、网络嗅探器的设计 六、总结: 一、什么是嗅探器 嗅探器,可以理解为一个安装在计算机上的窃听设备它可以用来窃听计算机在网络上所产生的众多的信息。简单一点解释:一部电话的窃

听装置, 可以用来窃听双方通话的内容,而计算机网络嗅探器则可以窃听计算机程序在网络上发送和接收到的数据。 可是,计算机直接所传送的数据,事实上是大量的二进制数据。因此, 一个网络窃听程序必须也使用特定的网络协议来分解嗅探到的数据, 嗅探器也就必须能够识别出那个协议对应于这个数据片断,只有这样才能够进行正确的解码。 计算机的嗅探器比起电话窃听器,有他独特的优势: 很多的计算机网络采用的是“共享媒体"。也就是说,你不必中断他的通讯,并且配置特别的线路,再安装嗅探器,你几乎可以在任何连接着的网络上直接窃听到你同一掩码范围内的计算机网络数据。我们称这种窃听方式为“基于混杂模式的嗅探”(promiscuous mode) 。 尽管如此,这种“共享” 的技术发展的很快,慢慢转向“交换” 技术,这种技术会长期内会继续使用下去, 它可以实现有目的选择的收发数据。 二、嗅探器的作用 嗅探器是网络的抓包工具,可以对网络中大量数据抓取,从而方便使用者对网络中用户的一些信息进行分析,所以,通常被黑客运用于网络攻击。我们如果也能掌握网络嗅探器的原理和设计,可以将它运用与网络故障检测、网络状况的监视,还可以加强企业信息安全防护。三、网络嗅探器原理 嗅探器是如何工作的?如何窃听网络上的信息? 网络的一个特点就是数据总是在流动中,从一处到另外一处,而互联网是由错综复杂的各种网络交汇而成的,也就是说:当你的数据从网络的一台电脑到另一台电脑的时候,通常会经过大量不同的网络设备,(我们用tracert命令就可以看到这种路径是如何进行的)。如果传输过程中,有人看到了传输中的数据,那么问题就出现了——这就好比给人发了一封邮件,在半路上被人拆开偷看一样,这样说或许还不是很可怕,那要是传送的数据是企业的机密文件那,或是用户的信用卡帐号和密码呢……? 嗅探侦听主要有两种途径,一种是将侦听工具软件放到网络连接的

网络准入控制系统、局域网接入控制软件使用方法

网络准入控制系统、局域网接入控制软件使用方法 大势至网络准入控制系统(百度自己搜索下载吧)是一款面向企事业单位的局域网网络安全防护系统,可以防止蹭网、禁止非单位电脑接入局域网、进行IP和MAC绑定、禁止局域网代理、防止网络嗅探等。具体设置如下: 安装步骤 首先运行LANProtector.exe,安装主程序,直接点击下一步直至完成即可;然后运行winpcap.exe,安装抓包程序,同样直接下一步; 如果有加密狗,则需要安装加密狗驱动(试用版无需安装)。 配置方法 依次点击开始-程序-大势至网络准入控制系统,初次使用需要配置网段,点击软件左上角“配置网段”,如果您只有一个网段选择“配置单网段”,然后选择当前上网所用网卡,最后点击确定。

图:添加单网段 如果您有多个网段,则您需要选择“配置多网段”,然后添加各个网段对应的IP 段即可。如下图所示:

添加多网段 添加完毕之后,点击“确定”,然后点击“启动管理”即可,点击后面的”停止监控“即可实时停止控制。 (三)功能说明 1、黑名单与白名单 点击“启动管理”后,即可扫描到所有主机,同时扫描到的主机默认都在黑名单显示,您可以按住shift键全选,然后点击下面的“移至白名单”即可将所有主机移动到白名单,反之您也可以将单个或部分主机选中后点击“移至黑名单”即可移动到黑名单。如下图所示: 2、隔离选项

可选择“禁止黑白名单互访”和“禁止黑名单访问外网”。其中“禁止黑白名单互访”不仅可以阻止黑名单电脑访问白名单电脑,而且还可以阻止白名单电脑主动访问黑名单电脑,从而实现双向隔离;而“禁止黑名单电脑访问外网”是禁止黑名单电脑访问互联网。 3、隔离强度 这里可以选择:高、中、弱等三个选项,分别代表软件的隔离强度。 4、IP变更时自动隔离 勾选后,一旦白名单电脑修改IP地址,则自动会将其放入黑名单并自动隔离,以此实现禁止电脑修改IP地址的目的。 5、静态绑定IP和MAC 勾选“静态绑定IP和MAC”并点击“管理”,弹出“IP和MAC静态绑定表”,如果点击“从白名单获取”,则系统自动获取当前白名单电脑的IP和MAC地址,也可点击“手工添加绑定”并自行输入要绑定的IP地址和MAC地址,最后点击“保存配置”即可。

WFilter局域网监控软件

WFilter局域网监控软件 ————监控局域网内一切网络行为 局域网网络行为监控介绍 WFilter是为企业量身定做的上网行为管理系统。可对局域网内所有电脑使用互联网的情况进行有效的管理和控制。 安装监控软件,可以做到: ?监控、备份局域网内所有网站浏览、邮件内容、聊天内容、文件传输内容等信息,供需要时查询。 ?可以禁止指定网站、指定邮箱,禁止聊天软件以及文件传输的使用,避免员工对外泄漏公司机密商业资料,造成公司损失。 ?可以禁止使用P2P下载软件、流媒体及在线播放软件、网络游戏、股票软件等,大幅度提升员工上网办事效率。 ?可以对每个员工设置不同的上网级别,规定每个员工的网络使用权限等。 ?实时的在线聊天,在线文件监控,流量监控,使用者一眼就可以掌握网络使用概况。 ?详尽的员工上网统计报表,可供管理部门作为对员工的考评依据。 界面截图

WFilter局域网监控软件功能简介 ?监控、备份局域网内电脑的上网记录。 o监控局域网内QQ、MSN、ICQ、AIM、YAHOO的聊天内容以及上下线记录。 o记录网站浏览历史以及通过论坛发贴、web邮件、通过网页上传的文件等等。 o记录收发邮件的邮箱,主题,正文内容,并记录附件内容。 o记录通过web、FTP、MSN、QQ、Yahoo、ICQ、AIM等的文件传输。 ?对上网内容进行过滤和封堵。 o禁止聊天:禁止MSN,QQ等30多种聊天软件;并且可以限制登陆的ID 号。 o禁止收发邮件:禁止收发邮件;并且可以限制允许使用的邮箱。 o网站过滤:基于网站所属分类进行限制,内置50多种分类,可以满足各种管理需要。 o禁止文件传输:禁止各种文件上传,下载。

【小技巧】wireshark定位抓包与定位查看

【实用技巧】wireshark过滤抓包与过滤查看在分析网络数据和判断网络故障问题中,都离不开网络协议分析软件(或叫网络嗅探器、抓包软件等等)这个“利器”,通过网络协议分析软件我们可以捕获网络中正常传输哪些数据包,通过分析这些数据包,我们就可以准确地判断网络故障环节出在哪。网络协议分析软件众多,比如ethereal(wireshark的前身),wireshark,omnipeek,sniffer,科来网络分析仪(被誉为国产版sniffer,符合我们的使用习惯)等等,本人水平有限,都是初步玩玩而已,先谈谈个人对这几款软件使用感受,wireshark(ethereal)在对数据包的解码上,可以说是相当的专业,能够深入到协议的细节上,用它们来对数据包深入分析相当不错,更重要的是它们还是免费得,但是用wireshark(ethereal)来分析大量数据包并在大量数据包中快速判断问题所在,比较费时间,不能直观的反应出来,而且操作较为复杂。像omnipeek,sniffer,科来网络分析仪这些软件是专业级网络分析软件,不仅仅能解码(不过有些解码还是没有wireshark专业),还能直观形象的反应出数据情况,这些软件会对数据包进行统计,并生成各种各样的报表日志,便于我们查看和分析,能直观的看到问题所在,但这类软件是收费,如果想感受这类专业级的软件,我推荐玩科来网络分析仪技术交流版,免费注册激活,但是只能对50个点进行分析。废话不多说,下面介绍几个wireshark使用小技巧,说的不好,还请各位多指点批评。 目前wireshark最新版本是1.7的,先简单对比下wireshark的1.6和1.7版本。 下面是wireshark的1.6版本的界面图:

《网络嗅探器》课程设计报告

《网络与信息安全技术》课程报告 课题名称:网络嗅探器提交报告时间:2010年12月17 日 网络嗅探器 专业 组号指导老师 [摘要]随着网络技术的飞速发展,网络安全问题越来越被人重视。嗅探技术作为网络安全攻防中最基础的技术,既可以用于获取网络中传输的大量敏感信息,也可以用于网络管理。通过获取网络数据包的流向和内容等信息,可以进行网络安全分析和网络威胁应对。因此对网络嗅探器的研究具有重要意义。 本课程设计通过分析网络上常用的嗅探器软件,在了解其功能和原理的基础上,以VC为开发平台,使用Windows环境下的网络数据包捕获开发库WinPcap,按照软件工程的思想进行设计并实现了一个网络嗅探工具。该嗅探工具的总体架构划分为5部分,分别是最底层的数据缓存和数据访问,中间层的数据捕获,协议过滤,协议分析和最顶层的图形画用户界面。 本嗅探器工具完成了数据包捕获及分析,协议过滤的主要功能,实现了对网络协议,源IP 地址,目标IP地址及端口号等信息的显示,使得程序能够比较全面地分析出相关信息以供用户参考决策。 关键词:网络嗅探;WinPcap编程接口;数据包;网络协议;多线程 (中文摘要在150字左右。摘要正文尽量用纯文字叙述。用五号宋体字。姓名与摘要正文之间空二行。关键词与摘要之间不空行。“摘要”这两个字加粗) 关键词:入侵检测系统;感应器;分析器;分布式入侵检测系统模型 Network sniffer Major: software engineering Group Number: 29 [Abstract] With the rapid development of network technology, network security is increasingly being attention. Sniffing network security technology as the most basic offensive and defensive

以太网常用抓包工具介绍_464713

v1.0 可编辑可修改 i RTUB_105_C1 以太网常用抓包工具介绍 课程目标: 课程目标1:了解常见抓包软件 课程目标2:掌握根据需要选择使用抓包软件并分析报文

v1.0 可编辑可修改 目录 第1章以太网常用抓包工具介绍.............................................................................................................. 1-1 1.1 摘要 ................................................................................................................................................ 1-1 1.2 简介 ................................................................................................................................................ 1-1 1.3 抓包工具介绍 ................................................................................................................................ 1-2 1.4 Sniffer使用教程 .......................................................................................................................... 1-3 1.4.1 概述 ..................................................................................................................................... 1-3 1.4.2 功能简介 ............................................................................................................................. 1-3 1.4.3 报文捕获解析 ..................................................................................................................... 1-4 1.4.4 设置捕获条件 ..................................................................................................................... 1-8 1.4.5 报文放送 ........................................................................................................................... 1-10 1.4.6 网络监视功能 ................................................................................................................... 1-12 1.4.7 数据报文解码详解 ........................................................................................................... 1-14 1.5 ethreal的使用方法 .................................................................................................................... 1-28 1.5.1 ethreal使用-入门 ......................................................................................................... 1-28 1.5.2 ethereal使用-capture选项 ......................................................................................... 1-30 1.5.3 ethereal的抓包过滤器 ................................................................................................... 1-31 1.6 EtherPeekNX ................................................................................................................................ 1-35 1.6.1 过滤条件设置 ................................................................................................................... 1-35 1.6.2 设置多个过滤条件 ........................................................................................................... 1-41 1.6.3 保存数据包 ....................................................................................................................... 1-45 1.6.4 分析数据包 ....................................................................................................................... 1-47 1.6.5 扩展功能 ............................................................................................................................. 1-1 1.6.6 简单分析问题的功能 ......................................................................................................... 1-5 1.6.7 部分解码功能 ..................................................................................................................... 1-9 1.6.8 案例 ..................................................................................................................................... 1-1 1.7 SpyNet ............................................................................................................................................ 1-1 1.7.1 使用简介 ............................................................................................................................. 1-1 1.7.2 使用步骤: ......................................................................................................................... 1-2 i

无线网卡抓包

无线网卡抓包(Windows) 无线网卡抓包(Windows) 对于一般的用户而言,破解邻居的无线局域网密码有一定的困难,当然,使用搜索也可以搜到具体的方法与步骤。我也是初学者,以下是我整理出来的东西。有兴趣的可以看一下。 以下所使用的方法都是在Xp平台上测试的。 事先得说明,使用破解的先决条件是你必须要有要有一张airodump软件所支持的网卡,所支持网卡可以上网查一下 (https://www.360docs.net/doc/d72539366.html,/support/downloads/drivers) 常用可支持网卡: ATHEROS 5212A、BROADCOM 430XMP、Cisco AIR-CB21AG、NEC WL54SC TP-LINK系列:TL-WN550G TL-WN551G TL-WN510G TLWN610G TL-WN650G TL-WN65G 芯片系列:AR5001, AR5002, AR5004, AR5005 and AR5006 1.打开Network Stumbler软件查看信号所在频道,如图为频道:11(这个是我们抓包前要知道的)

2.打开airodump进行抓包,图片以下->后面参数分别是9 s ->9(相应无线网卡前的序号) ->a(输入o或者a选择网卡模式) ->11(无线信号的频道) ->03(抓包生成文件名,可以随便输入) ->N(是否只检测WEP加密数据包) 回车确定进行抓包

破解难度,如果密码很简单的话,5W就可以破解出了。)

然后会在目录下生成两个文件分别为03.CAP和03.TXT

03.CAP是要破解KEY的数据,03.TXT是抓包一些数据。

无线局域网抓包实验

实验报告 一、实验目的 分析802.11协议,了解802.11的帧格式。 二、实验环境 操作系统:Ubuntu 实验工具:WireShark 三、实验步骤 步骤1配置环境,根据《无线网络技术教程-实验手册》PDF文档里实验一无线网络NS2仿真实验环境组建内容,安装配置好虚拟机VirtualBox和Ubuntu10.04。 步骤2在Ubuntu10.04环境下安装无线网络抓包软件Wireshark,并配置好参数进行抓包分析。 四、实验结果及分析 图1 图1抓出的是数据帧(data frame)。

前两字节0x0a08(0000101000001000)是帧控制,表示version为00,type为10,subtype为0000,是数据帧,之后的To DS为0,From DS为1,表明该数据帧来自AP,more flag为0,表明后面没有更多字段,retry为1,表明该数据帧来自AP,powermgt 为0表示发送方未进入节电模式,more data为0表示没有更多数据要发送,protected 为0表示此帧的帧体未被加密,order为0表示不希望高层严格按照顺序来处理帧序列。后面的d500(1101010100000000)通告本帧和其确认帧将会占用信道多长时间,后面的0022698EA744表示发送方地址,再后面0611b51a0a05表示接受地址,最后面的4字节040a3032表示CRC校验码,剩余的是传输的数据。 图2 图2所示的是RTS控制帧。

0x00b4(0000000010110100),指00版本,type=01指控制帧,subtype=1011指的是RTS帧。To Ds、From Ds、MoreFrag等字段含义与上述数据帧控制段类似。再后面的00指接收方地址、发送方地址、校验码等等全都为0,帧首部后面的两字节6709指 持续时长,再后面六字节指接收方地址,六字节的发送方地址,和四字节的校验序列。

实验二 网络抓包及协议分析实验

实验二网络抓包及协议分析实验 一.实验目的: 1.了解抓包与协议分析软件的简单使用方法。 2.了解并验证网络上数据包的基本结构。 二.实验环境 1.硬件:PC、配备网卡,局域网环境。 2.软件:Windows 2000或者XP操作系统、winpcap、analyzer。 三.实验内容 利用Ethereal软件抓取网络上的数据包,并作相应分析。 四.实验范例 (1)安装 Etheral的安装非常简单,只要按照提示安装即可。 (2)运行 双击桌面的Ethereal,显示“The Ethereal Network Analyzer”的主界面,菜单的功能是:(3)设置规则 这里有两种方式可以设置规则: ●使用interface 1)选择Capture—>interfaces,将显示该主机的所有网络接口和所有流经的数据包,单击“Capture”按钮,及执行捕获。 2)如果要修改捕获过程中的参数,可以单击该接口对应的“Prepare”按钮。在捕获选项对话框中,可以进一步设置捕获条件: ●Interface——确定所选择的网络接口 ●Limit each packet to N bytes——指定所捕获包的字节数。 选择该项是为了节省空间,只捕获包头,在包头中已经拥有要分析的信息。 ●Capture packet in promiscuous mode——设置成混杂模式。 在该模式下,可以记录所有的分组,包括目的地址非本机的分组。 ●Capture Filter——指定过滤规则 有关过滤规则请查阅以下使用Filter方式中的内容。 ●Capture files——指定捕获结果存放位置 ●Update list of packets in real time——实时更新分组

计算机网络抓包课程设计

课程设计报告 课程:计算机通信与网络 题目:网络流量解析程序的实现学号: 姓名:

一、任务描述 (3) 二、windump的安装和使用 (3) 三、windump文件格式 (3) 四、程序实现 (6) (1)算法() (6) (2)编码中的关键问题 (6) (3)头文件 (6) (4)源文件 (7) 五、总结 (10)

一、任务描述 编写一个网络流量解析程序 输入:由“Windump –W ”抓取的二进制流量文件 输出:文件中所有IP 报文主要字段的信息 时间戳 源IP 目的IP 高层协议 总长度 二、windump 的安装和使用 (一)找到windump 官方网站 (二)下载同一版本的winpcap 和windump (三) 先安装windump 动态链接库 (四)Windump 是个命令行程序 三、windump 文件格式 数据包头 链路层数据 数据包头 链路层数据 文件头 24字节,并且前4个字节是“A1 B2 C3 D4”或“D4 C3 B2 A1”,用来标识数据包头中的多字节整数的读取顺序是顺着读或倒着读。 数据包头 链路层数据 数据包头 链路层数据 文件头

抓取的每个链路层帧都被附加16字节的数据包头,其中8~11是帧在文件中的存储长度或抓取长度,12~15则是该帧的实际长度(按照编程的习惯,从0开始数)。由于抓取的时候可能发生截取,两个值可能不一致,使用“-s 0”抓取的话,两个值相同。 假设第一个数据包头的8~11字节是60 00 00 00(十六进制),当读取顺序为“D4 C3 B2 A1”时,表示整数值0X00 00 00 60,即十进制数96。则意味着从40字节开始的96个字节是第一个帧的抓取。

Wireshark抓包工具计算机网络实验

实验一 Wireshark使用 一、实验目的 1、熟悉并掌握Wireshark的基本使用; 2、了解网络协议实体间进行交互以及报文交换的情况。 二、实验环境 与因特网连接的计算机,操作系统为Windows,安装有Wireshark、IE等软件。三、预备知识 要深入理解网络协议,需要观察它们的工作过程并使用它们,即观察两个协议实体之间交换的报文序列,探究协议操作的细节,使协议实体执行某些动作,观察这些动作及其影响。这种观察可以在仿真环境下或在因特网这样的真实网络环境中完成。 Wireshark是一种可以运行在Windows, UNIX, Linux等操作系统上的分组嗅探器,是一个开源免费软件,可以从https://www.360docs.net/doc/d72539366.html,下载。 运行Wireshark程序时,其图形用户界面如图2所示。最初,各窗口中并无数据显示。Wireshark的界面主要有五个组成部分: 命令和菜单 协议筛选框 捕获分组 列表 选定分组 首部明细 分组内容 左:十六进制 右:ASCII码 图1

●命令菜单(command menus):命令菜单位于窗口的最顶部,是标准的下拉式菜单。 ●协议筛选框(display filter specification):在该处填写某种协议的名称,Wireshark 据此对分组列表窗口中的分组进行过滤,只显示你需要的分组。 ●捕获分组列表(listing of captured packets):按行显示已被捕获的分组内容,其中包括:分组序号、捕获时间、源地址和目的地址、协议类型、协议信息说明。单击某一列的列名,可以使分组列表按指定列排序。其中,协议类型是发送或接收分组的最高层协议的类型。 ●分组首部明细(details of selected packet header):显示捕获分组列表窗口中被选中分组的首部详细信息。包括该分组的各个层次的首部信息,需要查看哪层信息,双击对应层次或单击该层最前面的“+”即可。 ●分组内容窗口(packet content):分别以十六进制(左)和ASCII码(右)两种格式显示被捕获帧的完整内容。 四、实验步骤 1.启动Web浏览器(如IE); 2.启动Wireshark; 3.开始分组捕获:单击工具栏的按钮,出现如图3所示对话框,[options]按钮可以进行系统参数设置,在绝大部分实验中,使用系统的默认设置即可。当计算机具有多个网卡时,选择其中发送或接收分组的网络接口(本例中,第一块网卡为虚拟网卡,第二块为以太网卡)。单击“Start”开始进行分组捕获;

网络嗅探器的设计与实现

{ 计算机网络课程设计 题目网络嗅探器的设计与实现] 系 (部) 姓名 学号 指导教师 # 2015年7月18日

计算机网络课程设计任务书

网络嗅探器的设计与实现 摘要:网络嗅探器是对网络中的数据帧进行捕获的一种被动监听手段,是一种常用的收集有用数据的方法。本设计是关于网络嗅探器的设计与实现,其功能包括实现网络层抓包,对获得包的源和目的地址、端口、协议等进行分析和实现简单的包嗅探器功能。 关键字:网络嗅探器;数据包捕获; 套接字 引言 由于网络技术的发展,计算机网络的应用越来越广泛,其作用也越来越重要。计算机网络安全问题更加严重,网络破坏所造成的损失越来越大。但是由于计算机系统中软硬件的脆弱性和计算机网络的脆弱性以及地理分布的位置、自然环境、自然破坏以及人为因素的影响,不仅增加了信息存储、处理的风险,也给信息传送带来了新的问题。 嗅探器是一种常用的收集有用数据的方法,可以作为网络数据包的设备。嗅探器是通过对网卡的编程来实现网络通讯的,对网卡的编程是使用通常的套接字(socket)方式来进行。通常的套接字程序只能响应与自己硬件地址相匹配的或是以广播形式发出的数据帧,对于其他形式的数据帧比如已到达网络接口但却不是发给此地址的数据帧,网络接口在验证投递地址并非自身地址之后将不引起响应,也就是说应用程序无法收取到达的数据包。而网络嗅探器的目的恰恰在于从网卡接收所有经过它的数据包,这些数据包即可以是发给它的也可以是发往别处的。 1基本概念 1.1嗅探器 每一个在局域网(LAN)上的工作站都有其硬件地址,这些地址唯一地表示了网络上的机器。当用户发送一个数据包时,这些数据包就会发送到LAN上所有可用的机器。在一般情况下,网络上所有的机器都可以“听”到通过的流量,但对不属于自己的数据包则不予响应。嗅探器工作在网络的底层,在网络上监听数据包来获取敏感信息。从原理上来说,在一个实际的系统中,数据的收发是由网卡来完成的,网卡接收到传输来的数据,其内的单片程序接收数据帧的目的MAC地址,根据计算机上的网卡驱动程序设置的接收模式判断该不该接收,认为该接收就接收后产生中断信号通知CPU,认为不该接收就丢掉不管,所以不该接收的数据网卡就截断了,计算机根本就不知道。对于网卡来说一般有四种接收模式: a)广播方式:该模式下的网卡能够接收网络中的广播信息。 b)组播方式:设置在该模式下的网卡能够接收组播数据。 c)直接方式:在这种模式下,只有目的网卡才能接收该数据。

实验四Ethereal抓包软件高级

浙江大学城市学院实验报告 课程名称计算机网络应用 实验项目名称实验四Ethereal抓包软件高级 实验成绩指导老师(签名)日期2014-05-13 一. 实验目的和要求 1. 进一步学习掌握Ethereal过滤规则的设置 2. 使用Ethereal捕获Ethernet帧,并对高层协议数据包进行分析 二. 实验内容、原理及实验结果与分析 1. 在Ethereal中创建并设置以下过滤规则 1.1捕获局域网上的所有UDP数据包 【过滤规则】 udp 1.2捕获本地主机收到和发出的所有FTP数据包 【过滤规则】 host 10.66.19.27 and tcp port 21 1.3捕获本地主机和某一主机之间的远程桌面控制数据包(TCP端口3389) 【过滤规则】 host 10.66.19.27 and tcp port 3389 1.4捕获本地主机和之间的通信

【过滤规则】 host 10.66.19.27 and 2. 捕获并解析TCP/IP协议的高层协议数据包 2.1捕获解析本机发出或接收的UDP数据包,并对照UDP报头格式进行解 释(如发送QQ信息构造UDP数据包) 【实验结果与分析】 host 10.66.19.27and udp UDP数据包 长度6字节6字节2字节 字段Source port Destination port Length 值1042 35208 36 2.2捕获解析本地主机发出及收到的FTP数据包,并对照TCP报头格式进 行解释,同时分析FTP发出的命令和响应(如构造FTP数据包)【实验结果与分析】 host 10.66.19.27 and