Pajek在情报学合著网络可视化研究中的应用

●孟 微,庞景安(中国科学技术信息研究所,北京 100038)

Pajek在情报学合著网络可视化研究中的应用

摘 要:介绍了大型网络分析和可视化软件Pajek,重点介绍了它的可视化功能。并以《情报理论与实践》合著网络为例,系统地阐述了网络的建立、网络图的绘制以及导出过程。在此基础上对其中有代表性的子网络进行了具体的分析,说明了期刊的合著情况,并通过这一具有代表性的期刊反映出了情报学学科整体的科研合作情况。

关键词:情报学;合著网络;可视化

Abstract:This paper discusses Pajek,a s oft w are f or analysis and visualizati on of large net w ork,and puts e m2 phasis on its visual functi on.By analyzing the co2authorshi p net w ork of“I nf or mati on Studies:Theory&App lica2 ti on”,this paper gives a syste matic descri p ti on of how t o construct,p l ot and export the net w ork.After that,the pa2 per gives a detailed analysis of the typ ical sub2net w ork.The co2authorshi p of the j ournal is exp lained.The general cooperati on of scientific research in infor mati on science is thereby reflected by this typ ical j ournal.

Keywords:inf or mati on science;co2authorshi p net w ork;visualizati on

Pajek软件是网络分析软件工具的一种,它凭借出色的大型网络处理能力、强大的可视化功能以及便捷的获取方式引起了研究者的关注。本文以《情报理论与实践》的合著网络为例,简要介绍Pajek软件的可视化功能。并在此基础上对其中有代表性的子网络进行具体的分析和比较,说明网络的特点和发展趋势,也为后期利用软件的分析功能对网络特性进行更深入的挖掘奠定了基础。

1 Pa jek概述

111 基本功能

Pajek(斯洛文尼亚语中意为蜘蛛)软件,是一款基于W indows的大型网络分析和可视化软件,由A.M rvar 和V.Batagelj于1996年开发。该软件仅限于非商业用途,可以通过网络免费获取最新版本。

不同于一般的网络分析软件,Pajek可以处理拥有多达几百万节点的大型网络,突破了很多网络分析软件只能处理较小规模数据的瓶颈。它可以从大规模网络中提取出若干小网络,以便于使用经典算法实现更加细致的研究,并通过强大的可视化功能将网络及分析结果展示出来[122]。

Pajek的输入方式比较灵活,可以直接定义一个小网络,也可以从外面导入数据生成网络,除了本身的数据格式之外,它还支持很多其他软件数据格式的导入。软件的结构是建立在网络、分类、向量、排序、群和层级6种数据结构之上的。主窗口的17个菜单说明了Pajek可以进行的所有操作,包括网络、分类、向量和绘图。具体来说,“网络”菜单包括网络变换、生成随机网络和层次分解等功能;“分类”菜单则包括生成随机分类、规范化分类以及从分类中生成网络等操作;“向量”菜单,包括生成选定维数的识别向量、从给定向量中抽取子向量和将给定向量变形等与向量相关的内容;“绘图”菜单在进行绘图操作时,屏幕上会弹出一个独立的绘图窗口,其中有很多关于绘制、修改和导出网络图的详细操作,可以帮助我们绘制出所需的网络图并导出成为多种格式的文件[3]。

112 可视化特点

在众多网络分析和可视化工具中,Pajek软件以其强大的图像处理能力和多样的图像导出格式赢得了研究者的青睐,越来越多地应用于各种网络的分析和可视化中。11211 绘制网络图 Pajek的图像处理功能非常强大,在生成网络图方面,它支持自动网络布局和手动网络布局两类操作。

自动布局程序非常适合绘制基础的网络图,这样可以避免使用者个人的偏好和失误,使布局更加准确。此外,自动布局的速度通常比较快,绘制出的网络图也更漂亮。Pajek的绘图窗口中有两个产生自动布局的命令:Ka mada2 Ka wai和Fruchter man Reingold。

执行Ka mada2Ka wai命令可以产生节点间隔比较均匀的网络图,通常用于生成连通网络的布局。与另外一个命令Fruchter man Reingold相比,Ka mada2Ka wai的布局结果更加稳定,但是速度相对较慢,只能处理小型的网络。

Fruchter man Reingold命令的处理速度比较快,能够处

—

3

7

5

—

?情报理论与实践?

理拥有更多节点的大型网络。在执行过程中,可以很好地分离网络中不连通的各部分,将它们分隔出来。并且可以选择生成二维或三维的网络图。

使用Pajek的自动布局命令可以生成一个漂亮的网络图,但难免会有一些细节不够理想,这个缺憾可以靠手动布局来弥补。利用Pajek的手动布局功能调整网络布局是一件很简单的事情,只要用鼠标拖动节点移动位置即可。如果需要限制节点的移动,可以在绘图窗口的“Move”菜单中,通过选择“X”、“Y”或“Radius”限制节点在水平方向、垂直方向或规定半径的圆上移动。此外,绘图窗口的其他菜单中也提供了很多改变网络图外观的选项,这些都可以帮助我们更好地改进网络图。

自动布局和手动布局命令各有优缺点,使用时需要将两者很好地结合起来,才能生成更理想的网络图。在进行网络布局时,只依靠一个自动布局命令的一次运行无法得到满意的结果。我们需要根据网络的特点选择相应的自动布局命令,或是综合运用两个命令,生成初步的网络布局,再结合手动调整不断完善,才能生成理想的网络图。另外,还有使用者建议在处理小型网络时,首先使用Fruchter man Reingold命令进行自动布局,并调整距离以达到稳定的效果,之后通过Ka mada2Ka wai命令调整节点位置,以改进网络布局,最后结合手动调整,达到理想的效果[4]。

11212 图形导出 绘制好的网络图需要以正确的格式导出,才能呈现给读者。Pajek软件生成的网络图可以导出6种格式:B it m ap,EPS/PS,S VG,VR ML,MDL MOLfile 和Kine mages。

在绘图窗口的“Export”菜单中,执行B it m ap,EPS/ PS和S VG三个命令可以将网络图导出为对应格式的二维图像,执行VR ML,MDL MOLfile和Kinemages三个命令可以将网络图导出为对应格式的三维图像[5]。本文以二维图像导出为例进行简要介绍。执行“Export>B it m ap”可以将网络图导出为B it m ap格式。这种格式是微软公司为其W indows环境设置的标准图像格式,使用普遍,读取也比较方便。但是B it m ap格式导出图像的修改比较烦琐,需要单独编辑每一个像素,而不能移动整个节点、连线或是标签。此外,这种格式的图像质量不够理想,在放大时会引起失真,并且文件占用空间比较大。这种格式主要用于快速灵活读取图像和对网络进行简单分析的情况。

相比之下,以EPS/PS和S VG格式导出的矢量图具有图像质量高,缩放不失真和便于编辑修改的优点。这两种格式的不足在于,大部分W indows应用软件不能直接读取,需要将图像转化成其他格式或是安装特殊的软件、插件来读取。

PS和EPS格式都是Adobe公司开发的矢量文件格式, EPS是PostScri p t文件的一种变体。EPS文件格式以它在图像品质、精确度和色彩处理能力方面的优秀表现赢得了使用者的好评。加上它可以方便地与一些软件进行文件交换,在使用Pajek软件进行更深入的网络分析的过程中,较多使用的是这种导出格式。S VG是一种基于可扩展标记语言(X ML),用于描述二维矢量图形的导出格式,它使用文本格式的描述性语言来描述图像内容,用记事本就可以打开并进行修改,操作简单。此外,它还是一种与图像分辨率无关的格式,使用任何分辨率的打印机都能够打印出高质量的画面。更吸引人的是,使用者可以将交互元素加入到S VG文档中,使其可以对用户的输入做出响应。2 Pa jek在《情报理论与实践》合著网络可视化研究中的应用

本文中网络的建立遵循相关规则,将作者看做节点,将每两位合著过文章的作者用一条线连接,构成了合著网络[6]。由于讨论的合作方式为两两合作,关系是相互的,因此所建立的是无向、无权重网络。

211 数据采集及处理

笔者通过NoteExp ress软件在线检索权威数据库采集相关数据,共统计了图书情报学17种核心期刊2001—2007年收录的论文及作者,掌握了情报学作者合著关系的基本数据。在对合著率较高的几种期刊进行分析比较之后,综合考虑期刊所涉及的研究领域、文章的专业性等,选择了《情报理论与实践》的合著数据建立合著网络。

经过去重、去掉非论文文章等处理,共采集到图书情报学核心期刊《情报理论与实践》2001—2007年底收录的论文1263篇,作者1404位,其中参与合著的作者有1016位,合作作者所占比例为72136%,相对较高。

212 数据输入

经过处理的数据需要转换成相应的格式才能导入软件进行分析,在本例中,转换前的数据格式为:

论文名称作者1;作者2;…期刊年

期

转换后的数据格式为Pajek软件所需格式(见图1),根据此格式将数据导入Pajek软件,建立《情报理论与实践》合著网络。

图1 转换后的Pajek所需数据格式

—

4

7

5

—?第31卷2008年第4期?

213 网络图绘制

为了更好地表现和分析合著作者之间的合作关系,绘图时只考虑合作次数在5次以上的作者及其合著作者,共包含作者242位。根据初步绘图结果发现,本文讨论的合著网络是一个非连通网络,由很多相互独立的子网络组成。因此在使用Pajek 继续进行网络布局的时候需要选择分离效果比较好的Fruchter man Reingold 命令。

在网络布局时,首先通过自动布局命令Fruchter man

Reingold 中的Fact or 选项来设定节点间距离优先的因子。

接下来,执行“Fruchter man Reingold >3D ”进行自动布局,并根据所得到的结果,不断调整设置,重复改进。最后进行手动调整,完善一些不足之处。按照以上步骤,得到了《情报理论与实践》合著网络。

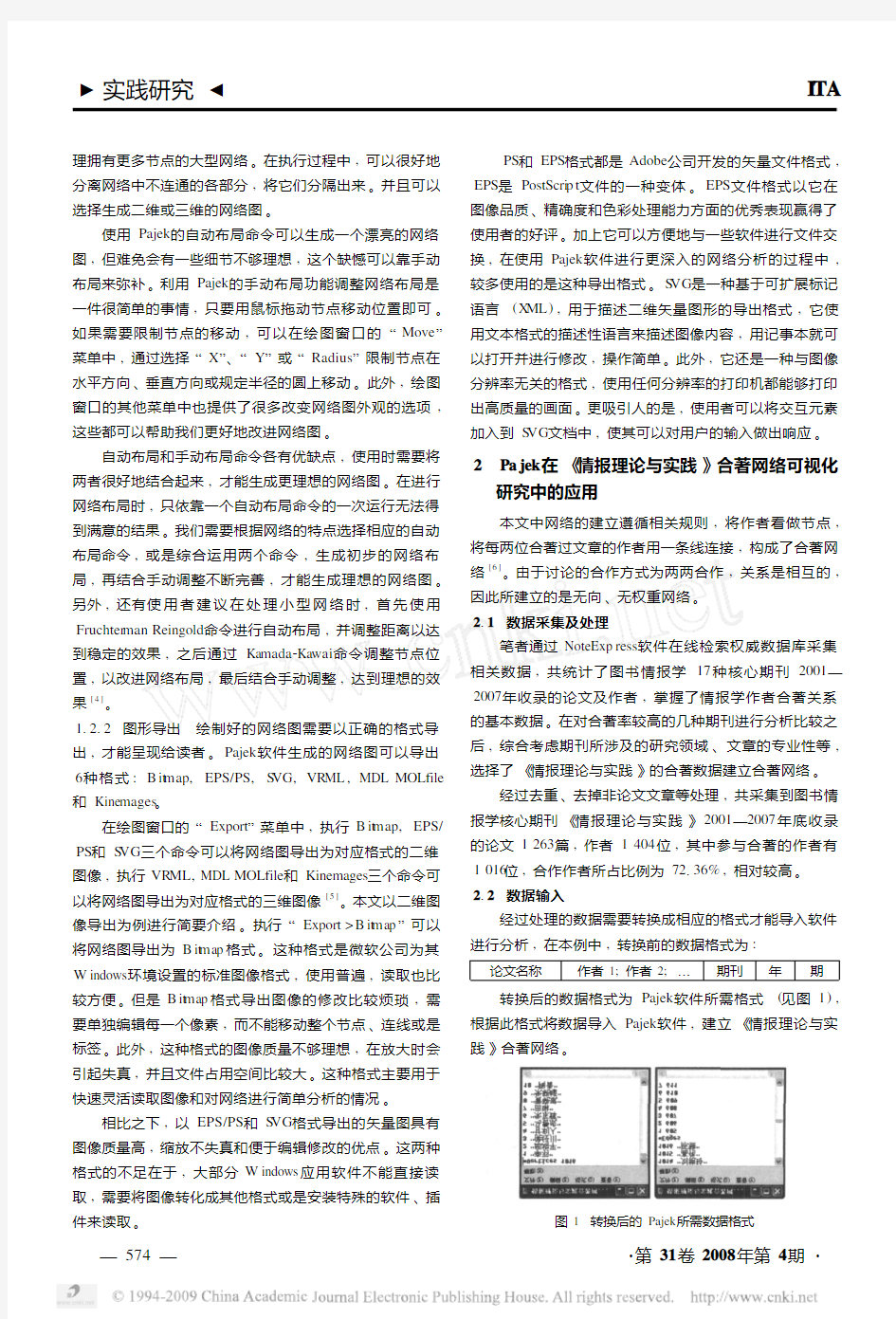

214 网络输出

将《情报理论与实践》合著网络以B it m ap 格式进行导出,导出结果如图2所示

。

图2 B it m ap 格式的网络导出图

3 结果及分析

根据导出的网络图可以清楚地看到,《情报理论与实践》合著网络是一个非连通网络,由23个相互独立的子网络组成。其中最大子网络拥有节点34个,最小子网络节点数为4个。通过更深入的观察可以发现,根据各自组成结构的特点,所有的子网络大致可以分为三类。

第一类子网络的代表是最大子网络,即整个网络中合作程度最高的团队。它以6位作者为核心,由34位作者组成,其中合作次数最多的作者为10次。从组成结构来看,6位核心作者来自不同的科研机构,拥有各自相对固定的合著伙伴。由此可见,6位核心作者的合作带动了多个不同科研机构的广泛合作。从时间方面来看,更多的合作都发生在最近几年,并且合作程度越来越高。在整个合著网络中,类似结构的子网络还有两个,但规模相对较小。总之,这类组成人员多,合作关系相对复杂的子网络在科研活动中可以扩大合作范围,拓宽研究领域,加强不同研究机构、研究背景的作者之间的交流。另外,这样的研究团队通常发表论文数量大,作者之间合作机会多,程

度高,对新成果、新思想的传播有着极大的促进作用。

另一类子网络的代表,是一个由3位合作次数较高的核心作者(合作次数分别为13次,9次和7次)组成的合作关系密切,合作程度比较高,网络规模比较大的合著子网络。与第一类网络相比,它的不足之处在于,网络组成人员都来自同一科研机构,受工作背景和地域的影响,交叉研究较少,合作范围较小。这类网络在科研团队建立和学术交流方面能够起到积极的推动作用,但也由于自身的网络结构受到了一定的限制。

最后一类值得关注的子网络具有更加明显的结构特点:网络的核心作者只有一名,并且组成网络的全部人员都是同一科研机构的同事或师生,只在很小的范围内形成了有限的合著关系。不论从自身科研活动的开展,还是从与其他团队的交流来看,这类网络都具有很大的局限性,只有改变合作方式,扩大合作范围,才能适应科研工作的发展趋势,赢得更好的发展环境。

根据对以上三类网络的简单分析可以了解到,在《情报理论与实践》期刊的合著网络中,存在着很多各种形式的合作团体,并且在最近的几年中子网络的合作规模不断扩大,结构不断优化。根据结构决定功能这一系统学的观点,这些发展壮大的子网络必然会对整个网络结构的改进和科研合作的发展作出重要的贡献。

由于《情报理论与实践》在情报学领域属于合著水平较高的期刊,可以从一个侧面了解到,情报学作为一门

交叉性、综合性较强的学科,虽然整体的科研合作受到一定的研究背景和地域的限制,目前的合作状况不够理想,但是近年来一些优秀合作团队的不断发展壮大,必然会使整个学科的科研合作情况不断改善,对于共享科研资源,传播创新思想,提高整体科研水平具有重要的意义。□

参考文献

[1]郭雷,许晓鸣.复杂网络[M ].上海:上海科技教育出版

社,2006:2802282

[2]王柏,吴巍,徐超群.复杂网络可视化研究综述[J ].计

算机科学,2007,34(4):17223[3]Batagelj V,Mrvar A.Pajek 2pr ogra m f or large net w ork analysis

[E B /OL ].htt p://vlado .f mf .uni 2lj .si/pub /net w orks/Pajek /[4]de NooyW ,M rvarA,BatageljV.Exp l orat ory s ocial net w ork a 2

nalysis with Pajek [M ].[S .l .]:Ca mbridge University Press,2005:3032306

[5]Batagelj V,M rvar A.Pajek manual [EB /OL ].htt p://vlado .

f mf .uni 2lj .si/pub /net w orks/Pajek /

[6]Juan C V,Gregori o G,Francisco J,et al .Coauthorshi p net 2

works and instituti onal collaborati on in revista es pa íola de cardi ol og ía publicati ons [J ].Rev Es p Cardi ol ,2007,60(2):1172130

作者简介:孟微,女,1981年生,硕士生。

庞景安,男,1950年生,研究员。

收稿日期:2008-03-07

—

575— ?情报理论与实践?

IDC运维可视化

IDC运维可视化 近两年,互联网相关产业发展非常迅速,互联网业务发展也是非常快。业务的增长也对数据中心IT设备需求量也急剧增加。 数据中心的运维和设备的运维是一件非常烦琐的事情,需要工程师进行大量手工工作。在快速扩张的过程中也遇到了诸多问题,我们在这方面做了很多的努力,本文将会就这一主题与大家分享的一些经验。 业务近几年发展迅猛,四年前的设备量、IT设施相关设备不多,直到四年前在移动端、方案端开始发力,业务拓展非常迅速,对设备增加的需求也日趋迫切。现在整个的设备规模是以万来统计。 设备增加,数据中心Rack的需求势必增加。的Rack已经达到以千来统计的规模。对于IDC 来说,机会的增加不可能把所有的业务放在同一个IDC,的IDC从最初的一个主要数据中心,迅速增加到两个、三个,我们数据中心之间也进行了这样的一个互联。 的IDC建设经历了一下几个阶段: 第一阶段:自建IDC为主。 从2000年开始,自建IDC,但自建IDC存在不少问题:

?投入大、建设周期长:因为要拿IDC、要审批,要申请电力资源,因为IDC是一个高耗电项目。然后再建楼,建设备…,一般来说,一个IDC的建设周期需要2—3年,这还是速度比较快的,有的需要五、六年。 ?可扩展能力受限制:IDC建设初期的需求是预估的,随着业务的扩展,对IDC的规模要求也就逐渐增加,需要进行弹性扩展。 第二阶段:自建自有+ 供应商IDC 现代互联网要行业要求轻资产,花重资建IDC已经不适应市场规律,所以在业务快速发展过程中,在自建自有IDC的同时,也向供应商或者是运营商借用他们已经建好的数据中心。 但租用IDC存在各种不同于自建IDC的管理差异: 机房情况不能及时获取,包括机房的一些UTS的监控,温度、湿度的监控都在g供应商的管理之下。而且一般运营商监控的系统是不对外开放和对接的。 监控粒度粗,供应商的监控相对来说粗一些。他们只对某一个通道和角度,或者是某一个机柜、机组传感器进行监管。 响应实效差,当出现故障和问题时,响应速度慢,他对你设备不了解,你对他环境不了解等,在协作方面也会有信息的不通畅。 我们在做数据中心时遇到的这些问题需要解决,但我们不能通过无限制的增加人力来应对数据中心快速扩张,运维人员做的事情太基础对运维的效率、对运维工程师的发展都存在很大的弊端。 如何以有限的人力资源去应对快速增长的数据中心的运维?

《咬文嚼字》“十大流行语”研究综述

龙源期刊网 https://www.360docs.net/doc/d23624149.html, 《咬文嚼字》“十大流行语”研究综述 作者:李秋萍李莲 来源:《文学教育》2017年第07期 内容摘要:从2008年开始,《咬文嚼字》每年公布的“十大流行语”都会引发学者们的研究。从研究角度上来说,有的学者以某一年的流行语为研究对象,深入分析当年“十大流行语”的来源、结构、特点、词义、心理等;有的学者则把历年的“十大流行语”放在一起进行比较分析,概括归纳出历年“十大流行语”的共性特征。从研究方法上说,学者们分别运用了词汇学、认知语言学、社会语言学、修辞学、社会心理学等理论知识。这些研究对深入剖析流行语的生成、传播、影响有重要意义,同时对于流行语的规范化也有一定的指导意义。总体来看,对于历年十大流行语的研究数量不多,质量也还有待提高。 关键词:十大流行语研究述评 从2008年开始,素有“语林啄木鸟”之称的《咬文嚼字》每年都会推出由读者推荐、经专家评议后的年度“十大流行语”。在面向社会公开征集“十大流行语”条目时,《咬文嚼字》编辑部明确指出“十大流行语”征集要求是流行、创新、文明。在“十大流行语”的评定时,专家们并不止是考虑词频的高低,更要考虑三方面的价值,即时代价值、语言价值和社会价值。因此,“十大流行语”一经公布,就引起了社会各界的广泛关注。语言学者对于历年“十大流行语”也从不同角度进行了研究。根据中国知网搜索结果显示,从2008年《咬文嚼字》公布“十大流行语”至今,共有20篇关于“十大流行语”的研究论文,综观这些论文,在研究角度上,有的学者以某一年的流行语为研究对象,深入分析当年“十大流行语”的来源、结构、特点、词义、心理等;有的学者则把历年的“十大流行语”放在一起进行比较分析,概括归纳出历年“十大流行语”的共性特征。在研究方法上,分别运用了词汇学、认知语言学、社会语言学、修辞学、社会心理学等理论知识。 一.对某年“十大流行语”的单独研究 以某一年的“十大流行语”为研究对象,研究该年“十大流行语”的生成、特征、传播、影响。如林洁雯《2009年十大流行语分析与流行语特点研究》(2009)对流行语的特征、形成 和传播进行了分析,认为流行语有四个基本特征:流行性、时段性、新型性、快速传播性,流行语形成和传播的条件有社会条件、文化条件和使用者心理因素。 对2013年“十大流行语”的研究数量稍多,王淏《刍论新词语的产生方式和传播特色——以咬文嚼字发布的2013年度十大流行语为例》(牡丹江教育学院学报,2014.9)对2013年十大流行语的产生方式进行分析,认为流行语的传播特色突出了快和大众接受时间越来越短的特点,在此基础上分析了流行语的影响,包括映射科技进步、诉说文化变迁、传播正能量以及由此带来的一些负面影响。翟潇宇《从社会语言学角度浅析2013年度十大流行语》(名作欣赏,2014.12)把流行语的社会特征与行业、性别、社会地位、心理状况、社会现象等因素相

网络文化文献综述

网络文化文献综述 摘要:随着网络媒体的快速发展,网络文化成为信息网络时代人类文化演进的一种新形态,引起了学术界和理论界的广泛关注。网络文化作为社会文化生活的一个日趋重要的重要组成部分,反映和影响着人们的思维方式、工作方式、交往方式和生活方式。近年来,学界对网络文化的研究不断扩展和深化。本文尝试对目前网络文化研究所集中的网络文化概念、网络文化特征、网络文化建设和管理、网络文化产业研究这几个领域进行系统回顾和文献梳理。 关键词:网络媒体网络文化文献综述 20世纪90年代开始,网络媒体和信息技术迅猛发展,网络文化对人们生产生活的影响日益凸显。鉴于此,对于网络文化的研究也显得愈发重要。近年来,学界对网络文化的关注也越来越多,对网络文化的研究视角不断扩展,从而使得对网络文化概念的相关研究内容也逐渐丰富。 一、网络文化概念研究 “文化”一直被认为是学术史上最复杂的术语之一,对文化的定义一直众说纷纭。网络文化属于文化的范畴,因此对网络文化的界定自然也是有所差异。“网络文化”是什么?这一问题因研究者不同的研究视角而得到了不同的答案。当前,学界对网络文化的研究视角主要由以下几种: 1、从网络本身的技术特性出发,强调网络这一载体,认为网络文化是以网络物质的创造为基础的网络精神创造,是对网络文化的一种狭义理解。例如,李仁武在《试论网络文化的基本内涵》一文中提出:从狭义的角度理解,网络文化是指以计算机互联网作为“第四媒体”所进行的教育、宣传、娱乐等各种文化活动;从广义的角度理解,网络文化是指包括借助计算机所从事的经济、政治和军事活动在内的各种社会文化现象1。匡文波认为,网络文化是指以计算机技术和通信技术融合为物质基础,以发送和接收信息为核心的一种崭新文化2。尹韵公也认为网络文化是“以人类最新科技成果的互联网和手机为载体,依托发达而迅捷的信息传输系统,运用一定的语言符号、声响符号和视觉符号等,传播思想、文化、风俗民情,表达看法观点,宣泄情绪意识等等,以此进行相互之间的交流、沟通、联系和友谊,共同垒筑起一种崭新的思想与文化的表达方式”3。 1鲍宗豪.《网络与当代社会文化》,上海:上海三联书店,2001。 2匡文波.《论网络文化》,《图书馆》,1999,(2)。 3尹韵公.《论网络文化》,《新闻与写作》,2007(5)。

贝叶斯网络研究现状与发展趋势的文献计量分析

Computer Science and Application 计算机科学与应用, 2020, 10(3), 493-504 Published Online March 2020 in Hans. https://www.360docs.net/doc/d23624149.html,/journal/csa https://https://www.360docs.net/doc/d23624149.html,/10.12677/csa.2020.103052 The Bibliometric Analysis of Current Studies and Developing Trends on Bayesian Network Research Zhongzheng Xiao1, Nurbol2, Hongyang Liu3 1College of Information Science and Engineering, Xinjiang University, Urumqi Xinjiang 2Network Center, Xinjiang University, Urumqi Xinjiang 3Xichang Satellite Launch Center, Xichang Sichuan Received: Feb. 26th, 2020; accepted: Mar. 12th, 2020; published: Mar. 19th, 2020 Abstract In this paper, 2,930 literatures related to Bayesian network in the recent 10 years in the web of science were taken as the research object. Based on the literature metrological content analysis method, the focus, development rules of research context, existing commonalities and differences, and research status at home and abroad were systematically reviewed. The study found that, as of now, especially in the prevalence of neural networks, Bayesian networks can be deepened and have great potential because of their strong mathematical interpretability. The analysis results are helpful to provide reference for the research status and progress of scholars in the field of Bayesian network research in China. Keywords Bayesian Network, Map Analysis, Citespace, Research Context 贝叶斯网络研究现状与发展趋势的文献计量 分析 肖中正1,努尔布力2,刘宏阳3 1新疆大学信息科学与工程学院,新疆乌鲁木齐 2新疆大学网络中心,新疆乌鲁木齐 3西昌卫星发射中心,四川西昌 收稿日期:2020年2月26日;录用日期:2020年3月12日;发布日期:2020年3月19日

网络安全数据可视化综述

网络安全数据可视化综述 摘要:在经济迅猛发展的推动下,计算机作为重要的传播媒介进入人们的生活,网络成为获取信息、进行交流、计算研发的主要工具,与此同时网络安全问题日 益突出,如何将网络安全隐患尽可能的降低,塑造安全的网络环境成为当下信息 技术的重大难题。本文将站在信息安全数据可视化的角度进行分析,试图找到其 未来的发展方向。 关键词:网络安全;数据安全;可视化;发展 现代社会已经进入到信息化时代,网络的应用越来越广泛,分布在人们生活 的各个领域,给人们生活带来了很大便利,但是,网络安全问题也对个人信息保 密造成极大威胁,提高网络安全是一项十分重要工作。网络安全数据可视化通过 视觉处理,来将网络异常情况向用户进行反馈,是一种网络安全保障的有力措施,加强对网络安全数据可视化的研究,有着重要现实意义。 一、网络安全数据可视化概述 网络安全数据可视化是通过综合网络安全态势、可视化技术,来将与网络安 全的相关数据以直观、形象的方式直接呈现给用户,使用户及时了解网络安全存 在的隐患,从而提高网络环境的可靠性、安全性。 在网络安全数据可视化中,最常见的是日志数据可视化,但由于日志数据需 要较长时间完成上传,实时性较差;加上日志数据在检测时可能被改变,其可信 度无法完全保障;此外,管理部门IDS传感器报警数量十分庞大,许多日志数据 报警问题无法及时有效分析、处理,降低日志数据的可靠性[1]。 综上,日志数据可视化本身存在种种限制,难以满足现阶段网络安全的需求;对于此种情况,以数据流为基础,进行网络可视化,通过实时监控网络流量,是 网络数据可视化的一种有效途径。 二、网络安全数据存在的问题 2.1网络数据面临的安全问题 由于国家经济的发展,促进着网络技术的开发,我国目前也进入到在网络技 术发展的潮流之。但是随着在网络技术的日益发展,其漏洞也日益地暴露出来, 容易引发一系列的安全问题,其中主要的安全问题包括在网络技术规模的扩大、 网络信息数据的稳定、网络数据的传送以及相关业务的不断发展以及来自网络外 界的安全威胁。网络规模的扩大就是指对网络的使用范围的扩大,相关的设备信 息跟不上发展的需求,导致其相关设备的发展出现停滞,并将给网络设备安全管 理工作带来一定的阻碍作用。 网络信息数据的稳定,指的就是网络信息在传递的过程中具有保密性,保证 数据传输的安全,防止数据的泄露。来自外界的网络危险,这些威胁包括很多方面,包括网络病毒的传播以及网络存在的相关漏洞导致黑客入侵等方面,这些来 自与外界的网络安全危害会对在网络技术使用者造成威胁等等,这些问题的存在 将严重的制约着在网络技术安全的发展。 2.2在网络日志中发现的问题 目前网络发展中的网络数据之间流通性较差,只有实现各项网上设备之间的 流通才能顺利地进行数据的传送工作,现阶段数据设备不能根据提供的数据,进 行识别,导致不能选择数据的正确分析方式,与此同时还不具备提供筛选数据和 处理数据细节的功能,这些存在于网络日志中的问题,会在一定程度上降低相关 人员工作的效率。现阶段网络日志中还存在着数据信息单一的现象,设备在识别

简析网络语言的文献综述

浅析网络语言的文献综述 摘要 语言是一种文化,一个民族要有文化前途,靠的是创新。从这个意义上说,新词语用过了些并不可怕,如果语言僵化,词汇贫乏,那才是真正的可悲。语汇系统如果只有基本词,永远稳稳当当,语言就没有生命力可言,因此,在规定一定的规范的同时,要允许歧疑的存在,但更要积极吸收那些脱离当时的规范而能促进语言的丰富和发展的成分。正确看待网络语言。 关键字 网络语言;因素;发展趋势; 一、关于“网络语言”涵义及现状的研究 1.网络语言的涵义研究 网络语言是一个有着多种理解的概念,既可以指称网络特有的言语表达方式,也可以指网络中使用的自然语言,还可以把网络中使用的所有符号全部包括在内。网络语言起初多指网络语言的研究现状(网络的计算机语言,又指网络上使用的有自己特点的自然语言。于根元,2001)。 较早开展网络语言研究的劲松、麒可(2000)认为,广义的网络语言是与网络时代、e时代出现的与网络和电子技术有关的“另类语言”;狭义的网络语言指自称网民、特称网虫的语言。 周洪波(2001)则认为,网络语言是指人们在网络交流中所使用的语言形式,大体上可分为三类:一是与网络有关的专业术语;二是与网络有关的特别用语;三是网民在聊天室和BBS上的常用词语。 于根元(2003)指出,“网络语言”本身也是一个网络用语。起初多指网络的计算机语言,也指网络上使用的有自己特点的自然语言。现在一般指后者。狭义的网络语言指论坛和聊天室的具有特点的用语。 何洪峰(2003)进一步指出,网络语言是指媒体所使用的语言,其基本词汇及语法结构形式还是全民使用的现代汉语,这是它的主体形式;二是指IT领域的专业用语,或是指与电子计算机联网或网络活动相关的名词术语;其三,狭义上是指网民所创造的一些特殊的信息符号。总的看来,研究者基本认为网络语言有广义、狭义两种含义,广义的网络语言主要指与网络有关的专业术语,狭义的网络语言主要指在聊天室和BBS上常用的词语和符号。 2. 网络语言的研究现状 如:国人大常委会委员原国家教委副主任柳斌表示,网络语言的混乱,是对汉语纯洁性的破坏,语言文字工作者应对此类现象加以引导和批评。国家网络工程委会副秘书史自文表示,老师要引导学生使用网络语言。比如说在写出作文的时候,可以针对彩简单的网络语言还是用含义更有韵味的唐诗更好做一个主题研讨会,和学生一起探讨。这样就可以在理解、尊重学生的基础上进行引导。经过这样的过程,学生对于用何种语言形式多了一个选择,又加深了对传统文化的理解。 如:北京教科院基教所研究员王晓春表示,在网络世界里用网络语言无可厚非。但在正式场合要引导学生不使用网络语言。在教学中老师要引导学生如何正

可视化空间数据挖掘研究综述

可视化空间数据挖掘研究综述 贾泽露1,2 刘耀林2 (1. 河南理工大学测绘与国土信息工程学院,焦作,454000;2. 武汉大学资源与环境科学学院,武汉,430079)摘要:空间数据挖掘针对的是更具有可视化要求的地理空间数据的知识发现过程,可视化能提供同用户对空间目标心理认知过程相适应的信息表现和分析环境,可视化与空间数据挖掘的结合是该领域研究发展的必然,并已成为一个研究热点。论文综述了空间数据挖掘和可视化的研究现状,重点阐述了空间数据挖掘中的可视化化技术及其应用,并对可视化空间数据挖掘的发展趋势进行了阐述。 关键词:数据挖掘;空间数据挖掘;数据可视化;信息可视化;GIS; 空间信息获取技术的飞速发展和各种应用的广泛深入,多分辨率、多时态空间信息大量涌现,以及与之紧密相关的非空间数据的日益丰富,对海量空间信息的综合应用和处理技术提出了新的挑战,要求越来越高。空间数据挖掘技术作为一种高效处理海量地学空间数据、提高地学分析自动化和智能化水平、解决地学领域“数据爆炸、知识贫乏”问题的有效手段,已发展成为空间信息处理的关键技术。然而,传统数据挖掘“黑箱”作业过程使得用户只能被动地接受挖掘结果。可视化技术能为数据挖掘提供直观的数据输入、输出和挖掘过程的交互探索分析手段,提供在人的感知力、洞察力、判断力参与下的数据挖掘手段,从而大大地弥补了传统数据挖掘过程“黑箱”作业的缺点,同时也大大弥补了GIS重“显示数据对象”轻“刻画信息结构”的弱点,有力地提高空间数据挖掘进程的效率和结果的可信度[1]。空间数据挖掘中可视化技术已由数据的空间展现逐步发展成为表现数据内在复杂结构、关系和规律的技术,由静态空间关系的可视化发展到表示系统演变过程的可视化。可视化方法不仅用于数据的理解,而且用于空间知识的呈现。可视化与空间数据挖掘的结合己成为必然,并已形成了当前空间数据挖掘1与知识发现的一个新的研究热点——可视化空间数据挖掘(Visual Spatial Data Mining,VSDM)。VSDM技术将打破传统数据挖掘算法的“封闭性”,充分利用各式各样的数据可视化技术,以一种完全开放、互动的方式支持用户结合自身专业背景参与到数据挖掘的全过程中,从而提高数据挖掘的有效性和可靠性。本文将对空间数据挖掘、可视化的研究概况,以及可视化在空间数据挖掘中的应用进行概括性回顾总结,并对未来发展趋势进行探讨。 一、空间数据挖掘研究概述 1.1 空间数据挖掘的诞生及发展 1989年8月,在美国底特律市召开的第一届国际联合人工智能学术会议上,从事数据库、人工智能、数理统计和可视化等技术的学者们,首次出现了从数据库中发现知识(knowledge discovery in database,KDD)的概念,标志着数据挖掘技术的诞生[1]。此时的数据挖掘针对的 作者1简介:贾泽露(1977,6-),男,土家族,湖北巴东人,讲师,博士,主要从事空间数据挖掘、可视化、土地信息系统智能化及GIS理论、方法与应用的研究和教学工作。 作者2简介:刘耀林(1960,9- ),男,汉族,湖北黄冈人,教授,博士,博士生导师,武汉大学资源与环境科学学院院长,现从事地理信息系统的理论、方法和应用研究和教学工作。

基于多元异构网络安全数据可视化融合分析方法_张胜

收稿日期:2014-12-05;修回日期:2015-01-12。 基金项目:国家自然科学基金资助项目(61402540)。作者简介:张胜(1975-),男,湖南株洲人,博士研究生,CCF 会员,主要研究方向:网络信息安全、计算机支持的协作学习、网络软件;施荣 华(1963-),男,湖南长沙人,教授,博士,主要研究方向:计算机通信保密、网络信息安全;赵颖(1980-),男,湖南长沙人,讲师,博士,主要研究方向:信息可视化、可视分析。 文章编号:1001-9081(2015)05-1379-06 doi :10.11772/j.issn.1001-9081.2015.05.1379 基于多元异构网络安全数据可视化融合分析方法 张 胜 1,2* ,施荣华1,赵 颖 1 (1.中南大学信息科学与工程学院,长沙410083;2.湖南商学院现代教育技术中心,长沙410205) (*通信作者电子邮箱48209088@qq.com) 摘要:随着现代网络安全设备日益丰富,安全日志呈现多元异构趋势。针对日志数据量大、类型丰富、 变化快等特点,提出了利用可视化方法来融合网络安全日志,感知网络安全态势。首先,选取了异构安全日志中有代表性的8个维度,分别采用信息熵、加权法、统计法等不同算法进行特征提取;然后,引入树图和符号标志从微观上挖掘网络安全细节,引入时间序列图从宏观展示网络运行趋势;最后,系统归纳图像特征,直观分析攻击模式。通过对VAST Challenge 2013竞赛数据进行分析,实验结果表明,该方法在帮助网络分析人员感知网络安全态势、识别异常、发现攻击模式、去除误报等方面有较大的优势。 关键词:网络安全可视化;多元异构数据;特征提取;树图和符号标志;时间序列图 中图分类号:TP391文献标志码:A Visual fusion and analysis for multivariate heterogeneous network security data ZHANG Sheng 1,2* ,SHI Ronghua 1,ZHAO Ying 1 (1.School of Information Science and Engineering,Central South University,Changsha Hunan 410083,China ; 2.Modern Educational Technology Center,Hunan University of Commerce,Changsha Hunan 410205,China ) Abstract:With the growing richness of modern network security devices,network security logs show a trend of multiple heterogeneity.In order to solve the problem of large-scale,heterogeneous,rapid changing network logs,a visual method was proposed for fusing network security logs and understanding network security situation.Firstly,according to the eight selected characteristics of heterogeneous security logs,information entropy,weighted method and statistical method were used respectively to pre-process network characteristics.Secondly,treemap and glyph were used to dig into the security details from micro level,and time-series chart was used to show the development trend of the network from macro level.Finally,the system also created graphical features to visually analyze network attack patterns.By analyzing network security datasets from VAST Challenge 2013,the experimental results show substantial advantages of this proposal in understanding network security situation,identifying anomalies,discovering attack patterns and removing false positives,etc. Key words:network security visualization;multiple heterogeneous data;feature extraction;treemap and glyph;time-series chart 0引言 近年来, 随着计算机网络规模不断扩大、信息高速公路不断提速以及网络应用的不断增加,网络安全面临着越来越严峻的考验。特别是进入“大数据”时代以来,网络攻击呈现出 大数据的“3V ”特征,即攻击规模越来越大(Volume ),如分布式拒绝服务(Distributed Denial of Service ,DDoS )攻击,常常 可以发动成千上万的设备同时攻击一台主机;攻击类型越来越多(Variety ),新的攻击模式和病毒木马的变种叫人防不胜防;攻击变化越来越快(Velocity ),如一次有预谋的网络攻击往往包含多个步骤和多种应变的方案。 为了保证网络安全需求,技术人员开发出各种网络安全设备,如:流量监控系统、防火墙系统(Firewall )、入侵防御系 统(Intrusion Detection System , IDS )和主机状态监控系统等。这些设备运行过程中都会产生海量的日志文件,因为来自不 同的传感器,所以格式、指标等各不相同,记录着各自应用领域发生的安全事件,如果割裂看待每种设备的安全事件,只能发现片面的、零散的安全问题,如何在大数据时代有效管理和动态监控网络,从海量的、异构的、快速变化的网络安全日志中全面发现问题,感知网络态势是当今网络安全的重要研究课题。 1网络安全可视化与多元融合系统 网络安全可视化分析技术是一个新兴多学科融合的研究 领域,它利用人类视觉对模型和结构的获取能力,将抽象的网络和海量高维数据以图形图像的方式展现出来,从而快速地发现网络安全数据中隐含的规律、模式以及发展趋势,帮助分析人员提高认知,把握、预测和解决网络安全问题的能力。 自从2004年召开网络安全可视化国际会议(Visualization for Cyber Security )以来,越来越多的可视化工具涌现出来[1] , Journal of Computer Applications 计算机应用,2015,35(5):1379-1384,1416ISSN 1001-9081CODEN JYIIDU 2015-05-10 http://www.joca.cn

简述网络语言研究现状与展望

论文关键词:网络语言??语言研究??互联网??现状展望 论文摘要:综述网络语言的研究现状,分别论述网络语言的定义、性质、特点、词汇、语法、修辞、收集整理、规范等问题的研究现状,并提出对未来网络语言研究的展望。 互联网是继报刊、广播、电视之后出现的“第四媒体”。自1994年互联网正式进入我国,迄今已有20余年。作为网民上网交际的重要媒介,网络语言越来越受到人们的关注。语言研究者对它的定义、性质、特点、词汇分类、语法特征、修辞手段以及网络语言的收集整理、规范化等问题展开了热烈讨论。 一、网络语言研究的现状 1.网络语言的定义 要研究网络语言,就必须先给它“正名”。只有解决了“何谓网络语言”的问题,研究者才能有的放矢、目标明确地展开研究。目前,国内外学者对“网络语言”的界定提出了不同的看法。笔者选取其中有代表性的几种观点加以介绍。 英国语言学家David Crystal在其着作《语言与互联网》(Language and the Internet)中将网络语言定义为:出现在所有网络环境中的、能体现网络独特面貌的媒介,它具有电子性、全球性、交互性的特征。[1]显然,Crystal对网络语言的界定是非常宽泛的,他所研究的网络语言属于广义的网络语言。我国学者于根元认为,网络语言起初多指网络的计算机语言,也指网络上使用的有自己特点的自然语言。 现在一般指后者。[2]2郑远汉提出网络语言包括两种:一种是与电子计算机联网或上网活动相关的名词术语;另一种主要是指网友们上网聊天时临时“创造”的一些特殊的信息符号或特别用法。[3]刘海燕所研究的网络语言包括3类:技术专用语;网络文化词语;聊天室用语。[4]37-38秦秀白将网络语言界定为网络交流中使用的一种新兴的媒体语言。它由3种语言成分构成:计算机和网络技术的专业术语;与网络文化现象相关的术语;网络交际(BBS、网络聊天等)使用的特殊用语。[5]其观点与刘海燕的相似。张云辉将网络语言概括为4种情形:与互联网有关的专业术语;网络新闻使用的语言;网络文学使用的语言;网络聊天室以及论坛中使用的语言。[6] 国内学者所给出的网络语言的概念虽然措辞不同,细化程度不一,但其整体倾向是一致的, 即将网络语言的涵盖面作了广狭之分。广义的网络语言包括所有出现在网络环境中的语言成分,而狭义的网络语言则多指其中的某一种或几种成分。从笔者目前所收集的资料来看,刘海燕、秦秀白所给出的网络语言的定义接受度最高。很多学者在自己的研究中采用了这一定义,并把计算机术语、网络文化用语、网络交际(BBS、网络聊天等)用语统称为广义的网络语言,而将网络交际(BBS、网络聊天等)用语称为狭义的网络语言。国内学者大多以后者作为研究的重点。 2.网络语言的性质 关于网络语言的性质,国内外学者主要从两个角度来展开论述:一是网络语言的语体特征;二是网络语言的社会属性。 美国语言学家Davis和Brewer在其着作中指出,在键盘上写、屏幕上读的网络交际用语具有口语和书面语的很多特征。[7]我国学者刘海燕认为,网络语言是一种特定的社会方言[4]55,是一种特定的功能语体[4]95,是介于口语和书面语之间的特殊表达方式[4]98。刘乃仲、马连鹏同样将网络语言的性质界定为新兴的网络社会方言,认为在网络社会,网络文化的诸多特点都可以在网络语言的运用中得到映射。[8]吕明臣指出,网络语言是以电子媒介为其物质形式的,由于媒介的特殊性,使得网络语言形成了不同于口语和书面语的交际特征。网络语言是一种既非口语也非书面语的特殊存在状态,是一种特殊语体——网络语体。[9]孙鲁痕则认为,虽然网络语言是以书面形式表现出来的,但无论是从交际领域还是从语体风格来看,都更接近于口语语体而迥异于书面语体,因此网络语言应该属于口语语体。[10]从以上有代表性的论述中不难看出,关于网络

论网络文学的现状及发展趋势

论网络文学的现状及发展趋势 摘要:20世纪90年代以来,随着网络时代的到来、计算机技术的飞速发展和日益普及,网络文学作为一种新的文学样式已经引起人们的广泛关注。与传统文学相比,网络文学在写作方式、传播途径、接受特征等方面显示出崭新的特点。本文力图在信息网络、社会巨变这样一个大的时代背景下,对中文网络文学的起源、现状、特征、发展趋势等方面进行探讨,藉此对网络文学有一个较为准确的把握。本文分为六个部分。第一部分为引言。第二部分分析网络及网络文学产生、发展的社会文化背景。第三部分为网络文学对传统道德观造成的巨大冲击。第四部分探讨网络文学的特质,分析网络文学的缺陷。第五部分网络文学的现状及前景分析。第六部分为结束语。 关键词:网络、网络文学、现状、特性、缺陷、前景 一、引言 随着网络传播技术的发展,网络文学开始走进我们的生活,不断地冲击我们的文化意识,它正在悄无声息地影响或改变我们的社会生活方式、人际交往方式和文化交流方式。一波一波的网络阅读和出版狂潮显示着今日网络文学的繁荣发展。因此,对网络文学的现状以及未来发展趋势的研究显得尤为重要。 汉语网络文学的兴起最早源于海外的中国留学生。他们由于特定的文化疏离和对祖国的思念,产生对中文的留恋和相互沟通的需要。当时参与中文网的建设者都是理工出身的留学生,写作的目的主要为了交流,没有明显的专业性,这在一定程度上削弱了文学的美感,打破了文学的成规,但是却突出了文学活动自由交流的重要特色,为文学在现实生活中的成长另辟了一条新路。“1994年国际互联网进入中国大陆,接着开始有本土的文学网站加入国际互联网,从此,开始了国内网络的发展历程。1995年橄榄树文学网站成立、1996年我国第一个女子文学网站花招成立、1997年我国最大的中文原创文学网站榕树下在上海设立,它们走出了中国网络文学发展的第一步。至今,网络文学经历了十几年的风雨历程,是否已经走上正途或已取代了传统

基于大数据的网络安全分析

基于大数据的网络安全分析 作者:蓝盾研发中心-刘峰 今年接手SOC产品研发,产品经理一直强调核心是事件关联分析,数据大集中后挖掘各种安全隐患,实时性关联分析以及识别或预防各种未知的攻击是技术难点。了解了一下,SOC已进入3.0时代,随着大数据技术的成熟,各个竞争对手都引入大数据平台解决先前无法解决的各种技术问题,比如大数据量存储、实时在线分析,以及各种机器挖掘技术,虽然有技术难度,但比较好的是大数据技术最近才成熟流行起来,大型的互联网公司和运营商虽然已掌握,但大部分公司和产品还未采用或者正在研发,大家基本上都在同一个起跑线上,由于大数据必须与业务紧密结合才能发挥价值,对我们来说是一个机会,正好赶上。 当前的挑战 当前网络与信息安全领域,正面临着全新的挑战。一方面,伴随大数据和云计算时代的到来,安全问题正在变成一个大数据问题,企业和组织的网络及信息系统每天都在产生大量的安全数据,并且产生的速度越来越快。另一方面,国家、企业和组织所面对的网络空间安全形势严峻,需要应对的攻击和威胁变得日益复杂,这些威胁具有隐蔽性强、潜伏期长、持续性强的特点。 面对这些新挑战,现有安全管理平台的局限性显露无遗,主要体现在以下三个方面 1.数据处理能力有限,缺乏有效的架构支撑:当前分析工具在小数据量时有效,在大数据 量时难以为继,海量异构高维数据的融合、存储和管理遇到困难;安全设备和网络应用产生的安全事件数量巨大,IDS误报严重,一台IDS系统,一天产生的安全事件数量成千上万,通常99%的安全事件属于误报,而少量真正存在威胁的安全事件淹没在误报信息中,难以识别; 2.威胁识别能力有限,缺乏安全智能:安全分析以基于规则的关联分析为主,只能识别已 知并且已描述的攻击,难以识别复杂的攻击,无法识别未知的攻击;安全事件之间存在横向和纵向方面(如不同空间来源、时间序列等)的关系未能得到综合分析,因此漏报严重,不能实时预测。一个攻击活动之后常常接着另外一个攻击活动,前一个攻击活动

网络语言文献综述

网络语言在大学生中的使用现状及 其影响的教育对策研究 一、研究背景及意义 1历史背景 20世纪六七十年代,我们脱离了工业社会进入信息社会,信息和知识产业占据主导地位。信息社会的主要标志是计算机技术的大量应用。1969年计算机网络的问世加快了计算机技术普及的步伐。伴随着计算机网络的出现,网络文化也相继产生,它是建立在计算机技术和信息网络技术以及网络经济基础上的精神创造活动及其成果,是人们在互联网这个特殊世界中,进行工作、学习、交往、沟通、休闲、娱乐等所形成的活动方式及其所反映的价值观念和社会心态等方面的总称,包含人的心理状态、思维方式、知识结构、道德修养、价值观念、审美情趣和行为方式等方面。最初的网络文化仅仅是社会上其它文化的传播载体。时至今日,它已有了自己的发展特点,形成了自己的文化体系。 网络语言(伴随着网络的发展而新兴的一种有别于传统平面媒介的语言形式)也由此应用而生,并且一诞生就得到了广大网友的偏爱,发展神速。之所以如此是因为它简洁生动,在形式上符号化、数字化、字母化,在内容上新词新意层出不穷、超越常规的语法形式,表达方式上口语化、通俗化、事件化和时事化。它的诞生最初只是网友们为了提高网上聊天的效率或某种特定的需要而采取的方式,久而久之,那些经得起考验的部分约定成俗在我 们的生活中也广为流传。 - 1 -

现在的网络语言大致可分为数字型(520=我爱你)、翻译型(伊妹儿 =e-mail)、字母型(BT=变态)、符号型((:-…=心碎)、新造型(见光死:比喻网恋一见面就完蛋)以及其他一些尚未明确分类的类型(OUT=老土、我用偶表示)。网络语言起步较晚,但发展较快,不知不觉间已经在我们的生活、学习、工作中蔓延开来,并时时刻刻影响着我们的生活、学习和工作,这个问题也引起了主管部门的重视。 2002年8月27日国家语言改革工作委员会召开《关于英文字母词以及网络语言的专家研讨会》,邀请语言学家、作家及节目主持人共同探讨网络语言的规范问题。国家语言文字改革委员会的一位负责人表示,目前网络语言已引起了他们的重视,但是还处于研究探讨阶段,对网络语言要有一个比较好的了解和认识,才能决定何时规范,怎样规范。词典室助理研究员张铁文认为:“网络语言能否被收录还要经历一个自然选择的过程。”还称现在词典室正在编纂一部《新词词典》,一些网络语言,比如“菜鸟”、“大虾”、“灌水”之类能够反映出新事物,又能被大家所接受,使用频率较高的词,将被收录进来。(新华网https://www.360docs.net/doc/d23624149.html,/newscenter/2002-08/29/content)对于网络语言,专家们的态度从“不屑一顾”转向“研讨研究”。 当代大学生思想活跃,追求新潮,富有较强的学习能力和创造力,外加他们拥有相应的网络应用知识和硬件支持。2011年1月19日,中国互联网络信息中心(CNNIC)在北京发布了《第27次中国互联网络发展状况统计报告》。该报告显示,截至2010年12月底,互联网普及率攀升至34.3%,同时,中国网民数突破4.5亿,达到4.57亿,稳居世界排名第一。从我国网民的职 业构成看,学生网民占整体网民的比重为30.6%。从学历状况上看,大专及其 - 2 -

在研究综述里应用CNKI(知网)计量可视化分析对相关文献进行统计分析

在研究综述里应用CNKI(知网)计量可视化分析对相关文献进行统 计分析 3. 国内外关于城市形象感知的研究 3.1 国外关于城市形象感知的研究 对于国外关于“城市形象”研究的进展分析,可以有以下几个途径获取资料:(1)远程登陆学校图书馆网站,通过外文期刊数据库“爱思唯尔ScienceDircet”进行检索,可以选择主题词“Urban image,city image,the image of the city”检索外文论文;(2)通过知网下载“城市形象感知”研究的论文和博硕论文,参看其中对于国外研究的分析和总结。 注意:不要大量拷贝知网论文内容,这样查重率会很高,影响查重通过!!要将这些内容重新进行总结和表述。 3.2 国内关于城市形象感知的研究 在这部分,可以采用知网里的计量可视化分析功能,通过对国内相关文献的统计,分析研究的进展。 以 CNKI 的中国学术期刊网络出版总库为数据源,以主题=“城市形象”进行精确检索。将时间限定为 1986年至2017 年,共析出相关论文4926篇;为进一步使论析出论文更符合本文研究主题,将学科限定为基础科学(资源科学)、工程科技Ⅱ辑(区域规划、城乡规划)、哲学与人文科学(戏剧电影与电视艺术、地理、文化、心理学、美学)、社会科学Ⅱ辑(社会科学理论与方法、社会学及统计学、民族学)、信息科技(新闻与传媒、出版)、经济与管理科学,通过再次检索,得到3974篇相关文献。 趋势分析 图1-* 1986年—2017年国内城市形象研究文献量分布趋势图 根据趋势图,简要分析城市形象研究的增长情况 关键词共现网络的聚类分析 通过关键词共现网络的聚类分析,发现国内关于“城市形象”的研究集中在3个方面:城市形象的塑造、设计,城市形象的品牌和营销,新媒体和城市形象传播。

贝叶斯网络结构学习及其应用研究_黄解军

收稿日期:2004-01-23。 项目来源:国家自然科学基金资助项目(60175022)。 第29卷第4期2004年4月武汉大学学报#信息科学版 Geomatics and Information Science of Wuhan U niversity V ol.29No.4Apr.2004 文章编号:1671-8860(2004)04-0315-04文献标识码:A 贝叶斯网络结构学习及其应用研究 黄解军1 万幼川1 潘和平 1 (1 武汉大学遥感信息工程学院,武汉市珞喻路129号,430079) 摘 要:阐述了贝叶斯网络结构学习的内容与方法,提出一种基于条件独立性(CI)测试的启发式算法。从完全潜在图出发,融入专家知识和先验常识,有效地减少网络结构的搜索空间,通过变量之间的CI 测试,将全连接无向图修剪成最优的潜在图,近似于有向无环图的无向版。通过汽车故障诊断实例,验证了该算法的可行性与有效性。 关键词:贝叶斯网络;结构学习;条件独立性;概率推理;图论中图法分类号:T P18;T P311 贝叶斯网络学习是贝叶斯网络的重要研究内容,也是贝叶斯网络构建中的关键环节,大体分为结构学习和参数学习两个部分。由于网络结构的空间分布随着变量的数目和每个变量的状态数量呈指数级增长,因此,结构学习是一个NP 难题。为了克服在构建网络结构中计算和搜索的复杂性,许多学者进行了大量的探索性工作[1~5]。至今虽然出现了许多成熟的学习算法,但由于网络结构空间的不连续性、结构搜索和参数学习的复杂性、数据的不完备性等特点,每种算法都存在一定的局限性。本文提出了一种新算法,不仅可以有效地减少网络结构的搜索空间,提高结构学习的效率,而且可避免收敛到次优网络模型的问题。 1 贝叶斯网络结构学习的基本理论 1.1 贝叶斯网络结构学习的内容 贝叶斯网络又称为信念网络、概率网络或因果网络[6] 。它主要由两部分构成:1有向无环图(directed acyclic graph,DAG),即网络结构,包括节点集和节点之间的有向边,每个节点代表一个变量,有向边代表变量之间的依赖关系;o反映变量之间关联性的局部概率分布集,即概率参数,通常称为条件概率表(conditional probability table,CPT),概率值表示变量之间的关联强度或置信度。贝叶斯网络结构是对变量之间的关系描 述,在具体问题领域,内部的变量关系形成相对稳定的结构和状态。这种结构的固有属性确保了结构学习的可行性,也为结构学习提供了基本思路。贝叶斯网络结构学习是一个网络优化的过程,其目标是寻找一种最简约的网络结构来表达数据集中变量之间的关系。对于一个给定问题,学习贝叶斯网络结构首先要定义变量及其构成,确定变量所有可能存在的状态或权植。同时,要考虑先验知识的融合、评估函数的选择和不完备数据的影响等因素。 1.2 贝叶斯网络结构学习的方法 近10年来,贝叶斯网络的学习理论和应用取得了较大的进展。目前,贝叶斯网络结构学习的方法通常分为两大类:1基于搜索与评分的方法,运用评分函数对网络模型进行评价。通常是给定一个初始结构(或空结构),逐步增加或删减连接边,改进网络模型,从而搜索和选择出一个与样本数据拟合得最好的结构。根据不同的评分准则,学习算法可分为基于贝叶斯方法的算法[3,7]、基于最大熵的算法[8]和基于最小描述长度的算法[1,2]。o基于依赖关系分析的方法,节点之间依赖关系的判断通过条件独立性(CI )测试来实现,文献[9,10]描述的算法属于该类算法。前者在DAG 复杂的情况下,学习效率更高,但不能得到一个最优的模型;后者在数据集的概率分布与DAG 同构的条件下,通常获得近似最优的模型[11],