VNet虚拟蜜网构建实验

实验五、虚拟蜜罐分析与实践

一、实验目的

熟悉网络攻防的基本原理,掌握基于虚拟机环境的网络攻防平台的搭建方法,掌握利用该攻防平台进行基本网络安全管理的使用方法。

二、实验环境

1)宿主主机:

操作系统:Win2K/WinXP;

VMware Workstation 7。

2)提供相关软件:

蜜网网关虚拟机:Roo Honeywall CDROM v1.4;

靶机镜像:Win2003server,Sebek 客户端软件。

漏洞扫描软件:流光Fluxay

三、实验原理

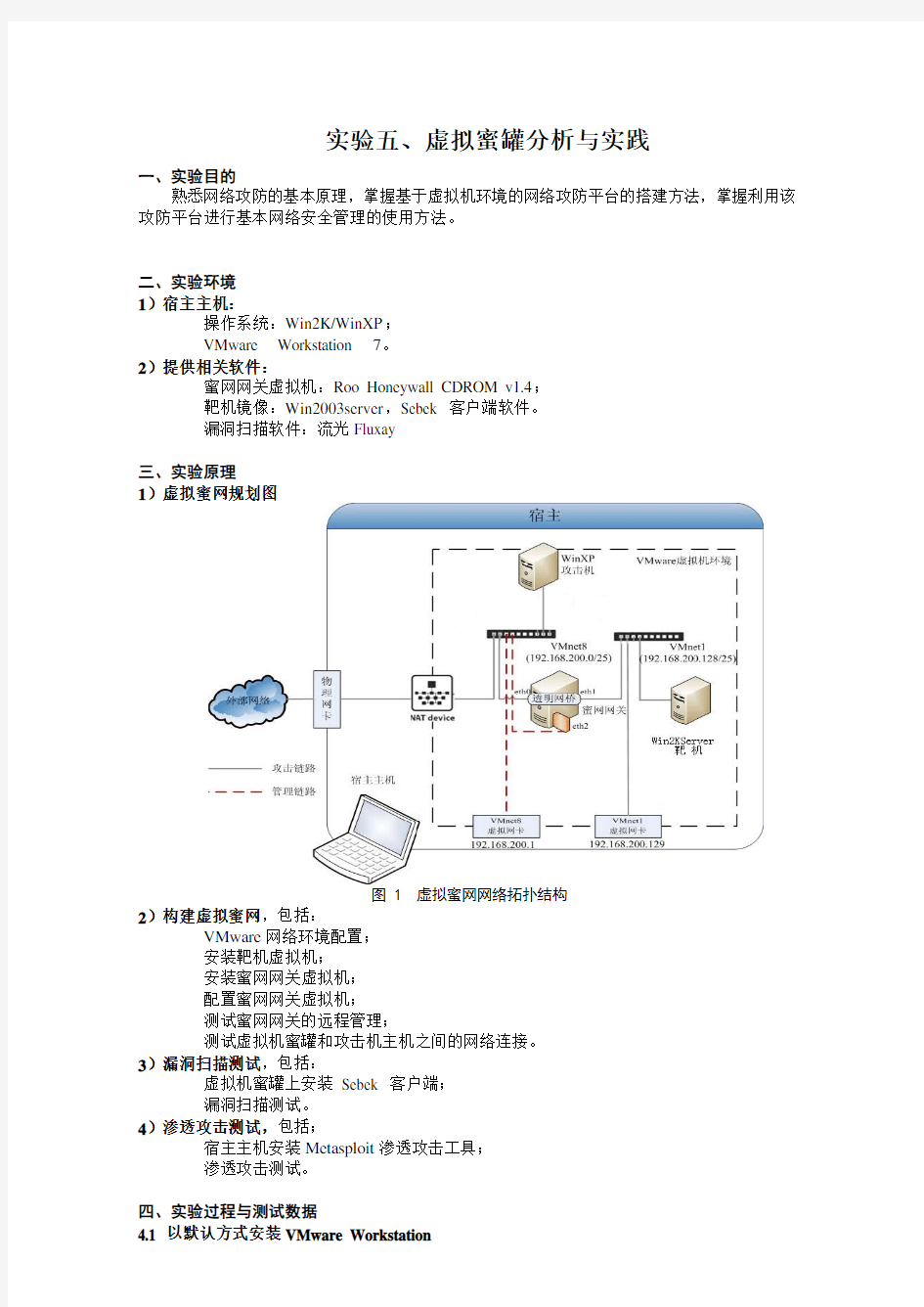

1)虚拟蜜网规划图

图 1 虚拟蜜网网络拓扑结构

2)构建虚拟蜜网,包括:

VMware网络环境配置;

安装靶机虚拟机;

安装蜜网网关虚拟机;

配置蜜网网关虚拟机;

测试蜜网网关的远程管理;

测试虚拟机蜜罐和攻击机主机之间的网络连接。

3)漏洞扫描测试,包括:

虚拟机蜜罐上安装Sebek 客户端;

漏洞扫描测试。

4)渗透攻击测试,包括;

宿主主机安装Metasploit渗透攻击工具;

渗透攻击测试。

四、实验过程与测试数据

4.1 以默认方式安装VMware Workstation

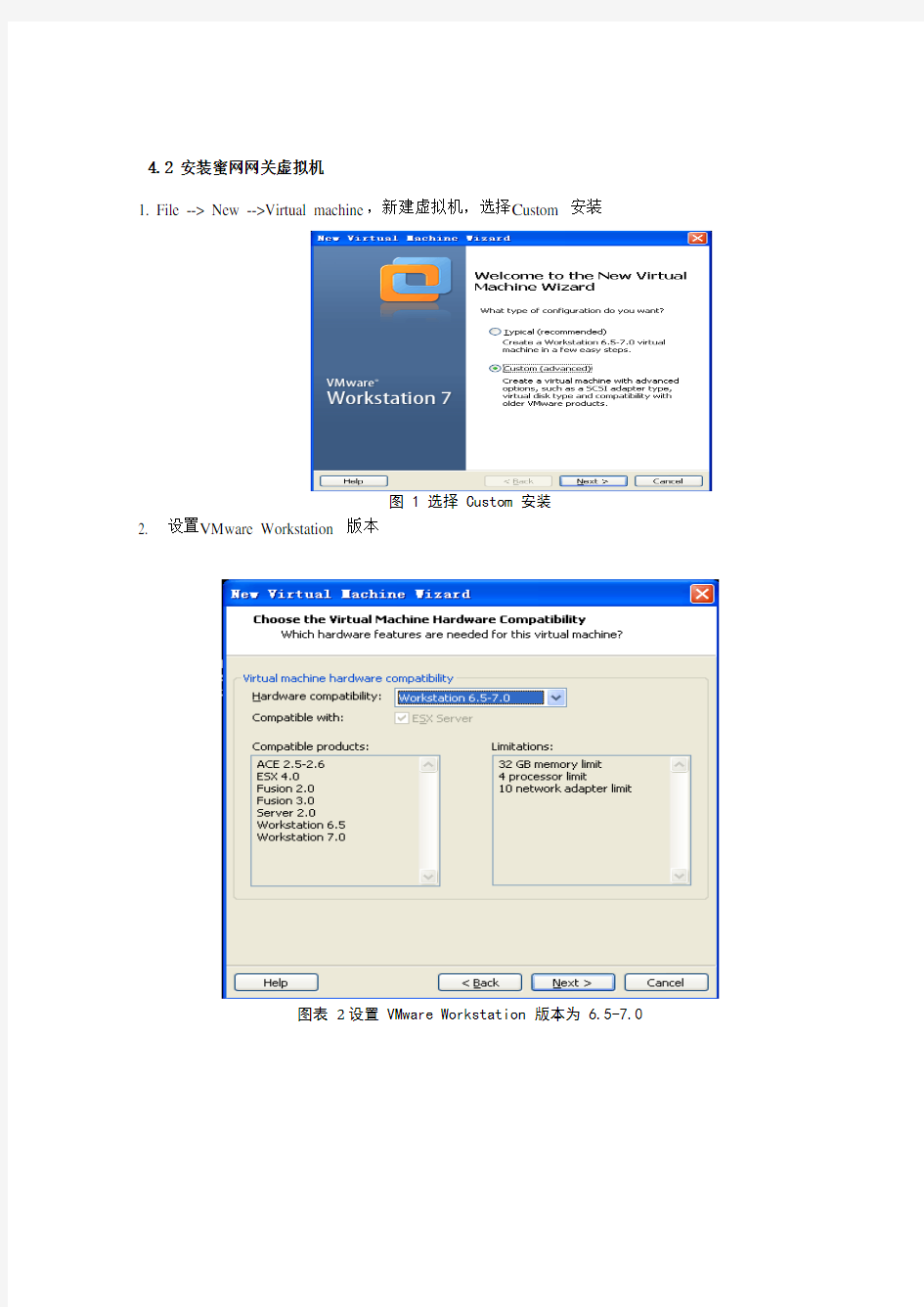

4.2 安装蜜网网关虚拟机

1. File --> New -->Virtual machine,新建虚拟机,选择C ustom 安装

图 1 选择 Custom 安装

2. 设置V Mware Workstation 版本

图表2设置 VMware Workstation 版本为 6.5-7.0

3.设置C DROM 为蜜网网关R oo v1.4 软件I SO

图 3设置 CDROM 为蜜网网关 Roo v1.4 软件 ISO 4. 设置蜜网网关虚拟机命名与路径(指定一个明确的路径Location)

图表4设置蜜网网关虚拟机命名与路径

5. 设置蜜网网关虚拟硬件

图 5 设置虚拟 CPU,选择单处理器

图 6 设置蜜网网关虚拟机内存大小,建议 256M

图 7 设置网络连接方式,选择 NAT 模式,后面需另加两个网卡

图 8 设置虚拟硬盘接口类型,SCSI 接口选择为 LSI Logic

图 9 创建虚拟硬盘

图 10 设置虚拟硬盘为 SCSI 硬盘

图 11 设置虚拟硬盘大小为 8G,无需立即分配全部空间

图 12 指定虚拟硬盘文件的绝对路径,注意必须给出全绝对路径,不要出现中文字符

6. 添加两块网卡

点击下图中C ustomize Hardware

图 13 显示配置

点击下图中a dd 按钮,按照提示步骤添加两块网卡,其中E thernet 2 设为H ost-only, Ethernet3设为N A T,添加后如图26 所示

图 14 Hardware 配置

图 15 添加两块网卡之后的配置

7. 安装蜜网网关软件

启动蜜网网关虚拟机,进入如下安装界面。

图 16 安装蜜网网关软件,键入回车键确认开始安装Array

图 17 蜜网网关软件安装过程

图 18蜜网网关软件安装完毕,进入登录界面

4.3配置蜜网网关虚拟机

1. 登录蜜网网关

以r oo/honey 缺省用户/口令登录,使用su - 提升到r oot 帐号,缺省口令也为h oney

图 19 登录蜜网网关

2. 蜜网网关初始配置

图 20 蜜网网关初始配置界面

如未进入此初始配置界面,则在s hell 中执行

图 21 蜜网网关配置菜单选项界面,选择 4 Honeywall Configuration 进行配置

图 22 对 The Honeynet Project 的不承担风险声明选择 Yes

图 23 选择 Defaults 配置方式

接下来会r ebuid,稍等片刻

3. 蜜罐信息配置

命令行 m enu 进入蜜网网关配置界面,选择 4 HoneyWall Configuration

选择 1 Mode and IP Information

选择 2 Honeypot IP Address

图 24 蜜罐 IP 信息配置,空格分隔多个 IP 地址,注:目前 Roo 尚不支持蜜网网络中具有不同

网段的蜜罐IP 地址

选择 5 LAN Broadcast Addres 人

图 25 蜜网网段的广播 IP 地

址

选择

6 LAN CIDR Prefix

图 26 蜜网网段配置,CIDR 格式

4. 蜜网网关管理配置

蜜网网关配置主界面,选择 4 HoneyWall Configuration

选择 2 Remote Management

选择 1 Management IP Address

图 27 设置管理口的 IP 地址

选择 2 Management Netmask

图 32 管理口 IP 地址的掩码

选择3 Management Gateway

图 33 管理口的网关

选择7 Manager,设置可以管理蜜网网关的远程控制端I P范围,以C IDR 格式填写,可有多个I P 网段,中间用空格分隔

图 33 蜜网网关管理网段

5. Sebek 服务器端配置

蜜网网关配置主界面,选择4 HoneyWall Configuration

选择11 Sebek

图 34 Sebek 服务器端 IP 地址,设置为管理口IP

目标端口选择为1101,Sebek 数据包处理选项选择为D rop

4.4 测试蜜网网关的远程管理

Honeywall上的防火墙设置不允许i cmp协议访问管理口,同时会设置允许访问s sh 和h ttps 的管理网段。

下面测试h ttps 的远程管理

1 测试w alleye 远程访问

结果如下

图 35 远程连接 Walleye

出现一个修改密码的界面,按要求修改密码之后,进入如下界面

图 36 Walleye 远程管理界面

4.5 安装靶机虚拟机

配置靶机虚拟机的硬件

鼠标选择Win2003的选项卡,菜单中选择VM -->Settings,Hardware 选项卡中选择点击Memory,在右侧设置合适大小(注意这项在虚拟机开启时不可设置,可先将该虚拟机p ower off,设置好之后,再p ower on)

图 37 靶机虚拟机的虚拟内存设置

图 38 靶机虚拟机联网方式设置为 Host-Only

4. 配置靶机虚拟机的i p和网关

配置如下

图 39配置靶机虚拟机的 ip 和网关

4.6 测试虚拟机蜜罐和攻击机主机之间的网络连接

在攻击机主机上p ing 虚拟机蜜罐I P

图 40 测试攻击机虚拟机到蜜罐虚拟机的连通性

在虚拟机蜜罐上p ing 攻击机虚拟机I P

图 41 测试蜜罐虚拟机到攻击机虚拟机的连通性

在蜜网网关上监听ICMP ping 包是否通过外网口和内网口,注意,以下命令必须得在root 权限下操作:

图 42 攻击机 ping 靶机的时候,tcpdump -i eth0 icmp

图 43 攻击机 ping 靶机的时候,tcpdump -i eth1 icmp

通过测试后,说明虚拟机蜜罐和外部网络之间的网络连接(通过蜜网网关eth0 和eth1所构成的网桥)没有问题。

4.7 虚拟机蜜罐上安装 Sebek 客户端

1. 在W in32 虚拟机蜜罐上安装S ebek 客户端

将Sebek-Win32-3.0.4.zip 或Sebek-Win32-latest.zip(https://www.360docs.net/doc/d25652282.html,/sebek/ )通过网络共享拷贝到虚拟机蜜罐中,解压后执行S etup.exe 进行安装。

图 44 安装Sebek Win32 系统监控软件

2. 在蜜网网关虚拟机上执行i fconfig eth2,得到管理口e th2 的M AC 地址,填入下图所示的Sebek 服务器端配置对话框。

图 45 配置 Sebek Win32 系统监控软件

随机生成或填写Magic Number,需保证同一蜜网中每台蜜罐主机上均安装Sebek,且Sebek 使用的M agic Number 保持一致,使得S ebek 的上传通讯在蜜网中对攻击者隐蔽(即使攻击者获取了蜜罐主机的控制权,并启用网络监听器进行监听))。重新启动主机,建立snapshot。

4.9 漏洞扫描测试

在攻击机虚拟机上用流光扫描蜜罐虚拟机

图 46 流光对虚拟机蜜罐进行扫描测试

注:由于目前S ebek Client for Win32 版本的稳定性较差,大规模的扫描和渗透测试很可能会造成Sebek 的崩溃从而引发B SOD(Blue Screen of Death)。

图 47 虚拟机蜜罐蓝屏

图 48蜜网网关捕获的漏洞扫描过程的摘要视图

在蜜网网关上流光对漏洞扫描过程中的每个网络连接都进行了完备的记录,从图49蜜网网关数据摘要视图可发现正在扫描的192.168.92.15 攻击机I P,图56 则显示了其扫描

的每个网络连接详细信息。

图 49 扫描网络连接视图

4.10渗透攻击实验

(1)攻击的工具我们使用了Metasploit的工具包,在这个地址可以下载到。

https://www.360docs.net/doc/d25652282.html, /projects/Framework/downloads.html

(2)输入命令./msfconsole,进入Metasploit的命令行:

图表4.10MS05-039漏洞攻击过程1

图表 4.10 MS05-039漏洞攻击过程2

图表 4.10 MS05-039漏洞攻击过程3

(3)对蜜网网关记录的攻击数据进行分析,验证蜜网的攻击数据捕获和分析功能,如下面的图所示。

图表3蜜网网关对渗透攻击测试的摘要视图

图表4向蜜罐主机发起的向内链接视图

图表5向外发起的反向Shell连接

图表6反向Shell连接对应的详细进程视图(难点)

简单的C语言程序设计实验报告完美版

本科实验报告专用纸 课程名称C语言程序设计成绩评定 实验项目名称简单的C语言程序设计 实验项目编号实验项目类型验证型 实验地点指导教师 学生姓名学号 学院专业 一、实验目的 1.掌握各种类型数据的输入输出的方法,能正确使用各种格式转换符。 2.学会正确使用逻辑运算符和逻辑表达式。 3.熟练掌握if语句和switch语句。 4.结合程序掌握一些简单的算法。 二、实验内容和实验要求 实验内容1::试编写程序,用getchar函数读入两个字符给c1,c2,然后分别用putchar函数和printf函数 输出这个字符。 实验要求:(1) 输入事先已编好的程序,并运行该程序。分析运行结果是否正确。 (2)比较用Printf函数和putchar函数输出字符的特点。 实验内容2:给出一百分制成绩,要求输出成绩等 级’A’,’B’,’C’,’D,’E’。90分以上为’A’,80-89分 为’B’,70-79分为’C’,60-69分为’D’,60分以下 为’E’。 第1页(共11页)

实验要求:(1)事先编写好程序,要求分别用if语句和switch 语句来实现。 (2)输入程序,并运行该程序。分析运行结果是 否正确。 (3)再运行一次程序,输入分数为负值(如-70), 这显然是输入是出错,不应该给出等级,修改程序, 使之能正确处理任何数据,当输入数据大于100和 小于0时,通知用户“输入数据错”,程序结束。 三、主要仪器设备 仪器:计算机 实验环境:windowsXP+visual c++6.0 四、实验过程 实验内容1: 原理:1)用getchar函数输入两个字符赋给c1,c2; 2) 用putchar函数输出这两个字符; 3) 用printf函数输 出这两个字符。 (1)源程序

未来网络虚拟化关键技术研究

未来网络虚拟化关键技术研究 摘要:网络虚拟化可使得多个服务提供商动态组合多个异构的共存却相互隔离的虚拟网。文章提出一种支持上下文感知的网络虚拟化实现方法,通过虚拟化网络资源和动态资源分配与控制技术建立底层资源与上层服务之间的映射关系,通过虚拟化层在应用层和底层基础网络间形成透明的隔离,同时采用认知管理的方式对虚拟化网络进行动态控制,以改善和提升互联网能力,满足端对端服务质量、安全性、可管理性等需求。 关键字:未来网络;网络虚拟化;资源分配;认知网络 英文摘要:Network virtualization allows different service providers to dynamically establish concurrent but isolated heterogeneous virtual networks. This paper proposes network virtualization that supports context-aware. Using allocation and control technology for virtualization network resources and dynamic resources, a mapping relationship is established between substrate resources and upper service. A transparent separation can also be introduced in the virtualization layer between application layer and substrate infrastructure layer,

实验一简单程序设计实验

实验一:简单程序设计实验 (1)编写一个 32 位无符号数除法的程序,要求将存放在 NUM1 中的 32 位无符号数与存放 在 NUM2 中的 16 位无符号数相除,结果存放在 NUM3 和 NUM4 中。 程序流程图略。 参考源程序: DATA SEGMENT NUM1 DD 2A8B7654H NUM2 DW 5ABCH NUM3 DW ? NUM4 DW ? DATA ENDS CODE SEGMENT ASSUME DS:DATA, CS:CODE START: MOV AX,DATA ;数据段寄存器初始化 MOV DS,AX MOV AX, WORD PTR NUM1 MOV DX, WORD PTR NUM1+2 DIV NUM2 MOV NUM3,AX MOV NUM4,DX MOV AH,4CH ;正常返回DOS 系统 INT 21H CODE ENDS END START (2)编写一个拆字程序。要求将存放在 ARY 单元的 2 位十六进制数 X 1X 2 拆为 X 1 和 X 2 两 部分,并以 0X 1 和 0X 2 的形式分别存入 ARY+1 和 ARY+2 单元中。 程序流程图略。 参考源程序: DATA SEGMENT ARY DB 2AH,?,? DATA ENDS CODE SEGMENT ASSUME DS:DATA, CS:CODE START: MOV AX,DATA MOV DS,AX MOV SI,OFFSET ARY ;取ARY 的偏移地址 MOV AL,[SI] ;取16进制数至AL

MOV BL,AL AND AL,0F0H ;取16进制数的高四位,即X1 SHR AL,4 MOV [SI+1],AL ;存0X1 MOV AL,BL AND AL,0FH ;取16进制数的低四位,即X2 MOV [SI+2],AL ;存0X2 MOV AH,4CH INT 21H CODE ENDS END START

毕业论文《虚拟局域网技术及应用》

北京邮电大学 毕业设计(论文) 虚拟局域网技术及应用 学生姓名: X X X 学号: 200601001 系部:计算机系 专业:计算机通信 班级: 063 指导老师:罗永昌助教

中国·北京 提交时间:2010年5月

摘要 虚拟局域网(VLAN),是一种通过将局域网内的设备逻辑地而不是物理地划分成一个个网段从而实现虚拟工作组的新兴技术,在功能和操作上和传统的LAN基本相同。虚拟局域网技术是目前网络界最热门的技术之一,也是交换网络中最重要的技术之一,它的出现是和局域网的交换技术的发展分不开的。VLAN的出现打破了传统网络的许多固有观念,使网络结构变得灵活、方便。 随着网络技术日新月异的发展,现代局域网已进入高速交换时代。以交换技术为基础产生的VLAN技术是一种新的热门技术,目前正在得到越来越广泛的应用从某种角度讲,VLAN技术己经成为现代大型局域网建设、管理和应用不可缺少的技术。研究VLAN技术的应用,对于网络的建设、管理和应用具有十分重要的意义。 关键词:虚拟局域网;技术;划分;应用;

Abstract The virtual local area network (VLAN), is one kind through is not physics divides local area network in equipment logic each one webpage to realize the hypothesized work team's emerging technology, in function and operation and traditional LAN basic same.The virtual local area network technology is one of present network most popular technologies, also is exchanges in the network one of most important technical, its appearance is and the local area network exchange technology development cannot separate.The VLAN appearance has broken traditional network many inherent ideas, causes the network architecture to become is

未来互联网络研究进展及关键技术_靳俊峰

73 靳俊峰,方青,田明辉 (中国电子科技集团公司第三十八研究所数字技术部,安徽合肥 230088) 摘 要: 目前,互联网的应用已有40多年的历史,发展到今天面临许多未曾想象的挑战,尤其在商业应用方面。安全性、可移动性、内容分发等新的迫切需求通过增量式打补丁已经难以满足。因此,需要一种全新设计的网络来解决这些挑战,即未来互联网络。文章主要对国内外的研究进展做了分析,指出了未来互联网络需要解决的若干关键问题。 关键词: 未来互联网络;虚拟化;可编程;安全性中图分类号:TP393.08 文献标识码:A 文章编号:1671-1122(2013)02-0073-03 Research Progress and Key Technologies on Future Internet JIN Jun-feng, FANG Qing, TIAN Ming-hui ( No. 38 Research Institute of CETC, Hefei Anhui 230088,China ) Abstract: The current Internet, which was designed over 40 years ago, is facing unprecedented challenges in many aspects, especially in the commercial context. The emerging demands for security, mobility, content distribution, etc. are hard to be met by incremental changes through ad-hoc patches. New clean-slate architecture designs based on new design principles are expected to address these challenges. In this survey article, we investigate many ongoing research projects from United States, the European Union, Japan, China, and analyze some critical problems to be solved. Key words: future Internet; virtualization; programmable; security doi :10.3969/j.issn.1671-1122.2013.02.020 未来互联网络研究进展及关键技术 基金项目:国家科技支撑计划项目[2011BAH24B05]作者简介:靳俊峰(1983-),男,山西,工程师,博士,主要研究方向:雷达数据处理、多源信息融合、计算机网络; 方青(1971-),男,安徽,高级工程师,硕士,主要研究方向:雷达情报系统设计、信息融合处理、软件工程; 田明辉(1981-),男,黑龙江,工程师,博士,主要研究方向:雷达数据处理、无源定位。 0 引言 随着无线通信、超高速光通信、高性能计算和软件等技术的迅速发展,以及三网融合、物联网、云计算、大数据等互联网创新应用的不断涌现,40多年前发明的以IP v4协议为基础的传统互联网在规模、功能和性能等方面面临着越来越严峻的挑战[1]。主要表现为: 第一,扩展性不足。据统计,2011年基于IP v4的全球路由表表项数目已接近40万,而且随着网络规模的不断增大,路由表呈指数级增长。第二,网络安全漏洞多,可信任度不高。根据赛门铁克诺顿公司的安全报告,中国国内因网络安全与网络犯罪每年造成全国直接经济损失达人民币2890亿元,有超过2.5亿网民成为网络安全问题的受害者。第三,可靠性和网络服务质量(QoS)控制能力低下。IP 网的设计理念是网络没有智能,智能放在终端侧,即IP 网是一个傻瓜网。这是造成IP 网不可控、不可管的根本原因。第四,移动性支持不足。以IP v4和IP v6为基础的传统互联网基于固定(有线)方式接入,未考虑移动应用环境中无线网络和小型终端可能带来的问题,因此难以实现高效的移动互联。第五,能耗巨大,能源利用率低。据思科公司的分析报告显示,当今网络骨干链路的带宽利用率不足40%,大量路由设备负载较低。测试表明路由器在低负载和满载情况下的能耗非常接近,因此目前路由器大都工作在低负载、高能耗的模式下。 为了应对这些技术挑战,美国、欧洲、日本以及中国的科技人员从20世纪90年代就开始进行基于IP v6协议的下一代互联网络研究。中国“十二五”规划明确提出“宽带中国”战略,大规模IP v6网络正在建设中。但IP v6网络是在现有网络架构基础上进行改良与整合,只部分解决了需求多样性、功能复杂性、终端移动性等问题。这种“演进式”的思路是对现有网络协议进行烟囱式、拼盘式的改进,加剧了网络自身的复杂性,难以实现网络的有效管理和全局优化。因此需要一种从体系架构、运行机理、管理机制等方面重新设计的“革命式”方案,即未来互联网络。

实验3简单的程序设计

实验3简单的程序设计 实验目的: 1.掌握表达式、赋值语句的正确书写规则。 2.掌握VB变量的定义和使用,表达式和常用函数的使用。 3.掌握InputBox与MsgBox的使用。 实验3.1函数考察 实验任务: 考察下列函数的值。 Round(-3.5) Round(3.5) Chr(66) Asc ("c") Asc(Chr(99)) Chr(Asc("K")) Ucase$("abcdefg") Lcase(“ABC”) Str(123.45) Val(“123AB”) Len(“123程序设计ABC”) LenB(“123程序设计ABC”) Ltrim(“ ABC”) String(3, “ABC”) Instr(“EFABCDEFG”, “ef”) Instr(2,“EFABCDEFG”, “ef”,1) Date() Now() Time() 实验步骤: 先自己分析以上函数的功能和可能的结果,然后在立即窗口用Print方法求出相应函数的值,对照比较自己的判断。 22

实验3.2表达式考察 实验任务: 考察下列表达式的值。 Dateadd(“m”,1,#1/30/2000#) Datediff(“y”,#12/03/1999#,#1/03/2000#) ‘计算时间间隔多少日 123 + Mid(“123456”,3,2) 123 & Mid(“123456”,3,2) Ucase(Mid(“abcdefgh”,3,4)) 16 / 4 – 2 ^ 5 * 8 / 4 MOD 5 \ 2 实验步骤: 先自己分析表达式的功能和可能的结果,然后在立即窗口用Print方法求出相应表达式的值,对照比较自己的判断。 实验3.3简单打印图形 实验任务: 使用Print方法、Tab函数和String函数设计一个过程,显示如图3-1所示的图形,并将结果保存到文件中。 图3-1 实验3.2运行界面 参考代码如下: Private Sub Form_Load() Print Tab(15); String(1, "1") Print Tab(14); String(3, "2") Print Tab(13); String(5, "3") Print Tab(12); String(7, "4") End Sub 操作提示: 应先将Form窗体的AutoRedraw属性值设为True。

虚拟化技术研究与应用

虚拟化技术研究与应用 随着企业业务的不断扩大,其拥有的PC机和服务器数量、品牌都不断增加,硬件的更新、维护管理难度都变得非常困难。文章以某企业单位为例,结合其业务特点,利用虚拟化技术对服务器和用户PC进行统一规划,既充分利用资源,降低维护成本,又达到规范化管理的目的。 标签:虚拟化;存储;桌面云;FusionAccess 引言 随着信息化水平的日益提高,信息化平台已变成业务运营与管理的重要支撑和保障。大部分企业通过使用传统PC用于日常办公和事务处理,每台PC上均需安装业务软件程序及客户端,无法对PC进行便捷、高效的统一集中维护与管理,PC的分布式部署,资源变得非常分散,使用效率非常低,资源利用程度不高。并且由于所有业务数据信息分散存储在各PC中,不利于集中存储与备份,增加了业务数据信息由PC端泄露的风险。 随着企业业务的不断扩大,其拥有的PC机和服务器数量、品牌都不断增加,硬件的更新、维护管理难度都变得非常困难。其中一部分PC服务器CPU和内存的使用率不高,空余的资源得不到释放,另一部分服务器则由于资源使用率过高而引发故障,导致整体服务器系统的运算资源分配不均,且无法实现资源调配。 本次将通过虚拟化技术建设企业前端桌面云和后端资源池来对某企业单位的信息化平台进行设计和建设,将该企业单位的业务系统整合迁移到云平台上,扩大资源容量,简化软件的重新配置过程,提高用户终端的工作效率,以满足未来3-5年的业务增长的需要。 1 需求分析 该企业单位目前在信息化方面存在的主要问题如下: (1)单位的PC及服务器系统的部署位置不同,安装的系统环境都不一样,各自独立运行,缺乏规范性管理,导致运维工作非常困难,浪费人力资源特别严重。(2)没有实现资源共享,服务器资源使用率低,难以集中管理和使用。(3)设备采购跟随各业务系统的上线或变更,呈离散状态递增,难以实现统一规划与管理。 结合该企业单位现有业务,主要有以下需求:(1)针对PC分散、系统环境不一的情况,此次建设将采用桌面虚拟化的形式,保障数据的安全可靠。(2)为提高应用系统的维护效率、利用率、业务连续性与可靠性、业务快速上线,需要把已部署的业务系统整合迁移到云平台上,新规划的业务直接部署到云平台上,同时根据业务的发展,提供未来3-5年业务增长所需的资源。(3)在一些重要的

虚拟专用网络的发展

虚拟专用网络的发展 摘要:虚拟专用网络(VPN)发展至今已经不在是一个单纯的经过加密的访问隧道了,它已经融合了访问控制、传输管理、加密、路由选择、可用性管理等多种功能,并在全球的信息安全体系中发挥着重要的作用。未来的VPN技术将如何发展,又将在信息安全事务中承担起什么样的角色,是非常值得我们关注的。 关键词:虚拟专用网络(VPN)发展 1. 概述虚拟专用网络即VPN(Virtual Private Network)。顾名思义,虚拟专用网不是真的专用网络,但却能够实现专用网络的功能。虚拟专用网指的是依靠ISP(Internet服务提供商)和其它NSP(网络服务提供商),在公用网络中建立专用的数据通信网络的技术。在虚拟专用网中,任意两个节点之间的连接并没有传统专网所需的端到端的物理链路,而是利用某种公众网的资源动态组成的。IETF草案理解基于IP的VPN为:”使用IP 机制仿真出一个私有的广域网”是通过私有的隧道技术在公共数据网络上仿真一条点到点的专线技术。所谓虚拟,是指用户不再需要拥有实际的长途数据线路,而是使用Internet公众数据网络的长途数据线路。所谓专用网络,是指用户可以为自己制定一个最符合自己需求的网络。 2. VPN在企业中的主要应用2.1通过专线连接实现广域网的企业,由于增加业务,带宽已不能满足业务的需要,需要经济可靠的升级方案;大中型企业、集团公司:建立全公司的的远程互联,构建内部专用网络,实现安全的intranet; 2.2企业的内部用户和分机构分布范围广、距离远,需要扩展企业网,实现远程访问和局域网互联,最典型的是跨国企业、跨地区企业;2.3分支机构、远程用户、合作伙伴多的企业,需要组建企业专用网;四是关键业务多,对通信线路保密和可性要求高的用户,如银行、证券公司、保险公司等;五是已有各种远程专线连接,需要增加网络连接备份的单位。 3. VPN带给企业的好处3.1 VPN可以帮助远程用户、公司分支机构、商业伙伴及供应商同公司有内部网建立可信的安全连接,并保证数据的安全传输。通过将数据流转移到低成本的网络上,一个企业的VPN解决方案将大幅度地减少用户花费在城域网和远程网络连接上的费用。统计结果显示,企业选用VPN替代传统的拨号网络,可以节省20%—40%的费用;替代网络互联,可减少60%—80%的费用。 3.2 VPN能大大降低网络复杂度,简化网络的设计和管理,在充分保护现有的网络投资的同时,加速连接新的用户和网站,增强内部网络的互联性和扩展性。 3.3 VPN还可以实现网络安全,可以通过用户验证、加密和隧道技术等保证通过公用网络传输私有数据的安全性。随着用户的商业服务不断发展,企业的虚拟专用网解决方案可以使用户将精力集中到自己的生意上,而不是网络上。 3.4 VPN能增加与用户、商业伙伴和供应商的联系,它可用于不断增长的移动用户的全球因特网接入,以实现安全连接;可用于实现企业网站之间安全的虚拟专用线路,用于经济有效地连接到商业伙伴的用户的安全外联网VPN。 4. VPN的实现技术 4.1隧道技术VPN区别于一般网络互联的关键是隧道的建立,然后数据包经过加密,按隧道协议进行封装、传送以保证安全性。现有两种类型的隧道协议,一种是二层隧道协议,用于传输第二层网络协议,它主要应用于构建远程访问VPN;另一种是三层隧道协议,用于传输第三层网络协议,它主要应用于构建Intranet VPN和Extranet

试验项目试验一最简单的C程序设计

试验项目试验一最简单的C程序设计

实验项目:实验一最简单的C程序设计 (所属课程:《C语言程序设计》学时:2) 一、实验目的 1.掌握:使用标准输入/输出函数进行常见数据类型的数据的输入/输出方法。 2.初步培养编制程序框图和源程序、准备测试数据以及实际调试程序的独立编程能力。 3.掌握顺序结构程序设计的基本思路。 二、实验条件 Pc和vc++编程环境 三、实验内容 1.熟悉编程环境。 2.输入并运行一个C程序 3.掌握各种格式转换符的正确使用方法。 4.编程序:设圆半径r=1.5,圆柱高h=3,求圆周长、圆面积、圆球表面积、圆球体积、圆柱体积。要求用scanf函数从键盘上输入数据(半径和高),输出各计算结果,输出时要求有文字说明,取小数点后2位数字。5.编程序:用getchar函数输入两个字符给C1、C2,然后分别用putchar函数和printf函数输出这两个字符。 四、实验步骤 编写程序,输入数据,观察结果。

五、实验结果 观察结果和预期是否一致。 实验项目:实验二选择结构程序设计 (所属课程:《C语言程序设计》学时:2) 一、实验目的 1.了解C语言表示逻辑量的方法(以0代表“假”,以非0代表“真”)。 2.学会正确使用逻辑运算符和逻辑表示式。 3.熟练掌握if语句和switch语句 二、实验条件 Pc和vc++编程环境 三、实验内容

1.有一函数: ?????≥-<≤-<=)10x (113x ) 10x 1(12x )1x (x y 用scanf 函数输入x 的值,求y 值。 运行程序,输入x 的值(分别为x<1、1≤x <10、x ≥10三种情况),检查输出的y 值是否正确。 2.给出一个百分制成绩,要求输出成绩等级A 、B 、C 、D 、E 。90分以上为A ,81~89分为B ,71~79分为C ,61~69分为D ,60分以下为E 。 3.输入4个整数,要求按由小到大顺序输出。 四、实验步骤 编写程序,输入数据,观察结果。 五、实验结果 观察结果和预期是否一致。 实验项目:实验三 循环结构程序设计

专用虚拟局域网技术与应用

专用虚拟局域网(PVLAN )技术与应用 前言 交换机是网络的核心设备之一,其技术发展非常迅速,从10Mbit/s 以太网、100Mbit/s 快速以太网,进而发展到吉比特和10 吉比特以太网。交换机在通信领域和企业中的应用向纵深发展,网络管理人员对掌握专用虚拟局域网PVLAN 技术的需求也越来越迫切。本文通过实践经验对这方面的应用进行总结。 VLAN的局限性 随着网络的迅速发展,用户对于网络数据通信的安全性提出了更高的要求,诸如防范黑客攻击、控制病毒传播等,都要求保证网络用户通信的相对安全性;传统的解决方法是给每个客户分配一个VLAN和相关的IP子网,通过使用VLA N每个客户被从第2层隔离开,可以防止任何恶意的行为和 Ethernet的信息探听。然而,这种分配每个客户单一VLAN和IP 子网的模型造成了巨大的可扩展方面的局限。这些局限主要有下述几方面。 (1)VLAN的限制:交换机固有的VLAN数目的限制; (2)复杂的STP对于每个VLAN每个相关的Spanning Tree的拓扑都需要管理; (3)IP 地址的紧缺:IP 子网的划分势必造成一些IP 地址的浪费; (4)路由的限制:每个子网都需要相应的默认网关的配置。 PVLAN技术 现在有了一种新的VLAN机制,所有服务器在同一个子网中,但服务器只能与自己的默 认网关通信。这一新的VLAN特性就是专用VLAN( Private VLAN )。在Private VLAN 的概念中,交换机端口有三种类型:Isolated port ,Community port, Promisc-uous port ;它们分别对应不同的VLAN 类型:Isolated port 属于Isolated PVLAN ,Community port 属于Community PVLAN,而代表一个Private VLAN 整体的是Primary VLAN,前面两类VLAN需要和它绑定在一起,同时它还包括Promiscuous port。在Isolated PVLAN中, Isolated port 只能和Promiscuous port 通信,彼此不能交换流量;在Community PVLAN中, Community port 不仅可以和Promiscuous port 通信,而且彼此也可以交换流量。Promiscuous port 与路由器或第3层交换机接口相连, 它收到的流量可以发往Isolated port 和Community port 。PVLAN的应用对于保证接入网络的数据通信的安全性是非常有效的,用户只需与自己的默认 网关连接,一个PVLAN不需要多个VLAN和IP子网就提供了具备第2层数据通信安全性的连接,所有的用户都接入PVLAN从而实现了所有用户与默认网关的连接,而与PVLAN内的 其他用户没有任何访问。PVLAN功能可以保证同一个VLAN中的各个端口相互之间不能通信,但可以穿过Trunk端口。这样即使同一VLAN中的用户,相互之间也不会受到广播的影响。 PVLAN的配置步骤 1 ) Put switch in VTP transparent mode

虚拟局域网(VLAN)技术及其应用论文

诚信承诺书 本人确信已完全了解学院制定并颁布实施的《学生学籍管理规定》、《考试纪律与违纪处理规定》、《毕业设计(论文)管理办法》和《毕业设计(论文)实施细则》中有关毕业设计(论文)之相关规定,对上述规定并无异议,并将自觉遵守。 本人郑重承诺计算机应用技术专业的毕业设计说明书(毕业论文)《虚拟局域网建设毕业论文》中,凡引用他人已经发表或未发表的成果、数据、观点等,均已明确注明并详细列出有关文献的名称、作者、年份、刊物名称和出版机构等内容;论文中的主要观点和思想系本人独立思考完成;本人在此申明愿承担与上述承诺相违背的事实所引起的一切不利后果。 签名: 200 年月日

摘要 本文主要从以太网的工作原理出发,由CSMA/CD冲突监测的载波侦听的工作机制引出传统使用集线器和二层交换机组网所产生的冲突域和广播域问题,为了解决这些问题,进而引出了三层交换机和VLAN(虚拟局域网)的概念。接着,对VLAN的各种特性分别进行了阐述,并结合实例说明了如何运用三层交换机创建VLAN的具体配置过程。从而可以得出VLAN技术是一种通过将局域网内的设备逻辑地而不是物理地划分成一个个网段从而实现虚拟工作组的新兴技术,是局域交换网的灵魂。 关键词:以太网、CSMA/CD冲突监测的载波侦听、冲突域、广播域、三层交换机、VLAN(虚拟局域网)

目录 第一章前言 (4) 第二章VLAN的发展过程 (5) 2.1、以太网的工作原理及三层交换的产生 (5) 2.2、VLAN的产生 (6) 第三章 VLAN的实际运用 (13) 3.1、VLAN的实现 (13) 3.2、如何配置三层交换机创建VLAN (13) 第四章 VLAN的实现与配置 (17) 4.1 VLAN实现过程 (17) 4.2校园网的IP地址分配与VLAN的规划 (18) 4.3 VLAN 的配置实例 (19) 4.3.1基于华为S3026的VLAN的配置 (20) 4.3.2基于华为Quidway S8016的VLAN配置 (23) 第5章 VLAN 之间的通信 (24) 5.1 通过路由器实现VLAN间的通信 (25) 5.1.1通过路由器的不同物理接口与交换机上的每个VLAN分别连接 (25) 5.1.2通过路由器的逻辑子接口与交换机的各个VLAN连接 (25) 5.2 用交换机代替路由器实现VLAN间的通信 (25) 第六章VALN的新用途 (25) 第七章结束语 (28) 参考文献 (29)

最简单的C程序设计—顺序程序设计实验报告

嘉应学院计算机学院 实验报告 课程名称程序设计基础实验名称实验地点 指导老师实验时间提交时间 班级姓名座号 一、实验目的和要求 (1)掌握C语言中使用最多的一种语句——赋值语句的使用方法。 (2)掌握各种类型数据的输入输出的方法,能正确使用各种格式装换符。 (3)进一步掌握编写程序的和调试程序的方法。 二、实验环境和方法 实验方法: (一)综合运用课本所学的知识,用不同的算法实现在不同的程序功能。 (二)结合指导老师的指导,解决程序中的问题,正确解决实际中存在的异常情况,逐步改善功能。 (三)根据实验内容,编译程序。 实验环境:Windows xp Visual C++6.0 三、实验内容及过程描述 实验步骤: ①进入Visual C++ 6.0集成环境。 ②输入自己编好的程序。 ③检查一遍已输入的程序是否有错(包括输入时输错的和编程中的错误),如发现有错,及时改正。 ④进行编译和连接。如果在编译和连接过程中发现错误,频幕上会出现“报错信息”,根据提示找到出错位置和原因,加以改正。再进行编译,如此反复直到不出错为止。 ⑤运行程序并分析运行结果是否合理。在运行是要注意当输入不同的数据时所得结果是否正确,应运行多次,分别检查在不同情况下结果是否正确。 实验内容:编译以下题目的程序并调试运行。 实验① (1)通过下面的程序掌握各种格式装换符的正确使用方法。 ①输入以下程序:

②运行程序并分析结果如图: ③在此基础上,将程序第10~14行改为 c1=a;c2=b; f=3157.;g=0.; d=f;e=g; P=a=m=50000;q=b=n=-60000; 运行程序,分析结果如: (二)设圆半径r=1.5,圆柱高h=3,求圆周长﹑圆面积﹑圆球表面积﹑圆球体积﹑圆柱体积。 用scanf 输入数据,输出计算结果,输出时要求有文字说明,取小数点后两位数字。 程序代码为: #include

专用虚拟局域网技术与应用实例讲解

专用虚拟局域网技术与应用实例讲解 作者:发文时间:2005.06.03 1 前言 交换机是网络的核心设备之一,其技术发展非常迅速,从10Mbit/s以太网、100Mbit/s 快速以太网,进而发展到吉比特和10吉比特以太网。交换机在通信领域和企业中的应用向纵深发展,网络管理人员对掌握专用虚拟局域网PVLAN技术的需求也越来越迫切。本文通过实践经验对这方面的应用进行总结。 2 VLAN的局限性 随着网络的迅速发展,用户对于网络数据通信的安全性提出了更高的要求,诸如防范黑客攻击、控制病毒传播等,都要求保证网络用户通信的相对安全性;传统的解决方法是给每个客户分配一个VLAN和相关的IP子网,通过使用VLAN,每个客户被从第2层隔离开,可以防止任何恶意的行为和Ethernet的信息探听。然而,这种分配每个客户单一VLAN和IP子网的模型造成了巨大的可扩展方面的局限。这些局限主要有下述几方面。 (1)VLAN的限制:交换机固有的VLAN数目的限制; (2)复杂的STP:对于每个VLAN,每个相关的Spanning Tree的拓扑都需要管理; (3)IP地址的紧缺:IP子网的划分势必造成一些IP地址的浪费; (4)路由的限制:每个子网都需要相应的默认网关的配置。 3 PVLAN技术 现在有了一种新的VLAN机制,所有服务器在同一个子网中,但服务器只能与自己的默认网关通信。这一新的VLAN特性就是专用VLAN(Private VLAN)。在Private VLAN的概念中,交换机端口有三种类型:Isolated port,Community port, Promiscuous port;它们分别对应不同的VLAN类型:Isolated port属于Isolated PVLAN,Community port属于Community PVLAN,而代表一个Private VLAN整体的是Primary VLAN,前面两类VLAN需要和它绑定在一起,同时它还包括Promiscuous port。在Isolated PVLAN中,Isolated port只能和Promiscuous port通信,彼此不能交换流量;在Community PVLAN中,Community port不仅可以和Promiscuous port通信,而且彼此也可以交换流量。Promiscuous port 与路由器或第3层交换机接口相连,它收到的流量可以发往Isolated port和Community port。PVLAN的应用对于保证接入网络的数据通信的安全性是非常有效的,用户只需与自己的默认网关连接,一个PVLAN

下一代互联网体系结构研究现状和发展趋势

下一代互联网体系结构研究现状和发展趋势 互联网已成为支撑现代社会发展及技术进步的重要的基础设施之一。深刻地改变着人们的生产、生活和学习方式,成为支撑现代社会经济发展、社会进步和科技创新的最重要的基础设施。互联网及其应用水平已经成为衡量一个国家基本国力和经济竞争力的重要标志之一。随着超高速光通信、无线移动通信、高性能低成本计算和软件等技术的迅速发展,以及互联网创新应用的不断涌现,人们对互联网的规模、功能和性能等方面的需求越来越高。三十多年前发明的以I Pv4协议为核心技术的互联网面临着越来越严重的技术挑战,主要包括:网络地址不足,难以更大规模扩展;网络安全漏洞多,可信度不高;网络服务质量控制能力弱,不能保障高质量的网络服务;网络带宽和性能不能满足用户的需求;传统无线移动通信与互联网属于不同技术体制,难以实现高效的移动互联网等等。 为了应对这些技术挑战,美国等发达国家从20世纪90年代中期就先后开始下一代互联网研究。中国科技人员于20世纪90年代后期开始下一代互联网研究。目前,虽然基于IPv6协议的新一代互联网络的轮廓已经逐渐清晰,许多厂商已开始提供成熟的IPv6互联设备,大规模IPv6网络也正在建设并在迅速发展。但是互联网络面临的基础理论问题并不会随着IPv6网络的应用而自然得到解决,相反,随着信息社会和正在逐渐形成的全球化知识经济形态对互联网络不断提出新的要求,更需要人们对现有的互联网络体系结构的基础理论进行新的思考和研究。近年来国际上已经形成了两种发展下一代互联网的技术路线:一种是“演进性”路线,即在现有IPv4协议的互联网上不断“改良”和“完善” 网络,最终平滑过渡到IPv6的互联网;另一种是“革命性”路线,以美国FIND/GENI项目为代表,即重新设计全新的互联网体系结构,满足未来互联网的发展需要。 本文首先介绍国际下一代互联网体系结构的研究现状,涉及美国和欧洲的GENI [1]、FIND[2]、FIRE[3]以及FIA等计划。然后介绍中国下一代互联网体系结构的研究进展,涉及国家重点基础研究发展(“973”)计划、国家高技术研究发展(“863”)计划和中国下一代互联网(CNGI)等项目的研究。在此基础上,本文分析展望未来下一代互联网体系结构研究的发展趋势。 1 国际下一代互联网体系结构研究现状 国际上各个国家的下一代互联网研究计划不断启动、实施和重组,其研究和实验正在不断深入。从国家地域方面看,美国、欧洲、日、韩都有其各自的计划和举措;从研究内容方面看,有的关注网络基础设施和试验平台的建立,有的关注体系结构理论的创新;从技术路线上看,有的遵从“演进性”的路线,有的遵从“革命性”的路线。 1996年10月,美国政府宣布启动“下一代互联网”研究计划。陆续地,一些全球下一代互联网项目分别启动。全球下一代互联网试验网的主干网逐渐形成,规模不断扩大,

实验项目:实验一 最简单的C程序设计

实验项目:实验一最简单的C程序设计 (所属课程:《C语言程序设计》学时:2) 一、实验目的 1.掌握:使用标准输入/输出函数进行常见数据类型的数据的输入/输出方法。 2.初步培养编制程序框图和源程序、准备测试数据以及实际调试程序的独立编程能力。 3.掌握顺序结构程序设计的基本思路。 二、实验条件 Pc和vc++编程环境 三、实验内容 1.熟悉编程环境。 2.输入并运行一个C程序 3.掌握各种格式转换符的正确使用方法。 4.编程序:设圆半径r=1.5,圆柱高h=3,求圆周长、圆面积、圆球表面积、圆球体积、圆柱体积。要求用scanf函数从键盘上输入数据(半径和高),输出各计算结果,输出时要求有文字说明,取小数点后2位数字。5.编程序:用getchar函数输入两个字符给C1、C2,然后分别用putchar 函数和printf函数输出这两个字符。 四、实验步骤 编写程序,输入数据,观察结果。 五、实验结果 观察结果和预期是否一致。 实验项目:实验二选择结构程序设计

(所属课程:《C 语言程序设计》学时:2) 一、实验目的 1.了解C 语言表示逻辑量的方法(以0代表“假”,以非0代表“真”)。 2.学会正确使用逻辑运算符和逻辑表达式。 3.熟练掌握if 语句和switch 语句 二、实验条件 Pc 和vc++编程环境 三、实验内容 1.有一函数: ?? ???≥-<≤-<=)10x (113x )10x 1(12x )1x (x y 用scanf 函数输入x 的值,求y 值。 运行程序,输入x 的值(分别为x<1、1≤x <10、x ≥10三种情况),检查输出的y 值是否正确。 2.给出一个百分制成绩,要求输出成绩等级A 、B 、C 、D 、E 。90分以上为A ,81~89分为B ,71~79分为C ,61~69分为D ,60分以下为E 。 3.输入4个整数,要求按由小到大顺序输出。 四、实验步骤 编写程序,输入数据,观察结果。 五、实验结果 观察结果和预期是否一致。 实验项目:实验三 循环结构程序设计

浅谈虚拟局域网技术及应用

浅谈虚拟局域网技术及应用 摘要:随着局域网规模的扩大、用户增多以及信息交换量大等原因,在网络改造中,采用 虚拟局域网技术对整个信息系统进行配置是一条有效地控制信息流量、提高网络安全性的可行之路。虚拟局域网(VLAN)是计算机网络中的重要技术。虚拟局域网在提高网络管理的效率、性能、带宽、灵活性等方面,都显示出很大优势。虚拟局域网的架构方式灵活多样,随着现代交换技术的发展,虚拟网技术必将得到普遍推广和应用。 关键字:虚拟局域网;广播风暴;网络安全 一. 引言 在传统局域网中,各站点共享传输信道所造成的信道冲突和广播风暴是影响网络性能的重要因素。为了解决这个问题,网桥和路由器被广泛应用于局域网中,由风格连接的网络属于同一个逻辑子网,具有相同的IP网络号或IPX网络号,路由器将不同逻辑子网连接在一起,逻辑子网间的通信必须经路由器进行。在传统局域网的体系结构中,由集线器,粗缆和细缆所构成的物理网络与逻辑子网相对应,通常一个IP子网或者IPX子网属于一个广播域,广播是根据物理网络来划分的,这样的网络结构无论从效率和安全性角度来考虑都有所欠缺,同时网络的结构也缺乏灵活性。为解决这个问题,提出了虚拟局域网(VLAN)的概念。 二. 虚拟局域网概述 虚拟局域网是一种通过将局域网内的设备逻辑地而不是物理地划分成一个个网段从而实现虚拟工作组的新兴技术。虚拟网在物理网络基础架构上,利用交换机和路由器的功能,配置网络的逻辑拓扑结构,林而允许网络管理员任意地将一个局域网内的任何数量的网段聚合成一个用户组,就好像它们是一个单独的局域网。IEEE已经分布了用以标准化VLAN实现方案的802.1Q协议标准草案。 VLAN是为解决以太网的广播问题和安全性而提出的一种协议。它在以太网帧的基础上增加了VLAN头,用VLAN ID把用户划分为更小的工作组,限制不同工作组间的用户二层互访,每个工作组就是一个虚拟局域网。虚拟局域网的好处是可以限制广播范围。一个VLAN 内部的广播和单播流量都不会转发到其他VLAN中去,从而有助于控制流量、减少设备投资、简化网络管理、提高网络的安全性并能够形成虚拟工作组,动态地管理网络。 VLAN对于网络用户来说是完全透明的,用户感觉不到使用中与交换式网络有任何的差别。但对于网络管理人员则有很大的不同,使网络管理人员能够方便地进行用户的增加、删除、移动等工作,提高的网络管理的效率。它主要有以下4点优势:控制网络中的广播风暴,提高了带宽传输效率;在同一个虚拟局域网成员之间提供低延迟、线速的通信;能够在网络内划分网段,提高网络分组的灵活性;通过路由访问列表、MAC地址分配等VLAN划分原则,可以控制用户的访问权限和逻辑网段的大小,提高了网络的整体性能和安全性。 三. 虚拟局域网技术的应用 由于虚拟局域网具有比较明显的住住优势,在各种企业中都有了很好的应用。下面根据不同的安全来分析虚拟局域网的应用情况。 (1)局域网内部的局域网 往往很多企业已经具有一个相当规模的局域网,但是现在企业内部因为保密或者其他原因,要求各业务部门或者课题组独立成为一个局域网。同时,各业务部门或者课题组的人员