《统一沟通-微软-实战》-2-部署-反向代理

Blog:https://www.360docs.net/doc/d112636430.html, MSN:LiuJinFeng@https://www.360docs.net/doc/d112636430.html, QQ:316190099

《统一沟通-微软-实战》-2-部署-反向代理

参照:

Forefront Threat Management Gateway (TMG) 2010

https://www.360docs.net/doc/d112636430.html,/zh-cn/library/ff355324.aspx

TMG 2010-基本-设置

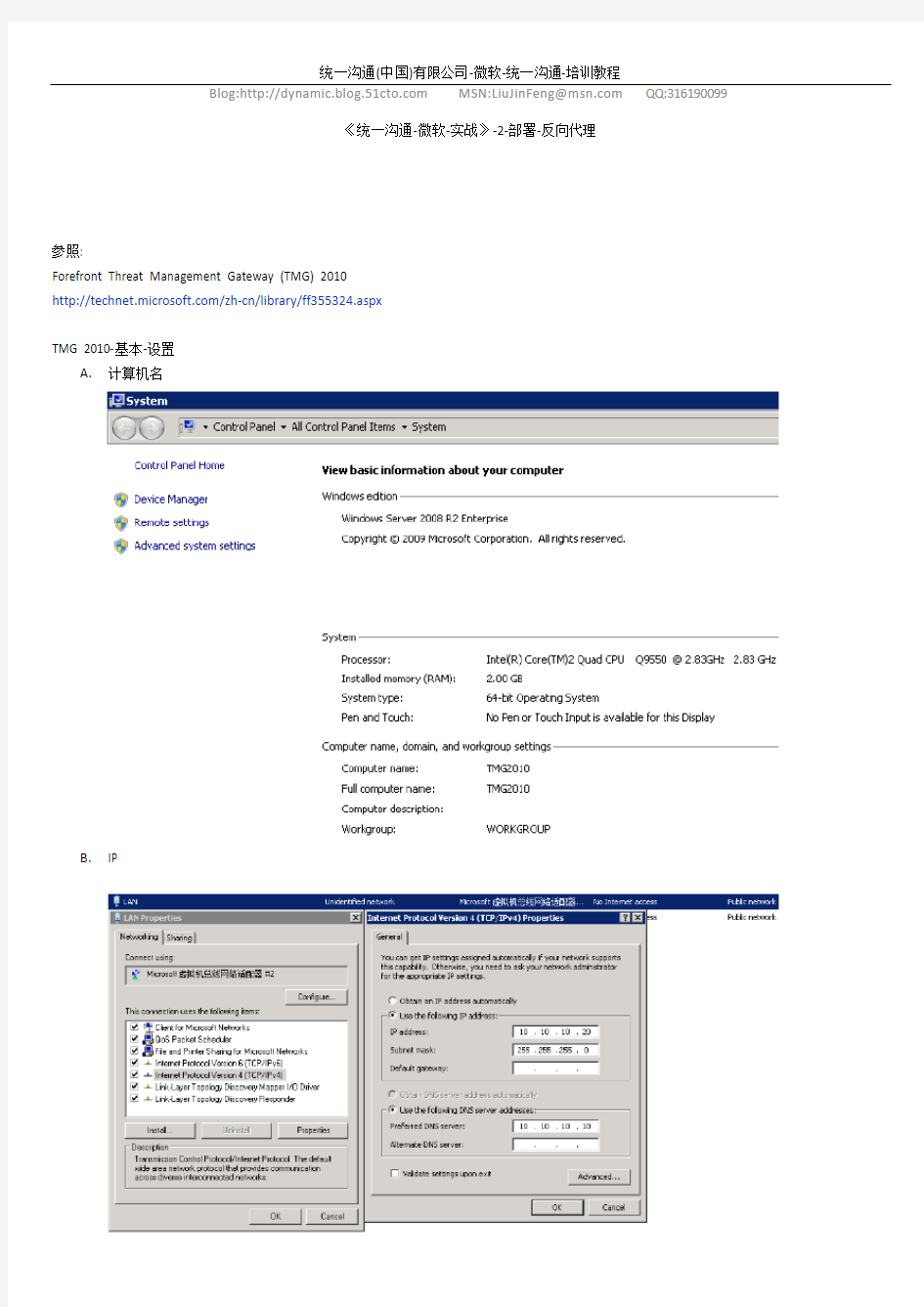

A.计算机名

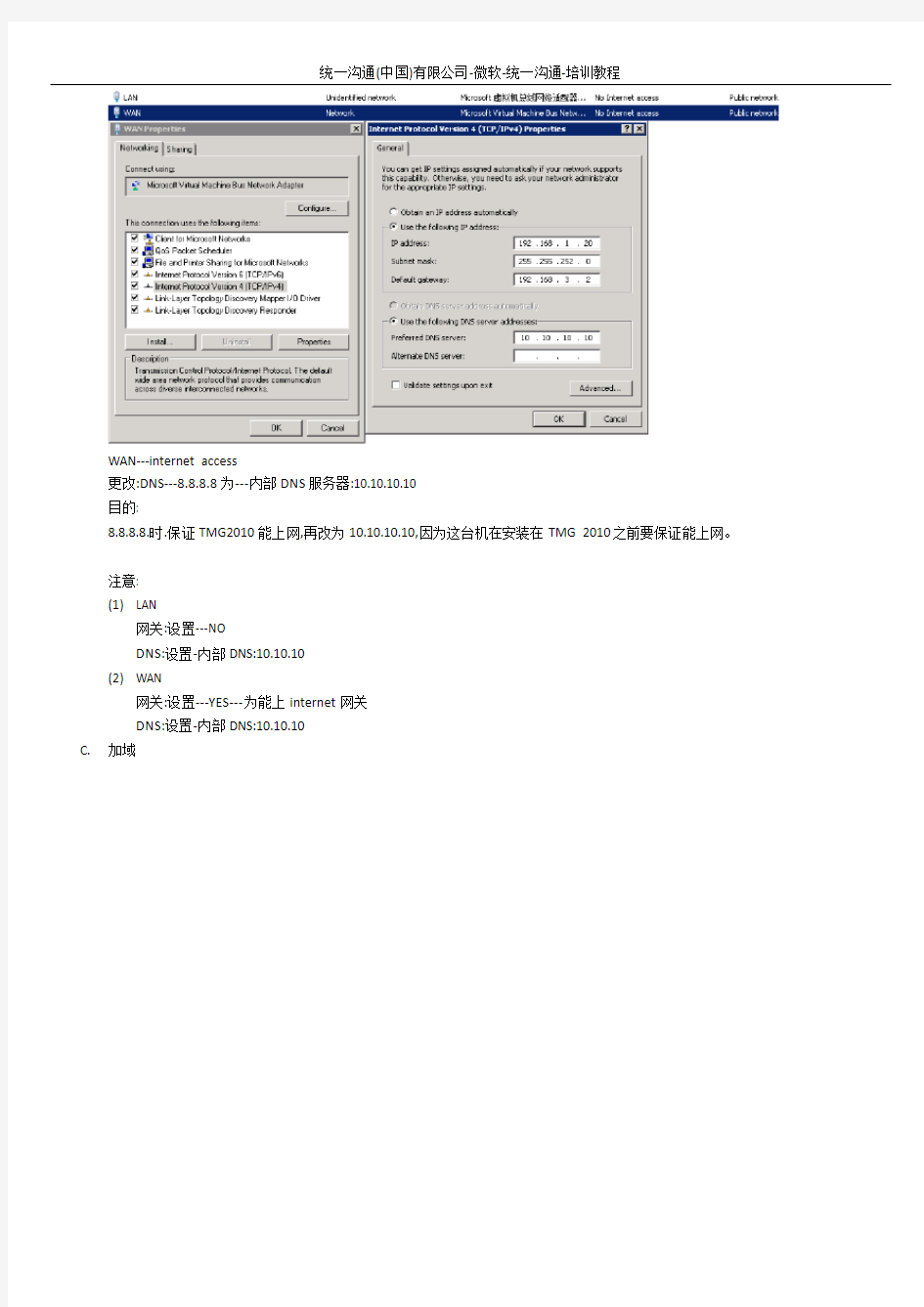

B.IP

WAN---internet access

更改:DNS---8.8.8.8为---内部DNS服务器:10.10.10.10

目的:

8.8.8.8.时.保证TMG2010能上网,再改为10.10.10.10,因为这台机在安装在TMG 2010之前要保证能上网。

注意:

(1)LAN

网关:设置---NO

DNS:设置-内部DNS:10.10.10

(2)WAN

网关:设置---YES---为能上internet网关

DNS:设置-内部DNS:10.10.10

C.加域

1.TMG 2010-部署

参照:

《统一沟通-微软-培训》-2-部署-反向代理-1-部署

2.TMG 2010-配置初始的部署设置

参照:

《统一沟通-微软-培训》-2-部署-反向代理-2-配置初始的部署设置

3.TMG 2010-创建-访问规则

参照:

《统一沟通-微软-培训》-2-部署-反向代理-3-创建-访问规则-intranet To internet All 《统一沟通-微软-培训》-2-部署-反向代理-4-创建-访问规则-intranet To intranet All 《统一沟通-微软-培训》-2-部署-反向代理-5-创建-访问规则-测试

4.TMG 2010-升级

A.升级-TMG 2010 SP1

B.升级-TMG 2010 SP1 Software Update 1

C.升级-TMG 2010 SP2

Apache反向代理

Apache反向代理 反向代理(Reverse Proxy)方式是指以代理服务器来接受internet上的连接请求然后将请求转发给内部网络上的服务器,并将从服务器上得到的结果返回给internet上请求连接的客户端,此时代理服务器对外就表现为一个web服务器。 通常的代理服务器,只用于代理内部网络对Internet的连接请求,客户机必须指定代理服务器,并将本来要直接发送到Web服务器上的http请求发送到代理服务器中,因此普通的代理服务器不支持外部对内部网络的访问请求。 一、下载安装Apache服务器(以apache_2.2.4为例) 1. 双击“apache_ 2.2.4-win32-x86-no_ssl.msi”开始安装。 图1 欢迎界面 出现 Windows 标准的软件安装欢迎界面,见图1。 2. 直接点“Next”继续,出现授权协议,见图2。

图2 授权协议 3. 选择“I accept the terms in the license agreement”同意授权协议,然后点“Next”继续,出现安装说明,见图3。 图3 安装说明

4. 直接点“Next”下一步,出现填写信息界面,见图4。 图4 填写信息 “Network Domain”填写你的网络域名,比如 https://www.360docs.net/doc/d112636430.html, ,如果没有网络域名,可以随便填写。但如果你架设的 Apache 服务器如果要放入 Internet ,则一定要填写正确的网络域名。 在“Server Name”下填入你的服务器名,比如 https://www.360docs.net/doc/d112636430.html, ,也就是主机名。 “Administrator's Email Address”填写系统管理员的联系电子邮件地址,比如indian@https://www.360docs.net/doc/d112636430.html, 。 上述三条信息仅供参考,其中联系电子邮件地址会在当系统故障时提供给访问者,三条信息均可任意填写,无效的也行。 下面有两个选择,第一个是为系统所有用户安装,使用默认的80端口,并作为系统服务自动启动;另外一个是仅为当前用户安装,使用端口8080,手动启动。一般选择第一个“for All Users, on Port 80, as a Service – Recommended”。我选的是第一个“for All Users,on Port 80,as a Service -- Recommended”,用80端口并且自动启动服务,如图4所示。按“Next”继续。

nginx负载均衡宕机配置

1.摘要 (1)结论 详细描述了nginx记录失效节点的6种状态(time out、connect refuse、500、502、503、504,后四项5XX需要配置proxy_next_upstream中的状态才可 以生效)、失效节点的触发条件和节点的恢复条件、所有节点失效后nginx会进 行恢复并进行重新监听。 (2)Nginx 负载均衡方式介绍 Nginx的负载均衡方式一共有4种:rr(轮询模式)、ip_hash、fair、url_hash。(3)Ngxin负载均衡和相关反向代理配置内容 Nginx负载均衡和与容错相关的反向代理的配置。 (4)获取后端流程 后端server的自动容错流程图。 (5)测试环境和测试结果 针对几种错误方式进行自动容错测试。 2.结论 (1)nginx 判断节点失效状态 Nginx 默认判断失败节点状态以connect refuse和time out状态为准,不以HTTP错误状态进行判断失败,因为HTTP只要能返回状态说明该节点还可以正常连接,所以nginx判断其还是存活状态;除非添加了proxy_next_upstream指令设置 对404、502、503、504、500和time out等错误进行转到备机处理,在 next_upstream过程中,会对fails进行累加,如果备用机处理还是错误则直接返回错误信息(但404不进行记录到错误数,如果不配置错误状态也不对其进行错误状态记录),综述,nginx记录错误数量只记录timeout 、connect refuse、502、500、503、504这6种状态,timeout和connect refuse是永远被记录错误状态,而502、500、503、504只有在配置proxy_next_upstream后nginx才会记录这4种HTTP 错误到fails中,当fails大于等于max_fails时,则该节点失效; (2)nginx 处理节点失效和恢复的触发条件 nginx可以通过设置max_fails(最大尝试失败次数)和fail_timeout(失效时间,在到达最大尝试失败次数后,在fail_timeout的时间范围内节点被置为失效,除非所 有节点都失效,否则该时间内,节点不进行恢复)对节点失败的尝试次数和失效时间 进行设置,当超过最大尝试次数或失效时间未超过配置失效时间,则nginx会对节点 状会置为失效状态,nginx不对该后端进行连接,直到超过失效时间或者所有节点都 失效后,该节点重新置为有效,重新探测;

累积:技海拾贝――基于反向代理的单点登录方案

累积:技海拾贝|Cumulation 基于反向代理的单点登录方案 文:电力事业部 王雁飞 1. 概述 实现单点登录要解决问题是:用户体验到只需一次登录就能以适当的用户身份访问多个相关应用系统。单点登录方案的核心是统一身份认证和统一用户身份管理。 在企业范围内建立统一的身份管理系统,一般采用标准的目录服务实现认证和身份数据存储。通过建立统一的帐户存储和管理中心,作为所有账号管理行为的数据存储,以自动化的,基于策略的方式实现帐户的创建,变更,销户。 如果各个应用系统和统一身份管理系统帐户没有统一,统一身份管理系统还负责各个系统帐户在其他多个应用系统中映射帐户管理。当在统一身份管理系统创建用户,用户信息保存到目录服务器,同时在此用户将要访问的其他应用系统中建立他的相应帐户,或者直接映射一个已经存在用户。当用户信息修改,也要同步到其他应用系统中。当从统一身份管理系统删除用户,用户信息从目录服务器删除,同时在此用户将要访问的其他应用系统中删除他的相应帐户。 如果各个业务应用系统可以识别相同的登录用户身份标识,就不必做用户身份在各个应用系统的同步维护管理工作。 电力营销业务应用基于J2EE技术路线开发,由多个业务模块组成,每个业务模块部署为一个Web Module。用户通过同一登录入口进入系统,在同一浏览器窗口可以访问到多个业务模块的资源。本文介绍了多个应用模块之间单点登录方案和实现情况。 2. 背景知识 2.1. Http Cookie特性 2.1.1. 概述 Cookie是通过Http 会话头部分传递的文本信息。Cookie有名字Name、值Value、域Domain、路径Path等属性组成。 Cookie用于在Http这个无状态的协议下实现服务器和客户端的会话,使得服务器可以“识别”特定的客户端会话。Cookie在Http服务器响应客户端浏览器请求时生成发送给浏

三大WEB服务器对比(apache_,lighttpd,nginx)

三大WEB服务器对比分析(apache ,lighttpd,nginx)一.软件介绍(apache lighttpd nginx) 1. lighttpd Lighttpd是一个具有非常低的内存开销,cpu占用率低,效能好,以及丰富的模块等特点。lighttpd 是众多OpenSource轻量级的web server中较为优秀的一个。支持FastCGI, CGI, Auth, 输出压缩(output compress), URL重写, Alias等重要功能。 Lighttpd使用fastcgi方式运行php,它会使用很少的PHP进程响应很大的并发量。 Fastcgi的优点在于: ·从稳定性上看, fastcgi是以独立的进程池运行来cgi,单独一个进程死掉,系统可以很轻易的丢弃,然后重新分配新的进程来运行逻辑. ·从安全性上看, fastcgi和宿主的server完全独立, fastcgi怎么down也不会把server搞垮, ·从性能上看, fastcgi把动态逻辑的处理从server中分离出来, 大负荷的IO处理还是留给宿主server, 这样宿主server可以一心一意作IO,对于一个普通的动态网页来说, 逻辑处理可能只有一小部分, 大量的图片等静态IO处理完全不需要逻辑程序的参与(注1) ·从扩展性上讲, fastcgi是一个中立的技术标准, 完全可以支持任何语言写的处理程序(php,java,python...) 2.apache apache是世界排名第一的web服务器, 根据netcraft(https://www.360docs.net/doc/d112636430.html,)所作的调查,世界上百分之五十以上的web服务器在使用apache. 1995年4月, 最早的apache(0.6.2版)由apache group公布发行. apache group 是一个完全通过internet进行运作的非盈利机构, 由它来决定apache web服务器的标准发行版中应该包含哪些内容. 准许任何人修改隐错, 提供新的特征和将它移植到新的平台上, 以及其它的工作. 当新的代码被提交给apache group时, 该团体审核它的具体内容, 进行测试, 如果认为满意, 该代码就会被集成到apache的主要发行版中. apache 的特性: 1) 几乎可以运行在所有的计算机平台上. 2) 支持最新的http/1.1协议 3) 简单而且强有力的基于文件的配置(httpd.conf). 4) 支持通用网关接口(cgi) 5) 支持虚拟主机.

2-apache Apache_Web 服务器安装部署手册档

重要提示 Web服务器包括apache的安装部署和W AS7 Plugin安装部署两部分,如果的websphere应用服务器使用非集群模式,plugin则不需要安装,只需配置本文2.1章节内容,如果websphere 应用服务器使用群集模式,则需要按照本文2.2章节进行plugin安装配置。 1 Apache安装 Apache的安装和配置现在可以采用脚本自动化安装,脚本就是139ftp上的 apache_install_script.sh 请下载到web服务器中,并执行即可。 注意:在执行脚本安装前请确认web服务器的/opt/apache下没有安装过apache,并且web 服务器能上外网(能ping通https://www.360docs.net/doc/d112636430.html,) 成功安装apache并测试通过后即可直接继续本文第二章节Was7 Plugin安装 在root下进行root进入方法#su 然后输入密码 1.1 准备安装 关闭系统自带的web服务: #chkconfig httpd off 在线安装gcc #yum install gcc cc 下载并解压安装程序: #cd ~/ #wget https://www.360docs.net/doc/d112636430.html,/httpd/httpd-2.2.15.tar.gz #tar –zxvf httpd-2.2.15.tar.gz -C /usr/src Web 服务器安装部署手册 Page 4 of 21 1.2 安装Apache Web Server 进入源码目录: #cd /usr/src/httpd-2.2.15 编译源文件: #./configure //(安装到默认目录) 形成安装文件: #make 安装程序: #make install 1.3 验证安装 进入安装后目录: # cd /opt/apache/apache-2.2.15/bin 检查进程模式: #./apachectl –l Compiled in modules: core.c worker.c http_core.c mod_so.c 启动Apache Web Server:

Nginx反向代理服务器的工作原理

最近有打算研读nginx源代码,看到网上介绍nginx可以作为一个反向代理服务器完成负载均衡。所以搜罗了一些关于反向代理服务器的内容,整理综合。 一概述 反向代理(Reverse Proxy)方式是指以代理服务器来接受Internet上的连接请求,然后将请求转发给内部网络上的服务器;并将从服务器上得到的结果返回给Internet上请求连接的客户端,此时代理服务器对外就表现为一个服务器。 通常的代理服务器,只用于代理内部网络对Internet的连接请求,客户机必须指定代理服务器,并将本来要直接发送到Web服务器上的http请求发送到代理服务器中。当一个代理服务器能够代理外部网络上的主机,访问内部网络时,这种代理服务的方式称为反向代理服务。 图1 反向代理服务器的基本原理 二反向代理服务器的工作原理 反向代理服务器通常有两种模型,它可以作为内容服务器的替身,也可以作为内容服务器集群的负载均衡器。 1,作内容服务器的替身 如果您的内容服务器具有必须保持安全的敏感信息,如信用卡号数据库,可在防火墙外部设置一个代理服务器作为内容服务器的替身。当外部客户机尝试访问内容服务器时,会将其送到代理服务器。实际内容位于内容服务器上,在防火

墙内部受到安全保护。代理服务器位于防火墙外部,在客户机看来就像是内容服务器。 当客户机向提出请求时,请求将转到代理服务器。然后,代理服务器通过防火墙中的特定通路,将客户机的请求发送到内容服务器。内容服务器再通过该通道将结果回传给代理服务器。代理服务器将检索到的信息发送给客户机,好像代理服务器就是实际的内容服务器(参见图 2)。如果内容服务器返回错误消息,代理服务器会先行截取该消息并更改标头中列出的任何 URL,然后再将消息发送给客户机。如此可防止外部客户机获取内部内容服务器的重定向 URL。 这样,代理服务器就在安全数据库和可能的恶意攻击之间提供了又一道屏障。与有权访问整个数据库的情况相对比,就算是侥幸攻击成功,作恶者充其量也仅限于访问单个事务中所涉及的信息。未经授权的用户无法访问到真正的内容服务器,因为防火墙通路只允许代理服务器有权进行访问。 图2 反向代理服务器作为内容服务器的替身 可以配置防火墙路由器,使其只允许特定端口上的特定服务器(在本例中为其所分配端口上的代理服务器)有权通过防火墙进行访问,而不允许其他任何机器进出。 2,作为内容服务器的负载均衡器 可以在一个组织内使用多个代理服务器来平衡各 Web 服务器间的网络负载。在此模型中,可以利用代理服务器的高速缓存特性,创建一个用于负载平衡的服务器池。此时,代理服务器可以位于防火墙的任意一侧。如果 Web 服务器每天都会接收大量的请求,则可以使用代理服务器分担 Web 服务器的负载并提高网络访问效率。 对于客户机发往真正服务器的请求,代理服务器起着中间调停者的作用。代理服务器会将所请求的文档存入高速缓存。如果有不止一个代理服务器,DNS 可

致远微协同反向代理方案文档

致远微协同反向代理方案文档 一、前言: 本文旨在解决企业希望使用致远微协同时,由于V5协同系统部署在内网,而无法连接的情况。此方案使用“反向代理”技术,在保证相对安全的同时,为企业V5系统提供微协同需要的外网连接。 反向代理介绍(百度百科): 反向代理(Reverse Proxy)方式是指以代理服务器来接受internet上的连接请求,然后将请求转发给内部网络上的服务器,并将从服务器上得到的结果返回给internet上请求连接的客户端,此时代理服务器对外就表现为一个反向代理服务器。 通常的代理服务器,只用于代理内部网络对Internet的连接请求,客户机必须指定代理服务器,并将本来要直接发送到Web服务器上的http请求发送到代理服务器中。由于外部网络上的主机并不会配置并使用这个代理服务器,普通代理服务器也被设计为在Internet上搜寻多个不确定的服务器,而不是针对Internet上多个客户机的请求访问某一个固定的服务器,因此普通的Web代理服务器不支持外部对内部网络的访问请求。当一个代理服务器能够代理外部网络上的主机,访问内部网络时,这种代理服务的方式称为反向代理服务。此时代理服务器对外就表现为一个Web服务器,外部网络就可以简单把它当作一个标准的Web 服务器而不需要特定的配置。不同之处在于,这个服务器没有保存任何网页的真实数据,所有的静态网页或者CGI程序,都保存在内部的Web服务器上。因此对反向代理服务器的攻击并不会使得网页信息遭到破坏,这样就增强了Web服务器的安全性。 反向代理方式和包过滤方式或普通代理方式并无冲突,因此可以在防火墙设备中同时使用这

两种方式,其中反向代理用于外部网络访问内部网络时使用,正向代理或包过滤方式用于拒绝其他外部访问方式并提供内部网络对外部网络的访问能力。因此可以结合这些方式提供最佳的安全访问方式。 二、准备工作 1、独立的,用于部署反向代理服务器一个: a)无需较高配置,一般应用服务器即可 b)Window、linux环境均可 c)此服务器有公网独立IP地址,并可连接内网协同系统。 2、至Nginx官方网站()下载对应版本,安装到此服务器,windows版本安装较简单,linux 版本安装较复杂,相关安装教程可百度搜索“Nginx 安装” 三、配置工作 1、Nginx安装好后,找到其目录下的conf/文件,修改其配置,文件样例如下,注意真正需 要修改配置的地方为红色放大标注的: #user nobody; worker_processes 1; #error_log logs/; #error_log logs/ notice;

Nginx反向代理Tomcat服务器

一、Tomcat 基本配置 1.为Tomcat提供SysV脚本 2.catalina 脚本讲解 3.telnet 登录管理Tomcat 4.配置Tomcat虚拟主机 5.Tomcat图形管理接口 6.部署JSP网站案例 二、Nginx反向代理Tomcat服务器 1.Nginx将请求反向代理到后端Tomcat 2.Nginx将图片缓存到本地 3.Nginx将请求实现动静分离 注,实验环境说明,操作系统:CentOS 6.4 x86_64,软件版本:jdk-7u40、 apache-tomcat-7.0.42、Nginx-1.4.2,博客中所用到的软件请到这里下载: https://www.360docs.net/doc/d112636430.html,/QGBCLwrZnpLMS。 一、Tomcat 基本配置 1.为Tomcat提供SysV脚本 注,在上一篇博文中我们已经演示安装了Tomcat,这里我们就不在演示,不清楚的博友可以参考这篇博文,https://www.360docs.net/doc/d112636430.html,/2033581/1299644,在上一篇博文中我们没有增加,SysV脚本,在这篇博文中我们来增加一下,下面我们就来具体演示一下。 [root@tomcat ~]# vim /etc/init.d/tomcat #!/bin/sh # Tomcat init script for Linux. #

# chkconfig: 2345 96 14 # description: The Apache Tomcat servlet/JSP container. CATALINA_HOME=/usr/local/tomcat #注意你的脚本路径 export CATALINA_HOME # export CATALINA_OPTS="-Xms128m -Xmx256m" exec $CATALINA_HOME/bin/catalina.sh $* 下面我们来增加执行权限,并加入服务列表设置开机自启动, [root@tomcat ~]# chmod +x /etc/init.d/tomcat [root@tomcat ~]# chkconfig --add tomcat [root@tomcat ~]# chkconfig tomcat --list tomcat 0:关闭1:关闭2:启用3:启用4:启用5:启用6:关闭 下面我们来启动一下Tomcat并测试一下, [root@tomcat ~]# service tomcat start Using CATALINA_BASE: /usr/local/tomcat Using CATALINA_HOME: /usr/local/tomcat Using CATALINA_TMPDIR: /usr/local/tomcat/temp Using JRE_HOME: /usr Using CLASSPATH: /usr/local/tomcat/bin/bootstrap.jar:/usr/local/tomcat/bin/to mcat-juli.jar 查看一下启动的端口号, [root@tomcat ~]# netstat -ntulp Active Internet connections (only servers) Proto Recv-Q Send-Q Local Address Foreign Address State PID/Progra m name tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 1044/sshd tcp 0 0 127.0.0.1:25 0.0.0.0:* LISTEN 1121/master tcp 0 0 127.0.0.1:6010 0.0.0.0:* LISTEN 12988/sshd tcp 0 0 127.0.0.1:6011 0.0.0.0:* LISTEN 13053/sshd tcp 0 0 :::8080 :::* LISTEN 13088/java tcp 0 0 :::22 :::* LISTEN 1044/sshd tcp 0 0 ::1:25 :::* LISTEN 1121/master tcp 0 0 ::1:6010 :::* LISTEN 12988/sshd tcp 0 0 ::1:6011 :::* LISTEN 13053/sshd

Apache的ProxyPass指令详解

描述:将远程服务器映射到本地服务器的URL空间 语法:ProxyPass [路径] !|url [键=值键=值...]] [nocanon] 上下文:server config, virtual host, directory 状态:扩展 模块:mod_proxy 该指令可以将远程服务器映射到本地服务器的URL空间;本地的服务器并不是扮演传统意义上的代理服务器的角色,而是表现为远程服务器的一个镜像。此本地服务器常被成为反向代理(reversed proxy)或者是网关(gateway)。路径是指本地虚拟路径的名字;url指远程服务器的一个部分URL,不能包含查询字符串。 注意:在使用ProxyPass指令的时候,ProxyRequests指令通常都应该是关闭的。 假设本地服务器的地址是https://www.360docs.net/doc/d112636430.html,/ ,那么 ProxyPass /mirror/foo/ https://www.360docs.net/doc/d112636430.html,/ 将会把对https://www.360docs.net/doc/d112636430.html,/mirror/foo/bar的本地请求内部转换成到https://www.360docs.net/doc/d112636430.html,/bar的代理请求。 其中,!指令当你不想对某个子目录进行反向代理的时候就有用了,例如: ProxyPass /mirror/foo/i ! ProxyPass /mirror/foo https://www.360docs.net/doc/d112636430.html, 将会把所有的/mirror/foo请求重定向到https://www.360docs.net/doc/d112636430.html,除了对/mirror/foo/i的请求。 注意: 顺序很重要:排除的指令必须在一般的ProxyPass指令之前。 和Apache 2.1一样,具备了使用到后端服务器的线程池的能力。使用“键=值”的参数便可调节线程池的分配。硬性最大值(Hard Maximum)的默认值为当前MPM中每个进程的线程数量。在Prefork MPM中,该值总是为1,在Worker MPM中,该值受ThreadsPerChild控制。 设置min可以决定有多少到后端服务器的链接始终打开。根据需要最多创建数量为柔性最大值(Soft Maximum),也就是smax的链接。任何超出smax数量的链接都会指定一个生存时间也就是ttl。Apache不会同时创建超过硬性最大值(或max)数量的到后端服务器的链接。 ProxyPass /example https://www.360docs.net/doc/d112636430.html, smax=5 max=20 ttl=120 retry=300 参数默认值描述 min 0 到后端服务器的总是打开的链接最小数。 max 1…n 允许连接到后端服务器的硬性最大链接数。硬性最大值的默认值为当前MPM 中每个进程的线程数量。在Prefork MPM中,该值总是为1,在Worker MPM中,该值受ThreadsPerChild控制。

使用Nginx搭建反向代理

引言:最近公司有台服务器遭受DDOS攻击,流量在70M以上,由于服务器硬件配置较高所以不需要DDOS硬件防火墙。但我们要知道,IDC机房是 肯定不允许这种流量一直处于这么高的,因为没法具体知道后面陆续攻击的流量会有多大,如果流量过大就会导致整个IDC网络瘫痪。我们都知道北方的数据中心和南方的数据中心从带宽出口上来讲南方多数机房完全有能力扛得住DDOS攻击,东莞的电信机房就不错。有朋友说过面对这种攻击可以在南方电信 在放一台服务器,然后做个反向代理;令我不解的是倘若再在南方放一台服务器,然后在南方电信服务器上做反向代理的话北方的用户访问速度肯定会很慢(南方机房多为电信单线,北京的多为双线或BGP线路)。好了,我们言归正传,不管用反向代理是怎么去实现,首先我们要解决的是如何搭建一台反向代理服务器,免得临时抱佛脚。 首先我们来看理解一下什么是反向代理,如下图:当客户机向站点发出请求时,请求将转到代理服务器,然后然后代理服务器将请求转发给内部网络上的服务器,并将从服务器上得到的结果返回给Internet上请求连接的客户,对于访问服务器的用户来讲,此时的代理服务器对外就表现为一台服务器;我们还可以在反向代理服务器上加上一些策略,这样就对web服务器进行了一种安全保护,即使用户想入侵网站,也无法到达web服务器;反向代理服务器后端还可以放置多台 web服务器,从而可以减轻网站压力,起到集群作用 我们都知道Nginx是一款非常不错的程序,其最大的优点就是能承载高并发连接,这次我们就用Nginx来做一台反向代理服务器 环境描述:反向代理服务器为Linux系统,安装有Nginx;web服务器为windows 系统,装有IIS 目标:客户端在访问192.168.1.20的时候得到的内容必须是192.168.1.10这台web服务器上的内容

Apache服务器配置安全规范以及其缺陷

Apache服务器配置安全规范以及其缺陷!正如我们前言所说尽管Apache服务器应用最为广泛,设计上非常安全的程序。但是同其它应用程序一样,Apache也存在安全缺陷。毕竟它是完全源代码,Apache服务器的安全缺陷主要是使用HTTP 协议进行的拒绝服务攻击(denial of service)、缓冲区溢出攻击以及被攻击者获得root权限三缺陷和最新的恶意的攻击者进行拒绝服务(DoS)攻击。合理的网络配置能够保护Apache服务器免遭多种攻击。我们来介绍一下主要的安全缺陷。主要安全缺陷(1)使用HTTP协议进行的拒绝服务攻击(denial of service)的安全缺陷这种方法攻击者会通过某些手段使服务器拒绝对HTTP应答。这样会使Apache对系统资源(CPU时间和内存)需求的剧增,最终造成Apache系统变慢甚至完全瘫痪。(2)缓冲区溢出的安全缺陷该方法攻击者利用程序编写的一些缺陷,使程序偏离正常的流程。程序使用静态分配的内存保存请求数据,攻击者就可以发送一个超长请求使缓冲区溢出。(3)被攻击者获得root权限的安全缺陷该安全缺陷主要是因为Apache服务器一般以root权限运行(父进程),攻击者会通过它获得root权限,进而控制整个Apache系统。(4)恶意的攻击者进行拒绝服务(DoS)攻击的安全缺陷这个最新在6月17日发现的漏洞,它主要是存在于Apache的chunk encoding中,这是一个HTTP协议定义的用于接受web用户所提交数据的功能。所有说使用最高和最新安全版本对于加强Apache Web服务器的安全是至关重要的。正确维护和配置Apache服务器虽然Apache服务器的开发者非常注重安全性,由于Apache服务器其庞大的项目,难免会存在安全隐患。正确维护和配置Apache WEB服务器就很重要了。我们应注意的一些问题:(1)Apache服务器配置文件Apache Web服务器主要有三个配置文件,位于 /usr/local/apache/conf目录下。这三个文件是:httpd.conf-----主配置文件srm.conf------填加资源文件access.conf---设置文件的访问权限(2)Apache服务器的目录安全认证在Apache Server中是允许使用 .htaccess做目录安全保护的,欲读取这保护的目录需要先键入正确用户帐号与密码。这样可做为专门管理网页存放的目录或做为会员区等。在保护的目录放置一个档案,档名为.htaccss。AuthName 会员专区 AuthType BasicAuthUserFile /var/tmp/xxx.pw -----把password放在网站外 require valid-user 到apache/bin目录,建password档 % ./htpasswd -c /var/tmp/xxx.pw username1 -----第一次建档要用参数-c % /htpasswd /var/tmp/xxx.pw username2 这样就可以保护目录内的内容,进入要用合法的用户。注:采用了Apache内附的模组。也可以采用在httpd.conf中加入:options indexes followsymlinks allowoverride authconfig order allow,deny allow from all (3)Apache服务器访问控制我们就要看三个配置文件中的第三个文件了,即access.conf文件,它包含一些指令控制允许什么用户访问Apache目录。应该把deny from all设为初始化指令,再使用allow from指令打开访问权限。order deny,allowdeny from allallow from https://www.360docs.net/doc/d112636430.html, 设置允许来自某个域、IP地址或者IP段的访问。(4)Apache服务器的密码保护问题我们再使 用.htaccess文件把某个目录的访问权限赋予某个用户。系统管理员需要在httpd.conf或者rm.conf文件中使用 AccessFileName指令打开目录的访问控制。如:AuthName PrivateFilesAuthType BasicAuthUserFile /path/to/httpd/usersrequire Phoenix# htpasswd -c /path/to/httpd/users Phoenix设置Apache服务器的WEB和文件服务器我们在Apache服务器上存放WEB 服务器的文件,供用户访问,并设置/home/ftp/pub目录为文件存放区域,用

Nginx高级配置

Nginx高级配置 1. Nginx连接后端的方式:反向代理(proxy_pass)、直连 fastcgi(fastcgi_pass) 例子: fastcgi_pass backend1; proxy_pass http://backend2; location块中配置此项,表示用反向代理或直连fastcgi的方式连接后端服务,其中backend1、backend2为upstream配置,其中配置下游的ip&port列表和调度参数,见下文。 注意:fastcgi_pass与proxy_pass是互斥配置,不能同时生效。 2. Nginx调度与负载均衡配置(upstream 配置) 1) 轮询(默认)每个请求按时间顺序逐一分配到不同的后端服务器。weight指定轮询几率,weight和访问比率成正比,用于后端服务器性能不均的情况,weight默认值为1。 例如: upstreambakend { server 192.168.0.14 weight=10; server 192.168.0.15 weight=10; } 2) ip_hash 每个请求按访问ip的hash结果分配,这样每个访客固定访问一个后端服务器,可以解决session的问题。 例如: upstreambakend { ip_hash; server 192.168.0.14:88; server 192.168.0.15:80; } 3) hash 每个请求按访问$hash_seed的hash结果分配。 例如: upstreambakend { hash $hash_seed; server 192.168.0.14:88; server 192.168.0.15:80;

Apache+WebSphere服务器部署方案

Apache+WebSphere 服务器部署方案 版本号:V1.1 2011年9月

目录 重要提示 (2) 1Linux 安装 (2) 1.1安装全部程序 (2) 1.2安装源设置 (2) 2Apache安装 (3) 2.1准备安装 (3) 2.2安装Apache Web Server (3) 2.3验证安装 (4) 2.4编译代理/反向代理模块 (5) 2.5配置代理/反向代理模块 (6) 2.6创建配置文件crossdomain.xml (8) 2.7Apache中文乱码问题解决 (8) 2.8配置RewriteRule (11) 3Was7 Plugin安装 (11) 3.1Websphere常用命令 (12) 3.2JDNI配置 (12) 3.3应用服务器单机版配置 (16) 3.4应用服务器集群版配置 (16) 4常见问题 (23) 4.1环境问题 (23) 4.2应用问题 (24)

重要提示 Web服务器包括apache的安装部署和WAS7 Plugin安装部署两部分,如果的websphere应用服务器使用非集群模式,plugin则不需要安装,只需配置本文2.1章节内容,如果websphere应用服务器使用群集模式,则需要按照本文2.2章节进行plugin安装配置。 1Linux 安装 1.1 系统安装 1.根分区磁盘容量应大于20G 2.推荐安装所有应用程序 1.2 安装源设置 图中黑色边框指示设置系统安装源,尤其在服务器无法连接外网时需要使用光盘作为安装源

2Apache安装 2.1 准备安装 关闭系统自带的web服务: #chkconfig httpd off 安装gcc(适用于系统没有安装gcc时) #yum install gcc* (yum install gcc-c++ libstdc++-devel) 出现y/n提示时,输入y 下载并解压安装程序: #cd ~/ #wget https://www.360docs.net/doc/d112636430.html,/httpd/httpd-2.2.15.tar.gz #tar –zxvf httpd-2.2.15.tar.gz -C /usr/src 把包解压到/usr/src 2.2 安装Apache Web Server 进入源码目录: #cd /usr/src/httpd-2.2.15 配置编译文件: #./configure --prefix=/opt/apache --enable-so --enable-mods-shared=most --with-mpm=worker 编译文件: #make

在Linux虚拟机中搭建Nginx服务器以及SSL、反向代理和负载均衡的实现

在Linux虚拟机中搭建Nginx服务器以及SSL、反向代理和负载均衡的实现 目录 一、虚拟机下网络的网络配置 (2)

1、Bridged模式 (2) 2、NAT 模式 (3) 3、host-only 模式: (4) 4、作业环境网络拓扑图 (4) 二、Nginx的安装与配置 (5) 1、Nginx简介 (5) 2、安装前的环境准备 (5) 3、下载安装 (6) 4、控制Nginx服务 (6) 5、配置nginx (7) 6、负载测试 (9) 三、基于OpenSSL部署https网站 (9) 1、OpenSSL以及SSL/TLS协议简介: (9) 2、Linux下配置https (10) 3、SSL/TSL协议分析 (12) 四、用Nginx实现负载均衡和反向代理 (15) 1、反向代理的实现 (15) 2、负载均衡 (18) 一、虚拟机下网络的网络配置 1、Bridged模式 在桥接模式下,VMware虚拟机里的系统就像是局域网中的一台独立的主机,它可以访问同一个网段内任何一台机器,即可以相互ping通。

在桥接模式下,你需要手工为虚拟系统配置IP地址、子网掩码,而且还要和宿主机器处于同一网段,这样虚拟系统才能和宿主机器进行通信。同时,由于这个虚拟系统是局域网中的一个独立的主机系统,就可以手工配置它的IP,DNS服务器,网关等信息,以实现通过局域网的网关或通过交换机访问外网。 图1 本地物理网卡和虚拟网卡通过虚拟交换机进行桥接,物理网卡和虚拟网卡在拓扑图上处于同等地位。 Vmware默认给虚拟系统提供了一个虚拟网卡(linux下默认为eth0设备),虚拟系统通过该网卡与外部通信。图中虚拟交换机由vmware提供,其默认设备名为VMnet0。如图1所示。 2、NAT 模式 NAT 即Network Address Translation 缩写,即网络地址转换,由NAT服务完成,在vmware里默认为VMnet8虚拟交换机,它将虚拟系统的IP地址转换成宿主机的IP地址,从而借用宿主机访问其他主机。使用NAT模式,也可以让虚拟系统通过宿主机器所在的网络来访问公网。 在这种模式下,虚拟系统是不能被LAN内其他PC访问的(宿主机可以,稍后讲),只能虚拟机以宿主机的名义访问LAN内的计算机。默认情况下NAT模式的虚拟系统的TCP/IP 配置信息由VMnet8(NAT)虚拟网络的DHCP服务器提供,因此采用NAT模式最大的优势是虚拟系统接入互联网非常简单,你不需要进行任何其他的配置,只需要宿主机器能访问互联网即可。 图2 VMware Network Adepter VMnet8虚拟网卡的作用就是为主机和虚拟机的通信提供一个接口,即使主机关闭该网卡,虚拟机仍然可以连接到Internet,但是主机和虚拟机之间就不能互访了,还有访问局域网内的其他计算机,也是通过NAT服务实现。如图2所示

IIS与Apache反向代理

IIS与Apache反向代理 Apache和IIS是目前被广泛使用的两种Web服务器软件,其中Apache是开源软件,不仅用于Unix系统,也有基于Win32平台的版本;IIS是Windows操作系统自带的组件,也提供了强大的Internet和Intranet服务功能。这两种服务器软件各有特色,前者对ASP+Access的支持比较好,而后者是PHP+MySQL平台不二的选择。 笔者所在学校的服务器上要分别运行基于ASP+Access和PHP+MySQL平台下的不同站点,考虑到重新配置IIS,使其支持PHP+MySQL,或者重新配置Apache使其能支持ASP+Access。这两种方法虽然从技术上都能够实现,但配置过程较复杂,不易于推广,不利于初学者使用。笔者经过一段时间的摸索,终于找到了一种使IIS和Apache共存,快速搭建同时支持ASP+Access和PHP+MySQL平台的方法,使用一个多月以来,非常稳定,现简述配置方法如下。 软件准备 1. 在服务器(笔者使用的操作系统为Windows 2003)上安装并配置好IIS,将站点A(ASP+Access)端口改为8080,因为默认的Apache配置使用的是80端口,如果不修改IIS的默认端口,会导致下面的Apache+PHP+MySQL套件无法安装。 2. 从以下地址下载EasyAPM Server2.0.2: https://www.360docs.net/doc/d112636430.html,/index.php?o=display;id=2,并解压到d:\usr目录。 安装EasyAPM Server EasyAPM Server 是Windows 2000/XP/ 2003系统下的Apache+PHP+MySQL运行环境快速集成安装套件,安装后系统中就会包含以下程序:Apache v2.0.54 (Win32)、PHP v4.4.0 (Win32)、Zend Optimizer v2.5.10a (Win32)、MySQL v4.0.25 (Win32)、phpMyAdmin v2.6.3-pl1,用户无需修改任何配置文件。对初学者来说,它是安装最方便、最快速的一款Web服务器平台。 第一步,运行d:\usr\install.bat,安装Apache+PHP+MySQL 集成套件; 第二步,将站点B(PHP+MySQL平台)的文件拷贝到d:\usr\www下; 第三步,安装并配置好MySQL数据库,默认的数据库用户名是“root”,密码为“https://www.360docs.net/doc/d112636430.html,”,安装后可以登录http://localhost/phpmyadmin进行在线修改密码、添加账号、建立数据库等操作; 第四步,将站点A和站点B的域名都解析到服务器所在的公网IP。 现在通过站点A和站点B的访问都指向到了站点B上,因为默认的Apache配置使

apache负载均衡

模拟环境部署文档 一、本部署文档所使用软件列表 文件服务器群组负载均衡服务器:apache2.2 文件服务器群组文件服务器:apache2.2 Java web应用服务器群组负载均衡服务器:apache2.2 Java web应用服务器群组应用服务器:tomcat5.5 地市文件服务器:tomcat5.5 二、apache负载均衡apache文件服务器群组配置(在服务器192.168.2.241) Apache实例明细: 负载均衡apache:名称