济南大学 网络原理抓包实验

计算机网络原理实验

题目网络抓包分析实验

学院信息科学与工程学院

专业计算机科学与技术

班级

学生

学号

指导教师

二〇一三年十二月八日

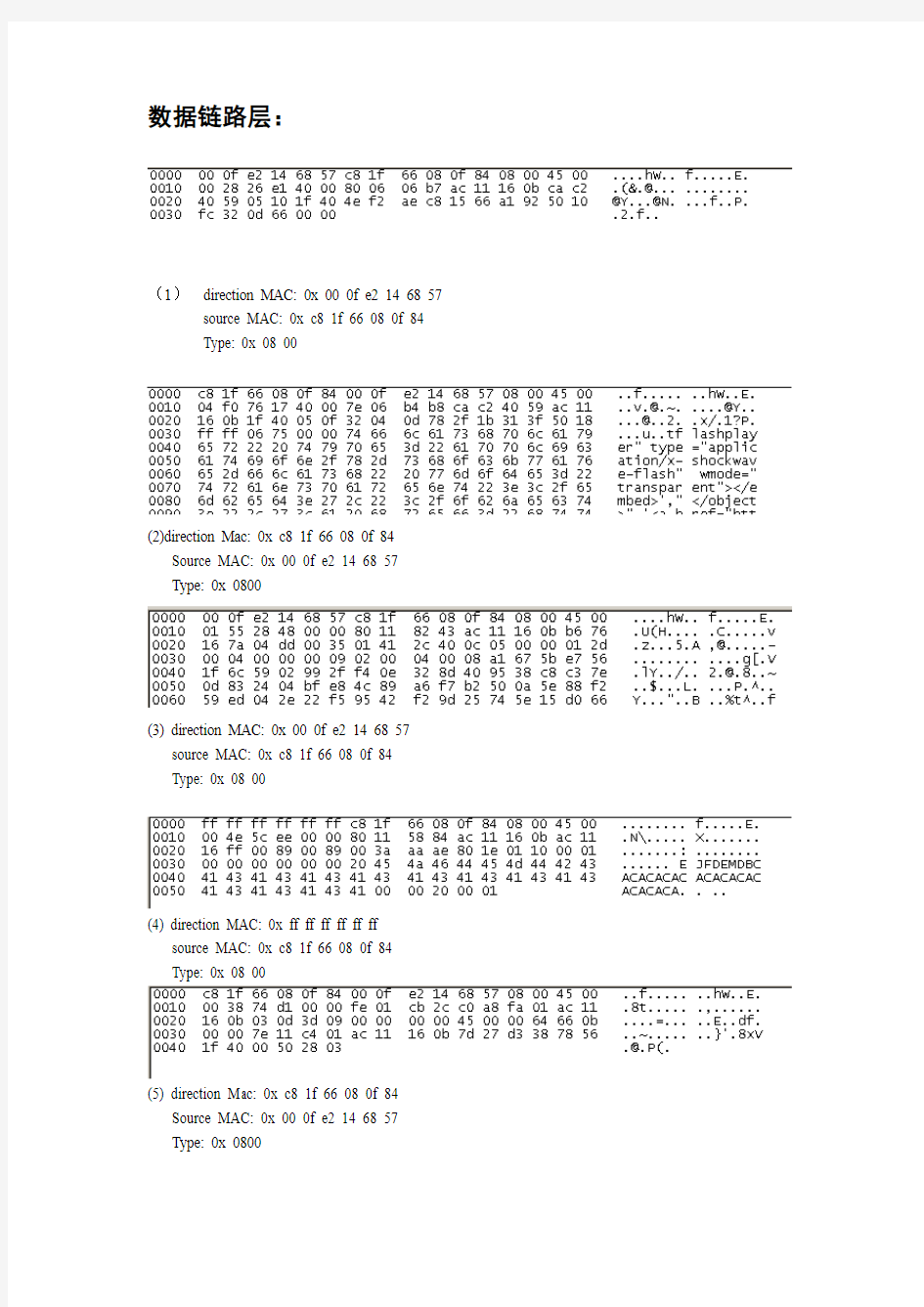

数据链路层:

(1)direction MAC: 0x 00 0f e2 14 68 57 source MAC: 0x c8 1f 66 08 0f 84

Type: 0x 08 00

(2)direction Mac: 0x c8 1f 66 08 0f 84

Source MAC: 0x 00 0f e2 14 68 57

Type: 0x 0800

(3) direction MAC: 0x 00 0f e2 14 68 57

source MAC: 0x c8 1f 66 08 0f 84

Type: 0x 08 00

(4) direction MAC: 0x ff ff ff ff ff ff

source MAC: 0x c8 1f 66 08 0f 84

Type: 0x 08 00

(5) direction Mac: 0x c8 1f 66 08 0f 84

Source MAC: 0x 00 0f e2 14 68 57

Type: 0x 0800

(6)direction MAC: 0x ff ff ff ff ff ff

Source MAC: 0x c8 1f 66 07 f8 d7

Type: 0x 08 00

Padding: 0x 00 00 00 00 00 00 00 00 00 00 00 00 00

(7)direction MAC: 0x ff ff ff ff ff ff

Source MAC: 0x 00 90 0b 2e 60

Type : 0x 08 00

(8)Direction MAC: 0x 01 00 5e 7f ff fa

Source MAC: 0x c8 1f 66 08 00 fe

Type : 0x 08 00

(9)Direction MAC: 0x 01 00 5e 7f fa

Source MAC: 0x c8 1f 66 08 00 fe

Type: 0x 08 00

(10)Direction MAC: 0x 00 0f e2 14 68 57

Source MAC: 0x c8 1f 66 08 00 fe

Type : 0x 08 00

网络层:

(1)IP

Version:4

Header length:5

Differentiated services:0

Total length:48

Identification:23228

Flage:0b 010

Fragment offset:0

Time to live:128

Protocol:6

Head checksum:0x 77 3f

Source: 172.17.22.11

Destination: 112.90.54.210

(2)Ip

Version:4

Head length:20

Differentiated service:0

Total length:48

Identification :23228

Flage:0b 010

Fragment offset:0

Time to live:128

Protocol :6

Head checksum:0x d3 d2

Source :172.17.22.11

Destination :202.194.64.89

(3)IP

Version : 4

Header length: 20 Differentiated Services Filed: 0

Total length: 64

Identification : 23260

Flage: 0b 000

Fragment offset: 0

Time to live: 128

Protocol:17

Head checksum:0x 4f 98 Source: 172.17.22.11 Destination:225.83.68.23

(4) IP

Version : 4

Header length: 20

Differentiated Service Filed: 0

Total length: 46

Identification:19446

Flage:0b 000

Fragment offset:0

Time to live:255

Protocol :01

Head checksum:0x ea a5

Source:172.17.22.251

Destination:172.17.22.11 ICMP

Type: 3

Code:3

Checksum:0x f0 f7

IP

Version : 4

Header length: 20

Differentiated Service Filed: 0

Total length: 161

Identification:5561

Flage:0b 000

Fragment offset:0

Time to live:127

Protocol :17

Head checksum:0x a0 6a

Source:172.17.22.11

Destination:172.17.22.251

(5) IP

Version : 4

Header length: 20

Differentiated Service Filed: 0

Total length: 62

Identification:5588

Flage:0b 000

Fragment offset:0

Time to live:128

Protocol :17

Head checksum:0x 57 fb

Source:172.17.22.11

Destination:202.194.64.1

(6) IP

Version : 4

Header length: 20

Differentiated Service Filed: 0

Total length: 56

Identification:5589

Flage:0b 000

Fragment offset:0

Time to live:128

Protocol :17

Head checksum:0x e5 10

Source:172.17.22.11

Destination:112.253.12.182

(7) IP

Version : 4

Header length: 20

Differentiated Service Filed: 0

Total length: 160

Identification:15240

Flage:0b 000

Fragment offset:0

Time to live:1

Protocol :17

Head checksum:0x cb 47

Source:172.17.22.114

Destination:239.255.255.250

(8)IP

Version : 4

Header length: 20

Differentiated Service Filed: 0

Total length: 792

Identification:1673

Flage:0b 010

Fragment offset:0

Time to live:126

Protocol :6

Head checksum:0x 26 1f

Source:202.192.64.89

Destination:172.17.22.11

(9) IP

Version : 4

Header length: 20

Differentiated Service Filed: 0

Total length: 78

Identification:4547

Flage:0b 000

Fragment offset:0

Time to live:128

Protocol :17

Head checksum:0x a3 44

Source:172.17.22.118

Destination:172.17.22.255

(10) IP

Version : 4

Header length: 20

Differentiated Service Filed: 0

Total length: 177

Identification:4551

Flage:0b 010

Fragment offset:0

Time to live:128

Protocol :6

Head checksum:0x 63 dc

Source:172.17.22.118

Destination:172.17.22.11

(10) IP

Version : 4

Header length: 20

Differentiated Service Filed: 0

Total length: 44

Identification:5777

Flage:0b 010

Fragment offset:0

Time to live:128

Protocol :6

Head checksum:0x 5f 97

Source:172.17.22.11

Destination:172.17.22.118

运输层:

UDP

(1)Source port:6138

Destination port: 80

Length:44

Checksun:0x 04 6e (2)Source port:6138

Destination port: 80

Length:44

Checksun:0x 04 6e

(3)Source port: 15903

Destination port: 1900

Length: 181

Checksun:0x fe 04

(4)Source port: 138

Destination port: 138

Length: 213

Checksun:0x b4 cf

(5)Source port: 137

Destination port: 137

Length: 58

Checksun:0x 9a 0f

(6)Source port: 138

Destination port: 138

Length: 198

Checksun:0x a2 8e

(7)Source port: 3601

Destination port: 3601

Length: 60

Checksun:0x 4a 43

(8)Source port: 3601

Destination port: 3600

Length: 48

Checksun:0x 77 ee

(9)Source port: 1614

Destination port: 1900

Length: 145

Checksun:0x ad b6

(10)Source port: 53

Destination port: 59182

Length: 421

Checksun:0x db e1

Tcp

(1)建立链接三次握手

Source port:1239

Destination port:8000

Sequence number:f8 ed 20 fe (0) Acknowledgement number:00 00 00 00 Header length:28 bytes

Flages :0x 002

Windos size value:65535

Checksum :0x 77 e4

紧急指令:0x 00 00

Options :02 04 05 b4 01 01 04 02

Source port:8000

Destination port:1239

Sequence number:f8 ed 20 fe (0) Acknowledgement number:70 12 40 00 (1) Header length:28 bytes

Flages :0x 012

Windos size value:16384

Checksum :0x 98 56

紧急指令:0x 00 00

Options :02 04 05 b4 01 01 04 02

Source port:1239

Destination port:8000

Sequence number:1

Acknowledgement number:1

Header length:20 bytes

Flages :0x 010

Windos size value:65535

Checksum :0x 05 1b

紧急指令:0x 00 00

(2)释放链接

Source port:1139

Destination port:8000

Sequence number:c2 b2 3d 80 (1) Acknowledgement number:94 e6 2f 45 (1) Header length:20 bytes

Flages :0x 011

Windos size value:65316

Checksum :0x fb 36

紧急指令:0x 00 00

Source port:8000

Destination port:1139

Sequence number:94 e6 2f 45 (1) Acknowledgement number:c2 b2 3d 81 (2) Header length:20 bytes

Flages :0x 010

Windos size value:64993

Checksum :0x fc a7

紧急指令:0x 00 00

Source port:8000

Destination port:1139

Sequence number:94 e6 2f 45 (1) Acknowledgement number:c2 b2 3d 81 (2) Header length:20 bytes

Flages :0x 011

Windos size value:64993

Checksum :0x fc a6

紧急指令:0x 00 00

Source port:1139

Destination port:8000

Sequence number:c2 b2 3d 81 (2) Acknowledgement number:94 e6 2f 45 (2) Header length:20 bytes

Flages :0x 010

Windos size value:65316

Checksum :0x fb 63

紧急指令:0x 00 00

(3)复位

Source port:1185

Destination port:8000

Sequence number:a2 fe ef 80

\Acknowledgement number:a2 ef 4b 60 Header length:20 bytes

Flages :0x 014

Windos size value:0

Checksum :0x 3d e8

紧急指令:0x 00 00

Source port:1187

Destination port:80

Sequence number:92 34 65 ec

\Acknowledgement number:00 00 00 00 Header length:28 bytes

Flages :0x 002

Windos size value:65535

Checksum :0x cb 09

紧急指令:0x 00 00

Option :02 04 05 b4 01 01 04 02

Source port:1204

Destination port:80

Sequence number:65 d6 ab 2e

\Acknowledgement number:00 00 00 00 Header length:28 bytes

Flages :0x 002

Windos size value:65535

Checksum :0x 03 d3

紧急指令:0x 00 00

Option :02 04 05 b4 01 01 04 02

计 算 机 网 络Wireshark抓包分析报告

目录 1. 使用wireshark获取完整的UDP报文 (3) 2. 使用wireshark抓取TCP报文 (3) 2.1 建立TCP连接的三次握手 (3) 2.1.1 TCP请求报文的抓取 (4) 2.1.2 TCP连接允许报文的抓取 (5) 2.1.3 客户机确认连接报文的抓取 (6) 2.2 使用TCP连接传送数据 (6) 2.3 关闭TCP连接 (7) 3. 实验心得及总结 (8)

1. 使用wireshark获取完整的UDP报文 打开wireshark,设置监听网卡后,使用google chrome 浏览器访问我腾讯微博的首页 p.t.qq./welcomeback.php?lv=1#!/list/qqfriends/5/?pgv_ref=im.perinfo.perinfo.icon? ptlang=2052&pgv_ref=im.perinfo.perinfo.icon,抓得的UDP报文如图1所示。 图1 UDP报文 分析以上的报文容,UDP作为一种面向无连接服务的运输协议,其报文格式相当简单。第一行中,Source port:64318是源端口号。第二行中,Destination port:53是目的端口号。第三行中,Length:34表示UDP报文段的长度为34字节。第四行中,Checksum之后的数表示检验和。这里0x表示计算机中16进制数的开始符,其后的4f0e表示16进制表示的检验和,把它们换成二进制表示为:0100 1111 0000 1110. 从wireshark的抓包数据看出,我抓到的UDP协议多数被应用层的DNS协议应用。当一台主机中的DNS应用程序想要进行一次查询时,它构成了一个DNS 查询报文并将其交给UDP。UDP无须执行任何实体握手过程,主机端的UDP为此报文添加首部字段,并将其发出。 2. 使用wireshark抓取TCP报文 2.1 建立TCP连接的三次握手 建立TCP连接需要经历三次握手,以保证数据的可靠传输,同样访问我的腾讯微博主页,使用wireshark抓取的TCP报文,可以得到如图2所示的客户机和服务器的三次握手的过程。 图2 建立TCP连接的三次握手

4.5.8机械传动系统的方案设计 1.生产工艺要求某机构将输入的匀速单向运动,转变为按正弦规律变化的移动输出,一种可供选择的机构 是。 (A)齿轮齿条机构;(B)直动滚子从动件盘形凸轮机构; (C)偏置曲柄滑块机构;(D)螺旋机构 2.要求一工作构件实现单向间歇转动,主动件每转一转的过程中工作构件将沿顺时针方向转过90°后停歇一段时间,主动件运动为等速单向转动,可实现该运动的一种机构是。 (A)曲柄摇杆机构;(B)单个棘轮机构; (C)单个槽轮机构;(D)单万向联轴节 3.某技术革新项目,需完成将单向连续转动转换成直线往复运动。主、从动件的相对位置和从动件的位移线图如图示,φ为主动件转角,sA为从动件位移,一种可供考虑采用的方案是用。 (A)曲柄滑块机构;(B)圆柱凸轮机构; (C)盘形凸轮机构;(D)齿轮齿条机构。 4.轻工机械中常需从动件作单向间歇运动,下列机构中不能实现该要求的是。 (A)棘轮机构;(B)蜗形凸轮机构;(C)槽轮机构;(D)摆动导杆机构 5.在一传动中,主、从动件的传动轴线平行,但其轴间距离可能会发生变化,现要求主、从动轴的传动比为定值。一种可供选择的机构是。 (A)平行四边形机构;(B)齿轮机构;(C)十字滑块联轴节;(D)转动导杆机构 7.试举出四种能实现两平行轴之间同向匀速转动要求的不同类型的机构。 8.试举出两种能实现主动轴匀速转动,从动轴不等速单向连续转动的机构。 9.何谓机械的工作循环图(也称运动循环图)? 10.试述机器工作循环图的功用。 11.试举出主动件作匀速转动,而从动件能实现单向间歇运动的三种不同类型的机构。 15.在转动轴线互相平行的两构件中,主动件作往复摆动,从动件作单向间歇转动,若要求主动件每往复一次,从动件转12°。试问: (1)可采用什么机构? (2)试画出其机构示意图; (3)简单说明设计该机构尺寸时应注意哪几个问题? 16.设需要传递两垂直交错轴间的运动,使得当主动轴连续匀速转动时,从动轴作往复摆动,并且除在两摆动端点处外均作匀速运动。试问 (1)应采用何种机构来实现? (2)画出其机构示意图。 17.转动轴线平行的两构件,主动件作连续转动,从动件作单向的间歇转动,若要求主动件转一圈中,从动件转动120°然后停歇。试问: (1)可采用什么传动机构? (2)画出其机构示意图; (3)简单说明设计该机构尺寸时应注意哪些问题。 18.某机械的执行构件需作冲程大小可以调节的往复直线运动。试设计含有该执行构件的机构的机构示意图。

计算机网络技术及应用实验报告

第一部分是菜单和工具栏,Ethereal提供的所有功能都可以在这一部分中找到。 第二部分是被捕获包的列表,其中包含被捕获包的一般信息,如被捕获的时间、源和目的IP地址、所属的协议类型,以及包的类型等信息。 第三部分显示第二部分已选中的包的每个域的具体信息,从以太网帧的首部到该包中负载内容,都显示得清清楚楚。 第四部分显示已选中包的16进制和ASCII表示,帮助用户了解一个包的本来样子。 3、具体分析各个数据包 TCP分析:

源端口 目的端口序号 确认号 首部长度窗口大小值

运输层: 源端口:占2个字节。00 50(0000 0000 1001 0000) 目的端口:占2个字节。C0 d6(1100 0000 1101) 序号:占四个字节。b0 fe 5f 31(1011 0000 0101 1110 0011 0001) 确认号:占四个字节。cd 3e 71 46(1100 1101 0011 1110 0110 0001 0100 0110)首部长度:共20个字节:50(0101 0001) 窗口大小值:00 10(0000 0000 0001 00000) 网络层: 不同的服务字段:20 (0010 0000)

总的长度:00 28(0000 0000 0010 10000) 识别:81 28(1000 0001 0010 10000) 片段抵消:40 00(0100 0000 0000 0000) 生存时间:34 (0011 0100) 协议: 06(0000 0110)

69 5b(0110 1001 0101 1011) 首部来源:dd b4 15 f1(1101 1101 1011 0100 0001 0101 1110 0001) 目的地:70 04 f8 82 (0110 0000 0000 0100 1111 1000 1000 0010) 点对点协议:00 21 (0000 0000 0010 0001)

抓包分析的方法: 1. 先按照下面的方法将抓到的包的TIME STAMP 打开。 Ethereal →view →time display format →Date and time of day 2. 假定在一定的时间段里抓到三个包A1.cap,A2.cap,A 3.cap,则在合并包的时候按照从后往前 的时间顺序,打开A3.cap 再在菜单中选 FILE ->merge-->选择相应路径,选定A2.cap 选定 merge packet chronological 并将其另存为32.cap 3. 按照2的方法,将收集到的多个包组合成为一个全包AB.CAP 。 4.打开全包AB.CAP, 如需分析H248信令,则按照如下流程过虑 i.在里边先过虑:megaco.termid=="tdm/410" ,这里的终端标识 tdm/410请依照自己节点的相应标识输入; ii.从出来的信令里找到context ID CCC 和主叫侧rtp 端口号X1X1X1X1 被叫侧rtp 端口X2X2X2X3再修改 过虑条件为megaco.termid=="tdm/410" or megaco.context==CCC 这样再过虑出来的megaco 信令另存后就是比较全的信令流程; 如需看是否有丢包,以及AG 和TG 等的打包时间等,还需进行RTP 的分析,则继续按照如下条件过虑: iii .再修改过虑条件为 UDP.port==X1X1X1X1 or UDP.port==X2X2X2X2 这样过虑出来的包都是rtp 流,再如下操作: Analyze →decode as-→(选中decode) transport 里UDP 选both →再在右面的筐里选RTP. 如图所示: 再进行如附件的操作: statistics →RTP — stream analyse 经过虑后可以看到前向和后向的rtp 的相关信息,里边有是丢包情况的统计信息,Delta 是打包时长等。 如需听听RTP 语音流是什么内容,则再按照如下操作: 选 SA VE PAYLOAD →选择存储路径->format 选Both ----→channels 选both ,并将其存为 HHH.au 这样得到的hhh.au 文件就可以用Adobe Audition 工具打开即可听到其中的话音内容。

4.5.6轮系及其设计 1.平面定轴轮系传动比的大小等于;从动轮的回转方向可用 方法来确定。 2.所谓定轴轮系是指①,而周转轮系是指② 3.在周转轮系中,轴线固定的齿轮称为;兼有自转和公转的齿轮称为;而这种齿轮的动轴线所在的构件称 为。 4.组成周转轮系的基本构件有:;,;i1k与i1kH有区别,i1k是;i1kH是;i1kH的计算公式 为,公式中的正负号是按来确定的。 5.行星轮系齿数与行星轮数的选择必须满足的四个条件是①条件、 条件、③条件、④条件。 6.定轴轮系的传动比等于各对齿轮传动比的连乘积。------------() 7.周转轮系的传动比等于各对齿轮传动比的连乘积。------------() 8.行星轮系中若系杆为原动件可驱动中心轮,则反之不论什么情况,以中心轮为原动件时也一定可驱动系杆。--------------------------------------() 9. 图示轮系,给定齿轮1的转动方向如图所示,则齿轮3的转动方向。 (A)与ω1相同;??(B)与ω1相反;?? (C)只根据题目给定的条件无法确定。 题9图题10图题11图 10.下面给出图示轮系的三个传动比计算式,为正确的。 (A)i12H=(ω1-ωH)/(ω2-ωH)(B) i13H=(ω1-ωH)/(ω3-ωH)(C) i23H=(ω2-ωH)/(ω3-ωH) 11.在图示轮系中,已知:蜗杆为单头且右旋,转速n1=1440r/min,转动方向如图示,其余各轮齿数为:z2=40,z2'=20,z3=30,z3'=18,z4=54,试: (1)说明轮系属于何种类型; (2)计算齿轮4的转速n4; (3)在图中标出齿轮4的转动方向。 12.在图示轮系中,所有齿轮均为标准齿轮,又知齿数z1=30,z4=68。试问: (1)z2=?,z3=? (2)该轮系属于何种轮系?

计算机网络技术及应用实验报告开课实验室:南徐学院网络实验室

第一部分是菜单和工具栏,Ethereal提供的所有功能都可以在这一部分中找到。第二部分是被捕获包的列表,其中包含被捕获包的一般信息,如被捕获的时间、源和目的IP地址、所属的协议类型,以及包的类型等信息。 第三部分显示第二部分已选中的包的每个域的具体信息,从以太网帧的首部到该包中负载内容,都显示得清清楚楚。 第四部分显示已选中包的16进制和ASCII表示,帮助用户了解一个包的本来样子。 3、具体分析各个数据包 TCP分析:

源端口 目的端口序号 确认号 首部长度窗口大小值

运输层: 源端口:占2个字节。00 50(0000 0000 1001 0000) 目的端口:占2个字节。C0 d6(1100 0000 1101) 序号:占四个字节。b0 fe 5f 31(1011 0000 0101 1110 0011 0001) 确认号:占四个字节。cd 3e 71 46(1100 1101 0011 1110 0110 0001 0100 0110) 首部长度:共20个字节:50(0101 0001) 窗口大小值:00 10(0000 0000 0001 00000) 网络层: 不同的服务字段:20 (0010 0000)

总的长度:00 28(0000 0000 0010 10000) 识别:81 28(1000 0001 0010 10000) 片段抵消:40 00(0100 0000 0000 0000) 生存时间:34 (0011 0100) 协议: 06(0000 0110)

机械原理自测题库—单选题(共63 题) 1、铰链四杆机构的压力角是指在不计算摩擦情况下连杆作用于 B 上的力与该力作用点速度所夹的锐角。 A.主动件 B.从动件 C.机架 D.连架杆 2、平面四杆机构中,是否存在死点,取决于 B 是否与连杆共线。 A.主动件 B.从动件 C.机架 D.摇杆 3、一个K大于1的铰链四杆机构与K=1的对心曲柄滑块机构串联组合,该串联组合而成的机构的行程变化系数K A 。 A.大于1 B.小于1 C.等于1 D.等于2 4、在设计铰链四杆机构时,应使最小传动角γmin B 。 A.尽可能小一些 B.尽可能大一些 C.为0° D.45° 5、与连杆机构相比,凸轮机构最大的缺点是 B 。 A.惯性力难以平衡B.点、线接触,易磨损C.设计较为复杂 D.不能实现间歇运动 6、与其他机构相比,凸轮机构最大的优点是 A 。 A.可实现各种预期的运动规律 B.便于润滑C.制造方便,易获得较高的精度 D.从动件的行程可较大 7、 C 盘形凸轮机构的压力角恒等于常数。 A.摆动尖顶推杆 B.直动滚子推杆C.摆动平底推杆 D.摆动滚子推杆 8、对于直动推杆盘形凸轮机构来讲,在其他条件相同的情况下,偏置直动推杆与对心直动推杆相比,两者在推程段最大压力角的关系为 D 。 A.偏置比对心大 B.对心比偏置大C.一样大 D.不一定 9、下述几种运动规律中, B 既不会产生柔性冲击也不会产生刚性冲击,可用于高速场合。 A.等速运动规律B.摆线运动规律(正弦加速度运动规律)C.等加速等减速运动规律 D.简谐运动规律(余弦加速度运动规律) 10、对心直动尖顶推杆盘形凸轮机构的推程压力角超过许用值时,可采用 A 措施来解决。 A.增大基圆半径 B.改用滚子推杆C.改变凸轮转向 D.改为偏置直动尖顶推杆 11、渐开线上某点的压力角是指该点所受压力的方向与该点 A 方向线之间所夹的锐角。 A.绝对速度 B.相对速度 C.滑动速度 D.牵连速度 12、渐开线在基圆上的压力角为 B 。 °°°° 13、渐开线标准齿轮是指m、α、h a* 、c*均为标准值,且分度圆齿厚 C 齿槽宽的齿轮。 A.小于 B.大于 C.等于 D.小于且等于 14、一对渐开线标准直齿圆柱齿轮要正确啮合,它们的 D 必须相等。 A.直径 B.宽度 C.齿数 D.模数 15、齿数大于42,压力角=20°的正常齿渐开线标准直齿外齿轮,其齿轮根圆 B基圆。 A.小于 B.大于 C.等于 D.小于且等于 17、渐开线直齿圆柱齿轮与齿条啮合时,其啮合角恒等于齿轮 C 上的压力角。 A.基圆 B.齿顶圆 C.分度圆 D齿根圆 18、用标准齿条型刀具加工h a*=1、a=20°的渐开线标准直齿轮时,不发生根切的最少齿数为 D 。 A 14 B 15 C 16 D 17 22、斜齿圆柱齿轮的标准模数和标准压力角在 D 上。 A 端面 B 轴面 C 主平面 D 法面 23、已知一渐开线标准斜齿圆柱齿轮与斜齿条传动,法面模数m n=8mm,法面压力角a n=20°,斜齿轮的齿数Z=20,分度圆上的螺旋角β=20°,则斜齿轮上的节圆直径等于 A mm。 A B C D 25、在两轴的交错角∑=90°的蜗杆蜗轮传动中,蜗杆与蜗轮的螺旋线旋向必须 C 。 A相反B相异 C 相同 D相对 26、渐开线直齿锥齿轮的当量齿数Z V D 其实际齿数Z。 A 小于 B 小于且等于 C 等于 D 大于 30、凸轮从动件按等速运动规律运动上升时,冲击出现在 D 。 A.升程开始点; B.升程结束点; C.升程中点; D.升程开始点和升程结束点; 31、齿轮传动中 B ,重合度越大。 A.模数越大; B.齿数越多; C.中心距越小 32、有一四杆机构,其行程速比系数K=1,该机构 A 急回作用。 A.没有; B.有; C.不一定有 33、曲柄滑块机构通过 B 可演化成偏心轮机构。 A.改变构件相对尺寸; B.改变运动副尺寸; C.改变构件形状 34、机构具有确定运动的条件是 B 。 A.机构的自由度大于零; B.机构的自由度大于零且自由度数等于原动件数; C.机构的自由度大于零且自由度数大于原动件数; D.前面的答案都不对 36、图示为凸轮机构从动件升程加速度与时间变化线图,该运动规律是 C 运动规律。 A.等速; B.等加速等减速;C.正弦加速度; D.余弦加速度 37、若忽略摩擦,一对渐开线齿廓从进入啮合到脱离啮合,齿廓间作用力方向 B ,并且要沿着 D 方向。 A.不断改变; B.维持不变; C.中心线;D.基圆内公切线; E.节圆公切线 38、在曲柄摇杆机构中;若曲柄为主动件;且作等速转动时;其从动件摇杆作 C 。 A.往复等速运动; B.往复变速运动;C.往复变速摆动; D.往复等速摆动

《网络信息与安全》 实验名称: 网络流量分析和监测程序的实现。 指导老师: 张兰萍 设计学生:许欣学号:07202123 班级:07行知网络 日期:2010.11.30 实验要求: 学会利用编程工具进行网络数据包的捕获并析出报文信息。结出所实现程序的功能结构图: 给出程序设计的思想: 网络层上有各种各样的数据包,它们以不同的帧格式在网络层上进行传输,但是在传输时它们都遵循相同的格式,即有相同的长度,如果一种协议的帧格式达不到这种长度,就让其补齐,以达到我们的要求。我的这个网络抓包程序是图形化操作界面,在菜单栏点击抓包按钮后选择网卡和过滤字还有最长字长,点击开始,然后就可以开始抓包了,在主界面中就会显示出一行又一行的数据,这些数据就是抓获到的数据包。 捕获Java程序中的网络包,是需要一些辅助工具,因为核心Java API不能访问底层的网络数据。Jpcap是一种提供在Windows或UNIX系统上进行这种访问的Java API。在程序设计之初就下载

了该包。Jpcap使用一个事件模型来处理包,首先创建一个执行接口jpcap.JpcapHandler的类。 为了捕获包,需要告诉Jpcap你想用哪个网络设备来监听。API 提供了jpcap.Jpcap.getDeviceList()方法以满足这一目的。这个方法返回一列字符串。 选择一个设备之后,通过Jpcap.openDevice()方法打开它。openDevice()方法需要四个参数:即将打开的设备名,从设备上一次读取的最大字节数,说明是否将设备设为混杂模式的Boolean值,和以后调用processPacket()方法要使用到的超时值。如果调用processPacket(),那么Jpcap将一直捕获包,直到超过openDevice中规定的时限或达到了规定的最大包数。loopPacket()则将一直捕获包,直到达到最大包数,如果没有最大数限制,它将永远运行下去。 关键程序说明: 抓包程序package netcap; import java.io.File; import java.util.Vector; import javax.swing.JFileChooser; import javax.swing.JOptionPane; import jpcap.JpcapCaptor; import jpcap.PacketReceiver; import jpcap.JpcapWriter;

802.11抓包分析 1.实验目的 分析802.11协议,了解802.11的帧格式 2.实验环境及工具 操作系统:ubuntu 实验工具:WireShark 3.实验原理 (1)802.11MAC层数据帧格式: Bytes 2 2 6 6 6 2 0-2312 4 Bits 2 2 4 1 1 1 1 1 1 1 1 Version:表明版本类型,现在所有帧里面这个字段都是0 Type:指明数据帧类型,是管理帧,数据帧还是控制帧,00表示管理帧,01表示控制帧,10表示数据帧 Subtype:指明帧的子类型 ,Data=0000,Data+CF-ACK=0001,Data+CF-Poll=0010, Data+CF-ACK+CF-Poll=0011,Nulldata=0100,CF-ACK=0101, CF-Poll=0110,Data+CF-ACK+CF-Poll=0111,QoS Data=1000, Qos Data+CF-ACK=1001,QoS Data+CF-Poll=1010, QoS Data+CF-ACK+CF-Poll=1011,QoS Null =1100, QoS CF-ACK=1101,QoS CF-Poll=1110,QoS Data+CF-ACK+CF-Poll=1111 To DS/From DS:这两个数据帧表明数据包的发送方向,分四种情况: 若数据包To DS为0,From DS为0,表明该数据包在网络主机间传输 若数据包To DS为0,From DS为1,表明该数据帧来自AP 若数据包To DS为1,From DS为0,表明该数据帧发送往AP 若数据包To DS为1,From DS为1,表明该数据帧是从AP发送往AP More flag.:置1表明后面还有更多段

西安邮电大学 《计算机网络技术与应用》 课内实验报告书 院系名称:管理工程学院 实验题目:Wireshark抓包分析实验 学生姓名: 专业名称:信息管理与信息系统 班级: 学号: 时间: 2013年06月26日

目录 1. 使用wireshark获取完整的UDP报文 (3) 2. 使用wireshark抓取TCP报文 (6) 2.1 TCP请求报文的抓取 (7) 2.2 TCP连接允许报文的抓取 (8) 2.3 客户机确认连接报文的抓取 (9) 3. 实验心得及总结 (10)

1使用wireshark获取完整的UDP报文安装Wireshark,简单描述安装步骤。

打开wireshark,选择接口选项列表。或单击“Capture”,配置“option”选项。 打开Wireshark,其界面如下图: 单击capture,配置option:

抓得的UDP 报文如图1所示。 图1 UDP报文 分析以上的报文内容,UDP作为一种面向无连接服务的运输协议,其报文格式相当简单。第一行中,Source port:64318是源端口号。第二行中,Destination port:53是目的端口号。第三行中,Length:34表示UDP报文段的长度为34字节。第四行中,Checksum之后的数表示检验和。这里0x表示计算机中16进制数的开始符,其后的4f0e表示16进制表示的检验和,把它们换成二进制表示为:0100 1111 0000 1110. 从wireshark的抓包数据看出,我抓到的UDP协议多数被应用层的DNS协议应用。当一台主机中的DNS应用程序想要进行一次查询时,它构成了一个DNS 查询报文并将其交给UDP。UDP无须执行任何实体握手过程,主机端的UDP为此报文添加首部字段,并将其发出。 2. 使用wireshark抓取TCP报文 建立TCP连接的三次握手 建立TCP连接需要经历三次握手,以保证数据的可靠传输,同样访问我的腾

:利用Wireshark软件进行数据包抓取 1.3.2 抓取一次完整的网络通信过程的数据包实验 一,实验目的: 通过本次实验,学生能掌握使用Wireshark抓取ping命令的完整通信过程的数据包的技能,熟悉Wireshark软件的包过滤设置和数据显示功能的使用。 二,实验环境: 操作系统为Windows 7,抓包工具为Wireshark. 三,实验原理: ping是用来测试网络连通性的命令,一旦发出ping命令,主机会发出连续的测试数据包到网络中,在通常的情况下,主机会收到回应数据包,ping采用的是ICMP协议。 四,验步骤: 1.确定目标地址:选择https://www.360docs.net/doc/eb18481851.html,作为目标地址。 2.配置过滤器:针对协议进行过滤设置,ping使用的是ICMP协议,抓包前使用捕捉过滤器,过滤设置为icmp,如图 1- 1

图 1-1 3.启动抓包:点击【start】开始抓包,在命令提示符下键入ping https://www.360docs.net/doc/eb18481851.html,, 如图 1-2

图 1-2 停止抓包后,截取的数据如图 1-3 图 1-3 4,分析数据包:选取一个数据包进行分析,如图1- 4

图1-4 每一个包都是通过数据链路层DLC协议,IP协议和ICMP协议共三层协议的封装。DLC协议的目的和源地址是MAC地址,IP协议的目的和源地址是IP地址,这层主要负责将上层收到的信息发送出去,而ICMP协议主要是Type和Code来识别,“Type:8,Code:0”表示报文类型为诊断报文的请求测试包,“Type:0,Code:0”表示报文类型为诊断报文类型请正常的包。ICMP提供多种类型的消息为源端节点提供网络额故障信息反馈,报文类型可归纳如下: (1)诊断报文(类型:8,代码0;类型:0代码:0); (2)目的不可达报文(类型:3,代码0-15); (3)重定向报文(类型:5,代码:0--4); (4)超时报文(类型:11,代码:0--1); (5)信息报文(类型:12--18)。

网络层数据包抓包分析 一.实验内容 (1)使用Wireshark软件抓取指定IP包。 (2)对抓取的数据包按协议格式进行各字段含义的分析。 二.实验步骤 (1)打开Wireshark软件,关闭已有的联网程序(防止抓取过多的包),开始抓包; (2)打开浏览器,输入https://www.360docs.net/doc/eb18481851.html,/网页打开后停止抓包。 (3)如果抓到的数据包还是比较多,可以在Wireshark的过滤器(filter)中输入http,按“Apply”进行过滤。过滤的结果就是和刚才打开的网页相关的数据包。 (4)在过滤的结果中选择第一个包括http get请求的帧,该帧用

于向https://www.360docs.net/doc/eb18481851.html,/网站服务器发出http get请求 (5)选中该帧后,点开该帧首部封装明细区中Internet Protocol 前的”+”号,显示该帧所在的IP包的头部信息和数据区: (6)数据区目前以16进制表示,可以在数据区右键菜单中选择“Bits View”以2进制表示:

(注意:数据区蓝色选中的数据是IP包的数据,其余数据是封装该IP包的其他层的数据) 回答以下问题: 1、该IP包的“版本”字段值为_0100_(2进制表示),该值代表该IP包的协议版本为: √IPv4 □IPv6 2、该IP包的“报头长度”字段值为__01000101__(2进制表示),该值代表该IP包的报头长度为__20bytes__字节。 3、该IP包的“总长度”字段值为___00000000 11101110___ (2进制表示),该值代表该IP包的总长度为__238__字节,可以推断出该IP包的数据区长度为__218__字节。 4、该IP包的“生存周期”字段值为__01000000__ (2进制表示),该值代表该IP包最多还可以经过___64__个路由器 5、该IP包的“协议”字段值为__00000110__ (2进制表示) ,该值代表该IP包的上层封装协议为__TCP__。 6、该IP包的“源IP地址”字段值为__11000000 10101000

《机械原理课程设计》题目:冲压式蜂窝煤成型机机构 学校:济南大学 系别 : 机械工程及自动化 班级:机自0809 设计者:刘骞(组长) 指导教师:常遇春 2010-06-20 星期日 课程设计评语 机械工程及自动化

设计任务计划书 课程名称:机械原理课程设计 设计题目:冲压式蜂窝煤成型机改进机构 设计要求与原始数据: 设计小组成员: 指导教师评语: 指导教师:张旦闻 年月日

1、产品简介 (4) 2、工作原理 (4) 3、机器的运动方案的分析与选择 3.1、设计基本要求 (5) 3.2、原动机的选择 (5) 3.3、主传动运动方案分析 (6) 3.4、扫屑机构运动方案分析 (8) 4、机构系统的运动尺寸设计 4.1、传动机构的运动尺寸设计 (9) 4.2、主体机构的运动尺寸设计 (12) 4.3、扫煤机构的运动尺寸设计 (12) 4.4、工作盘转动机构的运动尺寸设计 (13) 5、主体机构运动线图 (13) 6、机器运动简图 (14) 7、自我感想 (16) 8、参考书目 (16)

1、产品简介 机械原理、机械设计课程是培养学生具有机械基础知识及机械创新能力的技术基础课。在机械类各专业中教学计划是主干课程。在培养合格机械工程设计人才方面起着极其重要的作用,是学习专业课程和从事机械产品设计的必备准备。 本设计题目是蜂窝煤成型机构,设计的最初想法来源于自己以往的亲身经历。以往的许多制造煤块的机构存在着许多避之不及的缺陷,即有些机构制造出的煤块不够敦实,放干后有一些裂纹;有些机构造出的煤块经常出现孔内坍塌现象;有些机构在工作是会出现许多不能及时清理的煤屑,造成工作环境的相对恶劣,等等。本设计的诞生不仅克服了许多造煤块机构难以克服的缺陷,还在机械传动的能耗以及电动机选择上做了优化,很大程度上做到了美化环境及节约有限能源。本设计考虑到各组成机构的可行性与合理性,选择了两种运动方案:一是机构拥有了带传动结构简单、传动平稳、具有过载保护作用,槽轮机构结构简单,工作可靠等特性,二是有了齿轮传动结构紧密,寿命长,效率高等优点。本设计的许多地方牵涉到了机械传动以及齿轮传动的知识,进一步验证和细化了专业理论知识,是我们对本专业的发展方向有了更清楚的认识。 另外,本机构安全、实用的思想设计而出,市场前景广阔,适用范围比较广泛,既可以用于大中型公司或企业批量生产,又可用于小型部门的连续生产,造出的煤块很大程度上的得到了市场和广大用户的肯定。 2、工作原理 利用带冲针6的冲头4往复运动,将位于工作盘2模孔中的混合料压实成型。冲针6刚性固结于冲头,用以穿孔。压板8以弹簧7与滑块1相连,通过弹簧压缩时所产生的弹簧力将型煤压实。为了提高生产率,将机器作成多工位的,把上料、成型、卸煤等工序集中在一台机器上连续完成。 机器执行构件的运动图如图1-1所示。滑块1上装有冲孔压实压头4和卸煤推杆5,

实验二网络抓包及协议分析实验 一.实验目的: 1.了解抓包与协议分析软件的简单使用方法。 2.了解并验证网络上数据包的基本结构。 二.实验环境 1.硬件:PC、配备网卡,局域网环境。 2.软件:Windows 2000或者XP操作系统、winpcap、analyzer。 三.实验内容 利用Ethereal软件抓取网络上的数据包,并作相应分析。 四.实验范例 (1)安装 Etheral的安装非常简单,只要按照提示安装即可。 (2)运行 双击桌面的Ethereal,显示“The Ethereal Network Analyzer”的主界面,菜单的功能是:(3)设置规则 这里有两种方式可以设置规则: ●使用interface 1)选择Capture—>interfaces,将显示该主机的所有网络接口和所有流经的数据包,单击“Capture”按钮,及执行捕获。 2)如果要修改捕获过程中的参数,可以单击该接口对应的“Prepare”按钮。在捕获选项对话框中,可以进一步设置捕获条件: ●Interface——确定所选择的网络接口 ●Limit each packet to N bytes——指定所捕获包的字节数。 选择该项是为了节省空间,只捕获包头,在包头中已经拥有要分析的信息。 ●Capture packet in promiscuous mode——设置成混杂模式。 在该模式下,可以记录所有的分组,包括目的地址非本机的分组。 ●Capture Filter——指定过滤规则 有关过滤规则请查阅以下使用Filter方式中的内容。 ●Capture files——指定捕获结果存放位置 ●Update list of packets in real time——实时更新分组

Wireshark抓包实例分析 通信工程学院010611班赖宇超01061093 一.实验目的 1.初步掌握Wireshark的使用方法,熟悉其基本设置,尤其是Capture Filter和Display Filter 的使用。 2.通过对Wireshark抓包实例进行分析,进一步加深对各类常用网络协议的理解,如:TCP、UDP、IP、SMTP、POP、FTP、TLS等。 3.进一步培养理论联系实际,知行合一的学术精神。 二.实验原理 1.用Wireshark软件抓取本地PC的数据包,并观察其主要使用了哪些网络协议。 2.查找资料,了解相关网络协议的提出背景,帧格式,主要功能等。 3.根据所获数据包的内容分析相关协议,从而加深对常用网络协议理解。 三.实验环境 1.系统环境:Windows 7 Build 7100 2.浏览器:IE8 3.Wireshark:V 1.1.2 4.Winpcap:V 4.0.2 四.实验步骤 1.Wireshark简介 Wireshark(原Ethereal)是一个网络封包分析软件。其主要功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。其使用目的包括:网络管理员检测网络问题,网络安全工程师检查资讯安全相关问题,开发者为新的通讯协定除错,普通使用者学习网络协议的

相关知识……当然,有的人也会用它来寻找一些敏感信息。 值得注意的是,Wireshark并不是入侵检测软件(Intrusion Detection Software,IDS)。对于网络上的异常流量行为,Wireshark不会产生警示或是任何提示。然而,仔细分析Wireshark 撷取的封包能够帮助使用者对于网络行为有更清楚的了解。Wireshark不会对网络封包产生内容的修改,它只会反映出目前流通的封包资讯。Wireshark本身也不会送出封包至网络上。 2.实例 实例1:计算机是如何连接到网络的? 一台计算机是如何连接到网络的?其间采用了哪些协议?Wireshark将用事实告诉我们真相。如图所示: 图一:网络连接时的部分数据包 如图,首先我们看到的是DHCP协议和ARP协议。 DHCP协议是动态主机分配协议(Dynamic Host Configuration Protocol)。它的前身是BOOTP。BOOTP可以自动地为主机设定TCP/IP环境,但必须事先获得客户端的硬件地址,而且,与其对应的IP地址是静态的。DHCP是BOOTP 的增强版本,包括服务器端和客户端。所有的IP网络设定数据都由DHCP服务器集中管理,并负责处理客户端的DHCP 要求;而客户端则会使用从服务器分配下来的IP环境数据。 ARP协议是地址解析协议(Address Resolution Protocol)。该协议将IP地址变换成物理地址。以以太网环境为例,为了正确地向目的主机传送报文,必须把目的主机的32位IP地址转换成为48位以太网的地址。这就需要在互连层有一组服务将IP地址转换为相应物理地址,这组协议就是ARP协议。 让我们来看一下数据包的传送过程:

济南大学2010~2011学年第二学期课程考试试卷(A卷) 课程微机原理及应用授课教师 考试时间考试班级 学号姓名 一、填空题(每空1分,共10分) 18086 CPU从功能上可以分为两大部分:和。 2. 8086CPU的内部结构的数据总线是位。 3. 堆栈在存储器中是一个按照原则组织的存储区域。 4、8086微处理器中,数据段由段寄存器指示,堆栈段由段寄存器_ _指示 5. 逻辑地址为209BH:3ADFH的物理地址。 6.一个基本总线周期含 4T状态,但若被访问的存储器或I/O发来的READY信号未准备好,则CPU将在T3之后插入一个或多个。 7. 如果要将AX中的数逻辑左移4位,请写出操作指令、。 8. 8086有一个强有力的中断系统,它可处理种不同的中断。 二、选择题(每小题1分,共10分) 1.下列指令中,能完成将AL寄存器清零的有()条。 CMP AL,AL ; SUB AL,AL ; XOR AL,AL ; MOV AL,0 A) 1 B) 2 C) 3 D) 4 2. 有关TEST 指令的正确的说法是()。(A)一般用来检测指定位是1还是0 (B)两个操作数进行与运算 (C)两个操作数进行或运算 (D)两个操作数进行异或运算 3.现行数据段位于存储器BOOOOH到BOFFFH字节单元,则段寄存器DS的内容及该 段长度(字节数)分别为:() A)BOOOH,1000H B)O0OOH,OFFFH C)BOOOH,OFFFH D)BOOOH,OOFFH 4. 某微型计算机应用系统要对16路模拟信号进行采集计算,需()处理才能得到16路信号的采样值。 (A)模/数转换(B)数/模转换(C)直接送入(D)电平转换 5. 中断优先权排列是用于CPU在某一时刻优先执行()。 (A)主程序(B)所有中断服务程序 (C)最早申请中断的中断服务(D)优先级高的中断服务程序 6. 某系统采用8255A做并行接口,已知其命令端口地址为0CBH,并设定为方式1输出,则A口的口地址应为。 (A)0C8H (B)0CAH (C)0CH (D)0EH 7. 下面关于SBB指令的描述哪一种是正确的?。 ( A)减法指令(B)减1指令(C)带借位减法指令(D)BCD码减法指令 8.微型计算机中主要包括有()。 A) 微处理器、存储器和I/O接口 B)微处理器、运算器和存储器 C)控制器、运算器和寄存器组 D)微处理器、运算器和寄存器 9. 指令()的源操作数的寻址方式为直接寻址。 A)MOV [2000H],AL B)IN AL,DX C)XOR AL,[2000H] D)MOV AX,2000H 10. CPU对总线请求的处理,下列说法正确的是()。 (A)允许嵌套 (B) 不允许嵌套 … … … … … … … … … … … … … … … … 装 … … … … … … … … … … 订 … … … … … … … … … … 线 … … … … … … … … … … … … … … … … 第1页,共3页

实验报告二

学号1040407105 实验项目 名称 利用Wireshark 进行抓包分析 上面的截图是抓取到的包,下面分别针对其中的一个TCP,UDP和ICMP进行分析 1.TCP TCP:Transmission Control Protocol 传输控制协议TCP是一种面向连接(连接导向)的、可靠的、基于字节流的运输层(Transport layer)通信协议,由IETF的RFC 793 说明(specified)。在简化的计算机网络OSI模型中,它完成第四层传输层所指定的功能。 在因特网协议族(Internet protocol suite)中,TCP层是位于IP层之上,应用层之下的中间层。不同主机的应用层之间经常需要可靠的、像管道一样的连接,但是IP层不提供这样的流机制,而是提供不可靠的包交换。 应用层向TCP层发送用于网间传输的、用8位字节表示的数据流,然后TCP把数据流分割成适当长度的报文段(通常受该计算机连接的网络的数据链路层的最大传送单元(MTU)的限制)。之后TCP把结果包传给IP层,由它来通过网络将包传送给接收端实体的TCP层。TCP为了保证不发生丢包,就给每个字节一个序号,同时序号也保证了传送到接收端实体的包的按序接收。然后接收端实体对已成功收到的字节发回一个相应的确认(ACK);如果发送端实体在合理的往返时延(RTT)内未收到确认,那么对应的数据(假设丢失了)将会被重传。TCP用一个校验和函数来检验数据是否有错误;在发送和接收时都要计算校验和。

学号1040407105 实验项目 名称 利用Wireshark 进行抓包分析 首先,TCP建立连接之后,通信双方都同时可以进行数据的传输,其次,他是全双工的;在保证可靠性上,采用超时重传和捎带确认机制。 在流量控制上,采用滑动窗口协议,协议中规定,对于窗口内未经确认的分组需要重传。 在拥塞控制上,采用慢启动算法。 对于上面的抓包,选取其中的一个TCP进行分析 Source:119.147.91.131 Destination:180.118.215.175 Length:56 Info:http>500001[FIN,ACK] Seq=41,Ack=2877,win=66528 Len=0 1.1抓到的数据链路层中的帧 Frame 211:56bytes 即所抓到的帧的序号为211,大小是56字节 1.2 IP层中的IP数据报 Header Length:20bytes 即首部长度为20个字节;

IP抓包实验 一.数据截图 二.分析 这个IP协议报文我是在访问一个网站时抓到的。 从截图中我们可以看到IP的版本号(Version)为4,即IPV4协议。首部长度(Head length)为20字节。服务类型(differentiated services field)为0000,说明是一般服务。数据报总长度(total length)为56 。标识(identification)为0x4a28(18984),由信源机产生,每次自动加1,当IP数据报被分片时,每个数据分片仍然沿用该分片所属的IP数据报的标识符,信宿机根据该标识符完成数据报重组。标志(FLAGS)为0x04,表示不允许分片(DON'T FRAGMENT),标志用于是否允许分片以及是否是最后一片。片位移(fragment

offset)为0,表示本片数据在它所属数据报数据区中的偏移量,是信宿机进行各分片的重组提供顺序依据。生存时间(time to live)为64,用来解决循环路径问题,数据报没经过一个路由器,TTL减1,当TTL减为0时,如果仍未到达信宿机,便丢弃该数据报。协议标识(protocol)为0x06,表示被封装的协议为TCP。首部校验和(head checksum)为0xf5f4,表示首部数据完整。源主机(客户机)地址为192.168.0.103,目的主机(服务器)地址为220.181.92.222。 0806580121 刘敏 2011年1月9日

妈妈新开了个淘宝店,欢迎前来捧场 妈妈的淘宝点开了快半年了,主要卖的是毛绒玩具、坐垫、抱枕之类的,感觉妈妈还是很用心的,花了不少功夫,所以我也来出自己的一份力,帮忙宣传一下。 并且妈妈总是去五亭龙挑最好的玩具整理、发货,质量绝对有保证。另外我家就在扬州五亭龙玩具城旁边,货源丰富,质量可靠,价格便宜。 欢迎大家来逛逛【扬州五亭龙玩具总动员】https://www.360docs.net/doc/eb18481851.html,