SINFOR_AC跨三层mac地址绑定配置指导

目录

跨三层mac地址绑定的配置方法 (1)

本文说明 (1)

跨三层mac地址绑定原理 (1)

跨三层mac地址绑定的配置步骤 (2)

步骤一:配置三层交换机的SNMP选项 (2)

步骤二:配置AC设备的SNMP项 (2)

步骤三:对内网用户认证启用mac地址绑定 (4)

跨三层mac地址绑定的高级应用 (5)

跨三层mac地址绑定的配置方法

本文说明

AC1.96版本开始,支持在跨三层环境下,对内网用户单独绑定mac地址。AC1.96之前的版本是不支持该功能的,因为在跨三层交换机的环境下,数据经过三层交换机后源mac地址都会转变成三层交换机的mac,这样会导致AC设备无法识别内网电脑的真实mac地址,从而导致启用绑定mac后的认证失败。针对这个情况,1.96做了改善,通过AC设备直接到三层交换机上通过SNMP协议定期获取用户端的真实mac来解决这个问题,下文将详细介绍如何配置使用这个功能。

跨三层mac地址绑定原理

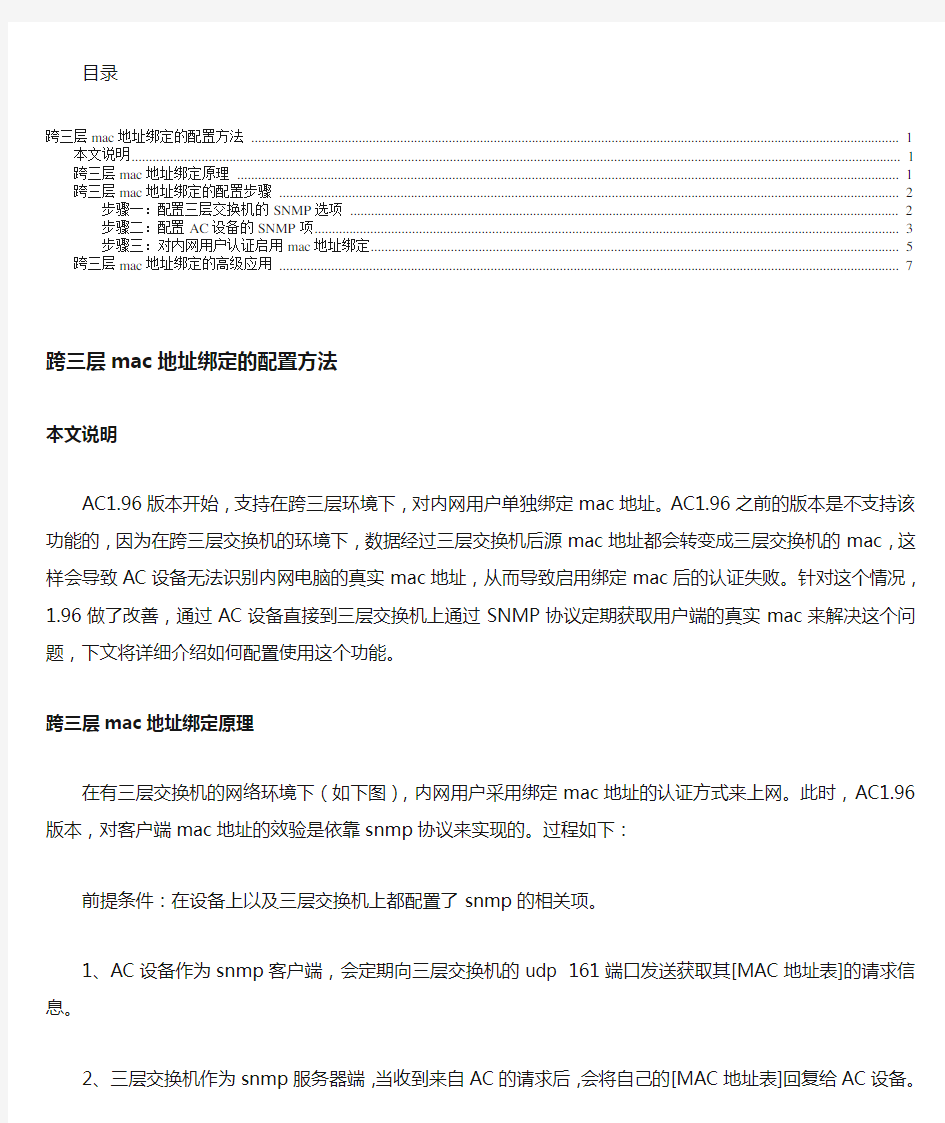

在有三层交换机的网络环境下(如下图),内网用户采用绑定mac地址的认证方式来上网。此时,AC1.96版本,对客户端mac地址的效验是依靠snmp协议来实现的。过程如下:

前提条件:在设备上以及三层交换机上都配置了snmp的相关项。

1、AC设备作为snmp客户端,会定期向三层交换机的udp 161端口发送获取其[MAC地址表]的请求信息。

2、三层交换机作为snmp服务器端,当收到来自AC的请求后,会将自己的[MAC地址表]回复给AC 设备。

3、设备会将由三层交换机上获得的[MAC地址表]内容,同内网绑定mac认证的用户此时的ip地址和以及其绑定的mac地址与作比较。如果MAC地址信息跟设备上绑定的信息一致,则该用户认证成功。如果MAC地址信息不一致,则该用户认证失败。

跨三层mac地址绑定的配置步骤

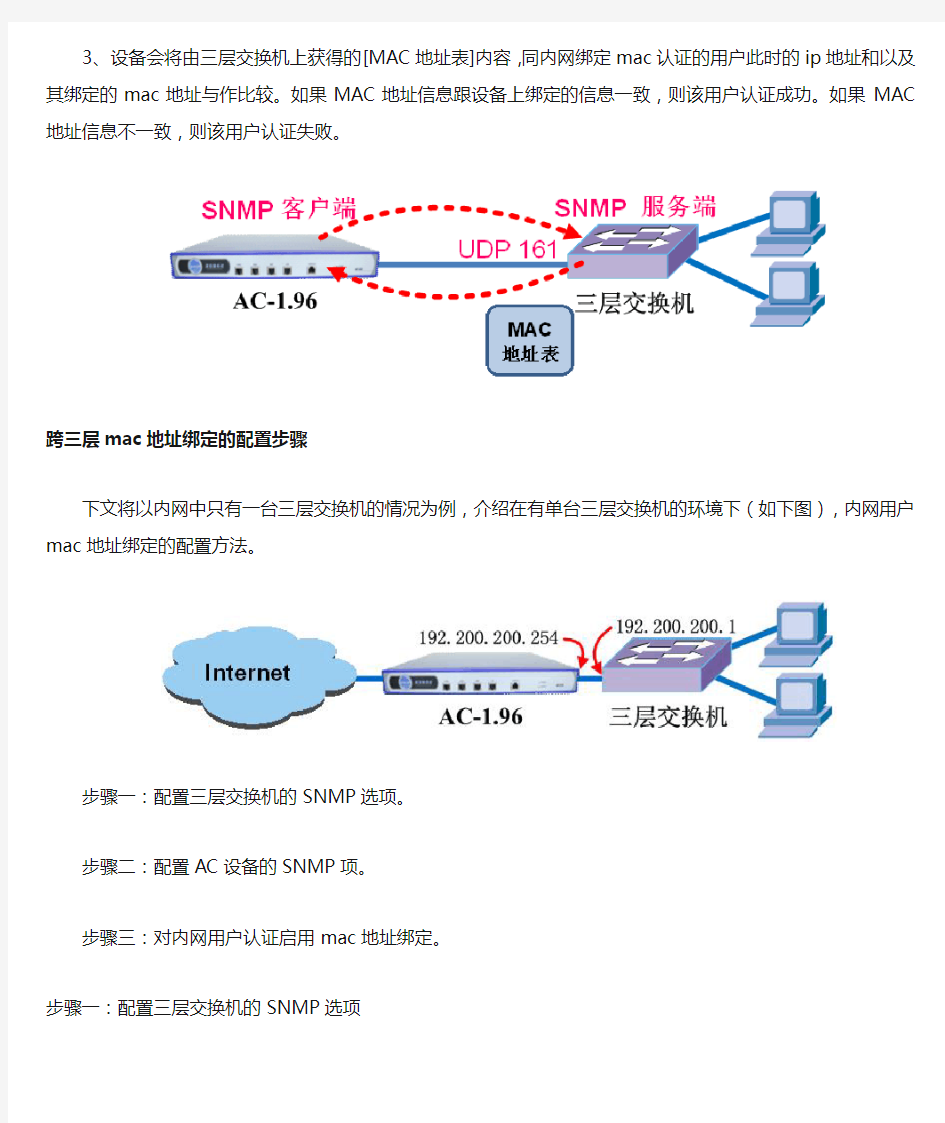

下文将以内网中只有一台三层交换机的情况为例,介绍在有单台三层交换机的环境下(如下图),内网用户mac地址绑定的配置方法。

步骤一:配置三层交换机的SNMP选项。

步骤二:配置AC设备的SNMP项。

步骤三:对内网用户认证启用mac地址绑定。

步骤一:配置三层交换机的SNMP选项

不同的用户使用的三层交换机不同,以下列出的是华为跟思科的三层交换机的SNMP选项的配置方法,如果用户的三层交换机本身就已经支持并使用了snmp协议则无需配置。主要需要获取的是三层交换机的Community的值。

华为交换机的配置命令:

system_view

snmp-agent community read public;其中public为三层交换机的Community

snmp-agent sys-info version all;其中all表示所有版本

思科交换机的配置命令:

先要查看思科端口IP多少,然后通过深信服连接

config terminal 进入全局配置状态

Cdp run 启用CDP

snmp-server community public ro 其中public为三层交换机的Community(必须先设置public,以后可以改)

snmp-server enable traps 允许设备将所有类型SNMP Trap发送出去

注意事项:三层交换机需要支持SNMP协议的v2c-v3版本,否则不支持跨三层的mac地址绑定。

步骤二:配置AC设备的SNMP项

在【上网行为管理】-【认证选项设置】中,SNMP选项设置里可以看到设备中跟SNMP相关的各项配置,如下图。

AC设备中的SNMP配置:

1、配置SNMP服务器列表:要求每行填入一个三层交换机的IP、MAC、Oid和Community。

格式要求:IP/MAC/Oid/Community。

格式说明:IP和MAC为三层交换机离设备最近的接口的ip和mac地址;

Oid一般填写:1.3.6.1.2.1.3.1.1.2或者1.3.6.1.2.1.4.22.1.2即可;

Community是步骤一中配置或获取的Community的值。

如实例图中配置可知,192.200.200.1和00-01-04-61-b4-13是三层交换机跟设备相接的接口的ip 和mac地址,1.3.6.1.2.1.3.1.1.2是Oid,public是Community值。

2、启用SNMP协议:如上图,点击【SNMP选项设置】中的启用,然后点击页面下方的确认。

其他配置内容的说明:

【访问SNMP服务器超时设置】这个是用于配置设备跟三层交换机通信过程中,多久没获得三层交换机的回应就会超时告警。

【访问SNMP服务器时间间隔】这个是用于配置设备多久会去三层交换机上取一次内网用户的mac地址表。

以上两个参数建议保持默认值即可。

步骤三:对内网用户认证启用mac地址绑定

对内网用户认证启用mac地址绑定分为两种情况:

情况一:如果是刚上架的设备,内网用户都还没有配置,可以直接在新用户认证的时候,就启用绑定mac地址的认证。

配置方法:在【上网行为管理】-【认证选项设置】-【新用户认证】中,新增策略,或者修改默认策略的用户认证方式为绑定MAC或绑定IP\MAC,如下图。其他项的配置根据客户的具体需求来配置即可。

注意事项:配置这一步之前一定要先配置SNMP的相关项,否则会导致内网用户错误绑定了三层交换机的MAC后,内网其他电脑都无法上网!

情况二:如果设备的用户列表中已经设置此用户了,则直接编辑用户,修改用户的认证方式为mac 绑定或IP\MAC绑定,并填入用户的真实mac地址即可。

如下图,直接编辑用户192.200.200.103,修改该用户的绑定方式为绑定mac。

注意事项:此处界面上的扫描MAC地址是设备本身通过netbios协议去扫描的,而不是依靠的snmp 协议去三层交换机上获取,所以此处的扫描需要内网计算机本身支持并启用了该协议,且三层交换机没有对netbios协议做限制。

跨三层mac地址绑定的高级应用

上文主要介绍了内网只有一台三层交换机的情况下如何配置,下文将介绍内网有多台交换机的情况

下,如何进行配置。

跟B,跨三层mac地址绑定的配置方法跟上文所属的步骤一致,需要注意的是:

1.三层交换机A和B都必须支持并启用SNMP协议(版本为v2或v3),并且配置或获得其SNMP的community的值。核心交换机不要求一定能支持SNMP,但是设置SNMP选项时必须要把核心交换机的IP、MAC填写进去,在不支持SNMP时,oid和community可以随便设置。

2.在设备上配置SNMP项时,需要把3台交换机的SNMP项都完整配置好,如下图。

由上图可知:

第一行中,192.168.0.1和00-65-51-b2-04-16是核心三层交换机跟设备相接的接口的ip和mac地址,1.3.6.1.2.1.3.1.1.2是Oid,public是Community值。

第二行中,192.168.1.1和00-65-51-b1-03-22是三层交换机A离设备最近的接口的ip和mac地址,1.3.6.1.2.1.3.1.1.2是Oid,public是Community值。

第三行中,192.168.2.1和00-65-51-a2-01-36是三层交换机B离设备最近的接口的ip和mac地址,1.3.6.1.2.1.3.1.1.2是Oid,public是Community值。

mac地址表与交换机端口绑定实例

1查看交换机的MAC地址表; Switch#show mac-address Mac Address Table ------------------------------------------- Vlan Mac Address Type Ports ---- ----------- -------- ----- 1 0001.c7c7.229 2 DYNAMIC Fa0/1(动态学习的MAC地址) 1 0060.5c5a.7bae DYNAMIC Fa0/4 1 0090.0ce9.8c00 DYNAMIC Fa0/2 1 00d0.baeb.e344 DYNAMIC Fa0/3 2将上面的MAC地址表和交换机端口进行绑定; Switch#config t 进入全局配置模式 Switch(config)#interface range FastEthernet 0/1-4 多接口的配置模式0/1-4 Switch(config-if-range)#switchport mode access 将交换机的端口设置成access,明确其与计算机相连 Switch(config-if-range)#switchport port-security 启用交换机端口安全 switchport port-security violation shutdown 违反安全规则讲端口关闭 Switch(config-if-range)#switchport port-security mac-address sticky 将交换机的端口 与MAC地址表进行绑定 3再次查看MAC地址表; Switch#show mac-address-table Mac Address Table ------------------------------------------- Vlan Mac Address Type Ports ---- ----------- -------- ----- 1 0001.c7c7.229 2 Fa0/1

网管心得——IP地址与MAC地址绑定策略

网管心得——IP地址与MAC地址绑定策略 TCP/IP网络是一个四层协议结构的网络,从下往上依次为网络接口层、网络层、传输层和应用层。 为什么要绑定MAC与IP地址,使它们一一对应呢?因为影响网络安全的因素很多,IP 地址盗用或地址欺骗就是其中一个常见且危害极大的因素。网络中,许多应用都是基于IP 的,比如流量统计、用户账号控制等都把IP地址作为标志用户的一个重要的参数。如果有人盗用了合法地址并伪装成合法用户,网络上传输的数据就可能被破坏,甚至盗用,造成无法弥补的损失。 相对来说,盗用外部网络的IP地址比较困难,因为路由器等网络互连设备一般都会设置通过各个端口的IP地址范围,不属于该IP地址范围的报文将无法通过这些互连设备。但如果盗用的是网络内部合法用户的IP地址,这样网络互连设备显然就无能为力了。 对于网络内部的IP地址被盗用,当然也有相应的解决办法。绑定MAC地址与IP地址就是防止内部IP地址被盗用的一种常用的、简单的、有效的措施。 目前,很多单位的内部网络,尤其是学校校园网都采用了MAC地址与IP地址的绑定技术。许多防火墙(硬件防火墙和软件防火墙)为了防止网络内部的IP地址被盗用,也都内置了MAC地址与IP地址的绑定功能。 MAC与IP地址绑定原理,虽然IP地址的修改非常容易,但是MAC地址是存储在网卡的EEPROM中,而且网卡的MAC地址是唯一确定的。因此,为了防止内部人员进行非法IP 盗用(例如盗用权限更高人员的IP地址,以获得权限外的信息),可以将内部网络的IP地址与MAC地址绑定,盗用者即使修改了IP地址,也因MAC地址不匹配而盗用失败,并且由于网卡MAC地址的唯一确定性,可以根据MAC地址查出使用该MAC地址的网卡,进而查出非法盗用者。

三、vlan端口与mac地址绑定

VLAN端口的MAC地址绑定 这种划分VLAN的方法是根据每个主机的MAC地址来划分,即对每个MAC地址的主机都配置它属于哪个组。这种划分VLAN方法的最大优点就是当用户物理位置移动时,即从一个交换机换到其他的交换机时,VLAN不用重新配置,所以,可以认为这种根据MAC地址的划分方法是基于用户的VLAN,这种方法的缺点是初始化时,所有的用户都必须进行配置,如果有几百个甚至上千个用户的话,配置是非常累的。而且这种划分的方法也导致了交换机执行效率的降低,因为在每一个交换机的端口都可能存在很多个VLAN组的成员,这样就无法限制广播包了。另外,对于使用笔记本电脑的用户来说,他们的网卡可能经常更换,这样,VLAN就必须不停地配置。 一、实验目的 1.掌握cisco-3550基于VLAN端口的MAC地址绑定 二、实验内容 1.把PC2的MAC地址帮定在交换机指定端口上 五、实验步骤 方案:基于端口的mac地址绑定 1.启动交换机,并进入到特权模式 Switch>enable Switch# 2.恢复到厂商设置 Switch#erase startup-config 擦除配置 Switch#reload Switch>en Switch#conf t switch#show vlan

3.pc1 插入交换机第5口,pc2插入交换机第9口. 4.把pc1 MAC地址与vlan 1 的第5口进行绑定。 Switch#conf t Switch(config)#mac-address-table static 000C.7611.817F vlan 1 interface f0/5 Switch(config)#exit Switch#show mac-address-table //显示mac-address-table状态 5. 把pc2 MAC地址与vlan 1 的第9口进行绑定。 操作同上大家练习一下 6.配置vlan1的ip地址,操作参照上节课内容 Switch#config termainl Switch(config)#int vlan 1 (进入VLAN 1) Switch(config-vlan)#ip address 192.168.3.1 255.255.255.0 (设置Vlan1的IP) Switch(config-vlan)#no shutdown 激活该vlan Switch(config-vlan)#exit Switch#show running-config (查看正在起作用的命令) 7.验证结果: pc1 ip为192.168.3.3 网关为:192.168.3.1 pc2 ip为192.168.3.2 网关为:192.168.3.1 pc1 与 pc2可以互通,如果把pc1插入交换机其它端口,则不能互通。

实验 二层交换机端口与MAC地址的绑定(教师用)

模块六 二层交换机端口与MAC 地址绑定 【场景构建】 在日常工作中,经常会发生用户随意插拔交换机上的网线,给网管员在网络管理上带来一定的不便。同时也会出现在一个交换机端口下连接另一个Hub 或交换机,导致网络线路的拥堵。 当网络中某机器由于中毒进而引发大量的广播数据包在网络中洪泛时,网络管理员的唯一想法就是尽快地找到根源主机并把它从网络中暂时隔离开。当网络的布置很随意时,任何用户只要插上网线,在任何位置都能够上网,这虽然使正常情况下的大多数用户很满意,但一旦发生网络故障,网管人员却很难快速准确定位根源主机。 希望通过一定的方法,固定每台计算机连接的交换机端口,方便网管员日常的维护与更新。 [实验目的] 1、 了解什么是交换机的MAC 绑定功能; 2、 熟练掌握MAC 与端口绑定的静态、动态方式。 【知识准备】 通过端口绑定特性,网络管理员可以将用户的MAC 地址和IP 地址绑定到指定的端口上。进行绑定操作后,交换机只对从该端口收到的指定MAC 地址和IP 地址的用户发出的报文进行转发,提高了系统的安全性,增强了对网络安全的监控。 我们通常说的MAC 地址与交换机端口绑定其实就是交换机端口安全功能。端口安全功能能让您配置一个端口只允许一台或者几台确定的设备访问那个交换机;能根据MAC 地址确定允许访问的设备;允许访问的设备的MAC 地址既可以手工配置,也可以从交换机“学到”;当一个未批准的MAC 地址试图访问端口的时候,交换机会挂起或者禁用该端口等等。 【实验一】 二层交换机端口静态绑定MAC 地址 1.1 实验设备 1、2950-24交换机1台 2、PC 机2台 3、交叉线1根 4、直通网线2根 1.2 组网图 PC1 PC2 SW0 1.3 实验设备IP 地址及要求

改MAC地址的方法破解MAC地址绑定

改MAC地址的方法破解MAC地址绑定 修改MAC地址的方法 网卡的MAC地址是固化在网上EPROM中的物理地址,是一块网卡的“身份证”,通常为48位。 在平常的应用中,有很多方面与MAC地址相关,如有些软件是和MAC地址绑定的,没有允许的MAC地址,软件就无法运行; 局域网里,管理人员常常将IP与客户机的MAC地址绑定,以方便管理,万一用户的网卡坏掉了,自行更改网卡后必须向管理人员申请更改绑定的MAC地址,这样就比较麻烦。在这种时候,如果我们能够更改一下网卡的MAC地址,那就方便多了。 实际上,修改网卡的MAC地址是很容易的,我们既可以在作系统中通过软件来修改网卡的MAC地址,而实际的网卡MAC地址不变,以达到欺骗软件的目的;也可以用工具直接更改网卡的实际MAC地址。 一、瞒天过海 1.修改注册表 几乎所有的网卡驱动程序都可以被NdisReadNetworkAddress参数调用,以便从注册表中读取一个用户指定的MAC地址。当驱动程序确定这个MAC地址是有效的,就会将这个MAC地址编程入其硬件寄存器中,而忽略网卡固有的MAC地址。我们通过手工修改W indows的注册表就可以达到目的。 在Winodws 98下运行Windows的注册表编辑器,展开“HKEY_LOCAL_MACHINE\System\Current ControlSet\Services\Class\Net”,会看到类似“0000”、“0001”、“0002”的子键。从“0000”子键开始点击,依次查找子键下的“DriverDesc”键的内容,直到找到与我们查找的目标完全相同的网卡注册表信息为止。 当找到正确的网卡后,点击下拉式菜单“编辑/新建/字符串”,串的名称为“Networkaddre ss”,在新建的“Networkaddress”串名称上双击鼠标就可以输入数值了。输入你想指定的新的MAC地址值。新的MAC地址应该是一个12位的十六进制数字或字母,其间没有“-”,类似“0 00000000000”的这样的数值(注意,在Windows 98和Windows 2000/XP中具体键值的位置稍有不同,大家可通过查找功能来寻找)。 在“NetworkAddress”下继续添加一个名为“ParamDesc”的字串值,它将作为“Network Address”项的描述,数值可以取为“MAC Address”。再把它的内容修改为你想设定的内容. 2.修改网卡属性 大部分的网卡都可以通过在控制面板中修改网卡属性来更改其MAC地址,笔者的3C OM 3C905B-TX和RTL8139芯片的网卡都可以这样轻松修改。

华为路由器ipmac地址绑定保存配置

1、登录学校路由器:Telnet 学校公网地址(不知道自己的互联网出口地址的可以看一下电脑的网关地址),然后 回车 如:telnet 回车或者Telnet 电脑ip的网关 2、提示你输入路由的用户名和密码,在输入密码的时候是看不到输入的字符的,因为密码设置的为cipher模式。然后敲回车。 3、输入dis arp,查看arp缓存信息 这里记录者目前电脑通过自动获取的IP地址信息。老师们可以将其复制到excel表格里,但是最好能确定mac地址所对应的是哪一台电脑。 4、然后执行system命令,敲回车,进入全局模式

IP地址与Mac地址绑定

IP地址与Mac地址绑定 拓扑图如下: 一、静态地址绑定: [SW1]user-bind static ip-address 192.168.1.100 mac-address 5489-9828-5BB1 Info: 1 static user-bind item(s) added. [SW1]user-bind static ip-address 192.168.1.200 mac-address 5489-9804-0D67 Info: 1 static user-bind item(s) added. 二、DHCP地址池中IP地址与Mac地址绑定 [SW1]ip pool 192network [SW1-ip-pool-192network]gateway-list 192.168.1.1 [SW1-ip-pool-192network]network 192.168.1.0 mask 255.255.255.0 [SW1-ip-pool-192network]excluded-ip-address 192.168.1.240192.168.1.254 [SW1-ip-pool-192network]lease day 0 hour 12 minute 0 [SW1-ip-pool-192network]dns-list 202.106.0.20 8.8.8.8 [SW1-ip-pool-192network] [SW1-ip-pool-192network]static-bind ip-address 192.168.1.120 mac-address 5489-986B-7896 注意在地址池中ip地址与Mac地址绑定时出现的错误: [SW1-ip-pool-192network]static-bind ip-address 192.168.1.20 mac-address 5489-983E-384D Error:The static-MAC is exist in this IP-pool. 错误:这个静态MAC地址在地址池中已经存在。 ----DHCP已经给这个MAC地址分配IP了,不能绑定。

交换机端口与MAC绑定

交换机端口与MAC绑定 一、实验目的 1、了解什么是交换机的MAC绑定功能; 2、熟练掌握MAC与端口绑定的静态、动态方式。 二、应用环境 1、当网络中某机器由于中毒进而引发大量的广播数据包在网络中洪泛时,网络管理员的唯一想法就是尽快地找到根源主机并把它从网络中暂时隔离开。当网络的布置很随意时,任何用户只要插上网线,在任何位置都能够上网,这虽然使正常情况下的大多数用户很满意,但一旦发生网络故障,网管人员却很难快速准确定位根源主机,就更谈不上将它隔离了。端口与地址绑定技术使主机必须与某一端口进行绑定,也就是说,特定主机只有在某个特定端口下发出数据帧,才能被交换机接收并传输到网络上,如果这台主机移动到其他位置,则无法实现正常的连网。这样做看起来似乎对用户苛刻了一些,而且对于有大量使用便携机的员工的园区网并不适用,但基于安全管理的角度考虑,它却起到了至关重要的作用。 2、为了安全和便于管理,需要将MAC地址与端口进行绑定,即,MAC地址与端口绑定后,该MAC地址的数据流只能从绑定端口进入,不能从其他端口进入。该端口可以允许其他MAC 地址的数据流通过。但是如果绑定方式采用动态lock的方式会使该端口的地址学习功能关闭,因此在取消lock之前,其他MAC的主机也不能从这个端口进入。 三、实验设备 1、 DCS-3926S交换机1台 2、 PC机2台 3、 Console线1根 4、直通网线2根 四、实验拓扑 五、实验要求 1、交换机IP地址为192.168.1.11/24,PC1的地址为192.168.1.101/24;PC2的地址为192.168.1.102/24。 2、在交换机上作MAC与端口绑定; 3、 PC1在不同的端口上ping 交换机的IP,检验理论是否和实验一致。 4、 PC2在不同的端口上ping 交换机的IP,检验理论是否和实验一致。 六、实验步骤 第一步:得到PC1主机的mac地址 Microsoft Windows XP [版本 5.1.2600]

神州数码端口和MAC地址绑定实验

实验十八、交换机端口与MAC绑定 一、 实验目的 1、了解什么是交换机的MAC绑定功能; 2、熟练掌握MAC与端口绑定的静态、动态方式。 二、 应用环境 1、当网络中某机器由于中毒进而引发大量的广播数据包在网络中洪泛时,网络管理员 的唯一想法就是尽快地找到根源主机并把它从网络中暂时隔离开。当网络的布置很 随意时,任何用户只要插上网线,在任何位置都能够上网,这虽然使正常情况下的 大多数用户很满意,但一旦发生网络故障,网管人员却很难快速准确定位根源主机,就更谈不上将它隔离了。端口与地址绑定技术使主机必须与某一端口进行绑定,也 就是说,特定主机只有在某个特定端口下发出数据帧,才能被交换机接收并传输到 网络上,如果这台主机移动到其他位置,则无法实现正常的连网。这样做看起来似 乎对用户苛刻了一些,而且对于有大量使用便携机的员工的园区网并不适用,但基 于安全管理的角度考虑,它却起到了至关重要的作用。 2、为了安全和便于管理,需要将MAC地址与端口进行绑定,即,MAC地址与端口绑定 后,该MAC地址的数据流只能从绑定端口进入,不能从其他端口进入。该端口可以 允许其他MAC地址的数据流通过。但是如果绑定方式采用动态lock的方式会使该 端口的地址学习功能关闭,因此在取消lock之前,其他MAC的主机也不能从这个 端口进入。 三、 实验设备 1、DCS-3926S交换机1台 2、PC机2台 3、Console线1根 4、直通网线2根 四、 实验拓扑

五、 实验要求 1、交换机IP地址为192.168.1.11/24,PC1的地址为192.168.1.101/24;PC2的地址为 192.168.1.102/24。 2、在交换机上作MAC与端口绑定; 3、PC1在不同的端口上ping 交换机的IP,检验理论是否和实验一致。 4、PC2在不同的端口上ping 交换机的IP,检验理论是否和实验一致。 六、 实验步骤 第一步:得到PC1主机的mac地址 Microsoft Windows XP [版本 5.1.2600] (C) 版权所有 1985-2001 Microsoft Corp. C:\>ipconfig/all Windows IP Configuration Host Name . . . . . . . . . . . . : xuxp Primary Dns Suffix . . . . . . . : https://www.360docs.net/doc/f212724174.html, Node Type . . . . . . . . . . . . : Broadcast IP Routing Enabled. . . . . . . . : No WINS Proxy Enabled. . . . . . . . : No Ethernet adapter 本地连接: Connection-specific DNS Suffix . : Description . . . . . . . . . . . : Intel(R) PRO/100 VE Network Connecti on Physical Address. . . . . . . . . : 00-A0-D1-D1-07-FF Dhcp Enabled. . . . . . . . . . . : Yes Autoconfiguration Enabled . . . . : Yes Autoconfiguration IP Address. . . : 169.254.27.232 Subnet Mask . . . . . . . . . . . : 255.255.0.0 Default Gateway . . . . . . . . . : C:\> 我们得到了PC1主机的mac地址为:00-A0-D1-D1-07-FF。 第二步:交换机全部恢复出厂设置,配置交换机的IP地址 switch(Config)#interface vlan 1 switch(Config-If-Vlan1)#ip address 192.168.1.11 255.255.255.0 switch(Config-If-Vlan1)#no shut switch(Config-If-Vlan1)#exit switch(Config)# 第三步:使能端口的MAC地址绑定功能 switch(Config)#interface ethernet 0/0/1 switch(Config-Ethernet0/0/1)#switchport port-security switch(Config-Ethernet0/0/1)# 第四步:添加端口静态安全MAC地址,缺省端口最大安全MAC地址数为1

mac地址绑定指导书

web网页绑定(第一部分) 说明: //后红色文字为说明 登陆设备 1.Web方式登陆交换机,打开IE浏览器。 在地址栏中输入交换机的IP地址http://10.16.0.6//该地址为各学校设备网关地址。按“Enter”键,出现“用户登录”对话框。如图1所示。 图1 用户登录 用户名:huawei 密码:huawei@123 成功登录Web网管系统,会显示如下系统的主页面。

配置用户静态绑定 操作步骤 新建绑定 1.单击导航栏中“安全 > 用户静态绑定”菜单,进入“用户静态绑定”界面。 2.单击“新建”,进入“新建绑定”界面。如下图所示。 图1 新建绑定 2.”接口名称”选第二项“GigabitEthernet” 3. “绑定方式”中有两种选择方式 (1)选”IP+MAC+PORT”方式时,图中红线圈中部分为必填项。

(2)单击“确定”,完成配置。完成后,所绑定的计算机只能在所绑定的交换机端口上网,不能在其它端口漫游。未绑定的计算机将不能在执行过绑定命令的端口上网。 3.选择“IP+MAC”方式时,图中红线圈中部分为必填项。 点击确定后,相应的IP+MAC绑定信息在交换机中生成,但需要在交换机中执行如下命令后才可以启用: ip source check user-bind enable. 具体命令执行方法请看文档的“telnet登陆激活端口绑定(第二部分)” 删除绑定 1.单击导航栏中“安全 > 用户静态绑定”菜单,进入“用户静态绑定”界面。 2.选择需要删除的数据,单击“删除”,系统提示是否确认删除。

3.单击“确定”,完成配置。 查看用户静态绑定信息 显示了用户静态绑定信息。用户可以根据查询条件进行查询。 操作步骤 1.单击导航树中的“安全 > 用户静态绑定”菜单,进入“用户静态绑定”界面。如图1所示。 图1 用户静态绑定 保存配置 用户在完成各种配置项后,需要保存配置。 注意: 在页面上配置完所有项目后,请务必单击导航区中的“”,否则未保存的配置信息会因为重启等操作而丢失。 保存配置有两种情况。 ?在当前配置界面单击“确定”或“应用”按钮,即把当前的配置保存到内存中。 ?单击导航区中的“”,则系统将自动保存所有页面的配置到配置文件中。

7.动态实现MAC地址与端口绑定

在模拟器中将设备如下图中连接起来并配置IP: PC0----→ fa0/1 (192.168.10.10/24)PC1----→ fa0/11 (192.168.10.11/24)PC1----→(备用) (192.168.10.12/24) 下面我们用PC1pingPC0如下图:

可以看到是通的,我们使用show mac-address-tablel来看看: Switch#show mac-address-table Mac Address Table ------------------------------------------- Vlan Mac Address Type Ports ---- ----------- -------- ----- 1 000a.416e.5768 DYNAMIC Fa0/11 1 0010.11a0.421a DYNAMIC Fa0/1 可以看到两个端口所对应的两台PC的MAC类型是动态的 下面我们来配置交换机: Switch#config Configuring from terminal, memory, or network [terminal]? Enter configuration commands, one per line. End with CNTL/Z. Switch(config)#interface fastEthernet 0/1 Switch(config-if)#switchport port-security mac-address sticky (自动绑定MAC与端口)Switch(config-if)#exit Switch(config)#exit Switch#write Building configuration...

cisco交换机ip和mac地址绑定

cisco交换机ip和mac地址绑定 虽然在TCP/IP网络中,计算机往往需要设置IP地址后才能通讯,然而,实际上计算机之间的通讯并不是通过IP地址,而是借助于网卡的MAC地址。IP地址只是被用于查询欲通讯的 目的计算机的MAC地址。 ARP协议是用来向对方的计算机、网络设备通知自己IP对应的MAC地址的。在计算机的 ARJ 缓存中包含一个或多个表,用于存储IP地址及其经过解析的以太网MAC地址。一台计算机与另一台IP地址的计算机通讯后,在ARP缓存中会保留相应的MAC地址。所以,下次和同一个IP地址的计算机通讯,将不再查询MAC地址,而是直接引用缓存中的MAC地址。 在交换式网络中,交换机也维护一张MAC地址表,并根据MAC地址,将数据发送至目的计算 机。 为什么要绑定MAC与IP 地址:IP地址的修改非常容易,而MAC地址存储在网卡的EEPROM 中,而且网卡的MAC地址是唯一确定的。因此,为了防止内部人员进行非法IP盗用(例如盗用权限更高人员的IP地址,以获得权限外的信息),可以将内部网络的IP地址与MAC地址绑定,盗用者即使修改了IP地址,也因MAC地址不匹配而盗用失败:而且由于网卡MAC地址的唯一确定性,可以根据MAC地址查出使用该MAC地址的网卡,进而查出非法盗用者。 目前,很多单位的内部网络,都采用了MAC地址与IP地址的绑定技术。下面我们就针对Cisco 的交换机介绍一下IP和MAC绑定的设置方案。 在Cisco中有以下三种方案可供选择,方案1和方案2实现的功能是一样的,即在具体的交换机端口上绑定特定的主机的MAC地址(网卡硬件地址),方案3是在具体的交换机端口上同时绑定特定的主机的MAC地址(网卡硬件地址)和IP地址。 1.方案1——基于端口的MAC地址绑定 思科2950交换机为例,登录进入交换机,输入管理口令进入配置模式,敲入命令: Switch#config terminal #进入配置模式 Switch(config)# Interface fastethernet 0/1 #进入具体端口配置模式 Switch(config-if)#Switchport port-secruity #配置端口安全模式 Switch(config-if )switchport port-security mac-address MAC(主机的MAC地址) #配置该端口要绑定的主机的MAC地址 Switch(config-if )no switchport port-security mac-address MAC(主机的MAC地址) #删除绑定主机的MAC地址

Cisco中IP地址与MAC地址绑定总结

Cisco中IP地址与MAC地址绑定总结 IP地址与MAC地址的关系:IP地址是根据现在的IPv4标准指定的,不受硬件限制比较容易记忆的地址,长度4个字节。而MAC地址却是用网卡的物理地址,保存在网卡的EPROM里面,与硬件有关系,比较难于记忆,长度为6个字节。 虽然在TCP/IP网络中,计算机往往需要设置IP地址后才能通讯,然而,实际上计算机之间的通讯并不是通过IP地址,而是借助于网卡的MAC地址。IP地址只是被用于查询欲通讯的目的计算机的MAC地址。 ARP协议是用来向对方的计算机、网络设备通知自己IP对应的MAC地址的。在计算机的ARJ 缓存中包含一个或多个表,用于存储IP地址及其经过解析的以太网MAC地址。一台计算机与另一台IP地址的计算机通讯后,在ARP缓存中会保留相应的MAC地址。所以,下次和同一个IP地址的计算机通讯,将不再查询MAC地址,而是直接引用缓存中的MAC地址。 在交换式网络中,交换机也维护一张MAC地址表,并根据MAC地址,将数据发送至目的计算机。 为什么要绑定MAC与IP 地址:IP地址的修改非常容易,而MAC地址存储在网卡的EEPROM 中,而且网卡的MAC地址是唯一确定的。因此,为了防止内部人员进行非法IP盗用(例如盗用权限更高人员的IP地址,以获得权限外的信息),可以将内部网络的IP地址与MAC地址绑定,盗用者即使修改了IP地址,也因MAC地址不匹配而盗用失败:而且由于网卡MAC地址的唯一确定性,可以根据MAC地址查出使用该MAC地址的网卡,进而查出非法盗用者。 目前,很多单位的内部网络,都采用了MAC地址与IP地址的绑定技术。下面我们就针对Cisco 的交换机介绍一下IP和MAC绑定的设置方案。 在Cisco中有以下三种方案可供选择,方案1和方案2实现的功能是一样的,即在具体的交换机端口上绑定特定的主机的MAC地址(网卡硬件地址),方案3是在具体的交换机端口上同时绑定特定的主机的MAC地址(网卡硬件地址)和IP地址。 1.方案1——基于端口的MAC地址绑定 思科2950交换机为例,登录进入交换机,输入管理口令进入配置模式,敲入命令: Switch#config terminal #进入配置模式 Switch(config)# Interface fastethernet 0/1 #进入具体端口配置模式 Switch(config-if)#Switchport port-secruity #配置端口安全模式 Switch(config-if )switchport port-security mac-address MAC(主机的MAC地址)

如何突破IP与MAC地址绑定限制上网

2. Windows 2000/XP: 一般而言,可以直接更改,呵呵,可能你没找到位置:网上邻居-右击属性-本地连接-右击属性-配置(最上面网卡栏)-高级-MAC ADDRESS,看见右边的“值”了吗?那就是你现在的物理地址,改成你想要的,注意中间不留空格也不用“-”符号。完成了。 如果这样搞不定,说明你以前安装系统时不规范。但也可通过如下方法让你的网卡属性中出 现MAC ADDRESS选项。(引述) 第一步,单击“开始”→“运行”→输入“Regedit”,打开注册表编辑器,按Ctrl+F打开查找窗,输入“DriverDesc”单击确定。双击找到的内容,即为你要修改的网卡的信息描述,左边数形列表显示当前主键(比如0000) HKEY_LOCAL_MACHINE\SYSTEM\CONTROLSET001\CONTROL\CLASS\{4D36E972-E325-11CE-BF C1-08002BE10318\0000(第一块网卡)\Ndi\ params。第二步,在相应的0000下新建一串值,命名为NetworkAddress,键值设为你要的MAC地址,注意要连续写,如112233445566。第三步,重新启动计算机,你就会发现网卡MAC地址已经改变为你所设置的地址。然而,如果你要经常改换地址的话在注册表里改来改去的方法就实在是太繁琐了。不用担心,再进行下面两项修改后你就会发现以后修改MAC地址竟是如此简单! 第四步,在相应的0000下的Ndi\Params中加一项,主键名为NetworkAddress,(然后在该主键下添加名为default的串值,其值设为你要设的MAC 地址,同样也要连续地写。)第五步,在NetworkAddress 主键下继续添加名为ParamDesc的字符串,其值可设为“MAC Address”。 全部设置完成了,关闭注册表,重新启动计算机,打开“网络邻居”的属性,选择相应的网卡,单击“属性”选择“高级”选项卡,属性中会多出MAC Address的选项,也就是在上面第二步在注册表中添加的NetworkAddress项,以后只要在此处的设置值中修改MAC地址就可以了。 许多的公司是限制员工利用公司电脑上网的,原因可能是怕受到病毒威胁,也或者是节约资源,给其他需要网络的同事提供更流畅的网络。 这就给这部分被限制上网的朋友们提出了一个难题:被限制不能上网了?那还有没有办法再突破封锁继续上网呢?要再突破封锁也是可以实现的,这里我说一下IP与MAC地址绑定并被锁定限制上网的方法如何巧妙化解。 化解方法:手动修改IP和MAC地址。 既然IP与MAC地址绑定,修改MAC肯定也要修改IP。 一般MAC地址在网卡中是固定的,当然也有网络高手会想办法去修改自己的MAC地址。修改自己的MAC地址有两种方法,一种是硬件修改,另外一种是软件修改。硬件的方法就是直接对网卡进行操作,修改保存在网卡的EPROM里面的MAC地址,通过网卡生产厂家提供的修改程序可以更改存储器里的地址。那么什么叫做EPROM呢?EPROM是电子学中一种存储器的专业术语,它是可擦写的,也就是说一张白纸你用钢笔写了一遍以后就不能再用橡皮擦去了,而EPROM这张白纸用铅笔写后可以再擦去,可以反复改变其中数据的存储器。当然软件修改的方法就相对来说要简单得多了,在Windows中,网卡的MAC保存在注册表中,实际使用也是从注册表中提取的,所以只要修改注册表就可以改变MAC。 Windows 2000/XP中的修改:同样打开注册表编辑器: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\4D36E970-E325-11CE-BFC1-0 8002BE10318 中的0000,0001,0002中的DriverDesc,如果在0000找到,就在0000下面添加字符串变量,命名为“NetworkAddress”,值为要设置的MAC地址,例如:000102030405

SINFOR_AC跨三层mac地址绑定配置指导

目录 跨三层mac地址绑定的配置方法 (1) 本文说明 (1) 跨三层mac地址绑定原理 (1) 跨三层mac地址绑定的配置步骤 (2) 步骤一:配置三层交换机的SNMP选项 (2) 步骤二:配置AC设备的SNMP项 (2) 步骤三:对内网用户认证启用mac地址绑定 (4) 跨三层mac地址绑定的高级应用 (5) 跨三层mac地址绑定的配置方法 本文说明 AC1.96版本开始,支持在跨三层环境下,对内网用户单独绑定mac地址。AC1.96之前的版本是不支持该功能的,因为在跨三层交换机的环境下,数据经过三层交换机后源mac地址都会转变成三层交换机的mac,这样会导致AC设备无法识别内网电脑的真实mac地址,从而导致启用绑定mac后的认证失败。针对这个情况,1.96做了改善,通过AC设备直接到三层交换机上通过SNMP协议定期获取用户端的真实mac来解决这个问题,下文将详细介绍如何配置使用这个功能。 跨三层mac地址绑定原理 在有三层交换机的网络环境下(如下图),内网用户采用绑定mac地址的认证方式来上网。此时,AC1.96版本,对客户端mac地址的效验是依靠snmp协议来实现的。过程如下: 前提条件:在设备上以及三层交换机上都配置了snmp的相关项。 1、AC设备作为snmp客户端,会定期向三层交换机的udp 161端口发送获取其[MAC地址表]的请求信息。 2、三层交换机作为snmp服务器端,当收到来自AC的请求后,会将自己的[MAC地址表]回复给AC 设备。 3、设备会将由三层交换机上获得的[MAC地址表]内容,同内网绑定mac认证的用户此时的ip地址和以及其绑定的mac地址与作比较。如果MAC地址信息跟设备上绑定的信息一致,则该用户认证成功。如果MAC地址信息不一致,则该用户认证失败。

MAC地址与交换机端口绑定防黑客原理与方法详解

MAC地址与交换机端口绑定防黑客原理与方法详解 文章导读:在网络安全越来越重要的今天,高校和企业对于局域网的安全控制也越来越严格,普遍采用的做法之一就是IP地址、网卡的MAC地址和交换机端口绑定,不过MAC和交换机端口快速绑定的具体实现的原理和步骤却少有文章。 在网络安全越来越重要的今天,高校和企业对于局域网的安全控制也越来越严格,普遍采用的做法之一就是IP地址、网卡的MAC地址和交换机端口绑定,不过MAC和交换机端口快速绑定的具体实现的原理和步骤却少有文章。 寻修网https://www.360docs.net/doc/f212724174.html,在此先解释一下,我们通常说的MAC地址和交换机端口绑定其实就是交换机端口安全功能。端口安全功能能让你设置一个端口只允许一台或几台确定的设备访问那个交换机;能根据MAC地址确定允许访问的设备;允许访问的设备的MAC地址既能手工设置,也能从交换机“学到”;当一个未批准的MAC地址试图访问端口的时候,交换机会挂起或禁用该端口等等。 一、首先必须明白两个概念: 可靠的MAC地址。设置时候有三种类型。 静态可靠的MAC地址:在交换机接口模式下手动设置,这个设置会被保存在交换机MAC 地址表和运行设置文件中,交换机重新启动后不丢失(当然是在保存设置完成后),具体命令如下: Switch(config-if)#switchport port-security mac-address Mac地址 动态可靠的MAC地址:这种类型是交换机默认的类型。在这种类型下,交换机会动态学习MAC地址,不过这个设置只会保存在MAC地址表中,不会保存在运行设置文件中,并且交换机重新启动后,这些MAC地址表中的MAC地址自动会被清除。 黏性可靠的MAC地址:这种类型下,能手动设置MAC地址和端口的绑定,也能让交换机自动学习来绑定,这个设置会被保存在MAC地址中和运行设置文件中,如果保存设置,交换机重起动后不用再自动重新学习MAC地址,虽然黏性的可靠的MAC地址能手动设置,不过CISCO官方不推荐这样做。具体命令如下: Switch(config-if)#switchport port-security mac-address sticky 其实在上面这条命令设置后并且该端口得到MAC地址后,会自动生成一条设置命令

D-LINK交换机MAC地址绑定

1 实验 DGS-3627实现IP-MAC PORT 绑定功能 一、 产品简介 DGS-3600系列堆叠交换机作为下一代三层千兆交换机,其处理能力、灵活性、安全性、多层QoS 、访问控制和冗余电源支持等特性对中小型企业都是极佳的选择。DGS-3600系列堆叠交换机具有高密度的千兆端口、支持SFP 、可选配的10G 上连,和先进的软件功能。这些交换机能够应用在部门级接入层设备或核心层,在高速骨干网和集中式服务网络里,形成一个多层的结构体系。 各类电信运营商也能利用这种高SFP 端口密度的交换机,作为FTTB 网络的核心以开拓更多用户。 二、 实验目的: 1. 了解IP-MAC PORT 绑定的原理 2. 了解IP-MAC PORT 绑定的设置 三、 试验设备: 1. DGS-3627 1台 2. PC 2台 3. 直通双绞线 2条 4. 配置线缆 1条 四、 实验环境

有绑定PC1地址的端口上不能与PC2正常通信,在没有进行地址绑定前PC2 连接到启用端口绑定功能的端口上不能正常通信。 六、设置步骤 ① 把交换机的控制口和PC的串口相连,通过超级终端进入交换机的配置界面,如下图: 通过PC的“开始→程序→附件→通讯→超级终端”,进入超级终端界面。 ② 设置超级终端的端口属性,进入交换机配置界面 。 2

我们将每秒位数设置为:115200 , 数据位:8 ,奇偶校验:无,停止位:1, 数据流控制:硬件。注意:不同的交换机端口属性不尽相同,请参阅说明书。 点击确定,进入交换机配置界面,提示输入用户名和密码,如果没有用户名和密码,则按两下回车,进入可配置模式。 在此模式下,我们可以对交换机进行各种配置,由于是命令行模式,需要掌握一些常用命令,输入“?”,敲回车键,能看到交换机所有的命令: 3

实验六交换机的VLAN配置-MAC地址绑定端口

实验六交换机的VLAN配置-MAC地址绑定端口 实验目的: 1、了解什么是交换机的MAC绑定功能; 2、熟练掌握MAC与端口绑定的静态方式。 实验环境:Packet tracer软件 实验内容: 1、把PC机的MAC地址绑定到交换机某个端口上 基本原理: 考虑到交换机使用的安全性,可以使用端口绑定技术,防止陌生计算机接入,避免了人为随意调换交换机端口。 这种划分VLAN的方法是根据每个主机的MAC地址来划分,即对每个MAC地址的主机都配置它属于哪个组。这种划分VLAN方法的最大优点就是当用户物理位置移动时,即从一个交换机换到其他的交换机时, VLAN不用重新配置,所以,可以认为这种根据MAC地址的划分方法是基于用户的VLAN,这种方法的缺点是初始化时,所有的用户都必须进行配置,如果有几百个甚至上千个用户的话,配置是非常累的。而且这种划分的方法也导致了交换机 执行效率的降低,因为在每一个交换机的端口都可能存在很多个VLAN组的成员,这样就无 法限制广播包了。另外,对于使用笔记本电脑的用户来说,他们的网卡可能经常更换,这样, VLAN就必须不停地配置。 实验步骤: 一、把MAC地址绑定到交换机的端口 PC-PT PC-PT PCI PC2 实验拓扑如上图。PC1: IP : 192.168.3.3 MAC 地址:000C.7611.8157 PC2 IP : 192.16832 MAC 地址:000C.7611.817F 注:添加主机时,默认有一个MA地址,在config选项卡中能看到,或者在运行里输入 命令ipconfig /all 查看。建议用默认的MA(地址。 1 ?启动交换机,并进入到特权模式 Switch〉enable Switch# 2 ?恢复到厂商设置 Switch# erase startup-config 擦除配置 Switch# reload Switch> en switch# show vlan