基于L7-filter的流量过滤防火墙的实现

基于L7-filter的流量控制防火墙的实现

The stream control firewall based L7-filter

(湖南师范大学网络中心湖南长沙410081)

【摘要】传统的网络墙无法实现流量过滤的功能,P2P的应用挤占了有限的带宽使因而无法保障企业关键业务流的及时传输。基于L7-filter的Netfilter配对模块可以很好的实现高层协议的数据保匹配,和传统的防火墙结合可以实现高级的流量过滤功能,保证关键和正常数据包的传输。

【关键词】流量控制P2P防火墙Netfilter Iptables

0 引言

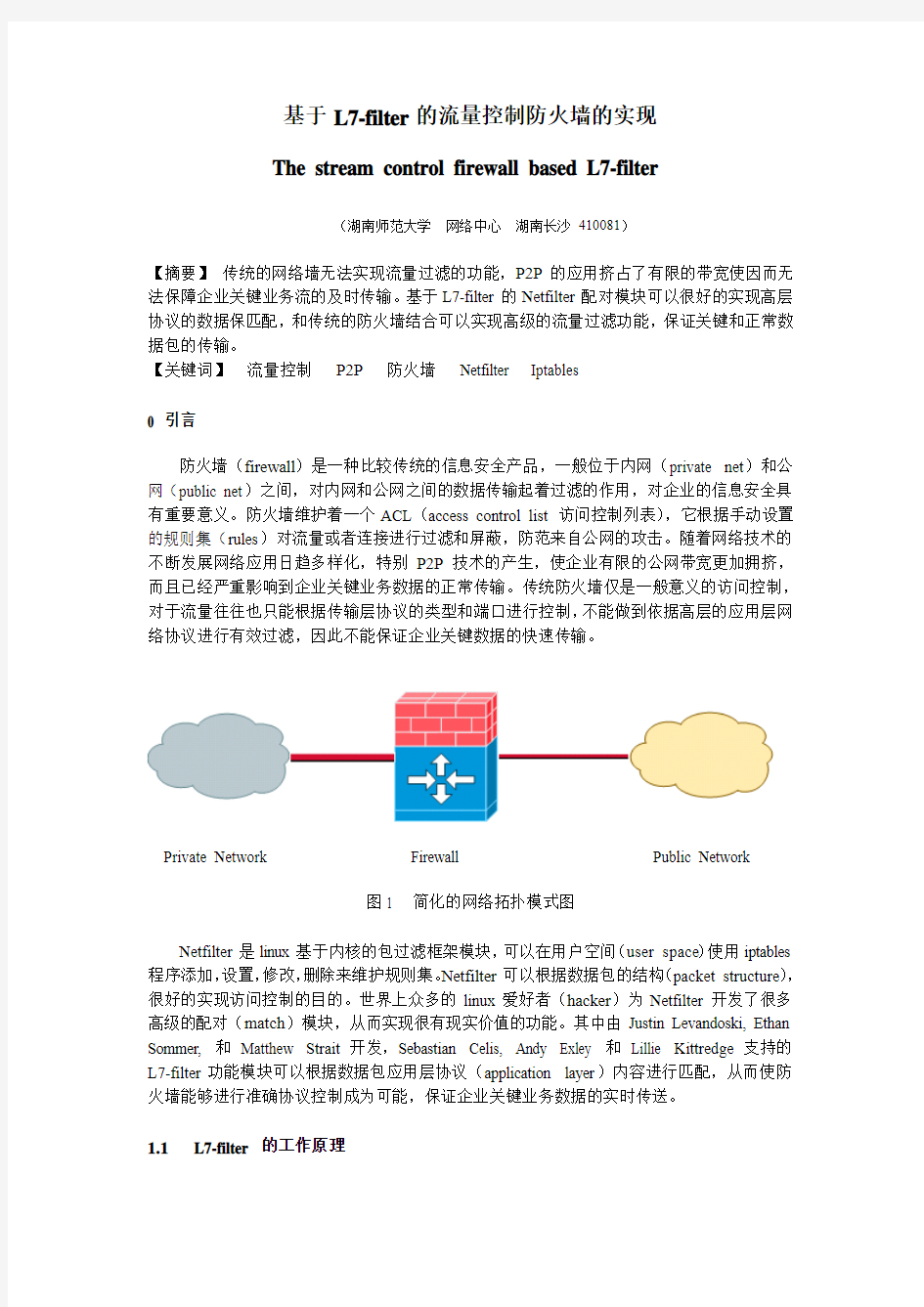

防火墙(firewall)是一种比较传统的信息安全产品,一般位于内网(private net)和公网(public net)之间,对内网和公网之间的数据传输起着过滤的作用,对企业的信息安全具有重要意义。防火墙维护着一个ACL(access control list 访问控制列表),它根据手动设置的规则集(rules)对流量或者连接进行过滤和屏蔽,防范来自公网的攻击。随着网络技术的不断发展网络应用日趋多样化,特别P2P技术的产生,使企业有限的公网带宽更加拥挤,而且已经严重影响到企业关键业务数据的正常传输。传统防火墙仅是一般意义的访问控制,对于流量往往也只能根据传输层协议的类型和端口进行控制,不能做到依据高层的应用层网络协议进行有效过滤,因此不能保证企业关键数据的快速传输。

Private Network Firewall Public Network

图1 简化的网络拓扑模式图

Netfilter是linux基于内核的包过滤框架模块,可以在用户空间(user space)使用iptables 程序添加,设置,修改,删除来维护规则集。Netfilter可以根据数据包的结构(packet structure),很好的实现访问控制的目的。世界上众多的linux爱好者(hacker)为Netfilter开发了很多高级的配对(match)模块,从而实现很有现实价值的功能。其中由Justin Levandoski, Ethan Sommer, 和Matthew Strait开发,Sebastian Celis, Andy Exley 和Lillie Kittredge支持的L7-filter功能模块可以根据数据包应用层协议(application layer)内容进行匹配,从而使防火墙能够进行准确协议控制成为可能,保证企业关键业务数据的实时传送。

1.1L7-filter 的工作原理

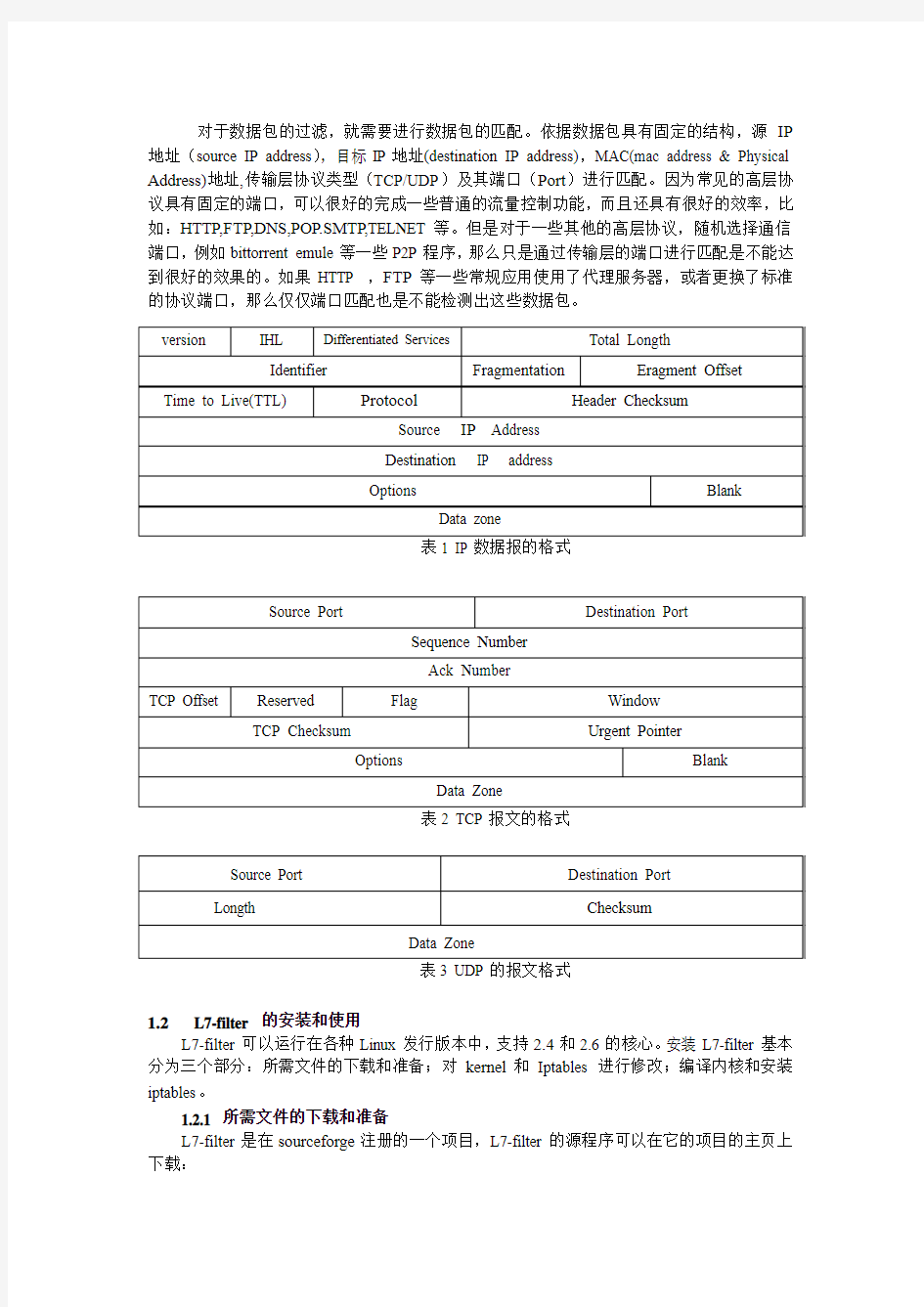

对于数据包的过滤,就需要进行数据包的匹配。依据数据包具有固定的结构,源IP 地址(source IP address),目标IP地址(destination IP address),MAC(mac address & Physical Address)地址,传输层协议类型(TCP/UDP)及其端口(Port)进行匹配。因为常见的高层协议具有固定的端口,可以很好的完成一些普通的流量控制功能,而且还具有很好的效率,比如:HTTP,FTP,DNS,POP.SMTP,TELNET等。但是对于一些其他的高层协议,随机选择通信端口,例如bittorrent emule等一些P2P程序,那么只是通过传输层的端口进行匹配是不能达到很好的效果的。如果HTTP ,FTP等一些常规应用使用了代理服务器,或者更换了标准的协议端口,那么仅仅端口匹配也是不能检测出这些数据包。

表1 IP数据报的格式

1.2L7-filter 的安装和使用

L7-filter可以运行在各种Linux发行版本中,支持2.4和2.6的核心。安装L7-filter基本分为三个部分:所需文件的下载和准备;对kernel和Iptables进行修改;编译内核和安装iptables。

1.2.1 所需文件的下载和准备

L7-filter是在sourceforge注册的一个项目,L7-filter的源程序可以在它的项目的主页上下载:

https://www.360docs.net/doc/f718483520.html,/projects/l7-filter/

安装L7-filte需要重新编译内核,如果系统上存放着内核的原文件可以不用下载内核。如果没有可以在kernel的网站上下载:

https://www.360docs.net/doc/f718483520.html,

安装L7-filte需要修改iptalbes,因此需要下载iptables的源文件:

https://www.360docs.net/doc/f718483520.html,

1.2.2对kernel和Iptables进行修改

解压下载的文件

Path 修改iptables和kernel的源文件

1.2.3 编译内核

配置内核make menuconfig

EXPERIMENTAL (Code maturity level options →Prompt for development and/or incomplete code/drivers)

Netfilter (Device Drivers →Networking support →Networking Options →Network packet filtering)

Connection tracking (Network packet filtering →IP: Netfilter Configuration →Connection tracking)

"Connection tracking flow accounting" and "IP tables support" (on the same screen)

And finally, "Layer 7 match support"

编译内核make

安装内核make install

配置,编译,安装iptables :./configure ;make ; make install

1.3L7-filter 的性能分析

行业上对防火墙的性能基本上是从并发连接数,延时,吞吐量进行衡量的。理论上防火墙也是基于冯诺伊曼构架的计算机。如果使用专用的网络处理器(net processor)或者基于ASIC(复杂指令集)的CPU的防火墙不会对数据包的传输造成明显延时,具有很高的性能和效率。但是成本很高,而且这些硬件不常见使用起来还需要专业知识。基于CISC(简单指令集)的普通的通用的CPU没有专门针对这样的应用进行优化,性能上会和NP有一定的差距。但是在中下等规模的应用,通过一定的技术上的优化也是可以获得不错的效果的。

并发连接数主要限于内存的大小,通过扩大防火墙的内存在一定程度上可以提高防火墙并发连接数的性能。CPU的主频和总线的频率制约着防火墙吞吐量的大小,使用高性能的CPU(如INTEL Xeon)和有较快外频的主板可以明显提高防火墙的吞吐性能。

由于缺乏精确的工具我们没有对实验用的防火墙的并发连接数和延时指标做很精确的性能试验。我们使用了netperf等工具对吞吐量对了性能测试,结果如下。

在100Mbit/s的连接速度下不会对网络的吞吐量造成很大的影响。但是通过netperf得到的数据并不能真实的反应现实中的网络环境。在实际应用中并发连接数的限制是制约防火墙的性能的最大因素。

1.4L7-filter 在应用的一些思考和探索

防火墙在网络中的拓扑大都是处于内网的边缘,也是内网和外网联接的通道。因此防火墙在网络中可能具有多重角色(胖防火墙):它可以充当网关通过使用NA T技术对内网地

址进行转换;可以通过目标端口映射提供对外的网络服务(如www、mail);可以充当VPNServer接受VPN连接请求和维持VPN连接;可以作为IDS充当网络的入侵检测系统。在实际中我们并不赞成这种把很多的关键应用使用一个设备来实现。因为如果该设备意外当机在短时间内是很难恢复的,势必会对关键应用造成影响。其次对于这些网络智能设备上进行多种应用必然会降低其性能,而且也很容易遭到未知病毒的攻击。对于NA T可以使用高性能的路由器来实现。VPNServer和IDS使用专用的服务器担当,就可以实现很好的效果。这样各种网络设备各司其职,发挥出自己各自的优势。

如果把防火墙作为透明网桥(net bridge)的模式,当防火墙因为攻击或者故障当机时可以不改变网络结构的情况下迅速恢复网络。透明网桥需要内核的支持,和相关应用程序。如果使用透明网桥模式还需要kernel 2.6的支持才能对桥的流量进行监控(Kernel 2.4不能对桥的流量监控无效)。

2 结论

基于l7-filter的流量控制防火墙可以很好的实现依据应用层协议类型来控制流量,可以很好的实现过滤P2P等流量的作用。L7-filter还支持丰富的网络协议,和netfilter配合起来可以很好地实现

防火墙技术课后题

第5章:防火墙技术 一、选择题 1.为确保企业局域网的信息安全,防止来自internet的黑客入侵,采用()可以实现一定的防范作用。 A。网管软件 B。最件列表 C。防火墙 D。防病毒软件 2.网络防火墙的作用是()。(多选项) A.防止内部信息外泄 B。防止系统感染病毒与非法访问 C。防止黑客访问 D。建立内部信息和功能与外部信息和功能之间的屏障 3.防火墙采用的最简单的技术是() A。安装保护卡B。隔离C。包过滤D。设置进入密码 4. 防火墙技术可分为()等到3大类型,防火墙系统通常由()组成,防止不希望的、未经授权的进出被保护的内部网络,它是一种()网络系统安全措施。 1)A包过滤、入侵检测和数据加密 B.包过滤、入侵检测和应用代理“ C包过滤、应用代理和入侵检测 D.包过滤、状态检测和应用代理 2)A.杀病毒卡和杀毒软件 B.代理服务器和入检测系统 C.过滤路由器和入侵检测系统 D.过滤路由器和代理服务器 3)A.被动的 B.主动的 C.能够防止内部犯罪的 D.能够解决所有问题的 5. 防火墙是建军立在内外网络边界上的一类安全保护机制,它的安全架构基于()。一般为代理服务器的保垒主机上装有(),其上运行的是()。 1)A.流量控制技术 B 加密技术 C.信息流填充技术 D.访问控制技术 2)A.一块网卡且有一个IP地址 B.两个网卡且有两个不同的IP地址

C.两个网卡且有相同的IP地址 D.多个网卡且动态获得IP地址 3)A.代理服务器软件 B.网络操作系统 C.数据库管理系统 D.应用软件 6.在ISO OSI/RM 中对网络安全服务所属的协议层次进行分析,要求每个协议层都能提供网络安全服务。其中用户身份认证在(1)进行,而IP过滤型防火墙在(2)通过控制网落边界的信息流动,来强化内部网络的安全性。 A 网络层 B 会话层 C 物理层 D 应用层 7. 下列关于防火墙的说法正确的是() A 防火墙的安全性能是根据系统安全的要求而设置的 B 防火墙的安全性能是一致的,一般没有级别之分 C防火墙不能把内部网络隔离为可信任网络 D 一个防火墙只能用来对两个网络之间的互相访问实行强制性管理的安全系统 8. 防火墙有()作用。(多选题) A 提高计算机系统总体的安全性 B 提高网络的速度 C 控制对网点系统的访问 D 数据加密 9.下列()不是专门的防火墙产品 A. ISA server 2004 B. cisco router C. topsec 网络卫士 D. check point 防火墙 10. ( )不是防火墙的功能 A. 过滤进出网络的数据包 B. 保护存储数据包 C. 封堵某些禁止的访问行为 D. 记录通过防火墙的信息内容和活动 二.问答题 1.什么是防火墙?防火墙应具有的基本功能是什么?使用防火墙的好处有那些? 2.总的来说。防火墙主要由那向部分组成? 3.防火墙按照技术分类,分成几类? 4.包过滤防火墙的工作原理是什么?包过滤防火墙有什么优缺点? 5.包过滤防火墙一般检查那几项 6 包过滤防火墙中制定访问控制规则一般有哪些? 7 代理服务器的工作原理是什么?代理服务器有什么优、缺点? 8 举例说明现在应用的有哪几种代理服务? 9 在防火墙的部署中,一般有哪几种体系结构? 10 简述网络地址转换(NAT)的原理。它主要应用有那些方面? 11 常见的放火墙产品有哪些?试比较它们的特点与技术性能。

防火墙技术

并发连接数 并发连接数是指防火墙或代理服务器对其业务信息流的处理能力,是防火墙能够同时处理的点对点连接的最大数目,它反映出防火墙设备对多个连接的访问控制能力和连接状态跟踪能力,这个参数的大小直接影响到防火墙所能支持的最大信息点数。 并发连接数是衡量防火墙性能的一个重要指标。在目前市面上常见防火墙设备的说明书中大家可以看到,从低端设备的500、1000个并发连接,一直到高端设备的数万、数十万并发连接,存在着好几个数量级的差异。那么,并发连接数究竟是一个什么概念呢?它的大小会对用户的日常使用产生什么影响呢?要了解并发连接数,首先需要明白一个概念,那就是“会话”。这个“会话”可不是我们平时的谈话,但是可以用平时的谈话来理解,两个人在谈话时,你一句,我一句,一问一答,我们把它称为一次对话,或者叫会话。同样,在我们用电脑工作时,打开的一个窗口或一个Web页面,我们也可以把它叫做一个“会话”,扩展到一个局域网里面,所有用户要通过防火墙上网,要打开很多个窗口或Web页面发(即会话),那么,这个防火墙,所能处理的最大会话数量,就是“并发连接数”。 像路由器的路由表存放路由信息一样,防火墙里也有一个这样的表,我们把它叫做并发连接表,是防火墙用以存放并发连接信息的地方,它可在防火墙系统启动后动态分配进程的内存空间,其大小也就是防火墙所能支持的最大并发连接数。大的并发连接表可以增大防火墙最大并发连接数,允许防火墙支持更多的客户终端。尽管看上去,防火墙等类似产品的并发连接数似乎是越大越好。但是与此同时,过大的并发连接表也会带来一定的负面影响: 并发连接数的增大意味着对系统内存资源的消耗 以每个并发连接表项占用300B计算,1000个并发连接将占用300B×1000×8bit/B≈2.3Mb内存空间,10000个并发连接将占用23Mb内存空间,100000个并发连接将占用230Mb内存空间,而如果真的试图实现1000000个并发连接的话那么,这个产品就需要提供2.24Gb内存空间! 并发连接数的增大应当充分考虑CPU的处理能力 CPU的主要任务是把网络上的流量从一个网段尽可能快速地转发到另外一个网段上,并且在转发过程中对此流量按照一定的访问控制策略进行许可检查、流量统计和访问审计等操作,这都要求防火墙对并发连接表中的相应表项进行不断的更新读写操作。如果不顾CP U的实际处理能力而贸然增大系统的并发连接表,势必影响防火墙对连接请求的处理延迟,造成某些连接超时,让更多的连接报文被重发,进而导致更多的连接超时,最后形成雪崩效应,致使整个防火墙系统崩溃。 物理链路的实际承载能力将严重影响防火墙发挥出其对海量并发连接的处理能力 虽然目前很多防火墙都提供了10/100/1000Mbps的网络接口,但是,由于防火墙通常都部署在Internet出口处,在客户端PC与目的资源中间的路径上,总是存在着瓶颈链路——该瓶颈链路可能是2Mbps专线,也可能是512Kbps乃至64Kbps的低速链路。这些拥挤的低速链路根本无法承载太多的并发连接,所以即便是防火墙能够支持大规模的并发访问连接,也无法发挥出其原有的性能。 有鉴于此,我们应当根据网络环境的具体情况和个人不同的上网习惯来选择适当规模的并发连接表。因为不同规模的网络会产生大小不同的并发连接,而用户习惯于何种网络服务

包过滤防火墙策略的应用

中图分类号:TP393.08文献标识码:A文章编号:1009-2552(2009)12-0152-03 包过滤防火墙策略的应用 陈宝林 (北京联合大学生物化学工程学院,北京100023) 摘要:在TCP P IP网络中,包过滤防火墙的策略制定是至关重要的。策略就是让包过滤防火墙在转发数据包之前打开TCP P IP封装,检查进出网络的数据包的各种属性,决定是否允许该数据包通过防火墙。文中对TCP、IP数据包进行了描述,给出了一些策略实例。 关键词:防火墙;过滤;策略 Application of packet filtering firewall strategies CHEN Bao-lin (School of Biochemistry and Engineering,Beijing Union University,Beijing100023,C hina) Abstract:In TCP P IP network,the packet filtering fire wall strategies is essential.Strategy is to make the packet filtering firewall open TCP P IP packa ge before the data packet for warding,check various properties of data packet then decide on whether to allo w the pac ket through the firewall.In this paper TCP、IP packets are described,and some policy instance are proposed. Key w ords:fire wall;filter;strategies 在TCP P IP网络中,包过滤防火墙的工作原理是在转发数据包之前打开TCP P I P封装,检查进出网络的数据包的各种属性,根据用户设定的安全策略决定是否允许须该数据包通过防火墙。制定合适的安防策略才能使防火墙有效地保护内部网络或主机。 TCP P IP数据包头格式,了解包头格式对防火墙策略的制定是非常必要的。如果对数据包头一无所知是很难制定出合适的策略的。 I P数据包头如表1所示,各字段的属性为: 版本:标识了IP协议的版本(IPv4P IPv6)。 报头长度:标识了IP报头的长度,长度单位为32比特。 服务类型:它用来表示特殊报文的处理方式。 总长度。 标记字段:长度位3位,其中第一位没有被使用,第二位是不分片位DF,位被置1,第三位MF,当路由器对数据进行分片时,除了最后一个分片的MF 位为0外,其他所有的MF全部为1。 分片偏移:以8个bit为单位,用于指明分片起始点相对于报头的起始点的偏移量。 生存时间:在最初创建报文时,TTL就被设定为某个特定值,当报文沿路由器传送时,每经过一个路由器TTL的值就会减小1,当TTL为零的时候,就会丢弃这个报文,同时向源地址发送错误报告,促使重新发送。 协议:字段长度为8位,它给出了主机到主机传输层的地址或者协议号。 校验和:针对IP报头的纠错字段。 收稿日期:2009-11-12 作者简介:陈宝林(1955-),男,1982年毕业于哈尔滨电工学院(现哈尔滨理工大学),北京联合大学教师,研究方向为计算 机网络安全。 ) 152 )

防火墙设备技术要求 一、防火墙参数要求: 1性能方面: 11网络吞吐量

防火墙设备技术要求 一、防火墙参数要求: 1.性能方面: 1.1网络吞吐量>10Gbps,应用层吞吐率>2Gbps,最大并发连接数>400万(性能要求真实可靠,必须在设备界面显示最大并发连接数不少于400万),每秒新建连接>15万。 1.2万兆级防火墙,网络接口数量不少于12个接口,其中千兆光口不少于4个、千兆电口不少于6个、万兆光接口不少于2个,另外具有不少于2个通用扩展插槽。 1.3冗余双电源,支持HA、冗余或热备特性。 1.4具备外挂日志存储系统,用于存储防火墙日志文件等相关信息,另外支持不同品牌网络设备、服务器等符合标准协议的日志格式,日志存储数量无限制。 1.5内置硬盘,不小于600G,用于日志存储。 2.功能方面(包含并不仅限于以下功能): 2.1具有静态路由功能,包括基于接口、网关、下一跳IP地址的静态路由功能。 2.2具有OSPF动态路由功能,符合行业通用的OSPF协议标准。 2.3具有网络地址转换功能,支持一对一、多对一、多对多的网络地址转换功能。

2.4具有OSI网络模型三层至七层访问控制功能,可基于IP、端口号、应用特征、数据包大小、URL、文件格式、内容、时间段等进行安全访问控制和过滤。 2.5具有基于资源和对象的流量分配功能,包括基于单个IP、网段、IP组、访问源地址及目标地址、应用等的流量管理、分配。 2.6完善的日志及审计系统,防火墙内所有功能均具备相应的日志可供查看和审计。 2.7具有内置或第三方CA证书生成、下发及管理功能。 2.8具有身份认证、身份审计功能,支持用户ID与用户IP 地址、MAC地址的绑定,支持基于CA证书、AD域、短信、微信等多种身份认证方式。 2.9具有入侵检测模块,支持入侵防护、DoS/DDoS防护,包含5年特征库升级服务。 2.10具有上网行为管理模块,支持上网行为检测、内容过滤等功能,包含5年应用特征库升级服务。 2.11具有病毒防护模块,可包含5年病毒库升级服务。 2.12具备基于WEB页面的管理、配置功能,可通过WEB 页面实现所有功能的配置、管理和实时状态查看。 2.13具有SSL VPN模块,含不低于50人的并发在线数。针对手机和电脑,有专门的SSL VPN客户端。 3.质保和服务

防火墙试题及答案

防火墙培训试题 1.关于防火墙的描述不正确的是:() A、防火墙不能防止内部攻击。 B、如果一个公司信息安全制度不明确,拥有再好的防火墙也没有用。 C、防火墙可以防止伪装成外部信任主机的IP地址欺骗。 D、防火墙可以防止伪装成内部信任主机的IP地址欺骗。 2.防火墙的主要技术有哪些?() A.简单包过滤技术 B.状态检测包过滤技术 C.应用代理技术 D.复合技术 E.地址翻译技术 3.防火墙有哪些部属方式?() A.透明模式 B.路由模式 C.混合模式 D.交换模式 4.判断题:并发连接数——指穿越防火墙的主机之间或主机与防火墙之间能同时建立的最 大连接数。() 5.判断题:对于防火墙而言,除非特殊定义,否则全部ICMP消息包将被禁止通过防火墙 (即不能使用ping命令来检验网络连接是否建立)。() 6.下列有关防火墙局限性描述哪些是正确的。() A、防火墙不能防范不经过防火墙的攻击 B、防火墙不能解决来自内部网络的攻击和安全问题 C、防火墙不能对非法的外部访问进行过滤 D、防火墙不能防止策略配置不当或错误配置引起的安全威胁 7.防火墙的作用() A、过滤进出网络的数据 B、管理进出网络的访问行为 C、封堵某些禁止的行为 D、记录通过防火墙的信息内容和活动 8.防火墙能够完全防止传送己被病毒感染的软件和文件 9.一般情况下,防火墙是关闭远程管理功能的,但如果必须进行远程管理,则应该采用 ()或者()的登录方式。

10.防火墙的测试性能参数一般包括() A)吞吐量 B)新建连接速率 C)并发连接数 D)处理时延 11.防火墙能够作到些什么?() A、包过滤 B、包的透明转发 C、阻挡外部攻击 D、记录攻击 12.防火墙有哪些缺点和不足?() A、防火墙不能抵抗最新的未设置策略的攻击漏洞 B、防火墙的并发连接数限制容易导致拥塞或者溢出 C、防火墙对服务器合法开放的端口的攻击大多无法阻止 D、防火墙可以阻止内部主动发起连接的攻击 13.防火墙中地址翻译的主要作用是:() A. 提供应用代理服务 B. 隐藏内部网络地址 C. 进行入侵检测 D. 防止病毒入侵 14.判断题:防火墙必须记录通过的流量日志,但是对于被拒绝的流量可以没有记录。 () 15.防火墙一般需要检测哪些扫描行为?() A、Port-scan B、icmp-scan C、udp-scan D、tcp-synflood 16.判断题:VPN用户登录到防火墙,通过防火墙访问内部网络时,不受访问控制策略的约 束。() 17.判断题:在配置访问规则时,源地址,目的地址,服务或端口的范围必须以实际访问需 求为前提,尽可能的缩小范围。() 18.简答题:状态检测防火墙的优点有哪些? 19.简答题:防火墙部署的原则有哪些? 20.简答题:防火墙策略设置的原则有哪些?

华为USG6000系列防火墙性能参数表

华为USG6000系列下一代防火墙详细性能参数表

能,与Agile Controller配合可以实现微信认证。 应用安全●6000+应用协议识别、识别粒度细化到具体动作,自定义协议类型,可与阻断、限流、审计、统计等多种手段自由结合在线协议库升 级。注:USG6320可识别1600+应用。 ●应用识别与病毒扫描结合,发现隐藏于应用中的病毒,木马和恶意软件,可检出超过500多万种病毒。 ●应用识别与内容检测结合,发现应用中的文件类型和敏感信息,防范敏感信息泄露。 入侵防御●基于特征检测,支持超过3500漏洞特征的攻击检测和防御。 ●基于协议检测,支持协议自识别,基于协议异常检测。 ●支持自定义IPS签名。 APT防御与沙箱联动,对恶意文件进行检测和阻断。 Web安全●基于云的URL分类过滤,支持8500万URL库,80+分类。 ●提供专业的安全URL分类,包括钓鱼网站库分类和恶意URL库分类。 ●基于Web的防攻击支持,如跨站脚本攻击、SQL注入攻击。 ●提供URL关键字过滤,和URL黑白名单。 邮件安全●实时反垃圾邮件功能,在线检测,防范钓鱼邮件。 ●本地黑、白名单,远程实时黑名单、内容过滤、关键字过滤、附件类型、大小、数量。 ●支持对邮件附件进行病毒检查和安全性提醒。 数据安全●基于内容感知数据防泄露,对邮件,HTTP,FTP,IM、SNS等传输的文件和文本内容进行识别过滤。 ●20+文件还原和内容过滤,如Word、Excel、PPT、PDF等),60+文件类型过滤。 安全虚拟化安全全特性虚拟化,转发虚拟化、用户虚拟化、管理虚拟化、视图虚拟化、资源虚拟化(带宽、会话等)。 网络安全●DDoS攻击防护,防范多种类型DDoS攻击,如SYN flood、UDP flood、ICMP flood、HTTP flood、DNS flood、ARP flood和ARP 欺骗等。 ●丰富的VPN特性,IPSec VPN、SSL VPN、L2TP VPN、MPLS VPN、GRE等。 路由特性●IPv4:静态路由、RIP、OSPF、BGP、IS-IS。 ●IPv6:RIPng、OSPFv3、BGP4+、IPv6 IS-IS、IPv6RD、ACL6。 部署及可靠性透明、路由、混合部署模式,支持主/主、主/备HA特性。 智能管理●支持根据应用场景模板生成安全策略,智能对安全策略进行优化,自动发现冗余和长期不使用的策略。 ●全局配置视图和一体化策略管理,配置可在一个页面中完成。 ●可视化多维度报表呈现,支持用户、应用、内容、时间、流量、威胁、URL等多维度呈现报表。 标准服务●USG6300-AC:SSL VPN 100用户。 ●USG6300-BDL-AC:IPS-AV-URL功能集升级服务时间12个月,SSL VPN 100用户。 可选服务●IPS升级服务:12个月/36个月 ●URL过滤升级服务:12个月/36个月●反病毒升级服务:12个月/36个月 ●IPS-AV-URL功能集:12个月/36个月 注:√表示为支持此项功能,—表示为不支持此项功能。

防火墙性能测试综述

防火墙性能测试综述 摘要 作为应用最广泛的网络安全产品,防火墙设备本身的性能如何将对最终网络用户得到的实际带宽有决定性的影响。本文从网络层、传输层和应用层三个层面对防火墙的常用性能指标及测试方法进行了分析与总结,并提出了建立包括网络性能测试、IPSec VPN性能测试及安全性测试在内的完整测试体系及衡量标准的必要性。 1 引言 防火墙是目前网络安全领域广泛使用的设备,其主要目的就是保证对合法流量的保护和对非法流量的抵御。众所周知,在世界范围内网络带宽(包括核心网络及企业边缘网络)总的趋势是不断的提速升级,然而从网络的整体结构上看,防火墙恰处于网络的末端。显而易见,防火墙的网络性能将对最终网络用户得到的实际带宽有决定性的影响,特别是骨干网上使用的千兆防火墙,性能的高低直接影响着网络的正常应用。所以,目前防火墙的网络性能指标日益为人们所重视,地位也越来越重要。因此,在防火墙测试工作中性能测试是极其重要的一部分。 作为网络互联设备,参考RFC1242/2544对其在二、三层的数据包转发性能进行考量,是大部分网络设备性能测试的基本手段和方法,同时进行二、三层的测试也可以帮助确定性能瓶颈是存在于下层的交换转发机制还是在上层协议的处理,并检测所采用的网卡及所改写的驱动程序是否满足性能要求,它有利于故障的定位。作为防火墙来说,最大的特点就是可以对4~7层的高层流量进行一定的控制,这就必然对性能造成一定的影响,而这种影响有多大,会不会成为整个网络的瓶颈,就成为人们所关心的问题。据此,我们认为完整的防火墙网络性能测试应该由网络层测试、传输层测试和应用层测试三部分组成。 2 网络层性能测试 网络层性能测试指的是防火墙转发引擎对数据包的转发性能测试,RFC1242/2544是进行这种测试的主要参考标准,吞吐量、时延、丢包率和背对背缓冲4项指标是其基本指标。这几个指标实际上侧重在相同的测试条件下对不同的网络设备之间作性能比较,而不针对仿真实际流量,我们也称其为“基准测试”(Base Line Testing)。 2.1 吞吐量 (1)指标定义 网络中的数据是由一个个数据帧组成,防火墙对每个数据帧的处理要耗费资源。吞吐量就是指在没有数据帧丢失的情况下,防火墙能够接受并转发的最大速率。IETF RFC1242中对吞吐量做了标准的定义:“The Maximum Rate at Which None of the Of fered Frames are Dropped by the Device.”,明确提出了吞吐量是指在没有丢包时的最大数据帧转发速率。吞吐量的大小主要由防火墙内网卡及程序算法的效率决定,尤其是程序算法,会使防火墙系统进行大量运算,通信量大打折扣。 (2)测试方法 在RFC2544中给出了该项测试的步骤过程及测试方法:在测试进行时,测试仪表的发送端口以一定速率发送一定数量的帧,并计算所发送的字节数和分组数,在接收端口也计算

包过滤防火墙

包过滤防火墙 防火墙的最简单的形式是包过滤防火墙。一个包过滤防火墙通常是一台有能力过滤数据包某些内容的路由器。包过滤防火墙能检查的信息包括第3层信息,有时也包括第4层的信息。例如,带有扩展ACL的Cisco路由器能过滤第3层和第4层的信息。 一、过滤操作 当执行数据包时,包过滤规则被定义在防火墙上。这些规则用来匹配数据包内容以决定哪些包被允许和哪些包被拒绝。当拒绝流量时,可以采用两个操作:通知流量的发送者其数据将丢弃,或者没有任何通知直接丢弃这些数据。 二、过滤信息 包过滤防火墙能过滤以下类型的信息: ★第3层的源和目的地址; ★第3层的协议信息; ★第4层的协议信息; ★发送或接收流量的接口。 三、包过滤防火墙的优点 包过滤防火墙有两个主要的优点: ★能以很快的速度处理数据包; ★易于匹配绝大多数第3层域和第4层报文头的域信息,在实施安全策略时提供许多灵活性。 因为包过滤防火墙只检查第3层和/或第4层信息,所以很多路由选择产品支持这种过滤类型。 因为路由器通常是在网络的边界,提供WAN和MAN接入,所以能使用包过滤来提供额外层面的安全。 四、包过滤防火墙的局限性 除了上面提到的优点,包过滤防火墙有以下这些缺点: ★可能比较复杂,不易配置; ★不能阻止应用层的攻击; ★只对某些类型的TCP/IP攻击比较敏感; ★不支持用户的连接认证; ★只有有限的日志功能。 包过滤防火墙不能阻止所有类型的攻击。例如,不检测HTTP连接的实际内容。攻击网络的一种最流行的方式是利用在Web服务器上发现的漏洞。包过滤防火墙不能检测这些攻击,因为它们发生在已被允许的TCP连接之上。

包过滤防火墙不能检测和阻止某些类型的TCP/IP攻击,比如TCP SYN泛洪和IP欺骗。如果包过滤防火墙允许到内部Web服务器的流量,它不会关心这是些什么类型的流量。黑客可能利用这一点,用TCP SYN泛洪攻击Web服务器的80端口,表面上想要服务器上的资源,但相反是占用了上面的资源。另一个例子是,包过滤防火墙不能检测所有类型的IP欺骗攻击,如果允许来自外部网络的流量,包过滤防火墙只能检测在数据包中的源IP地址,不能确定是不是数据包的真正的源地址(或目的地址)。黑客利用这一点,从一个允许的源地址使用允许的流量通过用泛洪来攻击内部网络,以便对内部网络实施DoS攻击。 IP欺骗和DoS攻击,通常可以在允许一个人通过防火墙之前使其先认证流量的方法来处理。但是,包过滤防火墙只检测第3层和第4层的信息。执行认证要求防火墙处理认证信息,这是第7层(应用层)的处理过程。 包过滤防火墙通常支持日志功能。但是日志功能被局限在第3层和第4层的信息。比如,不能记录封装在HTTP传输报文中的应用层数据。 五、包过滤防火墙的使用 因为这些限制,包过滤防火墙通常用在以下方面: ★作为第一线防御(边界路由器); ★当用包过滤就能完全实现安全策略并且认证不是一个问题的时候; ★在要求最低安全性并要考虑成本的SOHO网络中。 包过滤防火墙能用于不同子网之间不需要认证的内部访问控制。当和其他类型的防火墙相比,因为包过滤防火墙的简易性和低成本,很多SOHO网络使用包过滤防火墙。但是,包过滤防火墙不能为SOHO提供全面的保护,但是至少提供了最低级别的保护来防御很多类型的网络威胁和攻击。

包过滤防火墙的工作原理

******************************************************************************* ?包过滤防火墙的工作原理 ?包过滤(Packet Filter)是在网络层中根据事先设置的安全访问策略(过滤规 则),检查每一个数据包的源IP地址、目的IP地址以及IP分组头部的其他各种标志信息(如协议、服务类型等),确定是否允许该数据包通过防火墙。 如图8-5所示,当网络管理员在防火墙上设置了过滤规则后,在防火墙中会形成一个过滤规则表。当数据包进入防火墙时,防火墙会将IP分组的头部信息与过滤规则表进行逐条比对,根据比对结果决定是否允许数据包通过。 ?3.包过滤防火墙的应用特点 ?包过滤防火墙是一种技术非常成熟、应用非常广泛的防火墙技术,具有以下 的主要特点: ?(1)过滤规则表需要事先进行人工设置,规则表中的条目根据用户的安全 要求来定。 ?(2)防火墙在进行检查时,首先从过滤规则表中的第1个条目开始逐条进 行,所以过滤规则表中条目的先后顺序非常重要。 (3)由于包过滤防火墙工作在OSI参考模型的网络层和传输层,所以包过滤防火墙对通过的数据包的速度影响不大,实现成本较低。 ?代理防火墙的工作原理 ?代理防火墙具有传统的代理服务器和防火墙的双重功能。如图8-6所示,代理服务器位于客户机与服务器之间,完全阻挡了二者间的数据交流。从客户 机来看,代理服务器相当于一台真正的服务器;而从服务器来看,代理服务 器仅是一台客户机。 ?2.代理防火墙的应用特点 ?代理防火墙具有以下的主要特点: ?(1)代理防火墙可以针对应用层进行检测和扫描,可有效地防止应用层的 恶意入侵和病毒。 ?(2)代理防火墙具有较高的安全性。由于每一个内外网络之间的连接都要 通过代理服务器的介入和转换,而且在代理防火墙上会针对每一种网络应用(如HTTP)使用特定的应用程序来处理。 ?(3)代理服务器通常拥有高速缓存,缓存中保存了用户最近访问过的站点 内容。 ?(4)代理防火墙的缺点是对系统的整体性能有较大的影响,系统的处理效 率会有所下降,因为代理型防火墙对数据包进行内部结构的分析和处理,这会导致数据包的吞吐能力降低(低于包过滤防火墙)。 *******************************************************************************

防火墙技术论文

摘要 随着计算机网络的发展,上网的人数不断地增大,网上的资源也不断地增加,网络的开放性、共享性、互连程度也随着扩大,所以网络的安全问题也是现在注重考虑的问题。本文介绍网络安全可行的解决方案——防火墙技术,防火墙技术是近年来发展起来的一种保护计算机网络安全的技术性措施,它实际上是一种访问控制技术,在某个机构的网络和不安全的网络之间设置障碍,阻止对信息资源的非法访问, 也可以使用它阻止保密信息从受保护网络上被非法输出。 关键词:防火墙网络安全外部网络内部网络

防火墙技术 1、什么是防火墙 所谓“防火墙”,是指一种将内部网和公众访问网(如Internet)分开的方法,它实际上是一种隔离技术。防火墙是在两个网络通讯时执行的一种访问控制尺度,它能允许你“同意”的人和数据进入你的网络,同时将你“不同意”的人和数据拒之门外,最大限度地阻止网络中的黑客来访问你的网络。换句话说,如果不通过防火墙,公司内部的人就无法访问Internet,Internet 上的人也无法和公司内部的人进行通信。 2、防火墙的类型和各个类型的特点及原理 防火墙的类型有个人防火墙、网络层防火墙、应用层防火墙。 2.1、个人防火墙 个人防火墙是防止您电脑中的信息被外部侵袭的一项技术,在您的系统中监控、阻止任何未经授权允许的数据进入或发出到互联网及其他网络系统。个人防火墙产品如著名Symantec公司的诺顿、Network Ice公司的BlackIce Defender、McAfee公司的思科及Zone Lab的free ZoneAlarm 等,都能帮助您对系统进行监控及管理,防止特洛伊木马、spy-ware 等病毒程序通过网络进入您的电脑或在您未知情况下向外部扩散。这些软件都能够独立运行于整个系统中或针对对个别程序、项目,所以在使用时十分方便及实用。 2.2、网络层防火墙 网络层防火墙可视为一种IP 封包过滤器,运作在底层的TCP/IP 协议堆栈上。我们可以以枚举的方式,只允许符合特定规则的封包通过,其余的一概禁止穿越防火墙。这些规则通常可以经由管理员定义或修改,不过某些防火墙设备可能只能套用内置的规则。

防火墙的参数与防火墙的选择标准

防火墙的参数与防火墙的选择标准 网络防火墙与路由器非常类似,是一台特殊的计算机,同样有自己的硬件系统和软件系统,和一般计算机相比,只是没有独立的输入/输出设备。防火墙的主要性能参数是指影响网络防火墙包处理能力的参数。在选择网络防火墙时,应主要考虑网络的规模、网络的架构、网络的安全需求、在网络中的位置,以及网络端口的类型等要素,选择性能、功能、结构、接口、价格都最为适宜的网络安全产品。 1、购买防火墙的参数参考: (1)、系统性能 防火墙性能参数主要是指网络防火墙处理器的类型及主频、内存容量、闪存容量、存储容量和类型等数据。一般而言,高端防火墙的硬件性能优越,处理器应当采用ASIV架构或NP架构,并拥有足够大的内存。 (2)、接口 接口数量关系到网络防火墙能够支持的连接方式,通常情况下,网络防火墙至少应当提供3个接口,分别用于连接内网、外网和DMZ区域。如果能够提供更多数量的端口,则还可以借助虚拟防火墙实现多路网络连接。而接口速率则关系到网络防火墙所能提供的最高传输速率,为了避免可能的网络瓶颈,防火墙的接口速率应当为100Mbps或1000Mbps。 (3)、并发连接数 并发连接数是衡量防火墙性能的一个重要指标,是指防火墙或代理服务器对其业务信息流的处理能力,是防火墙能够同时处理的点对点连接的最大数目,反映出防火墙设备对多个连接的访问控制能力和连接状态跟踪能力,该参数值直接影响到防火墙所能支持的最大信息点数。 提示:低端防火墙的并发连接数都在1000个左右。而高端设备则可以达到数万甚至数10万并发连接。 (4)、吞吐量 防火墙的主要功能就是对每个网络中传输的每个数据包进行过滤,因此需要消耗大量的资源。吞吐量是指在不丢包的情况下单位时间内通过防火墙的数据包数量。 防火墙作为内外网之间的唯一数据通道,如果吞吐量太小,就会成为网络瓶颈,给整个网络的传输效率带来负面影响。因此,考察防火墙的吞吐能力有助于更好地评价其性能表现。这也是测量防火墙性能的重要指标。 (5)、安全过滤带宽 安全过滤带宽是指防火墙在某种加密算法标准下的整体过滤功能,如DES(56位)算法或3DES(168位)算法等。一般来说,防火墙总的吞吐量越大,其对应的安全过滤带宽越高。 (6)、支持用户数 防火墙的用户数限制分为固定限制用户数和无用户数限制两种。前者如SOHO型防火墙一般支持几 十到几百个用户不等,而无用户数限制大多用于大的部门或公司。这里的用户数量和前面介绍的并发连接数并不相同,并发连接数是指防火墙的最大会话数(或进程),而每个用户可以在一个时间里产生很多的连接。 2、网络防火端的选择策略

实验13 标准ACL配置包过滤防火墙

实验 标准ACL 配置包过滤防火墙(在模拟器上做) 一 、实验目的 ? 掌握路由器标准访问控制列表(ACL )的配置与使用。 ? 了解包过滤防火墙的基本实现方法。 二 、实验条件 ? 华为Quidway R1760路由器二台、网线若干、微机若干台、专用配置电缆二条。 ? 实验拓扑:如下图所示。 三、实验内容 1、 配置四个PC 机的IP 地址和默认网关 2、 按图配置两个路由器R1和R2的端口IP 地址和静态路由 1)配置R1: [R1]int s0 [R1-s0]ip add 2.2.2.1 255.255.255.0 [R1-s0]undo shutdown [R1-s0]clock rate 64000 [R1-s0]int e0 [R1-e0]ip add 192.168.0.3 255.255.255.0 [R1-e0]undo shutdown [R1-e0]quit [R1]ip route-static 1.1.1.0 255.255.255.0 2.2.2.2 ‘设置本路由器到1.1.1.0网段的静态路由 [R1]ip routing [R1]dis ip routing-table [R1]firewall enable ‘本路由器上设置防火墙 [R1]firewall default permit ‘防火墙默认允许所有地址输入输出 [R1]acl 10 ‘创建acl 10规则 [R1-acl-10]rule normal deny source 1.1.1.1 ‘此规则第一条规定拒绝来自信源1.1.1.1的信息 [R1-acl-10]rule normal permit source any ‘此规则第二条规定允许来自其他信源的信息 PC1:192.168.0.1/24 网关:192.168.0.3 PC2:192.168.0.2/24 网关:192.168.0.3 PC3:1.1.1.1/24 网关:1.1.1.3 PC3:1.1.1.2/24 网关:1.1.1.3

防火墙的性能评估

评价防火墙的功能、性能指标 (2011-06-03 23:47:16) 转载▼ 标签: 分类:网络技术 防火墙 性能 参数 吞吐量 最大连接数 新建连接数 丢包率 it 一、功能指标 1、访问控制:根据数据包的源/目的IP地址、源/目的端口、协议、流量、时间等参数对数据包进行访问控制。 2、地址转换:源地址转换(SNAT)、目的地址转换(DNAT)、双向地址转换(IP映射)。 3、静态路由/策略路由: 静态路由:给予目的地址的路由选择。 策略路由:基于源地址和目的地址的策略路由选择。 4、工作模式:路由模式、网桥模式(交换/透明模式)、混杂模式(路由+网桥模式并存) 5、接入支持:防火墙接口类型一般有GBIC、以太网接口等;接入支持静态IP设置、DHCP、PPOE(比如ADSL接入)等。 6、VPN:分为点到端传输模式(PPTP协议)和端到端隧道模式(IPSec、IPIP、GRE隧道),支持DES、3DE、Blowfish、AES、Cast128、Twofish等加密算法,支持MD5、SHA-1认证算法;VPN功能支持NAT穿越。 7、IP/MAC绑定:IP地址与MAC地址绑定,防止IP盗用,防止内网机器有意/无意抢占关键服务器IP。 8、DHCP:内置DHCP Server 为网络中计算机动态分配IP地址;DHCP Relay的支持能为防火墙不同端口的DHCP Server和计算机之间动态分配IP地址。 9、虚拟防火墙:在一台物理防火墙设备上提供多个逻辑上完全独立的虚拟防火墙,每个虚拟防火墙为一个特定的用户群提供安全服务。 10、应用代理:HTTP、FTP、SMTP等协议应用代理,大多数内容过滤通过应用代理实现。 11、流量控制:流量控制,流量优先级,带宽允许条件下的优先保障关键业务带宽。

包过滤防火墙

Working Principle of the Packet Filter Firewall With the rapid development of the knowledge economy in the 21st century, “E-commerce" is undoubtedly the biggest hot topic at present. E-commerce appears in nearly every field of the economic life for its high efficiency, convenience and low cost. Its practical value and the borderless penetration of the network have presented an unavoidable challenge to the global trade, economy, technology, politics, law and other sectors. As the combination of the computer application technology and the modern economic and trading activities, E-commerce has become one of the important symbols of humankind entering a new era of knowledge economy. However, advantages are inevitably accompanied by disadvantages and E-commerce must make painstaking effort to get further development. For example, the security of E-commerce is an increasingly prominent and very serious issue and it can be said that the security of E-commerce has seriously affected and restricted its development. Use filter. Packet filtering is used between the internal host and external host; the filter system is a router or a host. The filter system determines whether to let the data packet pass according to the filter rules. As shown in Figure 4, the router used to filter the data packet is called filtering router. The implementation of the router. Packet filtering is generally implemented by a kind of router, which is different from the ordinary router. The ordinary router just checks the destination address of the data packet and chooses the best path to get to the destination address. Its processing of the data packet is based on the destination address and there are two possibilities: if the router can find a path to the destination address, it will send the data packet; if the router does not know how to send the data packet, it will send a data packet of “Data Unreachable” to the sender. The filtering router will further check the data packet; in addition to determining whether there is path to the destination address, it has to determine whether the data packet should be sent. “Should or not” is determined and compulsorily implemented by the filtering strategy of the router. Implementation of the Packet Filter Firewall Under Linux, the packet filtering functions are built in the core, meanwhile, there are some techniques applied to the data packets. Under the Linux environment, the text creates a packet filter firewall for the network topology shown in Figure 6. The network topology supposes that the intranet has a valid Internet address. To isolate the intranet segment from the Internet, the packet filter firewall is used between the Intranet and the Internet. The Intranet interface of the firewall is eth1 and the Internet interface of the firewall is eth0. Besides, there are three servers in the Intranet providing services to the outside. The following part adopts the method of editing and executing executable script to create the firewall. The specific process is as follows:Under the directory of /etc, use the command of touch to create an empty script file, execute chmod command and add executable authority. Edit the rc.local file and add filter-firewall to the end to ensure that the script can be executed automatically when booting the https://www.360docs.net/doc/f718483520.html,e