如何破解SAM文件

三步走教你手动破解文件夹加密

刷新前:

刷新后:

直接点击system.文件夹无法进入,是因为这个文件夹路径是错 误的。想要找到正确的路径,我们只需要手动在地址栏里面往 后添加 \system..\ 如图:

输入完地址后我们回车,然后会看到下图所示的窗口。后面几 个文件不用管,只需要点击第一个文件,如图(我们所有被加 密的文件就都在这里了):

设置系统隐藏为显示

至此,我们的第二步工作也已经做完, 接下来大家将跟着我慢慢地把被加密的文件 接下来我们将使用 到一个工具,也是 我们经常用到的工 具:WinRAR(当 然,用其他压缩工 具也行)。

为什么要使用压缩工具呢? 因为使用压缩工具可以看到我们平常看不 到的东西!

三步走,教你手动破解文件夹加 密(深圳恒波出品的加密软件)

本方法只适用于windows XP 操作系统

第一步:准备

然后对该文件进行加 密

加密后的文件

第二步:显示隐藏的文件

该加密工具会将你原有的文件进行特殊处理并 隐藏起来,使你看不到你原有的文件。并且加 密前后的文件夹大小也发生了改变,如下图: 加密前: 加密后:

谢谢观赏

希望对大家能有帮助

到现在,我们已经找到了那些被加密工具 加密过的文件了,我们只需把那些文件拷 贝出来放到一个地方就行了。但是我们还 遗留有一个问题,那就是被加密的文件夹 无法删除了。

对于这个问题,解决方法有很多。网上也 有很多删除 难删除文件 的工具,在此我推 荐大家使用unlocker1.8.9工具,感觉这个 工具用起来不错。

liosam解析

liosam解析Liosam解析是一项用于分析和破解密码的技术,它结合了密码学、数学和计算机科学的知识,可用于加密、解密和破解各种类型的密码。

下面将从三个方面来阐述liosam解析的相关知识,希望能对大家有所帮助。

一、liosam解析的基本原理liosam解析是通过对密码学相关知识的研究来实现的。

它的基本原理是借助计算机的计算能力,通过试错的方式来破解密码。

具体地说,该技术通过对密码的重复尝试,逐渐接近最终结果。

在这个过程中,借助数学和计算机科学的知识,提高解密的效率,最终达成破解密码的目的。

二、liosam解析的应用及注意事项liosam解析的应用非常广泛,可以用于保护个人隐私,也可以用于破解黑客的攻击。

但是,在实际应用中要注意以下几点:1、应用场景需谨慎选择liosam解析的应用场景必须慎重选择,尤其是与个人隐私相关的场合。

如果应用不当,可能导致私人信息泄露等问题,造成不良后果。

2、合理利用liosam解析liosam解析具有很高的技术门槛和技术难度,需要掌握一定的密码学、数学和计算机科学的知识。

因此,在使用该技术时要合理利用,权衡利弊。

3、注意安全风险liosam解析的应用可能存在一定的风险,需要充分考虑安全问题。

在使用该技术时,一定要采取充分的防范措施,确保数据和信息的安全性。

三、liosam解析的发展趋势随着计算机科学、数学和密码学等领域的不断发展,liosam解析的技术也在不断完善和发展。

未来,其应用场景将更加广泛,也将在更多领域得到广泛应用。

同时,liosam解析的技术门槛也将不断降低,更多的人将可以掌握和使用该技术。

总之,liosam解析是一项充满挑战和机遇的技术,它既可以用于保护个人信息,也可以用于破解恶意攻击。

在使用该技术时,我们需要充分考虑风险和应用场景,合理利用该技术,确保数据和信息的安全性。

我们相信,随着技术的不断发展,liosam解析将在更多领域发挥更大的作用。

SAMInside图解教程

1.启动SAMInside Pro2.导入本地系统SAM和SYSTEM或SYSKEY文件,当然,也可以从LC项目文件、LCS项目文件、PwDump文件或Sniff文件导入,如下图。

3.注意,SAM文件是系统的SAM文件,非本光盘上的SAM文件,一般是在X:\WINDOWS\SYSTEM32\CONFIG目录下,打开SAM文件时,一般提示要打开SYSTEM 文件,也是在该目录下。

4.最后,按查找键(就是那镜子),即可开始破解强悍霸道密码无阻拦—SAMinside Pro作者:wufang 日期:2005-01-26 15:10:03--------------------------------------------------------------------------------遗忘了Windows系统管理员登录密码怎么办?入侵了一台主机,想拿到对方的管理员密码怎么办?这时候我们往往会用到一些Windows系统密码破解软件,比如大名鼎鼎的LC5就可以在很短的时间内,从各种格式的密码文档破解还原出Windows系统用户密码来。

不过魔高一尺,道高一丈,自从许多Windows 系统用户采用了系统中更为安全的SYSKEY加密方式保护登录密码后,LC这样的工具也无能为力了。

有没有什么办法破解经过SYSKEY加密的Windows密码呢?密码破解新星Saminside面对经过SYSKEY加密的SAM文件,我们真的无能为力吗?密码破解新星Saminside的出现给破解Syskey带来了新曙光。

Saminside是一款小巧而强大的密码破解工具,全部文件仅仅有小小的192KB,然而却拥有与LC5一样齐全的密码破解功能,它最为突出的功能就是能够破解SYSKEY加密过的密码文档,这使用得LC5这样的老牌破解工具在它的面前也黯然失色了。

小提示:破解SYSKEY加密过的密码文件在Windows 2000及后续系统中,本地的用户名和密码一般是保存在SAM密码文件中的,该文件位于Windows目录下的“system32\config”或“repair”文件夹中。

笔记本密码破译大全

笔记本解密就像一层窗户纸,其实非常容易,主要可分为以下三种:一、利用笔记本设计是留下的后门来清除密码;二、更换或复制密码芯片来清除密码;三、将密码芯片中的密码读出,然后输入正确的密码。

现在分别就这三种方法说一下具体方法。

一、利用笔记本设计是留下的后门来清除密码。

一般笔记本厂家在设计时考虑到解密问题,总会留下“后门”,一但客户忘记密码时厂家不用拆机就可以将密码清除,以下分别就以东芝为例,介绍一下解密方案1、东芝解密方法:①、对于型号较老的笔记本电脑,你可以试试下面的方法,也许可以解除笔记本的开机密码:一是改变机器的硬件配置,比如把硬盘取下来,再重新启动有可能会自动进入Setup程序,并清除开机密码。

二是可以试试在主板上找一个芯片,这个芯片俗称818芯片,一般是"MC146818"有24个引脚,短接第12脚和第24脚1秒钟,或者找一个标有"MC14069"的芯片,把其第14脚对地短接一下,也许可以达到清除密码的目的。

②、对于东芝笔记本电脑如果你忘记了你的口令,可以使用口令服务软盘来解决(口令服务软盘在你每次设置或修改开机口令时生成,请妥善保存)。

具体步骤如下:在驱动器中插入口令服务软盘。

按下Enter,出现下列消息:Set Pass Again?(Y/N) 按Y运行TSETUP程序,设置新口令。

按N重新启动电脑。

注意:口令服务软盘必须被插入驱动器中,否则显示将返回到Password=。

如果已经在驱动器中插入了软盘,该消息仍然出现,口令服务软盘可能有问题。

此外在使用口令服务软盘时要注意以下两个问题:如果BIOS引导优先级设置为硬盘或光驱,按复位按钮,保持F键按下以确保从软盘驱动器引导。

如果电脑处在恢复方式,打开电源时口令服务软盘将不起作用。

这时,也请先按复位按钮。

③、对于型号较老的东芝笔记本电脑,其BIOS口令保护存在一个“后门”。

你可以试试下面介绍的办法,也许能绕过东芝笔记本BIOS口令限制,而无需输入任何密码认证。

SAM文件是什么,SAM文件在哪里,SAM文件有何用

SAM文件是什么,SAM文件在哪里,SAM文件有何用一、SAM文件是什么首先说明,SAM这个文件,是没有扩展名的。

SAM的英文名称是:securityaccountmanager;中文名称是:安全账号管理器。

Windows中对用户账户的安全管理使用了安全账号管理器SAM(securityaccountmanager)的机制,安全账号管理器对账号的管理是通过安全标识进行的,安全标识在账号创建时就同时创建,一旦账号被删除,安全标识也同时被删除。

安全标识是唯一的,即使是相同的用户名,在每次创建时获得的安全标识都时完全不同的。

因此,一旦某个账号被删除,它的安全标识就不再存在了,即使用相同的用户名重建账号,也会被赋予不同的安全标识,不会保留原来的权限。

SAM文件是windows的用户账户数据库,所有用户的登录名及口令等相关信息都会保存在这个文件中。

SAM文件可以认为类似于unix 系统中的passwd文件,不过没有unix的passwd文件那么直观,当我们忘记密码的时候,就可以通过删除SAM文件,快速地进入系统。

二、SAM文件在哪里 SAM文件,藏身于两个地方。

1.C:\WINDOWS\repair\SAM2.C:\WINDOWS\system32\config\SAMC:\WINDOWS\repair目录下的SAM,是帐户数据库的备份文件;C:\WINDOWS\system32\config目录下的SAM,是系统正在使用的帐户数据库文件。

三、SAM文件有何用①删除SAM文件破解系统开机密码。

当您忘记了计算机的开机密码,无法进入系统的时候,SAM文件对您的帮助最大。

我们可以先进入到纯DOS,通过如下的命令,将SAM文件删除:DelC:\WINDOWS\system32\config\SAM通过如上命令在纯DOS下删除SAM之后,计算机系统就相当于没有了任何帐户的信息,这个时候,就等于恢复到了最初的状态。

这个时候,我们重新启动计算机,会出现登陆界面,需要我们输入用户名和密码,这个时候,用户名输入Administrator密码为空,使用都不用输入,这样,就可以通过最高权限的Administrator登陆计算机了。

UltraEdit 修改sam文件

UltraEdit 修改sam文件修改(清空)administrator的密码2010-11-09 21:35:06| 分类:PC技巧&QQ | 标签:修改sam |字号大中小订阅之前我写过来利用受限用户破解adminstrator 的密码,是通过替换粘滞键为cmd,然后在登录之前调用cmd添加用户。

但是我们公司遇到不能替换文件,因为限制一般用户不能修改系统主要目录的文件,导致上面的方法不可用。

今天整理网上通过UltraEdit 修改sam文件修改(清空)administrator的密码步骤第一:将你电脑中c:\windows\system32\sam 文件复制到其他盘以便可以修改。

因为该文件在进入系统后被独占不能共享使用,不能直接编辑。

关于第一步怎么实现方式有很多,这里暂不介绍,如果需要请留言第二:下载UltraEdit 软件,该软件可以16进制查看文件。

当然你也可以下载其他16进制的编辑软件。

第三步:用UltraEdit打开sam文件,如下图第三步:找到administrator字符串的位置(后面没有s)。

方法有二,第一拉滚动条,第二搜索41 00 64 00 6d 00 69 00 6e 00 69 00 73两种方法都可以找到,如下图上图中,最左边的是地址0004f30h(代表第一列的地址,h是后缀,标示16进制),因为系统不一样,可能地址不一样第四步:以admini为开始,向上数25行,然后在附近找FF FF 00 ,如下图第五步: 找到FF FF 后面的00这一列(我的是C列),然后向下数十行,我的是04(你的可能是14,没关系,主要是位置对就可以了).实际04这个位置对应的地址是00004e3c,第一列是4e30,第二列是4e31,。

第十列是4e39,而04对应C列,所以地址就是4e3c第六步:从04为开始,找到和他同一行,向前3-5个字符,我的是00 14 01,这三个数可能和你的不一样,但没关系。

如何破解sam文件

如何破解sam文件如何破解sam文件遗忘了Windows系统管理员登录密码怎么办?入侵了一台主机,想拿到对方的管理员密码怎么办?这时候我们往往会用到一些Windows系统密码破解软件,比如大名鼎鼎的LC5就可以在很短的时间内,从各种格式的密码文档破解还原出Windows系统用户密码来。

不过魔高一尺,道高一丈,自从许多Windows 系统用户采用了系统中更为安全的SYSKEY加密方式保护登录密码后,LC这样的工具也无能为力了。

有没有什么办法破解经过SYSKEY加密的Windows密码呢?密码破解新星Saminside面对经过SYSKEY加密的SAM文件,我们真的无能为力吗?密码破解新星Saminside的出现给破解Syskey带来了新曙光。

Saminside 是一款小巧而强大的密码破解工具,全部文件仅仅有小小的192KB,然而却拥有与LC5一样齐全的密码破解功能,它最为突出的功能就是能够破解SYSKEY加密过的密码文档,这使用得LC5这样的老牌破解工具在它的面前也黯然失色了。

小提示:破解SYSKEY加密过的密码文件在Windows 2000及后续系统中,本地的用户名和密码一般是保存在SAM密码文件中的,该文件位于Windows目录下的“system32config”或“repair”文件夹中。

用LC5之类的工具,可以直接从SAM文件中还原破解出登录密码来。

但是如果用户运行位于“system32”文件夹下的“syskey.exe”程序时,将会出现一个帐户数据库加密提示界面,点击“更新”后选择密码启动,并输入启动密码。

在对话框中经过设置后,将使Windows在启动时需要多输入一次密码,起到了2次加密的作用。

其实Syskey工具就是对SAM文件进行了再次加密,从而使得一般的破解工具无法破解口令。

1.导入SAM密码文件Saminside的功能如此之强大,下面就跟笔者来测试一下它的SYSKEY 加密破解功能,体验它的强大吧!首先运行SYSKEY加密本地的SAM密码文件,然后运行Saminside程序。

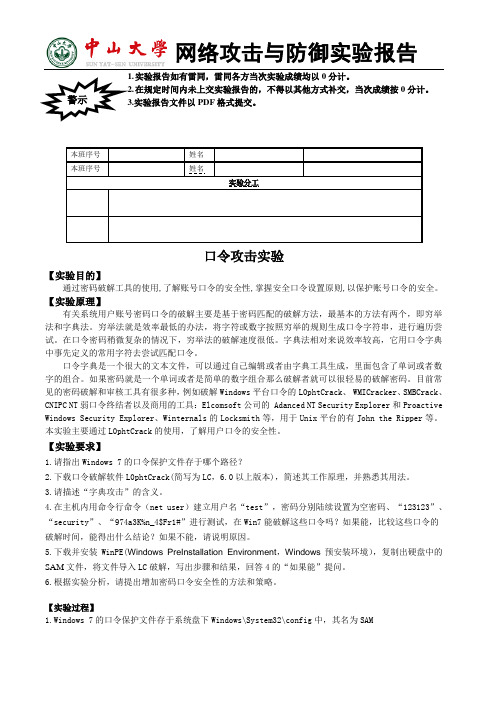

口令攻击实验

1. 实验报告如有雷同,雷同各方当次实验成绩均以0分计。

在规定时间内未上交实验报告的,不得以其他方式补交,当次成绩按0分计。

3.实验报告文件以PDF 格式提交。

口令攻击实验【实验目的】通过密码破解工具的使用,了解账号口令的安全性,掌握安全口令设置原则,以保护账号口令的安全。

【实验原理】有关系统用户账号密码口令的破解主要是基于密码匹配的破解方法,最基本的方法有两个,即穷举法和字典法。

穷举法就是效率最低的办法,将字符或数字按照穷举的规则生成口令字符串,进行遍历尝试。

在口令密码稍微复杂的情况下,穷举法的破解速度很低。

字典法相对来说效率较高,它用口令字典中事先定义的常用字符去尝试匹配口令。

口令字典是一个很大的文本文件,可以通过自己编辑或者由字典工具生成,里面包含了单词或者数字的组合。

如果密码就是一个单词或者是简单的数字组合那么破解者就可以很轻易的破解密码。

目前常见的密码破解和审核工具有很多种,例如破解Windows 平台口令的L0phtCrack 、 WMICracker 、SMBCrack 、CNIPC NT 弱口令终结者以及商用的工具:Elcomsoft 公司的 Adanced NT Security Explorer 和Proactive Windows Security Explorer 、Winternals 的Locksmith 等,用于Unix 平台的有John the Ripper 等。

本实验主要通过L0phtCrack 的使用,了解用户口令的安全性。

【实验要求】1.请指出Windows 7的口令保护文件存于哪个路径?2.下载口令破解软件L0phtCrack(简写为LC ,6.0以上版本),简述其工作原理,并熟悉其用法。

3.请描述“字典攻击”的含义。

4.在主机内用命令行命令(net user )建立用户名“test ”,密码分别陆续设置为空密码、“123123”、“security ”、“974a3K%n_4$Fr1#”进行测试,在Win7能破解这些口令吗?如果能,比较这些口令的破解时间,能得出什么结论?如果不能,请说明原因。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

破解Syskey加密(xp启动密码)2008-06-26 07:02破解Syskey加密(xp启动密码)2008-06-19 17:44很多好友出于新奇,在自己的系统上使用Syskey双重加密,过了一段时间后又觉得很麻烦,(因为他那个烂机器也没人动,反而自己用时登陆进去一道一道的密码输入,自己觉得烦了^_^)于是就问我,怎么解除,(因为Syskey加密一旦启用就不能禁用了,所以他们不知道怎么解除^_^)解除的方法有二。

一、运行Syskey->点击“更新”->“在本机上保存启动密码”。

如图:这样机器启动时就不会再弹出要求输Syskey密码的窗口了。

二、破解Syskey加密在Windows 2000/XP系统安装目录中有一个“repair”文件夹(具体位置是:c:\WINDOWS\repair,其中c:为你的安装系统所在的盘符),其中保存的就是系统安装完毕后首次启动时创建的注册表备份文件,如图:黑客用这个注册表备份文件来替换了当前系统中的注册表信息文件,系统就会被恢复到刚安装完系统时的状态。

具体操作方法如下:首先使用Windows 2000/XP安装光盘引导系统,进入系统故障恢复控制台,然后将“X:\WINDOWS\system32\config”下的文件替换为“repair”文件下的同名文件(为了保证系统的安全,在进行替换前最好将“X:\WINDOWS\system32\config”文件夹下的注册表文件备份。

如果在Windows 2000中,则相应的文件夹为X:WINNT.注意:X是操作系统安装所在的盘符)。

具体操作命令是:copy windows\repair\sam c:\windows\system32\configcopy windows\repair\system c:\windows\system32\configcopy windows\repair\security c:\windows\system32\configcopy windows\repair\software c:\windows\system32\configcopy windows\repair\default c:\windows\system32\config完成以上的替换操作后,重新启动计算机就可以清除syskey密码了,此时以Administrator用户登陆系统,注意此时必须输入系统安装时设置的Administrator用户对应的密码。

就这样,黑客就轻易突破了syskey的限制了!由于“repair”文件下的注册表文件信息是系统安装完毕时生成的,用这个注册表文件覆盖当前系统的注册表信息后,必然导致大部分的软件和硬件信息丢失,因此进入系统后,需要重新安装软件和硬件方面的程序,重新建立用户以及用户组别。

\遗忘了Windows系统管理员登录密码怎么办?入侵了一台主机,想拿到对方的管理员密码怎么办?这时候我们往往会用到一些Windows系统密码破解软件,比如大名鼎鼎的LC5就可以在很短的时间内,从各种格式的密码文档破解还原出Windows系统用户密码来。

不过魔高一尺,道高一丈,自从许多Windows系统用户采用了系统中更为安全的SYSKEY加密方式保护登录密码后,LC这样的工具也无能为力了。

有没有什么办法破解经过SYSKEY加密的Windows密码呢?密码破解新星Saminside面对经过SYSKEY加密的SAM文件,我们真的无能为力吗?密码破解新星Saminside的出现给破解Syskey带来了新曙光。

Saminside是一款小巧而强大的密码破解工具,全部文件仅仅有小小的192KB,然而却拥有与LC5一样齐全的密码破解功能,它最为突出的功能就是能够破解SYSKEY加密过的密码文档,这使用得LC5这样的老牌破解工具在它的面前也黯然失色了。

小提示:破解SYSKEY加密过的密码文件在Windows 2000及后续系统中,本地的用户名和密码一般是保存在SAM密码文件中的,该文件位于Windows目录下的“system32config”或“repair”文件夹中。

用LC5之类的工具,可以直接从SAM文件中还原破解出登录密码来。

但是如果用户运行位于“system32”文件夹下的“syskey.exe”程序时,将会出现一个帐户数据库加密提示界面,点击“更新”后选择密码启动,并输入启动密码。

在对话框中经过设置后,将使Windows 在启动时需要多输入一次密码,起到了2次加密的作用。

其实Syskey工具就是对SAM文件进行了再次加密,从而使得一般的破解工具无法破解口令。

1.导入SAM密码文件Saminside的功能如此之强大,下面就跟笔者来测试一下它的SYSKEY加密破解功能,体验它的强大吧!首先运行SYSKEY加密本地的SAM密码文件,然后运行Saminside 程序。

点击工具栏上第一个图标旁的下拉菜单按钮,在弹出菜单中可以看到各种密码破解方式选项命令。

其中的"Import from SAM and SYSKEY files"菜单命令是就是我们今天的重点了,使用该功能就可以破解SYSKEY加密过的密码。

例子提示:在破解方式下拉选择菜单中的“Import from SAM and SYSTEM files”命令,是常见的密码破解方式,用于破解未经过Syskey加密的SAM文件;运行该命令后选择相应的SAM文件及SYSTEM文件后,即可像LC5一样快速还原破解出登录密码。

如果是破解远程入侵主机的密码时,切记需要将主机上与SAM文件同一文件夹下的“SYSTEM”文件下载到本地进行破解。

另外的几个菜单选项命令是用来破解其它格式的密码文档的,比如.LCP、.LCS、.LC格式密码文件或PWDUMP文件等。

点击“Import from SAM and SYSKEY files”命令,在弹出对话框中浏览选择SAM文件,确定后会弹出提示框,提醒用户SAM文件已经被SYSKEY加密码,要进行破解的话还需要选择SYSKEY-File。

2.导入SYSKEY加密文件对话框中提到的“SYSKEY-File”是经过SYSKEY加密后生成的SYSTEM文件,不过直接指定系统中的SYSTEM文件是不行的,我们还要使用一个与Saminiside一起开发的“getsyskey”小工具配合使用。

此工具是一个DOS命令行下使用的程序,格式如下:GetSyskey <SYSTEM-file> [Output SYSKEY-file]其中SYSTEM-file表示系统中与SAM文件放在同一目录下经过SYSKEY加密过的“System”文件路径,一般位于“c:windowssystem32config”下。

运行命令“GetSyskey c:samsystem syskey”,在这里笔者首先在DOS下将SAM密码文档复制到了“c:sam”文件夹下。

命令执行后,提示“Done”,即可在指定的目录中生成一个16个字节的二进制代码文件“syskey”,将其导入Saminiside中即可。

例子提示:在破解的时候,要求SAM文件和SYSKEY-File未被使用中,也就是说假如我们要破当前登录的Windows系统密码的话,首先应该在DOS下或其它Windows系统中将SAM密码文档复制保存到其它的文件夹中,然后再从Saminside中导入进行破解。

否则的话将会出现“共享违例”的错误提示对话框。

3.选择破解方式将SAM文件和SYSKEY加密文档导入后,在Saminiside程序窗口的中间列表中可以看到系统中的所有用户名和密码的LM值。

现在点击工具栏上的“Attack Options”按钮,在弹出菜单中可以看到当前可使用的密码破解方式。

首先选择使用“LMHash attack”或“NTHash attack”破解方式,其中LMHash只能破解长度为14位字符的密码,而NTHash可以破解长度为32位字符的密码。

由于这里是在本机测试,所以知道密码长度为7,因此选择了“LMHash attack”破解方式。

然后要选择破解手段,与其它的破解软件一样Saminiside程序提供了多种密码破解手段,如暴力破解(Brute-force attack)、字典破解(Dictionary attack)、掩码破解(Mask attack)等。

点击弹出菜单中的“Options”命令,即可对各种破解手段进行详细设置。

以设置暴力破解方式为例,在“Options”对话框中选择“Brute-force attack”标签,“Characters set”设置项中可以选择暴力破解时进行对比的字符串类型。

其中“All printable”表示所有可打印的字符;“Latin capital symbols [A .. Z ]”表示大写字母;“Latin small symbols [a .. z]”表示所有小写字母;“Special symbols [!@#...]”表示特殊字符串;“Digits”表示所有数字;如果密码中包含空格的话,那么还要选择“Space”项。

在这里选择设置了破解密码为数字与小写字母的组合,程序就会自动对数字与字母进行排列与组合,寻找正确的密码。

在设置对话框中“Forming of passwords”用于设置密码长度,指定了密码最小和最大长度后,可以有效的节省密码破解的时间。

在这里需要特别提一下的是掩码破解(Mask attack)设置,如果已经知道密码中的某些字符,选择此种破解方式,可以迅速的得到密码。

例如已知在破解的密码首位是某个小写字母,其余几位是数字9564的排列组合,那么可以进行如下设置:点击“Mask attack”设置标签,在界面中的“X - Symbol from the custom set”中输入“9564”,然后在下方的“Mask”设置项中的首位输入小定的“a”;第二位输入“N”,然后其余各位输入“X”。

其中“a”表示该位密码为小写字母,“N”表示该位密码为数字,“X”表示从预设置的字符串中寻找正解密码;另外“A”和“S”分别表示从所有大写字母和符殊字符中破解正确的密码。

点击OK 后完成设置,然后在命令菜单中勾选“Mask attack”破解方式即可。

4.开始破解设置完密码破解方式后,点击工具栏上的“Set password recovery”按钮,即可开始破解用户登录密码了。

很快就可以看到破解结果了。

在“LM Password”和“NT Password”栏中会显示破解出的密码,有时可能两者中的内容不一样,例如图中显示用户“puma_xy”的密码分别为“123PUMA”和“123puma”,此时以“NT Password”中显示的内容为准。