网络安全实验报告冰河木马实验

西邮冰河木马——实验

实验5:网络攻击与防范实验一、实验目的1、了解常见的木马程序进行远程控制的使用方法,掌握木马传播和运行的机制;2、掌握防范木马、检测木马以及手动删除木马的方法;二、实验环境..Windows操作系统,局域网环境,“冰河”、“灰鸽子”木马实验软件。

...实验每两个学生为一组:互相进行攻击或防范。

三、实验原理.木马是隐藏在正常程序中的具有特殊功能的恶意代码。

它可以随着计算机自动启动并在某一端口监听来自控制端的控制信息。

.. 木马的传统连接技术:一般木马都采用C/S运行模式,即分为两部分:客户端和服务器端木马程序。

当服务器端程序在目标计算机上执行后会打开一个默认端口监听,而客户端向服务器端主动提出连接请求。

木马的反弹端口技术:它的特点是使服务器端程序主动发起对外连接请求,再通过一定方式连接至木马的客户端,客户端是被动的连接。

四、实验内容和步骤任务一:练习“冰河”木马的攻击与防范..“冰河”木马采用木马的传统连接技术,包含两个文件:G_Client.exe和win32。

G_Client.exe是监控端执行程序,可以用于监控远程计算机和配置服务器,win32是被监控端后台监控程序。

打开控制端,弹出“冰河”主界面。

分组角色:学生A运行冰河木马程序的客户端,学生B运行服务器端。

步骤一,攻击方法:(1)采用IPC$漏洞入侵的方法,将冰河木马服务器端运行程序植入学生B的主机上,并使用计划任务命令使目标主机运行木马服务器端程序G_Server.exe。

(2)学生A启动G_Client.exe,利用快捷栏的添加主机按钮,将学生B主机的IP地址添加至主机列表。

(3)“确定”后,可以看到主机面上添加了学生B的主机。

单击主机名,如连接成功,则会显示服务器端主机上的盘符。

(4)尝试使用冰河客户端的控制功能对目标主机进行控制,使用口令类命令查看系统信息及口令;使用控制类命令进行捕获屏幕、发送信息、进程管理、窗口管理、鼠标控制操作;使用文件类命令进行添加目录,复制目录等操作。

网络安全实验指导书

实验报告一:黑客攻击方法及木马防范一、实验目的一、实验目的1、 了解常见的黑客攻击方法了解常见的黑客攻击方法2、 掌握常见的黑客软件的使用方法掌握常见的黑客软件的使用方法3、 掌握木马等恶意代码的防范方法掌握木马等恶意代码的防范方法二、实验内容二、实验内容1、 本机上构建虚拟机系统,在虚拟计算机上安装“冰河”服务器端,本地计算机中安装“冰河”客户端。

试用“冰河”的客户端控制服务器端计算机,记录试验步骤。

装“冰河”客户端。

试用“冰河”的客户端控制服务器端计算机,记录试验步骤。

2、 在安装冰河服务器端的计算机中,下载并安装“木马克星”,并对计算机扫描,记录扫描及查杀效果。

录扫描及查杀效果。

3、 使用“流光”扫描远程终端服务端口是否开放,记录开放的端口号,分析可能的入侵方法。

侵方法。

三、实验小结三、实验小结实验报告二:入侵检测及WEB安全技术一、实验目的一、实验目的1、了解入侵检测方法、了解入侵检测方法2、了解WEB 安全技术安全技术2、掌握常用入侵检测软件的使用方法、掌握常用入侵检测软件的使用方法3、掌握服务器的安全配置方法、掌握服务器的安全配置方法二、实验内容二、实验内容1、Snort Snort 的使用的使用的使用1.1、在网站上下载Snort Snort,并安装,并安装,并安装1.2、Snort Snort 探测规则的设置探测规则的设置探测规则的设置1.3、Snort Snort 的使用的使用的使用1.4、练习Snort 的不同运行模式的不同运行模式1.5、Snort 的日志分析的日志分析2、Web 安全技术安全技术2.1.1.配置配置Windows 2000 Server 的帐号、端口、的帐号、端口、IIS IIS IIS、安全日志、目录和文件权限等。

、安全日志、目录和文件权限等。

2.2.2.配置配置Windows 2000 NT 系统的安全。

系统的安全。

2.3.3.配置拥护管理的安全。

配置拥护管理的安全。

网络犯罪侦查实验四实验报告

实验二木马攻击与防范一、实验目的铜鼓对木马的练习,是人们掌握木马传播和运行的机制,通过对木马的手动删除,掌握检查和删除木马的技巧,学会防御木马的相关知识,加深对木马的防范意识。

二、实验原理1、木马是隐藏在正常程序中的具有特殊功能的恶意代码,是具备破坏、删除和修改文件、发送密码、记录键盘、实施Dos攻击甚至完全控制计算机等特殊功能的后门程序。

它隐藏在目标计算机里,可以随计算机的启动而自己启动并在某一端口监听来自监控端的控制信息。

2、木马工作原理是:一般木马都采用C/S运行模式,因此它分为两部分,即客户端和服务端木马程序,原理是,当服务器端程序在目标计算机上被执行后,一般会打开一个默认的端口进行监听,当客户端向服务器端主动提出链接请求,服务器端的木马程序就会自动运行,来应答客户端的请求,从而建立连接。

三、实验环境两台联网的win7计算机,和木马工具。

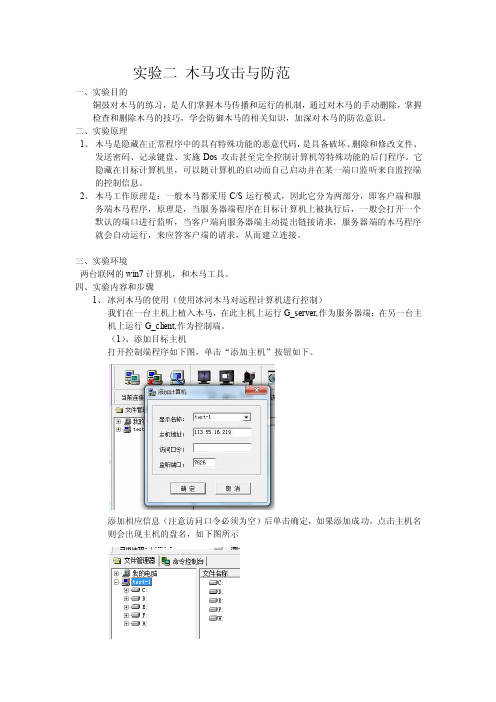

四、实验内容和步骤1、冰河木马的使用(使用冰河木马对远程计算机进行控制)我们在一台主机上植入木马,在此主机上运行G_server,作为服务器端;在另一台主机上运行G_client,作为控制端。

(1)、添加目标主机打开控制端程序如下图,单击“添加主机”按钮如下。

添加相应信息(注意访问口令必须为空)后单击确定,如果添加成功,点击主机名则会出现主机的盘名,如下图所示监控目标主机的屏幕,点击会在桌面上显示目标主机的桌面信息,如下图控制目标主机屏幕,点击出现如下界面就可一远程控制目标主机通过冰河信使和目标主机通信,如下(2)、熟悉和使用命令控制台的相应命令,点击“命令控制台”显示如下命令下面熟悉各种口令的使用1)、口令类口令,展开“口令类口令”,单击“系统信息及口令”就可以查看目标主机(服务器端)的系统信息、开机口令、缓存口令等,如下图所示2)、单击“历史口令”得到如下信息:可以查看目标主机以往的使用过的口令3)单击“击键记录“得到如下信息,得到目标主机的击键记录信息后就可以分析得到目标主机的各种账号及其口令,或者其他秘密信息4)、控制类命令,单击“控制类命令”单击“捕获屏幕”得到如下图所示信息单击“发送信息”单击“进程管理”就可以通过点击“查看进程”和“终止进程”对目标主机的进程实施操作点击“窗口进程管理”得到如下信息,可以通过点击相应按钮对目标主机的屏幕实施刷新,最大化、最小化、激活、隐藏等操作。

网络后门实验报告

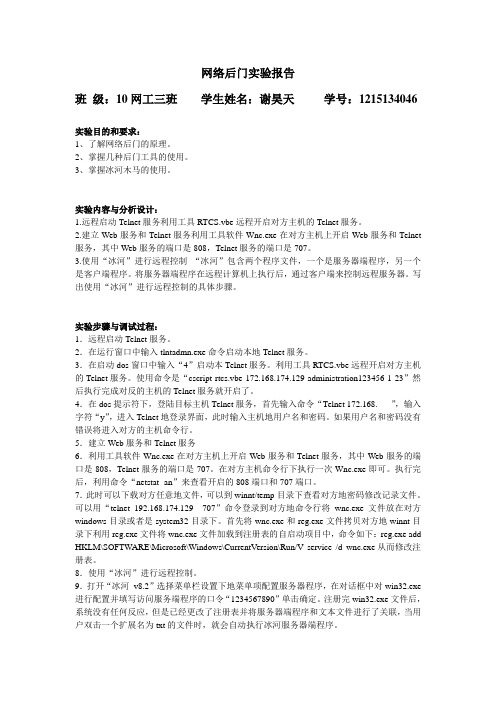

网络后门实验报告班级:10网工三班学生姓名:谢昊天学号:1215134046实验目的和要求:1、了解网络后门的原理。

2、掌握几种后门工具的使用。

3、掌握冰河木马的使用。

实验内容与分析设计:1.远程启动Telnet服务利用工具RTCS.vbe远程开启对方主机的Telnet服务。

2.建立Web服务和Telnet服务利用工具软件Wnc.exe在对方主机上开启Web服务和Telnet 服务,其中Web服务的端口是808,Telnet服务的端口是707。

3.使用“冰河”进行远程控制“冰河”包含两个程序文件,一个是服务器端程序,另一个是客户端程序。

将服务器端程序在远程计算机上执行后,通过客户端来控制远程服务器。

写出使用“冰河”进行远程控制的具体步骤。

实验步骤与调试过程:1.远程启动Telnet服务。

2.在运行窗口中输入tlntadmn.exe命令启动本地Telnet服务。

3.在启动dos窗口中输入“4”启动本Telnet服务。

利用工具RTCS.vbe远程开启对方主机的Telnet服务。

使用命令是“cscript rtcs.vbe 172.168.174.129 administration123456 1 23”然后执行完成对反的主机的Telnet服务就开启了。

4.在dos提示符下,登陆目标主机Telnet服务,首先输入命令“Telnet 172.168. ”,输入字符“y”,进入Telnet地登录界面,此时输入主机地用户名和密码。

如果用户名和密码没有错误将进入对方的主机命令行。

5.建立Web服务和Telnet服务6.利用工具软件Wnc.exe在对方主机上开启Web服务和Telnet服务,其中Web服务的端口是808,Telnet服务的端口是707。

在对方主机命令行下执行一次Wnc.exe即可。

执行完后,利用命令“netstat -an”来查看开启的808端口和707端口。

7.此时可以下载对方任意地文件,可以到winnt/temp目录下查看对方地密码修改记录文件。

实验4实验报告-模版-名字改为:学号姓名

学号

姓名

徐永俊

班级

网络工程

实验编号及实验名称

实验.木马技术相关实验

实验

类别

验证性实验

实验学时

实验日期

实验地点

一、实验目地和要求

.掌握软件地使用,利用能进行密钥在生成,导出.

.掌握软件地使用,能利用软件进行加密、加密、数字签名以及验证.

二、实验环境

.实验设备:微型计算机;.软件系统:冰河木马

三、实验内容Leabharlann .在上打开冰河木马地客户端,配置服务器程序,然后将通过一定方式将服务器程序传到机器上.

.在上双击冰河地服务器程序.

.在上打开冰河木马地客户端程序,对进行控制.首先进行屏幕查看.其次进行控制.

.在上进行冰河木马地清除,然后查看系统上地客户端是否还能进行控制

四、实验步骤及结果(步骤可按大地步骤写,结果可粘贴源代码或截图)

五、实验总结(包括心得体会、问题解答及实验改进意见)

六、教师评语

教师签名:

年月日

实训:病毒与木马防范——冰河木马

【实训内容】

• 1 掌握木马的原理和攻击方法。 • 2 了解“冰河”的配置及使用方法。 • 3 掌握清除“冰河”的方法。

【实训步骤】

• 1. “冰河”木马的原理和攻击方法 • 1)G_Server.exe:被监控端后台监控程序 • 2)G_Client.exe:监控端执行程序,用于监控远程计算机

• (2)删除注册表 HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentV ersion \Run下的键值C:\Windows\system\Kernel32.exe。

• (3)删除注册表 HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentV ersion \Runservices下的键值C:\Windows\system\Kernel32.exe。

电子商务安全技术

电子商务安全技术

实训:病毒与木马防范——冰河木马

• 【实训条件】 • 1. 硬件条件 • CPU:至少550MHz,内存:至少256MB; • 硬盘空间:150MB以上,不含缓存使用的磁盘空间。 • 2. 软件条件 • 操作系统:Windows 2000 Server或Windows 2003 Server • 3. 网络环境 • 工作站连入局域网。

和配置服务器程序。 •

2. 了解“冰河”的配置及使用方法。

• (1)各模块简要说明 • (2)文件管理器操作说明 • (3)命令控制台主要命令 • (4)使用技巧

3. 掌握清除“冰河”的方法。

• (1)删除C:\Windows\system下的Kernel32.exe和sy* * *plr.exe文件。

实验四:木马攻击与防范

10计科罗国民 201030457115网络安全与维护实验报告实验四:木马攻击与防范一、实验目的通过对木马的练习,使读者理解和掌握木马传播和运行的机制;通过手动删除木马,掌握检查木马和删除木马的技巧,学会防御木马的相关知识,加深对木马的安全防范意识。

二、实验要求通过实验了解木马攻击的原理,了解如何防范木马的入侵。

三、实验原理及内容木马是隐藏在正常程序中的具有特殊功能的恶意代码,是具备破坏、删除和修改文件、发送密码、记录键盘、实施DOS攻击甚至完全控制计算机等特殊功能的后门程序。

它隐藏在目标的计算机里,可以随计算机自动启动并在某一端口监听来自控制端的控制信息。

1、木马的特性木马程序为了实现某特殊功能,一般应该具有以下性质:(1)伪装性: 程序把自己的服务器端伪装成合法程序,并且诱惑被攻击者执行,使木马代码会在未经授权的情况下装载到系统中并开始运行。

(2)隐藏性:木马程序同病毒一样,不会暴露在系统进程管理器内,也不会让使用者察觉到木马的存在,它的所有动作都是伴随其它程序进行的,因此在一般情况下使用者很难发现系统中有木马的存在。

(3)破坏性:通过远程控制,攻击者可以通过木马程序对系统中的文件进行删除、编辑操作,还可以进行诸如格式化硬盘、改变系统启动参数等个性破坏操作。

(4)窃密性:木马程序最大的特点就是可以窥视被入侵计算机上的所有资料,这不仅包括硬盘上的文件,还包括显示器画面、使用者在操作电脑过程中在硬盘上输入的所有命令等。

2、木马的入侵途径木马入侵的主要途径是通过一定的欺骗方法,如更改图标、把木马文件与普通文件合并,欺骗被攻击者下载并执行做了手脚的木马程序,就会把木马安装到被攻击者的计算机中。

木马也可以通过Script、ActiveX及ASP、CGI交互脚本的方式入侵,由于微软的浏览器在执行Script脚本上存在一些漏洞,攻击者可以利用这些漏洞又到上网者单击网页,这样IE浏览器就会自动执行脚本,实现木马的下载和安装。

实训1-2:冰河木马远程控制

实训拓扑

实训设备

设备 计算机

数量

Windows 操 作 系 1台 统 Windows2000/20 1台 03 操作系统(提 供 WEB 和 POP3 服务) 1个 冰河木马制作软件

实训步骤

1.实训准备 2.制作冰河木马 3.小李下载和安装冰河服务器端软件 4.客户端SERVER控制服务器端PC 5.在PC上检验SERVER的控制

连接,如所示。

2.制作冰河木马

(3)打开木马的客户端程序G_CLIENT.EXE,如所示。

2.制作冰河木马

(4)在命令窗口重新查看当前建立的连接,会发现增加

了一个7718端口,如所示,说明冰河客户端开启了一个 端口7718。

2.制作冰河木马

在冰河木马的客户端,选择【设置】→【配置服务器程

4.客户端SERVER控制服务器端PC

(5)选择“服务器端配置”,单击 按钮,显示出服务

器的信息,如所示。

4.客户端SERVER控制服务器端PC

(6)选择“系统控制”,单击 按钮删除PC的冰河木马

。

5.在PC上检验SERVER的控制

5.在PC上检验SERVER的控制

(1)进入PC,发现文件夹“c:\test”被设置为共享,

1.实训准备

1.பைடு நூலகம்训准备

(1)小黑在SERVER上安装IIS服务和邮件服务。 (2)配置计算机和服务器的IP地址,保证网络通畅。 (3)小黑在SERVER上创建网站。 ①在C盘下创建文件夹www ②在c:\www下创建文件index.htm,index.htm网页的内

容如所示

如所示,它的共享名称为sharetest,如所示。

5.在PC上检验SERVER的控制

冰河木马

四、应用情境

冰河木马冰河木马开发于1999年,在设计之初,开发 者的本意是编写一个功能强大的远程控制软件。但一经推 出,就依靠其强大的功能成为了黑客们发动入侵的工具, 并结束了国外木马一统天下的局面,成为国产木马的标志 和代名词。

冰河木马

一、实验目的

• 明确病毒对系统的破坏的表现形式及对用户隐私等的危害 性。 • 了解病毒通常以何种手段寄生或隐藏在系统中的及对应的 解决方法。 • 体会对系统安全保证的重要性。

二、相பைடு நூலகம்知识点

命令提示符 的基本命令 行使用

冰河木马控 制原理

冰河木马控 制端使用

services功 能

三、实验原理

南京邮电大学 木马攻防实验报告

网络安全实验 木马攻击与防范 年 12 月 日

实验时间 2013 指导单位 指导教师

学生姓名 学院(系)

班级学号 专 业

实 验 报 告

实验名称 实验类型

木马攻击与防范

设计 实验学时 8

指导教师 实验时间

一、 实验目的

1. 本次实验为考核实验,需要独立设计完成一次网络攻防的综合实验。设计的实验中要包括 以下几个方面内容: (1) 构建一个具有漏洞的服务器,利用漏洞对服务器进行入侵或攻击; (2) 利用网络安全工具或设备对入侵与攻击进行检测; (3) 能有效的对漏洞进行修补,提高系统的安全性,避免同种攻击的威胁。 2 通过对木马的练习,使读者理解和掌握木马传播和运行的机制;通过手动删除木

1

使黑客可以利用这些打开的端口进入电脑系统,安全和个人隐私也就全无保障了!木马 的设计者为了防止木马被发现,而采用多种手段隐藏木马。木马的服务一旦运行并被控 制端连接,其控制端将享有服务端的大部分操作权限,例如给计算机增加口令,浏览、 移动、复制、删除文件,修改注册表,更改计算机配置等。 一个完整的冰河木马套装程序含了两部分:服务端(服务器部分)和客户端(控制 器部分) 。植入对方电脑的是服务端,而黑客正是利用客户端进入运行了服务端的电脑。 运行了木马程序的服务端以后,会产生一个有着容易迷惑用户的名称的进程,暗中打开 端口, 向指定地点发送数据 (如网络游戏的密码, 即时通信软件密码和用户上网密码等) , 黑客甚至可以利用这些打开的端口进入电脑系统。冰河木马程序不能自动操作,一个冰 河木马程序是包含或者安装一个存心不良的程序的,它可能看起来是有用或者有趣的计 划(或者至少无害)对一不怀疑的用户来说,但是实际上有害当它被运行。冰河木马不 会自动运行,它是暗含在某些用户感兴趣的文档中,用户下载时附带的。当用户运行文 档程序时, 冰河木马才会运行, 信息或文档才会被破坏和遗失。 冰河木马和后门不一样, 后门指隐藏在程序中的秘密功能, 通常是程序设计者为了能在日后随意进入系统而设置 的。 二、 过程与步骤及结果 一.攻击前的准备 首先解压冰河木马程序包,里面有四个文件,如图:

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

网络安全实验报告

冰河木马实验

网络10-2班 XXX 08103635

一、实验目的

通过学习冰河木马远程控制软件的使用,熟悉使用木马进行网络攻击的原理和方法。

二、实验内容

1、在计算机A上运行冰河木马客户端,学习其常用功能;

2、在局域网内另一台计算机B上种入冰河木马(服务器),用

计算机A控制计算机B;

3、打开杀毒软件查杀冰河木马;

4、再次在B上种入冰河木马,并手动删除冰河木马,修改注

册表和文件关联。

三、实验准备

1、在两台计算机上关闭杀毒软件;

2、下载冰河木马软件;

3、阅读冰河木马的关联文件。

四、实验要求

1、合理使用冰河木马,禁止恶意入侵他人电脑和网络;

2、了解冰河木马的主要功能;

3、记录实验步骤、实验现象、实验过程中出现的意外情况及

解决方法;

4、总结手动删除冰河木马的过程。

五、实验过程

作为一款流行的远程控制工具,在面世的初期,冰河就曾经以其简单的操作方法和强大的控制力令人胆寒,可以说达到了谈冰色变的地步。

鉴于此,我们就选用冰河完成本次实验。

若要使用冰河进行攻击,则冰河的安装(是目标主机感染冰河)是首先必须要做的。

冰河控制工具中有三个文件:Readme.txt,G_Client.exe,以及G_Server.exe。

Readme.txt简单介绍冰河的使用。

G_Client.exe是监控端执行程序,可以用于监控远程计算机和配置服务器。

G_Server.exe是被监控端后台监控程序(运行一次即自动安装,开机自启动,可任意改名,运行时无任何提示)。

运行G_Server.exe后,该服务端程序直接进入内存,并把感染机的7626端口开放。

而使用冰河客户端软件(G_Client.exe)的计算机可以对感染机进行远程控制。

冰河木马的使用:

1、自动跟踪目标机屏幕变化,同时可以完全模拟键盘及鼠标输入,即在同步被控端屏幕变化的同时,监控端的一切键盘及鼠标操作将反映在被控端屏幕(局域网适用)。

2、记录各种口令信息:包括开机口令、屏保口令、各种共享资源口令及绝大多数在对话框中出现的口令信息。

3、获取系统信息:包括计算机名、注册公司、当前用户、系统路径、操作系统版本、当前显示分辨率、物理及逻辑磁盘信息等多项系统数据。

4、限制系统功能:包括远程关机、远程重启计算机、锁定鼠标、锁定系统热键及锁定注册表等多项功能限制。

5、远程文件操作:包括创建、上传、下载、复制、伤处文件或目录、文件压缩、快速浏览文本文件、远程打开文件(正常方式、最小化、最大化、隐藏方式)等多项文件操作功能。

6、注册表操作:包括对主键的浏览、增删、复制、重命名和对键值的读写等所有注册表操作功能。

7、发送信息:以四种常用图标向被控端发送简短信息。

8、点对点通讯:以聊天室形式同被控端进行在线交谈等。

入侵目标主机:

首先运行G_Client.exe,扫描主机。

查找IP地址:在“起始域”编辑框中输入要查找的IP地址,本实验搜索IP 地址“219.219.68.***”网段的计算机,点“开始搜索”按钮,在右边列表框中显示检测到已经在网上的计算机的IP地址。

搜索框内有显示状态为ERR的主机,是因为这些主机上没有种马,即没有安装服务器。

实验中,我选择控制的主机的IP为“219.219.68.104”。

在命令控制台中操作:

口令类命令:

系统命令及口令

历史口令

击键记录

控制类命令:

抓捕屏幕

发送信息

进程管理窗口管理

系统控制鼠标控制

其他控制

网络类命令:

网络信息---查看共享

文件类命令:

文件复制

注册表读写:

键值读取

设置类命令:

服务器端配置

读取服务器配置

修改服务器配置

六、实验小结

对于计算机木马的概念,我们都还局限在很窄的层面,通过对冰河木马的学习并使用它完成本次实验,认识到木马是怎样侵入到我们的计算机并获得所需要的信息的。

对木马病毒的防护建议:

1、及时下载系统补丁,修补系统漏洞;

2、提高防范意识,不要打开陌生人的可以邮件和附件,其中可能隐藏病

毒;

3、如果电脑出现无故重启、桌面异常、速度变慢等情况,注意检查是否

已中病毒;

4、使用杀毒软件和防火墙,配置好运行规则。