关于limit hashlimit资料整理

关于limit hashlimit资料整理

关于limit hashlimit资料整理hashlimit是iptables的一个匹配模块,用它结合iptables的其它命令可以实现限速的功能。

(注意,单独hashlimit模块是无法限速的)。

不过首先必须明确,hashlimit本身只是一个“匹配”模块。

我们知道,iptables的基本原理是“匹配--处理”,hashlimit在这个工作过程中只能起到匹配的作用,它本身是无法对网络数据包进行任何处理的。

我看到网上有些hashlimit的例子里面说只用一条包含hashlimit匹配规则的iptables语句就可以实现限速,那是错误的。

实际上,利用hashlimit来限速需要包括两个步骤。

1.对符合hashlimit匹配规则包放行2.丢弃/拒绝未放行的包下面是一个简单的例子:iptables -A INPUT -p tcp --dport 22 -m hashlimit --hashlimit-name ssh--hashlimit 5/sec --hashlimit-burst 10 --hashlimit-mode srcip--hashlimit-htable-expire 90000 -j ACCEPTiptables -A INPUT -p tcp --dport 22 -j DROP然后,我们来着重讲讲hashlimit模块具体是如何工作的。

hashlimit的匹配是基于令牌桶(Token bucket)模型的。

令牌桶是一种网络通讯中常见的缓冲区工作原理,它有两个重要的参数,令牌桶容量n和令牌产生速率s。

我们可以把令牌当成是门票,而令牌桶则是负责制作和发放门票的管理员,它手里最多有n张令牌。

一开始,管理员开始手里有n张令牌。

每当一个数据包到达后,管理员就看看手里是否还有可用的令牌。

如果有,就把令牌发给这个数据包,hashlimit就告诉iptables,这个数据包被匹配了。

而当管理员把手上所有的令牌都发完了,再来的数据包就拿不到令牌了。

hash原理和实现方式

hash原理和实现方式Hash原理是一种将数据映射到固定长度的唯一标识的算法。

它的基本原理是将输入数据通过哈希函数进行计算,生成固定长度的哈希值作为输出。

哈希函数具有以下特点:1.唯一性:对于任何不同的输入,哈希函数都应该生成不同的哈希值。

2.高效性:哈希函数计算速度应该尽可能快,将输入数据转换为哈希值的过程应该是高效的。

3.一致性:当输入数据不变时,哈希值也不应该变化。

4.不可逆性:根据哈希值不能反推出原始数据。

5.均匀性:哈希函数应该能够将不同大小的输入数据映射到固定长度的哈希值上,且均匀分布。

实现方式有多种,下面介绍常见的几种实现方式:1. 散列链表(Hash Table with Linked Lists):散列链表是一种简单的哈希实现方式。

它使用数组作为存储数据的主要数据结构,当发生哈希冲突时,使用链表来存储冲突的元素。

每个元素通过哈希函数计算出一个索引值,然后被插入到该索引对应的链表中。

这种实现方式的优点是易于实现,但是当哈希冲突较多时,效率会降低。

2. 开放定址法(Open Addressing):开放定址法是另一种哈希实现方式,它不使用链表来存储冲突的元素,而是将冲突的元素直接放在数组中的其他位置。

当发生哈希冲突时,继续寻找数组中的下一个空槽位,直到找到一个空槽位或者遍历整个数组。

这种实现方式的优点是无需额外的链表结构,可以提高存储密度和查询效率。

但是,如果哈希表已满,插入新元素的时间复杂度可能会增加。

3. 拉链法(Chaining):拉链法是一种解决哈希冲突的方法,它在每个哈希表槽位上维护一个链表。

当发生哈希冲突时,将冲突的元素放入对应的链表中。

这种实现方式的优点是可以处理大量的哈希冲突,并且不需要额外的空间。

缺点是需要维护额外的链表结构,查询效率可能会降低。

4. 一致性哈希(Consistent Hashing):一致性哈希是一种用于分布式系统中的哈希实现方式。

它通过在哈希空间中使用虚拟节点,将哈希空间映射到环形空间上。

数据库查询limit用法

数据库查询limit用法在进行数据库查询时,经常会遇到需要返回指定数量的结果的情况。

这时,我们可以使用LIMIT关键字来限制查询结果的数量。

本文将详细介绍LIMIT的用法,并提供一些常见的应用场景和示例。

1. 语法LIMIT关键字用于限制查询结果的数量,它可以与SELECT语句一起使用。

其基本语法如下:SELECT column1, column2, ...FROM tableLIMIT offset, count;其中,column1, column2, ...表示需要查询的列名,table表示需要查询的表名,offset表示偏移量,count表示返回结果的数量。

2. 用法示例2.1. 返回前N条记录假设我们有一个名为users的表,其中包含用户信息。

要返回前N条记录,可以使用以下查询语句:SELECT *FROM usersLIMIT N;这将返回users表中的前N条记录。

2.2. 返回指定范围的记录如果我们只想返回表中的一部分记录,可以使用LIMIT关键字的两个参数:偏移量和数量。

偏移量表示从第几条记录开始返回,数量表示返回的记录数量。

SELECT *FROM usersLIMIT offset, count;例如,要返回users表中的第6到第10条记录,可以使用以下查询语句:SELECT *FROM usersLIMIT 5, 5;这将返回users表中的第6到第10条记录。

2.3. 与ORDER BY一起使用通常,我们希望按照某个字段的值对查询结果进行排序。

在这种情况下,可以将LIMIT与ORDER BY一起使用。

SELECT *FROM usersORDER BY columnLIMIT N;例如,要返回users表中按照age字段降序排列的前N条记录,可以使用以下查询语句:SELECT *FROM usersORDER BY age DESCLIMIT N;2.4. 分页查询在实际应用中,经常需要进行分页查询,以便在页面上展示大量数据。

哈希函数的原理及应用

哈希函数的原理及应用哈希函数是将输入数据映射到固定长度的输出数据的一种函数。

它具有以下几个特点:确定性、高效、不可逆和均匀分布。

哈希函数的原理基于数学原理和位运算。

它将输入数据通过一系列操作转化为固定位数的哈希值。

哈希函数的设计要考虑尽量减小冲突的概率,即不同的输入数据得到相同的哈希值的概率尽量低。

常见的哈希函数有MD5、SHA-1和SHA-256等。

1.数据完整性验证:哈希函数常被用来验证数据在传输过程中是否被篡改。

发送方可以计算出数据的哈希值并一并发送给接收方。

接收方在接收到数据后重新计算哈希值并与发送方发送的哈希值进行比对,如果不一致则说明数据被篡改过。

2.数据加密:哈希函数是密码学中不可或缺的组成部分。

通过哈希函数,可以将明文消息转换为不可逆的哈希值,从而保护消息的机密性。

常用的密码哈希函数有MD5和SHA系列。

3.密码存储与验证:在用户注册和登录认证等场景中,哈希函数常被用来存储和验证用户密码。

通常使用带有“加盐”的哈希函数来存储用户密码,以增加密码的安全性。

4.唯一标识符生成:哈希函数可以将大范围的输入数据映射为固定长度的哈希值。

这种特性使得它可以用来生成唯一的标识符,如文件的唯一标识符、URL的短链接等。

5.数据分片与散列存储:哈希函数可以将大数据集分割成小数据块并散列存储。

这样做既能减少存储空间的占用,又能提高数据的检索效率。

例如,分布式存储系统中常用的一致性哈希算法就是通过哈希函数将数据分布到不同的节点上。

6.布隆过滤器:布隆过滤器是一种基于哈希函数的数据结构,用于快速判断一些数据是否属于集合中。

布隆过滤器通过哈希函数将元素映射到一个位向量中,并用多个不同的哈希函数来减小冲突的概率,从而提高查询效率。

总的来说,哈希函数是一种非常重要的技术,广泛应用在数据完整性验证、数据加密、标识符生成、数据存储和检索等领域。

在实际应用中,我们需要选择合适的哈希函数来满足我们的需求,并注意哈希函数的安全性和冲突概率。

mysql limit原理

mysql limit原理今天,我们要讨论的是MySQL的LIMIT原理,它是MySQL中的一种常用查询限定工具,能够以有效的方式规范查询结果的数量,是SQL语句中最常被使用的关键字之一。

MySQL的LIMIT原理是通过在查询语句中添加“LIMIT”关键字来实现的,它可以限制查询结果的数量,例如,在一次查询中最多只能返回10条记录。

在MySQL的查询语句中,LIMIT子句的格式如下: LIMIT [offset], [rows]其中,offset表示从第几条记录开始,rows表示最多返回多少条记录。

如果在LIMIT子句中只指定一个参数的话,则默认从第一条记录开始,例如:SELECT * FROM table LIMIT 5;上面的语句表示从表中查询最多5条记录。

要正确理解MySQL的LIMIT原理,就必须要搞清楚它在计算机中是如何实现的,即MySQL是如何限制查询结果的?其实,MySQL的LIMIT原理主要是通过MySQL的查询优化器来实现的,MySQL的查询优化器会分析四大要素,即表的列、条件限定、排序规则与分页的LIMIT等,收集查询语句中的相关信息,进行优化,最终将结果按照LIMIT关键字指定的参数限定输出,以达到有效限制查询结果输出量的目的。

MySQL的LIMIT原理乍看起来很简单,但它能够极大地提升系统的查询性能,比如,如果要查询一个表中数据量较大的情况下,如果不使用LIMIT,MySQL会将所有的结果都查询出来,而使用LIMIT后,MySQL只会查询规定的数据量,这样就能够大大提升查询的效率。

此外,在MySQL的查询语句中,可以使用多个LIMIT关键字,以便对查询结果进行多次限定,即:SELECT * FROM table LIMIT 5, 10;上面的语句表示从表中查询起始记录为第5条,最多10条记录。

不过,多个LIMIT语句必须使用括号将它们组合在一起,例如:SELECT * FROM table LIMIT (5,10), (15, 20);上面的语句表示从表中查询第5到10条记录,第15到20条记录,最多30条记录。

ibatis limit 运算

ibatis limit 运算iBatis是一个持久层框架,用于将对象与数据库表进行映射。

在iBatis中,要实现限制查询结果的数量,可以使用limit关键字。

在SQL中,limit关键字用于限制查询结果的数量,通常与offset一起使用以实现分页功能。

例如,要在iBatis中实现限制查询结果的数量,可以在SQL语句中使用limit关键字,并指定要返回的行数。

在iBatis中,可以使用limit关键字来限制查询结果的数量。

例如,可以在SQL语句中使用limit关键字来指定要返回的行数。

例如,下面的SQL语句使用limit关键字来限制查询结果的数量为10:sql.SELECT FROM table_name LIMIT 10;上面的SQL语句将返回查询结果的前10行。

除了limit关键字之外,还可以使用offset关键字来指定从查询结果的哪一行开始返回数据。

例如,下面的SQL语句使用limit和offset关键字来实现分页查询,返回第11到20行的数据:sql.SELECT FROM table_name LIMIT 10 OFFSET 10;在iBatis中,可以将limit和offset关键字与参数结合使用,以实现动态设置查询结果的数量和偏移量。

这样可以在不同的查询中灵活地控制返回的数据行数,实现分页查询的功能。

通过在iBatis的SQL映射文件中使用limit和offset关键字,可以轻松地实现对查询结果数量的限制和偏移量的设置,从而实现灵活的分页查询功能。

总之,iBatis中可以使用limit关键字来限制查询结果的数量,也可以结合offset关键字实现分页查询,通过动态设置参数,灵活地控制返回的数据行数和偏移量,从而实现对查询结果的限制运算。

hash常用指令

hash常用指令Hash常用指令简介一、概述Hash(散列)是一种常用的数据结构,用于存储键值对。

在计算机科学中,Hash函数是一种将任意长度的输入映射为固定长度输出的函数。

Hash函数经常被用于加密算法、数据检索和唯一标识等场景。

本文将介绍常用的Hash函数相关指令,包括创建Hash、插入元素、删除元素、查找元素和更新元素等操作。

二、创建Hash在许多编程语言中,创建Hash的指令通常是通过关键字或特定的函数来实现的。

以Python语言为例,我们可以使用如下指令创建一个空的Hash:```hash_table = {}```这个指令将创建一个名为`hash_table`的Hash对象,用于存储键值对。

三、插入元素向Hash中插入元素是常见的操作。

在Python中,可以使用以下指令将一个键值对插入到Hash中:```hash_table['key'] = 'value'```这个指令将在`hash_table`中插入一个键为`key`,值为`value`的元素。

四、删除元素从Hash中删除元素也是常见的操作。

以Python语言为例,可以使用以下指令删除Hash中的一个元素:```del hash_table['key']```这个指令将删除`hash_table`中键为`key`的元素。

五、查找元素在Hash中查找元素是常见的操作之一。

以Python语言为例,可以使用以下指令查找Hash中指定键的值:```value = hash_table.get('key')```这个指令将返回`hash_table`中键为`key`的值。

六、更新元素更新Hash中的元素也是常见的操作。

以Python语言为例,可以使用以下指令更新Hash中指定键的值:```hash_table['key'] = 'new_value'```这个指令将更新`hash_table`中键为`key`的值为`new_value`。

java面试 high-availability中知识点 limit-request 整理

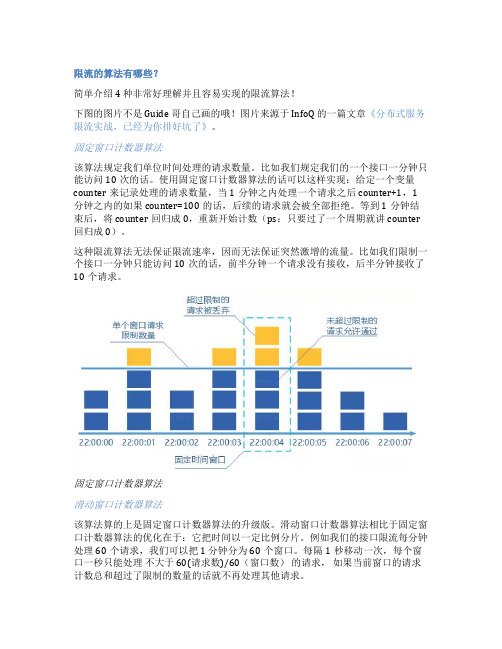

限流的算法有哪些?简单介绍 4 种非常好理解并且容易实现的限流算法!下图的图片不是 Guide 哥自己画的哦!图片来源于 InfoQ 的一篇文章《分布式服务限流实战,已经为你排好坑了》。

固定窗口计数器算法该算法规定我们单位时间处理的请求数量。

比如我们规定我们的一个接口一分钟只能访问10次的话。

使用固定窗口计数器算法的话可以这样实现:给定一个变量counter来记录处理的请求数量,当1分钟之内处理一个请求之后counter+1,1分钟之内的如果counter=100的话,后续的请求就会被全部拒绝。

等到 1分钟结束后,将counter回归成0,重新开始计数(ps:只要过了一个周期就讲counter 回归成0)。

这种限流算法无法保证限流速率,因而无法保证突然激增的流量。

比如我们限制一个接口一分钟只能访问10次的话,前半分钟一个请求没有接收,后半分钟接收了10个请求。

固定窗口计数器算法滑动窗口计数器算法该算法算的上是固定窗口计数器算法的升级版。

滑动窗口计数器算法相比于固定窗口计数器算法的优化在于:它把时间以一定比例分片。

例如我们的接口限流每分钟处理60个请求,我们可以把 1 分钟分为60个窗口。

每隔1秒移动一次,每个窗口一秒只能处理不大于 60(请求数)/60(窗口数)的请求,如果当前窗口的请求计数总和超过了限制的数量的话就不再处理其他请求。

很显然:当滑动窗口的格子划分的越多,滑动窗口的滚动就越平滑,限流的统计就会越精确。

滑动窗口计数器算法漏桶算法我们可以把发请求的动作比作成注水到桶中,我们处理请求的过程可以比喻为漏桶漏水。

我们往桶中以任意速率流入水,以一定速率流出水。

当水超过桶流量则丢弃,因为桶容量是不变的,保证了整体的速率。

如果想要实现这个算法的话也很简单,准备一个队列用来保存请求,然后我们定期从队列中拿请求来执行就好了。

漏桶算法令牌桶算法令牌桶算法也比较简单。

和漏桶算法算法一样,我们的主角还是桶(这限流算法和桶过不去啊)。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

关于limit hashlimit资料整理hashlimit是iptables的一个匹配模块,用它结合iptables的其它命令可以实现限速的功能。

(注意,单独hashlimit模块是无法限速的)。

不过首先必须明确,hashlimit本身只是一个“匹配”模块。

我们知道,iptables的基本原理是“匹配--处理”,hashlimit在这个工作过程中只能起到匹配的作用,它本身是无法对网络数据包进行任何处理的。

我看到网上有些hashlimit的例子里面说只用一条包含hashlimit匹配规则的iptables语句就可以实现限速,那是错误的。

实际上,利用hashlimit来限速需要包括两个步骤。

1.对符合hashlimit匹配规则包放行2.丢弃/拒绝未放行的包下面是一个简单的例子:iptables -A INPUT -p tcp --dport 22 -m hashlimit --hashlimit-name ssh--hashlimit 5/sec --hashlimit-burst 10 --hashlimit-mode srcip--hashlimit-htable-expire 90000 -j ACCEPTiptables -A INPUT -p tcp --dport 22 -j DROP然后,我们来着重讲讲hashlimit模块具体是如何工作的。

hashlimit的匹配是基于令牌桶(Token bucket)模型的。

令牌桶是一种网络通讯中常见的缓冲区工作原理,它有两个重要的参数,令牌桶容量n和令牌产生速率s。

我们可以把令牌当成是门票,而令牌桶则是负责制作和发放门票的管理员,它手里最多有n张令牌。

一开始,管理员开始手里有n张令牌。

每当一个数据包到达后,管理员就看看手里是否还有可用的令牌。

如果有,就把令牌发给这个数据包,hashlimit就告诉iptables,这个数据包被匹配了。

而当管理员把手上所有的令牌都发完了,再来的数据包就拿不到令牌了。

这时,hashlimit模块就告诉iptables,这个数据包不能被匹配。

除了发放令牌之外,只要令牌桶中的令牌数量少于n,它就会以速率s来产生新的令牌,直到令牌数量到达n为止。

通过令牌桶机制,即可以有效的控制单位时间内通过(匹配)的数据包数量,又可以容许短时间内突发的大量数据包的通过(只要数据包数量不超过令牌桶n)。

hashlimit模块提供了两个参数--hashlimit和--hashlimit-burst,分别对应于令牌产生速率和令牌桶容量。

除了令牌桶模型外,hashlimit匹配的另外一个重要概念是匹配项。

在hashlimit中,每个匹配项拥有一个单独的令牌桶,执行独立的匹配计算。

通过hashlimit的--hashlimit-mode参数,你可以指定四种匹配项及其组合,即:srcip(每个源地址IP为一个匹配项),dstip(每个目的地址IP为一个匹配项),srcport(每个源端口为一个匹配项),dstport(每个目的端口为一个匹配项)除了前面介绍的三个参数外,hashlimit还有一个必须要用的参数,即--hashlimit-name。

hashlimit会在/proc/net/ipt_hashlimit目录中,为每个调用了hashlimit模块的iptables 命令建立一个文件,其中保存着各匹配项的信息。

--hashlimit-name参数即用来指定该文件的文件名。

好了,以上我们已经介绍了hashlimit的工作原理和相应的参数,下面我们来看几个例子。

首先是前面的那个例子:iptables -A INPUT -p tcp --dport 22 -m hashlimit --hashlimit-name ssh--hashlimit 5/sec --hashlimit-burst 10 --hashlimit-mode -j ACCEPTiptables -A INPUT -p tcp --dport 22 -j DROP在了解了hashlimit各参数的含义之后,我们现在就可以知道这两条iptables命令的作用。

第一条的作用是,为所有访问本机22端口的不同IP建立一个匹配项,匹配项对应的令牌桶容量为10,令牌产生速率为5个每秒。

放行通过匹配的数据包。

第二条的作用是,丢弃所有其它访问本机22端口的数据包。

通过这两条命令,我们就实现了限制其它机器对本机22端口(ssh服务)频繁访问的功能,再来我们看一个复杂点的限速。

假设我们现在在一台NAT网关上,想限制内部网某个网段192.168.1.2/24对外的访问频率。

(这个的主要作用是限制内部中毒主机对外的flood攻击)那我们可以这么做:iptables -N DEFLOODiptables -A FORWARD -s 192.168.1.2/24 -m state --state NEW -j DEFLOODiptables -A DEFLOOD -m hashlimit --hashlimit-name deflood --hashlimit 10/sec --hashlimit-burst 10 --hashlimit-mode srcip -j ACCEPTiptables -P DEFLOOD -j DROP第一条命令建立了一个自定义的处理链第二条命令,所有来自192.168.1.2/24网段,并且打算新建网络连接的数据包,都进入DEFLOOD链处理第三条命令,在DEFLOOD链中,为每个IP建立一个匹配项,对应令牌桶容量为10,产生速率为10个每秒。

放行通过匹配的数据包。

第四条命令,在DEFLOOD链中丢弃所有其它的数据包以上我们介绍了hashlimit模块的原理和使用。

希望能对大家有所帮助:)用iptables的limit或hashlimit模块,目标是ACCEPT。

当你设置300/s时,它大约每3m s发出一个令牌,获得令牌的包可以发出去,没有获得令牌的包只能等待下一个令牌到来,这样不会造成一些包丢失,更不会造成所谓“断线”的。

limit匹配:限制匹配数据包的频率或速率,看清楚了,它是用来限制匹配的数据包的频率和速率的.这里“limit”这个词经常给别人“限制”的误解,其实准确说,应该是“按一定速率去匹配”至于“限制”还是“放行”是后面-j 动作来实现的limit 仅仅是个match 模块,他的功能是匹配,匹配方式是按一定速率以下2条是对icmp的burst限制iptables -A INPUT -p icmp -m limit --limit 1/sec --limit-burst 10 -j ACCEPTiptables -A INPUT -p icmp -j DROP第一条ipables的意思是限制ping包每一秒钟一个,10个后重新开始.同时可以限制IP碎片,每秒钟只允许100个碎片,用来防止DoS攻击.iptables -A INPUT -f -m limit --limit 100/sec --limit-burst 100 -j ACCEPTiptables limit 参数备忘? 限制特定封包传入速度? 限制特定端口口连入频率? iptables Log 记录参数备忘? 自定Chain 使用备忘? 防治SYN-Flood 碎片攻击限制ping (echo-request) 传入的速度限制前, 可正常每0.2 秒ping 一次ping your.linux.ip -i 0.2限制每秒只接受一个icmp echo-request 封包iptables -A INPUT -p icmp --icmp-type echo-request -m limit --limit 1/s --limit -burst 1 -j ACCEPTiptables -A INPUT -p icmp --icmp-type echo-request -j DROP--limit 1/s 表示每秒一次; 1/m 则为每分钟一次--limit-burst 表示允许触发limit 限制的最大次数(预设5)再以每0.2 秒ping 一次, 得到的响应是每秒一次ping your.linux.ip -i 0.2限制ssh 连入频率建立自订Chain, 限制tcp 联机每分钟一次, 超过者触发Log 记录(记录在/var/log/mes sages)iptables -N ratelimitiptables -A ratelimit -p tcp -m state --state ESTABLISHED,RELATED -j ACCEPTiptables -A ratelimit -p tcp --syn -m limit --limit 1/m --limit-burst 1 -j ACCEPTiptables -A ratelimit -p tcp -j LOG --log-level "NOTICE" --log-prefix "[RATELIMI T]"iptables -A ratelimit -p tcp -j DROP引用自订Chain, 限制ssh (tcp port 22) 连入频率iptables -A INPUT -p tcp --dport 22 -s 192.168.0.0/16 -j ACCEPT (特定IP 来源不受限制)iptables -A INPUT -p tcp --dport 22 -j ratelimit参考数据: Mike's Blog - How to limit attack attempts in Linuxsshd_config 设定备忘:? LoginGraceTime 30 密码输入时限为30 秒? MaxAuthTries 2 最多只能输入3 次密码同理可证iptables -N pinglimitiptables -A pinglimit -m limit --limit 1/s --limit-burst 1 -j ACCEPTiptables -A pinglimit -j DROPiptables -A INPUT -p icmp --icmp-type echo-request -j pinglimit亦可达到每秒只接受一个echo-request 封包补充: 清除自订Chainiptables -L -n --line-numberiptables -D INPUT niptables -F ratelimitiptables -X ratelimit防治SYN-Flood 碎片攻击iptables -N syn-floodiptables -A syn-flood -m limit --limit 50/s --limit-burst 10 -j RETURNiptables -A syn-flood -j DROPiptables -I INPUT -j syn-flood模拟攻击wget /tools/200102/naptha-1.1.tgzwget ftp:///linux/freshrpms/redhat/7.0/libnet/libnet-1.0.1b-1.src.rpm tar -zxf naptha-1.1.tgzrpmbuild --recompile libnet-1.0.1b-1.src.rpmcp -r /var/tmp/libnet-buildroot/usr/* /usr/local/cd naptha-1.1make./synsend your.linux.host.ip 80 local.host.eth0.ip 0.1若成功抵挡, 不久后会出现Can't send packet!: Operation not permitted 的讯息iprange a.b.c.d-a.b.c.d 表示这一段地址还是分别表示每一个包含的地址?例iptables -A -m iprange --src-range 172.16.1.10-172.16.16.1 -m limit --limit 300/second -j ACCEPT表示172.16.1.10-172.16.16.1这段地址每秒一共匹配300个数据包还是表示172.16.1.10-172.16.16.1地址中的每一个ip 分别匹配300个数据包?-------ip range a.b.c.d-a.b.c.d 表示这一段地址还是分别表示每一个包含的地址?例iptables -A -m iprange --src-range 172.16.1.10-172.16.16.1 -m limit --limit 300/second -j ACCEPT表示172.16.1.10-172.16.16.1这段地址每秒一共匹配300个数据包还是表示172.16.1.10-172.16.16.1地址中的每一个ip 分别匹配300个数据包?limitThis module must be explicitly specified with `-m limit' or `--match limit'. It i s used to restrict the rate of matches, such as for suppressing log messages. It will only match a given number of times per second (by default 3 matches per hour, with a burst of 5). It takes two optional arguments:--limitfollowed by a number; specifies the maximum average number of matches to allow per second. The number can specify units explicitly, using `/second', `/ minute', `/hour' or `/day', or parts of them (so `5/second' is the same as `5 /s').--limit-burstfollowed by a number, indicating the maximum burst before the above limit ki cks in.This match can often be used with the LOG target to do rate-limited logging. To understand how it works, let's look at the following rule, which logs packet s with the default limit parameters:# iptables -A FORWARD -m limit -j LOGThe first time this rule is reached, the packet will be logged; in fact, since the default burst is 5, the first five packets will be logged. After this, it will be t wenty minutes before a packet will be logged from this rule, regardless of ho w many packets reach it. Also, every twenty minutes which passes without m atching a packet, one of the burst will be regained; if no packets hit the rule for 100 minutes, the burst will be fully recharged; back where we started.iptables -t filter -A INPUT -p icmp --icmp-type echo-request -m limit --limit 6/ minute --limit-burst 6 -j LOG --log-prefix="filter INPUT:"列:#!/bin/bashiptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPTiptables -N syn-floodiptables -A INPUT -i eth0 -p tcp -m state --state NEW -j syn-floodiptables -A syn-flood -m limit --limit 1/s --limit-burst 4 -j RETURNiptables -A INPUT -i eth0 -p tcp ! --syn -m state --state NEW -j DROPiptables -A INPUT -i eth0 -p tcp -d 0/0 --dport 80 -j ACCEPTiptables -A INPUT -i eth0 -p tcp --dport 22 -j ACCEPTiptables -A INPUT -f -m limit --limit 100/s --limit-burst 100 -j ACCEPTiptables -A INPUT -p icmp -m limit --limit 1/s --limit-burst 3 -j ACCEPTiptables -A INPUT -i eth0 -p tcp --dport 21 -j ACCEPTiptables -A INPUT -i eth0 -p tcp --dport 20 -j ACCEPTiptables -A INPUT -i eth0 -j DROP流量控制tc qdisc del dev eth0 root 2>/dev/null##定义上传总带宽(用tc语法,这里用的是htb过滤器)##define root and default ruletc qdisc add dev eth0 root handle 10: htb default 70##define uplink max ratetc class add dev eth0 parent 10: classid 10:1 htb rate 64kbps ceil 64kbps##对不同的业务进行分类,定义不同的数据流量##define second leaf#tc class add dev eth0 parent 10:1 classid 10:10 htb rate 2kbps ceil 4kbps pr io 2#tc class add dev eth0 parent 10:1 classid 10:20 htb rate 2kbps ceil 4kbps pr io 2#tc class add dev eth0 parent 10:1 classid 10:30 htb rate 32kbps ceil 40kbps prio 3tc class add dev eth0 parent 10:1 classid 10:40 htb rate 3kbps ceil 13kbps pri o 0tc class add dev eth0 parent 10:1 classid 10:50 htb rate 1kbps ceil 11kbps pri o 1tc class add dev eth0 parent 10:1 classid 10:60 htb rate 1kbps ceil 11kbps pri o 1tc class add dev eth0 parent 10:1 classid 10:70 htb rate 2kbps ceil 5kbps prio 1##定义不同数据传输业务的优先级别和优化数据传输方法##define rule for second leaf#tc qdisc add dev eth0 parent 10:10 handle 101: pfifo#tc qdisc add dev eth0 parent 10:20 handle 102: pfifo#tc qdisc add dev eth0 parent 10:30 handle 103: pfifo#tc qdisc add dev eth0 parent 10:40 handle 104: pfifo#tc qdisc add dev eth0 parent 10:50 handle 105: pfifo#tc qdisc add dev eth0 parent 10:60 handle 106: pfifo#tc qdisc add dev eth0 parent 10:70 handle 107: pfifo##tc qdisc add dev eth0 parent 10:10 handle 101: sfq perturb 10##tc qdisc add dev eth0 parent 10:20 handle 102: sfq perturb 10##tc qdisc add dev eth0 parent 10:30 handle 103: sfq perturb 10tc qdisc add dev eth0 parent 10:40 handle 104: sfq perturb 5tc qdisc add dev eth0 parent 10:50 handle 105: sfq perturb 10tc qdisc add dev eth0 parent 10:60 handle 106: sfq perturb 10tc qdisc add dev eth0 parent 10:70 handle 107: sfq perturb 10##为netfilter链中的mangle链打标记做好准备(做句柄标示)##define fw for ipfilter#tc filter add dev eth0 parent 10: protocol ip prio 100 handle 10 fw classid 1 0:10#tc filter add dev eth0 parent 10: protocol ip prio 100 handle 20 fw classid 1 0:20#tc filter add dev eth0 parent 10: protocol ip prio 100 handle 30 fw classid 1 0:30tc filter add dev eth0 parent 10: protocol ip prio 100 handle 40 fw classid 10: 40tc filter add dev eth0 parent 10: protocol ip prio 100 handle 50 fw classid 10: 50tc filter add dev eth0 parent 10: protocol ip prio 100 handle 60 fw classid 10: 60tc filter add dev eth0 parent 10: protocol ip prio 100 handle 70 fw classid 10: 70################################################## ###################################下载端口配置(方法同上传配置,只是在速率定义上有调整)echo "Enabling downlink limit"#downlink limit##clear dev eth1 ruletc qdisc del dev eth1 root 2>/dev/null##define root and default ruletc qdisc add dev eth1 root handle 10: htb default 70##define downlink max ratetc class add dev eth1 parent 10: classid 10:1 htb rate 128kbps ceil 128kbps##define second leaf#tc class add dev eth1 parent 10:1 classid 10:10 htb rate 2kbps ceil 32kbps prio 2#tc class add dev eth1 parent 10:1 classid 10:20 htb rate 2kbps ceil 32kbps prio 2#tc class add dev eth1 parent 10:1 classid 10:30 htb rate 32kbps ceil 212kbp s prio 3tc class add dev eth1 parent 10:1 classid 10:40 htb rate 5kbps ceil 20kbps pri o 0tc class add dev eth1 parent 10:1 classid 10:50 htb rate 2kbps ceil 17kbps pri o 1tc class add dev eth1 parent 10:1 classid 10:60 htb rate 2kbps ceil 17kbps pri o 1tc class add dev eth1 parent 10:1 classid 10:70 htb rate 3kbps ceil 5kbps prio 1##define rule for second leaf#tc qdisc add dev eth1 parent 10:10 handle 101: pfifo#tc qdisc add dev eth1 parent 10:20 handle 102: pfifo#tc qdisc add dev eth1 parent 10:30 handle 103: pfifo#tc qdisc add dev eth1 parent 10:40 handle 104: pfifo#tc qdisc add dev eth1 parent 10:50 handle 105: pfifo#tc qdisc add dev eth1 parent 10:60 handle 106: pfifo#tc qdisc add dev eth1 parent 10:70 handle 107: pfifo##tc qdisc add dev eth1 parent 10:10 handle 101: sfq perturb 10##tc qdisc add dev eth1 parent 10:20 handle 102: sfq perturb 10##tc qdisc add dev eth1 parent 10:30 handle 103: sfq perturb 10tc qdisc add dev eth1 parent 10:40 handle 104: sfq perturb 5tc qdisc add dev eth1 parent 10:50 handle 105: sfq perturb 10tc qdisc add dev eth1 parent 10:60 handle 106: sfq perturb 10tc qdisc add dev eth1 parent 10:70 handle 107: sfq perturb 10##define fw for ipfilter#tc filter add dev eth1 parent 10: protocol ip prio 100 handle 10 fw classid 1 0:10#tc filter add dev eth1 parent 10: protocol ip prio 100 handle 20 fw classid 1 0:20#tc filter add dev eth1 parent 10: protocol ip prio 100 handle 30 fw classid 1 0:30tc filter add dev eth1 parent 10: protocol ip prio 100 handle 40 fw classid 10: 40tc filter add dev eth1 parent 10: protocol ip prio 100 handle 50 fw classid 10: 50tc filter add dev eth1 parent 10: protocol ip prio 100 handle 60 fw classid 10: 60tc filter add dev eth1 parent 10: protocol ip prio 100 handle 70 fw classid 10: 70echo "Enabling mangle "# uploads#iptables -t mangle -A PREROUTING -s 192.168.0.6 -m layer7 --l7proto dns -j MARK --set-mark 10#iptables -t mangle -A PREROUTING -s 192.168.0.6 -m layer7 --l7proto smtp -j MARK --set-mark 20#iptables -t mangle -A PREROUTING -s 192.168.0.6 -m layer7 --l7proto http -j MARK --set-mark 30##为ip地址打标记以便进行流量控制--上传#iptables -t mangle -A PREROUTING -s 192.168.0.52 -j MARK --set-mark 40#iptables -t mangle -A PREROUTING -s 192.168.0.0/24 -j MARK --set-mark 70#iptables -t mangle -A PREROUTING -s 192.168.0.3 -j MARK --set-mark 60# downloads#iptables -t mangle -A POSTROUTING -d 192.168.0.6 -m layer7 --l7proto dns -j MARK --set-mark 10#iptables -t mangle -A POSTROUTING -d 192.168.0.6 -m layer7 --l7proto smt p -j MARK --set-mark 20#iptables -t mangle -A POSTROUTING -d 192.168.0.6 -m layer7 --l7proto http -j MARK --set-mark 30##为ip地址打标记以便进行流量控制--下载#iptables -t mangle -A POSTROUTING -d 192.168.0.52 -j MARK --set-mark 40#iptables -t mangle -A POSTROUTING -d 192.168.0.0/24 -j MARK --set-mark 70#iptables -t mangle -A POSTROUTING -d 192.168.0.3 -j MARK --set-mark 60DDOS Protection Script#!/bin/sh# Firewall script made by Magarus for and adminzone.ro# Copyright @ 2007 - Saftoiu Mihai, All rights reserved.# The distribution of this script without Saftoiu Mihai's# approval is a violation of copyright and will be persued to the# full extent of the law. You may use it ONLY for non-commercial use,# except without the author's explicit approval.# Define constants - Leave them aloneIPTABLES=`which iptables`MODPROBE=`which modprobe`$MODPROBE ip_conntrack$MODPROBE ipt_recentNR_IP=""IP_LOOP=""PORT_LOOP=""# Modify tcp/ip parameters# Reduce timeoutecho "15" > /proc/sys/net/ipv4/tcp_fin_timeout# Increase backlog and max connecho "3000" > /proc/sys/net/core/netdev_max_backlogecho "3000" > /proc/sys/net/core/somaxconn# Reduce timeouts and retransmissionsecho "300" > /proc/sys/net/ipv4/tcp_keepalive_timeecho "15" > /proc/sys/net/ipv4/tcp_keepalive_intvlecho "1" > /proc/sys/net/ipv4/tcp_keepalive_probesecho "1" > /proc/sys/net/ipv4/tcp_syncookiesecho "2" > /proc/sys/net/ipv4/tcp_synack_retriesecho "1" > /proc/sys/net/ipv4/tcp_syn_retries# Increase SYN backlogecho "28000" > /proc/sys/net/ipv4/tcp_max_syn_backlog# Decrease timeoutsecho "10" > /proc/sys/net/ipv4/netfilter/ip_conntrack_tcp_timeout_syn_recv echo "40" > /proc/sys/net/ipv4/netfilter/ip_conntrack_tcp_timeout_syn_sent # Check for spoofing / Use 2 instead of 1 bellow if it doesn't fix itecho "1" > /proc/sys/net/ipv4/conf/all/rp_filter# See that conntrack doesn't get overflowedecho "220000" > /proc/sys/net/ipv4/ip_conntrack_max# Use scalingecho "1" > /proc/sys/net/ipv4/tcp_window_scaling# Remove overhead and unnecessary tcp/icmp params.echo "0" > /proc/sys/net/ipv4/tcp_sackecho "0" > /proc/sys/net/ipv4/conf/all/accept_source_routeecho "1" > /proc/sys/net/ipv4/icmp_echo_ignore_broadcastsecho "1" > /proc/sys/net/ipv4/icmp_ignore_bogus_error_responsesecho "1" > /proc/sys/net/ipv4/conf/all/log_martiansecho "0" > /proc/sys/net/ipv4/tcp_timestamps# Increase available memoryecho "16777216" > /proc/sys/net/core/rmem_maxecho "16777216" > /proc/sys/net/core/wmem_maxecho "4096 87380 16777216" > /proc/sys/net/ipv4/tcp_rmemecho "4096 87380 16777216" > /proc/sys/net/ipv4/tcp_wmemecho "1" > /proc/sys/net/ipv4/tcp_no_metrics_save# Increase number of ports available (this is a must for future apache fix) echo "1024 65000" > /proc/sys/net/ipv4/ip_local_port_range# Function for protection/hub/ipprotect_hub(){$IPTABLES -A OUTPUT -s $IP_LOOP -p tcp --sport $PORT_LOOP --tcp-flags AL L PSH,ACK -m string --algo bm --string Pk=version --to 300 -j RST_LOOP_OU T$IPTABLES -A INPUT -d $IP_LOOP -p tcp --dport $PORT_LOOP --syn -j SYN_C HECK$IPTABLES -A INPUT -d $IP_LOOP -p tcp --dport $PORT_LOOP --tcp-flags ALL PSH,ACK -m string --algo bm --string MyNick --to 100 -j REJECT --reject-with tcp-reset$IPTABLES -A INPUT -d $IP_LOOP -p tcp --dport $PORT_LOOP -m state --stat e RELATED,ESTABLISHED -j ACCEPT$IPTABLES -A INPUT -d $IP_LOOP -p tcp --dport $PORT_LOOP -j DROP$IPTABLES -A INPUT -d $IP_LOOP -p udp --dport $PORT_LOOP -j DROP$IPTABLES -A SYN_CHECK -d $IP_LOOP -p tcp --dport $PORT_LOOP -m hashli mit --hashlimit 2/min --hashlimit-mode srcip,dstip--hashlimit-name dcclients --hashlimit-burst 1 --hashlimit-htable-expire 30000 --hashlimit-htable-gcinterval 1000 -j ACCEPT$IPTABLES -A SYN_CHECK -d $IP_LOOP -p tcp --dport $PORT_LOOP -j REJECT --reject-with tcp-reset$IPTABLES -A RST_LOOP_OUT -d $IP_LOOP -p tcp --sport $PORT_LOOP --tcp-f lags ALL PSH,ACK -m conntrack --ctexpire 1:1000 -j REJECT --reject-with tcp-r eset$IPTABLES -A RST_LOOP_OUT -d $IP_LOOP -p tcp --sport $PORT_LOOP --tcp-f lags ALL FIN,PSH,ACK -m conntrack --ctexpire 1:1000 -j REJECT --reject-with tcp-reset}# Main()firewall_run(){clearecho -e "n Anti DDOS firewall for verlihub software, Copyright @ 2007 Saftoiu Mihai nn"echo -e " How many ip addresses do you have allocated for your running hub s? c" && read NR_IPNR_IP=`expr $NR_IP + 1`ctl="1"while [ "$ctl" -lt "$NR_IP" ]; doecho -e "n Input ip no. $ctl = c"read IP[$ctl]let "ctl += 1"doneecho -e "n"ctl="1"# Define custom chains# Check syn chain frequency drops anyway$IPTABLES -N SYN_CHECK# Reset output packets so hub doesn't get locked up on output $IPTABLES -N RST_LOOP_OUT# Drop all junk data$IPTABLES -A INPUT -p tcp ! --syn -m state --state NEW -j DROP $IPTABLES -A INPUT -p tcp -m state --state INVALID,UNTRACKED -j DROP # Enter loopwhile [ "$ctl" -lt "$NR_IP" ]; doIP_LOOP="${IP[$ctl]}"echo -e "n How many hub ports are there on this ip ${IP[$ctl]}? c"read NR_PORTS && NR_PORTS=`expr $NR_PORTS + 1` && ctlx="1"while [ "$ctlx" -lt "$NR_PORTS" ]; doecho -e "n Input port $ctlx for ${IP[$ctl]} : c"read PORT[$ctlx] && PORT_LOOP="${PORT[$ctlx]}"protect_hublet "ctlx += 1"donelet "ctl += 1"done}# Clear the rules and any i might addfirewall_clear(){clearecho -e "nn Firewall rules are now being cleared...n" $IPTABLES -t mangle -F$IPTABLES -t filter -F$IPTABLES -t raw -F$IPTABLES -Z$IPTABLES -X$IPTABLES -P INPUT ACCEPT$IPTABLES -P OUTPUT ACCEPT$IPTABLES -P FORWARD ACCEPT$IPTABLES -Lecho -e "n Firewall CLEARED!"}# Run-time optionscase "$1" in'start') firewall_run ;;'stop') firewall_clear ;;*) echo -e "nUsage: $0 [OPTION]..." echo -e "nOPTIONS:"echo -e " start Run the firewall." echo -e " stop Stop the firewall." echo -e "n " ;;esac。