IT备份表

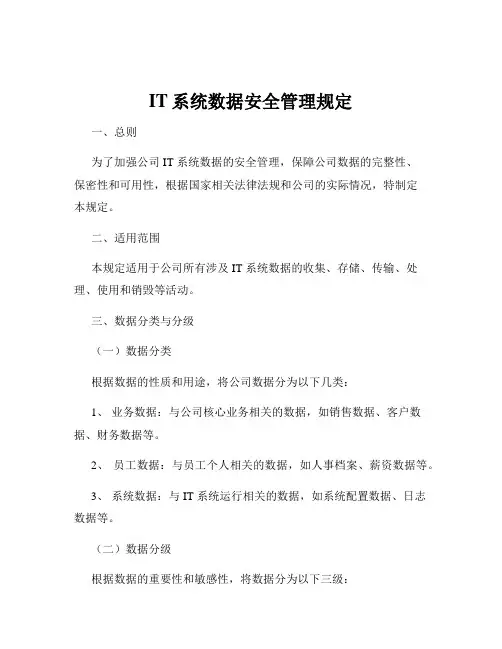

IT系统数据安全管理规定

IT系统数据安全管理规定一、总则为了加强公司 IT 系统数据的安全管理,保障公司数据的完整性、保密性和可用性,根据国家相关法律法规和公司的实际情况,特制定本规定。

二、适用范围本规定适用于公司所有涉及 IT 系统数据的收集、存储、传输、处理、使用和销毁等活动。

三、数据分类与分级(一)数据分类根据数据的性质和用途,将公司数据分为以下几类:1、业务数据:与公司核心业务相关的数据,如销售数据、客户数据、财务数据等。

2、员工数据:与员工个人相关的数据,如人事档案、薪资数据等。

3、系统数据:与 IT 系统运行相关的数据,如系统配置数据、日志数据等。

(二)数据分级根据数据的重要性和敏感性,将数据分为以下三级:1、机密级:涉及公司核心商业机密、重要战略决策等高度敏感的数据,如重大项目的商业计划书、核心技术研发数据等。

2、秘密级:对公司运营和管理有重要影响,但敏感度相对较低的数据,如财务报表、客户合同等。

3、内部公开级:在公司内部可公开传播和使用的数据,如公司公告、培训资料等。

四、数据安全管理责任(一)数据所有者数据所有者是指对特定数据拥有最终决策权和责任的部门或个人。

数据所有者负责确定数据的分类和分级,制定数据使用政策,并对数据的安全性和合规性负责。

(二)数据管理员数据管理员是指负责具体管理和维护数据的部门或个人。

数据管理员负责执行数据所有者制定的政策和流程,确保数据的准确性、完整性和可用性,并定期对数据进行备份和恢复测试。

(三)数据使用者数据使用者是指在工作中需要访问和使用数据的部门或个人。

数据使用者必须遵守数据所有者制定的政策和流程,只能在授权范围内使用数据,并对使用过程中的数据安全负责。

五、数据收集与存储(一)数据收集1、公司应遵循合法、正当、必要的原则收集数据,并明确告知数据提供者收集的目的、方式和范围。

2、收集的数据应经过严格的审核和验证,确保数据的准确性和完整性。

(二)数据存储1、公司应根据数据的分类和分级,选择合适的存储介质和存储方式。

数据备份和恢复管理规范

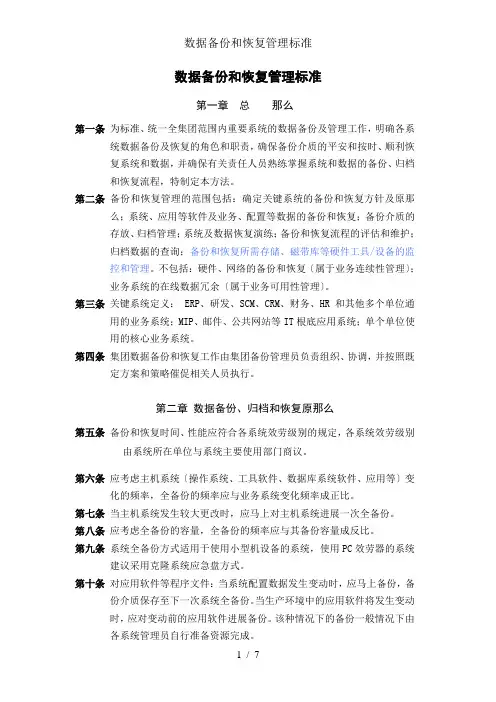

数据备份和恢复管理标准第一章总那么第一条为标准、统一全集团范围内重要系统的数据备份及管理工作,明确各系统数据备份及恢复的角色和职责,确保备份介质的平安和按时、顺利恢复系统和数据,并确保有关责任人员熟练掌握系统和数据的备份、归档和恢复流程,特制定本方法。

第二条备份和恢复管理的范围包括:确定关键系统的备份和恢复方针及原那么;系统、应用等软件及业务、配置等数据的备份和恢复;备份介质的存放、归档管理;系统及数据恢复演练;备份和恢复流程的评估和维护;归档数据的查询;备份和恢复所需存储、磁带库等硬件工具/设备的监控和管理。

不包括:硬件、网络的备份和恢复〔属于业务连续性管理〕;业务系统的在线数据冗余〔属于业务可用性管理〕。

第三条关键系统定义: ERP、研发、SCM、CRM、财务、HR和其他多个单位通用的业务系统;MIP、邮件、公共网站等IT根底应用系统;单个单位使用的核心业务系统。

第四条集团数据备份和恢复工作由集团备份管理员负责组织、协调,并按照既定方案和策略催促相关人员执行。

第二章数据备份、归档和恢复原那么第五条备份和恢复时间、性能应符合各系统效劳级别的规定,各系统效劳级别由系统所在单位与系统主要使用部门商议。

第六条应考虑主机系统〔操作系统、工具软件、数据库系统软件、应用等〕变化的频率,全备份的频率应与业务系统变化频率成正比。

第七条当主机系统发生较大更改时,应马上对主机系统进展一次全备份。

第八条应考虑全备份的容量,全备份的频率应与其备份容量成反比。

第九条系统全备份方式适用于使用小型机设备的系统,使用PC效劳器的系统建议采用克隆系统应急盘方式。

第十条对应用软件等程序文件:当系统配置数据发生变动时,应马上备份,备份介质保存至下一次系统全备份。

当生产环境中的应用软件将发生变动时,应对变动前的应用软件进展备份。

该种情况下的备份一般情况下由各系统管理员自行准备资源完成。

第十一条对Oracle等数据库进展在线备份的系统,原那么上要求周日为0级备份〔冷备份〕。

IT培训资料PPT课件

汇报人:可编辑

2023-12-23

目录

CONTENTS

• IT基础知识 • 办公软件操作 • 编程语言学习 • 数据处理与分析 • 网络安全与防护 • IT职业发展与规划

01 IT基础知识

CHAPTER

计算机硬件基础

总结词

了解计算机的基本构成和各部件的功能。

详细描述

计算机硬件是构成计算机系统的物理部件,包括中央处理器、内存、硬盘、显 卡、声卡等。每个部件都有其特定的功能,共同协作完成计算机的运算、存储 和输入输出等任务。

详细描述

Python具有简洁的语法和强大的标准库,广泛应 用于数据分析、机器学习、Web开发等领域。它 支持多种编程范式,包括面向对象、过程式和函 数式编程。

详细描述

Python的强大生态系统使其成为一种强大而灵活 的编程语言,为开发人员提供了广泛的选择和可 能性。

Java编程语言

总结词

详细描述

Java是一种静态类型的编译型语言,具有 跨平台的特性,被广泛应用于企业级应用 开发。

邮件格式设置

设置字体、字号、颜色等。

邮件附件添加与处理

添加附件,下载附件,删除附 件等。

邮件过滤与分类

设置邮件过滤规则,对邮件进 行分类整理等。

03 编程语言学习

CHAPTER

Python编程语言

总结词

Python是一种高级的、动态类型的编程语言,易 于学习和使用,适合初学者入门。

总结词

Python拥有丰富的第三方库和框架,如NumPy 、Pandas、Django等,可以满足各种开发需求 。

Java具有高度的可移植性和安全性,其面 向对象的特性使得它适合构建大型的、复 杂的软件系统。

IT运维管理基础知识PPT课件

制定详细的更新与升级计 划,包括时间表、步骤和 回滚方案

部署更新与升级至生产环 境,并监控其性能和安全 性

应用软件更新与升级流程

01

确认应用软件版本和依赖关系

02

评估更新与升级对业务的影响和风险

03

制定应用软件更新与升级方案,并进行测 试

04

部署更新与升级,并提供必要的用户培训 和支持

06 网络安全防护及 应急响应

网络安全风险评估及防范措施

01

02

03

风险评估内容

包括资产识别、威胁识别、 脆弱性评估、安全措施评 估等。

防范措施

制定安全策略、加强访问 控制、定期漏洞扫描、安 装防病毒软件等。

网络安全设备

包括防火墙、入侵检测系 统(IDS)、入侵防御系 统(IPS)等。

恶意代码防范和清除方法

定期检查服务器硬件状态,包括CPU、内存、硬盘等使 用情况,确保服务器正常运行。

建立完善的备份机制,定期备份服务器数据,确保数据 安全可靠。

对服务器进行定期清洁,包括清理风扇、散热片等部件, 避免灰尘堆积影响散热效果。

监控服务器运行状态,及时发现并处理异常情况,保障 服务器稳定性。

网络设备维护与保养策略

储设备正常运行。

对存储设备进行定期数据备份和 恢复测试,确保数据安全可靠。

优化存储设备性能,包括调整磁 盘分区、建立索引等,提高数据 存储和访问效率。

监控存储设备运行状态和容量使 用情况,及时发现并解决存储问 题。

04 软件系统更新与 升级管理

操作系统更新与升级策略

定期评估操作系统安全性 和性能需求

优化企业资源配置

IT运维管理通过对企业IT资源的统一管理和调 度,实现资源的最大化利用和节约。

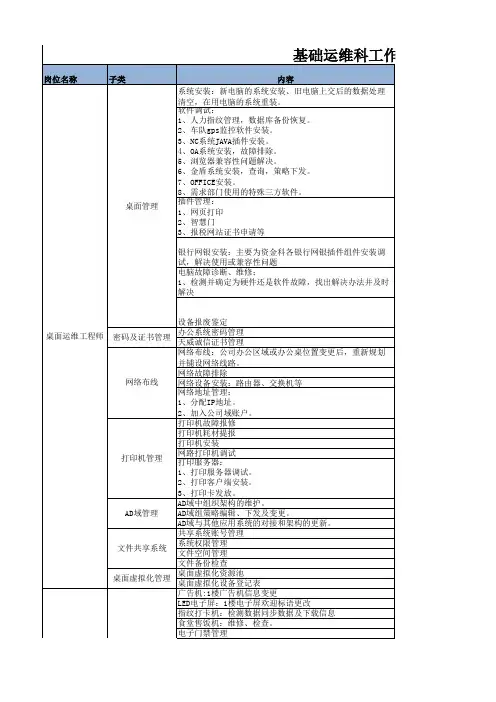

IT工作清单及产出物

(配置IP、AD域加入、计算机用户名)

合计:30工时/月

3小时/次

频次:8次/天 0.5小时/次

合计:120工时/月

调试软件清单及方法、浏览器兼容性整理、JAVA软件统一方法

插件清单(包括使用部门)、安装注意事项

服务器设备管理:保养检修、报修

设备管理

存储设备管理:保养检修

报警设备管理:保养检修 设备巡检:日常检查 服务器ESXI的配置与运维

存储服务器空间划分及分配

机房运维工程师

私有云管理

服务器、存储的性能调优

FC光交换配置与连接 VC服务器搭建、管理 搭建DC、组织架构录入 配置DNS、解析地址编写 配置DHCP 配置KMS服务器 部署NTP服务器与授时中心同步 安装composer服务器,维护用户数据 安装虚拟桌面连接代理服务器 制作虚拟桌面模板 修改虚拟桌面模板及定制部门模板 虚拟服务器的性能优化 虚拟化数据库配置 服务器Vmotion配置 私有云HA高可用管理与配置

信息安全工程师

数据管理 安全管理 IT运维监控 应急预案 网络管理

安全设备

服务器集群管理添加删除硬件设备 服务器的日志服务器开启收集 虚拟服务器故障排除 WEB服务器的部署 自动运维工具的部署及监控使用??? 异地灾备设计方案和管理 数据备份计划定制 数据备份异地备份批处理编写 数据完整性服务测试 储存服务器双活管理 非双活存储服务器数据备份 堡垒机权限分发 堡垒机应用发布 信息安全报告整理 安全漏洞扫描 安全漏洞处理 软件安全加固增加 数据库日志收集、分析 自动运维工具安装 合理化建议提报 故障预警分析 应急预案的编写 应急预案的定期演练 网络安全规划:对网络现状提出合理化建议,并制定整改 VLAN调整:从安全角度考虑将VLAN划分、隔离。 设备优化: 1、交换机、路由器日志,配置定期整理,删除存在危险的 配置信息。 2、安全设备的日志清理。 防火墙管理: 1、在防火墙设置相应管理策略,保证内网安全。 2、限制公司禁止访问网站。

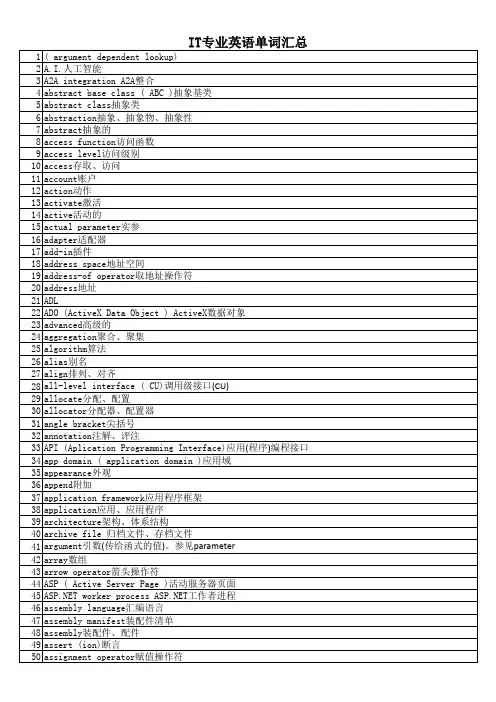

IT专用英语

IT专业英语单词汇总

150 code page代码页 151 COFF ( Common Object File Format )通用对象文件格式 152 collection集合 153 COM ( Component Object Model )组件对象模型 154 combo box组合框 155 command line命令行 156 comment注释 157 commit提交( for database ) 158 communication通讯 159 compatible兼容 160 compile time编译期、编译时 161 compiler编译器 162 component组件 163 composite index复合索引、组合索引( for database ) 164 composite key复合键、组合键( for database ) 165 composition复合、组合 166 concept概念 167 concrete class具体类 168 concrete具体的 169 concurrency并发、并发机制 170 configuration配置、组态 171 connection pooling连接池 172 connection连接( for database ) 173 console控制台 174 constant常量 175 constraint约束( for database ) 176 constructor (ctor )构造函数、构造器 177 construct构件、成分、概念构造( for language ) 178 container容器 179 containment包容 180 context环境、.上下文 181 control控件 182 cookie (不译) 183 copy拷贝 184 CORBA通用对象请求中介架构(Common Object Request Broker Architecture ) 185 cover覆盖、涵盖 186 create/creation创建、生成 187 crosstab query效表查询( for database ) 188 CRTP (curiously recuring template pattern) 189 CTS ( common type system )通用类型系统 190 cube多维数据集( for database ) 191 cursor光标 192 cursor游标( for database ) 193 custom定制、自定义 194 data connection数据连接( for database) 195 Data Control Language (DCL) 数据控制语言(DCL) (for database ) 196 Data Definition Language (DDL )数据定义语言( DDL) ( for database ) 197 data dictionary view数据字典视图( for database ) 198 data dictionary数据字典( for database )

系统灾备技术基础概述

系统灾备技术基础概述目录第一章灾备基础知识 (1)1.1灾备定义与演进 (1)1.2灾备的重要性 (1)1.3信息灾备发生方式 (2)1.4灾备基础知识 (3)1.4.1备份 (3)1.4.2容灾 (6)1.4.3备份与容灾的区别 (9)1.4.4业务连续性 (9)1.4.5灾难恢复衡量指标 (11)1.5灾备的三个等级 (12)1.5.1数据级灾备 (12)1.5.2应用级灾备 (12)1.5.3业务级灾备 (13)第一章灾备基础知识1.1灾备的定义与演进灾备是指组织的灾难备援。

在信息化的IT 系统中,灾备是指在灾难未发生前,利用IT 技术对信息系统的数据和应用程序进行保护,包括本地及异地的数据备份、应用和场所的接管等,确保系统遭受灾难时数据的安全,以及业务的快速恢复,为企业的正常运行提供服务。

灾备起源于 20 世纪 70 年代的美国。

1979 年,IT 公司 SunGard 在美国费城建立了全世界第一个灾备中心。

当时人们关注的重点是企业 IT 系统的数据备份和系统备份等。

随后 IT 备份发展到了灾难恢复规划(D R P),并在I T备份中加入了灾难恢复预案、资源需求和灾备中心的管理,形成了生产运行中心的保障概念。

此后,人们进行灾难恢复规划时,将保护IT 系统的灾备范畴拓展到 IT 所支持的业务领域,并根据保护业务的要求衡量灾备的目标——哪些业务最重要?哪些业务需要最先恢复?美国“9·11恐怖袭击事件”后,全球用户提升了对灾备的重视程度,异地灾备建设一时成为趋势。

在 IT 技术的不断更新以及全面风险管控要求提高的环境下,灾备的范畴从传统的数据和系统备份、恢复,业务连续性规划、灾难恢复规划、灾备演练、灾备从业资质认证、人才培养、法律法规制定等领域,拓展到了通信保障、危机公关、紧急事件响应、第三方合作机构和供应链危机管理等。

图 1-1 9·11 事件造成多家跨国公司数据损毁在云和大数据时代,数据已经成为重要的生产要素。

it练习题

操作系统1. 简述操作系统的五大基本功能。

2. 什么是进程?进程与线程有什么区别?3. 什么是虚拟内存?它有什么作用?4. 简述文件系统的基本概念。

5. 什么是磁盘碎片?如何进行磁盘碎片整理?6. 什么是I/O操作?常见的I/O设备有哪些?7. 什么是进程调度?常见的进程调度算法有哪些?8. 什么是死锁?如何避免死锁?9. 什么是管道?管道有什么作用?10. 什么是信号量?信号量有什么作用?计算机网络1. 什么是TCP/IP协议?它由哪些协议组成?2. 什么是IP地址?IP地址的分类有哪些?3. 什么是子网掩码��如何计算子网掩码?4. 什么是DNS?DNS的作用是什么?5. 什么是HTTP协议?HTTP协议的工作原理是什么?6. 什么是FTP协议?FTP协议的工作原理是什么?7. 什么是SMTP协议?SMTP协议的工作原理是什么?8. 什么是SSL/TLS协议?SSL/TLS协议的作用是什么?9. 什么是防火墙?防火墙的作用是什么?10. 什么是VPN?VPN的作用是什么?数据库1. 什么是数据库?数据库的基本概念有哪些?2. 什么是关系型数据库?关系型数据库的特点是什么?3. 什么是SQL语言?SQL语言的基本功能有哪些?4. 什么是数据库的三范式?三范式的作用是什么?5. 什么是索引?索引的作用是什么?6. 什么是事务?事务的ACID特性是什么?7. 什么是视图?视图的作用是什么?8. 什么是存储过程?存储过程的作用是什么?9. 什么是触发器?触发器的作用是什么?10. 什么是数据库连接池?数据库连接池的作用是什么?编程语言1. 什么是C语言?C语言的特点是什么?2. 什么是Java语言?Java语言的特点是什么?3. 什么是Python语言?Python语言的特点是什么?4. 什么是JavaScript语言?JavaScript语言的特点是什么?5. 什么是C++语言?C++语言的特点是什么?6. 什么是PHP语言?PHP语言的特点是什么?7. 什么是Ru语言?Ru语言的特点是什么?8. 什么是Go语言?Go语言的特点是什么?9. 什么是Swift语言?Swift语言的特点是什么?10. 什么是Kotlin语言?Kotlin语言的特点是什么?软件工程1. 什么是软件工程?软件工程的目标是什么?2. 什么是需求分析?需求分析的方法有哪些?3. 什么是软件设计?软件设计的方法有哪些?4. 什么是编码?编码的原则有哪些?5. 什么是测试?测试的方法有哪些?6. 什么是软件维护?软件维护的类型有哪些?7. 什么是敏捷开发?敏捷开发的特点是什么?8. 什么是Scrum?Scrum的特点是什么?9. 什么是DevOps?DevOps的特点是什么?10. 什么是持续集成?持续集成的优势是什么?网络安全1. 什么是网络安全?网络安全的目标是什么?2. 什么是加密?加密的算法有哪些?3. 什么是认证?认证的方法有哪些?4. 什么是访问控制?访问控制的方法有哪些?5. 什么是入侵检测?入侵检测的原理是什么?6. 什么是漏洞?如何发现和修复漏洞?7. 什么是恶意软件?恶意软件的类型有哪些?8. 什么是DDoS攻击?如何防御DDoS攻击?9. 什么是数据泄露?如何防止数据泄露?10. 什么是安全审计?安全审计的作用是什么?算法与数据结构1. 什么是栈?栈的典型应用场景有哪些?2. 什么是队列?队列的典型应用场景有哪些?3. 什么是链表?链表的优缺点是什么?4. 什么是树?树的遍历方法有哪些?5. 什么是图?图的连通性如何判断?6. 什么是哈希表?哈希表的查找效率如何?7. 什么是排序算法?常见的排序算法有哪些?8. 什么是查找算法?常见的查找算法有哪些?9. 什么是动态规划?动态规划的应用场景有哪些?10. 什么是贪心算法?贪心算法的适用条件是什么?系统安全1. 什么是系统安全?系统安全的主要威胁有哪些?2. 什么是操作系统安全?操作系统安全的主要措施有哪些?3. 什么是网络安全?网络安全的主要防护措施有哪些?4. 什么是应用安全?应用安全的主要威胁有哪些?5. 什么是数据安全?数据安全的主要保护措施有哪些?6. 什么是身份认证?常见的身份认证方法有哪些?7. 什么是访问控制?访问控制的实现方式有哪些?8. 什么是安全审计?安全审计的目的是什么?9. 什么是安全漏洞?如何进行安全漏洞扫描?10. 什么是安全事件响应?安全事件响应的流程是什么?数据库设计1. 什么是数据库设计?数据库设计的基本步骤有哪些?2. 什么是ER图?ER图的作用是什么?3. 什么是关系模式?关系模式的设计原则有哪些?4. 什么是范式?范式的作用是什么?5. 什么是规范化?规范化有哪些级别?6. 什么是数据库规范化设计?数据库规范化设计的方法有哪些?7. 什么是数据库物理设计?数据库物理设计的方法有哪些?8. 什么是数据库优化?数据库优化的方法有哪些?9. 什么是数据库备份与恢复?数据库备份与恢复的策略有哪些?10. 什么是数据库复制?数据库复制的类型有哪些?软件测试1. 什么是软件测试?软件测试的目的有哪些?2. 什么是单元测试?单元测试的方法有哪些?3. 什么是集成测试?集成测试的方法有哪些?4. 什么是系统测试?系统测试的方法有哪些?5. 什么是性能测试?性能测试的指标有哪些?6. 什么是压力测试?压力测试的方法有哪些?7. 什么是负载测试?负载测试的方法有哪些?8. 什么是回归测试?回归测试的方法有哪些?9. 什么是自动化测试?自动化测试的工具有哪些?10. 什么是测试管理?测试管理的工具有哪些?项目管理1. 什么是项目管理?项目管理的知识体系有哪些?2. 什么是项目计划?项目计划的方法有哪些?3. 什么是项目进度管理?项目进度管理的方法有哪些?4. 什么是项目风险管理?项目风险管理的方法有哪些?5. 什么是项目沟通管理?项目沟通管理的方法有哪些?6. 什么是项目质量管理?项目质量管理的方法有哪些?7. 什么是项目资源管理?项目资源管理的方法有哪些?8. 什么是项目收尾管理?项目收尾管理的方法有哪些?9. 什么是敏捷项目管理?敏捷项目管理的特点有哪些?10. 什么是项目管理工具?常见的项目管理工具有哪些?云计算1. 什么是云计算?云计算的典型应用场景有哪些?2. 什么是IaaS?IaaS的特点是什么?3. 什么是PaaS?PaaS的特点是什么?4. 什么是SaaS?SaaS的特点是什么?5. 什么是云存储?云存储的类型有哪些?6. 什么是云数据库?云数据库的特点是什么?7. 什么是云安全?云安全的主要威胁有哪些?8. 什么是云服务模型?云服务模型有哪些类型?9. 什么是云部署模型?云部署模型有哪些类型?10. 什么是云服务提供商?常见的云服务提供商有哪些?2. 什么是机器学习?机器学习的分类有哪些?3. 什么是深度学习?深度学习的应用场景有哪些?4. 什么是神经网络?神经网络的结构有哪些?5. 什么是自然语言处理?自然语言处理的应用场景有哪些?6. 什么是计算机视觉?计算机视觉的应用场景有哪些?7. 什么是语音识别?语音识别的应用场景有哪些?8. 什么是机器翻译?机器翻译的原理是什么?9. 什么是自动驾驶?自动驾驶的技术有哪些?10. 什么是智能?智能的应用场景有哪些?硬件基础1. 什么是CPU?CPU的主要性能指标有哪些?2. 什么是内存?内存的类型有哪些?3. 什么是硬盘?硬盘的类型有哪些?4. 什么是显卡?显卡的主要性能指标有哪些?5. 什么是主板?主板的功能有哪些?6. 什么是网络接口卡?网络接口卡的作用是什么?7. 什么是电源?电源的功率和效率如何选择?8. 什么是散热系统?散热系统的类型有哪些?9. 什么是BIOS和UEFI?它们的作用是什么?10. 什么是固件?固件的作用是什么?网络设备1. 什么是路由器?路由器的主要功能有哪些?2. 什么是交换机?交换机的类型有哪些?3. 什么是防火墙?防火墙的分类有哪些?4. 什么是无线接入点?无线接入点的类型有哪些?5. 什么是网桥?网桥的作用是什么?6. 什么是网关?网关的作用是什么?7. 什么是中继器?中继器的作用是什么?8. 什么是集线器?集线器的功能有哪些?9. 什么是调制解调器?调制解调器的类型有哪些?10. 什么是VPN设备?VPN设备的作用是什么?软件开发工具1. 什么是集成开发环境(IDE)?常见的IDE有哪些?2. 什么是版本控制工具?常见的版本控制工具有哪些?3. 什么是代码编辑器?常见的代码编辑器有哪些?4. 什么是调试工具?常见的调试工具有哪些?5. 什么是性能分析工具?常见的性能分析工具有哪些?6. 什么是测试工具?常见的测试工具有哪些?7. 什么是项目管理工具?常见的项目管理工具有哪些?8. 什么是文档工具?常见的文档工具有哪些?9. 什么是代码审查工具?常见的代码审查工具有哪些?10. 什么是持续集成工具?常见的持续集成工具有哪些?系统维护1. 什么是系统备份?系统备份的方法有哪些?2. 什么是系统恢复?系统恢复的方法有哪些?3. 什么是系统更新?系统更新的方法有哪些?4. 什么是系统优化?系统优化的方法有哪些?5. 什么是病毒防护?病毒防护的方法有哪些?6. 什么是系统安全策略?系统安全策略的内容有哪些?7. 什么是系统性能监控?系统性能监控的方法有哪些?8. 什么是系统日志管理?系统日志管理的方法有哪些?9. 什么是系统故障排除?系统故障排除的步骤有哪些?10. 什么是系统性能分析?系统性能分析的方法有哪些?信息安全1. 什么是信息安全?信息安全的目标有哪些?2. 什么是安全策略?安全策略的内容有哪些?3. 什么是访问控制?访问控制的类型有哪些?4. 什么是加密技术?常见的加密算法有哪些?5. 什么是数字签名?数字签名的应用场景有哪些?6. 什么是安全审计?安全审计的方法有哪些?7. 什么是入侵检测系统?入侵检测系统的功能有哪些?8. 什么是安全漏洞?如何发现和修复安全漏洞?9. 什么是恶意软件?恶意软件的类型有哪些?10. 什么是数据泄露?如何防止数据泄露?数据中心1. 什么是数据中心?数据中心的作用有哪些?2. 什么是数据中心架构?数据中心架构的类型有哪些?3. 什么是数据中心设计?数据中心设计的关键因素有哪些?4. 什么是数据中心运营?数据中心运营的挑战有哪些?5. 什么是数据中心能源管理?数据中心能��管理的方法有哪些?6. 什么是数据中心安全?数据中心安全的主要威胁有哪些?7. 什么是数据中心网络?数据中心网络的架构有哪些?8. 什么是数据中心存储?数据中心存储的类型有哪些?9. 什么是数据中心备份与恢复?数据中心备份与恢复的策略有哪些?10. 什么是数据中心虚拟化?数据中心虚拟化的优势有哪些?数据库管理1. 什么是数据库管理员(DBA)的角色和职责?2. 如何进行数据库性能监控和优化?3. 数据库备份和恢复的策略有哪些?4. 如何实现数据库的并发控制和事务管理?5. 什么是数据库索引优化?如何进行索引优化?6. 如何进行数据库的分区和分片?7. 什么是数据库的归档和清理策略?8. 如何实现数据库的安全性控制?9. 什么是数据库的容错和灾难恢复?10. 如何进行数据库的迁移和升级?软件架构1. 什么是软件架构?软件架构的设计原则有哪些?2. 什么是分层架构?分层架构的优点是什么?3. 什么是微服务架构?微服务架构的优势和挑战有哪些?4. 什么是事件驱动架构?事件驱动架构的应用场景有哪些?5. 什么是服务导向架构(SOA)?SOA的特点是什么?6. 什么是RESTful API设计?RESTful API设计的原则有哪些?7. 什么是模型视图控制器(MVC)架构?MVC架构的优点是什么?8. 什么是前端架构?前端架构的流行模式有哪些?9. 什么是后端架构?后端架构的流行模式有哪些?10. 什么是容器化架构?容器化架构的优势是什么?网络协议1. 什么是HTTP/2?HTTP/2与HTTP/1.1的主要区别是什么?2. 什么是?的工作原理是什么?3. 什么是DNS解析过程?4. 什么是TCP和UDP的区别?5. 什么是IPsec?IPsec的作用是什么?6. 什么是NAT(网络地址转换)?7. 什么是VPN(虚拟私人网络)?8. 什么是SDN(软件定义网络)?9. 什么是NFV(网络功能虚拟化)?10. 什么是5G网络?5G网络的主要特点是什么?信息伦理1. 什么是信息伦理?信息伦理的基本原则有哪些?2. 什么是隐私权?如何保护个人隐私?3. 什么是知识产权?知识产权的保护措施有哪些?4. 什么是网络安全法?网络安全法的主要内容有哪些?5. 什么是数据保护法规?数据保护法规的要求有哪些?6. 什么是网络钓鱼?如何防范网络钓鱼?7. 什么是网络暴力?如何应对网络暴力?8. 什么是信息战?信息战的特点和影响有哪些?9. 什么是数字鸿沟?如何缩小数字鸿沟?10. 什么是信息素养?如何提高信息素养?虚拟化1. 什么是虚拟化?虚拟化的类型有哪些?2. 什么是虚拟机?虚拟机的工作原理是什么?3. 什么是虚拟化平台?常见的虚拟化平台有哪些?4. 什么是容器技术?容器技术与虚拟机的区别是什么?5. 什么是虚拟化性能优化?虚拟化性能优化的方法有哪些?6. 什么是虚拟化安全?虚拟化安全的主要威胁有哪些?7. 什么是云虚拟化?云虚拟化的优势是什么?8. 什么是虚拟化存储?虚拟化存储的类型有哪些?9. 什么是虚拟化网络?虚拟化网络的特点是什么?10. 什么是虚拟化管理?虚拟化管理的关键功能有哪些?大数据1. 什么是大数据?大数据的特点是什么?2. 什么是Hadoop?Hadoop的架构有哪些?3. 什么是Spark?Spark的应用场景有哪些?4. 什么是数据挖掘?数据挖掘的方法有哪些?5. 什么是数据仓库?数据仓库的设计原则有哪些?6. 什么是数据流处理?数据流处理的工具有哪些?7. 什么是机器学习在大数据中的应用?8. 什么是数据可视化?数据可视化的工具有哪些?9. 什么是大数据分析?大数据分析的方法有哪些?10. 什么是大数据安全?大数据安全的主要挑战有哪些?移动计算1. 什么是移动计算?移动计算的特点是什么?2. 什么是移动操作系统?常见的移动操作系统有哪些?3. 什么是移动应用开发?移动应用开发的框架有哪些?4. 什么是移动网络?移动网络的技术有哪些?5. 什么是移动支付?移动支付的安全性问题有哪些?6. 什么是物联网(IoT)?物联网的应用场景有哪些?7. 什么是移动设备管理(MDM)?MDM的功能有哪些?8. 什么是移动安全?移动安全的主要威胁有哪些?9. 什么是移动应用商店?移动应用商店的运营模式有哪些?10. 什么是移动云计算?移动云计算的优势是什么?答案操作系统1. 操作系统的五大基本功能:进程管理、存储管理、文件管理、设备管理和用户接口。

数据备份和恢复管理规范

数据备份和恢复管理规范第一章总则第一条为规范、统一全集团范围内重要系统的数据备份及管理工作,明确各系统数据备份及恢复的角色和职责,确保备份介质的安全和按时、顺利恢复系统和数据,并确保有关责任人员熟练掌握系统和数据的备份、归档和恢复流程,特制定本办法。

第二条备份和恢复管理的范围包括:确定关键系统的备份和恢复方针及原则;系统、应用等软件及业务、配置等数据的备份和恢复;备份介质的存放、归档管理;系统及数据恢复演练;备份和恢复流程的评估和维护;归档数据的查询;备份和恢复所需存储、磁带库等硬件工具/设备的监控和管理。

不包括:硬件、网络的备份和恢复(属于业务连续性管理);业务系统的在线数据冗余(属于业务可用性管理)。

第三条关键系统定义: ERP、研发、SCM、CRM、财务、HR和其他多个单位通用的业务系统;MIP、邮件、公共网站等IT基础应用系统;单个单位使用的核心业务系统。

第四条集团数据备份和恢复工作由集团备份管理员负责组织、协调,并按照既定计划和策略督促相关人员执行。

第二章数据备份、归档和恢复原则第五条备份和恢复时间、性能应符合各系统服务级别的规定,各系统服务级别由系统所在单位与系统主要使用部门商议。

第六条应考虑主机系统(操作系统、工具软件、数据库系统软件、应用等)变化的频率,全备份的频率应与业务系统变化频率成正比.第七条当主机系统发生较大更改时,应马上对主机系统进行一次全备份。

第八条应考虑全备份的容量,全备份的频率应与其备份容量成反比。

第九条系统全备份方式适用于使用小型机设备的系统,使用PC服务器的系统建议采用克隆系统应急盘方式。

第十条对应用软件等程序文件:当系统配置数据发生变动时,应马上备份,备份介质保留至下一次系统全备份。

当生产环境中的应用软件将发生变动时,应对变动前的应用软件进行备份。

该种情况下的备份一般情况下由各系统管理员自行准备资源完成。

第十一条对Oracle等数据库进行在线备份的系统,原则上要求周日为0级备份(冷备份)。

IT设备借用登记表-6-7

运维人员工作中时常会编写各种用途的表格,以下内容可供为大家提供必要参考和帮助。

IT设备借用登记表

IT设备领用登记表

记录标识号:

介质存放登记表

IT设备带出登记表

信息中心访客登记表

信息资产清单

员工离职申请表

机房巡检记录单

机房出入授权申请

网络连接申请

软件使用状况登记表

资产采购调配申请表

IT设备申请表

培训申请表

软件使用许可申请表

用户标示申请表

人员需求申请表

数据备份登记表

IT设备故障报告单

作者的著作及博文请访问:/。