虚拟化服务器安全防护介绍--DeepSecurity

虚拟化服务器杀毒软件技术参数

二பைடு நூலகம்攻击防护

无代理模式反网络攻击:能够与VMwareNSX接口技术集成,提供IDS/IPS的反网络攻击防护功能,有效拦截针对系统和第三方应用程序的漏洞利用攻击;

★轻代理模式具备反网络攻击虚拟补丁功能,检测和抵御危险的网络活动和网络攻击,支持漏洞入侵防护技术,即系统未修补补丁程序可实现补丁自动热修复无需再安装补丁,并自动将攻击源加入攻击列表,黑客入侵拦截功能,能对永恒之蓝、暴力破解、端口扫描等网络攻击流量具有防护功能;提供拦截永恒之蓝漏洞攻击的技术功能截图证明;

★轻代理模式提供更完善的安全防护体系,支持邮件和网页反病毒,至少支持下列协议:POP3/SMTP/IMAP/MAPI/NNTP,提供产品功能截图;

★轻代理提供主动防御技术,安全防护能力高于无代理模式,产品具备系统监控主动防御技术,当恶意行为对系统关键区域比如注册表进破坏或修改后,可回滚恶意软件在操作系统上执行的操作,如通过系统监控主动防御技术发现未知勒索病毒进行拦截的同时能够回滚还原被勒索病毒加密破坏的文件,提供产品技术功能截图;

★支持多种事件导出方式联动SOC.SIEM等大数据系统平台,支持RFC5424.Sp1uk(CEF格式)、Arcsight(CEF格式)及QRadar(1EEF格式)等,提供产品技术功能截图;

丰富的报表功能,包括:保护状态、感染最严重的情况、客户端被网络攻击的情况、终端产品版本和病毒库版本等;

五、病毒库、规则库和产品的升级与更新

支持以SVA安全虚拟机为单位的方式进行升级,同时轻代理客户端也无须更新病毒库,消除反病毒风暴隐患,节约虚拟化性能开销;

★具有减少网络负载功能,管理控制中心可针对IP子网或者IP段进行数据传输速度的控制,通过建立相关配置规则,可对最大传输速率和时间等参数进行定义,最佳优化虚拟化网络传输环境,提供技术功能截图;

深信服服务器虚拟化

深信服服务器虚拟化服务器虚拟化是一种将一个物理服务器划分为多个虚拟服务器的技术。

深信服服务器虚拟化(DeepSec Server Virtualization)是深信服推出的一款服务器虚拟化解决方案,该解决方案基于深信服的虚拟化技术,提供了强大的虚拟化功能和可靠的性能。

本文档涵盖了深信服服务器虚拟化的各个方面,并提供了详细的指导和说明。

1、概述1.1 虚拟化的定义1.2 深信服服务器虚拟化的优势1.3 深信服服务器虚拟化的应用场景2、架构设计2.1 物理服务器规划2.2 虚拟服务器规划2.3 网络规划2.4 存储规划3、安装和配置3.1 系统要求3.2 安装深信服服务器虚拟化软件 3.3 配置虚拟服务器3.4 配置网络连接3.5 配置存储4、管理和监控4.1 虚拟服务器管理4.2 资源调度和负载均衡4.3 监控和报警4.4 虚拟机迁移和备份5、故障恢复和灾备5.1 备份和还原5.2 灾备方案5.3 故障恢复策略6、安全性6.1 虚拟服务器安全6.2 访问控制6.3 安全审计7、附件本文档涉及的附件包括但不限于配置文件示例、操作指南、技术规格等。

请参考附件部分获取详细信息。

本文所涉及的法律名词及注释:1、虚拟化:指将计算资源分隔成多个逻辑部分,并通过虚拟化软件实现资源的共享和管理。

2、服务器虚拟化:将物理服务器划分为多个虚拟服务器的技术。

3、资源调度:根据虚拟机的需求,动态分配和释放物理资源。

4、负载均衡:将工作负载均匀地分布到多个物理服务器上,提高系统性能和可靠性。

5、安全审计:对虚拟服务器进行审计,记录和分析系统的安全事件。

DeepSecurity.推荐配置文档

Deep Security 7.5推荐配置文档TAM2011年2月目录1. 简介 (4)2. 环境准备 (5)2.1无代理方式(VMware)应用环境准备 (5)2.2代理方式(物理服务器)应用环境准备 (6)3. Vmware环境安装步骤 (8)3.1安装Vmware环境 (8)3.2安装vShield Manager (8)3.3配置vShield Manager (12)3.4安装VM的vShield Endpoint驱动 (14)3.5安装DSM7.5 (14)3.5在DSM上添加vCenter (15)3.6部署Filter Driver&DSVA (18)3.7检查各功能组件状态 (24)4. 物理环境安装步骤 (25)4.1安装Deep Security Manager (25)4.2安装DSA程序 (25)4.3添加Computer (25)5. 基本配置 (26)6. 功能测试 (26)6.1 Anti-Malware (26)6.2 FireWall (27)6.3 Deep Packet Inspection (29)6.4 Integrity Monitoring (29)6.5 Log Inspection (31)7. 使用Smart Scan Server (32)7.1下载TMSSS程序 (32)7.2安装TMSSS程序 (32)7.3配置TMSSS程序 (33)7.4配置Deep Security使用Smart Scan (33)8. 常见问题 (34)1.简介Trend Micro Deep Security是一种在虚拟、云计算和传统的数据中心环境之间统一安全性的服务器和应用程序防护软件。

它帮助组织预防针对操作系统和应用程序漏洞的非法入侵,监控系统的完整性,并集中管理风险日志,符合包括 PCI 在内的关键法规和标准,并有助于降低运营成本。

虚拟化能够帮助用户显著地节省数据中心运营成本,用户减少硬件成本和能源需求并且可以在部署关键应用方面获得更大的灵活性和可用性。

deep security 8.0常见问题处理方法

目录一. 安装部署 (4)Deep Security 8.0是否支持使用IDE 磁盘控制器的VM 虚拟机? (4)Deep Security 部署在虚拟化环境时需要作哪些准备? (4)Deep Security 8.0 在企业vSphere 5.0 环境部署时无代理保护时有哪些注意事项? (5)Deep Security Manager的软硬件需求是什么? (6)DSVA保护超过25台VM时,DSVA的内存推荐值,ESX的Heap Memory增加值和计算方法 (7)如何vShield Endpoint 5.0 驱动程序? (8)如何为ESXi5.0使用Update Manager安装vShield Manager补丁 (8)Deep Security 8.0 SP1 支持从哪些版本升级? (10)Deep Security 8.0 SP1 是否支持ESX/ESXi4.1 和ESXi5.0 混合虚拟化环境? (11)如何批量升级虚拟机Vm Tools,并加载vSheld Endpoint Thin Driver 驱动 (11)二. 策略设置 (13)Deep Security Anti-malware对于Domino服务器的推荐例外设置是什么? (13)如何针对自动创建的虚拟机和移动的虚拟机进行自动激活和分配策略? (14)如何取消DSA 8.0 客户端自我保护功能 (16)当DS8.0工作在内外网隔离环境时如何更新DS 产品组件? (17)Deep Security 8.0 帐号被锁定时如何进行解锁 (17)当忘记Deep Security Manager 登录密码时如何重置管理控制台密码? (18)三. 常见故障处理 (18)为什么会出现Smart Scan 中断问题 (18)Deep Security 启用DPI Event 日志中出现大量"URI 中的字符非法"日志记录 (18)Deep Security 8.0 执行"准备"ESXi服务器时提示“操作不成功----There was an error resolving dependencies.” (19)Deep Security 8.0 遇到更新问题时需要收集哪些信息? (19)Deep Security Manager(DSM)8.0 安装时提示“JVM could not be started”安装无法继续?........................................................................... (19)Deep Security Agent执行恶意软件手动扫描时提示报错“于客户端/设备发生以下错误,无法完成此操作: -1”应如何处理? (19)四. 其他 (20)Deep Security Relay 的作用是什么?............................................20Deep Security 8.0 FAQ3Deep Security 7.5的激活号是否可以用来激活Deep Security 8.0 (20)Deep Security Agent 是否可以通过DSM 管理控制台卸载? (20)当DSA 无法与DSM 通讯时是否支持离线更新? (20)Deep Security 8.0 SP1 中新增功能无代理完整性监控是否支持实时监控? (20)一. 安装部署Deep Security 8.0是否支持使用IDE 磁盘控制器的VM 虚拟机?由于vShieldEndpoint 5.0 不再限制支持范围为SCSI LSI logic控制器,因此DS 8.0 虚拟机即时采用IDE 磁盘格式也支持Agent-less Anti-malware功能。

虚拟化系统的安全防护

虚拟化系统的安全防护作者:王建永来源:《电脑知识与技术》2013年第23期摘要:随着肇庆供电局虚拟化系统的逐步扩容,虚拟机的不断增加,虚拟化系统上所承载的业务系统从非主营业务系统逐步向各大主营业务系统发展,虚拟化系统为肇庆供电局带来的显著优势使其应用不断深化。

与此同时,对虚拟化系统的安全防护要求也发生相应的变化。

在虚拟化平台环境下,现有的防病毒安全系统已经无法承载日新月异的威胁攻击。

为了确保企业的业务连续性,避免病毒对企业的数据、应用和网络带来威胁,必须对企业的虚拟化平台安全进行结构化的完善,确保虚拟化应用的持续稳定性。

该文通过虚拟化安全防护软件在肇庆供电局的测试案例,说明该技术对降低运营成本,防止数据泄漏和业务中断,提高资源的利用率具有实际意义和作用。

关键词:虚拟化;安全中图分类号:TP393 文献标识码:A 文章编号:1009-3044(2013)23-5253-041 测试准备2.1 虚拟化防护软件Deep Security安装安装过程大约为2-3个小时。

安装软件包括安装vShield Manager;安装DSM9.0;在DSM 上添加vCenter;部署Filter Driver&DSVA。

2.2 激活虚拟机安全防护在部署上Deep Security之后,对ESXi上的虚拟机进行安全防护。

进行激活虚拟机的防护功能,部署策略。

2.3 对每个功能模块的性能进行测试3 软件安装步骤3.1虚拟化防病毒规划3.2.1 DSM部署1)将DSM8.0安装程序全部放到同一目录下,再执行DSM Manager程序,这样DSM会自动导入”FilterDriver”和”Appliance”程序,无需后续手工导入。

2)安装过程中需要选择数据库类型和”Manager Address”等信息,如果用户全部是域环境可以使用主机名,否则建议修改”Manager Address”为IP地址,这样可以避免很多通讯问题。

趋势Deep Security运维管理手册

超融合数据中心趋势 Deep Security运维管理手册目录Contents1.登录Deep Security管理界面 (3)1.1.查看客户端部署情况 (4)2.虚拟机防病毒客户端部署 (4)2.1.虚拟化环境准备 (4)2.2.Deep Security Agent(DSA)安装 (9)2.2.1.DSA For Windows (9)1.登录Deep Security管理界面可使用浏览器登录Deep Security管理中心;a)浏览器输入https://192.168.17.24:4119,进入登录界面;b)输入用户名密码完成登录1.1.查看客户端部署情况进入计算机标签页下,BusinessUnit目录下虚拟机是否被管理;2.虚拟机防病毒客户端部署目前模板虚拟机Win2008R2已安装带有vShield Endpoint驱动程序的VMware Tools和防病毒代理程序Deep Security Agent(DSA),从模板部署的虚拟机可省略该部分操作。

2.1.虚拟化环境准备虚拟机创建完成后,需要安装VMware Tools,对于趋势Deep Security无代理防病毒解决方案,需要借助VMware Tools里面的Guest Introspection(前身为vShield Drivers)组件,因此安装安装VMware Tools时需要使用自定义安装并勾选该组件。

参考《VMware vSphere 管理操作手册》a)进入菜单栏虚拟机——客户机——安装/升级VMware Tools,系统会将VMware Tools安装镜像挂载到虚拟机,进入虚拟机操作系统,系统会弹出安装界面,使用默认配置进行安装。

b)确认安装,操作系统内弹出安装界面;c)进入VMware Tools安装向导;d)点击下一步,选择自定义安装;e)勾选Guest Introspection;Guest Introspection前身为vShield Drivers,在已部署趋势Deep Security防病毒系统的环境下需安装该组件。

DeepSecurity性能测试指南

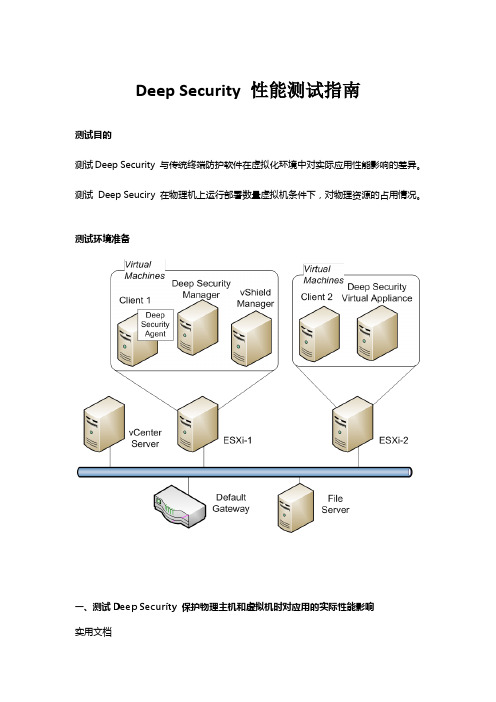

Deep Security 性能测试指南测试目的测试Deep Security 与传统终端防护软件在虚拟化环境中对实际应用性能影响的差异。

测试Deep Seuciry 在物理机上运行部署数量虚拟机条件下,对物理资源的占用情况。

测试环境准备一、测试Deep Security 保护物理主机和虚拟机时对应用的实际性能影响实用文档注意:以下测试的应用程序并不能完整反应deep security 性能情况,但可作为相关性能测试参考。

1.测试概要:获取虚拟机在基准条件下的应用程序的性能数据获取虚拟机在DSVA无代理保护模式下应用程序的性能数据获取虚拟机在终端防护软件(例如OSCE)保护下应用程序的性能数据。

2.测试内容测试双击应用程序安装程序到显示安装界面所消耗的时间测试安装某应用程序所花费的时间测试通过CIFS 共享传输一个2GB 大文件所消耗的时间测试对一个1.2 G 压缩文件解压缩所消耗的时间注意:以上测试内容可根据实际情况进行变动,但测试结果必须是在相同环境下重复执行三次以后的平均值。

如每次测试结果相差较大则要确认导致测试结果波动的原因。

3.Deep Security Anti-malware性能调整设置在执行Deep Security 性能测试前需要对产品执行以下配置进行优化:1.根据DSVA 保护虚拟机的数量,适当调整DSVA 的物理内存,调整参数请参考Deep Security Installation Guide 中的内容。

实用文档2.Deep Security 推荐扫描设置:如在局域网内没有搭建本地云安全服务器的话建议先关闭smart scan功能使用“只读扫描”模式在系统---系统设置---防恶意软件界面中设置“要扫描的最大文件大小”为2MB文件扫描类型为:IntelliScan实用文档关闭压缩文件扫描关闭嵌入式文件扫描关闭网络目录扫描实用文档3.测试结果报告模版:实用文档DS 环境信息登记表实用文档测试虚拟机情况OSCPUDiskMemoryNetwork二、测试Deep Seuciry 保护不同虚拟机密度下ESXi时对物理资源的占用情况测试概要测试虚拟机由传统终端反病毒软件实时扫描保护时的ESXI物理主机资源占用数据测试虚拟机由DS 无代理反病毒实时扫描保护时ESXI物理主机资源占用数据测试虚拟机由传统终端反病毒软件执行手动扫描时ESXI物理主机资源占用数据测试虚拟机由DS 无代理反病毒执行手动扫描时ESXI物理主机资源占用数据测试内容:低密度ESXi 虚拟化环境(每台ESXi运行有10台VM)的CPU ,MEN ,DISK I/O, Network实用文档中等密度ESXi 虚拟化环境(每台ESXi运行有30台VM)的CPU ,MEN ,DISK I/O, Network高密度ESXi 虚拟化环境(每台ESXi运行有50台VM)的CPU ,MEN ,DISK I/O, Network测试步骤准备工作1.制作测试虚拟机模版2.通过虚拟机模版创建50台测试虚拟机DS 无代理反病毒防护性能测试3.部署DS 环境4.只开启10台虚拟机,并由DSVA 进行无代理反病毒实时防护5.收集ESXi 30分钟的性能数据(CPU ,内存,磁盘I/O 和网络)并取平均值。

趋势科技Deep Security平台部署方案

CPU:64-bit,Intel-VT present and enabled in BIOS

支持的vSwitch:standard vSwitch标准虚拟机交换机或第三方vSwitch虚拟交换机– Cisco Nexus 1000v

1.各个组件的定义

1)Deep Security Manager(DSM)

DSM功能强大的、集中式管理,是为了使管理员能够创建安全概要文件与将它们应用于服务器、显示器警报和威胁采取的预防措施、分布服务器,安全更新和生成报告。新事件标注功能简化了管理的高容量的事件。

2)Deep Security Agent (DSA)

4)防火墙

减少实体、云端运算及虚拟服务器被攻击的机会。

集中管理服务器防火墙政策,包括最常见的服务器类型。

微粒的筛选特色(IP与MAC地址、通讯端口),可针对每个网络设计不同接口和位置政策。

防止DDos攻击,提供事先弱点扫描侦测。

可保护所有基于IP通讯协议(TCP、UDP、ICMP等)和所有框架类型(IP、

数据库:Oracle 11g、Oracle 10g、Microsoft SQL Server 2012(所有Service Pack)、Microsoft SQL Server 2008(所有Service Pack)。

Web浏览器:Firefox 12+、Internet Explorer 8.x、Internet Explorer 9.x、Internet Explorer 10.x、Chrome 20+、Safari 5+。(必须启用所有浏览器中的Cookie。)

一、Deep Security如何保护客户端?