网络安全中的中英对照

校园网络安全(中英文对照)

XXXXXXXXXXXXXXXXXXXXX结课做业题目:校园网络安全问题英文题目:The safety problem of the campus network姓名: XXX专业: XXXXXX学号: XXXXXXXX校园网络安全问题随着教育信息化的发展,计算机校园网络系统成为学校重要的现代化基础设施,为学校建设提供安全、可靠、快捷的网络环境,学校的学生思想教育、教学、科研、管理等对网络的依赖将越来越紧密。

校园网的安全状况直接影响到这些活动的顺利进行,因此,保障校园网络信息安全已经成为当前各高校网络建设中不可忽视的首要问题。

1.校园网网络安全问题分析1.1计算机系统漏洞。

目前,校园网中被广泛使用的网络操作系统主要是WINDOWS,存在各种各样的安全问题,服务器、操作系统、防火墙、TCP/IP协议等方面都存在大量安全漏洞。

1.2计算机病毒的破坏。

计算机病毒影响计算机系统的正常运行、破坏系统软件和文件系统、使网络效率下降、甚至造成计算机和网络系统的瘫痪,是影响校园网络安全的主要因素。

1.3来自网络外部的入侵、攻击等恶意破坏行为。

校园网与Internet相连,在享受Internet方便快捷的同时,也面临着遭遇攻击的风险。

1.4校园网用户对网络资源的滥用。

有人利用校园网资源进行商业的或免费的视频、软件资源下载服务,导致大量非法内容或垃圾邮件出入,占用了大量珍贵的网络带宽,Internet资源严重被浪费,造成流量堵塞、上网速度慢等问题。

1.5网络硬件设备受损。

校园网络涉及硬件的设备分布在整个校园内,管理起来有一定的难度,暴露在外面的设施,都有可能遭到有意或无意地损坏,这样可能会造成校园网络全部或部分瘫痪的严重后果。

1.6校园网安全管理有缺陷。

随着校园内计算机应用的大范围普及,接入校园网的计算机日益增多,如果管理措施不力,随时有可能造成病毒传播泛滥、信息丢失、数据损坏、网络被攻击、系统瘫痪等严重后果。

2.造成这些现状的原因2.1网络安全维护的投入不足。

资讯科技专有名词中英对照

资讯科技专有名词中英对照

以下是一些常见的资讯科技专有名词的中英对照:

1. Artificial Intelligence (AI) 人工智能

2. Machine Learning 机器学习

3. Internet of Things (IoT) 物联网

4. Cloud Computing 云计算

5. Big Data 大数据

6. Virtual Reality (VR) 虚拟现实

7. Augmented Reality (AR) 增强现实

8. Blockchain 区块链

9. Cryptocurrency 加密货币

10. Cybersecurity 网络安全

11. User Interface (UI) 用户界面

1

12. User Experience (UX) 用户体验

13. Algorithm 算法

14. Data Mining 数据挖掘

15. Robotics 机器人技术

16. 3D Printing 三维打印

17. Biometric Authentication 生物特征认证

18. Quantum Computing 量子计算

19. Internet Protocol (IP) 互联网协议

20. API (Application Programming Interface) 应用程序接口

这些只是其中的一些例子,资讯科技领域的专有名词非常丰富,还有许多其他的术语和缩写词。

2。

信息安全术语大全中英文对照

信息安全术语大全 IA 中英文对照来源:作者:1. (N)中继(N)-relay2. 抽象语法abstract syntax3. 访问/存取access4. 访问控制access control5. 访问(存取)控制证书access control certificate6. 访问控制判决功能Access control Decision Function(ADF)7. 访问控制判决信息Access control Decision Information(ADI)8. 访问控制实施功能Access control Enforcement Function(AEF)9. 访问控制信息access control information10. 访问控制列表access control list11. 访问控制机制access control mechanisms12. 访问控制策略access control policy13. 访问控制策略规则access control policy rules14. 访问控制令牌access control token15. 访问列表access list16. 访问周期access period17. 访问请求access request18. 访问类型access type19. 认可/审批accreditation20. 主动威胁active threat21. 主动搭线窃听active wiretapping22. 报警处理器alarm processor23. 应用级防火墙application level firewall24. 资产Assets25. 赋值assignment26. 关联安全状态association security state27. 保障/保证assurance28. 非对称认证方法asymmetric authentication method29. 非对称密码算法asymmetric cryptographic algorithm30. 非对称密码技术asymmetric cryptographic technique31. 非对称加密系统asymmetric encipherment system32. 非对称密钥对asymmetric key pair33. 非对称签名系统asymmetric signature system34. 属性attribute35. 属性管理机构撤销列表(AARL)Attribute Authority Revocation List(AARL)36. 属性管理机构(AA)Attribute Authority(AA)37. 属性证书Attribute certificate38. 属性证书撤销列表(ACRL)Attribute Certificate Revocation List(ACRL)39. 审计/审核audit40. 审计分析器audit analyzer41. 审计归档audit archive42. 审计机构audit authority43. 审计调度器audit dispatcher44. 审计提供器audit provider45. 审计记录器audit recorder46. 审计踪迹audit trail47. 审计跟踪收集器audit trail collector48. 审计跟踪检验器audit trail examiner49. 鉴别/认证authentication50. 认证证书authentication certificate51. 鉴别数据authentication data52. 鉴别(认证)信息authentication imformation53. 鉴别(认证)发起方authentication initiator54. 鉴别(认证)令牌authentication token(token)55. 鉴别(认证)符authenticator56. 授权用户authorised user57. 授权机构/机构Authority58. 授权机构证书authority certificate59. 授权authorization60. 授权管理员authorized administrator61. 自动安全监控automated security monitoring62. 可用性availability63. 数据可用性availabity of data64. 备份规程bakcup procedure65. 基础证书撤消列表base CRL66. 分组/块block67. 分组链接block chaining68. 界限检查bounds checking69. 简码列表brevity lists70. 浏览browsing71. CA证书CA-certificate72. 回叫call back73. 权能/能力capability74. 证书certificate75. 证书策略certificate policy76. 证书序列号certificate serial number77. 证书用户certificate user78. 证书确认certificate validation79. 认证certification80. 认证机构certification authority81. 认证机构撤销列表(CARL)Certification Authority Revocation List (CARL)82. 认证路径certification path83. 信道/通道channel84. 密文ciphertext85. 申明鉴别信息claim authentication information86. 许可权clearance87. 明文cleartext88. 无碰撞(冲突)散列函数collision resistant hash-function89. 混合型防火墙combination firewall90. 共用接地系统common grounding system91. 通信安全communications security92. 分割compartmentalization93. 构件/组件/部件component94. 泄漏compromise95. 已泄露证据compromised evidence96. 泄漏发射compromising emanations97. 计算机系统computer system98. 隐蔽系统concealment system99. 配置管理configuration management100. 配置管理系统configuration management system 101. 不带恢复的连接完整性connection integrity without recovery 102. 无连接保密性connectionless confidentiality103. 无连接完整性connectionless integrity104. 连通性connectivity105. 应急计划contingency plan106. 控制区control zone107. 可控隔离controllable isolation108. 受控访问controlled access109. 受控可访问性controlled accessibility110. 受控共享controlled sharing111. 成本风险分析cost-risk analysis112. 对抗countermeasure113. 隐蔽信道covert channel114. 隐蔽存储信道covert storage channel115. 隐蔽时间信道covert timing channel116. 凭证credentials117. CRL分发点CRL distribution point118. 串扰cross-talk119. 密码分析cryptanalysis120. 密码算法crypto-algorithm121. 密码链接cryptographic chaining122. 密码校验函数cryptographic check function123. 密码校验值cryptographic check value124. 密码同步cryptographic synchronization 125. 密码体制cryptographic system; cryptosystem126. 密码编码(学)cryptography127. 密码运算crypto-operation128. 密码安全cryptosecurity129. 数据保密性data confidentiality130. 数据损害data contamination131. 数据完整性data integrity132. 数据原发鉴别data origin authentication133. 数据串(数据)data string(data)134. 数据单元完整性data unit integrity135. 解密/脱密decipherment136. 降级degradation137. 委托delegation138. 委托路径delegation path139. 交付机构delivery authority140. 增量证书撤销列表delta-CRL(dCRL)141. 拒绝服务denial of service142. 依赖/依赖性dependency143. 数字签名digital signature144. 目录信息库Directory Information Base145. 目录信息树Directory Information Tree146. 目录系统代理Directory system Agent147. 目录用户代理Directory user Agent148. 可区分名distinguished name149. 可区分标识符distinguishing identifier150. 加密Encipherment、encipher、encryption151. 加密算法encryption algorithm152. 终端实体end entity153. 终端系统end system154. 终端实体属性证书撤销列表(EARL)End-entity Attribute Certificate Revocation List 155. 终端实体公钥证书撤销列表(EPRL)End-entity Public-key Certificate Revocation List156. 端到端加密end-to-end encipherment157. 实体鉴别entity authentication158. 环境变量environmental variables159. 评估保证级evaluation assurance level(EAL)160. 评估机构evaluation authority161. 评估模式evaluation scheme162. 事件辨别器event discriminator163. 证据evidence164. 证据生成者evidence generator165. 证据请求者evidence requester166. 证据主体evidence subject167. 证据使用者evidence user168. 证据验证者evidence verifier169. 交换鉴别信息exchange authentication information170. 外部IT实体external IT entity171. 外部安全审计external security audit172. 故障访问failure access173. 故障控制failure control174. 容错fault tolerance175. 特征features176. 反馈缓冲器feedback buffer177. 取数保护fetch protection178. 文件保护file protection179. 防火墙firewall180. 固件firmware181. 形式化证明formal proof182. 形式化顶层规范formal top-level specification183. 形式化验证formal verification184. 完全CRL full CRL185. 粒度granularity186. 接地网ground grid187. 接地电阻ground resistance188. 接地grounding189. 接地电极grounding electrode190. 接地系统grounding system191. 握手规程handshaking procedure192. 散列函数(哈希函数)hash function193. 散列代码hash-code194. 散列函数标识符hash-function identifier195. 隐藏hide196. 持有者holder197. 主机Host198. 宿主单元host unit199. 标识identification200. 标识数据identification data201. 抗扰度immunity(to a disturbance)202. 假冒impersonation203. 印章imprint204. 交错攻击imterleaving attack205. 不完全参数检验incomplete parameter checking206. 间接攻击indirect attack207. 间接CRL indirect CRL (iCRL)208. 信息系统安全information system security209. 信息系统安全管理体系结构information system security management architecture 210. 信息技术设备information technology equipment211. 初始编码规则initial encoding rules212. 初始化值initialization value213. 发起者initiator214. 完整性integrity215. 禁止interdiction216. 交错攻击interleaving attack217. 内部通信信道internal communication channel 218. 内部安全审计internal security audit219. 隔离isolation220. 密钥key221. 密钥协商key agreement222. 密钥确认key confirmation223. 密钥控制key control224. 密钥分发中心key distribution centre225. 密钥管理key management226. 密钥转换中心key translation centre227. 标记label228. 主、客体标记label of subject and object229. 最小特权least privilege230. 雷电电磁脉冲lightning electromagnetic pulse 231. 雷电防护区lightning protection zones232. 受限访问limited access233. 链路加密link encryption234. 逐链路加密link-by-link encipherment235. 本地系统环境local system environment236. 漏洞loophole237. 故障malfunction238. 管理信息Management Information239. 强制访问控制mandatory access control240. 冒充Masquerade241. 测量measurement242. 消息message243. 消息鉴别码message anthentication code244. 仿制mimicking245. 监控器(监控机构)monitor(monitor authority)246. 监控monitoring247. 多级装置multilevel device248. 多级安全multilevel secure249. 多访问权终端multiple access rights terminal 250. 相互鉴别mutual authentication251. n位分组密码n-bit block cipher252. 网络实体network entity253. 网络层network layer254. 网络协议network protocol255. 网络协议数据单元network protocol data unit256. 网络中继network relay257. 网络安全network security258. 网络服务network service259. 网络可信计算基network trusted computed base 260. 抗抵赖non-repudiation261. 抗抵赖交换non-repudiation exchange262. 抗抵赖信息non-repudiation information 263. 创建抗抵赖/抗创建抵赖non-repudiation of creation 264. 交付抗抵赖/抗交付抵赖non-repudiation of delivery 265. 原发抗抵赖non-repudiation of origin266. 接收抗抵赖/抗接收抵赖non-repudiation of receipt 267. 发送抗抵赖/抗发送抵赖non-repudiation of sending 268. 提交抗抵赖/抗提交抵赖non-repudiation of submission 269. 抗抵赖策略non-repudiation policy270. 抗抵赖服务请求者non-repudiation service requester271. 公证notarization272. 公证权标notarization token273. 公证方/公证者notary274. 公证方(公证机构)notary(notary authority)275. NRD权标/NRD令牌NRD token276. NRO权标NRO token277. NRS权标NRS token278. NRT权标NRT token279. 客体object280. 对象方法object method281. 客体重用object reuse282. 离线鉴别证书off-line authentication certificate 283. 离线密码运算offline crypto-operation284. 单向函数one-way function285. 单向散列函数one-way hash function 286. 在线鉴别证书on-line authentication certificate 287. 在线密码运算online crypto-operation288. 开放系统open system289. 组织安全策略organisational security policies290. 原发者originator291. OSI管理OSI Management292. 带外out-of-band293. 包package294. 包过滤防火墙packet filter firewall295. 填充padding296. 成对的密钥pairwise key297. 被动威胁passive threat298. 被动窃听passive wiretapping299. 口令password300. 口令对话password dialog301. 对等实体鉴别peer-entity authentication302. 渗透penetration303. 渗透轮廓penetration profile304. 渗透痕迹penetration signature305. 渗透测试penetration testing306. 个人识别号person identification number(PIN)307. 人员安全personal security308. 物理安全physical security309. 明文plain text310. 策略policy311. 策略映射policy mapping312. 端口port313. 表示上下文presentation context314. 表示数据值presentation data value315. 表示实体presentation-entity316. 预签名pre-signature317. 本体principal318. 最小特权原则principle of least privilege319. 服务优先权priority of service320. 隐私privacy321. 保密变换privacy transformation322. 私有解密密钥private decipherment key323. 私有密钥(私钥)private key324. 私有签名密钥private signature key325. 特权指令privileged instructions326. 规程安全procedural security327. 产品product328. 证明proof329. 保护表示上下文protecting presentation context330. 保护传送语法protecting transfer syntax331. 保护映射protection mapping332. 保护轮廓protection profile333. 保护环protection ring334. 保护接大地protective earthing335. 协议数据单元protocol data unit336. 协议实现一致性声明protocol implementation conformance statement337. 代理服务器proxy server338. 伪缺陷pseudo-flaw339. 公开加密密钥public encipherment key340. 公开密钥基础设施(PKI)Public Infrastructure (PKI)341. 公开密钥(公钥)public key342. 公开密钥证书(证书)public key certificate(certificate)343. 公开密钥信息public key information344. 公开验证密钥public verification key345. 消除purging346. 随机数Random number347. 随机化Randomized348. 实开放系统Real open system349. 接收方/接收者Recipient350. 恢复规程Recovery procedure351. 冗余Redundancy352. 参照确认机制reference validation mechanism353. 细化refinement354. 反射攻击reflection attack355. 反射保护reflection protection356. 中继系统relay system357. 可依赖方relying party358. 重放攻击replay attack359. 抵赖repudiation360. 资源分配resource allocation361. 受限区restricted area362. 保留的ADI retained ADI363. 揭示reveal364. 撤销证书revocation certificate 365. 撤销证书列表revocation list certificate366. 风险risk367. 风险分析risk analysis368. 风险管理risk management369. 角色role370. 角色分配证书role assignment certificate371. 角色规范证书role specification certificate372. 回退rollback373. 根root374. 循环函数/轮函数round-function375. 路由选择routing376. 路由选择控制routing control377. 基于规则的安全策略rule-based security policy378. SA属性SA-attributes379. 安全保护(大)地safety protection earth380. 封印/密封seal381. 秘密密钥secret key382. 安全配置管理secure configuration management 383. 安全信封(SENV)secure envelope384. 安全交互规则secure interaction rules385. 安全操作系统secure operating system386. 安全路径secure path387. 安全状态secure state388. 安全管理员security administrator389. 安全报警security alarm390. 安全报警管理者security alarm administrator 391. 安全关联security association392. 安全保证security assurance393. 安全属性security attribute394. 安全审计security audit395. 安全审计消息security audit message396. 安全审计记录security audit record397. 安全审计踪迹security audit trail398. 安全审计者security auditor399. 安全机构security authority400. 安全证书security certificate401. 安全证书链security certificate chain 402. 安全通信功能security communication function 403. 安全控制信息security control information404. 安全域security domain405. 安全域机构security domain authority406. 安全要素security element407. 安全交换security exchange408. 安全交换功能security exchange function409. 安全交换项security exchange item410. 安全特征security features411. 安全过滤器security filter412. 安全功能security function413. 安全功能策略security function policy414. 安全信息security information415. 安全内核security kernel416. 安全等级security level417. 安全管理信息库Security Management Information Base 418. 安全目的security objective419. 安全周边security perimeter420. 安全策略security policy421. 安全恢复security recovery422. 安全关系security relationship423. 安全报告security report424. 安全需求security requirements425. 安全规则security rules426. 安全规范security specifications427. 安全状态security state428. 安全目标security target429. 安全测试security testing430. 安全变换security transformation431. 安全相关事件Security-related event432. 敏感信息sensitive information433. 敏感性sensitivity434. 敏感标记sensitivity label435. 屏蔽shield436. 短时中断short interruption437. 安全服务sicurity service438. 简单鉴别simple authentication439. 单项结合安全关联single-item-bound security association 440. 单级装置single-level device441. 中级功能强度SOF-medium442. 源认证机构Source of Authority (SOA)443. 欺骗spoofing444. 待机模式、休眠模式stand-by mode 、sleep-mode445. 强鉴别strong authentication446. 主体subject447. 管态supervisor state448. 对称鉴别方法symmetric authentication method449. 对称密码算法symmetric cryptographic algorithm450. 对称密码技术symmetric cryptographic technique451. 对称加密算法symmetric encipherment algorithm452. 系统完整性system integrity453. 系统完整性规程system integrity procedure454. 系统安全功能system security function455. 技术攻击technological attack456. 终端标识terminal identification457. 威胁threat458. 威胁监控threat monitoring459. 防雷保护接地thunder proof protection ground460. 时间戳time stamp461. 时变参数time variant parameter462. 时间相关口令time-dependent password463. 令牌token464. 通信业务流保密性traffic flow confidentiality465. 通信业务流安全traffic flow security466. 陷门trap door467. 特洛伊木马Trojan horse468. 可信/信任trust469. 可信信道trusted channel470. 可信计算机系统trusted computer system471. 可信计算基trusted computing base472. 可信实体trusted entity473. 可信主机trusted host474. 可信路径trusted path475. 可信软件trusted software476. 可信第三方trusted third party477. 可信时间戳trusted time stamp478. 可信时间戳机构trusted time stmping authority479. 无条件可信实体unconditionally trusted entity480. 单向鉴别unilateral authentication481. 不间断供电系统uninterupted power supply system 482. 用户鉴别user authentication483. 用户标识user identification(user ID)484. 用户-主体绑定user-subject binding485. 确认validation486. 验证verification487. 验证函数verification function488. 验证密钥verification key489. 验证过程verification process490. 验证者verifier491. 脆弱性vulnerability。

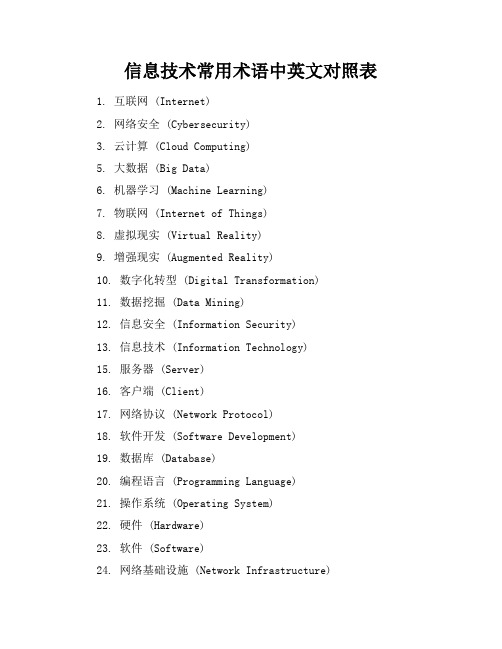

信息技术常用术语中英文对照表

信息技术常用术语中英文对照表1. 互联网 (Internet)2. 网络安全 (Cybersecurity)3. 云计算 (Cloud Computing)5. 大数据 (Big Data)6. 机器学习 (Machine Learning)7. 物联网 (Internet of Things)8. 虚拟现实 (Virtual Reality)9. 增强现实 (Augmented Reality)10. 数字化转型 (Digital Transformation)11. 数据挖掘 (Data Mining)12. 信息安全 (Information Security)13. 信息技术 (Information Technology)15. 服务器 (Server)16. 客户端 (Client)17. 网络协议 (Network Protocol)18. 软件开发 (Software Development)19. 数据库 (Database)20. 编程语言 (Programming Language)21. 操作系统 (Operating System)22. 硬件 (Hardware)23. 软件 (Software)24. 网络基础设施 (Network Infrastructure)26. 数字营销 (Digital Marketing)27. 网络攻击 (Cyber Attack)28. 数据加密 (Data Encryption)29. 信息架构 (Information Architecture)30. 网络安全漏洞 (Cybersecurity Vulnerability)31. 信息系统 (Information System)32. 网络安全策略 (Cybersecurity Strategy)33. 网络安全意识 (Cybersecurity Awareness)34. 数字化战略 (Digital Strategy)35. 网络安全法规 (Cybersecurity Regulation)36. 信息安全标准 (Information Security Standard)37. 网络安全解决方案 (Cybersecurity Solution)38. 网络安全威胁 (Cybersecurity Threat)39. 信息安全事件 (Information Security Incident)40. 网络安全审计 (Cybersecurity Audit)41. 信息安全风险管理 (Information Security Risk Management)42. 网络安全监控 (Cybersecurity Monitoring)43. 信息安全培训 (Information Security Training)44. 网络安全事件响应 (Cybersecurity Incident Response)45. 信息安全政策 (Information Security Policy)46. 网络安全评估 (Cybersecurity Assessment)47. 信息安全意识提升 (Information Security Awareness)48. 网络安全培训 (Cybersecurity Training)49. 信息安全策略 (Information Security Strategy)50. 网络安全管理体系 (Cybersecurity Management System)信息技术常用术语中英文对照表51. 网络服务 (Network Service)52. 数据传输 (Data Transmission)53. 信息架构 (Information Architecture)54. 信息安全审计 (Information Security Audit)55. 信息安全认证 (Information Security Certification)56. 信息安全管理体系 (Information Security Management System)57. 信息安全策略 (Information Security Strategy)58. 信息安全培训 (Information Security Training)59. 信息安全意识 (Information Security Awareness)60. 信息安全风险管理 (Information Security Risk Management)61. 信息安全事件 (Information Security Incident)62. 信息安全标准 (Information Security Standard)63. 信息安全法规 (Information Security Regulation)64. 信息安全解决方案 (Information Security Solution)65. 信息安全威胁 (Information Security Threat)66. 信息安全监控 (Information Security Monitoring)67. 信息安全评估 (Information Security Assessment)68. 信息安全政策 (Information Security Policy)69. 信息安全审计 (Information Security Audit)70. 信息安全认证 (Information Security Certification)71. 信息安全管理体系 (Information Security Management System)72. 信息安全策略 (Information Security Strategy)73. 信息安全培训 (Information Security Training)74. 信息安全意识 (Information Security Awareness)75. 信息安全风险管理 (Information Security Risk Management)76. 信息安全事件 (Information Security Incident)77. 信息安全标准 (Information Security Standard)78. 信息安全法规 (Information Security Regulation)79. 信息安全解决方案 (Information Security Solution)80. 信息安全威胁 (Information Security Threat)81. 信息安全监控 (Information Security Monitoring)82. 信息安全评估 (Information Security Assessment)83. 信息安全政策 (Information Security Policy)84. 信息安全审计 (Information Security Audit)85. 信息安全认证 (Information Security Certification). 信息安全管理体系 (Information Security Management System)87. 信息安全策略 (Information Security Strategy)88. 信息安全培训 (Information Security Training)89. 信息安全意识 (Information Security Awareness)Management)91. 信息安全事件 (Information Security Incident)92. 信息安全标准 (Information Security Standard)93. 信息安全法规 (Information Security Regulation)94. 信息安全解决方案 (Information Security Solution)95. 信息安全威胁 (Information Security Threat)96. 信息安全监控 (Information Security Monitoring)97. 信息安全评估 (Information Security Assessment)98. 信息安全政策 (Information Security Policy)99. 信息安全审计 (Information Security Audit)100. 信息安全认证 (Information Security Certification)信息技术常用术语中英文对照表51. 网络服务 (Network Service)52. 数据传输 (Data Transmission)53. 信息架构 (Information Architecture)54. 信息安全审计 (Information Security Audit)55. 信息安全认证 (Information Security Certification)56. 信息安全管理体系 (Information Security Management System)57. 信息安全策略 (Information Security Strategy)58. 信息安全培训 (Information Security Training)59. 信息安全意识 (Information Security Awareness)Management)61. 信息安全事件 (Information Security Incident)62. 信息安全标准 (Information Security Standard)63. 信息安全法规 (Information Security Regulation)64. 信息安全解决方案 (Information Security Solution)65. 信息安全威胁 (Information Security Threat)66. 信息安全监控 (Information Security Monitoring)67. 信息安全评估 (Information Security Assessment)68. 信息安全政策 (Information Security Policy)69. 信息安全审计 (Information Security Audit)70. 信息安全认证 (Information Security Certification)71. 信息安全管理体系 (Information Security Management System)72. 信息安全策略 (Information Security Strategy)73. 信息安全培训 (Information Security Training)74. 信息安全意识 (Information Security Awareness)75. 信息安全风险管理 (Information Security Risk Management)76. 信息安全事件 (Information Security Incident)77. 信息安全标准 (Information Security Standard)78. 信息安全法规 (Information Security Regulation)79. 信息安全解决方案 (Information Security Solution)80. 信息安全威胁 (Information Security Threat)81. 信息安全监控 (Information Security Monitoring)82. 信息安全评估 (Information Security Assessment)83. 信息安全政策 (Information Security Policy)84. 信息安全审计 (Information Security Audit)85. 信息安全认证 (Information Security Certification). 信息安全管理体系 (Information Security Management System)87. 信息安全策略 (Information Security Strategy)88. 信息安全培训 (Information Security Training)89. 信息安全意识 (Information Security Awareness)90. 信息安全风险管理 (Information Security Risk Management)91. 信息安全事件 (Information Security Incident)92. 信息安全标准 (Information Security Standard)93. 信息安全法规 (Information Security Regulation)94. 信息安全解决方案 (Information Security Solution)95. 信息安全威胁 (Information Security Threat)96. 信息安全监控 (Information Security Monitoring)97. 信息安全评估 (Information Security Assessment)98. 信息安全政策 (Information Security Policy)99. 信息安全审计 (Information Security Audit)100. 信息安全认证 (Information Security Certification) 101. 数据库管理系统 (Database Management System)102. 编程语言 (Programming Language)103. 硬件 (Hardware)104. 软件 (Software)105. 操作系统 (Operating System) 106. 服务器 (Server)107. 客户端 (Client)108. 网络协议 (Network Protocol) 109. 软件开发 (Software Development) 110. 数据库 (Database)111. 编程语言 (Programming Language) 112. 操作系统 (Operating System) 113. 硬件 (Hardware)114. 软件 (Software)115. 服务器 (Server)116. 客户端 (Client)117. 网络协议 (Network Protocol) 118. 软件开发 (Software Development) 119. 数据库 (Database)120. 编程语言 (Programming Language) 121. 操作系统 (Operating System) 122. 硬件 (Hardware)123. 软件 (Software)124. 服务器 (Server)125. 客户端 (Client)126. 网络协议 (Network Protocol)127. 软件开发 (Software Development) 128. 数据库 (Database)129. 编程语言 (Programming Language) 130. 操作系统 (Operating System) 131. 硬件 (Hardware)132. 软件 (Software)133. 服务器 (Server)134. 客户端 (Client)135. 网络协议 (Network Protocol) 136. 软件开发 (Software Development) 137. 数据库 (Database)138. 编程语言 (Programming Language) 139. 操作系统 (Operating System) 140. 硬件 (Hardware)141. 软件 (Software)142. 服务器 (Server)143. 客户端 (Client)144. 网络协议 (Network Protocol) 145. 软件开发 (Software Development) 146. 数据库 (Database)147. 编程语言 (Programming Language) 148. 操作系统 (Operating System) 149. 硬件 (Hardware)150. 软件 (Software)。

信息技术常用术语中英文对照表

信息技术常用术语中英文对照表1. 计算机网络 Computer Network2. 互联网 Internet3. 局域网 Local Area Network (LAN)4. 带宽 Bandwidth5. 路由器 Router6. 交换机 Switch7. 防火墙 Firewall8. 病毒 Virus9. 木马 Trojan10. 黑客 Hacker11. 中央处理器 Central Processing Unit (CPU)12. 内存 Random Access Memory (RAM)13. 硬盘 Hard Disk Drive (HDD)14. 固态硬盘 Solid State Drive (SSD)15. 显卡 Graphics Card16. 主板 Motherboard17. BIOS Basic Input/Output System18. 操作系统 Operating System19. 应用程序 Application20. 编程语言 Programming Language21. 数据库 Database22. 服务器 Server23. 客户端 Client24. 云计算 Cloud Computing25. 大数据 Big Data27. 机器学习 Machine Learning28. 深度学习 Deep Learning29. 虚拟现实 Virtual Reality (VR)30. 增强现实 Augmented Reality (AR)31. 网络安全 Network Security32. 数据加密 Data Encryption33. 数字签名 Digital Signature34. 身份验证 Authentication35. 访问控制 Access Control36. 数据备份 Data Backup37. 数据恢复 Data Recovery38. 系统升级 System Upgrade39. 系统优化 System Optimization40. 技术支持 Technical Support当然,让我们继续丰富这个信息技术常用术语的中英文对照表:41. 网络协议 Network Protocol42. IP地址 Internet Protocol Address43. 域名系统 Domain Name System (DNS)44. HTTP Hypertext Transfer Protocol45. Hypertext Transfer Protocol Secure46. FTP File Transfer Protocol47. SMTP Simple Mail Transfer Protocol48. POP3 Post Office Protocol 349. IMAP Internet Message Access Protocol50. TCP/IP Transmission Control Protocol/Internet Protocol51. 无线局域网 Wireless Local Area Network (WLAN)52. 蓝牙 Bluetooth53. 无线保真 WiFi (Wireless Fidelity)54. 4G Fourth Generation55. 5G Fifth Generation56. 物联网 Internet of Things (IoT)57. 云服务 Cloud Service58. 网络存储 Network Attached Storage (NAS)59. 分布式文件系统 Distributed File System60. 数据中心 Data Center61. 系统分析 Systems Analysis62. 系统设计 Systems Design63. 软件开发 Software Development64. 系统集成 Systems Integration65. 软件测试 Software Testing66. 质量保证 Quality Assurance67. 项目管理 Project Management68. 技术文档 Technical Documentation69. 用户手册 User Manual70. 知识库 Knowledge Base71. 网络拓扑 Network Topology72. 星型网络 Star Network73. 环形网络 Ring Network74. 总线型网络 Bus Network75. 树形网络 Tree Network76. 点对点网络 PeertoPeer Network77. 宽带接入 Broadband Access78. DSL Digital Subscriber Line79. 光纤到户 Fiber To The Home (FTTH)80. VoIP Voice over Internet Protocol通过这份对照表,希望您能更加轻松地理解和应用信息技术领域的专业术语。

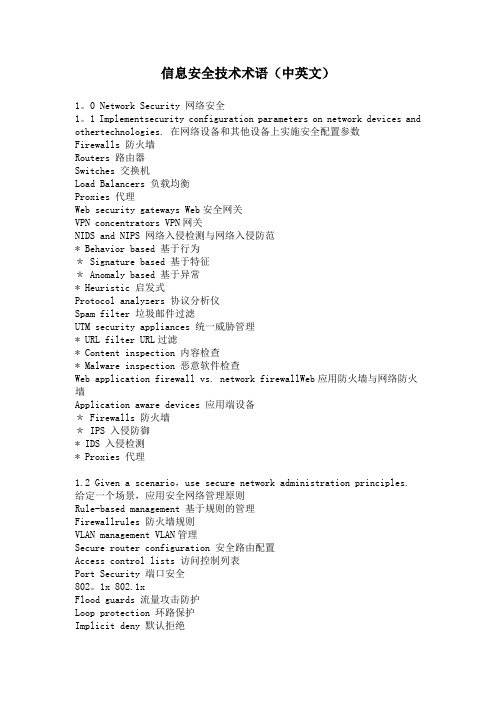

信息安全术语

信息安全技术术语(中英文)1。

0 Network Security 网络安全1。

1 Implementsecurity configuration parameters on network devices and othertechnologies. 在网络设备和其他设备上实施安全配置参数Firewalls 防火墙Routers 路由器Switches 交换机Load Balancers 负载均衡Proxies 代理Web security gateways Web安全网关VPN concentrators VPN网关NIDS and NIPS 网络入侵检测与网络入侵防范* Behavior based 基于行为* Signature based 基于特征* Anomaly based 基于异常* Heuristic 启发式Protocol analyzers 协议分析仪Spam filter 垃圾邮件过滤UTM security appliances 统一威胁管理* URL filter URL过滤* Content inspection 内容检查* Malware inspection 恶意软件检查Web application firewall vs. network firewallWeb应用防火墙与网络防火墙Application aware devices 应用端设备* Firewalls 防火墙* IPS 入侵防御* IDS 入侵检测* Proxies 代理1.2 Given a scenario,use secure network administration principles. 给定一个场景,应用安全网络管理原则Rule-based management 基于规则的管理Firewallrules 防火墙规则VLAN management VLAN管理Secure router configuration 安全路由配置Access control lists 访问控制列表Port Security 端口安全802。

信息安全系统术语大全中英文对照

信息安全术语大全 IA 中英文对照来源:作者:1. (N)中继 (N)-relay2. 抽象语法 abstract syntax3. 访问/存取 access4. 访问控制 access control5. 访问(存取)控制证书 access control certificate6. 访问控制判决功能 Access control Decision Function(ADF)7. 访问控制判决信息 Access control Decision Information(ADI)8. 访问控制实施功能 Access control Enforcement Function(AEF)9. 访问控制信息 access control information10. 访问控制列表 access control list11. 访问控制机制 access control mechanisms12. 访问控制策略 access control policy13. 访问控制策略规则 access control policy rules14. 访问控制令牌 access control token15. 访问列表 access list16. 访问周期 access period17. 访问请求 access request18. 访问类型 access type19. 认可/审批 accreditation20. 主动威胁 active threat21. 主动搭线窃听 active wiretapping22. 报警处理器 alarm processor23. 应用级防火墙 application level firewall24. 资产 Assets25. 赋值 assignment26. 关联安全状态 association security state27. 保障/保证 assurance28. 非对称认证方法 asymmetric authentication method29. 非对称密码算法 asymmetric cryptographic algorithm30. 非对称密码技术 asymmetric cryptographic technique31. 非对称加密系统 asymmetric encipherment system32. 非对称密钥对 asymmetric key pair33. 非对称签名系统 asymmetric signature system34. 属性 attribute35. 属性管理机构撤销列表(AARL) Attribute Authority Revocation List(AARL)36. 属性管理机构(AA) Attribute Authority(AA)37. 属性证书 Attribute certificate38. 属性证书撤销列表(ACRL) Attribute Certificate Revocation List(ACRL)39. 审计/审核 audit40. 审计分析器 audit analyzer41. 审计归档 audit archive42. 审计机构 audit authority43. 审计调度器 audit dispatcher44. 审计提供器 audit provider45. 审计记录器 audit recorder46. 审计踪迹 audit trail47. 审计跟踪收集器 audit trail collector48. 审计跟踪检验器 audit trail examiner49. 鉴别/认证 authentication50. 认证证书 authentication certificate51. 鉴别数据 authentication data52. 鉴别(认证)信息 authentication imformation53. 鉴别(认证)发起方 authentication initiator54. 鉴别(认证)令牌 authentication token(token)55. 鉴别(认证)符 authenticator56. 授权用户 authorised user57. 授权机构/机构 Authority58. 授权机构证书 authority certificate59. 授权 authorization60. 授权管理员 authorized administrator61. 自动安全监控 automated security monitoring62. 可用性 availability63. 数据可用性 availabity of data64. 备份规程 bakcup procedure65. 基础证书撤消列表 base CRL66. 分组/块 block67. 分组链接 block chaining68. 界限检查 bounds checking69. 简码列表 brevity lists70. 浏览 browsing71. CA证书 CA-certificate72. 回叫 call back73. 权能/能力 capability74. 证书 certificate75. 证书策略 certificate policy76. 证书序列号 certificate serial number77. 证书用户 certificate user78. 证书确认 certificate validation79. 认证 certification80. 认证机构 certification authority81. 认证机构撤销列表(CARL) Certification Authority Revocation List (CARL)82. 认证路径 certification path83. 信道/通道 channel84. 密文 ciphertext85. 申明鉴别信息 claim authentication information86. 许可权 clearance87. 明文 cleartext88. 无碰撞(冲突)散列函数 collision resistant hash-function89. 混合型防火墙 combination firewall90. 共用接地系统 common grounding system91. 通信安全 communications security92. 分割 compartmentalization93. 构件/组件/部件 component94. 泄漏 compromise95. 已泄露证据 compromised evidence96. 泄漏发射 compromising emanations97. 计算机系统 computer system98. 隐蔽系统 concealment system99. 配置管理 configuration management100. 配置管理系统 configuration management system101. 不带恢复的连接完整性 connection integrity without recovery 102. 无连接保密性 connectionless confidentiality103. 无连接完整性 connectionless integrity104. 连通性 connectivity105. 应急计划 contingency plan106. 控制区 control zone107. 可控隔离 controllable isolation108. 受控访问 controlled access109. 受控可访问性 controlled accessibility110. 受控共享 controlled sharing111. 成本风险分析 cost-risk analysis112. 对抗 countermeasure113. 隐蔽信道 covert channel114. 隐蔽存储信道 covert storage channel115. 隐蔽时间信道 covert timing channel116. 凭证 credentials117. CRL分发点 CRL distribution point118. 串扰 cross-talk119. 密码分析 cryptanalysis120. 密码算法 crypto-algorithm121. 密码链接 cryptographic chaining122. 密码校验函数 cryptographic check function123. 密码校验值 cryptographic check value124. 密码同步 cryptographic synchronization125. 密码体制 cryptographic system; cryptosystem126. 密码编码(学) cryptography127. 密码运算 crypto-operation128. 密码安全 cryptosecurity129. 数据保密性 data confidentiality130. 数据损害 data contamination131. 数据完整性 data integrity132. 数据原发鉴别 data origin authentication133. 数据串(数据) data string(data)134. 数据单元完整性 data unit integrity135. 解密/脱密 decipherment136. 降级 degradation137. 委托 delegation138. 委托路径 delegation path139. 交付机构 delivery authority140. 增量证书撤销列表 delta-CRL(dCRL)141. 拒绝服务 denial of service142. 依赖/依赖性 dependency143. 数字签名 digital signature144. 目录信息库 Directory Information Base145. 目录信息树 Directory Information Tree146. 目录系统代理 Directory system Agent147. 目录用户代理 Directory user Agent148. 可区分名 distinguished name149. 可区分标识符 distinguishing identifier150. 加密 Encipherment、encipher、encryption151. 加密算法 encryption algorithm152. 终端实体 end entity153. 终端系统 end system154. 终端实体属性证书撤销列表(EARL) End-entity Attribute Certificate Revocation List 155. 终端实体公钥证书撤销列表(EPRL) End-entity Public-key Certificate Revocation List156. 端到端加密 end-to-end encipherment157. 实体鉴别 entity authentication158. 环境变量 environmental variables159. 评估保证级 evaluation assurance level(EAL)160. 评估机构 evaluation authority161. 评估模式 evaluation scheme162. 事件辨别器 event discriminator163. 证据 evidence164. 证据生成者 evidence generator165. 证据请求者 evidence requester166. 证据主体 evidence subject167. 证据使用者 evidence user168. 证据验证者 evidence verifier169. 交换鉴别信息 exchange authentication information170. 外部IT实体 external IT entity171. 外部安全审计 external security audit172. 故障访问 failure access173. 故障控制 failure control174. 容错 fault tolerance175. 特征 features176. 反馈缓冲器 feedback buffer177. 取数保护 fetch protection178. 文件保护 file protection179. 防火墙 firewall180. 固件 firmware181. 形式化证明 formal proof182. 形式化顶层规范 formal top-level specification183. 形式化验证 formal verification184. 完全CRL full CRL185. 粒度 granularity186. 接地网 ground grid187. 接地电阻 ground resistance188. 接地 grounding189. 接地电极 grounding electrode190. 接地系统 grounding system191. 握手规程 handshaking procedure192. 散列函数(哈希函数) hash function193. 散列代码 hash-code194. 散列函数标识符 hash-function identifier195. 隐藏 hide196. 持有者 holder197. 主机 Host198. 宿主单元 host unit199. 标识 identification200. 标识数据 identification data201. 抗扰度 immunity(to a disturbance)202. 假冒 impersonation203. 印章 imprint204. 交错攻击 imterleaving attack205. 不完全参数检验 incomplete parameter checking206. 间接攻击 indirect attack207. 间接CRL indirect CRL (iCRL)208. 信息系统安全 information system security209. 信息系统安全管理体系结构 information system security management architecture 210. 信息技术设备 information technology equipment211. 初始编码规则 initial encoding rules212. 初始化值 initialization value213. 发起者 initiator214. 完整性 integrity215. 禁止 interdiction216. 交错攻击 interleaving attack217. 内部通信信道 internal communication channel 218. 内部安全审计 internal security audit219. 隔离 isolation220. 密钥 key221. 密钥协商 key agreement222. 密钥确认 key confirmation223. 密钥控制 key control224. 密钥分发中心 key distribution centre225. 密钥管理 key management226. 密钥转换中心 key translation centre227. 标记 label228. 主、客体标记 label of subject and object 229. 最小特权 least privilege230. 雷电电磁脉冲 lightning electromagnetic pulse 231. 雷电防护区 lightning protection zones232. 受限访问 limited access233. 链路加密 link encryption234. 逐链路加密 link-by-link encipherment235. 本地系统环境 local system environment236. 漏洞 loophole237. 故障 malfunction238. 管理信息 Management Information 239. 强制访问控制 mandatory access control240. 冒充 Masquerade241. 测量 measurement242. 消息 message243. 消息鉴别码 message anthentication code244. 仿制 mimicking245. 监控器(监控机构) monitor(monitor authority)246. 监控 monitoring247. 多级装置 multilevel device248. 多级安全 multilevel secure249. 多访问权终端 multiple access rights terminal 250. 相互鉴别 mutual authentication251. n位分组密码 n-bit block cipher252. 网络实体 network entity253. 网络层 network layer254. 网络协议 network protocol255. 网络协议数据单元 network protocol data unit 256. 网络中继 network relay257. 网络安全 network security258. 网络服务 network service259. 网络可信计算基 network trusted computed base 260. 抗抵赖 non-repudiation261. 抗抵赖交换 non-repudiation exchange262. 抗抵赖信息 non-repudiation information263. 创建抗抵赖/抗创建抵赖 non-repudiation of creation 264. 交付抗抵赖/抗交付抵赖 non-repudiation of delivery 265. 原发抗抵赖 non-repudiation of origin266. 接收抗抵赖/抗接收抵赖 non-repudiation of receipt 267. 发送抗抵赖/抗发送抵赖 non-repudiation of sending 268. 提交抗抵赖/抗提交抵赖 non-repudiation of submission 269. 抗抵赖策略 non-repudiation policy270. 抗抵赖服务请求者 non-repudiation service requester271. 公证 notarization272. 公证权标 notarization token273. 公证方/公证者 notary274. 公证方(公证机构) notary(notary authority)275. NRD权标/NRD令牌 NRD token276. NRO权标 NRO token277. NRS权标 NRS token278. NRT权标 NRT token279. 客体 object280. 对象方法 object method281. 客体重用 object reuse282. 离线鉴别证书 off-line authentication certificate 283. 离线密码运算 offline crypto-operation284. 单向函数 one-way function285. 单向散列函数 one-way hash function286. 在线鉴别证书 on-line authentication certificate 287. 在线密码运算 online crypto-operation288. 开放系统 open system289. 组织安全策略 organisational security policies290. 原发者 originator291. OSI管理 OSI Management292. 带外 out-of-band293. 包 package294. 包过滤防火墙 packet filter firewall295. 填充 padding296. 成对的密钥 pairwise key297. 被动威胁 passive threat298. 被动窃听 passive wiretapping299. 口令 password300. 口令对话 password dialog301. 对等实体鉴别 peer-entity authentication302. 渗透 penetration303. 渗透轮廓 penetration profile304. 渗透痕迹 penetration signature305. 渗透测试 penetration testing306. 个人识别号 person identification number(PIN)307. 人员安全 personal security308. 物理安全 physical security309. 明文 plain text310. 策略 policy311. 策略映射 policy mapping312. 端口 port313. 表示上下文 presentation context314. 表示数据值 presentation data value315. 表示实体 presentation-entity316. 预签名 pre-signature317. 本体 principal318. 最小特权原则 principle of least privilege319. 服务优先权 priority of service320. 隐私 privacy321. 保密变换 privacy transformation322. 私有解密密钥 private decipherment key323. 私有密钥(私钥) private key324. 私有签名密钥 private signature key325. 特权指令 privileged instructions326. 规程安全 procedural security327. 产品 product328. 证明 proof329. 保护表示上下文 protecting presentation context330. 保护传送语法 protecting transfer syntax331. 保护映射 protection mapping332. 保护轮廓 protection profile333. 保护环 protection ring334. 保护接大地 protective earthing335. 协议数据单元 protocol data unit336. 协议实现一致性声明 protocol implementation conformance statement337. 代理服务器 proxy server338. 伪缺陷 pseudo-flaw339. 公开加密密钥 public encipherment key340. 公开密钥基础设施(PKI) Public Infrastructure (PKI)341. 公开密钥(公钥) public key342. 公开密钥证书(证书) public key certificate(certificate) 343. 公开密钥信息 public key information344. 公开验证密钥 public verification key345. 消除 purging346. 随机数 Random number347. 随机化 Randomized348. 实开放系统 Real open system349. 接收方/接收者 Recipient350. 恢复规程 Recovery procedure351. 冗余 Redundancy352. 参照确认机制 reference validation mechanism353. 细化 refinement354. 反射攻击 reflection attack355. 反射保护 reflection protection356. 中继系统 relay system357. 可依赖方 relying party358. 重放攻击 replay attack359. 抵赖 repudiation360. 资源分配 resource allocation361. 受限区 restricted area362. 保留的ADI retained ADI363. 揭示 reveal364. 撤销证书 revocation certificate 365. 撤销证书列表 revocation list certificate366. 风险 risk367. 风险分析 risk analysis368. 风险管理 risk management369. 角色 role370. 角色分配证书 role assignment certificate 371. 角色规范证书 role specification certificate372. 回退 rollback373. 根 root374. 循环函数/轮函数 round-function375. 路由选择 routing376. 路由选择控制 routing control377. 基于规则的安全策略 rule-based security policy 378. SA属性 SA-attributes379. 安全保护(大)地 safety protection earth380. 封印/密封 seal381. 秘密密钥 secret key382. 安全配置管理 secure configuration management 383. 安全信封(SENV) secure envelope 384. 安全交互规则 secure interaction rules385. 安全操作系统 secure operating system386. 安全路径 secure path387. 安全状态 secure state388. 安全管理员 security administrator389. 安全报警 security alarm390. 安全报警管理者 security alarm administrator 391. 安全关联 security association392. 安全保证 security assurance393. 安全属性 security attribute394. 安全审计 security audit395. 安全审计消息 security audit message396. 安全审计记录 security audit record397. 安全审计踪迹 security audit trail398. 安全审计者 security auditor399. 安全机构 security authority400. 安全证书 security certificate401. 安全证书链 security certificate chain 402. 安全通信功能 security communication function403. 安全控制信息 security control information404. 安全域 security domain405. 安全域机构 security domain authority406. 安全要素 security element407. 安全交换 security exchange408. 安全交换功能 security exchange function 409. 安全交换项 security exchange item410. 安全特征 security features411. 安全过滤器 security filter412. 安全功能 security function413. 安全功能策略 security function policy414. 安全信息 security information415. 安全内核 security kernel416. 安全等级 security level417. 安全管理信息库 Security Management Information Base 418. 安全目的 security objective419. 安全周边 security perimeter420. 安全策略 security policy421. 安全恢复 security recovery422. 安全关系 security relationship423. 安全报告 security report424. 安全需求 security requirements425. 安全规则 security rules426. 安全规范 security specifications427. 安全状态 security state428. 安全目标 security target429. 安全测试 security testing430. 安全变换 security transformation431. 安全相关事件 Security-related event432. 敏感信息 sensitive information433. 敏感性 sensitivity434. 敏感标记 sensitivity label435. 屏蔽 shield436. 短时中断 short interruption437. 安全服务 sicurity service438. 简单鉴别 simple authentication439. 单项结合安全关联 single-item-bound security association 440. 单级装置 single-level device441. 中级功能强度 SOF-medium442. 源认证机构 Source of Authority (SOA)443. 欺骗 spoofing444. 待机模式、休眠模式 stand-by mode 、sleep-mode445. 强鉴别 strong authentication446. 主体 subject447. 管态 supervisor state448. 对称鉴别方法 symmetric authentication method449. 对称密码算法 symmetric cryptographic algorithm450. 对称密码技术 symmetric cryptographic technique451. 对称加密算法 symmetric encipherment algorithm452. 系统完整性 system integrity453. 系统完整性规程 system integrity procedure 454. 系统安全功能 system security function455. 技术攻击 technological attack456. 终端标识 terminal identification457. 威胁 threat458. 威胁监控 threat monitoring459. 防雷保护接地 thunder proof protection ground460. 时间戳 time stamp461. 时变参数 time variant parameter462. 时间相关口令 time-dependent password463. 令牌 token464. 通信业务流保密性 traffic flow confidentiality 465. 通信业务流安全 traffic flow security466. 陷门 trap door467. 特洛伊木马 Trojan horse468. 可信/信任 trust469. 可信信道 trusted channel470. 可信计算机系统 trusted computer system471. 可信计算基 trusted computing base472. 可信实体 trusted entity473. 可信主机 trusted host474. 可信路径 trusted path475. 可信软件 trusted software476. 可信第三方 trusted third party477. 可信时间戳 trusted time stamp478. 可信时间戳机构 trusted time stmping authority479. 无条件可信实体 unconditionally trusted entity 480. 单向鉴别 unilateral authentication481. 不间断供电系统 uninterupted power supply system 482. 用户鉴别 user authentication 483. 用户标识 user identification(user ID)484. 用户-主体绑定 user-subject binding485. 确认 validation486. 验证 verification487. 验证函数 verification function488. 验证密钥 verification key489. 验证过程 verification process490. 验证者 verifier491. 脆弱性 vulnerability。

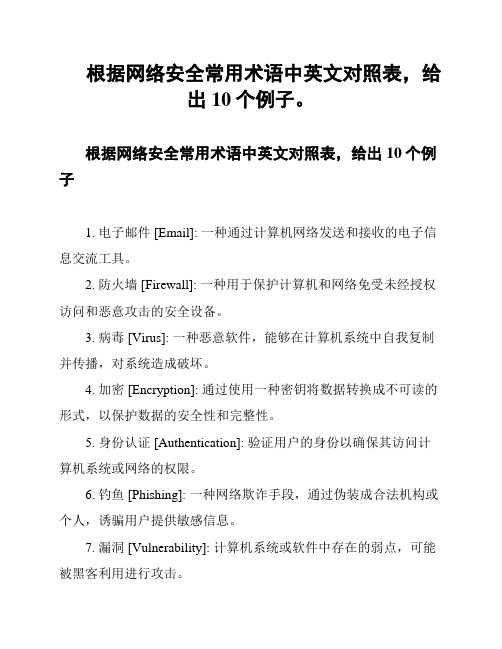

根据网络安全常用术语中英文对照表,给出10个例子。

根据网络安全常用术语中英文对照表,给出10个例子。

根据网络安全常用术语中英文对照表,给出10个例子1. 电子邮件 [Email]: 一种通过计算机网络发送和接收的电子信息交流工具。

2. 防火墙 [Firewall]: 一种用于保护计算机和网络免受未经授权访问和恶意攻击的安全设备。

3. 病毒 [Virus]: 一种恶意软件,能够在计算机系统中自我复制并传播,对系统造成破坏。

4. 加密 [Encryption]: 通过使用一种密钥将数据转换成不可读的形式,以保护数据的安全性和完整性。

5. 身份认证 [Authentication]: 验证用户的身份以确保其访问计算机系统或网络的权限。

6. 钓鱼 [Phishing]: 一种网络欺诈手段,通过伪装成合法机构或个人,诱骗用户提供敏感信息。

7. 漏洞 [Vulnerability]: 计算机系统或软件中存在的弱点,可能被黑客利用进行攻击。

8. 双因素认证 [Two-factor Authentication]: 在身份认证过程中要求用户提供两种不同的身份验证要素,增强安全性。

9. 黑客 [Hacker]: 通常指研究计算机系统安全性的专家,也可指恶意攻击计算机系统的人。

10. 非授权访问 [Unauthorized Access]: 未经允许或未经授权的个人或实体试图访问计算机系统或网络。

以上是根据网络安全常用术语中英文对照表给出的10个例子。

这些术语在网络安全领域中广泛使用,了解这些术语有助于提高对网络安全的认识和保护个人信息的能力。

建议在使用时注意保护个人计算机和网络设备的安全性,并时刻关注网络安全最新动态,以保护自己免受潜在的网络威胁。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

网络安全中的中英对照Access Control List(ACL)访问控制列表access token 访问令牌account lockout 帐号封锁account policies 记帐策略accounts 帐号adapter 适配器adaptive speed leveling 自适应速率等级调整Address Resolution Protocol(ARP) 地址解析协议Administrator account 管理员帐号ARPANET 阿帕网(internet的前身)algorithm 算法alias 别名allocation 分配、定位alias 小应用程序allocation layer 应用层API 应用程序编程接口anlpasswd 一种与Passwd+相似的代理密码检查器applications 应用程序ATM 异步传递模式audio policy 审记策略auditing 审记、监察back-end 后端borde 边界borde gateway 边界网关breakabie 可破密的breach 攻破、违反cipher 密码ciphertext 密文CAlass A domain A类域CAlass B domain B类域CAlass C domain C类域classless addressing 无类地址分配cleartext 明文CSNW Netware客户服务client 客户,客户机client/server 客户机/服务器code 代码COM port COM口(通信端口)CIX 服务提供者computer name 计算机名cryptanalysis 密码分析DLC 数据链路控制decryption 解密database 数据库dafault route 缺省路由dafault share 缺省共享denial of service 拒绝服务dictionary attack 字典式攻击directory 目录directory replication 目录复制domain 域domain controller 域名控制器filter 过滤器firmware 固件flooding 淹没GSNW NetWare网关服务GDI(graphical device interface) 图形设备界面GUI 图形用户界面HTML 超文本标记语言HTTP 超文本传送协议IGP 内部安全性ICMP(Internet Control Message Protocol) 网际控制报文协议ICMP用来发送关于IP数据报传输的控制和错误信息的TCP/IP协议。

当一个IP数据报不能传送到目的地时,可能是因为目的地的机器暂停服务或者信息交通阻塞,路由器可能使用ICMP将失败信息通知发送者。

IGMP(Internet Group Management Protocol,Internet群组管理协议)这种TCP/IP协议允许Internet主机参加多点播送(multicasting)----一种向计算机群广播信息的有效手段IIS 信息服务器IP(Internet Protocol) 网际协议IRC 网上交谈ISP 网络服务提供者IPX 互连网分组协议IPC 进程间通信IRQ 中断请求IP address IP地址IP地址称作网络协议地址,是分配给主机的一个32位地址,由4个字节组成,分为动态IP地址和静态IP地址两种。

动态IP地址指的是每次连线所取得的地址不同,而静态IP地址是指每次连线均为同样固定的地址。

一般情况下,以电话拨号所取得的地址均为动态的,也就是每次所取得的地址不同。

IP masquerade IP伪装IP spoofing IP欺骗LAN 局域网LPC 局部过程调用NNTP 网络新闻传送协议PPP 点到点协议称为点对点通信协议(Point to Point Protocol),是为适应那些不能在网络线上的使用者,通过电话线的连接而彼此通信所制定的协议。

PDC 主域控制器Telnet 远程登陆TCP/IP 传输控制协议/网际协议TCP/IP通信协议主要包含了在Internet上网络通信细节的标准,以及一组网络互连的协议和路径选择算法。

TCP是传输控制协议,相当于物品装箱单,保证数据在传输过程中不会丢失。

IP是网间协议,相当于收发货人的地址和姓名,保证数据到达指定的地点。

TFTP 普通文件传送协议TFTP是无盘计算机用来传输信息的一种简化的FTP协议。

它非常之简单,所以可固化在硬盘上,而且支持无认证操作。

TFTP是一种非常不安全的协议。

Trojan Horse 特洛伊木马URL 统一资源定位器UDP 用户数据报协议VDM 虚拟DOS机UUCP 是一种基于猫的使用已经很久的文件传输协议,有时候还使用它在Internet上传输Usenet新闻和E-mail,尤其是在那些间断性联网的站点上。

现在很少站提供匿名的UUCP来存取文件。

而它做为一种文件传输协议,只有那些没有入网而使用猫的用户使用此方法。

WWW 万维网WWW(Word Wide Web)是Internet最新的一种信息服务。

它是一种基于超文本文件的交互式浏览检索工具。

用户可用WWW在Internet网上浏览、传递、编辑超文本格式的文件。

WAN 广域网virtual server 虚拟服务器Usenet用户交流网Usenet是网络新闻服务器的主要信息来源。

Usenet完全是一个民间自发建立的,使用Internet交换信息但又不完全依赖Internet进行通讯的用户交流网络。

使用Usenet的自愿者共同遵守一些约定的网络使用规则。

USER name 用户名USER account 用户帐号Web page 网页OpenGL 开放图形语言ODBC 开放数据库连接PCI 外设连接接口authentication 认证、鉴别authorization 授权Back Office Microsoft公司的一种软件包Back up 备份backup browser 后备浏览器BDC 备份域控制器baseline 基线BIOS 基本输入/输出系统Binding 联编、汇集bit 比特、二进制位BOOTP 引导协议BGP 引导网关协议Bottleneck 瓶径bridge 网桥、桥接器browser 浏览器browsing 浏览channel 信道、通路CSU/DSU 信道服务单元/数字服务单元Checksum 校验和Cluster 簇、群集CGI 公共网关接口CGI(Common Gateway Interface公用网关接口是一个可以产生相同结果或结果随用户输入而变化的程序。

它可以用一种解释性的界面语言编写,也可以用一种编译方式的编程语言编写。

CGI规定了Web服务器调用其它可执行程序的接口协议标准。

Web服务器通过调用CGI程序实现和Web浏览器的交互,也就是CGI 程序接受Web浏览器发送给Web服务器的信息,进行处理,并将响应结果再回送给Web服务器和Web浏览器。

CGI程序一般完成Web网页中表单数据的处理、数据库查询和实现与传统应用系统的集成等工作。

CGI程序虽然可以用任何程序设计语言编写,但是用C语言编写的CGI程序具有执行速度快、安全性高等特点。

domain name 域名域名其实就是入网计算机的名字,它的作用就象寄信需要写明人们的名字、地址一样重要。

域名结构如下:计算机主机名.机构名.网络名.最高层域名。

域名用文字表达,比用数字表达的IP地址容易记忆。

加入Internet的各级网络依照DNS的命名规则对本网内的计算机命名,并负责完成通讯时域名到IP地址的转换。

DNS 域名服务器DNS(Domain Name System,域名系统)是指在 Internet上查询域名或IP地址的目录服务系统。

在接收到请求时,它可将另一台主机的域名翻译为IP地址,或反之。

大部分域名系统都维护着一个大型的数据库,它描述了域名与 IP地址的对应关系,并且这个数据库被定期地更新。

翻译请求通常来自网络上的另一台计算机,它需要IP地址以便进行路由选择。

DDE 动态数据交换DHCP 动态主机配置协议encryption 加密EGP 外部网关协议FDDI 光纤分布式数据接口FAT 文件分配表FTP(File Transfer Protocol)文件传送协议CGI-based attack(基于CGI攻击)它利用公共网关接口的脆弱点进行攻击,通常借助www站点进行crash(崩溃)系统突然失效,需要从新引导CD-ROM 只读型光盘Component 组件data link 数据链路datagram 数据报default document 缺省文档digital key system 数字键控系统disk mirroring 磁盘镜像distributed file system 分布式文件系统data-driven attack(数据驱动攻击)依靠隐藏或者封装数据进行的攻击,那些数据可不被察觉的通过防火墙。

DNS spoofing(域名服务器电子欺骗)攻击者用来损害域名服务器的方法,可通过欺骗DNS的高速缓存或者内应攻击来实现的一种方式(通常为攻击者假扮合法的DNS服务器角色)DoS(嘿嘿,可不是DOS哦,这个是deniad of service,极为服务拒绝)用户恶意使用网络信息服务器时,将拒绝为合法的用户提供服务。

eavesdropping 窃听、窃取encrypted tunnel 加密通道enterprise network 企业网Ethernet 以太网External security 外部安全性environment variable 环境变量fax modem 传真猫file attribute 文件属性file system 文件系统file 文件form 格式fragments 分段frame relay 桢中继firewall 防火墙Firework(防火墙)是加强加 Internet 与 Intranetp(内部网)之间安全防范的一个或一组系统。

防火墙可以确定哪些内部服务允许外部访问,哪些外人被许可访问所允许的内部服务,那些外部服务可由内部人员访问。

为了使防火墙发挥效力,来自和发往 Internet 的所有信息都必须经由防火墙出入。

防火墙只允许授权信息通过,而防火墙本身不能被渗透。

gated daemon gated进程(好象是一种早期的UNIX寻径服务)gateway 网关global account 全局帐号global group 全局组group 组group account 组帐号group identifier 组标识符HCL 硬件兼容性表hash 散表HPFS 高性能文件系统Home directory 主目录home page 竹叶hop 驿站、中继段host 主机hyperlink 超文本链接highjacking 劫持终端,即为攻击者捕获另一个用户会话的控制。