2019年11月下半年下午 网络工程师 试题及答案与解析-软考考试真题-案例分析

软考网络工程师 下半年下午试题及答案详解

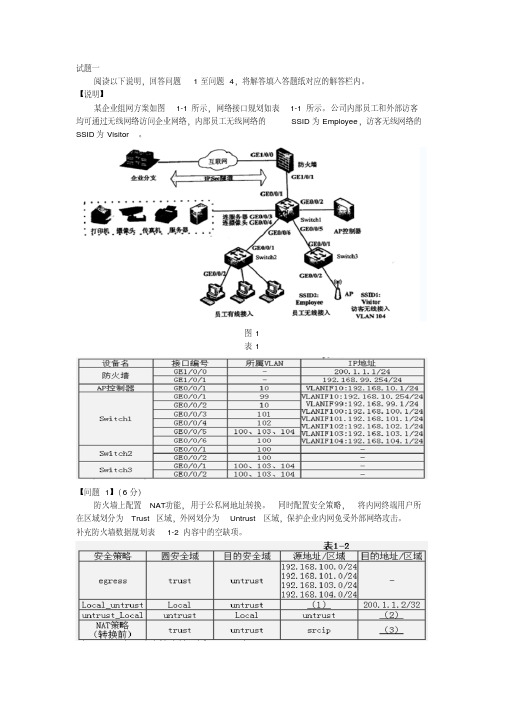

试题一阅读以下说明,回答问题1至问题4,将解答填入答题纸对应的解答栏内。

【说明】某企业组网方案如图1-1所示,网络接口规划如表1-1所示。

公司内部员工和外部访客均可通过无线网络访问企业网络,内部员工无线网络的SSID为Employee,访客无线网络的SSID为Visitor。

图1表1【问题1】(6分)防火墙上配置NAT功能,用于公私网地址转换。

同时配置安全策略,将内网终端用户所在区域划分为Trust区域,外网划分为Untrust区域,保护企业内网免受外部网络攻击。

补充防火墙数据规划表1-2内容中的空缺项。

注:Local表示防火墙本地区域:srcip表示源ip。

【问题2】(4分)在点到点的环境下,配置IPSec VPN隧道需要明确( 4)和(5)【问题3】(6分)在 Switch1上配置ACL禁止访客访问内部网络,将Switch1数据规划表1-3内容中的空缺项补充完整。

【问题4】(4分)AP控制器上部署WLAN业务,采用直接转发,AP跨三层上线。

认证方式:无线用户通过预共享密钥方式接入。

在Switch1上GEO/O/2连接AP控制器,该接口类型配置为(9)模式,所在VLAN是(10)。

试题二(共 20分)阅读下列说明,回答问题1至问题4,将解答填入答题纸的对应栏内。

【说明】图2-1是某企业网络拓扑,网络区域分为办公区域、服务器区域和数据区域,线上商城系统为公司提供产品在线销售服务。

公司网络保障部负责员工办公电脑和线上商城的技术支持和保障工作。

【问题1】(6分)某天,公司有一台电脑感染“勒索”病毒,网络管理员应采取( 1 )、(2)、(3)措施。

(1)~(3)备选答案:A.断开已感染主机的网络连接B.更改被感染文件的扩展名C.为其他电脑升级系统漏洞补丁D.网络层禁止135/137/139/445 端口的TCP连接E.删除已感染病毒的文件【问题2】(8分)图 2-1 中,为提高线上商城的并发能力,公司计划增加两台服务器,三台服务器同时对外提供服务,通过在图中(4)设备上执行(5)策略,可以将外部用户的访问负载平均分配到三台服务器上。

2019年全国计算机软考网络工程师练习题及答案

2019年全国计算机软考网络工程师练习题及答案第1部分计算机系统知识● 以下关于进程的描述,错误的是(1)。

(1)A)进程是动态的概念B)进程执行需要处理机C)进程是有生命期的D)进程是指令的集合答案:(1)D解析:进程是任务的执行者。

程序仅仅存贮在盘上的可执行映像里面的机器指令和数据的集合。

所以是被动的实体。

进程能够被看作正在运行的计算机程序。

进程是一个动态实体。

随着处理器执行着机器指令而持续变化。

除了程序中的指令和数据之外,进程中还包括了程序计数器。

CPU的所有寄存器。

堆栈(包含着象过程参数,返回地址,保存的变量等临时数据)。

所以D是错误的。

进程在其生命周期内要使用很多系统资源,它要用CPU运行指令,用物理内存存贮指令和数据等等。

● 以下描述(2)符合RISC芯片的特点。

(2)A)指令数量较多,采用变长格式设计,支持多种寻址方式B)指令数量较少,采用定长格式设计,支持多种寻址方式C)指令数量较多,采用变长格式设计,采用硬布线逻辑控制为主D)指令数量较少,采用定长格式设计,采用硬布线逻辑控制为主答案:(2)D解析:1975年。

IBM的设计师John Cocke研究了当时的IBM370CISC系统,发现其中占总指令数仅20%的简单指令却在程序调用中占了80%,而占指令数80%的复杂指令却只有20%的机会用到。

由此,他提出了RISC的概念。

RISC的特点是指令长度固定。

指令格式种类少,寻址方式种类少,绝大部分是简单指令且都能在一个时钟周期内完成,易于设计超标量与流水线,寄存器数量多,大量操作在寄存器之间实行。

●单个磁头是以(3)方式向盘片的磁性涂层上写入数据的。

(3)A)并行B)并一串行C)串行D)串一并行答案:(3)C解析:在磁盘驱动器向盘片的磁性涂层写入数据时,均是以串行方式一位接着一位的顺序记录在盘片的磁道上。

● 主存储器和CPU之间增加高速缓冲存储器(Cache)的目的是(4)。

(4)A)解决CPU、主存速度匹配B)增加CPU通用寄存器数量C)扩大主存容量D)扩大主存容量和增加CPU通用寄存器数量答案:(4)A解析:在计算机的发展过程中,主存速度比中央处理器的速度要慢得多。

[全]2019年网络工程师考试试题及答案解析

![[全]2019年网络工程师考试试题及答案解析](https://img.taocdn.com/s3/m/6ce287dbff00bed5b9f31dff.png)

2019年网络工程师考试试题及解析试题1:计算机执行指令的过程中,需要由(1)产生每条指令的操作信号并将信号送往相应的部件进行处理,已完成指定的操作。

A、CPU的控制器B、CPU的运算器C、DMA控制器D、Cache控制器解析:A 控制部件英文Control unit;控制部件,主要是负责对指令译码,并且发出为完成每条指令所要执行的各个操作的控制信号。

其结构有两种:一种是以微存储为核心的微程序控制方式;一种是以逻辑硬布线结构为主的控制方式。

微存储中保持微码,每一个微码对应于一个最基本的微操作,又称微指令;各条指令是由不同序列的微码组成,这种微码序列构成微程序。

中央处理器在对指令译码以后,即发出一定时序的控制信号,按给定序列的顺序以微周期为节拍执行由这些微码确定的若干个微操作,即可完成某条指令的执行。

简单指令是由(3~5)个微操作组成,复杂指令则要由几十个微操作甚至几百个微操作组成。

试题2:DMA控制方式是在(2)之间直接建立数据通路进行数据的交换处理。

A、CPU与主存B、CPU与外设C、主存与外设D、外设与外设解析:CDMA方式主要适用于一些高速的I/O设备。

这些设备传输字节或字的速度非常快。

对于这类高速I/O 设备,如果用输入输出指令或采用中断的方法来传输字节信息,会大量占用CPU的时间,同时也容易造成数据的丢失。

而DMA方式能使I/O设备直接和存储器进行成批数据的快速传送试题3:在(3)校验方法中,采用模2运算来构造校验位。

A、水平奇偶B、垂直奇偶C、海明码D、循环冗余解析:DCRC校验码编码思想: 任何一个由二进制数位串组成的代码,都可以唯一地与一个只含有0和1两个系数的多项式建立一一对应的关系。

例如,1011011可以看成是一元多项式X6+X4+X3+X+1的系数。

在使用CRC编码时,发送方和接收方事先约定一个生成多项式G(X),这个多项式最高位和最低位必须是1。

假设一个帧有m位,它对应的多项式是M(X),为了计算检验和,该帧长度必须大于生成多项式的长度。

软考网络工程师下半下午试题和答案解析详解

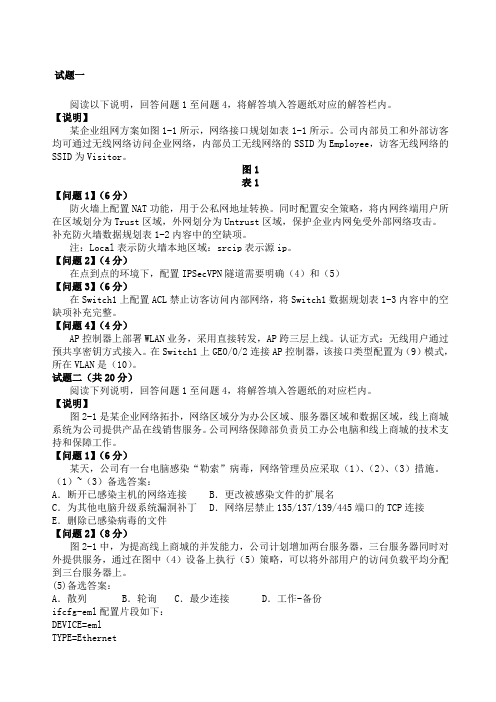

试题一阅读以下说明,回答问题1至问题4,将解答填入答题纸对应的解答栏内。

【说明】某企业组网方案如图1-1所示,网络接口规划如表1-1所示。

公司内部员工和外部访客均可通过无线网络访问企业网络,内部员工无线网络的SSID为Employee,访客无线网络的SSID为Visitor。

图1表1【问题1】(6分)防火墙上配置NAT功能,用于公私网地址转换。

同时配置安全策略,将内网终端用户所在区域划分为Trust区域,外网划分为Untrust区域,保护企业内网免受外部网络攻击。

补充防火墙数据规划表1-2内容中的空缺项。

注:Local表示防火墙本地区域:srcip表示源ip。

【问题2】(4分)在点到点的环境下,配置IPSecVPN隧道需要明确(4)和(5)【问题3】(6分)在Switch1上配置ACL禁止访客访问内部网络,将Switch1数据规划表1-3内容中的空缺项补充完整。

【问题4】(4分)AP控制器上部署WLAN业务,采用直接转发,AP跨三层上线。

认证方式:无线用户通过预共享密钥方式接入。

在Switch1上GEO/O/2连接AP控制器,该接口类型配置为(9)模式,所在VLAN是(10)。

试题二(共20分)阅读下列说明,回答问题1至问题4,将解答填入答题纸的对应栏内。

【说明】图2-1是某企业网络拓扑,网络区域分为办公区域、服务器区域和数据区域,线上商城系统为公司提供产品在线销售服务。

公司网络保障部负责员工办公电脑和线上商城的技术支持和保障工作。

【问题1】(6分)某天,公司有一台电脑感染“勒索”病毒,网络管理员应采取(1)、(2)、(3)措施。

(1)~(3)备选答案:A.断开已感染主机的网络连接B.更改被感染文件的扩展名C.为其他电脑升级系统漏洞补丁D.网络层禁止135/137/139/445端口的TCP连接E.删除已感染病毒的文件【问题2】(8分)图2-1中,为提高线上商城的并发能力,公司计划增加两台服务器,三台服务器同时对外提供服务,通过在图中(4)设备上执行(5)策略,可以将外部用户的访问负载平均分配到三台服务器上。

2019年下半年软件水平考试(初级)信息系统运行管理员下午(应用技术)真题试卷含答案解析

试题一---为题目类型阅读下列说明,回答问题 1 至问题 4,将解答填入答题纸的对应栏内。

【说明】某云服务企业在 A 市新建了数据中心,开展本地云服务业务。

总部安排小张前往 A 市承担信息系统运维管理工作。

小张根据业务需求提供了一整套服务支撑方案,内容包含机房环境、服务器、存储、网络、数据库、中间件、应用程序的运维服务。

由于维护团队所需人员无法及时招聘到位,小张说服公司将日常运维工作外包给本地服务商。

公司要求外包人员必须遵循统一的运维管理制度和规范,使用公司要求的模板,并且按要求做好每日的日常运行记录,包含异常情况记录。

1.说明采用外包方式组建运维团队的优势。

2.基于以上案例,按照运维对象,可以从哪些方面归纳运维人员的职责?3.在开展运维团队人员管理工作时,除了明确人员任务及职权范围外,小张还应该做什么? 将该选项编号填入答题纸对应栏内。

A.提供丰厚的薪资福利,确保人员不流失 B.对每个岗位工作定期检查与评价 C.实现每个岗位有 AB 角备份 D.明确人员入职的门槛,必须达到本科及以上学历 E.对人员进行必要的培训4.基于以上案例,请写出日常运行记录中应该记录的异常情况包括哪些内容。

试题二---为题目类型阅读下列说明,回答问题 1 至问题 3,将解答填入答题纸的对应栏内。

【说明】 A 公司是一家专业的系统集成及运维服务商,主要为电力行业用户提供端到端的解决方案及技术支持服务。

公司现为某电力公司 2019 年信息系统提供运维服务,范围包括信息系统、硬件设备、数据、机房及其基础设施等。

运维对象分布在公司本部办公楼、下属 11 个供电局和 9 个异地工区。

维护方式为驻场人员维护,提供5×8小时现场服务及7×24小时紧急故障远程处理服务。

小孙为新加入该项目的运维人员,负责部分业务系统的维护工作。

6.给出服务器及存储设备常规操作的主要内容。

7.某业务系统软件不能正常工作,需对系统实施恢复安装操作。

2019年下半年-网络规划设计师-2案例分析及参考答案

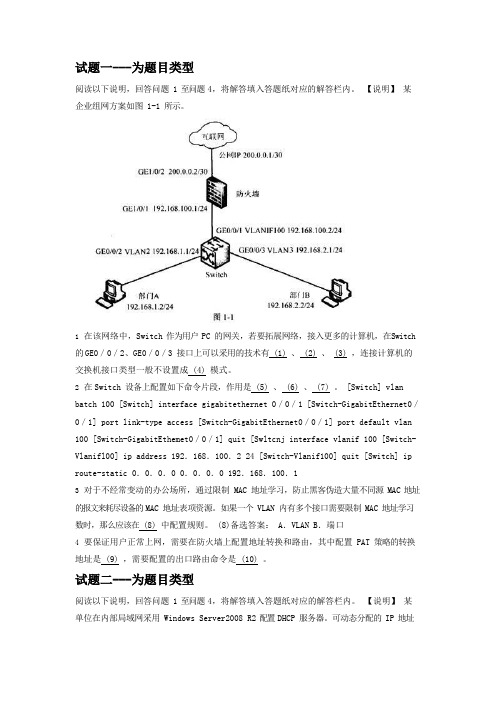

全国计算机技术与软件专业技术资格(水平)考试2019年下半年 网络规划设计师 下午试卷试题一阅读以下说明,回答问题1至问题4,将解答填入答题纸对应的解答栏内。

【说明】某物流公司采用云管理平台构建物流网络,如图1-1所示(以1个配送站为例),数据规划如表1-1所示。

项目特点:1. 单个配送站人员少于20人,仅一台云防火墙就能满足需求;2. 总部与配送站建立IPSec ,配送站通过IPSec 接入总部,内部用户需要认证后才有访问网络的权限;3. 配送站的云防火墙采用IPSec 智能选路与总部两台防火墙连接,IPSec 智能选路探测隧道质量,当质量不满足时切换另外一条链路;4. 配送站用户以无线接入为主。

(备注:Agile Controller -Campus 是新一代园区与分支网络控制器,支持网络部署自动化、策略自动化,SD -WAN 等,让网络服务更加便捷)Agile Controller-CampusFW_AFW_C图1-1表1-1【问题1】补充传统防火墙FW_A配置命令的注释。

# (1)<FW_A> system-view[FW_A] interface GigabitEthernet 1/0/0[FW_A-GigabitEthernet 1/0/0] ip address 1.1.1.1 24 [FW_A-GigabitEthernet 1/0/0] gateway 1.1.1.254[FW_A-GigabitEthernet 1/0/0] service-manage enable [FW_A-GigabitEthernet 1/0/0] service-manage ping permit [FW_A-GigabitEthernet 1/0/0] quit[FW_A] interface GigabitEthernet 1/0/2[FW_A-GigabitEthernet 1/0/2] ip address 10.10.1.1 24 [FW_A-GigabitEthernet 1/0/2] quit# (2)[FW_A] firewall zone trust[FW_A-zone-trust] add interface GigabitEthernet 1/0/2[FW_A-zone-trust] quit[FW_A] firewall zone untrust[FW_A-zone-untrust] add interface GigabitEthernet 1/0/0 [FW_A-zone-untrust] quit# (3)[FW_A] security-policy[FW_A-policy-security] rule name 1[FW_A-policy-security-rule-1] source-zone trust[FW_A-policy-security-rule-1] destination-zone untrust[FW_A-policy-security-rule-1] source-address 10.10.1.0 24 [FW_A-policy-security-rule-1] destination-address 10.1.2.0 24 [FW_A-policy-security-rule-1] action permit[FW_A-policy-security-rule-1] quit[FW_A-policy-security] rule name 2[FW_A-policy-security-rule-2] source-zone untrust[FW_A-policy-security-rule-2] destination-zone trust[FW_A-policy-security-rule-2] source-address 10.1.2.0 24 [FW_A-policy-security-rule-2] destination-address 10.10.1.0 24 [FW_A-policy-security-rule-2] action permit[FW_A-policy-security-rule-2] quit# (4)[FW_A-policy-security] rule name 3[FW_A-policy-security-rule-3] source-zone local[FW_A-policy-security-rule-3] destination-zone untrust[FW_A-policy-security-rule-3] source-address 1.1.1.1 32 [FW_A-policy-security-rule-3] destination-address 3.3.3.3 32 [FW_A-policy-security-rule-3] action permit[FW_A-policy-security-rule-3] quit[FW_A-policy-security] rule name 4[FW_A-policy-security-rule-4] source-zone untrust[FW_A-policy-security-rule-4] destination-zone local[FW_A-policy-security-rule-4] source-address 3.3.3.3 32 [FW_A-policy-security-rule-4] destination-address 1.1.1.1 32 [FW_A-policy-security-rule-4] action permit[FW_A-policy-security-rule-4] quit# (5)[FW_A] acl 3000[FW_A-acl-adv-3000] rule permit ip source 10.10.1.0 0.0.0.255 destination 10.1.2.0 0.0.0.255 [FW_A-acl-adv-3000] rule permit icmp source 1.1.1.1 0 destination 3.3.3.3 0[FW_A-acl-adv-3000] quit# (6)[FW_A] ipsec proposal tran1[FW_A-ipsec-proposal-tran1] encapsulation-mode tunnel[FW_A-ipsec-proposal-tran1] transform esp[FW_A-ipsec-proposal-tran1] esp authentication-algorithm sha2-256[FW_A-ipsec-proposal-tran1] esp encryption-algorithm aes-256[FW_A-ipsec-proposal-tran1] quit# (7)[FW_A] ike proposal 10[FW_A-ike-proposal-10] authentication-method pre-share[FW_A-ike-proposal-10] authentication-algorithm sha2-256[FW_A-ike-proposal-10] integrity-algorithm aes-xcbc-96 hmac-sha2-256[FW_A-ike-proposal-10] quit# (8)[FW_A] ike peer b[FW_A-ike-peer-b] ike-proposal 10[FW_A-ike-peer-b] pre-shared-key Test@12345[FW_A-ike-peer-b] undo version 2[FW_A-ike-peer-b] quit# (9)[FW_A] ipsec policy-temple map_temp 1[FW_A-ipsec-policy-temple map_temp-1] security acl 3000[FW_A-ipsec-policy-temple map_temp-1] proposal tran1[FW_A-ipsec-policy-temple map_temp-1] ike-peer b[FW_A-ipsec-policy-temple map_temp-1] quit# (10)[FW_A] ipsec policy map1 10 isakmp template map_temp[FW_A] interface GigabitEthernet 1/0/0[FW_A-GigabitEthernet-1/0/0] ipsec policy map1[FW_A-GigabitEthernet-1/0/0] quit(1)~(10)备选答案:A、配置IKE PeerB、引用安全策略模板并应用到接口C、配置访问控制列表D、配置序号为10的IKE安全提议E、配置接口加入安全域F、允许封装前和解封后的报文能通过FW_AG、配置接口IP地址H、配置名称为tran1的IPSec安全提议I、配置名称为map_temp、序号为1的IPSec安全策略模板J、允许IKE协商报文能正常通过FW_A【问题2】物流公司进行用户(配送站)侧验收时,在配送站FW_C上查看IPSec智能选路情况如下图所示,则配送站智能接入的设备是(11),该选路策略在(12)设备上配置。

软考网络工程师下半年下午试题和答案解析详解

试题一阅读以下说明,回答问题1至问题4,将解答填入答题纸对应的解答栏内。

【说明】某企业组网方案如图1-1所示,网络接口规划如表1-1所示。

公司内部员工和外部访客均可通过无线网络访问企业网络,内部员工无线网络的SSID为Employee,访客无线网络的SSID为Visitor。

图1表1【问题1】(6分)防火墙上配置NAT功能,用于公私网地址转换。

同时配置安全策略,将内网终端用户所在区域划分为Trust区域,外网划分为Untrust 区域,保护企业内网免受外部网络攻击。

补充防火墙数据规划表1-2内容中的空缺项。

注:Local表示防火墙本地区域:srcip表示源ip。

【问题2】(4分)在点到点的环境下,配置IPSec VPN隧道需要明确( 4)和(5)【问题3】(6分)在 Switch1上配置ACL禁止访客访问内部网络,将Switch1数据规划表1-3内容中的空缺项补充完整。

【问题4】(4分)AP控制器上部署WLAN业务,采用直接转发,AP跨三层上线。

认证方式:无线用户通过预共享密钥方式接入。

在Switch1上GEO/O/2连接AP控制器,该接口类型配置为(9)模式,所在VLAN是(10)。

试题二(共 20分)阅读下列说明,回答问题1至问题4,将解答填入答题纸的对应栏内。

【说明】图2-1是某企业网络拓扑,网络区域分为办公区域、服务器区域和数据区域,线上商城系统为公司提供产品在线销售服务。

公司网络保障部负责员工办公电脑和线上商城的技术支持和保障工作。

【问题1】(6分)某天,公司有一台电脑感染“勒索”病毒,网络管理员应采取(1 )、(2)、(3)措施。

(1)~(3)备选答案:A.断开已感染主机的网络连接B.更改被感染文件的扩展名C.为其他电脑升级系统漏洞补丁D.网络层禁止135/137/139/445 端口的TCP连接E.删除已感染病毒的文件【问题2】(8分)图 2-1 中,为提高线上商城的并发能力,公司计划增加两台服务器,三台服务器同时对外提供服务,通过在图中(4)设备上执行(5)策略,可以将外部用户的访问负载平均分配到三台服务器上。

2019年下半年软件水平考试(初级)网络管理员下午(应用技术)真题试卷含答案及解析

试题一---为题目类型阅读以下说明,回答问题 1 至问题 4,将解答填入答题纸对应的解答栏内。

【说明】某企业组网方案如图 1-1 所示。

1.在该网络中,Switch 作为用户 PC 的网关,若要拓展网络,接入更多的计算机,在Switch 的GE0/0/2、GE0/0/3 接口上可以采用的技术有 (1) 、 (2) 、 (3) ,连接计算机的交换机接口类型一般不设置成 (4) 模式。

2.在Switch 设备上配置如下命令片段,作用是 (5) 、 (6) 、 (7) 。

[Switch] vlan batch 100 [Switch] interface gigabitethernet 0/0/1 [Switch-GigabitEthernet0/0/1] port link-type access [Switch-GigabitEthernet0/0/1] port default vlan 100 [Switch-GigabitEthemet0/0/1] quit [Swltcnj interface vlanif 100 [Switch- Vlanifl00] ip address 192.168.100.2 24 [Switch-Vlanif100] quit [Switch] ip route-static 0.0.0.0 0.0.0.0 192.168.100.13.对于不经常变动的办公场所,通过限制 MAC 地址学习,防止黑客伪造大量不同源 MAC 地址的报文来耗尽设备的MAC 地址表项资源。

如果一个 VLAN 内有多个接口需要限制 MAC 地址学习数时,那么应该在 (8) 中配置规则。

(8)备选答案: A.VLAN B.端口4.要保证用户正常上网,需要在防火墙上配置地址转换和路由,其中配置 PAT 策略的转换地址是 (9) ,需要配置的出口路由命令是 (10) 。

试题二---为题目类型阅读以下说明,回答问题 1 至问题 4,将解答填入答题纸对应的解答栏内。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2019年11月下午网络工程师案例分析-考试真题参考答案及解析试题一(共20分)【说明】某组网拓扑如图 1-1 所示,网络接口规划如表 1-1 所示,vlan 规划如表 1-2 所示,网络部分需求如下:1.交换机 SwitchA,作为有线终端的网关,同时作为 DHCP Server,为无线终端和有线终端分配 IP 地址,同时配置 ACL 控制不同用户的访问权限,控制摄像头(camera 区域)只能跟 DMZ 区域服务器互访,无线访客禁止访问业务服务器区和员工有线网络。

2.各接入交换机的接口加入VLAN,流量进行二层转发。

3.出口防火墙上配置NAT 功能,用于公网和私网地址转换:配置安全策略,控制Internet 的访问,例如摄像头流量无需访问外网,但可以和DMZ 区域的服务器互访:配置NATServer 使DMZ 区的 WEB 服务器开放给公网访问。

问题:1.1 (4 分)补充防火墙数据规划表 1-3 内容中的空缺项。

补防火墙区域说明:防火墙 GE1/0/2 接口连接 dmz 区,防火墙 GE1/0/1 接口连接非安全区域,防火墙 GE1/0/0 接口连接安全区域:srcip 表示 内网区域。

问题:1.2 补充 SwichA 数据规划表 1-4 内容中的空缺项。

问题:1.3 补充路由规划表 1-5 内容中的空缺项。

【参考答案】1、10.106.1.0/242、any 或-或 0.0.0.0/03、10.101.1.0/0.0.0.2554、10.103.1.0/0.0.0.2555、允许6、10.104.1.0/0.0.0.2557、10.101.1.0 255.255.255.08、10.104.1.1 255.255255.09、10.107.1.210、10.100.1.1试题二(共20分)【说明】某公司计划在会议室部署无线网络,供内部员工和外来访客访问互联网使用,图 2-1 为拓扑图片段。

问题:2.1在①处部署(1)设备,实现各会议室的无线网络统一管理,无缝漫游:在②处部署(2)设备,实现内部用户使用用户名和密码认证登录,外来访客通过扫描二维码或者手机短信验证登录无线网络:在③处部署(3)设备,实现无线 AP 的接入和供电;大型会议室部署(4)设备,实现高密度人群的无线访问;在小型会议室借助 86 线盒部署(5)设备,实现无线访问。

(1)~(5)备选答案:A、面板式 APB、高密吸顶式 APC、无线遥控机D、无线认证系统E、无线路由器F、普遍吸顶式 APG、普通交换机H、POE 交换机问题:2.2 在核心交换机上配置(6),可以实现无线网络和办公区网络、服务器区网络逻辑隔离;在④处部署(7)设备,可以对所有用户的互联网访问进行审计和控制,阻止并记录非法访问:在⑤处部署(8)设备,实现服务器区域的边界防护,防范来自无线区域和办公区域的安全威胁;在路由器上配置基于(9)地址的策略路由,实现无线区域用户通过运营商 1 访问互联网,办公区域和服务器区域通过运营商 2 访问互联网。

问题:2.3 图 2-1 所示的存储系统由 9 块 4TB 的磁盘组成一个 RAID5级别的RAID 组,并配置 1 块全局热备盘,则该存储系统最多可坏掉(10)块磁盘而不丢失数据,实际可用容量为(11)TB(每块磁盘的实际可用容量按照 4TB 计算),该存储域网络为(12)网络。

【参考答案】1.C,2.D,3.H,4.B,5.A,6、VLAN,7、上网行为管理,8、防火墙,9、源,10、1,11、32,13、NAS 或 IP SAN。

试题三(共20分)【说明】某公司内部网络结构如图3-1 所示,在WebServer 上搭建办公网,在FTPServer 上搭建 FTP 服务器 ,DNSServer1 是 WebServer 和 FTPServer 服务器上的授权域名解析服务器,DNSServer2 的DNS 转发器,WebServer、FTPServer、DNSServer1 和 DNSServer2 均基于 Windows Server2008 R2 操作系统进行配置。

问题:3.1 (6 分)在 WebServer 上使用 HTTP 协议及默认端口配置办公网 ,在安装 IIS 服务时,“角色服务”列表框中可以勾选的服务包括“(1)”,“管理工具”以及“FTP 服务器”。

如图3-2 所示的Web 服务器配置界面,“IP 地址”处应填(2),“端口”处应填(3),“主机名” 处应填(4)。

问题:3.2 (6 分)在 DNSServer1 上为 配置域名解析时,依次展开 DNS 服务器功能菜单,右击“正向查找区域”,选择“新建区域(Z)”,弹出“新建区域向导”对话框,创建 DNS 解析区域,在创建区域时,图 3-3 所示的“区域名称”处应填(5),正向查找区域创建完成后,进行域名的创建,图 3-4 所示的新建主机的“名称”处应填(6),“IP 地址”处应填(7),如果选中图 3-4 中的“创建相关的指针(PTR)” 记录,则增加的功能为(8)。

问题:3.3 (4 分)在DNSServer2 上配置条件转发器,即将特定域名的解析请求转发到不同的DNS 服务器上。

如图 3-5 所示,为 新建条件转发器,“DNS 域”处应该填(9),“主服务器的 IP 地址”处应单击添加的 IP 是(10)。

问题:3.4 在 DNS 服务器上配置域名解析方式,如果选择(11)查询方式,则表示如果本地 DNS 服务器不能进行域名解析,则服务器根据它的配置向域名树中的上级服务器进行查询,在最坏的情况下可能要查询到根服务器;如果选择(12)查询方式,则表示本地 DNS 服务器发出查询请求时得到的响应可能不是目标的 IP 地址,而是其他服务器的引用(名字和地址),那么本地服务器就要访问被引用的服务器做进一步的查询,每次都更加接近目标的授权服务器,直至得到目标的 IP 地址或错误信息。

【参考答案】1、 WEB 服务器,2、 192.168.1.3,3、 80,4、 ,5、 ,6、 ftp,7、 192.168.1.4,8、 IP 到域名的映射,9、 ,10、192.168.1.1,11、递归,12、迭代。

试题四(共20分)某企业的网络结构如图 4-1 所示。

问题:4.1 (6 分)根据 4-1 所示,完成交换机的基本配置,请根据描述,将以下配置代码补充完整。

<HUAWEI>(1)[HUAWEI] (2)Switch [Switch]vlan(3)10 20 30 100 200 [Switch](4)gigabitethernet0/0/1[Switch-GigabitEthernet0/0/1]port link-type(5)[Switch-GigabitEthernet0/0/1]port trunk allow-pass vlan(6)[Switch-GigabitEthernet0/0/1]quit [Switch]interface vlanif 10[Switch-Vlanif10]ip address 10.10.1.1.255.255.255.0 [Switch-Vlanif10]quit ......VLAN 20 30 100 200 配置略......问题: 4.2 按照公司规定,禁止市场部和研发部工作日每天8:00~18:00 访问公司视频服务器,其他部门和用户不受此限制。

请根据描述,将以下配置代码补充完整。

......[Switch] (7)satime 8:00 to 18:00 working-day[Switch]acl 3002[Switch-acl-adv-3002]rule deny ip source 10.10.2.0.0.0.0.255 destination10.10.20.1 0.0.0.0 timc-range satime [Switch-acl-adv-3002]quit[Switch]acl 3003[Switch-acl-adv-3003]rule deny ip source 10.10.3.0.0.0.0.255 destination 10.10.20.10.0.0.0 time-range satime[Switch-acl-adv-3003]quit[Switch]traffic classifier c_market //(8)[Switch-classifier-c_market](9)acl 3002 //将 ACL 与流分类关联[Switch-classifier-c_market]quit [Switch]traffic classifier c_rd[Switch-classifier-c_rd]if-match acl 3003 //将 ACL 与流分类关联[Switch-classifier-c_rd]quit [Switch](10)b_market //创建流行为[Switch-behavior-b_market] (11) //配置流行为动作为拒绝报文通过[Switch-behavior-b market]quit [Switch]traffic behavior b_rd [Switch-behavior-b_rd]deny [Switch-behavior-b_rd]quit[Switch](12)p_market //创建流策略[Switch-trafficpolicy-p_market]classifier c_market behavior b_market [Switch-trafficpolicy-p_market]quit[Switch]traffic policy p_rd //创建流策略[Switch-trafficpolicy-p_rd]classifier c_rd behavior b_rd [Switch-trafficpolicy-p_rd]quit[Switch]interface(13)[Switch-GigabitEthernet0/0/2]traffic-policy p_market(14)[Switch-GigabitEthernet0/0/2]quit[Switch]interface gigabitethernet 0/0/3[Switch-GigabitEthernet0/0/3]traffic-policy(15)inbound[Switch-GigabitEthernet0/0/3]quit【参考答案】1、 system-view2、 sysname3、 batch4、 interface5、 trunk6、 all 或 107、 time-range8、创建一个 c_market 的流分类9、 If-match10、 traffic behavior 11、 Deny12、 traffic policy13、 gigabitethernet0/0/2 14、 inbound15、 p_rd(高级论文见其他文件)。