大工13秋《网络安全》在线作业3参考资料

大工17春《网络安全与保护》在线作业3

大工17春《网络安全与保护》在线作业

3

一、作业概述

本次在线作业是《网络安全与保护》课程的第三次作业,要求完成800字以上的文档。

以下将对作业内容进行概述。

二、作业内容

本次作业的主题是网络安全与保护。

作业要求是撰写一篇800字以上的文档,可以关于任何与网络安全与保护相关的主题。

文档应该包含以下要点:

1. 简介:首先对所选择的主题进行简要介绍,概述该主题的重要性和影响。

2. 问题描述:阐述该主题所涉及的主要问题,包括常见的网络安全威胁和攻击方式等。

3. 解决方案:探讨解决该主题问题的方法和策略,可以引用相关的技术和策略,并解释其适用性。

4. 实践案例:列举一个或多个实际案例,详细描述如何应用所选择的解决方案,并评估其有效性。

5. 结论:对所选择的主题进行总结,并强调网络安全与保护的重要性以及进一步的研究和实践方向。

三、参考资料

在文档中引用的任何内容均应能够确认来源和可靠性,避免引用未经确认的内容。

四、文档要求

本文档应采用简洁的语言,不需要对内容进行总结。

使用适当的分段和标题,以提高文档的可读性。

确保整个文档的字数不少于800字。

以上是对大工17春《网络安全与保护》在线作业3的概述。

请按要求撰写文档,祝您完成好作业!。

东大21秋学期《网络安全技术》在线平时作业3【标准答案】

《网络安全技术》在线平时作业3试卷总分:100 得分:100一、单选题 (共 10 道试题,共 30 分)1.网络安全最终是一个折中的方案,即安全强度和安全操作代价的折中,除增加安全设施投资外,还应考虑()。

A.用户的方便性B.管理的复杂性C.对现有系统的影响及对不同平台的支持D.上面3项都是答案:D2.密码学的目的是()A.研究数据加密B.研究数据解密C.研究数据保密D.研究信息安全答案:C3.对动态网络地址转换NAT,下面说法不正确的是()。

A.将很多内部地址映射到单个真实地址B.外部网络地址和内部地址一对一的映射C.最多可有64000个同时的动态NAT连接D.一个内部桌面系统最多可同时打开32个连接答案:B4.网络安全的基本属性是()A.机密性B.可用性C.完整性D.上面3项都是答案:D5.可信计算机系统评估准则(Trusted Computer System Evaluation Criteria, TCSEC)共分为()大类()级。

A.4,7B.3,7C.4,5D.4,6答案:A6.下列()协议是有连接。

A.TCPB.ICMPC.UDP答案:A7.路由控制机制用以防范( )。

A.路由器被攻击者破坏B.非法用户利用欺骗性的路由协议,篡改路由信息、窃取敏感数据C.在网络层进行分析,防止非法信息通过路由D.以上皆非答案:B8.从安全属性对各种网络攻击进行分类,截获攻击是针对()的攻击。

A.机密性B.可用性C.完整性D.真实性答案:A9.第三层隧道协议是在()层进行的A.网络B.数据链路C.应用D.传输答案:A10.()协议必须提供验证服务。

A.AHB.ESPC.GRED.以上皆是答案:A二、多选题 (共 10 道试题,共 30 分)11.一个比较完善的DDoS攻击体系分成3大部分,()、()和()。

A.远程控制器B.傀儡控制C.攻击用傀儡D.攻击目标答案:BCD12.根据入侵检测系统的检测对象和工作方式的不同,入侵检测系统分为两大类:()和()。

大工13秋《测量学》在线作业1 2 3题目及答案

大工13秋《测量学》在线作业1 单选题:ABBAA DBCBC判断题:BBBAA BAABB大工13秋《测量学》在线作业2 单选题:BABAD BBCAC判断题:BBABA AABBB大工13秋《测量学》在线作业3 单选题:DBDAA CCCCB判断题:AAAAB BBAAA大工13秋《测量学》在线作业1一、单选题(共 10 道试题,共 60 分。

)V1. 使用水准仪进行水准测量的操作程序为()。

A. 粗平-瞄准-精平-读数B. 粗平-精平-瞄准-读数C. 瞄准-粗平-精平-读数D. 以上均不对满分:6 分2. 大地水准面可定义为()。

A. 处处与重力方向相垂直的曲面B. 通过静止的平均海水面的曲面C. 把水准面延伸包围整个地球的曲面D. 通过地球大地的曲面满分:6 分3. 地面点到高程基准面的垂直距离称为该点的()。

A. 相对高程B. 绝对高程C. 高差D. 以上均不对满分:6 分4. 水准测量时,如用双面水准尺,观测程序采用“后-前-前-后”,其目的主要是消除()。

A. 仪器下沉误差的影响B. 视准轴不平行于水准管轴误差的影响C. 水准尺下沉误差的影响D. 水准尺刻划误差的影响满分:6 分5. DS1水准仪的观测精度要( )DS3水准仪。

A. 高于B. 接近于C. 低于D. 等于满分:6 分6. 高斯平面直角坐标系()。

A. X轴是赤道的投影,Y轴是投影带中央经线B. X轴是测区的中央经线,Y轴垂直于X轴C. X轴是投影带中央经线,Y轴是赤道D. X轴是投影带中央经线,Y轴是赤道的投影满分:6 分7. 在水准测量中,若后视点A的读数大,前视点B的读数小,则有( )。

A. A点比B点高B. A点比B点低C. A点与B点可能同高D. A点和B点的高低取决于仪器高度满分:6 分8. 水准测量时,长水准管气泡居中说明()。

A. 视准轴水平且与仪器竖轴垂直B. 视准轴与水准管轴平行C. 视准轴水平D. 视准轴与圆水准器轴垂直满分:6 分9. 已知A点高程为62.118m,水准仪观测A点标尺的读数为1.345m,则仪器视线高为( )m。

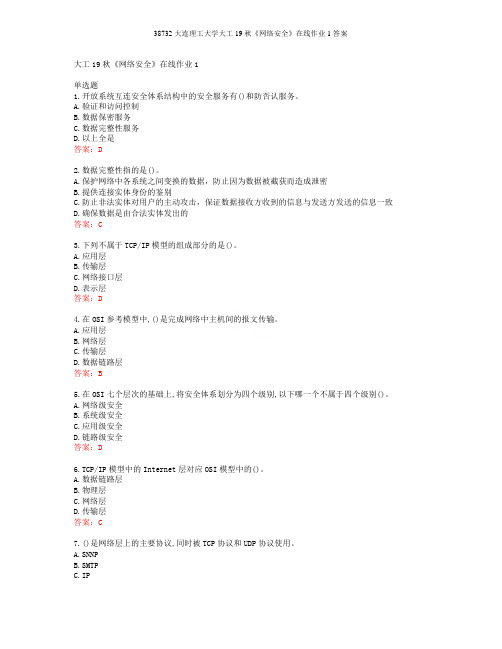

38732大连理工大学大工19秋《网络安全》在线作业1答案

4.在 OSI 参考模型中,()是完成网络中主机间的报文传输。 A.应用层 B.网络层 C.传输层 D.数据链路层 答案:B

5.在 OSI 七个层次的基础上,将安全体系划分为四个级别,以下哪一个不属于四个级别()。 A.网络级安全 B.系统级安全 C.应用级安全 D.链路级安全 答案:D

38732 大连理工大学大工 19 秋《网络安全》在线作业 1 答案

大工 19 秋《网络安全》在线作业 1

单选题 1.开放系统互连安全体系结构中的安全服务有()和防否认服务。 A.验证和访问控制 B.数据保密服务 C.数据完整性服务 D.以上全是 答案:D

2.数据完整性指的是()。 A.保护网络中各系统之间变换的数据,防止因为数据被截获而造成泄密 B.提供连接实体身份的鉴别 C.防止非法实体对用户的主动攻击,保证数据接收方收到的信息与发送方发送的信息一致 D.确保数据是由合法实体发出的 答案:C

10.句柄是一个指针,通过句柄可以控制该句柄指向的对象。 A.正确 B.错误 答案:A

ቤተ መጻሕፍቲ ባይዱ

答案:B

6.TCP/IP 模型的应用层对应 OSI 模型的应用层和会话层。 A.正确 B.错误 答案:B

7.在常用的网络服务中,DNS 使用 TCP/IP 协议。 A.正确 B.错误 答案:B

8.SMTP 默认端口号为 23,Telnet 默认端口号为 110。 A.正确 B.错误 答案:B

9.装有 Windows 操作系统的计算机,Windows 操作系统的所有配置都存储在内存中。 A.正确 B.错误 答案:B

3.C1 级,又称自主安全保护级别。 A.正确 B.错误 答案:A

大工20春《网络安全》在线作业3(参考资料)

大工20春《网络安全》在线作业3(参考资料)1. 常见的网络威胁和安全漏洞- 网络威胁:网络威胁是指对计算机网络进行攻击、破坏或滥用的行为,旨在获取非法的访问权限或窃取敏感信息。

常见的网络威胁包括:计算机病毒、恶意软件、网络钓鱼、拒绝服务攻击等。

网络威胁:网络威胁是指对计算机网络进行攻击、破坏或滥用的行为,旨在获取非法的访问权限或窃取敏感信息。

常见的网络威胁包括:计算机病毒、恶意软件、网络钓鱼、拒绝服务攻击等。

- 安全漏洞:安全漏洞是指计算机系统或网络中存在的未修复的漏洞,可能被黑客利用进行攻击。

常见的安全漏洞包括:软件漏洞、操作系统漏洞、网络协议漏洞等。

安全漏洞:安全漏洞是指计算机系统或网络中存在的未修复的漏洞,可能被黑客利用进行攻击。

常见的安全漏洞包括:软件漏洞、操作系统漏洞、网络协议漏洞等。

2. 网络安全的基本原则- 保密性:确保数据和信息的机密性,防止未授权的访问和窃取。

保密性:确保数据和信息的机密性,防止未授权的访问和窃取。

- 完整性:确保数据和信息的完整性,防止未经授权的篡改和修改。

完整性:确保数据和信息的完整性,防止未经授权的篡改和修改。

- 可用性:确保网络和系统的正常运行,防止拒绝服务攻击和其他威胁导致的停机和故障。

可用性:确保网络和系统的正常运行,防止拒绝服务攻击和其他威胁导致的停机和故障。

3. 网络安全措施- 防火墙:防火墙是一种网络安全设施,用于过滤网络流量,阻止潜在的威胁和攻击。

防火墙:防火墙是一种网络安全设施,用于过滤网络流量,阻止潜在的威胁和攻击。

- 加密技术:通过使用加密算法对数据进行加密,以确保数据传输的机密性和安全性。

加密技术:通过使用加密算法对数据进行加密,以确保数据传输的机密性和安全性。

- 访问控制:通过身份验证和授权机制,对用户的访问进行限制和管理。

访问控制:通过身份验证和授权机制,对用户的访问进行限制和管理。

- 漏洞扫描和修复:定期进行系统和应用程序的漏洞扫描,并及时修复发现的安全漏洞。

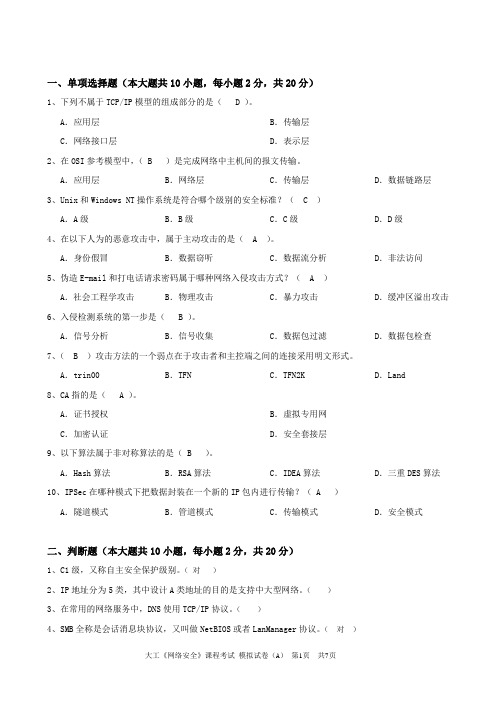

大工《网络安全》课程考试模拟试卷A1

一、单项选择题(本大题共10小题,每小题2分,共20分)1、下列不属于TCP/IP模型的组成部分的是( D )。

A.应用层C.网络接口层B.传输层D.表示层2、在OSI参考模型中,( B )是完成网络中主机间的报文传输。

A.应用层B.网络层C.传输层D.数据链路层3、Unix和Windows NT操作系统是符合哪个级别的安全标准?( C )A.A级B.B级C.C级D.D级4、在以下人为的恶意攻击中,属于主动攻击的是( A )。

A.身份假冒B.数据窃听C.数据流分析D.非法访问5、伪造E-mail和打电话请求密码属于哪种网络入侵攻击方式?( A )A.社会工程学攻击B.物理攻击C.暴力攻击D.缓冲区溢出攻击6、入侵检测系统的第一步是( B )。

A.信号分析B.信号收集C.数据包过滤D.数据包检查7、( B )攻击方法的一个弱点在于攻击者和主控端之间的连接采用明文形式。

A.trin00 B.TFN C.TFN2K D.Land8、CA指的是( A )。

A.证书授权C.加密认证B.虚拟专用网D.安全套接层9、以下算法属于非对称算法的是( B )。

A.Hash算法B.RSA算法C.IDEA算法D.三重DES算法10、IPSec在哪种模式下把数据封装在一个新的IP包内进行传输?( A )A.隧道模式B.管道模式C.传输模式D.安全模式二、判断题(本大题共10小题,每小题2分,共20分)1、C1级,又称自主安全保护级别。

(对)2、IP地址分为5类,其中设计A类地址的目的是支持中大型网络。

()3、在常用的网络服务中,DNS使用TCP/IP协议。

()4、SMB全称是会话消息块协议,又叫做NetBIOS或者LanManager协议。

(对)5、RPC服务可以手动停止。

()6、DDoS攻击不能利用路由器的多点传送功能将攻击效果扩大。

()7、Flask体系结构使策略可变通性的实现成为可能。

(对)8、安全策略所要求的存取判定以抽象存取访问控制数据库中的信息为依据。

大工13秋《数控技术》在线作业1,2,3

大工13秋《数控技术》在线作业1,2,3 大工13秋《数控技术》在线作业1试卷总分:100 测试时间:--单选题判断题、单选题(共10 道试题,共50 分。

)1.单独的主运动()形成各种不同的加工表面。

A. 能B. 不能C. 以上选项都对D. 以上选项都不对满分:5分2.坐标联动数()机床所具有的坐标轴数。

A. 等于B. 不等于C. 以上选项都对D. 以上选项都不对满分:5分3.冲床属于()。

A. 点位控制B. 轮廓控制C. 圆周控制D. 以上均不对满分:5分4.闭环伺服系统内()位置检测反馈装置。

A. 有B. 没有C. 有的有,有的没有D. 以上都不对满分:5分5.数控机床按()可分为普通数控机床和加工中心。

A. 工艺特点B. 加工路线C. 有无检测装置D. 可联动的坐标轴数满分:5分6.数控机床()完成普通机床不能完成的复杂表面加工。

A. 能B. 不能C. 以上选项都对D. 以上选项都不对满分:5分7.数控车床属于()。

A. 点位控制B. 轮廓控制C. 圆周控制D. 以上均不对满分:5分8.机床出厂时已确定的坐标系是()。

A. 机床坐标系B. 工件坐标系C. 直角坐标系D. 右手直角笛**尔坐标系满分:5分9.下列运动中属于进给运动的是()。

A. 数控机床的坐标运动B. 车床主轴的转动C. 钻头的转动D. 铣**的转动满分:5分10.()用来选**具。

A. F代码B. G代码C. T代码D. S代码满分:5分大工13秋《数控技术》在线作业1试卷总分:100 测试时间:--单选题判断题、判断题(共10 道试题,共50 分。

)1.数控系统的组成部分不包括排屑装置。

A. 错误B. 正确满分:5分2.G代码用来规定主轴转速。

A. 错误B. 正确满分:5分3.数控铣床属于轮廓控制机床。

A. 错误B. 正确满分:5分4.数控机床按工艺用途可分为点位控制数控机床和轮廓加工数控机床。

A. 错误B. 正确满分:5分5.数控编程时用的坐标系是工件坐标系。

东北大学23年秋《网络安全技术》在线平时作业3-答案

东大23年秋《网络安全技术》在线平时作业3

试卷总分:100 得分:100

第1题,从安全属性对各种网络攻击进行分类,阻断攻击是针对()的攻击。

【A.项】机密性

【B.项】可用性

【C.项】完整性

【D.项】真实性

[正确答案]:B

第2题,访问控制是指确定()以及实施访问权限的过程

【A.项】用户权限

【B.项】可给予那些主体访问权利

【C.项】可被用户访问的资源

【D.项】系统是否遭受入侵

[正确答案]:B

第3题,ISO/IEC网络安全体系结构的安全层提供网络安全的层次解决方案,下面说法不正确的是()。

【A.项】基础设施安全层支持服务安全层

【B.项】服务安全层支持应用安全层

【C.项】安全层的含义和OSI层次安全的含义是完全相同的

【D.项】应用安全层支持服务安全层

[正确答案]:C

第4题,数据完整性安全机制可与( )使用相同的方法实现。

【A.项】加密机制

【B.项】公证机制

【C.项】数字签名机制

【D.项】访问控制机制

[正确答案]:C

第5题,()协议必须提供验证服务。

【A.项】AH

【B.项】ESP

【C.项】GRE

【D.项】以上皆是

[正确答案]:A

第6题,一般而言,Internet防火墙建立在一个网络的()。

【A.项】内部子网之间传送信息的中枢

【B.项】每个子网的内部

【C.项】内部网络与外部网络的交叉点

【D.项】部分内部网络与外部网络的接合处。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

大工13秋《网络安全》在线作业3

一、单选题(共10 道试题,共50 分。

)

1. 下列不属于PKI必须具有的是(C)。

A. 认证机关

B. 证书库

C. 加密算法

D. 恢复系统

满分:5 分得分:5

2. 下列关于签名的描述,不正确的是(A)。

A. Hash签名属于强计算密集型算法

B. RSA采用公钥算法

C. DSS采用公钥算法

D. RSA可用于身份验证

满分:5 分得分:5

3. 下列不属于散列函数H的特点的是(A)。

A. H用于指定长度的数据分组

B. H产生定长的输出

C. 对于任何给定的x,H(x)要相对容易计算

D. 对于任何给定的码h,寻找x使得H(x)=h在计算上不可行

满分:5 分得分:5

4. (A)模式是最简单的一种防火墙体系结构。

A. 双宿主机

B. 屏蔽主机

C. 屏蔽子网

D. 屏蔽网关

满分:5 分得分:5

5. 关于SSL的叙述,不正确的是(D)。

A. 是一个用来保证安全传输文件的协议

B. SSL位于TCP层之上、应用层之下

C. 应用层协议可以直接建立在SSL之上

D. SSL使用对称密钥算法

满分:5 分得分:5

6. IPSec在(A)下,把数据封装在一个新的IP包内进行传输。

A. 隧道模式

B. 管道模式

C. 传输模式

D. 安全模式

满分:5 分得分:5

7. 下列不属于RBAC优势的是(D)。

A. 便于授权管理

B. 便于角色划分

C. 便于职责分离

D. 便于主体分类

满分:5 分得分:5

8. (A)称为包过滤防火墙,工作在网络层。

A. 分组过滤路由

B. 应用级网关

C. 电路级网关

D. 堡垒主机

满分:5 分得分:5

9. 关于防火墙的功能,错误的是(D)。

A. 隔离网络

B. 可以作为部署NAT的地点

C. 可以作为IPSec平台

D. 可以修复系统错误

满分:5 分得分:5

10. (A)是最基本的TCP扫描。

A. TCP connect()扫描

B. TCP SYN扫描

C. TCP FIN扫描

D. TCP反向ident扫描

满分:5 分得分:5

二、判断题(共10 道试题,共50 分。

1. PKI必须保证签名密钥与加密密钥的分隔使用。

B

A. 错误

B. 正确

满分:5 分得分:5

2. 代理服务技术的原理是在电路网关上运行代理程序。

A

A. 错误

B. 正确

满分:5 分得分:0

3. VPN主要有3个应用领域:远程接入网、内联网、外联网。

B

A. 错误

B. 正确

满分:5 分得分:5

4. PMI授权技术的基本思想以资源管理为核心。

B

A. 错误

B. 正确

满分:5 分得分:5

5. PPP协议提供了一种在点到点链路上封装网络层协议信息的标准方法。

B

A. 错误

B. 正确

满分:5 分得分:5

6. 身份认证是安全系统中的第一道关卡。

B

A. 错误

B. 正确

满分:5 分得分:5

7. ICMP消息分为错误消息和正确消息。

A

A. 错误

B. 正确

满分:5 分得分:5

8. S/MIME不能用于专用网络。

A

A. 错误

B. 正确

满分:5 分得分:5

9. 脆弱性扫描主要是基于特征的。

B

A. 错误

B. 正确

满分:5 分得分:0

10. 访问控制表ACL是目前采用最多的一种实现方式。

B

A. 错误

B. 正确

满分:5 分得分:5。