第8章 计算机类习题答案(指导书)

(完整)计算机操作系统第八章作业及答案

(完整)计算机操作系统第八章作业及答案编辑整理:尊敬的读者朋友们:这里是精品文档编辑中心,本文档内容是由我和我的同事精心编辑整理后发布的,发布之前我们对文中内容进行仔细校对,但是难免会有疏漏的地方,但是任然希望((完整)计算机操作系统第八章作业及答案)的内容能够给您的工作和学习带来便利。

同时也真诚的希望收到您的建议和反馈,这将是我们进步的源泉,前进的动力。

本文可编辑可修改,如果觉得对您有帮助请收藏以便随时查阅,最后祝您生活愉快业绩进步,以下为(完整)计算机操作系统第八章作业及答案的全部内容。

1、目前常用的外存有哪几种组织方式?(1)连续组织方式。

为每一个文件分配一组位置相邻接的盘块,由此形成的文件物理结构是顺序式的文件结构.(2)链接组织方式。

为每个文件分配一组位置离散的盘块,通过给每个盘块设置一个指针,将属于同一个文件的盘块链接在一起,链接的顺序和文件的逻辑页的顺序一致。

由此形成的文件物理结构是链接文件。

(3) 索引组织方式。

为每个文件分配一组位置离散的盘块,为每个文件建立一个物理结构的索引表,记录分配给该文件的物理盘块,以及这些盘块和文件逻辑页顺序的对应关系。

由此形成的文件物理结构是索引文件。

10、为了快速访问,又易于更新,当数据为以下形式时,应选择何种文件组织方式: (1)不经常更新,经常随机访问:顺序文件结构。

(2)经常更新,经常按一定顺序访问:显式链接文件结构。

(3) 经常更新,经常随机访问:索引文件结构。

14有一计算机系统利用P277图8—19所示的位示图来管理空闲盘块。

盘块的大小为1K。

现要为某文件分配两个盘块,试说明盘块的具体分配过程。

(1) 顺序检索位示图,找到第一个空闲块,它的i=3,j=3;(2)计算第一个盘块的编号:b=16*(3—1)+3=35(3) 将第35号盘块分配给申请的文件,将位示图中的第3行第3列单元置0.(4) 顺序检索位示图,找到下一个空闲块,它的i=4,j=7;(5) 计算第一个盘块的编号:b=16*(4—1)+7=55(6)将第55号盘块分配给申请的文件,将位示图中的第4行第7列单元置0。

教材第八章练习答案

教材第八章练习答案第8章计算机的安全使用习题选择题1.计算机病毒是一种______。

a、特定的计算机部件b、游戏软件c、人为基本建设的特定程序d、能够传染的生物病毒2.以下关于计算机病毒观点恰当的就是______。

a、每种病毒都能攻击任何一种操作系统b、每种病毒都会破坏软、硬件c、病毒不会对网络传输造成影响d、计算机病毒通常粘附在其他应用程序之后3.确保计算机系统安全采用的因素存有哪些______。

a、工作环境b、安全操作c、病毒预防d、以上都是4.保证信息和信息系统随时为授权者提供服务,这是信息安全需求______的体现。

a、保密性b、可控性c、可用性d、可以抗性5.信息在存储或传输过程中维持不被修正、不被毁坏和遗失的特性就是______。

a、保密性b、完整性c、可用性d、可控性6.美国国防部的可信计算机系统评价准则将计算机安全从低到高顺序分为______。

a、四等八级b、十级c、五等八级d、十等7.维护计算机网络设备免遭环境事故的影响属计算机安全的哪个方面______。

a、人员安全b、实体安全c、数据安全d、操作方式安全8.以下形式______属被动反击。

a、窃听数据b、破坏数据完整性c、破坏通信协议d、非法登陆9.关于开机关机顺序正确说法是______。

a、先关上显示器控制器,再关上主机电源开关b、先关显示器控制器,再第一关主机电源开关c、没顺序d、以上都不对10.计算机信息系统安全属性涵盖____。

a、机密性、完整性、可抗性、可控性、可审查性b、完整性、保密性、可用性、可靠性、不可抵赖性c、机密性、完整性、可抗性、可用性、可审查性d、机密性、完整性、可抗性、可控性、可恢复性11.以下不是计算机病毒的特征的是____。

a、传染性b、破坏性c、欺骗性d、可编程性12.侵略型病毒就是______的一种病毒。

a、按寄生方式分类b、按链接方式分类c、按破坏后果分类d、按传播媒体分类13.计算机病毒的变种与原病毒有很相似的特征,但比原来的病毒有更大的危害性,这是计算机病毒的____性质。

大学计算机基础课后习题详细答案

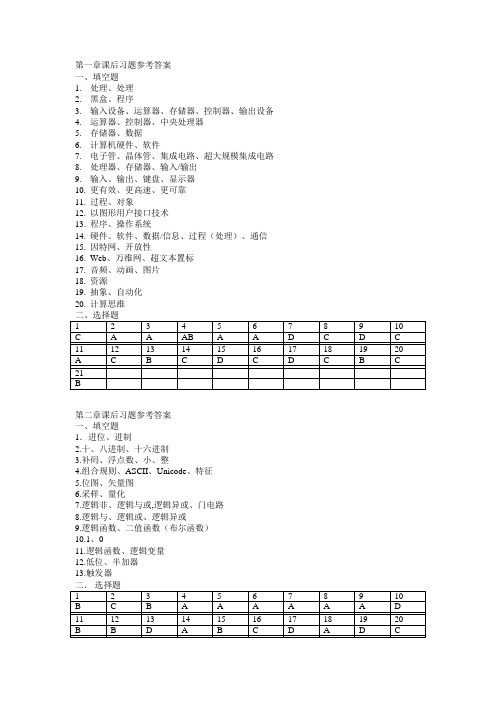

第一章课后习题参考答案一、填空题1.处理、处理2.黑盒、程序3.输入设备、运算器、存储器、控制器、输出设备4.运算器、控制器、中央处理器5.存储器、数据6.计算机硬件、软件7.电子管、晶体管、集成电路、超大规模集成电路8.处理器、存储器、输入/输出9.输入、输出、键盘、显示器10.更有效、更高速、更可靠11.过程、对象12.以图形用户接口技术13.程序、操作系统14.硬件、软件、数据/信息、过程(处理)、通信15.因特网、开放性16.Web、万维网、超文本置标17.音频、动画、图片18.资源19.抽象、自动化20.计算思维第二章课后习题参考答案一、填空题1.进位、进制2.十、八进制、十六进制3.补码、浮点数、小、整4.组合规则、ASCII、Unicode、特征5.位图、矢量图6.采样、量化7.逻辑非、逻辑与或,逻辑异或、门电路8.逻辑与、逻辑或、逻辑异或9.逻辑函数、二值函数(布尔函数)10.1、011.逻辑函数、逻辑变量12.低位、半加器13.触发器其中选择题6,7,8题中的数以8位长表示选择题10的结果是‘A’ –‘a’的值三.综合题(部分)4) 110110010001111010000000000 0.01111.00110.1017) 10 55 157 0.625 0.3125 0.8125 2.25 10.1259) (233.154)8 (1252.144)8 (9B.36)16 (2AA.32)1610) 111101.110001010 11001001010.11000011111112)设以一个字节来存储,最高位为符号位01100100 01100100 0110010011100100 10011011 1001110001111100 01111100 0111110011111100 10000011 1000010015)用十进制表示范围:-(1-2-8)*263至(1-2-8)*263第三章课后习题参考答案一、填空题1、输入/输出;总线2、处理器;端口3、CPU4、运算器;控制器;运算器;控制电路;数据5、运算器;与;或;非6、数据总线;地址总线;控制总线7、主频;字长;内部高速缓存器/协处理器8、复杂指令集计算机;精简指令集计算机9、存储单元;存储器地址10、存储单元;3276811、随机(访问)存储器;只读存储器;DRAM; EPROM; EEPROM12、电缆导线;扇区;SATA13、CD-R; CD-RW; DVD14、固态15、数据;外存;主存/内存;数据;外存16、高速缓存/Cache;虚拟内存17、键盘接口;鼠标接口;并行接口;串行接口;USB接口;音频接口;18、CRT; LCD; 分辨率;显卡;点密度/每英寸点数;激光打印机;针式打印机;RGB; CMYK19、笔记本电脑;通用串行总线;127第四章课后习题参考答案一、填空题1.接口硬件资源2.实时系统单用户单任务多用户多任务3.多多个4.iOS Windows Mobile Symbian OS Android5.内核 Shell6.进程管理器存储管理器设备管理器文件管理器7.程序作业进程8.外存内存9.块设备驱动10.硬件时钟软件时钟11.注册表应用程序 regedit 注册表编辑器12..exe 文本视频13.文件分配表 NTFS第五章课后习题参考答案第9题:Start:set p = 1;set i = n;while i<=m doif(i÷3的余数=0) p=p×i;i = i+1 ;end whileoutput p;End第18题:Startset i=1set sum=0while i<=n dosum=sum+1.0/ii=i+1end whileoutput sumEnd第六章课后习题参考答案一、填空题1.操作使用2.算法算法3.指令4.数据传输算术逻辑5.操作类型地址下一条指令的地址6.机器语言程序7.汇编语言源程序8.过程对象过程9. C语言 Pascal /Fortran C++ Java10.封装继承多态性11.属性行为12. HTML XML13.源程序目标程序14.逐句一次性整体15.算法错误16.运算对象变量常量17.整型实型字符型18.符号常量19.构造数据类型数组元素20.赋值语句复合语句返回语句21.算术运算22.一个变23.函数24. switch25. while for for26.do…while27.设计方案编码运行维护28.黑盒白盒29.瀑布螺旋30.使用第七章课后习题参考答案:第八章课后习题参考答案:第九章课后习题参考答案:第十章课后习题参考答案:。

微机原理、汇编与接口技术习题答案 第8章习题答案

微机原理、汇编与接口技术第八章习题答案8.1端口地址为380H~383H 4个A端口基本输入、B端口基本输出的方式控制字为90H,方式控制字寄存器的端口地址为383H。

初始化程序段如下:MOV AL, 90HMOV DX, 383HOUT DX, AL8.2MOV DX, 383HMOV AL, 80H ;3个端口基本输出的方式控制字80HOUT DX, ALMOV AL, 0EH ;PC7置“0”的置位/复位字0EHOUT DX, ALMOV AL, 9 ;PC4置“1”的置位/复位字09HOUT DX, AL8.3stack segment stack 'stack'dw 32 dup(0)stack endsdata segmentBUF DB 0data endscode segmentstart pro farassume ss: stack, cs: code, ds: datapush dssub ax,axpush axMOV ES,AX ;ES为中断向量表的段地址 0000Hmov ax,datamov ds,axMOV DX,383H ;A端口方式1输入MOV AL,0B0HOUT DX,ALMOV AL,9 ;PC4置1,允许A端口中断OUT DX,ALMOV AX,SEG IS8255 ;填写中断向量表MOV ES:01C6H,AXMOV AX,OFFSET IS8255MOV ES:1C4H,AXMOV DX,380H ;A端口的端口地址送DXIN AL,0A1H ;修改中断屏蔽字,允许IQR9中断IND AL,0FDHOUT 0A1H,ALJMP $IN AL,0A1H ;恢复中断屏蔽字,禁止IRQ9中断OR AL,02HOUT 0A1H,ALretIS8255: IN AL,DX ;读键值MOV BUF,AL ;存键值MOV AL,61H ;指定EOI命令OUT 0A0H,ALMOV AL,62HOUT 20H,ALPOP AX ;修改返址INC AXINC AXPUSH AXIRETstart endpcode endsend start8.4控制程序的框图stack segment stack 'stack'dw 32 dup(0)stack endsdata segmentBUF DB 00H, 10H, 10H, 10H ;SEGPT表中位移量为10H处的显示代码为全灭SEGPT DB 40H, 79H, 24H, 30H, 19H, 12H, 2,78HDB 0, 18H, 8, 3, 46H, 21H, 6, 0EH, 7FHKYTBL DB 17H, 27H, 2BH,2DH, 47H, 4BH, 4DH, 87H, 8BHDB 8DH, 8EH, 4EH, 2EH, 1EH, 1DH, 1BHdata endscode segmentstart proc farassume ss: stack, cs: cods, ds: datapush dssub ax, axpush axmov ax, datamov ds, axMOV DX, 383HMOV AL, 81H ;A口基本I/O出、PC H出、PC L入MOV DX, ALMOV DI, 0 ;存键入数的指针DISUP: MOV AH, 88H ;位选值, 从PC H输出, 1位为0, 3位为1 MOV BX, 0DISUP1: MOV CL, BUF [BX] ;取一个显示数XOR AL, ALMOV CH, AL ;将显示数扩展为16位MOV DX, 382HOUT DX, AL ;关显示,七段显示器的共阴极为高电平MOV SI, OFFSET SEGPT ;七段显示代码表的偏移首地址ADD SI, CX ;求得显示数的显示代码的偏移地址MOV AL, [SI] ;取显示代码MOV DX, 380H ;输出显示代码到A口OUT DX, ALMOV AL, AHMOV DX, 382H ;输出显示数位到C口(PC H)OUT DX, ALCALL D1MS ;1ms延时CMP AH, 11H ;是最低数位吗?JE DECKY ;是,转键盘扫描和键译码程序INC BX ;否,指向下一位数的存储地址ROR AH, 1 ;移到下一个数位JMP DISUP1DECKY: MOV AL, 7FHMOV DX, 380HOUT DX, AL ;关显示,七段显示器的七段均为低电平MOV AL, 0F0HMOV DX, 382HOUT DX, AL ;输出,使所有行线为低电平IN AL, DX ;读入键盘列数据AND AL, 0FH ;屏蔽无用位(D7~D4)CMP AL, 0FH ;有键按下吗?JE DISUP ;无键按下,返回显示程序CALL D20MS ;有键按下延时20ms,消除键抖动MOV CX, 4 ;行计数器MOV AH, 10HDECKY1: MOV AL, AHOUT DX, AL ;设置选择的行为低电平IN AL, DX ;输入列数据AND AL, 0F0H ;屏蔽无用位CMP AL, 0F0H ;该行有键按下吗?JNE DECKY2 ;有,转键译码SHL AH, 1 ;无,扫描下一行LOOP DECKY1 ;所有行扫描完成了?否,扫描下一行JMP DISUP ;是,转显示DECKY2: OR AL, AH ;行和列数值合并为键码MOV BX, 0DECKY3: CMP AL, KYTBL [BX] ;查键码表,找到按键吗?JE DECKY4 ;找到按键转DECKY4INC BX ;没找到JMP DECKY3 ;循环查找DECKY4: MOV BUF [DI], BL ;存按键INC DICMP DI, 4 ;存满4位键入数吗?JNE DECKY5 ;未存满,不修改指针MOV DI, 0 ;已存4位,修改指针DECKY5: IN AL, DX ;检测键释放AND AL, 0FHCMP AL, 0FHJNE DECKY5 ;直到键释放CALL D20MS ;消去键释放时的抖动等待20msJMP DISUPretstart endpD1MS PROC ;延时1ms子程序┇RETD1MS ENDPD20MS PROC ;延时20ms子程序┇RETD20MS ENDPcode endsend start8.5stack segment stack 'stack'dw 32 dup(0)stack endscode segmentstart proc farassume ss: stack, cs: codspush dssub ax, axpush axmov ax, datamov ds, axMOV DX, 383HMOV AL, 90H ;A口方式0入,B口和C口方式0出OUT DX, ALMOV DX, 380HIN AL, DX ;从A口读入原码AND AL, AL ;判原码的符号JNS DN ;为正去DNAND AL, 7FH ;为负,取其绝对值MOV DX, 382HOUT DX, AL ;绝对值从C口输出NEG AL ;将负数的绝对值求补DEC DXOUT DX, AL ;负数的补码从B口输出RETDN: INC DX ;正数直接从B口和C口输出OUT DX, ALINC DXOUT DX, ALretstart endpcode endsend start8.68.7设端口地址为380H~383H。

C程序设计教程与实验第8章习题参考答案

第8章习题二、填空题1. 22. 6 7 200C3.p[5]4. 定义p1为指向整型数据的指针变量定义p2为指针数组,其数组元素均为指针定义p3为指向一维数组的指针,其数组元素均为整型数5. 5,36. 207. r+b[k] *x8. SecondLiFirstWang9. 2510. 12 12三程序分析题1.72. 1 5 33 9 73. 2 44. abcDDfefDbD5. 53四、编程题1.输入2个字符串,每个字符串的长度均不超过80字符,用自己实现的cmpstr()函数完成这两个字符串的大小比较,cmpstr()函数的功能和字符串比较函数strcmp()的功能相同#include <stdio.h>#include<string.h>int cmpstr(char *s1, char *s2){char *p, *q;p=s1;q=s2;while(*p!='\0' && *q!='\0'){if(*p==*q){p++;q++;}elsebreak;}return *p-*q;}void main(){char str1[81], str2[81];int c;printf("请输入第1个字符串:");gets(str1);printf("请输入第2个字符串:");gets(str2);c=cmpstr(str1,str2);if(c>0)printf("字符串%s 大于字符串%s\n",str1,str2);else if(c<0)printf("字符串%s 小于字符串%s\n",str1,str2);elseprintf("字符串%s 等于字符串%s\n", str1, str2);}2.定义一个函数float reverse(int p[], int n),该函数有两个参数,第一个参数p为形参数组名,第二个参数n为该数组中的元素个数,要求使用reverse()函数将该数组中的所有元素逆序排列,并返回该数组中所有元素的平均值。

第8章 习题参考解答

第8章习题参考解答8-1 什么是“设备独立性”?引入这一概念有什么好处?解答:所谓设备独立性是指,用户在编制程序时所使用的设备与实际使用的设备无关,也就是在用户程序中仅使用逻辑设备名。

引入设备独立性,可使应用程序独立于物理设备。

独立性可使用户程序独立于某一特定的物理设备。

此时,进程只需用逻辑设备名去请求使用某类设备。

当系统中有多台该类设备时,系统可将其中的任一台设备分配给请求进程,而不必局限于某一指定设备。

这样,可以显著地提高资源的利用率和可适应性。

独立性还可以使用户程序独立于设备类型。

例如,在进行输出时,既可以利用显示终端进行输出,也可以利用打印机进行输出。

有了这种适应性,就可以很方便地实现输出重定向。

类似地可以实现输入重定向。

8-2进程的逻辑设备如何与一个物理设备建立对应关系?逻辑设备与物理设备的联系通常是由操作系统命令语言中提供的信息实现的。

(1)软通道实现设备独立性(2)通过作业说明书实现设备独立性(3)通过指派命令实现设备独立性8-3什么是设备控制块?它主要应包括什么内容?简述其作用。

记录设备的硬件特性、连接和使用情况等信息的数据结构称为设备控制块-DCB。

DCB的主要内容包括:设备名、设备属性、指向命令转换表的指针、在I/O总线上的设备地址、设备状态、当前用户进程指针、I/O请求队列指针。

8-4 什么是缓冲?引入缓冲的原因是什么?解答:缓冲是两种不同速度的设备之间传输信息时平滑传输过程的常用手段。

引入了缓冲技术的原因有:(1)为了进一步缓和CPU 和I/O 设备之间速度不匹配的矛盾。

(2)为了减少中断次数和CPU 的中断处理时间。

如果没有缓冲,慢速I/O 设备每传送一个字节就要产生一个中断,CPU 必须处理该中断。

如果采用了缓冲,则慢速I/O 设备将缓冲区填满时,才向CPU发出中断,从而减少了中断次数和CPU 的中断处理时间。

(3)为了解决DMA 或通道方式下数据传输的瓶颈问题。

DMA或通道方式都适用于成批数据传输,在无缓冲的情况下,慢速I/O 设备只能一个字节一个字节的传送信息,这造成了DMA 或通道方式数据传输的瓶颈。

软件工程--习题及答案---第八章

软件工程--习题及答案---第八章一、判断题1、(√)使用括号改善表达式的清晰性。

2、(×)对递归定义的数据结构不要使用递归定义的过程。

3、(×)尽可能对程序代码进行优化。

4、(√)不要修改不好的程序,要重新编写。

5、(√)不要进行浮点数的相等比较。

6、(×)应尽可能多地使用临时变量。

7、(√)利用数据类型对数据值进行防范。

8、(×)用计数方法而不是用文件结束符判别批量数据输入的结束。

9、(×)程序中的注释是可有可无的。

10、(√)使用有意义的标识符。

11、(×)应尽量把程序编写的短一些。

12、(×)应尽量使用goto语句。

二、选择题1、在编码中首先要考虑的是(B)。

A、程序的执行效率B、程序的可读性C、程序的一致性D、程序的安全性2、(D)。

不属于序言性注释内容的是A、模块设计者B、修改日期C、程序的整体说明D、语句功能3、序言性注释应置于文件或模块的(A)位置。

A、起始B、结束C、中间D、起始和中间4、如果编写系统软件,可选用的语言是(C)。

A、FoxProB、COBOLC、CD、FORTRAN5、选择程序设计语言不应该考虑的是(B)。

A、应用领域B、语言的功能C、用户的要求D、用户的使用水平6、与编程风格有关的因素不包括(D)。

A、源程序文档化B、语句构造C、输入输出D、程序的编译效率7、最早用于科学计算的程序设计语言是(C)。

A、PROLOGB、SmalltalkC、FORTRAND、COBOL8、功能性注释的主要内容不包括(B)。

A、程序段的功能B、模块的功能C、数据的状态D、语句的功能9、对建立良好的编程风格,下面描述正确的是(A)。

A、程序应简单、清晰、可读性好B、符号名的命名只要符合语法即可C、充分考虑程序的执行效率D、程序的注释可有可无10、源程序中应包含一些内部文档,以帮助阅读和理解程序,源程序的内部文档通常包括合适的标识符、注释和(A)。

《C语言程序设计》课后习题答案第八章

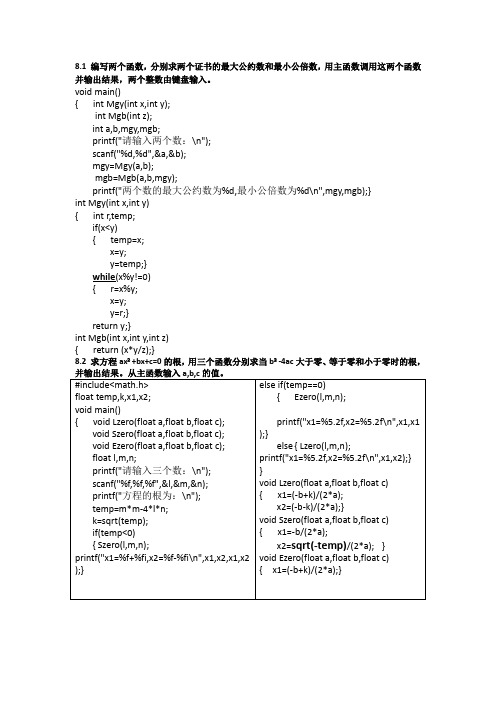

8.1 编写两个函数,分别求两个证书的最大公约数和最小公倍数,用主函数调用这两个函数并输出结果,两个整数由键盘输入。

void main(){ int Mgy(int x,int y);int Mgb(int z);int a,b,mgy,mgb;printf("请输入两个数:\n");scanf("%d,%d",&a,&b);mgy=Mgy(a,b);mgb=Mgb(a,b,mgy);printf("两个数的最大公约数为%d,最小公倍数为%d\n",mgy,mgb);}int Mgy(int x,int y){ int r,temp;if(x<y){ temp=x;x=y;y=temp;}while(x%y!=0){ r=x%y;x=y;y=r;}return y;}int Mgb(int x,int y,int z){ return (x*y/z);}8.2 求方程ax²+bx+c=0的根,用三个函数分别求当b²-4ac大于零、等于零和小于零时的根,8.3编写一个判素数的函数,在主函数输入一个整数,输出是否是素数的信息。

#include<math.h>void main(){ int Isprime(int a);int m,temp=0;printf("请输入一个数:\n");scanf("%d",&m);temp=Isprime(m);if(temp==0) printf("%d不是素数。

\n",m);else printf("%d是素数。

\n",m);}int Isprime(int a){ int i,k,flag;if(a==0||a==1) flag=0;else{ k=sqrt(a);for(i=2;i<=k;i++)if(a%i==0) flag=0; }return flag; }8.8 写一个函数,输入一个4位数字,要求输出这4个数字字符,但每两个数字间空一格空8.9编写一个函数,由实参传来一个字符串,统计此字符串中字母、数字、空格和其他字符8.10 写一个函数,输入一行字符,将此字符串中最长的单词输出。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第8章 信息安全基础参考答案

一、选择题

1.密码算法是【 】。

A. 加密算法 B. 解密算法

C. 私钥 D. A和B

2.在密码学的公钥方法中,【 】是公开的。

A.加密所用密钥 B.解密所有密钥 C.前两者都是 D.都不是

3.信息未经授权不能进行改变的特性指的是【 】。

A.保密性 B.可用性 C.完整性 D.可控性

4.由权威公正的第三方机构CA中心签发的是【 】。

A. 数字证书 B. 数字签名

C. 公共密钥 D. 加密密码

5.下列计算机系统的工作状况中,不属于计算机病毒症状的是【 】。

A. 文件数无故增多 B. 死机并不能正常启动

C. 出现莫名其妙的图形 D. 可以随意修改文本文件

6.目前最主要的病毒传播途径是【 】。

A.集成电路芯片 B.计算机网络

C.软盘 D.CD-ROM

7.下列【 】不属于计算机病毒的特征。

A.破坏性 B.传染性

C.潜伏性 D.暴露性

8.在防范计算机病毒的措施中,下列方式中【 】不适用。

A.给计算机加防病毒卡

B.定期使用最新版本杀病毒软件对计算机进行检查

C.对硬盘上重要文件,要经常进行备份保存

D.直接删除已被病毒感染的系统文件

9.下列属于防火墙技术的是【 】。

A. 公用密钥 B. 数据包过滤

C. 置换函数 D. 解密密钥

10. 在以下技术中,可以用来达到保护内部、网络的信息不受外部非授权用户访问和对不

良信息过滤的是【 】。

A. 防火墙技术 B. VPN

C.入侵检测 D. 漏洞扫描

二.问答题

1.什么是信息安全?计算机信息安全的特征是什么?

答:信息安全主要涉及信息存储的安全、信息传输的安全,以及对信息内容授权使用审

核方面的安全。即防止信息财产被故意或偶然的非授权泄露、更改、破坏或使信息被非法的

系统辨识、控制,即确保信息的完整性、保密性、可用性、不可否认性和可控性。计算机信

息安全具有完整性、保密性、可用性、不可否认性和可控性5个特征。

2.数据加密技术主要有哪几种加密方式?

答:在密码学中根据密钥使用方式的不同一般分为两种不同的加密技术,即对称密钥密

码体系和非对称密钥密码体系。

3.什么是数字签名?数字签名的过程是什么?

答:数字签名就是通过学习某种密码运算生成一系列符号及代码组成电子密码对电子文

档进行签名。数字签名的应用过程是,数据源发送方使用自己的私钥对电子数据加密处理,

完成对数据的合法“签名”,数据接收方则利用对方的公钥来解读收到的“数字签名”,并将

解读结果用于数据完整性的检验,以确认签名的合法性。

4.计算机病毒的主要传染途径是什么?如何防范计算机病毒?

答:计算机病毒的传播主要通过文件拷贝、文件传送、文件执行等方式进行,文件拷贝

与文件传送需要传输媒介,文件执行则是病毒感染的必然途径(Word、Excel等宏病毒通过

Word、Excel调用间接地执行),因此,病毒传播与文件传播媒体的变化有着直接关系。计

算机病毒的主要传播途径有:软盘、硬盘、光盘、网络。

从三个方面进行病毒防治:①检测:一旦系统被感染,就立即断定病毒的存在并对其进

行定位。②鉴别:对病毒进行检测后,辨别该病毒的类型。③清除:在确定病毒的类型后,

从受染文件中删除所有的病毒并恢复程序的正常状态。

5.什么是防火墙,防火墙有哪些优缺点?

答:防火墙是指设置在不同网络(如可信任的企业内部网络和不可信任的外部公共网络)

或网络安全域之间的一系列部件的组合。可以通过监测、限制、更改跨越防火墙的数据流,

尽可能地对外部屏蔽网络内部的信息、结构和运行状况,以此来实现网络的安全保护。

防火墙的优点:①防火墙能强化安全策略②防火墙能有效地记录网络上的活动③防火墙

限制暴露用户点④防火墙是一个安全策略的检查站

防火墙的缺点:①不能防范恶意的知情者②不能防范不通过它的连接③不能防备全部的

威胁④防火墙不能防范病毒

6.入侵检测的概念是什么?列出入侵检测系统的三种基本结构并进行比较。

答:入侵检测即在计算机网络系统中的若干关键点收集信息,并通过分析网络数据流、

主机日志、系统调用,及时显示相关的攻击行为,从而提高了信息安全基础结构的完整性。

入侵检测被认为是防火墙之后的第二道安全闸门,它可以在不影响网络性能的情况下对网络

进行监测。入侵检测体系结构主要有三种方式:基于主机型、基于网络型和分布式体系结构。

7.对称密钥密码系统和公开密钥系统的最主要区别是什么?列举典型的对称密钥密码算法

和公开密钥密码算法。

答:在对称密钥密码体系中,通信双方必须事先共享密钥。当给对方发送信息时,先用

共享密钥将信息加密,然后发送,接收方收到加密数据后,用共享的密钥解密信息,获得明

文。非对称密钥密码体系又叫公钥密码体系。它要求密钥成对使用,即加密和解密分别由两

个密钥来实现 。每个用户都有一对选定的密钥,一个可以公开,即公开密钥,用于加密;

另一个需要保密,即秘密密钥,用于解密。公开密钥和秘密密钥之间有密切的关系。当给对

方发送信息时,用对方的公开密钥进行加密,而在接收方收到数据后用自己的秘密密钥进行

解密。

对称密钥的算法主要有数据加密标准DEC,非对称密钥算法主要有RSA算法。

8.简述VPN技术。

答:VPN就是两个或多个用户,利用公用的网络环境进行数据传输,并在发送和接收

数据时,利用隧道技术和安全技术,使得在公网中传输的数据即使被第三方截获也很难进行

解密的技术。