配置通过内置Portal认证控制企业内部用户访问网络示例

怎样使用WEB认证,管理内网用户上网?

WEB认证的功能:只允许通过认证的内网用户上网,禁止未授权用户访问互联网。

认证方式:身份认证(用户名+密码)、MAC地址认证、IP地址认证等。

具体配置步骤如下:

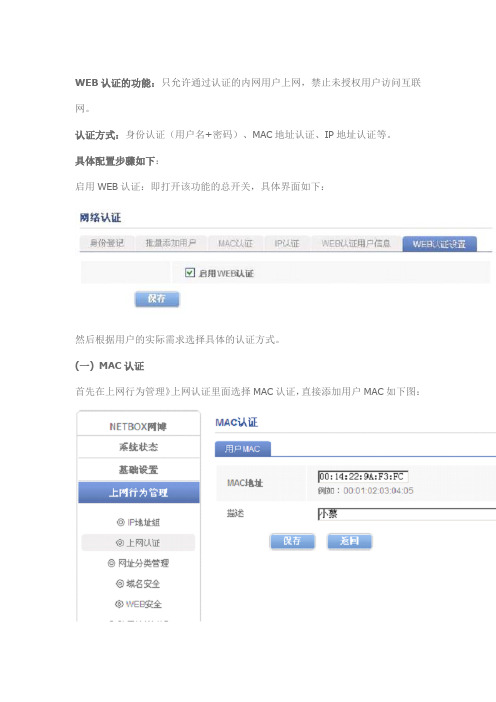

启用WEB认证:即打开该功能的总开关,具体界面如下:

然后根据用户的实际需求选择具体的认证方式。

(一) MAC认证

首先在上网行为管理》上网认证里面选择MAC认证,直接添加用户MAC如下图:

保存之后便得到如下的界面,此时通过MAC认证的用户便不用输入用户名和密码就可以正常上外网。

(二)IP认证

首先在上网行为管理》IP地址组里面根据实际情况添加IP组,如下图:

添加之后得到如下两个IP组:

其次在上网行为管理》上网认证里面选择要实行IP 认证的IP组,如下图选择t est组。

此时test组中的用户不用输入用户名和密码便可正常上网。

(三)身份登记

选择上网行为管理》WEB认证》身份登记,录入相应的登记信息,如下图:

此时,内网用户如要上外网,则需要输入管理员在路由器上所分配的用户名和密码才可上网,如下图:

备注:

1、MAC认证和IP认证主要针对企业或酒店中内网固定的工作人员,此时可以考虑使用这两种认证方式。

2、目前飞鱼星设备中支持WEB认证功能的型号有:VE1220、VE1260、V E1520、VE1560、VE2520、VE2560、VE3660.。

内网用户通过域名或公网IP访问内部服务器的解决办法

内网用户通过域名或公网IP访问内部服务器的解决办法统而言之,通常出现在定义内部用户NAT访问互联网与定义服务器为同一网段、同一区域、同一网络设备的网络环境,因为这样会使报文来回的路径会不一致或其它原因,导致访问中断。

一、思科设备示例1.1 Router示例Router(config)# interfacee0/0Router(config-if)#ip add 192.168.1.1 255.255.255.0Router(config-if)#ipnat insideRouter(config)# interfacee0/1Router(config-if)#ip add 202.101.1.46 255.255.255.248Router(config-if)#ipnat outsideRouter(config)# ipnat inside source static tcp 192.168.1.100 80202.101.1.45 80Router(config)# access-list1 permit 192.168.1.0 0.0.0.255Router(config)# ipnat inside source list 1 interface e0/1 overloadRouter(config)# iproute 0.0.0.0 0.0.0.0 202.101.1.41Router(config)#ipdns serverRouter(config)#ip domain-lookupRouter(config)#ip name-server 202.101.172.46Router(config)#ip host 192.168.1.100内部网络主机的DNS配置成192.168.1.11.2 Firewall示例A方法:static(inside,outside ) 202.101.1.45 192.168.1.100 netmask255.255.255.255access-list 100extended permit tcp any host 202.101.1.45 eq 80access-group 100 in interface ousidealias (inside)192.168.1.100 202.101.1.45 255.255.255.255注意事项:某些FirewallIOS版本下,命令或不可成功,在policy-map添加一条命令即可:policy-mapglobal_policyclassinspection_defaultinspectdns maximum-length 512B方法:static(inside,outside ) 202.101.1.45 192.168.1.100 netmask255.255.255.255dnsaccess-list 100extended permit tcp any host 202.101.1.45 eq 80access-group 100 in interface ouside二、华为与华三设备示例[h3c] interface ethernet0/0/0[h3c-ethernet0/0/0]ip address 202.101.1.45 255.255.255.248[h3c-ethernet0/0/0]nat outbound 2000[h3c-ethernet0/0/0]nat server protocol tcp global 202.101.1.45 www inside192.168.1.100 www[h3c-ethernet0/0/0]nat server protocol tcp global 202.101.1.45 ftp inside192.168.1.100 ftp[h3c-ethernet0/0/0]quit[h3c] acl number 2000[h3c-acl-basic-2000]rule 0 permit source 192.168.1.0 0.0.0.255[h3c-acl-basic-2000]rule 1 deny[h3c] interface ethernet1/0/0[h3c-ethernet1/0/0] ip address 192.168.1.1 255.255.255.0[h3c]natdns-map www. 202.101.1.45 80 tcp[h3c]natdns-map ftp. 202.101.1.45 21 tcp注意事项:较早的系统版本可能没有natdns-map命令,可参照如下配置:[h3c] acl number 3000[h3c-acl-basic-3000] rule permit ip source 192.168.1.0 0.0.0.255 destination 192.168.1.100 0.0.0.0[h3c] interface ethernet1/0/0[h3c-ethernet1/0/0] nat outbound 3000[h3c-ethernet1/0/0]nat server protocol tcp global 202.101.1.45 www inside 192.168.1.100 www三、天融信设备示例企业WEB服务器(IP:172.16.1.2)通过防火墙MAP为202.99.27.201对内网用户提供WEB服务,网络示意图如下如上图所示,管理主机和WEB服务器同样处于网段172.16.1.0/24。

ARUBA ACMS培训4.5内置Portal认证的网络

9

CONFIDENTIAL © Copyright 2011. Aruba Networks, Inc. All rights reserved

Virtual-AP Profile定义

配置基于portal认证的Virtual-ap Profile

wlan virtual-ap abc-cp-vap-profile

Captiveportal profile的定义

配置认证服务器

aaa authentication-server radius abc-amigopod host 10.50.22.221 key 123456

!

配置server-group

aaa server-group abc-cp-sg auth-server abc-amigopod !

SSID Profile定义

配置SSID Profile

wlan ssid-profile abc-triauth-ssid-profile

clone default essid abc-cp g-basic-rates 6 9 12 24 g-tx-rates 6 9 12 18 24 36 48 54 !

clone default

aaa-profile abc-cp-aaa-profile ssid-profile abc-cp-ssid-profile vlan user-vlan broadcast-filter arp broadcast-filter all Bandsteering !

5

CONFIDENTIAL © Copyright 2011. Aruba Networks, Inc. All rights reserved

RG-ePortal网络访问门户系统

1产品概述锐捷网络RG-ePortal是一套网络身份准入的门户系统,可以配合锐捷的认证计费系统SAM、或者安全管理平台SMP进行基于web方式的身份认证或者域的划分和认证。

传统的网络身份认证都是基于802.1X模式进行,这种方式控制粒度精细,但是由于对于交换机有要求,而且还要求用户安装客户端程序。

这种模式的应用有一定的设备要求,而且部署相对比较麻烦,维护量大,针对这种情况,锐捷开发了RG-ePortal这套产品,来解决以上的问题。

一个方面可以解决复杂的部署,另一个方面用户无需安装客户端,直接通过浏览器就可以进行认证,提高了用户的应用满意度。

目前RG-ePortal这款产品,融合在锐捷的两个解决方案中,一个是iSAM解决方案,另一个是安全域解决方案。

2.1 iSAM解决方案中的ePortal2.1.1 web准入方案产品包装效果图这种模式是锐捷的接入交换机、ePortal系统和SAM系统配合,进行基于web的准入认证和计费。

不仅降低了部署的难度,提高了应用性,而且这种模式还具有很高的安全性,将网络的认证部署在了网络的边缘,全面满足了内网访问的安全需要。

2.1.2 web准出方案由于不少的学校存在多种网络设备厂商的接入设备,如果完全进行基于802.1X认证有一定的困难。

特别是对于办公网或者家属区等区域,安全的要求不是很高。

那么可以通过SAM、出口网关设备ACE、ePortal的组合,进行网络的准出认证。

一个方面减少了安装客户端的麻烦,可以基于浏览器进行基于web的认证,同时保护了原有设备资产的投入,无需大批的更新设备。

但是这种解决方案有一定的缺陷,就是网关是部署在出口,对于内网的资源访问安全控制做得不是很到位。

这种模式最好和准入认证结合起来用,会有比较好的效果。

2.2 安全域解决方案中的ePortal2.2.1 防火墙板卡控制模式23对于政府办公局域网,需要进行安全域的划分和业务区域的隔离和授权。

针对这种用户场景,如果又无法通过802.1X的模式来部署,推荐采用web的方式进行域的身份认证。

Portal典型配置举例

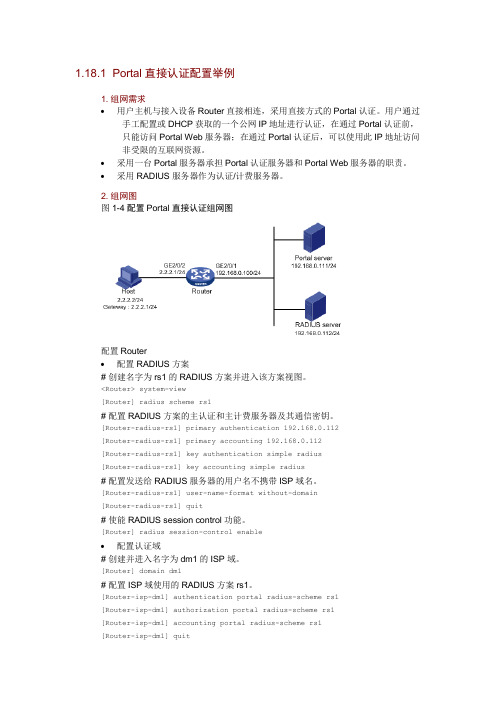

1.18.1 Portal直接认证配置举例1. 组网需求•用户主机与接入设备Router直接相连,采用直接方式的Portal认证。

用户通过手工配置或DHCP获取的一个公网IP地址进行认证,在通过Portal认证前,只能访问Portal Web服务器;在通过Portal认证后,可以使用此IP地址访问非受限的互联网资源。

•采用一台Portal服务器承担Portal认证服务器和Portal Web服务器的职责。

•采用RADIUS服务器作为认证/计费服务器。

2. 组网图图1-4 配置Portal直接认证组网图配置Router•配置RADIUS方案# 创建名字为rs1的RADIUS方案并进入该方案视图。

<Router> system-view[Router] radius scheme rs1# 配置RADIUS方案的主认证和主计费服务器及其通信密钥。

[Router-radius-rs1] primary authentication 192.168.0.112[Router-radius-rs1] primary accounting 192.168.0.112[Router-radius-rs1] key authentication simple radius[Router-radius-rs1] key accounting simple radius# 配置发送给RADIUS服务器的用户名不携带ISP域名。

[Router-radius-rs1] user-name-format without-domain[Router-radius-rs1] quit# 使能RADIUS session control功能。

[Router] radius session-control enable•配置认证域# 创建并进入名字为dm1的ISP域。

[Router] domain dm1# 配置ISP域使用的RADIUS方案rs1。

portal免认证规则

portal免认证规则

Portal免认证规则是指在使用企业内部网络门户系统(Portal)时,可以通过一定的方式免去登录认证的步骤,直接访问系统资源。

这种规则通常只适用于内部员工或特定的用户群体。

以下是历史上真实存在的Portal免认证规则案例:

1. 2007年,美国国土安全部(DHS)曾因为一项Portal免认证规则而遭到批评。

该规则允许在没有进行身份验证的情况下访问一些敏感信息,如航班信息和移民记录。

这引起了公众和媒体的关注,最终DHS被迫取消了该规则。

2. 某银行内部员工可以通过在公司内部网络上输入特定的URL地址,直接访问银行的内部系统资源,而无需进行登录认证。

这种免认证规则的存在,虽然方便了员工的工作,但也存在着安全隐患,因为未经过身份验证的用户可能会访问到不应该被访问的敏感信息。

3. 一些企业为了方便员工使用内部系统,会在其内部网络上设置一些免认证规则,如允许特定的IP地址或MAC地址直接访问系统资源。

这种规则虽然可以提高员工的工作效率,但也存在着安全风险,因为未经身份验证的用户可能会利用这种规则进行攻击或窃取敏感信息。

总之,Portal免认证规则是一种方便企业内部员工使用系统资源的方式,但也需要注意安全问题。

企业应该根据实际情况,权衡利弊,合理设置免认证规则,以保证系统的安全性和稳定性。

华为portal认证

一、配置通过内置Portal认证控制企业内部用户访问网络示例组网需求如图1所示,某公司内部大量用户终端通过Switch(作为接入设备)的接口GE0/0/1接入网络。

在该网络运行一段时间后,发现存在用户对网络进行攻击。

为确保网络的安全性,管理员需对用户终端的网络访问权限进行控制。

只有用户终端通过认证后,Switch才允许其访问Internet中的资源。

图1 配置内置Portal认证组网图配置思路为实现对用户网络访问权限进行限制的需求,在将IP地址为192.168.2.30的服务器用作RADIUS服务器后,管理员可在Switch上配置Portal认证功能。

由于设备资源紧张,管理员采用内置Portal服务器方式并将Switch中某一LoopBack接口的IP地址“192.168.1.30”配置为内置Portal服务器的IP地址。

具体配置思路如下(均在Switch上进行配置):1.创建并配置RADIUS服务器模板、AAA方案以及认证域,并在ISP域下绑定RADIUS服务器模板与AAA方案。

保证了Switch与RADIUS服务器之间的信息交互。

2.配置内置Portal认证,使用户终端能够通过Portal认证方式接入网络。

说明:配置本举例之前,需确保网络中各设备之间已能互通。

操作步骤1.创建VLAN并配置接口允许通过的VLAN,保证网络通畅。

# 创建VLAN10和VLAN20。

<HUAWEI> system-view[HUAWEI] sysname Switch[Switch] vlan batch 10 20# 配置Switch与用户连接的接口GE0/0/1为Access类型接口,并将GE0/0/1加入VLAN10。

[Switch] interface gigabitethernet0/0/1[Switch-GigabitEthernet0/0/1] port link-type access[Switch-GigabitEthernet0/0/1] port default vlan 10[Switch-GigabitEthernet0/0/1] quit说明:设备与用户连接的接口类型与接口加入的VLAN应以用户实际所属VLAN为准,此处假设所有的用户都被划分到VLAN10。

企业办公一体化之portal认证解决方案(OA系统登录无线网络)

目录一.项目背景 (3)二.需求分析 (3)三.组网拓扑图 (4)网络拓扑图 (4)四.接口调用流图 (5)五.产品功能 (5)4.1 基本网络功能 (5)4.2 高级管理功能 (5)六.管理功能(部分) (7)用户手机号码记录(实名制): (7)七.方案优势 (8)一.项目背景大型企业内部都已集成了完善的办公系统(OA/CRM/ERM),并经过集成商的努力,各子系统都实现了账号、登录一体化,既保证了安全性,又兼顾了易用性。

员工只需要使用一个账号,即可以实现所有子系统的登录,任一子系统登录后,其它子系统自动授予相应的权限。

由于移动办公的需要,公司需要增加无线覆盖,同时也给了集成商一个难题:如何把基础网络的认证加入到办公系统的一体化体系里?二.需求分析客户希望在办公系统单点登录中集成无线认证功能,一方面增强无线的安全性,所有员工必须使用原授权账号登录无线网络,弥补无线网络难以审计的安全问题;另一方面需要与原办公体系保持一致性,在统一入口单点登录,提高办公效率。

具体需求如下:1)办公区域增加无线覆盖,并尽量减少对现有网络拓扑的改动;2)无线网络必须通过认证授权,并且授权方式与原办公一体化系统友好集成;3)用户开机后访问任意网址,认证网关自动跳转到OA-WEB系统页面,OA-WEB 系统登录成功后,通知认证网关放行这个MAC地址的机器的上网。

4)注销,用户从OA-WEB系统退出后,OA-WEB系统通知认证网关关闭这个MAC 地址的机器的上网。

5)终端计算机的自动放行,OA-WEB系统提前通知认证网关(放行或关闭)某个MAC地址机器的上网授权。

如:让某台机器开机后不用做认证就自动能上网,OA-WEB系统会定时把MAC地址白名单通知认证网关。

三.组网拓扑图3.1网络拓扑图组网说明:1)wifiAP认证网关部署在中心交换机和无线交换机之间(如果要对有线也增加认证,那可以放在路由器与中心交换机之间;2)保证应用服务器与web认证网关可以直接通讯(不通过NAT);3)不改动原办公网络,不改动运营商网络网络架构。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

配置通过内置Portal认证控制企业

内部用户访问网络示例

目录

8.15.4.8.3 配置通过内置Portal认证控制企业内部用户访问网络示例

8.15.4.8.3 配置通过内置Portal认证控制企业内部用户访问网络示例

组网需求

如图1所示,某公司内部大量用户终端通过Router(作为接入设备)的接口

Eth2/0/0接入网络。

在该网络运行一段时间后,发现存在用户对网络进行攻击。

为确保网络的安全性,管理员需对用户终端的网络访问权限进行控制。

只有用

户终端通过认证后,Router才允许其访问Internet中的资源。

图1 配置内置Portal认证组网图

配置思路

为实现对用户网络访问权限进行限制的需求,在将IP地址为192.168.2.30的

服务器用作RADIUS服务器后,管理员可在Router上配置Portal认证功能。

由于设备资源紧张,管理员采用内置Portal服务器方式并将Router中某一

LoopBack接口的IP地址“192.168.1.30”配置为内置Portal服务器的IP地

址。

具体配置思路如下(均在Router上进行配置):

1.创建并配置RADIUS服务器模板、AAA方案以及认证域,并在ISP域下绑定

RADIUS服务器模板与AAA方案。

保证了Router与RADIUS服务器之间的信

息交互。

2.配置内置Portal认证,使用户终端能够通过Portal认证方式接入网络。

说明:

配置本举例之前,需确保网络中各设备之间已能互通。

操作步骤

1.创建VLAN并配置接口允许通过的VLAN,保证网络通畅。

# 创建VLAN10和VLAN20。

<Huawei> system-view

[Huawei] sysname Router

[Router] vlan batch 10 20

# 配置Router与用户连接的接口Eth2/0/0为Access类型接口,并将

Eth2/0/0加入VLAN10。

[Router] interface ethernet 2/0/0

[Router-Ethernet2/0/0] port link-type access

[Router-Ethernet2/0/0] port default vlan 10

[Router-Ethernet2/0/0] quit

说明:

设备与用户连接的接口类型与接口加入的VLAN应以用户实际所属VLAN为准,此

处假设所有的用户都被划分到VLAN10。

# 配置Router连接RADIUS服务器的接口Eth2/0/1为Access类型接口,

并将Eth2/0/1加入VLAN20。

[Router] interface ethernet 2/0/1

[Router-Ethernet2/0/1] port link-type access

[Router-Ethernet2/0/1] port default vlan 20

[Router-Ethernet2/0/1] quit

2.创建并配置RADIUS服务器模板、AAA认证方案以及认证域。

# 创建并配置RADIUS服务器模板“rd1”。

[Router] radius-server template rd1

[Router-radius-rd1] radius-server authentication 192.168.2.30 1812

[Router-radius-rd1] radius-server shared-key cipher Huawei@2012

[Router-radius-rd1] quit

# 创建AAA方案“abc”并配置认证方式为RADIUS。

[Router] aaa

[Router-aaa] authentication-scheme abc

[Router-aaa-authen-abc] authentication-mode radius

[Router-aaa-authen-abc] quit

# 创建认证域“isp1”,并在其上绑定AAA认证方案“abc”与RADIUS服务器模板“rd1”。

[Router-aaa] domain isp1

[Router-aaa-domain-isp1] authentication-scheme abc

[Router-aaa-domain-isp1] radius-server rd1

[Router-aaa-domain-isp1] quit

[Router-aaa] quit

# 配置全局默认域为“isp1”。

用户进行接入认证时,以格式“user@isp1”

输入用户名即可在isp1域下进行aaa认证。

如果用户名中不携带域名或携带的域名不存在,用户将会在默认域中进行认证。

[Router] domain isp1

# 测试用户是否能够通过RADIUS模板的认证。

(已在RADIUS服务器上配置了测试用户test@,用户密码Huawei2012)

[Router] test-aaa test@ Huawei2012 radius-template rd1

Info: Account test succeed.

3.配置Portal认证。

# 创建一个Loopback接口,并配置该Loopback接口的IP地址。

[Router] interface loopback 6

[Router-LoopBack6] ip address 192.168.1.30 32

[Router-LoopBack6] quit

# 配置内置Portal服务器的IP地址。

[Router] portal local-server ip 192.168.1.30

# 使能Portal认证功能。

[Router] portal local-server https ssl-policy huawei

[Router] portal local-server enable interface ethernet 2/0/0

说明:

执行命令portal local-server https ssl-policy huawei时,需确保已配置了名称为“huawei”的SSL策略。

4.验证配置结果。

a.执行命令display portal local-server查看内置Portal认证的各项

配置信息。

b.用户打开浏览器输入任意的网络地址后,将会被重定向到Portal认证

页面。

之后,用户可输入用户名和密码进行认证。

c.如果用户输入的用户名和密码验证正确,Portal认证页面会显示认证

成功信息。

用户即可访问网络。

d.用户上线后,管理员可在设备上执行命令display access-user查看在

线Portal认证用户信息。

配置文件

Router的配置文件

#

sysname Router

#

vlan batch 10 20

#

domain isp1

#

portal local-server ip 192.168.1.30 portal local-server https ssl-policy huawei

#

radius-server template rd1

radius-server shared-key cipher %^%#z3#CA>MtbD=>A]Ts;au$;&I!<sN~"B!++2S8'--;%^%#

radius-server authentication 192.168.2.30 1812 weight 80

#

pki entity abc

common-name hello

country CN

#

pki realm admin

entity abc

ca id ca_root

enrollment-url http://3.1.1.1:8080/certsrv/mscep/mscep.dll ra

fingerprint sha1 7A34D94624B1C1BCBF6D763C4A67035D5B578EAF

#

ssl policy huawei type server

pki-realm admin

session cachesize 20 timeout 7200

#

aaa

authentication-scheme abc

authentication-mode radius

domain isp1

authentication-scheme abc

radius-server rd1

#

interface Ethernet2/0/0

port link-type access

port default vlan 10

portal local-server enable

#

interface Ethernet2/0/1

port link-type access

port default vlan 20

#

interface LoopBack6 ip address 192.168.1.30 255.255.255.255

#

return

父主题:配置举例。