密钥加密实验平台的研究与实现

收稿日期:2008-11-24;修回日期:2009-02-27

基金项目:江苏省自然科学研究计划项目(05K JD520150);南京邮电大学教学改革研究项目(J G00407J X22)

作者简介:孙国梓(1972-),男,博士,副教授,硕士生导师,研究方向为计算机通信网与安全、计算机取证。

密钥加密实验平台的研究与实现

孙国梓1,2,林清秀1,2,陈丹伟1,2

(11南京邮电大学计算机技术研究所,江苏南京210003;

21南京邮电大学计算机学院,江苏南京210003)

摘 要:信息安全专业的学生在学习过程中,通常感觉密码学的教学过程比较抽象。针对这一问题,设计实现了密钥加密实验平台。通过对实验平台的总体框架进行分析,从演示算法的过程展示、密钥的生成过程、加解密过程解析等几个方面进行了详细的设计,给出了在Microsoft Visual Studio .NET 2005环境下运用C #语言设计实现密钥加密实验平台的具体方法。通过实验平台的具体实现,将相关知识点进行更好的分类,使这些知识以有趣而易于理解的方式呈现在读者的脑海中,效果强于教科书枯燥文字的形式,激发了学习者的兴趣。关键词:实验平台;密钥;加密;RSA

中图分类号:TP391;TP309.7 文献标识码:A 文章编号:1673-629X (2009)08-0144-04

R esearch and R ealization of K ey Encryption Experiment Platform

SUN Guo 2zi 1,2,L IN Qing 2xiu 1,2,CHEN Dan 2wei 1,2

(1.Inst.of Computer Technology ,Nanjing University of Posts &Telecommunications ,Nanjing 210003,China ;

2.College of Computer ,Nanjing University of Posts &Telecommunications ,Nanjing 210003,China )

Abstract :In the major of information security ,students always find that it is difficult to learn the cryptology.Because when they learn the cryptology ,they can find that it is abstract and is hard to be understood.Aiming at this problem ,designs an experiment platform to real 2ize the key encryption.Detailed design is given from these aspects ,such as the display of the algorithm procedure ,the procedure of the key generation ,and the analysis of encryption and decryption.After analyzing the framework of the experiment platform ,presents the specific https://www.360docs.net/doc/139193813.html,ing C #language under the environment of Microsoft Visual Studio .N ET 2005,the key encryption experiment platform was implemented.Through the implementation ,all the correlation point of the knowledge are classified in sequence.With this platform ,the learner will find it ’s funny and well to understand the knowledge.This style is better than the dull book ,so it can arouse the learner ’s interesting.

K ey w ords :experiment platform ;secret key ;encryption ;RSA

0 引 言

信息安全的核心是密码技术,密码技术是集数学、计算机科学、电子与通信等诸多学科于一身的交叉学科。它不仅能够保证机密性信息的加密,而且能够实现数字签名、身份验证、系统安全等功能,是现代化发展的重要科学之一。我国的信息技术还不发达,因为国内网络信息安全研究起步较晚,投入少,研究力量分散,与技术先进国家有差距[1]。另外,由于国外对加密技术的限制和保护,国内无法得到急需的安全而实用的网络安全系统和数据加密软件。由于系统安全内核

受控于人,以及国外产品的不断更新升级,基于具体产品的增强安全功能的成果,难以保证没有漏洞,也难以得到推广和应用。目前国内各种专用网内没有密码基础设施支撑,普遍处于缺乏密码保护的不安全状态[2~4]。无论是在国内还是国外,信息经济的发展都是必然之势,为了更好地为信息经济服务,必须大力发展信息安全相关技术。密码加密算法作为信息安全的支撑技术,其特点是其理论和实现晦涩难懂,尤其对于初学者更是如此。基于此,参照网络实验平台等的类似设计思想,笔者设想建立基于密钥加密算法的实验平台,以实验平台作为学习者的学习平台,激发学习者更大的学习兴趣[5,6]。通过平台,可以把相关知识点进行更好的分类,能使这些知识以有趣而易于理解的方式呈现在读者的脑海中,比起教科书上枯燥的文字,效果要强的多,学习时间也大大地减少了。

第19卷 第8期2009年8月 计算机技术与发展COMPU TER TECHNOLO GY AND DEV ELOPMEN T

Vol.19 No.8Aug. 2009

1 实验平台的总体框架

为了达到激发学习者兴趣的目的,本实验平台考虑以下几点:1)实验平台使用简洁明了的界面;2)尽量简化操作,以原理为中心展开演示;3)将实验平台以常见网页的形式展现。由于Visual Studio .NET

2005(以下简称VS 2005)自身强大的功能,使用起来

较方便,本实验平台就以其作为开发平台,使用C #作为编程语言[7]。在该开发平台下制作.aspx 动态网页实现该实验平台的功能,后台程序实现以控件下直接编写代码为主。

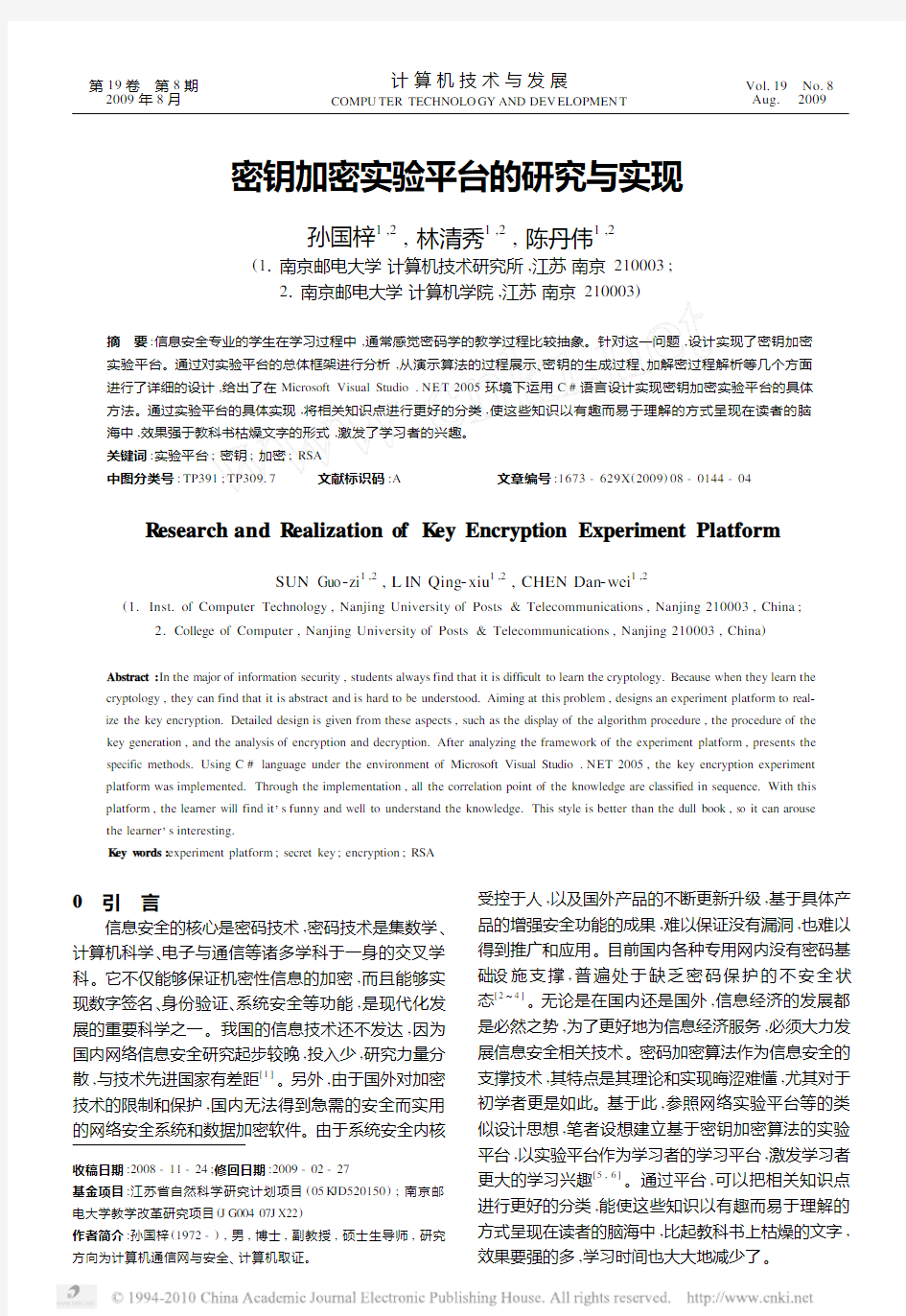

整个实验平台主要由以下四个部分构成。第一部分是实验平台系统的主界面,它是整个实验平台的入口。需要实现对密码体制系统的总体介绍,简要介绍密码体制和实验平台系统的使用说明。能使用户对密码体制以及这个实验平台有最基本的了解,在此基础上,列出比较经典的加解密算法的基本原理和实验平台系统的帮助信息。

第二部分给出各密码体制的流程图,对流程图进行必要的简洁介绍,使用户能更好地理解各个算法的具体实现过程。

第三部分是构建基于密码算法的实验演示系统示例。用户自主选择相应参数,触发具体算法,用户通过系统提示自主操作完成演示,使得用户能够通过这些步骤更为深入地掌握算法的基本原理和实现流程。

第四部分给出算法可能的应用,在演示之后介绍各个算法的优缺点,通过分析密钥长度及加密过程,提出可能的破解方法,同时针对可能的攻击给出相应的防范措施。上述每个部分都由相应的子模块构成,子模块的功能集合实现每个部分的功能。系统的总体框架结构如图1

所示。

图1 实验平台的总体框架

该试验平台功能模块的总体架构总体来说功能层次比较清晰,且比较全面,它包括了对称密钥加密系统部分、非对称密钥加密系统部分和散列函数加密系统部分。整个实验平台的框架结构呈现树形,由总到分,由算法体制的总体介绍到具体算法的实例演示,这对

于初学者来说,较易入手,且容易引发学习的兴趣。

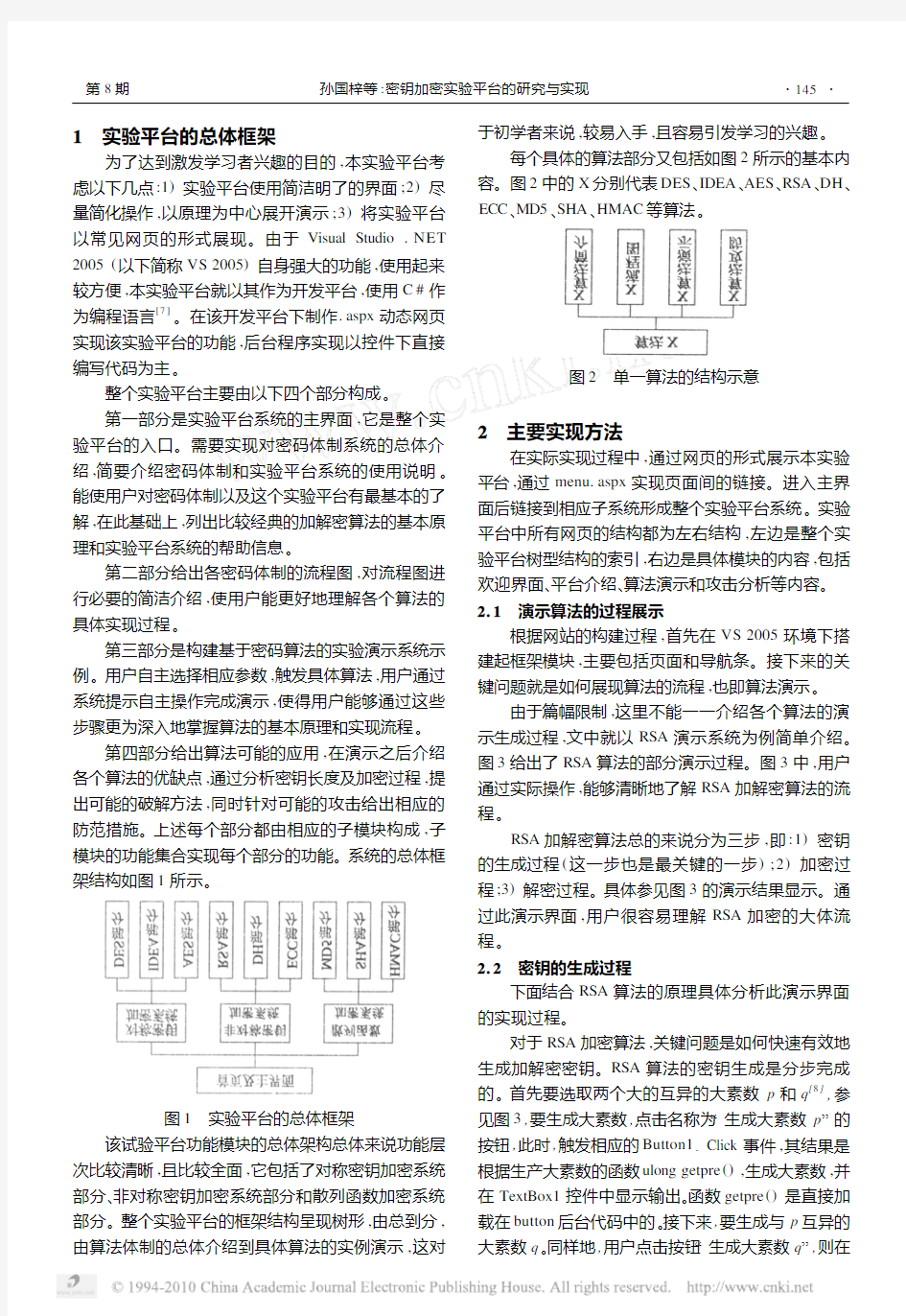

每个具体的算法部分又包括如图2所示的基本内容。图2中的X 分别代表DES 、IDEA 、AES 、RSA 、DH 、

ECC 、MD5、SHA 、HMAC 等算法

。

图2 单一算法的结构示意

2 主要实现方法

在实际实现过程中,通过网页的形式展示本实验平台,通过menu.aspx 实现页面间的链接。进入主界面后链接到相应子系统形成整个实验平台系统。实验平台中所有网页的结构都为左右结构,左边是整个实验平台树型结构的索引,右边是具体模块的内容,包括欢迎界面、平台介绍、算法演示和攻击分析等内容。

2.1 演示算法的过程展示

根据网站的构建过程,首先在VS 2005环境下搭建起框架模块,主要包括页面和导航条。接下来的关键问题就是如何展现算法的流程,也即算法演示。

由于篇幅限制,这里不能一一介绍各个算法的演示生成过程,文中就以RSA 演示系统为例简单介绍。图3给出了RSA 算法的部分演示过程。图3中,用户通过实际操作,能够清晰地了解RSA 加解密算法的流程。

RSA 加解密算法总的来说分为三步,即:1)密钥

的生成过程(这一步也是最关键的一步);2)加密过程;3)解密过程。具体参见图3的演示结果显示。通过此演示界面,用户很容易理解RSA 加密的大体流程。

2.2 密钥的生成过程

下面结合RSA 算法的原理具体分析此演示界面的实现过程。

对于RSA 加密算法,关键问题是如何快速有效地生成加解密密钥。RSA 算法的密钥生成是分步完成的。首先要选取两个大的互异的大素数p 和q [8],参

见图3,要生成大素数,点击名称为“生成大素数p ”的按钮,此时,触发相应的Button1-Click 事件,其结果是根据生产大素数的函数ulong getpre (),生成大素数,并在TextBox1控件中显示输出。函数getpre ()是直接加载在button 后台代码中的。接下来,要生成与p 互异的大素数q 。同样地,用户点击按钮“生成大素数q ”,则在

?

541?第8期 孙国梓等:密钥加密实验平台的研究与实现

TextBox2控件中生成大素数q ,其后台操作与生成p

的方法一致,都是后台直接加载代码的方式生成,结果见图3。接下来是生成n =p ×q ,n 在加解密中都起到很重要的作用,因此其生成方法也是较关键的。用户根据演示界面可以很容易地理解该步骤,如图3所示。其生产过程很简单,把TextBox1和TextBox2中的数字相乘,得到的结果即是n

值。

图3 RSA 加密算法演示流程图

事实上,因为TextBox 中的文本显示是以字符串的形式显示的,所以在VS 2005中,技术方面的实现存在一个字符串到数字的转变过程和数字到字符串的转换过程。这一步的后台实现过程如下所示,在But 2

ton3-Click 事件中加载如下代码:

ulong p =ulong.Parse (TextBox1.Text.ToString ());ulong q =ulong.Parse (TextBox2.Text.ToString ());ulong n =p 3q ;

TextBox3.Text =n.ToString ();

其中语句ulong.Parse (TextBox1.Text.ToString

())用于把TextBox1中的数字字符串转换为与之对应

的数字值,以便于数字计算。n.ToString ()语句用于把数字转换为与之对应的数字字符串,以便于在

TextBox 中显示输出。在整个的平台构建及所有的算

法演示中,这种变换经常用到。

如图3所示,继续进行保密值F (n )=(p -1)×

(q -1)的计算,因其实现方法同n 的值的实现类似,

这里不再赘述。

根据RSA 算法的原理过程,接下来是取随机数e ,取e 的关键是要与(p -1)×(q -1)互素。e 可由函数

gete ()实现,在函数中加入判断语句用于验证是否与

(p -1)×(q -1)互素。下面给出其实现过程,也即在

Button6-Click 事件下加载如下代码:

RSAl f =new RSAl ();

ulong p =ulong.Parse (TextBox5.Text.ToString ());ulong q =ulong.Parse (TextBox4.Text.ToString ());

ulong s =f.inverse (p ,q );TextBox6.Text =s.ToString ();

设计加密类RSA1(),其中包括函数inverse (p ,

q ),inverse (p ,q )用于计算F (n )值。在上述代码中,通

过引用RSA1()的一个实例来调用函数inverse (p ,q )功能。通过语句TextBox6.Text =s.ToString ();把生成的值F (n )以值字符的形式显示在TextBox6中。

接下来点击“得到公钥”和“得到私钥”按钮,触发按钮事件,分别能在

TextBox 中显示得到的密钥对。通过

以上分析,可以看出,此演示平台的演示过程能够把RSA 加密算法的原理清晰地表现出来。

2.3 加解密过程解析

接下来简单介绍一下加解密的过程解析。在明文文本框中输入需要加密的文本,通过点击“加密”按钮,触发Button7-Click 事件,在此事件中加载加密函数,同时把文本框中

的文本引导进来作为加密软接口,实

现对文本的实际加密。具体的加密算法不再赘述。加密理论函数为:c =Me mod n ,需要用具体的数据结构实现,在此也不再赘述。点击“解密”按钮,类似触发

Button8-Click 事件,此事件的功能代码把密文作为软

件接口参数引导进来,用解密函数进行解密处理,得到解密后的明文,如图3所示。

2.4 其他问题

以上对密钥加密实验平台系统中的关键模块———算法演示部分以RSA 算法演示为例进行了简单介绍。其它典型加密算法演示生成界面都以其算法的原理为基础进行形象展现。由于篇幅限制,这里不再赘述。

在密钥加密实验平台的构建中,为了能够给用户一个清晰简单的操作环境,有很多技术实现方面的细节都需要加以注意,如导航条的构建、模板页的设置、格式的一致和规范性的要求等。

3 特点概述

1)平台展示清晰、全面。参见图1的总体架构,

打开此平台系统,首先进入的是登录页面,当用户输入正确的用户名、密码后,进入首页。首页中包括三个系统展现按钮,分别为:对称密钥加密系统、非对称密钥加密系统和散列函数加密系统。布局清晰简单,用户可以根据自己的需求进入不同的加密系统。进入某个具体加密系统后,便进入了学习页面,每个页面的布局都是一致的,左边是导航栏,右边是对应的学习内容。

?

641? 计算机技术与发展 第19卷

用户可以由导航栏快捷地选择自己想要进入的学习阶段。所有这些部件,都是为了方便用户更好地学习密钥加密算法。

2)实验管理方便。本实验平台首页有注册及登录页面,当用户登录后能显示用户之前的登录信息。这些信息用在教学过程中,指导老师就可以方便地查询各学生登录和使用本平台软件的基本情况,有利于老师了解同学们的实验细节,利于管理。

3)原理分析直观。在分步执行的过程中,实验平台所包括的各个算法可以实时、直观地进行原理的分析。如:在算法的演示过程中,用户可以直观并清楚地知道“数”的流向及具体算法的执行过程。相比书本上的“枯燥”内容来说,此平台演示就相当于请了个老师,一步一步地演示出算法的基本原理和过程,直观地展现给用户,有效降低了学习的难度。

4 结束语

实现了密钥加密实验平台,给出了实验平台的总体框架,分析了平台实现的主要技术方法。该实验平台最终实现了对各密钥加密算法的基本介绍,能够对算法原理进行较为深入的剖析。通过本实验平台完成了各个算法的实验演示,实际使用过程中取得了较为理想的实验效果。平台通过网页的形式将算法进行分步剖析,使得算法清晰直观,大大减少了学习者的理解难度。下一步工作是进一步丰富和完善算法系统,并考虑和远程控制实验平台、攻击防范实验平台等的进一步融合,以便扩展成为信息安全的综合实验平台。

参考文献:

[1] 胡向东,魏琴芳.应用密码学[M].北京:电子工业出版

社,2006.

[2] Bao Feng,Lee Cheng-Chi,Hwang Min-Shiang.Crypt2

analysis and improvement on batch verifying multiple RSA digital signatures[J].Applied Mathematics and Computation, 2006,172(2):1195-1200.

[3] Ashrafi M Z,Ng S K.Privacy-preserving e-payments us2

ing one-time payment details[J].Computer Standards& Interfaces,2009,31(2):321-328.

[4] 曹建国,王 丹,王 威.基于RSA公钥密码安全性的研

究[J].计算机技术与发展,2007,17(1):172-173

[5] 张焕国,王丽娜.信息安全综合实验教程[M].武汉:武

汉大学出版社,2006.

[6] Castagnos G.An efficient probabilistic public-key cryptosys2

tem over quadratic fields quotients[J].Finite Fields and Their Applications,2007,13(3):563-576.

[7] Matthew M,Erik J.C#数据安全手册[M].崔 伟,毛尧

飞译.北京:清华大学出版社,2003.

[8] 张 宏,刘晓霞,张若岩.RSA公钥密码体制中安全大素

数的生成[J].计算机技术与发展,2008,18(9):131-

133.

(上接第143页)

SuperWatchdog,该系统是在现有解决方案Watchdog 的基础上提出的。SuperWatchdog解决了Watchdog的一个致命的问题,即一个恶意节点可以通过虚假报告其他节点行为异常来分割的网络。使用的吞吐量和系统开销作为评价SuperWatchdog性能的指标,Super2 Watchdog系统中一些恶意节点虚假报告其他节点行为异常。对于每一个指标,分别对Watchdog和Super2 Watchdog进行了比较检验。仿真结果表明,解决方案虽然没有明显的增加吞吐量,但大大地降低了开销。

参考文献:

[1] IETF Mobile Ad hoc Networks(MANET)Working Group

[EB/OL]https://www.360docs.net/doc/139193813.html,/ht ml.charters/

manet-charter.ht ml.

[2] Perkins C,Belding-Royer E.RFC3561:Ad hoc On Demand

Distance Vector(AODV)Routing[EB/OL].2003.http://

https://www.360docs.net/doc/139193813.html,/rfc/rfc3561.txt.

[3] Johnson D B,Maltz D A,Hu Y C,et al.The Dynamic

Source Routing Protocol for Mobile Ad Hoc Networks(DSR)

[EB/OL].2003-04.https://www.360docs.net/doc/139193813.html,/dmaltz/in2 ternet-drafts/draft-ietf-manet-dsr-09.txt.

[4] Marti S,G iuli T J,Lai K,et al.Mitigating Routing Misbe2

havior in Mobile Ad Hoc Networks[C]∥in6th International Conference on Mobile computing and Networking,MOBI2 COM’00,IEEE CS.U S A:[s.n.],2000:255-265. [5] Zhou L,Haas Z.Securing ad hoc networks[J].IEEE Net2

work Magazine Special Issue on Network Security,1999,13

(6):1-12.

[6] 石 硕,顾学迈,张文彬,等.移动Ad hoc网络的NS2仿真

机制及代码分析[J].计算机工程与设计,2008,29(18): 4639-4643.

[7] 林果园,黄 皓,张永平.入侵检测系统研究进展[J].计算

机科学,2008,35(2):69-74.

[8] 李 兵.一种基于对等模型的网络入侵检测系统模型[J].

计算机技术与发展,2008,18(3):173-176.

[9] 吴吉义,平玲娣,范 容,等.基于自适应信任报警关联的

P2P覆盖IDS[J].解放军理工大学学报:自然科学版, 2008,9(5):455-459.

[10]高永梅,吴吉义,张启飞.基于智能信任关联的对等协同

IDS仿真[J].系统仿真学报,2008,21(4):56-65.

?

7

4

1

?

第8期 孙国梓等:密钥加密实验平台的研究与实现

密码学:解密与加密

这串字在你看来毫无意义,而且它本该如此,因为这是一段加密密码,是信息加密后的结果。但如果我告诉你我所做的,只是把句子里面的每一个字母按照字母表顺序向后移动了一位的话,你就会知道这串字可以翻译成这样。 为了加密短信息,你需要两个关键部分:密码和密钥。密码是一系列规则,告诉你如何加/解密信息,比如前面的密码就是把字母按着照字母表顺序移动特征的位数。密钥告诉你具体如何使用这些规则,否则每次加密的结果都会是一样的,这会使得信息很容易被解码。前面的密码中,密钥为一,因为我们将字母按照字母表向右移动了一位。为了解密信息,你需要知道使用的是何种密码,并且要知道使用的密钥是多少,或者你想破解密文,将可以将所有可能的密钥都尝试一遍,也可以分析密文,尝试倒推结果,这被称作破译。但是有没有可能提出一种密码和密钥的组合,使得加密结果与信息永远没法对应吗?也就是说,是否存在不可破解的密码呢? 人们不断在提出新的,更好的密码,但是很难让密码变得完全不可破解,因为无论你使用何种规则加密信息,只要拥有充足的时间和充足的数据,总能发现加密的规律。我最开始给大

家看到密码,是最古老简单的信息加密方式,这种加密方式常被称为凯撒密码。在凯撒密码中,密钥只是一个数,代表我们将字母向右移动的位数,但是这个密码很容易被破解,即使在你不知道密钥的前提下。因为你可以将25种可能全部尝试一遍,来解码信息。整个字母表可能移动的位数是有限的,字母表中只有26个字母,因此只有25中移位的可能。 凯撒密码属于最简单的一类密码,称为单表代换密码。在这类密码中,信息中的每一个字母都被唯一映射为密文中的一个字母,并且在整个加密过程中,这种映射关系是不变的,简单的说,这种加密方式就是扰乱字母表顺序,在这种情况下,密钥还是一个列表,表示每个字母的映射结果。这种方法中,加密信息的可能映射一共有4*10*26种,所以你估计觉得这密码很难破解。不过我们有很多种方法来破解信息,将所有可能的密钥都尝试一遍,是最显然,也是最没创意的方法,这种方法也有一个很没创意的名字,穷举法。 你也可以尝试一些比较巧妙的方法来破解密码,比如有种方法叫频率分析。这种方法的核心点在于,每一种语言都有其特定的语言特性,举个例子,在英语中字母E出现的频率最高。在我上面说的这句话里,一共出现了7次字母E。还有一些单词,如THE,用的频率非常高,如果不用THE,甚至很难构造完整的句子,密码学家称这些单词为明密对照文。频率

文件加密与解密实验报告

HUNAN UNIVERSITY 程序设计训练——文件加密与解密 报告 学生姓名X X X 学生学号20110102308 专业班级建环308 指导老师何英 2012-07-01至 2012-07-13

一、程序设计目的和要求 (3) 二、程序设计内容 (4) 1、总体设计 (4) 1.1主控选择模块 (4) 1.2加密模块 (4) 1.3解密模块 (4) 2、流程图 (5) 三模块详细说明 (6) 四、测试数据及其结果 (7) 五、课程设计总结 (8) 六、附录 (9) 附录1:参考文献 (9) 附录2:程序源代码 (9)

一、程序设计目的和要求 1、目的:为保证个人数据资料不被他人窃取使用,保护个人隐私及个人文件。设计一个基于c语言的文本文件加密及解密软件,可以方便对文本文件的加密与解密。本设计实现了文本文件的解密及解密,运行软件之后只需输入任意一个文本文件的文件名及后缀名即可对该文本文件进行加密或解密操作。本设计的加密与解密系统,使用了面向各类文件的方法,运用Microsoft Visual C++ 6.0实现具有加密、解密、帮助信息、读取文本文件、显示结果、退出等功能的文件加密与解密系统。 2、要求: (1)从键盘输入要进行加密的一行字符串或者需要加密的文件名。 (2)显示菜单: (3)选择菜单,进行相应的操作。加密方法是设置一加密字符串以及对文件的哪些部分进行加密;加密是将原始文件加密并保存到文件中;解密是将加了密的文件还原并保存到文件中,同时应比较与原始文件的一致性; 3、其他要求 (1)变量、函数命名符合规范。 (2)注释详细:每个变量都要求有注释说明用途;函数有注释说明功能,对参数、返回值也要以注释的形式说明用途;关键的语句段要求有注释解释。

计算机网络信息安全中数据加密技术的分析

计算机网络信息安全中数据加密技术的分析 发表时间:2018-10-10T10:02:54.457Z 来源:《建筑模拟》2018年第20期作者:葛晴 [导读] 随着科学技术的不断发展,计算机逐渐被应用于各个领域,为各行各业的进一步发展奠定了基础。 葛晴 中国汽车工业工程有限公司天津市 300113 摘要:随着科学技术的不断发展,计算机逐渐被应用于各个领域,为各行各业的进一步发展奠定了基础。信息化社会需要更加便捷的信息资源交流传递方式,而计算机信息安全也在一次次的冲击中得到了创新与发展。数据加密技术的开发为新时代计算机信息网络安全提供了保障,也为祖国的社会主义现代化建设做出了卓越的贡献。本文对数据加密技术在计算机信息安全中的应用进行了分析,希望对计算机信息安全的落实有所助益。 关键词:计算机网络;信息安全;数据加密技术 引言 社会科学技术不断发展,计算机信息技术和互联网技术的出现改变了人们的生活方式,但是网络时代在给人们带来便利的同时也会带来一定的风险,比如说个人和集体的计算机设备很容易受到网络病毒甚至是黑客的入侵,影响计算机内部数据和信息的安全性,也会给社会发展带来不可预计的负面影响,因此计算机网络信息数据加密技术的研究工作具有重要的现实意义。 1 计算机网络信息安全中数据加密技术的重要性 我国互联网信息技术不断发展,市场中的互联网企业变得越来越多,同时也会存在一些网络安全隐患问题,比如说黑客攻击或者是网络漏洞等,这些问题的出现影响了企业信息数据的安全性,因此加强计算机网络数据的加密技术非常重要。科技改变了生活,人们在工作和生活中都越来越依赖于网络,尤其是电子商务领域,更是需要计算机网络来传输大量的数据。比如,人们在使用网络购买商品时,需要买家通过网络来查看想要购买的物品信息,然后与卖家联系之后下单完成商品购买。购买的过程中需要使用支付宝进行网络支付,如果在付款过程中发生支付密码泄漏的情况,会对用户的财产造成很大的威胁。还有一部分社会企业在传输重要的企业文件时,也需要使用数据信息加密技术,能够有效防止重要文件被他人窃取。在计算机安全体系当中最重要的就是密码,如果发生密码泄露问题会导致计算机个人信息面临被入侵的威胁,人们在使用电脑登录个人信息时,如果密码泄露,那么黑客就能够使用密码登录电脑,破坏用户的服务器,很多用户会在再次登录时出现提醒登录异常的信息。因此为了能够保障信息的安全性,需要应用数据加密技术来提升计算机的安全防护能力。 2 计算机的安全问题 2.1 人为的因素 人为的因素主要是计算机网络安全的防范技术和安全管理不完善,安全管理措施也不完善。网络内部人员安全意识非常差,导致了文件的以及数据的泄密。人为侵入检测技术原本是为了保证现在的计算机的安全而设计产生的技术,但是现在由于技术的进步也有许多人通过此类技术对计算机进行侵入以及破坏。而且现在随着计算机的发展,攻击计算机网络的方法也越来越多,并且更加容易。用来攻击计算机网络的技术工具也逐渐增强,而现在的黑客也越来越多,所以导致我们计算机网络的数据安全也受到了威胁。 2.2 计算机病毒的不断增加,传播的速度也非常的迅速 计算机病毒可以分为操作时病毒、外壳型病毒,以及源码型病毒。而新型网络病毒会伴随着信息网络硬件设备的不断提升以及计算机的网络快速的传播。因为计算机网络的系统体系很大所以使得这些病毒相互传播,导致计算机的危害,从而也导致了网络信息的数据泄露或错乱等。 3 计算机网络信息安全中数据加密技术 3.1 链路数据加密技术的应用 在各种计算机数据加密技术中,链路数据加密技术能够有效地划分网络数据信息的传输路线,对不同传输区间的数据信息进行加密,大大提高了信息传输过程中的安全性。即使传输信息遭到非法窃取,也无法被即时解密。应用链路数据加密技术,数据传输中的加密过程不再只是简单的函数运算,针对不同传输区域的数据改变长度,有效地解决了数据窃取问题,窃取人员面对极其复杂的数据加密模式往往难以及时进行数据破译,使计算机网络工程的安全性得到了很大的提升。 3.2 节点加密技术 节点加密技术具体是指在信息传递链接节点位置对信息进行加密处理,以便对传递过程中的信息加以保护。利用节点加密技术要注意加密过后的数据在经过通信节点时同样不能以明文的形式出现,还是照旧以密文的形式来传递。在通信节点存在一个安全模块,安全模块和节点机器连接在一起,在整个通信过程中发挥信息保障的重要作用,数据加密和解码不是在节点同步进行的,而是在这个节点连接的安全模块中实施。 3.3 端端数据加密技术的应用 区别于链路数据加密技术,端端数据加密技术的应用过程十分简单。以专业密文作为信息传输基础,在应用时不必对信息数据进行不断地加密与解密过程,进一步提升了计算机信息安全性。无需大量成本维护的端端数据加密技术为计算机信息处理提供了全新的创新途径,也为社会的发展提供了保障。具备独立传输路线的加密方式不会受到其它线路的干扰,在出现意外情况时仍然可以继续运行,为计算机网络故障维修降低了成本。 3.4 数字签名信息认证技术的应用 随着科学技术的发展,数字签名信息认证技术在不断变化的网络环境中逐渐受到了广大人民群众的喜爱,应用范围也随之扩大。数字签名信息技术可以对用户的身份信息进行鉴别,杜绝用户信息被非法利用的情况发生,进一步保障了人民群众的合法权益。应用口令认证方式可以实现简单快捷的用户信息认证,并且节约了使用成本。随着社会的进步,数字签名信息认证方式必将使计算机信息安全得到更有效的保障。 3.5 VPN加密 通常局域网在生活中很常见,许多企业、商户都组建了独有的局域网络,通过专线将处于不同区域的用户所在的各局域网连接在一

加密技术及密码破解实验报告

第九章、实验报告 实验一、设置Windows启动密码 一、实验目的:利用Windows启动密码保存重要文件。 二、实验步骤: 1、在Windows XP系统中选择开始——运行,在打开输入框中“syskey.exe”,点击确定,打开“保证Windows XP账户数据库的安全”对话框。 2、单击【更新】,打开【启动密码】对话框,然后输入密码,在【确认】文本框中再次输入密码,单击【确定】

实验二、为word文档加密解密 一、实验目的:保护数据的安全 二、实验步骤: 1、打开一个需要加密的文档,选择【工具】——【选项】——【安全性】然后输入想要设置打开文件时所需的密码 2、单击【高级(A)】打开加密类型对话框,选中【加密文档属性】复选框,单击【确定】。

3、打开文件的【确认密码】对话框,输入打开文件时需要的密码,单击【确定】,随即打开【确认密码】对话框,输入密码。 4、保存文件后,重新打开Word文档,打开【密码】,输入打开文件所需的密码,单击【确定】输入修改的密码,单击【确定】 破解word密码 (1)安装Advanced Office Password Recovery软件,安装完成后打开需要破解的word 文档,进行暴力破解,结果如图所示: 实验三、使用WinRAR加密解密文件

一.实验目的:加密文件,保证文件的安全性。 二.实验步骤: 1、在需要加密的文件夹上右击,选中【添加到压缩文件】打开【压缩文件名和参数】 2、选中【压缩文件格式】组合框中的【RAR】并在【压缩选项】中选中【压缩后删除源文件】然后切换到【高级】,输入密码,确认密码。 3、关闭对话框,单击确定,压缩完成后,双击压缩文件,系统打开【输入密码对话框】 破解WinRAR加密的文件 (1)安装Advanced RAR Password Recovery软件,打开WinRAR加密文件,进行暴力破解,获得密码。结果如图:

数据加密技术

数据加密技术 摘要:由于Internet的快速发展,网络安全问题日益受到人们的重视。面对计算机网络存在的潜在威胁与攻击,一个计算机网络安全管理者要为自己所管辖的网络建造强大、安全的保护手段。数据加密技术是网络中最基本的安全技术,主要是通过对网络中传输的信息进行数据加密起来保障其安全性,这是一种主动安全防御策略,用很小的代价即可为信息提供相当大的安全保护。 现代社会对信息安全的需求大部分可以通过密码技术来实现。密码技术是信息安全技术中的心核,它主要由密码编码技术和密码分析技术两个分支组成。这两个分支既相互对立,又相互依存。信息的安全性主要包括两个方面即信息的保密性和信息的认证性。在用密码技术保护的现代信息系统的安全性主要取决于对密钥的保护,即密码算法的安全性完全寓于密钥之中。可见,密钥的保护和管理在数据系统安全中是极为重要的。人们目前特别关注的是密钥托管技术。 一、信息保密技术 信息的保密性是信息安全性的一个重要方面,加密是实现信息保密性的一种重要手段。加密算法和解密算法的操作通常都是在一组密钥控制下进行的,分别称为加密密钥和解密密钥。根据加密密钥和解密密钥是否相同,可将现有的加密体制分为两种:一种是私钥或对称加密体制,其典型代表是美国的数据加密标准(D E S);另一种是公钥或非对称加密体制,其典型代表是R S A体制。 目前国际上最关心的加密技术有两种:一种是分组密码。另一种是公钥密码。 1. 分组密码技术 DES是目前研究最深入、应用最广泛的一种分组密码。针对DES,人们研制了各种各样的分析分组密码的方法,比如差分分析方法和线性分析方法,这些方法对DES的安全性有一定的威胁,但没有真正对D E S的安全性构成威胁。 2. 公钥加密技术 私钥密码体制的缺陷之一是通信双方在进行通信之前需通过一个安全信道事先交换密钥。这在实际应用中通常是非常困难的。而公钥密码体制可使通信双方无须事先交换密钥就可建立起保密通信。在实际通信中,一般利用公钥密码体制来保护和分配密钥,而利用私钥密码体制加密消息。公钥密码体制主要用于认证和密钥管理等。 下面是A使用一个公钥密码体制发送信息给B的过程: (1)A首先获得B的公钥;

信息安全加密实验报告

重庆交通大学实验报告 班级:计信专业2012级2班 学号: 631206060232 姓名:娄丽梅 实验项目名称:DES加解密程序设计与实现 实验项目性质:设计性(验证性) 实验所属课程:信息安全 实验室(中心):软件实验室 指导教师:米波 实验完成时间: 2014 年12月11日

一、实验目的 1、理解DES加密与解密的程序设计算法思想。 2、编写DES加密与解密程序,实现对明文的加密与解密,加深对数据加密与解密的理解,掌握DES加密算法思想,提高网络安全的编程能力。 二、实验主要内容及原理 (一)实验内容 1、掌握DES算法; 2、编写DES算法。 (二)实验原理 1、初始置换 初始置换在第一轮运算之前执行,对输入分组实施如下表所示的变换。此表应从左向右、从上向下读。在将这64位数据分为左右两部分,每部分分别为32位,将左32位留下,将右32位按照下表进行排列 2、密钥置换 一开始,由于不考虑每个字节的第8位,DES的密钥由64位减至56位。每个字节第8位可作为奇偶校验位以确保密钥不发生错误。接着,56位密钥被分成两部分,每部分28位。然后,根据轮数,这两部分分别循环左移l位或2位。在DES的每一轮中,从56位密钥选出48位子密钥(Sub Key)。 3、S盒置换 当产生了48位密钥后就可以和右边32位明文进行异或运算了,得到48位的密文。 再经过下论的S盒跌带,其功能是把6bit数据变为4bit数据,每个S盒是一个4行、16列的表。盒中的每一项都是一个4位的数。S盒的6个位输入确定了其对应的输出在哪一行哪一列。 4、P盒置换 S盒代替运算后的32位输出依照P盒进行置换。该置换把每输入位映射到输出位,任意一位不能被映射两次,也不能被略去,这个置换叫做直接置换。 5、再次异或运算 最后,将P盒置换的结果与最初的64位分组的左半部分异或,然后左、右半部分交换,接着开始另一轮。 6、当进行到16轮后,最终进行一次末置换,形成密文

如何给word文档加密和解密

如何给WORD文档加密 如果Word文档不希望别人随便查看,可以通过添加打开密码来实现(当然这并不是绝对安全的)。为Word文档添加密码,给Word文档加密主要有以下几个方法: 文件加密文件菜单设置: 如果您使用的是Office word2003: 方法一: 启动Word2003(其他版本操作相似,下同),打开需要加密的文档,执行“工具→选项”命令;如下图 2、在弹出的“选项”中,选择“安全性”,然后在“打开文件时的密码”后面输入密码(一定要牢记密码哦);如下图

3、单击确定按钮后会再次提示你确认密码;再次输入刚才的密码,然后确定,加密即可成功(注意:经过加密设置后,以后需要打开该文档时,需要输入正确的密码,否则文档不能打开)。如下图

方法二:在对新建文档进行“保存”或对原有文档进行“另存为”操作时,打开“另存为”对话框。单击工具栏上的“工具”按钮,在随后弹出的下拉列表中,选“安全选项”,打开“安全选项”对话框,在“打开文件时的密码”右侧的方框中输入密码,按下确定按钮,再确认输入一次密码,确定退出,然后保存当前文档即可。 如果您使用的是Office word2007 Office Word2007无论是在界面上,还是操作上,以我们用习惯了的Word2003不大一样了。Word2007就也有有两种方法可以实现: 方法一: 1、打开文档,同样“Office按钮”,然后选择“另存为”,然后在保存文档副本中选择“Word文档”;如下图

2、在“另存为”对话框中单击下面的“工具”按钮,在下拉菜单中选择“常规选项”;如下图

3、在弹出的“常规选项”对话框中可以任意给Word文档加密。如下图

几种常用的数据加密技术

《Network Security Technology》Experiment Guide Encryption Algorithm Lecture Code: 011184 Experiment Title:加密算法 KeyWords:MD5, PGP, RSA Lecturer:Dong Wang Time:Week 04 Location:Training Building 401 Teaching Audience:09Net1&2 October 10, 2011

实验目的: 1,通过对MD5加密和破解工具的使用,掌握MD5算法的作用并了解其安全性; 2,通过对PGP加密系统的使用,掌握PGP加密算法的作用并了解其安全性; 3,对比MD5和PGP两种加密算法,了解它们的优缺点,并总结对比方法。 实验环境: 2k3一台,XP一台,确保相互ping通; 实验工具:MD5V erify, MD5Crack, RSA-Tools,PGP8.1 MD5加密算法介绍 当前广泛存在有两种加密方式,单向加密和双向加密。双向加密是加密算法中最常用的,它将明文数据加密为密文数据,可以使用一定的算法将密文解密为明文。双向加密适合于隐秘通讯,比如,我们在网上购物的时候,需要向网站提交信用卡密码,我们当然不希望我们的数据直接在网上明文传送,因为这样很可能被别的用户“偷听”,我们希望我们的信用卡密码是通过加密以后,再在网络传送,这样,网站接受到我们的数据以后,通过解密算法就可以得到准确的信用卡账号。 单向加密刚好相反,只能对数据进行加密,也就是说,没有办法对加密以后的数据进行解密。这有什么用处?在实际中的一个应用就是数据库中的用户信息加密,当用户创建一个新的账号或者密码,他的信息不是直接保存到数据库,而是经过一次加密以后再保存,这样,即使这些信息被泄露,也不能立即理解这些信息的真正含义。 MD5就是采用单向加密的加密算法,对于MD5而言,有两个特性是很重要的,第一是任意两段明文数据,加密以后的密文不能是相同的;第二是任意一段明文数据,经过加密以后,其结果必须永远是不变的。前者的意思是不可能有任意两段明文加密以后得到相同的密文,后者的意思是如果我们加密特定的数据,得到的密文一定是相同的。不可恢复性是MD5算法的最大特点。 实验步骤- MD5加密与破解: 1,运行MD5Verify.exe,输入加密内容‘姓名(英字)’,生成MD5密文;

计算机网络信息的数据加密技术分析

计算机网络信息的数据加密技术分析 摘要数据挖掘技术主要指的是一种数据库技术与人工智能技术结合的技术,其通过一定算法,可以从大量的数据信息中搜索到所需信息。在电力调度自动化控制系统中应用数据挖掘技术具有重要意义,所以有必要对其进行分析和探讨。 关键词计算机;网络信息;数据加密技术 引言 计算机网络安全是指通过使用各种的技术和管理措施,来保证计算机当中网络的硬件和软件系统能够很好地运行,能使网络中的数据以及服务器运行,同时也要保证网络信息的保密性和完整性,使网络在传输数据的时候不会让数据发生一些错乱的信息或者是出现丢失、泄露的情况等。计算机网络对世界的影响很大,随着计算机网络技术的应用范围不断地扩大,网络信息的安全以及数据的泄露等问题也越来越明显。只有找到正确的方法并且进行有效的监控才能很好地解决这一问题。计算机网络信息安全也与多种学科相联系着,如何解决这计算机网络安全的问题已经成了现在的一个重要的课题。 1 数据加密技术在计算机网络信息安全中应用的意义 计算机网络信息的概念属于一种宏观概念,主要是由数据载体构成的。因此,计算机网络信息既能够被人为窃取或修改,又能够被人为破坏。为解决计算机网络信息的安全问题,在计算机网络信息安全中应用数据加密技术,即使数据加密文件被第三方人员窃取,未能正确的输入数据密码是无法阅读数据加密文件内容的,这样可以让计算机网络信息的传输获得了更加安全的保护。数据加密技术具有较好的信息保密性、安全性以及信息可辨识性,能够有效保证数据加密文件的收发双方收到安全可靠的网络信息文件[1]。 2 计算机网络信息安全常见的问题 在电脑或者手机上登录个人账户时,常会出现一些个人信息曝光的问题,很多个人信息被一些不法分子利用。除此之外,有些企业的数据也会出现泄漏。据不完全统计,网络信息安全问题正呈现不断上升的趋势。 2.1 计算机授权用户被伪造 计算机数据信息被窃取之后,窃取者多会对信息内容进行修改并加以利用,网络攻击者可以冒充计算机授权用户侵入计算机系统内部。 2.2 网络安全信息被窃取

信息安全中的光学加密技术

1引言 信息的加密与防伪技术是当今信息安全领域中的重要内容,其中的光学和光电信息加密与防伪技术由于其并行性、高速度和低成本而倍受人们的青睐。 20世纪70年代,美国出现了一些光学安全技术专利[1 ̄3]。这些专利主要用于身份验证、防伪等领域。20世纪80年代末期,American Banknote Holographic公司利用全息防伪技术制作Visa和 MasterCard信用卡[4, 5] ,满足了当时贸易和金融领域的需求。此后十多年间,彩虹全息防伪技术得到了广 泛应用。 20世纪90年代以后, 计算机硬件、软件的发展以及Internet的产生将人们带入信息社会。各行各业对信息技术广泛应用,自然迫切地需要一种安全、高效的信息加密技术。传统加密技术主要依靠计算机或数字信号处理器(digitalsignalprocessing,DSP)等电子手段来实现,这些方法受到速度和成本的限制。一些研究人员自然地转向利用光学或光电方法加密。光学信息处理技术本身具有高速度、并行性的特点;光的波长短、信息容量大;同时又具有振幅、相位、波长、偏 信息安全中的光学加密技术 OpticalEncryptionforInformationSecurity 吴克难1胡家升1乌旭2 1大连理工大学电子与信息工程学院, 辽宁大连1160242大连海事大学信息工程学院,辽宁大连11602!"6 WuKenan1HuJiasheng1WuXu2 1SchoolofElectronicsandInformationEngineering,DalianUniversityofTechnology,Dalian,Liaoning116024,China2CollegeofInformationTechnology,DalianMaritimeUniversity,Dalian,Liaoning,116026,China !"摘要光学加密技术作为一种新的加密手段,近年来得到了快速发展,成为现代加密技术的重要研究内容之一。简要概括光学加密技术的产生和发展过程。就影响较大的几种光学加密技术,如双随机相位编码方法、基于分数傅里叶变换的加密方法、基于菲涅耳变换的加密方法、基于联合变换相关器的加密系统、利用离轴数字全息的加密系统和利用相移干涉技术的加密系统以及基于相位恢复算法的加密技术等作了分类评述和讨论。介绍各种加密方案的技术特点和实现方法,讨论实际应用中尚存在的问题,并对其应用前景作了进一步阐述。 关键词信息安全;光学加密技术;光学加密系统;随机相位Abstract Asanewlydevelopedapproach,opticalencryptiontechnologyisprogressingrapidlyinrecentyears.Itisanimportantsupplementandpromotiontotraditionalencryptiontechniques.Severalmajordevelopmentsofopticalencryptiontechniquesaresummarized,includingthedoublerandomphaseencodingtechnique,encryptiontechniquesbasedonfractionalFouriertransform,Fresneltransform,andjointtransformcorrelatorsystems,utilizingdigitalholographyorphase-shiftinginterferometry,andtechniquesbasedonphaseretrievalalgorithms.Characterandrealizationofeachencryptionmethodareintroduced,existingproblemsinusearediscussed,andprospectsarepredicted. Keywordsinformationsecurity;opticalencryptiontechnique;opticalencryptionsystem;randomphase中图分类号TP309.7

数据加密方案

数据加密方案

一、什么是数据加密 1、数据加密的定义 数据加密又称密码学,它是一门历史悠久的技术,指通过加密算法和加密密钥将明文转变为密文,而解密则是通过解密算法和解密密钥将密文恢复为明文。数据加密目前仍是计算机系统对信息进行保护的一种最可靠的办法。它利用密码技术对信息进行加密,实现信息隐蔽,从而起到保护信息的安全的作用。 2、加密方式分类 数据加密技术要求只有在指定的用户或网络下,才能解除密码而获得原来的数据,这就需要给数据发送方和接受方以一些特殊的信息用于加解密,这就是所谓的密钥。其密钥的值是从大量的随机数中选取的。按加密算法分为对称密钥和非对称密钥两种。 对称密钥:加密和解密时使用同一个密钥,即同一个算法。如DES和MIT的Kerberos算法。单密钥是最简单方式,通信双方必须交换彼此密钥,当需给对方发信息时,用自己的加密密钥进行加密,而在接收方收到数据后,用对方所给的密钥进行解密。当一个文本要加密传送时,该文本用密钥加密构成密文,密文在信道上传送,收到密文后用同一个密钥将密文解出来,形成普通文体供阅读。在对称密钥中,密钥的管理极为重要,一旦密钥丢失,密文将无密可保。这种

方式在与多方通信时因为需要保存很多密钥而变得很复杂,而且密钥本身的安全就是一个问题。 对称加密 对称密钥是最古老的,一般说“密电码”采用的就是对称密钥。由于对称密钥运算量小、速度快、安全强度高,因而如今仍广泛被采用。 DES是一种数据分组的加密算法,它将数据分成长度为64位的数据块,其中8位用作奇偶校验,剩余的56位作为密码的长度。第一步将原文进行置换,得到64位的杂乱无章的数据组;第二步将其分成均等两段;第三步用加密函数进行变换,并在给定的密钥参数条件下,进行多次迭代而得到加密密文。 非对称密钥:非对称密钥由于两个密钥(加密密钥和解密密钥)各不相同,因而可以将一个密钥公开,而将另一个密钥保密,同样可以起到加密的作用。

数据加密实验报告

实验报告 课程:计算机保密_ _ 实验名称:数据的加密与解密_ _ 院系(部):计科院_ _ 专业班级:计科11001班_ _ 学号: 201003647_ _ 实验日期: 2013-4-25_ _ 姓名: _刘雄 _ 报告日期: _2013-5-1 _ 报告评分:教师签字:

一. 实验名称 数据加密与解密 二.运行环境 Windows XP系统 IE浏览器 三.实验目的 熟悉加密解密的处理过程,了解基本的加密解密算法。尝试编制基本的加密解密程序。掌握信息认证技术。 四.实验内容及步骤 1、安装运行常用的加解密软件。 2、掌握加解密软件的实际运用。 *3、编写凯撒密码实现、维吉尼亚表加密等置换和替换加解密程序。 4、掌握信息认证的方法及完整性认证。 (1)安装运行常用的加解密软件,掌握加解密软件的实际运用 任务一:通过安装运行加密解密软件(Apocalypso.exe;RSATool.exe;SWriter.exe等(参见:实验一指导))的实际运用,了解并掌握对称密码体系DES、IDEA、AES等算法,及非对称密码体制RSA等算法实施加密加密的原理及技术。 ?DES:加密解密是一种分组加密算法,输入的明文为64位,密钥为56位,生成的密文为64位。 ?BlowFish:算法用来加密64Bit长度的字符串或文件和文件夹加密软件。 ?Gost(Gosudarstvennyi Standard):算法是一种由前苏联设计的类似DES算法的分组密码算法。它是一个64位分组及256位密钥的采用32轮简单迭代型加密算法. ?IDEA:国际数据加密算法:使用128 位密钥提供非常强的安全性; ?Rijndael:是带有可变块长和可变密钥长度的迭代块密码(AES 算法)。块长和密钥长度可以分别指定成128、192 或256 位。 ?MISTY1:它用128位密钥对64位数据进行不确定轮回的加密。文档分为两部分:密钥产生部分和数据随机化部分。 ?Twofish:同Blowfish一样,Twofish使用分组加密机制。它使用任何长度为256比特的单个密钥,对如智能卡的微处理器和嵌入在硬件中运行的软件很有效。它允许使用者调节加密速度,密钥安装时间,和编码大小来平衡性能。 ?Cast-256:AES 算法的一种。 (同学们也可自己下载相应的加解密软件,应用并分析加解密过程) 任务二:下载带MD5验证码的软件(如:https://www.360docs.net/doc/139193813.html,/downloads/installer/下载(MySQL):Windows (x86, 32-bit), MSI Installer 5.6.11、1.5M;MD5码: 20f788b009a7af437ff4abce8fb3a7d1),使用MD5Verify工具对刚下载的软件生成信息摘要,并与原来的MD5码比较以确定所下载软件的完整性。或用两款不同的MD5软件对同一文件提取信息摘要,而后比较是否一致,由此可进行文件的完整性认证。

数据保密之透明加密技术分析

数据保密之透明加密技术分析 透明加密技术是近年来针对企业数据保密需求应运而生的一种数据加密技术。所谓透明,是指对使用者来说是透明的,感觉不到加密存在,当使用者在打开或编辑指定文件时,系统将自动对加密的数据进行解密,让使用者看到的是明文。保存数据的时候,系统自动对数据进行加密,保存的是密文。而没有权限的人,无法读取保密数据,从而达到数据保密的效果。 自WindowsNT问世以来,微软提出的分层的概念,使透明加密有了实现的可能。自上而下, 应用软件,应用层APIhook(俗称钩子), 文件过滤驱动,卷过滤驱动,磁盘过滤驱动,另外还有网络过滤驱动,各种设备过滤驱动。其中应用软件和应用层apihook在应用层(R3),从文件过滤驱动开始,属于内核层(R0).数据透明加密技术,目前为止,发展了3代,分别为第一代APIHOOK应用层透明加密技术; 第二代文件过滤驱动层(内核)加密技术; 第三代内核级纵深加密技术; 第一代:APIHOOK应用层透明加密技术 技术及设计思路:应用层透明加密技术俗称钩子透明加密技术。这种技术就是将上述两种技术(应用层API和Hook)组合而成的。通过windows的钩子技术,监控应用程序对文件的打开和保存,当打开文件时,先将密文转换后再让程序读入内存,保证程序读到的是明文,而在保存时,又将内存中的明文加密后再写入到磁盘中。应用层APIHOOK加密技术,特点是实现简单,缺点是可靠性差,速度超级慢,因为需要临时文件,也容易破解。但由于直接对文件加密直观感觉非常好,对于当初空白的市场来讲,这一旗号确实打动了不少企业。 第二代:文件过滤驱动加密技术 驱动加密技术是基于windows的文件系统(过滤)驱动技术,工作在windows的内核层,处于应用层APIHook的下面,卷过滤和磁盘过滤的上面。设计思想是建立当应用程序(进程)和文件格式(后缀名)进行关联,当用户操作某种后缀文件时对该文件进行加密解密操作,从而达到加密的效果。 内核层文件过滤驱动技术,分IFS和Minifilter2类。IFS出现较早,Minfilter出现在xp 以后。两者的区别可以理解为VC++和MFC的区别,IFS很多事情需要自己处理,而Minifilter 是微软提供了很多成熟库,直接用。由于windows文件保存的时候,存在缓存,并不是立即写入文件,所以根据是否处理了双缓bug,后来做了些细分,但本质还是一样,都是问题的修正版本而已。但由于工作在受windows保护的内核层,运行速度比APIHOOK加密速度快,解决了很多问题和风险。 文件过滤驱动技术实现相对简单,但稳定性一直不太理想。 第三代:内核级纵深沙盒加密技术 之所以叫内核级纵深沙盒加密技术,主要原因是使用了磁盘过滤驱动技术,卷过滤驱动技术,文件过滤驱动技术,网络过滤驱动(NDIS/TDI)技术等一系列内核级驱动技术,从上到下,纵深防御加密。沙盒加密,是当使用者操作涉密数据的时候,对其过程进行控制,对其结果进行加密保存,每个模块只做自己最擅长的那块,所以非常稳定。加密的沙盒是个容器,

关于信息安全方面的数据加密技术

关于信息安全方面的数据加密技术 数据加密技术是最常用的安全保密手段,数据加密技术的关键在于加密/解密算法和密钥管理。 数据加密的基本过程就是对原来为明文的文件或数据按某种加密算法进行处理,使其成为不可读的一段代码,通常称为“密文”。密文只能在输入相应的密钥之后才能显示出原来的内容,通过这样的途径保护数据不被窃取。数据加密技术包括两个元素:算法和密钥。 数据加密技术可分成三类:对称加密、非对称加密和不可逆加密。注意:没有谁取代谁,三种数据加密技术都有其适用的领域。 1、 对称加密技术 对称加密解密的图示 常用的对称加密算法:DES (数据加密标准)、3DES (三重DES )、RC-5、IDEA (国际数据加密算法) 2、 非对称加密技术 与对称加密技术不同,非对称加密技术需要两个密钥:公用密钥(公钥)和私有密钥(私钥)。 公钥可以对外公布,私钥只能由持有人知道。正是因为加密和解密使用的是两个不同的密钥,所以这种加密技术称为非对称加密技术。 非对称加密的体制模型 非对称加密算法实现机密信息交换的过程是:B 方生成一对密钥并将其中的一把作为公用密钥向其他方公开;得到该公用密钥的A 方使用该密钥对机密信息进行加密后再发送给B 方;B 方再用自己保存的另一把私有密钥对加密后的信息进行解密。B 方只能用其私有密钥解密由其公用密钥加密后的信息。同理,为了交换信息,A 方也可产生一对密钥并将公用密钥告知B 方。 常用的非对称加密算法:RSA 公钥加密算法、Elgamal 、ECC (椭圆曲线加密算法) 3、 不可逆加密技术 不可逆加密的特征是加密过程不需要密钥,并且经过加密的数据无法解密,只有同样的输入数据经过同样的不可逆算法才能得到同样的加密数据。 【例题】下列选项中,防范网络监听最有效的是( ) A 、安装防火墙 B 、采用无线网络传输 C 、数据加密 D 、漏洞扫描 【例题解析】当信息以明文形式在网络上传输时,网络监听并不是一件难事,只要将所使用的网络端口设置成监听模式,便可以源源不断地截获网络中传输的信息。但反过来,查找是否有网络监听却很难,因为运行网络监听程序的主机只是被动地接收在网络中传输的信息,并不主动与其它主机交换信息,也没有修改在网络中传输的数据包。而对于加密后的信息,即使网络监听获取了该密文,因为缺少密钥或原本就是不可逆加密,也很难将其解密成明文。A 项不对,防火墙的基本功能之一就是监听网络,本身就是监听者。答案:C 【拓展】无线路由器主要提供了三种无线安全类型:WPA-PSK/ WPA2-PSK ,WPA/WPA2,WEP WPA-PSK/ WPA2-PSK 适合普通家庭用户和小型企业,安全性高,设置简单,基于共享密钥的WPA 模式,提供的加密算法有AES 、TKIP 两种,而PSK 密码一般用ASCII 字符。WPA/WPA2适合大型企业,因为需要架设一台专用认证服务器,代价高,维护复杂。WEP 安全性是三者中最低的。 明文输入 明文输出 共享密钥 明文输入 明文输出

文件加密与解密—Java课程设计报告

JAVA课程设计题目:文件的加密与解密 姓名: 学号: 班级: 日期:

目录 一、设计思路 (3) 二、具体实现 (3) 三、运行调试与分析讨论 (6) 四、设计体会与小结 (8) 五、参考文献 (8) 六、附录 (8)

一、设计思路 自从Java技术出现以业,有关Java平台的安全性用由Java技术发展所引发的安全性问题,引起了越来越多的关注。目前,Java已经大量应用于各个领域,研究Java 的安全性对于更好地利用Java具有深远的意义。使用Java的安全机制设计和实现安全系统更具有重要的应用价值。 本课程设计,主要实践Java安全中的JCE模块,包括密钥生成,Cipher对象初始化、加密模式、填充模式、底层算法参数传递,也涉及文件读写与对象输入输出流。 二、具体实现 本系统通过用户界面接收三个参数:明文文件、密文文件、口令。采用DES加密算法,密码分组链(Cipher Block Chaining,CBC)加密模式,PKCS#5-Padding的分组填充算法。因为CBC涉及到底层算法参数的解密密钥的传递,所以将明文文件中的字节块以密封对象(Sealed Object)的方式加密后,用对象流输出到密文文件,这样就将密文、算法参数、解密密钥三都密封到一个对象中了。口令的hash值作为产生密钥的参数。设计流程图如下所示:

文件加密与解密设计流程图 本系统中,包含Default,Shares,SecretKey,EncAndDec四个包共6个类组成。定义的几个参数:MAX_BUF_SIZE为每次从文件中读取的字节数,也是内存缓冲区的大小;加密算法为DES;加密模式是密码分组链(CBC)模式;分组填充方式是PKCS#5Padding。包和类结构图如下所示: 本课程设计,包和类结构图:

文件的加密解密压缩和压缩文件密码的管理

日常生活中我们通常会分享一些个人视频,但处于隐私考虑,我们会想到给文件加密,嗯,不错,但是我们常用的的视频格式是不支持文件加密的,怎么办?看到网上一些网站有时分享软件时会将软件打包成RAR或ZIP压缩格式并加密,只有访问网站源地址才能获得密码,即提高了网站访问量又将一些不太好找的软件分享给大家。那么我们就依照这个思路用压缩软件压缩视频并加密后上传到各大网盘分享给朋友,这样不仅间接的将视频进行了加密,保护了我们的个人隐私,更是将较大的视频文件批量的进行了分享。但很多人只进行过文件的解压/压缩,并不知道如何加密或者是并不会进行灵活的加密密码管理,这里笔者就像大家介绍一下如何给文件加密压缩并管理密码。 一般的常规方法是选定要压缩的文件并右击,在弹出的菜单中选择“添加到压缩文件” 弹出压缩选项,1.选定压缩格式 2.点击“设置密码”在这里笔者要说一下,如果选定RAR格式,在解压或打开时不会显示包内文件名,而选定ZIP格式,在解压或打开时会显示包内文件名,所以笔者建议大家如果对文件的保密程度要求较高那么就选RAR格式,因为ZIP格式不支持文件名加

密。 设置好密码点击“确定” 等待文件压缩好,这样就完成了文件的压缩加密

当然,我们有时要对没有加密的压缩文件设定密码,需要注意的是下列方法需要使用好压软件,并且文件格式为ZIP(RAR文件不支持),笔者上述使用的WINRAR无法进行下列操作,大家需要用好压进行操作。 先打开这个压缩文件,点击“文件”-“密码” 弹出窗口后选择“密码”选项卡,点击“设置新的密码”设置好密码然后点击“确定”即可

如果你想把压缩包中的密码清除掉,则选“清除已有密码”,然后点“确定”,会弹出提示让你输入之前设置的密码,输入后确定即可清除掉密码 下面笔者再介绍一下在WINRAR中的文件压缩密码管理 首先打开WINRAR,然后选择“选项”-“设置”

互联网数据加密技术

所谓数据加密(Data Encryption)技术是指将一个信息(或称明文,plain text)经过加密钥匙(Encryption key)及加密函数转换,变成无意义的密文(cipher text),而接收方则将此密文经过解密函数、解密钥匙(Decryption key)还原成明文。加密技术是网络安全技术的基石。 密码技术是通信双方按约定的法则进行信息特殊变换的一种保密技术。根据特定的法则,变明文(Plaintext)为密文(Ciphertext)。从明文变成密文的过程称为加密(Encryption); 由密文恢复出原明文的过程,称为解密(Decryption)。密码在早期仅对文字或数码进行加、解密,随着通信技术的发展,对语音、图像、数据等都可实施加、解密变换。密码学是由密码编码学和密码分析学组成的,其中密码编码学主要研究对信息进行编码以实现信息隐蔽,而密码分析学主要研究通过密文获取对应的明文信息。密码学研究密码理论、密码算法、密码协议、密码技术和密码应用等。随着密码学的不断成熟,大量密码产品应用于国计民生中,如USB Key、PIN EntryDevice、 RFID 卡、银行卡等。广义上讲,包含密码功能的应用产品也是密码产品,如各种物联网产品,它们的结构与计算机类似,也包括运算、控制、存储、输入输出等部分。密码芯片是密码产品安全性的关键,它通常是由系统控制模块、密码服务模块、存储器控制模块、功能辅助模块、通信模块等关键部件构成的。 数据加密技术要求只有在指定的用户或网络下,才能解除密码而获得原来的数据,这就需要给数据发送方和接受方以一些特殊的信息

用于加解密,这就是所谓的密钥。其密钥的值是从大量的随机数中选取的。按加密算法分为专用密钥和公开密钥两种。 分类 专用密钥 专用密钥,又称为对称密钥或单密钥,加密和解密时使用同一个密钥,即同一个算法。如DES和MIT的Kerberos算法。单密钥是最简单方式,通信双方必须交换彼此密钥,当需给对方发信息时,用自己的加密密钥进行加密,而在接收方收到数据后,用对方所给的密钥进行解密。当一个文本要加密传送时,该文本用密钥加密构成密文,密文在信道上传送,收到密文后用同一个密钥将密文解出来,形成普通文体供阅读。在对称密钥中,密钥的管理极为重要,一旦密钥丢失,密文将无密可保。这种方式在与多方通信时因为需要保存很多密钥而变得很复杂,而且密钥本身的安全就是一个问题。 对称密钥 对称密钥是最古老的,一般说“密电码”采用的就是对称密钥。由于对称密钥运算量小、速度快、安全强度高,因而如今仍广泛被采用。 DES是一种数据分组的加密算法,它将数据分成长度为64位的数据块,其中8位用作奇偶校验,剩余的56位作为密码的长度。第一步将原文进行置换,得到64位的杂乱无章的数据组;第二步将其分成均等两段;第三步用加密函数进行变换,并在给定的密钥参数条件下,进行多次迭代而得到加密密文。