华为交换机安全测评指导书

10-SGISLOP-SA11-10 网络设备HW等级保护测评作业指导书(四级)

检查路由器冗余备份情况

测评分项1

确定重要路由器是否具有冗余备份。

操作步骤

查看:根据拓朴图查看重要路由器是否具有冗余备份并到机房核实。

询问:重要路由器是否进行了冗余备份,确定是热备还是冷备,如果是双机同时运行,询问双机运行方式,是只负载均衡,或是只冗余,还是同时负载均衡加冗余。,

适用版本:

华为路由器

查看:路由器日志审核状态。

导出路由器配置,截取配置图片。

检查是否通过网管等第三方工具对运行状况、网络流量等进行记录

适用版本:

华为路由器

符合性判定

符合:Information Center:enabled;

Log host: XXX.XXX.XXX.XXX;

Information timestamp setting:

查看:用户级别配置信息。导出路由器配置,截取配置图片。

适用版本:

华为路由器

符合性判定

符合:启用用户权限级别配置,运行结果如下:

local-user user1

password cipher

authorization-attribute level 1

service-type telnet

local-user user2

14.检查路由器启动一致性

测评项编号

ADT-NW-RT-14

测评项名称

检查路由器启动一致性

测评分项1

确定当前运行文件与启动文件一致

操作步骤

执行:display current-configuration;

display saved-configuration

查看:导出路由器当前运行配置与启动配置是否一致。若不一致,访谈管理员,明确不一致的原因。

华为交换机 安全说明书

To ensure safety of humans and the equipment, pay attention to the safety symbols on the equipment and all the safety instructions in this document. The "NOTE", "CAUTION", and "WARNING" marks in this document do not represent all the safety instructions. They are only supplements to the safety instructions. When operating Huawei equipment, in addition to following the general precautions in this document, follow the specific safety instructions given by Huawei. Huawei will not be liable for any consequences that are caused by the violation of safety regulations and design, production, and usage standards.为保障人身和设备安全,在安装、操作、维护设备时,请遵循设备上标识及手册中说明的所有安全注意事项。

手册中的“安全警告”、“注意”、“说明”事项,并不代表所应遵守的所有安全事项,只作为所有安全注意事项的补充。

在进行本公司产品、设备的各项操作时,必须严格遵守由华为公司提供的相关设备注意事项和特殊安全指示。

手册中列出的“安全警告”仅代表了华为公司知道的部分,华为公司不承担任何因违反通用安全操作要求或违反设计、生产和使用设备安全标准而造成损失的责任。

华为交换机的安全准入协议(一)

华为交换机的安全准入协议(一)华为交换机的安全准入协议1. 引言该协议旨在确保华为交换机的安全准入,并规定双方在使用华为交换机时需要遵守的安全规则和标准。

2. 范围该协议适用于所有使用华为交换机的相关方,包括但不限于以下人员:•公司雇员•第三方供应商•承包商•其他希望使用华为交换机的个人或组织3. 安全准入要求以下是使用华为交换机时需遵守的安全准入要求:身份验证•必须使用唯一的个人账户进行身份验证,禁止共享账户和密码。

密码安全•密码必须遵循公司的密码策略并定期更换。

•禁止使用弱密码,包括但不限于生日、常用字母组合等。

•密码不得以明文形式传输或存储。

服务及端口访问控制•禁止通过默认或弱口令访问交换机。

•仅允许授权人员访问相关服务和端口。

•禁止非法修改、删除或关闭任何安全相关的服务或端口。

漏洞管理•及时修补或升级交换机上的安全漏洞,以确保系统的安全性。

•及时应用官方发布的安全补丁和软件更新。

日志记录•启用必要的日志记录功能,并定期检查和审查日志信息。

•禁止删除或篡改日志文件。

4. 安全违规处理对于发生安全违规行为的相关方,将按照公司的安全政策和程序进行处理,包括但不限于:•警告通知•暂停或取消相关方的使用权限•追究相关方的法律责任5. 附则该协议的内容在必要时可进行修改和更新,相关方将被通知并需要重新确认接受修改后的协议内容。

6. 生效与解释该协议自双方签署之日起生效,并适用于所有使用华为交换机的相关方。

在协议执行过程中产生的任何争议,双方应友好协商解决;若协商不成,则提交有管辖权的法院进行裁决。

以上为按照要求所写的华为交换机的安全准入协议模板,如有需要可根据实际情况进行修改。

华为路由器交换机安全检查表

华为路由器交换机安全检查表华为路由器交换机安全检查表1.硬件安全检查1.1 确保路由器交换机的外壳完好无损。

1.2 检查电源线和插头的连接情况,确保电源供应正常。

1.3 确保所有接口和网线连接稳定可靠。

1.4 检查设备的散热情况,确保正常工作温度范围内。

2.软件安全检查2.1 检查路由器交换机的固件版本,确保已安装最新版本。

2.2 配置设备的登录认证方式,例如使用强密码、启用登录提示和登录失败限制等。

2.3 设置管理接口的访问控制列表,限制管理接口的访问权限。

2.4 启用SSH或HTTPS等安全协议,加密管理数据传输。

2.5 禁用或限制不必要的服务和端口,以减少系统的攻击面。

2.6 配置系统日志记录,对系统的操作、事件和异常进行记录和分析。

3.网络安全检查3.1 配置网络接口的访问控制列表,限制网络流量的进出。

3.2 启用网络地质转换(NAT),隐藏内部网络拓扑结构。

3.3 设置虚拟专用网络(VPN),提供加密的远程连接。

3.4 启用防火墙,过滤和阻止恶意网络流量。

3.5 使用网络流量分析工具,检测和阻止非法入侵行为。

3.6 配置网络隔离,将不同的网络设备与流量隔离开来,加强安全性。

4.用户安全检查4.1 设置强密码策略,要求用户使用复杂的密码,并定期更换密码。

4.2 限制用户权限,按需为用户分配最小的权限。

4.3 定期审查用户账号和权限,及时删除或修改不再需要的账号。

4.4 建立用户操作日志,对用户的操作进行审计和监控。

4.5 提供网络安全教育和培训,提升用户的安全意识和知识。

5.定期安全检查5.1 建立安全巡检计划,定期对路由器交换机进行安全检查。

5.2 检查安全策略的有效性,及时更新和补充安全策略。

5.3 分析和评估安全事件和漏洞,及时采取修复措施。

5.4 定期备份关键配置和日志,以便在需要时进行恢复和分析。

附件:无法律名词及注释:- 登录认证:验证用户身份的过程,以确保只有授权用户可以访问系统。

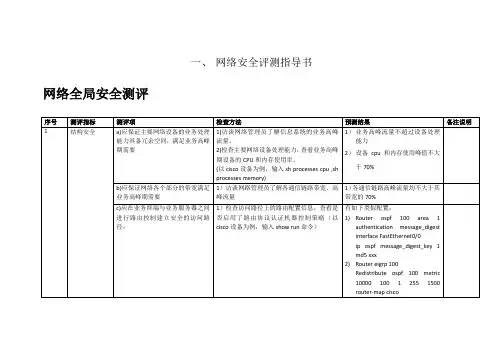

网络安全评测指导书

1)Router ospf 100 area 1 authentication message_digest interface FastEthernet0/0

ip ospf message_digest_key 1 md5 xxx

2)Router eigrp 100

Redistribute ospf 100 metric 10000 100 1 255 1500 router-map cisco

1)检查在网络边界处是否对网络攻击进行检测的相关措施

1)在网络边界处部署了IDS(IPS)系统,或UTM启用了入侵检测(保护)功能

b)在检测到攻击行为时,记录攻击源IP、攻击类型、攻击目的、攻击时间,在发生严重入侵事件时应提供报警。

1)检查网络攻击检测日志

2)检查采用何种报警方式

1)有网络攻击相关日志记录;

或

Radius-server host 192.168.1.1 sigle-connecting

存在类似如下配置项:

Ip access-list extended 111

Deny ip x.x.x.0 0.0.0.255 any log

Interface f 0/0

Ip access-group 111 in

路由器一些不需要的服务都关闭

c)限制网络最大流量数及网络连接数

询问网络管理员,根据网络现状是否需要限制网络最大流量及网络连接数:

1)有如下类似配置:

Class-ma match-all voice

Match access-group 100

Policy-map voice-policy

Class voice

Bandwidth 60

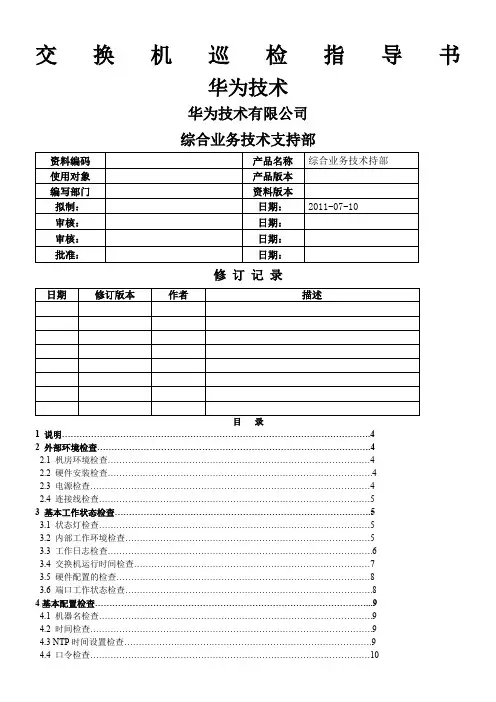

华为交换机巡检指导书

交换机巡检指导书华为技术华为技术有限公司综合业务技术支持部修订记录目录1 说明 (4)2 外部环境检查 (4)2.1 杋房环境检查 (4)2.2 硬件安装检查 (4)2.3 电源检查 (4)2.4 连接线检查 (5)3 基本工作状态检查 (5)3.1 状态灯检查 (5)3.2 内部工作环境检查 (5)3.3 工作日志检查 (6)3.4 交换机运行时间检查 (7)3.5 硬件配置的检查 (8)3.6 端口工作状态检查 (8)4基本配置检查 (9)4.1 机器名检查 (9)4.2 时间检查 (9)4.3 NTP时间设置检查 (9)4.4 口令检查 (10)4.5 远程登录检查 (10)4.6 日志配置检查 (10)4.7 SNMP配置检查 (11)4.8 端口配置检查 (11)4.9 VLAN配置检查 (11)4.10 TRUNK配置检查 (12)5 性能检查 (13)5.1 端口流量检查 (13)5.2 CPU使用情况检查 (13)6 附录:交换机巡检清单 (13)1说明因产品线在线交换机多为Cisco公司的交换机,本清单的配置命令以Cisco交换机参考。

详细命令参看随机配置手册,华为公司交换机的命令不同时,可参考相应配置手册。

2 外部环境检查2.1 机房环境检查交换机是数据网络中的关键设备,应放置在专门的计算机机房中。

机房的湿度、湿度、清洁、卫生等环境因素应符合计算机机房的要求。

检查目的:保证交换机的工作环境符合要求。

检查方法:观察机房的湿度、湿度、清洁等环境情况。

2.2 硬件安装检查交换机应放置在机柜中,而且固定良好,所有螺丝全部拧紧,但不要扭伤螺纹和螺帽。

机柜内无残留杂物,没有板卡的插槽都装有相应的挡板或挡片,保持设备内的通风、散热,避免灰尘进入设备,造成设备运行异常。

检查目的:保持交换面运行时不会松动,且设备通风、散热良好,不会因为环境原因导致异常运行。

检查方法:观察交换机的安装情况,必要时可以人为晃动设备。

华为交换机测试方案

华为交换机测试方案1. 引言华为交换机是一种用于构建企业网络的关键设备,其功能涵盖了数据转发、安全防护、流量控制等多个方面。

为了确保华为交换机的性能稳定和安全可靠,需要进行一系列的测试工作。

本文档旨在介绍华为交换机测试方案,包括测试目标、测试环境、测试策略和测试方法。

2. 测试目标华为交换机测试的主要目标是评估其性能、稳定性和安全性,确保其可以满足企业网络的需求。

具体的测试目标包括: - 性能测试:评估华为交换机的数据转发能力、吞吐量和延迟等性能指标。

- 稳定性测试:验证华为交换机在长时间运行和高负载情况下的稳定性。

- 安全性测试:测试华为交换机的安全功能,如访问控制、防攻击和数据加密等。

3. 测试环境为了进行有效的测试,我们需要搭建一个符合实际情况的测试环境。

测试环境应包括以下组成部分: - 华为交换机:选取适合测试的华为交换机设备,并确保其与实际生产环境的硬件和软件配置相似。

- 测试服务器:用于模拟网络流量和执行性能测试的服务器,建议使用高性能的服务器硬件。

- 测试工具:选择适合的测试工具,如Spirent TestCenter、Ixia和Wireshark等,用于生成流量和分析测试结果。

- 网络设备:搭建适当数量的网络设备,如路由器和服务器,以模拟真实的网络环境。

4. 测试策略华为交换机测试需要制定合理的测试策略,以确保全面覆盖各项测试目标。

以下是几个重要的测试策略建议: - 冒烟测试:在进行详细测试之前,首先进行冒烟测试以验证华为交换机是否基本可用。

- 压力测试:通过增加并发用户和流量量,测试华为交换机在高负载情况下的性能和稳定性。

- 安全测试:通过模拟攻击和验证访问控制策略,测试华为交换机的安全功能。

- 协议测试:验证华为交换机对不同网络协议的兼容性和性能。

5. 测试方法在进行具体的测试时,我们需要选择合适的测试方法和工具。

以下是几个常用的华为交换机测试方法:5.1 性能测试性能测试主要用于评估华为交换机的数据转发能力、吞吐量和延迟等性能指标。

中国移动华为路由器交换机安全配置手册.doc

密级:文档编号:项目代号:中国移动华为路由器交换机安全配置手册Version 1.1中国移动通信有限公司二零零四年十二月拟制: 审核: 批准: 会签: 标准化:版本控制分发控制目录目录 (v)第1章概述......................................................................................................... 1-11.1 交换机................................................................................................................................ 1-11.2 路由器................................................................................................................................ 1-5第2章华为路由器交换机物理安全管理............................................................ 2-112.1 定期检查机房的温度和湿度............................................................................................. 2-112.2 定期检查机房电源输入是否完好...................................................................................... 2-122.3 定期检查设备的接地电阻是否正常 .................................................................................. 2-122.4 定期检查设备的相关线缆是否完好 .................................................................................. 2-132.5 定期检查设备的风扇是否运行正常 .................................................................................. 2-13第3章华为路由器交换机数据安全配置............................................................ 3-133.1 分级设置用户口令............................................................................................................ 3-133.2 对任何方式的用户登录都进行认证 .................................................................................. 3-143.3 对于网络上已知的病毒所使用的端口进行过滤................................................................ 3-173.4 关闭危险的服务 ............................................................................................................... 3-193.5 在使用SNMP协议时候的安全建议................................................................................. 3-203.6 关闭不使用的物理端口 .................................................................................................... 3-203.7 保持系统日志的打开........................................................................................................ 3-203.8 注意检查设备的系统时间是否准确 .................................................................................. 3-213.9 路由协议采用加密认证 .................................................................................................... 3-213.10 在设备上开启URPF功能.............................................................................................. 3-253.11 防攻击的措施................................................................................................................. 3-263.12 攻击防范配置................................................................................................................. 3-283.12.1 使能IP欺骗攻击防范功能 .................................................................................. 3-293.12.2 使能Land攻击防范功能..................................................................................... 3-303.12.3 使能Smurf攻击防范功能 ................................................................................... 3-303.12.4 使能Fraggle攻击防范功能................................................................................. 3-313.12.5 使能WinNuke攻击防范功能 .............................................................................. 3-313.12.6 配置SYN Flood攻击防范功能............................................................................ 3-323.12.7 配置ICMP Flood攻击防范功能.......................................................................... 3-343.12.8 配置UDP Flood攻击防范功能 ........................................................................... 3-363.12.9 使能ICMP重定向报文攻击防范功能.................................................................. 3-373.12.10 使能ICMP不可达报文攻击防范功能................................................................ 3-383.12.11 配置地址扫描攻击防范功能 .............................................................................. 3-393.12.12 配置端口扫描攻击防范功能 .............................................................................. 3-403.12.13 使能带源站路由选项IP报文攻击防范功能....................................................... 3-413.12.14 使能带路由记录选项IP报文攻击防范功能....................................................... 3-413.12.15 使能带时间戳记录选项IP报文攻击防范功能 ................................................... 3-423.12.16 使能Tracert报文攻击防范功能 ........................................................................ 3-433.12.17 使能TCP报文标志合法性检测功能.................................................................. 3-433.12.18 使能Ping of Death攻击防范功能..................................................................... 3-443.12.19 使能TearDrop攻击防范功能............................................................................ 3-453.12.20 使能IP分片报文攻击防范功能 ......................................................................... 3-453.12.21 配置超大ICMP报文攻击防范功能.................................................................... 3-463.13 端口镜像功能................................................................................................................. 3-47第4章华为路由器交换机安全管理制度............................................................ 4-474.1 登录口令的强壮性............................................................................................................ 4-474.2 登录口令的定期更换........................................................................................................ 4-484.3 不同的人员掌握不同等级的登录口令............................................................................... 4-484.4 对于设备的硬件、软件、数据配置操作进行登记备案 ..................................................... 4-494.5 对于每一次的网络异常进行登记备案............................................................................... 4-494.6 在设备外保存设备当前运行的版本、数据配置、日志信息.............................................. 4-494.7 机房的安全管理建议: .................................................................................................... 4-50第1章概述1.1 交换机交换机是构建网络平台的“基石”。

交换机安全检测证书

交换机安全检测证书一、检测目的及背景本次交换机安全检测证书旨在全面评估交换机的安全性能,确保其符合相关安全标准和要求,提供可靠的网络通信保障。

二、检测范围本次安全检测主要针对交换机硬件设备、固件版本、网络连接和访问控制等方面展开,确保交换机在实际应用中的安全性。

三、检测方法1. 硬件检测:对交换机的硬件设备进行全面检查,确保设备完整、无损坏和错误连接。

2. 固件版本检测:核对交换机的固件版本是否最新,并检查是否存在已知的漏洞和安全隐患。

3. 网络连接检测:对交换机与其他网络设备的连接进行测试,确保连接正常、稳定且符合安全要求。

4. 访问控制检测:评估交换机的访问控制策略和配置,防止未经授权的访问和未经验证的数据传输。

四、检测结果1. 硬件检测:根据检测,交换机硬件设备完好无损,连接正常,无错误连接,符合安全要求。

2. 固件版本检测:经过检测,交换机固件版本为最新版本,无已知漏洞和安全隐患。

3. 网络连接检测:交换机与其他网络设备的连接稳定正常,符合安全要求。

4. 访问控制检测:交换机的访问控制策略和配置经过评估,不存在未经授权的访问和未经验证的数据传输。

五、问题及建议经过本次交换机安全检测,未发现相关安全问题和未符合要求的情况。

为了进一步提升交换机的安全性,我们建议定期更新固件版本,加强网络访问控制并进行漏洞扫描,确保网络通信的安全性。

六、检测人员及日期本次交换机安全检测证书由网络安全团队完成,日期为xxxx年xx月xx日。

七、附录无该交换机安全检测证书经过严格的安全检测程序,确认交换机在硬件、固件、网络连接以及访问控制等方面符合相关的安全标准和要求。

为确保网络通信的安全性,建议对固件定期更新、强化访问控制,并进行定期漏洞扫描。

检测人员将持续关注交换机的安全性,并提供相应的安全策略建议。

数通产品(路由器、交换机)勘测作业指导书-20060601-B-5.0

数通产品(路由器、交换机)勘测作业指导书密级:内部公开数通产品(路由器、交换机)勘测作业指导书华为技术有限公司版权所有侵权必究数通产品(路由器、交换机)勘测作业指导书密级:内部公开修订记录数通产品(路由器、交换机)勘测作业指导书密级:内部公开目录第一章概述.............................................................................................................................. - 4 -1.1 版本说明............................................................................................................................ - 4 -1.2 产品简介 .......................................................................................................................... - 4 -第二章勘测过程介绍 ............................................................................................................... - 5 -2.1 勘测准备............................................................................................................................ - 5 -2.1.1 设备配置清单和《技术建议书》 ......................................................................... - 5 -2.1.2 准备资料 ............................................................................................................... - 5 -2.1.3 准备工具 ............................................................................................................... - 5 -2.2 工程现场准备协调会 ........................................................................................................ - 6 -2.3 现场勘测 .......................................................................................................................... - 6 -2.4 第一次安装环境检查 ........................................................................................................ - 6 -2.5 勘测报告制作 ................................................................................................................... - 6 -第三章报告填写说明 .............................................................................................................. - 7 -3.1 封面................................................................................................................................ - 7 -3.2 组网图 ............................................................................................................................ - 7 -3.3 机房设备布放图和走线图 ............................................................................................... - 7 -3.4 勘测数据表....................................................................................................................... - 8 -3.4.1 机房环境 ............................................................................................................... - 8 -3.4.2 尾纤的勘测............................................................................................................ - 9 -3.4.3 电源电缆的勘测 .................................................................................................. - 11 -3.4.4 中继电缆的勘测 .................................................................................................. - 19 -3.4.6 杂项电缆的勘测 .................................................................................................. - 24 -3.5 走线方式和走线架.......................................................................................................... - 24 -3.6 勘测备忘录..................................................................................................................... - 25 -3.7 安装环境检查 ................................................................................................................. - 25 -3.7.1 机房条件 ............................................................................................................. - 25 -3.7.2 《工程安装准备指导书》.................................................................................... - 26 -3.8 工程材料及施工界面 ...................................................................................................... - 26 -3.9 扩容改造工程 ................................................................................................................. - 27 -第四章华为数通产品介绍..................................................................................................... - 27 -4.1 数通产品介绍 ................................................................................................................. - 27 -第五章数通系列相关参数介绍.............................................................................................. - 33 -5.1 物理特征及工作参数 ....................................................................................................... - 33 -数通产品(路由器、交换机)勘测作业指导书密级:内部公开第一章概述1.1 版本说明《数通产品勘测作业指导书V5.0》适用于华为公司数通产品的新建和扩容工程的工程勘测,本指导书可与NetStar工勘模块结合使用,指导勘测设计工程师进行数通产品的现场勘测、工程设计。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2)radiusschemeradius1

primaryauthentication10.1.1.1primaryaccounting10.1.1.2

b)登录地址限制;

检查:输入命令displaycurrent-configuration

序号

测评指标

测评项

检查方法

预期结果

3

网络设备防护(G3)

a)登录用户身份鉴别;

检查:输入命令displaycurrent-configuration

1)查看配置文件,是否存在类似如下登录口令设置:

user-interfacevty04userprivilegelevel3

setauthenticationpasswordciper******

f)具有登录失败处理功能;

检查:输入命令displaycurrent-configuration

检查配置文件中是否存在类似如下配置项:

user-interfacevty04idle-timeout50

存在类似如下配置:

user-interfacevty04idle-timeout50

序号

测评指标

测评项

使用了异地备份功能。

c)冗余的网络拓扑结构;

检查:查看网络拓扑结构,看是否采用了冗余技术来避免关键节点存在单点故障。

拓扑结构冗余。

d)提供硬件冗余。

检查:查看主要交换机是否有硬件冗余。

设备硬件冗余。

local-useruser1level1

local-useruser2level3

4

备份和恢复(A3)

a)提供本地数据备份与恢复;

访谈:访谈设备配置文件备份策略。检查:是否定期备份配置文件和设备软件。

定期备份配置文件和设备软件。

b)提供异地数据备份功能;

访谈:现场访谈并查看用户是否采用了异地备份。

访谈:询问网络管理员使用口令的组成、长度和更改周期等。检查:输入命令displaycurrent-configuration检查配置文件中是否存在类似如下配置项:

passwordcipherWE!$@JG]OQ=^Q`MAF4<1!!

口令组成满足复杂性和长度要求并定期更新;密码密文显示,举例如下:

passwordcipherWE!$@JG]OQ=^Q`MAF4<1!!

2)如果设备启用了AAA认证,查看配置文件中是否存在类似如下配置项:

radiusschemeradius1

primaryauthentication10.1.1.1primaryaccounting10.1.1.2

存在类似如下配置:

1)user-interfacevty04userprivilegelevel3

信way S3500)

杭州辰龙检测技术有限公司

2013.12

序号

测评指标

测评项

检查方法

预期结果

1

安全审计

(G3)

a)对网络设备进行日志记录;

检查:输入命令displaycurrent-configuration检查配置文件中是否存在类似如下配置项:logging-hostx.x.x.x

level1

local-useruser2

passwordcipherO`WE!$@JG]OQ=^Q`MAF4<1!!

level3

d)两种或两种以上身份鉴别技术;

访谈:访谈采用了何种鉴别技术实现双因子鉴别,并在网络管理员的配合下验证双因子鉴别的有效性。

两种认证方式同时作用鉴别身份。

e)身份鉴别信息复杂;

查看配置文件里是否存在类似如下配置项:

user-interfacevty04acl2000inbound

存在类似如下配置:

user-interfacevty04acl2000inbound

c)用户标识唯一;

检查:输入命令displaycurrent-configuration

检查配置文件是否存在类似如下配置项:

aclnametestbasic

rule1denysourcex.x.x.xpacket-filterip-grouptest

存在类似如下配置:

aclnametestbasic

rule1denysourcex.x.x.xpacket-filterip-grouptest

c)限制网络最大流量数;

访谈:询问网络管理员,根据网络现状是否需要限制网络最大流量。

有专用的带宽管理设备来实现网络流量的控制或有相关QOS

配置

d)重要网段防止地址欺骗;

检查:输入命令displaycurrent-configuration

检查配置文件中是否存在类似如下配置项:

arpstatic10.0.0.10000.e268.9980

存在类似如下配置:

arpstatic10.0.0.10000.e268.9980

aclnametestbasic

rule1denysourcex.x.x.x

存在类似如下配置:

aclnametestbasic

rule1denysourcex.x.x.x

b)提供访问控制能力;

检查:输入命令displaycurrent-configuration

检查配置文件中是否存在类似如下配置项:

检查方法

预期结果

g)安全的远程管理方法;

访谈:询问是否采用安全的远程管理方法。检查:输入命令displaycurrent-configuration查看配置文件中是否存在类似如下配置项:

user-interfacevty04protocolinboundssh

使用SSH或SSL等安全的远程管理方法,存在类似如下配置:

存在类似如下配置:

logging-hostx.x.x.x

b)审计记录内容

检查:查看是否启用了审计功能

生成日志记录的报表。

c)分析记录数据,生成审计报表;

访谈:访谈并查看如何实现审计记录数据的分析和报表生成。

启用了日志功能。

c)保护审计记录。

访谈:访谈是否避免了审计日志的未授权修改、删除和破坏。检查:输入命令displaycurrent-configuration检查配置文件中是否存在类似如下配置项:

logging-hostx.x.x.x

有专门的日志服务器存放日志,对这台服务器的访问需经过授权。

2

访问控制

(G3)

a)启用访问控制功能;

检查:检查网络拓扑结构和相关交换机配置,查看是否在交换机上启用了访问控制功能。

输入命令displaycurrent-configuration

检查配置文件中是否存在以下类似配置项:

user-interfacevty04protocolinboundssh

h)特权用户权限分离。

检查:输入命令displaycurrent-configuration

检查配置文件中是否存在类似如下配置项:

local-useruser1level1

local-useruser2level3

存在多个不同权限用户,做到权限分离,如下配置:

local-useruser1

passwordcipherO`WE!$@JG]OQ=^Q`MAF4<1!!

level1

local-useruser2

passwordcipherO`WE!$@JG]OQ=^Q`MAF4<1!!

level3

存在类似如下配置:

local-useruser1

passwordcipherO`WE!$@JG]OQ=^Q`MAF4<1!!