实验六、交换机端口隔离

实验2 交换机端口隔离

实验二、交换机端口隔离一、实验目的:理解Port Vlan的原理以及配置,掌握交换机端口隔离划分虚拟局域网。

二、实验拓扑图:交换机端口隔离实验1、实验拓扑及说明2、实验步骤:(1)按照实验拓扑图完成各设备的互联,进行各PC机及服务器的IP设置,确保各主机可以通讯。

(2)创建Vlan,隔离端口,实现分属不同VLAN内的同网段PC机的访问需求。

其相关配置如下:创建VLAN:sysname Huaweiundo info-center enablevlan batch 10 20 30 100cluster enablentdp enablendp enabledrop illegal-mac alarmdiffserv domain defaultdrop-profile defaultaaaauthentication-scheme defaultauthorization-scheme defaultaccounting-scheme defaultdomain defaultdomain default_adminlocal-user admin password simple adminlocal-user admin service-type http交换机Hybird端口配置:interface Vlanif1interface MEth0/0/1interface Ethernet0/0/1port hybrid pvid vlan 10port hybrid untagged vlan 10 20 30 100interface Ethernet0/0/2port hybrid pvid vlan 20port hybrid untagged vlan 10 20 100interface Ethernet0/0/3port hybrid pvid vlan 30port hybrid untagged vlan 10 30 100interface GigabitEthernet0/0/1port hybrid pvid vlan 100port hybrid untagged vlan 10 20 30 100interface GigabitEthernet0/0/2interface NULL0user-interface con 0user-interface vty 0 4return(3)查看已配置的VLAN信息:display Port Vlandisplay Port Vlan (4)通过Ping命令验证测试各主机是否按要求访问,并记录结果实验测试及结果:(1)实验数据:PC1、PC2、PC3、Server分属于Vlan10、20、30、100;IP地址:PC1:10.1.1.1 PC2:10.1.1.2PC3:10.1.1.3 Server:10.1.1.254(2)划分VLAN前各主机都是可以Ping通的(3)查看VLAN信息结果:(4)连通性测试:PC1 Ping PC2、PC3、Server可以通,如下图:同样,PC2、PC3与Server可以互相通信。

交换机端口隔离安全策略实验报告

交换机端口隔离安全策略实验报告1. 简介本实验旨在研究交换机端口隔离安全策略的实施方法和效果。

通过实验,我们可以深入了解交换机端口隔离的原理和实际应用,并评估其对网络安全的影响。

2. 实验目的本实验的主要目的如下:- 探究交换机端口隔离的原理,包括虚拟局域网(VLAN)和访问控制列表(ACL)的应用;- 实验验证交换机端口隔离策略对网络安全的影响;- 分析交换机端口隔离策略的优点和不足,并提出改进建议。

3. 实验环境为了确保实验能够顺利进行,我们搭建了如下实验环境:- 三台计算机,分别命名为PC1、PC2和PC3,连接到一个交换机;- 一个路由器连接到交换机,提供访问外部网络的功能;- 交换机的端口配置合理,符合实验需求。

4. 实验步骤4.1 配置交换机端口隔离根据实验需求,将交换机的端口划分为不同的VLAN,每个VLAN 代表一个虚拟局域网。

通过VLAN的划分,我们可以将不同的端口隔离开来,实现不同虚拟网络之间的隔离。

4.2 配置访问控制列表(ACL)在交换机上配置访问控制列表,限制从一个VLAN到另一个VLAN 的访问。

通过ACL的配置,我们可以设置允许或拒绝特定VLAN之间的通信,从而加强网络的安全性。

4.3 实验验证在配置完交换机端口隔离策略后,我们通过以下步骤来验证实验结果:- 在PC1上打开命令提示符窗口,执行ping命令以测试与PC2和PC3之间的连通性。

在ACL配置允许的情况下,应该能够成功收到响应;- 在ACL配置拒绝的情况下,再次执行ping命令,应该无法收到响应。

5. 实验结果和分析通过实验验证,我们得出以下结果和分析:- 交换机端口隔离安全策略成功实施,实现了不同VLAN之间的隔离;- 在ACL配置允许的情况下,允许特定VLAN之间的通信,并保证网络正常运行;- 在ACL配置拒绝的情况下,限制特定VLAN之间的通信,提高了网络的安全性。

6. 优点和不足6.1 优点- 交换机端口隔离通过VLAN和ACL的配合使用,可以简单高效地实现对网络的隔离;- 能够提高网络的安全性,防止未经授权的访问和攻击。

交换机 端口隔离 流控关闭 标准模式

交换机端口隔离流控关闭标准模式交换机端口隔离流控关闭标准模式:构建高效网络通信的关键要素1. 概述1.1 交换机作为计算机网络中重要的设备之一,负责将数据包从一个端口转发到另一个端口,实现网络通信。

1.2 端口隔离、流控关闭、标准模式是交换机的关键功能,它们协同工作,有助于提高网络通信的效率和安全性。

2. 端口隔离2.1 端口隔离是一种通过配置交换机来实现对不同端口之间的流量分割的技术。

2.2 在网络中,不同的端口可能承载不同类型的流量,如语音、视频和数据等,通过端口隔离可以将这些流量分开处理,减少互相之间的干扰。

2.3 一个交换机集成了语音、视频和数据,通过配置端口隔离,可以保证语音的实时性、视频的流畅性,同时不影响数据的传输速度和稳定性。

2.4 端口隔离还可以用于隔离不同网络的流量,增强网络的安全性。

3. 流控关闭3.1 流控关闭是一种配置交换机的方式,用于控制流量在端口之间的传输速率。

3.2 在网络通信中,流量过大可能导致拥塞,从而影响数据的正常传输。

通过关闭某些端口的流控功能,可以提高网络的传输效率。

3.3 在一个网络中,某些端口的流量较大,可以关闭其流控功能,使其能够更快地传输数据,提高网络的整体性能。

3.4 然而,关闭流控功能也可能会导致网络拥塞,需要合理配置,根据网络的实际情况进行调整。

4. 标准模式4.1 标准模式是交换机的一种工作模式,也称为"学习模式"。

4.2 在标准模式下,交换机会自动学习网络中各个端口的MAC 位置区域,并将这些位置区域与相应的端口绑定,从而实现数据包的转发。

4.3 标准模式具有自学习、自适应的特点,能够根据网络的变化自动调整MAC位置区域表,保证数据包能够迅速、准确地传输。

4.4 与标准模式相对应的是静态模式,静态模式需要手动配置MAC位置区域表,不具备自学习、自适应的能力。

5. 个人观点和理解5.1 在构建高效网络通信中,交换机起着重要的作用,而端口隔离、流控关闭和标准模式则是构建高效网络通信的关键要素。

交换机端口隔离VLAN实验报告

交换机端口隔离VLAN实验报告一、引言在计算机网络中,交换机是连接计算机和其他网络设备的重要组成部分。

为了提高网络的安全性和性能,交换机可以通过隔离不同的VLAN(虚拟局域网)来实现端口之间的隔离。

本实验旨在通过实践验证交换机端口隔离VLAN的功能,并评估其效果。

二、实验设备与拓扑本实验采用以下设备和拓扑结构:1. 交换机:型号XYZ,具有端口隔离VLAN功能2. 计算机A、B、C:用于模拟不同的主机3. 网线、路由器等其他常见网络设备实验拓扑图如下所示:(图略)三、实验步骤与结果1. 配置交换机a. 连接计算机A到交换机的一个端口,计算机B到交换机的另一个端口,计算机C到交换机的第三个端口。

b. 登录交换机的管理界面,配置三个不同的VLAN,并将对应端口划分到不同的VLAN。

c. 启用端口隔离VLAN功能,并保存配置。

2. 配置计算机IP地址a. 通过操作系统的网络设置,为计算机A、B、C配置不同的IP 地址,并设置子网掩码。

3. 进行通信测试a. 在计算机A上打开命令提示符,使用ping命令向计算机B和C 发送数据包。

b. 观察ping命令返回结果,确认是否能够正常通信。

实验结果:经过上述步骤的设置和测试,实验结果表明交换机的端口隔离VLAN功能正常工作。

计算机A可以与计算机B进行通信,但无法与计算机C进行通信。

相反,计算机C也无法与计算机A进行通信。

这验证了端口隔离VLAN的功能,确保了不同VLAN之间的隔离。

四、讨论与分析本实验成功验证了交换机端口隔离VLAN的实际功能,这对网络的安全性和性能优化具有重要意义。

通过划分不同的VLAN,并将其分配给不同的端口,可以使不同的主机彼此隔离,从而降低潜在的安全风险。

此外,隔离不同的VLAN还可以提高网络性能,减少广播和多播的影响范围。

然而,在实际应用中,需要注意以下几点:1. 配置复杂度:随着网络规模的扩大,配置交换机的VLAN和端口设置可能会变得繁琐。

案例六 交换机多口隔离

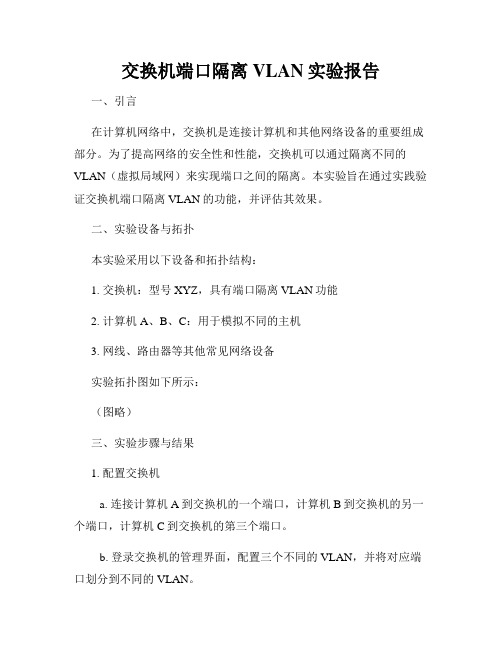

案例六交换机端口隔离【背景描述】交换机是宽带小区区域网中的一台楼道交换机,住户PC1连接在交换机的0/5口,住户PC2连接在交换机的0/15口,现需要实现各家各户的端口隔离。

【实现功能】通过划分PORT VLAN实现本交换隔离。

【使用设备】【案例拓扑】步骤1 在未划分vlan前两台pc互相ping可以通。

C:\Documents and Settings\Administrator>ping 172.16.3.7Pinging 172.16.3.7 with 32 bytes of data:Reply from 172.16.3.7: bytes=32 time<1ms TTL=64Reply from 172.16.3.7: bytes=32 time<1ms TTL=64Reply from 172.16.3.7: bytes=32 time<1ms TTL=64Reply from 172.16.3.7: bytes=32 time<1ms TTL=64Ping statistics for 172.16.3.7:Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),Approximate round trip times in milli-seconds:Minimum = 0ms, Maximum = 0ms, Average = 0ms步骤2 创建vlan,将端口分配到vlanswitch#conf tswitch(config)#vlan 10 !创建vlan10switch(config)#interface fastEthernet 0/5switch(config-if)#switchport mode access !确定端口模式为access switch(config-if)#switchport access vlan 10 !将f 0/5端口加入vlan10中switch(config-if)#exitswitch(config)#vlan 20 !创建vlan10switch(config)#interface fastEthernet 0/15switch(config-if)#switchport mode access !确定端口模式为accessswitch(config-if)#switchport access vlan 20 !将f 0/5端口加入vlan10中switch(config-if)#exitswitch(config)#endswitch#show vlanVLAN Name Status Ports---- -------------------------------- --------- -----------------------------1 default active Fa0/11,Fa0/12,Fa0/13Fa0/14,Fa0/15,Fa0/16Fa0/17,Fa0/18,Fa0/19Fa0/20,Fa0/21,Fa0/22Fa0/23,Fa0/2410 VLAN0010 active Fa0/1 ,Fa0/2 ,Fa0/3Fa0/4 ,Fa0/520 VLAN0020 active Fa0/6 ,Fa0/7 ,Fa0/8Fa0/9 ,Fa0/10步骤3 测试两台pc互相ping不通C:\Documents and Settings\Administrator>ping 172.16.3.7Pinging 172.16.3.7 with 32 bytes of data:Request timed out.Request timed out.Request timed out.Request timed out.【注意事项】1.Valn 1 属于系统的默认vlan,不可以被删除。

交换机配置 端口隔离

交换机配置(十三)端口隔离字体大小:大| 中| 小2010-07-28 09:36 - 阅读:15 - 评论:0端口隔离简介为了实现报文之间的二层隔离,可以将不同的端口加入不同的VLAN,但会浪费有限的VLAN 资源。

采用端口隔离特性,可以实现同一VLAN内端口之间的隔离。

用户只需要将端口加入到隔离组中,就可以实现隔离组内端口之间二层数据的隔离。

端口隔离功能为用户提供了更安全、更灵活的组网方案。

目前:●设备只支持一个隔离组,由系统自动创建隔离组1,用户不可删除该隔离组或创建其它的隔离组。

●隔离组内可以加入的端口数量没有限制。

说明:●如果聚合组内的某个端口已经配置成某隔离组的普通端口,则该聚合组内的其他端口可以以普通端口的身份加入该隔离组,但不能配置成上行端口。

●如果将聚合组内的某个端口配置成某隔离组的上行端口,则该聚合组内的其他端口不能加入该隔离组,且不允许该设备的其他端口加入该聚合组。

(聚合组的具体内容请参见“链路聚合配置”)端口隔离特性与端口所属的VLAN无关。

●对于属于不同VLAN的端口,只有同一个隔离组的普通端口到上行端口的二层报文可以单向通过,其它情况的端口二层数据是相互隔离的。

●对于属于同一VLAN的端口,隔离组内、外端口的二层数据互通的情况,如图2-1所示。

图2-1 支持上行端口的设备同一VLAN内隔离组内、外端口二层报文互通情况说明:图中箭头方向表示报文的发送方向。

2.2 配置隔离组2.2.1 将端口加入隔离组表2-1 将端口加入隔离组2.2.2 配置隔离组的上行端口表2-2 配置隔离组的上行端口说明:●一个隔离组中只能有一个上行端口,在用户多次配置不同的端口为上行端口时,以最后一个配置为准。

●如果端口已经被配置为隔离组的普通端口,则不能再配置为所有隔离组的上行端口,反之亦然。

2.3 隔离组显示在完成上述配置后,在任意视图下执行display命令可以显示配置后隔离组的相关信息,通过查看显示信息验证配置的效果。

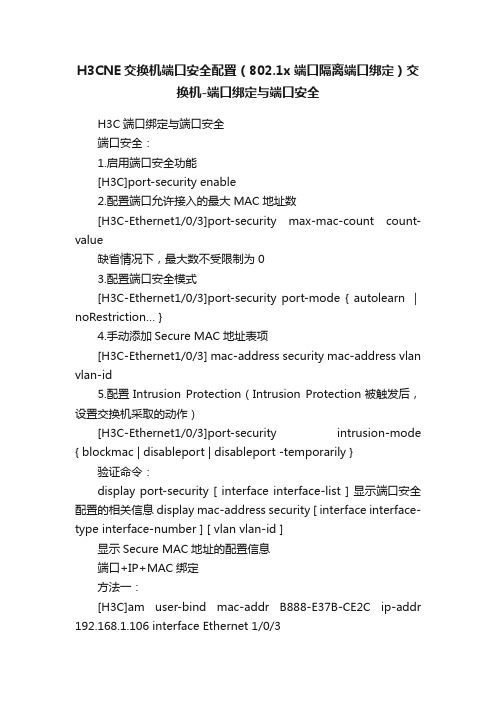

H3CNE交换机端口安全配置(802.1x端口隔离端口绑定)交换机-端口绑定与端口安全

H3CNE交换机端口安全配置(802.1x端口隔离端口绑定)交换机-端口绑定与端口安全H3C端口绑定与端口安全端口安全:1.启用端口安全功能[H3C]port-security enable2.配置端口允许接入的最大MAC地址数[H3C-Ethernet1/0/3]port-security max-mac-count count-value缺省情况下,最大数不受限制为03.配置端口安全模式[H3C-Ethernet1/0/3]port-security port-mode { autolearn |noRestriction… }4.手动添加Secure MAC地址表项[H3C-Ethernet1/0/3] mac-address security mac-address vlan vlan-id5.配置Intrusion Protection(Intrusion Protection被触发后,设置交换机采取的动作)[H3C-Ethernet1/0/3]port-security intrusion-mode { blockmac | disableport | disableport -temporarily }验证命令:display port-security [ interface interface-list ] 显示端口安全配置的相关信息display mac-address security [ interface interface-type interface-number ] [ vlan vlan-id ]显示Secure MAC地址的配置信息端口+IP+MAC绑定方法一:[H3C]am user-bind mac-addr B888-E37B-CE2C ip-addr 192.168.1.106 interface Ethernet 1/0/3方法二:[H3C-Ethernet1/0/3] am user-bind mac-addr B888-E37B-CE2C ip-addr 192.168.1.106验证命令:[H3C]display am user-bind 显示端口绑定的配置信息端口+IP绑定[H3C-Ethernet1/0/3] am user-bind ip-addr 192.168.1.106注:交换机只要接收一个3层表项,交换机使用动态ARP产生一条arp条目。

交换机端口隔离配置

通常,要实现交换机端口之间的隔离,最简单常用的方法就是划分VLAN (虚拟局域网)。

然而在具体应用中,往往又希望端口隔离后某些VALN 之间能灵活互访。

一般情况下,需要在二层交换机上实现隔离,然后在上联的三层交换机或路由器上实现VLAN 之间的互访。

实际上,只利用二层交换机同样可以完成隔离与互访的功能,这就是二层交换机Hybrid (混合)端口模式的应用。

1 交换机链路端口模式华为二层交换机一般有四种链路端口模式,分别是Access、Trunk 、Hybrid 端口模式。

1.1 Access 端口模式Access 类型的端口只能属于一个VLAN ,所以它的缺省VLAN 就是它所在的VLAN ,不用设置。

一般作为连接计算机的端口。

1.2 Trunk 端口模式Trunk 类型的端口可以属于多个VLAN ,可以接收和发送多个VLAN 的报文,一般作为交换机之间连接的端口。

1.3 Hybrid 端口模式Hybrid 类型的端口可以属于多个VLAN ,可以接收和发送多个VLAN 的报文,可以用于交换机之间连接,也可以用于连接用户的计算机。

Hybrid 端口模式的特点如下:Hybrid 属性是一种混和模式,实现了在一个untagged ( 不打标签) 端口允许报文以tagged (打标签)形式送出交换机。

同时,可以利用Hybrid 属性来定义分别属于不同VLAN 端口之间的互访,这是Access 和Trunk 端口所不能实现的。

Hybrid 端口还可以设置哪些VLAN 的报文打上标签,哪些不打标签,为实现对不同VLAN 报文执行不同处理流程打下了基础。

如果设置了端口的缺省VLAN ID ,当端口接收到不带VLAN Tag 的报文后,则将报文转发到属于缺省VLAN 的端口;当端口发送带有VLAN Tag 的报文时,如果该报文的VLAN ID 与端口缺省的VLAN ID 相同,则系统将去掉报文的VLAN Tag ,然后再发送该报文。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

计算机网络实验报告

2012013324 软件工程121班张桐第一部分:实验六、交换机端口隔离

【实验名称】

交换机端口隔离.

【实验目的】

理解Port Vlan的配置,了解VLAN的原理,熟练掌握交换机端口隔离划分虚拟局

【背景描述】

假设此交换机是宽带小区城域网中的一台楼道交换机,住户PC1连接在交换机的fa0/5口;住户PC2连接在交换机的fa0/15口,住户pc3连接在fa0/1口.现要实现各家各户的端口隔离.

【实现功能】

通过PORT VLAN实现本交换机端口隔离. (通过虚拟局域网技术可以隔离网络风暴,提高网络的性能,降低无用的网络开销。

并能提高网络的安全性,保密性。

)

【实验步骤】

(1)互ping:

Pc1:

Pc2:

(2)末划VLAN前两台PC互相PING通:

(3)将接口分配到VLAN;台互相ping不同通

第二部分:实验七、跨交换机实现VLAN

【实验名称】

跨交换机实现VLAN.

【实验目的】

理解VLAN如何跨交换机实现.

【背景描述】

假设某企业有2个主要部门:销售部和技术部,其中销售部门的个人计算机系统分散连接在2台交换机上,他们之间需要相互连接通信,但为了数据安全起见,销售部和技术部须要进行相互隔离,现要在交换机上做适当配置来事项这一目标.

【实现功能】

Port VLAN 来实现交换机的端口隔离,然后使在同一个VLAN里的计算机系统能跨交换机进行相互通信,而在不同VLAN里的计算机不能进行相互通信。

【实验步骤】

(1)在交换机上创建VLAN10并将0/10端口划分给它

(2)在交换机上创建VLAN20并将0/15端口划分给它

(3)在交换机yxc上将与B交换机相连端口:

(7)设置三层交换机VLAN互通讯:

【实验总结】

通过本次实习,我对虚拟局域网有了一定的了解。

学会了Port Vlan 的相关配置以及跨交换机实现Vlan,了解到使在同一Vlan里的计算

机系统能跨交换机进行互相通信,而在不同Vlan里的计算机系统不能进行相互通信。