linux 环境 部署 ldap

配置Linux使用LDAP用户认证的方法

配置Linux使⽤LDAP⽤户认证的⽅法我这⾥使⽤的是CentOS完成的LDAP⽤户管理,可能与⽹上的⼤部分教程不同,不过写出来了,那么是肯定能⽤的了,不过会有部分⽂件,忘指教。

这⾥使⽤的 OPENLdap 配合 CentOS7 完成的⽤户管理,需要配置 nssswitch 、pam 和 sssd 3个服务,需要先有⼀定的了解才能完成本⽂的配置。

基础配置#1.完成yum源的配置mkdir /root/backtar -Jcvf /root/back/yum.repos.d-`date '+(%Y.%m.%d_%H:%M:%S)'`.tar.xz /etc/yum.repos.d/rm -rf /etc/yum.repos.d/*curl -o /etc/yum.repos.d/CentOS-Base.repo /repo/Centos-7.repocurl -o /etc/yum,repos.d/CentOS-epel.repo /repo/epel-7.repoyum makecache1.安装必要软件yum -y install vim bash-completion openldap-servers openldap-clients nss-pam-ldapd sssdOPENLdap服务部分配置#初始化过程就不再过多赘述,详细查询《》。

1.⾸先停⽌数据库服务:systemctl stop slapd1.然后编辑⽂件:# ⾸先备份⽂件,以免⽆法复原mkdir /root/backtar -Jcvf /root/back/slapd.config-`date '+(%Y.%m.%d_%H:%M:%S)'`.tar.xz /etc/openldap/slapd.d/tar -Jcvf /root/back/slapd.data-`date '+(%Y.%m.%d_%H:%M:%S)'`.tar.xz /var/lib/ldap/# 然后再删除配置⽂件rm -rf /etc/openldap/slapd.d/*rm -rf /var/lib/ldap/*# 复制配置⽂件到临时⽬录mkdir /root/ldapcd /root/ldap1.编写slapd的配置⽂件。

linux连接数据库方法

linux连接数据库方法Linux连接数据库方法:从安装到配置的一步一步指南在使用Linux作为操作系统时,经常需要连接到数据库以存储和检索数据。

无论你是在开发网站、搭建应用程序还是进行数据分析,连接数据库都是一个必不可少的步骤。

本文将介绍如何在Linux系统上连接数据库的方法,从安装到配置的一步一步指南。

第一步:选择并安装数据库在Linux系统上,有许多不同类型的数据库可供选择。

最常见的类型是关系型数据库(如MySQL,PostgreSQL等)和非关系型数据库(如MongoDB,Redis等)。

你可以根据你的需求和项目要求选择适合的数据库类型。

在大多数Linux发行版上,安装数据库是非常简单的。

通过使用所使用的Linux发行版的软件包管理器,可以轻松地搜索、安装和配置数据库。

例如,在Debian或Ubuntu上,可以使用以下命令来安装MySQL:sudo apt-get updatesudo apt-get install mysql-server如果你选择安装PostgreSQL,可以使用以下命令:sudo apt-get updatesudo apt-get install postgresql无论你选择哪种数据库,安装过程都将自动完成。

在安装过程中,将提示你设置数据库的根密码和其他配置选项。

第二步:启动数据库服务安装完成后,数据库服务将自动启动并开始监听默认端口。

你可以使用以下命令来检查数据库服务的状态:systemctl status mysql或者systemctl status postgresql如果数据库服务已成功启动,你将看到类似于"active (running)"的输出。

第三步:连接到数据库服务器一旦数据库服务已经启动,你可以使用合适的客户端工具连接到数据库服务器。

对于MySQL,可以使用MySQL命令行客户端或图形化工具如phpMyAdmin;对于PostgreSQL,可以使用psql命令行工具或图形化工具如pgAdmin。

如何在Linux下通过ldapsearch查询活动目录的内容-中文处理

Q0496LW15q2m5pifLE9VPW1haWx1c2VyLERDPW8tZmlsbSxEQz1jb20=

yum install openldap-devel-2.3.43-25.el5.x86*

# refldap:///CN=Configuration,DC=insigma,DC=org??base

最后的一个DN是乱码,实际上应该为OU=疾控中心等字样,

下面是通过windows的工具访问AD的结果:

>;>; Dn: CN=Infrastructure,DC=insigma,DC=org

返回的数据是:

dn: CN=Builtin,DC=insigma,DC=org

dn: CN=Computers,DC=insigma,DC=org

dn: OU=Domain Controllers,DC=insigma,DC=org

dn: CN=ForeignSecurityPrincipals,DC=insigma,DC=org

1>; ou: <ldp: Binary blob>;;

1>; name: <ldp: Binary blob>;;

为什么ldapsearch返回结果不支持中文,是由于RedHat9的缘故还是openldap不支持或者需要在编译的时候加参数?

楼上的那个 T1U955a+5o6n5Lit5b+DLERDPWluc2lnbWEsREM9b3Jn 是中文

检查MIME::Base64模块、iconv装上没有

perl -MMIME::Base64 -ne 'print decode_base64($_)' < test.txt | iconv -f utf8

linux操作ldap启动停止命令

7、104mysql启动命令

/etc/init.d/mysqld start

8、赋予执行权限

chmod +x *.sh

9、为ldap追加索引

配置文件中要配置追加索引的内容

/usr/sbin/slapindex -f /etc/openldap/slapd.conf -b dc=maxvalue,dc=com cn objectClass

第一块为执行命令,第二块为配置文件,第三块为根和要追加的索引属性集合

service iptables stop 关闭防火墙

service iptables restart 重启防火墙

5、加权限(切换到tomcat目录后)

chmod +x -R bin/*

6、如果ldap启动报错,可以尝试执行下面命令,重置动态库

ldconfig

1、启动LDБайду номын сангаасP

/usr/local/openldap/libexec/slapd

/usr/sbin/slapd -f /etc/openldap/slapd.conf &

注:slapd前面路径是安装ldap路径,执行slapd文件即可启动

2、停止LDAP

使用ps -ef命令查看ldap的进程

使用kill -s 9 1827来停止ldap的进程

注:其中-s 9 制定了传递给进程的信号是9,即强制、尽快终止进程。

3、查看389端口

lsof -i:389

4、防火墙设置

service iptables status 查看防火墙状态

service iptables start 开启防火墙

基于Linux的LDAP应用环境研究与目录服务实现

系型数据库相 比,目录信息包括更 多的描述性信息 , 更适用 于读 多于写 、 无复杂交易和无大容量更新 的应用。但它 的数 据类 型主要是 字符 型 , 为了检 索的需要 添加 了 B N( I 二进制 数据 )CS 忽 略大小写 )C S 大小写 敏感 )T L 电话型 ) 、I( 、E ( 、E ( 等语 法( yt ) 而不是关 系数 据库 提供 的整数 、 点数 、 Sna , x 浮 日 期 、 币等类型 , 货 同样 也不 提供像关 系数据库 中普遍 包含 的 大量 的函数 。它主要面 向数据 的查询服务 ( 查询和修改操作 比一般是 大于 1 : ) 不提供 事务 的回滚机 制 , 的数据修 01 , 它 改使 用简单 的锁定机 制实现 Al r N ti , l—o — o n 它的 目标是快 hg 速响应和大容量查 询并 且提供 多 目录服务 器的信息 复制 功

2 LA D P与关 系数据库 的比较

在传统 的开发 以提供信息 查询为主 的系统 中, 如通过用 户姓名能够获得该用户 的邮件地址 、 家庭住址等信息 , Y - 如 a

ho提供的 P ol sac o epe erh服务 和 Widw ul k中提供 的消 n o sO to o

维普资讯

僵囊技术 与僵囊佬

基 于 Ln x的 L A iu D P应 用环 境 研 究 与 目录服 务 实现

Su yo iu td fL n x—b s dL a e DAP A p iain E vr n n n mpe nain o ie tr e r e p l t n i me ta d I lme tt fD rc。y S ni c 。 o 。 c

Op n d p wh c ss p o t d b i u n d t i e L a ih i u p r y L n x i eal e .

ldaputils使用方法

ldaputils使用方法LDAP (Lightweight Directory Access Protocol) 是一种用于访问和维护分布式目录信息服务的开放标准协议。

在实际应用中,我们经常需要使用LDAP来进行用户身份验证、访问控制和其他目录服务操作。

为了简化LDAP的使用,ldaputils是一个非常有用的工具,它提供了一些方便的方法来执行LDAP操作。

首先,要使用ldaputils,你需要安装它。

你可以通过pip来安装ldaputils:bash.pip install ldaputils.一旦安装完成,你就可以开始使用ldaputils来执行LDAP操作了。

下面是一些ldaputils的使用方法:1. 连接LDAP服务器。

python.from ldaputils import LDAPClient.# 创建LDAPClient对象并连接到LDAP服务器。

ldap_client = LDAPClient("ldap://your_ldap_server", "username", "password")。

2. 搜索LDAP目录。

python.# 搜索LDAP目录。

result =ldap_client.search("ou=users,dc=example,dc=com","(cn=johndoe)")。

print(result)。

3. 添加新条目。

python.# 添加新条目。

entry = {。

"cn": "johndoe",。

"sn": "Doe",。

"mail":"*******************",。

"objectClass": ["inetOrgPerson"]}。

LDAP安装与开发

编译并安装OpenLDAP本节讨论Senior Level Linux Professional(LPIC-3)考试301 的302.1 主题的内容。

这个主题的权值为3。

在本节中,学习如何:∙从源代码编译和配置OpenLDAP∙理解OpenLDAP 后端数据库∙管理OpenLDAP 守护进程∙排除安装期间的错误OpenLDAP 是一个实现LDAP 服务器和相关工具的开放源码应用程序。

因为它是开放源码的,所以可以免费下载它的源代码。

OpenLDAP 项目并不直接发布二进制代码,但是大多数主流的发行版都打包了二进制代码。

在本教程中,学习如何从源代码和软件包安装OpenLDAP。

从源代码编译第一步是从项目站点下载OpenLDAP 的最新版本(见参考资料中的下载链接)。

这个项目通常有两个当前版本:一个是稳定版本,另一个是测试版本。

本教程使用稳定版2.3.30 和2.3.38。

如果按照本教程进行操作,一些目录名可能会随版本而变化。

为了从下载的文件中提取源代码,输入tar -xzf openldap-stable-20070831.tgz。

这会将下载的文件解压到一个目录中。

用cd openldap-2.3.38命令进入这个新目录(根据需要替换您的OpenLDAP 版本号)。

现在的位置在源代码目录中。

现在必须配置系统的构建环境,然后构建这个软件。

OpenLDAP 使用脚本configure执行这些操作。

输入./configure --help就可以看到可用的所有选项。

一些选项定义安装文件的位置(比如--prefix):其他选项定义希望安装的OpenLDAP 特性。

清单1 列出特性及其默认设置。

清单 1. 与OpenLDAP 特性相关的配置选项SLAPD (Standalone LDAP Daemon) Options:--enable-slapd enable building slapd [yes]--enable-aci enable per-object ACIs (experimental) [no]--enable-cleartext enable cleartext passwords [yes]--enable-crypt enable crypt(3) passwords [no]--enable-lmpasswd enable LAN Manager passwords [no]--enable-spasswd enable (Cyrus) SASL password verification [no]--enable-modules enable dynamic module support [no]--enable-rewrite enable DN rewriting in back-ldap and rwm overlay[auto]--enable-rlookups enable reverse lookups of client hostnames [no]--enable-slapi enable SLAPI support (experimental) [no]--enable-slp enable SLPv2 support [no]--enable-wrappers enable tcp wrapper support [no]SLAPD Backend Options:--enable-backends enable all available backends no|yes|mod--enable-bdb enable Berkeley DB backend no|yes|mod [yes]--enable-dnssrv enable dnssrv backend no|yes|mod [no]--enable-hdb enable Hierarchical DB backend no|yes|mod [yes]--enable-ldap enable ldap backend no|yes|mod [no]--enable-ldbm enable ldbm backend no|yes|mod [no]--enable-ldbm-api use LDBM API auto|berkeley|bcompat|mdbm|gdbm [auto]--enable-ldbm-type use LDBM type auto|btree|hash [auto]--enable-meta enable metadirectory backend no|yes|mod [no]--enable-monitor enable monitor backend no|yes|mod [yes]--enable-null enable null backend no|yes|mod [no]--enable-passwd enable passwd backend no|yes|mod [no]--enable-perl enable perl backend no|yes|mod [no]--enable-relay enable relay backend no|yes|mod [yes]--enable-shell enable shell backend no|yes|mod [no]--enable-sql enable sql backend no|yes|mod [no]SLAPD Overlay Options:--enable-overlays enable all available overlays no|yes|mod--enable-accesslog In-Directory Access Logging overlay no|yes|mod [no] --enable-auditlog Audit Logging overlay no|yes|mod [no]--enable-denyop Deny Operation overlay no|yes|mod [no]--enable-dyngroup Dynamic Group overlay no|yes|mod [no]--enable-dynlist Dynamic List overlay no|yes|mod [no]--enable-lastmod Last Modification overlay no|yes|mod [no]--enable-ppolicy Password Policy overlay no|yes|mod [no]--enable-proxycache Proxy Cache overlay no|yes|mod [no]--enable-refint Referential Integrity overlay no|yes|mod [no]--enable-retcode Return Code testing overlay no|yes|mod [no]--enable-rwm Rewrite/Remap overlay no|yes|mod [no]--enable-syncprov Syncrepl Provider overlay no|yes|mod [yes]--enable-translucent Translucent Proxy overlay no|yes|mod [no]--enable-unique Attribute Uniqueness overlay no|yes|mod [no]--enable-valsort Value Sorting overlay no|yes|mod [no]SLURPD (Replication Daemon) Options:--enable-slurpd enable building slurpd [auto]Optional Packages:--with-PACKAGE[=ARG] use PACKAGE [ARG=yes]--without-PACKAGE do not use PACKAGE (same as --with-PACKAGE=no)--with-subdir=DIR change default subdirectory used for installs--with-cyrus-sasl with Cyrus SASL support [auto]在清单1 中,可以看到许多特性在默认情况下是禁用的,比如元目录和模块。

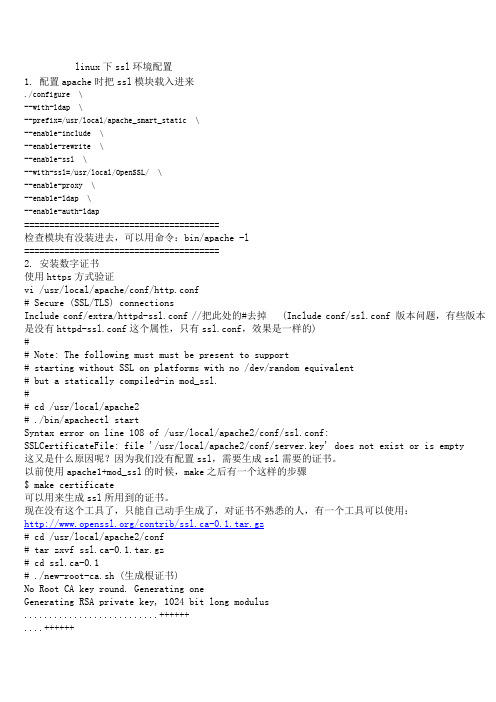

linux下ssl环境配置

linux下ssl环境配置1. 配置apache时把ssl模块载入进来./configure \--with-ldap \--prefix=/usr/local/apache_smart_static \--enable-include \--enable-rewrite \--enable-ssl \--with-ssl=/usr/local/OpenSSL/ \--enable-proxy \--enable-ldap \--enable-auth-ldap=======================================检查模块有没装进去,可以用命令:bin/apache -l=======================================2. 安装数字证书使用https方式验证vi /usr/local/apache/conf/http.conf# Secure (SSL/TLS) connectionsInclude conf/extra/httpd-ssl.conf //把此处的#去掉 (Include conf/ssl.conf 版本问题,有些版本是没有httpd-ssl.conf这个属性,只有ssl.conf,效果是一样的)## Note: The following must must be present to support# starting without SSL on platforms with no /dev/random equivalent# but a statically compiled-in mod_ssl.## cd /usr/local/apache2# ./bin/apachectl startSyntax error on line 108 of /usr/local/apache2/conf/ssl.conf:SSLCertificateFile: file '/usr/local/apache2/conf/server.key' does not exist or is empty 这又是什么原因呢?因为我们没有配置ssl,需要生成ssl需要的证书。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

OpenLDAP 打包后可能会运行的很好(或者产生不可知的后果)。

我只求方便??如果你的其他版本能够提供一个容易的方法,就用它好了。

RPM 也可从处获得,详细地列出了所有需要的附带软件包。

当然Debian运行的也很好。

apt-get做这个工作也不错;聪明的 bit能够找到软件包的名字。

Debian用户希望ldap-utils;slapd,即OpenLDAP;以及libdb4.1获得Sleepycat DB。

这三个组件足够你用的了。

apt-get可带你完成最小配置,并且自动启动slapd,即LDAP服务器监控程序。

从源代码安装基本安装至少需要两个tarball:?Berkeley Sleepycat DB?OpenLDAP tarballBerkeley DB必须在OpenLDAP之前安装。

OpenLDAP没有它不能建立。

(如何安装Berkeley DB请看Resources) OpenLDAP tarball 不足2兆,那就是说即使我们拨号下载,也是很轻松的。

本文中使用的稳定版为openldap-stable-20030709.tgz。

我喜欢将它放在 /usr/src/目录下,并在此解包:root@windbag:/usr/src# tar xfz openldap-stable-20030709.tgz这就创建了openldap-2.1.22 目录:root@windbag:/usr/src# cd openldap-2.1.22现在就有了README、INSTALL、 LICENSE、 ANNOUNCEMENT、以及COPYRIGHT 文档。

先花点时间看看这些文档,看他们里面有什么重要信息。

要快速查看编译选项,请键入:root@windbag:/usr/src# ./configure --help这个阅读相当吸引人,它的默认项标记清楚,选项能够自我说明。

现在我们来看看默认项。

输入下列三个命令:# ./configure# make depend# make每个命令输入完都会出现许多东西;放心的等待吧。

等他们都完成之后,运行简单的内建测试脚本对他们进行校验:# make test如果出错的话,我建议你放弃它,另外向你推荐 (见 Resources)。

如果运行良好,最后一个步骤就是真正的安装新创建的二进制文件和man界面。

在OpenLDAP根目录下运行:# make install请注意'make install'的输出;它包含许多有用信息。

为了详细阅读,将它导入文件内:# make install | tee openldap-install.txt配置slapd.conf这是用于我们新OpenLDAP 服务器的主要配置文件。

它可以放在任何层数的虚拟目录内??我个人喜欢在安装软件后运行updatedb,这样我能迅速的找到需要的东西。

在我的Libranet 系统上,它是/etc/ldap/slapd.conf。

小心保护该文件。

最好备份一下。

原来的文件包含有用的默认值。

为了安全起见,默认许可为600(只有root用户才能读写该文件)。

slapd.conf 定义了三种类型的信息:整体设置,与指定后端相关的设置,与指定数据库相关的设置。

这个bit相当重要,如果运行正确的话能够帮你减少麻烦:后端和数据库指令优先于整体设置,数据库指令优先于后端指令。

空白行和注释可以忽略。

以空白开头的行是上一行的继续??这个小技巧可让你浏览时不至于毫无头绪。

更多的空白可用于指令中:指令可以有参数,甚至多个参数。

这些参数使用空白隔开。

带有空白的参数必须附上双引号:如"loud argument." 包含双引号或者反斜线符号的参数退出时必须使用反斜线:如"really "loud" argument," 。

毫无疑问,在这里简单的安装对于slapd.conf 中的配置是不够的。

下列东西应该足够让这个球滚动起来。

如果你的slapd.conf没有包括标题如"Global Directives"和"Backend Directives," 你可以添加它们。

重要的是依次添加下列三个部分:整体、后端、以及数据库。

在Global Directives下,添加日志级别的指令:loglevel 256在Backend Directives下,添加bdb:backend bdb在Database Directives下,添加:database bdbsuffix "dc=carlasworld,dc=net"rootdn "cn=Manager,dc=carlasworld,dc=net"rootpw secretdirectory "/var/lib/ldap"我相信你能够找到需要修改以适应系统的bit。

注意:域已经分裂成两个类型/值对。

这件事以后再做,以防万一值需要修改或者值需要出现在另一个目录下。

类型/值对尽管LDAP 非常灵活,还是有某些类型和值已经定义了,如访问级、数据库后端、和调试级。

这一点请参考基本的(和优秀的)"OpenLDAP 2.1 Administrator's Guide" (再次见 Resources)。

I B CN U不错,我们现在要指出在哪里可以找到所有这些缩写的意思。

说不定你还可以用它们在你的朋友面前炫一把:DN =贵宾名O = 组织OU = 组织单元DC = 域组件CN = 普通名SN = 姓名UID =用户ID希望看起来像天才吗?请看文件core.schema,它标识了所有这些缩写(有二三十个那么多)。

这是启动slapd的好时机。

依靠你的安装,它已经在运行了??首先检查ps ax|grep slapd 。

如果没有运行,键入which slapd ,找出执行文件,然后无参数运行。

安装程序应该自动配置启动文件,在引导时就开始运行,这样你就不必重复了。

OpenLDAP是完全自我测试的;运行<filepath>/slapd?t ,确认你的slapd.conf 没有语法错误。

【original text】预告在part3部分,我们将组装数据库,描述如何使用LDAP来实现单一登录。

Resourcesman slapdman slapd.confQuick-Start GuideOpenLDAP 2.1 Administrator's GuideLDAPman Schema Reference page在《在Linux上建立LDAP服务器(二)》中,我们描述了它的安装以及它的非常基本的配置。

今天我们将使用真实数据来组装我们的目录,引导你毫无费力的避开一些常见误区。

目录它能运行吗?修改slapd.conf添加条目.ldif的缺陷添加用户模式结论Resources我们先回顾一下第二部分中我们的slapd.conf 配置:##Database Directives##database bdbsuffix "dc=carlasworld,dc=net"rootdn "cn=Manager,dc=carlasworld,dc=net"rootpw secretdirectory "/var/lib/ldap"我们来详细讨论配置中的每一行。

?首先,确定用你的真实域取代"" 。

?rootdn 非常重要。

这是你创建授权用户输入条目到数据库的地方。

这里我称之为管理员(Manager)。

你可以随便称呼它:管理员、老板、ldap最高统治者??你想称呼它什么,就称呼什么。

?rootpw 也是非常重要的。

它是授权用户的(管理员的) 密码。

现在,我们要使用明文密码。

在上述的例子中,它为"secret";但是密码你可以随意设定。

?directory 是OpenLDAP存储实际数据库文件的地方,它在下一行。

目录在启动slapd 之前必须存在。

"/var/lib/ldap" 是安装者创建的一个常用目录,尽管你的Linux版本可能已经将它放在其他地方了。

你也可以创建一个你自己选择的目录。

但是,我们的目的是要找到它,而不是只创建目录??查看更多细节,请参考 OpenLDAP Administrator's Guide 。

目录下已经安装了下列文件:$ ls /var/lib/ldap__db.001 __db.003 __db.005 id2entry.bdb objectClass.bdb__db.002 __db.004 dn2id.bdb log.0000000001它能运行吗?首先,检查slapd.conf 有无语法错误:# slapd -t然后,运行下列命令(不要写错了):$ ldapsearch -x -b '' -s base '(objectclass=*)' namingContexts他会返回几行费解的代码;看这行:dn:namingContexts: dc=carlasworld,dc=net修改slapd.conf只要你修改了slapd.conf,就必须重新启动:# /etc/init.d/slapd restart添加条目现在我们进入有趣的部分。

手动创建条目有两个步骤。

首先,创建一个.ldif 文件,然后使用命令ldapadd ,输入新的条目到数据库中。

在.ldif 文件中??我们统统称之为test.ldif ??定义了你公司的一些属性:##my company##dn: dc=carlasworld,dc=netobjectclass: dcObjectobjectclass: organizationo: Tuxcomputing, inc.dc: carlasworlddn: cn=Manager,dc=carlasworld,dc=netobjectclass: organizationalRolecn: Manager.ldif的缺陷请确定你已经去除了首尾空白,以及空白行。

尽管行结尾的尾空白可以告诉ldapadd:下一行是前一行的继续,但是任何首空白或者尾空白都会让ldapadd 相信这里什么都没有。

请使用空白行分隔条目。

下一步就是添加test.ldif 文件到ldap:# ldapadd -x -D "cn=Manager,dc=carlasworld,dc=net" -W -f test.ldif想了解不同标记代表的含义请参考man ldapadd 。