ARP协议分析

实验1ARP协议分析实验

实验1ARP协议分析实验本次实验的目标是分析ARP(Address Resolution Protocol)协议,探索其工作原理和在局域网中的应用。

ARP协议是在网络通信中用于解析IP地址和MAC地址之间映射关系的协议。

实验步骤如下:1.确保实验环境中有两台主机,可以通过交换机或路由器相连组成一个局域网。

主机A和主机B分别作为发送方和接收方。

2. 打开Wireshark或其他网络抓包工具,以便捕获在局域网中的ARP消息。

3. 在主机A上打开命令行终端,执行命令“arp -a”可以查看主机上已经记录的ARP缓存。

4. 在主机B上设置一个IP地址,例如192.168.1.2,并使用ping命令向主机A发送一个ARP请求,命令如下: ping 192.168.1.15. 在Wireshark中,选择相应的网卡接口开始抓包。

然后在主机B上执行ARP请求,捕获所有的ARP交换数据包。

6. 分析捕获的数据包,在Wireshark中选择第一个ARP请求数据包,可以看到源MAC地址是主机B的MAC地址,目标MAC地址是广播地址(FF:FF:FF:FF:FF:FF)。

7. 接下来,在Wireshark中选择第一个ARP响应数据包,可以看到源MAC地址是主机A的MAC地址,目标MAC地址是主机B的MAC地址。

8.分析ARP响应中的信息,可以得出主机A和主机B之间的IP地址和MAC地址的映射关系。

9. 在主机A上使用ping命令向主机B发送一个ARP请求,然后在Wireshark中捕获所有的ARP数据包。

10. 在Wireshark中分析捕获到的ARP请求和响应数据包,比较与主机B向主机A发送ARP请求时的数据包有何不同。

实验结果分析:在实验中,我们通过ARP协议实现了IP地址与MAC地址之间的映射关系,通过抓包分析发现,当主机B向主机A发送ARP请求时,主机A会发送一个ARP响应来回应请求。

在ARP响应中,主机A会提供自己的MAC地址,供主机B进行记录。

ARP协议分析实验报告

ARP协议分析实验报告ARP(Address Resolution Protocol)协议是一种解决网际协议(IP)地址与物理硬件地址(MAC地址)之间转换的协议。

本次实验旨在分析ARP协议的工作原理和过程,并通过使用网络抓包工具Wireshark来捕获并分析ARP协议的数据包。

1.实验背景与目的2.实验步骤a)搭建网络环境:搭建一个基本的局域网环境,包括一个路由器和几台主机。

b) 启动Wireshark:在一台主机上启动Wireshark网络抓包工具。

c)发送ARP请求:使用另一台主机向目标主机发送ARP请求,获取目标主机的IP地址与MAC地址的对应关系。

d) 抓取数据包:在Wireshark中捕获并保存ARP协议的数据包。

e)分析数据包:打开捕获的数据包,分析数据包中的ARP请求和应答。

3.实验结果与分析实验中,我们使用两台主机进行测试,主机A的IP地址为192.168.1.100,MAC地址为00:11:22:33:44:55,主机B的IP地址为192.168.1.200,MAC地址为AA:BB:CC:DD:EE:FF。

a)ARP请求过程:主机A通过ARP协议发送ARP请求,询问主机B的MAC地址,具体操作为发送一个以太网帧,目标MAC地址为广播地址FF:FF:FF:FF:FF:FF,目标IP地址为主机B的IP地址192.168.1.200。

主机B收到ARP请求后,通过ARP应答将自己的MAC地址发送给主机A。

b)ARP应答过程:主机B收到ARP请求后,生成一个ARP应答数据包,将自己的MAC地址AA:BB:CC:DD:EE:FF作为回应发送给主机A。

主机A接收到ARP应答后,将主机B的IP地址与MAC地址的对应关系存储在本地ARP缓存中,以便于下次通信时直接使用。

4.结论与意义ARP协议作为解决IP地址与MAC地址转换的关键协议,在计算机网络中起着重要的作用。

本实验通过抓包分析ARP协议的工作过程,深入理解了ARP协议的原理和应用场景。

ARP协议解析解析IP地址与MAC地址之间的映射

ARP协议解析解析IP地址与MAC地址之间的映射ARP(Address Resolution Protocol)是一种用于在IP地址和MAC地址之间建立映射的网络协议。

在计算机网络通信过程中,ARP协议起着重要的作用,它能够动态地解析IP地址与MAC地址之间的映射关系,以便实现数据包的传输。

一、ARP协议的基本原理ARP协议的作用是通过网络通信中的ARP请求和ARP响应消息,在局域网内查找目标IP地址对应的MAC地址。

当主机A要向主机B发送数据包时,首先会在本地的ARP缓存表(ARP Cache Table)中查找与主机B的IP地址对应的MAC地址。

如果ARP缓存表中存在对应的记录,则直接使用此MAC地址进行通信;如果没有对应的记录,则需要进行ARP协议的解析。

具体来说,当主机A要发送数据包给主机B时,主机A首先通过广播方式发送一个ARP请求消息,在该消息中包含自己的MAC地址和IP地址,以及目标IP地址。

所有收到此请求消息的主机都会进行比对,看是否与自己的IP地址相匹配。

如果有主机的IP地址与目标IP地址匹配,则该主机会向主机A回复一个ARP响应消息,其中包含自己的MAC地址。

主机A收到ARP响应消息后,就可以将目标IP地址与MAC地址对应起来,并将此对应关系存储在自己的ARP缓存表中,以便下次直接使用。

二、ARP协议的解析过程1. 主机A发送ARP请求消息主机A通过广播方式发送ARP请求消息,该消息包含自己的IP 地址和MAC地址,以及目标IP地址。

广播方式可以确保在局域网内的所有主机都能收到此消息。

2. 主机B收到ARP请求消息主机B在接收到ARP请求消息后,首先检查自己的IP地址是否与消息中的目标IP地址相匹配。

如果匹配成功,则进行下一步;如果不匹配,则忽略此消息。

3. 主机B发送ARP响应消息主机B向主机A发送ARP响应消息,该消息包含主机B的MAC 地址和IP地址。

由于是点对点通信,因此可以直接向主机A发送响应消息,而不用广播方式。

实验二 ARP协议分析(空白实验报告)

重庆理工大学计算机学院实验报告书课程名称:《TCP/IP原理及应用》实验题目:实验二实验名称:ARP协议分析班级:392学号:************名:***5. 实验过程及结果记录(1)实验设备和连接实验设备和连接图如图所示,一台交换机连接了2 台PC 机,分别命名为PC1、PC2,交换机命名为Switch。

图ARP 协议分析实验连接图(2)实验分组每两名同学为一组,其中每两人一小组,每小组各自独立完成实验。

(3)实验步骤1~7的操作步骤1:按照如图所示连接好设备,查看PC1 和PC2 的IP 地址;步骤2:在PC1、PC2 两台计算机上执行如下命令,清除ARP 缓存:ARP –d步骤3:在PC1、PC2 两台计算机上执行如下命令,查看高速缓存中的ARP 地址映射表的内容:ARP –a (对相应结果截图)步骤 4:在PC1 和 PC2 上运行 Ethereal 截获报文,为了截获和实验内容有关的报文, Ethereal 的Captrue Filter 的混杂模式的勾去掉;步骤5:在主机PC1 上执行message服务用net send向PC2 发送消息;步骤6:执行完毕,对截获的数据包进行筛选ARP报文;步骤7:在PC1、PC2 两台计算机上再次执行ARP –a 命令,查看高速缓存中的ARP 地址映射表的内容(对相应结果截图)。

、(4)根据以上操作步骤回答问题:步骤3和步骤7的执行ARP –a命令结果内容相同吗(附上截图)?结合两次看到的结果,理解ARP缓冲区的作用。

在步骤6中截获的报文中有几个ARP报文?在以太帧中,ARP协议类型的代码值是什么?对步骤6中截获的报文进行分析:ARP 报文分析ARP 请求报文ARP 应答报文字段报文信息及参数字段报文信息及参数硬件类型Ethernet(0x0001)硬件类型Ethernet(0x0001)协议类型Ip(0x0800)协议类型Ip(0x0800)硬件地址长度 6 硬件地址长度 6协议地址长度 4 协议地址长度 4操作Request(0x0001)操作Reply(0x0002)。

ARP协议分析

ARP协议是个高效的数据链路层协议,但同时其存在的缺陷是不容忽视的:ARP协议没有连接的概念,任一主机在没有ARP请求的时候也可以作出应答,这就导致了任何主机都可以向被攻击者发送假冒的应答包;ARP协议没有认证机制,对于数据的发送及接收方都不做任何认证,只要收到的协议包是有效的,主机就无条件地根据协议包内容刷新本机ARP缓存。

因此攻击者有了可乘之机,他们可随时发送虚假的ARP包,更新被攻击者主机上的ARP缓存,进行欺骗。

一、ARP期骗主要就是指利用ARP协议的漏洞,通过向目标设备主机发送虚假的ARP报文,达到监听或者截获目标主机数据的攻击手段。

主要攻击类型:冒充主机欺骗网关(对路由器ARP表的欺骗);冒充网关欺骗主机(对内网PC的网关欺骗)。

1、冒充主机欺骗网关攻击主机C发出一个报文,其中源MAC地址为MAC C,源IP地址为IP A。

这样任何发往主机A的报文都会被发往攻击主机C。

网关无法与真实主机A直接通信。

假如攻击主机不断地利用自己的真实MAC地址和其他主机的IP地址作为源地址发送ARP包。

则网关无法与网段内的任何主机(攻击主机C除外},进行直接通信。

然而,这种情况下,交换机是不会产生任何报警日志的,原因在于,多个IP地址对应一个MAC地址在交换机看来是正常的。

不会影响其通过IP所对应的MAC 来交付报文。

如果攻击者将网关ARP缓存中的MAC地址全部改为根本就不存在的地址,那么网关向外发送的所有以太网数据帧会丢失.使得上层应用忙于处理这种异常而无法响应外来请求。

也就导致网关产生拒绝服务(不能响应外界的请求,不能对外提供服务)。

2、冒充网关欺骗主机(1)在主动攻击中.攻击者C主动向A发送ARP应答数据包,告诉A,B(网关)的IP地址所对应的MAC地址是CC-CC-CC-CCCC-CC,从而使得A修改自己的ARP 列表,把B的IP地址对应的MAC地址修改为攻击者C的MAC地址。

(2) 攻击者C也主动向B发送ARP应答数据包.告诉B.A的IP地址所对应的MAC地址是CC-CC-CC-CC-CC-CC。

ARP协议原理分析

实验一 ARP协议原理分析1、ARP协议简介ARP,全称Address Resolution Protocol,中文名为地址解析协议,它工作在数据链路层,在本层和硬件接口联系,同时对上层提供服务。

IP数据包常通过以太网发送,以太网设备并不识别32位IP地址,它们是以48位以太网地址传输以太网数据包。

因此,必须把IP目的地址转换成以太网目的地址。

在以太网中,一个主机要和另一个主机进行直接通信,必须要知道目标主机的MAC地址。

但这个目标MAC地址是如何获得的呢?它就是通过地址解析协议获得的。

ARP协议用于将网络中的IP地址解析为的硬件地址(MAC地址),以保证通信的顺利进行。

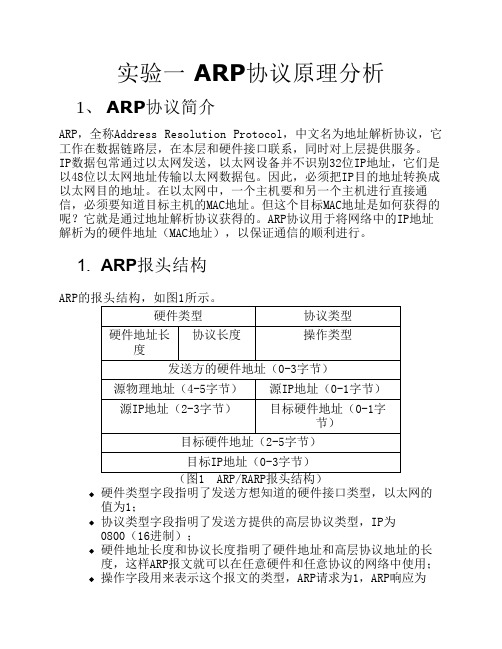

1. ARP报头结构ARP的报头结构,如图1所示。

硬件类型协议类型协议长度操作类型硬件地址长度发送方的硬件地址(0-3字节)源物理地址(4-5字节)源IP地址(0-1字节)源IP地址(2-3字节)目标硬件地址(0-1字节)目标硬件地址(2-5字节)目标IP地址(0-3字节)(图1 ARP/RARP报头结构)硬件类型字段指明了发送方想知道的硬件接口类型,以太网的值为1;协议类型字段指明了发送方提供的高层协议类型,IP为0800(16进制);硬件地址长度和协议长度指明了硬件地址和高层协议地址的长度,这样ARP报文就可以在任意硬件和任意协议的网络中使用;操作字段用来表示这个报文的类型,ARP请求为1,ARP响应为2,RARP请求为3,RARP响应为4;发送方的硬件地址(0-3字节):源主机硬件地址的前3个字节;发送方的硬件地址(4-5字节):源主机硬件地址的后3个字节;发送方IP(0-1字节):源主机硬件地址的前2个字节;发送方IP(2-3字节):源主机硬件地址的后2个字节;目的硬件地址(0-1字节):目的主机硬件地址的前2个字节;目的硬件地址(2-5字节):目的主机硬件地址的后4个字节;目的IP(0-3字节):目的主机的IP地址。

2. ARP的工作原理ARP的工作原理如下:1. 首先,每台主机都会在自己的ARP缓冲区 (ARP Cache)中建立一个 ARP列表,以表示IP地址和MAC地址的对应关系。

ARP协议分析实验

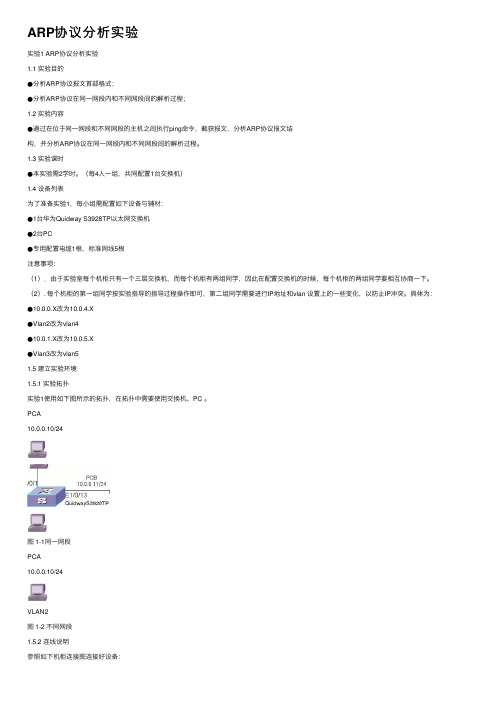

ARP协议分析实验实验1 ARP协议分析实验1.1 实验⽬的●分析ARP协议报⽂⾸部格式;●分析ARP协议在同⼀⽹段内和不同⽹段间的解析过程;1.2 实验内容●通过在位于同⼀⽹段和不同⽹段的主机之间执⾏ping命令,截获报⽂,分析ARP协议报⽂结构,并分析ARP协议在同⼀⽹段内和不同⽹段间的解析过程。

1.3 实验课时●本实验需2学时。

(每4⼈⼀组,共同配置1台交换机)1.4 设备列表为了准备实验1,每⼩组需配置如下设备与辅材:●1台华为Quidway S3928TP以太⽹交换机●2台PC●专⽤配置电缆1根,标准⽹线5根注意事项:(1).由于实验室每个机柜只有⼀个三层交换机,⽽每个机柜有两组同学,因此在配置交换机的时候,每个机柜的两组同学要相互协商⼀下。

(2). 每个机柜的第⼀组同学按实验指导的指导过程操作即可,第⼆组同学需要进⾏IP地址和vlan 设置上的⼀些变化,以防⽌IP冲突。

具体为:●10.0.0.X改为10.0.4.X●Vlan2改为vlan4●10.0.1.X改为10.0.5.X●Vlan3改为vlan51.5 建⽴实验环境1.5.1 实验拓扑实验1使⽤如下图所⽰的拓扑,在拓扑中需要使⽤交换机、PC 。

PCA10.0.0.10/24图 1-1同⼀⽹段PCA10.0.0.10/24VLAN2图 1-2 不同⽹段1.5.2 连线说明参照如下机柜连接图连接好设备:图1-3 同⼀⽹段4图1-4 不同⽹段5注意:在开始实验步骤前,必须确认将线缆按照要求连接好,并且交换机已经启动。

1.5.3 交换机说明1.5.4 IP地址说明同学们在实验中须严格遵照实验要求的IP地址,以便⽼师能更好的检验实验结果。

说明:实际应⽤中,IP地址是根据实际情况进⾏灵活规划的。

1.6 实验预配置任务实验指导⽼师需在实验前清除各实验⼩组的Quidway S3928TP配置。

1.7 通⽤规则●在开始实验前必须阅读整个实验内容。

ARP协议解析与应用

ARP协议解析与应用ARP(Address Resolution Protocol),地址解析协议,是一种用于在局域网中将IP地址解析为对应MAC地址的协议。

在计算机网络中,IP地址用于标识网络中的设备,而MAC地址则是用于标识设备的物理地址。

ARP协议的作用是通过IP地址查询对应的MAC地址,以实现数据的传输。

在本文中,我们将对ARP协议进行解析,并探讨其在实际应用中的作用与功能。

一、ARP协议概述1. ARP协议的定义ARP协议是一种地址解析协议,其作用是根据IP地址查询对应的MAC地址。

它通过广播的方式发送ARP请求,在局域网中寻找目标设备的MAC地址,以便进行数据传输。

一旦获取到目标设备的MAC地址,就可以通过以太网(Ethernet)传输层实现数据的传输。

2. ARP协议的工作原理ARP协议的工作原理可以分为以下四个步骤:a) 发送ARP请求:源设备向网络中的所有设备发送ARP请求,请求目标设备的MAC地址。

b) 目标设备响应ARP请求:目标设备接收到ARP请求后,将其MAC地址作为ARP响应发送给源设备。

c) 源设备收到ARP响应:源设备接收到目标设备的ARP响应后,将其存储在本地的ARP缓存中,以便将来的数据传输。

d) 数据传输:源设备通过目标设备的MAC地址将数据进行传输。

二、ARP协议的应用1. IP地址与MAC地址转换ARP协议的主要应用是实现IP地址与MAC地址之间的转换。

当一个设备需要与网络中的另一个设备进行通信时,首先需要知道目标设备的MAC地址,而通过ARP协议,可以通过目标设备的IP地址查询到其对应的MAC地址,从而实现数据的传输。

2. ARP缓存管理每次进行ARP请求响应之后,源设备会将目标设备的IP地址与MAC地址存储在本地的ARP缓存中,以便将来的数据传输。

ARP缓存管理是对这些缓存条目进行管理和维护的过程。

当ARP缓存中的某条目过期或者失效时,源设备会重新发送ARP请求以更新对应的MAC地址。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

(3)请简要描述ARP协议的工作过程。

1)发送方主机发送一个ARP请求报文,该报文以广播方式发送,其中包含接收方的IP地址。

2)网络上所有的主机都会受到这个请求,它们把请求中包含的接收方IP地址与自身的IP地址相比较,若相同,则向发送方回应,回应中包含了自己的物理地址;否则不作回应。

5. 实验过程及结果记录

(1)实验设备和连接

实验设备和连接图如图所示,一台交换机连接了2 台PC 机,分别命名为PC1、PC2,交换机命名为Switch。

图ARP 协议分析实验连接图

(2)实验分组

每两名同学为一组,其中每两人一小组,每小组各自独立完成实验。

(3)实验步骤1~7的操作

步骤1:按照如图所示连接好设备,查看PC1 和PC2 的IP 地址;

步骤2:在PC1、PC2 两台计算机上执行如下命令,清除ARP 缓存:

ARP –d

步骤3:在PC1、PC2 两台计算机上执行如下命令,查看高速缓存中的ARP 地址映射表的内容:

ARP –a (对相应结果截图)

步骤 4:在PC1 和 PC2 上运行 Ethereal 截获报文,为了截获和实验内容有关的报文, Ethereal 的Captrue Filter 设置为默认方式;

步骤5:在主机PC1 上执行Ping 命令向PC2 发送数据报;

步骤6:执行完毕,对截获的数据包进行筛选ARP报文;

步骤7:在PC1、PC2 两台计算机上再次执行ARP –a 命令,查看高速缓存中的ARP 地址映射表的内容

(对相应结果截图)。

(4)根据以上操作步骤回答问题:

步骤3和步骤7的执行ARP –a命令结果内容相同吗(附上截图)?结合两次看到的结果,理解ARP缓冲区的作用。

不相同。

在步骤6中截获的报文中有几个ARP报文?在以太帧中,ARP协议类型的代码值是什么?

截获的报文中有2个ARP报文。

,ARP协议的类型的代码值是0x0800。

对步骤6中截获的报文进行分析:

ARP 报文分析

ARP 请求报文ARP 应答报文

字段报文信息及参数字段报文信息及参数

硬件类型

Ethernet

(Request)

硬件类型Ethernet(reply)。