09-公钥管理命令

密钥管理的层次结构

密钥管理的层次结构

密钥管理是信息安全领域中至关重要的一环,其作用是确保数据的保密性、完整性和可用性。

在密钥管理中,密钥的生成、存储、分配、更新和销毁等操作都需要严格控制,以防止密钥泄露和不当使用。

在实际应用中,密钥管理往往采用层次结构来组织,以便更好地管理和保护密钥。

下面是密钥管理的层次结构示意图:

1. 根密钥(Root Key):是密钥管理的最高层次,用于生成和管理下一级密钥。

通常由系统管理员或安全管理员创建和维护。

2. 主密钥(Master Key):是根密钥下一级的密钥,用于保护和管理应用程序的密钥。

主密钥由根密钥衍生生成,通常由应用程序管理员创建和维护。

3. 应用程序密钥(Application Key):是主密钥下一级的密钥,用于保护应用程序中的数据。

应用程序密钥由主密钥衍生生成,通常由应用程序本身动态生成和管理。

4. 会话密钥(Session Key):是应用程序密钥下一级的密钥,用于保护应用程序会话中的数据。

会话密钥由应用程序密钥动态生成和管理,其生命周期通常与会话期限相同。

在密钥管理的层次结构中,不同层次的密钥具有不同的安全级别和权限,只有经过授权的用户才能访问和使用。

同时,密钥的生成、存储和分配等操作也需要遵循严格的安全规范和流程,以确保密钥的安全性和可靠性。

- 1 -。

OpenSSL 命令常用证书操作

在OpenSSL开发包中,包含一个实用工具:openssl,比如我用MinGW GCC 编译OpenSSL 0.9.8k 后,openssl 就保存在out目录下。

openssl 工具是完成密钥、证书操作和其它SSL 事务的入口环境,直接运行不带参数的openssl 命令后,可以得到一个shell 环境,在其中可以以交互的方式完成SSL 相关的安全事务。

不过有时,如果用一个带参数选项的openssl 命令完成操作,会更方便。

下面是我使用openssl 做证书操作时,记录的常用命令用法。

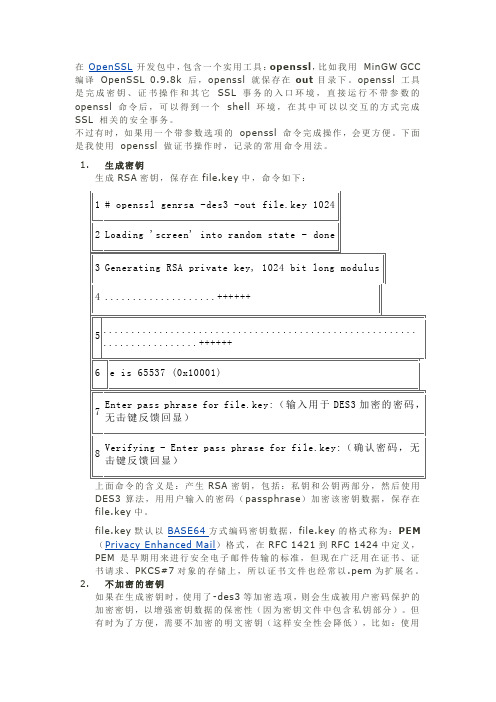

1.生成密钥生成RSA密钥,保存在file.key中,命令如下:上面命令的含义是:产生RSA密钥,包括:私钥和公钥两部分,然后使用DES3算法,用用户输入的密码(passphrase)加密该密钥数据,保存在file.key中。

file.key默认以BASE64方式编码密钥数据,file.key的格式称为:PEM (Privacy Enhanced Mail)格式,在RFC 1421到RFC 1424中定义,PEM是早期用来进行安全电子邮件传输的标准,但现在广泛用在证书、证书请求、PKCS#7对象的存储上,所以证书文件也经常以.pem为扩展名。

2.不加密的密钥如果在生成密钥时,使用了-des3等加密选项,则会生成被用户密码保护的加密密钥,以增强密钥数据的保密性(因为密钥文件中包含私钥部分)。

但有时为了方便,需要不加密的明文密钥(这样安全性会降低),比如:使用Apache的HTTPS服务,每次启动Apache服务时,都需要用户输入保护密钥的密码,感觉麻烦的话,可以使用明文密钥。

明文密钥可以使用不带-des3等加密选项的openssl命令生成,还可以使用以下命令将加密保护的密钥转换成明文密钥,当然转换过程需要用户输入原来的加密保护密码:3.查看密钥查看保存在file.key中的RSA密钥的细节,如果此文件是加密保护的,会提示用户输入加密此文件的密码,命令如下:输出的内容均是RSA密钥数据的数学信息(模数、指数、质数等),从输出的结果中也可知file.key保存的RSA密钥数据包括:私钥和公钥两部分。

公钥的分配方法

公钥的分配方法公钥的分配方法主要有以下几种:1. 公开发布:公钥体制的公钥不用保密,任一用户均可将自身公钥发给其他用户或径直在某范围。

此方法的明显优势是非常简单,不用特殊的安全通道进行密钥分发,并降低了密钥管理成本。

然而,此方法也存在致命的缺点。

换句话说,很难保证公钥发布的真实性和完整性,并且很容易公开虚假的公钥。

2. 使用公钥目录分发:建立用户公钥数据库,让每个用户把自己的公钥安全地注册到此公钥目录中,并由可信的机构维护和管理公钥目录,确保整个目录的真实性与完整性。

每个用户都可直接查询公钥目录获取感兴趣的其他用户公钥。

这种方法比让每个用户自由发布公钥更安全,但公钥目录可能是系统中的一个弱点。

除了会是性能瓶颈外,公钥目录本身的安全性也是一个大问题。

一旦攻击者攻破,就可篡改或伪造任何用户的公钥,进而不仅可仿冒任一用户与其他用户通信,又可监听发往任一用户的消息。

3. 在线安全分发:针对公钥目录的不足,对其运行方式进行安全优化,引入认证功能对公钥访问进行控制,可加强公钥分配的安全性。

与公钥目录方法类似,公钥管理机构将经过其私钥签名的被请求公钥回送给该用户;在其收到经公钥管理机构签名的被请求公钥后,用已掌握的公钥管理机构的公钥对签名实施验证,以确定该公钥的真实性,同时还需用时间戳或一次性随机数避免伪造和重放用户的公钥,保证分发公钥的新鲜性,请求者可把已认证的所有其他用户公钥存于本地磁盘上,以备再次用时不用重新请求,但请求者必须定期联系公钥管理机构,以防漏掉对已存储用户公钥的更新。

这是一种在线式公钥分配方案,因限制了用户对公钥数据库的自由查询,并用数字签名和时间戳保护分发公钥,提高了公钥分配的安全性,但从另一个角度考察在线安全分发,其缺点也是明显的。

一是公钥管理机构必须时刻在线,准备为用户服务,这给公钥管理机构的建设加大了难度,使其与公钥目录一样可能变成系统性能的瓶颈;二是要保证任一用户随时可向公钥管理机构请求本人需要的用户公钥,这要求整个网络有不错的性能;三是公钥管理机构仍是被攻击的目标,公钥管理机构的私钥必须绝对安全。

Linux命令高级技巧使用sshadd进行SSH密钥管理

Linux命令高级技巧使用sshadd进行SSH密钥管理Linux命令高级技巧使用ssh-add进行SSH密钥管理SSH(Secure Shell)是一种网络协议,用于在不安全的网络中建立安全的连接。

在Linux系统中,使用SSH密钥对进行身份验证,能够提供更高的安全性和便利性。

本文将介绍如何使用ssh-add命令进行SSH密钥管理。

一、什么是SSH密钥SSH密钥是SSH身份验证中的一种方法,通过公钥和私钥的组合进行身份验证。

公钥存储在服务器,私钥存储在客户端。

当客户端连接到服务器时,私钥会与服务器上的公钥进行匹配,从而实现安全连接。

二、为什么要使用ssh-add命令在使用SSH密钥进行身份验证时,通常需要在每次会话之前手动加载私钥。

然而,如果有多个私钥,每次都手动加载可能会很繁琐。

这时就需要使用ssh-add命令。

ssh-add命令可以将私钥添加到一个临时的身份验证代理中,供后续会话使用。

这样一来,就可以避免每次都手动加载私钥,提高了操作效率。

三、使用ssh-add命令进行SSH密钥管理1. 检查已加载的密钥在使用ssh-add命令之前,可以先使用以下命令检查已加载的密钥:```bashssh-add -l```该命令会列出已加载的密钥的信息,如路径和指纹等。

2. 添加私钥使用ssh-add命令添加私钥,命令格式如下:```bashssh-add <私钥路径>```例如,如果私钥存储在用户的主目录下的.ssh文件夹中,并且密钥文件名为id_rsa,则可以使用以下命令添加私钥:```bashssh-add ~/.ssh/id_rsa```执行上述命令后,系统会提示输入私钥的密码。

3. 删除私钥如果需要删除已添加的私钥,可以使用以下命令:```bashssh-add -d <私钥路径>```例如,如果要删除之前添加的id_rsa密钥,可以使用以下命令:```bashssh-add -d ~/.ssh/id_rsa```4. 清除所有私钥如果需要清除所有已加载的私钥,可以使用以下命令:```bashssh-add -D```该命令会将所有已加载的私钥从临时身份验证代理中删除。

ssh public key使用方法

ssh public key使用方法SSH Public Key 使用方法什么是 SSH Public Key?SSH(Secure Shell)公钥是一种密码学协议,用于在计算机之间进行加密通信和身份验证。

它由一对密钥组成,包括公钥和私钥。

公钥用于加密数据,私钥用于解密数据和进行身份验证。

为什么使用 SSH Public Key?SSH Public Key 提供了更加安全和便捷的远程访问方式。

它可以替代传统的密码方式,避免密码被盗取或破解的风险。

使用 SSHPublic Key 还可以实现无需密码即可登录远程服务器,提高工作效率。

生成 SSH Public Key以下是生成 SSH Public Key 的方法:1.打开终端或命令提示符;2.运行以下命令来生成 SSH 密钥对:ssh-keygen -t rsa -b 40963.程序会要求你输入保存密钥对的文件名和密码。

默认情况下,保存在~/.ssh目录下,文件名为id_rsa;4.密钥对生成后,可以使用以下命令来查看公钥内容:cat ~/.ssh/id_使用 SSH Public Key 连接到远程服务器使用 SSH Public Key 连接到远程服务器需要以下步骤:1.将公钥文件(默认为id_)中的内容复制到远程服务器的~/.ssh/authorized_keys文件中;2.在本地终端或命令提示符中运行以下命令连接到远程服务器:ssh -i ~/.ssh/id_rsa user@remote_server_ip注意将user替换为远程服务器的用户名,remote_server_ip 替换为远程服务器的 IP 地址或域名。

其他 SSH Public Key 相关操作以下是一些其他常见的 SSH Public Key 相关操作:•将公钥添加到多个远程服务器:可以将公钥文件复制到其他远程服务器的~/.ssh/authorized_keys文件中;•生成不同类型的密钥对:可以使用-t参数来指定密钥类型,如ssh-keygen -t ecdsa -b 521;•更改密钥对的密码:可以使用以下命令来更改密钥对的密码:ssh-keygen -p -f ~/.ssh/id_rsa总结通过使用 SSH Public Key,我们可以提高远程访问的安全性和便捷性。

密钥管理方式

密钥管理方式密钥管理是信息安全领域中的一个重要概念,它涉及到对密钥的生成、分发、存储、更新和注销等一系列操作。

密钥作为信息加密和解密的基础,其安全性直接关系到整个系统的安全性。

因此,合理选择和使用密钥管理方式对于保障信息安全至关重要。

一、对称密钥管理方式对称密钥管理方式是一种传统且简单的方式,它使用相同的密钥进行加密和解密操作。

这种方式的优点是加密解密速度快,适用于大量数据的加密。

然而,对称密钥的分发和存储却是一个难题。

常见的对称密钥管理方式包括手动分发、密钥加密传输、密钥交换协议等。

虽然这些方式可以实现对称密钥的安全分发和存储,但也存在一定的风险,如密钥泄露、密钥分发不可靠等。

二、非对称密钥管理方式非对称密钥管理方式是一种较为安全的方式,它使用一对密钥,即公钥和私钥。

公钥用于加密数据,而私钥用于解密数据。

非对称密钥管理方式的优点是分发公钥相对容易,而私钥只需要保密即可。

常见的非对称密钥管理方式包括公钥基础设施(PKI)、数字证书、数字签名等。

这些方式可以确保密钥的安全分发和存储,同时也能够验证密钥的合法性和完整性。

三、密钥托管管理方式密钥托管管理方式是一种将密钥的生成、分发和存储等操作交由专门的机构或服务提供商来完成的方式。

这种方式的优点是可以充分利用专业的密钥管理技术和设备,确保密钥的安全性。

常见的密钥托管管理方式包括硬件安全模块(HSM)、云密钥管理服务等。

这些方式能够提供高强度的密钥保护和管理,适用于对密钥安全性要求较高的场景。

四、多因素认证密钥管理方式多因素认证密钥管理方式是一种结合了密码、生物特征、硬件设备等多种因素进行认证的方式。

这种方式的优点是提供了更高的安全性,能够有效防止密钥被盗用或冒用。

常见的多因素认证密钥管理方式包括指纹识别、虹膜识别、智能卡等。

这些方式能够在密钥管理过程中增加额外的认证层级,提高密钥的安全性。

密钥管理方式是保障信息安全的重要手段。

无论是对称密钥管理方式、非对称密钥管理方式、密钥托管管理方式还是多因素认证密钥管理方式,都有各自的特点和适用场景。

x509certificate获取扩展密钥用法

X.509证书中的扩展密钥用于指定证书持有者的公共密钥可以用于哪些特定用途,例如Web身份验证、电子邮件加密、数字签名等。

扩展密钥可以通过X.509证书中的扩展

来定义,最常见的是Subject Alternative Name(SAN)扩展和Key Usage扩展。

SAN扩展定义了可替代证书主题名称的其他名称,例如IP地址、域名或电子邮件地址。

这使得一个证书可以支持多个域名或IP地址,方便在不同场景下使用。

Key Usage扩展指定了证书的公共密钥可以用于哪些特定用途,例如数字签名、密钥加密等。

这可以帮助应用程序识别证书是否适合特定的用途,从而提高安全性。

要获取证书的扩展密钥用法,可以使用OpenSSL工具。

以下是一个示例命令:

```

openssl x509 -in certificate.crt -text -noout

```

这将显示证书的详细信息,包括扩展密钥用法。

在输出中查找类似于下面的行:

```

X509v3 Subject Alternative Name:

X509v3 Key Usage:

Digital Signature, Key Encipherment

```

其中,Subject Alternative Name扩展列出了证书支持的多个域名,而Key Usage扩展指

定了证书的公共密钥可用于数字签名和密钥加密。

x509 密钥用法 -回复

x509 密钥用法-回复什么是x509密钥用法?X509是公钥基础设施(PKI)中的一种标准,用于管理和验证数字证书。

数字证书是一种包含公钥、持有者信息和颁发者签名的文件,用于确保数据的安全性和完整性。

X509密钥用法是指数字证书中定义的密钥的不同用途和功能。

在x509标准中,定义了几种常见的密钥用法,例如加密、数字签名、身份验证等。

这些密钥用法可以被分配给特定的数字证书,以确保证书的正确使用和保护。

在本文中,我们将深入探讨x509密钥用法及其在实际应用中的重要性。

首先,让我们了解一下x509密钥用法的基本概念。

每个数字证书都包含一个密钥对,由一个公钥和一个私钥组成。

公钥可以与其他人共享,用于加密数据。

私钥是保密的,只有证书的持有者可以使用它来解密数据或生成数字签名。

一种常见的x509密钥用法是加密。

数字证书可以被分配加密密钥用法,指示该证书的公钥可以用于加密敏感数据。

当一个证书被分配了加密密钥用法时,它可以被用于加密数据传输,确保数据在传输过程中不被未经授权的人访问或修改。

另一种常见的x509密钥用法是数字签名。

数字签名用于确保数据的完整性和身份认证。

当一个数字证书被分配了数字签名密钥用法,持有者可以使用私钥生成数字签名,用于验证数据的真实性。

数字签名可以在数据传输过程中被验证,以确保数据在传输过程中没有被篡改。

身份验证是x509密钥用法的另一个重要方面。

数字证书可以被用于身份验证,以确保通信双方的身份。

当一个数字证书被分配了身份验证密钥用法,持有者可以使用证书的私钥提供身份认证信息,确保他们的身份被正确验证。

除了加密、数字签名和身份验证之外,x509还定义了其他一些密钥用法,如密钥协商、密钥封装和证书撤销列表(CRL)签名。

这些密钥用法在特定的安全场景中发挥着重要的作用,确保数据的机密性、完整性和身份认证。

在实际应用中,正确使用x509密钥用法是确保数据安全的关键。

通过仔细分配和管理密钥用法,可以最大程度地降低数据泄露、篡改和身份欺骗的风险。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1 公钥管理配置命令.............................................................................................................................. 1-1 1.1 公钥管理配置命令 ............................................................................................................................. 1-1 1.1.1 display public-key local public ................................................................................................ 1-1 1.1.2 display public-key peer........................................................................................................... 1-3 1.1.3 peer-public-key end ................................................................................................................ 1-4 1.1.4 public-key-code begin ............................................................................................................ 1-5 1.1.5 public-key-code end ............................................................................................................... 1-6 1.1.6 public-key local create............................................................................................................ 1-7 1.1.7 public-key local destroy .......................................................................................................... 1-8 1.1.8 public-key local export dsa ..................................................................................................... 1-9 1.1.9 public-key local export rsa.................................................................................................... 1-10 1.1.10 public-key peer ................................................................................................................... 1-11 1.1.11 public-key peer import sshkey............................................................................................ 1-12

【描述】 display public-key local public 命令用来显示本地密钥对中的公钥部分。

1-1

相关配置可参考命令 public-key local create。

【举例】 # 显示 RSA 本地密钥对中的公钥部分。

<Sysname> display public-key local rsa public

1 公钥管理配置命令

1.1 公钥管理配置命令

1.1.1 display public-key local public

【命令】 display public-key local { dsa | ecdsa | rsa } public

【视图】 任意视图

【缺省级别】 1:监控级

【参数】 dsa:显示 DSA 本地密钥对中的公钥部分。本参数的支持情况与设备的型号有关,请以设备的实际 情况为准。 ecdsa:显示 ECDSA 本地密钥对中的公钥部分。本参数的支持情况与设备的型号有关,请以设备 的实际情况为准。 rsa:显示 RSA 本地密钥对中的公钥部分。

1-2

# 显示 ECDSA 本地密钥对中的公钥部分。

<Sysname> display public-key local ecdsa public

===================================================== Time of Key pair created: 10:49:32 2007/10/26 Key name: HOST_KEY Key type: ECDSA Encryption Key ===================================================== Key code: 3049301306072A8648CE3D020106082A8648CE3D03010103320004CE56C7870239FEA15B3D1B0C2BA236D287 294F4DE3F07D7F5D42EF4ABEEF989E5005E9B56F0825BB6B2F054D984AFE29

===================================================== Time of Key pair created: 19:59:16 2007/10/25 Key name: HOST_KEY Key type: RSA Encryption Key ===================================================== Key code: 30819F300D06092A864886F70D010101050003818D0030818902818100BC4C392A97734A633BA0F1DB01F84E B51228EC86ADE1DBA597E0D9066FDC4F04776CEA3610D2578341F5D049143656F1287502C06D39D39F28F0F5 CBA630DA8CD1C16ECE8A7A65282F2407E8757E7937DCCDB5DB620CD1F471401B7117139702348444A2D89004 97A87B8D5F13D61C4DEFA3D14A7DC07624791FC1D226F62DF3020301 0001

===================================================== Time of Key pair created: 19:59:17 2007/10/25 Key name: SERVER_KEY Key type: RSA Encryption Key ===================================================== Key code: 307C300D06092A864886F70D0101010500036B003068026100C51AF7CA926962284A4654B2AACC7B2AE12B2B 1EABFAC1CDA97E42C3C10D7A70D1012BF23ADE5AC4E7AAB132CFB6453B27E054BFAA0A85E113FBDE751EE0EC EF659529E857CF8C211E2A03FD8F10C5BEC162B2989ABB5D299D1E4E27A13C7DD10203010001

i

本文中标有“请以实际情况为准”的特性描述,表示各型号对于此特性的支持情况可能不同,本节 将对此进行说明。 H3C MSR 系列路由器的命令支持情况说明:

命令

public-key local export dsa

MSR 900 Yes

MSR 20-1X

MSR 20

Yes

Yes

MSR 30 Yes

MSR 50 Yes

# 显示 DSA 本地密钥对中的公钥部分。

<Sysname> display public-key local dsa public

===================================================== Time of Key pair created: 20:00:16 2007/10/25 Key name: HOST_KEY Key type: DSA Encryption Key ===================================================== Key code: 308201B83082012C06072A8648CE3804013082011F02818100D757262C4584C44C211F18BD96E5F061C4F0A4 23F7FE6B6B85B34CEF72CE14A0D3A5222FE08CECE65BE6C265854889DC1EDBD13EC8B274DA9F75BA26CCB987 723602787E922BA84421F22C3C89CB9B06FD60FE01941DDD77FE6B12893DA76EEBC1D128D97F0678D7722B53 41C8506F358214B16A2FAC4B368950387811C7DA33021500C773218C737EC8EE993B4F2DED30F48EDACE915F 0281810082269009E14EC474BAF2932E69D3B1F18517AD9594184CCDFCEAE96EC4D5EF93133E84B47093C52B 20CD35D02492B3959EC6499625BC4FA5082E22C5B374E16DD00132CE71B020217091AC717B612391C76C1FB2 E88317C1BD8171D41ECB83E210C03CC9B32E810561C21621C73D6DAAC028F4B1585DA7F42519718CC9B09EEF 0381850002818100CCF1F78E0860BE937FD3CA07D2F2A1B66E74E5D1E16693EB374D677A7A6124EBABD59FE4 8796C56F3FF919F999AEB97D1F2B83D9B98AC09BC1F72E80DBE337CB29989A23378EB21C38EE083F11ED6DC8 D4DBE001BA85450CEA071C2A471C83761E4CF32C174B418612CDD597B441F0CAA05DC01CB93A0ABB247C06FB A4C79054