04.第4章 随机访问技术

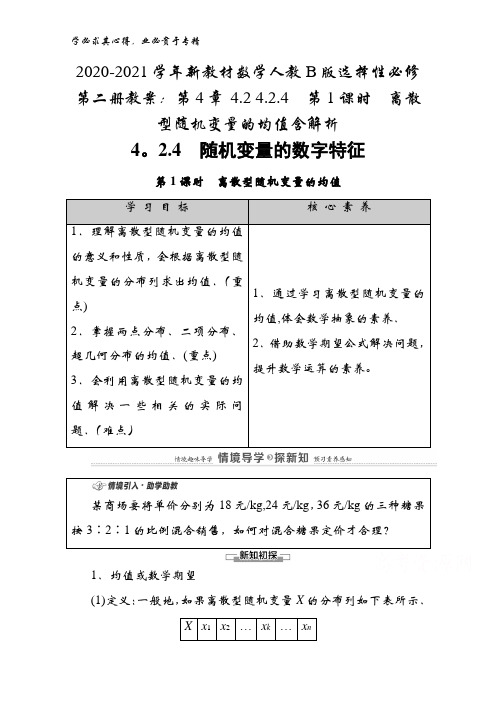

2020-2021学年数学第二册教案:第4章4.24.2.4 第1课时 离散型随机变量的均值含解析

2020-2021学年新教材数学人教B版选择性必修第二册教案:第4章4.2 4.2.4第1课时离散型随机变量的均值含解析4。

2.4随机变量的数字特征第1课时离散型随机变量的均值学习目标核心素养1.理解离散型随机变量的均值的意义和性质,会根据离散型随机变量的分布列求出均值.(重点)2.掌握两点分布、二项分布、超几何分布的均值.(重点) 3.会利用离散型随机变量的均值解决一些相关的实际问题.(难点)1.通过学习离散型随机变量的均值,体会数学抽象的素养.2.借助数学期望公式解决问题,提升数学运算的素养。

某商场要将单价分别为18元/kg,24元/kg,36元/kg的三种糖果按3∶2∶1的比例混合销售,如何对混合糖果定价才合理?1.均值或数学期望(1)定义:一般地,如果离散型随机变量X的分布列如下表所示.X x1x2…x k…x nP p1p2…p k…p n则称E(X)=x1p1+x2p2+…+x n p n=错误!为离散型随机变量X的均值或数学期望(简称为期望).(2)意义:它刻画了X的平均取值.(3)性质:若X与Y都是随机变量,且Y=ax+b(a≠0),则E(Y)=aE(x)+b。

拓展:随机变量的均值公式与加权平均数的联系加权平均数,假设随机试验进行了n次,根据X的概率分布,在n次试验中,x1出现了p1n次,x2出现了p2n次,…,x n出现了p n n 次,故在n次试验中,X出现的总次数为p1nx1+p2nx2+…+p n nx n.因此n次试验中,X出现的平均值等于错误!=E(X).故E(X)=p1x1+p2x2+…+p n x n。

2.两点分布、二项分布及超几何分布的均值(1)若随机变量X服从参数为p的两点分布,则E(X)=p。

(2)若X服从参数为n,p的二项分布,即X~B(n,p),则E(X)=np;(3)若X服从参数为N,n,M的超几何分布,即X~H(N,n,M),则E(X)=错误!.1.思考辨析(正确的打“√",错误的打“×”)(1)随机变量X的数学期望E(X)是个变量,其随X的变化而变化.()(2)随机变量的均值反映样本的平均水平.()(3)若随机变量X的数学期望E(X)=2,则E(2X)=4。

北京理工大学《概率论与数理统计》课件-第4章随机变量的数字特征

北京理工大学《概率论与数理统计》分布函数能够完整地描述随机变量的统计特性,但在某些实际问题中,不需要全面考查随机变量的变化,只需知道它的随机变量的某些数字特征也就够了.评定某企业的经营能力时,只要知道该企业例如:年平均赢利水平研究水稻品种优劣时,我们关心的是稻穗的平均粒数及平均重量考察一射手的水平,既要看他的平均环数是否高,还要看他弹着点的范围是否小,即数据的波动是否小.由上面的例子看到,平均盈利水平、平均粒数、平均环数、数据的波动大小等,都是与随机变量有关的某个数值,能清晰地描述随机变量在某些方面的重要特征,这些数字特征在理论和实践上都具有重要意义.另一方面,对于一些常用的重要分布,如二项分布、泊松分布、指数分布、正态分布等,其中的参数恰好就是某些数字特征,因此,只要知道了这些数字特征,就能完全确定其具体的分布.第四章随机变量的数字特征4.1随机变量的平均取值——数学期望4.2随机变量取值平均偏离平均值的情况——方差4.3 描述两个随机变量之间的某种关系的数——协方差与相关系数4.1 数学期望一离散型随机变量的数学期望二连续型随机变量的数学期望三常见分布的数学期望四随机变量函数的数学期望五数学期望的性质六、数学期望的应用一离散型随机变量的数学期望引例射击问题设某射击手在同样的条件下,瞄准靶子相继射击90次,(命中的环数是一个随机变量).射中次数记录如下命中环数Y0 1 2 3 4 5命中次数n k 2 13 15 10 20 30频率n k/n2/90 13/90 15/90 10/90 20/90 30/90试问:该射手每次射击平均命中靶多少环?解:平均命中环数这是以频率为权的加权平均命中环数Y0 1 2 3 4 5命中次数n k2 13 15 10 20 30频率n k /n 2/90 13/90 15/90 10/90 20/90 30/900211321531042053090×+×+×+×+×+×=21315102030012345909090909090=×+×+×+×+×+×50k k n k n =⋅∑ 3.37.==射中靶的总环数射击次数平均射中环数频率随机波动随机波动“平均射中环数”的稳定值?=由频率的稳定性知:当n 很大时:频率n k /n 稳定于概率p k 稳定于50k k n k n =⋅∑50k k k p =⋅∑50k k n k n =⋅∑“平均射中环数”等于射中环数的可能值与其概率之积的累加定义1 设X 是离散型随机变量,它的概率分布是:P {X =x k }=p k , k =1,2,…如果绝对收敛,则称它为X 的数学期望或均值.记为E (X ), 即如果发散,则称X 的数学期望不存在.1k k k x p ∞=∑1()k k k E X x p ∞==∑1||k k k x p∞=∑注意:随机变量的数学期望的本质就是加权平均数,它是一个数,不再是随机变量.注1:随机变量X 的数学期望完全是由它的概率分布确定的,而不应受X 的可能取值的排列次序的影响,因此要求绝对收敛1k k k xp ∞=<+∞∑11111(1)1ln 2234212n n−+−++−→− 1111111(2)1ln 22436852−−+−−+→注2.E (X )是一个实数,而非随机变量,它是一种以概率为权的加权平均,与一般的算术平均值不同,它从本质上体现了随机变量X 取可能值的真正的平均值,也称均值.当随机变量X 取各个可能值是等概率分布时,X 的期望值与算术平均值相等.假设X 1P80 85 90 1/4 1/4 1/21()800.25850.25+900.586.25E X =×+××=X 2P80 85 901/3 1/3 1/32()85.E X =注3.数学期望E(X)完全由随机变量X的概率分布确定,若X服从某一分布,也称E(X)是这一分布的数学期望.乙射手甲射手例1.甲、乙两个射击手,他们射击的分布律如下表所示,问:甲和乙谁的技术更好?击中环数8 9 10概率0.3 0.1 0.6击中环数8 9 10概率0.2 0.5 0.3单从分布列看不出好坏,解:设甲,乙两个射击手击中的环数分别为X 1,X 2E (X 1)=8×0.3+9×0.1+10×0.6=9.3(环)E (X 2)=8×0.2+9×0.5+10×0.3=9.1(环)例2.1654年职业赌徒德.梅尔向法国数学家帕斯卡提出一个使他苦恼很久的分赌本问题:甲、乙两赌徒赌技相同,各出赌注50法郎,每局中无平局.他们约定,谁先赢三局,则得到全部100法郎的赌本.当甲赢了2局,乙赢了1局时,因故要中止赌博.现问这100法郎如何分才算公平?解:假如比赛继续进行下去,直到结束为止. 则需要2局.这时,可能的结果为:甲甲,甲乙,乙甲,乙乙即:甲赢得赌局的概率为3/4,而乙赢的概率为1/4.设:X、Y分别表示甲和乙得到的赌金数. 则分布律分别为:X0 100 P1/4 3/4Y0 100 P3/4 1/4这时,可能的结果为:甲甲,甲乙,乙甲,乙乙即:甲赢得赌局的概率为3/4,而乙赢的概率为1/4.E(X)=0×1/4+100×3/4=75E(Y)=0×3/4+100×1/4=25即甲、乙应该按照3:1的比例分配全部的赌本.例3.确定投资决策方向?某人有10万元现金,想投资于某项目,预估成功的机会为30%,可得利润8万元,失败的机会为70%,将损失2万元.若存入银行,同期间的利率为5%,问是否做此项投资?解:设X 为此项投资的利润,则存入银行的利息:故应该选择该项投资.(注:投资有风险,投资须谨慎)X 8 −2P0.3 0.7此项投资的平均利润为:E (X )=8×0.3+(−2)×0.7=1(万元)10×0.05=0.5(万元)设X 是连续型随机变量,密度函数为f (x ).问题:如何寻找一个体现随机变量平均值的量.将X 离散化.二、连续型随机变量的数学期望在数轴上取等分点:…x −2<x −1<x 0<x 1<x 2<…x k +1−x k =∆x ,k =0,±1,….,并设x k 都是f (x )的连续点.则小区间[x i ,x i+1)阴影面积近似为f (x i )∆x i1()i x x f x dx+=∫()i f x x≈∆P {x i <X ≤x i +1}定义一个离散型随机变量X *如下:其数学期望存在,且绝对收敛时,P {X *=x i }=P {x i ≤X <x i +1} ≈f (x i )∆x对于X *,当当分点越来越密,即∆x →0时,可以认为X *=x i 当且仅当x i ≤X <x i +1(*)i i ix P X x =∑(*){*}i i iE X x P X x ==∑()i i ix f x x ≈∆∑0=lim ()i i x ix f x x ∆→∆∑则其分布律为E (X *) →E (X ) *0=lim x EX EX ∆→即有:+()xf x dx∞−∞=∫定义2:设X 是连续型随机变量,其密度函数为f (x ),如果绝对收敛,则称的值为X 的数学期望,如果积分发散,则称随机变量X 的数学期望不存在.+()xf x dx ∞−∞∫+||()x f x dx∞−∞∫即+()()E X xf x dx∞−∞=∫+()xf x dx ∞−∞∫记为E (X ).注意:随机变量的数学期望的本质就是加权平均数,它是一个数,不再是随机变量.三、常见分布的数学期望1.0−1分布设随机变量X服从参数为p的0−1分布,求EX.解:X的分布律为X0 1P1−p p则:E(X)=0×P{X=0}+1×P{X=1}=P{X=1}=p概率是数学期望的特例(第五章)2.二项分布X 的分布律为P {X =k }=C n k p k (1−p )n−k ,k =0,1,…,n .解:设随机变量X ~b (n ,p ),求EX .0{}nk EX kP X k ==∑0(1)n k k n k n k kC p p −=−∑1!(1)!()!n k n kk n k p p k n k −=−−∑1(1)(1)1(1)!(1)(1)!()!nk n k k n np p p k n k −−−−=−−−−∑11(1)1(1)n l k l ln ln l np Cp p −=−−−−=−∑1[(1)]n np p p −=+−np=抛掷一枚均匀硬币100次,能期望得到多少次正面3.泊松分布则解:X 的分布律为设随机变量X ~π(λ),求EX .{},0,1,2,!kP X k e k k λλ−=== 00(){}!k k k e E X kP X k k k λλ−∞∞=====∑∑11(1)!k k ek λλλ−∞−==−∑1!ii k i e i λλλ∞=−−=∑=e e λλλλ−=1!k k e k k λλ−∞==∑泊松分布的参数是λ4.几何分布解:X 的分布律为P {X =k }=q k −1p ,k =1,2,….p+q =1设随机变量X 服从参数为p 的几何分布,求EX .111(){}k k k E X kP Xk k pq∞∞−=====⋅∑∑11k k p k q∞−=⋅∑1=()kk p q ∞=′∑1=()k k p q ∞=′∑()1q p q′=−211(1)p q p=−重复掷一颗骰子平均掷多少次才能第一次出现6点设X ~U (a , b ),求E (X ).解:X 的概率密度为:X 的数学期望为:数学期望位于区间(a ,b )的中点.5.均匀分布1()0a xb f x b a<<=− 其它()()2bax a b E X xf x dx dx b a +∞−∞+===−∫∫设X 服从指数分布,求E (X ).分部积分法6.指数分布当概率密度表示为:对应的数学期望为θ.,0()0,x e x f x x λλ− >=≤ 0xxedx λλ+∞−=∫()()E X xf x dx +∞−∞=∫1λ=1,0()0,0xe xf x x θθ− > = ≤解:X 的概率密度为:设X ~N (μ,σ2),求E (X ).解:X 的概率密度为被积函数为奇函数,故此项积分为0.7.正态分布22()21()2x f x eµσπσ−−=()()E X xf x dx +∞−∞=∫22()212x xedxµσπσ−+∞−−∞=∫221()2x t t t edtµσσµπ−=+∞−−∞+∫ 2222122t t tedt edt σµππ+∞+∞−−−∞−∞+∫∫µ=N (0,1)的密度函数积分为1.注意:不是所有的随机变量都有数学期望例如:Cauchy 分布的密度函数为但发散故其数学期望不存在.21(),(1)f x x x π=−∞<<+∞+2||||()(1)x x f x dx dx x π+∞+∞−∞−∞=+∫∫四随机变量函数的数学期望设已知随机变量X的分布,我们需要计算的不是X的期望,而是X的某个函数的期望,比如说g(X)的期望. 那么应该如何计算呢?一种方法是,因为g(X)也是随机变量,故应有概率分布,它的分布可以由已知的X的分布求出来. 一旦我们知道了g(X)的分布,就可以按照期望的定义把E[g(X)]计算出来.例4.某商店对某种家用电器的销售采用先使用后付款的方式,记该种电器的使用寿命为X (以年计),规定:X ≤1,一台付款1500元;1<X ≤2,一台付款2000元2<X ≤3,一台付款2500元;X >3,一台付款3000元设X 服从指数分布,且平均寿命为10年,求该商店一台电器的平均收费.解:设该商店一台电器的收费为Y .要求E (Y )X 的分布函数为:1101,()0,0x e x F x x − −>=≤设该商店一台电器的收费为YX ≤1,一台付款1500元1 <X ≤2,一台付款2000元2 <X ≤3,一台付款2500元X >3,一台付款3000元1101,0()0,0x ex F x x − −>=≤P {Y =1500}=P {X ≤1}=F (1)=1−e −0.1=0.0952P {Y =2000}=P {1<X ≤2}=F (2)−F (1)=0.0861P {Y =2500}=P {2<X ≤3}=F (3)−F (2)=0.0779P {Y =3000}=P {X >3}=1−F (3)=0.7408设X 服从指数分布,且平均寿命为10年.Y 的分布律为所以该商店一台电器的平均收费,即Y 的数学期望为Y 1500 2000 2500 3000P0.0952 0.0861 0.0779 0.7408()15000.095220000.086125000.0779 30000.74082732.15E Y =×+×+×+×=使用上述方法必须先求出g(X)的分布,有时这一步骤是比较复杂的.那么是否可以不先求g(X)的分布,而只根据X的分布求E[g(X)]呢?例5.设离散型随机变量X 的概率分布如下表所示,求:Z=X 2的期望.X−11P214141E (Z )= g (0)×0.5+g (-1)×0.25+g (1)×0.25解:=0.5注:这里的.)(2x x g =(1)当X 为离散型随机变量时,分布律为P {X = x k }=p k ,k =1,2,⋯(2)当X 为连续型随机变量时,概率密度函数为f (x ).定理:设Y 是随机变量X 的函数,Y =g (X )(g 是连续函数)若级数绝对收敛,则有若积分绝对收敛,则有1()[()]()kkk E Y E g X g x p∞===∑()[()]()()E Y E g X g x f x dx+∞==∫1()k k k g x p ∞=∑()()g x f x dx+∞−∞∫该公式的重要性在于:当求E [g (X )]时,不必知道g (X )的分布,而只需知道X 的分布就可以了,这给求随机变量函数的期望带来很大方便.k k k g x p X E Y E g X g x f x dx X 1(),()[()]()(),∞=+∞−∞== ∑∫离散型连续型例6.设随机变量X~b(n, p),Y=e aX,求E(Y).解:因为X的分布律为所以有{}(1), 0,1,...,k k n knP X k C p p k n−==−= ()E Y=(1)nak k k n knke C p p−=−∑()(1)nk a k n knkC e p p−=−∑[(1)]a npe p=+−={}nakke P X k==∑例7.设X ~U [0,π],Y=sinX ,求E (Y ).解:因为X 的概率密度为所以有1,0()0,x f x ππ≤≤ =其他()sin ()E Y xf x dx +∞−∞=∫01sin x dx ππ⋅∫2π=定理:设Z 是随机变量X 和Y 的函数,Z =g (X,Y )(g 是连续函数),Z 是一维随机变量(1)若(X,Y )是二维离散型随机变量,概率分布为(2)若(X,Y )是二维连续型随机变量,概率密度为f (x, y ),则有这里假定上两式右边的积分或级数都绝对收敛11()[(,)](,)ijijj i E Z E g X Y g x y p∞∞====∑∑()[(,)](,)(,)E Z E g X Y g x y f x y dxdy+∞+∞−∞−∞==∫∫{,},,1,2,i j ij P X x Y y p i j ====则有几个常用的公式()[(,)](,)(,)E Z E g X Y g x y f x y dxdy+∞+∞−∞−∞==∫∫(,)EX xf x y dxdy+∞+∞−∞−∞=∫∫(,)EY yf x y dxdy+∞+∞−∞−∞=∫∫22()(,)E Y y f x y dxdy+∞+∞−∞−∞=∫∫22()(,)E X x f x y dxdy+∞+∞−∞−∞=∫∫()(,)E XY xyf x y dxdy+∞+∞−∞−∞=∫∫例8.设二维随机变量(X ,Y )的密度函数为求E (X ),E (Y ),E (X +Y ),E (XY ).解:21(13),02,01,(,)40,x y x y f x y +<<<< =其它()(,)E X xf x y dxdy+∞+∞−∞−∞=∫∫212001(13)4x xdx y dy =⋅+∫∫43=()(,)E Y yf x y dxdy+∞+∞−∞−∞=∫∫212001(13)4xdx y y dy +∫∫58=数学期望的性质注意:X ,Y 相互独立()()(,)E X Y x y f x y dxdy+∞+∞−∞−∞+=+∫∫(,)(,)xf x y dxdy yf x y dxdy+∞+∞+∞+∞−∞−∞−∞−∞+∫∫∫∫()()E X E Y +45473824=+=()(,)E XY xyf x y dxdy +∞+∞−∞−∞=∫∫2120011(13)22x xdx y y dy=⋅⋅+∫∫455386=⋅=()()E X E Y ⋅设X =(X 1,…, X n )为离散型随机向量,概率分布为≥ 1nnj j j j n P X =x ,,x =p ,j ,,j .11{()}1Z = g (X 1,…, X n ),若级数绝对收敛,则.<∞∑ nnnj j j j j j g x ,,x p 111()=∑ nnnn j j j jj j E Z =E g X ,,X g x ,,x p 1111()(())()设X =(X 1,…, X n )为连续型随机向量,联合密度函数为 n f x x 1(,,)Z = g (X 1,…, X n ),若积分绝对收敛,则+∞+∞−∞−∞∫∫n n ng x x f x x x x 111(,,)(,,)d d n E Z E g X X 1()=((,,))+∞+∞−∞−∞=∫∫n n ng x x f x x x x 111(,,)(,,)d d五数学期望的性质1.设C 是常数,则E (C )=C 4.设X 、Y 相互独立,则E (XY )=E (X )E (Y );2.若k 是常数,则E (kX )=kE (X )3.E (X +Y )=E (X )+E (Y )注意:由E (XY )=E (X )E (Y )不一定能推出X ,Y 独立推广(诸X i 相互独立时)推广11[]()nni i i i i i E C X C E X ===∑∑11[]()n ni i i i E X E X ===∏∏性质4 的逆命题不成立,即若E (X Y ) = E (X )E (Y ),X ,Y 不一定相互独立.反例XY p ij -1 0 1-10181818181818181810p • j838382p i•838382X Y P-1 0 1828284EX EY ==0;E XY ()=0;=E XY EX EY ()但P X Y 1{=-1,=-1}=8≠=P X P Y 23{=-1}{=-1}8××=30+2103-3+5=92X XY Y X XY Y E(3+2-+5)=3E()+2E()-E()+E(5)性质2和3×××EX EY =310+2-3+5性质4例9.设X ~N (10,4),Y ~U [1,5],且X 与Y 相互独立,求E (3X +2XY -Y +5).解:由已知,有E (X )=10, E (Y )=3.例10: 设X 1 , X 2…,X n 相互独立且都服从B (1, p ),求Z = X 1 + X 2+…+X n 的数学期望E (Z ).解:注: 由二项分布的可加性易知Z = X 1 + X 2+…+X n ~B (n, p ).EZ = E (X 1 + X 2+…+X n )= E (X 1 ) +E ( X 2)+…+E (X n )= p +p +…+p =n p求二项分布的数学期望的又一种方法.例11.(超几何分布的数学期望)设一批同类型的产品共有N 件,其中次品有M 件.今从中任取n (假定n ≤N −M )件,记这n 件中所含的次品数为X ,求E (X ).则有所以解: 引入X =X 1+X 2+…+X n且易知抽签模型,概率与试验次数无关例10和例11:将X 分解成数个随机变量之和,然后利用随机变量和的期望等于期望的和这一性质,此方法具有一定的意义.1,,1,2,,0,i i X i n i ==第件是次品第件不是次品iMP X N{1}==1()ni i EX E X ==∑ni i P X 1{1}==∑1ni M N ==∑nM N =为普查某种疾病,N 个人需验血.有如下两种验血方案:(1)分别化验每个人的血,共需化验N 次;(2)分组化验.每k 个人分为1组,k 个人的血混在一起化验,若结果为阴性,则只需化验一次;若为阳性,则对k 个人的血逐个化验,找出有病者,此时k 个人的血需化验k+1次.设每个人血液化验呈阳性的概率为p ,且每个人化验结果是相互独立的.试说明选择哪一方案较经济.验血方案的选择例13.六、数学期望的应用解:只需计算方案(2)所需化验次数X 的期望.。

第4章 局域网

4.1 局域网的主要特点与组成

图 4-3

带中继器的基带系统

IEEE 802标准中,任何两个站点之间最多允许有4个中继器, 从而将有效的电缆长度延伸到2.5km。 双绞线基带LAN用于低成本和低性能要求的场合,但 限制在1km以内,数据速率为1Mbps-10Mbps。

4.1 局域网的主要特点与组成

CSMA/CD的代价在于监听冲突所花费的时间。 在CSMA/CD算法中,一旦检测到冲突并发完阻塞 信号后,需要等待一个随机时间 ,然后再使用 CSMA方法试图传输,采用二进制指数退避算法, 其规则如下: (1)对每个数据帧,当第一次发生冲突时,设臵一 个参量L=2;(2)退避间隔取1到L个时间片中的一 个随机数,1个小时片等于两站之间的最大传播时 延的两倍;(3)当数据帧再次发生冲突,由将参量 L加倍;(4)设臵一个最大重传次数,超过该次数, 则不再重传,并报告出错。 IEEE 802.3采用的是二进制指数退避和1-坚持算 法的CSMA/CD介质访问控制方法。

只有获得令牌的站点才有权发送数据帧, 完成数据发送后立即释放令牌以供其它站 点使用。由于环路中只有一个令牌,因此 任何时刻至多只有一个站点发送数据,不 会产生冲突。而且,令牌环上各站点均有 相同的机会公平地获取令牌。

4.2 以太网介质访问控制方法

4.2.2 令牌环介质访问控制 2、令牌环的操作过程

4.2.1 CSMA/CD介质访问控制方法 1、 载波监听多路访问CSMA 载波监听多路访问CSMA的技术。要传输数 据的站点首先对介质上有无载波进行监听, 以确定是否有别的站点在传输数据。如果 介质空闲,该站点便可传输数据;否则, 该站点将避让一段时间后再做尝试

《计算机网络基础》局域网组网技术

二、局域网的组成

第5章 局域网组网技术

11

通信介质

通信介质是网络中信息传输的载体,是网络通信的物质基础之一。在局域网中, 常用的通信介质有同轴电缆、双绞电缆和光缆,有的场合还采用无线介质(Wireless Medium)如微波、激光、红外线和无线电等。 1. 同轴电缆

同轴电缆由中心导体、绝缘层、导体网和保护套组成。同轴电缆按带宽分为两类: 基带同轴电缆和宽带同轴电缆。 2. 双绞电缆

总线上只能有一台计算机发送数据,否则数据信号在信道中会叠加,相 互干扰,产生数据冲突,使发出数据无效。由于站点都是随机发送数据的, 如果没有一个协议来规范,所有站点都来争用同一个站点,必然会发生冲突。 载波侦听多路访问/冲突检测(CSMA/CD)正是解决这种冲突的协议。该协 议实际上可分为“载波侦听”和“冲突检测”。

四、局域网介质访问控制方式

载波侦听多路访问/冲突检测法

第5章 局域网组网技术

21

1. 工作过程 CSMA/CD又被称之为“先听后讲,边听边讲”,其具体工作过程概括如下: (1)先侦听信道,如果信道空闲则发送信息。 (2)如果信道忙,则继续侦听,直到信道空闲时立即发送。 (3)发送信息后进行冲突检测,如发生冲突,立即停止发送,并向总线发出一串阻塞信号 (连续几个字节全1),通知总线上各站点冲突已发生,使各站点重新开始侦听与竞争。

802.1 网际互连

网际互连

802.2 逻辑链路控制

逻辑链路

802.3 MAC

802.4 MAC

802.5 MAC

802.6 MAC

802.7 MAC

介质访问控 制

802.1 寻址、管理 802.1 体系结构

802.3 物理

802.4 物理

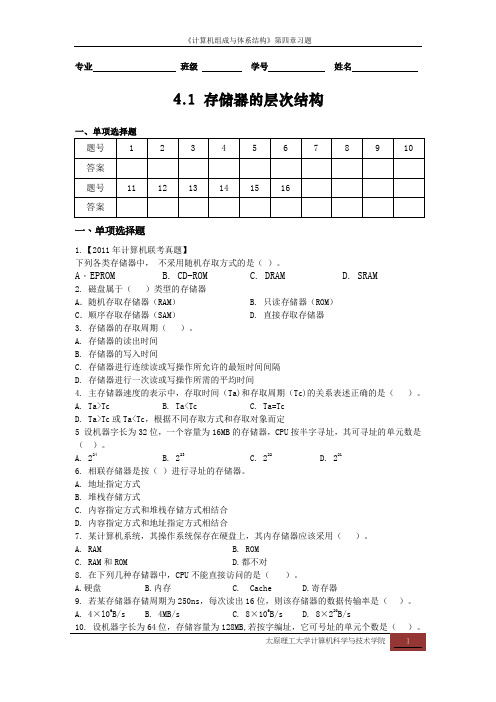

第04章习题

专业班级学号姓名4.1 存储器的层次结构一、单项选择题一、单项选择题1.【2011年计算机联考真题】下列各类存储器中,不采用随机存取方式的是()。

A.EPROM B. CD-ROM C. DRAM D. SRAM2. 磁盘属于()类型的存储器A.随机存取存储器(RAM) B. 只读存储器(ROM)C.顺序存取存储器(SAM) D. 直接存取存储器3. 存储器的存取周期()。

A. 存储器的读出时间B. 存储器的写入时间C. 存储器进行连续读或写操作所允许的最短时间间隔D. 存储器进行一次读或写操作所需的平均时间4. 主存储器速度的表示中,存取时间(Ta)和存取周期(Tc)的关系表述正确的是()。

A. Ta>TcB. Ta<TcC. Ta=TcD. Ta>Tc或Ta<Tc,根据不同存取方式和存取对象而定5 设机器字长为32位,一个容量为16MB的存储器,CPU按半字寻址,其可寻址的单元数是()。

A. 224B. 223C. 222D. 2216. 相联存储器是按()进行寻址的存储器。

A. 地址指定方式B. 堆栈存储方式C. 内容指定方式和堆栈存储方式相结合D. 内容指定方式和地址指定方式相结合7. 某计算机系统,其操作系统保存在硬盘上,其内存储器应该采用()。

A. RAMB. ROMC. RAM和ROMD.都不对8. 在下列几种存储器中,CPU不能直接访问的是()。

A.硬盘B.内存C. CacheD.寄存器9. 若某存储器存储周期为250ns,每次读出16位,则该存储器的数据传输率是()。

A. 4×l06B/sB. 4MB/sC. 8×106B/sD. 8×220B/sA. 16MBB. 16MC. 32MD. 32MB11. 计算机的存储器采用分级方式是为了()。

A. 方便编程B.解决容量、速度、价格三者之间的矛盾C. 保存大量数据方便D.操作方便12. 计算机的存储系统是指()。

第4章 随机访问技术

轮叫轮询多点线路

次站n

次站3

次站2

次站1

主站

•图4-1 轮叫轮询多点线路

二、受控和随机访问技术的比较

1.受控访问技术的特点 2.随机访问技术的特点

4.2 ALOHA随机访问技术

4.2.1 非时隙ALOHA技术 4.2.2 时隙ALOHA技术 4.2.3 预约ALOHA技术

4.2.1 非时隙ALOHA技术

站A

站B

tp

图 4-7 站A和站B的信号冲突

发送请求 信道忙? 是 否 采用时隙? 是 延迟一个随机时间

等待下一个时隙开始

否

发送

等待2tp 否

ACK? 是 成功

图 4-8 非坚持CSMA流程图

由于非坚持CSMA采用了载波监听措施,在相当程度上 减少了各站发送数据的盲目性,提高了信道吞吐量。 但是,由于非坚持CSMA一旦监听道信道忙,就不在坚 持监听下去,而是延迟了一个随机时间后,在重新监 听,在这个延迟时间内,信道可能已经空闲,即非坚 持CSMA不能把信道刚变空闲的那一刻找到,因此,影 响了信道的利用率。因此,可采用坚持CSMA。

一个公共信道连接多个接点,这些接点以争用 方式共享信道,信道上的所有计算机享有同等 的权限。 发生冲突后必须重新发送。 吞吐量不大。

一、工作过程

站1

站2

站n-1

站n

•图4-2 非时隙ALOHA系统模型

重发 站1T11 站2 站3 T21 T31 T12 重发 T21 重发 T31 T12

重发

CSMA/CD即为先听后发+边听边发

CSMA/CD 流程图

发送请求 信道忙? 否 是 延迟一个随机时间

延迟 tp 是

采用时隙? 否 发送 是

04 郑州市 2015 网络安全员培训考试资料 技术 第四章

第四章计算机恶意代码防治恶意是一种程序,它通过把代码在不被察觉的代码情况下镶嵌到另一段程序中,从而达到破坏被感染电脑数据、运行具有入侵性或破坏性的程序、破坏被感染电脑数据的安全性和完整性的目的。

恶意代码按传播方式,可以分成以下几类:1. 计算机病毒:一组能够进行自我传播、需要用户干预来触发执行的破坏性程序或代码。

如CIH、爱虫、新欢乐时光、求职信、恶鹰、rose…2. 蠕虫: 一种可以自我复制的完全独立的程序,它的传播不需要借助被感染主机中的其他程序。

蠕虫的自我复制不像其他的病毒,它可以自动创建与它的功能完全相同的副本,并在没人干涉的情况下自动运行。

蠕虫是通过系统存在的漏洞和设置的不安全性来进行入侵的,它的自身特性可以使它以及快的速度传输。

如红色代码、SQL蠕虫王、冲击波、震荡波、熊猫烧香。

3. 特洛伊木马:是指一类看起来具有正常功能,但实际上隐藏着很多用户不希望功能的程序,通常由控制端和被控制端两端组成。

一些木马程序会通过覆盖系统中已经存在的文件的方式存在于系统之中,同时它可以携带恶意代码,还有一些木马会以一个软件的身份出现,但它实际上是一个窃取密码的工具。

这种病毒通常不容易被发现。

如冰河、网络神偷、灰鸽子……4. 后门:使得攻击者可以对系统进行非授权访问的一类程序。

5. 恶意软件:是指在未明确提示用户或未经用户许可的情况下,在用户计算机或其他终端上安装运行,侵犯用户合法权益的软件。

6. 移动代码:是指能够从主机传输到客户端计算机上并执行的代码,它通常是作为病毒,蠕虫,或是特洛伊木马的一部分被传送到客户计算机上的。

另外,移动代码可以利用系统的漏洞进行入侵,例如非法的数据访问和盗取root帐号。

通常用于编写移动代码的工具包括Java applets,ActiveX,JavaScript,和VBScript。

二、计算机病毒1. 计算机病毒概述计算机病毒,是指编制或者在计算机程序中插入的破坏计算机功能或者毁坏数据,影响计算机使用,并能自我复制的一组计算机指令或者程序代码。

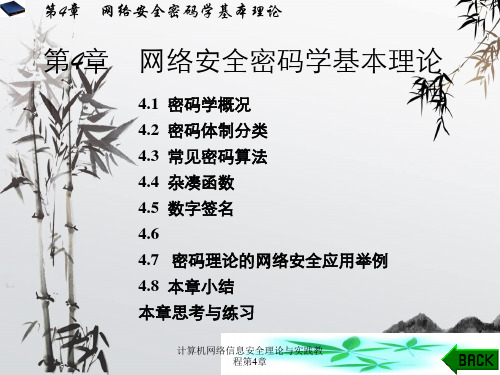

计算机网络信息安全理论与实践教程第4章

第4章 网络安全密码学基本理论

加 密

明 文

公 钥 密 文

解 密 私 钥

密 文

明 文

图4-2 公钥密码体制原理示意图

计算机网络信息安全理论与实践教 程第4章

第4章 网络安全密码学基本理论

公钥密码体制可看成邮箱,任何人都能容易地把邮件放进 邮箱,只要打开口子投进去就行了。把邮件放进邮箱是一件公 开的事情,但打开邮箱却不是,它是难的,需要吹焊器或其他 工具。然而,如果持有秘密信息(钥匙或组合密码),就很容易 打开邮箱了。与对称密码体制相比较,公钥密码体制有以下优 点:

第一步,生成两个大素数p和q。

第二步,计算这两个素数的乘积n=pq。

计算机网络信息安全理论与实践教 程第4章

第4章 网络安全密码学基本理论

第三步,计算小于n并且与n互素的整数的个数,即欧拉函 数φ(n)=(p-1)(q-1)。

第四步,选取一个随机数e,且1<e<φ(n),并且e和φ(n)互 素,即gcd(e,φ(n))=1。

计算机网络信息安全理论与实践教 程第4章

第4章 网络安全密码学基本理论

4.2.2 公钥密码体制 1976年,W.Diffie和M.E.Hellman发表了论文《密码学的新

方向》,提出了公钥密码体制的思想。公钥密码体制又称作非 对称密码体制,基本的原理是在加密和解密的过程中使用不同 的密钥处理方式。其中,加密密钥可以公开,而只需要把解密 密钥安全存放即可。在安全性方面,密码算法即使公开时,由 加密密钥推知解密密钥的计算也是不可行的。公钥密码体制原 理示意如图4-2所示。

第五步,计算d=e-1modφ(n)。 第六步,保密d、p和q,而公开n和e,即d作为私钥,而n 和e作为公钥。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2. 随机访问技术 • 特点:各个用户发送数据不受任何控制,可以根据自己的意愿随 特点:各个用户发送数据不受任何控制, 机发送数据,即采用多个用户争用公共信道的访问方式。 机发送数据,即采用多个用户争用公共信道的访问方式。 • 又称为:争用方式 又称为: • 必须解决:因争用而出现的冲突 碰撞问题。 必须解决: 争用而出现的冲突/碰撞问题。 而出现的冲突 碰撞问题

4.3.1 非坚持 非坚持CSMA 4.3.2 坚持 坚持CSMA 4.3.3 三种CSMA的特性比较 三种 的特性比较

15

结点A

结点B

结点C

Ethernet

结点D

结点E

16

4.3.1 非坚持 非坚持CSMA • 发送数据前监听信道,若信道忙,则停止监听,延迟一个 发送数据前监听信道,若信道忙,则停止监听, 随机时间后再重新监听。 随机时间后再重新监听。 • 种类:非时隙的、时隙的。 种类:非时隙的、时隙的。 • 若发送站发完数据后,等待了2tp(传播时延)后才能收到确 传播时延) 若发送站发完数据后,等待了 认帧ACK。若在2tp时间内未收到 。若在 时间内未收到 时间内未收到ACK,则表示所发送的数据发 认帧 , 生了冲突,此时则需延迟一个随机时间后,重发数据。 生了冲突,此时则需延迟一个随机时间后,重发数据。

主讲教师: 主讲教师:徐荣华

2

4.1 信道共享技术概述

学习内容: 学习内容:

4.1.1 多路复用技术 4.1.2 多点访问技术

3

4.1.1 多路复用技术 1. 基本原理:多个用户各占用一个子信道,多个信道 复合起来,形成一条共享信道。 2. 特点:各用户各行其道,不会产生信道争用和冲突。 3. 种类:FDM,TDM,CDM,WDM

4

4.1.2 多点访问技术

• 又称:多点接入技术、多址共享信道技术 又称:多点接入技术、 • 特点:通过一个公共信道将所有的用户连接起来。 特点:通过一个公共信道将所有的用户连接起来。 • 种类:受控访问技术、随机访问技术。 种类:受控访问技术、随机访问技术。 • 学习内容: 学习内容: 1. 受控访问技术 2. 随机访问技术 3. 两种技术的比较

3. 两种技术的比较 详见课本: 详见课本:P125

7

4.2 ALOHA随机访问技术 随机访问技术

学习内容: 学习内容:

4.2.1 非时隙 非时隙ALOHA 4.2.2 时隙ALOHA 时隙 4.2.3 预约 预约ALOHA

8

4.2.1 非时隙 非时隙ALOHA • 又称为:纯ALOHA。 又称为: 。 争用方式随机发送数据。 • 各站点以争用方式随机发送数据。 各站点以争用方式随机发送数据 • 发生冲突:延迟一个随机时间后,再重发。 发生冲突:延迟一个随机时间 随机时间后 重发。 • 一个帧成功发送的条件是: 一个帧成功发送的条件是: 该帧与该帧前后其他帧发送间隔均大于 τ • 由于纯 由于纯ALOHA的随意性,各站冲突机会很大,导致效率 的随意性,各站冲突机会很大, 的随意性 低下, 吞吐量不足 不足18%。 低下,吞吐量不足 %。 • 适用于:负载不是很大的场合。 适用于:负载不是很大的场合。 的场合

计算机网络与通信

旁观者的姓名永远爬不到比赛的计分板上。 旁观者的姓名永远爬不到比赛的计分板上。

1

第4章 随机访问技术 章

4.1 信道共享技术概述 4.2 ALOHA随机访问技术 随机访问技术 4.3 CSMA随机访问技术 随机访问技术 4.4 CSMA/CD随机访问技术 随机访问技术 4.5 各种随机访问技术性能比较

10

4.2.3 预约 预约ALOHA

• 主要用于:卫星信道的计算机网络。 主要用于:卫星信道的计算机网络。 • 种类:TDM型、争用时隙型、子时隙预约型 种类: 型 争用时隙型、

11

1. TDM型的预约 型的预约ALOHA 型的预约 • n个时隙组成一个复合帧。 个时隙组成一个复合帧。 个时隙组成一个复合帧 • 前n-1个时隙分配给共享信道的各站点; 个时隙分配给共享信道的各站点; 个时隙分配给共享信道的各站点 个时隙由各站点争用。 第n个时隙由各站点争用。 个时隙由各站点争用 • 若某站点在分配给它的时隙内无数据发送,则该时隙空闲,并 若某站点在分配给它的时隙内无数据发送,则该时隙空闲, 下一个复合帧被其他站点争用。 下一个复合帧被其他站点争用。 • 若某站点发送数据时发生冲突,则该站点拥有优先权,然后在 若某站点发送数据时发生冲突,则该站点拥有优先权, 下一个周期,其它站停止使用该时隙。 下一个周期,其它站停止使用该时隙。 • 适用于:负载较大的场合。 适用于:负载较大的场合 的场合。

5

1. 受控访问技术

• 特点:各个用户不能随意访问信道,而是在一定控制下有序 特点:各个用户不能随意访问信道, 地访问公共信道,以避免多个用户同时访问信道的现象。 地访问公共信道,以避免多个用户同时访问信道的现象。 • 种类: 种类: 控制中心、轮叫轮询多点线路 集中控制访问技术 :控制中心、轮叫轮询多点线路 令牌环型网、 分散控制访问技术 :令牌环型网、令牌总线网 令牌/权标 令牌 权标

19

4.4 CSMA/CD 随机访问技术

· CSMA/CD:带冲突检测的载波监听多路访问 : CSMA/Collision Detect · 特点: 特点: (1)边发送边监听:一旦检测到冲突,立即停止发送。 )边发送边监听:一旦检测到冲突,立即停止发送。 (2)强化冲突:一旦检测到冲突,立即向信道发送一强化的 )强化冲突:一旦检测到冲突, 冲突信号。 冲突信号。 · 种类: 种类: (1)时隙的、非时隙的。 )时隙的、非时隙的。 坚持的、 坚持的 坚持的。 (2)非坚持的、1-坚持的、P-坚持的。 )非坚持的、 坚持的

9

4.2.2 时隙 时隙ALOHA • 将信道划分为等长的时间片 时隙。 将信道划分为等长 时间片/时隙 等长的 时隙。 • 任何帧只能再每个时隙开始点才能发送。 时隙开始点才能发送 任何帧只能再每个时隙开始点才能发送。 最大时延等于时隙长度 • 每个站所发送的数据帧到达目的地的最大时延等于时隙长度。 每个站所发送的数据帧到达目的地的最大时延等于时隙长度。 • 数据帧发送成功的条件是:没有其他帧在同一时隙内到达。 数据帧发送成功的条件是:没有其他帧在同一时隙内到达。 • 帧要么成功发送,要么完全冲突。 帧要么成功发送,要么完全冲突。 • 发生冲突:延迟一个随机时间后,再重发。但重发时间限 发生冲突:延迟一个随机时间后 随机时间 重发。 制在时隙的开始时刻。 制在时隙的开始时刻。 • 冲突机会进一步减少,使吞吐量提高到 %。 冲突机会进一步减少, 吞吐量提高到37%。 提高到

17

4.3.2 坚持 坚持CSMA • 发送数据前监听信道,若信道忙,则继续监听,直到监听 发送数据前监听信道,若信道忙,则继续监听, 到信道空闲为止。 到信道空闲为止。 • 种类:根据监听信道空闲后发送数据策略的不同, 种类:根据监听信道空闲后发送数据策略的不同, 可分为:1坚持 坚持CSMA、P坚持 坚持CSMA。 可分为: 坚持 、 坚持 。 这两种也有非时隙的、时隙的之分。 这两种也有非时隙的、时隙的之分。 非时隙的 的之分

20

• 冲突产生后的 随机延迟时间的算法:二进制指数退避算法。 随机延迟时间的算法:二进制指数退避算法。 算法如下: 算法如下: (1)对于每一个帧,当第一次发生冲突时,设置参量 =2。 )对于每一个帧,当第一次发生冲突时,设置参量L= 。 个时间片中的一个随机数, (2)退避时间间隔取 )退避时间间隔取1-L个时间片中的一个随机数,即一个时 个时间片中的一个随机数 间片等于2tp。 间片等于 加倍。 (3)每当帧重复发生一次冲突,将参量 加倍。 )每当帧重复发生一次冲突,将参量L加倍 (4)设置一个最大重传次数,一般为 次。若重传达 次仍 )设置一个最大重传次数,一般为16次 若重传达16次仍 不能成功,则丢弃该帧,并向高层报告。 不能成功,则丢弃该帧,并向高层报告。

4.5 各种随机访问技术性能比较 : P136

21

4.3 CSMA随机访问技术 随机访问技术

· CSMA:载波监听多路访问, Carrier Sense Multiple Access :载波监听多路访问 特点:在发送数据之前,先对线路进行监听。 · 特点:在发送数据之前,先对线路进行监听。 · 基本策略:先听后发。 基本策略:先听后发。 · 种类:非坚持的CSMA、坚持的 种类:非坚持的 、坚持的CSMA 学习内容: 学习内容:

13

3. 子时隙预约型的预约 子时隙预约型的预约ALOHA • 每个站点在发送数据之前,必须进行时隙预约:请求一个或若 每个站点在发送数据之前,必须进行时隙预约:请求一个或若 干个时隙。 干个时隙。 • 若预约成功,则在下一个复用帧中就可以使用所预约的时隙发 若预约成功,则在下一个复用帧中就可以使用所预约的 所预约的时隙发 送数据。 送数据。 • 在一个复用帧中,前面各时隙用于发送数据,最后一个时隙再 在一个复用帧中,前面各时隙用于发送数据, 分成许多更小的时隙,称为子时隙 子时隙, 分成许多更小的时隙,称为子时隙,专门用于各站点对时隙的预 约。 • 当一个站点准备发送数据时,首先向任何一个子时隙发出请 当一个站点准备发送数据时, 请求预约一个或几个时隙。 求,请求预约一个或几个时隙。 • 由于预约可能产生的冲突只发生再较短的子时隙中,而再较 由于预约可能产生的冲突只发生再较短的子时隙中, 长的数据时隙不会产生冲突,从而大大提高了信道利用率。 长的数据时隙不会产生冲突,从而大大提高了信道利用率。14

18

1. 1-坚持 坚持CSMA 坚持 • 发送数据前监听信道,若信道忙,则继续监听,直到监听 发送数据前监听信道,若信道忙,则继续监听, 到信道空闲为止,然后立即发送数据,即以概率1发送数据 发送数据。 到信道空闲为止,然后立即发送数据,即以概率 发送数据。 • 适用于:站点数少,或通信量小的场合。 适用于:站点数少,或通信量小的场合。 2. P-坚持 坚持CSMA 坚持 • 发送数据前监听信道,若信道忙,则继续监听,直到监听 发送数据前监听信道,若信道忙,则继续监听, 到信道空闲为止,然后以概率P发送数据 以概率1- 延迟 发送数据, 到信道空闲为止,然后以概率 发送数据,以概率 -P延迟 一个t 端到端的传播时延) 重新监听信道。 一个 p(端到端的传播时延)后,重新监听信道。 • 是非坚持 是非坚持CSMA和1-坚持 和 坚持 坚持CSMA的折中,如能选取合适的 的折中, 的折中 如能选取合适的p 值,则可获得比较满意的系统性能。 则可获得比较满意的系统性能。