海康威视(Hikvision)安防设备远程代码执行漏洞-应急概要-v4pdf

海康威视报警主机布撤防配置操作手册

报警主机优先计划布撤防配置操作手册目录一、操作流程(配置流程) (1)二、操作步骤(配置步骤) (1)三、适用型号 (5)四、变更记录 (5)五、关于海康威视 (1)一、操作流程(配置流程)1)将报警主机添加到4200 客户端2)远程配置报警主机3)优先计划布撤防配置二、操作步骤(配置步骤)1.将报警主机添加到4200客户端并校时图1:添加到4200示意图2.远程配置-报警-优先计划布撤防,进入优先计划布撤防配置界面图2:4200客户端远程配置示意图3.①选择时间段号图3:时间段设置示意图②编辑-勾选启用-选择开始、结束时间图4:优先计划参数设置示意图③针对不同布防类型选择时间段图5:时间段选择示意图④选择所需对应子系统-保存图6:子系统选择示意图三、适用型号五、关于海康威视海康威视是以视频为核心的物联网解决方案提供商,面向全球提供综合安防、智慧业务与大数据服务。

海康威视全球员工超26000人(截止2017年底),其中研发人员和技术服务人员超13000人,研发投入占企业销售额的7-8%,绝对数额占据业内前茅。

海康威视是博士后科研工作站单位,以杭州为中心,建立辐射北京、上海、重庆、武汉以及加拿大蒙特利尔、英国利物浦的研发中心体系,并计划在西安、武汉、成都、重庆和石家庄建立新的研发基地。

海康威视拥有视音频编解码、视频图像处理、视音频数据存储等核心技术,及云计算、大数据、深度学习等前瞻技术,针对公安、交通、司法、文教卫、金融、能源和智能楼宇等众多行业提供专业的细分产品、IVM智能可视化管理解决方案和大数据服务。

在视频监控行业之外,海康威视基于视频技术,将业务延伸到智能家居、工业自动化和汽车电子等行业,为持续发展打开新的空间。

海康威视在中国大陆拥有32家省级业务中心/一级分公司,在境外有38 个分支机构(截止2018年9月30日)。

海康威视产品和解决方案应用在150 多个国家和地区,在G20杭州峰会、北京奥运会、上海世博会、APEC会议、德国纽伦堡高铁站、韩国首尔平安城市等重大项目中发挥了极其重要的作用。

海康威视错误代码大全

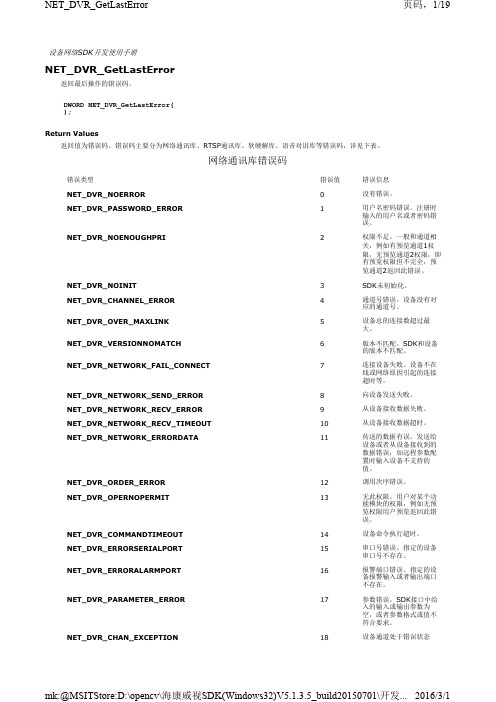

设备网络SDK开发使用手册NET_DVR_GetLastError返回最后操作的错误码。

DWORD NET_DVR_GetLastError();Return Values返回值为错误码。

错误码主要分为网络通讯库、RTSP通讯库、软硬解库、语音对讲库等错误码,详见下表。

网络通讯库错误码错误类型错误值错误信息NET_DVR_NOERROR0没有错误。

NET_DVR_PASSWORD_ERROR1用户名密码错误。

注册时输入的用户名或者密码错误。

NET_DVR_NOENOUGHPRI2权限不足。

一般和通道相关,例如有预览通道1权限,无预览通道2权限,即有预览权限但不完全,预览通道2返回此错误。

NET_DVR_NOINIT3SDK未初始化。

NET_DVR_CHANNEL_ERROR4通道号错误。

设备没有对应的通道号。

NET_DVR_OVER_MAXLINK5设备总的连接数超过最大。

NET_DVR_VERSIONNOMATCH6版本不匹配。

SDK和设备的版本不匹配。

NET_DVR_NETWORK_FAIL_CONNECT7连接设备失败。

设备不在线或网络原因引起的连接超时等。

NET_DVR_NETWORK_SEND_ERROR8向设备发送失败。

NET_DVR_NETWORK_RECV_ERROR9从设备接收数据失败。

NET_DVR_NETWORK_RECV_TIMEOUT10从设备接收数据超时。

NET_DVR_NETWORK_ERRORDATA11传送的数据有误。

发送给设备或者从设备接收到的数据错误,如远程参数配置时输入设备不支持的值。

NET_DVR_ORDER_ERROR12调用次序错误。

NET_DVR_OPERNOPERMIT13无此权限。

用户对某个功能模块的权限,例如无预览权限用户预览返回此错误。

NET_DVR_COMMANDTIMEOUT14设备命令执行超时。

NET_DVR_ERRORSERIALPORT15串口号错误。

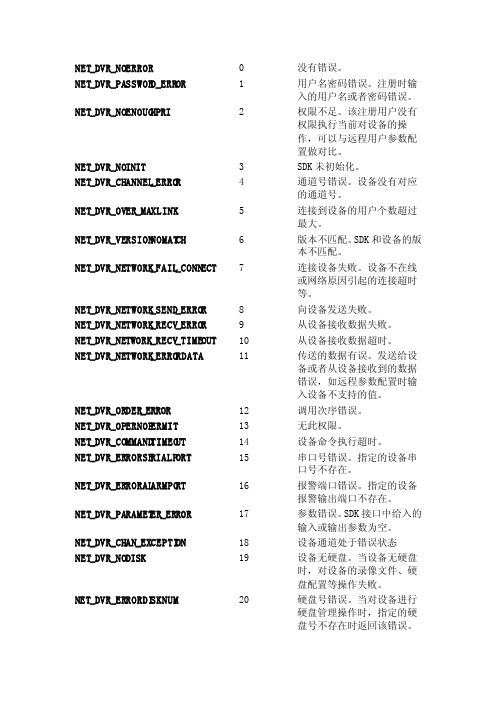

海康设备错误代码

NET_DV R_NOE RROR0 没有错误。

NET_DV R_PAS SWORD_ERRO R 1 用户名密码错误。

注册时输入的用户名或者密码错误。

NET_DV R_NOE NOUGH PRI 2 权限不足。

该注册用户没有权限执行当前对设备的操作,可以与远程用户参数配置做对比。

NET_DV R_NOI NIT 3 SDK未初始化。

NET_DV R_CHA NNEL_ERROR 4 通道号错误。

设备没有对应的通道号。

NET_DV R_OVE R_MAX LINK 5 连接到设备的用户个数超过最大。

NET_DV R_VER SIONN OMATC H 6 版本不匹配。

SDK和设备的版本不匹配。

NET_DV R_NET WORK_FAIL_CONNE CT7 连接设备失败。

设备不在线或网络原因引起的连接超时等。

NET_DV R_NET WORK_SEND_ERROR8 向设备发送失败。

NET_DV R_NET WORK_RECV_ERROR9 从设备接收数据失败。

NET_DV R_NET WORK_RECV_TIMEO UT10 从设备接收数据超时。

NET_DV R_NET WORK_ERROR DATA11 传送的数据有误。

发送给设备或者从设备接收到的数据错误,如远程参数配置时输入设备不支持的值。

NET_DV R_ORD ER_ER ROR12 调用次序错误。

NET_DV R_OPE RNOPE RMIT13 无此权限。

NET_DV R_COM MANDT IMEOU T14 设备命令执行超时。

NET_DV R_ERR ORSER IALPO RT15 串口号错误。

指定的设备串口号不存在。

NET_DV R_ERR ORALA RMPOR T16 报警端口错误。

海康威视总线制报警主机操作手册

警灯

警灯

警灯

警灯

1

报警输出接口

Tx Rx G 信息输出口

复位开关 防拆开关

注意:所有接至警号、辅助电源、键

盘供电端的负载总电流不可以超过 2500mA。

供电电源:

1、推荐使用12VDC,7AH的铅酸蓄电池。 2、每3~5年更换一次符合要求的蓄电池。 3、虚线内的GPRS模块根据型号不同而有所增减,请以实物为准。

总线式网络报警主机

操作手册

杭州海康威视数字技术股份有限公司 技术热线:400-700-5998 UD.6L0106C0047A01

总线式网络报警主机.操作手册

非常感谢您购买我公司的产品,如果您有什么疑问或需要请随时联系我们。 本手册可能包含技术上不准确的地方、与产品功能及操作不相符的地方或印刷错误。我公司将根据产 品功能的更改而更新本手册的内容,并将定期改进或更新本手册中描述的产品或程序。更新的内容将会在 本手册的新版本中加入,恕不另行通知。 本手册中涉及到 GPRS 功能只适用于支持 GPRS 功能并且安装了 GPRS 模块的产品。

工作状态指示灯 网络状态指示灯 电源指示灯

GPRS模块

SIM卡槽

D+ D- +12V G

COM1

COM2

COM3

COM4

Z1 G Z2 Z3 G Z4 Z5 G Z6 Z7 G Z8 NO/NC1 NO/NC2 NO/NC3 NO/NC4

Z1 Z2

Z3 Z4

Z5 Z6

Z7 Z8

所有的EOL都是8.2K欧姆

第 2 章 安装接线.........................................................................................................................12

海康威视报警主机布撤防配置操作手册

报警主机优先计划布撤防配置操作手册目录一、操作流程(配置流程) (1)二、操作步骤(配置步骤) (1)三、适用型号 (5)四、变更记录 (5)五、关于海康威视 (1)一、操作流程(配置流程)1)将报警主机添加到4200 客户端2)远程配置报警主机3)优先计划布撤防配置二、操作步骤(配置步骤)1.将报警主机添加到4200客户端并校时图1:添加到4200示意图2.远程配置-报警-优先计划布撤防,进入优先计划布撤防配置界面图2:4200客户端远程配置示意图3.①选择时间段号图3:时间段设置示意图②编辑-勾选启用-选择开始、结束时间图4:优先计划参数设置示意图③针对不同布防类型选择时间段图5:时间段选择示意图④选择所需对应子系统-保存图6:子系统选择示意图三、适用型号五、关于海康威视海康威视是以视频为核心的物联网解决方案提供商,面向全球提供综合安防、智慧业务与大数据服务。

海康威视全球员工超26000人(截止2017年底),其中研发人员和技术服务人员超13000人,研发投入占企业销售额的7-8%,绝对数额占据业内前茅。

海康威视是博士后科研工作站单位,以杭州为中心,建立辐射北京、上海、重庆、武汉以及加拿大蒙特利尔、英国利物浦的研发中心体系,并计划在西安、武汉、成都、重庆和石家庄建立新的研发基地。

海康威视拥有视音频编解码、视频图像处理、视音频数据存储等核心技术,及云计算、大数据、深度学习等前瞻技术,针对公安、交通、司法、文教卫、金融、能源和智能楼宇等众多行业提供专业的细分产品、IVM智能可视化管理解决方案和大数据服务。

在视频监控行业之外,海康威视基于视频技术,将业务延伸到智能家居、工业自动化和汽车电子等行业,为持续发展打开新的空间。

海康威视在中国大陆拥有32家省级业务中心/一级分公司,在境外有38 个分支机构(截止2018年9月30日)。

海康威视产品和解决方案应用在150 多个国家和地区,在G20杭州峰会、北京奥运会、上海世博会、APEC会议、德国纽伦堡高铁站、韩国首尔平安城市等重大项目中发挥了极其重要的作用。

海康威视外部安全报告处理流程

海康威视外部安全报告处理流程目录一、基本原则 (3)二、漏洞反馈与处理流程 (3)三、安全漏洞评估标准 (4)四、奖励制度 (6)一、基本原则1)海康威视非常重视自身产品和业务的安全问题,我们承诺,对每一位报告者反馈的问题都有专人进行跟进、分析和处理,并及时给予答复。

2)海康威视支持负责任的漏洞披露和处理过程,我们承诺,对于每位保护用户利益,帮助海康威视提升安全质量的用户,我们将给予感谢和回馈。

3)海康威视反对和谴责一切以漏洞测试为借口,利用安全漏洞进行破坏、损害用户利益的黑客行为,包括但不限于利用漏洞盗取用户隐私及虚拟财产、入侵业务系统、非授权获取系统(业务)数据、窃取用户数据、恶意传播漏洞或数据等。

4)海康威视认为每个安全漏洞的处理与整个安全行业的进步,都离不开各方的共同合作。

海康威视希望加强与业界企业、安全公司、安全研究者的合作,共同维护行业信息安全。

二、漏洞反馈与处理流程【漏洞提交】漏洞报告者发送邮件至HSRC@来报告您所发现的安全漏洞。

【漏洞审核阶段】1)一个工作日内,海康威视安全应急响应中心(Hikvision Security Response Center,以下简称HSRC)工作人员会确认收到漏洞报告并跟进开始评估问题。

2)三个工作日内,HSRC 工作人员处理问题、给出结论。

必要时会与报告者沟通确认,请报告者予以协助。

【修复&完成阶段】业务部门修复漏洞,修复时间根据问题的严重程度及修复难度而定,严重和高风险漏洞24 小时内,中危风险三个工作日内,低危风险七个工作日内。

部分漏洞受版本发布限制,修复时间根据实际情况确定。

严重或重大影响漏洞会单独发布紧急安全公告。

三、安全漏洞评估标准根据漏洞危害程度分为严重、高危、中危、低危、忽略五个等级,每个等级评估如下:【严重】1)直接获取系统权限(服务器端权限、客户端权限)的漏洞。

包括但不仅限于:命令注入、远程命令执行、上传获取WebShell、SQL 注入获取系统权限、缓冲区溢出(包括可利用的ActiveX 缓冲区溢出)、远程内核代码执行漏洞以及其它因逻辑问题导致的远程代码执行漏洞。

大华安防监控设备弱口令问题报告v1pdf

大华(Dahua)安防监控设备弱口令问题报告[第一版2015/04/02下午]北京知道创宇信息技术有限公司2015-04-02监控预警中心1.更新情况2.问题概要2015年2月27日,江苏省公安厅发电,指出当前使用的杭州海康威视监控设备存在安全隐患,部分设备已经被境外IP地址控制。

据知道创宇安全研究团队的长期跟踪分析,海康威视等监控设备长期以来一直存在着多种严重的安全问题,并持续遭受着各类网络攻击,大量设备已被恶意攻击者、蠕虫所控制。

由此设想国内知名安防设备厂商或许都存在类似问题,此份报告中将以浙江大华技术股份有限公司(以下简称:大华)出厂的安防监控设备为例,调查我国监控设备厂商涉及的安全问题。

2.1 问题描述海康威视(Hikvision)监控设备在2015年年初时就曾被曝过后台弱口令漏洞,攻击者可以通过弱口令进入后台对设备进行查看或者配置。

我们使用同样的方式检测大华安防监控设备,发现其与海康威视监控设备一样存在类似问题。

2.2 问题影响大华安防监控设备,此次问题可能会影响到:开放telnet23端口的所有设备2.3 问题验证使用telnet命令登陆大华安防监控设备:测试案例1:使用简单账号密码root/vizxv轻而易举便能登陆IP:60.170.**.**监控设备:图:使用弱口令登陆大华安防监控设备图:使用弱口令登陆大华安防监控设备后测试案例2:使用简单账号密码root/vizxv便可登陆IP:121.207.**.**监控设备:图:使用弱口令登陆大华安防监控设备图:使用弱口令登陆大华安防监控设备后3. ZoomEye应急概要海康威视安防监控设备在去年的时候就被曝过弱口令的安全问题和3个远程代码执行漏洞,引发了媒体的热度报道,并引起了国内公安机关的重视。

大华安防监控设备在我国同样拥有着不少的用户量,其设备弱口令隐患所带来的安全危害,同样是不可忽视的。

来自知道创宇的ZoomEye团队(钟馗之眼网络空间探知系统)针对此次弱口令安全隐患,通过检测得到了些影响结论。

海康威视远程视频监控访问操作手册74471

海康威视远程视频监控访问操作手册2013年5月目录第1章概述 (4)第2章架设远程访问的条件 (6)2.1远程域名访问的IP地址要为公网IP (6)第3章海康产品端口号功能 (9)3。

1端口号功能 (9)第4章海康域名解释原理 (12)4.1DVR、NVR域名解释 (13)4.2网络IPC域名解释 (19)第5章海康视频7远程访问 (22)5。

1视频7的用户名密码就是威视通超级用户名admin的密码 (22)5。

2威视通被视频7平台添加存在唯一性 (23)5。

3视频7平台注册用户名绑定的手机号不能再次注册使用 (23)5。

4如果视频7平台注册用户名忘记了需要联系海康技术员处理 (23)5。

5报警联动录像需要在布防状态下才能联动录像 (23)第6章海康远程访问实战篇 (24)6。

1检测是否具备远程访问的条件 (24)6.2规划好各设备IP地址、端口号 (26)6.3通过搜索工具SADP更改设备IP、SDK控制端口 (26)6。

4通过IE进入设备修改端口号(HTTP端口、RTSP流媒体端口) (27)6。

5将半球、小威视添加到NVR进行访问 (27)6.6架设公网访问之路由器端口映射 (30)6.7架设公网访问之海康DDNS域名解释 (31)6.8IVMS—4200客户端远程访问 (36)6.9IVMS-4000客户端远程访问 (39)6.10IVMS-4500手机客户端远程访问 (39)6.11IVMS-4500 IPAD客户端远程访问 (39)第7章远程访问常见问题解决方法 (41)7.1IE通过域名可以访问,4200 或者4500 通过域名无法访问 (41)7。

24200 或者4500 可以访问域名,IE 无法访问 (42)7.3IE和客户端可以登录设备,但是预览失败 (42)7.4DVR、NVR等开启DDNS域名时,提示“与服务器通讯失败” (42)7.5域名解释成功,且端口号全部开放,但IE、客户端都无法访问 (43)7。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

海康威视(Hikvision)安防设备远程代码执行漏洞应急概要

[第四版 2014/11/30 上午]

知道创宇安全研究团队

1.更新情况

2.漏洞概要

2014年11月19日,海康威视(Hikvision)监控设备被爆严重漏洞,具体编号为CVE-2014-4878、CVE-2014-4879和CVE-2014-4880。

这三个漏洞都是由于Hikvision监控设备对RTSP(实时流传输协议)请求处理不当导致的,通过该漏洞攻击者可以对设备进行DoS,甚至直接获取设备的最高权限。

a)漏洞描述

海康威视(Hikvision)监控设备在年初时就曾被爆过后台弱口令漏洞,攻击者可以通过弱口令进入后台对设备进行查看或者配置。

这次所爆出3个漏洞都因海康威视(Hikivision)监控设备在处理RTSP请求时,使用了固定的缓冲区来接收用户输入,从而用户可发送一个更大的数据来进行请求,最终导致服务端缓冲区溢出。

攻击者可以通过溢出来改变服务端的程序执行流程,从而执行任意代码。

有关RTSP协议的RFC文档可以看这里:

/rfc/rfc2326.txt

漏洞信息相关:

https:///community/metasploit/blog/2014/11/19/r7-2014-18-hikvision-dvr-devices--multiple-vulnerabilities

根据Rapi7的报告,其漏洞触发点都在RTSP协议的具体实现里。

CVE-2014-4878:根据报告描述,其漏洞成因是在Hikvision的监控设备处理RTSP请求时,使用了固定的缓冲区接受body,当攻击者发送一个较大的body时,可能会产生溢出,致使服务crash等。

CVE-2014-4879:RTSP对请求头的处理同样也使用了固定大小的缓冲区,攻击者可以构造一个足够长的头部来填满缓冲区,产生溢出。

CVE-2014-4880:RTSP在对事务对基础认证头进行处理的时候,同样由于使用了固定的缓冲区,导致攻击者可通过构造来进行溢出,甚至执行任意命令。

b)漏洞影响

海康威视安防设备,此次漏洞可能会影响到:

启用了RTSP(端口554)的设备。

c)漏洞验证

可以运行以下脚本来检查设备是否存在此次漏洞(对开启了RTSP的Hikvision监控设备进行测试),程序带有攻击性,请谨慎使用:

测试脚本(hikvision_rtsp_buffer_overflow_poc.py):

执行脚本进行测试,如果通过向目标554端口发送恶意构造的payload,导致服务端缓冲区溢出,导致服务crash,但设备默认具有自启动功能。

因此利用此次漏洞,攻击者可以对监控设备进行DoS攻击。

(再次提醒此测试脚本具有攻击性,请谨慎使用)

以下是一些测试截图:

CVE-2014-4878测试:

CVE-2014-4879测试:

CVE-2014-4880测试:

有关CVE-2014-4880的利用,msf也给出了相应的攻击模块,其只对Hikvision-DS-7204-HVI-SV且固件为V2.2.10 build 131009的设备进行了测试。

因设备的差异,导致shellcode可能不通用,因此要测试所有设备,还需对每种设备服务crash后的堆栈情况进行分析,构造出相应的shellcode。

msf攻击测试模块链接如下:

https:///mschloesser-r7/metasploit-framework/blob/master/modules/exploits/linux/misc /hikvision_rtsp_bof.rb(此脚本具有攻击性,请谨慎测试)

3. ZoomEye应急概要

此次爆出的海康威视(Hikvision)安防设备远程代码执行漏洞主要是因为RTSP协议实现不当造成的,去年也曾爆过类似的洞(/advisories/hikvision-ip-camera s-multiple-vulnerabilities),但好像并没有引起重视。

海康威视(Hikvision)安防设备在全球有着不小的用户量,此次漏洞虽然只针对RTSP协议,但从小量的测试结果可以看出危害还是不能忽视的。

来自知道创宇的ZoomEye团队(钟馗之眼网络空间探知系统)针对此次漏洞,通过几种方式的检测,得到了些影响结论。

注意:以下这些主机都是可被直接远程攻击的,属于高危级别!

a)第一组数据

2014/11/28

通过ZoomEye对海康威视(Hikvision)安防设备的第一个指纹进行搜索:"DVRDVS Web s",从中随机提取101条结果进行测试。

最终结果为:

101个测试目标中,开放了RTSP(即554端口)的有58个;58个开放了RTSP的目标中,验证成功的有57个,只有1个没有验证成功。

RTSP(即554端口)开放率:57.42%

测试成功率:98.27%

2014/11/29

通过ZoomEye对海康威视(Hikvision)安防设备的第二个指纹进行搜索:"Hikvision Web s",从中随机提取102条结果进行测试。

最终结果为:

102个测试目标中,开放了RTSP(即554端口)的有27个;27个开放了RTSP的目标中,验证成功的有25个,只有2个没有验证成功。

RTSP(即554端口)开放率:26.47%

测试成功率:92.59%

b)第二组数据

2014/11/28

ZoomEye针对全国范围内的海康威视(Hikvision)安防设备进行了扫描,得到的数据为:

(注:因此次漏洞可能导致DoS,所以并没有进行大规模测试验证)

从RTSP启动的情况来看,全国大约有32.06%的海康威视安防设备开放了RTSP。

结合第一组数据得到的结果,可以推算出全国大约还有30.59%的海康威视安防设备可能受到被攻击的危险。

2014/11/30

ZoomEye 团队针对全国范围内的 Hikvision 设备绘制了漏洞影响分布图。

从图中可以明显看出,江浙一带的海康威视(Hikvision)安防设备分布极其密集。

4.相关资源链接

1.知道创宇官网:/

2.知道创宇旗下 - ZoomEye官网:/。