神州数码802.1x认证协议简析

802_1x认证技术分析

2009年2月第15卷第1期安庆师范学院学报(自然科学版)Journal of Anqing Teachers College (Natural Science Edition )Feb.2009Vol.15No.1802.1x 认证技术分析罗汉云1,宋 勇2(安庆师范学院1.现代教育技术中心,2.外国语学院,安徽安庆246133) 摘 要:IEEE 802.1x 协议是目前业界最新的认证协议,802.1x 认证基于逻辑端口把认证流和业务流进行分离。

认证系统的端口分成两个逻辑端口:可控端口和非可控端口。

可控端口传送业务报文,非可控端口只能传送认证协议报文。

它通过认证前后打开/关闭可控端口来实现对用户接入的控制,从而实现对用户的物理端口的认证和控制。

关键词:802.1x 协议;可控端口;非可控端口;认证系统中图分类号:TP391 文献标识码:A 文章编号:1007-4260(2009)01-0052-03图1 0 引言IEEE 802.1x 又称“基于端口的访问控制协议”(Port -based network access co nt rol p rotocol )。

802.1x 起源于802.11协议,它的提出最初是为了解决无线局域网用户的接入认证问题,它提供了一种以太网环境下点对点的识别用户的方式。

后来,该协议被引入到有线局域网环境,并得到了广泛应用。

1 体系结构802.1x 是基于Client/Server 的访问控制和认证协议,它的体系结构包括三个重要的部分:Supplicant System 客户端、Aut henticator System 认证系统即设备端、A ut henticatio n ServerSystem 认证服务器。

如图1所示。

其中PA E (Port Access En 2tit y )是认证系统中负责处理算法和协议的实体,是一个逻辑组件,部署在客户端和设备端。

———Supplicant System 客户端一般为一个用户终端系统。

802.1x重认证原理

802.1x重认证原理标题:802.1x重认证原理详解一、引言随着科技的发展和网络安全的日益重要,802.1x协议作为一种可扩展的身份验证协议,被广泛应用于无线网络接入控制。

它能有效防止未经授权的设备访问网络资源,保护网络的安全性。

本文将详细介绍802.1x重认证原理。

二、802.1x协议概述802.1x是一种基于端口的网络接入控制协议,由IEEE(电气电子工程师学会)制定。

它定义了用户接入网络时的身份认证过程,包括用户身份的鉴别、授权和计费等功能。

在802.1x协议中,主要涉及到三个角色:客户端、认证服务器和交换机。

三、802.1x重认证原理802.1x重认证是指当用户已经通过认证后,由于某些原因需要重新进行认证的过程。

这个过程中,客户端会发送一个EAP-Request/Identity给认证服务器,认证服务器接收到请求后,会发送一个EAP-Response/Identity给客户端,然后客户端根据接收到的信息判断是否需要重新认证。

重认证的主要原因是保持用户的在线状态,防止用户的非法使用。

例如,如果用户的账号密码发生了改变,或者用户的权限发生了变化,就需要重新进行认证。

此外,如果用户的设备更换或者移动到另一个位置,也需要重新进行认证。

四、802.1x重认证流程1. 客户端发起重认证请求:客户端向交换机发送一个EAP-Request/Identity消息,表示需要进行重认证。

2. 交换机转发请求:交换机接收到请求后,将其转发给认证服务器。

3. 认证服务器响应:认证服务器接收到请求后,会发送一个EAP-Response/Identity消息给交换机,表明接受重认证请求。

4. 交换机转发响应:交换机接收到响应后,将其转发给客户端。

5. 客户端进行重认证:客户端接收到响应后,会进行重新认证,包括输入新的账号密码等信息。

6. 认证服务器验证:认证服务器接收到客户端的新信息后,会进行验证。

7. 交换机控制端口状态:如果验证成功,交换机会打开相应的端口,允许客户端访问网络;如果验证失败,交换机会关闭相应的端口,阻止客户端访问网络。

802.1X集成Radius认证

802.1X集成Radius认证802.1X是一种网络访问控制协议,它提供了对网络中用户和设备的认证和授权。

Radius(远程身份验证拨号用户服务)是一种用于网络访问控制的认证和授权协议。

802.1X集成Radius认证意味着将这两种协议结合在一起使用,以增强网络的安全性和管理能力。

802.1X协议的主要目的是验证连接到LAN或WLAN的用户或设备的身份,并根据他们的认证状态控制他们的访问权限。

它是一种基于端口的认证方法,只有在用户或设备提供有效的凭证后,才能建立网络连接。

这可以防止未授权的用户或设备访问网络资源,保护网络的安全性。

Radius协议是一种用于网络认证和授权的协议,它通过对用户身份进行验证,并为其分配相应的权限和访问级别来控制网络访问。

Radius服务器负责处理用户认证请求,并与认证服务器进行通信进行身份验证和授权。

集成Radius认证意味着802.1X协议将使用Radius服务器来处理认证请求和授权决策。

802.1X集成Radius认证提供了许多优势。

首先,它增强了网络的安全性。

通过要求用户或设备提供有效的凭证,并通过Radius服务器进行身份验证,可以防止未经授权的用户或设备访问网络资源。

这可以减少网络攻击的风险,保护敏感数据和资源的安全性。

其次,802.1X集成Radius认证提供了更好的管理能力。

通过使用Radius服务器,网络管理员可以更轻松地管理和控制用户对网络资源的访问。

他们可以根据用户的身份和权限,对其进行精确的访问控制。

此外,管理员还可以跟踪和审计用户的网络活动,以确保他们的行为符合网络策略和合规要求。

另外,802.1X集成Radius认证还可以支持灵活的网络配置和部署。

由于Radius协议的灵活性,网络管理员可以根据实际需求和网络拓扑来配置和部署认证和授权策略。

他们可以定义不同的认证方法、访问权限和策略,并将其应用到不同的网络设备和用户上。

最后,802.1X集成Radius认证还提供了互操作性。

802.1x协议介绍

802.1x协议介绍ISSUE 3.0日期:2009-04-27 杭州华三通信技术有限公司 版权所有,未经授权不得使用与传播引入随着网络的发展,我们关注的已经不仅仅是单个设备的功能, 而是一个全网解决方案。

通过在网络核心部署AAA服务器,完成 终端用户的认证、授权和计费,实现网络的可管理、可运营,保证 网络和用户信息的安全。

课程目标学习完本课程,您应该能够:掌握802.1X认证方式的基本原理目录802.1X协议介绍 FAQ802.1X的起源802.1x协议起源于802.11协议,后者是标准的无 线局域网协议,802.1x协议的主要目的是为了解 决无线局域网用户的接入认证问题,但由于它的 原理对于所有符合IEEE 802标准的局域网具有普 适性,因此后来它在有线局域网中也得到了广泛 的应用。

该协议是IEEE在2001.6通过的正式标准,标准的 起草者包括Microsoft,Cisco,Extreme, Nortel等。

4802.1X的特点802.1x 是否需要安装客户 端软件 业务报文效率 组播支持能力 有线网上的安全性 设备端的要求 增值应用支持 是 XP不需要 高 好 扩展后可用 低 简单 PPPOE 是 低,有封装开销 低,对设备要求 高 可用 高 复杂 WEB认证 否 高 好 可用 较高 复杂802.1x优势较为明显,是理想的低成本运营解决方案。

5802.1x认证方式802.1x认证概述IEEE 802.1x 称为基于端口的访问控制协议(Port based network access control protocol)。

主要是 为了解决局域网用户的接入认证问题。

IEEE 802.1x协议的体系结构包括三个重要的部 分:客户端(Supplicant System) 认证系统(Authenticator System) 认证服务器(Authentication Server System)。

802.1x扩展认证协议

扩展认证协议RFC3748这个备忘录的状态本文档明确描述了互联网社区的一个互联网标准跟踪协议,需要进一步进行讨论和改善的建议,请参考最新的“互联网官方协议标准”国家标准化。

这个备忘录的发布是不受限制的。

版权通知摘要本文档定义了EAP扩展认证协议,一个支持多种认证方法的认证框架。

EAP通常直接运行在数据链路层,利于ppp协议或者IEEE802,不需要IP地址。

EAP提供了它自己支持的重复性淘汰和转发,但是在较低层排序保证自力更生。

EAP本身不支持碎片,然而单独的EAP方法可能支持这个。

本文档替代了RFC2284.本文档和RFC2284更改的总结在附录A中体现。

目录概要1.引言本文档定义了扩展认证协议,一个支持多路认证方法的认证框架。

EAP通常直接运行在数据链路层,例如点对点协议或者是IEEE802,不需要IP地址。

EAP提供了它自己支持的重复性淘汰和转发,但是在较低层排序保证自力更生。

EAP本身不支持碎片,然而单独的EAP方法可能支持这个。

EAP可用于专用的链接,以及开关电路和有线和无线链路。

到目前为止,EAP已经通过连接交换电路或拨号链路使用PPP协议,实施在主机和路由器上。

同时也通过使用IEEE802协议,应用在交换机和接入点。

在IEEE802有线媒体封装的EAP在IEEE802.1X中得以描述,并且在IEEE无线局域网中封装,由IEEE802.11i描述。

EAP架构的优势之一就是它的灵活性。

EAP是用来选择一个专门的认证机制,通常是在验证请求需要更多的信息来确认专门的认证方法被使用,而不是需要验证者需要更新来支持每个新的验证方法,EAP允许使用后台认证服务器,他可以实现一些或所有认证方法,当认证者为部分或所有的方法和对等体作为一个传递。

在这个文件中,不论是否认证者作为一个传递,认证要求都要申请。

凡要求是为了适用于认证或者后台认证服务器,这取决于EAP认证在哪里被终止,EAP服务器将被使用。

1.1要求说明书1.2术语本文档经常使用下列词语:认证器:启动EAP认证链路的终端。

802.1x认证(网络安全接入控制)

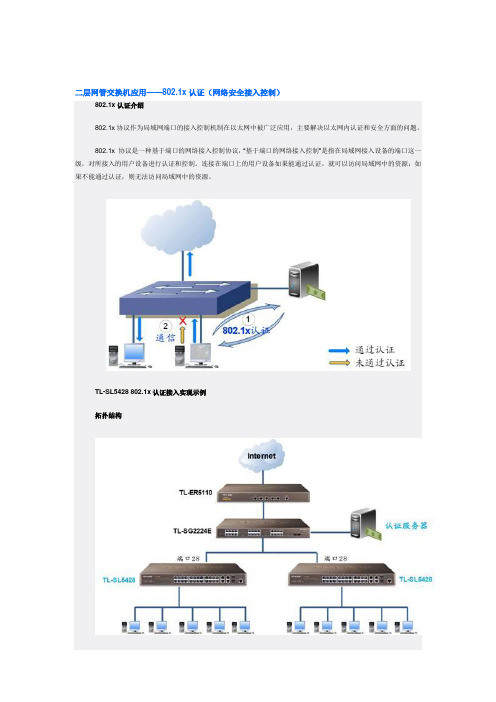

二层网管交换机应用——802.1x认证(网络安全接入控制)802.1x认证介绍802.1x协议作为局域网端口的接入控制机制在以太网中被广泛应用,主要解决以太网内认证和安全方面的问题。

802.1x 协议是一种基于端口的网络接入控制协议,“基于端口的网络接入控制”是指在局域网接入设备的端口这一级,对所接入的用户设备进行认证和控制。

连接在端口上的用户设备如果能通过认证,就可以访问局域网中的资源;如果不能通过认证,则无法访问局域网中的资源。

TL-SL5428 802.1x认证接入实现示例拓扑结构图中以TL-SG2224E做为中心交换机,TL-SL5428做为接入交换机,802.1x认证服务器接在TL-SG2224E上。

下面将介绍实现局域网中每台设备通过802.1x认证接入的配置过程。

1.搭建Radius认证服务器本文以试用版的WinRadius做为认证服务端。

(也可以在Windows Server 上搭建Radius认证服务器。

有关服务器的搭建方法请在网上参考相关资料)认证服务器上的配置:● 服务器IP地址:192.168.1.250● 认证端口:1812● 计费端口:1813● 密钥:fae● 服务器上设置用户账号2.配置TL-SL5428的802.1x功能● Radius配置将服务器上的相关设置对应配置在交换机上。

如果不需要进行上网计费,则不需要启用计费功能。

● 端口配置i. 不启用TL-SL5428级联端口(28端口)的802.1x认证,使认证服务器的在任何时候都能通过该端口接入网络以便认证客户端。

ii.配置其它需要认证的端口。

(TL-SL5428可同时支持基于MAC和Port的认证,这里均采用基于MAC的认证方式)注:● 如果端口的“状态”处于禁用,则该端口下的设备不需要进行认证,始终处于接入网络的状态。

● 控制类型中,“基于MAC”意为着该端口下的所有设备必需单独进行认证,认证通过后才能接入网络;“基于Port”意味着该端口下只要有一台设备认证通过,其它设备不再需要认证也能接入网络。

[na]802.1x协议无线认证协议dot1x有线认证实验

![[na]802.1x协议无线认证协议dot1x有线认证实验](https://img.taocdn.com/s3/m/1ebebe53326c1eb91a37f111f18583d049640f8f.png)

[na]802.1x协议⽆线认证协议dot1x有线认证实验以前搞⽆线时候,会涉及到⽆线client接⼊⽅式的认证协议. 认证⽅式+加密⽅式+有线的dot1x.注:以前都是doc粘贴到博客的,加上没写博客的习惯,因此会⽐较乱.0,扩展认证协议1,⼀个灵活的传输协议,⽤来承载任意的认证信息(不包括认证⽅式)2,直接运⾏在数据链路层,如ppp或以太⽹3,⽀持多种类型认证注:EAP 客户端---服务器之间⼀个协议802.1x协议:客户端---NAD,承载电脑到交换机之间⼀段的⼀个⼆层的封装协议.radius:NAD—服务器,承载交换机到radius服务器之间的⼀个三层的radius的封装协议.如下图.(交换机的作⽤:转来转去做封装;交换机收到电脑的包,把外层的802.1x的包去掉,封装成3层的radius报⽂.发给服务器.)前两者都把EAP封装.请求者:路由器 交换机 pc认证者:AP Sw Router什么是802.1x协议?pc和交换机之间的传输认证信息的⼆层封装协议.跑在以太⽹上就叫EAPoL基于mac地址认证的.端⼝状态监控.802.1x的特点?802.1x 和AAA管理设备不⼀样. AAA管理设备是由NAS来认证,去radius服务器读取数据,⽽802.1x认证是由radius认证.原因:ap和sw⼀般不适合做认证,ios⼩.802.1x怎么⼯作?严重声明:EAP的认证是客户⼀直到服务器之间的.EAP的种类?1,EAP-MD52,EAP-TLS3,EAP-FAST4,PEAPEAP-MD5场景:⼤量的有线交换机环境中使⽤.--pc接上来,sw就会给pc打招呼"你是否⽀持802.1x呀,你要提供xxx"原理:通过MD5来保证密码安全性特点:不是⼀个安全的协议EAP-TLS特点:1,提供per packet私密性和完整性的保护.2,提供了密钥交换机制3,提供基于802.1x基于端⼝访问的证书认证.4,每个客户端和服务器都要有证书,部署⿇烦.EAP-FAST(灵活的认证通过隧道)特点:1,使⽤TLS隧道保障⽤户私密性和完整性2,不需要PKI为⽤户提供证书.(通过共享密钥实现安全.)3,S针对每个C的密钥都是唯⼀的.这个密钥叫做PAC.PEAP(保护的PEAP)1,radius需要安装个⼈证书(服务器端证书)和证书服务器根证书,客户也建议安装2,客户端也建议安装证书3,能够实现域的⼀次性登陆.类似于HTTPS加密过程⼤致如下:1) SSL客户端通过TCP和服务器建⽴连接之后(443端⼝),并且在⼀般的tcp连接协商(握⼿)过程中请求证书。

802.1x协议解析

802.1X协议是由(美)电气与电子工程师协会提出,刚刚完成标准化的一个符合IEEE 802协议集的局域网接入控制协议,其全称为基于端口的访问控制协议。

它能够在利用IEEE 802局域网优势的基础上提供一种对连接到局域网的用户进行认证和授权的手段,达到了接受合法用户接入,保护网络安全的目的。

802.1x认证,又称EAPOE认证,主要用于宽带IP城域网。

一、802.1x认证技术的起源802.1x协议起源于802.11协议,后者是标准的无线局域网协议,802.1x协议的主要目的是为了解决无线局域网用户的接入认证问题。

有线局域网通过固定线路连接组建,计算机终端通过网线接入固定位置物理端口,实现局域网接入,这些固定位置的物理端口构成有线局域网的封闭物理空间。

但是,由于无线局域网的网络空间具有开放性和终端可移动性,因此很难通过网络物理空间来界定终端是否属于该网络,因此,如何通过端口认证来防止其他公司的计算机接入本公司无线网络就成为一项非常现实的问题,802.1x正是基于这一需求而出现的一种认证技术。

也就是说,对于有线局域网,该项认证没有存在的意义。

由此可以看出,802.1x协议并不是为宽带IP城域网量身定做的认证技术,将其应用于宽带IP城域网,必然会有其局限性,下面将详细说明该认证技术的特点,并与PPPOE认证、VLAN +WEB认证进行比较,并分析其在宽带IP城域网中的应用。

二、802.1x认证技术的特点802.1x协议仅仅关注端口的打开与关闭,对于合法用户(根据帐号和密码)接入时,该端口打开,而对于非法用户接入或没有用户接入时,则该端口处于关闭状态。

认证的结果在于端口状态的改变,而不涉及通常认证技术必须考虑的IP地址协商和分配问题,是各种认证技术中最简化的实现方案。

802.1x认证技术的操作粒度为端口,合法用户接入端口之后,端口处于打开状态,因此其它用户(合法或非法)通过该端口时,不需认证即可接入网络。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

神州数码802.1x认证协议简析2007-11-11 16:07:30| 分类:学习&研究| 标签:|字号大中小订阅一. 前言本次神州数码802.1x认证协议的分析有这么几个前提:1. 使用神州数码客户端进行上网认证。

2. 协议选择的是神州数码私有报文。

3. 使用的静态IP地址而不是DHCP分配。

4. 不涉及计时计费。

5. 分析的版本基于3.3/3.4二.基本认证流程1. 客户端向认证系统发送EAPOL-Start数据包发起认证。

2. 认证系统向客户端发送EAP-Request/Identity数据包,请求客户端发送身份标示。

3. 客户端接收到认证系统发来的EAP-Request/Identity后,发送包含身份标示信息(用户名)的EAP-Response-Identity数据包。

4. 认证系统接收到客户端发送的EAP-Response/Identity后,查询用户名,如果验证成功,继续,否则返回错误信息,客户端执行步骤11。

5. 认证系统向客户端发送EAP-Request/Md5-Challenge数据包,数据包中包含客户端进行Md5加密时所需的16字节Md5-Challenge。

6. 客户端接收到认证系统发送的EAP-Request/Md5-Challenge,从中取出所需要的Md5-Challenge字段和Id字段,结合密码,运算得到16字节的加密结果,用于合成EAP-Response/Md5-Challenge数据包。

合成完毕,发送数据包。

7. 认证系统接收到客户端发送的EAP-Response/Md5-Challenge,进行验证,如果通过,则继续,否则返回错误信息,执行步骤11。

8. 认证系统向客户端发送EAP-Success数据包,同时将Port状态置为Enable,客户端所在的电脑就此得到上网权限。

9. 认证系统每隔一段时间主动向客户端发送EAP-Keepalive数据包。

10. 客户端接收到EAP-Keepalive数据包后(与EAP-Request/Identity数据包内容相同),客户端执行步骤3,完成连接的保持工作。

重复步骤10。

11. 接收到错误信息,发送EAP-Logoff数据包,中止认证。

三.协议具体分析神州数码802.1x认证协议并不是完全的私有协议,只是在标准协议的基础上进行了自己的扩展,为了叙述方便,对于标准802.1x的描述,附上一部分关于标准802.1x,EAP,EAPOL的相关说明,不再赘述:1.以太网协议帧头描述:destination 6字节目的MAC地址source 6字节源MAC地址type 2字节协议类型,802.1x的类型是88 8E神州数码客户端在发送认证包的时候,无论是否可以得到认证服务器的MAC地址,都采用802.1x协议分配的组播地址01-80-c2-00-00-03作为目的MAC地址。

2.EAP协议3.EAPoL协议4.神州数码私有报文部分的分析在标准802.1x认证协议的基础上,神州数码进行了扩展。

具体表现如下:A.从EAP-Response-Identity数据包开始,客户端发送的数据包中均包含一段45字节的私有数据。

与标准数据之间用一个值为0的字节进行分隔【当该字节为01时表示是DHCP认证模式……后面的IP地址就是网卡信息中那个非法IP,子网掩码是FF FF 00 00,后面八个字节全零,这种认证方式目前还没有好好研究】。

该数据段的意义如下:IpAdress 4字节Ip地址SubnetMasks 4字节子网掩码GateWay 4字节网关Dns 4字节Dns地址UsernameMd5 16字节用户名的Md5VerInfor 13字节版本信息的ASCII码例如,我见到的最新的版本号是:0x33 ,0x2e ,0x34 ,0x2e ,0x32 ,0x30 ,0x30 ,0x36 ,0x2e ,0x31 ,0x30 ,0x32 ,0x37相应的文本就是:3 .4 . 2 0 0 6 . 1 0 2 7B.EAP-Response/Md5-Challenge数据包中加密信息的形成在EAP-Response/Md5-Challenge数据包中,有16字节的数据是通过md5加密形成的,该过程用C语言描述如下://读取md5 challenge,存储于m_digiMd5中memmove(m_digiMd5,pkt_data+0x18,16);//计算md5值MD5_CTX md5;md5.MD5Update(pkt_data+0x13,1);md5.MD5Update(m_password,strlen((const char*)m_password));md5.MD5Update(m_digiMd5,16);md5.MD5Final(m_digiMd5);//结果保留在m_digiMd5中其中pkt_data是EAP-Request/Md5-Challenge数据包的起始位置,pkt_data+0x18起的16个字节是Md5-Challenge,pkt_data+0x13起的一个字节是Id,也就是对Id+密码+Md5-Challenge进行md5运算。

C.神州数码反馈信息的解析(目前只了解了少量信息的格式)1.认证成功时的信息格式:认证成功时,认证系统有可能返回相关信息,该信息的格式目前不是很清楚,只知道有时在pkt_data[0x82]处出现0x12标志,有时在pkt_data[0x99]处出现该标志,所以现在程序中的考虑是这样的:if(pkt_data[0x82]==0x12){char *msg=(char*)malloc(pkt_data[0x83]-2+1);memmove(msg,pkt_data+0x84,pkt_data[0x83]-2);msg[pkt_data[0x83]-2]=0;printf(" 系统消息:\n[%s]\n",msg);free(msg);}else{if(pkt_data[0x99]==0x12){char *msg=(char*)malloc(pkt_data[0x9A]-2+1);memmove(msg,pkt_data+0x9B,pkt_data[0x9A]-2);msg[pkt_data[0x9A]-2]=0;printf(" 系统消息:\n[%s]\n",msg);free(msg);}}标志位0x12后面的那一个字节就是附加信息的长度,但是这个长度是包含标志位以及长度自身的,所以信息真正的长度应该是pkt_data[0x83]-2或者pkt_data[0x9A]-2。

因为协议使用一个字节来表示信息长度,所以信息的最大有效长度为254字节。

信息使用GB2312编码,所以在linux下直接显示的话,可能会出现问题。

2.失败信息的格式。

在神州数码的失败信息,已经了解的有两个:用户名验证失败,用户名或密码错误。

与成功的消息一样,都是在找到一个标志位0x12后,读取接下来一个字节中存储的长度信息,从而获取消息字符串。

在用户名验证失败的消息中,标志位位于pkt_data[0x2A]在用户名或密码错误消息中,标志位位于pkt_data[0x42]目前为止对神州数码802.1x认证协议的了解就是这些。

附加材料:1.EAP协议802.1x协议在实现整个认证的过程中,其三个关键部分(客户端、认证系统、认证服务器)之间是通过不同的通信协议进行交互的,其中认证系统和认证服务器之间是EAP报文。

EAP帧结构如下表所示:字段字节Code 1Identifier 2Length 3-4Data 5-NEAP帧格式中各字段含义如下:字段占用字节数描述Code 1个字节表示EAP帧四种类型:1.Request;2.Response3.Success;4.FailureIdentifier 1个字节用于匹配Request和Response。

Identifier的值和系统端口一起单独标识一个认证过程Length 2个字节表示EAP帧的总长度Data 0或更多字节表示EAP数据其中Code的取值如下:1:Request2:Response3:Success4:Failure2.EAPoL协议802.1x协议定义了一种报文封装格式,这种报文称为EAPoL(EAP over LANs局域网上的扩展认证协议)报文,主要用于在客户端和认证系统之间传送EAP协议报文,以允许EAP协议报文在LAN上传送。

标准EAPoL帧结构如下表所示:字段字节PAE Ethernet Type 1-2Protocol Version 3Packet Type 4Packet Body Length 5-6Packet Body 7-NEAPoL帧格式中各字段含义如下:字段占用字节描述PAE Ethernet Type 2个字节表示协议类型,802.1x分配的协议类型为888EProtocol Version 1个字节表示EAPOL 帧的发送方所支持的协议版本号。

本规范使用值为0000 0001 Packet Type 1个字节表示传送的帧类型,如下几种帧类型:a) EAP-Packet. 值为0000 0000b)EAPOL-Start.值为0000 0001b) EAPOL-Logoff. 值为0000 0010Packet Body Length 2个字节表示Packet Body的长度Packet Body 0/多字节如果Packet Type为EAP-Packet,取相应值。

对于其他帧类型,该值为空。

EAPOL帧在二层传送时,必须要有目标MAC地址,当客户端和认证系统彼此之间不知道发送的目标时,其目标MAC地址使用由802.1x协议分配的组播地址01-80-c2-00-00-03。