计算机网络安全第五章(IP安全)

IP的安全概述(PPT 59张)

Email:zhwwang@

2019/2/24

1

课程内容

1 2 3 4 IP安全概述 IP安全体系结构 Windows 对IPSec的支持 小结

2

2019/2/24

IP安全概述

目前TCP/IP协议面临的各种安全威胁主要包括 数据泄露

• 如用户名、密码都是以明文传输

数据源认证 无连接的完整性 可选的抗重放服务

不提供保密性

15

2019/2/24

AH头格式

0 8 16 31

下一个报头 (Next Header)

有效载荷长度 (Payload length)

保留

安全参数索引(Security Parameters Index, SPI) 系列号(Sequence Number Field, SN) 认证数据(Authentication Data)

55

2019/2/24

课程内容

1 2 3 4 IP安全概述 IP安全体系结构 Windows 对IPSec的支持 小结

56

2019/2/24

完美向前保密

完美向前保密PFS:Perfect Forward Secrecy 即使攻击者破解了一个密钥,也只能还原由这个 密钥所加密的数据,而不能还原其他的加密数据 要达到理想的PFS,一个密钥只能用于一种用途

49

2019/2/24

野蛮模式

在不需要保护身份信息时,用于协商阶段1的SA 这种交换模式允许同时传送与SA、密钥交换和认

证相关的载荷。将这些载荷组合到一条消息中减

少了消息的往返次数

50

2019/2/24

51

2019/2/24

野蛮模式交换步骤

第5章 网络攻击与防范-计算机信息安全技术(第2版)-付永钢-清华大学出版社

– (1)异常的IP包头; – (2)IP头中设置无效的字段值; – (3)错误的数据分片; – (4)反向映射探测。

第五章 网络攻击与防范

5.3.2 端口扫描技术

1.TCP connect 扫描

最基本的TCP扫描,操作系统提供的connect()系统调 用,用来与每一个目标计算机的端口进行连接。如果端口 处于侦听状态,那么connect()就能成功。否则,该端 口是不能用的,即没有提供服务。

• 莫里斯病毒就是利用这一点,给互联网造成巨大的危害。

第五章 网络攻击与防范

近10年安全漏洞发布趋势

8000 6000 4000

491765816448来自56015718

4617

4112

4894

4872

5391

7166 5299

2000

0 2005

2006

2007

2008

2009

2010

2011

2012

2013

2014

2015

2016

第五章 网络攻击与防范

5.1 网络攻击概述与分类

– 网络攻击目的

• 炫耀自己的技术; • 赚钱; • 窃取数据; • 报复; • 抗议或宣示。

第五章 网络攻击与防范

5.1 网络攻击概述与分类

• 常用的攻击方法

– 窃听 – 欺骗 – 拒绝服务 – 数据驱动攻击

第五章 网络攻击与防范

优势: • 没有权限限制 • 速度快

缺陷: • 容易暴露

第五章 网络攻击与防范

2.TCP SYN扫描

第一步:客户机发送SYN包给服务器

第二步:服务器发送SYN|ACK包给客户机

网络安全之IP安全共90页

安全协议标识符:表明是AH还是ESP的SA。

1、安全关联SA(Security Association)

IPSec文档

RFC 2401 2402 2403 2404 2405 2406 2407 2408 2409 2411 2411 2412

内容 IPSec体系结构 AH(Authentication Header)协议 HMAC-MD5-96在AH和ESP中的应用 HMAC-SHA-1-96在AH和ESP中的应用 DES-CBC在ESP中的应用 ESP(Encapsulating Security Payload)协议 IPSec DOI(解释域) ISAKMP协议 IKE(Internet Key Exchange)协议 NULL加密算法及在IPSec中的应用 IPSec文档路线图 OAKLEY协议

SA是用于通信对等方之间对某些要素的一种协 定,如IPSec协议、协议的操作模式(传输、隧 道)、密码算法、密钥、密钥的生存期等。

1、安全关联SA(Security Association)

SA由三个参数唯一确定:

Security Parameters Index(SPI):安全变量索引。 分配给这个SA的一个位串并且只有本地有效。SPI 在AH和ESP报头中出现,以使得接收系统选择SA 并处理收到的报文。

IPSec是可以在当前的互联网协议(IPv4/6)中增 加的功能,通过增加额外的报头来实现。

IPSec包括三个应用领域:认证、保密、密钥管 理。

IPSec的应用

IPSec提供了在LAN、专用/公用WAN以及 Internet中安全通信的性能:

网络IP的网络安全保障和控制策略

网络IP的网络安全保障和控制策略网络IP(Internet Protocol)是互联网中用于在网络之间传输数据的协议。

随着网络的迅速发展,网络IP安全问题日益凸显。

为了保障网络的安全和稳定运行,必须采取合适的策略来强化网络IP的安全保障和控制措施。

一、IP地址管理IP地址是网络通信的基础,对IP地址进行有效管理是确保网络安全的前提。

以下是几个关键的IP地址管理策略:1. 分配策略:合理规划和分配IP地址,防止出现重复地址,避免地址枯竭问题。

2. IP地址监控:建立IP地址的监控系统,及时发现IP地址的异常使用情况,避免恶意攻击或滥用。

3. IP地址认证:对内部用户进行IP地址的认证和授权管理,并加强对外部网络的访问控制,确保网络资源的安全和可靠使用。

二、防火墙和安全策略防火墙是网络安全的重要组成部分,它能够有效地控制和管理网络流量,提供网络IP的安全保障。

以下是几个常见的防火墙和安全策略:1. 访问控制列表(ACL):通过ACL设置访问权限,限制指定IP地址或IP地址范围的访问,有效防止不信任主机的入侵。

2. 防火墙规则设置:结合企业实际情况,设置合理的防火墙规则,禁止不必要的网络服务和端口的开启,减少被攻击的风险。

3. 网络身份验证:采用用户身份验证机制,例如使用账号和密码,对访问者进行身份识别,确保只有合法用户可以访问网络资源。

三、网络监测和入侵检测系统网络监测和入侵检测系统能够及时发现和阻止网络攻击行为,保障网络IP的安全。

以下是几种常见的网络监测和入侵检测系统:1. 安全事件管理系统:通过收集和分析网络日志,快速发现网络异常行为,及时采取应对措施。

2. 入侵检测系统(IDS):通过对网络流量进行监测和分析,检测可能的攻击行为,并迅速做出响应。

3. 漏洞扫描:定期进行系统和网络设备的漏洞扫描,发现和修补潜在的漏洞,提升系统的安全性。

四、安全教育和培训除了技术手段,安全教育和培训也是网络安全的重要组成部分,以下是几种常见的安全教育和培训措施:1. 员工安全意识培养:加强员工的网络安全意识培养,提高其对网络威胁和风险的认识,从而减少因人为因素导致的安全漏洞。

IP网络安全概述

B

192.0.0.2

X

以太网的数据链路帧格式 数据链路层 物理层

地址解析

Y

192.0.0.2 -> Y Des = 192.0.0.2 PA = Y

22

地址解析的两个方向

• 地址解析的两个方向

– 根据 IP 地址获得物理地址 – 根据物理地址获得 IP 地址的

• 相应地,TCP/IP 中定义了两个解析协议:

– 地址解析协议(ARP – Address Resolution Protocol)

•用于 IP 地址到物理地址的映射

– 逆向地址解析协议(RARP – Reverse Address Resolution Protocol)

•用于物理地址到 IP 地址的映射

X

IP= 192.1.0.1 PA= XXX

Y

IP=192.1.0.2 PA=YYY

A

IP=192.1.0.3 PA=AAA

B

IP=192.1.0.4 PA=BBB

25

• RARP 的协议过程

RARP 协议

RARP 请求 RARP 应答 PA = ddd IP = 192.1.0.1 IP = ?

ARP:地址解析协议

ICMP

RARP:反向地址解析协议 TCP:传输控制协议 UDP:用户数据报协议

TCP/IP协议栈 协议栈

3

IP 层的特点

• IP 层的特点

– IP 层属于通信子网,位于通信子网的最高层。 – 提供无连接的分组传输:简单、不能保证传输的可 靠性 – IP 协议是点到点的:对等 IP 层实体间的通信不经过 其它结点

5

IP安全概述

IP安全概述首先,保护IP地址免受攻击是IP安全的关键部分。

黑客和网络犯罪分子经常利用各种手段对IP地址进行攻击,例如DDoS(分布式拒绝服务)攻击、IP欺骗和IP欺诈等。

为了保护IP地址,网络管理员可以采取各种安全措施,如安装防火墙、入侵检测系统和入侵防御系统,以及定期更新安全补丁。

其次,保护数据传输的安全也是IP安全的重点。

在数据传输过程中,黑客可以利用网络嗅探和中间人攻击等手段窃取或篡改数据,从而导致信息泄露和数据损坏。

为了保护数据传输安全,网络管理员可以采用加密通信协议、VPN(虚拟私人网络)技术和安全套接字层(SSL)协议等方式加密数据,确保数据在传输过程中不被窃取或篡改。

最后,保护网络设备和应用程序的安全也是IP安全的重要组成部分。

网络设备和应用程序往往是黑客攻击的目标,因为它们作为网络的核心和关键组成部分,一旦遭受攻击就会影响整个网络的安全。

网络管理员可以通过加强设备安全配置、安装防病毒软件和进行定期安全审计等方式保护网络设备和应用程序的安全。

总之,IP安全是保护计算机网络中的IP地址和数据不受恶意攻击和非法访问的重要技术和程序。

通过采取各种安全措施,如保护IP地址免受攻击、保护数据传输的安全和保护网络设备和应用程序的安全,可以有效保障IP安全,确保计算机网络的安全和稳定运行。

IP安全是互联网安全的一个重要方面,随着网络的日益普及和互联网应用的不断发展,网络空间已经成为人们生活和工作中不可或缺的一部分。

然而,随之而来的是各种网络安全威胁和风险,IP地址和数据的安全受到了严重挑战。

因此,加强IP安全保护,确保网络信息的安全和可靠传输成为了当务之急。

IP地址作为计算机在网络上的身份标识,其安全受到了来自黑客攻击和网络威胁的威胁。

恶意攻击者利用各种手段,如DDoS攻击、IP欺诈和IP劫持等来窃取、篡改或破坏IP地址,导致网络信息泄露和数据流失。

因此,保护IP地址的安全成为了IP安全中的首要任务。

网络与信息安全IP安全

网络与信息安全IP安全在当今数字化的时代,网络已经成为我们生活和工作中不可或缺的一部分。

从日常的社交娱乐到关键的商业运营,几乎所有的活动都依赖于网络进行。

然而,随着网络的普及和发展,网络与信息安全问题也日益凸显,其中 IP 安全是一个至关重要的方面。

IP 地址,就如同我们在网络世界中的“家庭住址”,它是网络设备在互联网上进行通信的标识。

通过 IP 地址,数据能够准确无误地在网络中传输和接收。

但正因为其重要性,IP 安全面临着诸多威胁和挑战。

首先,IP 地址的泄露可能导致个人隐私受到侵犯。

想象一下,如果您的 IP 地址被不法分子获取,他们就有可能追踪您的网络活动,了解您的上网习惯、访问的网站以及在线交流的内容。

这不仅会让您的个人信息暴露无遗,还可能给您带来骚扰甚至更严重的安全风险。

其次,IP 劫持是一种常见的 IP 安全威胁。

不法分子通过各种手段篡改网络中的 IP 数据包,将用户的网络流量引导到恶意网站或者服务器上。

这可能导致用户在不知情的情况下访问到虚假的网站,输入个人敏感信息,从而造成财产损失或者身份被盗用。

另外,分布式拒绝服务攻击(DDoS)也是利用 IP 地址进行的一种恶意攻击。

攻击者通过控制大量的僵尸网络,向目标服务器发送海量的请求,导致服务器因无法处理如此庞大的流量而瘫痪。

这种攻击不仅会影响正常的网络服务,还可能给企业和组织带来巨大的经济损失。

为了保障 IP 安全,我们采取了一系列的技术和措施。

防火墙是网络安全的第一道防线。

它可以根据预设的规则,对进出网络的 IP 数据包进行筛选和过滤。

只有符合规则的数据包才能通过,从而有效地阻止了来自外部的非法访问和攻击。

入侵检测系统(IDS)和入侵防御系统(IPS)则像是网络中的“监控摄像头”。

它们能够实时监测网络中的流量,发现异常的 IP 活动,并及时发出警报或者采取防御措施,阻止潜在的威胁进一步扩散。

虚拟专用网络(VPN)技术为用户提供了一种安全的通信方式。

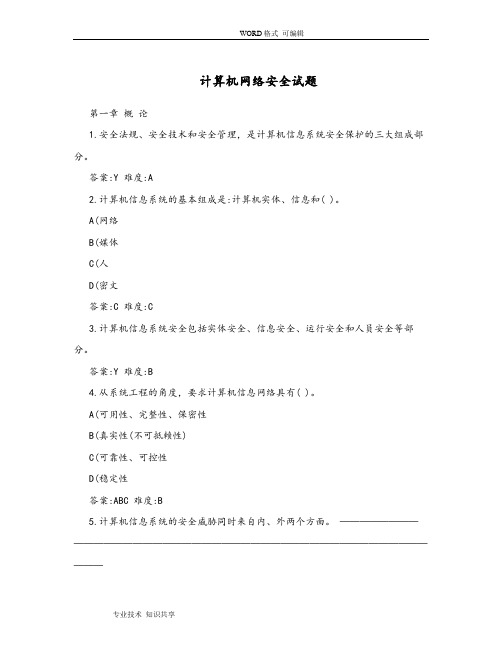

计算机网络安全试题

计算机网络安全试题第一章概论1.安全法规、安全技术和安全管理,是计算机信息系统安全保护的三大组成部分。

答案:Y 难度:A2.计算机信息系统的基本组成是:计算机实体、信息和( )。

A(网络B(媒体C(人D(密文答案:C 难度:C3.计算机信息系统安全包括实体安全、信息安全、运行安全和人员安全等部分。

答案:Y 难度:B4.从系统工程的角度,要求计算机信息网络具有( )。

A(可用性、完整性、保密性B(真实性(不可抵赖性)C(可靠性、可控性D(稳定性答案:ABC 难度:B5.计算机信息系统的安全威胁同时来自内、外两个方面。

———————————————————————————————————————————————答案:Y 难度:A6.计算机信息网络脆弱性引发信息社会脆弱性和安全问题。

答案:Y 难度:A7.实施计算机信息系统安全保护的措施包括:( )。

A(安全法规B、安全管理C(安全技术D(安全培训答案:ABC 难度:B8.对全国公共信息网络安全监察工作是公安工作的一个重要组成部分。

答案:Y 难度:A9(为了保障信息安全,除了要进行信息的安全保护,还应该重视提高系统的入侵检测能力、系统的事件反应能力和如果系统遭到入侵引起破坏的快速恢复能力。

答案:Y 难度:C10(OSI层的安全技术来考虑安全模型( )。

A(物理层B(数据链路层C(网络层、传输层、会话层D(表示层、应用层———————————————————————————————————————————————答案:ABCD 难度:C11(数据链路层可以采用()和加密技术,由于不同的链路层协议的帧格式都有区别厂所以在加密时必须区别不同的链路层协议。

A(路由选择B(入侵检测C(数字签名D。

访问控制答案:B 难度:C12(网络中所采用的安全机制主要有:( )。

A(区域防护B(加密和隐蔽机制;认证和身份鉴别机制;审计;完整性保护C(权力控制和存取控制;业务填充;路由控制D(公证机制;冗余和备份答案:BCD 难度:D13(公开密钥基础设施(PKl)由以下部分组成:( )。