实验六_利用Wireshark分析协议HTTP

应用层协议分析实验报告

应用层协议分析实验报告应用层协议分析实验报告一、引言在计算机网络中,应用层协议是实现不同应用程序之间通信的关键。

通过对应用层协议的分析,我们可以深入了解协议的工作原理、数据传输过程以及可能存在的问题。

本实验旨在通过对应用层协议的分析,加深对网络通信的理解,并掌握相关的分析方法和技巧。

二、实验目标1. 了解应用层协议的基本概念和作用;2. 掌握应用层协议分析的基本方法和步骤;3. 分析并比较常见的应用层协议,如HTTP、SMTP等;4. 发现应用层协议中可能存在的问题,并提出改进方案。

三、实验方法1. 选择合适的网络抓包工具,如Wireshark,进行数据包捕获;2. 分析捕获到的数据包,重点关注应用层协议的相关信息;3. 比较不同应用层协议的特点,如协议头部格式、数据传输方式等;4. 分析协议中可能存在的安全性、性能等问题,并提出改进建议。

四、实验过程与结果1. 首先,我们选择了HTTP协议进行分析。

通过Wireshark捕获到的数据包,我们可以看到HTTP协议的请求和响应过程。

其中,请求包中包含了请求方法、URL、协议版本等信息,而响应包中则包含了状态码、响应头部等信息。

通过分析这些信息,我们可以了解到HTTP协议的工作机制以及通信过程中可能存在的问题。

2. 接下来,我们选择了SMTP协议进行分析。

SMTP协议是用于电子邮件的传输协议,通过Wireshark捕获到的数据包,我们可以看到SMTP协议的邮件发送过程。

其中,包含了发件人、收件人、邮件主题等信息。

通过分析这些信息,我们可以了解到SMTP协议的邮件传输方式以及可能存在的安全性问题。

3. 在分析过程中,我们发现了一些问题。

比如,在HTTP协议中,由于明文传输的缺点,可能存在数据安全性的问题。

为了解决这个问题,可以考虑使用HTTPS协议进行加密传输。

而在SMTP协议中,由于缺乏身份验证机制,可能存在邮件伪造的风险。

为了解决这个问题,可以引入SPF、DKIM等技术来增强邮件的安全性。

实验六利用Wireshark分析协议HTTP

实验六利用W i r e s h a r k 分析协议H T T P文件编码(GHTU-UITID-GGBKT-POIU-WUUI-8968)实验六利用W i r e s h a r k分析协议H T T P 一、实验目的分析HTTP协议二、实验环境与因特网连接的计算机,操作系统为Windows,安装有Wireshark、IE等软件。

三、实验步骤1、利用Wireshark俘获HTTP分组(1)在进行跟踪之前,我们首先清空Web 浏览器的高速缓存来确保Web网页是从网络中获取的,而不是从高速缓冲中取得的。

之后,还要在客户端清空DNS高速缓存,来确保Web服务器域名到IP地址的映射是从网络中请求。

在WindowsXP机器上,可在命令提示行输入ipconfig/flushdns(清除DNS解析程序缓存)完成操作。

(2)启动Wireshark 分组俘获器。

(3)在Web 浏览器中输入:(4)停止分组俘获。

图利用Wireshark俘获的HTTP分组在URL 中,是一个具体的web 服务器的域名。

最前面有两个DNS 分组。

第一个分组是将域名转换成为对应的IP 地址的请求,第二个分组包含了转换的结果。

这个转换是必要的,因为网络层协议——IP协议,是通过点分十进制来表示因特网主机的,而不是通过这样的域名。

当输入URL http://时,将要求Web服务器从主机上请求数据,但首先Web 浏览器必须确定这个主机的IP地址。

随着转换的完成,Web浏览器与Web服务器建立一个TCP连接。

最后,Web 浏览器使用已建立好的TCP连接来发送请求“GET/HTTP/1.1”。

这个分组描述了要求的行为(“GET”)及文件(只写“/”是因为我们没有指定额外的文件名),还有所用到的协议的版本(“HTTP/1.1”)。

2、HTTP GET/response交互(1)在协议框中,选择“GET/HTTP/1.1” 所在的分组会看到这个基本请求行后跟随着一系列额外的请求首部。

wireshark抓包分析

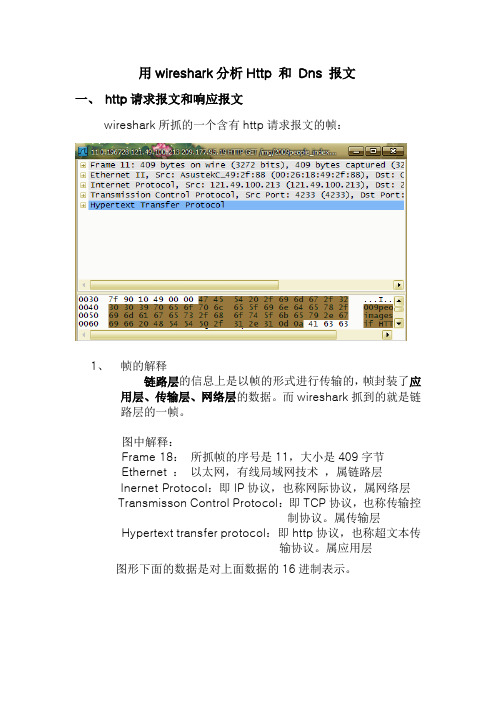

用wireshark分析Http 和Dns 报文一、http请求报文和响应报文wireshark所抓的一个含有http请求报文的帧:1、帧的解释链路层的信息上是以帧的形式进行传输的,帧封装了应用层、传输层、网络层的数据。

而wireshark抓到的就是链路层的一帧。

图中解释:Frame 18:所抓帧的序号是11,大小是409字节Ethernet :以太网,有线局域网技术,属链路层Inernet Protocol:即IP协议,也称网际协议,属网络层Transmisson Control Protocol:即TCP协议,也称传输控制协议。

属传输层Hypertext transfer protocol:即http协议,也称超文本传输协议。

属应用层图形下面的数据是对上面数据的16进制表示。

2、分析上图中的http请求报文报文分析:请求行:GET /img/2009people_index/images/hot_key.gif HTTP/1.1 方法字段/ URL字段/http协议的版本我们发现,报文里有对请求行字段的相关解释。

该报文请求的是一个对象,该对象是图像。

首部行:Accept: */*Referer: /这是网站网址Accept-Language: zh-cn 语言中文Accept-Encoding: gzip, deflate 可接受编码,文件格式User-Agent: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; CIBA; .NET CLR 2.0.50727; .NET CLR 1.1.4322; .NET CLR 3.0.04506.30; 360SE)用户代理,浏览器的类型是Netscape浏览器;括号内是相关解释Host: 目标所在的主机Connection: Keep-Alive 激活连接在抓包分析的过程中还发现了另外一些http请求报文中所特有的首部字段名,比如下面http请求报文中橙黄色首部字段名:Accept: */*Referer: /thread-345413-1-1.html这是html文件网址Accept-Language: zh-cn 语言中文Accept-Encoding: gzip, deflate 可接受编码,文件格式If-Modified-Since: Sat, 13 Mar 2010 06:59:06 GMT 内容是否被修改:最后一次修改时间If-None-Match: "9a4041-197-2f11e280" 关于资源的任何属性(ET ags值)在ETags的值中可以体现,是否改变User-Agent: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; CIBA; .NET CLR 2.0.50727; .NET CLR 1.1.4322; .NET CLR 3.0.04506.30; 360SE)用户代理,浏览器的类型是Netscape浏览器;括号内是相关解释Host: 目标所在的主机Connection: Keep-Alive 激活连接Cookie: cdb_sid=0Ocz4H; cdb_oldtopics=D345413D; cdb_visitedfid=17; __gads=ID=7ab350574834b14b:T=1287731680:S=ALNI_Mam5QHAAK2cJdDTRuSxY 24VDbjc1Acookie,允许站点跟踪用户,coolie ID是7ab350574834b14b3、分析http的响应报文,针对上面请求报文的响应报文如下:wireshark对于2中http请求报文的响应报文:展开http响应报文:报文分析:状态行:HTTP/1.0 200 OK首部行:Content-Length: 159 内容长度Accept-Ranges: bytes 接受范围Server: nginx 服务器X-Cache: MISS from 经过了缓存服务器Via::80(squid/2.6.STABLE14-20070808) 路由响应信息Date: Fri, 22 Oct 2010 12:09:42 GMT 响应信息创建的时间Content-Type: image/gif 内容类型图像Expires: Fri, 22 Oct 2010 12:10:19 GMT 设置内容过期时间Last-Modified: Fri, 11 Jun 2010 00:50:48 GMT 内容最后一次修改时间Powered-By-ChinaCache:PENDING from CNC-BJ-D-3BA ChinaCache的是一家领先的内容分发网络(CDN)在中国的服务提供商。

实验7 利用分组嗅探器(Wireshark)分析协议HTTP和DNS

实验七利用分组嗅探器(Wireshark)分析协议HTTP和DNS一、实验目的1、分析HTTP协议2、分析DNS协议二、实验环境与因特网连接的计算机网络系统;主机操作系统为Windows;Wireshark、IE 等软件。

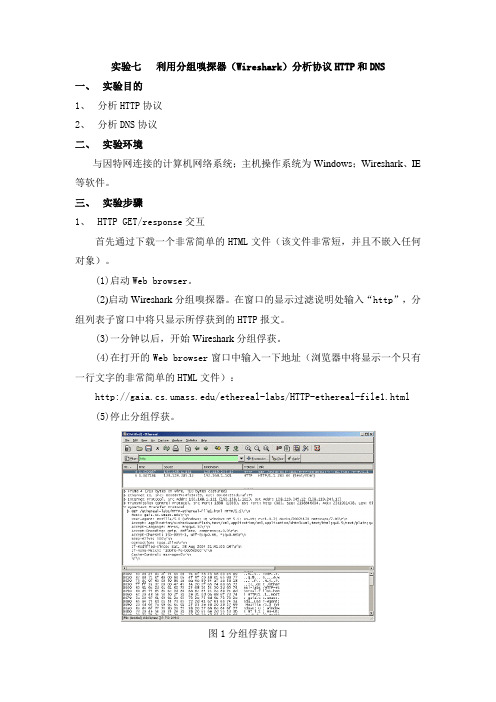

三、实验步骤1、HTTP GET/response交互首先通过下载一个非常简单的HTML文件(该文件非常短,并且不嵌入任何对象)。

(1)启动Web browser。

(2)启动Wireshark分组嗅探器。

在窗口的显示过滤说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

(3)一分钟以后,开始Wireshark分组俘获。

(4)在打开的Web browser窗口中输入一下地址(浏览器中将显示一个只有一行文字的非常简单的HTML文件):/ethereal-labs/HTTP-ethereal-file1.html(5)停止分组俘获。

图1分组俘获窗口2、HTTP 条件GET/response交互(1)启动浏览器,清空浏览器的缓存(在浏览器中,选择“工具”菜单中的“Internet选项”命令,在出现的对话框中,选择“删除文件”)。

(2)启动Wireshark分组俘获器。

开始Wireshark分组俘获。

(3)在浏览器的地址栏中输入以下URL:/ethereal-labs/HTTP-ethereal-file2.html 你的浏览器中将显示一个具有五行的非常简单的HTML文件。

(4)在你的浏览器中重新输入相同的URL或单击浏览器中的“刷新”按钮。

(5)停止Wireshark分组俘获,在显示过滤筛选说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

3、获取长文件(1)启动浏览器,将浏览器的缓存清空。

(2)启动Wireshark分组俘获器。

开始Wireshark分组俘获。

(3)在浏览器的地址栏中输入以下URL:/ethereal-labs/HTTP-ethereal-file3.html 浏览器将显示一个相当大的美国权力法案。

主要协议分析实验报告(3篇)

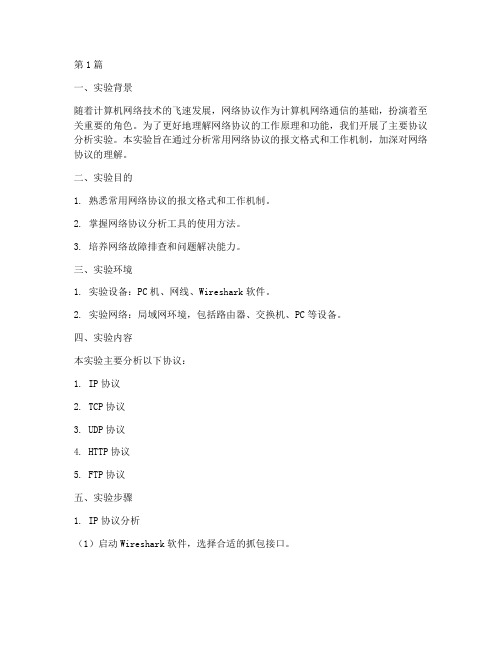

第1篇一、实验背景随着计算机网络技术的飞速发展,网络协议作为计算机网络通信的基础,扮演着至关重要的角色。

为了更好地理解网络协议的工作原理和功能,我们开展了主要协议分析实验。

本实验旨在通过分析常用网络协议的报文格式和工作机制,加深对网络协议的理解。

二、实验目的1. 熟悉常用网络协议的报文格式和工作机制。

2. 掌握网络协议分析工具的使用方法。

3. 培养网络故障排查和问题解决能力。

三、实验环境1. 实验设备:PC机、网线、Wireshark软件。

2. 实验网络:局域网环境,包括路由器、交换机、PC等设备。

四、实验内容本实验主要分析以下协议:1. IP协议2. TCP协议3. UDP协议4. HTTP协议5. FTP协议五、实验步骤1. IP协议分析(1)启动Wireshark软件,选择合适的抓包接口。

(2)观察并分析IP数据报的报文格式,包括版本、头部长度、服务类型、总长度、标识、标志、片偏移、生存时间、协议、头部校验和、源IP地址、目的IP地址等字段。

(3)分析IP分片和重组过程,观察TTL值的变化。

2. TCP协议分析(1)观察TCP数据报的报文格式,包括源端口号、目的端口号、序号、确认号、数据偏移、标志、窗口、校验和、紧急指针等字段。

(2)分析TCP连接建立、数据传输、连接终止的过程。

(3)观察TCP的重传机制和流量控制机制。

3. UDP协议分析(1)观察UDP数据报的报文格式,包括源端口号、目的端口号、长度、校验和等字段。

(2)分析UDP的无连接特性,观察UDP报文的传输过程。

4. HTTP协议分析(1)观察HTTP请求报文和响应报文的格式,包括请求行、头部字段、实体等。

(2)分析HTTP协议的请求方法、状态码、缓存控制等特性。

(3)观察HTTPS协议的加密传输过程。

5. FTP协议分析(1)观察FTP数据报的报文格式,包括命令、响应等。

(2)分析FTP的文件传输过程,包括数据传输模式和端口映射。

http协议分析实验报告

课程:TCP/IP协议分析实验

实验名称

HTTP协议分析

指导老师

姓名

学号

班级

网络工程

实验地点

实验日期

2015.11.25

成绩

一、实验内容:

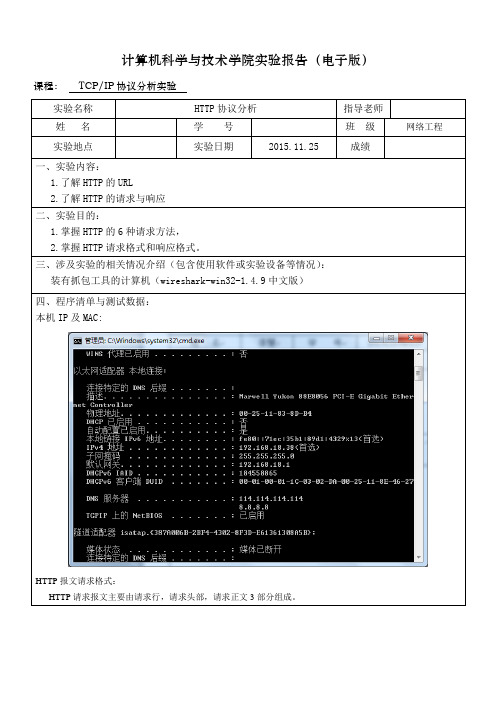

1.了解HTTP的URL

2.了解HTTP的请求与响应

二、实验目的:

1.掌握HTTP的6种请求方法,

2.掌握HTTP请求格式和响应格式。

三、涉及实验的相关情况介绍(包含使用软件或实验设备等情况):

装有抓包工具的计算机(wireshark-win32-1.4.9中文版)

四、程序清单与测试数据:

本机IP及MAC:

HTTP报文请求格式:

HTTP请求报文主要由请求行,请求头部,请求正文3部分组成。

HTTP响应报文格式:

HTTP响应报文主要由状态行,响应头部,响应正文3部分组成。

TRACE请求服务器回送收到的请求信息,主要用于测试或诊断

CONNECT保留将来使用

OPTIONS请求查询服务器的性能,或者查询与资源相关的选项和需求

1.首先是TCP的三次握手:

客户向服务器发送请求,SYN=1;

服务器向客户回应一个ACK包,SYN=1;ACK=1;

客户向服务器发送ACK,三次握手结束。

2.三次握手结束之后,客户向服务器发送http请求,

3.客户发送应答报文:

http响应状态码是响应中最主要的部分:

状态代码有三位数字组成,第一个数字定义了响应的类别,且有五种可能取值:

1xx:指示信息--表示请求已接收,继续处理

2xx:成功--表示请求已被成功接收、理解、接受

3xx:重定向--要完成请求必须进行更进一步的操作

计算机网络实验利用wireshark分析ARP协议—实验六实验报告

信息网络技术实验报告实验名称利用wireshark分析ARP协议实验编号 6.1姓名学号成绩2.6常见网络协议分析实验一、实验室名称:电子政务可视化再现实验室二、实验项目名称:利用wireshark分析ARP协议三、实验原理:Wireshark:Wireshark 是网络包分析工具。

网络包分析工具的主要作用是尝试获取网络包,并尝试显示包的尽可能详细的情况。

网络包分析工具是一种用来测量有什么东西从网线上进出的测量工具,Wireshark 是最好的开源网络分析软件。

当一台主机把以太网数据帧发送到位于同一局域网上的另一台主机时,是根据48bit 的以太网地址来确定目的接口的.设备驱动程序从不检查IP数据报中的目的IP地址。

地址解析为这两种不同的地址形式提供映射:32bit的IP地址和数据链路层使用的任何类型的地址。

ARP根据IP地址获取物理地址的一个TCP/IP协议。

ARP为IP地址到对应的硬件地址之间提供动态映射。

主机发送信息时将包含目标IP地址的ARP请求广播到网络上的所有主机,并接收返回消息,以此确定目标的物理地址;收到返回消息后将该IP地址和物理地址存入本机ARP缓存中并保留一定时间,下次请求时直接查询ARP缓存以节约资源。

地址解析协议是建立在网络中各个主机互相信任的基础上的,网络上的主机可以自主发送ARP应答消息,其他主机收到应答报文时不会检测该报文的真实性就会将其记入本机ARP缓存。

四、实验目的:目的是通过实验加深对数据包的认识,网络信息传输过程的理解,加深对协议的理解,并了解协议的结构与区别。

利用wireshark捕获发生在ping过程中的ARP报文,加强对ARP协议的理解,掌握ARP报文格式,掌握ARP请求报文和应答报文的区别。

五、实验内容:利用wireshark分析ARP协议六、实验器材(设备、元器件)运行Windows的计算机,带有并正确安装网卡;wireshark软件;具备路由器、交换机等网络设备的网络连接。

使用wireshark进行协议分析实验报告

使用wireshark进行协议分析实验报告一、实验目的本次实验旨在掌握使用Wireshark进行网络协议分析的方法与技巧,了解网络通信特点和协议机制。

二、实验内容及步骤1.实验准备b.配置网络环境:保证实验环境中存在数据通信的网络设备和网络流量。

2.实验步骤a. 打开Wireshark软件:启动Wireshark软件并选择需要进行抓包的网络接口。

b. 开始抓包:点击“Start”按钮开始抓包,Wireshark将开始捕获网络流量。

c.进行通信:进行网络通信操作,触发网络流量的产生。

d. 停止抓包:点击“Stop”按钮停止抓包,Wireshark将停止捕获网络流量。

e. 分析流量:使用Wireshark提供的分析工具和功能对抓包所得的网络流量进行分析。

三、实验结果通过Wireshark软件捕获的网络流量,可以得到如下分析结果:1. 抓包结果统计:Wireshark会自动统计捕获到的数据包数量、每个协议的数量、数据包的总大小等信息,并显示在界面上。

2. 协议分析:Wireshark能够通过解析网络流量中的各种协议,展示协议的各个字段和值,并提供过滤、等功能。

3. 源和目的地IP地址:Wireshark能够提取并显示各个IP数据包中的源IP地址和目的地IP地址,帮助我们分析网络通信的端点。

四、实验分析通过对Wireshark捕获到的网络流量进行分析,我们可以得到以下几个重要的分析结果和结论:1.流量分布:根据抓包结果统计,我们可以分析不同协议的数据包数量和比例,了解网络中各个协议的使用情况。

2. 协议字段分析:Wireshark能够对数据包进行深度解析,我们可以查看各个协议字段的值,分析协议的工作机制和通信过程。

3.网络性能评估:通过分析网络流量中的延迟、丢包等指标,我们可以评估网络的性能,并找出网络故障和瓶颈问题。

4. 安全分析:Wireshark能够分析HTTP、FTP、SMTP等协议的请求和响应内容,帮助我们发现潜在的网络安全问题。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验六利用Wireshark分析协议HTTP一、实验目的分析HTTP协议二、实验环境与因特网连接的计算机,操作系统为Windows,安装有Wireshark、IE等软件。

三、实验步骤1、利用Wireshark俘获HTTP分组(1)在进行跟踪之前,我们首先清空Web 浏览器的高速缓存来确保Web网页是从网络中获取的,而不是从高速缓冲中取得的。

之后,还要在客户端清空DNS高速缓存,来确保Web服务器域名到IP地址的映射是从网络中请求。

在WindowsXP机器上,可在命令提示行输入ipconfig/flushdns(清除DNS解析程序缓存)完成操作。

(2)启动Wireshark 分组俘获器。

(3)在Web 浏览器中输入:(4)停止分组俘获。

图1.1 利用Wireshark俘获的HTTP分组在URL 中,是一个具体的web 服务器的域名。

最前面有两个DNS分组。

第一个分组是将域名转换成为对应的IP 地址的请求,第二个分组包含了转换的结果。

这个转换是必要的,因为网络层协议——IP协议,是通过点分十进制来表示因特网主机的,而不是通过这样的域名。

当输入URL http:// 时,将要求Web服务器从主机上请求数据,但首先Web浏览器必须确定这个主机的IP地址。

随着转换的完成,Web浏览器与Web服务器建立一个TCP连接。

最后,Web 浏览器使用已建立好的TCP连接来发送请求“GET/HTTP/1.1”。

这个分组描述了要求的行为(“GET”)及文件(只写“/”是因为我们没有指定额外的文件名),还有所用到的协议的版本(“HTTP/1.1”)。

2、HTTP GET/response交互(1)在协议框中,选择“GET/HTTP/1.1” 所在的分组会看到这个基本请求行后跟随着一系列额外的请求首部。

在首部后的“\r\n”表示一个回车和换行,以此将该首部与下一个首部隔开。

“Host”首部在HTTP1.1版本中是必须的,它描述了URL中机器的域名,本例中是。

这就允许了一个Web服务器在同一时间支持许多不同的域名。

有了这个数不,Web服务器就可以区别客户试图连接哪一个Web服务器,并对每个客户响应不同的内容,这就是HTTP1.0到1.1版本的主要变化。

User-Agent首部描述了提出请求的Web浏览器及客户机器。

接下来是一系列的Accpet首部,包括Accept(接受)、Accept-Language (接受语言)、Accept-Encoding(接受编码)、Accept-Charset(接受字符集)。

它们告诉Web服务器客户Web浏览器准备处理的数据类型。

Web服务器可以将数据转变为不同的语言和格式。

这些首部表明了客户的能力和偏好。

Keep-Alive及Connection首部描述了有关TCP连接的信息,通过此连接发送HTTP请求和响应。

它表明在发送请求之后连接是否保持活动状态及保持多久。

大多数HTTP1.1连接是持久的(persistent),意思是在每次请求后不关闭TCP 连接,而是保持该连接以接受从同一台服务器发来的多个请求。

(2)我们已经察看了由Web浏览器发送的请求,现在我们来观察Web服务器的回答。

响应首先发送“HTTP/1.1 200 ok”,指明它开始使用HTTP1.1版本来发送网页。

同样,在响应分组中,它后面也跟随着一些首部。

最后,被请求的实际数据被发送。

第一个Cache-control首部,用于描述是否将数据的副本存储或高速缓存起来,以便将来引用。

一般个人的Web浏览器会高速缓存一些本机最近访问过的网页,随后对同一页面再次进行访问时,如果该网页仍存储于高速缓存中,则不再向服务器请求数据。

类似地,在同一个网络中的计算机可以共享一些存在高速缓存中的页面,防止多个用户通过到其他网路的低速网路连接从网上获取相同的数据。

这样的高速缓存被称为代理高速缓存(proxy cache)。

在我们所俘获的分组中我们看到“Cache-control”首部值是“private”的。

这表明服务器已经对这个用户产生了一个个性化的响应,而且可以被存储在本地的高速缓存中,但不是共享的高速缓存代理。

在HTTP请求中,Web服务器列出内容类型及可接受的内容编码。

此例中Web 服务器选择发送内容的类型是text/html且内容编码是gzip。

这表明数据部分是压缩了的HTML。

服务器描述了一些关于自身的信息。

此例中,Web服务器软件是Google自己的Web服务器软件。

响应分组还用Content-Length首部描述了数据的长度。

最后,服务器还在Date首部中列出了数据发送的日期和时间。

根据俘获窗口内容:(1)你的浏览器运行的是HTTP1.0,还是HTTP1.1?你所访问的服务器所运行的HTTP版本号是多少(图1.2)?HTTP 1.1, version1.1图1.2 HTTP的版本号(2)你的浏览器向服务器指出它能接收何种语言版本的对象(图1.3)?Accept language: zh-CN\r\n图1.3 语言版本的对象(3)你的计算机的IP地址是多少?服务器的IP地址是多少?计算机IP地址:192.168.0.152服务器IP地址:123.125.44.110图1.4 计算机服务器地址(4)从服务器向你的浏览器返回的状态代码是多少?200 OK图1.4 状态码(5)你从服务器上所获取的HTML文件的最后修改时间是多少?21 dec 2013 14:03:47(1)返回到你的浏览器的内容以供多少字节?2223、HTTP条件GET/response交互(1)启动浏览器,清空浏览器的缓存。

(2)启动Wireshark分组俘获器,开始Wireshark分组俘获。

(3)在浏览器地址栏中如下网址:/wireshark-labs/HTTP-wireshark-file2.html 你的浏览器中将显示一个具有五行的非常简单的HTML文件。

(4)在你的浏览器中重新输入相同的URL或单击浏览器中的“刷新”按钮。

(5)停止Wireshark分组俘获,在显示过滤筛选说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

根据操作回答:(2)分析你的浏览器向服务器发出的第一个HTTP GET请求的内容,在该请求报文中,是否有一行是:IF-MODIFIED-SINCE?没有(3)分析服务器响应报文的内容,服务器是否明确返回了文件的内容?如何获知?(4)分析你的浏览器向服务器发出的第二个“HTTP GET”请求,在该请求报文中是否有一行是:IF-MODIFIED-SINCE?如果有,在该首部行后面跟着的信息是什么?(5)服务器对第二个HTTP GET请求的响应中的HTTP状态代码是多少?服务器是否明确返回了文件的内容?请解释。

状态码和相应状态信息的值为304 NOT Modified,他表示缓存器可以使用该对象。

第二次没有返回文件的内容,因为他只是作为对该条件GET的响应,WEB服务器只发送一个响应报文,不包含请求的对象4、获取长文件(1)启动浏览器,将浏览器的缓存清空。

(2)启动Wireshark 分组俘获器,开始Wireshark分组俘获。

(3)在浏览器地址栏中输入如下网址:/wireshark-labs/HTTP-wireshark-file3.html 浏览器将显示一个相当大的美国权力法案(4)停止Wireshark分组俘获,在显示过滤筛选说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

根据操作回答:(6)你的浏览器一共发出了多少个HTTP GET请求?1个(7)承载这一个HTTP响应报文一共需要多少个data-containing TCP 报文段?4个(8)与这个HTTP GET请求相对应的响应报文的状态代码和状态短语是什么?200 OK(9)在被传送的数据中一共有多少个HTTP状态行与TCP-induced”continuation”有关?4个5、嵌有对象的HTML文档(1)启动浏览器,将浏览器的缓存清空。

(2)启动Wireshark分组俘获器。

开始Wireshark分组俘获。

(3)在浏览器地址栏中输入如下网址:/wireshark-labs/HTTP-wireshark-file4.html 浏览器将显示一个具有两个图片的短HTTP文件。

(4)停止Wireshark分组俘获,在显示过滤筛选说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

根据操作回答:(10)你的浏览器一共发出了多少个HTTP GET请求?这些请求被发送到的目的地的IP地址是多少?4个 128.119.245.12 128.119.240.90(11)浏览器在下载这两个图片时,是串行下载还是并行下载?请解释。

并行下载因为这样可以不用每次下载都要建立TCP连接,可以缩短下载的时间6、HTTP认证(1)启动浏览器,将浏览器的缓存清空。

(2)启动Wireshark分组俘获器。

开始Wireshark分组俘获。

(3)在浏览器地址栏中输入如下网址:/wireshark-labs/protected_pages/HTTP-wire shark-file5.html浏览器将显示一个HTTP文件,输入所需要的用户名和密码(用户名:wireshark-students,密码:network)。

(4)停止Wireshark分组俘获,在显示过滤筛选说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

根据操作回答:(12)对于浏览器发出的最初的HTTP GET请求,服务器的响应是什么(状态代码和状态短语)?200 OK(18)当浏览器发出第二个HTTP GET请求时,在HTTP GET报文中包含了哪些新的字段?Authorization :basic。